Selamlar Dostlar. Ben ByFelez..

Bugün ki Konumuzda Sizlere Wireshark aracının Network Forensic Alanında ki kullanımını örnek üzerinde Anlatmaya Çalışacağım..

NOT: Ben Bu Konuda Ubuntu işletim sistemi kullanacağım, siz illa ki Ubuntu Kullanmak Zorunda değilsiniz.

Hadi Konumuza Geçelim

Bugün ki Konumuzda Sizlere Wireshark aracının Network Forensic Alanında ki kullanımını örnek üzerinde Anlatmaya Çalışacağım..

NOT: Ben Bu Konuda Ubuntu işletim sistemi kullanacağım, siz illa ki Ubuntu Kullanmak Zorunda değilsiniz.

Hadi Konumuza Geçelim

Ağ Trafiğini Görüntüleme ve Depolama

Makinenizde Wireshark'ı başlatın ve birincil ağ bağdaştırıcınızda yakalamaya başlayın. Bu trafiği kaydetmek ve depolamak için TCPdump'ı kullanabilirsiniz, ancak bugün ki amaçlarımız için her şeyi Wireshark'ta canlı olarak görüntülemek muhtemelen daha kolaydır.

5-10 dakikalık rahat web taraması yapın. Neyin kurtarılabileceğiyle ilgilendiğimiz için birçok farklı web sayfasını ziyaret etmeye çalışın. Herhangi bir site için bir ziyaret ekleyin ve bağlantınızın izlendiğine dikkat ederek bu web sitelerindeki arama alanına bazı metinler yazın. Ardından paket yakalamanızı durdurun ve dosyayı casualbrowsing.pcap olarak kaydedin.

5-10 dakikalık rahat web taraması yapın. Neyin kurtarılabileceğiyle ilgilendiğimiz için birçok farklı web sayfasını ziyaret etmeye çalışın. Herhangi bir site için bir ziyaret ekleyin ve bağlantınızın izlendiğine dikkat ederek bu web sitelerindeki arama alanına bazı metinler yazın. Ardından paket yakalamanızı durdurun ve dosyayı casualbrowsing.pcap olarak kaydedin.

Yakalama dosyasını çözümleme

TCP Yeniden Birleştirme

Yakalamakta olduğunuz paketler yük verileri içerir. Aktarılan içerik ve dosya biçimleri hakkında bir fikrimiz varsa ve işlem şifrelenmemişse, ikili verileri tekrar tanınabilir bir şeye dönüştürebiliriz. Bu bölümde, bir web sayfası işleminin öğelerini nasıl ortaya çıkaracağınızı göstereceğiz.

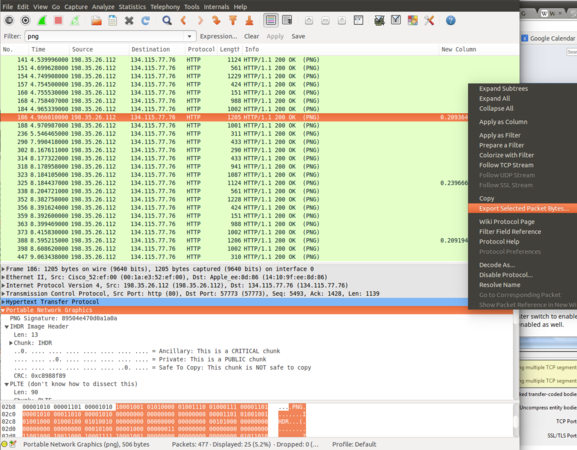

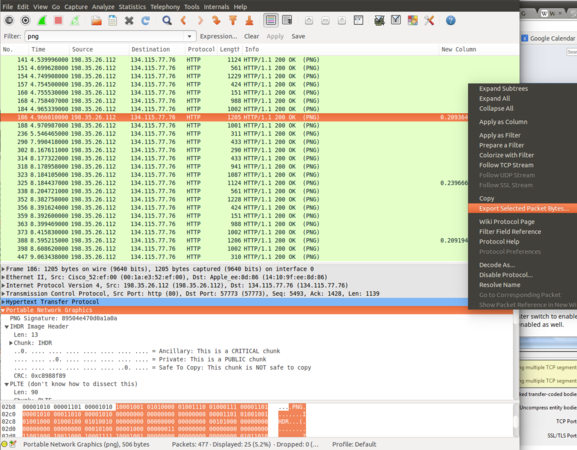

Görüntüleri Yeniden Birleştirme

PNG veya JPEG gibi belirli bir görüntü formatını filtreleyebiliriz. Bunu, bu sözcükleri sayfanın üst kısmındaki filtre çubuğuna yazarak yapabilirsiniz. Tanımlanan görüntülerden birine tıklayın, ardından alt Wireshark penceresindeki Taşınabilir Ağ Grafikleri satırına sağ tıklayın. Seçili Paket Baytlarını Veri seçin ve Masaüstüne görüntü olarak kaydedin. png. Kayıtlı resminizi açmayı deneyin.

HTTP sayfalarını yeniden birleştirme

Sayfaları ve görüntüleri yeniden birleştirmenin başka bir yolu da File->Export Objects->HTTP öğesini tıklatmaktır. Bunu yapabilmek için yakalamanızı durdurmuş olmanız gerekir. Daha sonra tek tek öğeleri seçebilir veya yakalanan içeriğin tümünü bir dosyaya kaydedebilirsiniz.

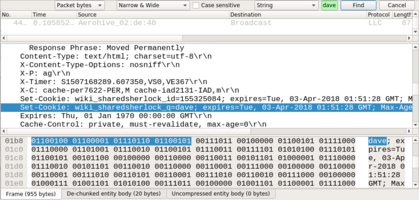

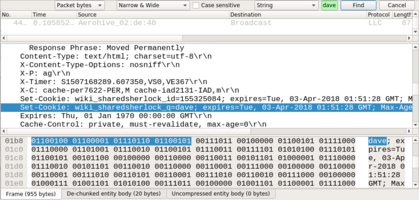

Metin Arama

Wireshark aracılığıyla veri aramanın çok zaman aldığını düşünebilirsiniz, ancak araçları ne kadar iyi anlarsanız, bu iğneyi samanlıkta o kadar hızlı bulabilirsiniz. Edit->Find Packet'e gidin. Ardından, Dize ve Arama Paketi baytlarına göre bulun. Aşağıdaki şekli rehber olarak kullanabilirsiniz.

İnternet varsayılan olarak şifrelendiği için bunu yapmanın giderek zorlaştığını unutmayın. Web'in HTTPS'ye ne kadar hızlı geçiş yaptığını görmek için Google Transparency Report adresinden kontrol edebilirsiniz.

İnternet varsayılan olarak şifrelendiği için bunu yapmanın giderek zorlaştığını unutmayın. Web'in HTTPS'ye ne kadar hızlı geçiş yaptığını görmek için Google Transparency Report adresinden kontrol edebilirsiniz.

DNS

Birçok HTTPS web sitesinden görüntüleri veya web sitelerini kurtaramıyorsanız, DNS kaydına hala bakabileceğinizi unutmayın. Üstteki filtre çubuğuna DNS yazın. Bu, sıradan tarama oturumunuzun nelerden oluştuğu hakkında iyi bir fikir veriyor mu?

HTTP ve HTTPS

Bir aşamada, muhtemelen Google.com ziyaret etmiş ve bir şeyler aramış olursunuz. google.com girdiğiniz bazı metinlerde dize araması yapmayı deneyin. O zaman bulabilir siniz, Neden olmasın

SSL/TLS şifresini çözme

HTTPS, daha önce SSL olan Aktarım Katmanı Güvenliği'ne dayanır. Tüm web sitelerimizin yakalanmasını koruyan şey budur. Şifresini çözmek için kullanılabilecek bir dizi yöntem vardır. İzlenen makineye erişebildiğiniz basit bir tane varsayacağım. Bu örnekte, kendi SSL / TLS işlemlerimizin şifresini çözeceğiz.

İlk olarak, bir ortam değişkeni ayarlamak istiyoruz:

Laboratuvarlarda çalışmıyorsanız, yolun farklı olacağını unutmayın. Yolu istediğiniz gibi yapabilirsiniz. Bu ortam değişkenini ayarladıktan sonra denetlemeniz gerekir.

Bunu kalıcı hale getirmek için, bunu ~/.bashrc dosyasının sonuna da ekleyebilirsiniz. Ardından aynı terminal penceresinde bir web tarayıcısı açın.

Bu tarayıcı penceresini kullanarak birkaç web sitesini ziyaret edin, ardından:

Şuna benzeyen bir dizi satır yapmalısınız:

İlk olarak, bir ortam değişkeni ayarlamak istiyoruz:

Kod:

export SSLKEYLOGFILE=/home/murdoch/sslkeylog.logLaboratuvarlarda çalışmıyorsanız, yolun farklı olacağını unutmayın. Yolu istediğiniz gibi yapabilirsiniz. Bu ortam değişkenini ayarladıktan sonra denetlemeniz gerekir.

Kod:

echo $SSLKEYLOGFILEBunu kalıcı hale getirmek için, bunu ~/.bashrc dosyasının sonuna da ekleyebilirsiniz. Ardından aynı terminal penceresinde bir web tarayıcısı açın.

Kod:

firefoxBu tarayıcı penceresini kullanarak birkaç web sitesini ziyaret edin, ardından:

Kod:

cat sslkeylog.logŞuna benzeyen bir dizi satır yapmalısınız:

Kod:

CLIENT_HANDSHAKE_TRAFFIC_SECRET ad596600bb1b13027ed0500921c9e3a62e89c3f945d27d15ea08745ed105eb[/SIZE][/CENTER][/SIZE][/CENTER][/SIZE][/CENTER]

[SIZE=4][CENTER][SIZE=4][CENTER][SIZE=4][CENTER]SERVER_HANDSHAKE_TRAFFIC_SECRET ad596600bb1b13027ed0500921c9e3a62e89c3f945d2715ea08745ed105eb0e

CLIENT_TRAFFIC_SECRET_0 aa9f7a2e8d4ce8c19a7348002b219128824a011eb4663a9a3c9485788ed114ff

SERVER_TRAFFIC_SECRET_0 aa9f7a2e8d4ce8c19a7348002b219128824a011eb4663a9a3c9485788ed114ff4b4bda4c653ef00501c5109d4f

EXPORTER_SECRET aa9f7a2e8d4ce8c19a7348002b219128824a011eb4663a9a3c9485788ed1145cce06373f8bfdbaeŞimdi Wireshark'ı açın, ağ bağdaştırıcınızda yakalayın ve ardından açık olan pencereyle web'de biraz daha gezinin. Tarayıcıyı GUI menüsünü kullanarak açarsanız, büyük olasılıkla ortam değişkeniyle başlamayacağını ve anahtarlarınızı kaydetmeyeceğini lütfen unutmayın.

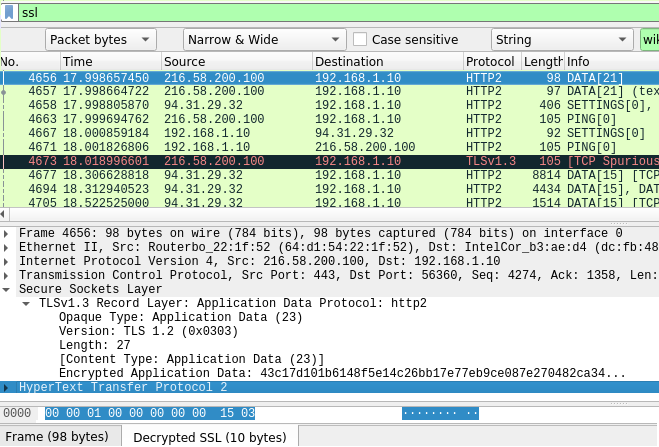

Biraz tarama yaptıktan sonra SSL filtresini kullanarak filtre uygulayabilirsiniz. İşlemlerin şifrelenmiş olduğunu unutmayın. Şimdi Wireshark'ı SSL anahtarları dosyanıza yönlendirmek istiyoruz. edit->preferences->protocols sayfasına gidin ve TLS'yi bulun. Wireshark'ın en son sürümüne sahipseniz, artık SSL yerine TLS'dir. Aşağıdaki resmi izleyin ve Wireshark'ı (önceki) Master-Secret günlük dosyanızın konumuna getirin.

Her şey yolunda gittiyse, şimdi tüm SSL işlemlerinizin şifresinin çözüldüğünü görmelisiniz.

SSL/TLS Şifresinin Çözülmesini Arama

Paket arama işlevinin düştüğünü ve şifresi çözülmüş verilerde arama yaparken beklediğim gibi çalışmadığını gördüm. Şifresi çözülmüş verilerde metin aramak için File->Export-Packet-Disections->As-Plain-Text sayfasına giderdim.

Bir dosyaya kaydettikten sonra, Dosya Sistemlerinde Arama için daha gelişmiş araçlar ve teknikler kullanabilirsiniz.

Bir dosyaya kaydettikten sonra, Dosya Sistemlerinde Arama için daha gelişmiş araçlar ve teknikler kullanabilirsiniz.

Kaynak: https://www.coursehero.com

Son düzenleme: