Merhaba değerli THT üyeleri bugün sizlere config çekerken ACCESS DENIED hatasını nasıl bypasslarız onu göstereceğim. Faydalı olması dileğiyle...

İlk olarak yapıcağımız işlem config bypass. Config sitenin içinden site çıkması durumudur. Tabi her çıkan siteyi öyle hackleyemeyiz yetkimiz olmayabilir. Böyle durumlarda shell bize !!!ACCESS DENIED!!! hatası verir. Bizde bu durumu geçmek için bypass işlemi uygularız.

UYGULAMA

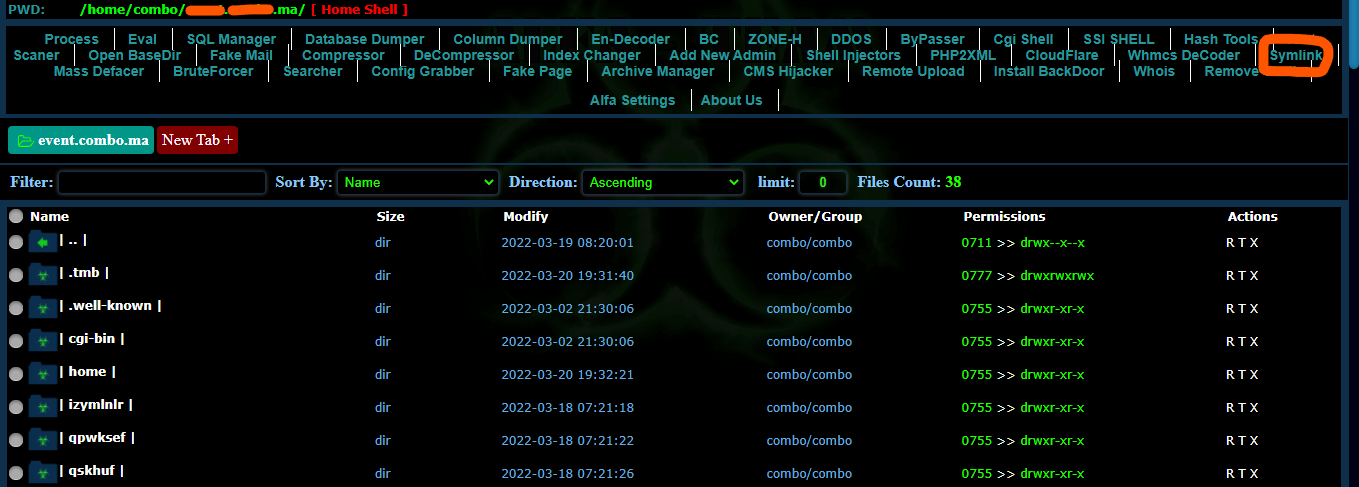

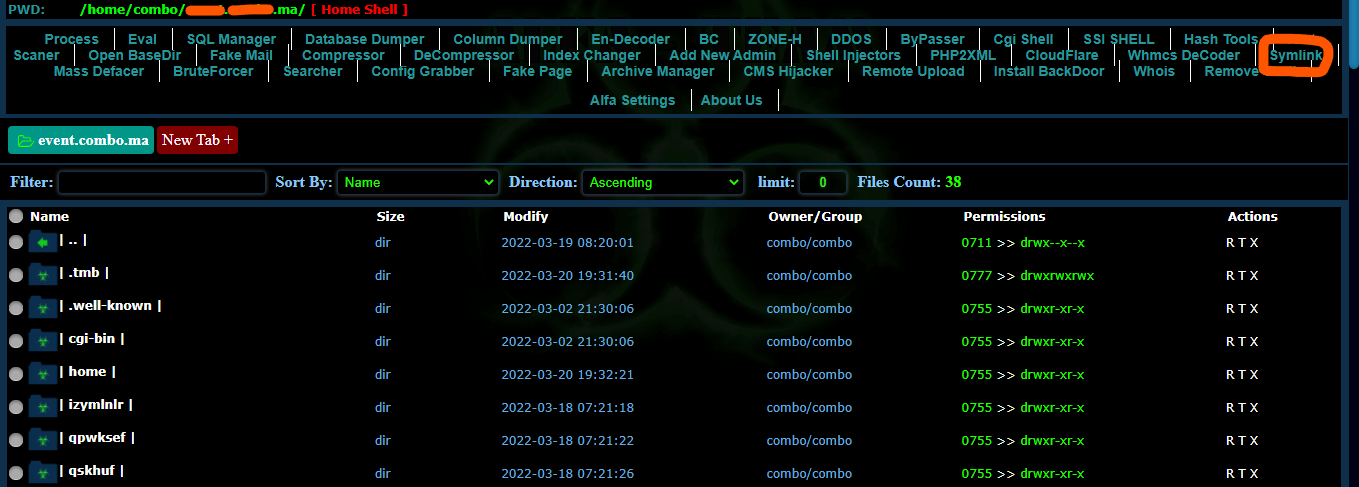

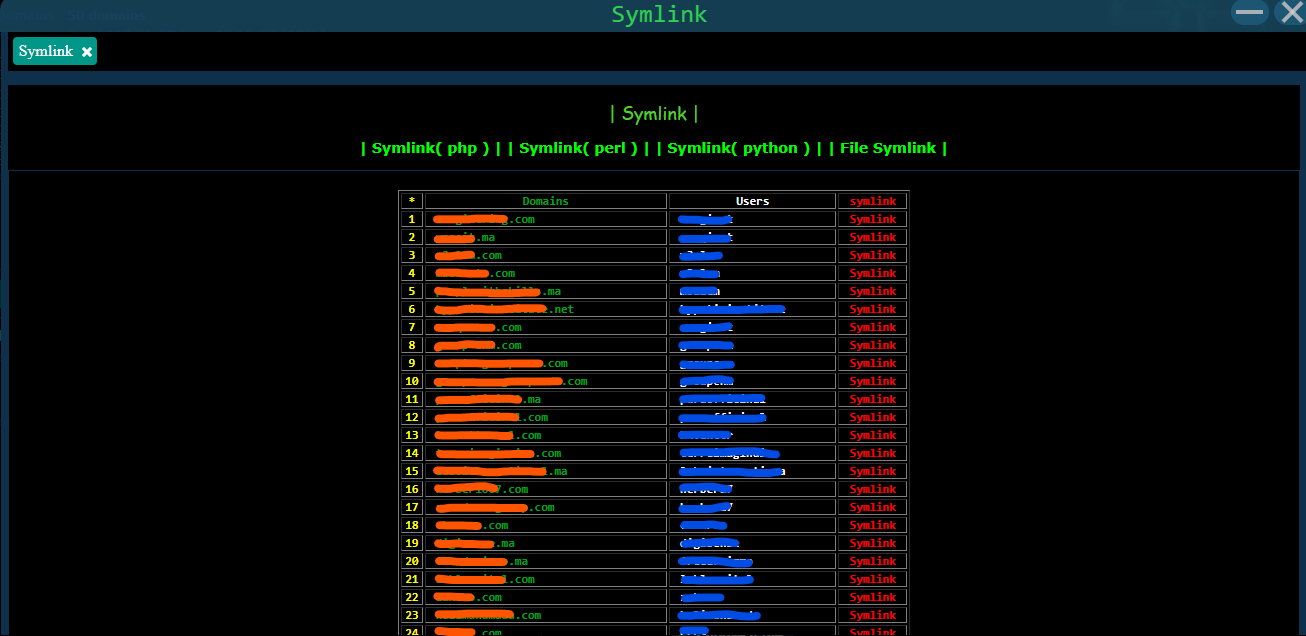

Evet böyle bir siteye shell attım ve hızlı bir şekilde shellin özelliklerinden symlinke basıyorum bakalım sunucuda config var mı diye...

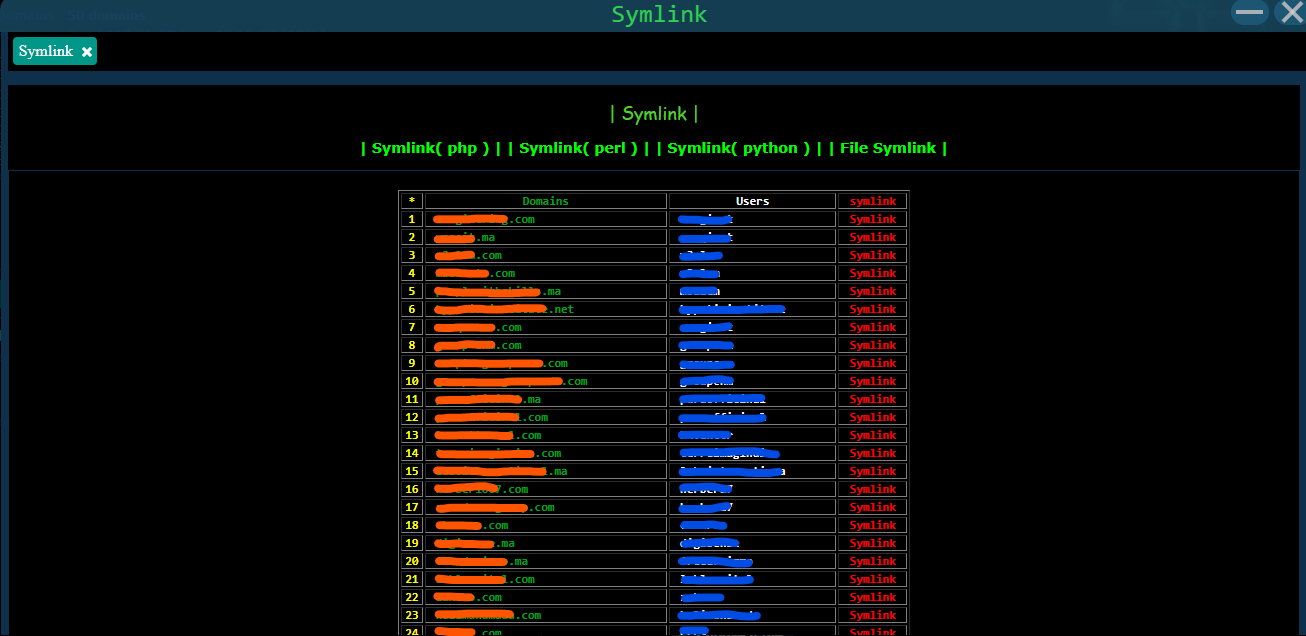

Evet bir sürü site çıktı şimdi bunları aramak için dizinlerde dolaşmaya başlıyorum

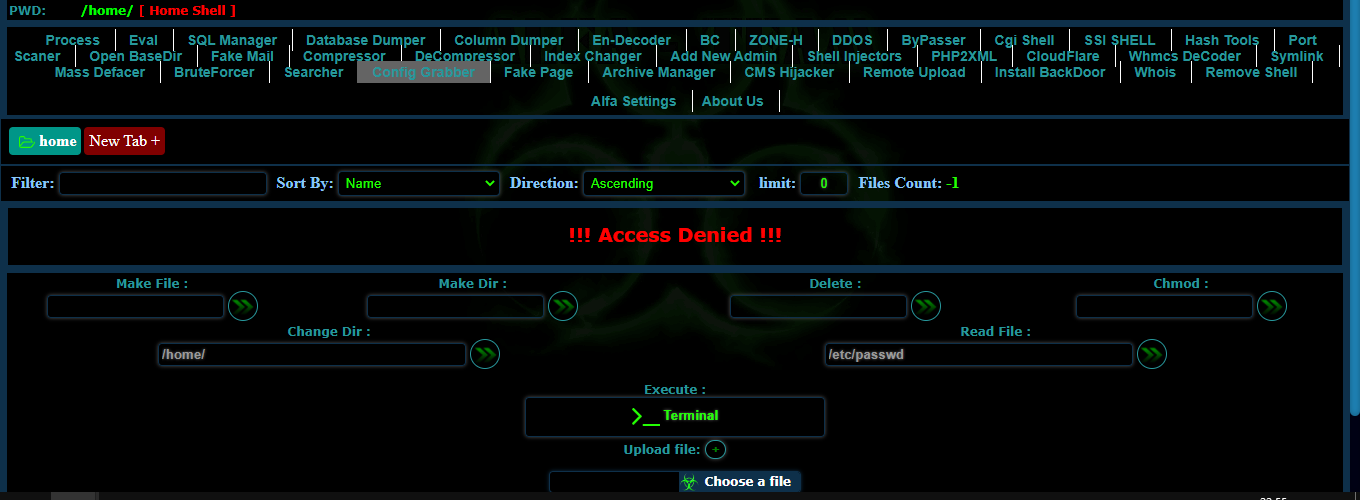

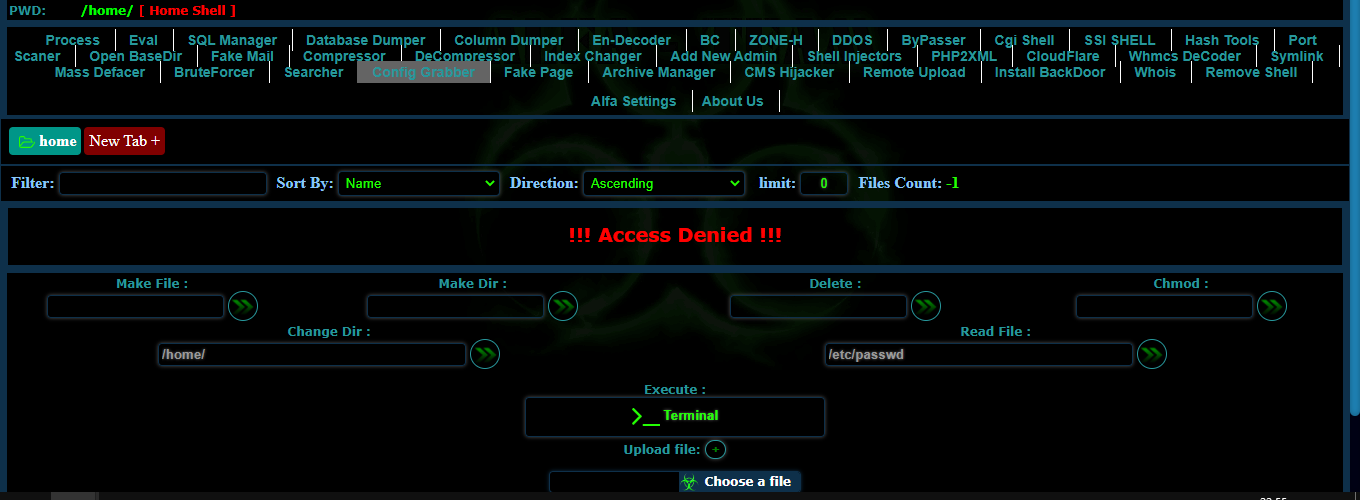

Evet dizinlerde dolaşırken geri gitmeye çalıştığımda bana ACCESS DENIED hatası verdi. Bu durumda siteye symlink.php' yi yüklüyorum. Bu bizim bypass scriptimiz. symlink.php kodları için buraya tıklayınız.

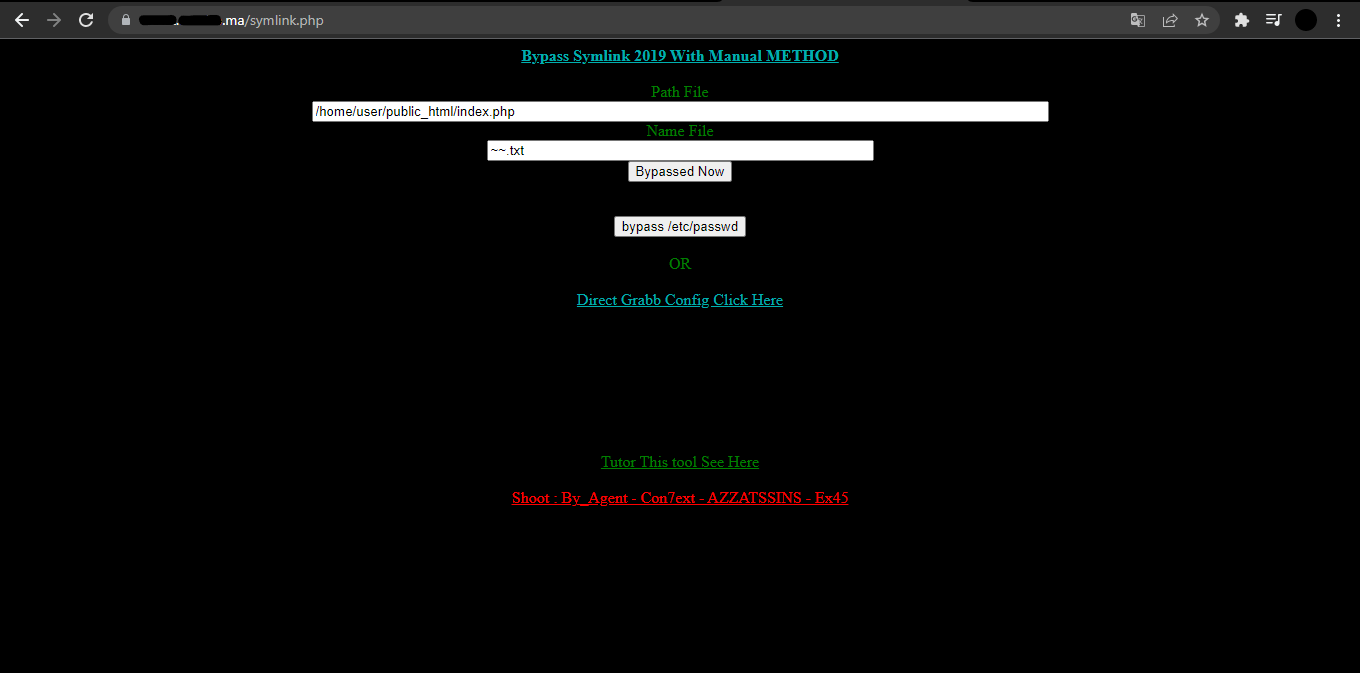

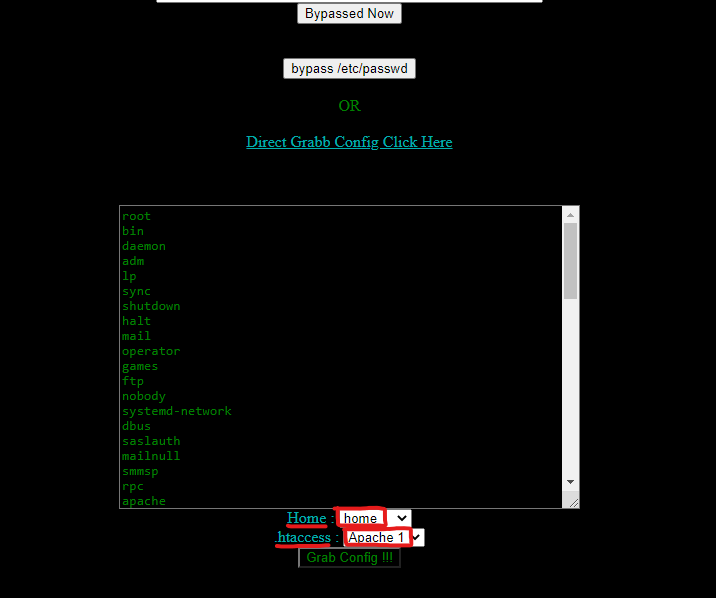

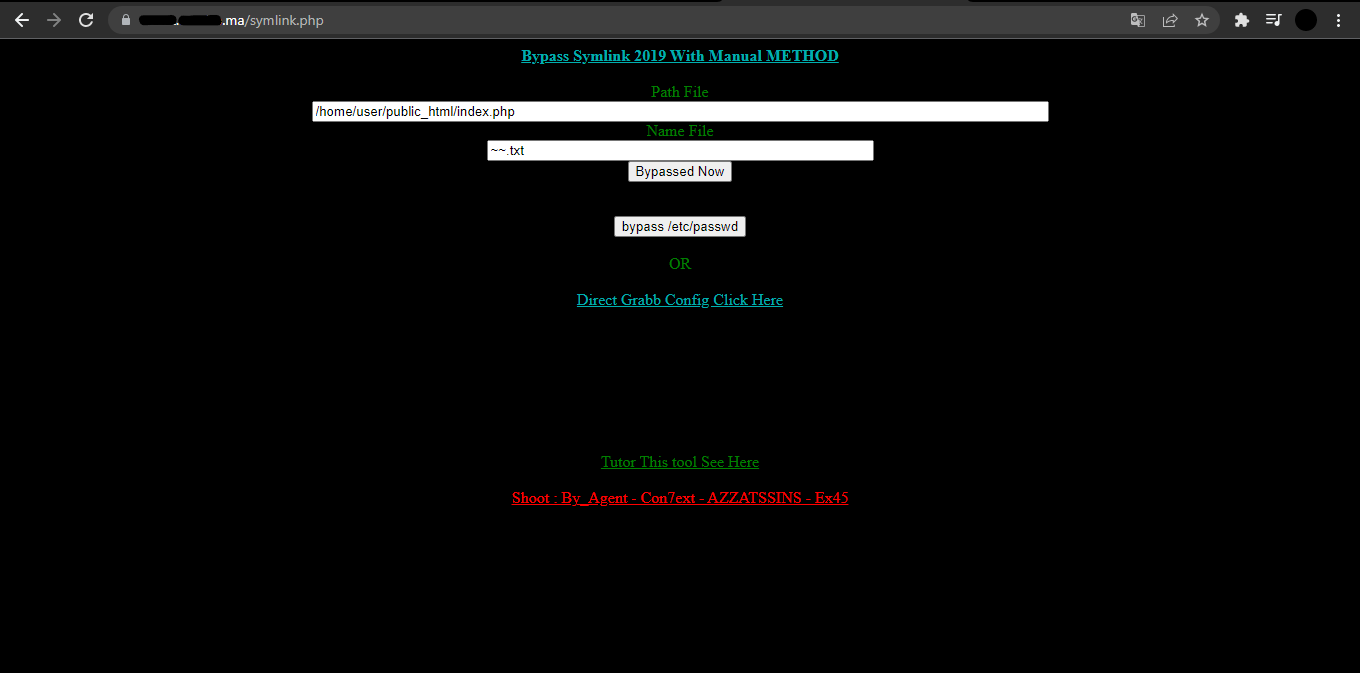

Evet scriptimizin görünümü böyle. Scriptimiz görevini erine getirebilmesi için /etc/passwd dosyasını okuması gerekmektedir. Eğer okuyabiliyorsa "Direct Grabb Config Here" kısmına tıklayın. Okuyamıyorsa yukardaki bypass /etc/passwd butonuna tıklayın script kendi bypass etmeye çalışacaktır.

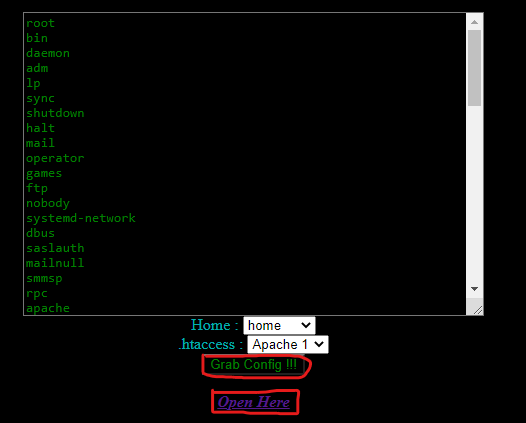

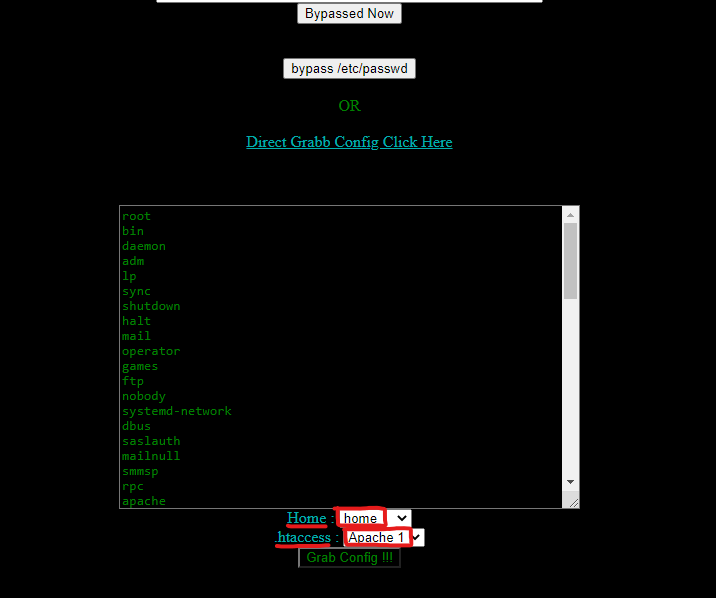

Bir şekilde passwd dosyasını okuduk ve işleme devam ediyoruz. Önemli olan burası altta "Home" ve ".htaccess" kısımları var ve burda bizim hangisi olduklarını seçmemiz gerek bunu anlamak için alfa shellimize geri dönüyoruz

Yukarıda SoftWare yazan yerdeki bilgiyi symlink deki .htaccess kısmına seçicez benim sitede Apache yazıyor yani Apache1 burda farklı Apache 2.x.x şeklinde yazsaydı Apache2 diğer farklısı da LiteSpeed olabilir. Bunu seçiyoruz. Daha sonra geldik Home kısmı burada da ana dizin ne yazıyorsa onu seçicez bende home burası home2, home3 gibi isimlerde alabilir. Symlink te ona göre seçiniz...

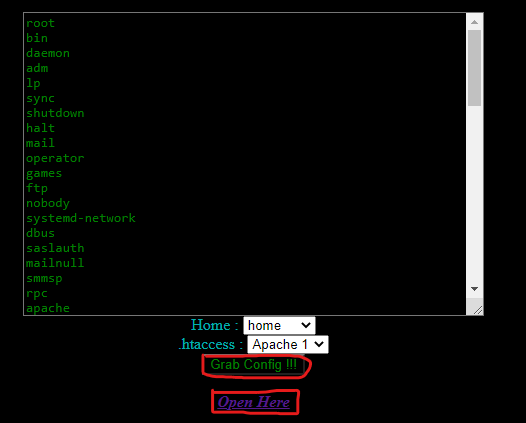

Evet ayarlarımı doğru bir şekilde yaptım ve Grab Config !!! butonuna bastım daha sonra altta çıkan Open Here kısmına bastım

Evet eğer böyle .txt ler geldiyse tamamdır bypass işlemi başarılı. Fakat 500 Internal Server, Not Found, Forbidden gibi hatalar ile karşılaşırsanız bypass işlemi başarısız olmuştur. (Zaten her sunucuda olmaz). Burdan sonrası çok zor değil ama yine de göstermek istedim Her hangi bir txt dosyasına giriyoruz ya da sizde sitelerin dosyaları çıktıysa "config.php", "configuration.php" gibi dosyalara girin.

Her hangi bir txt dosyasına giriyoruz ya da sizde sitelerin dosyaları çıktıysa "config.php", "configuration.php" gibi dosyalara girin.

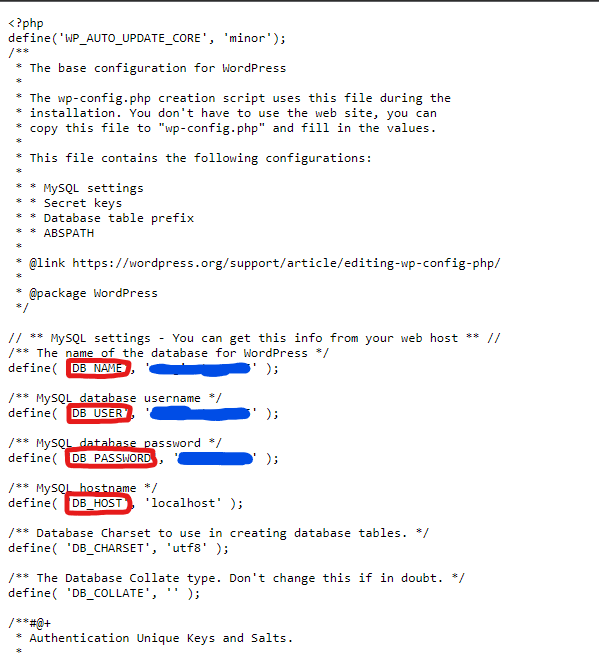

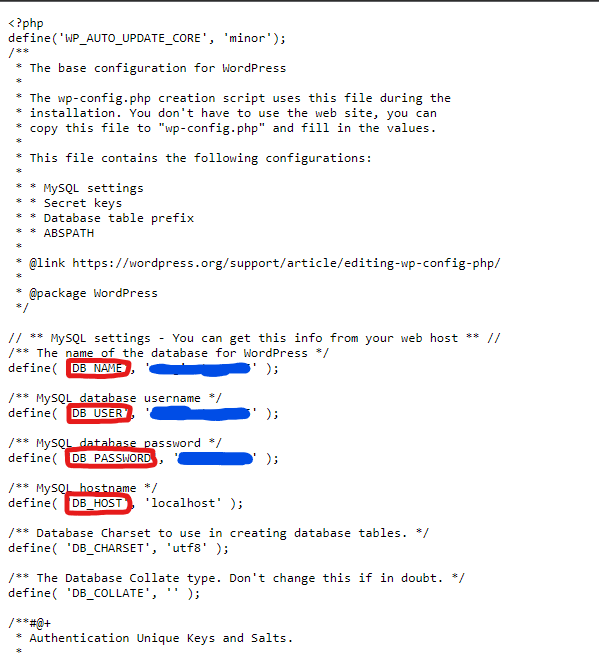

Evet girdiğinizde size DB_NAME, DB_USER, DB_PASSWORD ve DB_HOST bilgilerini ' ' içinde verecektir. Ben mavi ile kapattım. Şimdi alfa shellimize tekrar geri dönüyoruz...

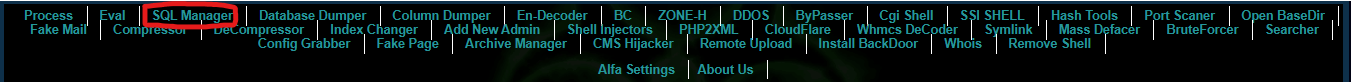

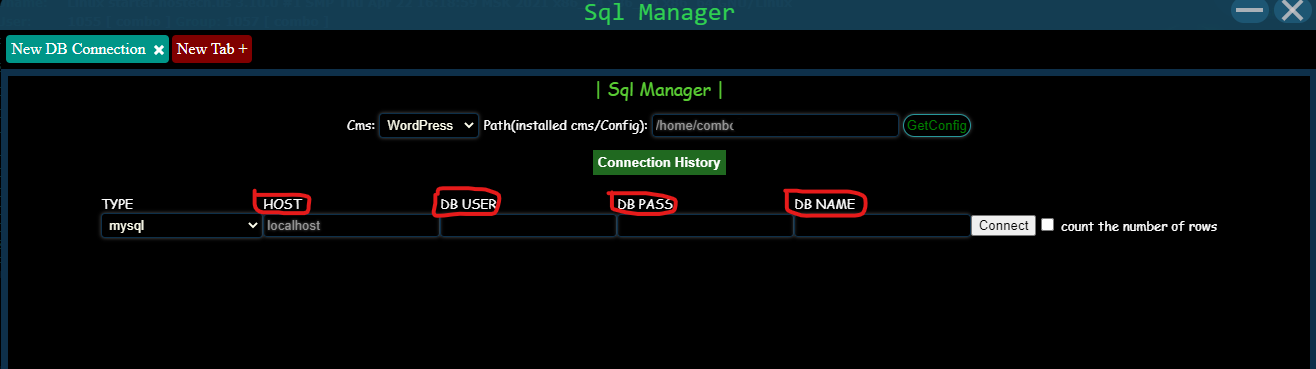

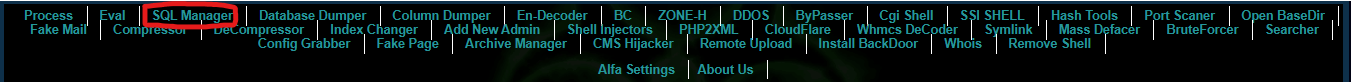

Shellimizin özellikleri bölümünden "SQL Manager" ksımını seçiyoruz

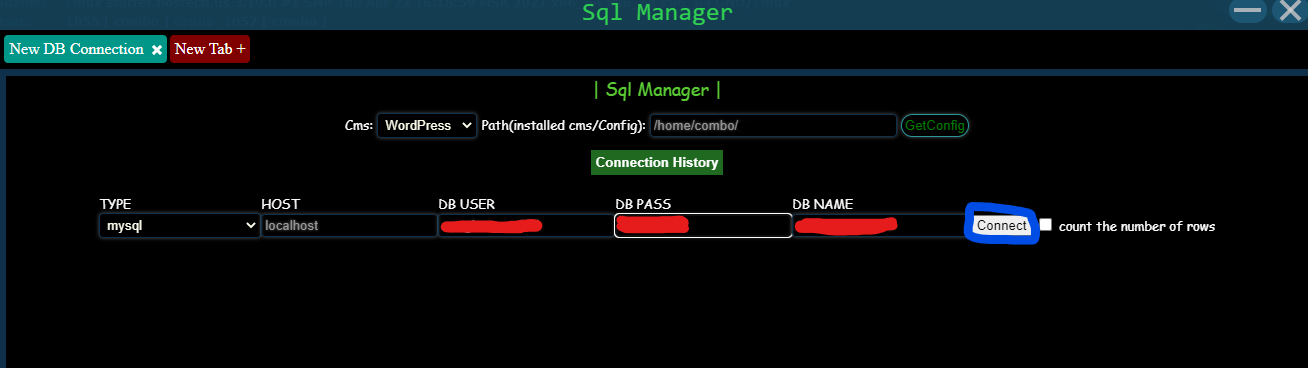

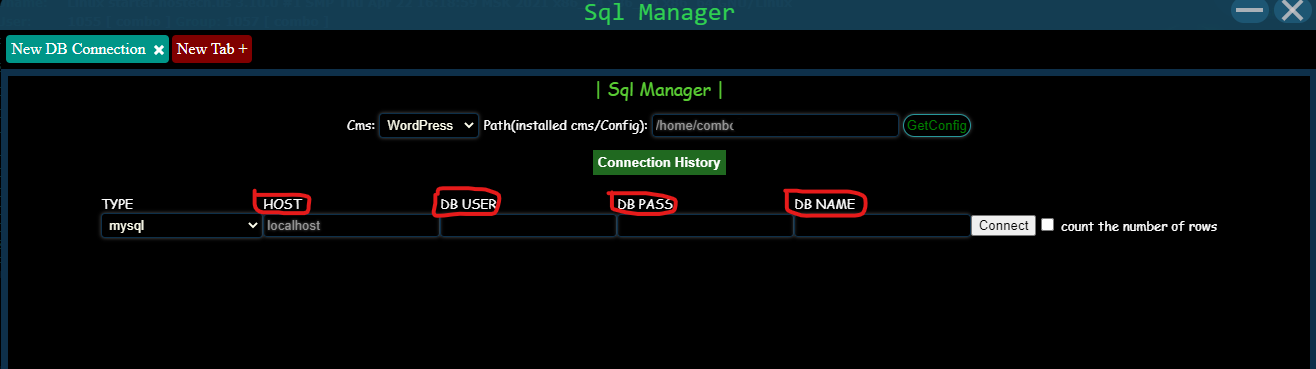

Evet böyle bir ekran gelecek karşımıza ve gördüğünüz gibi bizden host, db user, db pass ve db name bilgilerini istiyor. Buraya aldığımız config.php deki bilgileri yapıştırıyoruz..

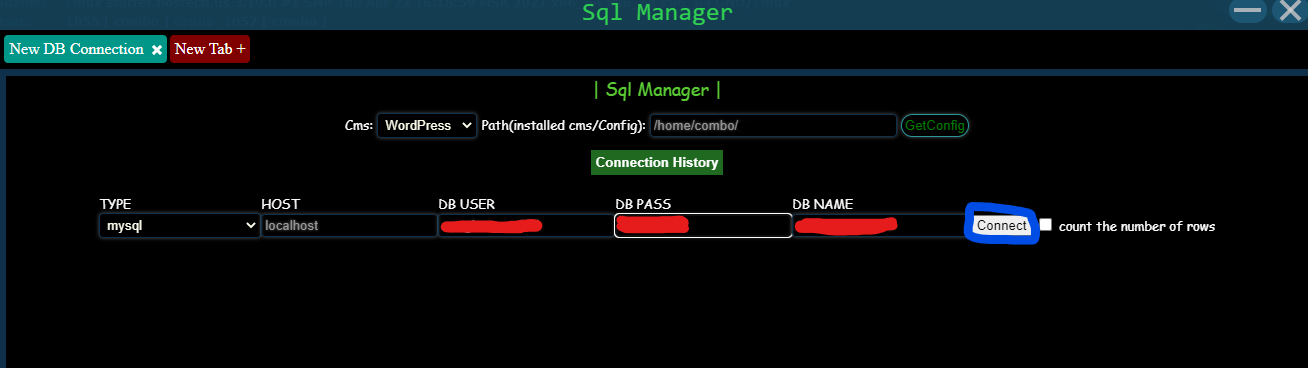

Tüm bilgileri tırnak işaretleri olmadan yazdık ve en son Connect butonuna basıyoruz

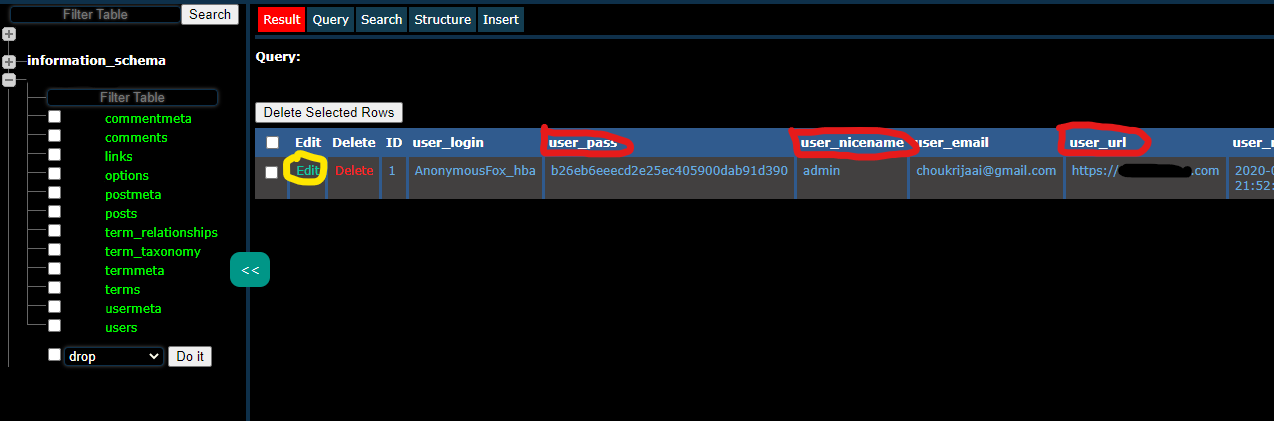

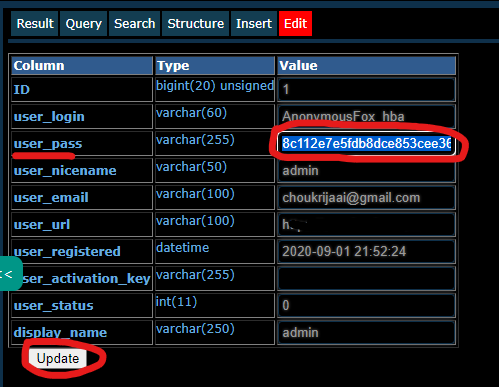

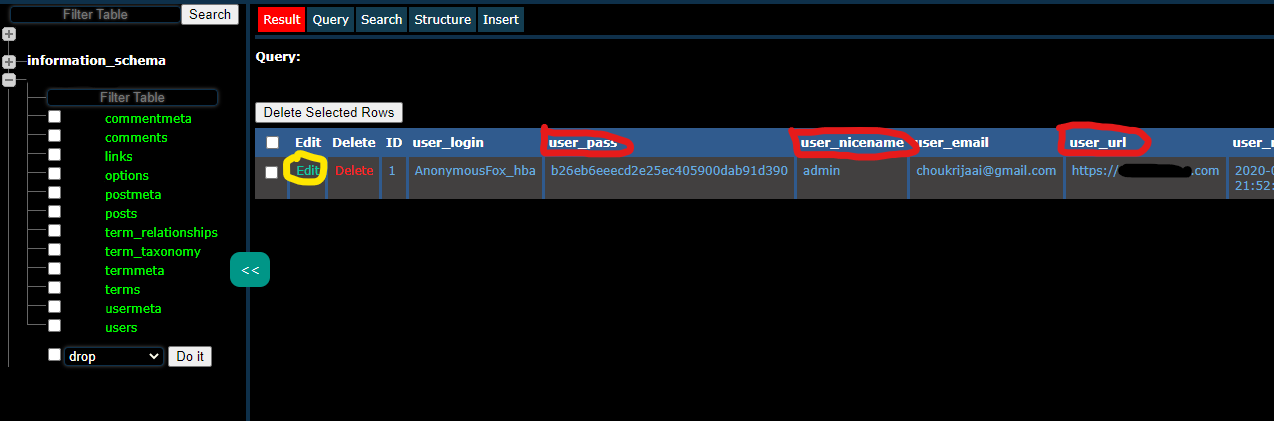

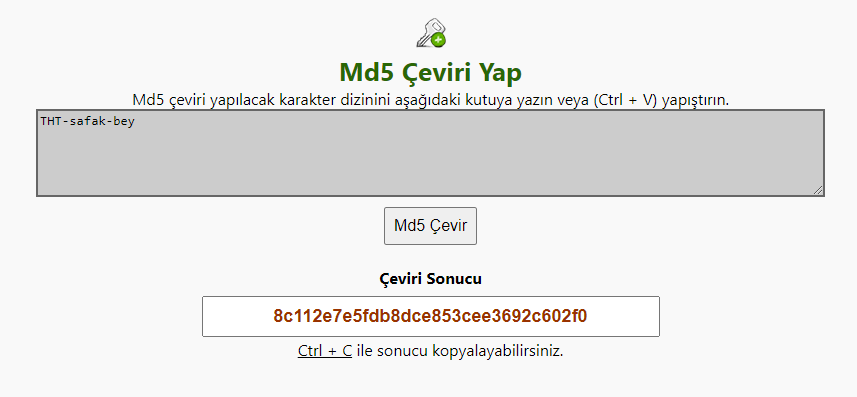

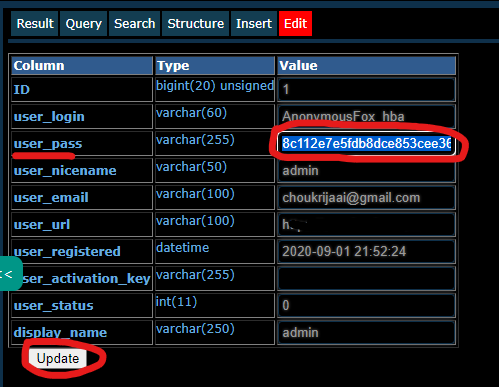

Evet gördüğünüz gibi sitenin databasesine bağlandık ve sonra users tablosundan kullanıcılara baktık gördüğünüz gibi tüm bilgileri var user_url kısmından hangi sitenin kullanıcısı olduğunu görebilirsiniz. Edit butonuna basıyoruz. Biz şifreyi değiştireceğiz fakat bunu plain text (düz metin) olarak değil md5 şifreleyerek editleyeceğiz. Herhangi bir online md5 sitesine giriyoruz ve şifremizin md5 halini oluşturuyoruz.

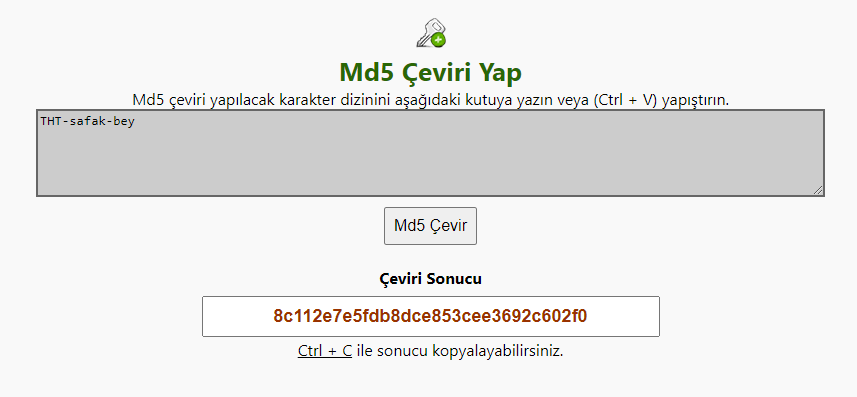

Evet bunu kopyalıyoruz ve database deki kullanıcının password bölümünü bizim şifremiz ile değiştiriyoruz..

Evet tüm password bilgisini değiştirdik ve Update butonuna basıyoruz. Artık bundan sonrası user_url kısmındaki siteye gidip admin panelden kullanıcı adını ve bizim şifremizi yazıyoruz. Şifreyi md5 olarak değil plain text (düz metin) olarak yazıyoruz.

Biraz meşakkatli bir konu oldu ama bence güzel ve faydalı oldu Okuduğunuz içi teşekkür ederim...

Okuduğunuz içi teşekkür ederim...

İlk olarak yapıcağımız işlem config bypass. Config sitenin içinden site çıkması durumudur. Tabi her çıkan siteyi öyle hackleyemeyiz yetkimiz olmayabilir. Böyle durumlarda shell bize !!!ACCESS DENIED!!! hatası verir. Bizde bu durumu geçmek için bypass işlemi uygularız.

UYGULAMA

Evet böyle bir siteye shell attım ve hızlı bir şekilde shellin özelliklerinden symlinke basıyorum bakalım sunucuda config var mı diye...

Evet bir sürü site çıktı şimdi bunları aramak için dizinlerde dolaşmaya başlıyorum

Evet dizinlerde dolaşırken geri gitmeye çalıştığımda bana ACCESS DENIED hatası verdi. Bu durumda siteye symlink.php' yi yüklüyorum. Bu bizim bypass scriptimiz. symlink.php kodları için buraya tıklayınız.

Evet scriptimizin görünümü böyle. Scriptimiz görevini erine getirebilmesi için /etc/passwd dosyasını okuması gerekmektedir. Eğer okuyabiliyorsa "Direct Grabb Config Here" kısmına tıklayın. Okuyamıyorsa yukardaki bypass /etc/passwd butonuna tıklayın script kendi bypass etmeye çalışacaktır.

Bir şekilde passwd dosyasını okuduk ve işleme devam ediyoruz. Önemli olan burası altta "Home" ve ".htaccess" kısımları var ve burda bizim hangisi olduklarını seçmemiz gerek bunu anlamak için alfa shellimize geri dönüyoruz

Yukarıda SoftWare yazan yerdeki bilgiyi symlink deki .htaccess kısmına seçicez benim sitede Apache yazıyor yani Apache1 burda farklı Apache 2.x.x şeklinde yazsaydı Apache2 diğer farklısı da LiteSpeed olabilir. Bunu seçiyoruz. Daha sonra geldik Home kısmı burada da ana dizin ne yazıyorsa onu seçicez bende home burası home2, home3 gibi isimlerde alabilir. Symlink te ona göre seçiniz...

Evet ayarlarımı doğru bir şekilde yaptım ve Grab Config !!! butonuna bastım daha sonra altta çıkan Open Here kısmına bastım

Evet eğer böyle .txt ler geldiyse tamamdır bypass işlemi başarılı. Fakat 500 Internal Server, Not Found, Forbidden gibi hatalar ile karşılaşırsanız bypass işlemi başarısız olmuştur. (Zaten her sunucuda olmaz). Burdan sonrası çok zor değil ama yine de göstermek istedim

Evet girdiğinizde size DB_NAME, DB_USER, DB_PASSWORD ve DB_HOST bilgilerini ' ' içinde verecektir. Ben mavi ile kapattım. Şimdi alfa shellimize tekrar geri dönüyoruz...

Shellimizin özellikleri bölümünden "SQL Manager" ksımını seçiyoruz

Evet böyle bir ekran gelecek karşımıza ve gördüğünüz gibi bizden host, db user, db pass ve db name bilgilerini istiyor. Buraya aldığımız config.php deki bilgileri yapıştırıyoruz..

Tüm bilgileri tırnak işaretleri olmadan yazdık ve en son Connect butonuna basıyoruz

Evet gördüğünüz gibi sitenin databasesine bağlandık ve sonra users tablosundan kullanıcılara baktık gördüğünüz gibi tüm bilgileri var user_url kısmından hangi sitenin kullanıcısı olduğunu görebilirsiniz. Edit butonuna basıyoruz. Biz şifreyi değiştireceğiz fakat bunu plain text (düz metin) olarak değil md5 şifreleyerek editleyeceğiz. Herhangi bir online md5 sitesine giriyoruz ve şifremizin md5 halini oluşturuyoruz.

Evet bunu kopyalıyoruz ve database deki kullanıcının password bölümünü bizim şifremiz ile değiştiriyoruz..

Evet tüm password bilgisini değiştirdik ve Update butonuna basıyoruz. Artık bundan sonrası user_url kısmındaki siteye gidip admin panelden kullanıcı adını ve bizim şifremizi yazıyoruz. Şifreyi md5 olarak değil plain text (düz metin) olarak yazıyoruz.

Biraz meşakkatli bir konu oldu ama bence güzel ve faydalı oldu