Session Fixation (Oturum Sabitleme)

Merhaba arkadaşlar bugün sizlere CTF tadında Session Fixation yani oturum sabitleme zafiyetini anlatacağım. Öncelikle oturum sabitlemek ne demek bundan bahsedelim.

Session Fixation (Oturum Sabitleme) Nedir ?

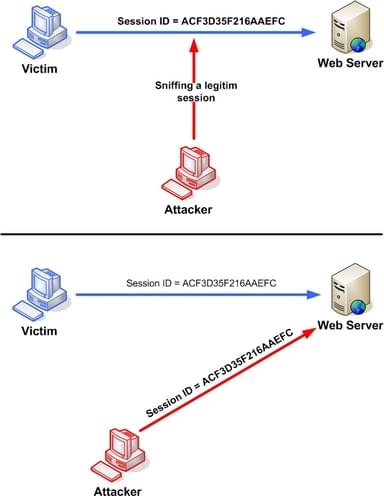

Session Fixation(Oturum Sabitleme), bir web uygulamasındaki oturum (session) yönetimi sürecinde meydana gelen bir güvenlik açığıdır. Bu saldırı türü, bir saldırganın bir kullanıcının oturumunu ele geçirmesine ve bu oturumda yetkisiz işlemler gerçekleştirmesine olanak tanır. Saldırgan, kurban kullanıcının tarayıcısına önceden belirlenmiş bir oturum kimliği (session ID) atar. Daha sonra kullanıcı, web uygulamasına giriş yaparken, bu oturum kimliğiyle oturum açar. Saldırgan, bu oturum kimliğini kullanarak oturumda işlem yapabilir ve hatta kullanıcının kimlik bilgilerini çalabilir.

Session Fixation saldırıları , genellikle bir saldırganın kullanıcının bir e-posta veya mesaj aracılığı ile gönderdiği bir bağlantıya tıklaması sonucu gerçekleşir. Bağlantı, saldırganın kotrolündeki bir web sitesine yönlendirir ve burda kullanıcının oturum kimliği belirlenir. Daha sonra kullanıcı , aynı tarayıcıda , hedef web sitesine gider ve oturum açar. Bu işlemle , saldırganın önceden belirlenmiş oturum kimliği, kullanıcının oturum kimliği olarak kullanılır.

Session Fixation saldırılarından korunmak için, web uygulamaları genellikle rastgele oluşturulmuş ve öngörülemeyen oturum kimlikleri kullanır. Ayrıca, web uygulamaları , kullanıcının oturum açmadan önce kimlik doğrulama yapmasının gerektiren çift faktörlü kimlik doğrulama gibi ek güvenlik önlemleri de uygulayabilir.

Session Fixation ( Oturum Sabitleme ) Uygulama

Şimdi Session Fixation güvenlik açığını istismar etmeye başlıyalım. Ben bu uygulamalı eğtim içerisinde owasp'ın hazırlamış olduğu bir sayfa ile devam edeceğim.

1. Aşama

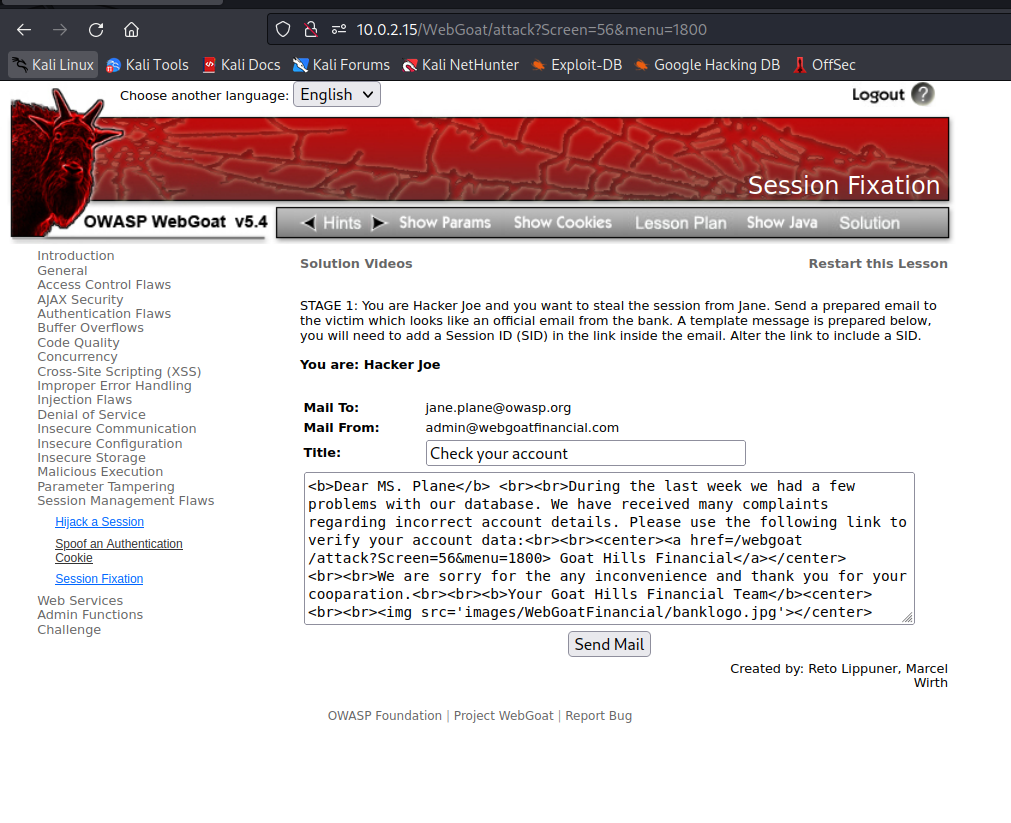

Not: Yukarıdaki resmi anlatmadan önce uygulamanın işleyişinden bahsetmek istiyorum. Bu uygulamada iki karaktere bürüneceğiz kurban ve hacker şeklinde.

Yukarıdaki Açıklama Kısmında :

Sen hacker Joe'sun ve oturumu Jane'den çalmak istiyorsun. Mağdura bankadan gelen resmi bir e-posta gibi görünen hazırlanmış bir e-posta gönderin Aşağıda bir şablon mesaj hazırlanmıştır, e-postanın içindeki bağlantıya bir Oturum Kimliği (SID) eklemeniz gerekecektir. Bir SID eklemek için bağlantıyı değiştirin. Şeklinde bir kısım verilmiş SID diye bahsettiği session id buraya herhangi bir sayı girerek (string ifade de olabilir) bu sayede bizim verdiğim session id ile jane'i oturuma sabitliye bileceğiz ve böylece jane'nin oturumunu çalabileceğiz. Session id mizi aşağıdaki gibi URL içerisine giriyoruz ve mailimizi jane'e gönderiyoruz.

2. Aşama

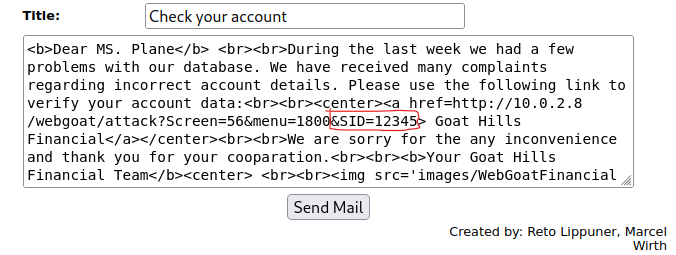

Açıklama kısmında : Şimdi aşağıdaki e-postayı alan kurban Jane sizsiniz. Fare ile linkin üzerine geldiğinizde bir SID'nin dahil olduğunu göreceksiniz. Ne olduğunu görmek için üzerine tıklayın.

1. Aşamada gönderdiğimiz mail jane ulaştı şimdi jane linke tıklayacak ve bankanın sitesine gidecek.

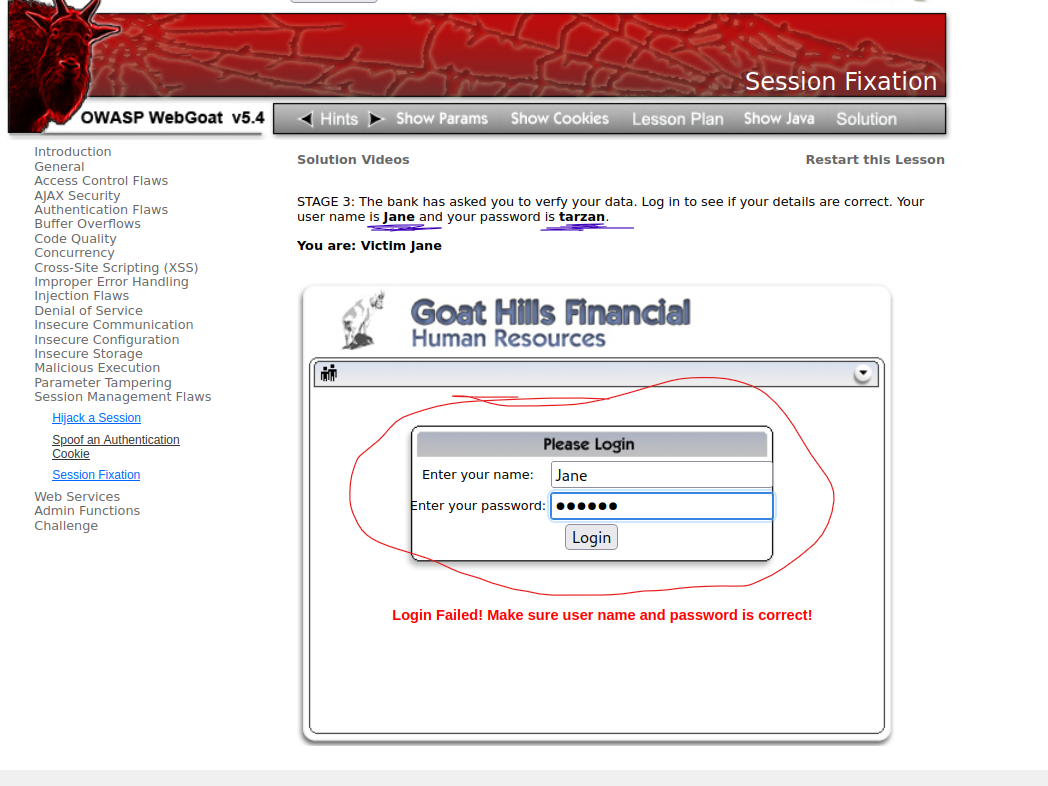

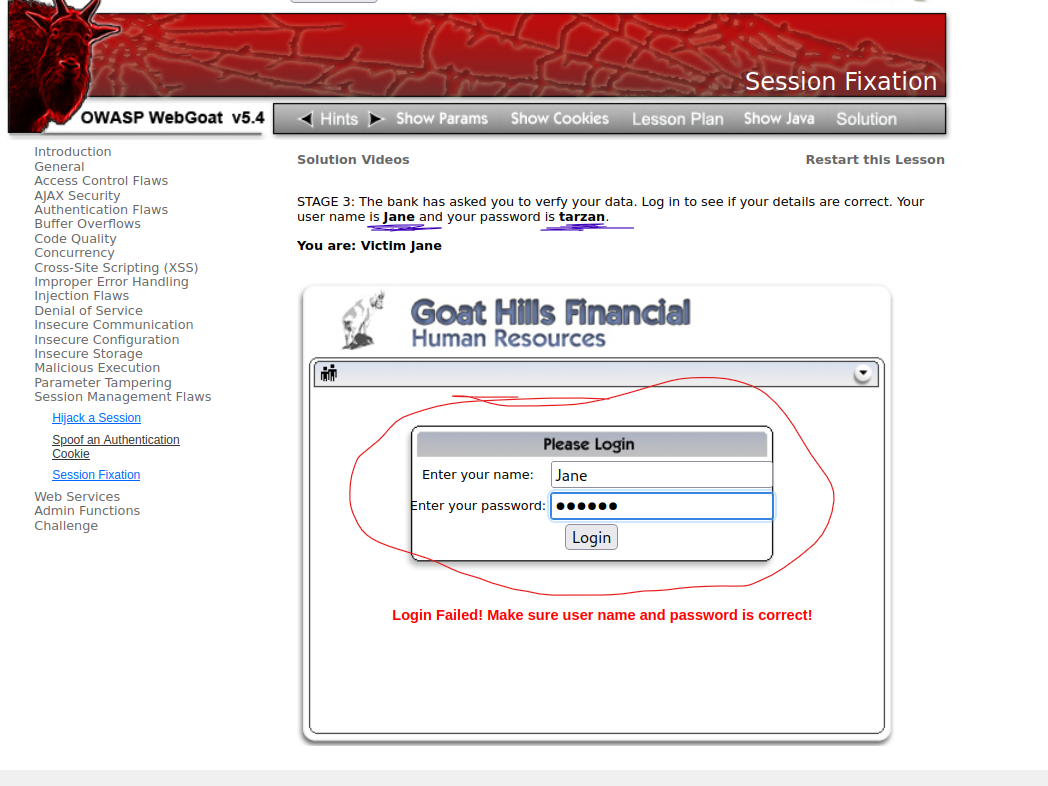

3. Aşama

Açıklama kısmında : Banka sizden bilgilerinizi doğrulamanızı istedi. Bilgilerinizin doğru olup olmadığını görmek için giriş yapın. Kullanıcı adınız Jane ve şifreniz Tarzan.

Şimdi Jane gönderdiğimiz mailde bulunan linki açtı ve banka hesabını doğrulamak için giriş yapıcak. Kullanıcı adı Jane ve şifreside Tarzan.

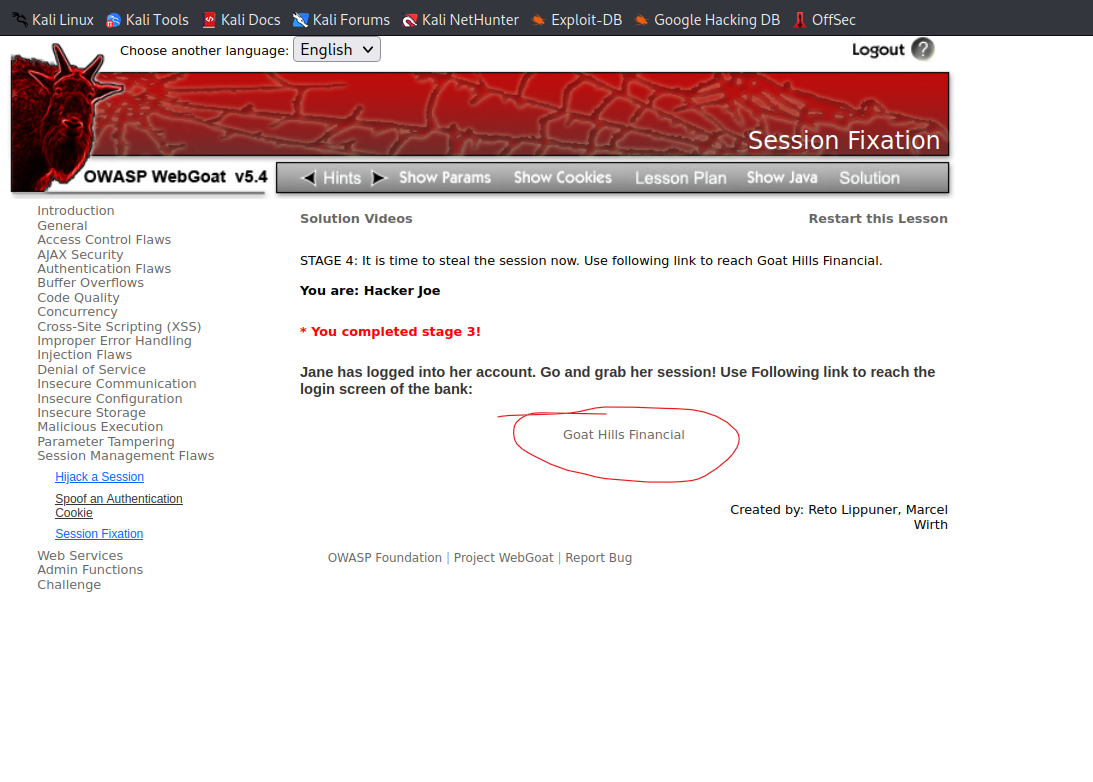

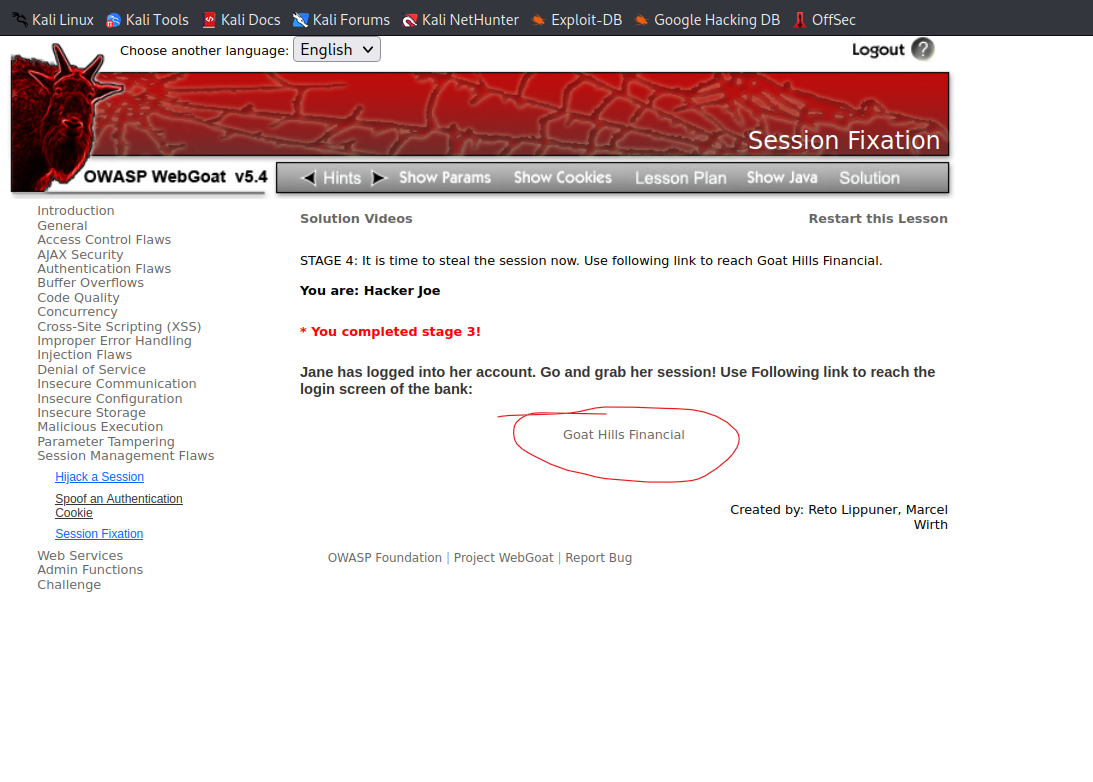

4. Aşama

Açıklama kısmında: Şimdi oturumu çalma zamanı. Goat Hills Financial'a ulaşmak için aşağıdaki bağlantıyı kullanın.

Arkadaşlar şuanda Jane'nin oturum bilgilerini çaldık. Şimdi bankanın sitesine giderek Jane'nin oturumunu sabitlemek için kullandığımız SID i kullanarak sanki Jane'imiş gibi giriş yapabileceğiz. Devam edelim...

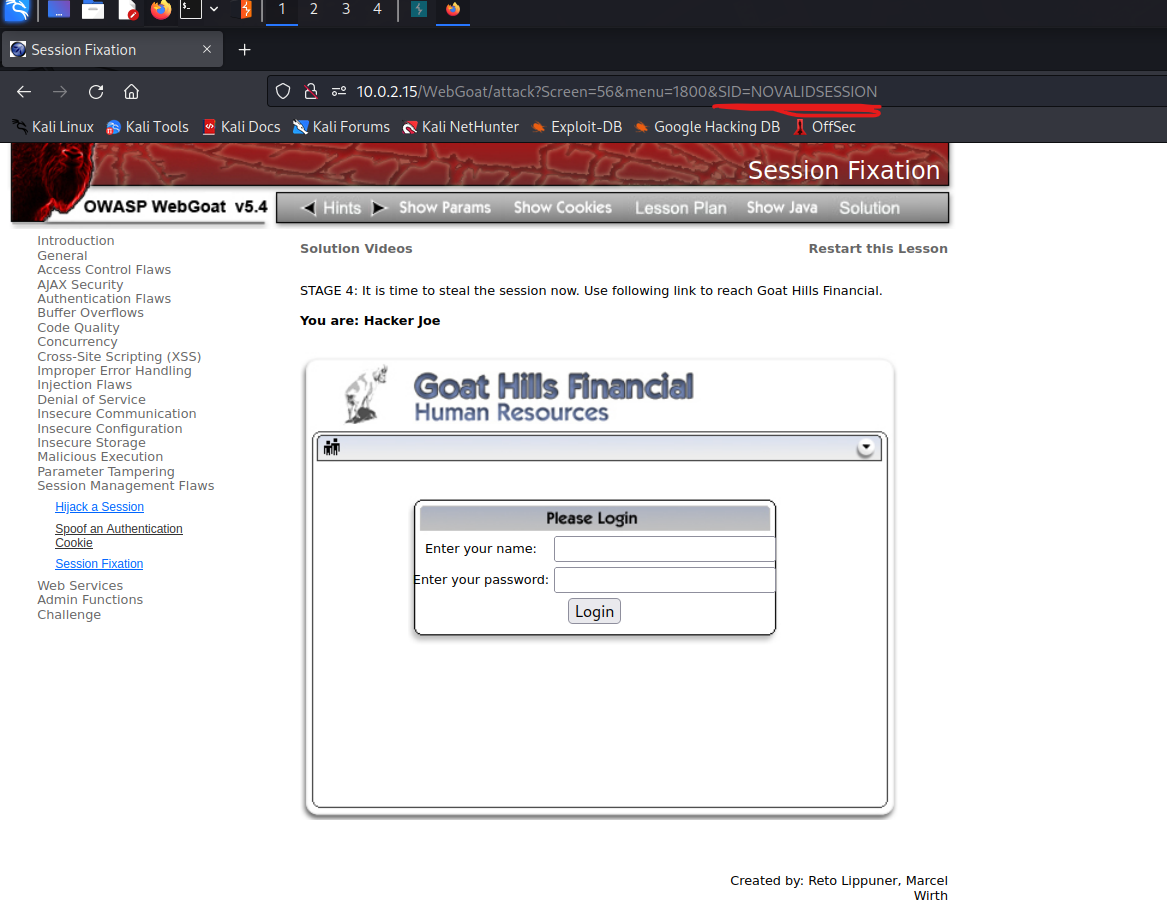

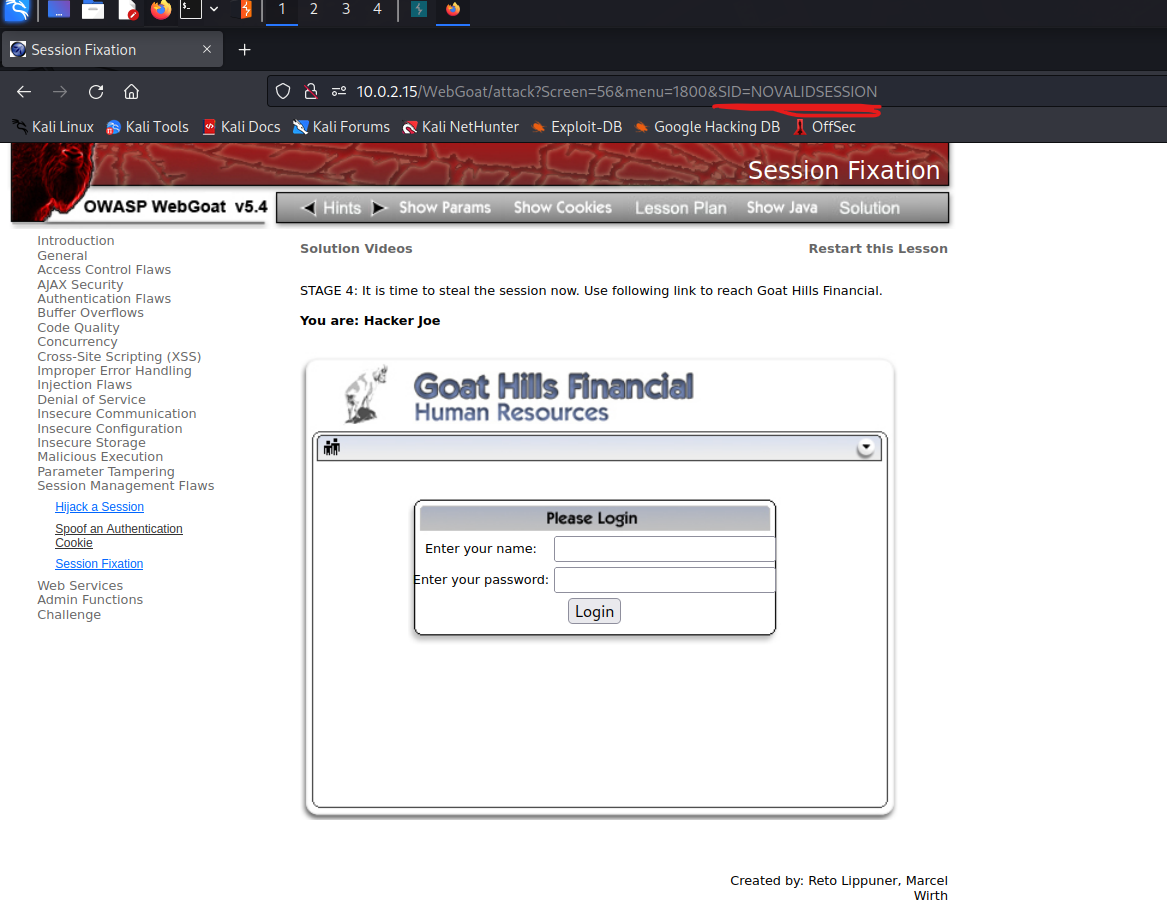

5. Aşama

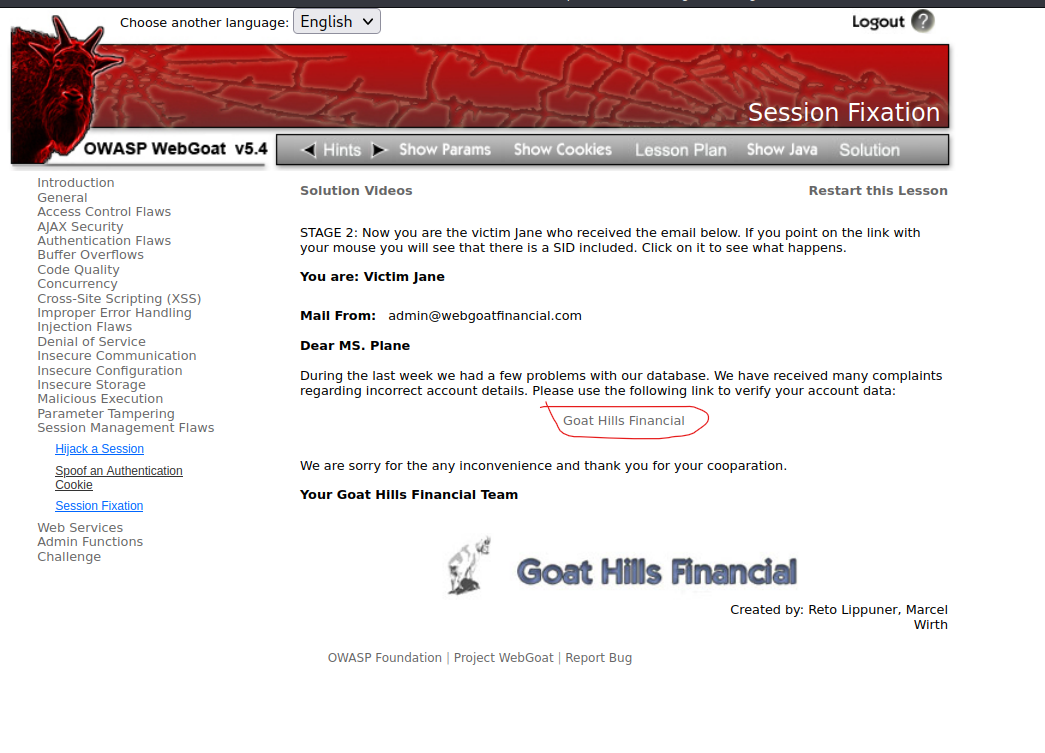

Arkadaşlar az önce Jane'in oturumunu sabitlediğimizi söylemiştik. Yukarıdaki resimdeki site jane'in banka bilgilerini girdiği site. URL kısmında altını kırmızı ile çizdiğim kısma dikkatli bir şekilde bakarsanız bizim ilk aşamada girdiğimiz SID kısmı gözüküyor. Şimdi Jane'i oturuma sabitlemek için kullandığımız 12345 Session id sini yazalım ve sömürme işlemini yapalım.

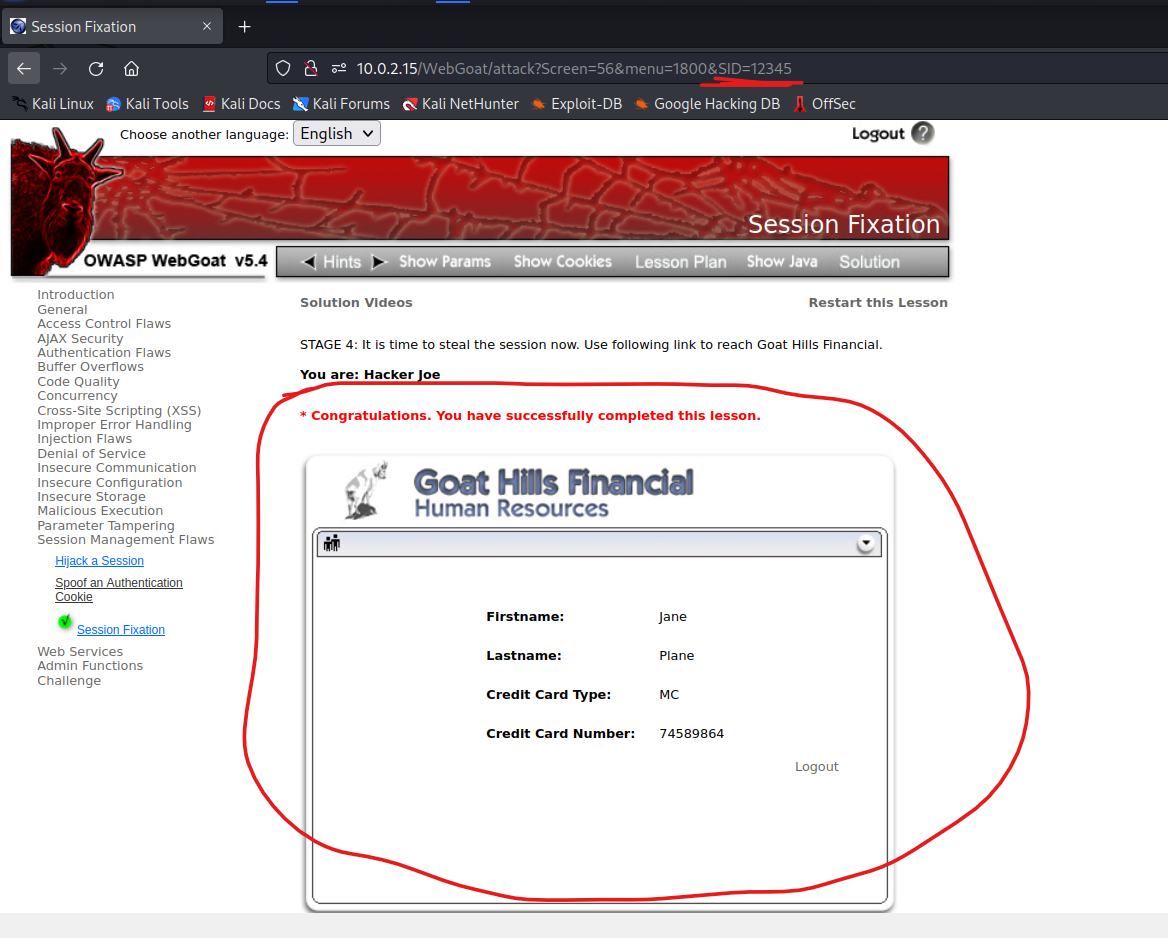

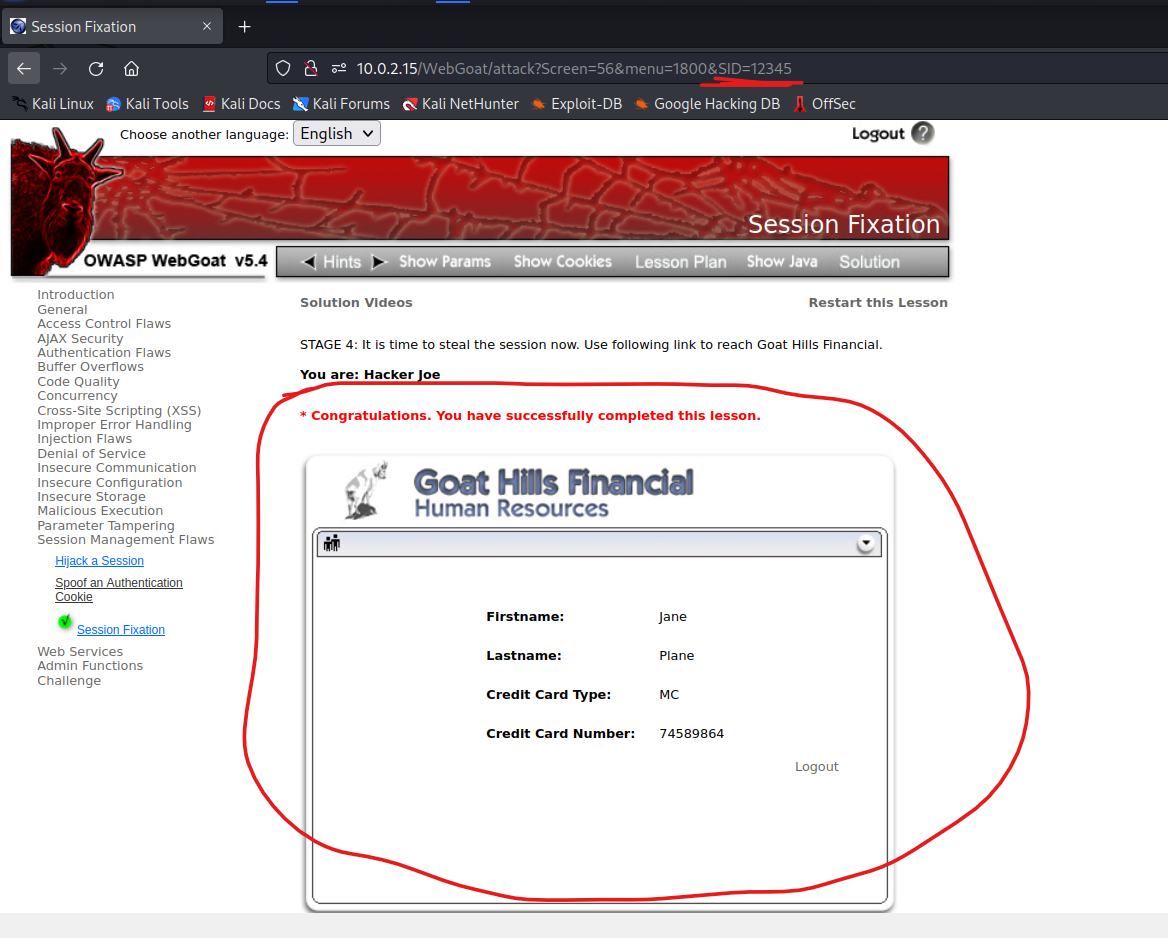

6. Aşama

Yukarıdaki resimde de gördüğünüz gibi URL kısmına ilk aşamada yazdığımız session id sini yazdık ve böylece izinsiz bir şekilde Jane'in banka hesabına girmiş olduk.

HATIRLATMA

Bu uygulamada çıkartmamız gereken en büyük ders. Gelen hiçbir linke tıklamamaktır. Size gelen link instagramın orjinal hesabından bile gelse bu gibi yöntemler ile cookie nizde bulunan user id niz istismar edilebilir.

Umarım açıklayıcı ve faydalı bir şekilde anlatmışımdır. Açıklama kısmı bölümlerini ekleme nedenim aşamaları sizin de tam olarak takip etmenizi istememdir.

Okuduğunuz için teşekkür ederim

1. Aşamada gönderdiğimiz mail jane ulaştı şimdi jane linke tıklayacak ve bankanın sitesine gidecek.

3. Aşama

Açıklama kısmında : Banka sizden bilgilerinizi doğrulamanızı istedi. Bilgilerinizin doğru olup olmadığını görmek için giriş yapın. Kullanıcı adınız Jane ve şifreniz Tarzan.

Şimdi Jane gönderdiğimiz mailde bulunan linki açtı ve banka hesabını doğrulamak için giriş yapıcak. Kullanıcı adı Jane ve şifreside Tarzan.

4. Aşama

Açıklama kısmında: Şimdi oturumu çalma zamanı. Goat Hills Financial'a ulaşmak için aşağıdaki bağlantıyı kullanın.

Arkadaşlar şuanda Jane'nin oturum bilgilerini çaldık. Şimdi bankanın sitesine giderek Jane'nin oturumunu sabitlemek için kullandığımız SID i kullanarak sanki Jane'imiş gibi giriş yapabileceğiz. Devam edelim...

5. Aşama

Arkadaşlar az önce Jane'in oturumunu sabitlediğimizi söylemiştik. Yukarıdaki resimdeki site jane'in banka bilgilerini girdiği site. URL kısmında altını kırmızı ile çizdiğim kısma dikkatli bir şekilde bakarsanız bizim ilk aşamada girdiğimiz SID kısmı gözüküyor. Şimdi Jane'i oturuma sabitlemek için kullandığımız 12345 Session id sini yazalım ve sömürme işlemini yapalım.

6. Aşama

Yukarıdaki resimde de gördüğünüz gibi URL kısmına ilk aşamada yazdığımız session id sini yazdık ve böylece izinsiz bir şekilde Jane'in banka hesabına girmiş olduk.

HATIRLATMA

Bu uygulamada çıkartmamız gereken en büyük ders. Gelen hiçbir linke tıklamamaktır. Size gelen link instagramın orjinal hesabından bile gelse bu gibi yöntemler ile cookie nizde bulunan user id niz istismar edilebilir.

Umarım açıklayıcı ve faydalı bir şekilde anlatmışımdır. Açıklama kısmı bölümlerini ekleme nedenim aşamaları sizin de tam olarak takip etmenizi istememdir.

Okuduğunuz için teşekkür ederim