Honeypot nedir? (A-Z Anlatım)

Honeypot, bilgisayar sistemlerini ve ağları korumak için kullanılan bir güvenlik aracıdır. Honeypot, saldırganların dikkatini çekmek ve onları izlemek amacıyla bilinçli olarak zayıf bir güvenlik önlemi gibi görünen bir sistem veya ağdır.

Honeypot, gerçek bir sistem gibi davranır ve saldırganların ilgisini çekecek potansiyel hedefler sunar. Saldırganlar, bu hedeflere saldırı girişiminde bulunurken, honeypot onların faaliyetlerini izler, kaydeder ve analiz eder. Bu sayede, saldırganların kullanmış oldukları saldırı yöntemleri, zayıf noktaları ve niyetleri hakkında bilgi toplanabilir.

Honeypot'un temel amacı, saldırganların gerçek sistemlere zarar vermeden önce tespit edilmesini sağlamaktır. Ayrıca, saldırıları analiz ederek, güvenlik önlemlerinin geliştirilmesi ve saldırıların önlenmesi için bilgi sağlar. Honeypot, güvenlik uzmanlarına saldırıları anlamak, saldırganların taktiklerini öğrenmek ve savunma stratejilerini geliştirmek için önemli bir araçtır.

Honeypot Kullanımının Avantajları ve Dezavantajları

Honeypot, gerçek bir sistem gibi davranır ve saldırganların ilgisini çekecek potansiyel hedefler sunar. Saldırganlar, bu hedeflere saldırı girişiminde bulunurken, honeypot onların faaliyetlerini izler, kaydeder ve analiz eder. Bu sayede, saldırganların kullanmış oldukları saldırı yöntemleri, zayıf noktaları ve niyetleri hakkında bilgi toplanabilir.

Honeypot'un temel amacı, saldırganların gerçek sistemlere zarar vermeden önce tespit edilmesini sağlamaktır. Ayrıca, saldırıları analiz ederek, güvenlik önlemlerinin geliştirilmesi ve saldırıların önlenmesi için bilgi sağlar. Honeypot, güvenlik uzmanlarına saldırıları anlamak, saldırganların taktiklerini öğrenmek ve savunma stratejilerini geliştirmek için önemli bir araçtır.

Honeypot Kullanımının Avantajları ve Dezavantajları

-Avantajlar-

1. Tespit ve İzleme: Honeypotlar, saldırganları çekerek ve izleyerek saldırıları tespit etme ve izleme yeteneği sağlar. Bu, saldırıların erken aşamalarında tespit edilmesini sağlar.

2. Tehdit Bilgisi: Honeypotlar, saldırganların kullanmış olduğu saldırı yöntemleri, kötü amaçları ve zayıf noktalar hakkında değerli bilgiler sunar. Bu bilgiler, güvenlik ekiplerinin saldırıları daha iyi anlamalarına ve savunma stratejilerini geliştirmelerine yardımcı olabilir.

3. Gerçek Sistemlerin Korunması: Honeypotlar, gerçek sistemlere yapılan saldırıları çekerek gerçek sistemlerin zarar görmesini engelleyebilir. Saldırganlar honeypotlara odaklandıklarında, gerçek sistemlere yönelik saldırılar azalabilir.

4. Eğitim ve Deneyim: Honeypotlar, güvenlik personelinin saldırıları anlamaları ve savunma stratejilerini geliştirmeleri için bir eğitim ve deneyim platformu sağlar.

-Dezavantajlar-

1. Operasyonel Yük: Honeypotlar kurulduktan ve yönetildikten sonra sürekli bir operasyonel yük oluştururlar. Bu, kaynak ve bütçe gerektirebilir.

2. Sahte Alarm Riski: Honeypotlar, sahte saldırılar ve alarmlar üretebilir. Bu, güvenlik ekiplerini gereksiz yere meşgul edebilir.

3. Güvenlik Riski: Honeypotlar, kötü amaçlı kişilerin dikkatini çektiği için güvenlik riski taşırlar. İyi bir şekilde korunmadıklarında, saldırganlar honeypotları kullanarak gerçek sistemlere saldırmaya çalışabilirler.

4. Operasyonel Zorluklar: Honeypotların konfigürasyonu, güncel tutulması ve güvence altına alınması operasyonel zorluklar doğurabilir. Ayrıca, sahte sistemler olduğu için gereksiz ağ trafiği oluşturabilirler.

5. Bilgi Gizliliği Riski: Honeypotlar, hassas bilgileri içerebilir ve bu bilgiler saldırganlar tarafından ele geçirilebilir. Bu nedenle, honeypotlar hassas verilerle dikkatli bir şekilde kullanılmalıdır.

Honeypotların avantajları ve dezavantajları, kuruluşun ihtiyaçlarına, kaynaklarına ve güvenlik stratejisine bağlı olarak değişebilir. Bu nedenle, bir honeypot çözümü uygulanmadan önce dikkatli bir şekilde değerlendirilmeli ve gereken güvenlik önlemleri alınmalıdır.

Honeypot Türleri

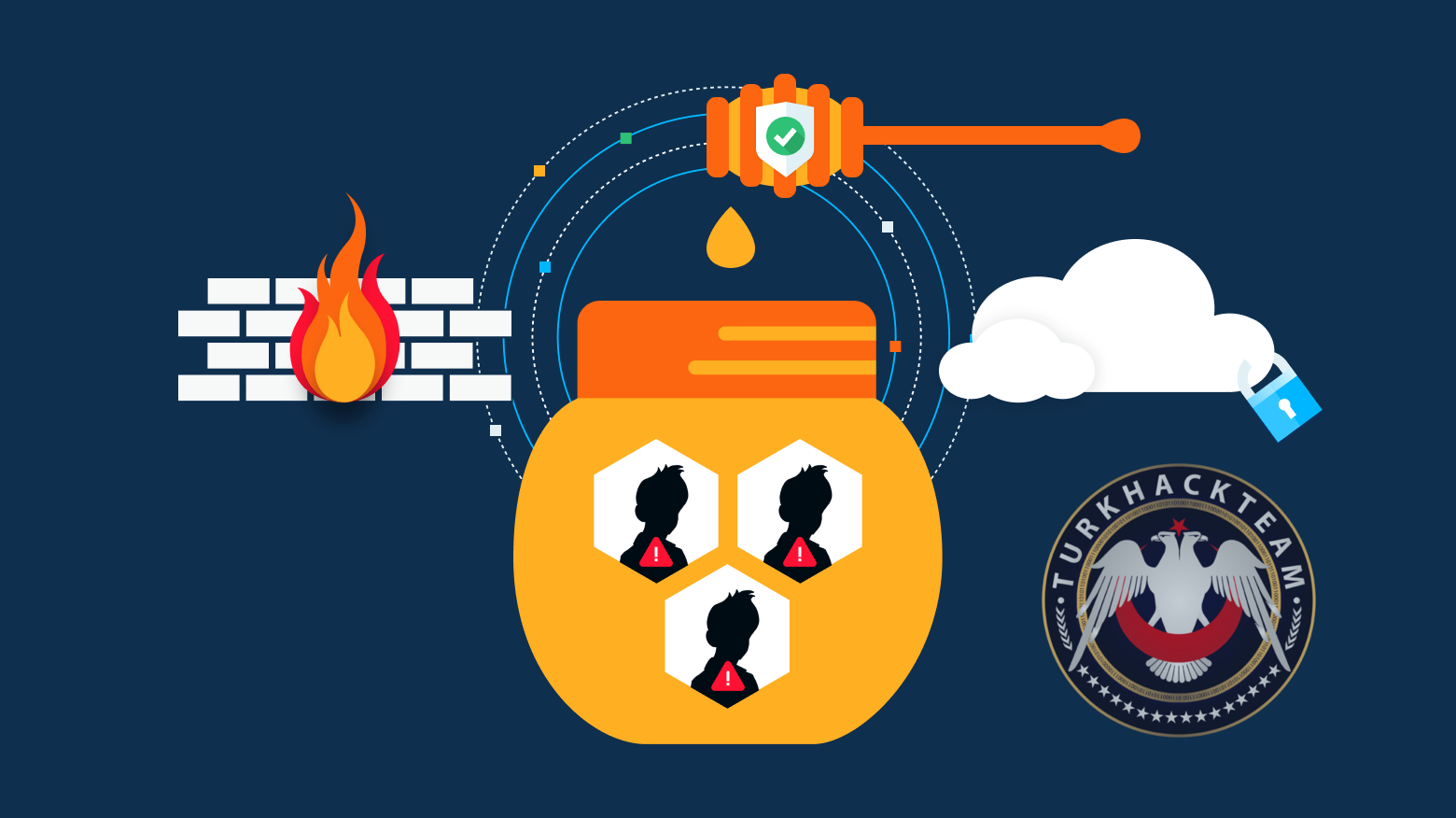

1. Saf (Pure) Honeypots

Saf honeypotlar, gerçek bir sistemi taklit eden ve saldırıları çekmeye çalışan sunucular veya sistemlerdir. Bu honeypotlar, genellikle gizli veriler içerir ve saldırılarını çekmek ve saldırgan etkinliklerini izlemek için çeşitli sensörlerle donatılmıştır. Temel amacı, saldırıları tespit etmek ve analiz etmektir.

2. Düşük Etkileşimli (Low-Interaction) Honeypots:

Düşük etkileşimli honeypotlar, saldırıların çekilmesi için hizmetleri ve sistemleri taklit ederler, ancak gerçek sistemler gibi çalışmazlar. Genellikle kör saldırıları (örneğin, botnetler veya solucanlar tarafından gerçekleştirilen otomatik taramalar) çekmek için kullanılırlar. Bu honeypotlar, düşük risk taşırken hızlı tespit sağlayabilirler.

3. Yüksek Etkileşimli (High-Interaction) Honeypots:

Yüksek etkileşimli honeypotlar, saldırganların honeypot içinde daha fazla zaman geçirmelerini sağlamak için tasarlanmıştır. Bu tür honeypotlar, gerçek sistemler gibi davranır ve saldırganların daha fazla etkileşimde bulunmalarına olanak tanır. Bu, saldırganların niyetlerini ve hedeflerini daha iyi gözlemlemek ve sistemdeki güvenlik zafiyetlerini daha derinlemesine keşfetmek için fırsatlar sağlar.

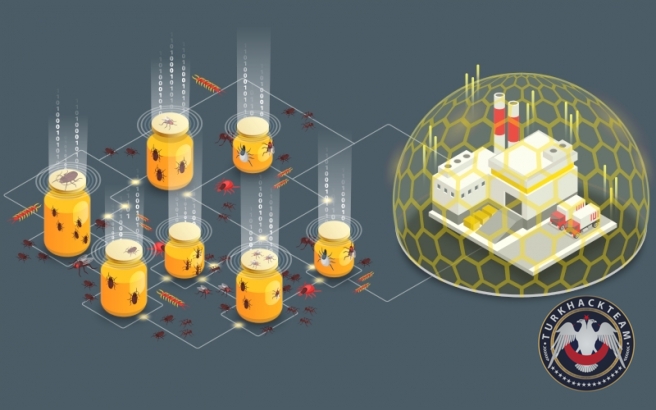

T-Pot ise, honeypotların yanı sıra çeşitli güvenlik araçlarını ve görselleştirme seçeneklerini kullanarak aldatma deneyimini geliştirmeye yönelik bir platformdur. Elastic Stack, animasyonlu canlı saldırı haritaları ve çok sayıda bal küpü (honeypot) sunarak güvenlik profesyonellerine daha fazla veri ve analiz imkanı sunar. Aynı zamanda, T-Pot farklı platformlarda dağıtılabilir ve çok sayıda bilgisayar mimarisi (amd64, arm64) için uyumluluk sağlar. Bu, saldırganların çekilmesi ve analiz edilmesi amacıyla çok çeşitli ortamlarda kullanılabilmesini sağlar.

T-Pot ise, honeypotların yanı sıra çeşitli güvenlik araçlarını ve görselleştirme seçeneklerini kullanarak aldatma deneyimini geliştirmeye yönelik bir platformdur. Elastic Stack, animasyonlu canlı saldırı haritaları ve çok sayıda bal küpü (honeypot) sunarak güvenlik profesyonellerine daha fazla veri ve analiz imkanı sunar. Aynı zamanda, T-Pot farklı platformlarda dağıtılabilir ve çok sayıda bilgisayar mimarisi (amd64, arm64) için uyumluluk sağlar. Bu, saldırganların çekilmesi ve analiz edilmesi amacıyla çok çeşitli ortamlarda kullanılabilmesini sağlar.

Sanal Makinaya Nasıl Kurulur

Sanal bir makinaya kurma işlemini gerçekleştirmek için, sanal makinanın şu özellikleri taşıması gerekir:

1. DHCP üzerinde ağ ve çalışan, Proxy olmayan internet bağlantısı

2. Köprü bağlantı seçeneği

3. 8GB RAM

4. 128GB SSD

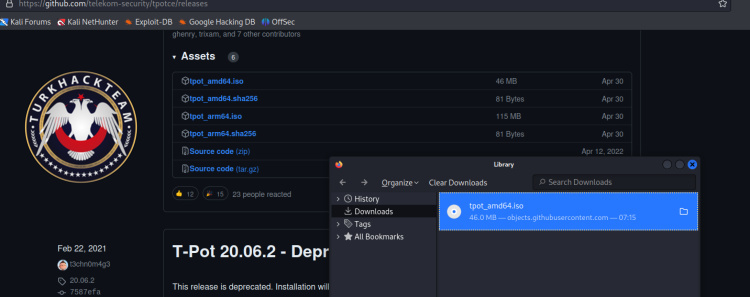

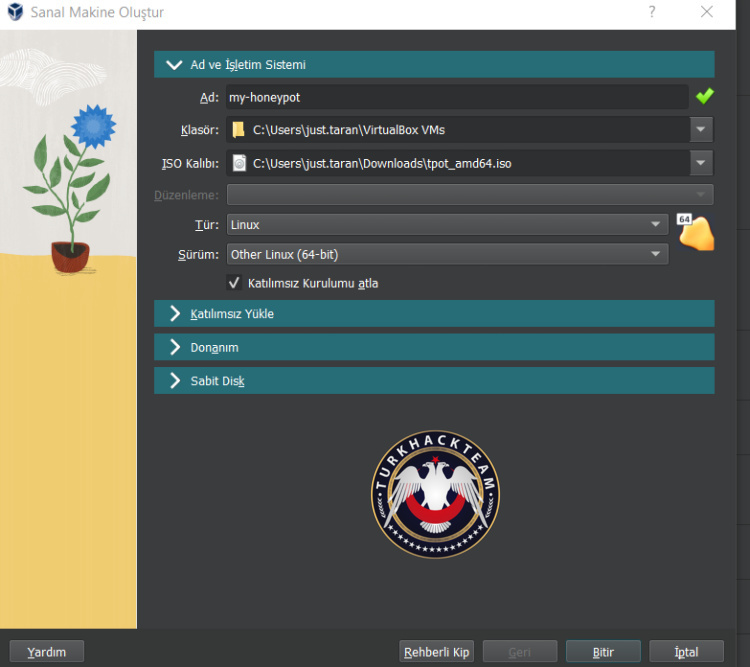

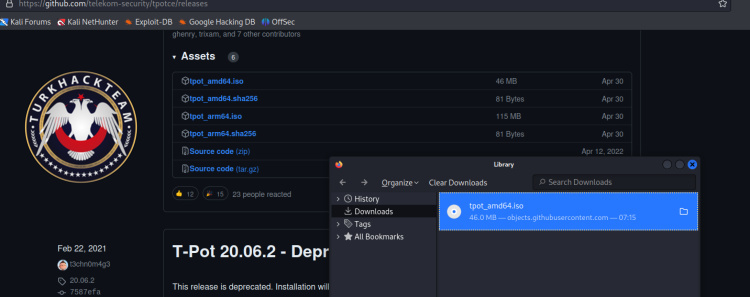

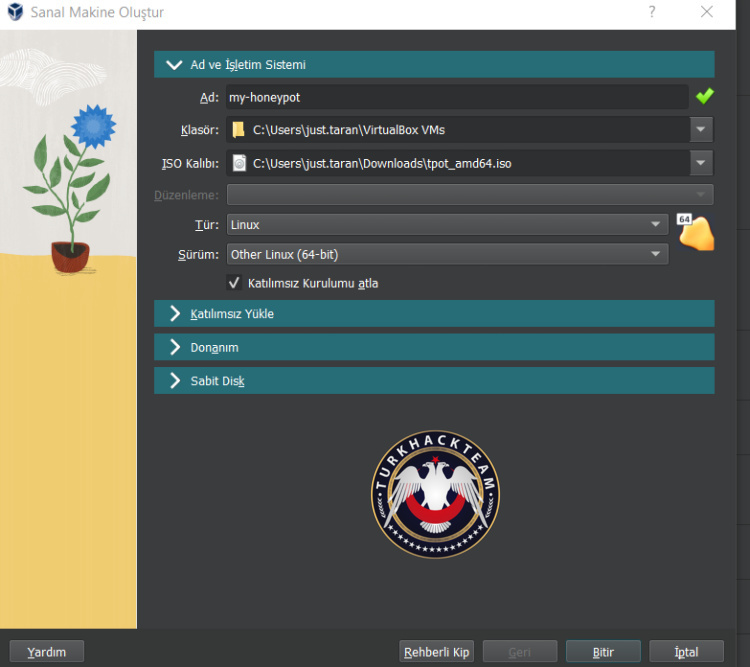

Github'dan dosyayı çekiyoruz. Sonrasında VM virtualbox sanal makinede yeni diyerek kuruyoruz.

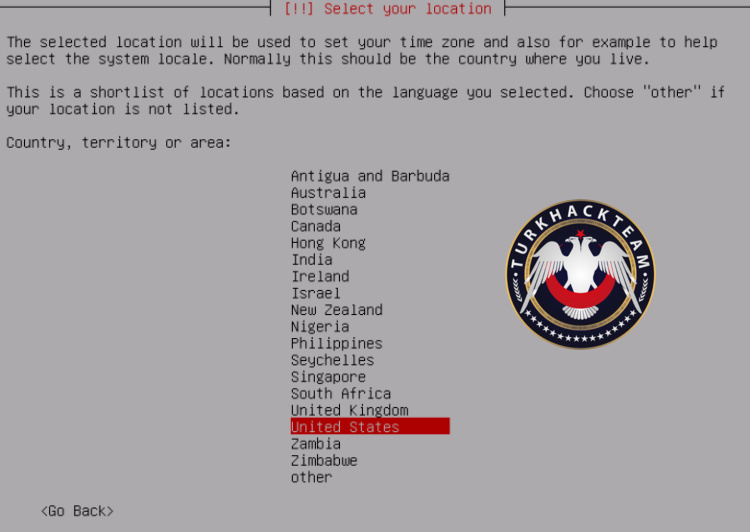

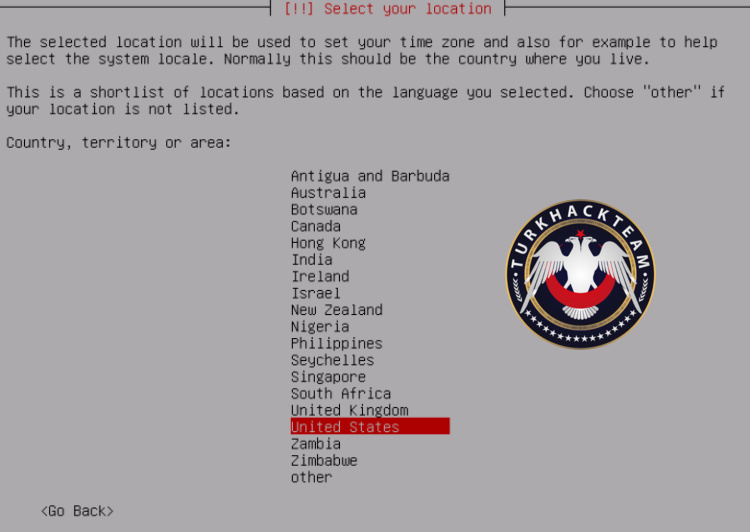

Sanal makinede kurulumu gerçekleştirdikten sonra karşımıza aşağıdaki ekran gelecek. Burada "United States" seçerek devam diyoruz.

Klavye seçip, config yapıyoruz.

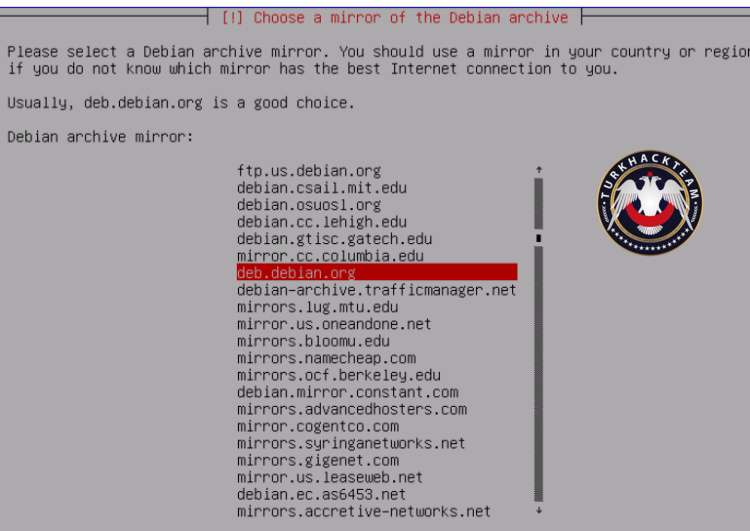

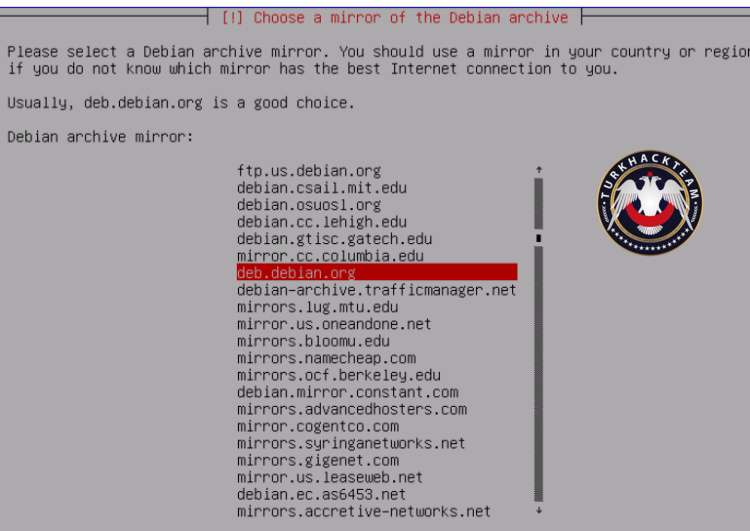

Bu kısımda "dep.debian.org" seçeneğini seçiyor ve devam diyoruz.

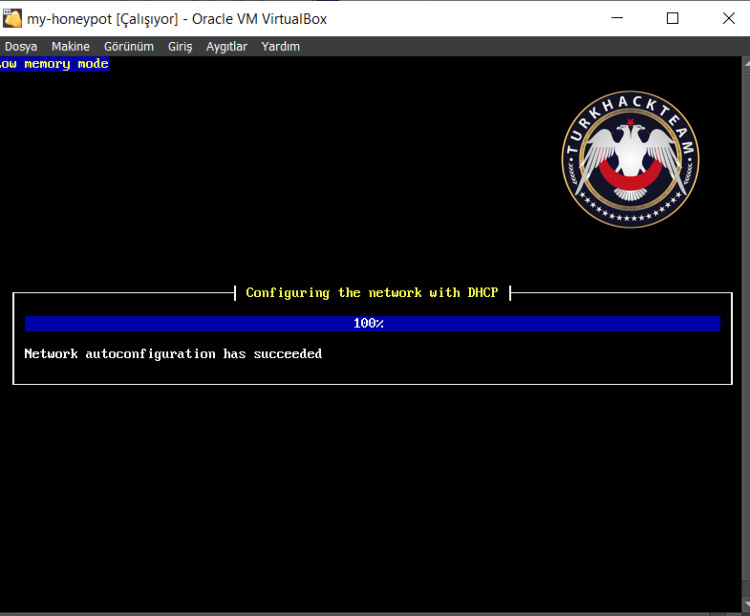

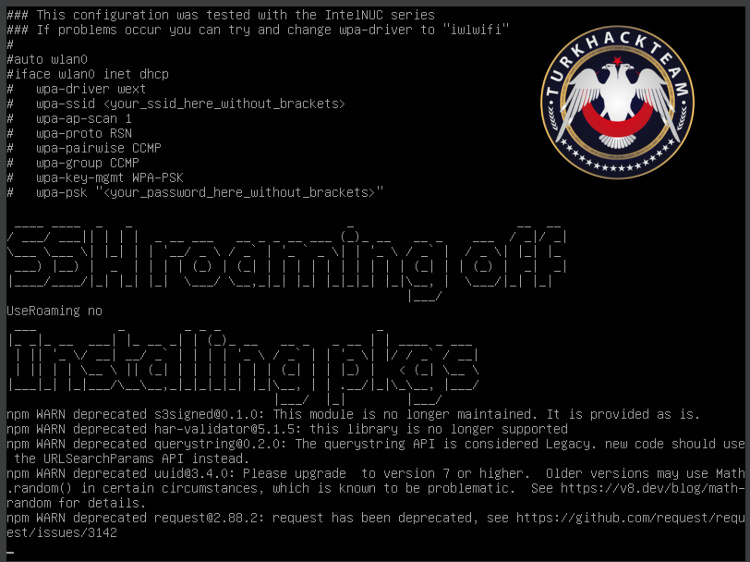

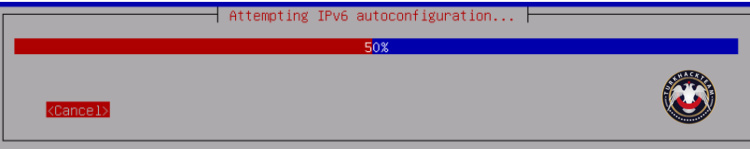

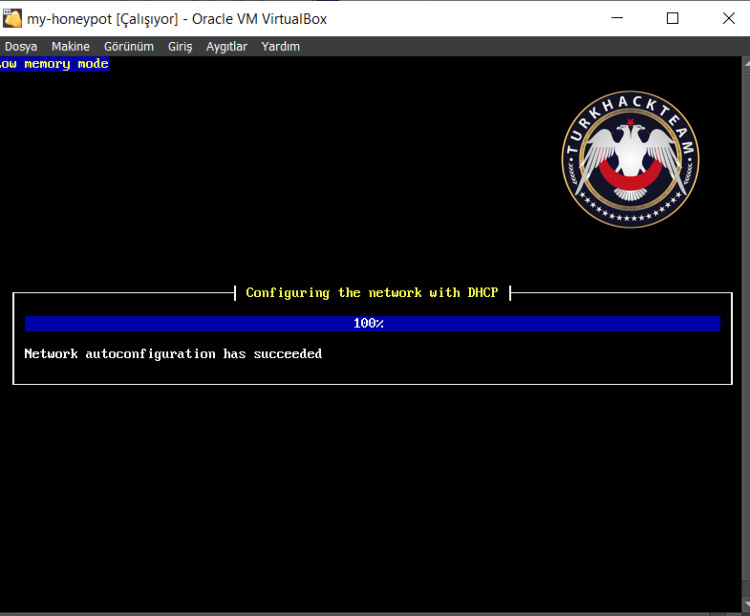

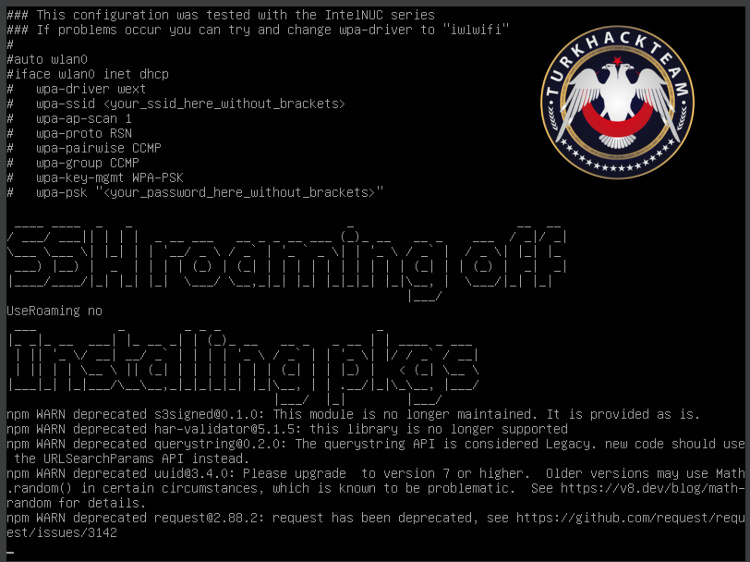

Kuruluyor...

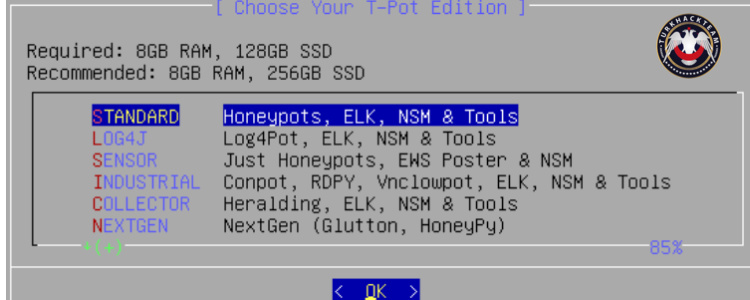

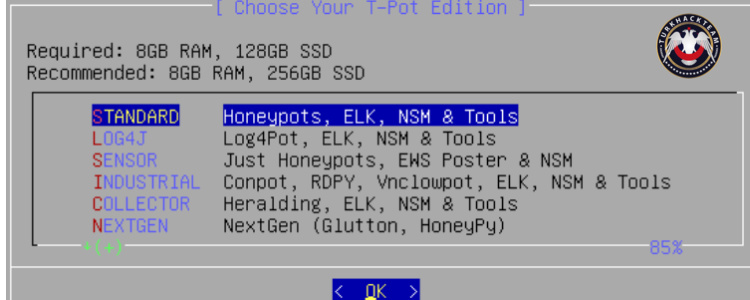

Kurulduktan sonra bu kısımda "STANDART" seçeneğini seçiyor ve devam diyoruz.

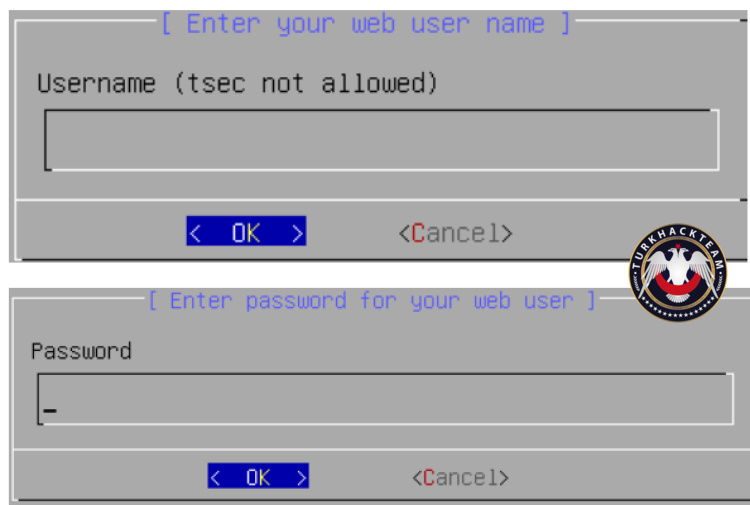

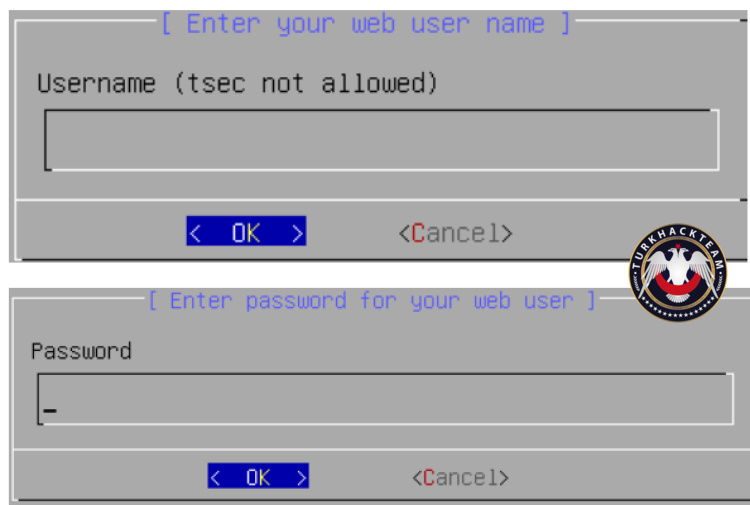

Kullanıcı adı ve parola yazıp(oluşturup) devam diyoruz. Bu kısımlarda bizden kullanıcı adı ve parola bilgilerini istiyor. Bu kısımda bilgileri ikikez tekrarlıyoruz.

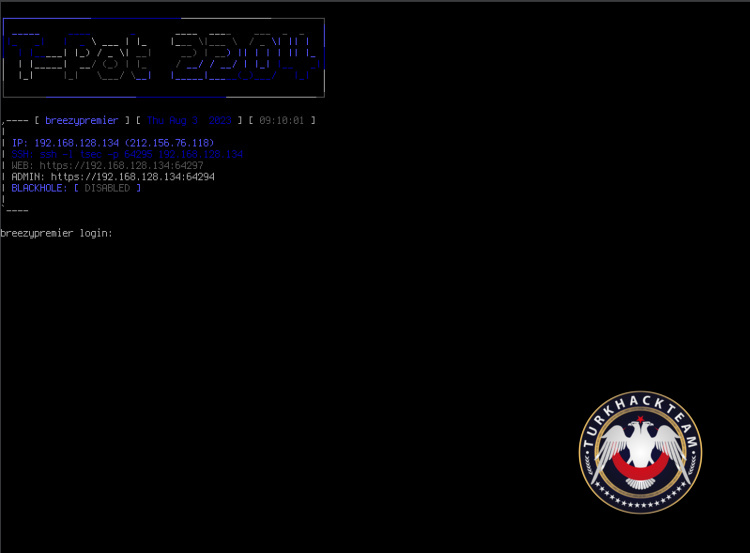

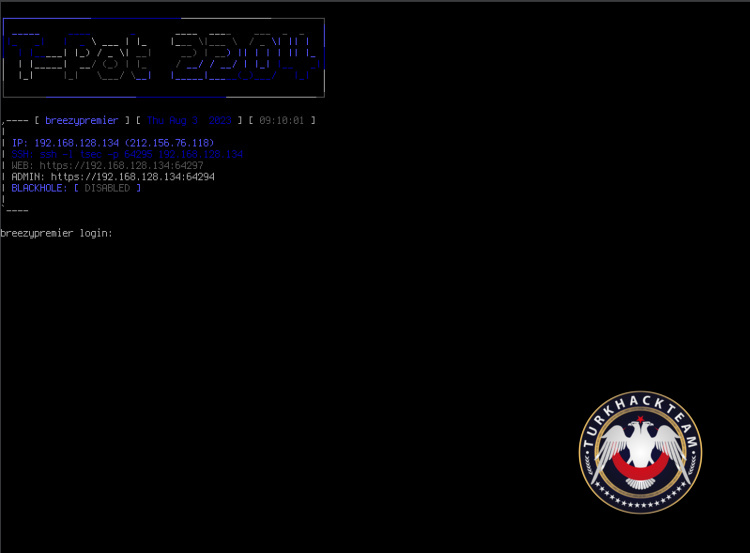

Kurulum bitti. Burada gördüğünüz üzere yönetici, SSH ve web bağlantı bilgileri terminale yazılmış şekildedir.

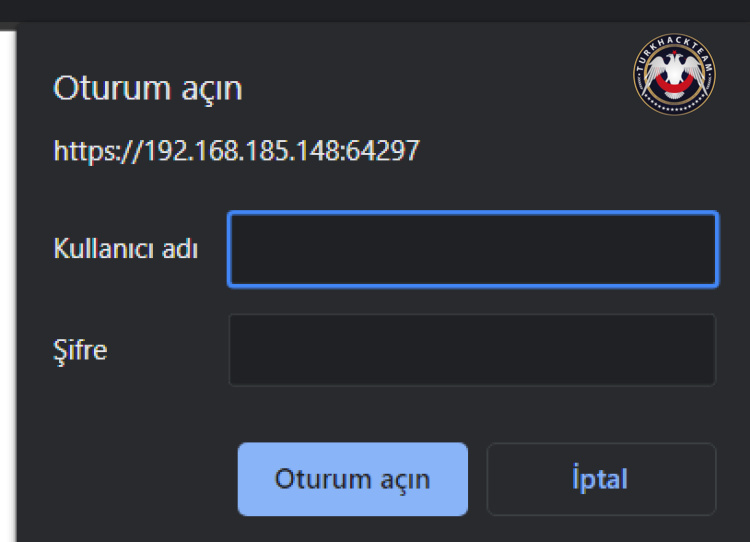

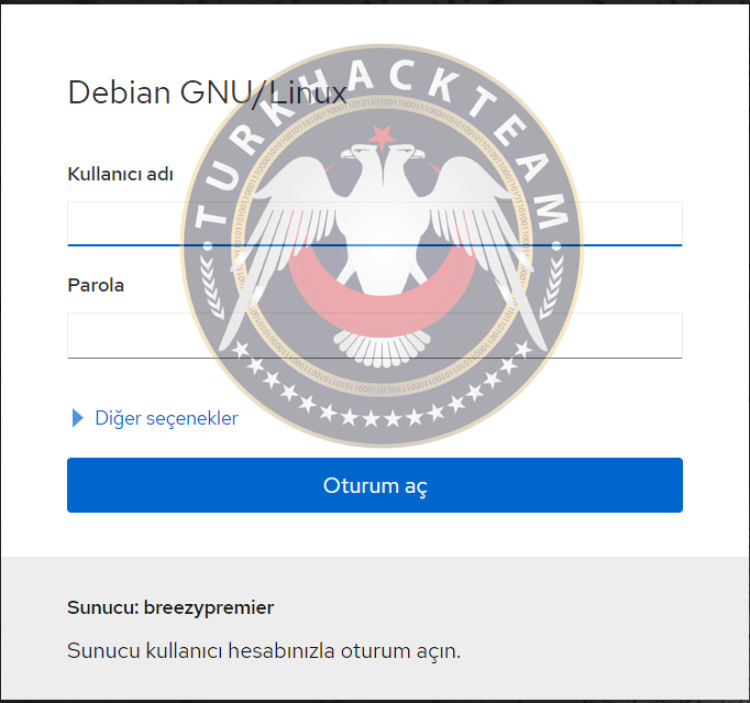

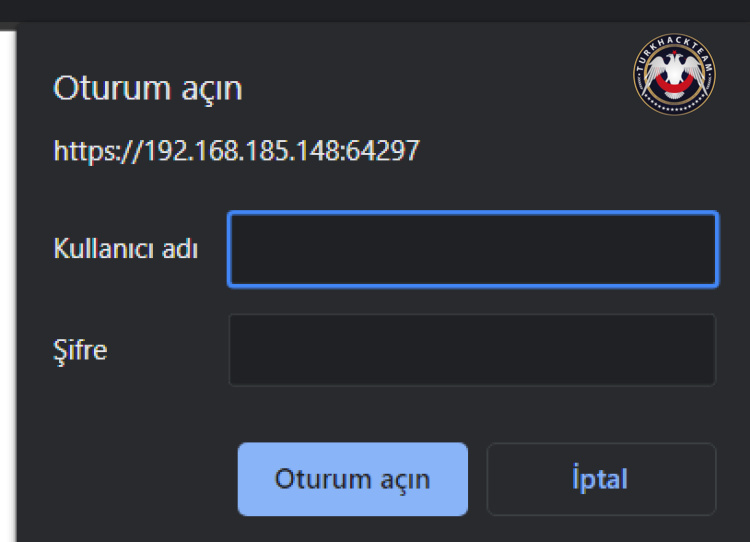

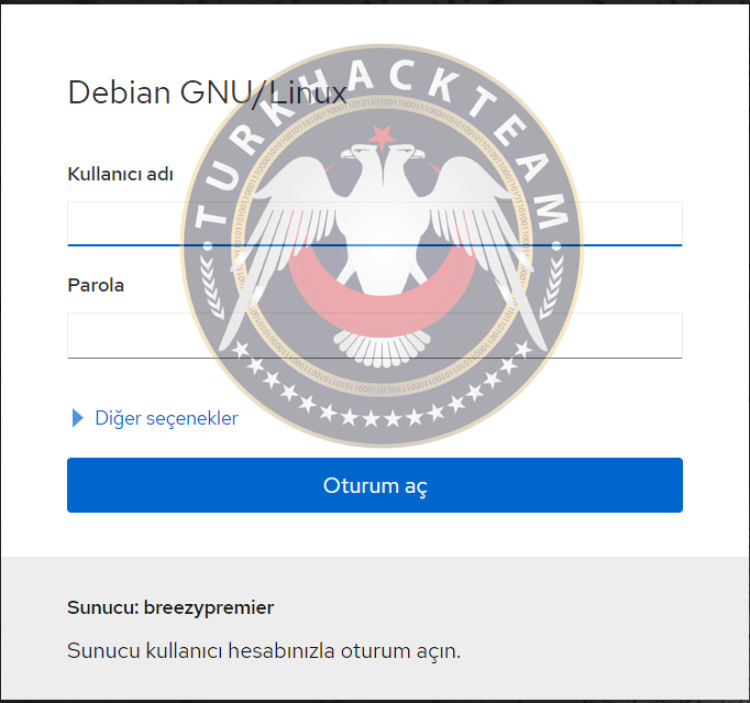

Login yapıyoruz. Yönetici ara yüzüne bağlanmak için bir önceki bilgileri yazıyoruz.

Bu kısımda sanal makineyi kurariken oluşturduğumuz kullanıcı adı ve parolayı yazıyoruz. Ardından arayüze bağlanıyoruz.

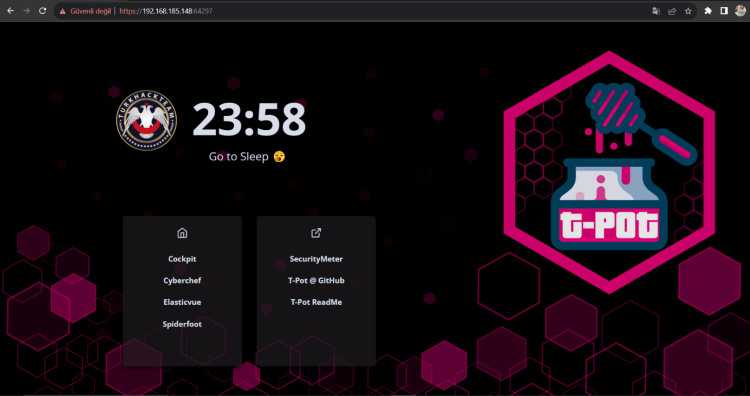

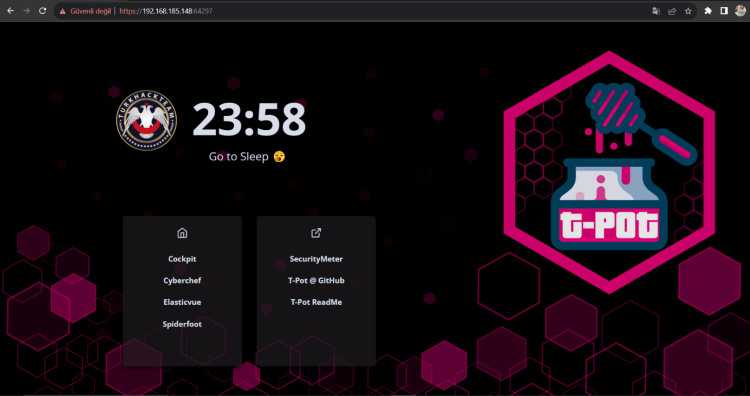

Platformun İçerdiği Araçlar

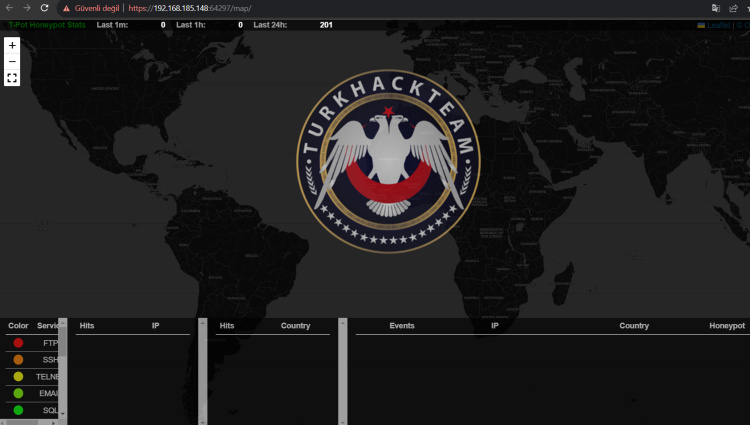

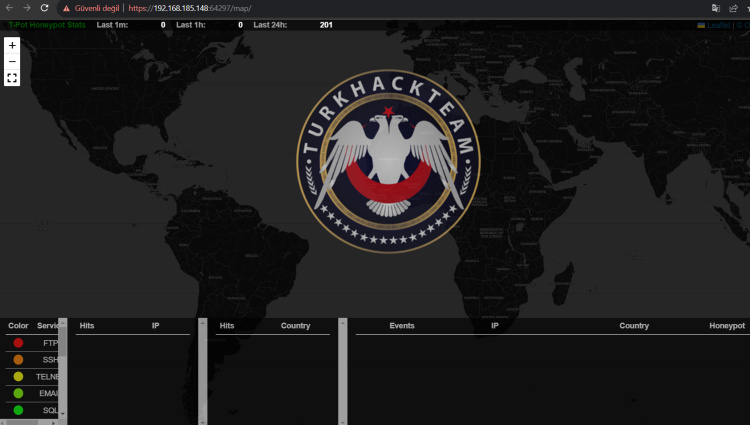

1. Attack Map (Saldırı Haritası):

Saldırıları görselleştirmek ve coğrafi olarak haritalandırmak için kullanılan bir araç. Sistem üzerindeki saldırıları izlemek ve analiz etmek için yardımcı olur.

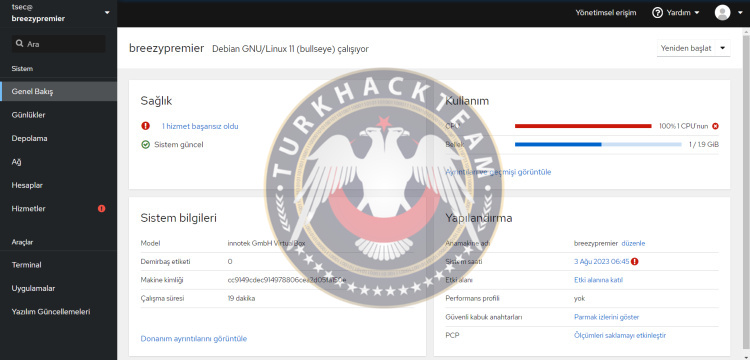

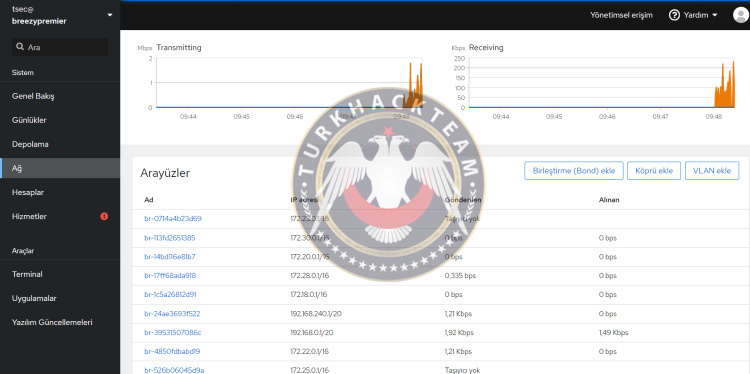

2. Cockpit:

Linux tabanlı sunucuları yönetmek için web tabanlı bir arayüz sunar. Sunucu durumunu izlemek, ağ yapılandırmasını yönetmek ve güvenlik ayarlarını yapılandırmak gibi işlevlere erişim sağlar.

3. T-Pot @ GitHub:

Siber saldırıları simüle etmek ve tespit etmek için kullanılan bir honeypot (bal peteği) dağıtımıdır. Honeypot, saldırganları çekmek ve saldırıları kaydetmek için tasarlanmış bir sistemdir.

4. Elasticvue:

Elasticsearch ve Kibana gibi açık kaynaklı veri analizi ve görselleştirme araçlarına yönelik bir görsel arayüz sunar. Verileri sorgulamak, filtrelemek ve analiz etmek için kullanılır.

5. Kibana:

Elasticsearch üzerinde depolanan verileri araştırmak, analiz etmek ve görselleştirmek için kullanılan bir araç. Büyük veri kümelerindeki bilgileri keşfetmek, görsel panolar oluşturmak ve veri analizini kolaylaştırmak için kullanılır.

6. Cyberchef:

Farklı veri formatlarını dönüştürmek, şifrelemeyi çözmek, veri analizi yapmak ve diğer veri işleme görevlerini gerçekleştirmek için kullanılan bir web tabanlı araç. Özellikle siber güvenlik uzmanları ve araştırmacılar için uygundur.

7. SecurityMeter:

Bir ağın güvenlik durumunu değerlendirmek için kullanılan bir araç. Zafiyet taraması, ağ keşfi, servis taraması ve güvenlik değerlendirmesi gibi işlevlere sahiptir.

8. Spiderfoot:

Hedefle ilgili açık kaynak istihbarat (OSINT) toplamak için kullanılan bir araç. İnternet üzerindeki çeşitli kaynaklardan bilgi toplar ve bu bilgileri analiz ederek hedef hakkında bilgi sunar.

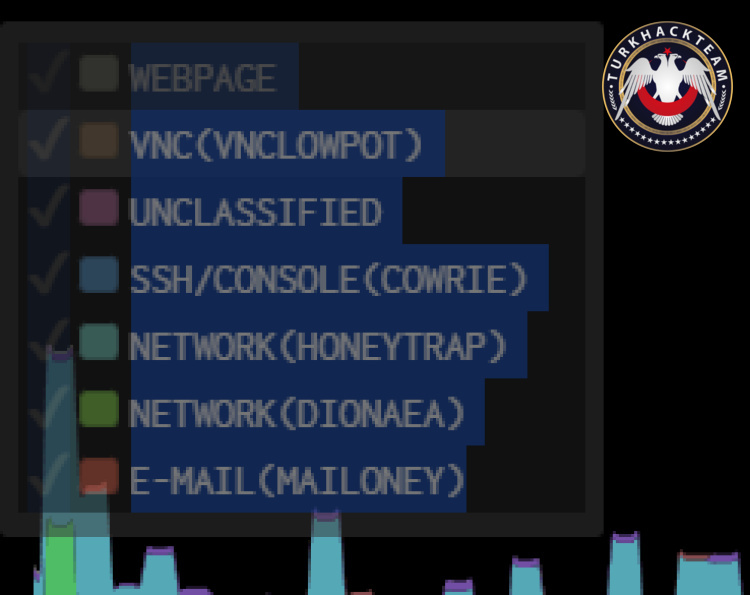

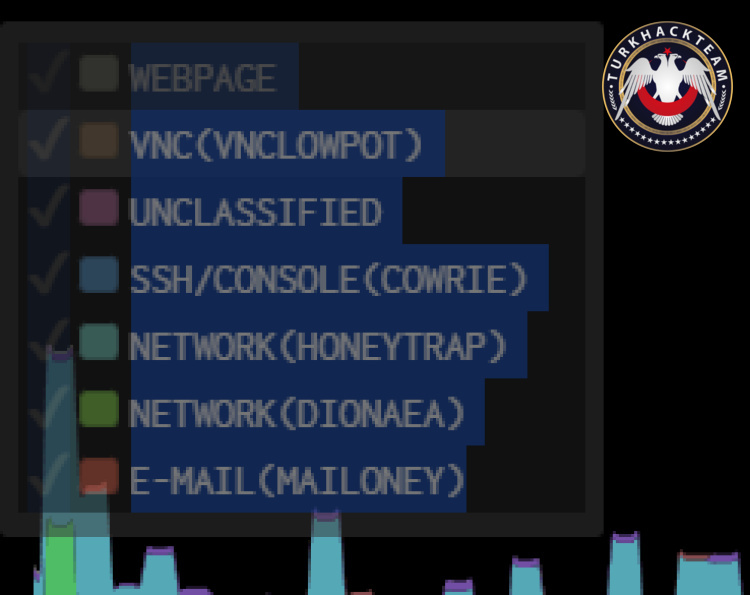

WEBPAGE (Web Sayfası)

Bu terim, bir internet sitesi veya web sayfasını ifade eder. Bir web sayfası, internet kullanıcılarının bilgilere erişebildikleri, etkileşimde bulunabildikleri ve içerik tüketebildikleri bir çevrimiçi platformdur.

VNC (Virtual Network Computing)

VNC, uzaktan masaüstü bağlantısı sağlayan bir iletişim protokolüdür. VNCLOWPOT ise VNC protokolünü taklit eden bir tür düşük etkileşimli potansiyel hedef cihazdır. Bu, siber saldırganların VNC protokolünü kullanarak hassas bilgilere erişme girişimlerini gözlemlemek veya tespit etmek amacıyla kullanılabilir.

SSH/CONSOLE (COWRIE)

SSH (Secure Shell), güvenli uzaktan erişim için kullanılan bir protokoldür. Cowrie ise bir SSH/Telnet honeypot (bal peteği) projesidir. Cowrie, saldırganların gerçek veya sahte kimlik bilgileriyle sunucuya erişmeye çalıştığı bir ortam simüle eder. Bu, saldırı girişimlerini izlemek, analiz etmek ve savunma amaçları için kullanılır.

NETWORK HONEYTRAP

Honeytrap, ağ trafiğini izlemek ve siber saldırganların davranışlarını analiz etmek amacıyla kullanılan bir tür honeypot sistemidir. Bu sistem, saldırganların ağa yönelik girişimlerini çekmek ve saldırıları tespit etmek için kullanılır.

NETWORK DIONAEA

Dionaea, bir tür açık kaynaklı honeypot sistemidir. Dionaea, çeşitli ağ protokollerinin (örneğin FTP, HTTP, SMB) zayıf noktalarını taklit ederek saldırganları çekmeyi ve saldırıları analiz etmeyi amaçlar.

E-MAIL (MAILONEY)

Mailoney, e-posta honeypot olarak kullanılan bir yazılımdır. Bu, saldırganların sahte e-posta hesaplarına veya altyapılara erişmeye çalıştığı bir ortam sunar. Mailoney, saldırıları tespit etmek, saldırganların taktiklerini anlamak ve savunma önlemlerini geliştirmek için kullanılır.

---------------------------------------

Attack Map arayüzündeki sol alt köşedeki portlar ve renklerin amaçları şu şekildedir:

Yeşil: Bu renk, çalışan hizmetleri veya protokolleri temsil eder. Yeşil renk, ilgili portun veya hizmetin aktif ve çalışır durumda olduğunu gösterir. Örneğin, FTP hizmeti yeşil renkte görünebilir.

Kırmızı: Kırmızı renk, hizmetin veya protokolün çalışmadığı veya erişilemez olduğu anlamına gelir. Bu renk, ilgili portun veya hizmetin devre dışı olduğunu veya bir sorunla karşılaşıldığını gösterir.

Sarı: Sarı renk, uyarı durumunu temsil eder. Bu renk, ilgili portun veya hizmetin bazı sorunlarla karşılaşmış olabileceğini veya bir hata durumunun meydana geldiğini belirtir. Sarı renk, dikkat gerektiren bir durumu ifade eder.

Mavi: Mavi renk, bilgi veya diğer durumları temsil edebilir. Bu renk, belirli bir portun veya hizmetin durumu hakkında ek bilgi sağlamak için kullanılabilir. Örneğin, bir portun mavi renkte görünmesi, o portla ilgili ek bilgilerin mevcut olduğunu gösterebilir.

Bu kısımda bize verilen kullanıcı adıyla ve parolamızla giriş yapıyoruz.

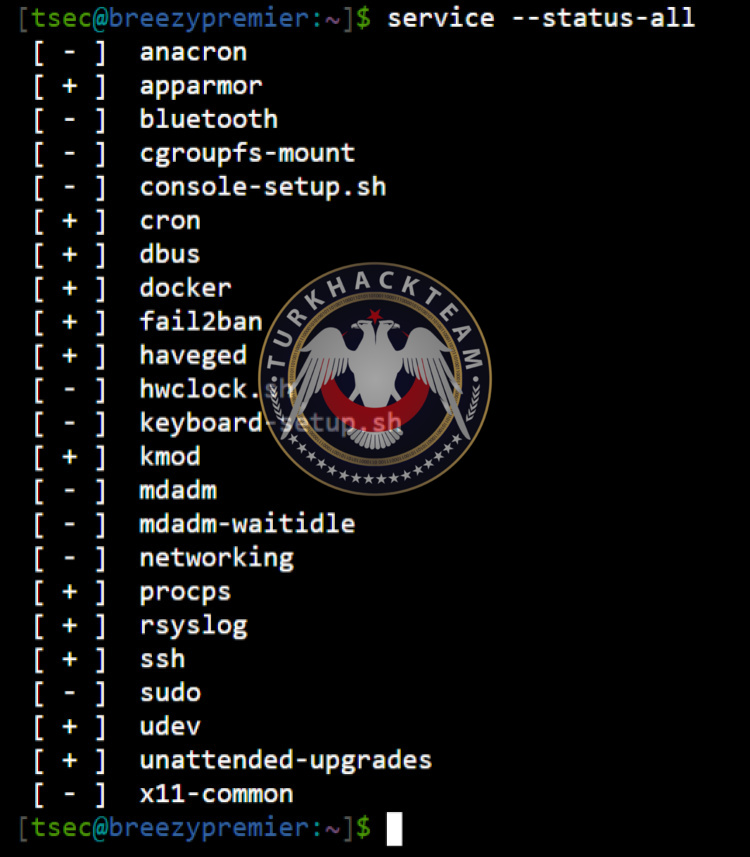

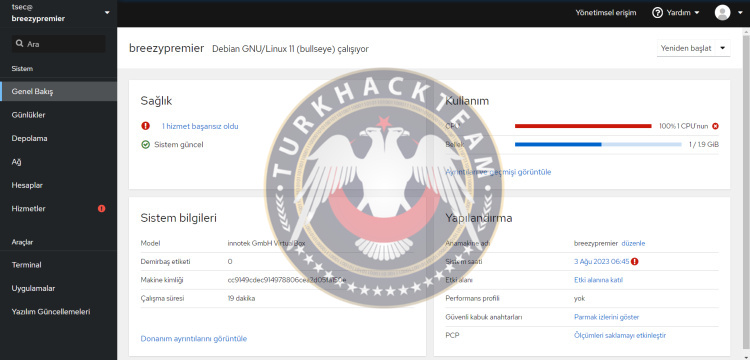

bilgisayarın sağlık durumu sistem bilgileri yapılandırma ve RAM, CPU kullanımı

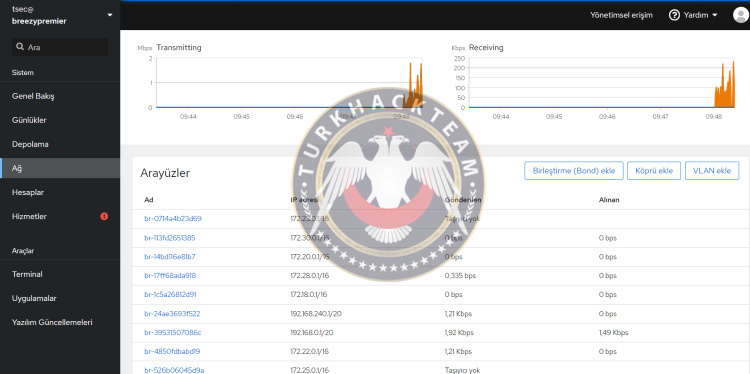

Ağ ile ilgili bu kısım.

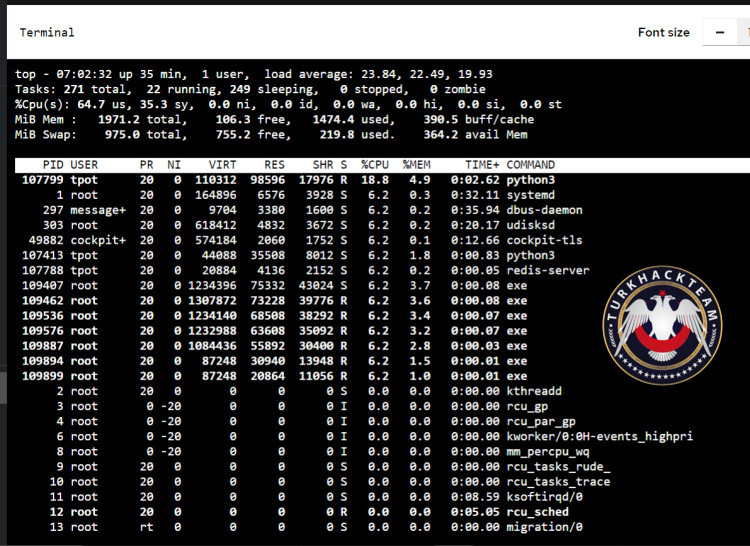

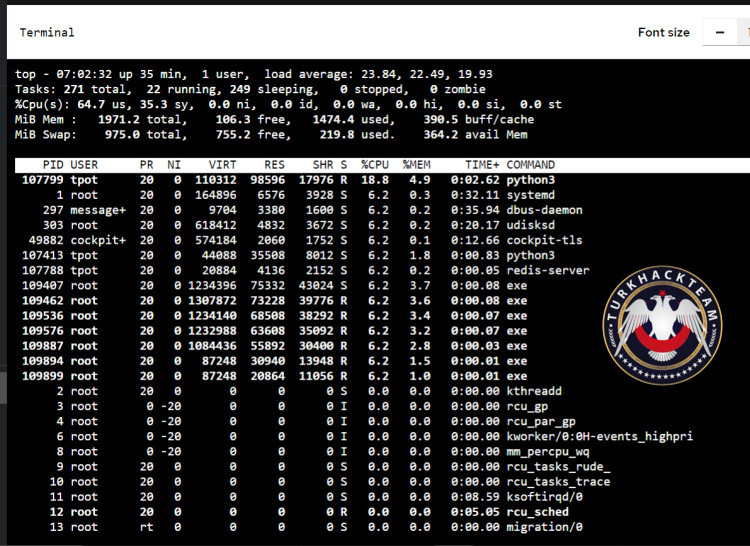

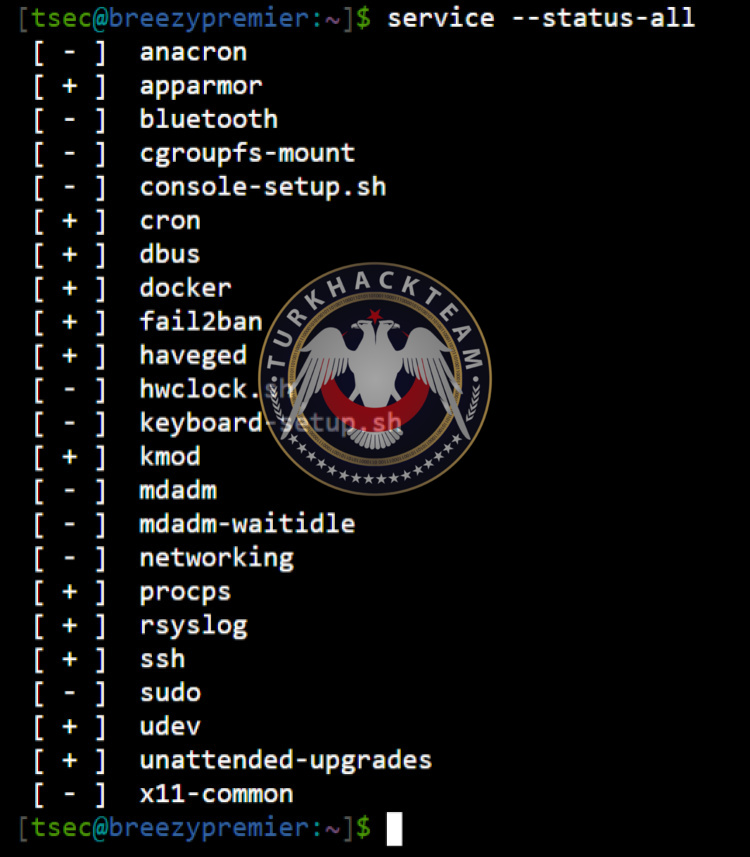

Anlık olarak çalışan processlerin durumunu görebilmek için terminale "top" komutunu girebilirsiniz.

Umarım faydalı olmuştur. Teşekkür ediyorum iyi forumlar!..

Sanal bir makinaya kurma işlemini gerçekleştirmek için, sanal makinanın şu özellikleri taşıması gerekir:

1. DHCP üzerinde ağ ve çalışan, Proxy olmayan internet bağlantısı

2. Köprü bağlantı seçeneği

3. 8GB RAM

4. 128GB SSD

Github'dan dosyayı çekiyoruz. Sonrasında VM virtualbox sanal makinede yeni diyerek kuruyoruz.

Sanal makinede kurulumu gerçekleştirdikten sonra karşımıza aşağıdaki ekran gelecek. Burada "United States" seçerek devam diyoruz.

Klavye seçip, config yapıyoruz.

Bu kısımda "dep.debian.org" seçeneğini seçiyor ve devam diyoruz.

Kuruluyor...

Kurulduktan sonra bu kısımda "STANDART" seçeneğini seçiyor ve devam diyoruz.

Kullanıcı adı ve parola yazıp(oluşturup) devam diyoruz. Bu kısımlarda bizden kullanıcı adı ve parola bilgilerini istiyor. Bu kısımda bilgileri ikikez tekrarlıyoruz.

Kurulum bitti. Burada gördüğünüz üzere yönetici, SSH ve web bağlantı bilgileri terminale yazılmış şekildedir.

Login yapıyoruz. Yönetici ara yüzüne bağlanmak için bir önceki bilgileri yazıyoruz.

Bu kısımda sanal makineyi kurariken oluşturduğumuz kullanıcı adı ve parolayı yazıyoruz. Ardından arayüze bağlanıyoruz.

Platformun İçerdiği Araçlar

1. Attack Map (Saldırı Haritası):

Saldırıları görselleştirmek ve coğrafi olarak haritalandırmak için kullanılan bir araç. Sistem üzerindeki saldırıları izlemek ve analiz etmek için yardımcı olur.

2. Cockpit:

Linux tabanlı sunucuları yönetmek için web tabanlı bir arayüz sunar. Sunucu durumunu izlemek, ağ yapılandırmasını yönetmek ve güvenlik ayarlarını yapılandırmak gibi işlevlere erişim sağlar.

3. T-Pot @ GitHub:

Siber saldırıları simüle etmek ve tespit etmek için kullanılan bir honeypot (bal peteği) dağıtımıdır. Honeypot, saldırganları çekmek ve saldırıları kaydetmek için tasarlanmış bir sistemdir.

4. Elasticvue:

Elasticsearch ve Kibana gibi açık kaynaklı veri analizi ve görselleştirme araçlarına yönelik bir görsel arayüz sunar. Verileri sorgulamak, filtrelemek ve analiz etmek için kullanılır.

5. Kibana:

Elasticsearch üzerinde depolanan verileri araştırmak, analiz etmek ve görselleştirmek için kullanılan bir araç. Büyük veri kümelerindeki bilgileri keşfetmek, görsel panolar oluşturmak ve veri analizini kolaylaştırmak için kullanılır.

6. Cyberchef:

Farklı veri formatlarını dönüştürmek, şifrelemeyi çözmek, veri analizi yapmak ve diğer veri işleme görevlerini gerçekleştirmek için kullanılan bir web tabanlı araç. Özellikle siber güvenlik uzmanları ve araştırmacılar için uygundur.

7. SecurityMeter:

Bir ağın güvenlik durumunu değerlendirmek için kullanılan bir araç. Zafiyet taraması, ağ keşfi, servis taraması ve güvenlik değerlendirmesi gibi işlevlere sahiptir.

8. Spiderfoot:

Hedefle ilgili açık kaynak istihbarat (OSINT) toplamak için kullanılan bir araç. İnternet üzerindeki çeşitli kaynaklardan bilgi toplar ve bu bilgileri analiz ederek hedef hakkında bilgi sunar.

WEBPAGE (Web Sayfası)

Bu terim, bir internet sitesi veya web sayfasını ifade eder. Bir web sayfası, internet kullanıcılarının bilgilere erişebildikleri, etkileşimde bulunabildikleri ve içerik tüketebildikleri bir çevrimiçi platformdur.

VNC (Virtual Network Computing)

VNC, uzaktan masaüstü bağlantısı sağlayan bir iletişim protokolüdür. VNCLOWPOT ise VNC protokolünü taklit eden bir tür düşük etkileşimli potansiyel hedef cihazdır. Bu, siber saldırganların VNC protokolünü kullanarak hassas bilgilere erişme girişimlerini gözlemlemek veya tespit etmek amacıyla kullanılabilir.

SSH/CONSOLE (COWRIE)

SSH (Secure Shell), güvenli uzaktan erişim için kullanılan bir protokoldür. Cowrie ise bir SSH/Telnet honeypot (bal peteği) projesidir. Cowrie, saldırganların gerçek veya sahte kimlik bilgileriyle sunucuya erişmeye çalıştığı bir ortam simüle eder. Bu, saldırı girişimlerini izlemek, analiz etmek ve savunma amaçları için kullanılır.

NETWORK HONEYTRAP

Honeytrap, ağ trafiğini izlemek ve siber saldırganların davranışlarını analiz etmek amacıyla kullanılan bir tür honeypot sistemidir. Bu sistem, saldırganların ağa yönelik girişimlerini çekmek ve saldırıları tespit etmek için kullanılır.

NETWORK DIONAEA

Dionaea, bir tür açık kaynaklı honeypot sistemidir. Dionaea, çeşitli ağ protokollerinin (örneğin FTP, HTTP, SMB) zayıf noktalarını taklit ederek saldırganları çekmeyi ve saldırıları analiz etmeyi amaçlar.

E-MAIL (MAILONEY)

Mailoney, e-posta honeypot olarak kullanılan bir yazılımdır. Bu, saldırganların sahte e-posta hesaplarına veya altyapılara erişmeye çalıştığı bir ortam sunar. Mailoney, saldırıları tespit etmek, saldırganların taktiklerini anlamak ve savunma önlemlerini geliştirmek için kullanılır.

---------------------------------------

Attack Map arayüzündeki sol alt köşedeki portlar ve renklerin amaçları şu şekildedir:

Yeşil: Bu renk, çalışan hizmetleri veya protokolleri temsil eder. Yeşil renk, ilgili portun veya hizmetin aktif ve çalışır durumda olduğunu gösterir. Örneğin, FTP hizmeti yeşil renkte görünebilir.

Kırmızı: Kırmızı renk, hizmetin veya protokolün çalışmadığı veya erişilemez olduğu anlamına gelir. Bu renk, ilgili portun veya hizmetin devre dışı olduğunu veya bir sorunla karşılaşıldığını gösterir.

Sarı: Sarı renk, uyarı durumunu temsil eder. Bu renk, ilgili portun veya hizmetin bazı sorunlarla karşılaşmış olabileceğini veya bir hata durumunun meydana geldiğini belirtir. Sarı renk, dikkat gerektiren bir durumu ifade eder.

Mavi: Mavi renk, bilgi veya diğer durumları temsil edebilir. Bu renk, belirli bir portun veya hizmetin durumu hakkında ek bilgi sağlamak için kullanılabilir. Örneğin, bir portun mavi renkte görünmesi, o portla ilgili ek bilgilerin mevcut olduğunu gösterebilir.

Bu kısımda bize verilen kullanıcı adıyla ve parolamızla giriş yapıyoruz.

bilgisayarın sağlık durumu sistem bilgileri yapılandırma ve RAM, CPU kullanımı

Ağ ile ilgili bu kısım.

Anlık olarak çalışan processlerin durumunu görebilmek için terminale "top" komutunu girebilirsiniz.

Umarım faydalı olmuştur. Teşekkür ediyorum iyi forumlar!..