Selamlar keşke her şey şu yukarıdaki logoda olduğu gibi kalsaydı diyip konuya başlıyorum.

Baştan belirtmek isterim konular bir çok kez açıldığı için referans niteliğinde olan bir konu yazmaya çalışacağım iyi okumalar.

En çok kullanılan cmslerden olan wordpress piyasayı hala silip süpürüyor.

Ücretsiz ve açık kaynak kodlu olması ve çok fazlaca plugin ve tema desteği olması kullanım oranını yükselten etkenlerden.

E gardeş o kadar plugin ve tema kodlayan var ama bunların ne kadar güvenli ?

Genel olarak bakıldığında çoğu pluginlerde zafiyetler mevcut olduğu görülüyor.

Eğer wordpressin temel yapısını veya wordpress hakkında bilgi sahibi olduğunuzu düşündüğüm için bu konuda olduğunu düşünüyorum lakin bilmiyorsan;

https://www.turkhackteam.org/forumlar/wordpress.245/

Buradaki konular size fazlasıyla yardımcı olacaktır.

Gelelim

Pasif Bilgi

Toplama aşamamıza,

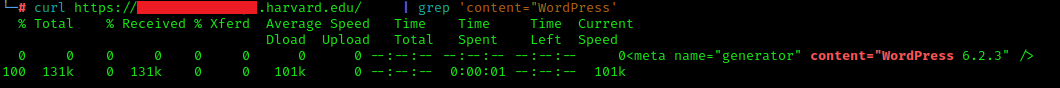

Versiyon Tespiti:

Wordpress'in pluginlerinin de haricinde bir çok kernel zafiyet mevcuttur.

Versiyon tespiti için bir çok yöntem mevcut benim sıklıkla kullandığım meta taglarında ki bilgi ifşasından yararlanırım. Tabi ki çokça yöntem mevcuttur.

Kernel Versiyon Tespiti

Kod:

curl https://örneksite.com/ | grep 'content="WordPress'

Benim bakmış olduğum wordpress sitede kernel versiyonun 6.2.3 olduğunu tespit ettim.

Şimdi sırada pluginlere bakalım.

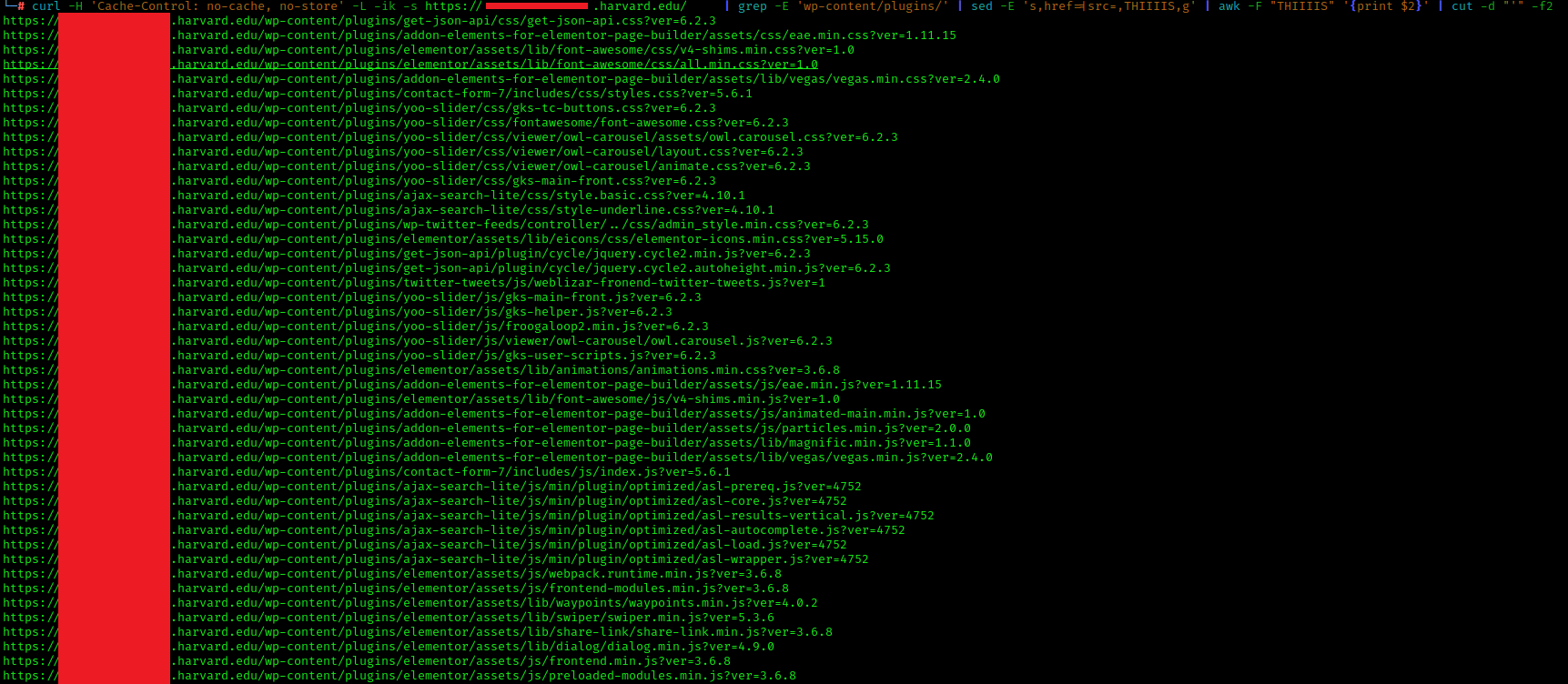

Plugin Tespitleri

Kod:

curl -H 'Cache-Control: no-cache, no-store' -L -ik -s https://örneksite.com/ | grep -E 'wp-content/plugins/' | sed -E 's,href=|src=,THIIIIS,g' | awk -F "THIIIIS" '{print $2}' | cut -d "'" -f2

Bir çok plugin kullandığını ve o pluginlerin versiyonları genelde js in sonundaki saıylar olama ihtimali oluyor ama her zaman denk düşmeyebilir.

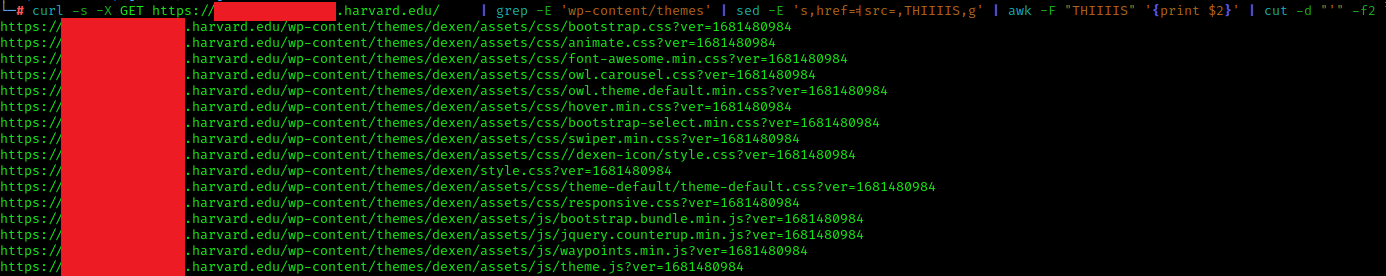

Thema Tespitleri

Kod:

curl -s -X GET https://örneksite.com/ | grep -E 'wp-content/themes' | sed -E 's,href=|src=,THIIIIS,g' | awk -F "THIIIIS" '{print $2}' | cut -d "'" -f2

Kullanılan temalar peki neden önemli ? Bazı script açıkları için tema tespitleri çok önemlidir, bir sitenin temasını bulup orada bir zafiyet patlattığınız zaman yüzde %70 aynı temayı kullanan sitelerde de zafiyetler mevcuttur.

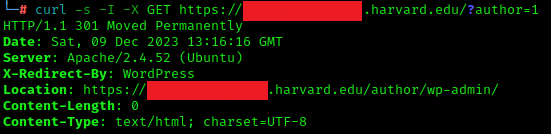

Aktif Tarama

Kullanıcı tespiti: Yapacağımız tarama ve ataklarda kullanıcı isimlerini bilmek oldukça önemlidir.

Geleneksel bir yöntem olan, lakin günümüzde oldukça azalan yöntem author bulma yöntemidir.

Kod:

curl -s -I -X GET http://örneksite.com/?author=1

Benim baktığım sitede userım wp-admin ismini almış, siz author sayısını 0' dan başlayarak 10 kadar bir deneyebilirsiniz.

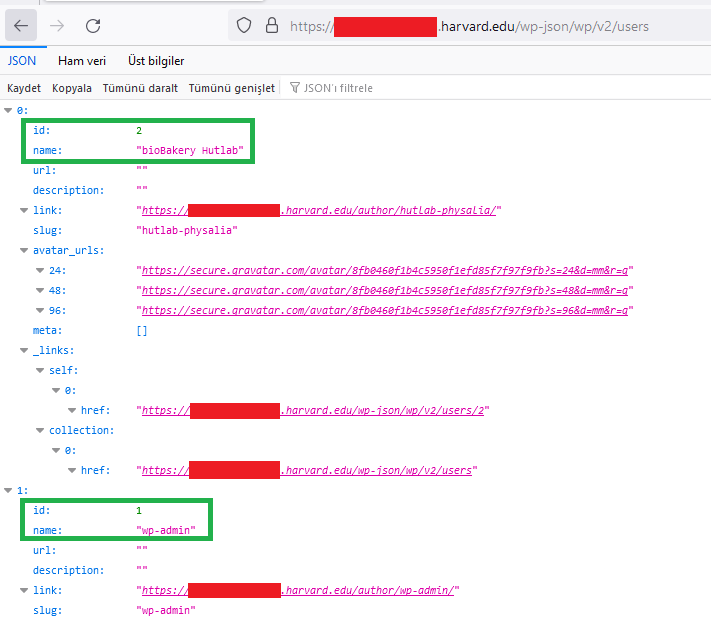

Bir diğer yöntem ise wp-json dosyasından userları okumak.

Kod:

curl http://örneksite.com/wp-json/wp/v2/users

Curl ile atılan istek de mesaj json olarak döndüğünden, firefox ile urle gidip daha clear bir sonuç aldım.

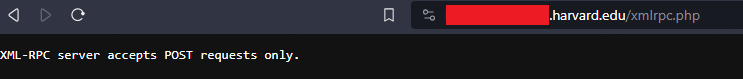

XMLRPC ?

Xmlrpc wordpressin uzaktan erişim için tasarlanmış dosyasıdır bu dosya görselimdeki gibi açık ise;

Sunucunun sadece post isteklerini kabul edeceği yazıyor yazıyı görüp sakın geçmeyin.

Xmlrpcnin açık olduğunu gördüğümüz senaryoda iki adet saldırı vektörü mevcuttur.

1-Brute-Force

2-SSRF

Bu konular çok iyi anlatıldığı için konuların linklerini paylaşacağım sadece.

Brute-Force

Bu direk neden kaynaklandığını ve nasıl atak yapıldığını yazan Enistein dostumun konusu,

XML-RPC Zaafiyeti ile Wordpress Brute Force

SSRF için ise

Zafiyetin kaynaklandığı yer için Captainkanka abimin konusunu inceleyin,

Kimliği Doğrulanmamış Kör SSRF Saldırısı |Unauthenticated Blind SSRF-High Level-Wordpress 6.1.1 Sürüm ve altı|

Sömürüsü için ise benim konumu inceleyebilirsiniz.

# WordPress Xmlrpc SSRF Zafiyeti Nedir ? #

wp-cron.php dosyası dos atağı yapılmasını sağlar lakin pek tutuğu söylenemez bu yüzden bunu geçiyorum.

Peki neden bunların hepsini manuel bakıyoruz ???

Evet hepinizinde bildiği gibi wpscan wordpress scan için çok çok kullanılan bir araç lakin sitede waf odluğu zaman ya hiç taramıyor ya da taramalar 1 haftaya yakın sürebiliyor. Bunun için manuel bir şekilde ilerliyoruz.

Otomatizeden ilerlicekler için 2 şey önereceğim.

1- Wpscan kullanın ama api-key ile, temp-mail ile https://wpscan.com/register/ adresine kayıt olun bir api-key verecek sanırsam günde 5 taramaya kadar izin veriyordu kesinlikle api-key ile tarayın. Temp-mail'den çok ne var zaten

2- WPSEC wpsec.com kendi içinde de bulundurduğu scriptler ile bize de referans olarak alabileceğimiz bir site ,çok güzel çıktılar verdiğini düşünüyorum.

Okuduğunuz için teşekkürler.