Değerli yoldaşlar bir web sitesinde güvenlik açığı tespiti yaparken veya saldırı yapacağınız zaman öncelikle bilgi toplamanız gerek bu paylaşımımda siz yoldaşlarıma bilgi toplama yöntemlerinden bahsedeceğim. Keyifli okumalar dilerim.

Pasif bilgi toplama yöntemleri, hedef ağ veya sistem hakkında doğrudan iletişime geçmeden internet kaynaklarından yararlanarak bilgi edinmeyi sağlamaktadır. Pasif bilgi toplama yöntemleri arasında IP adresleri üzerinden, domainler üzerinden ve web sayfalarından bilgi toplama gibi çeşitli yöntemler bulunmaktadır.

Domainler üzerinden bilgi toplama yönteminde, DNS (Domain Name System) sunucularından yararlanılır. DNS sunucuları, alan adlarını IP adreslerine çeviren ve internet trafiğini yönlendiren sistemlerdir. DNS sunucularından elde edilebilecek bilgiler arasında NS (Name Server), MX (Mail Exchange), A (Address), CNAME (Canonical Name), TXT (Text) gibi kayıt türleri bulunmaktadır.

Web sayfalarından bilgi toplama yönteminde, hedef web sitesinin kaynak kodu, meta verileri, yorum satırları, robot.txt dosyası, sitemap.xml dosyası gibi unsurlardan faydalanılır. Bu unsurlar, web sitesinin yapısı, kullandığı teknolojiler, geliştiricileri, e-posta adresleri, alt sayfaları gibi bilgileri içerebilir.

Yoldaşlar şimdide pasif bilgi toplama araçlarını gelin hep birlikte kullanalım.

Whois, bir IP adresi veya alan adı hakkında bilgi almak için kullanılan bir araçtır. Whois sorgusu yaparak, IP adresi veya alan adının sahibi, iletişim bilgileri, domain sunucu, IP aralığı gibi teknik bilgileri öğrenebilirsiniz. Whois sorgusu yasal bir çerçevede yapılır ve bilgiler ICANN tarafından kaydedilir. Ancak, bazı IP adresi veya alan adı sahipleri, kendilerine ait bilgilerin whois sorgusu sırasında görünmesini istemeyebilir. Bu durumda, whois gizleme servisini aktif ederek, bilgilerini gizleyebilirler. Whois gizleme servisi, ICANN tarafından sağlanan bir hizmettir.

Whois gizleme servisi aktif edildiğinde, whois sorgusu yapan kişiler, IP adresi veya alan adı sahibinin gerçek bilgilerini değil, whois gizleme servisinin sağladığı anonim bilgileri görür.

Whois sorgusu yapmak için çeşitli web siteleri veya araçlar kullanılabilir. Örneğin, Whois.com veya Who.is web sitelerinden whois sorgusu yapabilirsiniz. Ayrıca, terminal üzerinden whois komutunu kullanarak da whois sorgusu yapabilirsiniz. Whois komutu için ayrıntılı bilgi almak isterseniz, terminalde man whois komutunu yazabilirsiniz.

Whois, bir IP adresi veya alan adı hakkında bilgi almak için kullanılan bir araçtır.

Whois Web Sitesi Kullanımı:

Whois sorgusu yapmak için Whois.com veya Who.is gibi web sitelerini kullanabilirsiniz. Ben birkaç tane internet sitesini kullanacağım.

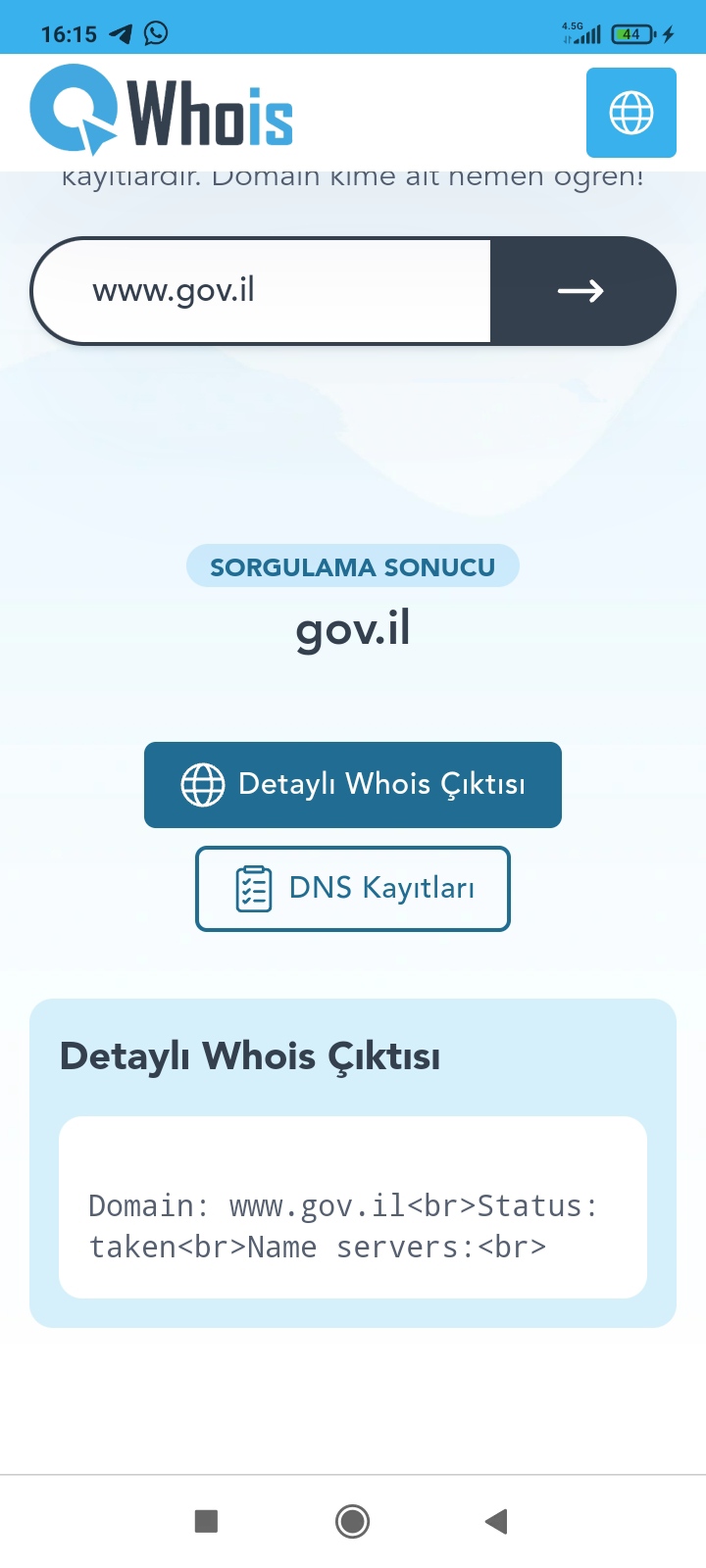

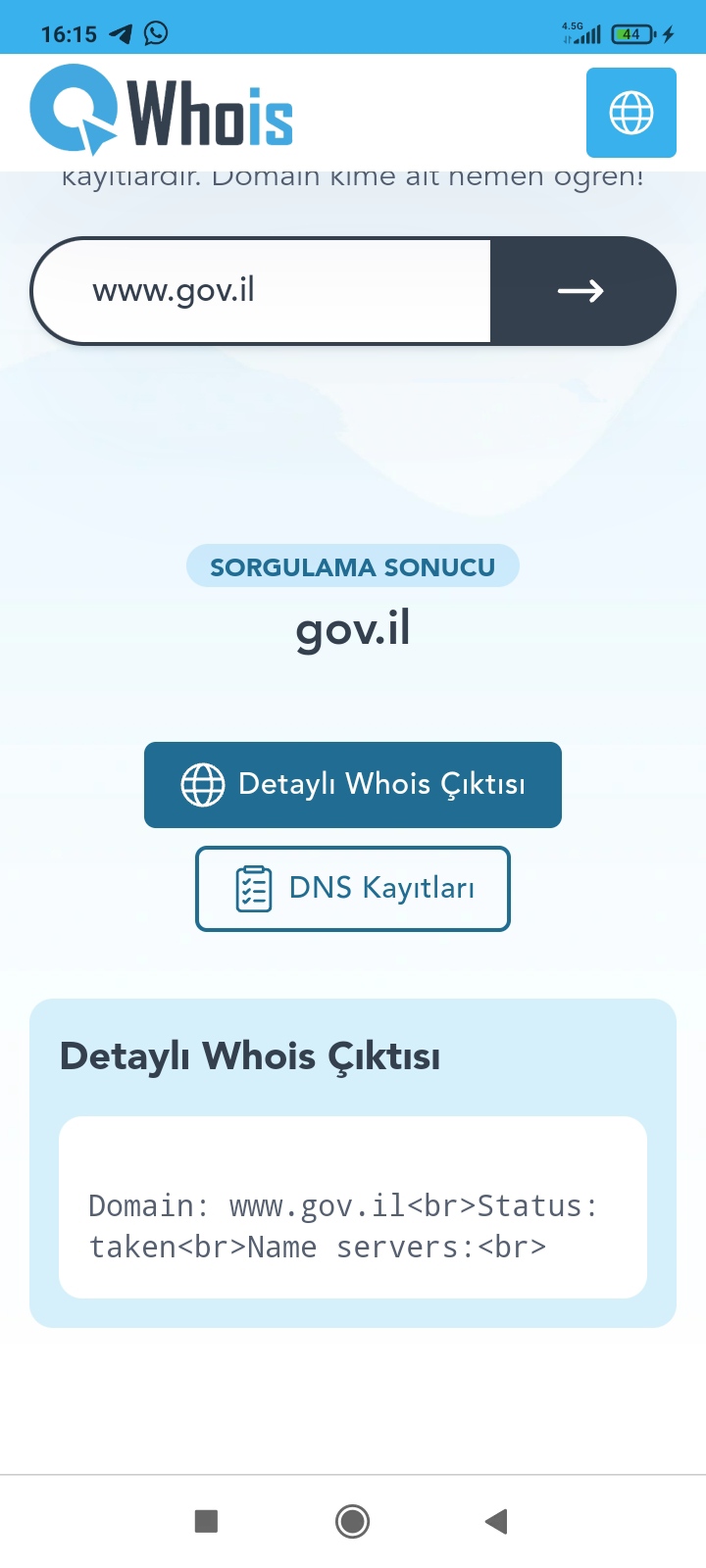

Öncelikle whois bilgilerini sorgulayacağımız web sitesini seçelim. Ben https://www.gov.il/ sitesinin whois bilgilerini sorgulayacağım. Bunun için öncelikle whois.com web sitesini kullanacağım.

Görüldüğü gibi whois bilgilerini sorguladığımız zaman Domain: www.gov.il<br>Status: taken<br>Name servers:<br> sonucu çıktı. Bunun anlamını teker teker sizlere açıklayayım. Domain: Bu, ilgili alan adının ne olduğunu belirtir. Örnekte, "www.gov.il" alan adıdır.Status: Alan adının durumunu belirtir. "Taken" ifadesi, bu alan adının halihazırda bir kişi veya kuruluş tarafından kaydedilmiş olduğunu gösterir.Name servers: Bu kısım, alan adıyla ilişkili ad sunucularını listeler. Ad sunucuları, alan adının hangi IP adresine yönlendirilmesi gerektiğini belirten sunuculardır. Ancak, bu örnekte ad sunucuları listelenmemiştir. Kısacası "www.gov.il" alan adının mevcut olduğunu ve birileri tarafından kayıtlı olduğunu ifade eden bir metin karşımıza çıktı.

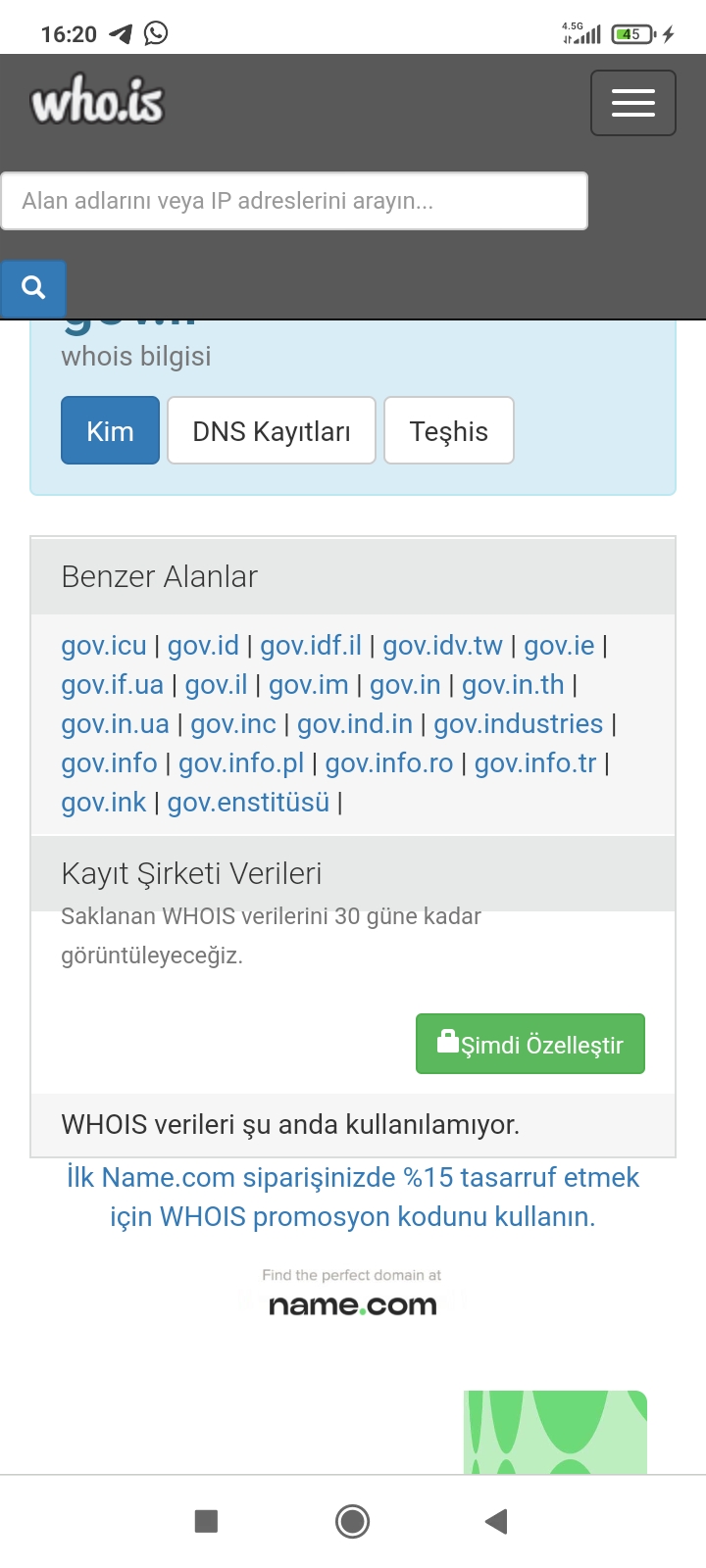

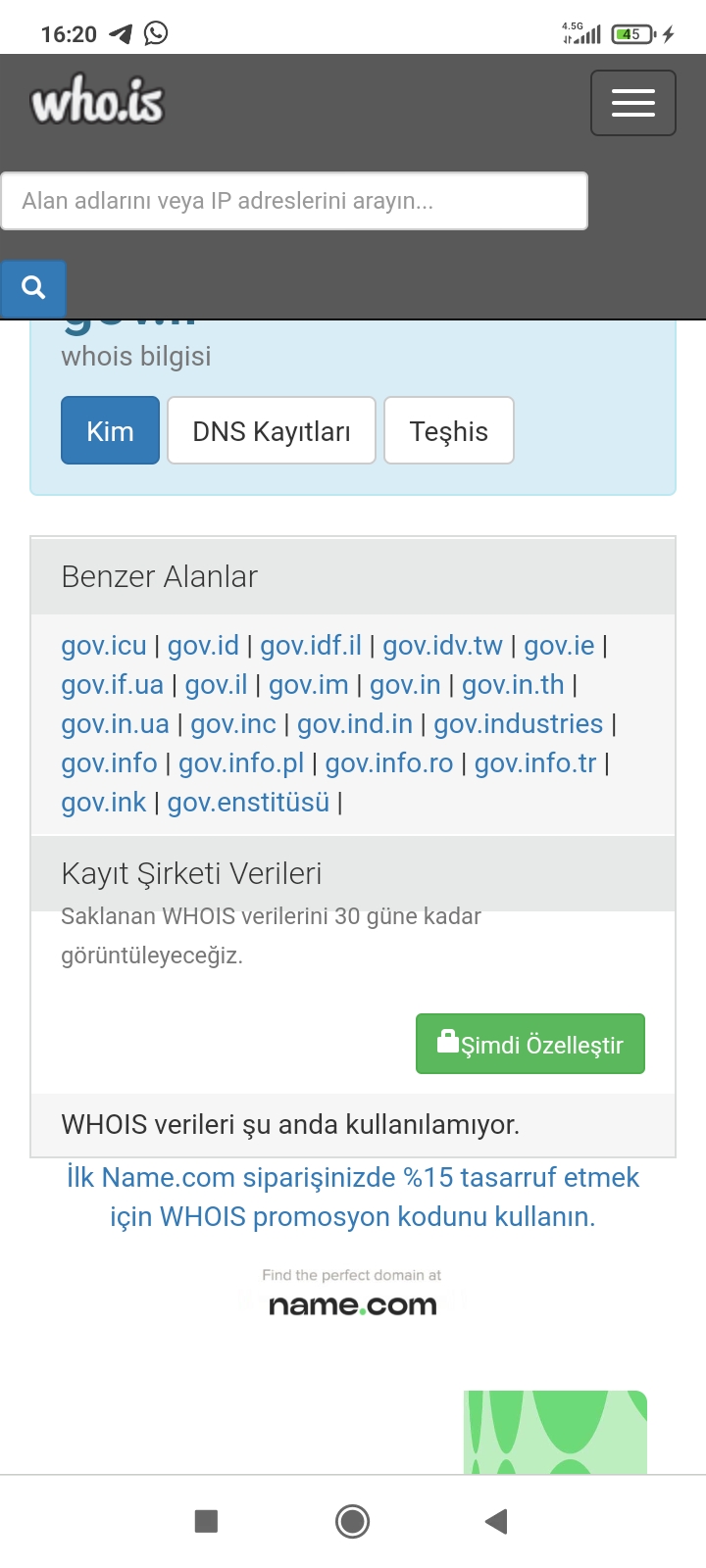

Şimdide su siteden who.is sorgulayalım:

Görüldüğü gibi bilgileri gizlidir. Ancak endişe etmeye gerek yok onlar kendilerini gizlemiş diye biz korkup pes mi edeceğiz? Tabiki hayır biz kurtuz. Dolandırıcılık tespiti amacıyla kullanılan scamvoid.net internet sitesini kullanalım. Bakalım ne sonuç çıkacak.

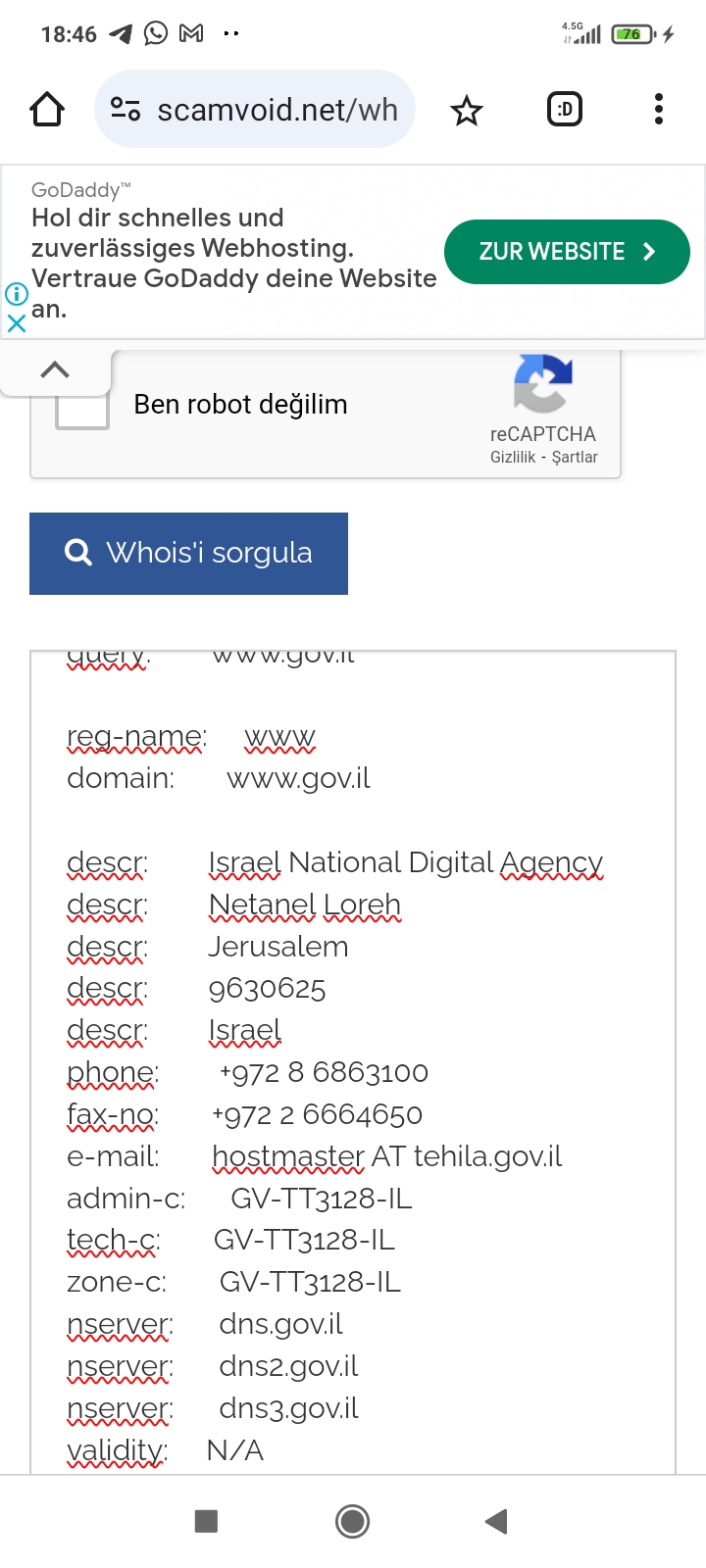

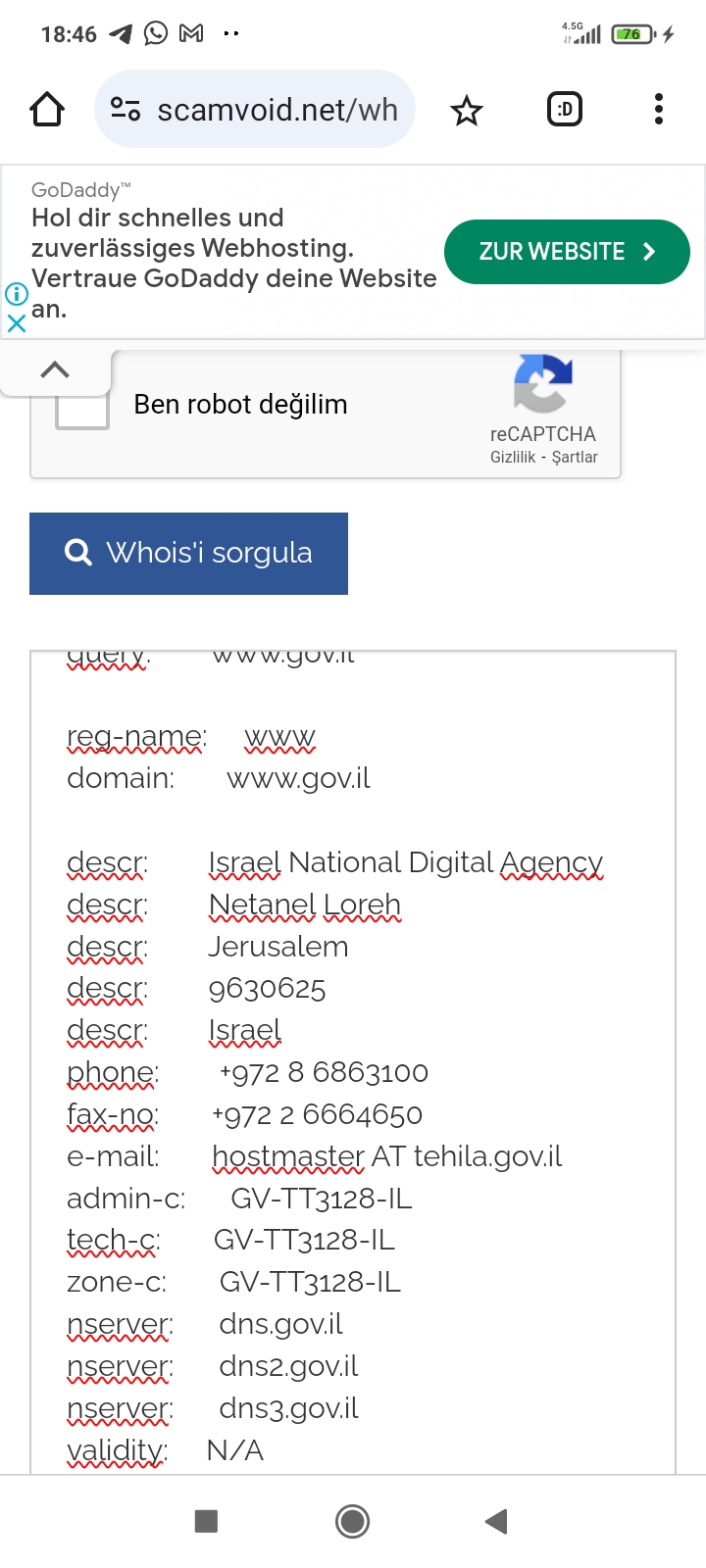

Görüldüğü gibi şu sonuçlar çıktı:

Alan Adı (Domain Name): www.gov.il Kayıt Sahibi (Registrant): Israel National Digital Agency, Netanel Loreh, Jerusalem, Israel. İletişim Bilgileri: Telefon: +972 8 6863100 Faks: +972 2 6664650 E-posta: [email protected] DNS Sunucuları:dns.gov.ildns2.gov.ildns3.gov.il Teknik İletişim (Technical Contact): Tech Tehila, Prime Minister Office, Jerusalem, Israel.Durum (Status): Transfer Allowed (Aktarım İzin Verildi)Değişiklik Tarihleri (Change Dates): 3 Şubat 2016 (Atanmış), 15 Ocak 2024 (Değiştirilmiş)

Görüldüğü gibi bilgilerini verdi.

Değerli yoldaşlar bir diğer kullanacağımız araç NS.TOOLS'tur. NS.TOOLS, bir web sitesinin alan adı, IP adresi, DNS kayıtları, e-posta sunucusu, web sunucusu ve diğer bilgilerini sorgulamak için kullanılan bir online servistir. Bu servis, web sitesinin erişilebilirliğini, güvenliğini, performansını ve yapılandırmasını test etmek için yararlı olabilir. NS.TOOLS kullanmak için, sorgulamak istediğiniz web sitesinin alan adını veya IP adresini arama çubuğuna yazmanız yeterlidir.

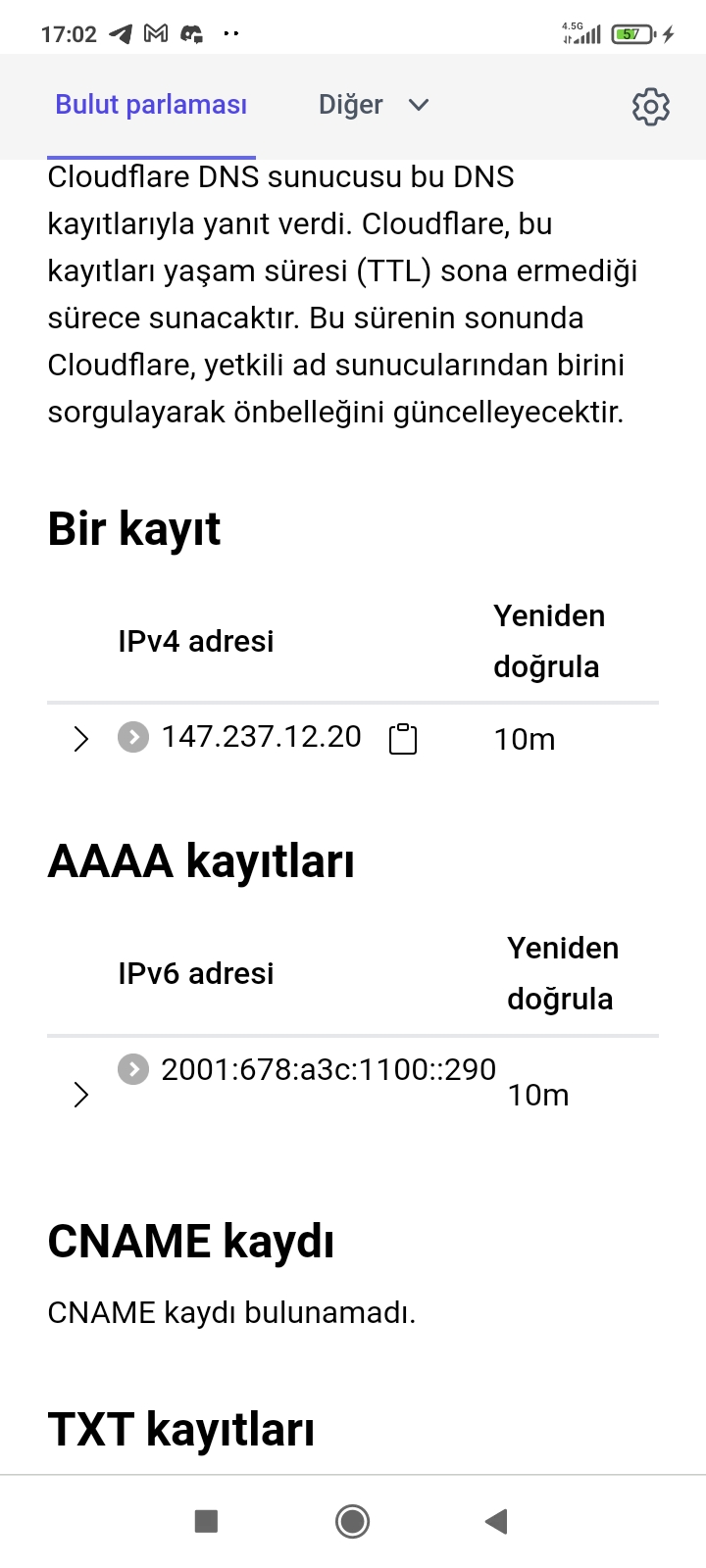

Görüldüğü gibi İP adreslerini tespit ettik. IP adresi 147.237.12.20 çıktı. Bu İP adresimiz B sınıfı İP adresinde yer almaktadır.

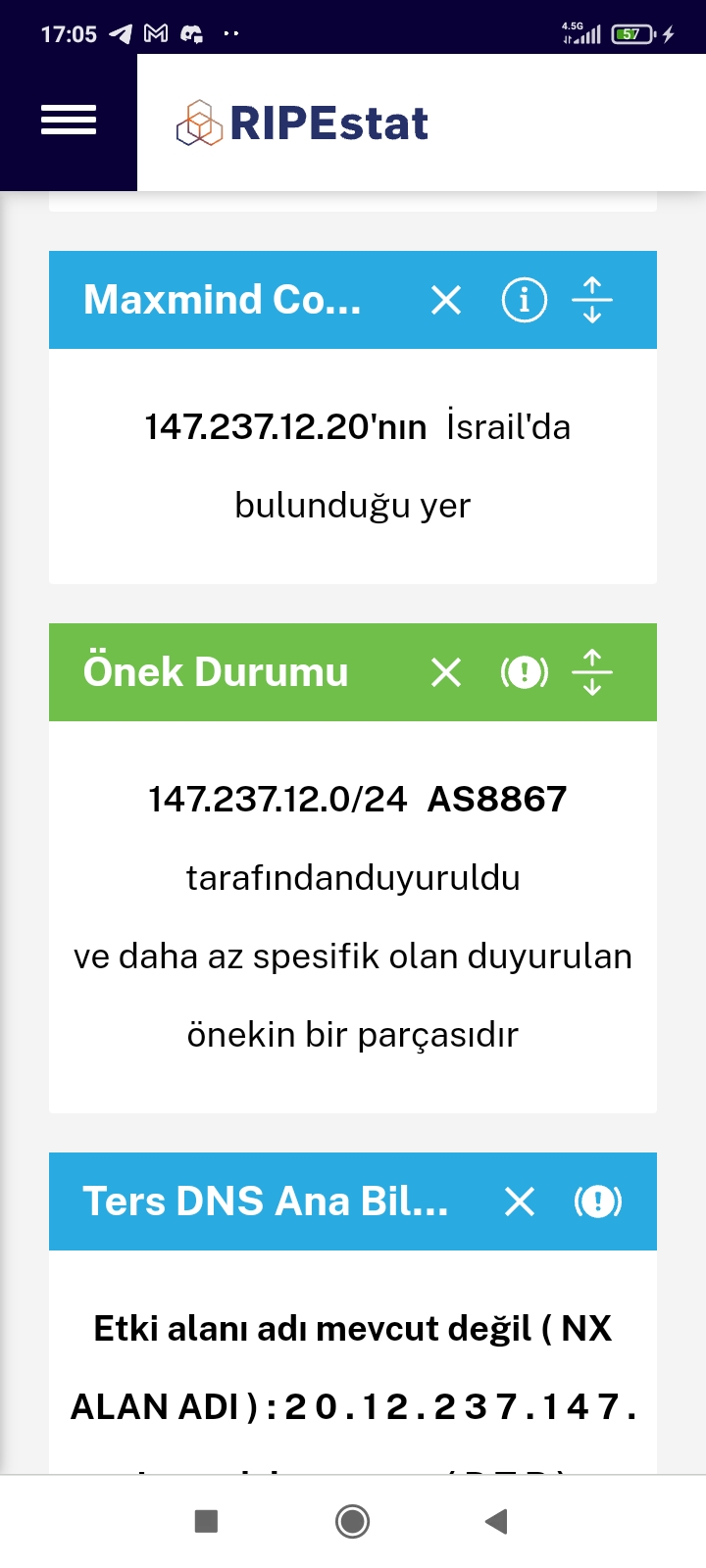

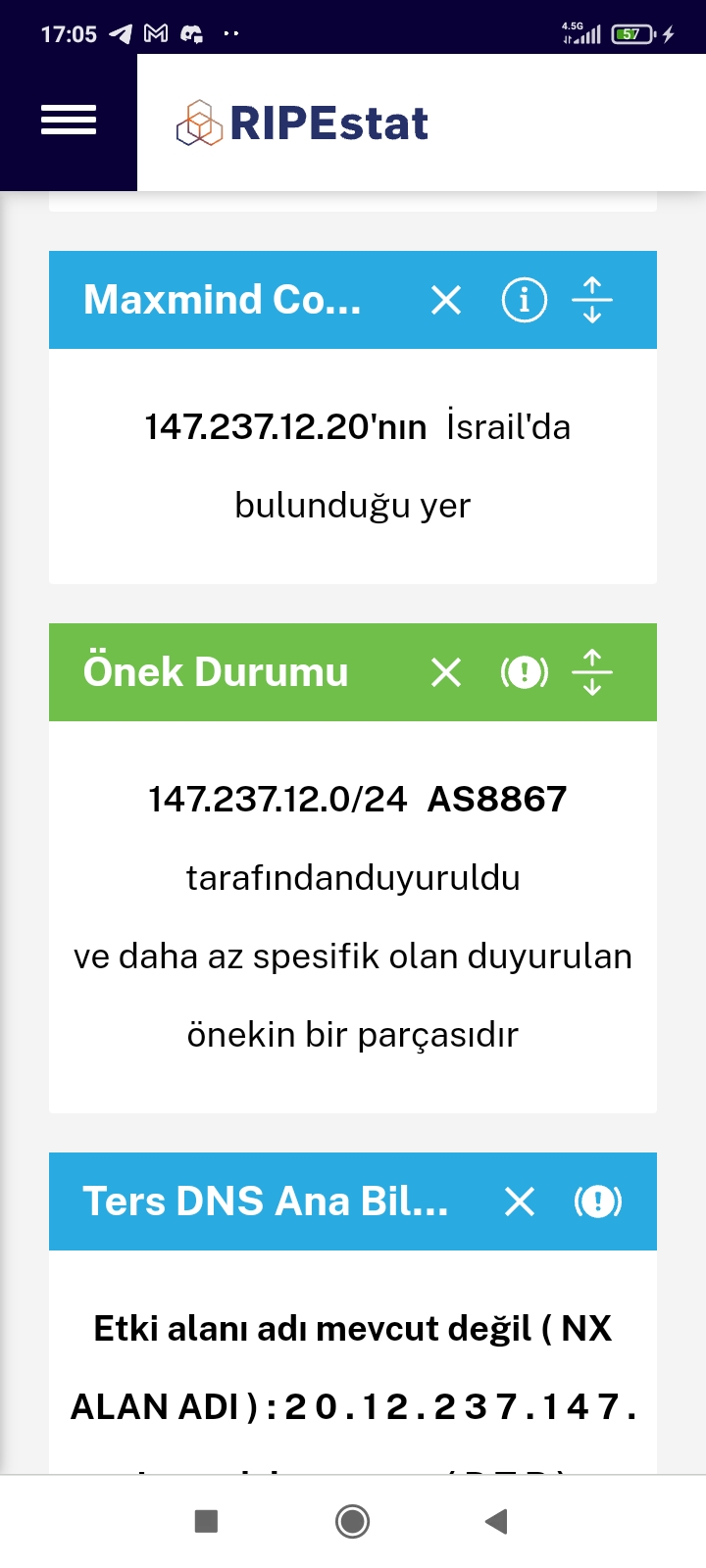

Bir diğer aracımız RİPE NCC'dir. RIPE NCC RIPEstat adlı bir web aracı sağlar. RIPEstat, IP adresleri, ASN'ler (Otonom Sistem Numaraları), prefikslar, domainler ve coğrafi konumlar gibi internet kaynakları hakkında ayrıntılı bilgiler sunar. İnternete bağlı cihazların güvenlik durumunu veya performansını analiz etmek istediğinizde. Örneğin: IP adresinin veya domainin güvenlik açıklarını, zayıf şifrelerini, açık portlarını ve servislerini tespit etmek, IP adresinin veya domainin erişilebilirliğini veya gecikmesini ölçmek, IP adresinin veya domainin siber saldırılara maruz kalıp kalmadığını kontrol etmek gibi verileri elde edebilirsiniz.

RIPEstat kullanmak için şu adımları izlememiz gerekir:

- RIPEstat web sitesine gidelim ve bilgi almak istediğimiz IP adresini ilgili kutucuğa girelim.

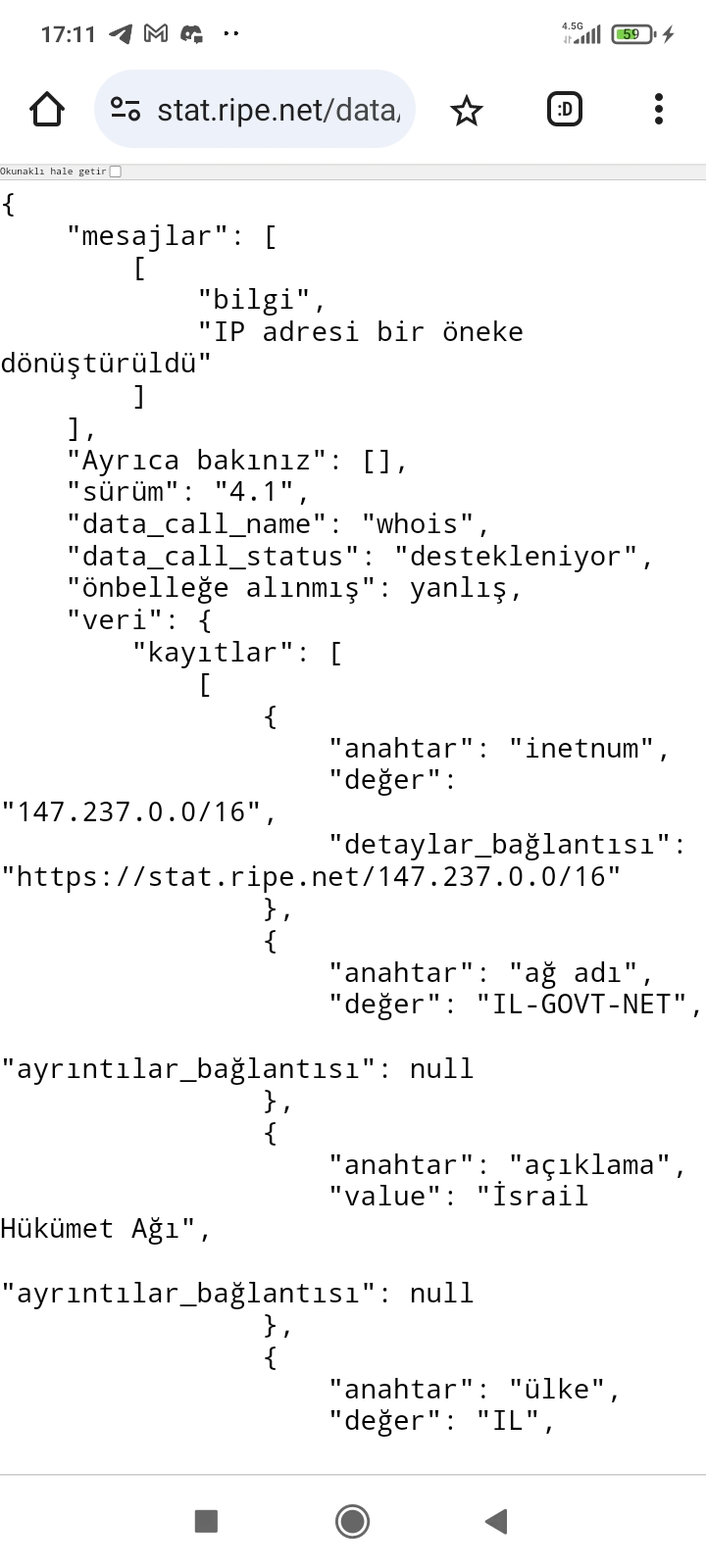

Görüldüğü gibi gerekli bilgiler karşımıza çıktı. Ayrıca çağrılan verilerde bakacak olursanız linkler görülmektedir. Örneğin whois için şöyle bir link yer almaktadır: https://stat.ripe.net/data/whois/data.json?data_overload_limit=ignore&resource=147.237.12.20

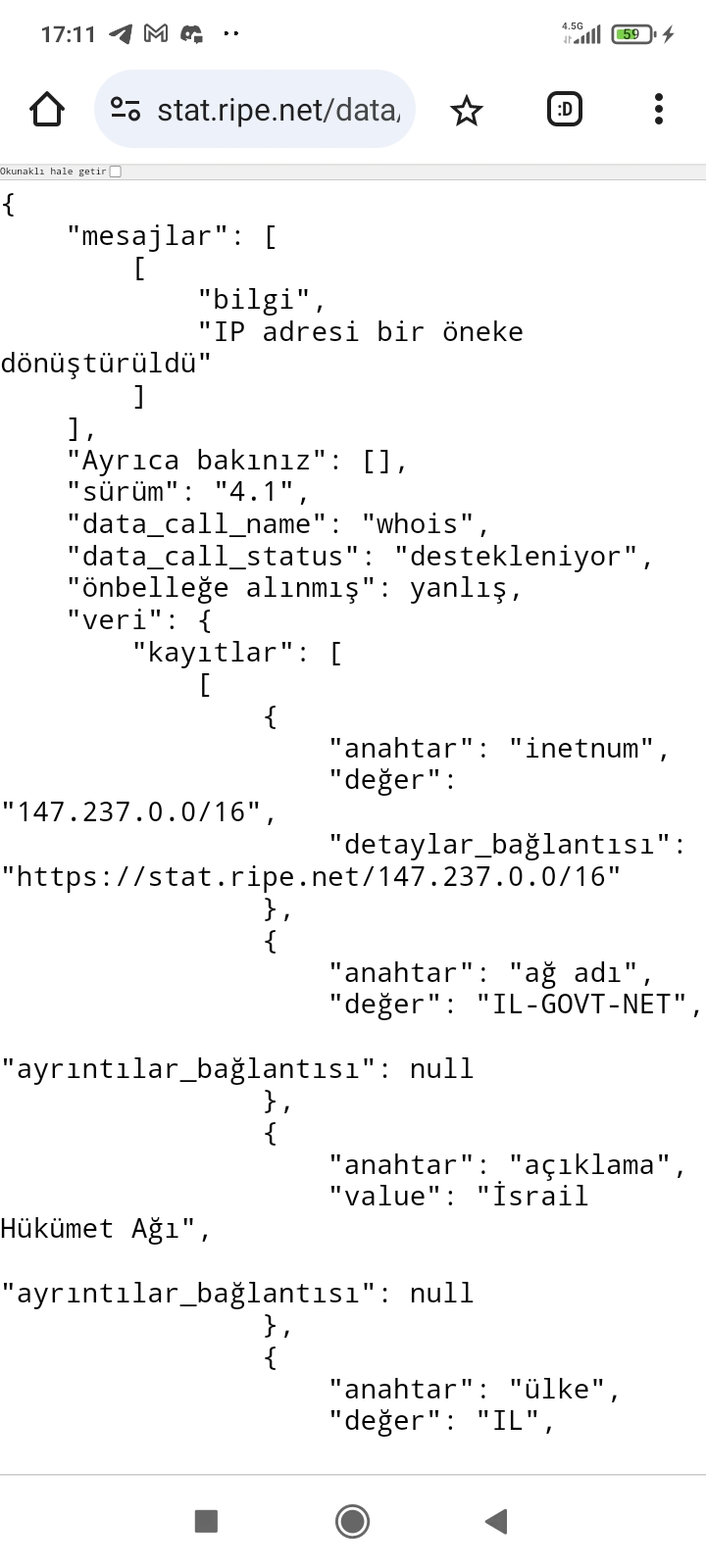

Bu linke tıklamamız sonucunda da ripestat aracı fotoğrafta görüldüğü gibi bizim için whois bilgilerini döndürür. Linkler aklınızda kalacaksa bu linkleride sorgulamak istediğiniz siteler için kullanıp bilgilerine bakabilirsiniz.

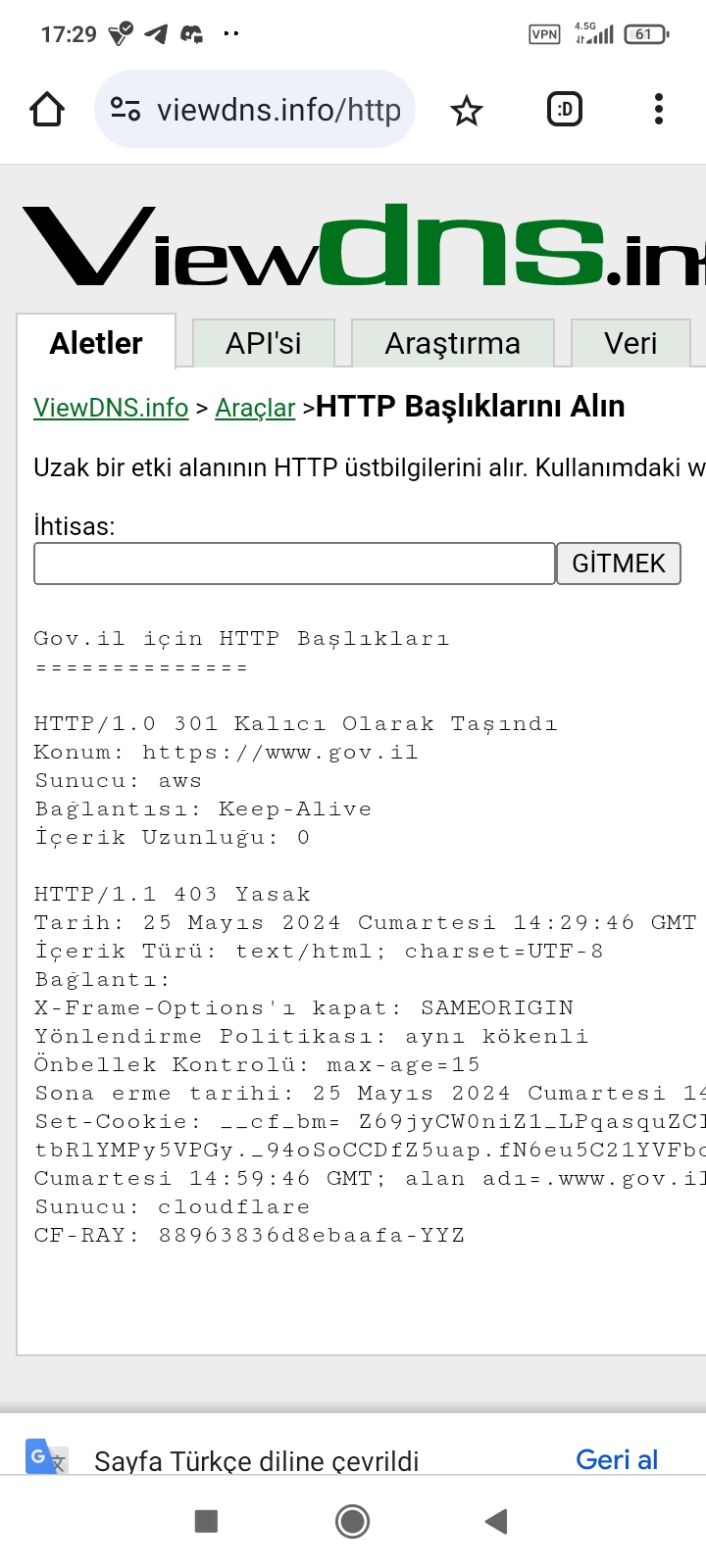

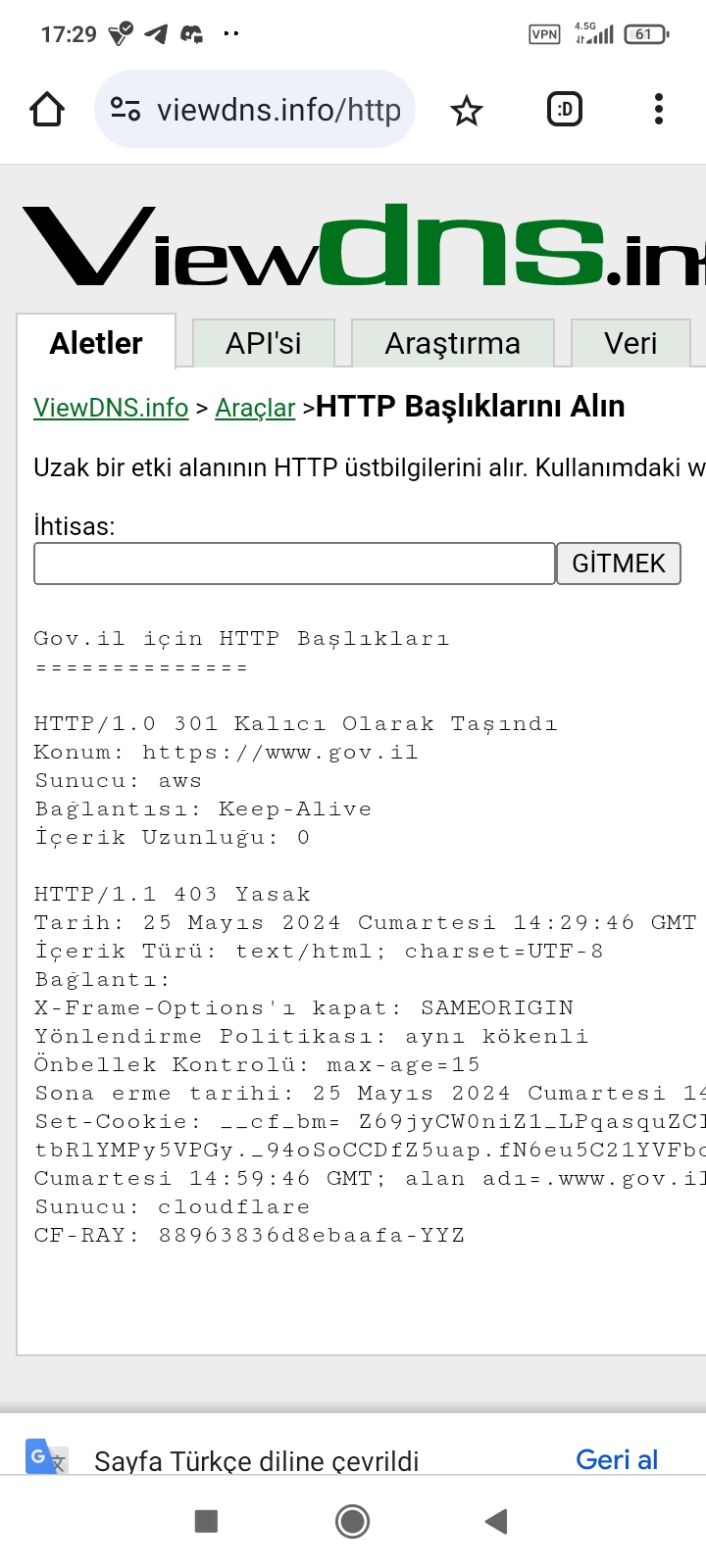

Şimdide Viewdns.info kullanalım. Get HTTP Headers aracı, bir web sitesinin HTTP başlığını gösteren bir araçtır. HTTP başlığı, bir web sitesinin sunucu ile tarayıcı arasında iletişim kurarken kullandığı bilgileri içerir. Bu bilgiler, web sitesinin durumu, içeriği, önbelleği, güvenliği ve daha fazlası hakkında ipuçları verir.

Get HTTP Headers aracı ile hedef alan adını sorgulayalım. Arama kutusuna hedef alan adını yazalım ve "Get HTTP Headers" butonuna tıklayalım.

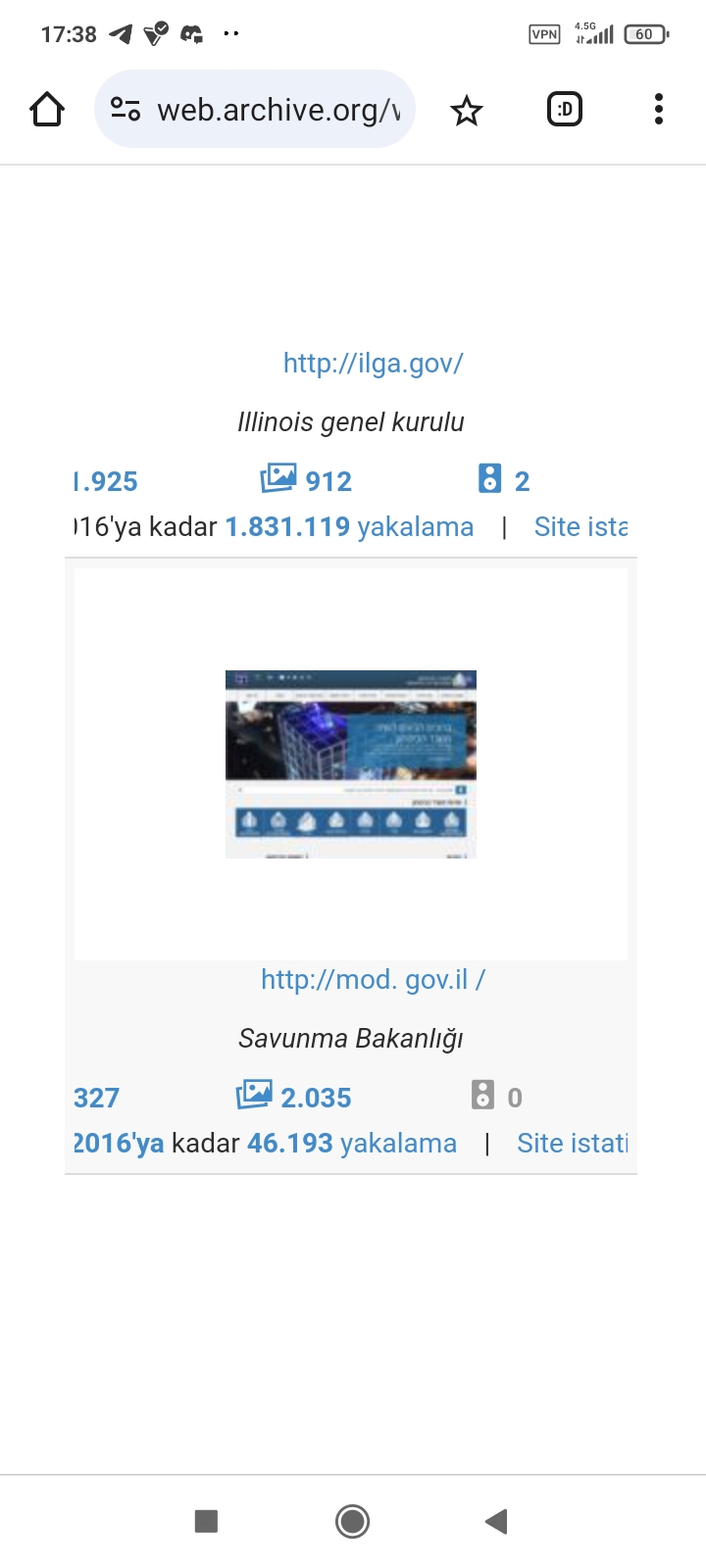

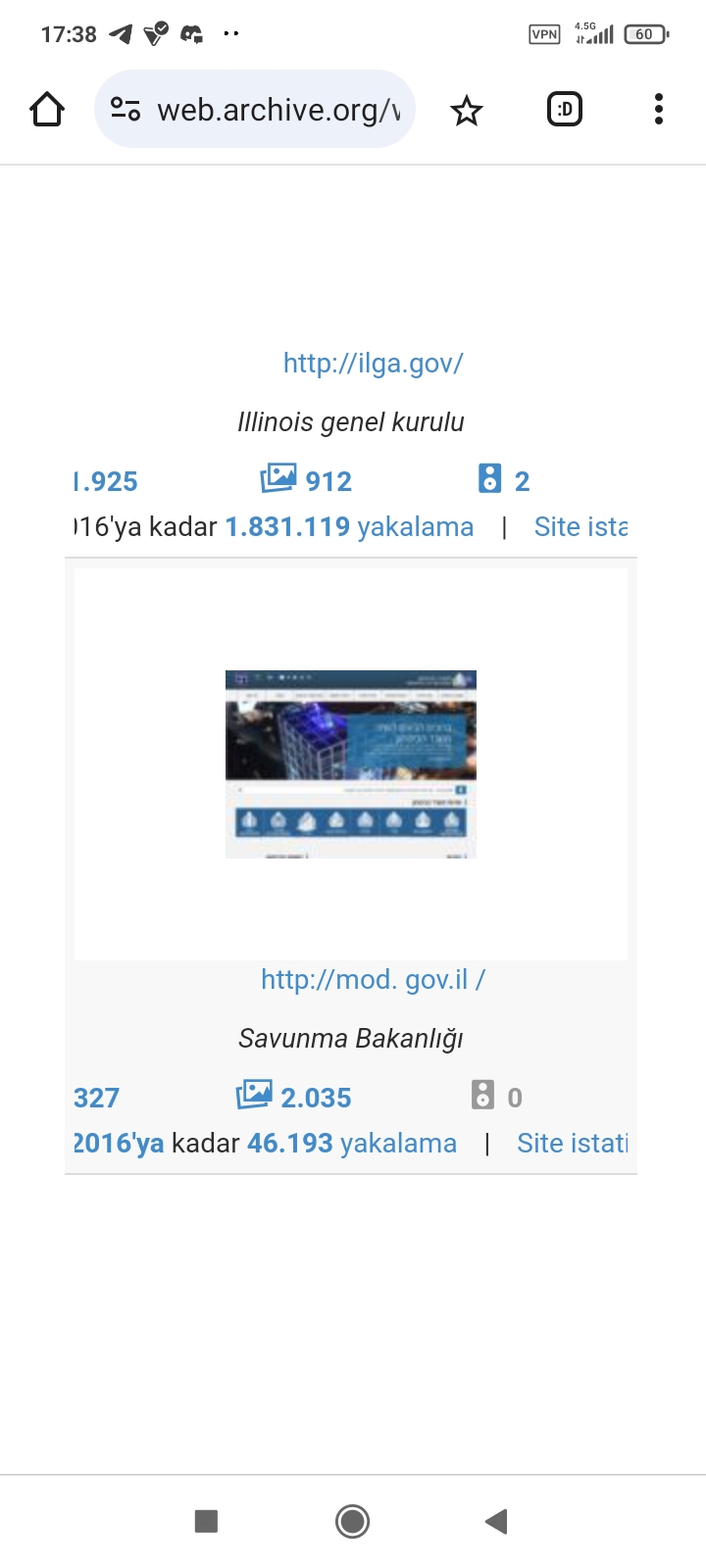

Şimdide web sitesinin geçmişteki görünümüne bakalım. Bunun için Archive.org kullanalım.

Archive.org, web sitelerinin geçmişte nasıl göründüğünü gösteren bir araçtır.

İnternet tarayıcımızda archive.org adresini yazalım ve enter tuşuna basalım. Web sayfasının üst kısmında bir arama çubuğu görülmektedir. Bu arama çubuğuna bakmak istediğimiz web sitesinin adresini yazalım.

Karşımıza birbirinden farklı birçok web sitesine ait ekran görüntüsü çıktı. Çünkü gov.il diye arama yaptık sonu gov'la biten web siteleri devlete aittir. Savunma Bakanlığı'na ait olana tıklayıp geçmişteki görünümüne bakalım.

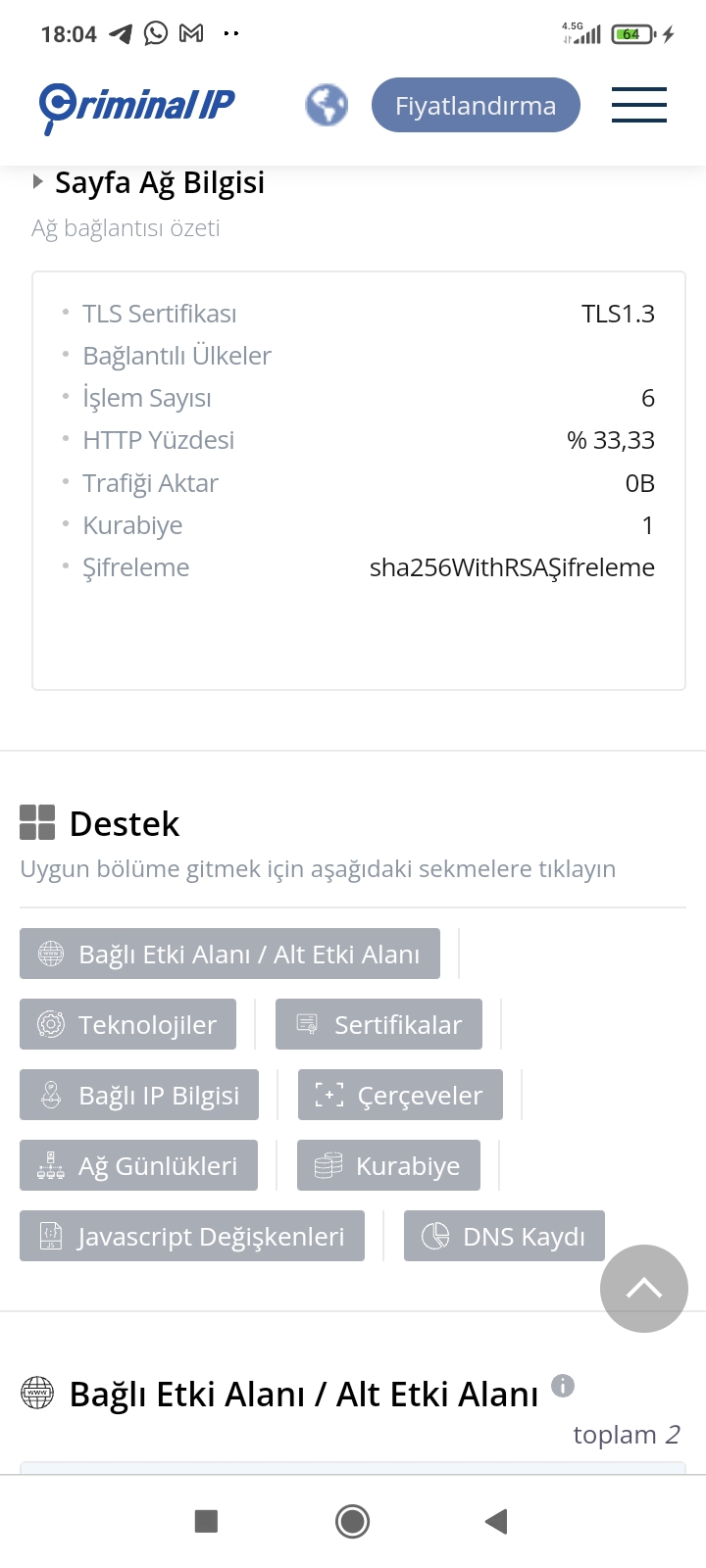

Bir diğer aracımız Criminal İP'dir. Crımınal İp

Criminal IP, internete bağlı cihazları günlük olarak tarayan ve tüm dünyadaki IP adreslerinin açık portlarını keşfeden bir Siber Tehdit İstihbaratı (CTI) arama motorudur. Yapay zeka tabanlı teknoloji kullanarak, kötü amaçlı IP adreslerini ve alan adlarını tespit eder ve 5 seviyeli bir risk değerlendirmesi sağlar. Ayrıca, Microsoft Exchange Server için CVE-2024-21410 olarak bilinen ayrıcalık yükseltme sıfırıncı gün güvenlik açığı gibi güncel siber güvenlik tehditleri hakkında raporlar sunar. CVE-2024-21410, Microsoft Exchange Server’da tespit edilen ve ayrıcalık yükseltme imkanı tanıyan kritik bir güvenlik açığıdır.

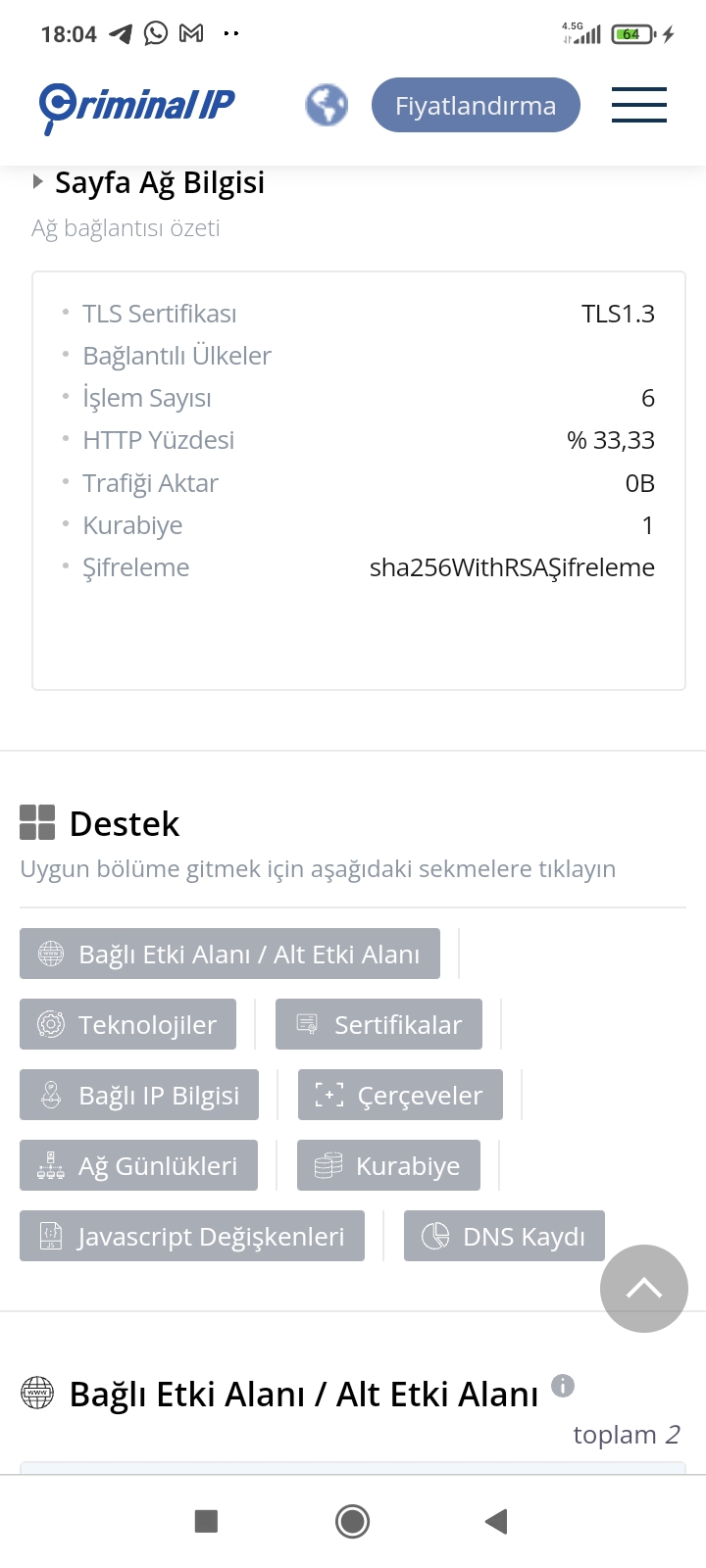

Öncelikle Cybersecurity Search Engine | Criminal IP web sitesine giriş yapıyoruz. Ardından filtreleri bilmiyorsak Assets'a tıklıyoruz. Ve bize filtreleri ve nasıl kullanılacaklarını gösteriyor. Yine İsrail Devlet Başkanlığı'na ait internet sitesinin ip adresini kullanarak sorgulama yapalım. Buradan domaine tıklayıp İP adresini girelim.

Karşımıza sayfa ağ bilgisi çıktı. Sitenin şifrelenme türü SHA 256'dır.

Sitede güvenlik açığı tespitide yapılabiliyor. Ancak bu ücretlidir.

Aktif Bilgi Toplama Yöntemleri

Nmap Wrapper

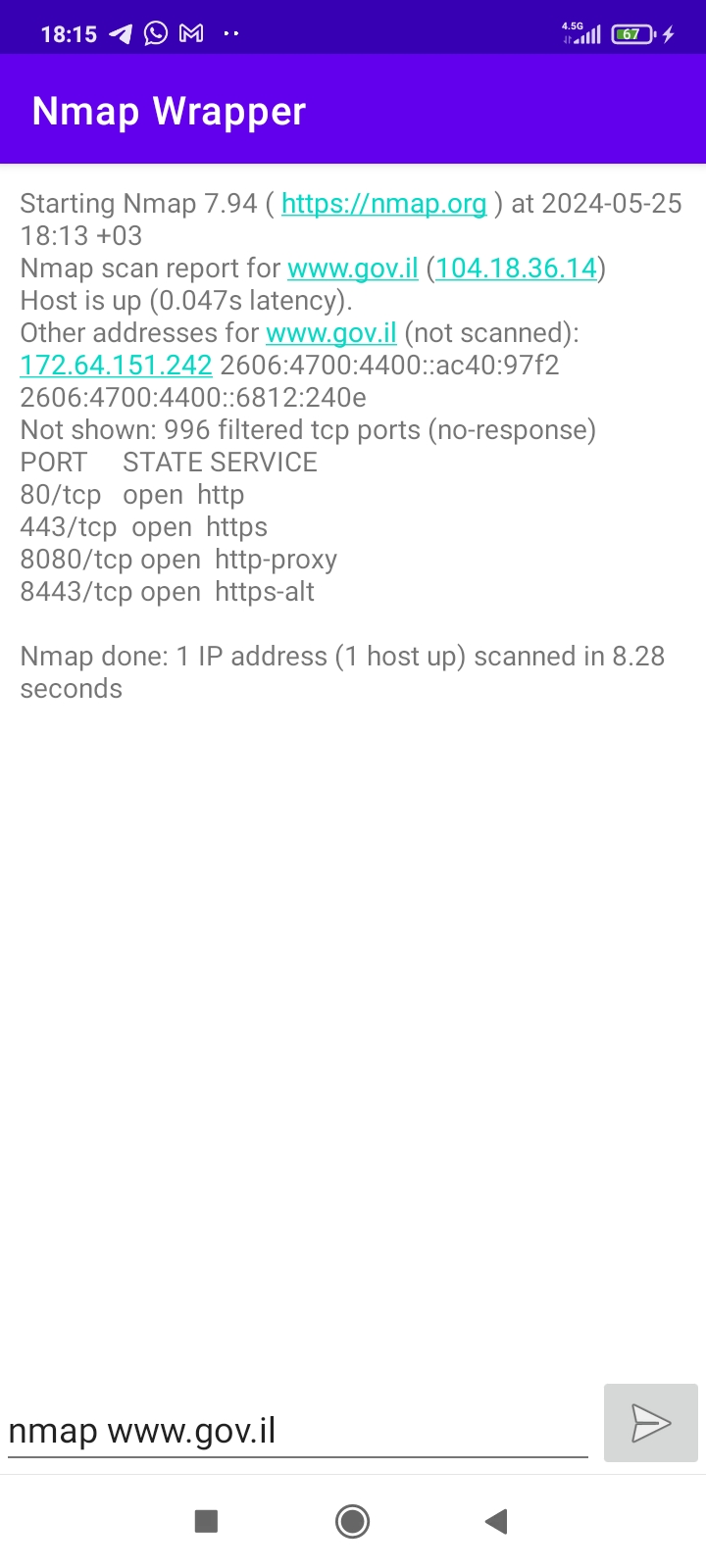

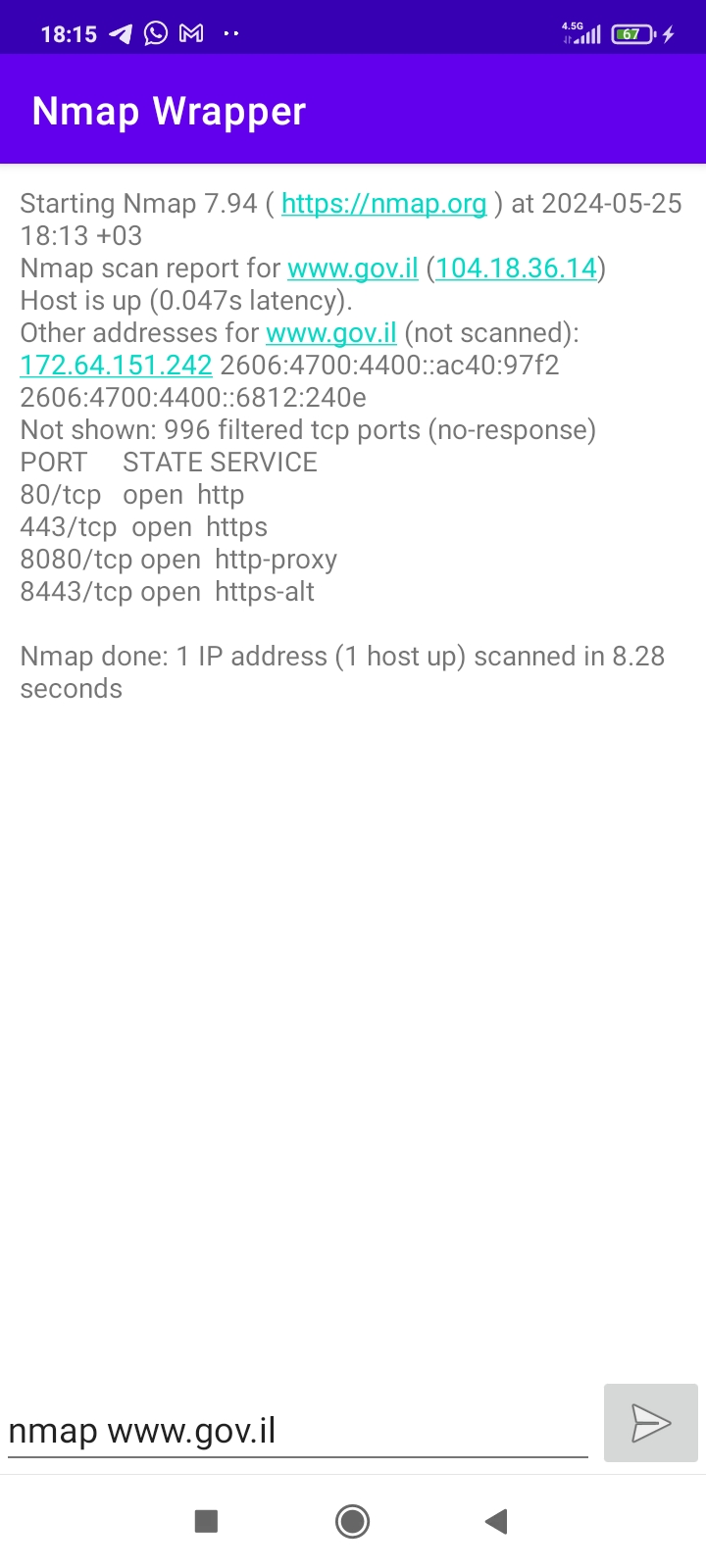

Nmap Wrapper, Android cihazlar üzerinde ağ taraması yapmak için kullanılan popüler bir ağ tarayıcısı olan Nmap’ın bir sürümüdür. Bu, resmi bir Nmap uygulaması değildir, ancak Nmap’ı Android için çapraz derlemek için bir arayüz sağlar. Şimdi nmap Wrapper kullanarak bu alan adı üzerinde taramalar yapalım. İlk önce İP taraması yapalım. Gireceğimiz komut şudur: nmap www.gov.il

Tarama sonucumuza göre IP adresi (104.18.36.14) için bazı portlar açıktır. Bunlar şöyledir:

1. Host is up: Bu, tarama yaptığımız sunucunun aktif olduğunu ve yanıt verdiğini gösterir. Yanıt süresi 0.047 saniye olarak belirtilmiş.

2. Other addresses for www.gov.il (not scanned): Bu, www.gov.il adresine atanmış diğer IP adreslerini listeler.

3. Not shown: 996 filtered tcp ports (no-response): 1000 TCP portunun 996'sı filtrelenmiş (yani yanıt vermemiş) durumda. Bu, genellikle bir güvenlik duvarı veya benzeri bir güvenlik önlemi nedeniyle olabilmektedir.

4. PORT STATE SERVICE

- 80/tcp open http: HTTP servisi (web trafiği) için kullanılan port 80 açık.

- 443/tcp open https: HTTPS servisi (güvenli web trafiği) için kullanılan port 443 açık.

- 8080/tcp open http-proxy: Genellikle web proxy servisleri veya alternatif HTTP servisi için kullanılan port 8080 açık.

- 8443/tcp open https-alt: Alternatif güvenli web trafiği için kullanılan port 8443 açık.

Bu sonuçlar, tarama yaptığımız sunucunun bazı web servislerine ve proxy hizmetlerine erişim sağladığını ve bu servislerin ilgili portlardan çalıştığını gösterir.

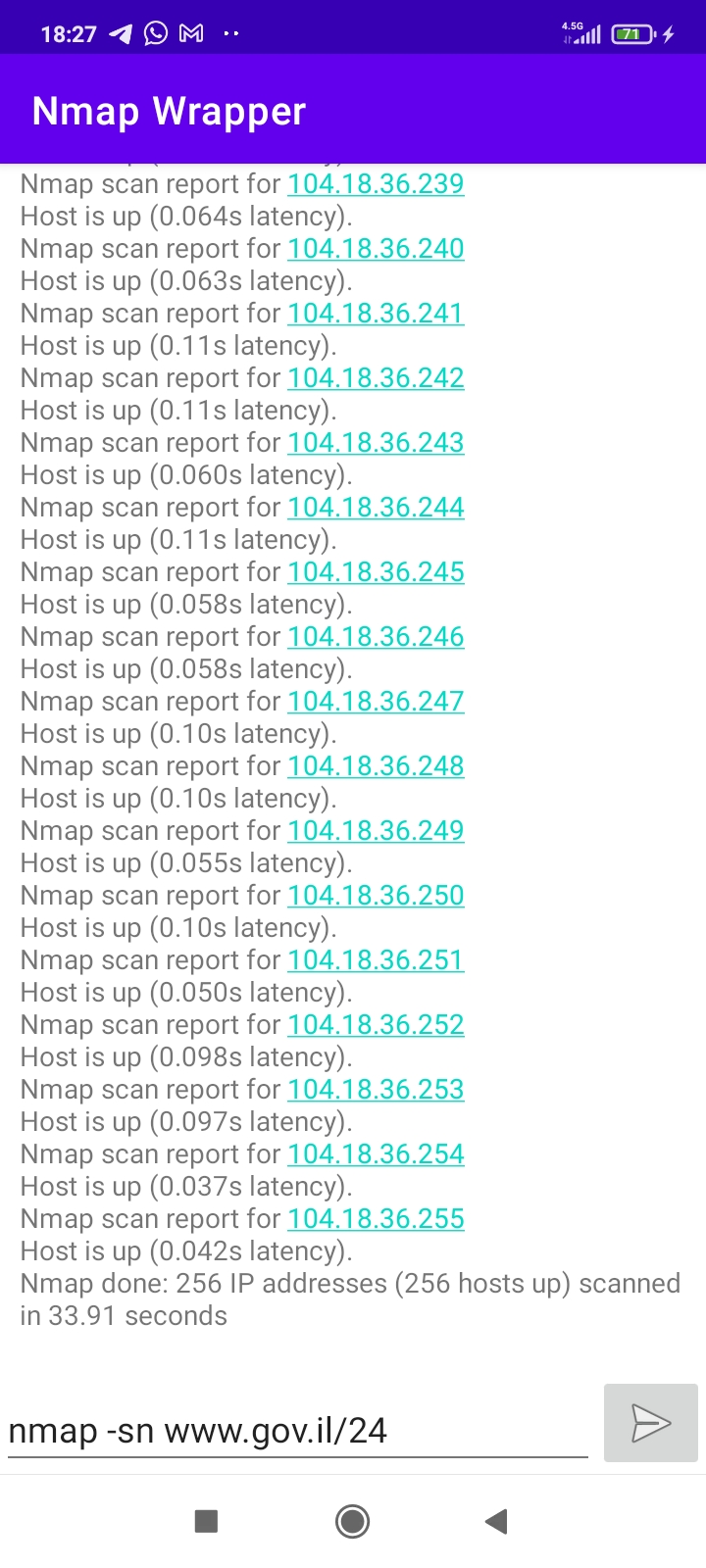

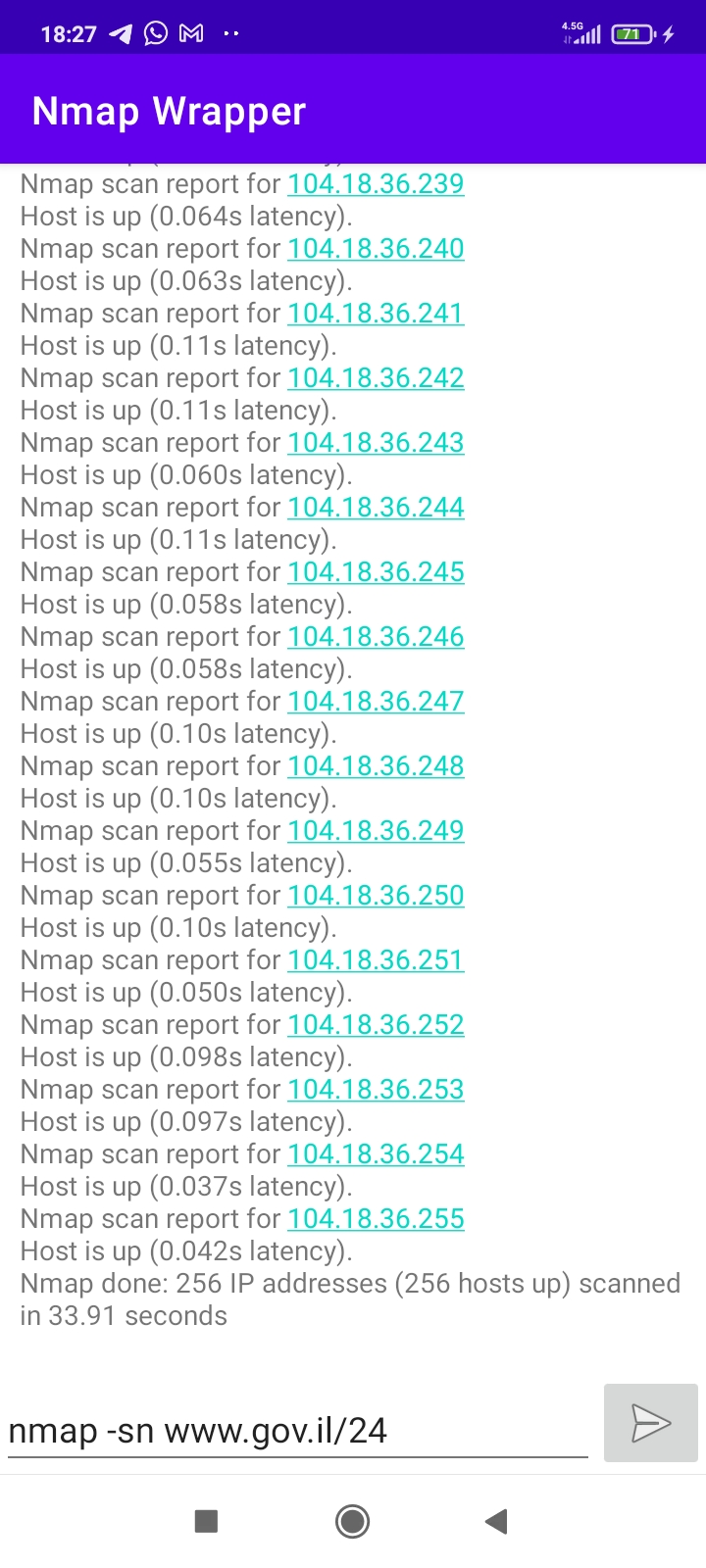

Ağdaki aktif hostları tespit etmek için -sn parametresini kullanabiliriz. Bu parametre port taraması yapmaz, sadece ping atarak hostların cevap verip vermediğini kontrol eder.

nmap -sn www.gov.il/24

Nmap sonucuna göre tüm cihazların taraması yapıldı ve her bir cihazın IP adresinin yanı sıra erişilebilir olduğunu karşımıza çıktı. "Host is up" ifadesi, ilgili IP adresinin erişilebilir olduğunu belirtirken, "latency" değerleri ise bu cihazlara erişim süresini gösterir. Tarama sonucunda, toplamda 256 IP adresinin olduğu ve hepsinin erişilebilir olduğu sonucuna varıldı.

Beni Dinlediğiniz İçin Teşekkürler.

Pasif Bilgi Toplama Yöntemleri

Pasif bilgi toplama yöntemleri, hedef ağ veya sistem hakkında doğrudan iletişime geçmeden internet kaynaklarından yararlanarak bilgi edinmeyi sağlamaktadır. Pasif bilgi toplama yöntemleri arasında IP adresleri üzerinden, domainler üzerinden ve web sayfalarından bilgi toplama gibi çeşitli yöntemler bulunmaktadır.

IP adresleri üzerinden bilgi toplama

Bu yöntemde, ICANN, Whois, SHODAN CLI ve RIPE NCC gibi araçlar kullanılabilir. Bu araçlar, IP adresi veya alan adı sahibine ait iletişim bilgileri, domain sunucu, IP aralığı, açık portlar, işletim sistemi, servisler, coğrafi konum gibi teknik bilgileri listeler.

Domainler üzerinden bilgi toplama yönteminde, DNS (Domain Name System) sunucularından yararlanılır. DNS sunucuları, alan adlarını IP adreslerine çeviren ve internet trafiğini yönlendiren sistemlerdir. DNS sunucularından elde edilebilecek bilgiler arasında NS (Name Server), MX (Mail Exchange), A (Address), CNAME (Canonical Name), TXT (Text) gibi kayıt türleri bulunmaktadır.

Web sayfalarından bilgi toplama yönteminde, hedef web sitesinin kaynak kodu, meta verileri, yorum satırları, robot.txt dosyası, sitemap.xml dosyası gibi unsurlardan faydalanılır. Bu unsurlar, web sitesinin yapısı, kullandığı teknolojiler, geliştiricileri, e-posta adresleri, alt sayfaları gibi bilgileri içerebilir.

Yoldaşlar şimdide pasif bilgi toplama araçlarını gelin hep birlikte kullanalım.

WHOİS

Whois, bir IP adresi veya alan adı hakkında bilgi almak için kullanılan bir araçtır. Whois sorgusu yaparak, IP adresi veya alan adının sahibi, iletişim bilgileri, domain sunucu, IP aralığı gibi teknik bilgileri öğrenebilirsiniz. Whois sorgusu yasal bir çerçevede yapılır ve bilgiler ICANN tarafından kaydedilir. Ancak, bazı IP adresi veya alan adı sahipleri, kendilerine ait bilgilerin whois sorgusu sırasında görünmesini istemeyebilir. Bu durumda, whois gizleme servisini aktif ederek, bilgilerini gizleyebilirler. Whois gizleme servisi, ICANN tarafından sağlanan bir hizmettir.

Whois gizleme servisi aktif edildiğinde, whois sorgusu yapan kişiler, IP adresi veya alan adı sahibinin gerçek bilgilerini değil, whois gizleme servisinin sağladığı anonim bilgileri görür.

Whois sorgusu yapmak için çeşitli web siteleri veya araçlar kullanılabilir. Örneğin, Whois.com veya Who.is web sitelerinden whois sorgusu yapabilirsiniz. Ayrıca, terminal üzerinden whois komutunu kullanarak da whois sorgusu yapabilirsiniz. Whois komutu için ayrıntılı bilgi almak isterseniz, terminalde man whois komutunu yazabilirsiniz.

Whois, bir IP adresi veya alan adı hakkında bilgi almak için kullanılan bir araçtır.

Whois Web Sitesi Kullanımı:

Whois sorgusu yapmak için Whois.com veya Who.is gibi web sitelerini kullanabilirsiniz. Ben birkaç tane internet sitesini kullanacağım.

Öncelikle whois bilgilerini sorgulayacağımız web sitesini seçelim. Ben https://www.gov.il/ sitesinin whois bilgilerini sorgulayacağım. Bunun için öncelikle whois.com web sitesini kullanacağım.

Görüldüğü gibi whois bilgilerini sorguladığımız zaman Domain: www.gov.il<br>Status: taken<br>Name servers:<br> sonucu çıktı. Bunun anlamını teker teker sizlere açıklayayım. Domain: Bu, ilgili alan adının ne olduğunu belirtir. Örnekte, "www.gov.il" alan adıdır.Status: Alan adının durumunu belirtir. "Taken" ifadesi, bu alan adının halihazırda bir kişi veya kuruluş tarafından kaydedilmiş olduğunu gösterir.Name servers: Bu kısım, alan adıyla ilişkili ad sunucularını listeler. Ad sunucuları, alan adının hangi IP adresine yönlendirilmesi gerektiğini belirten sunuculardır. Ancak, bu örnekte ad sunucuları listelenmemiştir. Kısacası "www.gov.il" alan adının mevcut olduğunu ve birileri tarafından kayıtlı olduğunu ifade eden bir metin karşımıza çıktı.

Şimdide su siteden who.is sorgulayalım:

Görüldüğü gibi bilgileri gizlidir. Ancak endişe etmeye gerek yok onlar kendilerini gizlemiş diye biz korkup pes mi edeceğiz? Tabiki hayır biz kurtuz. Dolandırıcılık tespiti amacıyla kullanılan scamvoid.net internet sitesini kullanalım. Bakalım ne sonuç çıkacak.

Görüldüğü gibi şu sonuçlar çıktı:

Alan Adı (Domain Name): www.gov.il Kayıt Sahibi (Registrant): Israel National Digital Agency, Netanel Loreh, Jerusalem, Israel. İletişim Bilgileri: Telefon: +972 8 6863100 Faks: +972 2 6664650 E-posta: [email protected] DNS Sunucuları:dns.gov.ildns2.gov.ildns3.gov.il Teknik İletişim (Technical Contact): Tech Tehila, Prime Minister Office, Jerusalem, Israel.Durum (Status): Transfer Allowed (Aktarım İzin Verildi)Değişiklik Tarihleri (Change Dates): 3 Şubat 2016 (Atanmış), 15 Ocak 2024 (Değiştirilmiş)

Görüldüğü gibi bilgilerini verdi.

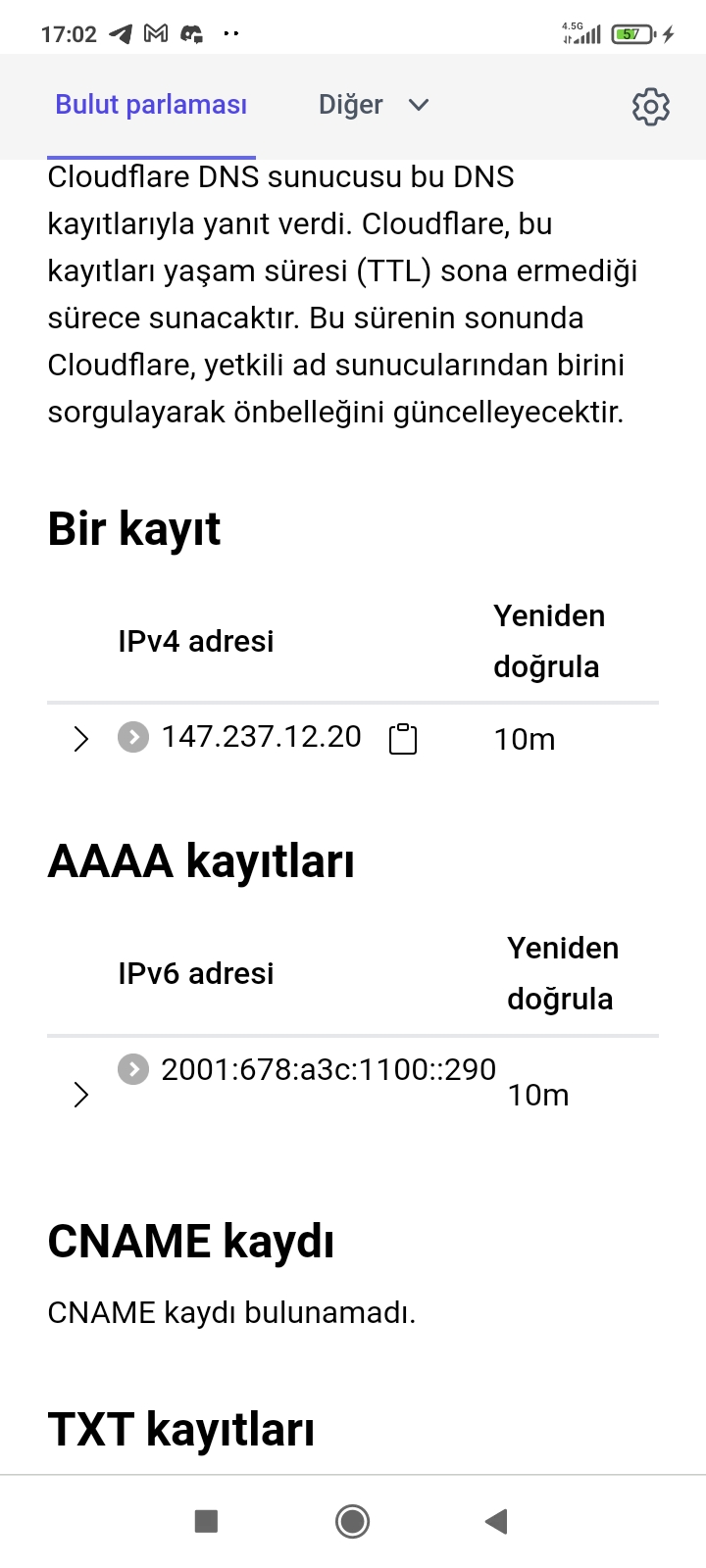

Değerli yoldaşlar bir diğer kullanacağımız araç NS.TOOLS'tur. NS.TOOLS, bir web sitesinin alan adı, IP adresi, DNS kayıtları, e-posta sunucusu, web sunucusu ve diğer bilgilerini sorgulamak için kullanılan bir online servistir. Bu servis, web sitesinin erişilebilirliğini, güvenliğini, performansını ve yapılandırmasını test etmek için yararlı olabilir. NS.TOOLS kullanmak için, sorgulamak istediğiniz web sitesinin alan adını veya IP adresini arama çubuğuna yazmanız yeterlidir.

Görüldüğü gibi İP adreslerini tespit ettik. IP adresi 147.237.12.20 çıktı. Bu İP adresimiz B sınıfı İP adresinde yer almaktadır.

Bir diğer aracımız RİPE NCC'dir. RIPE NCC RIPEstat adlı bir web aracı sağlar. RIPEstat, IP adresleri, ASN'ler (Otonom Sistem Numaraları), prefikslar, domainler ve coğrafi konumlar gibi internet kaynakları hakkında ayrıntılı bilgiler sunar. İnternete bağlı cihazların güvenlik durumunu veya performansını analiz etmek istediğinizde. Örneğin: IP adresinin veya domainin güvenlik açıklarını, zayıf şifrelerini, açık portlarını ve servislerini tespit etmek, IP adresinin veya domainin erişilebilirliğini veya gecikmesini ölçmek, IP adresinin veya domainin siber saldırılara maruz kalıp kalmadığını kontrol etmek gibi verileri elde edebilirsiniz.

RIPEstat kullanmak için şu adımları izlememiz gerekir:

- RIPEstat web sitesine gidelim ve bilgi almak istediğimiz IP adresini ilgili kutucuğa girelim.

Görüldüğü gibi gerekli bilgiler karşımıza çıktı. Ayrıca çağrılan verilerde bakacak olursanız linkler görülmektedir. Örneğin whois için şöyle bir link yer almaktadır: https://stat.ripe.net/data/whois/data.json?data_overload_limit=ignore&resource=147.237.12.20

Bu linke tıklamamız sonucunda da ripestat aracı fotoğrafta görüldüğü gibi bizim için whois bilgilerini döndürür. Linkler aklınızda kalacaksa bu linkleride sorgulamak istediğiniz siteler için kullanıp bilgilerine bakabilirsiniz.

Şimdide Viewdns.info kullanalım. Get HTTP Headers aracı, bir web sitesinin HTTP başlığını gösteren bir araçtır. HTTP başlığı, bir web sitesinin sunucu ile tarayıcı arasında iletişim kurarken kullandığı bilgileri içerir. Bu bilgiler, web sitesinin durumu, içeriği, önbelleği, güvenliği ve daha fazlası hakkında ipuçları verir.

Get HTTP Headers aracı ile hedef alan adını sorgulayalım. Arama kutusuna hedef alan adını yazalım ve "Get HTTP Headers" butonuna tıklayalım.

Şimdide web sitesinin geçmişteki görünümüne bakalım. Bunun için Archive.org kullanalım.

Archive.org, web sitelerinin geçmişte nasıl göründüğünü gösteren bir araçtır.

İnternet tarayıcımızda archive.org adresini yazalım ve enter tuşuna basalım. Web sayfasının üst kısmında bir arama çubuğu görülmektedir. Bu arama çubuğuna bakmak istediğimiz web sitesinin adresini yazalım.

Karşımıza birbirinden farklı birçok web sitesine ait ekran görüntüsü çıktı. Çünkü gov.il diye arama yaptık sonu gov'la biten web siteleri devlete aittir. Savunma Bakanlığı'na ait olana tıklayıp geçmişteki görünümüne bakalım.

Bir diğer aracımız Criminal İP'dir. Crımınal İp

Criminal IP, internete bağlı cihazları günlük olarak tarayan ve tüm dünyadaki IP adreslerinin açık portlarını keşfeden bir Siber Tehdit İstihbaratı (CTI) arama motorudur. Yapay zeka tabanlı teknoloji kullanarak, kötü amaçlı IP adreslerini ve alan adlarını tespit eder ve 5 seviyeli bir risk değerlendirmesi sağlar. Ayrıca, Microsoft Exchange Server için CVE-2024-21410 olarak bilinen ayrıcalık yükseltme sıfırıncı gün güvenlik açığı gibi güncel siber güvenlik tehditleri hakkında raporlar sunar. CVE-2024-21410, Microsoft Exchange Server’da tespit edilen ve ayrıcalık yükseltme imkanı tanıyan kritik bir güvenlik açığıdır.

Öncelikle Cybersecurity Search Engine | Criminal IP web sitesine giriş yapıyoruz. Ardından filtreleri bilmiyorsak Assets'a tıklıyoruz. Ve bize filtreleri ve nasıl kullanılacaklarını gösteriyor. Yine İsrail Devlet Başkanlığı'na ait internet sitesinin ip adresini kullanarak sorgulama yapalım. Buradan domaine tıklayıp İP adresini girelim.

Karşımıza sayfa ağ bilgisi çıktı. Sitenin şifrelenme türü SHA 256'dır.

Sitede güvenlik açığı tespitide yapılabiliyor. Ancak bu ücretlidir.

Aktif Bilgi Toplama Yöntemleri

Nmap Wrapper

Nmap Wrapper, Android cihazlar üzerinde ağ taraması yapmak için kullanılan popüler bir ağ tarayıcısı olan Nmap’ın bir sürümüdür. Bu, resmi bir Nmap uygulaması değildir, ancak Nmap’ı Android için çapraz derlemek için bir arayüz sağlar. Şimdi nmap Wrapper kullanarak bu alan adı üzerinde taramalar yapalım. İlk önce İP taraması yapalım. Gireceğimiz komut şudur: nmap www.gov.il

Tarama sonucumuza göre IP adresi (104.18.36.14) için bazı portlar açıktır. Bunlar şöyledir:

1. Host is up: Bu, tarama yaptığımız sunucunun aktif olduğunu ve yanıt verdiğini gösterir. Yanıt süresi 0.047 saniye olarak belirtilmiş.

2. Other addresses for www.gov.il (not scanned): Bu, www.gov.il adresine atanmış diğer IP adreslerini listeler.

3. Not shown: 996 filtered tcp ports (no-response): 1000 TCP portunun 996'sı filtrelenmiş (yani yanıt vermemiş) durumda. Bu, genellikle bir güvenlik duvarı veya benzeri bir güvenlik önlemi nedeniyle olabilmektedir.

4. PORT STATE SERVICE

- 80/tcp open http: HTTP servisi (web trafiği) için kullanılan port 80 açık.

- 443/tcp open https: HTTPS servisi (güvenli web trafiği) için kullanılan port 443 açık.

- 8080/tcp open http-proxy: Genellikle web proxy servisleri veya alternatif HTTP servisi için kullanılan port 8080 açık.

- 8443/tcp open https-alt: Alternatif güvenli web trafiği için kullanılan port 8443 açık.

Bu sonuçlar, tarama yaptığımız sunucunun bazı web servislerine ve proxy hizmetlerine erişim sağladığını ve bu servislerin ilgili portlardan çalıştığını gösterir.

Ağdaki aktif hostları tespit etmek için -sn parametresini kullanabiliriz. Bu parametre port taraması yapmaz, sadece ping atarak hostların cevap verip vermediğini kontrol eder.

nmap -sn www.gov.il/24

Nmap sonucuna göre tüm cihazların taraması yapıldı ve her bir cihazın IP adresinin yanı sıra erişilebilir olduğunu karşımıza çıktı. "Host is up" ifadesi, ilgili IP adresinin erişilebilir olduğunu belirtirken, "latency" değerleri ise bu cihazlara erişim süresini gösterir. Tarama sonucunda, toplamda 256 IP adresinin olduğu ve hepsinin erişilebilir olduğu sonucuna varıldı.

Beni Dinlediğiniz İçin Teşekkürler.

Moderatör tarafında düzenlendi: