Merhaba Arkadaşlar,

Bugün sizler ile Penetrasyon Testleri yani Türkçe anlamı ile Sızma Testlerinde kullanılan bilgi toplama aşamalarından bahsedeceğiz. Bu aşamalarda kullanılan araçlar ve yöntemler hakkında bilgi sahibi olmakla kalmayıp bizzat uygulayacağız. Hemen konumuza geçelim.

Sızma testlerinden önceki iş olarak o sistemin hakkında çeşitli bilgiler edinilmelidir. Bunların başında sürüm bilgileri, ip kayıtları, dns adresi ve subdomain kayıtları gibi etkenler başta gelmektedir. Bir sistemde keşfedilen zaafiyetten faydalanmak için o sisteme uyan exploit ve payloadların keşfedilebilmesi için sürüm bilgisi yani bilgi toplama aşaması en kritik aşamadır.

Bilgi Toplama 2 aşamadan oluşur.

-Pasif Bilgi Toplama

-Aktif Bilgi Toplama

Pasif Bilgi Toplama Nedir?

Pasif bilgi toplama yönteminde ekstra araç veya tool kullanımına gerek yoktur. Sistemle doğrudan bağlantı kurularak, iletişime geçilmeden ve sunucu üzerinde iz bırakmadan yapılan bilgi toplama aşamasıdır. Bu aşamada DNS sorguları, Mail sunucu adresleri, işletim sisteminin bilgileri gibi bilgileri iletişim kurulmadan toplanan bilgi kaynaklarıdır. Gizliliğin esas alındığı pentest testlerinde bu yöntem kullanılır. Bu aşamada hangi araçlar kullanılıyor? Nasıl kullanılıyor? gibi soruları hemen cevaplayalım.

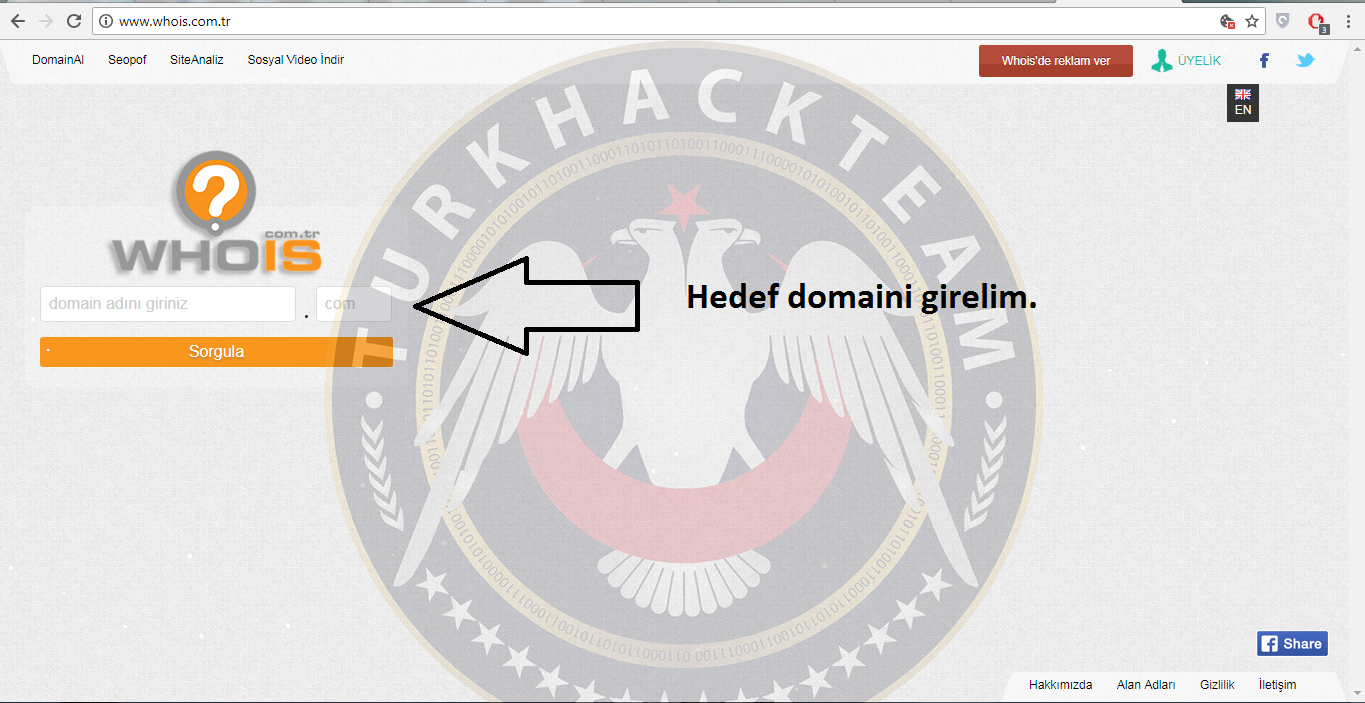

Whois

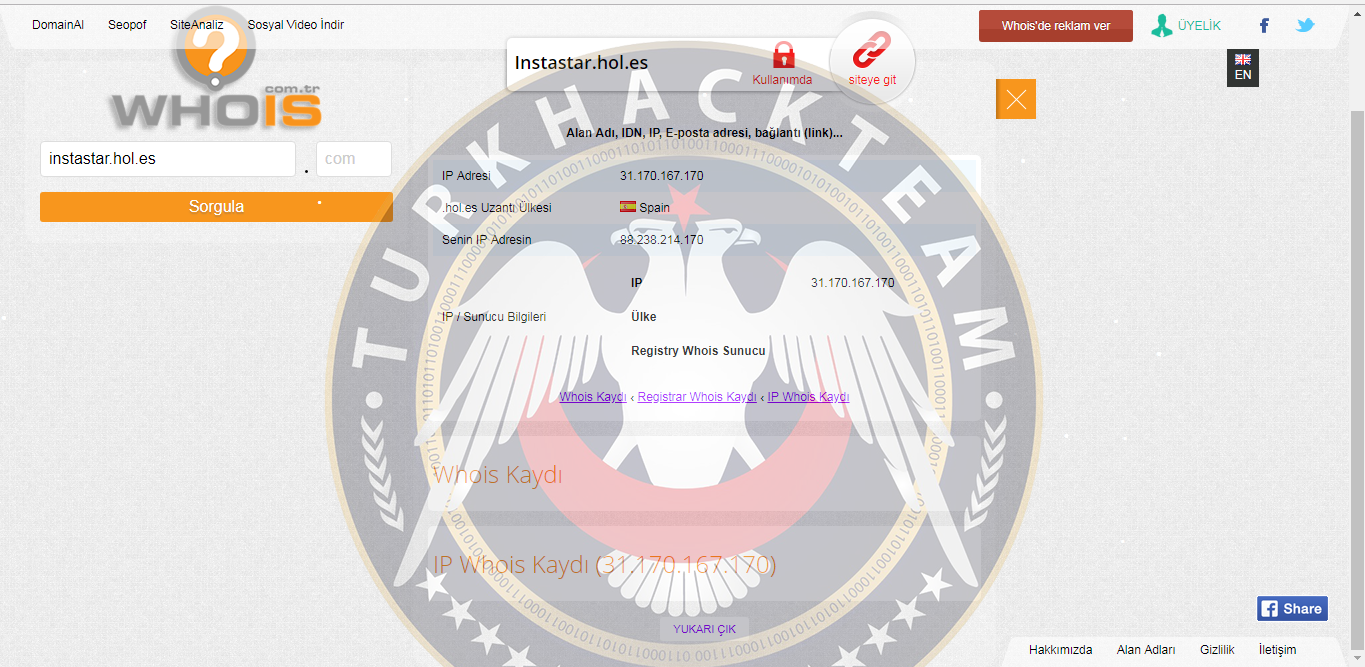

Öncelikle whois sorgusundan bahsedeceğiz. Whois ile bir websitesinin alan adının ne zaman alındığı ve bitiş tarihinin bulunduğu, hangi hosting üzerinden alındığı gibi bilgileri barındıran kısacası bir veritabanı diyebiliriz.

Öncelikle WebSite üzerinden sorgulamasını yapalım. Ardından Kali Linux üzerinden nasıl yapılacağını göstereceğim.

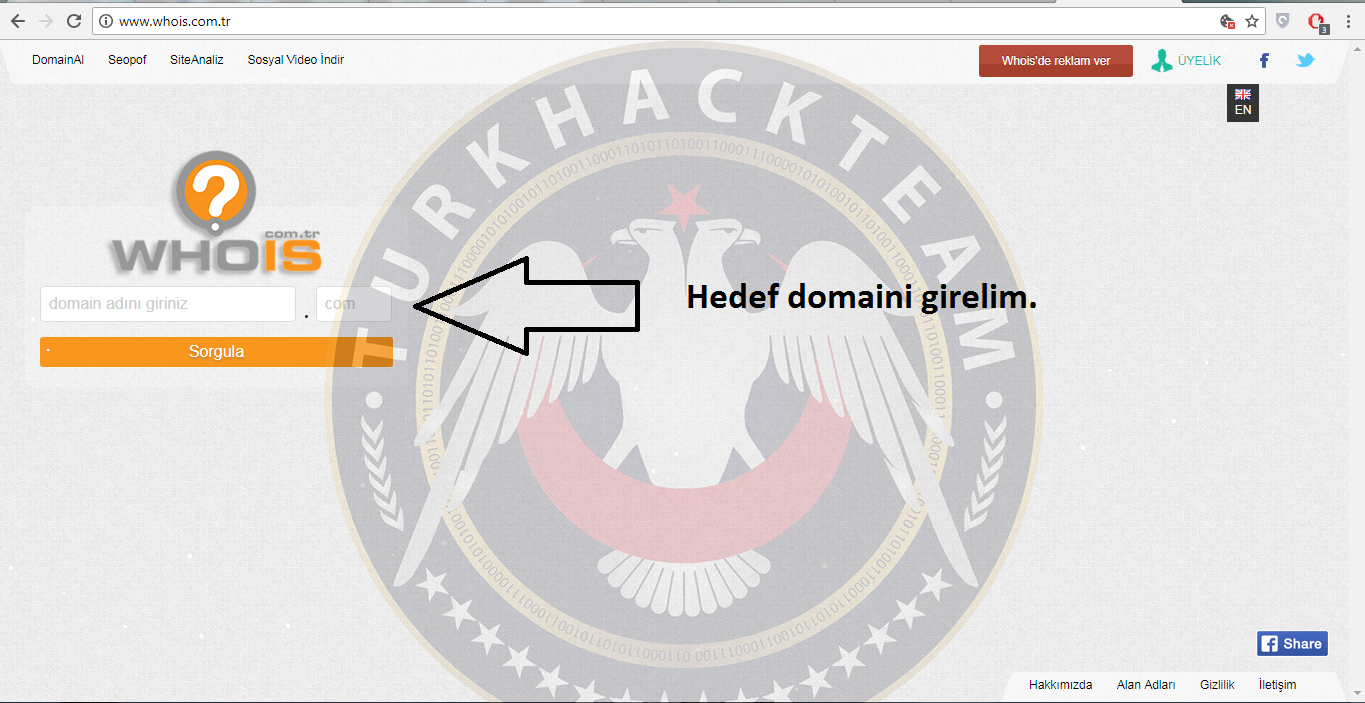

Sitemizi açıyoruz. Ve karşımıza gelen "domain adınızı giriniz" kutucuğuna hedef sitenin url adresini giriyoruz.

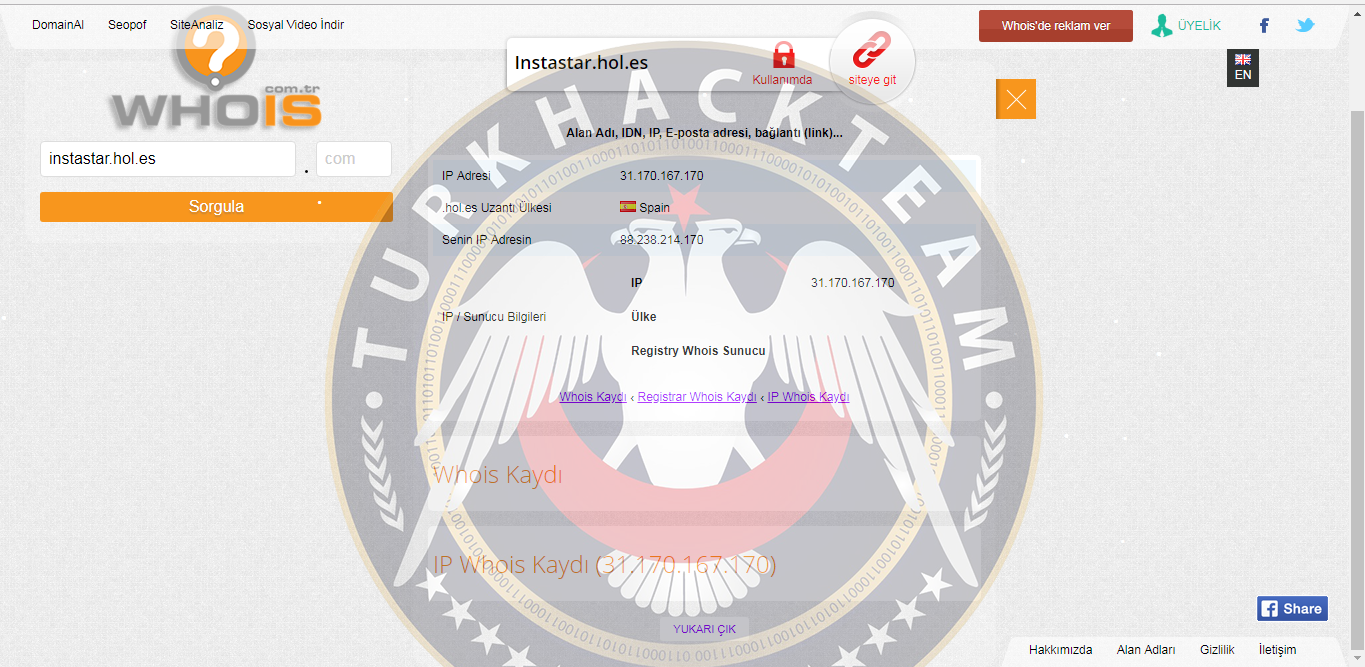

Sitemize giriş yaptıktan sonra domaini taratıyoruz.

Gördüğünüz gibi pek bilgi alamadık. Hostinger olduğundan dolayı bunun kaynaklandığını düşünmekteyim. Free Host sonuçta. Her neyse bunun aynısı linux'da deneyelim.

Whois - Linux

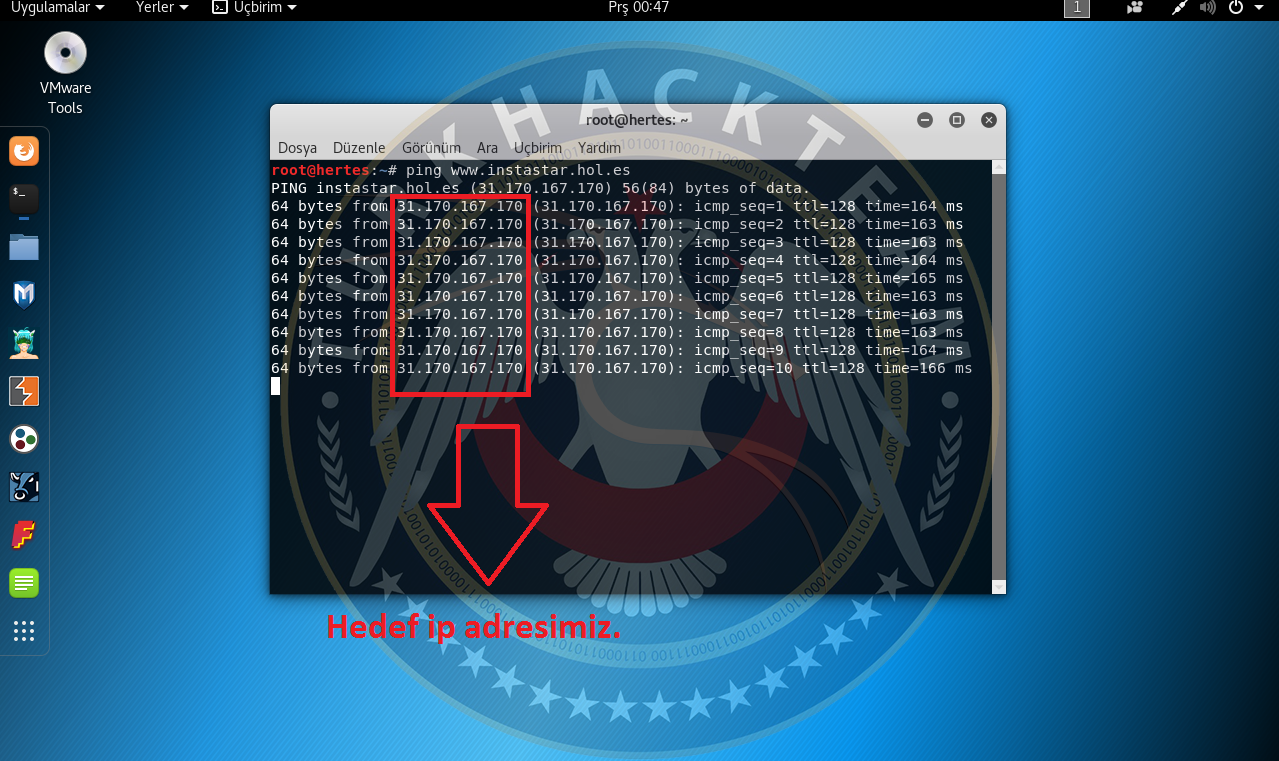

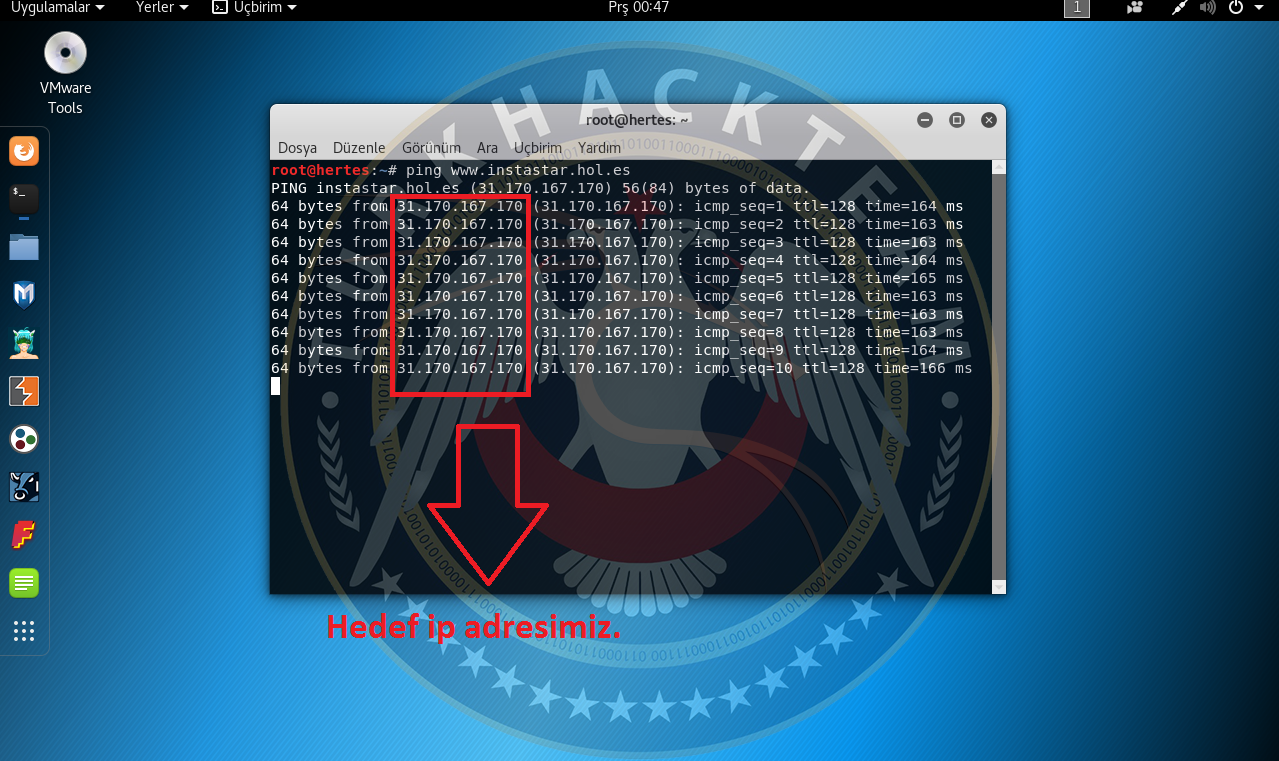

Öncelikle hedef sitemize ping paketleri yollayarak onun ip adresini öğreniyoruz.

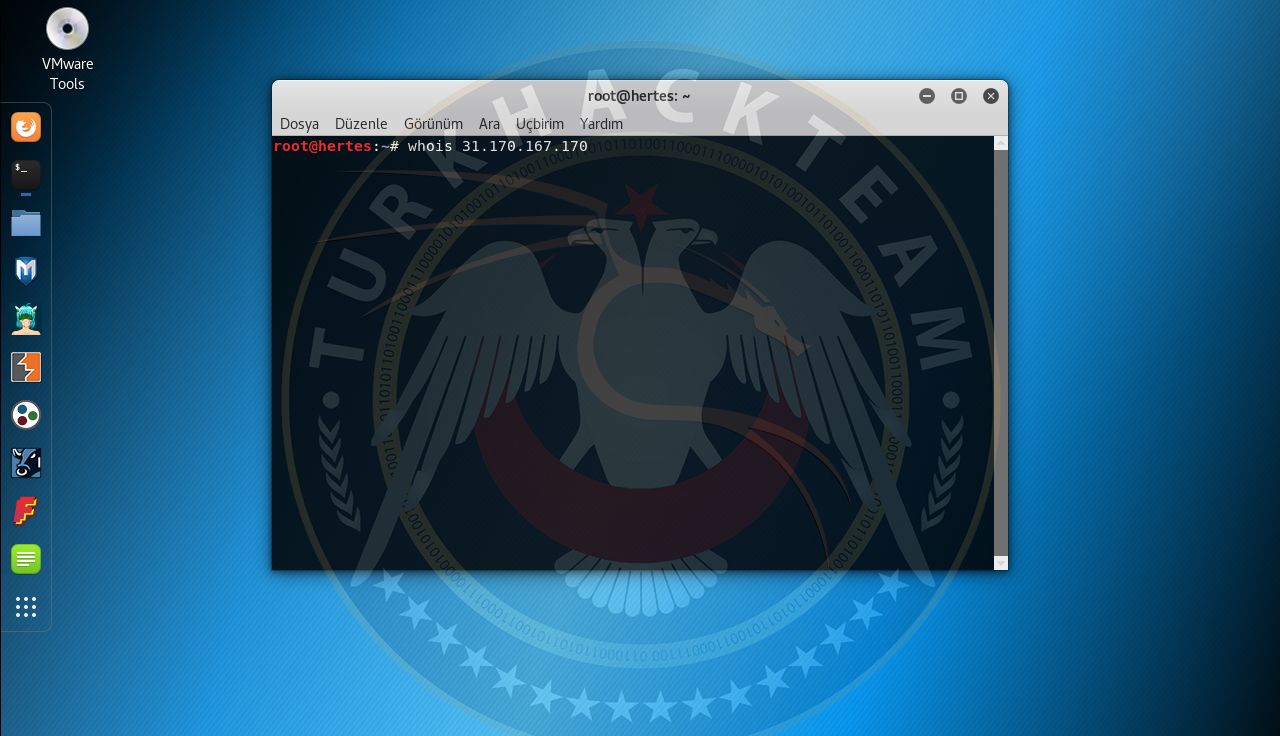

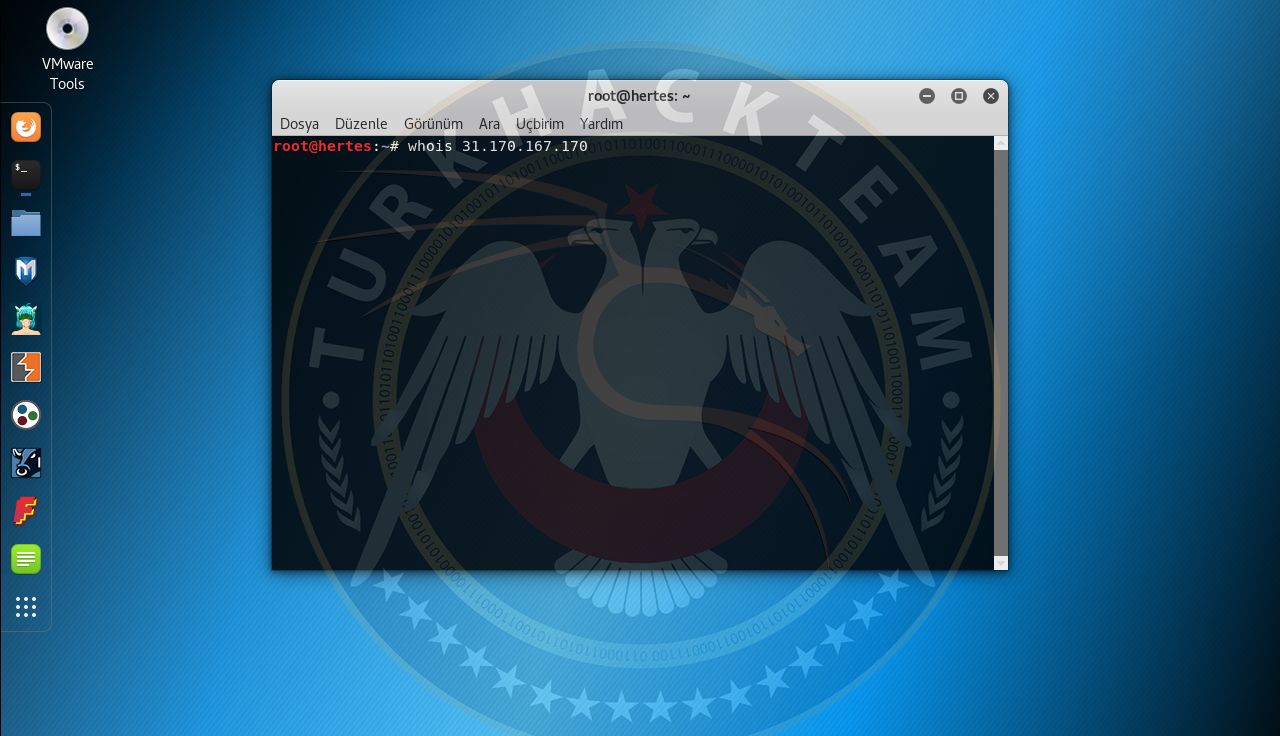

İp bilgisini öğrendikten sonra;

Enter tuşuna basıp yolumuza devam ediyoruz.

Ve sorgular çıkmaya başladı.

Sorguların tamamı gördüğünüz gibidir. Hosting bilgileri, telefon numarası, domainin oluşturulma tarihi gibi bilgiler elde etmiş olduk. Bir çok sızma testinden önce uygulanan adımlardan bir tanesidir.

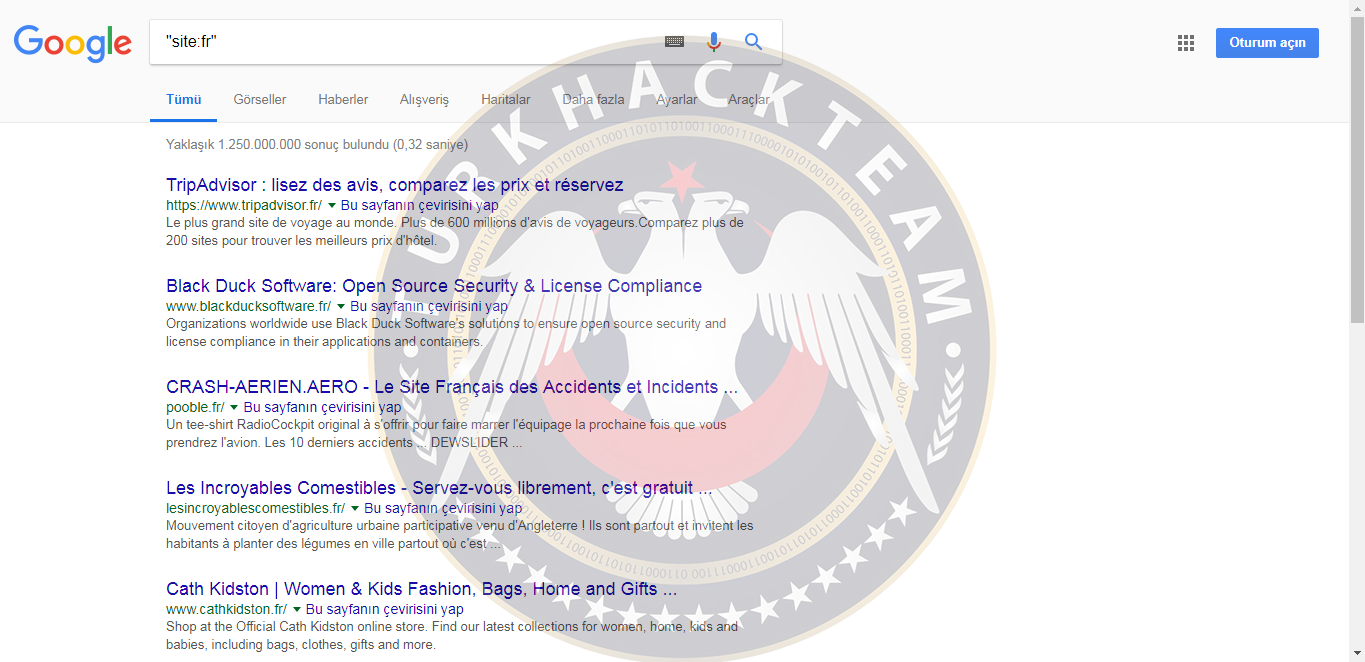

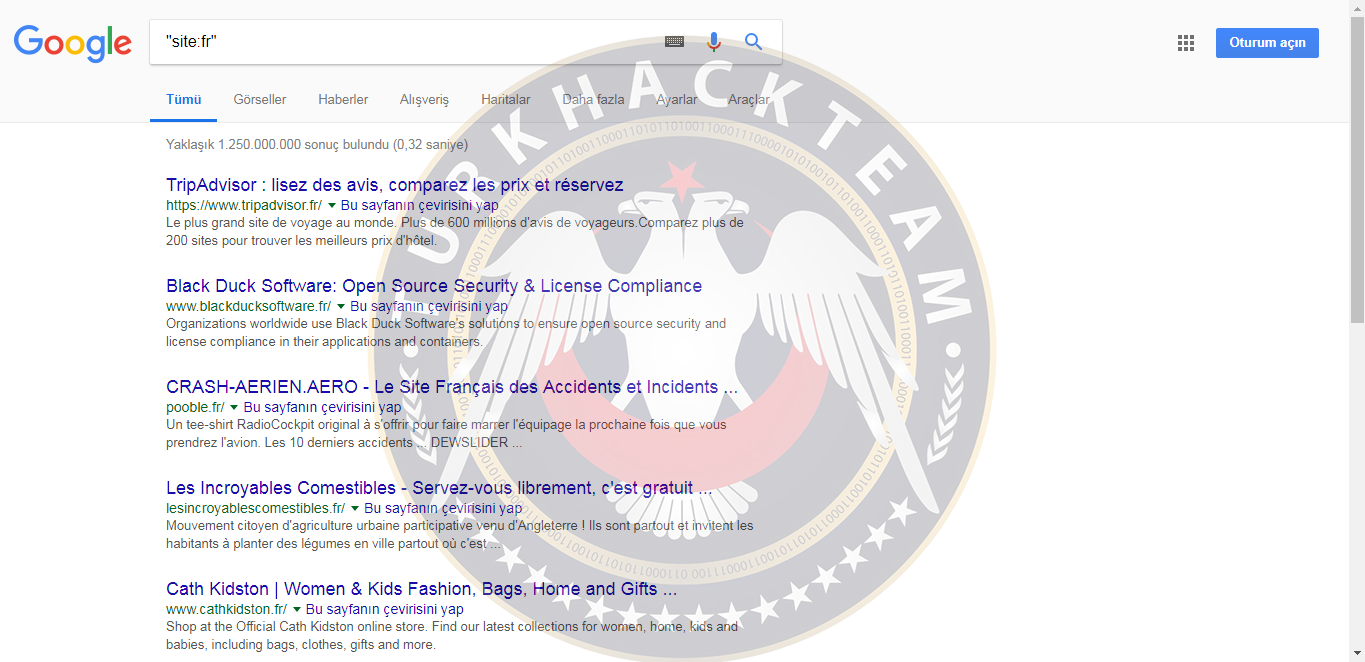

Google üzerinden bir çok siteye çeşitli dorklar yardımı ile ulaşmak mümkündür. BruteForce için veya SQL açıklar için çeşitli dorklar kullanırız.

"site:fr", "site:tr", gibi parametreler sayesinde çeşitli siteler bulabiliriz.

Pipl kişi hakkında sosyal medya platformları, kariyer siteleri, google site indexleri vs. araçlar ve bulgular kullanılarak yapılan pasif bilgi toplama aşamalarından birisidir.

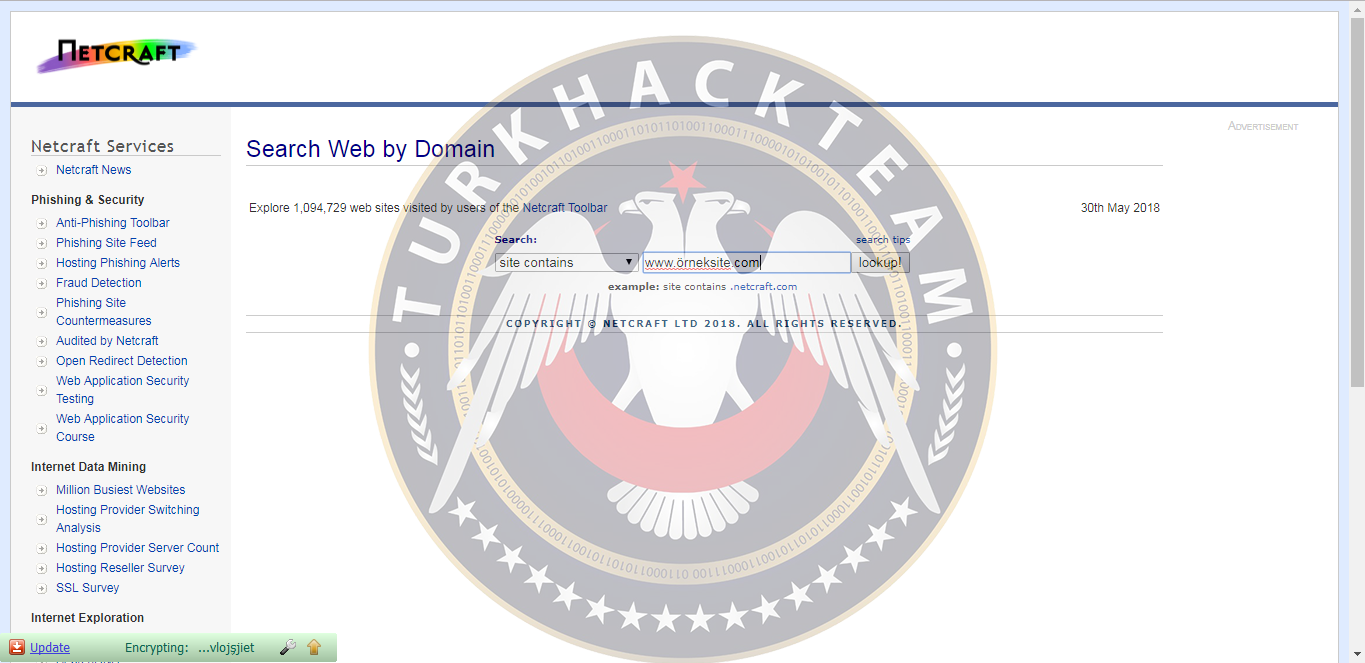

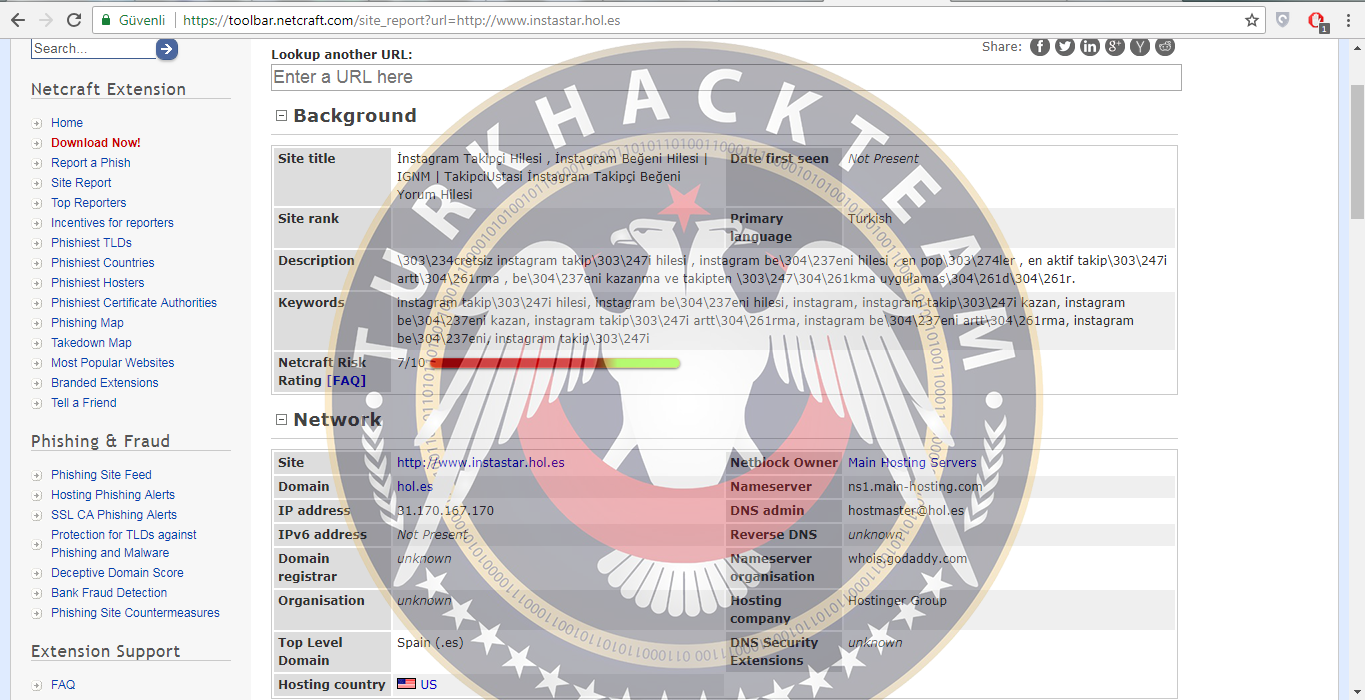

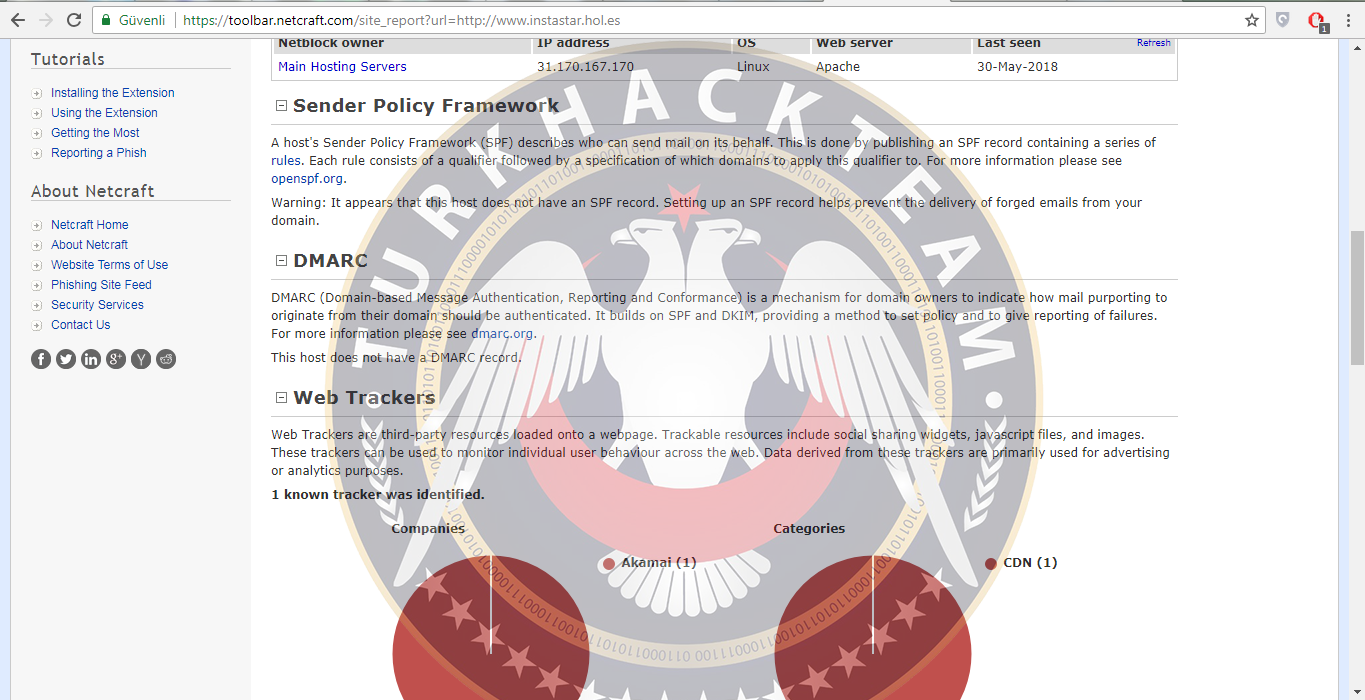

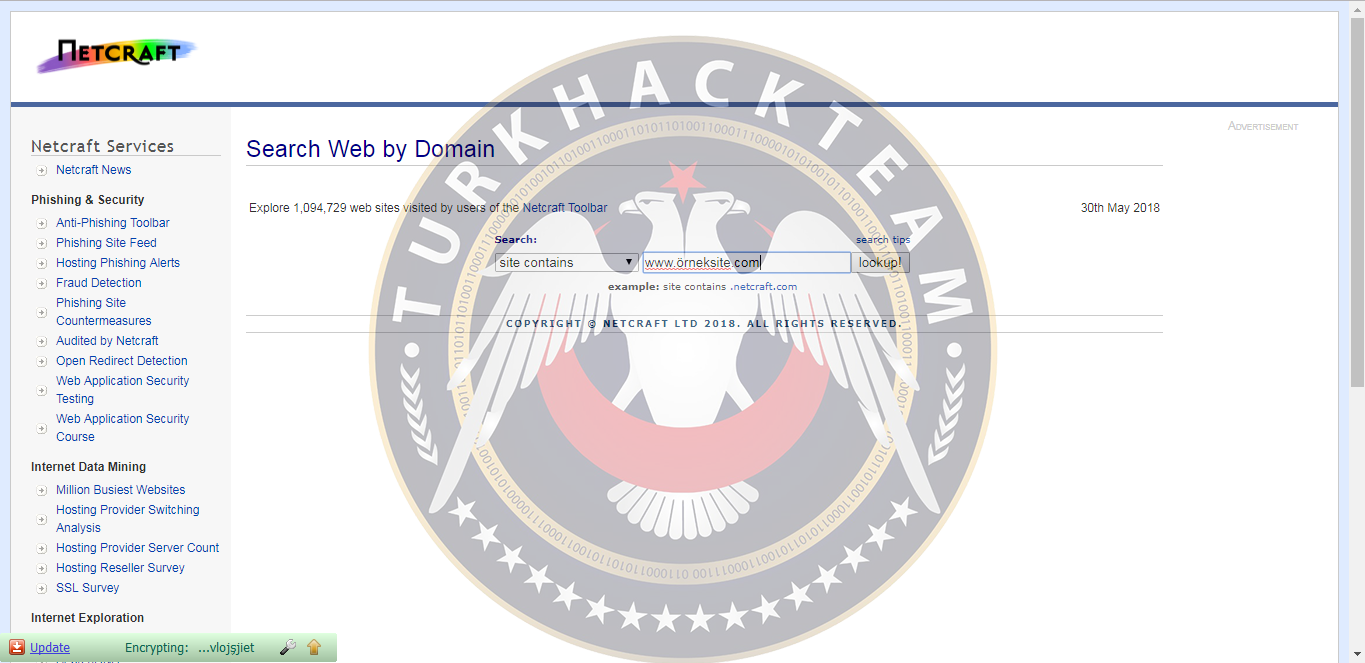

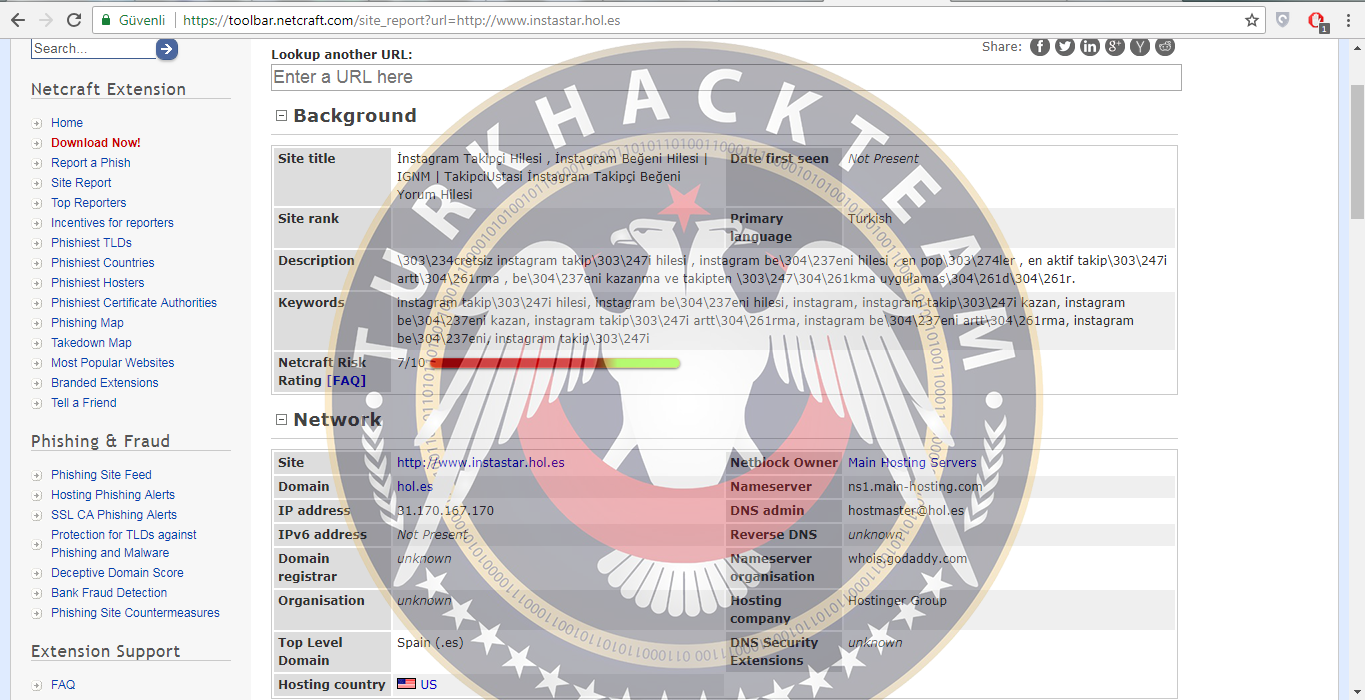

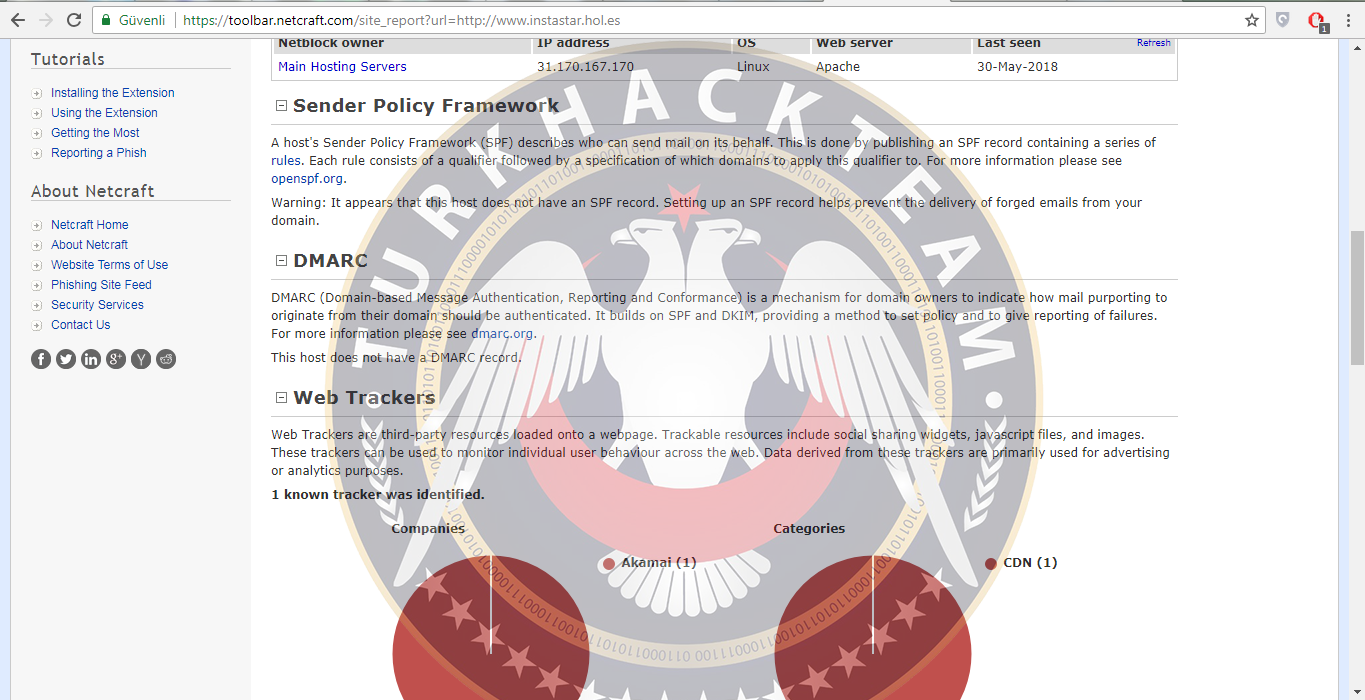

Sorgulanan web sitenin neredeyse tüm özelliklerini, dns sunucularını, işletim sistemini, risk durumunu ve hangi ülkede hangi dilde yayın yaptığını öğrendiğimiz kullanışlı websitelerden birisidir.

Sorgulanan web sitenin neredeyse tüm özelliklerini, dns sunucularını, işletim sistemini, risk durumunu ve hangi ülkede hangi dilde yayın yaptığını öğrendiğimiz kullanışlı websitelerden birisidir.

Öncelikle;

adresine giriş yapıyoruz.

Giriş yaptıktan sonra hedef adresimizi giriyoruz. Ve ardından "lookup" butonuna basarak işlemimizi gerçekleştiriyoruz.

Gördüğünüz gibi web server çeşidimizi tespit edebilmeniz size sızma testlerinde önemli yollar kat ettirecektir.

Aktif Bilgi Toplama Nedir?

Önceki konumuz olan pasif toplamada bulduğumuz bilgileri ve ip adreslerini kullanarak çeşitli toollar aracılığı ile denenmesi aşamasıdır. Pasif taramada yaptığımız bilgi toplama aşamasındaki ile arasındaki tek fark aktif taramada firewall, IDS ve sistem kayıt loglarına yakalanma ihtimalimizin çok yüksek olmasıdır. İşin içine araçlar ve komutlar girince kaçılmaz oluyor. Hemen bir göz atalım. Hangi araçlar ile yapıyoruz?

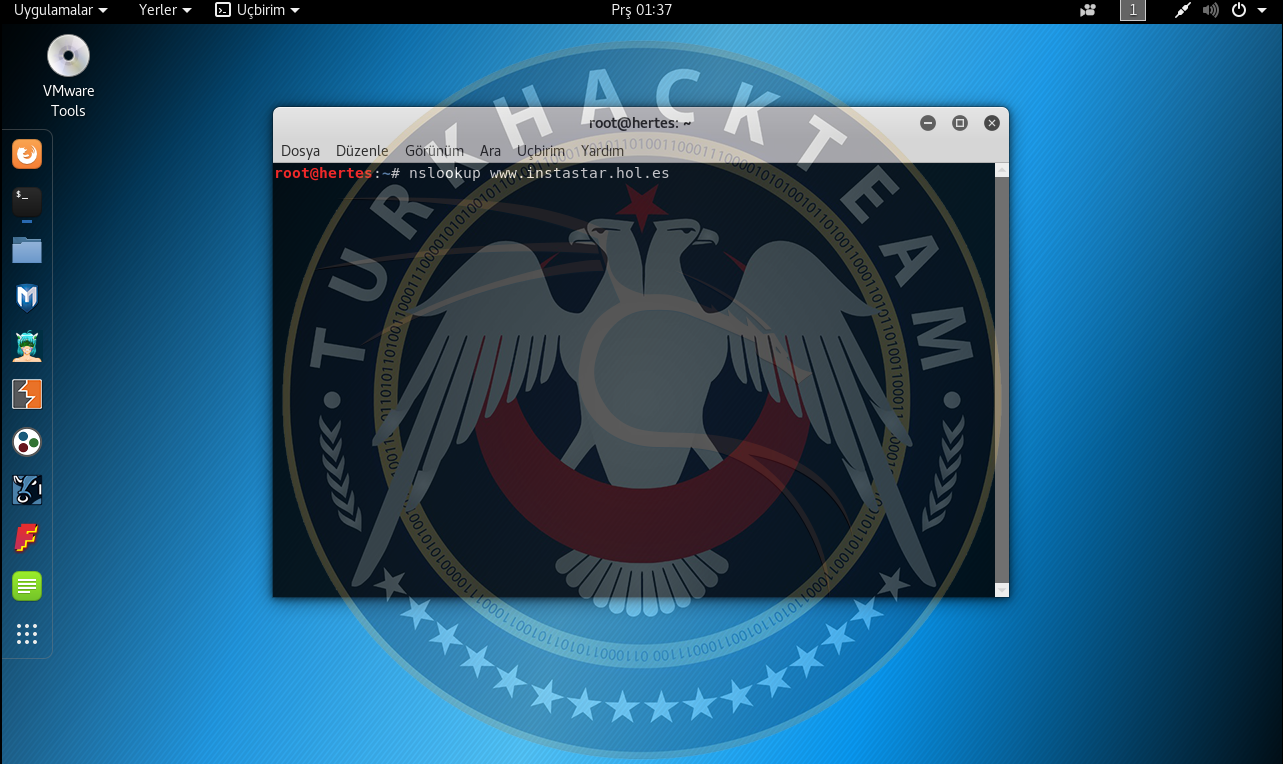

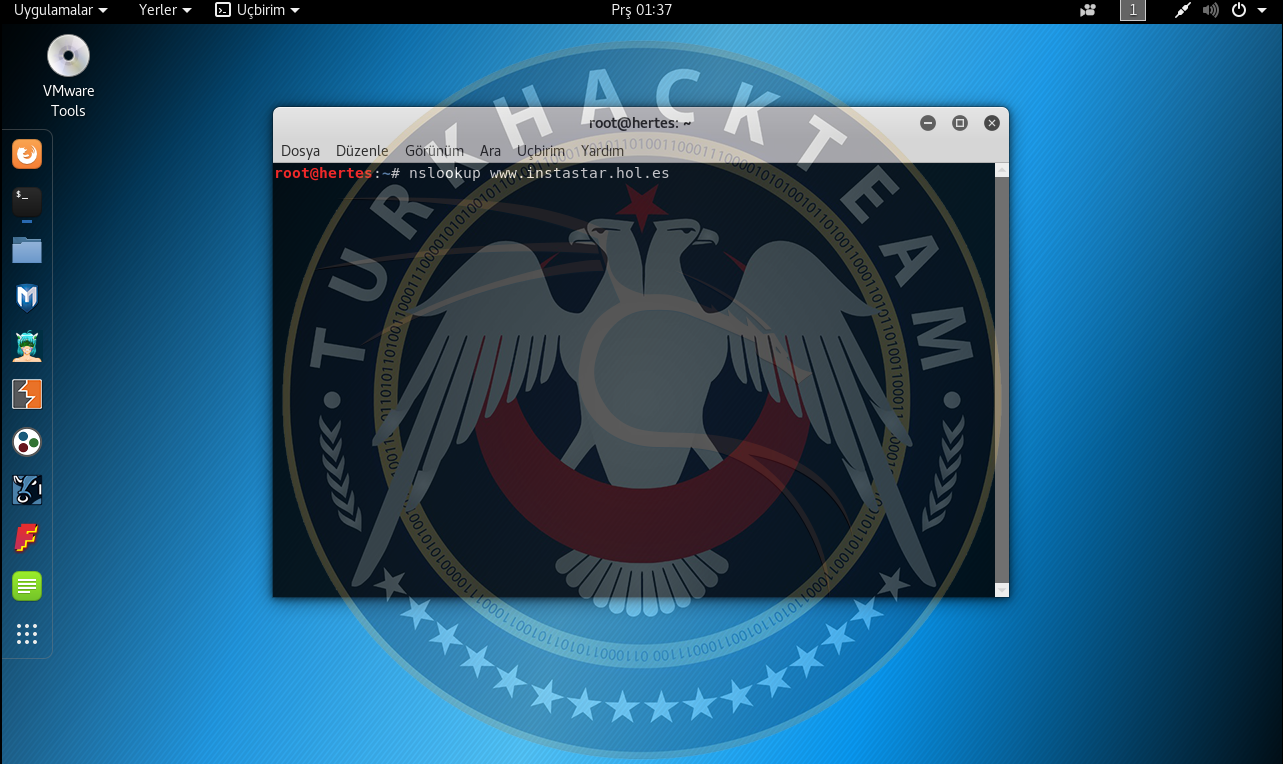

Nslookup

Nslookup DNS serverinin düzgün çalışıp çalışmadığını kontrol etmek ve domainin ip aralığını araştırmak için kullanılan bir araçtır.

Terminale bunu yazdıktan sonra ilerliyoruz. Ve enter tuşuna basıp sorguların komut satırında çıkmasını bekliyoruz.

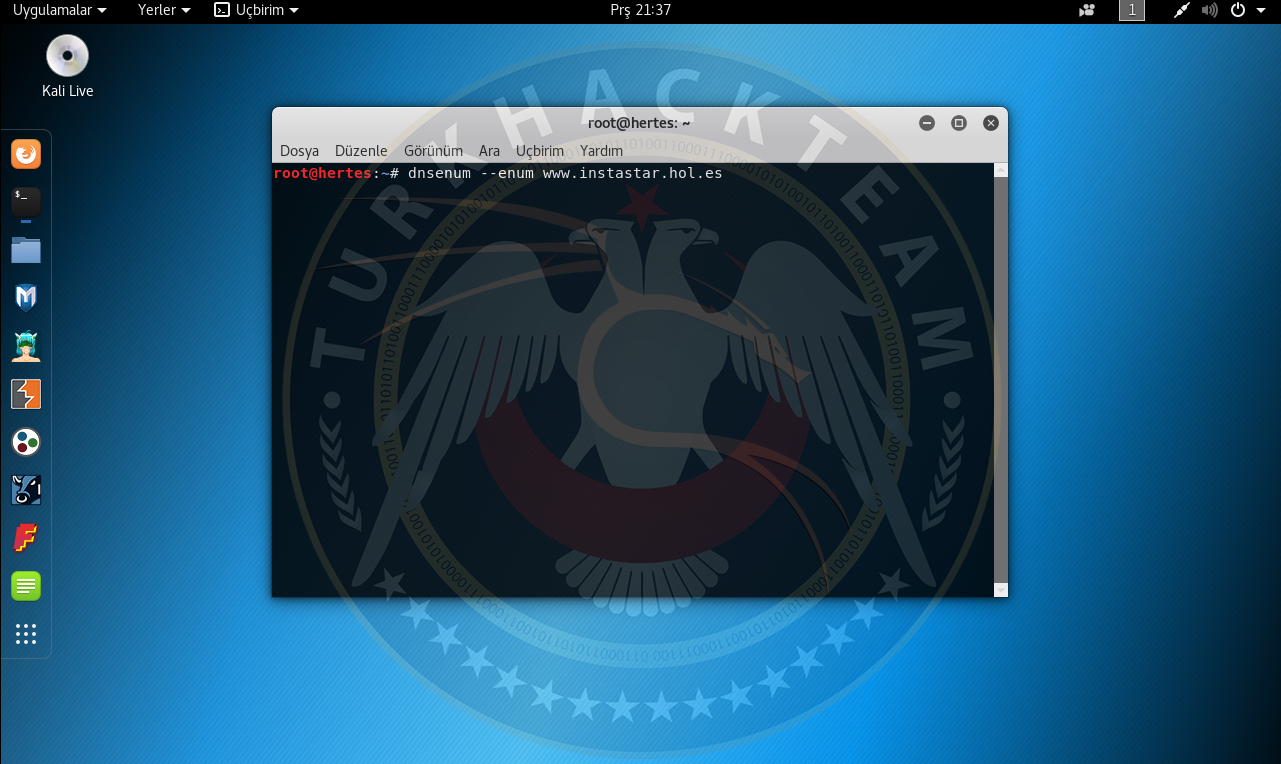

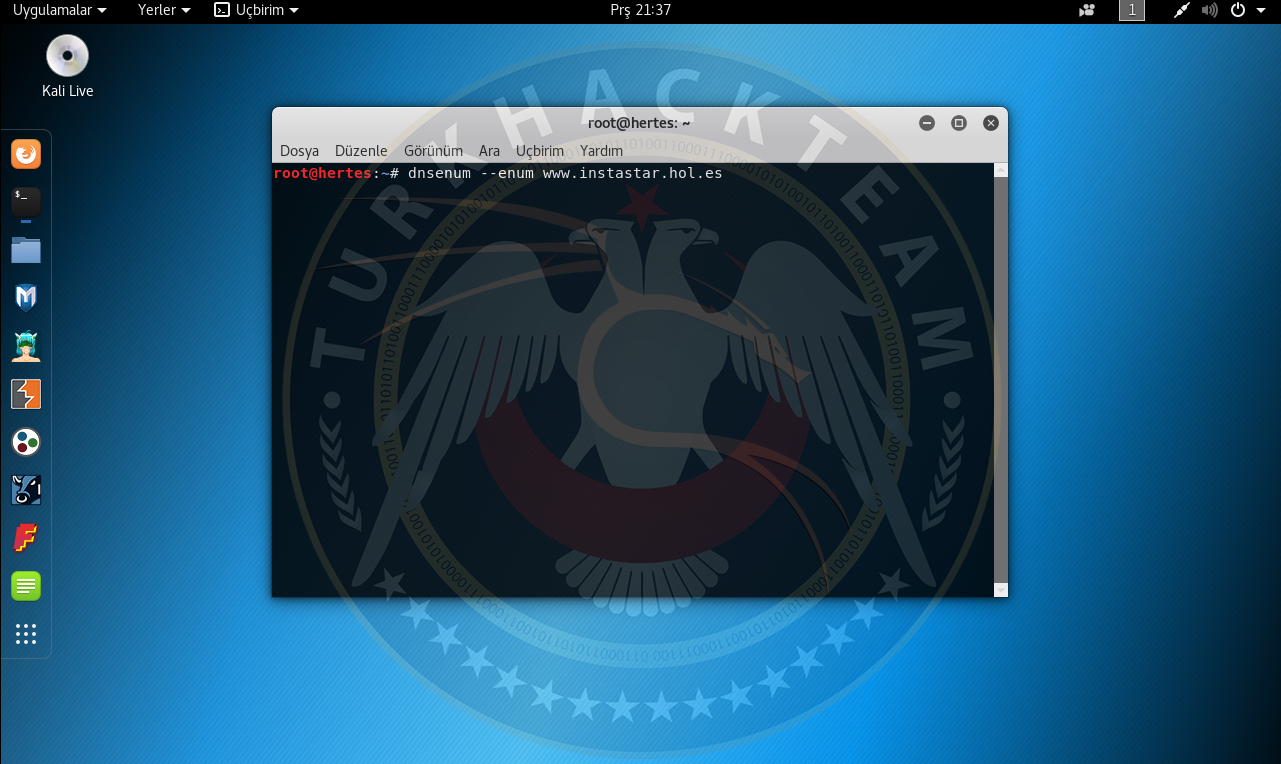

Dnsenum

Bu araç hedef sitenin NS(Name Server), MX(Mail Server) ve subdomain bilgilerini elde etmemizde yardımcı olan çok işlevli bir tooldur. Kali linux işletim sisteminde hazır olarak gelir. Ayrıca bir kurulum gerektirmez. Size düşen tek şey komutumuzu girerek sitenin bilgilerini tespit etmektir. Aşağıdaki komutu kullanarak site hakkında bilgi edinilir.

Komutumuzu verdikten sonra enter tuşuna basarak bilgilerimizi çekiyoruz.

Gördüğünüz gibi bir çok server bilgileri, mail sunucu bilgileri ve subdomain bilgileri çekildi. Fakat site free olduğu ve test için açtığımdan dolayı subdomain yoktur. Siz başka sitelerde çekebilirsiniz.

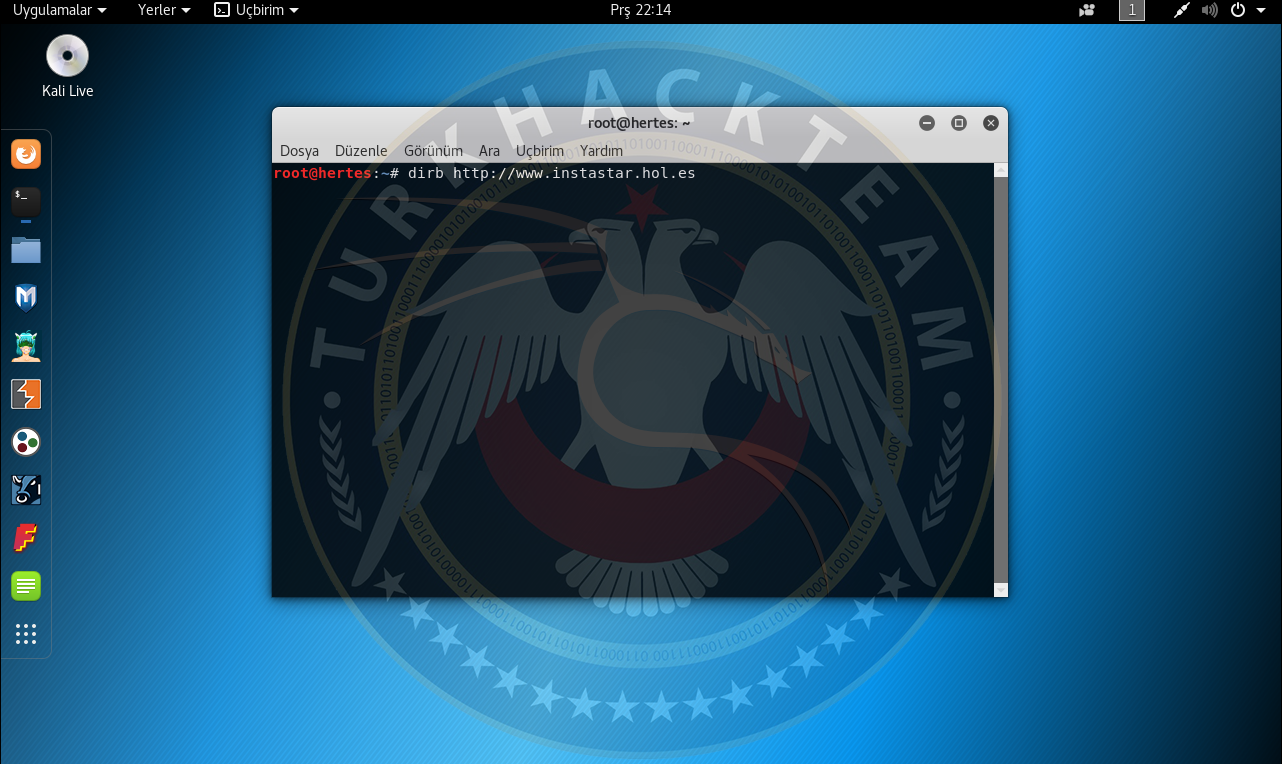

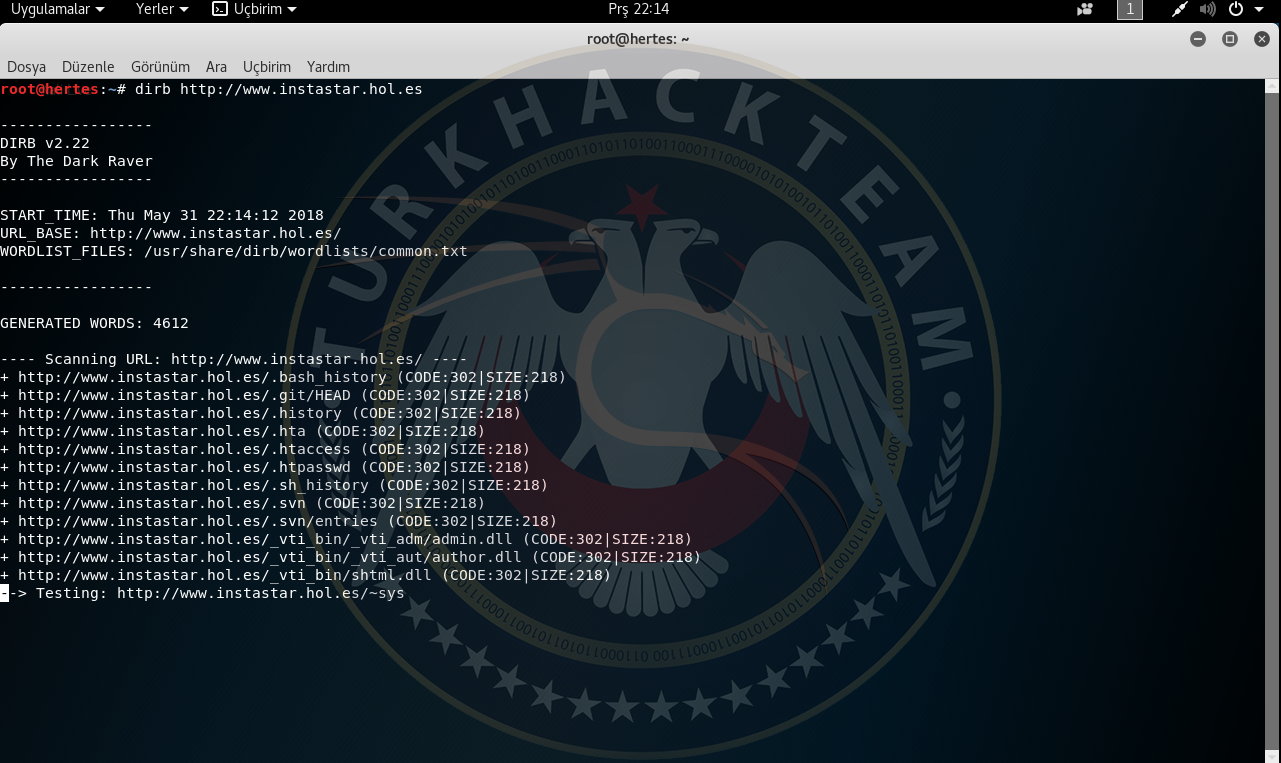

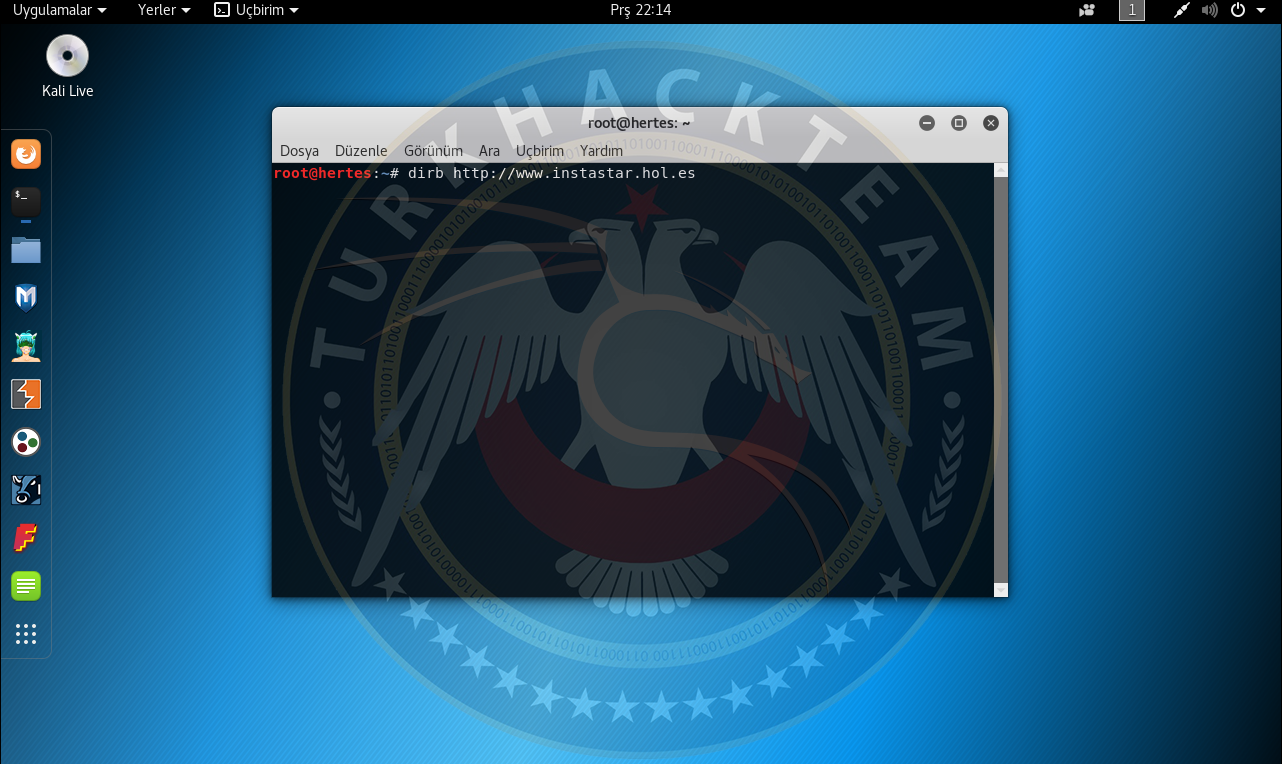

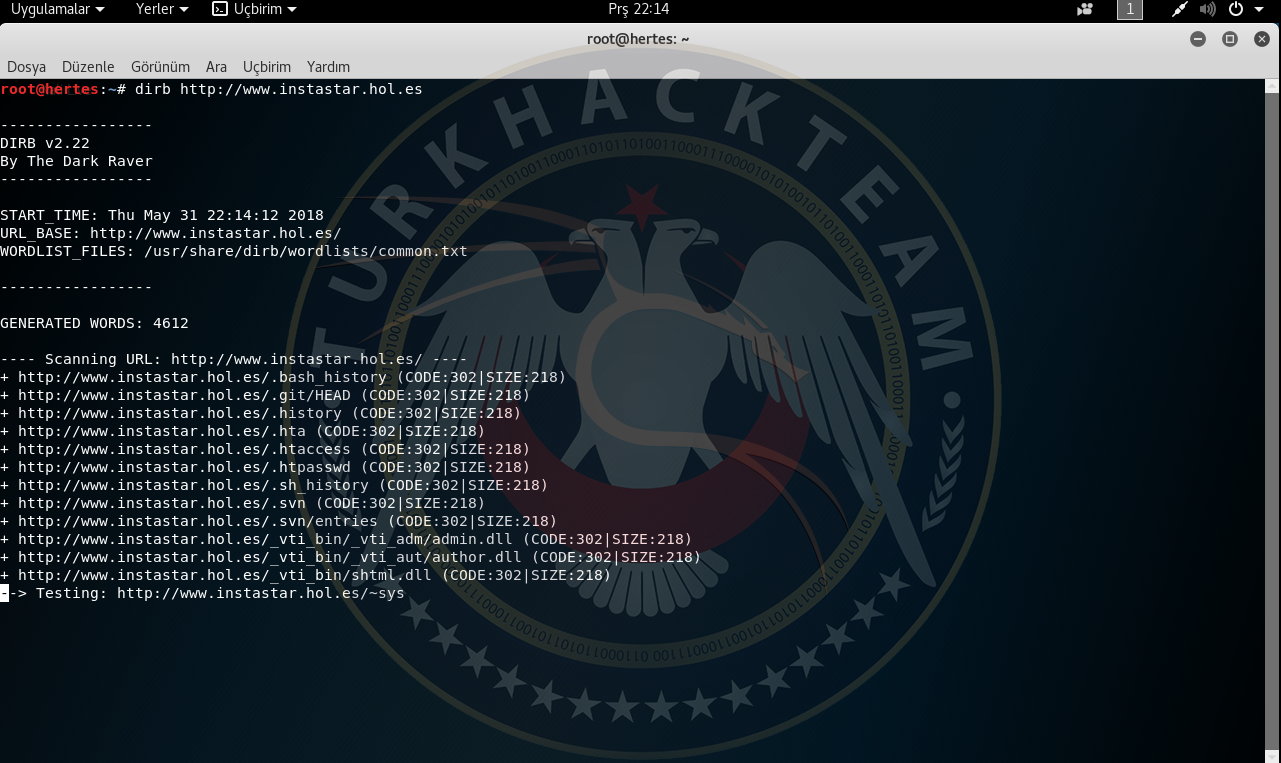

Dirb

Dirb aracı bizim belirlediğimiz hedef site üzerindeki dizinleri taramamıza yardımcı olur. Bunun sayesinde site üzerinde gizli dosyalar, admin panelini hatta ve hatta web sitenin şifre dosyalarını bile bize verebilir. Sitelerde admin paneli araması içinde kullanılabilir. Çok işlevli olmasından dolayı çok tercih edilen bilgi toplama araçlarından bir tanesidir.

Terminalimize aşağıdaki gibi arama yaptırarak sitenin dizinlerini keşfedebiliriz.

İlerliyoruz.

Ve site dizinlerini taramaya başladı arkadaşlar. GENERATED WORDS:4612 yazan yer listemizi ifade ediyor. Bu sayede dizinleri tarayabilme imkanı buluyoruz.

Önemli: Dirby aracınız ile komut girerken sitenizin başına http:// getirmeyi unutmayınız. SSL kullanıyorsanız fazladan "s" getirebilirsiniz.

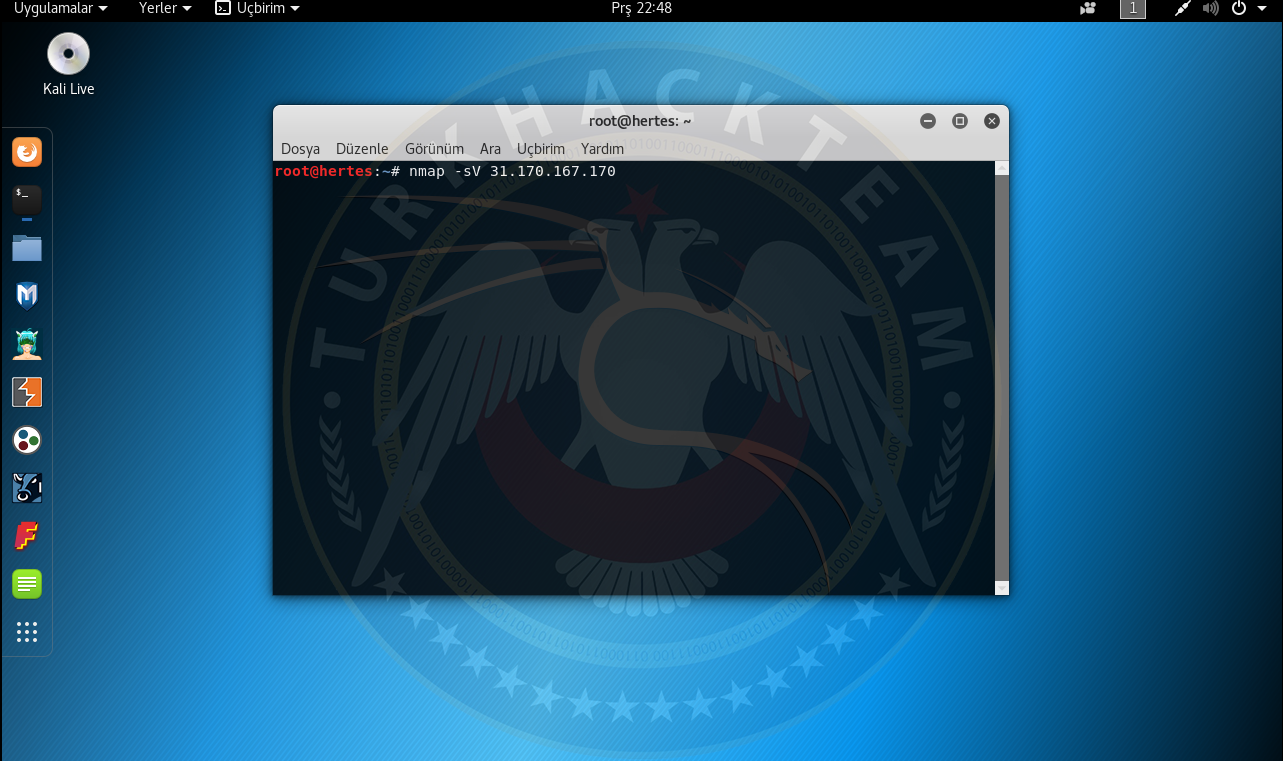

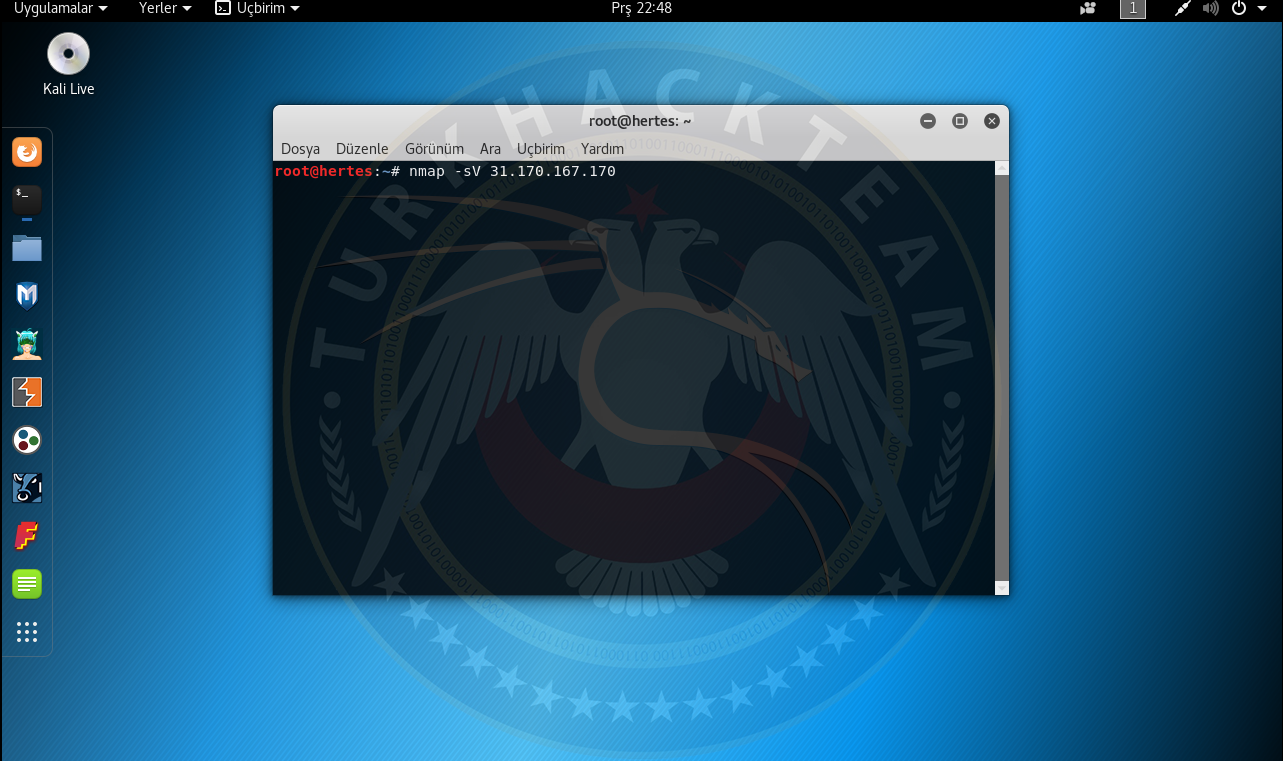

Evet arkadaşlar. Linux'un en iyi pentest araçlarından biri olan nmap çok kullanılan, popüler bir araçtır. Bu araç sayesinde bir çok tarama seçeneklerini gerçekleştirebiliriz. En önemlileri de port açıklarıdır. Bu sayede port açıklarını, kullanabilir veya uygun exploit bulabiliriz. nmap aracının GUİ yani görselleştirilmiş programı olan zenmap'i de kullanabilirsiniz.

Nmap çoğu dağımlarda hazır olarak gelmektedir. Ama eğer sizde yok ise aşağıdaki kodu terminalimize yazarak bizde bir nmap sahibi olabiliriz.

Bende kurulu olduğundan resimli anlatımını yapamayacağım. Sizde yoksa kurabilirsiniz.

Nmap'da port açıklarını taramak için;

Ve ilerlemek için enter tuşuna basarak port açıklarımızı bekleriz.

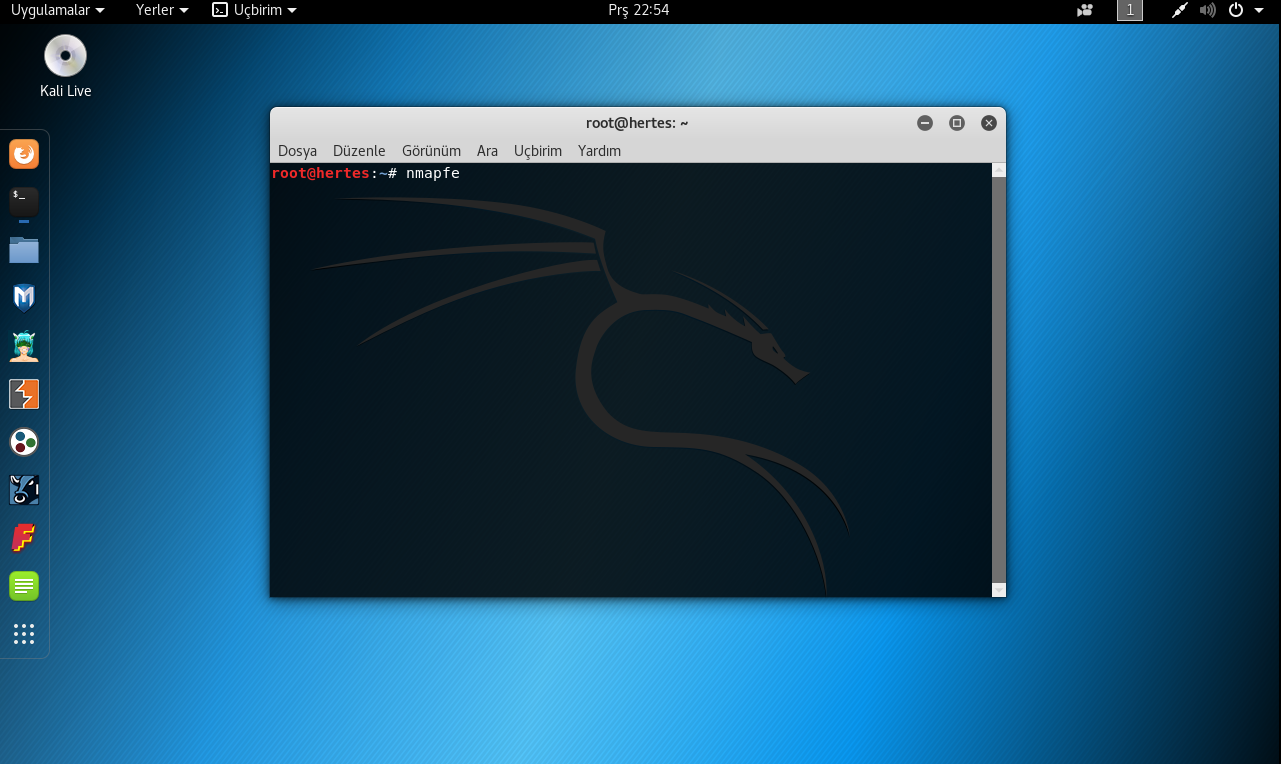

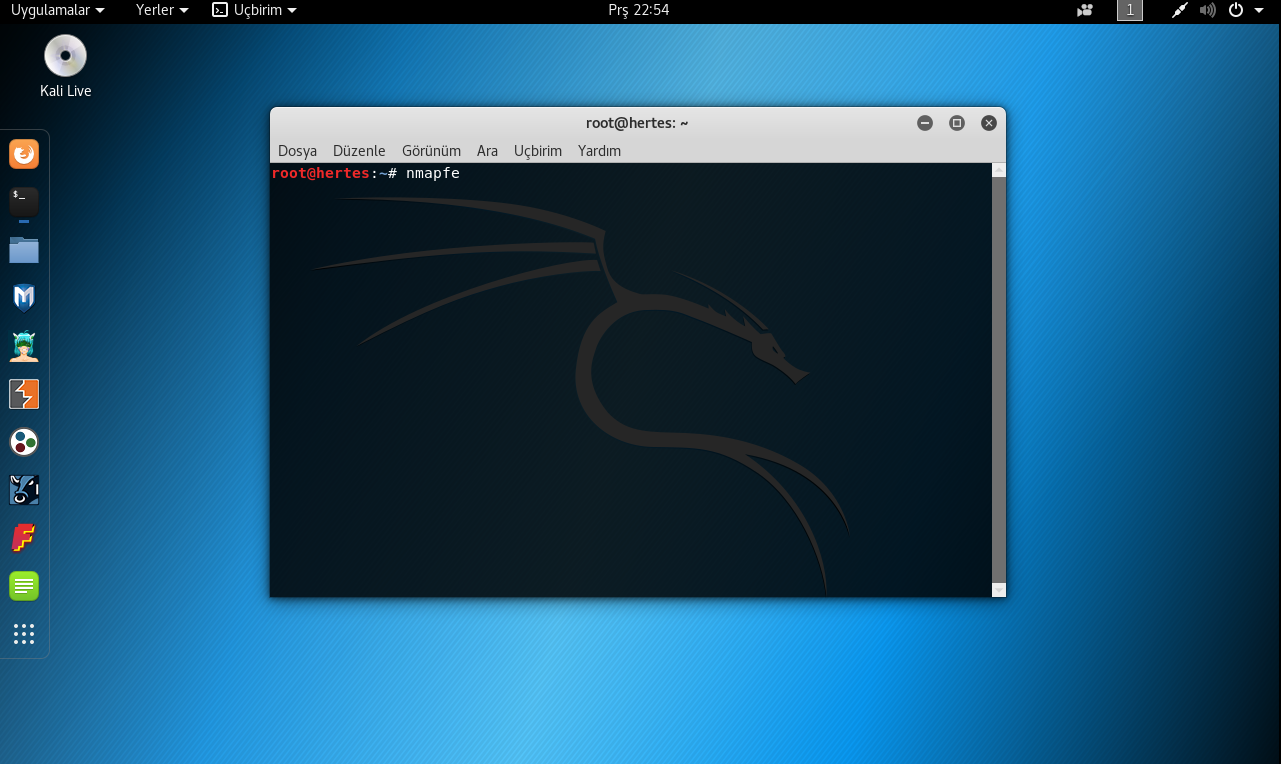

Nmap aracının görselleştirilmiş olan arayüzünü de göstermek istiyorum. Ben komut satırından hoşlanmam diyenler için;

Terminalimize yazıyoruz ve nmap'in görselleştirilmiş halini çağırıyoruz.

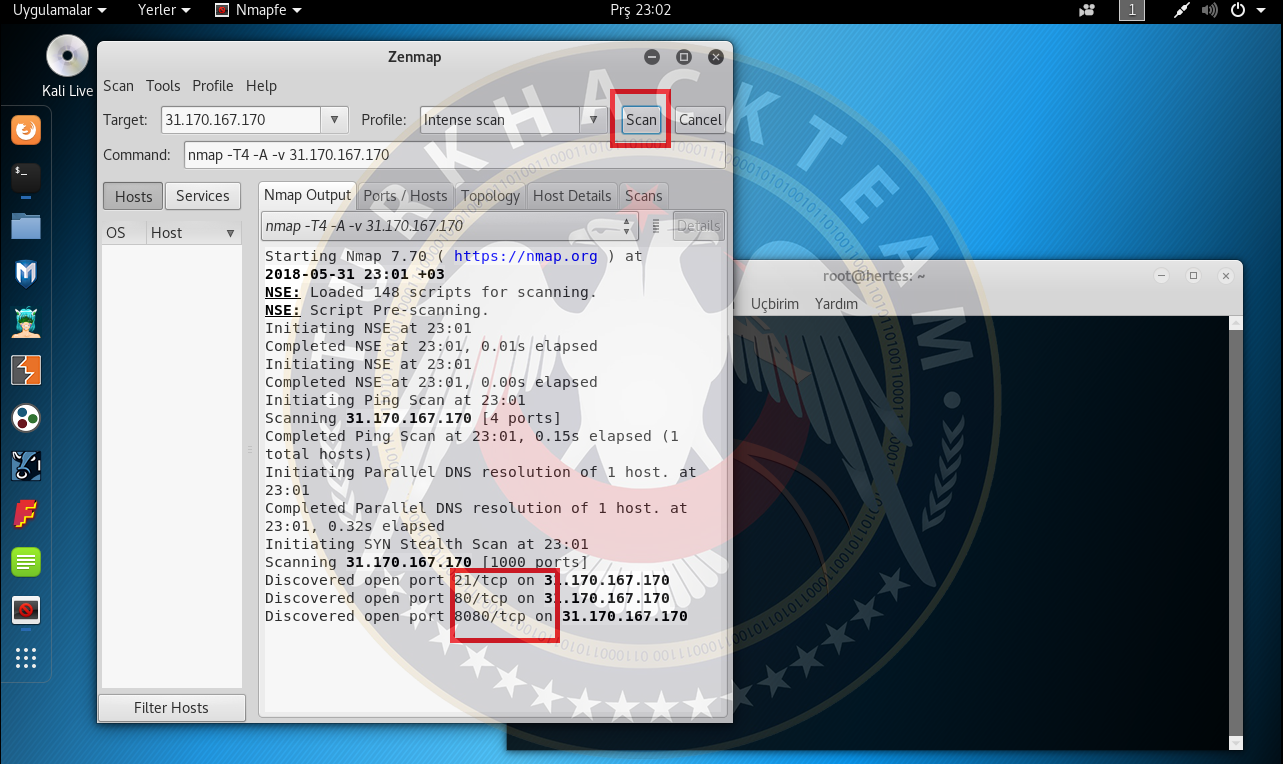

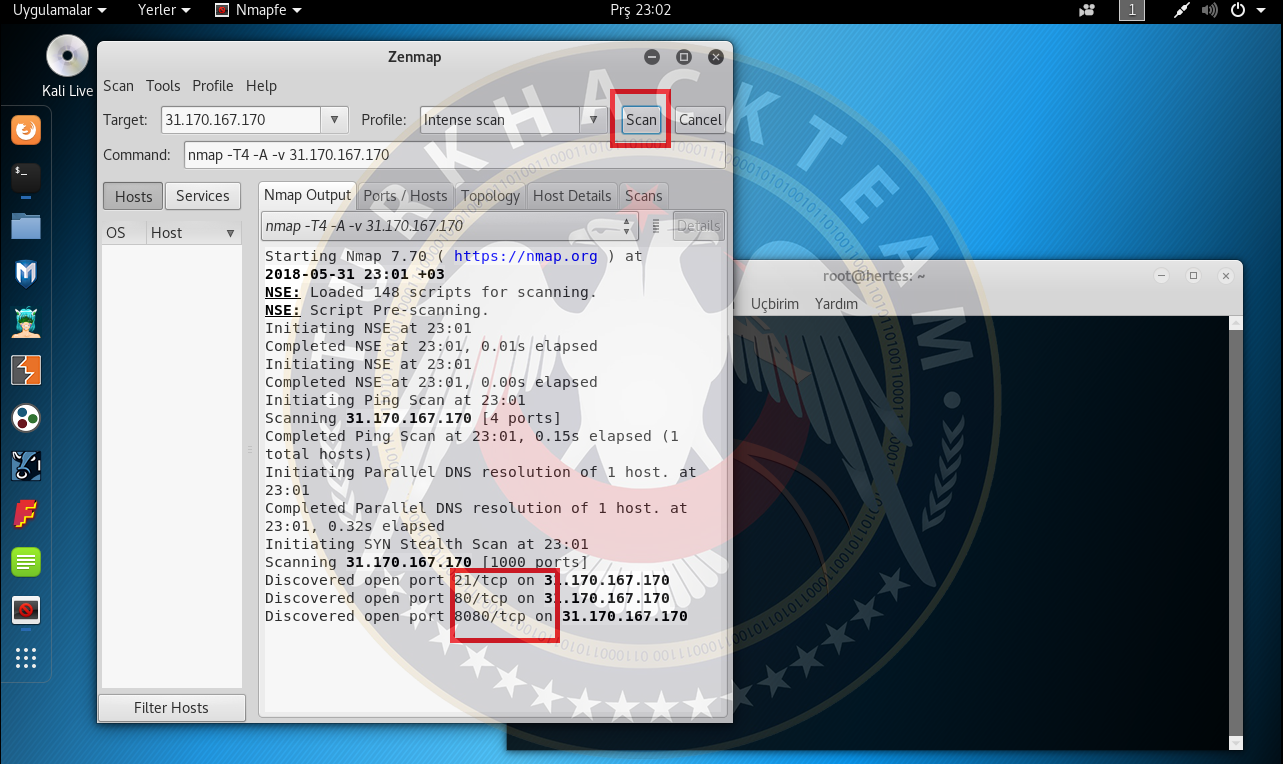

Evet Arkadaşlar. Nmap aracında bulduğumuz aynı portları buldu. Açık olan portlar sırası ile;

21

80

8080

Nmap araçlarında port taraması konumuz bu kadardı. Nmap sadece port taramasında kullanılmaz. Bir çok ağ taramalarında ve analizlerinde yararlanılan çok faydalı bir araçtır.

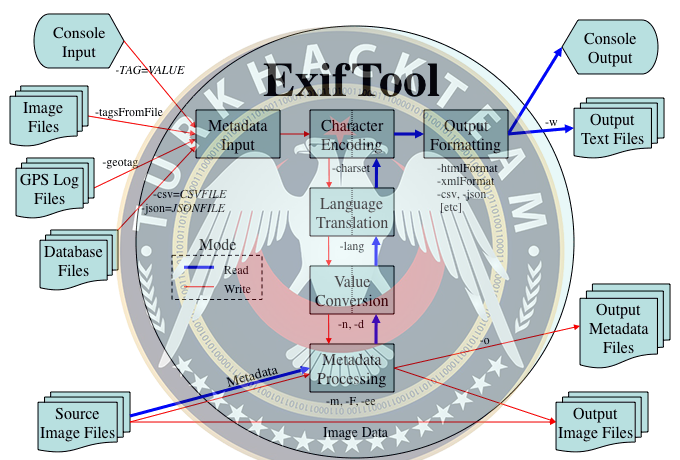

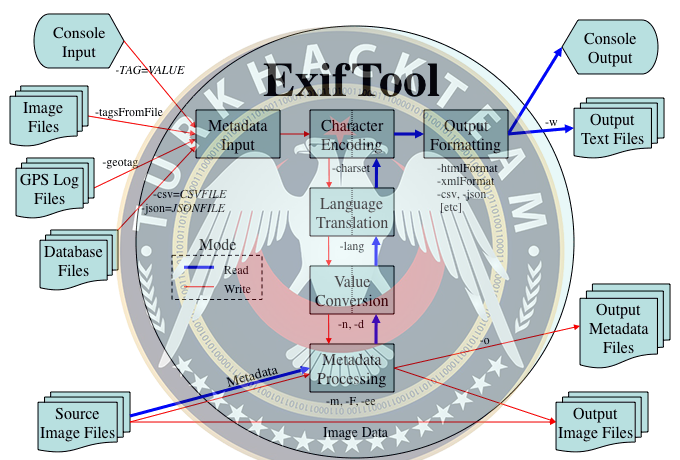

Exiftool ile Resim Analizi

Arkadaşlar bu başlık altında aslında sosyal medyanın tehlikelerinden bahsetmek mümkündür. Bizim sosyal medyaya attığımız resimlerde bulunan exif sürümü sayesinden yerimiz tespit edilebiliyor. Ve bir çok bilgilerimiz gün yüzüne çıkabiliyor. Nasıl mı? Fotoğraf çekilirken resime gizlenen Steganografi yani gizleme tekniği ile gizlenir. Tabii bu exiftool denilen araçla bu bilgileri çözülüp gün yüzüne çıkarılır. Genellikle adli bilişim alanında kullanılır.

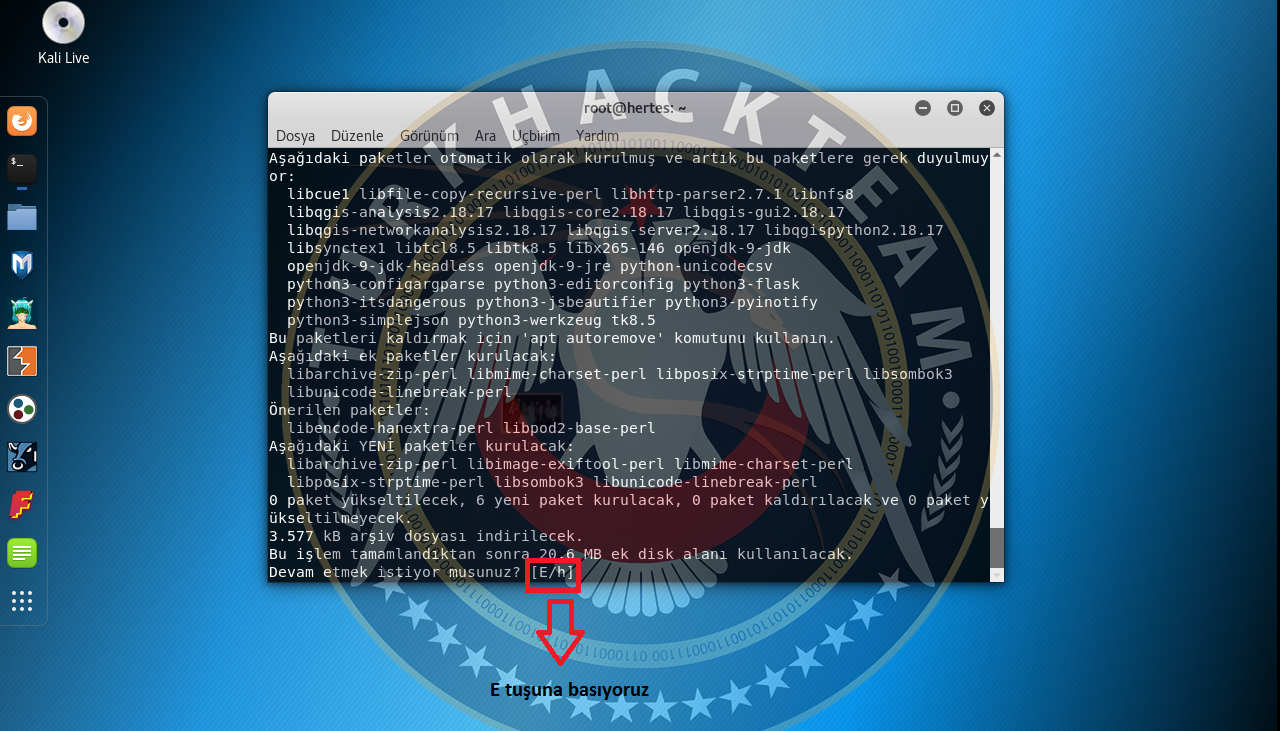

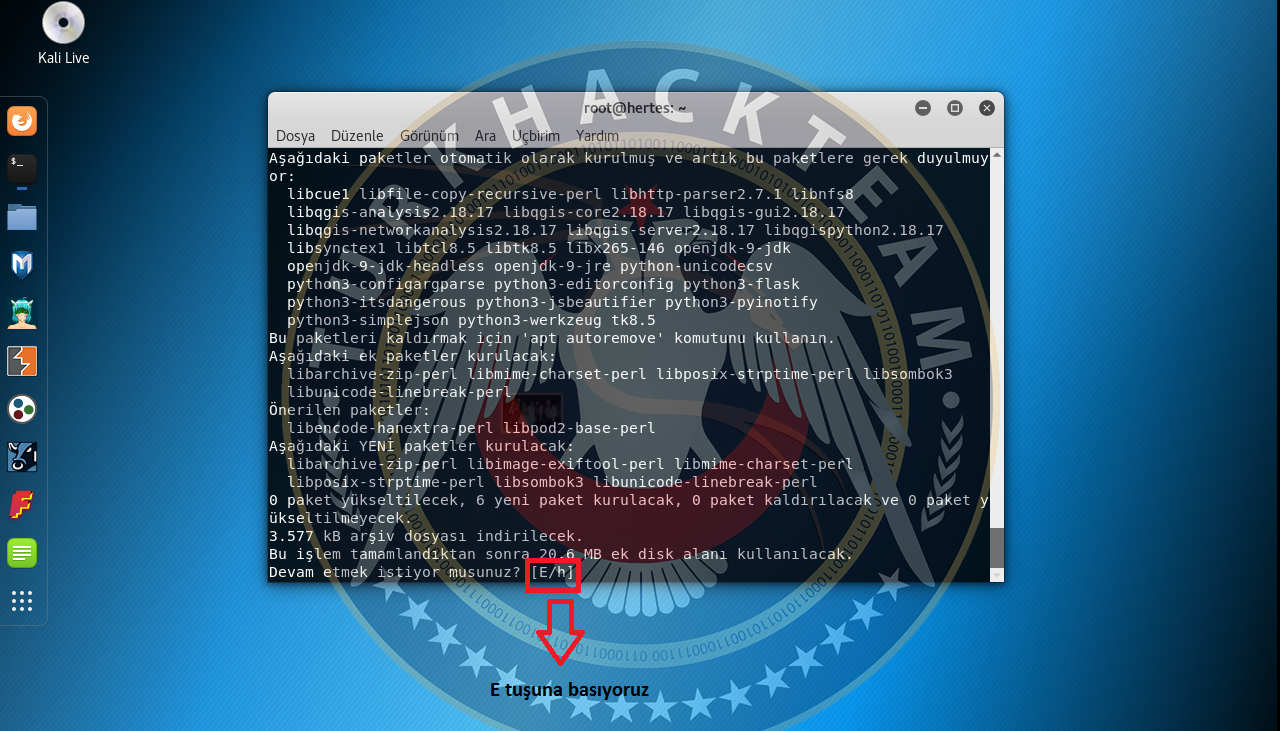

Exiftool linux bazı sistemlere yüklü geliyor. Benim kullandığım dağıtımda yoktu. Bende aşağıdaki adımları uygulayarak indirdim. Bunları sizlerle paylaşacağım.

Kodların devamında en altta size kaç mb disk alanı kullanılacağını soruyor. Bunu "E" tuşuna basarak yanıtlıyoruz.

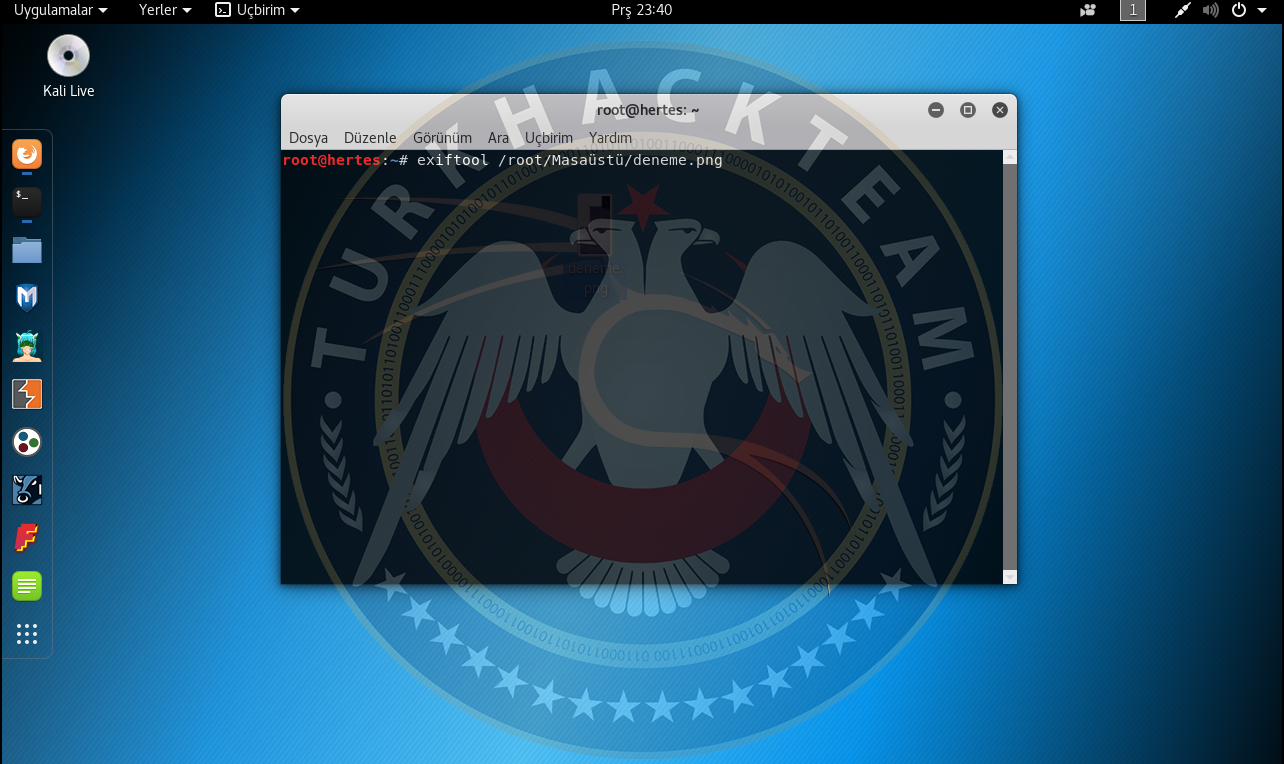

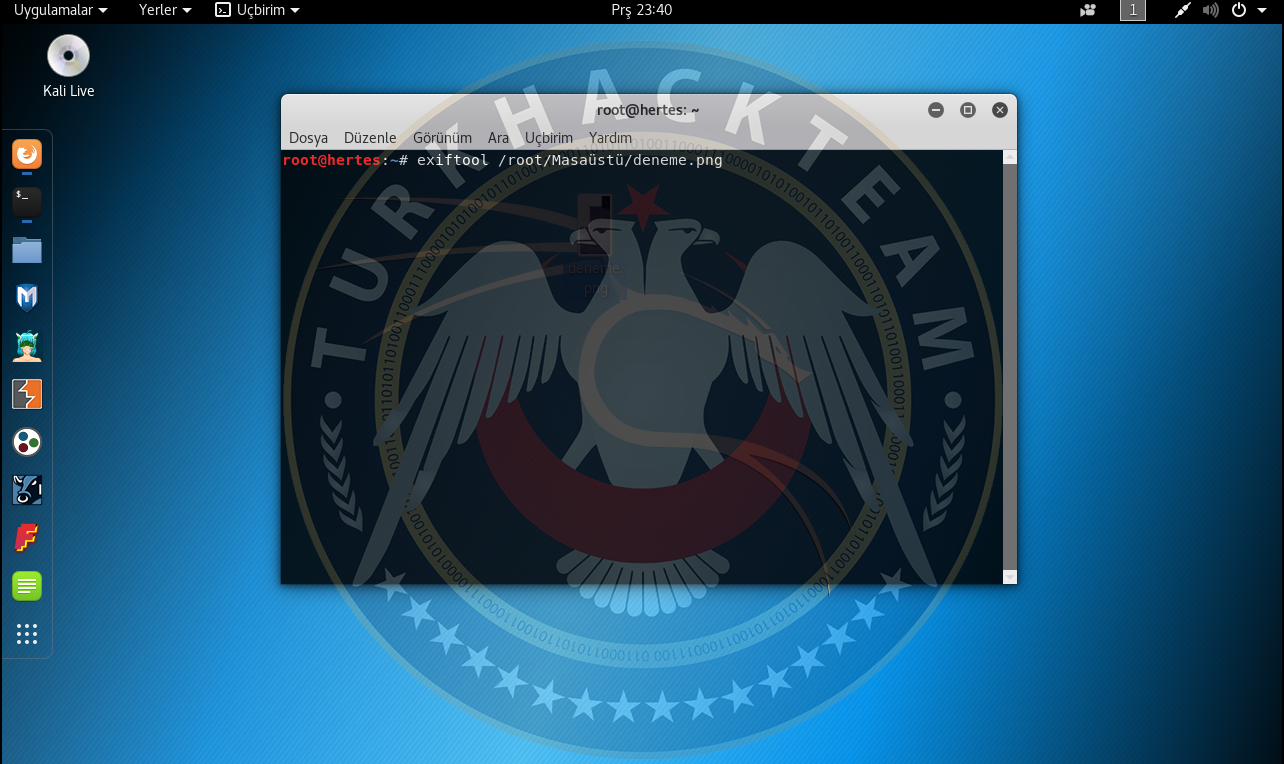

Masaüstünüze bir fotoğraf indirin veya kameranızdan çekiniz. İndirdiğinizde özellikler tam görünmez. Filtre uygulanabilir. Bu yüzde direkt 1. kaynaktan alınan resimler daha iyi analiz yapılır.

Ve oluşan analiz aşağıdaki gibidir.

Bunu internet üzerinden de gerçekleştirebiliriz arkadaşlar. Bunun için aşağıdaki siteye giriş yapıyoruz.

Siteye giriş yaptıktan sonra dosyamızı bilgisayarımızdan veya internet url adresinden mi yükleyeceğimize karar verip seçiyoruz. Ve anti bot doğrulamasını başarılı bir şekilde yapıp "View Image Data" butonuna tıklıyoruz. Ve analizlerimiz aşağıdaki gibidir.

Evet arkadaşlar bugün sizlere pentest testlerinin ilk aşaması olan bilgi toplama aşamasını anlatmaya çalıştım. Genel olarak pentest aşamalarında uygulanan yöntem ve aşamalar bu yöntemlerdir. Her sisteme sızmadan önce o sistem hakkında en az sahibi kadar bilgi edinmemiz gerekmektedir.

Bugün sizler ile Penetrasyon Testleri yani Türkçe anlamı ile Sızma Testlerinde kullanılan bilgi toplama aşamalarından bahsedeceğiz. Bu aşamalarda kullanılan araçlar ve yöntemler hakkında bilgi sahibi olmakla kalmayıp bizzat uygulayacağız. Hemen konumuza geçelim.

Sızma testlerinden önceki iş olarak o sistemin hakkında çeşitli bilgiler edinilmelidir. Bunların başında sürüm bilgileri, ip kayıtları, dns adresi ve subdomain kayıtları gibi etkenler başta gelmektedir. Bir sistemde keşfedilen zaafiyetten faydalanmak için o sisteme uyan exploit ve payloadların keşfedilebilmesi için sürüm bilgisi yani bilgi toplama aşaması en kritik aşamadır.

Bilgi Toplama 2 aşamadan oluşur.

-Pasif Bilgi Toplama

-Aktif Bilgi Toplama

Pasif Bilgi Toplama Nedir?

Pasif bilgi toplama yönteminde ekstra araç veya tool kullanımına gerek yoktur. Sistemle doğrudan bağlantı kurularak, iletişime geçilmeden ve sunucu üzerinde iz bırakmadan yapılan bilgi toplama aşamasıdır. Bu aşamada DNS sorguları, Mail sunucu adresleri, işletim sisteminin bilgileri gibi bilgileri iletişim kurulmadan toplanan bilgi kaynaklarıdır. Gizliliğin esas alındığı pentest testlerinde bu yöntem kullanılır. Bu aşamada hangi araçlar kullanılıyor? Nasıl kullanılıyor? gibi soruları hemen cevaplayalım.

Whois

Öncelikle whois sorgusundan bahsedeceğiz. Whois ile bir websitesinin alan adının ne zaman alındığı ve bitiş tarihinin bulunduğu, hangi hosting üzerinden alındığı gibi bilgileri barındıran kısacası bir veritabanı diyebiliriz.

Öncelikle WebSite üzerinden sorgulamasını yapalım. Ardından Kali Linux üzerinden nasıl yapılacağını göstereceğim.

Kod:

[CENTER]http://www.whois.com.tr/[/CENTER]Sitemizi açıyoruz. Ve karşımıza gelen "domain adınızı giriniz" kutucuğuna hedef sitenin url adresini giriyoruz.

Sitemize giriş yaptıktan sonra domaini taratıyoruz.

Gördüğünüz gibi pek bilgi alamadık. Hostinger olduğundan dolayı bunun kaynaklandığını düşünmekteyim. Free Host sonuçta. Her neyse bunun aynısı linux'da deneyelim.

Whois - Linux

Öncelikle hedef sitemize ping paketleri yollayarak onun ip adresini öğreniyoruz.

İp bilgisini öğrendikten sonra;

Kod:

[CENTER]whois ip.adresini.yazıyoruz[/CENTER]

Enter tuşuna basıp yolumuza devam ediyoruz.

Ve sorgular çıkmaya başladı.

Sorguların tamamı gördüğünüz gibidir. Hosting bilgileri, telefon numarası, domainin oluşturulma tarihi gibi bilgiler elde etmiş olduk. Bir çok sızma testinden önce uygulanan adımlardan bir tanesidir.

Google üzerinden bir çok siteye çeşitli dorklar yardımı ile ulaşmak mümkündür. BruteForce için veya SQL açıklar için çeşitli dorklar kullanırız.

"site:fr", "site:tr", gibi parametreler sayesinde çeşitli siteler bulabiliriz.

Kod:

[CENTER]https://pipl.com/[/CENTER]Pipl kişi hakkında sosyal medya platformları, kariyer siteleri, google site indexleri vs. araçlar ve bulgular kullanılarak yapılan pasif bilgi toplama aşamalarından birisidir.

Sorgulanan web sitenin neredeyse tüm özelliklerini, dns sunucularını, işletim sistemini, risk durumunu ve hangi ülkede hangi dilde yayın yaptığını öğrendiğimiz kullanışlı websitelerden birisidir.

Sorgulanan web sitenin neredeyse tüm özelliklerini, dns sunucularını, işletim sistemini, risk durumunu ve hangi ülkede hangi dilde yayın yaptığını öğrendiğimiz kullanışlı websitelerden birisidir.

Öncelikle;

Kod:

[CENTER]http://searchdns.netcraft.com/[/CENTER]adresine giriş yapıyoruz.

Giriş yaptıktan sonra hedef adresimizi giriyoruz. Ve ardından "lookup" butonuna basarak işlemimizi gerçekleştiriyoruz.

Gördüğünüz gibi web server çeşidimizi tespit edebilmeniz size sızma testlerinde önemli yollar kat ettirecektir.

Aktif Bilgi Toplama Nedir?

Önceki konumuz olan pasif toplamada bulduğumuz bilgileri ve ip adreslerini kullanarak çeşitli toollar aracılığı ile denenmesi aşamasıdır. Pasif taramada yaptığımız bilgi toplama aşamasındaki ile arasındaki tek fark aktif taramada firewall, IDS ve sistem kayıt loglarına yakalanma ihtimalimizin çok yüksek olmasıdır. İşin içine araçlar ve komutlar girince kaçılmaz oluyor. Hemen bir göz atalım. Hangi araçlar ile yapıyoruz?

Nslookup

Nslookup DNS serverinin düzgün çalışıp çalışmadığını kontrol etmek ve domainin ip aralığını araştırmak için kullanılan bir araçtır.

Kod:

[CENTER]nslookup www.örneksite.com[/CENTER]

Terminale bunu yazdıktan sonra ilerliyoruz. Ve enter tuşuna basıp sorguların komut satırında çıkmasını bekliyoruz.

Dnsenum

Bu araç hedef sitenin NS(Name Server), MX(Mail Server) ve subdomain bilgilerini elde etmemizde yardımcı olan çok işlevli bir tooldur. Kali linux işletim sisteminde hazır olarak gelir. Ayrıca bir kurulum gerektirmez. Size düşen tek şey komutumuzu girerek sitenin bilgilerini tespit etmektir. Aşağıdaki komutu kullanarak site hakkında bilgi edinilir.

Kod:

[CENTER]dnsenum --enum www.hedefsite.com[/CENTER]

Komutumuzu verdikten sonra enter tuşuna basarak bilgilerimizi çekiyoruz.

Gördüğünüz gibi bir çok server bilgileri, mail sunucu bilgileri ve subdomain bilgileri çekildi. Fakat site free olduğu ve test için açtığımdan dolayı subdomain yoktur. Siz başka sitelerde çekebilirsiniz.

Dirb

Dirb aracı bizim belirlediğimiz hedef site üzerindeki dizinleri taramamıza yardımcı olur. Bunun sayesinde site üzerinde gizli dosyalar, admin panelini hatta ve hatta web sitenin şifre dosyalarını bile bize verebilir. Sitelerde admin paneli araması içinde kullanılabilir. Çok işlevli olmasından dolayı çok tercih edilen bilgi toplama araçlarından bir tanesidir.

Terminalimize aşağıdaki gibi arama yaptırarak sitenin dizinlerini keşfedebiliriz.

Kod:

[CENTER]dirb http://www.hedefsitemiz.com[/CENTER]

İlerliyoruz.

Ve site dizinlerini taramaya başladı arkadaşlar. GENERATED WORDS:4612 yazan yer listemizi ifade ediyor. Bu sayede dizinleri tarayabilme imkanı buluyoruz.

Önemli: Dirby aracınız ile komut girerken sitenizin başına http:// getirmeyi unutmayınız. SSL kullanıyorsanız fazladan "s" getirebilirsiniz.

Evet arkadaşlar. Linux'un en iyi pentest araçlarından biri olan nmap çok kullanılan, popüler bir araçtır. Bu araç sayesinde bir çok tarama seçeneklerini gerçekleştirebiliriz. En önemlileri de port açıklarıdır. Bu sayede port açıklarını, kullanabilir veya uygun exploit bulabiliriz. nmap aracının GUİ yani görselleştirilmiş programı olan zenmap'i de kullanabilirsiniz.

Nmap çoğu dağımlarda hazır olarak gelmektedir. Ama eğer sizde yok ise aşağıdaki kodu terminalimize yazarak bizde bir nmap sahibi olabiliriz.

Kod:

[CENTER]sudo apt install nmap[/CENTER]Bende kurulu olduğundan resimli anlatımını yapamayacağım. Sizde yoksa kurabilirsiniz.

Nmap'da port açıklarını taramak için;

Kod:

[CENTER]nmap -sV hedef.ip.adresi.yazılır[/CENTER]

Ve ilerlemek için enter tuşuna basarak port açıklarımızı bekleriz.

Nmap aracının görselleştirilmiş olan arayüzünü de göstermek istiyorum. Ben komut satırından hoşlanmam diyenler için;

Kod:

[CENTER]nmapfe[/CENTER]Terminalimize yazıyoruz ve nmap'in görselleştirilmiş halini çağırıyoruz.

Evet Arkadaşlar. Nmap aracında bulduğumuz aynı portları buldu. Açık olan portlar sırası ile;

21

80

8080

Nmap araçlarında port taraması konumuz bu kadardı. Nmap sadece port taramasında kullanılmaz. Bir çok ağ taramalarında ve analizlerinde yararlanılan çok faydalı bir araçtır.

Exiftool ile Resim Analizi

Arkadaşlar bu başlık altında aslında sosyal medyanın tehlikelerinden bahsetmek mümkündür. Bizim sosyal medyaya attığımız resimlerde bulunan exif sürümü sayesinden yerimiz tespit edilebiliyor. Ve bir çok bilgilerimiz gün yüzüne çıkabiliyor. Nasıl mı? Fotoğraf çekilirken resime gizlenen Steganografi yani gizleme tekniği ile gizlenir. Tabii bu exiftool denilen araçla bu bilgileri çözülüp gün yüzüne çıkarılır. Genellikle adli bilişim alanında kullanılır.

Exiftool linux bazı sistemlere yüklü geliyor. Benim kullandığım dağıtımda yoktu. Bende aşağıdaki adımları uygulayarak indirdim. Bunları sizlerle paylaşacağım.

Kod:

apt-get install exiftool

Kodların devamında en altta size kaç mb disk alanı kullanılacağını soruyor. Bunu "E" tuşuna basarak yanıtlıyoruz.

Masaüstünüze bir fotoğraf indirin veya kameranızdan çekiniz. İndirdiğinizde özellikler tam görünmez. Filtre uygulanabilir. Bu yüzde direkt 1. kaynaktan alınan resimler daha iyi analiz yapılır.

Kod:

exiftool resiminbulunduğuyer

Ve oluşan analiz aşağıdaki gibidir.

Bunu internet üzerinden de gerçekleştirebiliriz arkadaşlar. Bunun için aşağıdaki siteye giriş yapıyoruz.

Kod:

[CENTER]http://exif.regex.info/exif.cgi[/CENTER]Siteye giriş yaptıktan sonra dosyamızı bilgisayarımızdan veya internet url adresinden mi yükleyeceğimize karar verip seçiyoruz. Ve anti bot doğrulamasını başarılı bir şekilde yapıp "View Image Data" butonuna tıklıyoruz. Ve analizlerimiz aşağıdaki gibidir.

Evet arkadaşlar bugün sizlere pentest testlerinin ilk aşaması olan bilgi toplama aşamasını anlatmaya çalıştım. Genel olarak pentest aşamalarında uygulanan yöntem ve aşamalar bu yöntemlerdir. Her sisteme sızmadan önce o sistem hakkında en az sahibi kadar bilgi edinmemiz gerekmektedir.

Son düzenleme: