Merhaba değerli forum üyeleri bugun sizlere kötü amaçlı yazılımları analiz etmek için kullanılan Intezer Analyze platformunu anlatacağım.

İyi okumalar.

İyi okumalar.

INTEZER Analyze Nedir?

Intezer Analyze, zararlı yazılımlara ve diğer siber tehditlere karşı korunma amacıyla geliştirilmiş bir siber güvenlik platformudur (bir nevi araç da diyebiliriz).

Intezer Analyze, karmaşık kötü amaçlı yazılımları analiz etmek ve tehditlerin kökenlerini ortaya çıkarmak için benzersiz bir teknoloji kullanır. Bu teknoloji “genetik kod” teknolojisidir. Bu benzersiz imza teknolojisi sayesinde tehditlerin analiz edilmesi ve tespit edilmesi konusunda oldukça etkilidir.

Platform, birçok farklı güvenlik tehdidini tespit edebilir ve çeşitli zararlı yazılım ailelerini tanımlayabilir.

Intezer Analyze, siber güvenlik uzmanlarına, olay yanıtı ekiplerine ve güvenlik araştırmacılarına, karmaşık tehditleri daha iyi anlamalarına ve daha etkili bir şekilde karşı koymalarına yardımcı olmak için tasarlanmış güçlü bir araçtır.

Intezer Analyze, karmaşık kötü amaçlı yazılımları analiz etmek ve tehditlerin kökenlerini ortaya çıkarmak için benzersiz bir teknoloji kullanır. Bu teknoloji “genetik kod” teknolojisidir. Bu benzersiz imza teknolojisi sayesinde tehditlerin analiz edilmesi ve tespit edilmesi konusunda oldukça etkilidir.

Platform, birçok farklı güvenlik tehdidini tespit edebilir ve çeşitli zararlı yazılım ailelerini tanımlayabilir.

Intezer Analyze, siber güvenlik uzmanlarına, olay yanıtı ekiplerine ve güvenlik araştırmacılarına, karmaşık tehditleri daha iyi anlamalarına ve daha etkili bir şekilde karşı koymalarına yardımcı olmak için tasarlanmış güçlü bir araçtır.

Intezer Analyze'in ana özellikleri

Genetik Kod Analizi: Platform, yazılımın genetik kodunu inceleyerek ve benzer kod parçalarını belirleyerek kötü amaçlı yazılımlar arasındaki ilişkileri ve bağlantıları tanımlar.

Bilgi Paylaşımı: Intezer Analyze, tehdit istihbaratı toplama ve paylaşma amacıyla tasarlanmıştır. Kullanıcılar, tehditlerle ilgili detaylı bilgileri paylaşabilir ve toplulukla işbirliği yapabilirler.

Otomatik Tehdit Analizi: Platform, zararlı yazılımları otomatik olarak analiz edebilme yani aktif olarak analiz etme özelliğine sahiptir ve tehditleri hızlı bir şekilde tespit edebilir.

Intezer Analyze Kullanımı

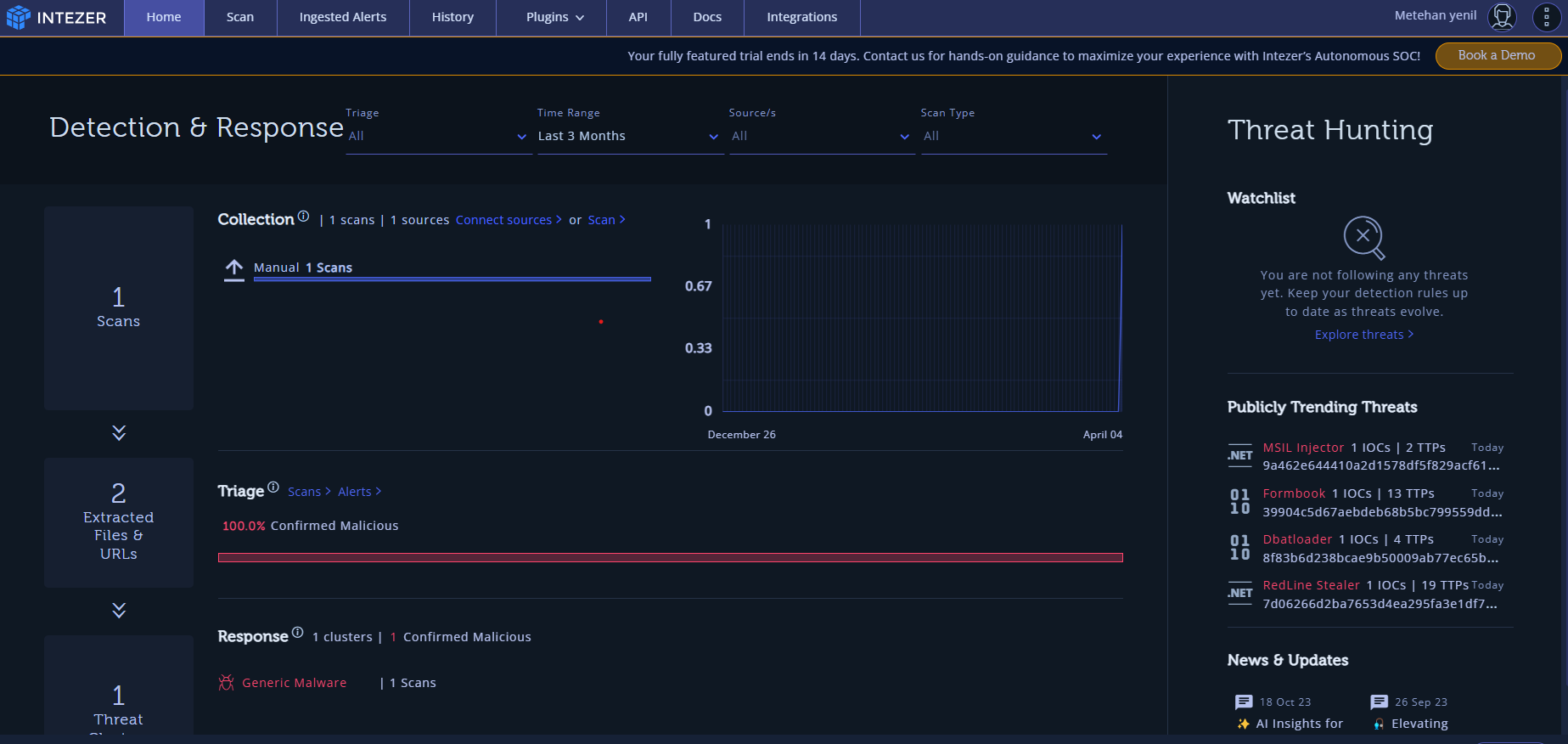

Intezer Analyze kullanmadan önce bir hesap oluşturmanız gerekmektedir. Bu linkten kayıt oluşturabilirsiniz .Platform normalde ücretlidir fakat deneme sürümünü kullanabilirsiniz bussines mail ile kayıt olup 14 gün boyunca kullanabilirsiniz.Genel görünümü şu şekilde olacak, ilk olayarak anasayfaya baktığımızda sizin daha önce yaptığınız analizlerin geçmişini gösteren bir panel görüyorsunuz.

“Scan” kısmında taratılan dosya sayılarını grafik şeklinde bize gösteriyor.

“Triage” da ise bize tarattığımız dosyaların veya URL adreslerinin önem derecesine göre sıralamamızı ve filte etmemize yardımcı oluyor.

“Response” da Tehditlerin sonuçlarını görebiliyoruz bende 1 tarama yapmışım ve sonuç olarak Generic Malware vermiş yani herhangi bir zararlı olarak sonuç vermiş.

Daha sonra sağ kısımda Threat Hunting kısmı yer almakta burda genelde gündemdeki zararlıları takip edebilir ve izleme listenize ekleyebilirsiniz.

Beraber bir zararlı inceleyerek size Intezer Analyze aracının kullanımını göstermek istiyorum. Önce malware bazaar’dan bir keylogger seçtim. Bunun üzerinden aracı göstereceğim.

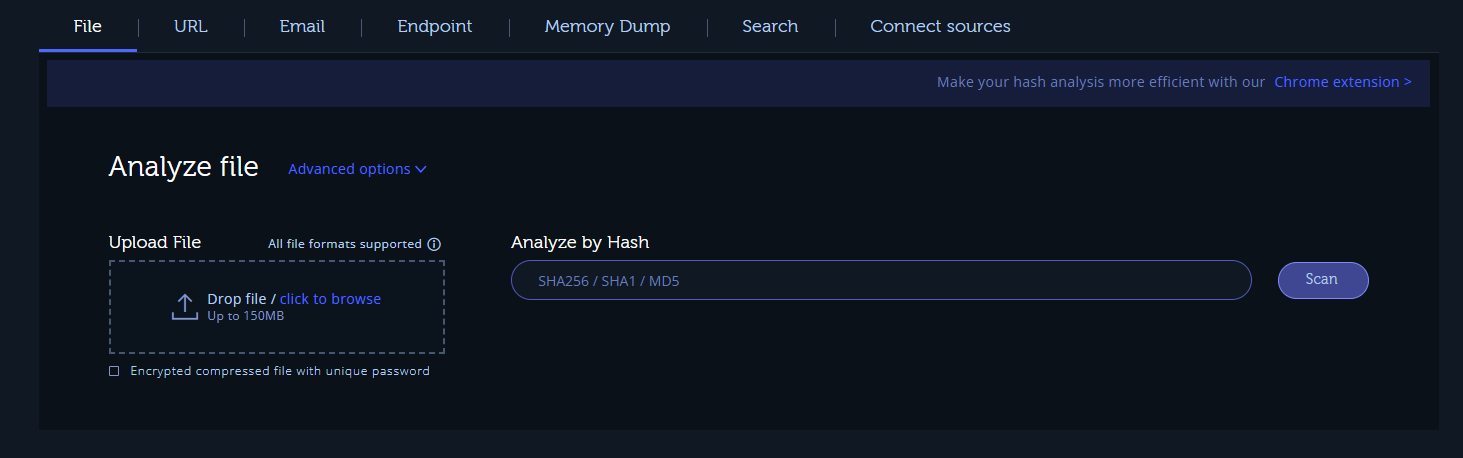

“File” kısmından makinenizdeki dosyayı seçip taratabilirsiniz.

“URL” ise Kötü amaçlı bir url adresini taratarak bir zararlı ile olan ilişkisini tespit eder.

“Email” sekmesinden zararlıyı mail göndererek de analiz edebilirsiniz.

ilk olarak scan kısmından zararlımızı taratıyoruz.

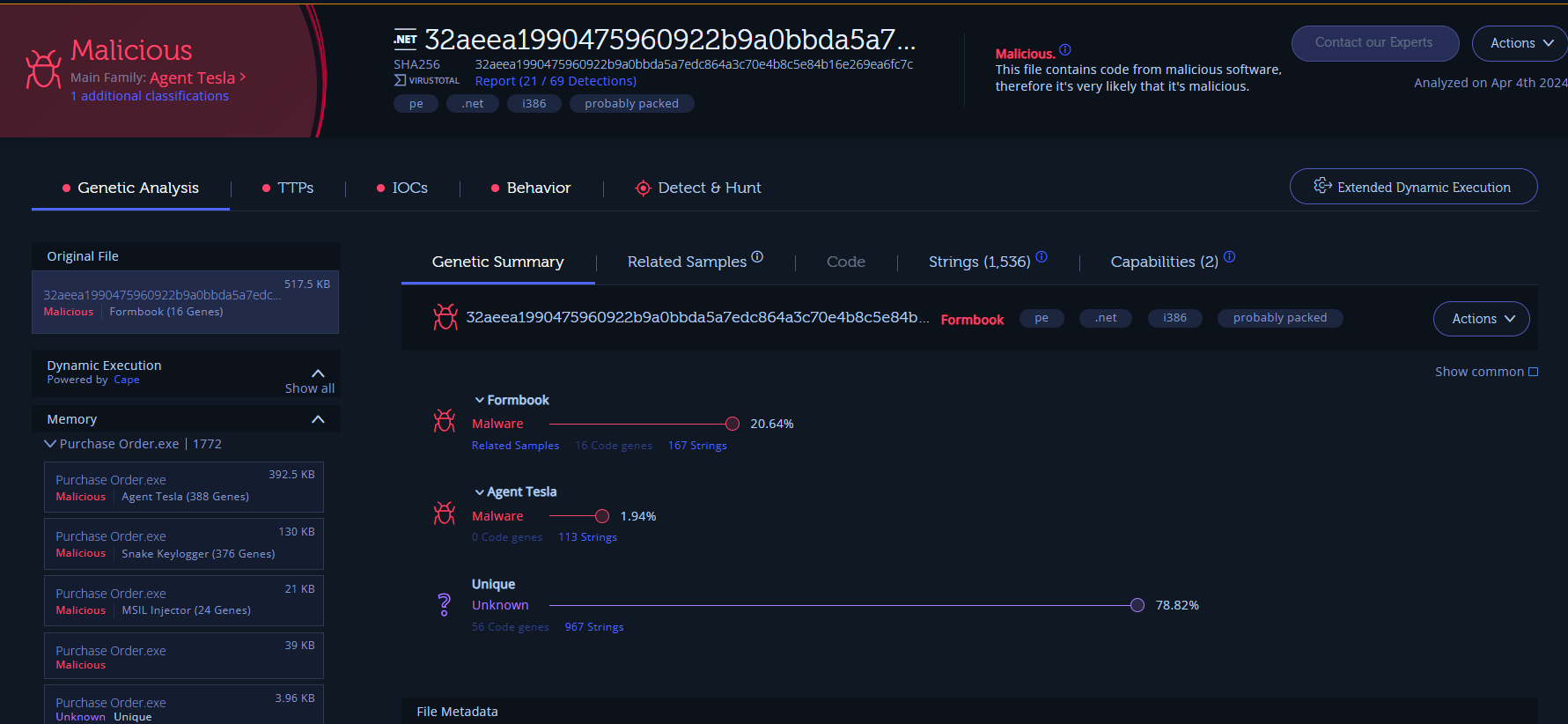

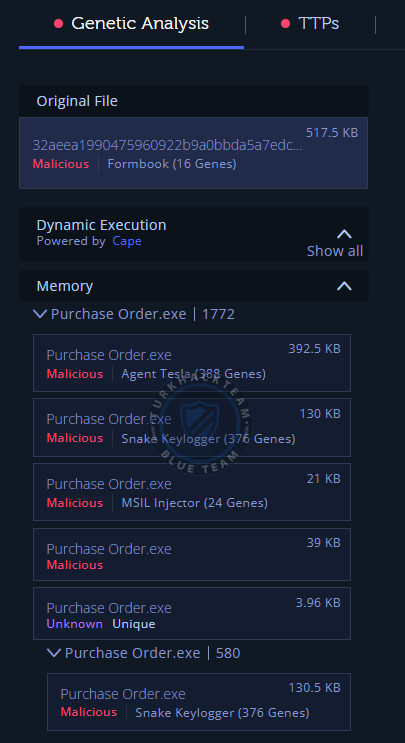

Tarama işlemi bitti ve önümüze sonuçlar geldi ilk karşımıza “Genetic Analysis” sayfası geliyor.

Genetic Analytics:

Yazılım örneklerinin DNA'sını çıkarmak ve benzer özelliklere sahip diğer örneklerle karşılaştırmak için kullanılan bir yöntemdir. Bu yöntem, kötü amaçlı yazılım ailesi üyeleri arasındaki benzerlikleri ve farklılıkları belirleyerek, zararlı yazılım örneklerini tanımlamak ve sınıflandırmak için kullanılır.

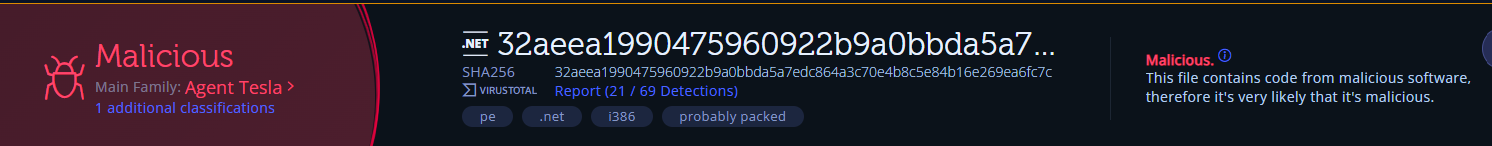

“Main Family” zararlımızın hangi aileden geldiğini söyler Agent Tesla ailesinden geldiğini görebiliyoruz. .Net dilinde yazıldığını ve SHA256 hash değerini görüyoruz bu veri tabanı taramasında kayıtlı olmaktadır zararlının tanımlanmasında kimlik görevi görür.

Alttaki etikler den “pe”, çalıştırılabilir dosya anlamı taşımakta, “probably packed” ise dosyanın boyutu sıkıştırılarak güvenlik araçlarına takılmaması amaçlanıyor diyebiliriz.

PE: Dosyanın Portable Executable (Taşınabilir Yürütülebilir) biçiminde olduğunu gösterir.

i386: Dosyanın 32-bit x86 mimarisinde olduğunu gösterir. Bu, Intel x86 işlemciler tarafından kullanılan bir mimaridir.

probably packed: Dosyanın paketlenmiş (sıkıştırılmış) olabileceğini gösterir. Bazı zararlı yazılım yazarları, dosyalarını sıkıştırarak boyutlarını küçültürler ve algılanma olasılığını azaltmak için paketleme yöntemleri kullanırlar.

x64: Dosyanın 64-bit x86-64 (AMD64) mimarisinde olduğunu gösterir. Bu, modern 64-bit Windows işletim sistemleri tarafından kullanılan bir mimaridir.

ARM: Dosyanın ARM mimarisinde olduğunu gösterir.

MIPS: Dosyanın MIPS mimarisinde olduğunu gösterir.

DLL: Dosyanın bir dinamik bağlantı kitaplığı (dynamic link library) olduğunu gösterir.

“Memory” kısmında Order.exe adı altında birden fazla aileye ait çeşitli zararlıların içerdiğini görüyoruz. “Unknown” daha önce tespit edilmemiş bir zararlı olduğunu belirtir.

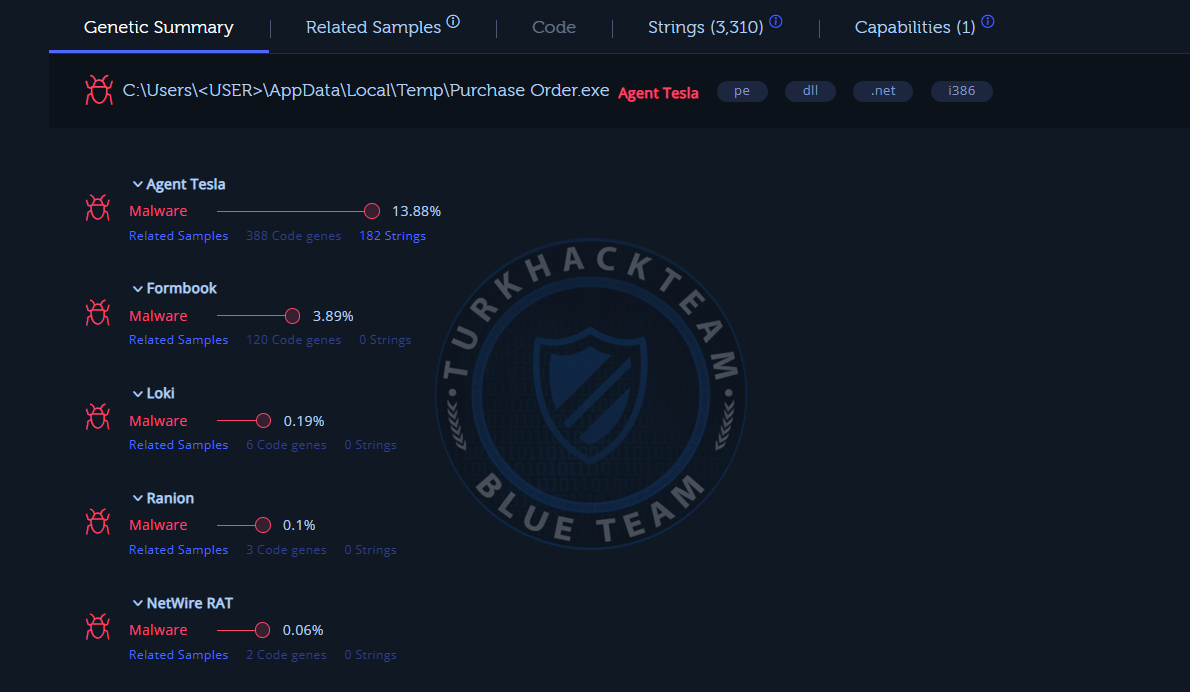

Genetic Summary: Dosyanın genetik profilini gösterir. Bu, dosyanın içerdiği benzersiz kod örneklerinin bir listesidir. Intezer 'in genetik algoritma kullanarak yaptığı analiz sonucunda, dosyanın hangi bilinen kökene sahip yazılım ailesi veya türüne ait olduğu belirlenir.

Agent tesla, Formbook, Loki, Banion, Netwire rat ailelerine ait kod oranına göre dağılımlarını görebiliyoruz.

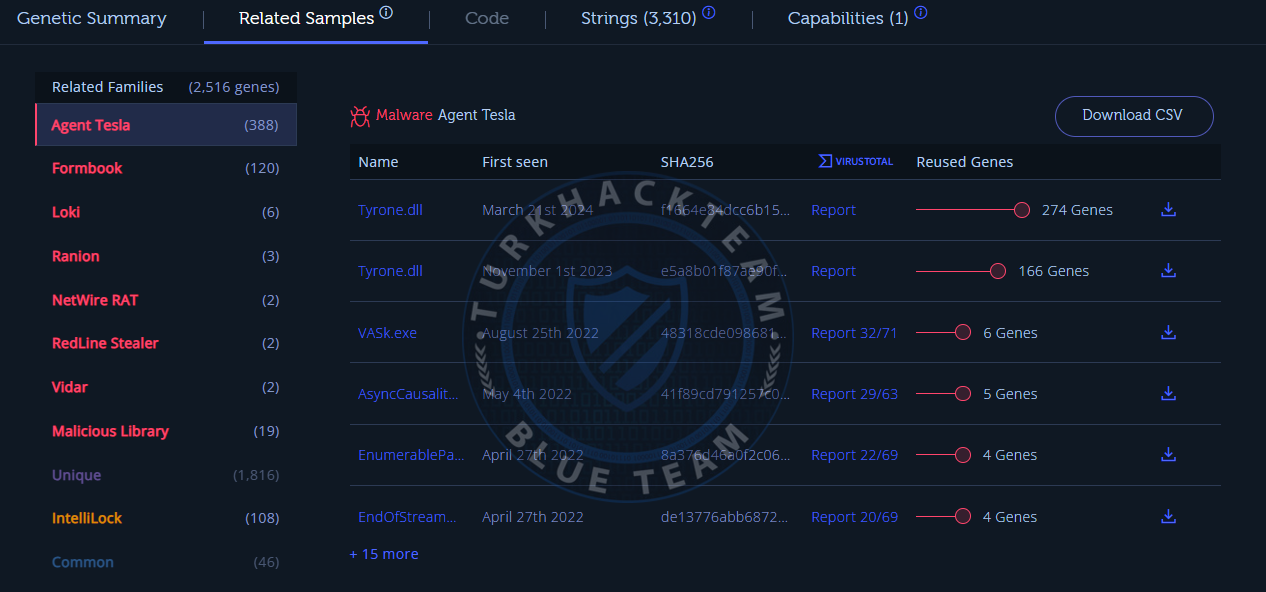

Örneğimizde Agent Tesla seçili ve içerdiği dosya adları tek tek listelenmiş ve bunların sonuçlarını da üzerine tıklayarak görebiliriz.

- "IntelliLock" kısmı, Bu özellik, Intezer'in kendi geliştirdiği makine öğrenimi algoritmalarını kullanarak, kötü amaçlı yazılım dosyalarını analiz ederken dosyanın sanal kopyasını oluşturur. Bu sanal kopya, dosyanın gerçek bir sistemde çalıştırılması veya zararlı etkinliklerin gerçekleşmesi riskini ortadan kaldırır.

- "Common" kategorisi, analiz edilen dosya ile en fazla benzerlik gösteren dosyaları içerir. Bu dosyalar, aynı kökene sahip bir yazılım ailesine veya tehdide ait olabilir ve analiz edilen dosya ile benzerlik gösteren kod örnekleri içerebilir.

- "Unique" kategorisi, diğer dosyalardan daha farklı genetik profillere sahip dosyaları içerir. Bu dosyalar, benzersiz özelliklere sahip ve diğer zararlı yazılımlardan farklı bir tehdit olabilir.

(Başka bir örnekten alınmıştır)

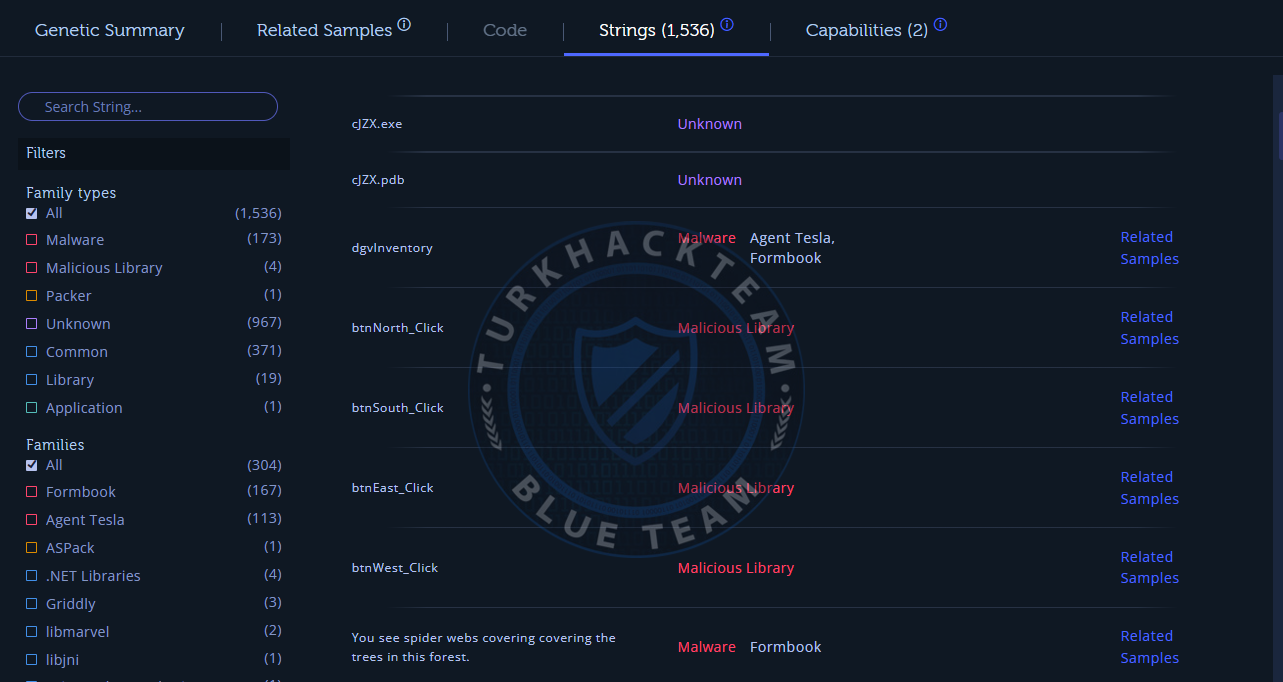

Strings: İncelenen zararlının içerdiği string ifadeleri listeler bu sayede zararlının nasıl çalıştığı hakkında bilgi edinmemizi sağlar.

Örneğimizde, “%QPoTKXre10H9AtXKJH.z6lx7pQCRu2BE7JYbyuSystem.Drawing.Design.UITypeEditor, System.Drawing, Version=2.0.0.0, Culture=neutral, PublicKeyToken=b03f5f7f11d50a3a”

String ifadesini incelediğimizde .Net sınıf adını hashlenmiş şekilde gizlendiğini, 2.0 version kullandığını ve PublicKeyToken ile dijital imzasını tanımladığını görebiliyoruz.

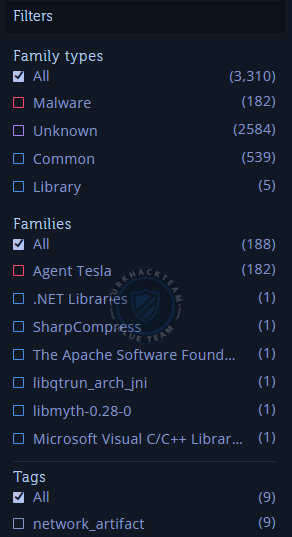

Bu liste, Intezer Analyze tarafından taranan örnek dosyaların aile tiplerini ve ait oldukları aileleri gösterir.

Family Types bölümünde, dosyaların aile tipleri belirtilir. Aşağıdaki aile tipleri bulunur:

- Malware: Dosyanın kötü amaçlı bir yazılım olduğu düşünülüyor.

- Packer: Dosya paketleyici kullanılarak paketlenmiş olabilir.

- Unknown: Dosyanın ait olduğu aile henüz belirlenmemiş.

- Installer: Dosyanın bir yükleyici olduğu düşünülüyor.

- Common: Dosya, birçok farklı aileye ait özellikleri taşıyor.

- Library: Dosya, bir kitaplık veya kütüphane dosyasıdır.

- Application: Dosya bir uygulamadır.

“network_artifact” etiketi ile bir ağ etkinliğinde rol aldığı çıkarımını yapabiliriz.

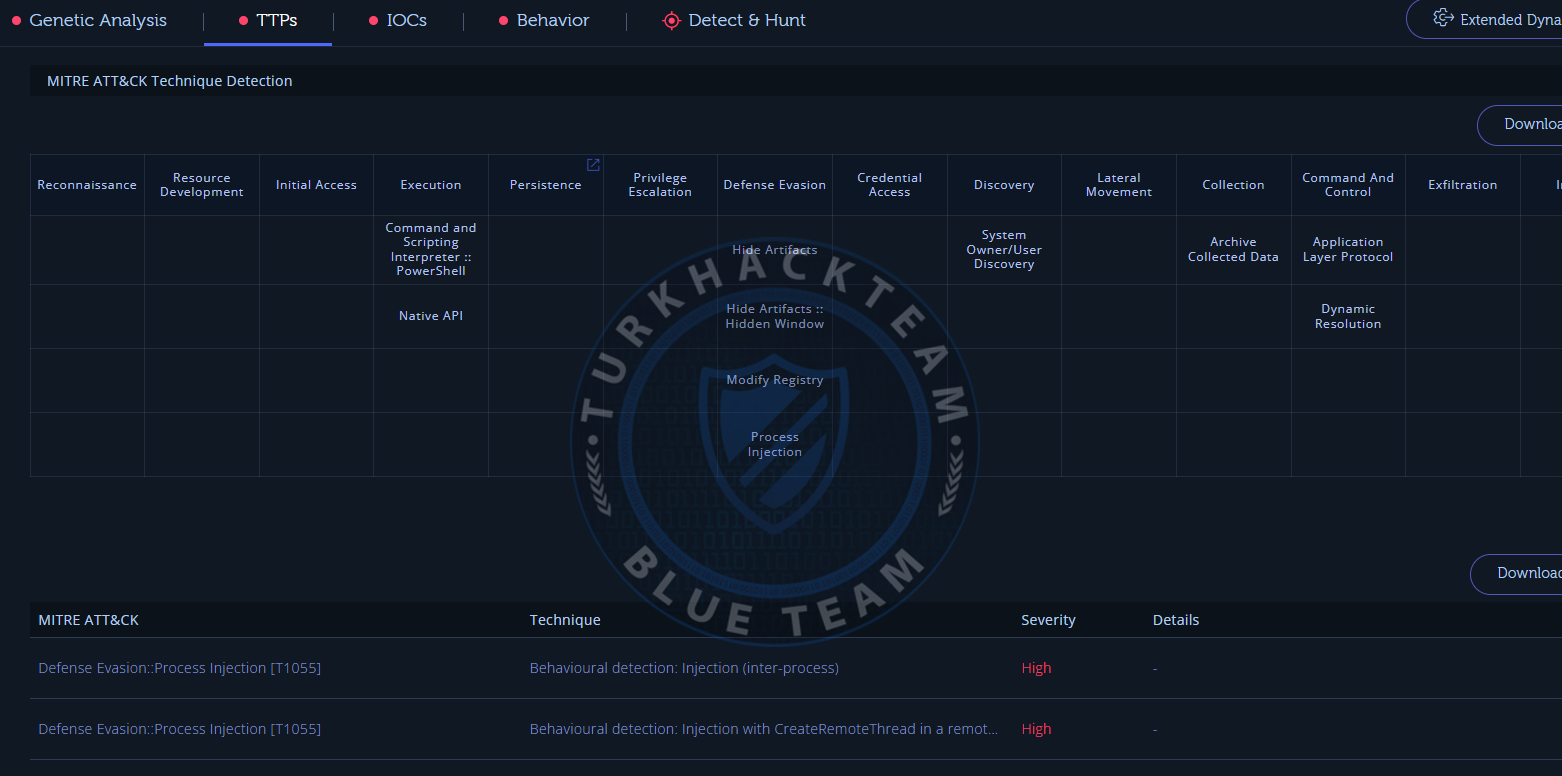

TTPs: Analiz edilen zararlı yazılımın hangi saldırı taktikleri, teknikleri ve prosedürleri kullandığını MITRE ATT&CK tablosundan yararlanarak ortaya çıkarmaya yardımcı olur.

(başka örnekten alınmıştır)

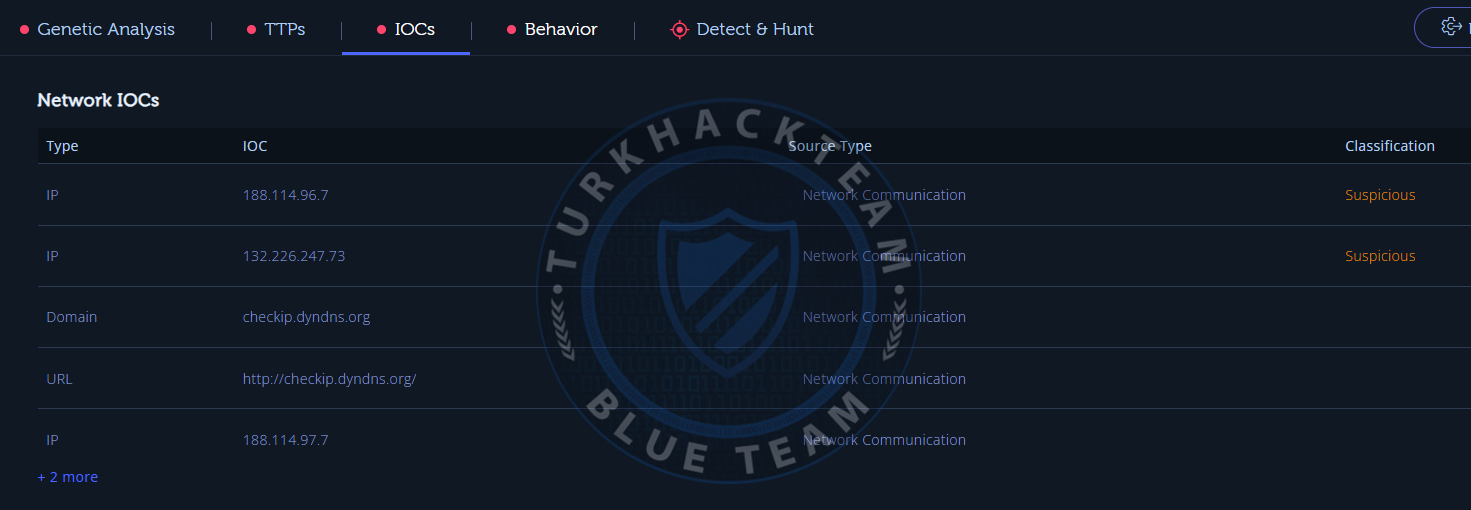

IOCS :

IOCs (Indicators of Compromise) , incelenen kötü amaçlı yazılımın ilişkili olduğu Url adresleri, iletişime geçtiği ip adressleri, dosya adları, dosya yolları, hash değerleri gibi kötü amaca hizmet eden bilgileri içerir. Bu bilgiler, kötü amaçlı yazılım tespit etme, tehdit istihbaratı analizi ve güvenlik olayı yanıtı (incident response) süreçlerinde kullanılabilir. Yani IOCs, kötü amaçlı yazılım ve diğer siber tehditlerin tespitinde ve engellenmesinde önemli bir rol oynar.

Örneğimizde iletişime geçilen ip adreslerini görüyoruz “188.114.96.7 “ ve “132.226.247.73 “ ip adressleri Suspicious sınıflandırmasıyla şüpheli olarak tanımlanmış.

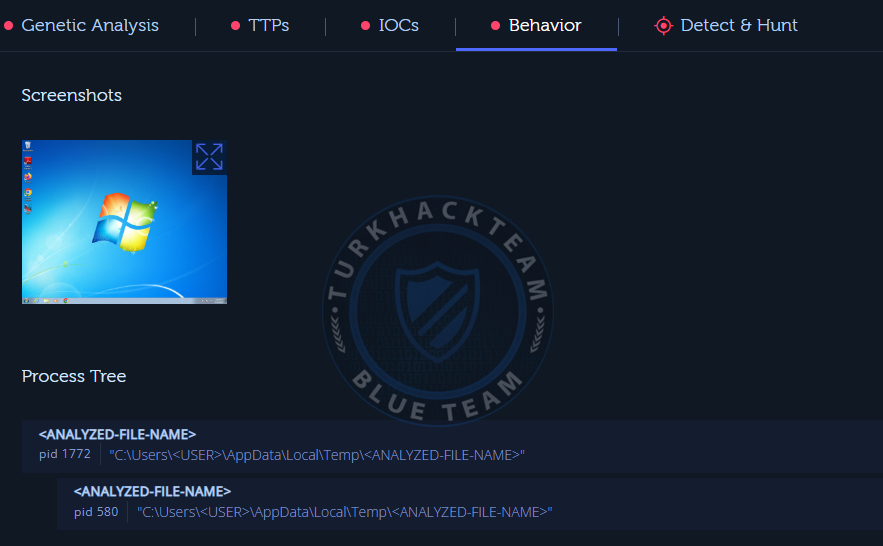

Behavior :

İncelediğimiz dosyanın davranışsal analiz sonuçlarını içeren bu bölüm, dosyanın çalıştığı sistemdeki faaliyetlerini, kullandığı kaynakları ve etkileşimlerini detaylı bir şekilde açıklar. Bu şekilde, dosyanın ne tür işlemler gerçekleştirdiği ve potansiyel olarak zararlı olup olmadığı hakkında daha fazla bilgi elde ederiz. Ayrıca, bu bölüm, zararlı bir dosyanın diğer dosyalarla nasıl etkileşime girdiğini gösterir ve saldırganın potansiyel olarak hedef sistemlerde nasıl yayılma stratejileri kullanabileceğine dair ipuçları sunar.

Kötü amaçlı yazılımın tüm işlemlerini ve bu işlemlerin birbiriyle olan ilişkilerini gösteren bir grafik görüyoruz. Grafik, her bir işlemi bir düğüm olarak temsil eder ve her düğüm altında, o işlemin başlattığı alt işlemler ve bu alt işlemlerin hangi dosyalara, kaynaklara, işlevlere eriştiği gibi bilgileri içerir. Bu sayede, kötü amaçlı yazılımın tam olarak ne yaptığı ve nasıl çalıştığı hakkında daha ayrıntılı bir inceleme yapılabilir.

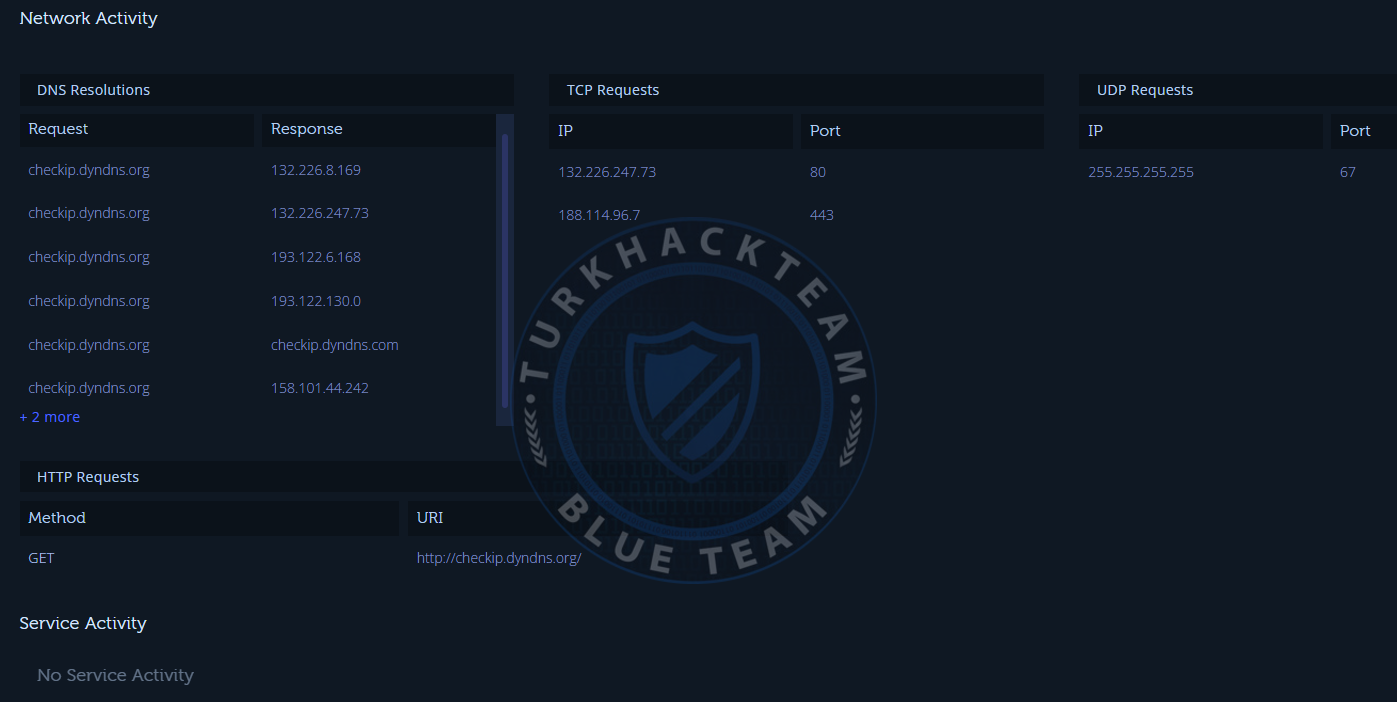

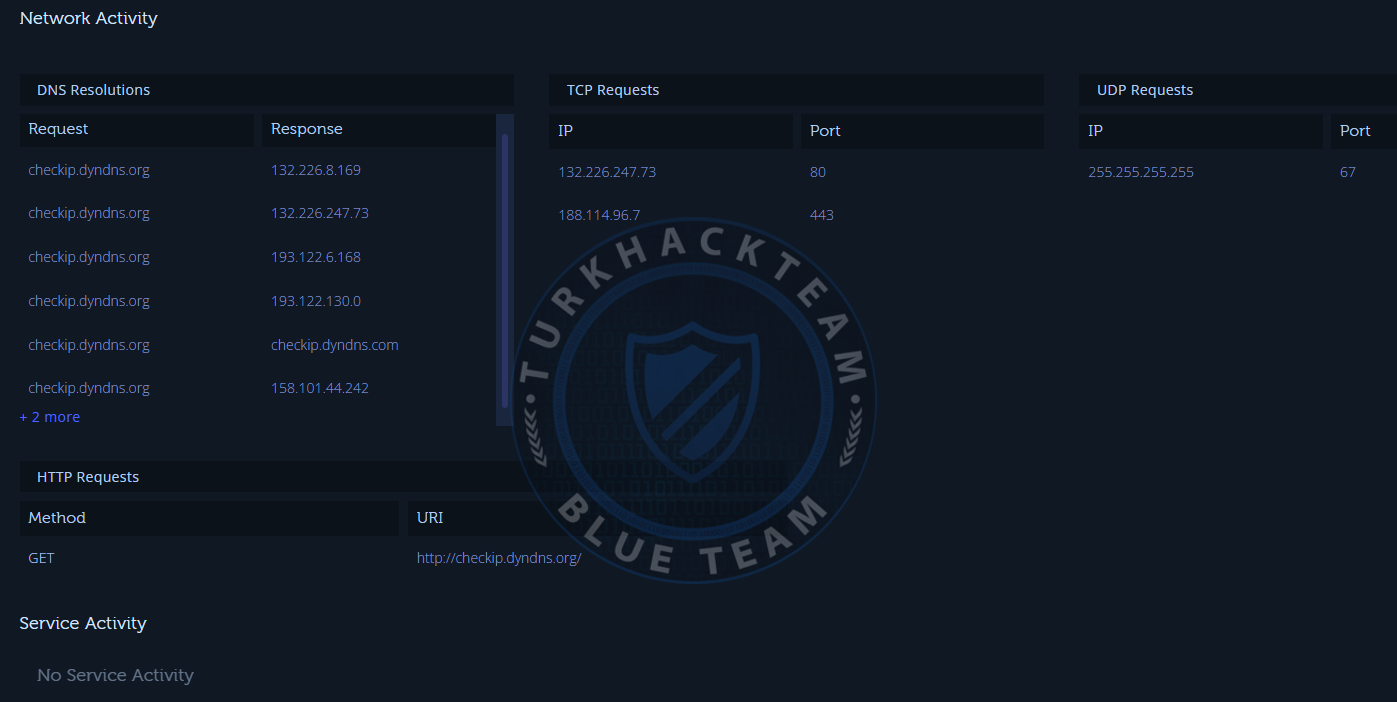

Network Activity: Ağ tarafında kötü amaçlı yazılımın davranışsal analizi için kullanılır. İp adreslerinin kullandığı protokolleri ve portlar hakkında bilgi verir.

DNS Resolutions:

DNS çözümlemeleri, dosyanın hangi alan adlarına bağlanmaya çalıştığını ve hangi IP adreslerinin yanıt verdiğini gösterir.

Örneğimizde zararlı “checkip.dyndns.org” adresine istekler atarak yanıt olarak farlı ip adreslerini aldığını görebiliyoruz.

TCP Requests: Bir uygulamanın bir ağ hizmetine veya sunucusuna TCP protokolü kullanarak bağlanma isteğidir.

Örneğimizde “132.226.247.73” adresinin http protokolünü (port 80) kullanarak TCP isteği yapmış.

UDP (User Datagram Protocol) Request: Bir ağ bağlantısı üzerinden gönderilen bir veri paketi türüdür. UDP özelliği gönderme sırasında bir paket eksik olsa bile paketlerin bütünlüğü bozulmadan gönderilmeye devam etmektedir bu protokol TCP’ye göre güvenli değildir.

Örneğimizde Belirli bir IP adresine (255.255.255.255) ve belirli bir port numarasına (67) bir UDP paketi gönderiliyor. Port 67, genellikle Dynamic Host Configuration Protocol (DHCP) sunucusuna ayrılmış bir port numarasıdır. DHCP, ağ cihazlarına otomatik olarak IP adresleri, alt ağ maskeleri, varsayılan ağ geçitleri ve DNS sunucu adresleri gibi ağ yapılandırma bilgileri sağlamak için kullanılır. Bu örnek, muhtemelen bir DHCP istemcisinden DHCP sunucusuna bir istek gönderdiğini gösteriyor.

HTTP Requests: Web sitesine bağlanarak web sayfaları, belgeler, resimler gibi farklı kaynakları istemek için kullanılan bir iletişim protokolüdür.

Örnekte “http://checkip.dyndns.org/”adresine bir GET metodu ile http isteği yapılmış.

Service Activity: İncelenen dosyanın sisteme servis olarak eklenip eklenmediğini ve servislerle ilgili aktiviteleri gösterir.

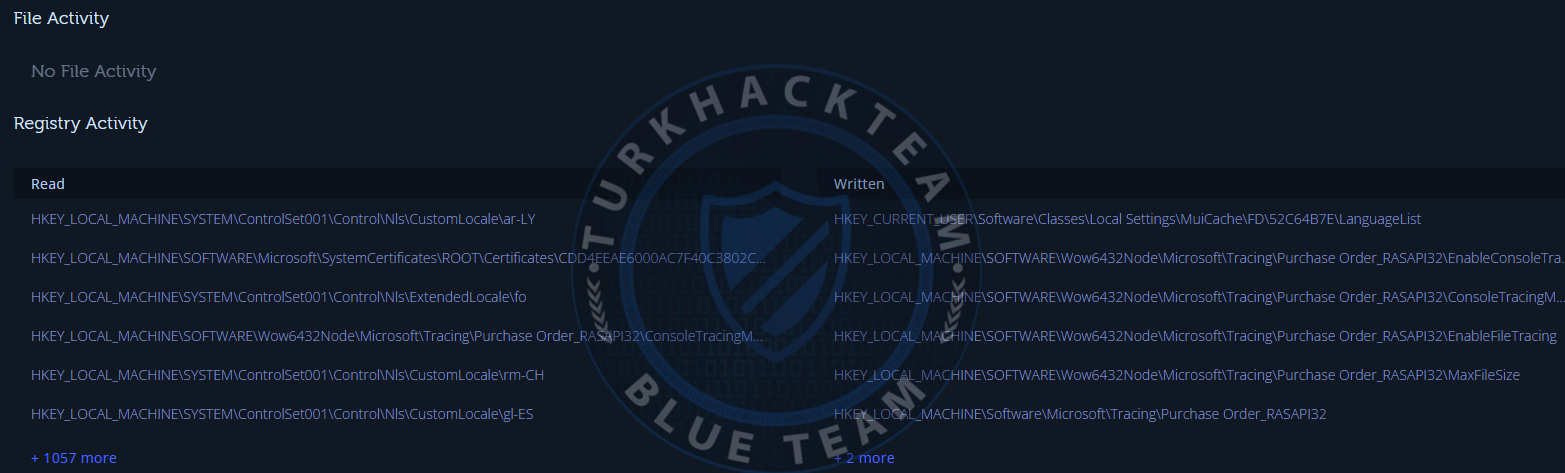

File Activity: Bir dosya analizi sırasında dosyaların disk üzerindeki aktivitelerini izleyerek, davranışsal analizler gerçekleştirir. Bu analizler sonucunda, dosyaların hangi diğer dosyalarla etkileşimde bulunduğu gösterir.

Read: İncelenen dosyanın okunduğunu gösterir. Bu, dosyanın içeriğine erişildiği anlamına gelir.

Örneğimizde “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\SystemCertificates\ROOT\Certificates\CDD4EEAE6000AC7F40C3802C171E30148030C072\Blob” bilgisayarın kök sertifikalarını sakladığı yerdir. Burada özel olarak belirtilen alt anahtar, CDD4EEAE6000AC7F40C3802C171E30148030C072, bir belirli bir kök sertifikasını temsil eder.

“Blob” işlemi genellikle veri veya nesnelerin veritaba’nın da saklanan bölümünü ifade eder.

Buradan sertifika değerini okuduğunu anlayabiliriz.

Written: Bir dosyanın belirli bir zamanda bir programa, hizmete veya işleve yazıldığını gösterir. Bu, bir uygulama tarafından oluşturulan veya değiştirilen bir dosyayı takip etmek için kullanılabilir veya bir kötü amaçlı yazılımın bir dosyaya zararlı kod enjekte ettiğini göstermek için de kullanılabilir.

Örnekte, “HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Tracing\Purchase Order_RASAPI32\EnableConsoleTracing” kayıt girdisi Microsoftun izleme mekanizmasını (tracing) yapılandırma ayarının tutulduğu yerdir. “Order_RASAPI32” bir alt uygulamanın alt anahtarı, belirli bir uygulamanın veya bileşenin izleme ayarlarını içerir. ”EnableConsoleTracing" adı, konsol izlemesinin etkinleştirilip etkinleştirilmediğini belirtir.

Konsol izlemesi, bir uygulamanın çalıştırıldığı sırada konsol ekranına (komut istemine) ilgili izleme bilgilerini yazdırma işlemidir.

Bu, genellikle bir uygulamanın davranışını izlemek veya hata ayıklamak için kullanılır. Dolayısıyla, bu kayıt, "Purchase Order_RASAPI32" adlı belirli bir uygulamanın konsol izlemesinin etkinleştirilip etkinleştirilmediğini belirtir. Eğer bu kayıt True (doğru) değerini içeriyorsa, konsol izlemesi etkinleştirilmiştir; False (yanlış) değeri ise etkinleştirilmemiştir. Zararlımız buradan bir alt uygulamanın konsol ekranında izlemek için bu değeri değiştirdiği çıkarımını yapabiliriz.

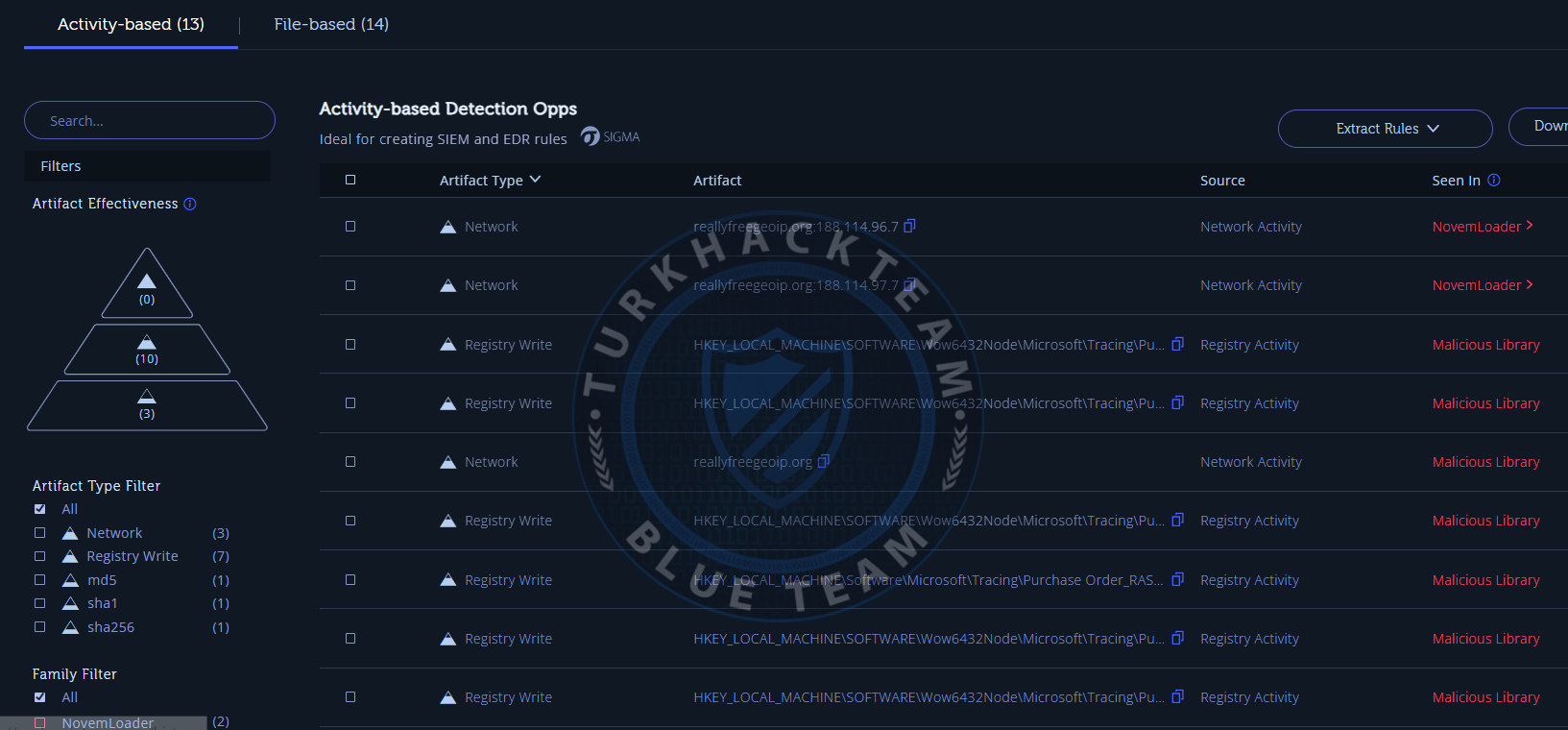

Detect & Hunt:

Bir dosyanın benzersiz genetik kodlamasını kullanarak, kötü amaçlı yazılım analizi yapabilen Intezer Analyze’nin önemli bir özelliğidir. Detect & Hunt sayesinde, kullanıcılar bilinmeyen veya şüpheli bir dosyanın kötü amaçlı olup olmadığını kontrol edebilirler.

Intezer Analyze, “Activity-Based” ve “File-Based” olmak üzere iki farklı türde analiz etme yöntemi kullanır.

Activity-based: Analiz yöntemi, bir dosyanın çalışma zamanı davranışlarını analiz eder. Bu yöntem, bir dosyanın herhangi bir zararlı davranışını tespit etmek için kullanılır. Activity-based analiz, dosyanın gerçek çalışma zamanı davranışlarını gözlemleyerek, dosyanın ne yaptığını, kaynakları nasıl kullandığını ve hangi dosya/klasörleri etkileşimde bulunduğunu tespit eder.

File-based: Analiz yöntemi, dosyanın imzasını karşılaştırarak, dosyanın bilinen zararlı yazılım imzaları veya benzer dosyalar içerip içermediğini belirlemeye çalışır. Bu yöntem, dosyanın özelliklerini (boyut, yaratılış tarihi vb.) inceler ve bilinen zararlı yazılım veritabanları ile karşılaştırarak, dosyanın zararlı olup olmadığını belirlemeye çalışır.

Artifact: tespit edilen bir tehdit veya saldırının bıraktığı belirli bir öğedir. Örneğin, bir dosya adı, bir kayıt defteri anahtarı veya bir ağ trafiği paketi olabilir.

Source: Bu tehdit veya saldırıda kullanılan yöntemi veya aracı tanımlar. Örneğin, bir kötü amaçlı yazılımın nasıl yayıldığını belirlemek için bir e-posta kampanyası veya bir açık kullanılmış olabilir.

Seen In: Belirli bir tehdit veya saldırının tespit edildiği veya gözlemlendiği kaynakları gösterir. Örneğin, bir kötü amaçlı yazılımın hangi bilgisayar veya sunucularda tespit edildiği olabilir.

Örnekte, Activity-based analiz yöntemine göre kayıt defteri düzenlemelerini ve ağ aktivitelerini görüyoruz.

Eğer isterseniz bu veriler ile SIEM ve EDR kuralları oluşturabilirsiniz.

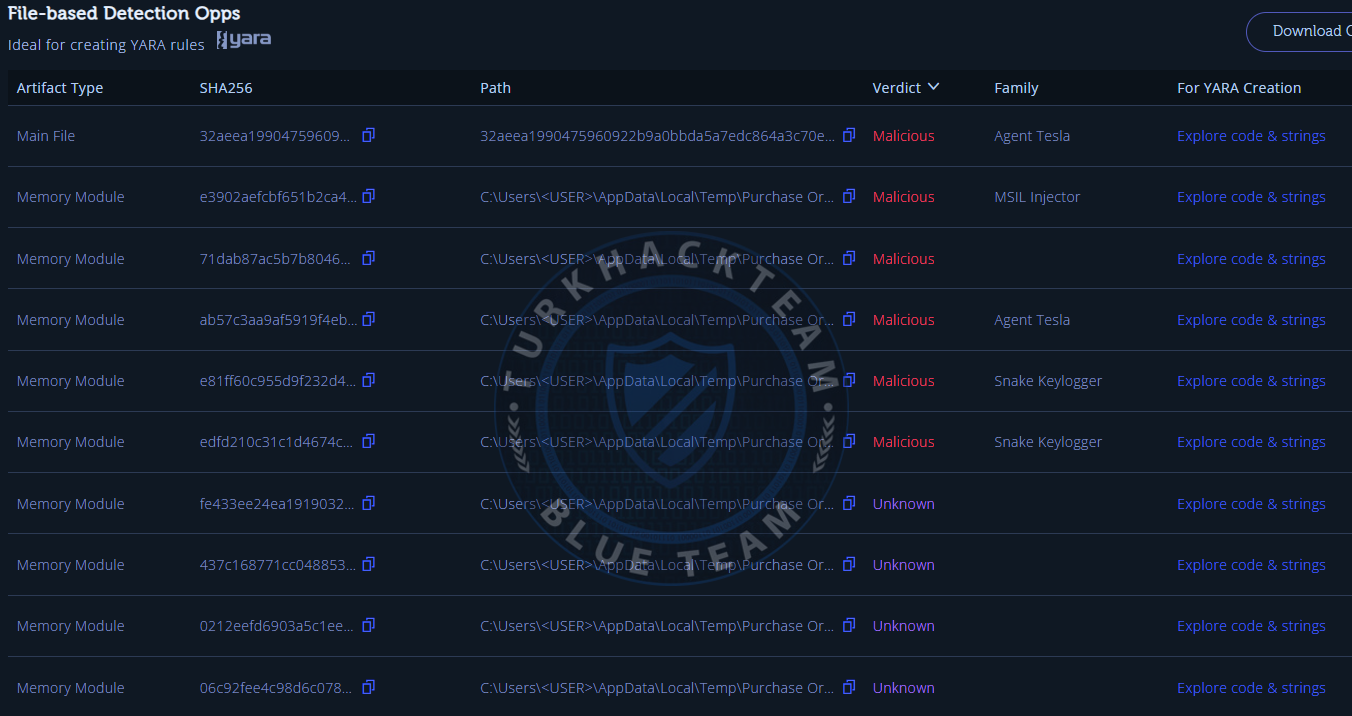

File-based tarafında, dosyaların tek tek sha256 hash değerlerine göre ayırarak makinedeki yerel dizinlerini tespit etmiş daha sonra verdict sütunu altında zararlı olanlara malicious etiketi bilinmeyenlere unknown etiketi vermiş eğer dosyanın detaylı analizi için kod ve string ifadeleri incelemek istersek en sağdaki Explore code & strings’e gidip incelemesini yapabiliriz.

Strings ifadelerine baktığımızda

“BtnNorth_click”,”btnSouth_click ” ifadelerini görüyoruz bunun bir keylogger olduğundan şüphelenebiliriz.

Bu veriler ile Yara kuralı da oluşturabiliriz. Yara kuralı konusunu bilmiyorsanız yazmış olduğum “yara kuralı yazma” konusuna bakabilirsiniz.

Intezer Analyze genel olarak bu şekildeydi kullanılması basit ve etkili bir platform, kendi çalışmalarımızda detaylı analizi kolaylaştırmak amaçlı yardımcı bir araç olarak kullanılabilir.

Yazıyı buraya kadar okuduğunuz için teşekkürler, sorularınız olursa bekliyorum iyi çalışmalar.