Nikto - Web Sayfası Güvenlik Açıkları - Kali Linux

(2.Bölüm)

Nikto Web Pentesting (1. Bölüm)- Zoptik

Merhaba arkadaşlar! İyi geceler ve hayırlı sabahlar diliyorum. Bu videoda, Kali Linux'ta bir web güvenlik açığı tarayıcısı olan Nikto'ya ilk etapta yaptığımızdan daha yakından bakacağız. Nikto, 6700'den fazla potansiyel olarak kötü amaçlı dosya/program dahil olmak üzere birden fazla öğe için web sunucularıyla kapsamlı testler gerçekleştiren, 1250'den fazla sunucunun önceki sürümlerini kontrol eden ve 270'den fazla sunucuda sürüme özgü sorunları kontrol eden açık kaynaklı bir Web Sunucusu Tarayıcısıdır (GPL). Kali Linux, gelişmiş sızma testi ve güvenlik kontrollerine odaklanan Debian tabanlı bir Linux dağıtımıdır. Kali, sızma testi, güvenlik soruşturmaları, adli analiz ve tersine mühendislik gibi çeşitli bilgi güvenliği görevleri için birkaç yüz araç içerir.

MacNikto da dahil olmak üzere Nikto'nun birkaç çeşidi vardır. MacNikto, Xcode ve Apple'ın Interface Builder'ında yerleşik olarak bulunan ve GPL altında yayınlanan bir AppleScript kabuğu GUI komut dosyası sarmalayıcısıdır. MacNikto uygulamasıyla birlikte yüklenen komut satırı sürümünde bulunan özelliklerin bir alt kümesine kolay erişim sağlar.

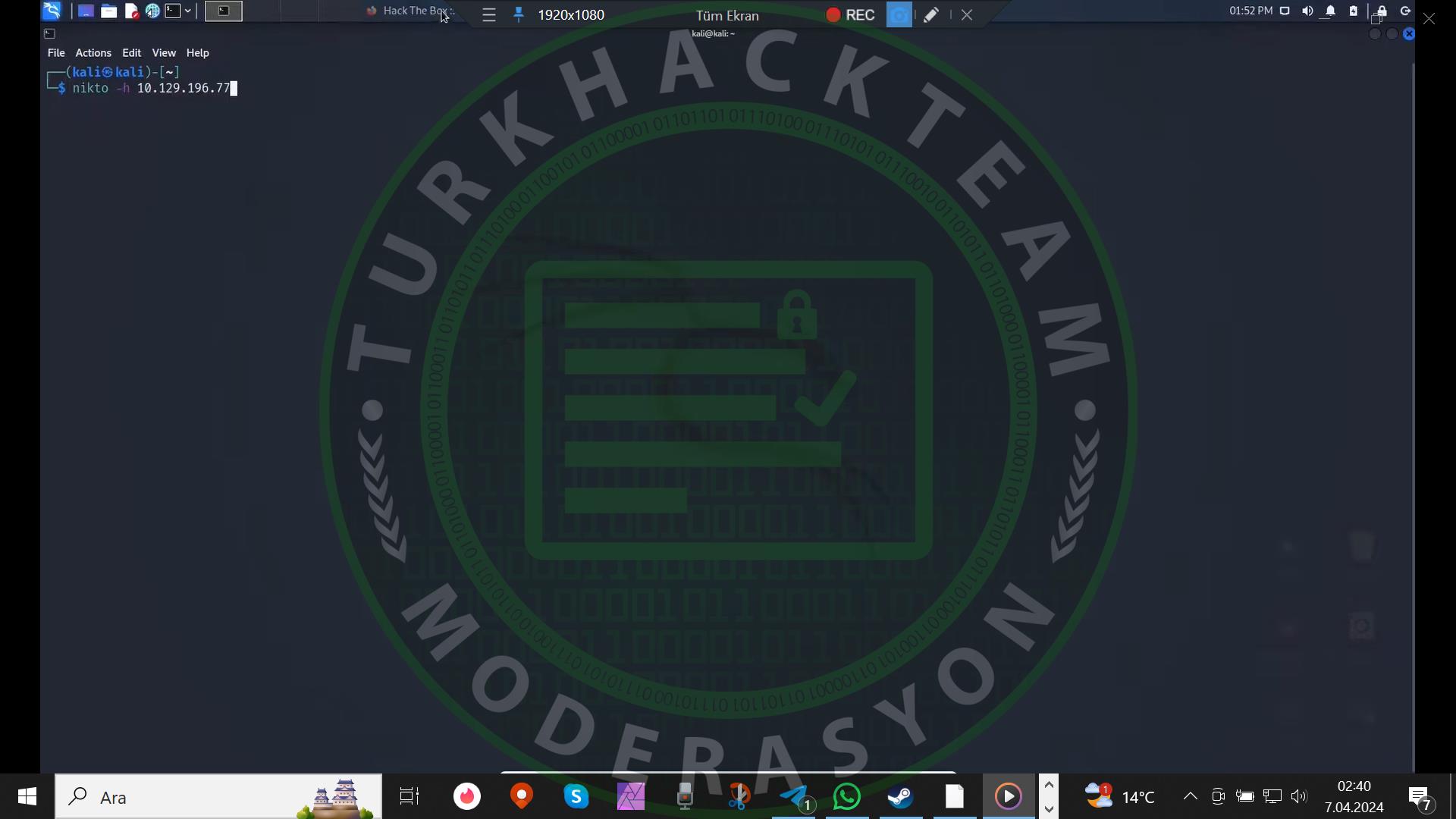

Web sitesi yanlış yapılandırmalarını ve güvenlik açıklarını tespit etmede son derece iyidir. Nikto, genel olarak, belirli ayrıntıları vermede çok iyi olabilir ve bazen bir web sitesini tehlikeye atmak için gereken CVE'ler ve/veya istismarlarla ilgili kesin bilgiler verebilir. Orada da küçük derbusting unsurları var. Başlayalım. Kali Linux kullanıyorsanız, Nicto önceden yüklenmiş olmalıdır. Tek yapmanız gereken Nicto yazmak. Kali Linux kullanmıyorsanız, lütfen nasıl kurulacağına ilişkin açıklamaya bakın. Yani bu durumda, nicto -h yazabiliriz. H, ana bilgisayarı ve taramak istediğimiz web sitemizi belirtir. Şahsen terörist bir makinenin IP adresini kullanacağım. Ayrıca bir web sitesi kullanabilir ve örnek olarak Google yazabilirsiniz, ancak taramaya karar verdiğiniz her ne olursa olsun, tarama iznine sahip olmanız gerektiğini unutmayın. Nikto çok, çok kendini belli eden bir araçtır ve çok kolayca tespit edilir ve ekarte edilir.

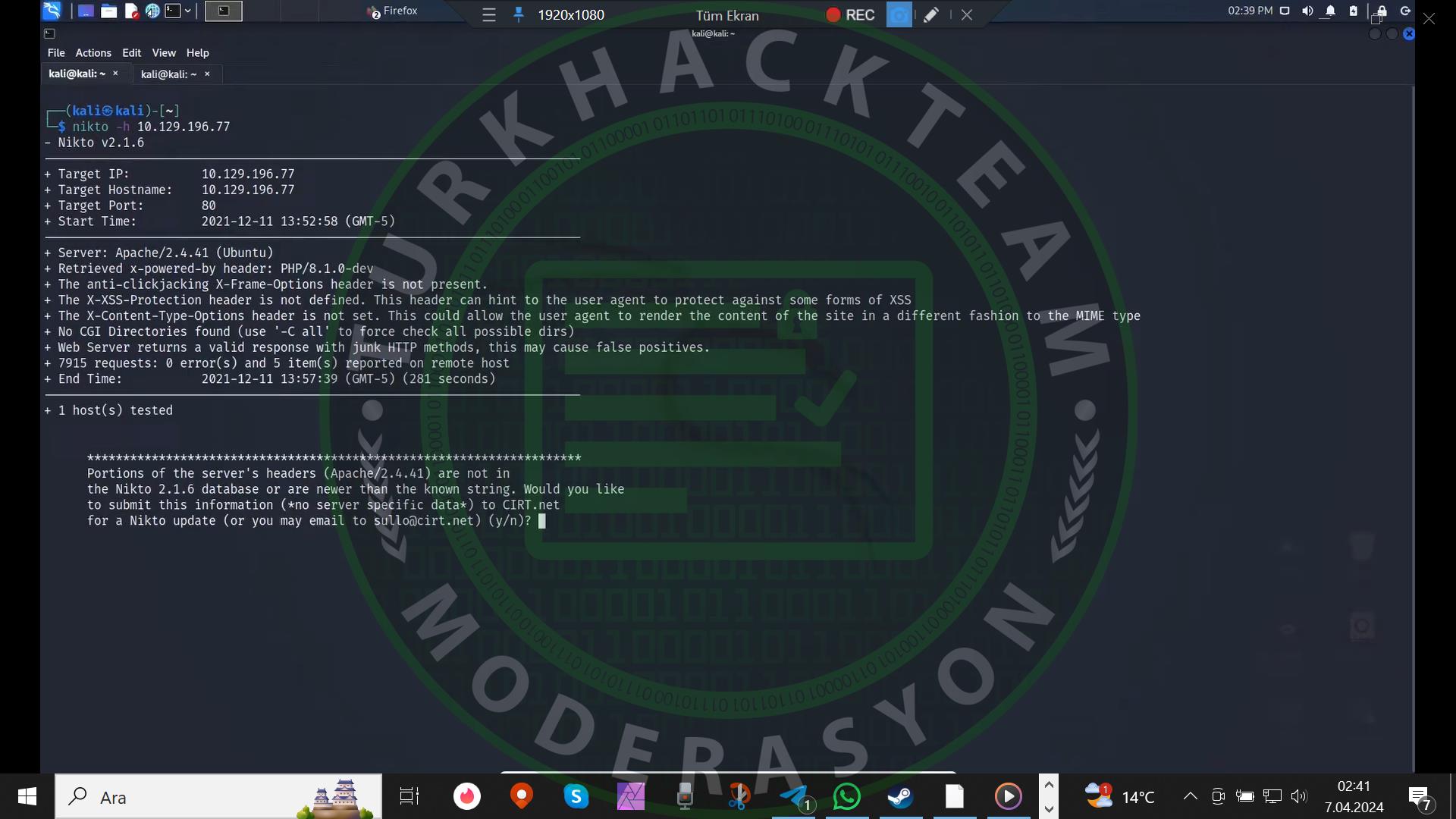

Bu nedenle, ne taradığınıza dikkat edin ve izniniz olduğundan emin olun. Bu yapıldıktan sonra, Enter tuşuna basabiliriz ve sonuçlar filtrelemeye başlayacak ve sonuçlar geldiğinde geri döneceğim. Ve işte bizde var. Tarama sonuçları geldi. Şimdi Nikto'nun gücünü gerçekten göstermek için Nikto için iki ayrı tarama yaptım. Buradaki ilk tarama çok fazla bilgi içermiyor, ancak ikinci tarama çok daha iyi ve üzerinde çok daha fazla bilgi var.

Yani burada buna bakarsak, bize sunucu hakkında bilgi verdiğini görebiliriz. Sunucu şu anda Apache 2 .4 .41'dir. Bu çok iyi. Herhangi bir bilgi iyi bilgidir. Ve şu anda php8 .1 .0 -dev olan bir XPower başlık sürüm adı aldığını görebiliriz. Ve görünüşe göre bu şeylerin geri kalanı özellikle önemli değil. CGI dizini bulunamadı gibi görünüyor. Bu iki versiyon dışında başka bilgi yok. Ama dediğim gibi, her türlü bilgi iyi bilgidir. Ben her zaman bu maksimum numaralandırma becerisine sahip olmak ve bu sürümleri bulabilmek istiyorum. Yani bu durumda ve video uğruna, bir versiyona bakalım. Bu durumda, normalde yapacağım şey, buna sağ tıklardım ve görürdüm, bu herhangi bir şeye karşı özellikle savunmasız mı? Yani burada Google'a gidebiliriz ve buraya yazabilir ve exploit yazabiliriz. Oh, şuna bak. Bunu orada yapabiliriz. Ve şuna bakın. Ve bu şu anda çok kolay görünüyor. Uzaktan kod yürütme, tam olarak görmek istediğiniz şeydir ve istismar veritabanındadır. Yani PHP 8 .1 .0 -dev, bu şu anda çok, çok umut verici görünüyor. Ve eğer bu içine girmek istediğim bir kutuysa, uzaktan kod yürütme gitmenin yoludur. Ve bu, potansiyel olarak işe yarayıp yaramadığını görmeye çalışacağım bir şey. Dolayısıyla, bu durumda, Nikto'nun aldığı bir şeyin bizi sistem için potansiyel bir istismara götürdüğünü görebiliriz ve bu yüzden Nikto bu kadar harika. İkinci bir örneğe bakalım. İşte sonuçları:

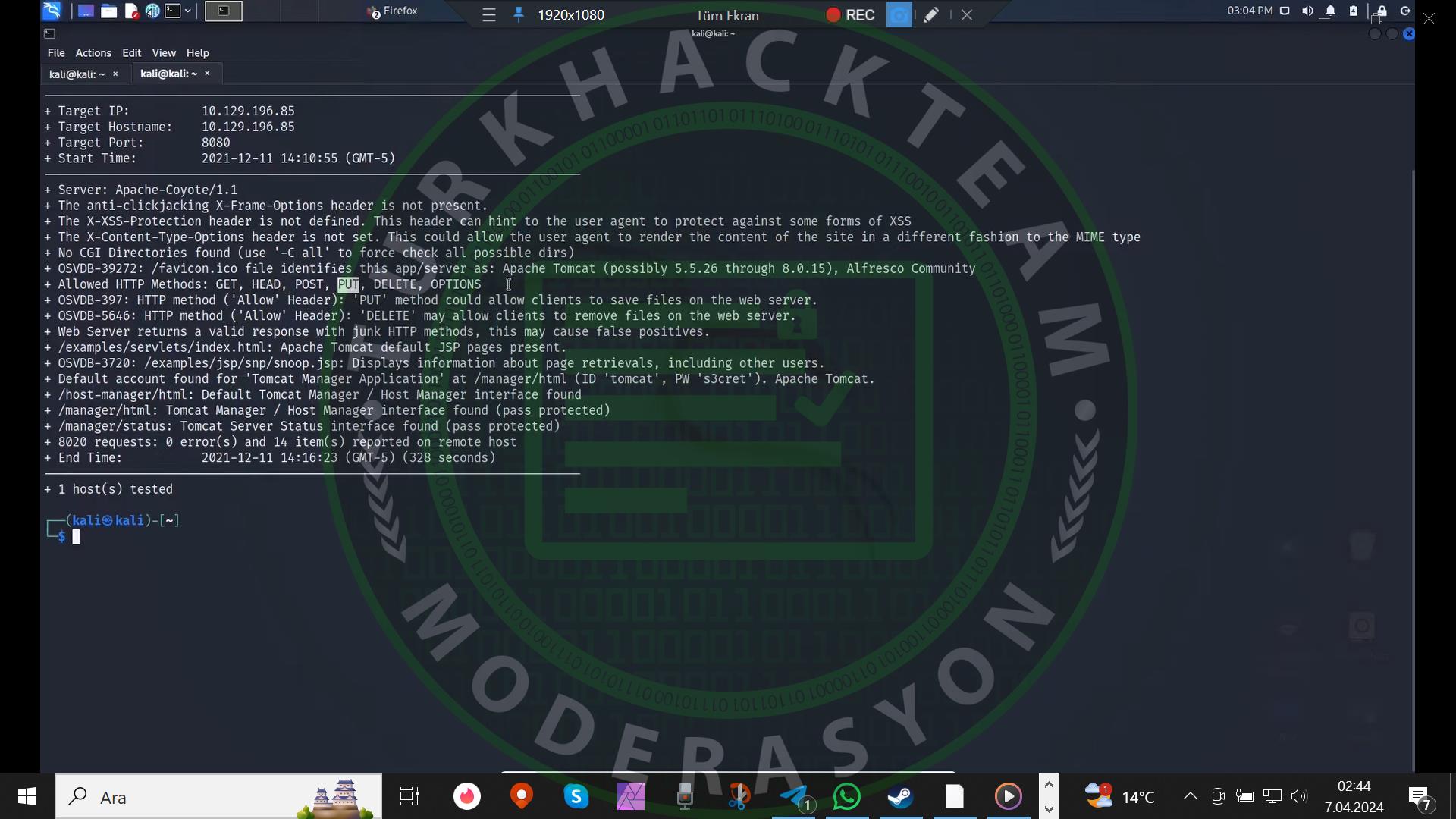

GET (Alıntı) PUT (Alıntı)

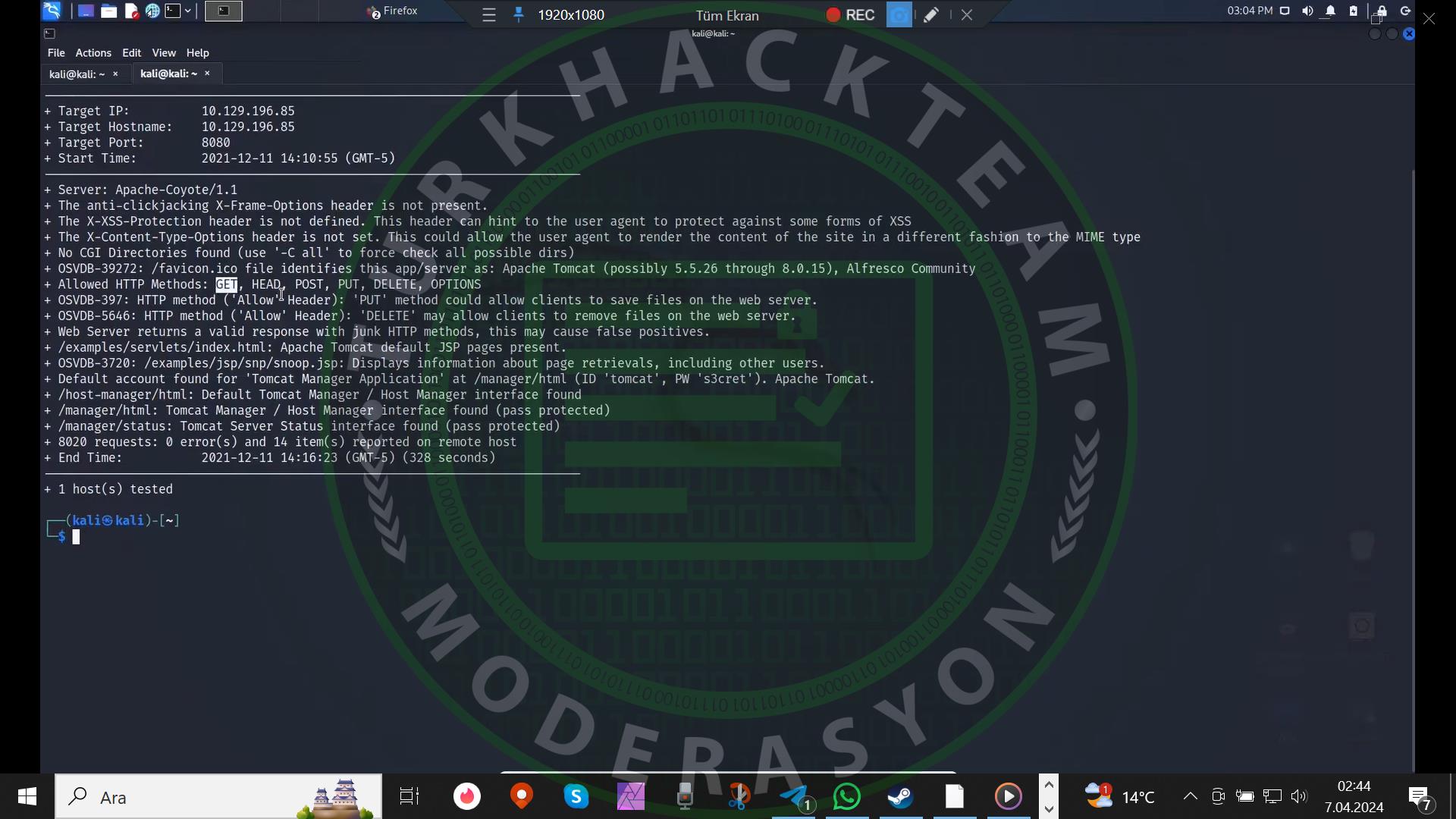

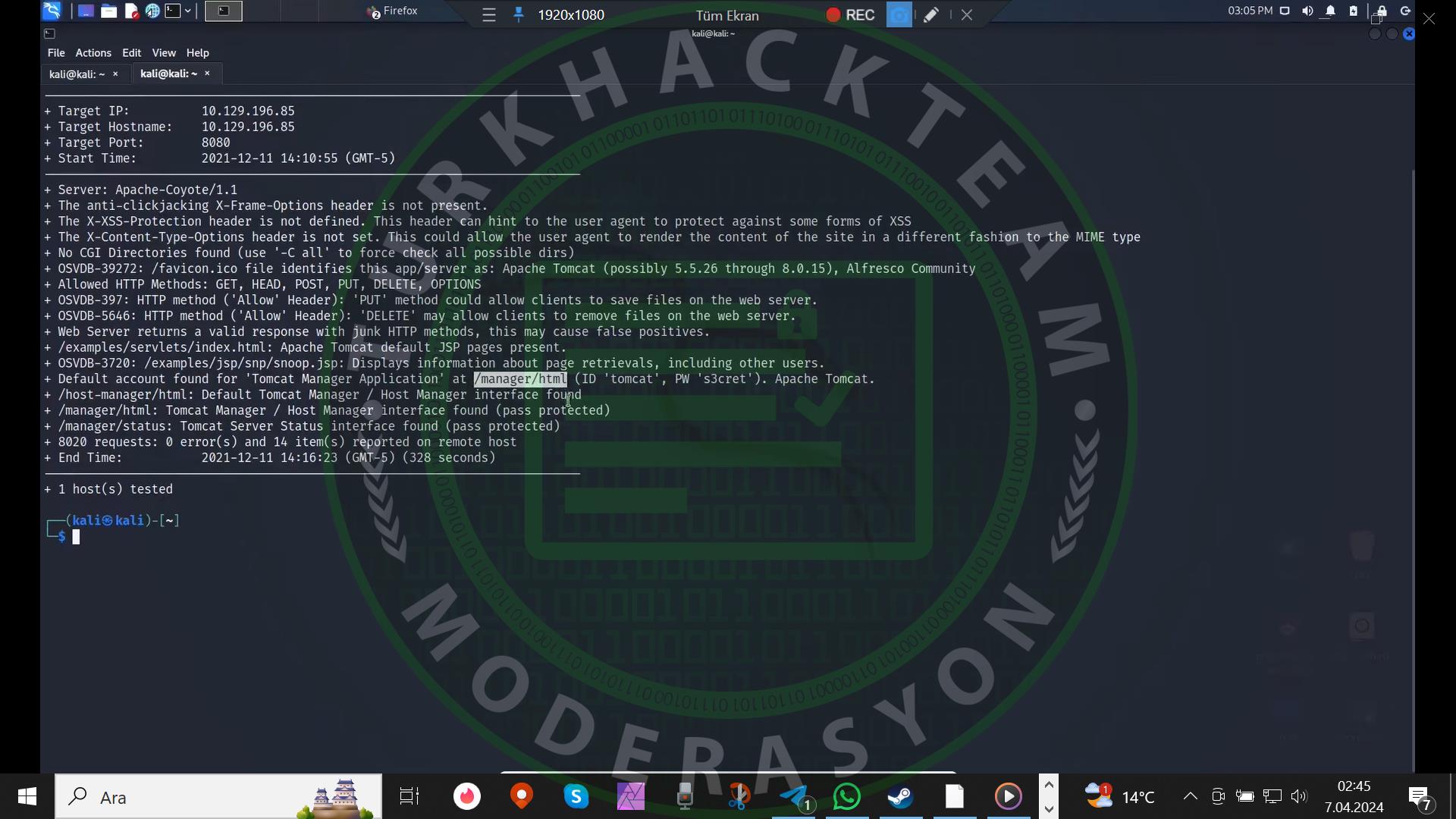

İlkinden çok daha fazla bulguya sahip olduğunu görebilirsiniz. Başlayalım. Apache Coyote 1 .1 sunucusunu çalıştırdığımızı görebilirsiniz. Bu çok hoş. Ancak, başka neler bulabileceğimizi görelim. XXS'miz var, CGI yok. Bunların hiçbiri bize web sunucusunun kendisi hakkında çok büyük bilgi vermiyor, bu yüzden onu olduğu gibi bırakacağız ve başka neler bulabileceğimizi göreceğiz. Buna bir göz atalım. Dosya, uygulama sunucusunu Apache Tomcat olarak tanımlar, muhtemelen bu sürümün bu sürümü. Şimdi, bununla ilgili tek şey, bize belirli bir sürüm vermemesi, bize bir aralık vermesi, bu yüzden tam olarak hangi sürüm olduğunu belirlemek için hala biraz numaralandırma gerektiriyor. Öyleyse başka neler bulabileceğimizi görelim. Şimdi, bu ilginç. izin verilen HTTP yöntemleri. Şimdi, ilginç olanlar GET ve PUT. Bunun tam olarak ne demek olduğunu tam bilmiyorsanız, tek anlamı, web sunucusundan dosyaları almak için GET komutunu kullanabileceğiniz ve bu şekilde yazılım veya sürümleri numaralandırmaya bakabileceğinizdir. Bu bilgi ve veri kazanmanın iyi bir yoludur.

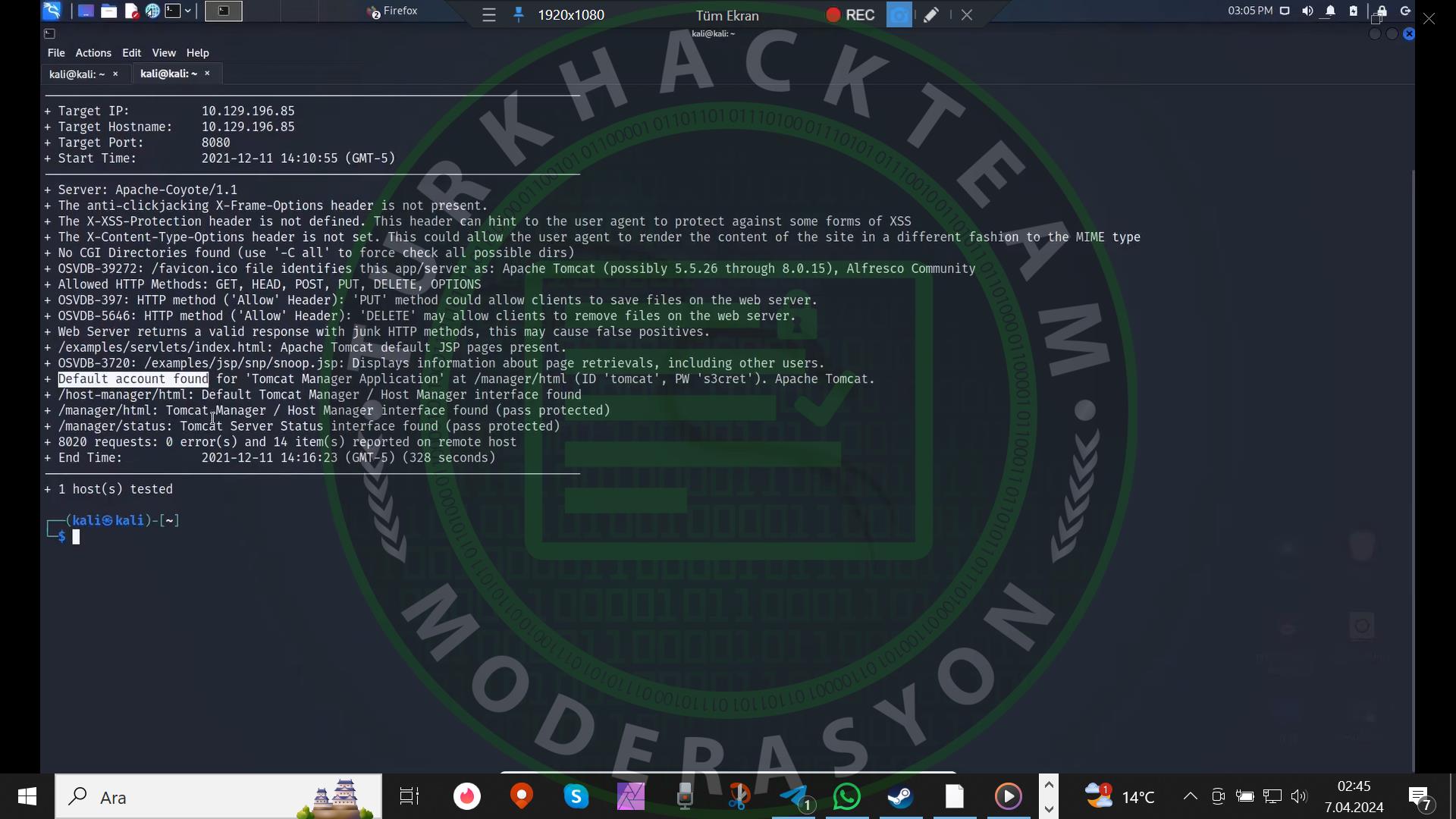

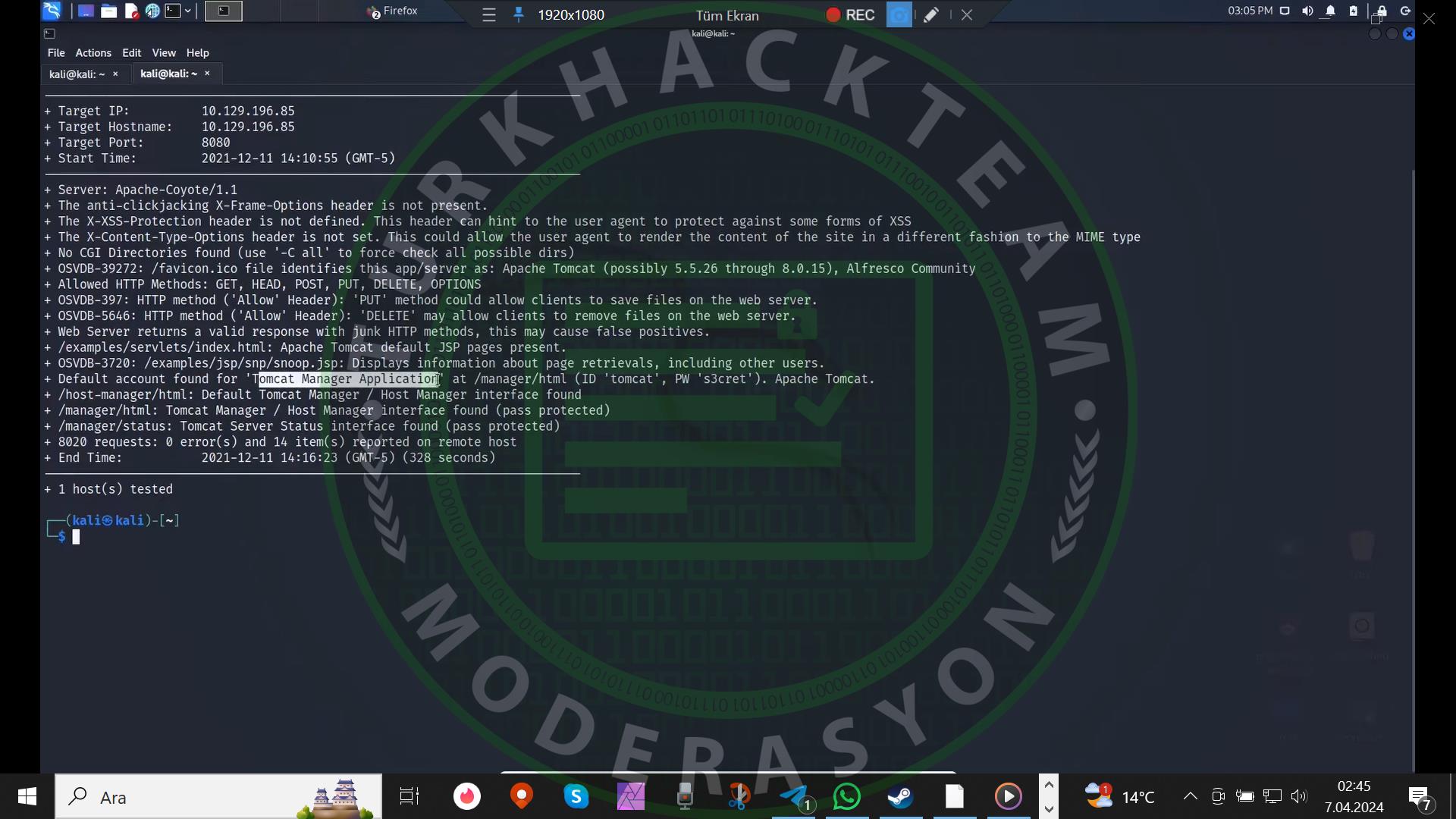

Ama daha da iyisi PUT'tur. PUT, dosyaları web sunucusuna yerleştirmek için PUT komutunu kullanmanıza izin verir. Ve bununla anladığım şey, web sunucusuna ters kabuklar, kötü amaçlı kötü amaçlı yazılımlar veya kötü herhangi bir şey yükleyip koyabilir ve çalıştırabilir ve bu şekilde erişim elde edebilirsiniz. Yani bu kesinlikle bir giriş yolu, değil mi? Ama biraz çalışma gerektiriyor. Yapmak istediğimiz şey kolay galibiyetleri bulmak, değil mi? Bu nedenle, bu Nikto taramalarına veya bu şekilde herhangi bir taramaya bakarken, her zaman en kolay yolu bulmak istersiniz. Saatler harcamanın bir anlamı yok Kolay bir yol varken, tüm bunlardan aklıma takılan tek şey burada: Varsayılan hesap şimdi bulundu, bu kesinlikle korkunç, Bizim için harika. Ancak varsayılan hesabı olan. Çok çok kolay bir şekilde tehlikeye atılır, bu nedenle çıkartma hesabı bir Tomcat yönetici uygulaması içindir ve hatta bize kimlik bilgilerinin yerleştirilebileceği dizini ve Yolu verir, böylece daha da iyi görebiliriz:

-görseller videodan alıntıdır-

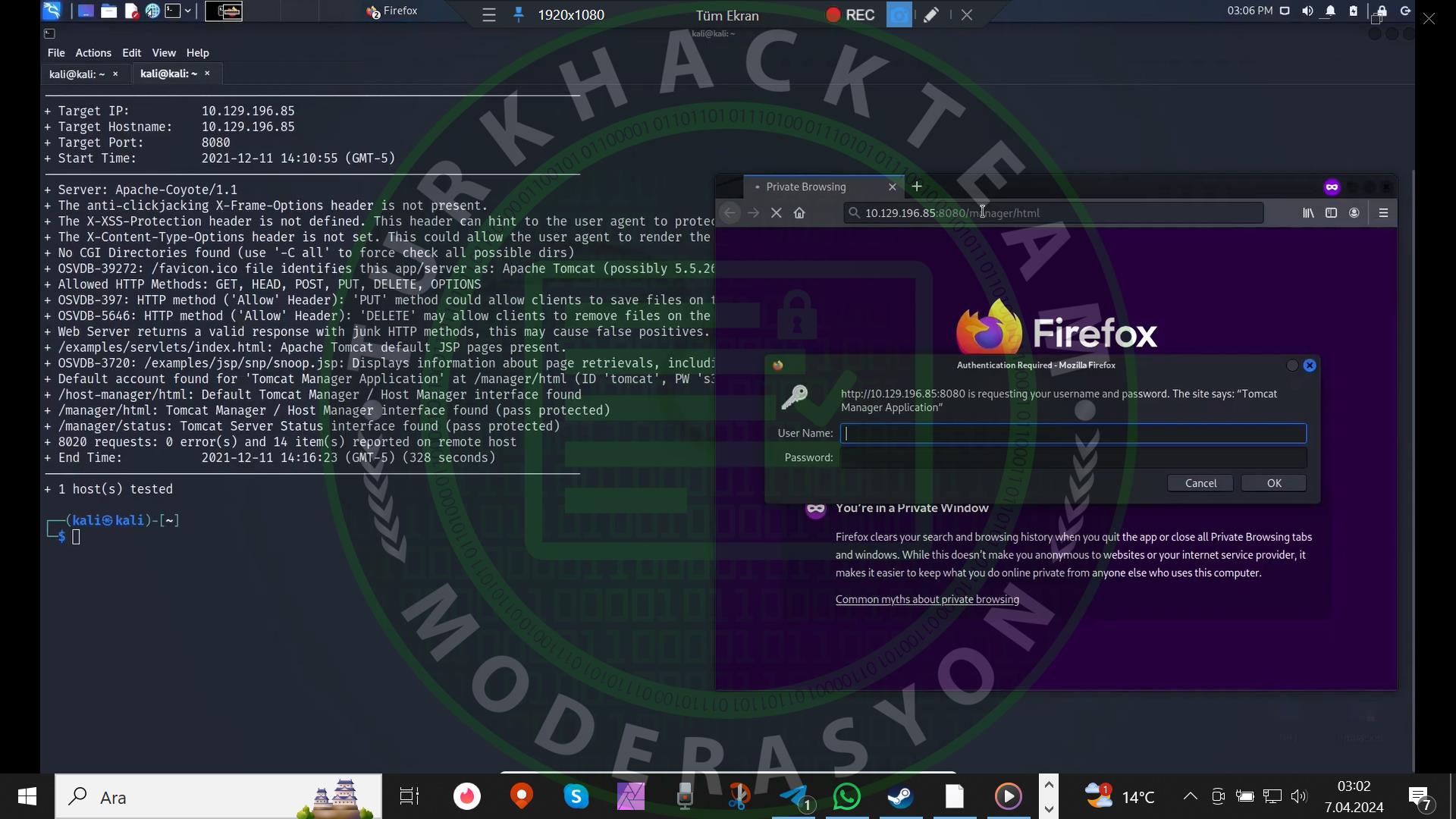

bize kimlik bilgilerinin şimdi ne olacağına dair bir kimlik ve şifre Bu altın vurmak gibi ve bu harika. Yani bu bizim yapacağımız şey buraya ulaşacağız ve tam olarak neler olup bittiğini göreceğiz ve işe yarayıp yaramadığını göreceğiz. Bu yüzden bunu kopyalayacağız, buraya gidin, bunu yazın ve bize veya kullanıcı adı ve şifreyi sorduğunu görebilirsiniz, böylece Tomcat'i yazabiliriz ve şifre s3cret ve Tamam'a tıklayabiliriz. Burada bekleyebiliriz. Doğru mu yanlış mı?

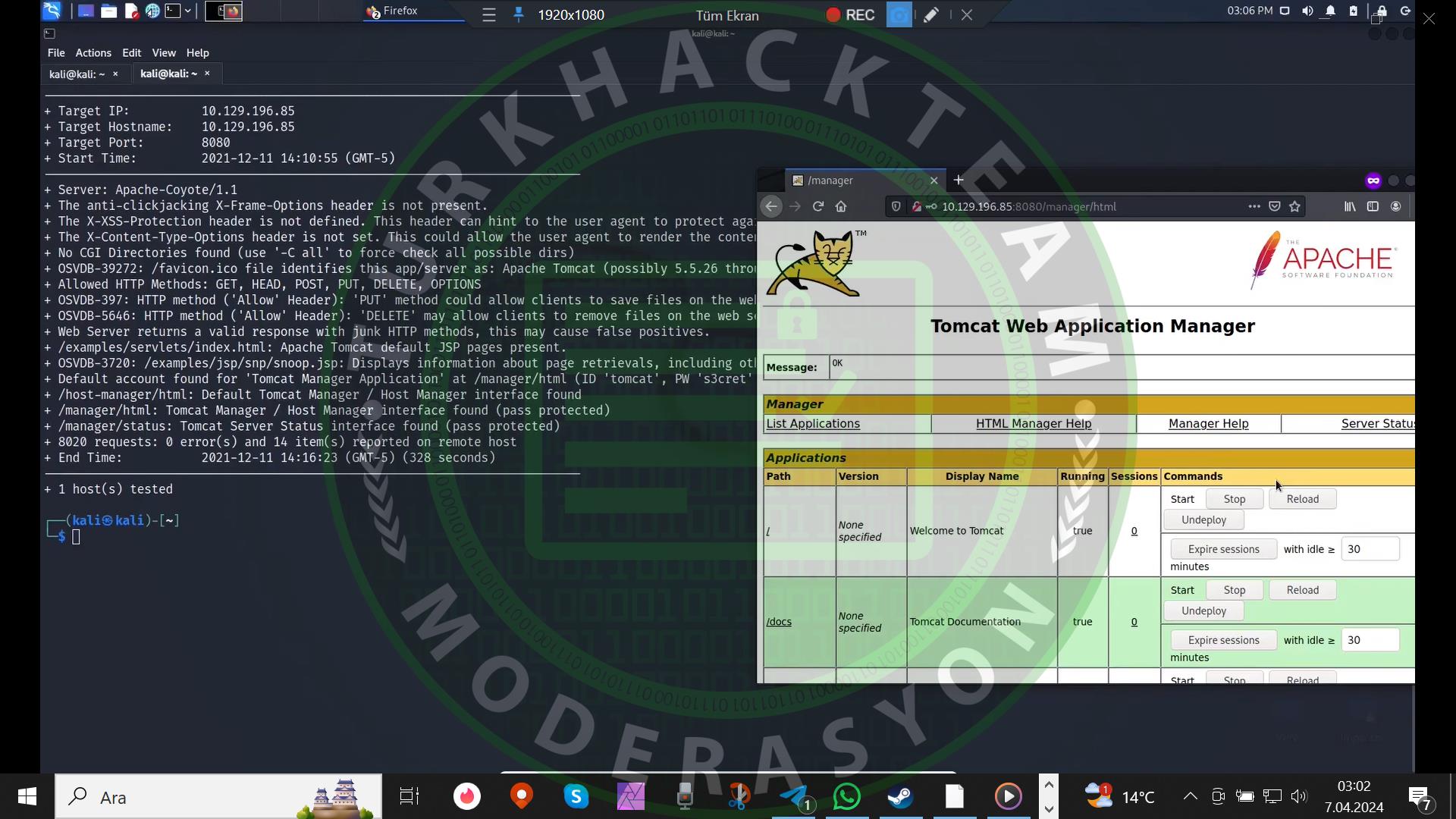

-2 görsel de videodan alıntıdır-

İşte devam ediyoruz. Kusursuz. O zaman web uygulama yöneticisine başarıyla girmişiz gibi görünüyor. Ve bu temelde Nikto'nun gücünü gösteriyor.

Bu hafta yaptığım Nikto ikinci bölüm konumla Nikto serisini bitirmiş durumda bulunuyorum. Umarım iki bölümü de beğenmişsinizdir. Bunlar için bayağı emek harcadım. Herkese iyi pazarlar ve hayırlı Ramazan bayramları diliyorum. Sevgiyle kalın.

*Bu içerik eğitim amaçlıdır ve bu bilgiler yalnızca sahip olduğunuz veya çalışma iznine sahip olduğunuz ortamlarda kullanılmalıdır.

(CEH v11)

Zoptik