Access Control List (ACL) Nedir?

Erişim Kontrol Listesi (Access Control List) uygulamadaki kullanıcıların yetkilendirme kayıtlarını içeren listedir. Bu liste içerisinde kullanıcının erişim yetkilerini tanımlarız ve sonrasında ilgili yerlerde bu kontrolleri sağlayarak kullanıcının yalnızca yetkileri dahilde ekranlar görebilmesini işlemler yapabilmesini sağlarız.Oluşturulan kurallar ile hangi trafiğin geçeceğinin, hangisinin geçemeyeceği gibi kontroller yapılır.

(ACL) 3'e ayrılır.

1)Standard Access Control Lists

2)Extended Access Control Lists

3)Named Access List( hem standart hem extended olarak kullanılabilir)

(ACL) 3'e ayrılır.

1)Standard Access Control Lists

2)Extended Access Control Lists

3)Named Access List( hem standart hem extended olarak kullanılabilir)

1) Standard Access Control Lists

- Standard ACL sadece IP adreslerine göre paketleri kontrol eder.

- Destination Address’e en yakın router’a uygulanır.

- Standard ACL yapılandırmasında yalnızca 1–99 ve 1300–1999 numaralar kullanılır.

- Standart ACL'ler filtreleme işlemini sadece layer 3 bilgisine bakarak gerçekleştirirler.

2)Extended Access Control Lists

• Extended ACL için birden fazla filtreleme uygulanabilir.

• IP/TCP/UDP gibi protokolleri kullanarak filtreleme yapılabilir.

• Source ve Destination IP Address’ler kullanılabilir.

• Source Port, Destination Port numaralarına göre istediğimiz filtrelemeyi yapabiliriz.

• Source’a en yakın router’a uygulanması gerekir.

• Extended ACL yapılandırılmasında ise 100–199 ve 2000–2699 numaraları kullanılır.

• Extended ACL'ler paketlerin layer 3 ve layer 4 bilgilerine göre filtreleme işlemi yaparlar.

Standart Acces List Yapılandırılması

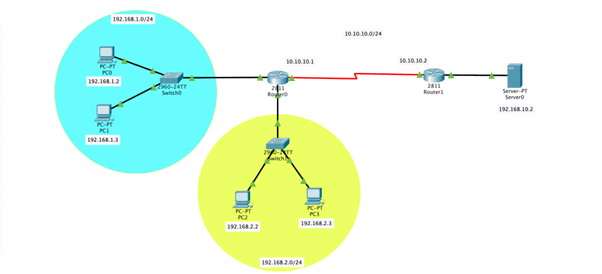

Şimdi Standart ACL (Access List) için, PC0 kullanıcısı Server0 ulaşacak, aynı ip bloğunda olan PC1 kullanıcısı ise server ulaşmaması gerekiyor, yine farklı ip bloğunda olan PC2 kullanıcısı da Server0 ulaşmayacak şeklinde kural oluşturacağız. Destination Address yani hedef Server0 sunucu olduğu için ona en yakın Router olan Router1 üzerinde gerekli yapılandırmalar yapacağız.

✓ R1>enable

✓ R1#conf terminal

✓ R1(config)#access-list 10 permit 192.168.2.10 (10 değerini girip izin verilecek İP adresini giriyorum. Birden çok kullanıcı IP adresi varsa bu komutla ekleyebilirsiniz.)

✓ R1(config)#access-list 10 deny 192.168.2.0 0.0.0.255 (192.168.2.0 sonuna sıfır olarak ekledim çünkü, o bloktan gelen bütün İP adreslerin engellenmesini sağlıyorum. Tabi ki bu işlemi tek İP adresi belirterek de yapabilirsiniz.)

✓ R1(config)#access-list 10 deny 192.168.1.0 0.0.0.255 ( Sıfır olarak ekledim, çünkü, o bloktan gelen bütün İP adreslerin engellenmesini sağlıyorum.)

✓ R1(config)#interface serial 0/1/0 (Tanımlayacağım Router’ın serial portunu giriyorum)

✓ R1(config-if)#ip access-group 10 in (Standart ACL -Access List- Switche tanımlama komutu. Bunu belirtmezseniz kuralınız çalışmaz.)

✓ R1(config-if)#end

✓ R1#wr

Girdiğimiz bu Standart ACL (Access List) komutlarından sonra, senaryomuza göre PC0 kullanıcısı Server Ping atabilirken diğer kullanıcılar ulaşamayacaktır. Bu şekilde Access List gruplar tanımlayarak, network yapınızda, hangi İP grup hangi VLAN grubuyla haberleşsin veya haberleşmesin şeklinde, basit bir network güvenliği oluşturabilirsiniz.

Extended Acces List Yapılandırılması

Şuanda tüm cihazlar birbirlerini ping’leyebiliyorlar. Bizim extended ACL için yapacağımız işlem, 192.168.1.2 ip adresine sahip cihaz server’a FTP yapabilirken, diğer cihazlar server’a sadece ping atabilsin.

Öncelikle 192.168.1.2 ip adresi için kuralımızı yazalım. Kuralımızı standart ACL aksine, hedefe yakın değil kaynağa yakın yazacağımız için router0’da işlem yapacağız.

√ Router0>en

√ Router0(config)#conf t

√ Router0(config)#access-list 110 permit 192.168.1.2 host 192.168.10.2 eq ftp

Yukarıda yazmış olduğumuz kuralda access-list numarasını gördüğünüz üzere 1-99 arası değil 100-199 arası belirledik. Kaynak ve hedef ip adreslerini girerek Ftp’ye izin vermiş olduk. Ftp yazmış olduğumuz yere izin vereceğimiz protokolün portunu da yazabiliriz.

Örneğin;

√ Router0(config)#access-list 110 permit 192.168.1.2 host 192.168.10.2 eq 21

Ftp yerine Ftp portu olan 21 yazarak da bu işlemi gerçekleştirebiliriz. Şimdi ise 192.168.1.0 network’üne ve 192.168.2.0 network’üne Ftp kapatacağız.

√ Router0(config)#access-list 110 deny 192.168.1.0 0.0.0.255 host 192.168.10.2 eq ftp

√ Router0(config)#access-list 110 deny 192.168.2.0 0.0.0.255 host 192.168.10.2 eq ftp

Diğer cihazların server’a Ftp yapmamaları için ilgili kuralı da yazmış olduk. Şimdi ise diğer tüm cihazların server’a ping atabilmeleri için ilgili kuralı yazalım.

√ Router0(config)#access-list 110 permit icmp any any

Evet yukarıdaki komutu yazarak, tüm cihazlar ping atmak istediğinde bunu gerçekleştirebilecekler. İlgili komutta “any any” yazmamızın sebebi, “any any” herhangi bir kaynak host ve herhangi bir hedef host anlamına gelmektedir. Biz yazdığımız komutta “Herhangi bir kaynak host veya herhangi bir hedef host ping atabilsin” anlamına gelmektedir.

Şimdi ise sıra yazdığımız access-list’i uygulamaya geldi. Yazdığımız access-list’in çalışabilmesi için ilgili router0’a bağlı portlara bu access-list’i tanımlamamız gerekiyor.

√ Router0(config)#interface fastEthernet 0/0

√ Router0(config-if)#ip access-group 110 in

√ Router0(config)#interface fastEthernet 0/1

√ Router0(config-if)#ip access-group 110 in

Yukarıda yapmış olduğumuz işlemde, 110 numaralı access-list’imizi ilgili portların in yönüne uygulamış olduk. Şuanda bu işlemi de yaptıktan sonra cihazların hepsi ping atabiliyor iken, sadece 192.168.1.2 adresini sahip host Ftp yapabileceğiniz göreceksiniz.

Yapmış olduğunuz access-list’leri görmek veya kontrol etmek isterseniz ;

√ Router0#show access-lists

yazmanız yeterli olacaktır.