Bu makalemizde Active Directory ortamlarında Akıllı Kart ile oturum açma adımlarını işleyeceğiz. Uluslararası çalışan bazı firmalarda, firmaların önemli bilgi işleyen birimlerinde bazen Active Directory ortamında oturum açma işlemleri için karmaşık şifre yetersiz olabiliyor. Müşteriler bazen biraz daha gelişmiş güvenli yapılar isteyebiliyorlar. Çalışmakta olduğum yapıda bu şekilde bir talep geldi. Bilgisayarların Akıllı Kart ile sistemde oturum açması istendi. Bu nedenle ileride belki bir projede karşınıza çıkabilecek bu konuyu sizlerle paylaşmak istedim. Bazı noktalar daha önce geniş biçimde anlatıldığı için üzerinden geçecek bazı noktalarda ise detay bilgiler paylaşacağım. Makalemizde önce Akıllı Kart içerisine yerleştirilecek olan sertifika konusuna yer vereceğim daha sonrasında ise Akıllı Kart ile oturum açma adımlarını detaylandıracağım.

Makalemiz aşağıdaki gibi dört adımdan oluşacak birinci adımın tamamını bu makalemizde bulacaksınız.

1-Akıllı Kart Oturum Açma İşlemleri için Sertifika Servisinin Kurulması

2-Akıllı Kart Oturum Açma İşlemleri için Sertifika Templatenin Oluşturulması

3-Akıllı Kart Üzerine Sertifika Yükleme

4-Akıllı Kart ile Oturum Açma Adımları ve Test İşlemleri

1-Akıllı Kart Oturum Açma İşlemleri için Sertifika Servisinin Kurulması

Öncelikle şunu belirtmek isterim Global bir sertifika üreticiden sertifika alarak bu işlemlerinizi yapabilişiniz. Ancak Logon Sertifikası pahalı olduğu için ayrıca bu sertifikalar genelde kısa süreli 1, 2, 3 yıl gibi sürelerle yenilenmesi istendiği için çok maliyet doğuracaktır. Bu nedenle kendi ortamımızda kullanılacak kartlar için kendi sistemimizde sertifika oluşturup bu gereksiz maliyetten kurtulmak en mantıklı seçim olacaktır. Sertifika konusunu detaylandırarak ilerleyelim.

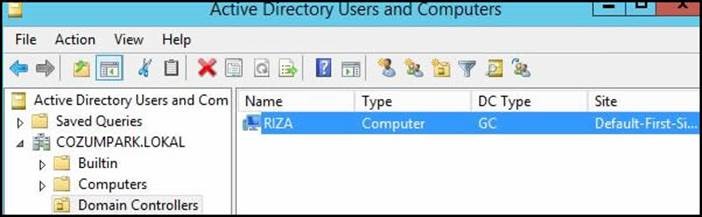

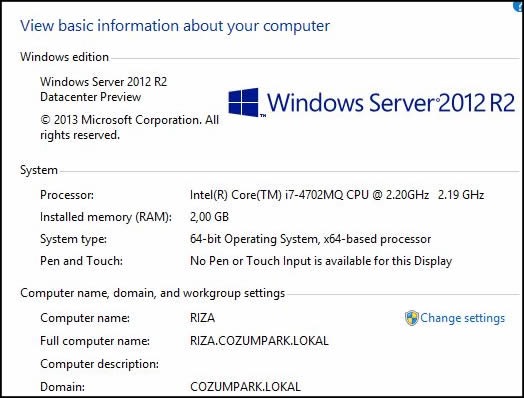

Ortamımızda 1 adet test için hazırlanmış domain sunucusu DC bulunmakta.

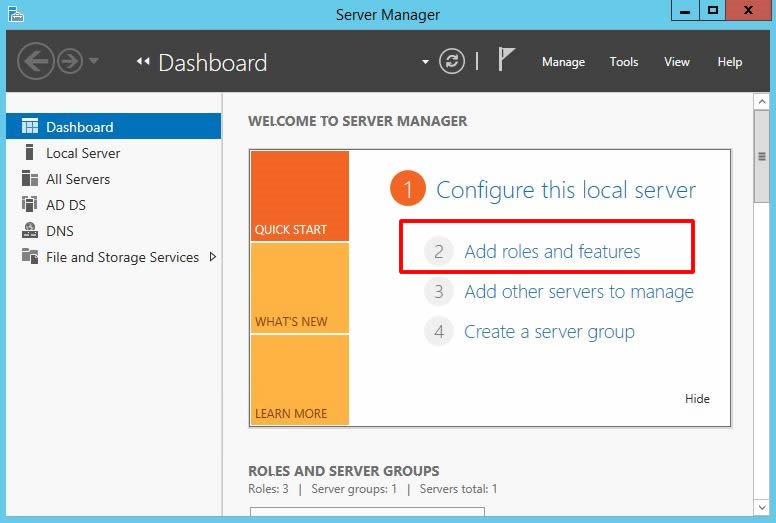

Sertifika rolü bir Active Directory yapısının bir himzeti olduğundan bu servisi DC sunucusuna kurmamızda sakınca yok. Bu nedenle Server Manager konsolunu açalım. Add roles and features seçeneğini tıklayarak rol ekleme işlemlerine başlayalım.

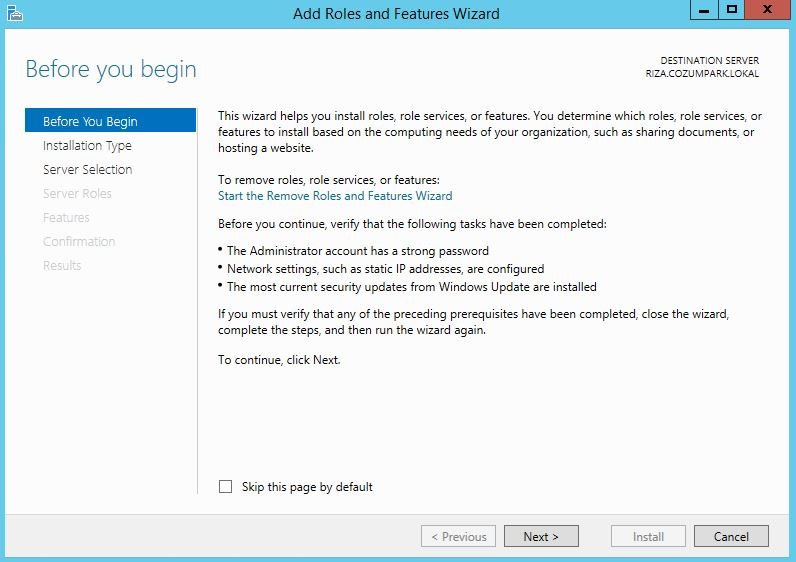

Karşılama sihirbazını Next ile geçelim.

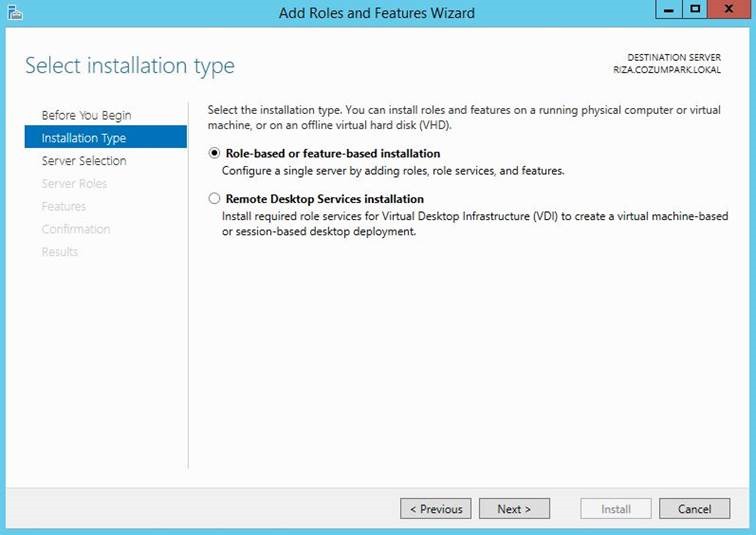

Biz bir RDS yapısı kurmayıp rol ekleyeceğimiz için Role-based or feature-based installation seçeneğini seçerek Next ile bir sonraki ekrana ilerleyelim.

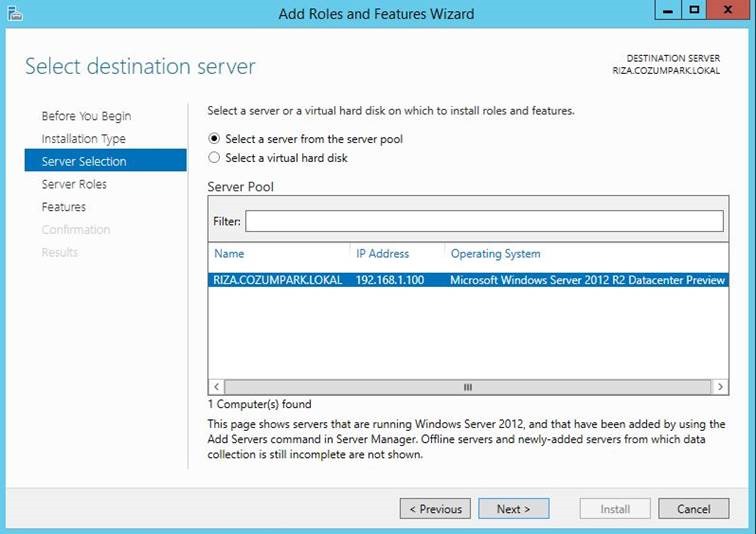

Ortamımız da birden fazla sunucu olması muhtemel. Windows Server 2012 ile birlikte ortamda bulunan diğer sunuculara bu ekrandan yani uzaktan rol yükleme imkânımız var bildiğiniz gibi. Tabi bizim test ortamımızda tek bir sunucumuz olduğundan biz listedeki tek sunucumuz olan DC sunucumuzu seçerek Next ile ilerleyelim.

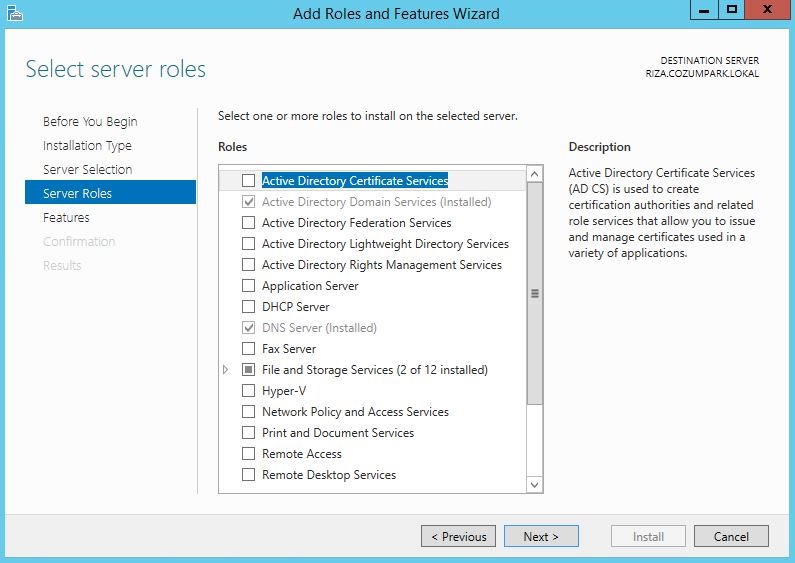

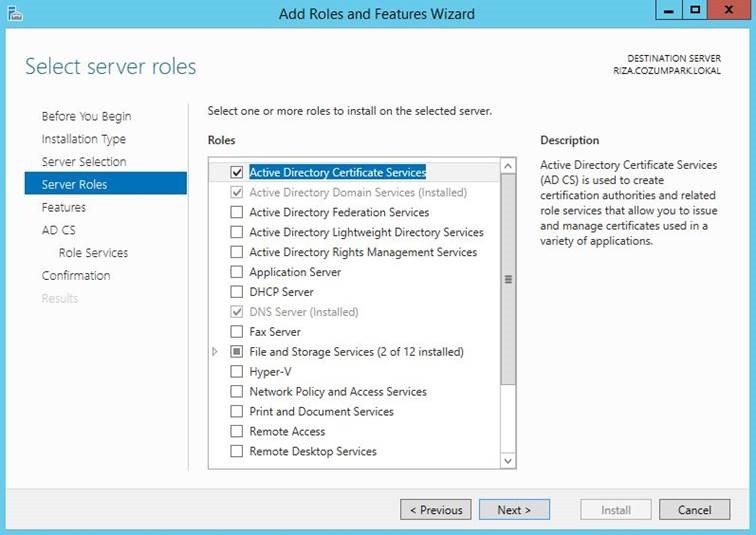

Bu ekranımızda Active Directoynin bir rolü olan Sertifika Servisini kuracağımız için Active Directory Certificate Services rolünü işaretleyelim.

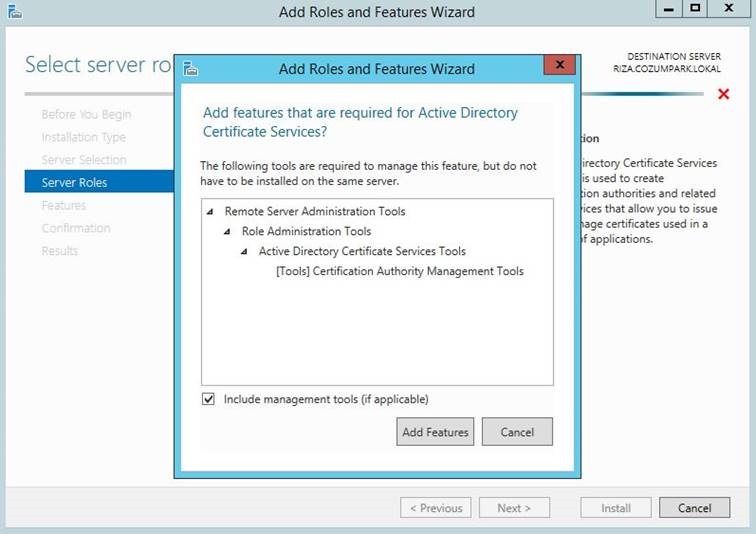

Bu bileşeni seçtikten sonra bu bileşenin çalışabilmesi için aşağıdaki özelliklerin gerekli olduğunu ve bunların kurulacağı bilgisi bize sunuluyor. Bu nedenle Add Features butonuna tıklayalım.

Evet kuracak olduğumuz rol seçili hale geldi. Next butonu ile bir sonraki adımımıza geçelim.

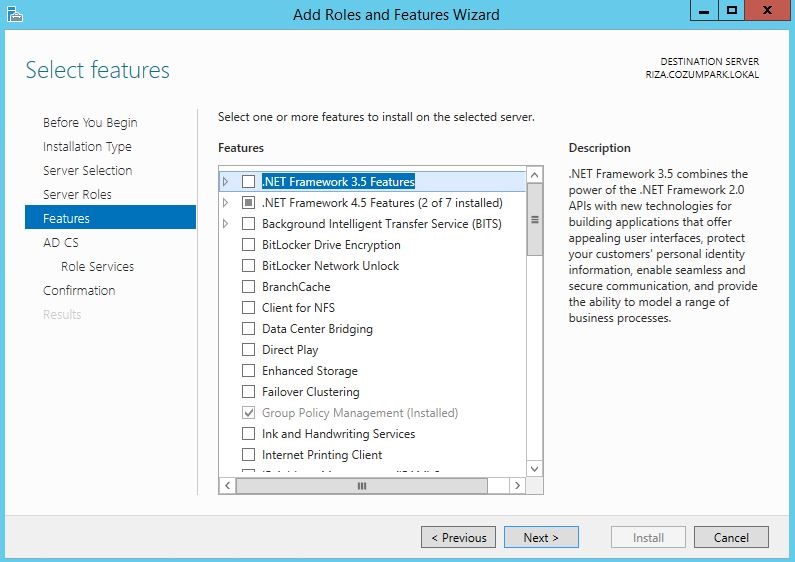

Bu ekranımızda bir özellik eklemeyeceğimiz için Next ile ilerleyebiliriz.

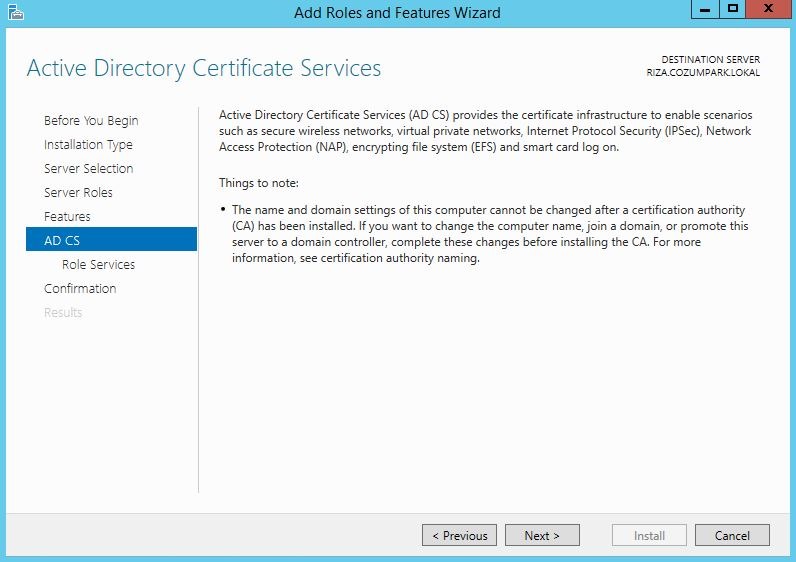

Kurulacak olan rolle ilgili olarak bir yapılandırma yapmamız gerekiyor. Kurulacak olan bileşenleri seçmemiz gerekmekte. Bu nedenle bizi bir sihirbaz karşıladı. Bu ekranımızda Next ile ilerleyelim.

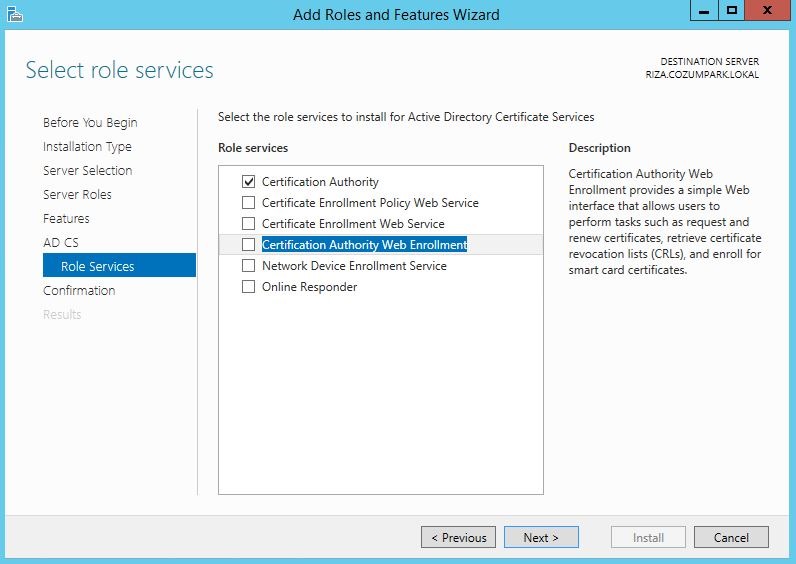

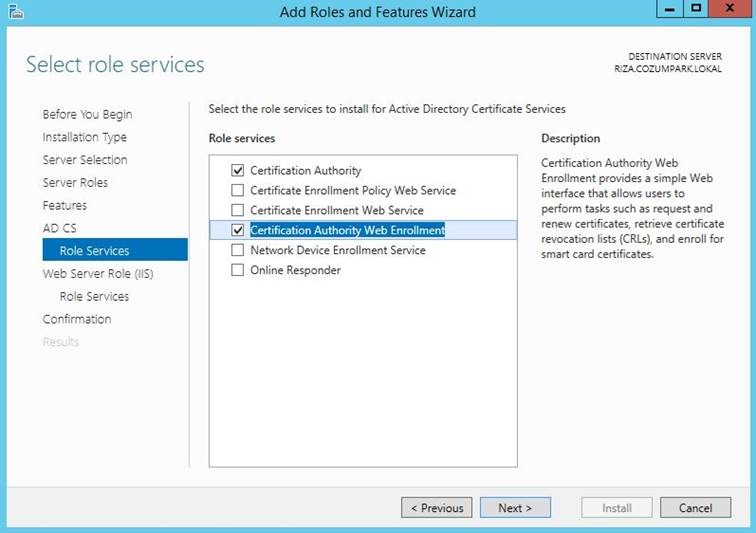

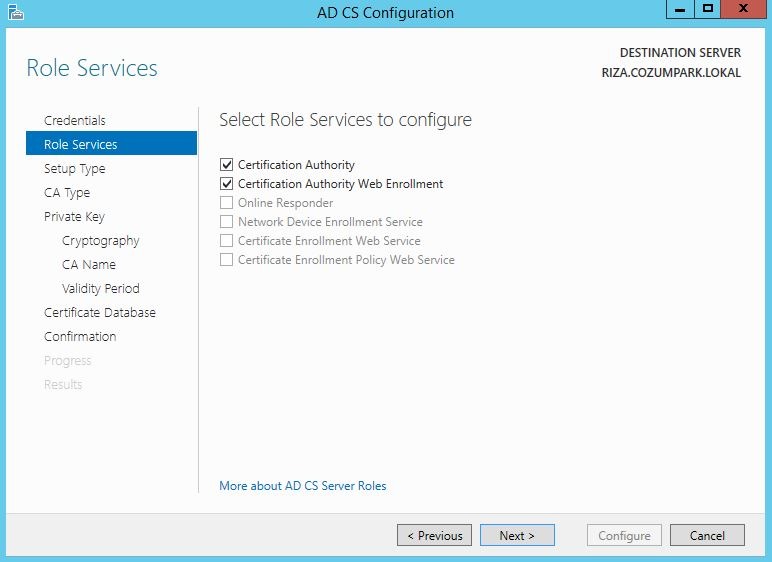

Bize gerekli olan Certification Authority ve Certification Authority Web Enrollment bileşenlerini seçelim ve Next ile ilerleyelim.

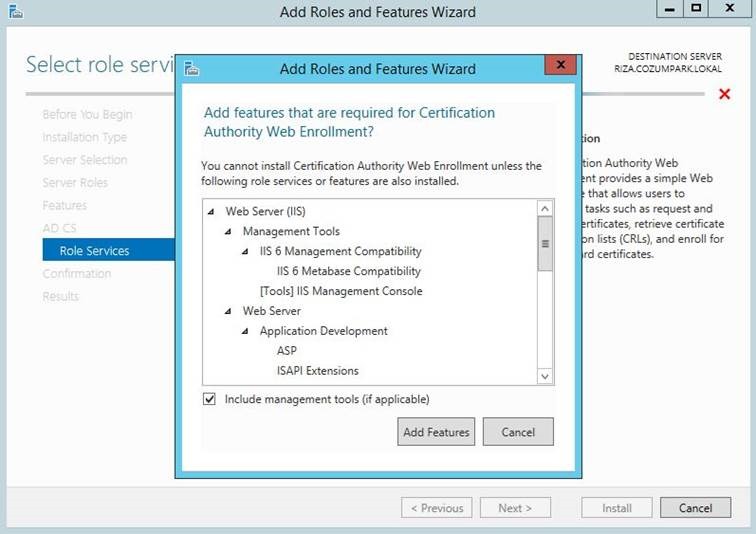

Yine bu bileşenlerin kurulması için gerekli olan rol ve özellikler listesi karşımıza geldi. Bu ekranımızda yine Add Features butonumuza tıklayalım.

Evet kurulacak olan bileşenlerimiz seçildiğine göre Next ile ilerleyebiliriz.

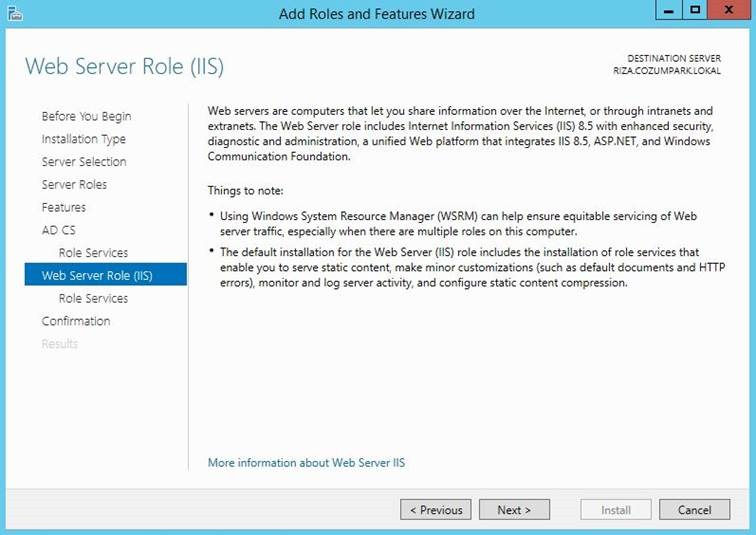

Bu ekranımızda kurulacak olan Sertifika Servisi için gerekli olan IIS rolü konusunda bilgilendirmeler yapılmaktadır. Next ile bir sonraki adımımıza geçelim.

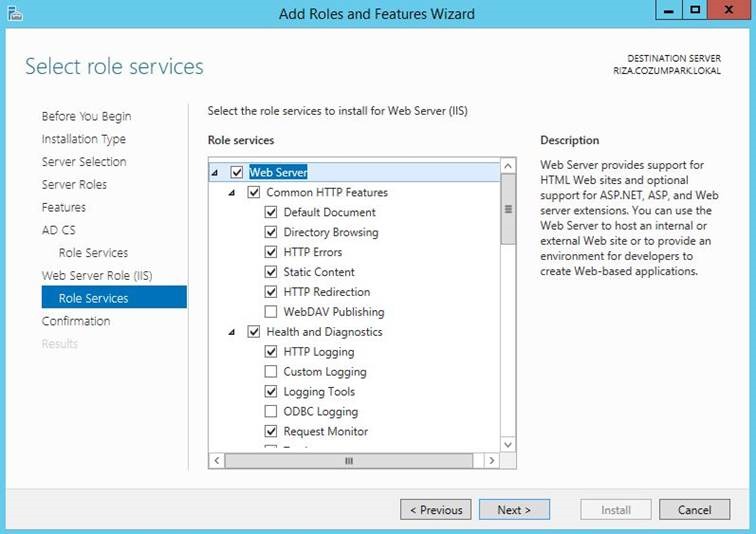

Bu ekranımızda IIS için gerekli bileşenler seçilmiş durumda bize ileride gerekli olabilecek bir bileşenimiz var ise yine bunu buradan seçebiliriz. Biz farklı bir işlem yapmayacağımız için bir sonraki adıma ilerleyebiliriz. Next ile bir sonraki adıma geçelim.

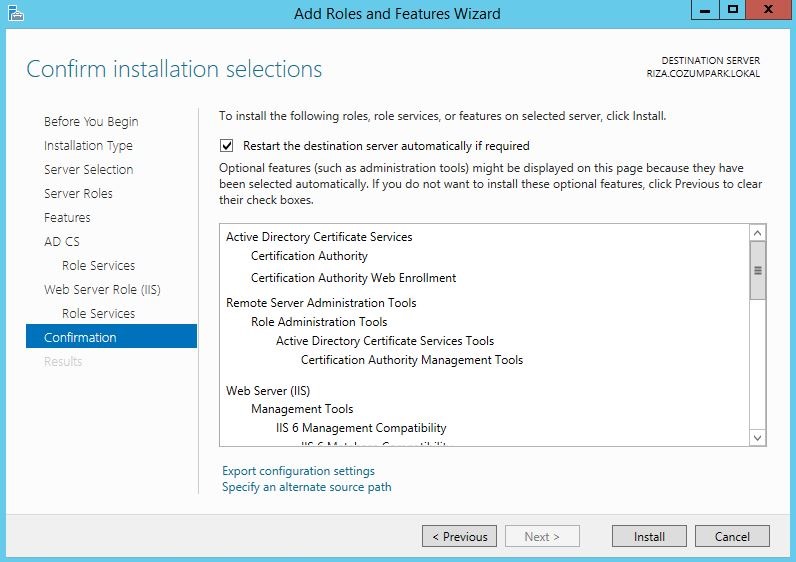

Bu ekranımızda kurulacak olan bileşenlerin özeti geldi. Bu adımdaki ayarlarımızı Export configuration settings linkine tıklayarak dışarı aktarabilir. Otomasyonel işlemlerimiz var ile PowerShell ile bunları yerine getirebiliriz. Biz böyle bir işlem yapmayacağımız için Install ile kurulumumuzu başlatabiliriz.

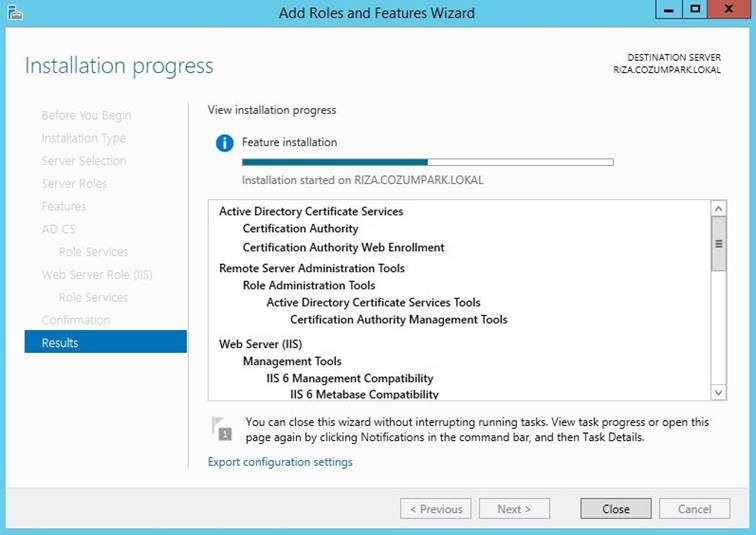

Bileşenlerimiz kurulmaya başlandı.

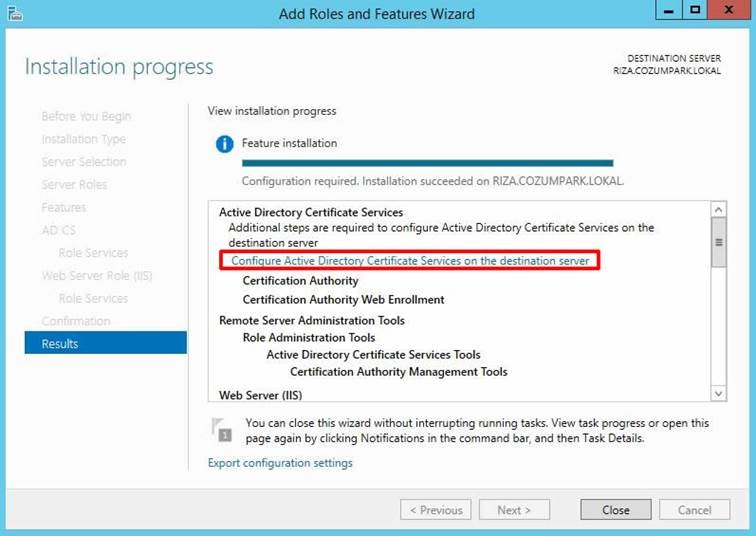

Kurulum adımı tamamlandı dilersek bu ekrandan çıkabilir ve sonra Sertifika Servisini yapılandırabiliriz. Ancak başlamışken temel yapılandırmayı yapmamızda yarar var. Bu adımları yapabilmek için Configure Active Directory Certificate Services on the destination server linkine tıklayalım.

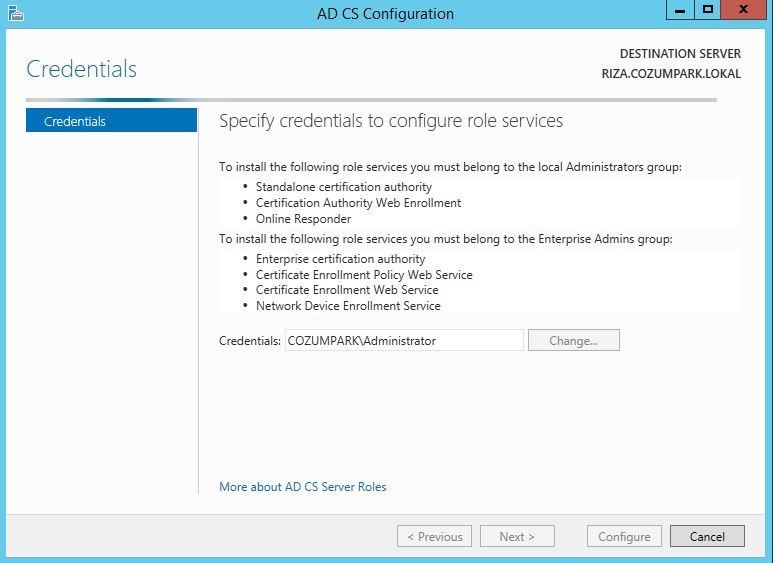

Bu servisi kontrol etmek için bir hesap seçmemiz gerekmektedir. DC sunucumuzda bu işi yine Domain Administrator kullanıcısı ile yapacağımız için varsayılan olarak gelen COZUMPARK\Administrator kullanıcısı ile bir sonraki adıma Next butonuna tıklayarak ilerliyoruz.

Bu ekranımızda konfigüre edilecek rollerin listesi geliyor. Biz Certification Authority ve Certification Authority Web Enrollment bileşenlerini yüklediğimiz için sadece bu bileşenler seçili olarak geliyor. Next ile bir sonraki adıma ilerleyelim.

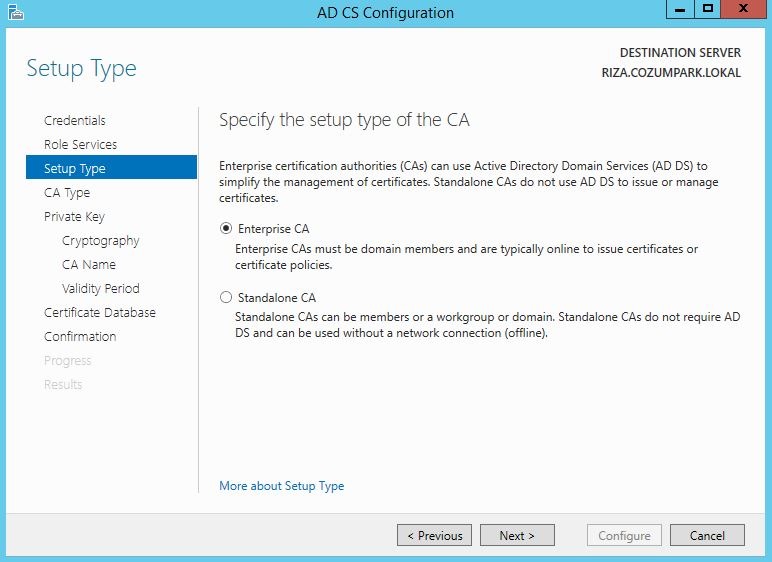

Enterprise CA seçimini yaparak bir sonraki adıma Next ile ilerleyelim.

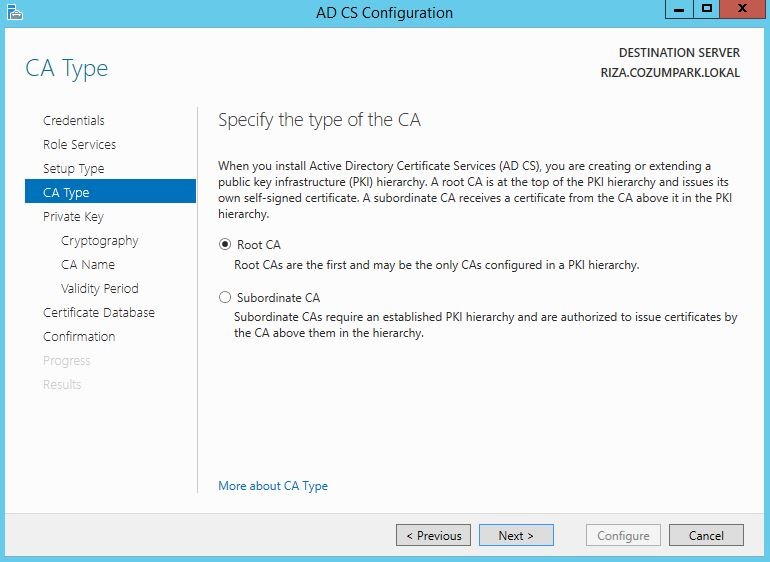

CA Type bölümün iki seçenek bizi karşılamakta. Yapılarda daha önceden yapılandırılmış olan herhangi bir CA sunucusu bulunmuyorsa Root CA seçeneğini, ikinci bir CA sunucusu kurmak istiyorsak ta Subordinate CA seçmeliyiz. Bizim ortamımızda yer alacak olan ilk sertifika sunucusu olduğu için Root CA seçeneğini seçerek Next ile ilerliyoruz.

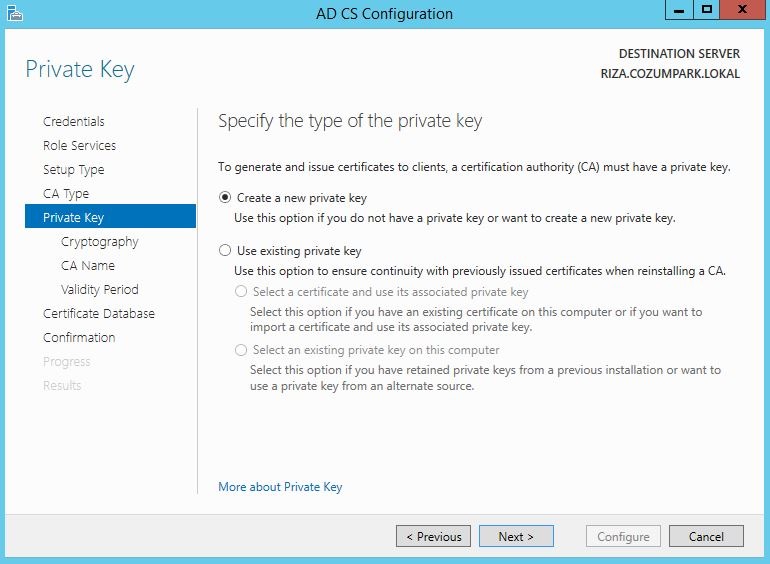

Private key bölümün de Create a new private key i seçip Next ile devam ediyoruz.

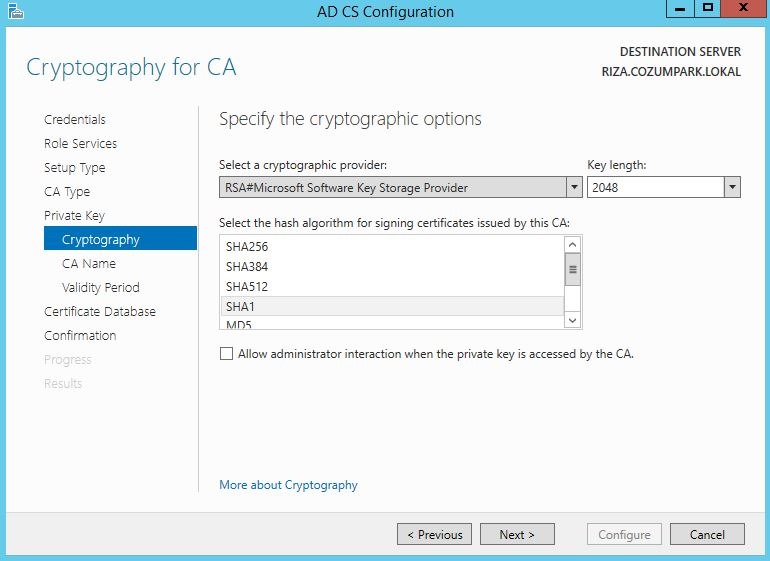

Bu ekranımızda kriptolama algoritmasını seçmemiz gerekmekte. Biz varsayılan metot olan RSA#Microsoft Software Key Storage Provider 2048 seçeneğini seçerek bir sonraki adımımıza Next ile ilerleyelim.

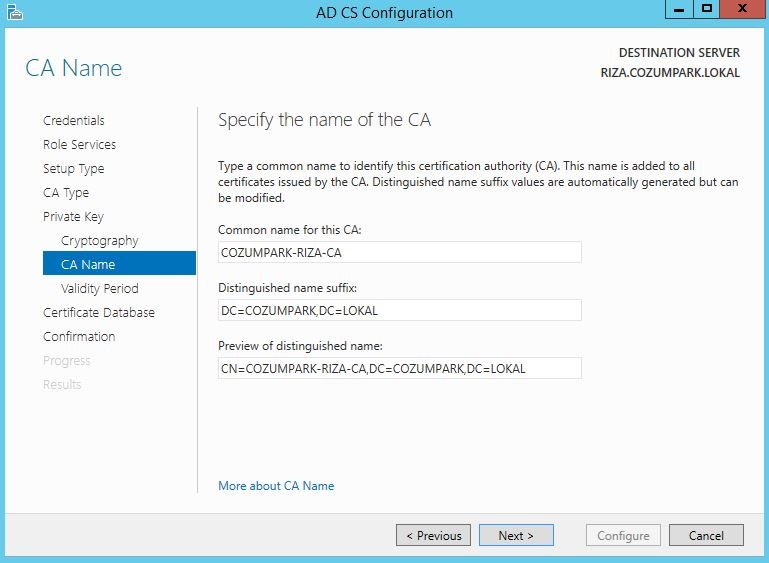

Bu ekranımızda oluşturulacak olan varsayılan sertifika için common name bilgisi ve Dns suffix bilgileri gelmektedir. Biz yine varsayılan değerlerde Next ile sonraki adıma ilerliyoruz.

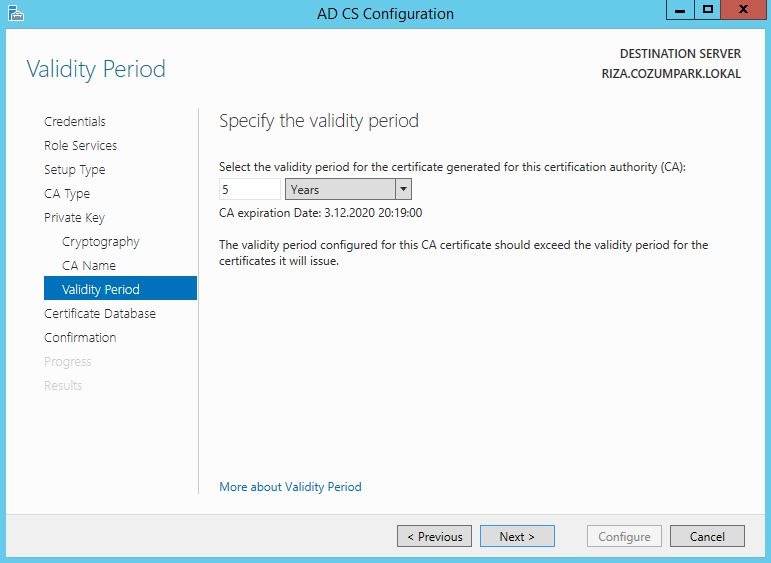

Bu kısımda oluşturulacak olan bu varsayılan sertifikanın süresini belirlememiz gerekmektedir. Genelse 5 yıl tercih edilir ancak buradan 10, 20, 30 gibi diğer seçenekleri seçebilirsiniz. Biz yine varsayılan ayarlarda Next ile sonraki adıma geçiyoruz.

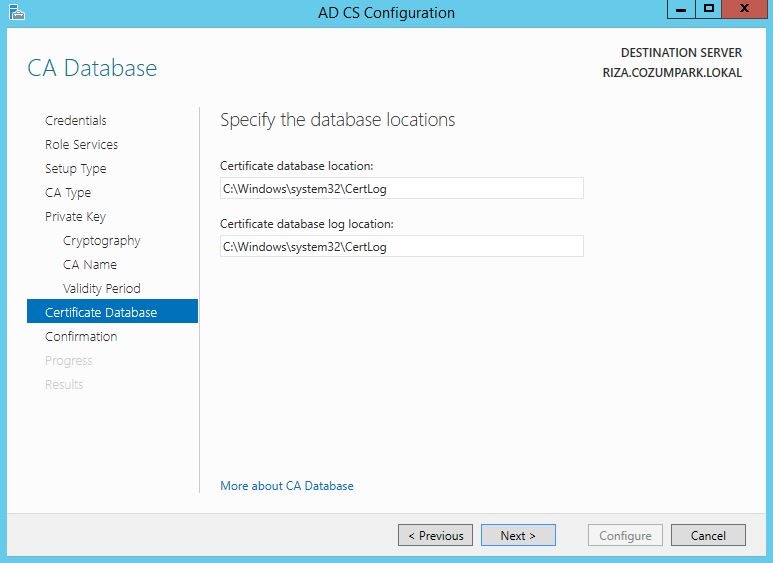

Bu ekranımızda oluşacak olan loğların path bilgisini tanımlamamız gerekmektedir. Biz yine varsayılan değerleri bırakarak Next ile bir sonraki adıma ilerliyoruz.

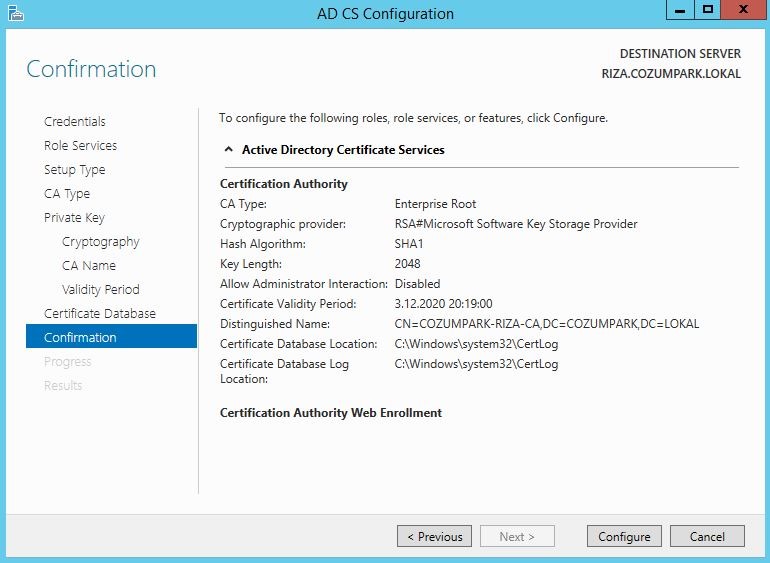

Bu adımımızda yine seçtiğimiz ayarların bir bilgilendirmesi karşımıza geldi. Adımlarımızı başlatabilmek için Configure butonuna tıklayalım.

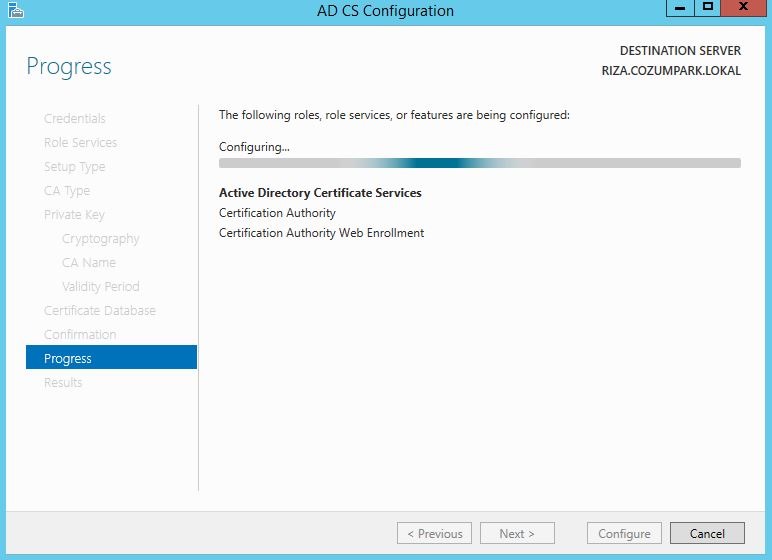

Belirlediğimiz parametrelere göre sunucumuz yapılandırılıyor.

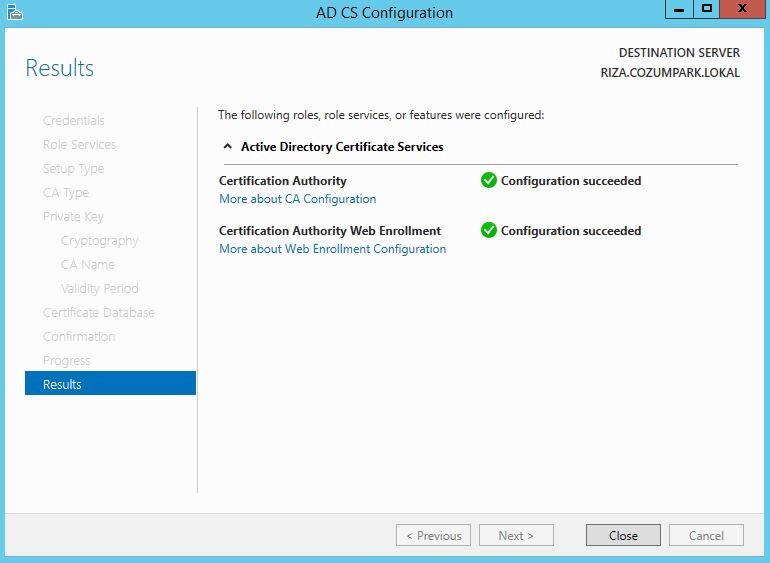

Evet temel olarak Sertifika Servisimiz kuruldu ve temel yapılandırma tamamlandı. Close butonuna tıklayarak bu adımlarımızı sonlandıralım.

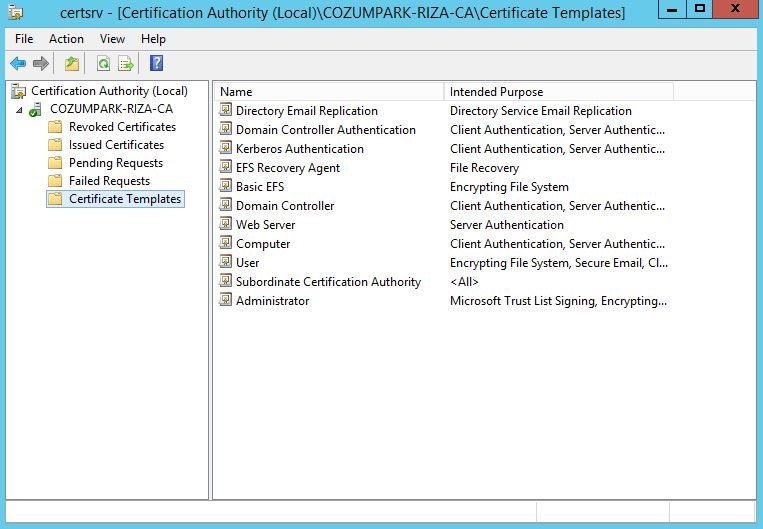

Sertifika konsolunu açtık servisler start ve aktif durumda.