- 3 Haz 2017

- 211

- 125

Merhaba TürkHackTeam ailesi bugün'ki konumuz "Aircrack-ng" umarım okurken keyif alacağınız bir yazı olur.

Hadi geçelim konumuza.

Aircrack-ng Nedir?

Aircrack ng, 1997 yılında Fransız koruma araştırmacısı Christophe Devine tarafından geliştirildi, asıl amacı, KoreK adlı bir bilgisayar korsanı tarafından Fluhrer, Mantin ve Shamir FMS saldırısının bir uygulamasını başvuru 802. 11 kablosuz ağların WEP anahtarlarını kurtarmaktı. Aircrack ng, 2006 Şubat ayın'da ThomasD'Otreppe tarafından geliştirilerek ve Aircrack ng Yeni Sürüm Aircrack olarak piyasaya sürüldü. Bu ajans, WPA WPA2 ve WEP şifrelemesi kullanan kablosuz ağların parolasını kırmak uzakta kritik olan detay paketlerini toplamasına ve anatomikleştirme etmesine olanak sağlar. Aircrack ng, bir dizi araçlardan oluşur, bunların içinde hakkında yaygın olarak kullanılan hesap arasında aircrack, airodump, aireplay ve airmon ng vardır.

- Airodump, bir kablosuz ağın trafiğini sniff etmek için kullanılan bir araçtır. Bu araç ağda kısa detay paketlerini küreler ve anatomikleştirme eder. Kullanıcıya ağdaki hepsi cihazların MAC adreslerini, kanalları ve diğer ayrıntıları verir.

- Aireplay, bir kablosuz ağın performansını artırmak için kullanılan bir araçtır. Bu araç, ağdaki detay paketlerini üreterek ağın performansını arttırmak için kullanılabilir. Aireplay, ayrıca ağda erişilebilir olan bazı zayıflıkları keşfetmek için de kullanılmaktadır.

- Airmon ng ise, sisteminizdeki WiFi kartlarının modunu değiştirmek için kullanılan bir araçtır. Bu araç monitör modunu etkinleştirir. Bu modda kablosuz kartınız ağdaki tüm detay paketlerini dinleyebilir. Bu dinlemeyi ancak WiFi kartınız izleme modunu destekliyorsa yapabilirsiniz.

Aircrack-ng İle Neler Yapabiliriz?

- Ağ trafiğini okuyabiliriz. Okuduğumuz ağdan veri yakalayabiliriz.

- Modeme bağlı olan bir aracın modeme bağlanmasını iptal edebiliriz.

- WEP ve WPA şifre kırabiliriz.

Aircrack-ng Nasıl Kullanılır?

Bu noktada MAC adresini değiştirmenize gerek yoktur. Ancak gerçek bir saldırgan, kimliğini gizlemek için Mac adresini değiştirirdi. Bu nedenle MAC adresinizi değiştirerek daha gerçekçi bir ortam oluşturabilirsiniz.

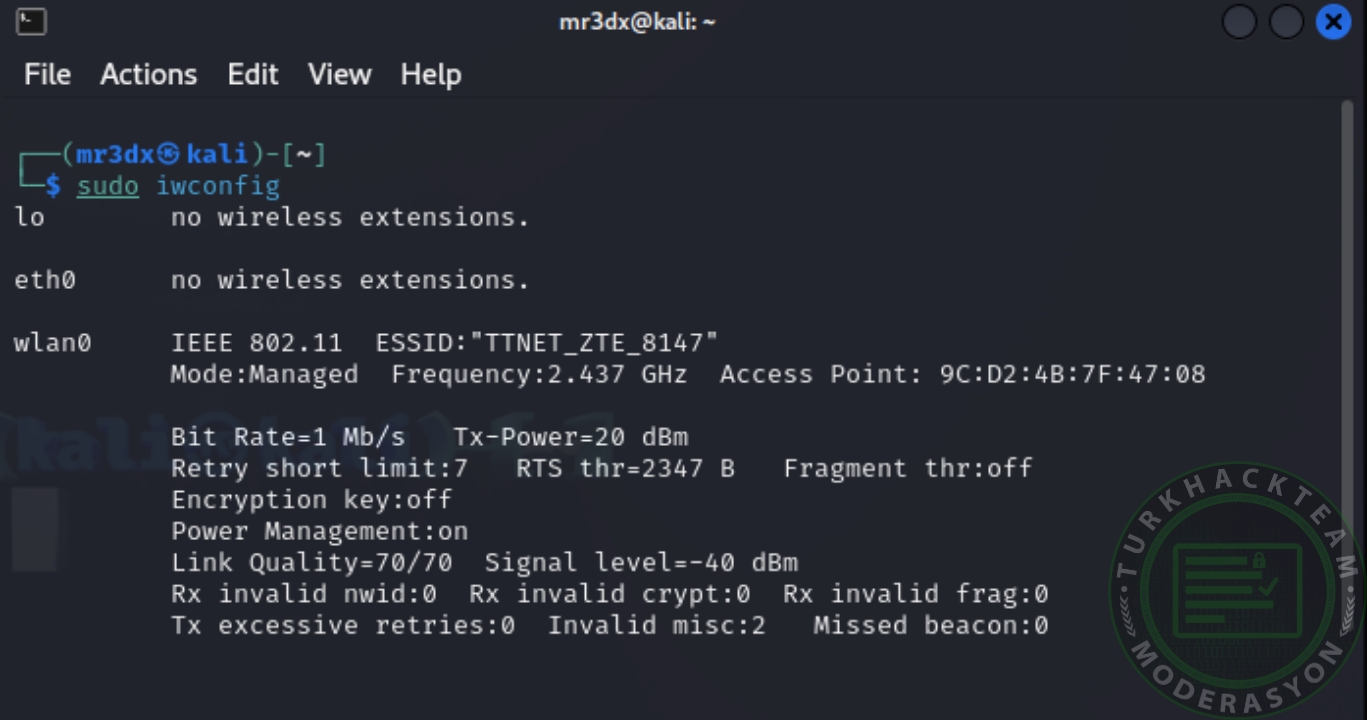

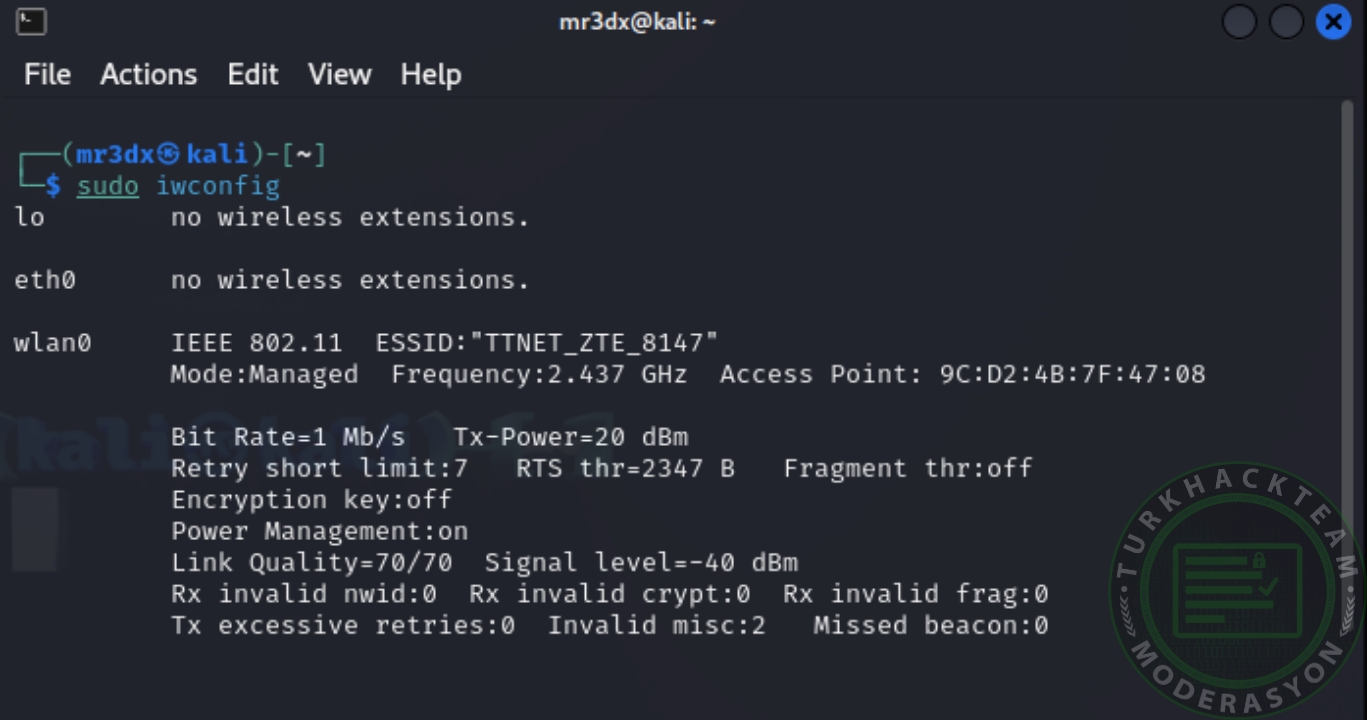

ADIM1:Monitor mode a geçmek için Kali Linux a bağlı olan Wi Fi cihazlarını adapte etmeniz gerekmektedir. sudo iwconfig komutunu terminal'e yazıyoruz. Not: Sudo su yazarak direk root yetkisi alabilirsiniz fakat ben hepsinde sudo kullandım.

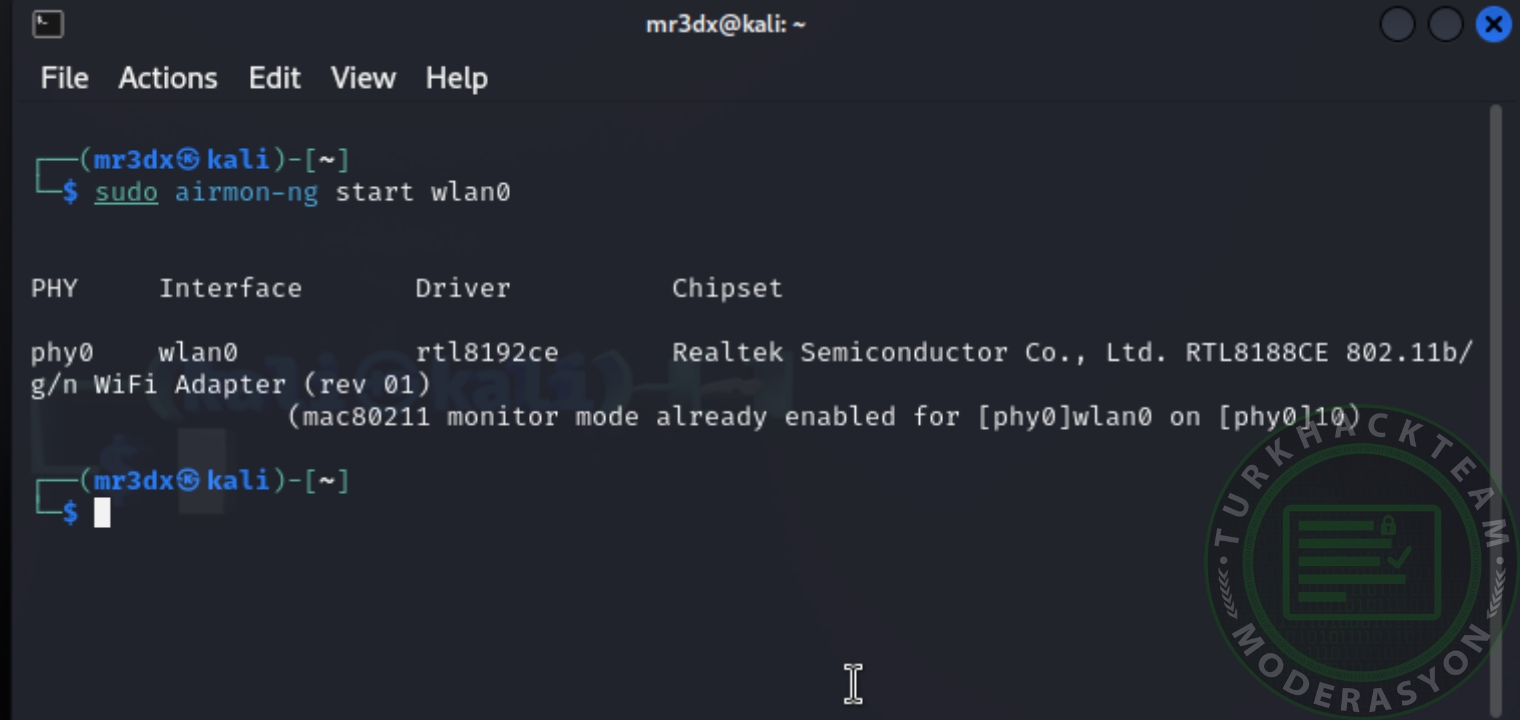

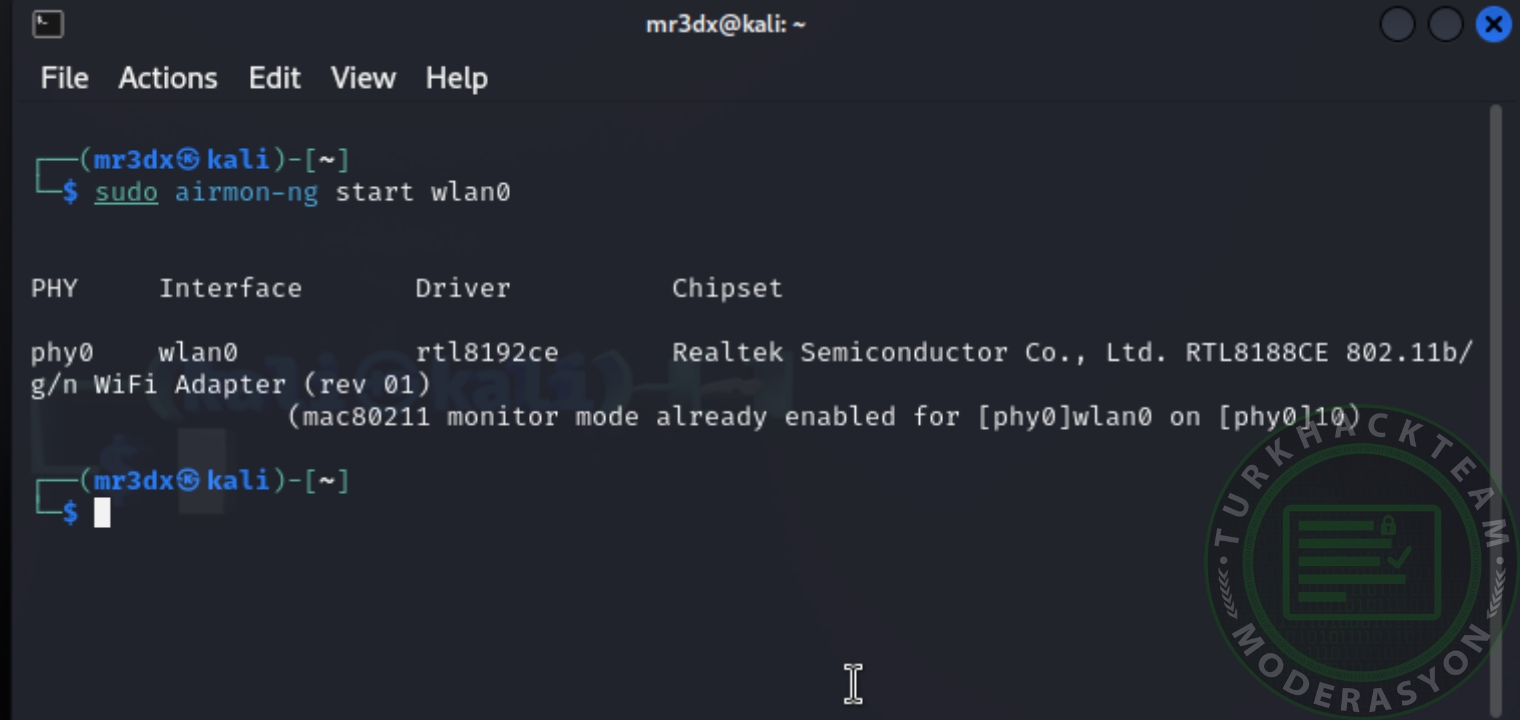

ADIM2: wlan0 bizim interface adresimiz. Bulunduğumuz bölgedeki wi fi ağlarını geçmek ve dışarı wifi kartımızı monitor moda almamız gerekiyor. Bunun için yazacağımız komut "sudo airmon ng start wlan0"

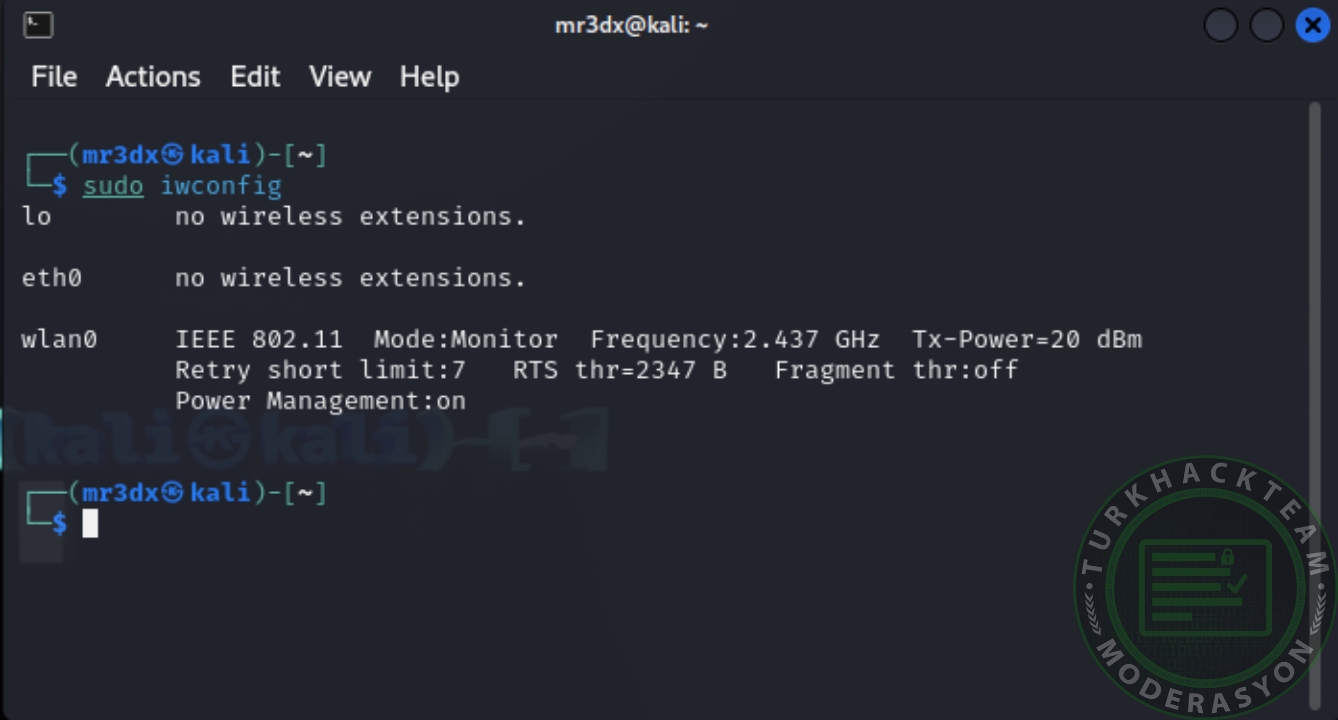

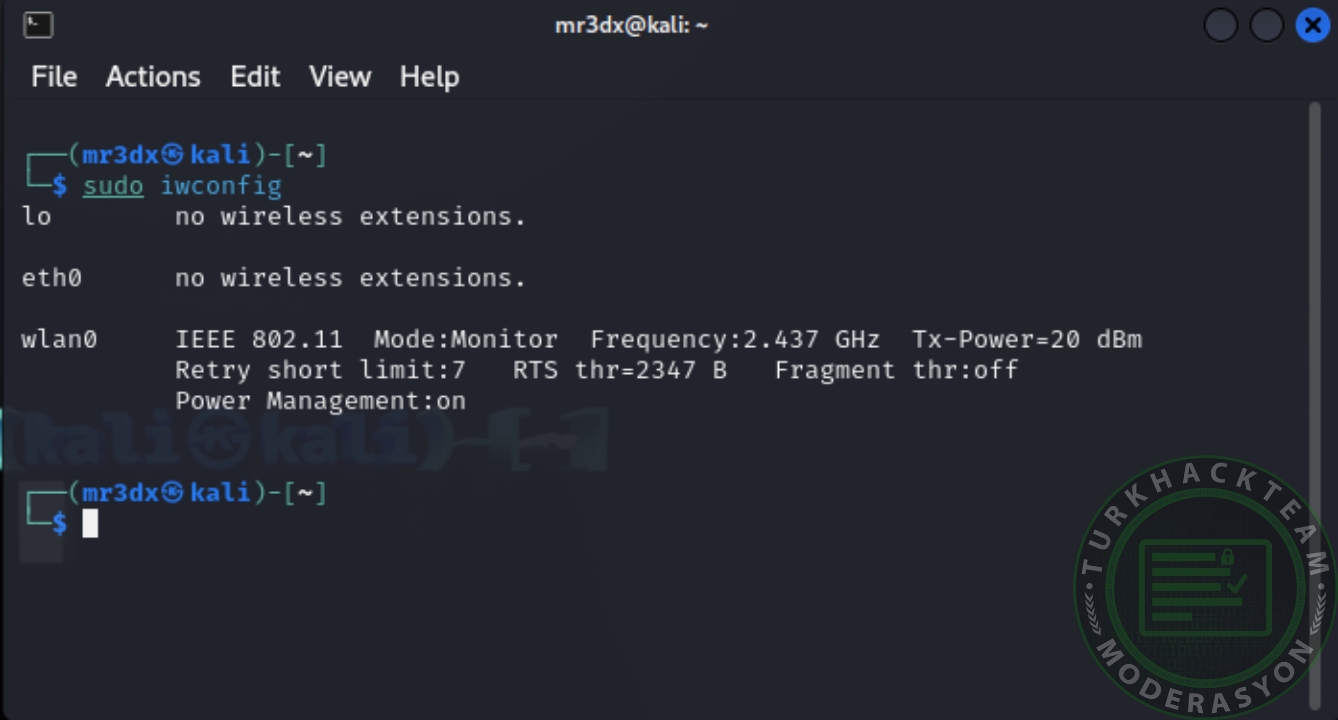

ADIM3: Monitor moda başarılı şekilde geçtik. Bundan sonra monitor moda geçince internet bağlantımız kopuyor. Bağlı olmadığımız ağlar hakkında monitor moda geçiyorduk. Bu yüzden bağlantı kopması önemsiz bir durum. Terminalimize tekrardan sudo iwconfig yazarak sekme ediyoruz.

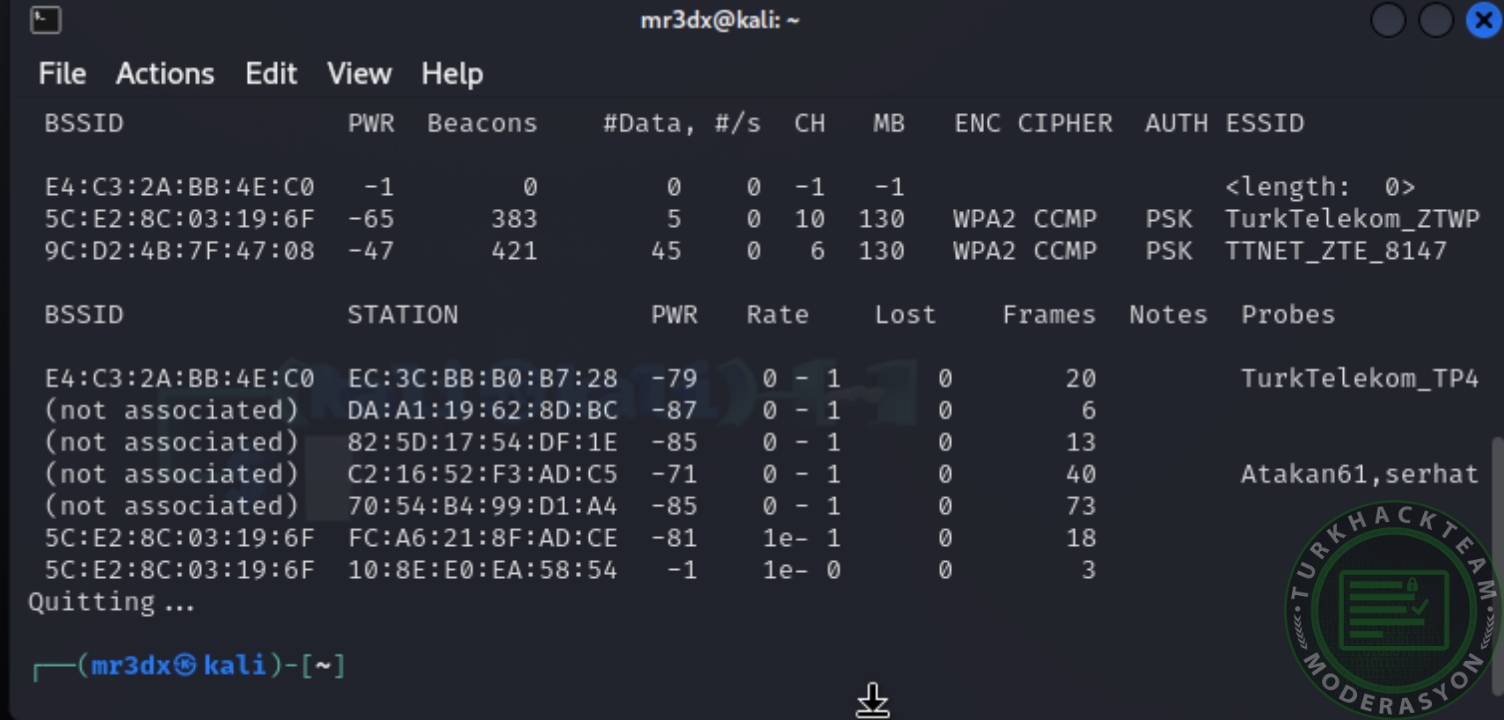

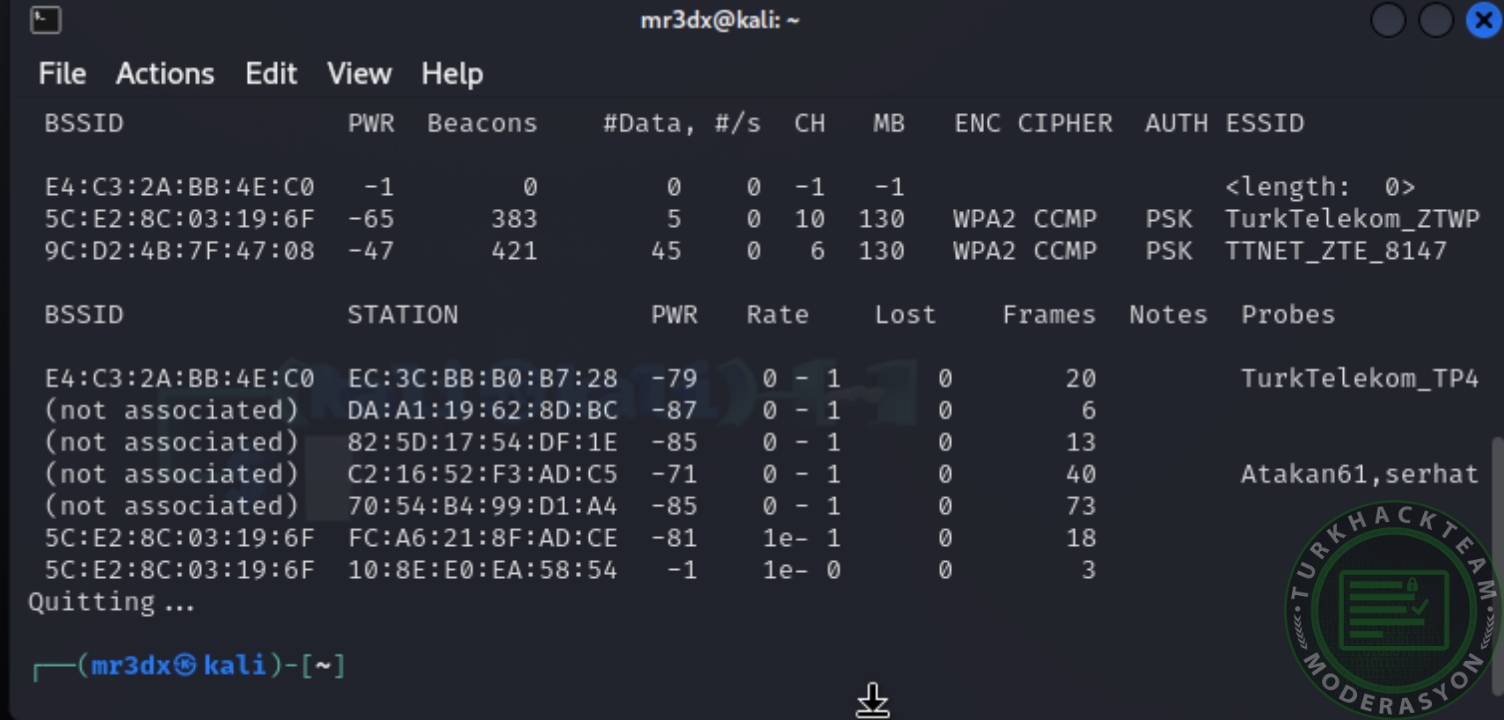

ADIM4: Artık ağlar hakkında uyarı seçim kısmına geçiyoruz. Terminalimize sudo airodump ng wlan0 yazıyoruz. Bulunduğumuz bölgedeki kablosuz ağları bizim dışarı listelemiş olacak. Saldırı yapacağımız kablosuz ağ listemizde çıkınca ctrl c tuşlarına basarak taramayı durduruyoruz.

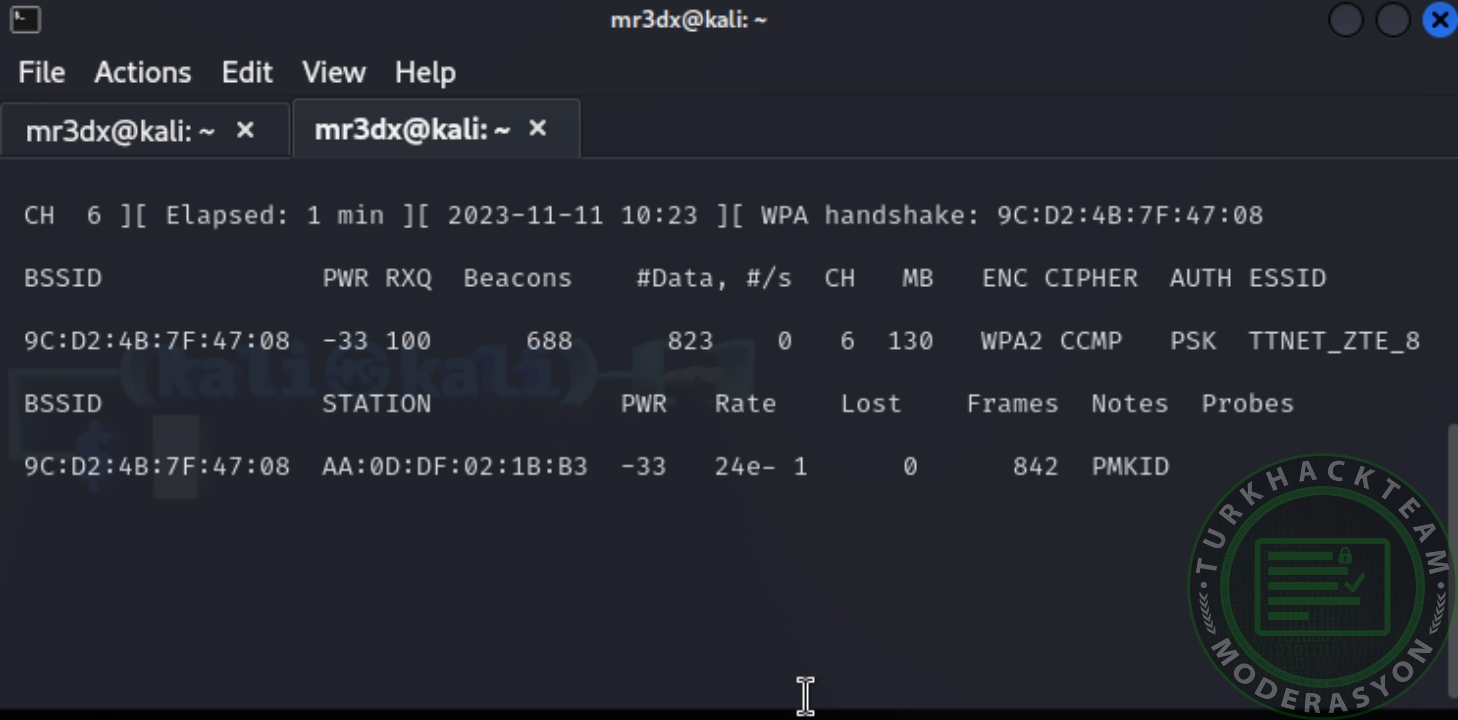

ADIM5: Saldırı yapacağımız kablosuz ağın ismi TTNET_ZTE_8147. Bu saldırıyı ilkel olması sebebiyle kendi ağıma nazaran yapıyorum. Saldıracağımız ağa daha detaylı uyarı toplamamız lazım. Bu listede bizim için iki uyarı bulunmakta. Gördüğünüz listenin kısmında ve benim size gösterdiğim olan BSSID kısmı. Diğeri ise yine listenin saldırı aracı kısmında CH kısmı,Ve gördüğünüz gibi bu iki bilgiyi kullanacağız.Şimdi bilgilere bakarak devam edebiliriz.

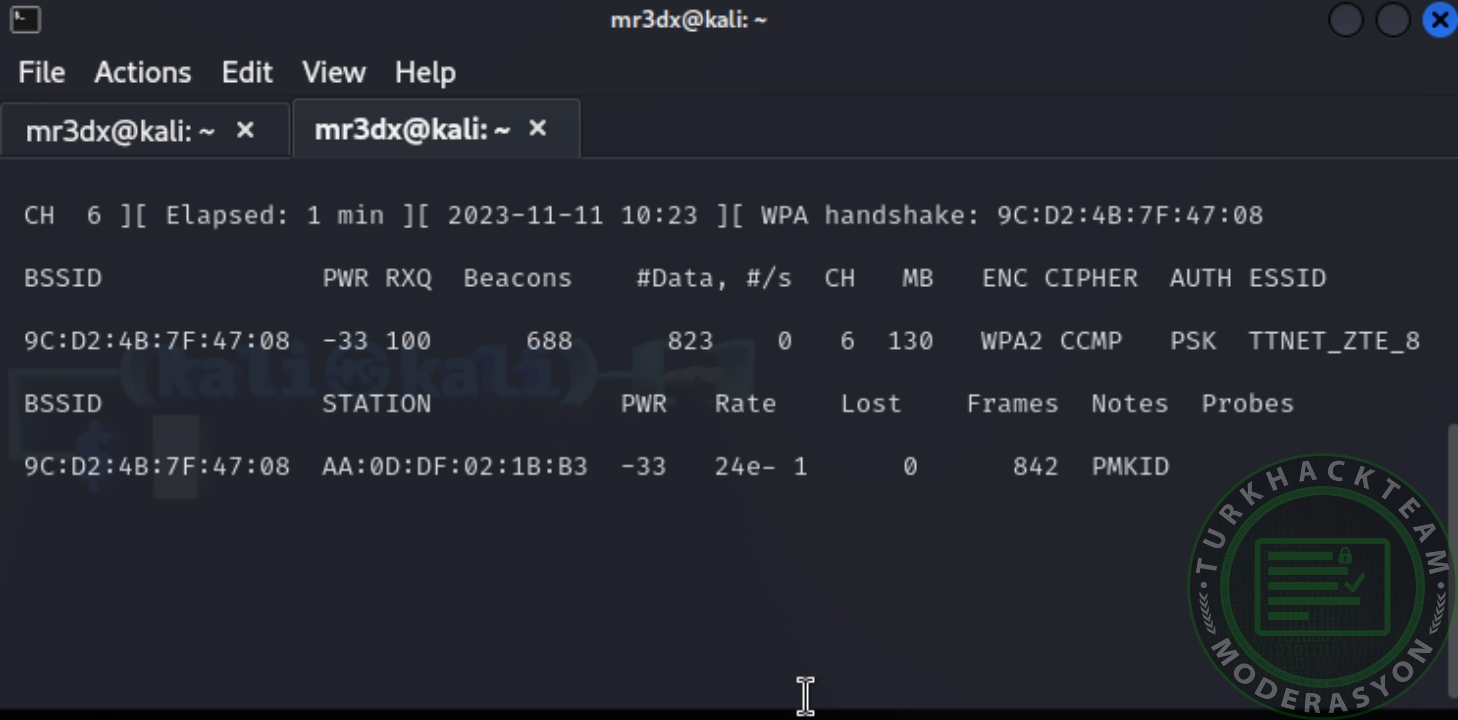

ADIM6: işaret ağa gitti bilgileri al aşağı terminal'imize airodump ng channel Işaret ağın CH numarısı bssid Işaret ağın BSSID adresi w ileride kullanacağımız handshake dosyasının kayıt yeri wlan0 yazıyoruz. Aşağıdaki görselde gözüktüğü sürece işaret ağımıza gitti arayüze giriyoruz.

ADIM7: Şuan da bu wi fi ağına bir kişinin bağlı olduğunu görüyoruz. Bizim bu kullanıcıya yetkisizlendirme saldırısı yapmamız gerekiyor. Bu saldırı mantığı ise bu kullanıcıya göndereceğimiz bir paket sonrası kullanıcı ağdan kısa süreliğine düşecek, daha sonra tekrar bağlanacak. Bu bağlanma esnasında kullanıcı daha öncül girmiş olduğu şifreyi, karşı fırsat karmaşık tekrardan doğruladığı aşağı biz karşı kırma algoritmasına ulaşmış oluyoruz. Bu olaya handshake havlama diyoruz. 6.adım'da w parametresinden mezeler verdiğimiz adrese handshake dosyamızı karmaşık kaydediyor. Mezeler ise bu handshake algoritmasına vereceğimiz şifre kombinasyonları nedeniyle şifreyi bulmaya çalışıyoruz. Aslında bu anlatımım nedeniyle sizlere saldırının mantığını anlatmaya çalıştım. Şimdi kaldığımız yerden devam edebiliriz arkadaşlar.

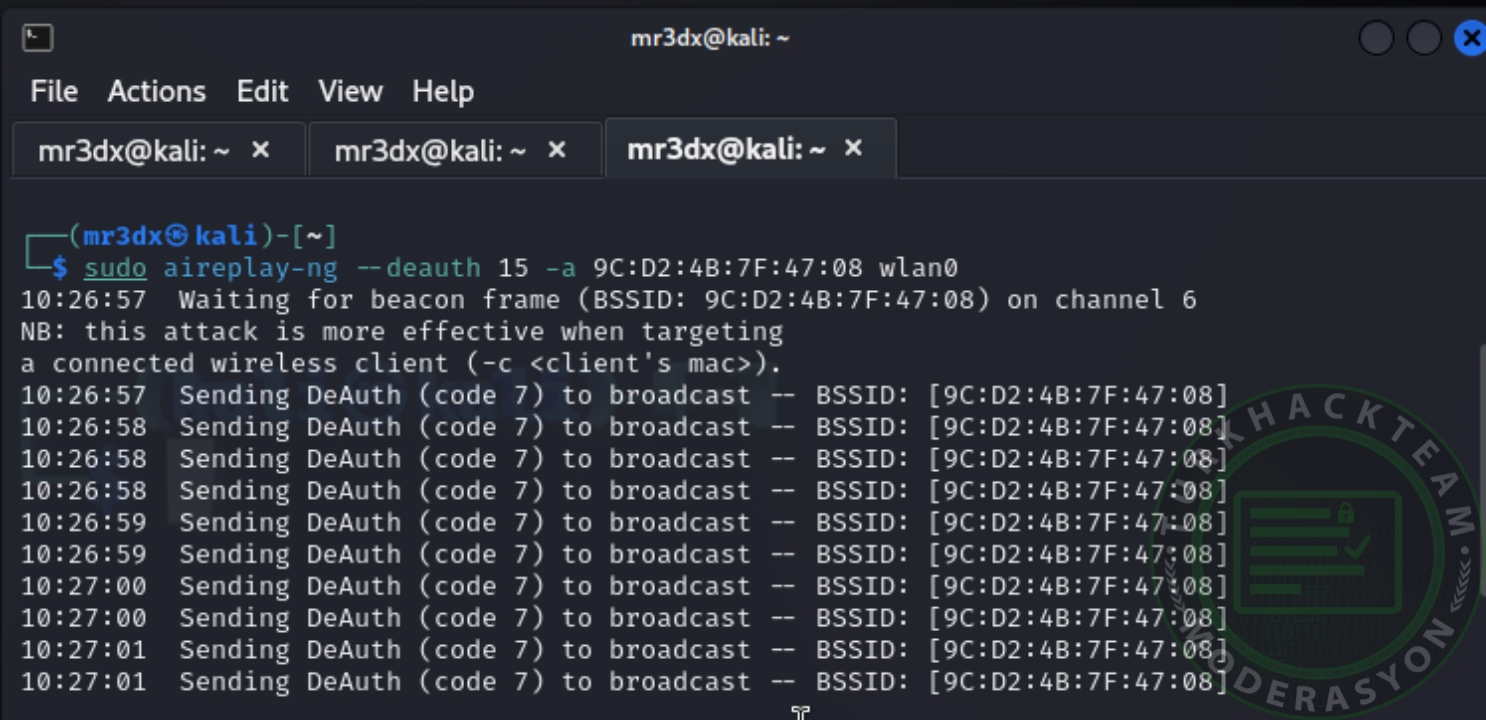

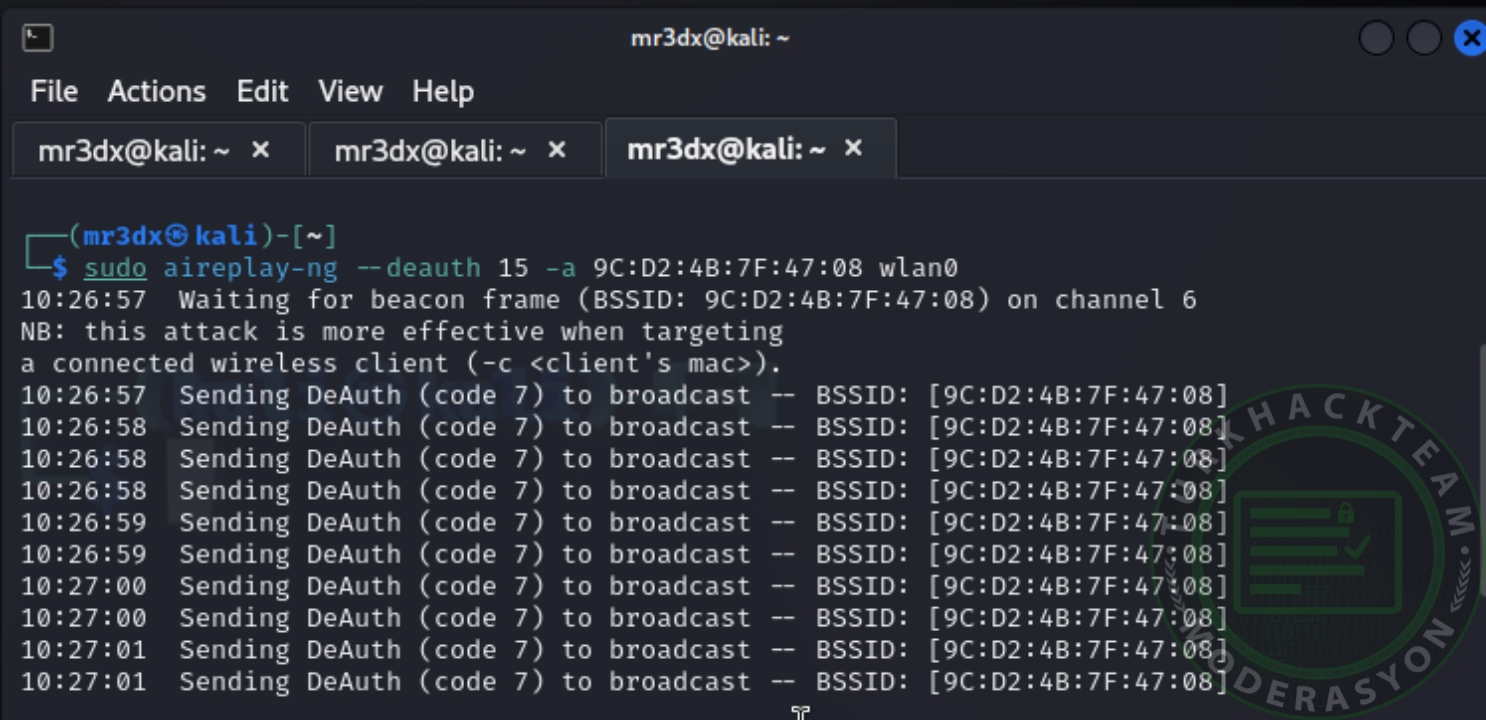

ADIM8: Saldıracağımız ağda bulunan kullanıcıya yetkisizlendirme saldırısı hareket aşağı geçici bir sonuç daha açıyoruz. Saldırıyı hareket aşağı flaş terminalimize yazacağımız komut aireplay ng deauth 15 a saldırıyı yapacağımız ağın BSSID adresi wlan0

ADIM9: Bu saldırı ile modeme bağlanan herkesin anlık Wi-Fi bağlantısı kesilecek ve daha sonra yeniden bağlanacaktır. Amacımız el sıkışmayı yakalamaktır. Kısa bir atak yapıp 15 paket gönderiyoruz ancak bazen birkaç kez göndermek gerekebiliyor. Aslında el sıkışmayı yakalayana kadar bu saldırıyı tekrarlamamız gerektiğini söylemek daha doğru olur. Bu saldırıyı birkaç kez tekrarladıktan sonra el sıkışma paketimizi ele geçiriyoruz. El sıkışma dosyamızı yakaladığımız için "ctrl+c" tuşlarına basarak ağı dinlemeyi bırakıyoruz.

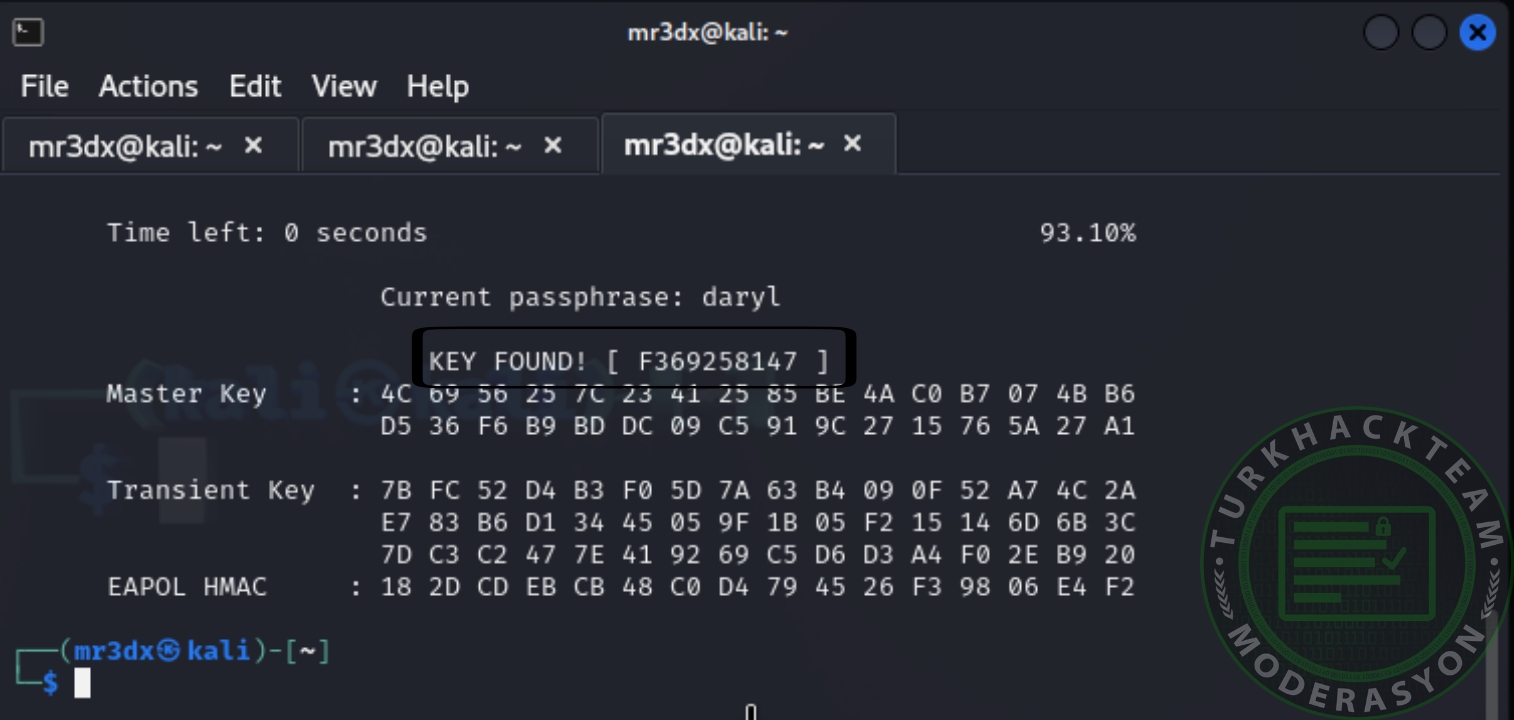

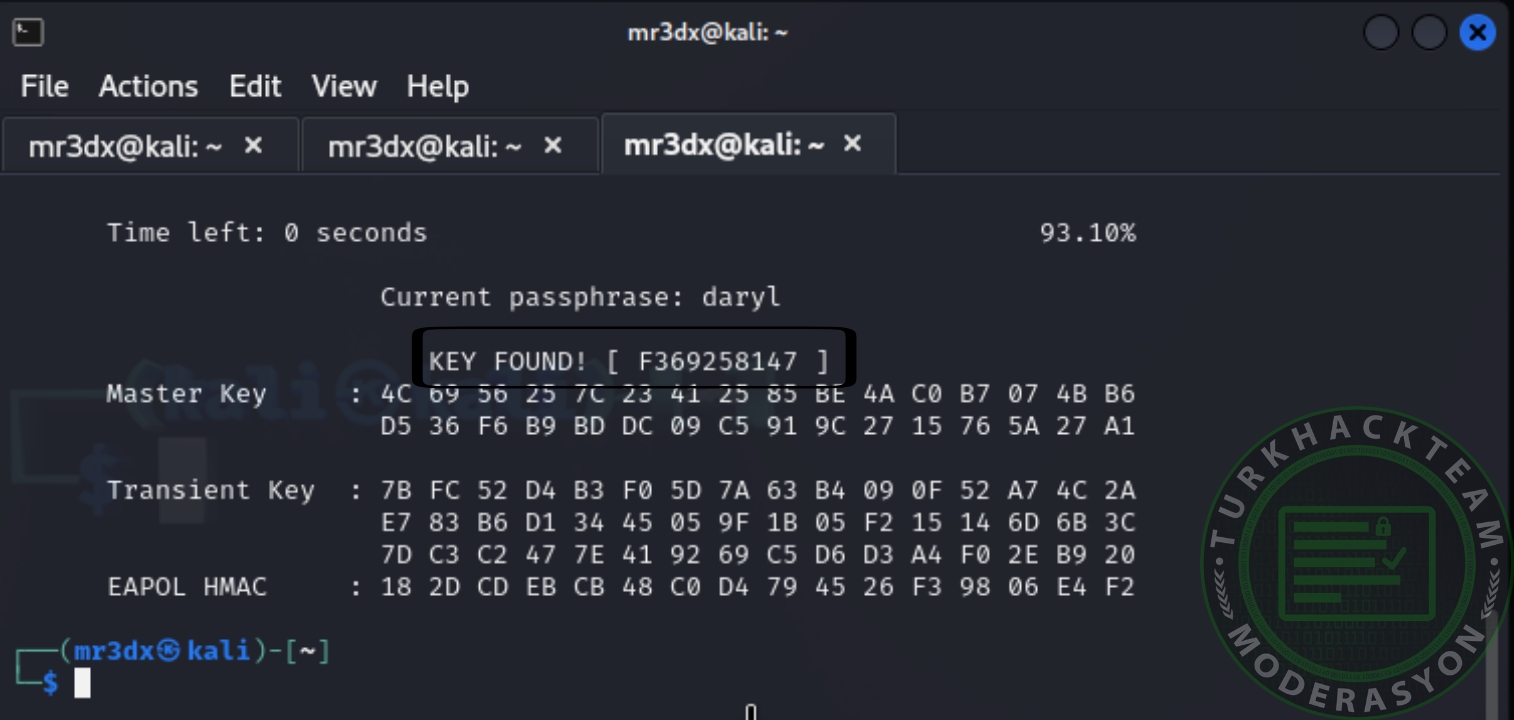

ADIM10: Artık saldırımızın yakın aşamasındayız. 6. Adımda yazdığımız komutta handshake dosyamız w parametresinden candy verdiğimiz adrese kataloglandı. Şimdi aircrack aracımıza bu el sıkışma dosyası nedeniyle şifrelerini içeren bir wordlist dosyası vermemiz gerekiyor. Daha handshake aracımız ise bu şifreleri el sıkışma algoritmasına deneyerek şifremizi bulmaya çalışacaktır. Şifre kırma saldırımızı başlatmak için aircrack ng handshake dosyamızın bulunduğu adresi terminale verip komutu yazıyoruz ve şifreleri içeren wordlist dosyasının adresini veriyoruz.

Aircrack-ng aracımız verdiğimiz wordlist de bulunan şifreleri handshake dosyamız üzerinde deniyor. Bu işlem wordlist boyutunuza göre değişebilir.

Şifremiz başarılı bir şekilde bulundu "F369258147". Aircrack ng aracı nedeniyle wi fi şifremizi kırmayı başardık.

- Modeme bağlı olan bir aracın modeme bağlanmasını iptal edebiliriz.

- WEP ve WPA şifre kırabiliriz.

Aircrack-ng Nasıl Kullanılır?

Bu noktada MAC adresini değiştirmenize gerek yoktur. Ancak gerçek bir saldırgan, kimliğini gizlemek için Mac adresini değiştirirdi. Bu nedenle MAC adresinizi değiştirerek daha gerçekçi bir ortam oluşturabilirsiniz.

ADIM1:Monitor mode a geçmek için Kali Linux a bağlı olan Wi Fi cihazlarını adapte etmeniz gerekmektedir. sudo iwconfig komutunu terminal'e yazıyoruz. Not: Sudo su yazarak direk root yetkisi alabilirsiniz fakat ben hepsinde sudo kullandım.

ADIM2: wlan0 bizim interface adresimiz. Bulunduğumuz bölgedeki wi fi ağlarını geçmek ve dışarı wifi kartımızı monitor moda almamız gerekiyor. Bunun için yazacağımız komut "sudo airmon ng start wlan0"

ADIM3: Monitor moda başarılı şekilde geçtik. Bundan sonra monitor moda geçince internet bağlantımız kopuyor. Bağlı olmadığımız ağlar hakkında monitor moda geçiyorduk. Bu yüzden bağlantı kopması önemsiz bir durum. Terminalimize tekrardan sudo iwconfig yazarak sekme ediyoruz.

ADIM4: Artık ağlar hakkında uyarı seçim kısmına geçiyoruz. Terminalimize sudo airodump ng wlan0 yazıyoruz. Bulunduğumuz bölgedeki kablosuz ağları bizim dışarı listelemiş olacak. Saldırı yapacağımız kablosuz ağ listemizde çıkınca ctrl c tuşlarına basarak taramayı durduruyoruz.

ADIM5: Saldırı yapacağımız kablosuz ağın ismi TTNET_ZTE_8147. Bu saldırıyı ilkel olması sebebiyle kendi ağıma nazaran yapıyorum. Saldıracağımız ağa daha detaylı uyarı toplamamız lazım. Bu listede bizim için iki uyarı bulunmakta. Gördüğünüz listenin kısmında ve benim size gösterdiğim olan BSSID kısmı. Diğeri ise yine listenin saldırı aracı kısmında CH kısmı,Ve gördüğünüz gibi bu iki bilgiyi kullanacağız.Şimdi bilgilere bakarak devam edebiliriz.

ADIM6: işaret ağa gitti bilgileri al aşağı terminal'imize airodump ng channel Işaret ağın CH numarısı bssid Işaret ağın BSSID adresi w ileride kullanacağımız handshake dosyasının kayıt yeri wlan0 yazıyoruz. Aşağıdaki görselde gözüktüğü sürece işaret ağımıza gitti arayüze giriyoruz.

ADIM7: Şuan da bu wi fi ağına bir kişinin bağlı olduğunu görüyoruz. Bizim bu kullanıcıya yetkisizlendirme saldırısı yapmamız gerekiyor. Bu saldırı mantığı ise bu kullanıcıya göndereceğimiz bir paket sonrası kullanıcı ağdan kısa süreliğine düşecek, daha sonra tekrar bağlanacak. Bu bağlanma esnasında kullanıcı daha öncül girmiş olduğu şifreyi, karşı fırsat karmaşık tekrardan doğruladığı aşağı biz karşı kırma algoritmasına ulaşmış oluyoruz. Bu olaya handshake havlama diyoruz. 6.adım'da w parametresinden mezeler verdiğimiz adrese handshake dosyamızı karmaşık kaydediyor. Mezeler ise bu handshake algoritmasına vereceğimiz şifre kombinasyonları nedeniyle şifreyi bulmaya çalışıyoruz. Aslında bu anlatımım nedeniyle sizlere saldırının mantığını anlatmaya çalıştım. Şimdi kaldığımız yerden devam edebiliriz arkadaşlar.

ADIM8: Saldıracağımız ağda bulunan kullanıcıya yetkisizlendirme saldırısı hareket aşağı geçici bir sonuç daha açıyoruz. Saldırıyı hareket aşağı flaş terminalimize yazacağımız komut aireplay ng deauth 15 a saldırıyı yapacağımız ağın BSSID adresi wlan0

ADIM9: Bu saldırı ile modeme bağlanan herkesin anlık Wi-Fi bağlantısı kesilecek ve daha sonra yeniden bağlanacaktır. Amacımız el sıkışmayı yakalamaktır. Kısa bir atak yapıp 15 paket gönderiyoruz ancak bazen birkaç kez göndermek gerekebiliyor. Aslında el sıkışmayı yakalayana kadar bu saldırıyı tekrarlamamız gerektiğini söylemek daha doğru olur. Bu saldırıyı birkaç kez tekrarladıktan sonra el sıkışma paketimizi ele geçiriyoruz. El sıkışma dosyamızı yakaladığımız için "ctrl+c" tuşlarına basarak ağı dinlemeyi bırakıyoruz.

ADIM10: Artık saldırımızın yakın aşamasındayız. 6. Adımda yazdığımız komutta handshake dosyamız w parametresinden candy verdiğimiz adrese kataloglandı. Şimdi aircrack aracımıza bu el sıkışma dosyası nedeniyle şifrelerini içeren bir wordlist dosyası vermemiz gerekiyor. Daha handshake aracımız ise bu şifreleri el sıkışma algoritmasına deneyerek şifremizi bulmaya çalışacaktır. Şifre kırma saldırımızı başlatmak için aircrack ng handshake dosyamızın bulunduğu adresi terminale verip komutu yazıyoruz ve şifreleri içeren wordlist dosyasının adresini veriyoruz.

Aircrack-ng aracımız verdiğimiz wordlist de bulunan şifreleri handshake dosyamız üzerinde deniyor. Bu işlem wordlist boyutunuza göre değişebilir.

Şifremiz başarılı bir şekilde bulundu "F369258147". Aircrack ng aracı nedeniyle wi fi şifremizi kırmayı başardık.

Sonrası olarak:

- Kablosuz ağ güvenliğinin önemini ve ağ güvenliğini artırmak amacıyla uygulanması gerekli bilgiye hakim oldunuz.

-Saldırganların yaklaşım biçimi ve kablosuz ağlar hakkında temel bir bilgi sahibi oldunuz.

-Airodump ng aracının kullanımına ve aracın arayüzünde bulunan verilerin anlamları hakkında bilgi sahibi oldunuz.

Aircrack-ng bilgilendirici içeriğim bu kadardı. Umarım keyifli ve öğretici bir yazı olmuştur. Okuduğunuz için teşekkür ederim,konuyu şimdilik burada sonlandırmak isterim. TurkHackTeam Ailesine sevgilerim ile, Hoşçakalın..

Son düzenleme: