[ame]https://www.youtube.com/watch?v=IcthLeLgO74[/ame]

- Özet olarak WAES aracı;

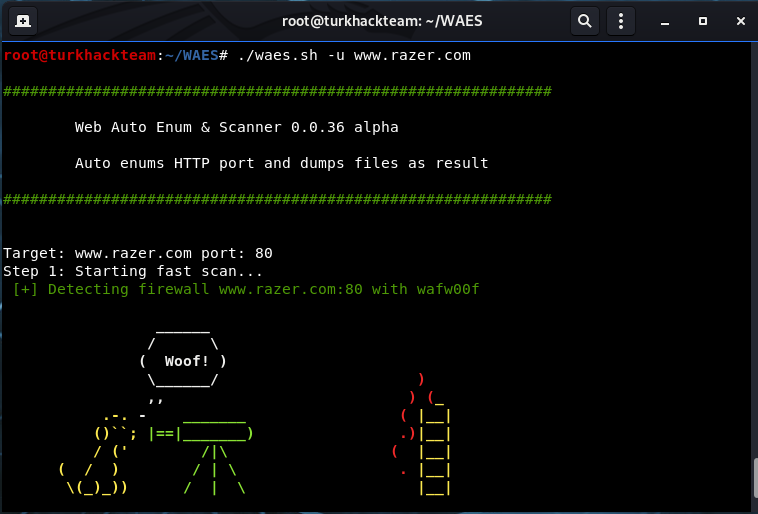

- Güvenlik duvarı tespiti yapmaya yarar,

- NMAP scriptlerini kullanarak detaylı tarama,(Dizin tespiti,açık portlar ve servisler,bulabilir ise mail bilgisini verir, )

- Nikto aracını kullanarak hedefinizde bulunan güvenlik açıkları hakkında bilgiler veriyor,

- Uniscan aracını kullanarak, (Dizin tespiti ve tarayıcı üzerinden erişilebilir olan dosyaların tespitini gerçekleştirir,robot.txt ve sitemap dosyalarını kontrol eder,kendi eklentilerini tarama esnasında aktif edip detaylı tarama yapmaya başlar,nmap aracı gibi mail bilgisi elde etmeye çalışır,Shell upload edebilmemiz için upload formu bulmaya çalışır vs. vs. tarama esnasında detaylı bilgi verilecektir.Daha sonra ise güvenlik açığı tespiti için araçlar otomatik olarak aktif edilip taramaya dahil edilecektir.)

- Whatweb aracını kullanarak hedef sunucu üzerinden bilgi toplamaya çalışır.

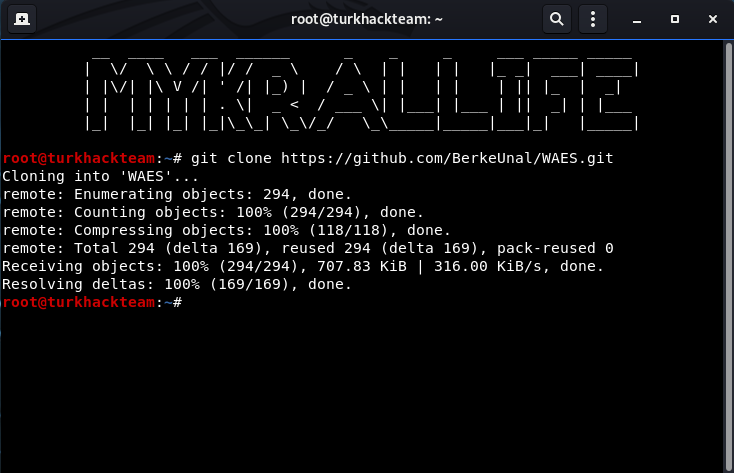

Kod:

[COLOR="Lime"][CENTER]git clone https://github.com/BerkeUnal/WAES.git[/CENTER][/COLOR]

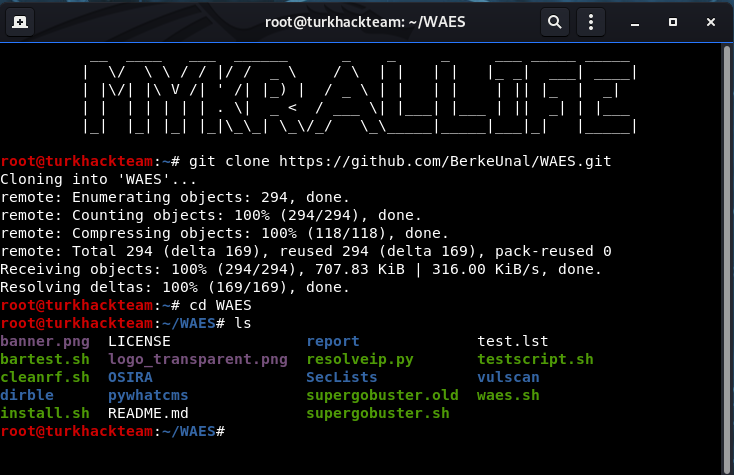

cd WAES komutu ile indirdiğimiz WAES klasörüne geçiş yapıyoruz.

ls komutu ile içindekileri kontrol ediyoruz.

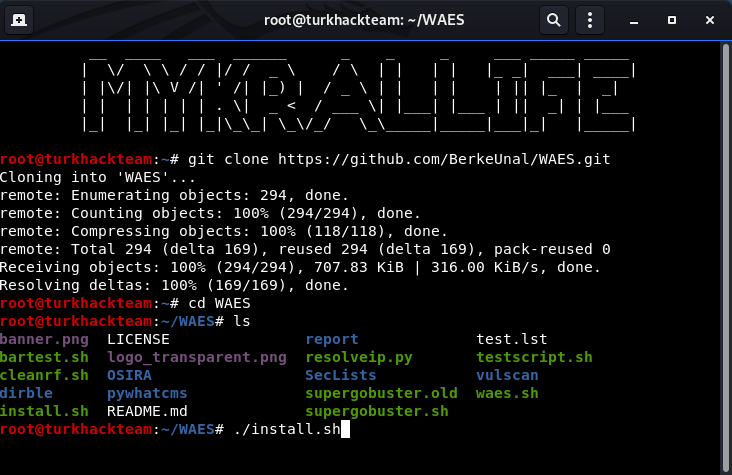

Kod:

[COLOR="lime"][CENTER][B]./install.sh[/B][/CENTER][/COLOR]

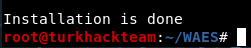

Yazısı geldikten sonra WAES aracını kullanmaya başlayabiliriz.

Kurulum tamamlandıktan sonra başarılı bir şekilde kurulup kurulmadığını kontrol etmek için;

Kod:

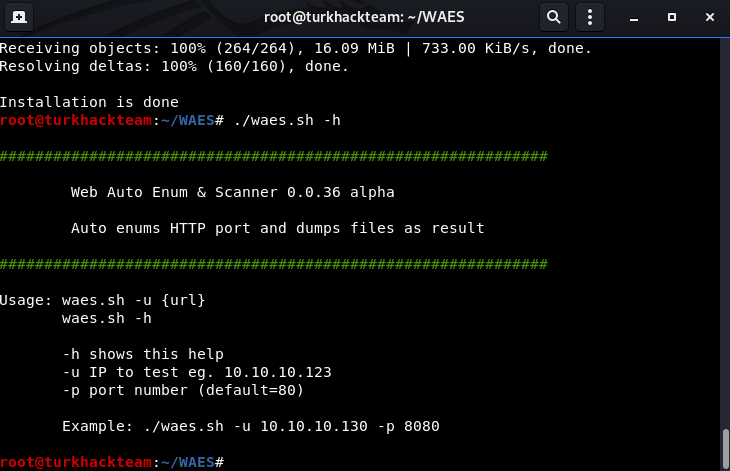

[COLOR="Lime"][CENTER][B]./wes.sh h [/B][/CENTER][/COLOR]Aracın örnek kullanımı şu şekildedir;

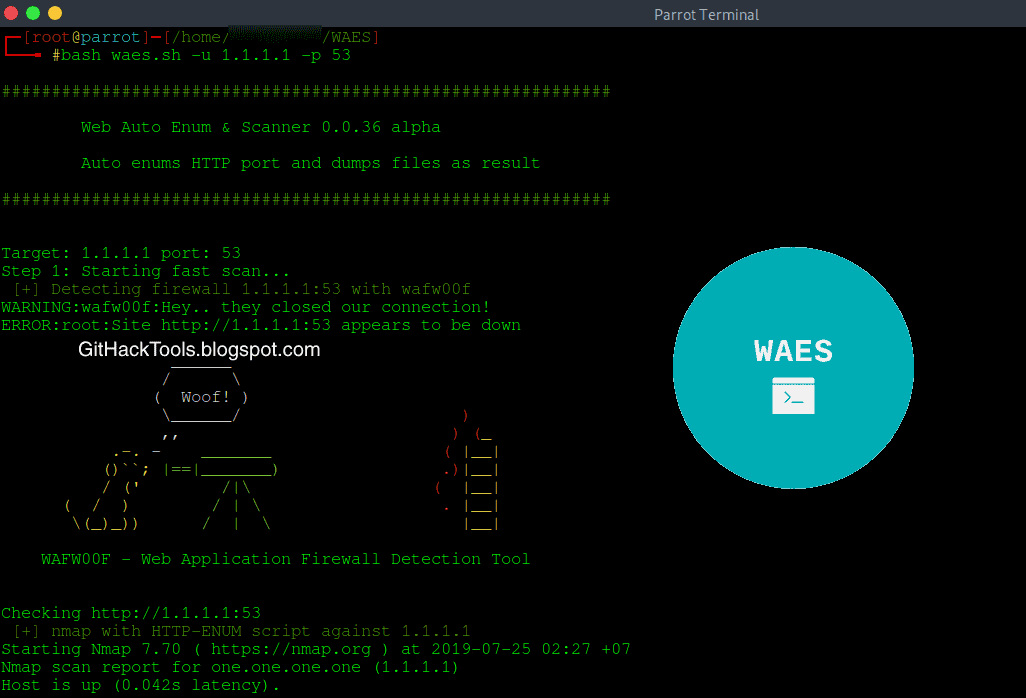

(Görselde port bilgisi belirtilmeden tarama yaptırılmıştır,default olarak 80 portu üzerinden tarama başlamıştır.)

Kod:

[COLOR="Lime"][B][CENTER]./waes.sh -u 10.10.10.130 -p 8080[/CENTER][/B][/COLOR]WAES aracı birden fazla aracın yaptığı işlemi tek başına yapıyor.Bu yüzden indirme işleminin uzun sürebildiği gibi tarama işlemide uzun sürecektir sabırlı olmalısınız.

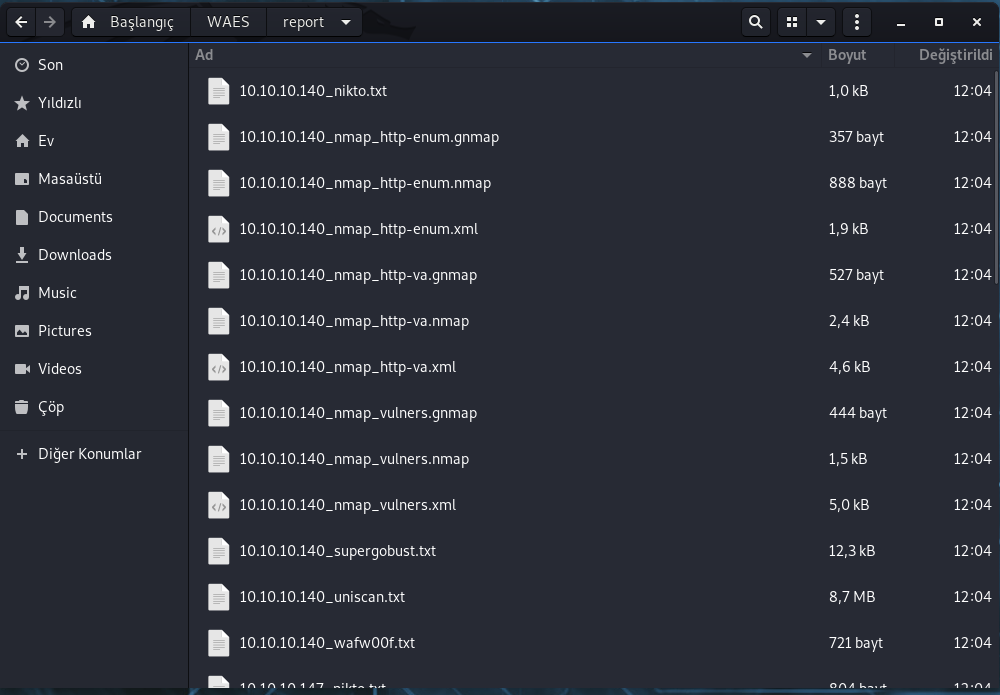

Sonuçlar waes klasörünün içindeki reports klasörüne kayıt edilecektir. Kayıtları tek tek açarak inceleyebilirsiniz. İhtiyacınız olan bilgiye düzenli sonuçlar sayesinde daha kolay ulaşabilirsiniz.

Siber Güvenlik Kulubü