Merhaba arkadaşlar, bugünde sizlere çok az bilinen bir zafiyeti ele alacağız. Kısa ama detaylı bir anlatım olacak şimdiden eğlenceli okumalar.

Hadi gir konuya Dekrats kardeş dediğinizi duyar gibiyim. Peki BlueKeep zafiyeti;

Bluekeep zafiyeti, kablosuz bağlantı protokolü BLE (Bluetooth Low Energy) kullanarak iletişim kurabilen cihazlarda bulunan bir güvenlik açığıdır. Bu açık, BLE protokolünün tasarımındaki bir hatadan kaynaklanmaktadır ve cihazların güvenliği için kritik öneme sahip olan anahtarları çalmaya izin verebilir.

Bu zafiyet, bir saldırganın bir BLE cihazına yakınlaşarak ve cihazla etkileşime geçerek gerçekleştirilir. Saldırgan, BLE protokolünde kullanılan anahtarları çalmak ve bu anahtarları kullanarak cihaza erişmek için özel olarak hazırlanmış bir yazılım kullanabilir.

Bu açık, birçok farklı BLE cihazını etkileyebilir, örneğin fitness takip cihazları, akıllı saatler, akıllı ev cihazları ve hatta araçlar gibi birçok farklı cihazda bulunabilir. Bu nedenle, bu zafiyet ciddi bir güvenlik tehdidi oluşturmaktadır.

Bir POC (Proof of Concept) olarak, bir saldırgan bu zafiyeti kullanarak BLE protokolü kullanan bir cihazın anahtarlarını çalabilir ve cihaza erişim sağlayabilir. Bu erişim, saldırganın cihazın özelliklerini değiştirmesine, verileri çalmasına veya hatta cihazın tam kontrolünü ele geçirmesine olanak tanır.

Bu nedenle, cihaz üreticileri ve kullanıcılar, blukeep zafiyetinin farkında olmalı ve cihazları güncellemek veya alternatif güvenlik önlemleri almak için gereken adımları atmaları gerekmektedir.

EEEEE anlattık bunu peki bu zafiyet ;

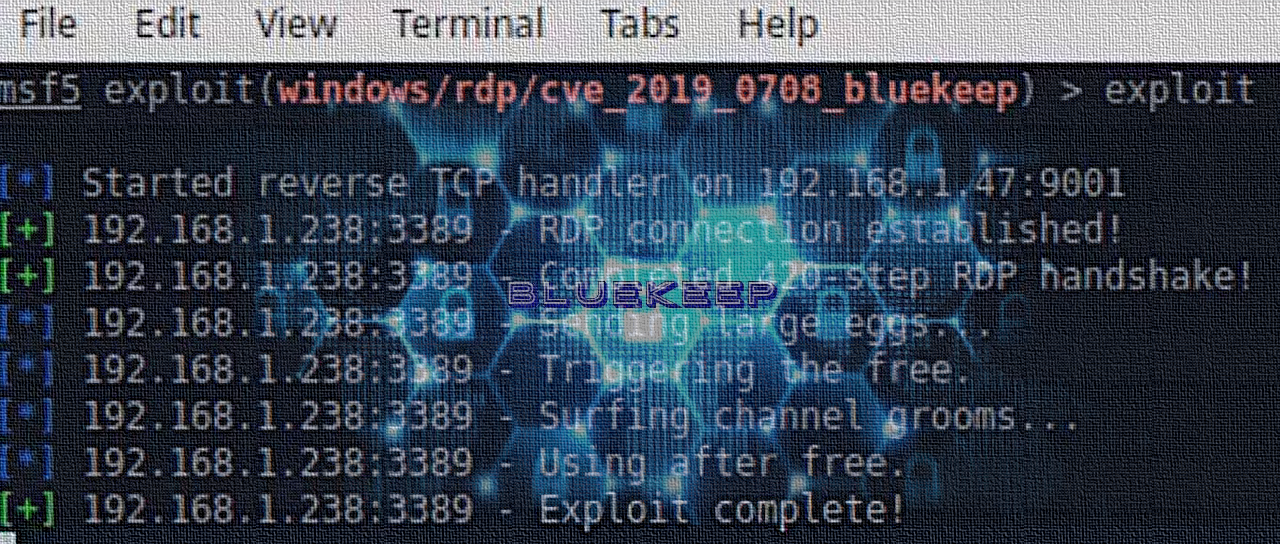

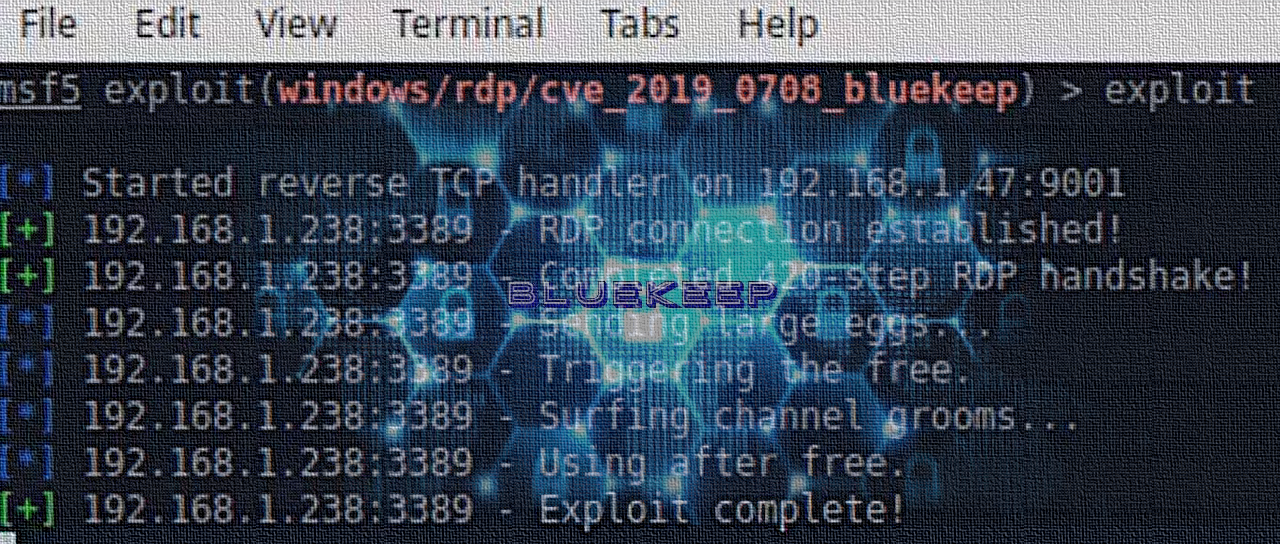

BlueKeep saldırısı yapmak için özel olarak tasarlanmış bir saldırı aracı vardır. Bu araç, Metasploit Framework gibi bir saldırı araç seti kullanılarak gerçekleştirilebilir.

Metasploit Framework, siber güvenlik uzmanları tarafından yasal pentest (penetrasyon testi) ve savunma amaçlı kullanılan bir araçtır. Ancak kötü amaçlı kullanım için de kullanılabilir. Bu nedenle, bu tür araçların yasal amaçlar için kullanılması önemlidir.

Metasploit Framework'ün "msfconsole" adlı bir komut istemcisi vardır. Bu aracı kullanarak, BlueKeep saldırısına karşı hedef sistemler üzerinde testler yapabilirsiniz. Ancak, bu tür bir saldırı yasa dışı olduğundan, yasal izin ve sertifikasyonlar almadan gerçekleştirilmemelidir. Tabiiki bunun nasıl detaylı yapılacağını anlatmayacağım. Çünki onu başka konuya saklıyorum

POC (Proof of Concept)

Proof of Concept (PoC), bir fikrin, ürünün veya konseptin çalışabilirliğini veya uygulanabilirliğini doğrulamak için yapılan bir testtir. PoC, genellikle bir prototip, model veya örnek uygulama ile gerçekleştirilir.

PoC, bir şirketin veya bir geliştiricinin bir fikri veya konsepti finanse etmek veya yatırım yapmak için bir yatırımcı veya müşteriye sunmadan önce test etmesini sağlar. PoC, bir ürünün veya hizmetin gerçek dünya koşullarında nasıl performans gösterdiğini, olası sorunları veya eksiklikleri belirlemeyi ve bunları çözmek için hangi adımların atılması gerektiğini gösterir.

Bir PoC, genellikle bir yazılım prototipi veya fiziksel bir prototip içerir. Yazılım PoC'ları, bir uygulamanın özelliklerini, kullanıcı arayüzünü veya bir algoritmanın doğruluğunu göstermek için kullanılabilir. Fiziksel prototipler ise bir ürünün veya donanımın fiziksel özelliklerini, işlevlerini veya yapısını göstermek için kullanılabilir.

PoC, bir fikrin veya konseptin test edilmesi ve doğrulanması için kullanışlı bir araçtır, ancak bu testin sonuçları tamamen doğru veya kesin değildir. Bu nedenle, bir PoC, bir fikrin veya konseptin gerçek dünya koşullarında başarılı olacağına dair kesin bir kanıt sağlamaz, ancak potansiyel bir başarı göstergesi olarak kullanılabilir.

Yeni konu görselleri için BÖRÜ' hocama teşekkür ederim. Konu hoşunuza gittiyse

butonuna basıp diğer konularıma göz atabilirsiniz.

butonuna basıp diğer konularıma göz atabilirsiniz.

Rat Nedir ? | Fud Nasıl Yapılır ? | Rat Nasıl Yayılır ? |

Sertifikasyon Nedir ? | Detaylı Anlatım

İOS'tan Windows'a Dosya Aktarımı | Bilgilendirme

İnstagram Hakkında Herşey | Bilgilendirme

Hadi gir konuya Dekrats kardeş dediğinizi duyar gibiyim. Peki BlueKeep zafiyeti;

Bluekeep zafiyeti, kablosuz bağlantı protokolü BLE (Bluetooth Low Energy) kullanarak iletişim kurabilen cihazlarda bulunan bir güvenlik açığıdır. Bu açık, BLE protokolünün tasarımındaki bir hatadan kaynaklanmaktadır ve cihazların güvenliği için kritik öneme sahip olan anahtarları çalmaya izin verebilir.

Bu zafiyet, bir saldırganın bir BLE cihazına yakınlaşarak ve cihazla etkileşime geçerek gerçekleştirilir. Saldırgan, BLE protokolünde kullanılan anahtarları çalmak ve bu anahtarları kullanarak cihaza erişmek için özel olarak hazırlanmış bir yazılım kullanabilir.

Bu açık, birçok farklı BLE cihazını etkileyebilir, örneğin fitness takip cihazları, akıllı saatler, akıllı ev cihazları ve hatta araçlar gibi birçok farklı cihazda bulunabilir. Bu nedenle, bu zafiyet ciddi bir güvenlik tehdidi oluşturmaktadır.

Bir POC (Proof of Concept) olarak, bir saldırgan bu zafiyeti kullanarak BLE protokolü kullanan bir cihazın anahtarlarını çalabilir ve cihaza erişim sağlayabilir. Bu erişim, saldırganın cihazın özelliklerini değiştirmesine, verileri çalmasına veya hatta cihazın tam kontrolünü ele geçirmesine olanak tanır.

Bu nedenle, cihaz üreticileri ve kullanıcılar, blukeep zafiyetinin farkında olmalı ve cihazları güncellemek veya alternatif güvenlik önlemleri almak için gereken adımları atmaları gerekmektedir.

EEEEE anlattık bunu peki bu zafiyet ;

BlueKeep saldırısı yapmak için özel olarak tasarlanmış bir saldırı aracı vardır. Bu araç, Metasploit Framework gibi bir saldırı araç seti kullanılarak gerçekleştirilebilir.

Metasploit Framework, siber güvenlik uzmanları tarafından yasal pentest (penetrasyon testi) ve savunma amaçlı kullanılan bir araçtır. Ancak kötü amaçlı kullanım için de kullanılabilir. Bu nedenle, bu tür araçların yasal amaçlar için kullanılması önemlidir.

Metasploit Framework'ün "msfconsole" adlı bir komut istemcisi vardır. Bu aracı kullanarak, BlueKeep saldırısına karşı hedef sistemler üzerinde testler yapabilirsiniz. Ancak, bu tür bir saldırı yasa dışı olduğundan, yasal izin ve sertifikasyonlar almadan gerçekleştirilmemelidir. Tabiiki bunun nasıl detaylı yapılacağını anlatmayacağım. Çünki onu başka konuya saklıyorum

POC (Proof of Concept)

Proof of Concept (PoC), bir fikrin, ürünün veya konseptin çalışabilirliğini veya uygulanabilirliğini doğrulamak için yapılan bir testtir. PoC, genellikle bir prototip, model veya örnek uygulama ile gerçekleştirilir.

PoC, bir şirketin veya bir geliştiricinin bir fikri veya konsepti finanse etmek veya yatırım yapmak için bir yatırımcı veya müşteriye sunmadan önce test etmesini sağlar. PoC, bir ürünün veya hizmetin gerçek dünya koşullarında nasıl performans gösterdiğini, olası sorunları veya eksiklikleri belirlemeyi ve bunları çözmek için hangi adımların atılması gerektiğini gösterir.

Bir PoC, genellikle bir yazılım prototipi veya fiziksel bir prototip içerir. Yazılım PoC'ları, bir uygulamanın özelliklerini, kullanıcı arayüzünü veya bir algoritmanın doğruluğunu göstermek için kullanılabilir. Fiziksel prototipler ise bir ürünün veya donanımın fiziksel özelliklerini, işlevlerini veya yapısını göstermek için kullanılabilir.

PoC, bir fikrin veya konseptin test edilmesi ve doğrulanması için kullanışlı bir araçtır, ancak bu testin sonuçları tamamen doğru veya kesin değildir. Bu nedenle, bir PoC, bir fikrin veya konseptin gerçek dünya koşullarında başarılı olacağına dair kesin bir kanıt sağlamaz, ancak potansiyel bir başarı göstergesi olarak kullanılabilir.

Yeni konu görselleri için BÖRÜ' hocama teşekkür ederim. Konu hoşunuza gittiyse

Rat Nedir ? | Fud Nasıl Yapılır ? | Rat Nasıl Yayılır ? |

Sertifikasyon Nedir ? | Detaylı Anlatım

İOS'tan Windows'a Dosya Aktarımı | Bilgilendirme

İnstagram Hakkında Herşey | Bilgilendirme