Herkese Öncelikle Merhaba Bugün CTF Çözümlerine Devam Ediyoruz Ve Bugün Malware Compression Separation Adlı CTF Sorularını Çözeceğiz Bu CTF Malware (Zararlı Yazılım)'Analizi Bölümüne Yani Blue Alana Giriyor.

DİFFİCULTY =

İlk Öncelikle Elimizde Sıkıştırılma İşlemi Yapılmış EXE Uzantılı Bir Dosya Var CTF'de Bu Şekilde Veriliyor Bize Ve 1.Soru Ana Dosyaya Sıkıştırılan Dosyanın Adı Ve Uzantısı =

Direk Olarak Manuel Tespit İle Vakit Kaybetmemek İçin Unpack Yazılımı Üzerinden Dosyayı Açıyorum

Bize Verilen Dosya Bu Exe Uzantılı Bir Dosya

Unpack Yapıyoruz

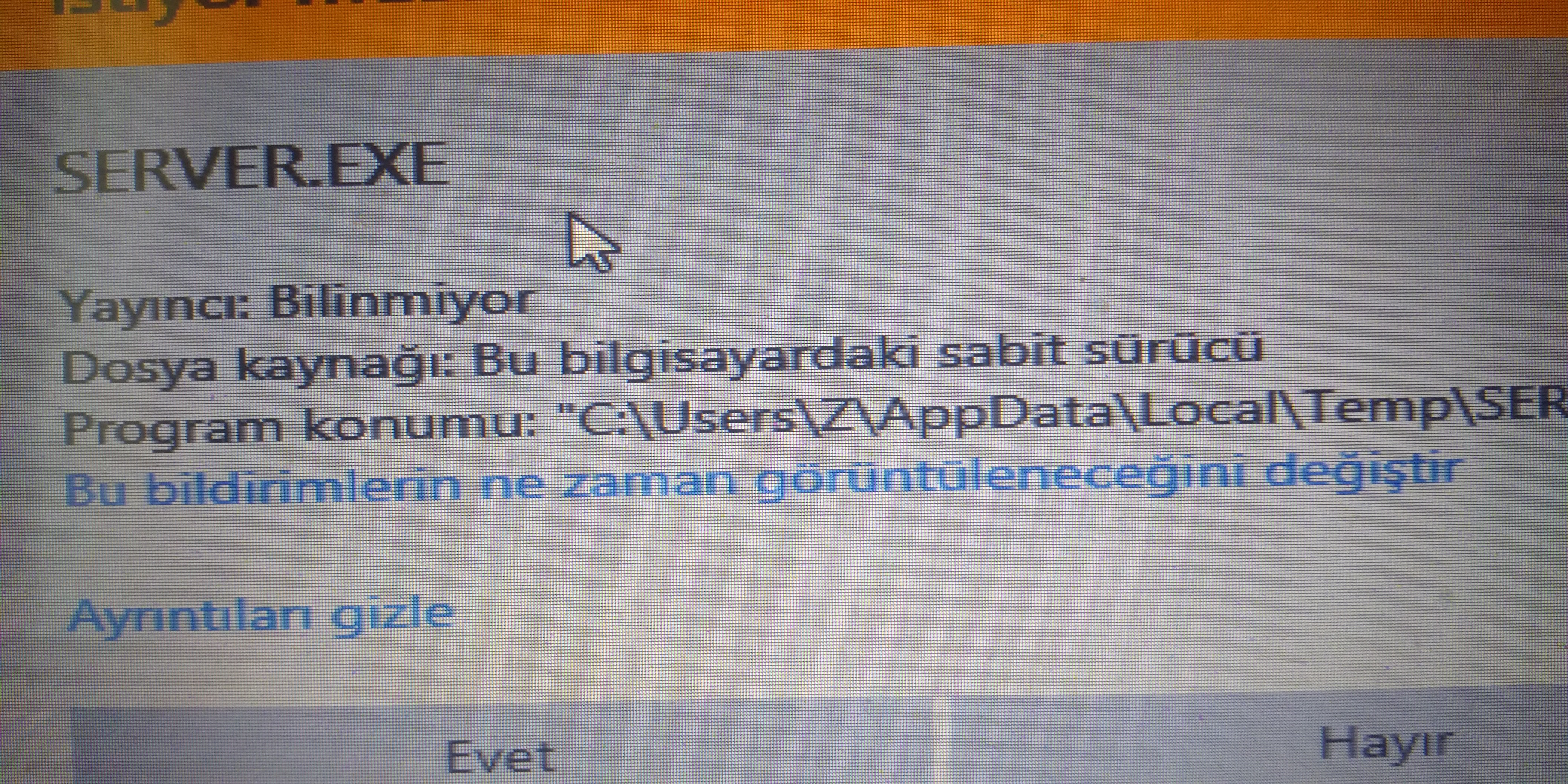

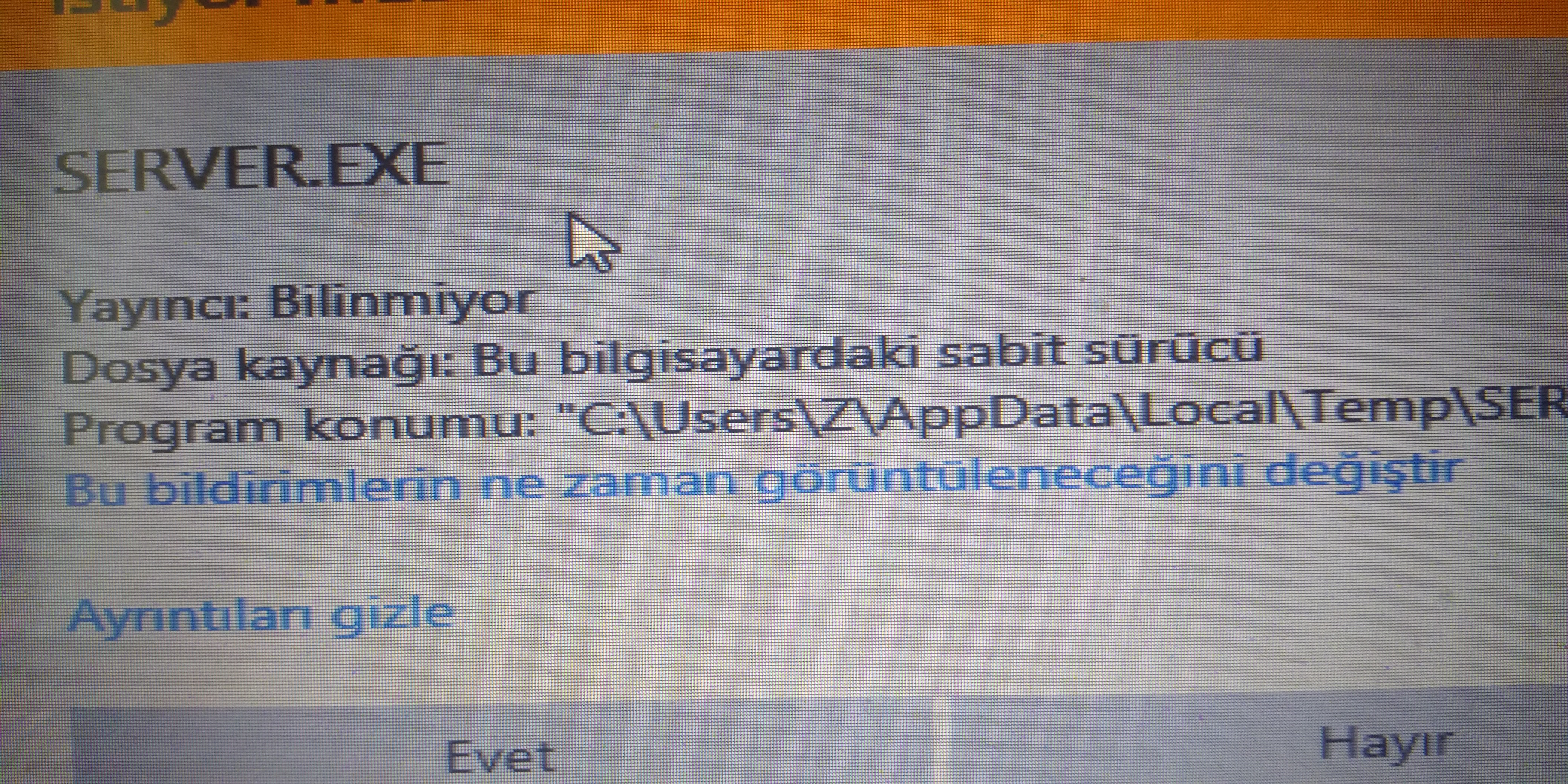

Kamera İle Çekmek Zorunda Kaldım Yönetici Olarak Çalıştır Modunda SS Alınmıyor

Dosyanın İçerisinde Server.exe Uzantılı Bir Farklı Bir Dosya Var Ve Konumu Gördüğünüz Gibi - APP DATA -TEMP(Gizli Dosyalar)

Büyük İhtimalle RAT Serverı / Dosya Binder Yazılımı İle Birleştirildiğinden Dolayı Ayıramıyor Unpacker Yazılımı.

CTF Adında Bir PNG Dosyası İle Birleştirilmiş

Fakat Asıl Malware Dosyamızın Uzantısı Exe'idi Burda Ters Bir Uzantı Klonlaması Yapılmış

PNG Bu Şekilde CTF Yazmakta Ve Bayrak Var

1.Soru Cevabı = SERVER - UZANTISI=EXE

2.SORU Arka Plan İşlem Adı =

Görev Yöneticisi TaskManager Üzerinden Arka Plan İşlemini Tespit Etmeye Çalışıyoruz Fakat Herhangi Bir İşlem Yok RAT - HİDE SERVER (SERVERI GİZLE) Modunda Çalışmakta

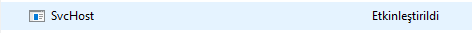

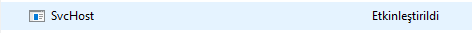

Fakat Başlangıç Yani Startup Kısmında SVChost Adında Bir İşlem Görüyoruz Normalde SVCHOST Bir Windows İşlemi Fakat Zararlı Yazılımda RUNPE Gibi Gösterilmiş Tespit Edilmesinin Zorlaşması İçin Bu Zararlı Yazılımlarda Oldukça Yaygın RUNPE Tekniği Deniliyor Bu Taktiğe

Olasılık Yürüterek SVCHOST Diyoruz Ve Doğru Cevap

2.Soru Cevap = Svchost

3.Soru Files Dropper =

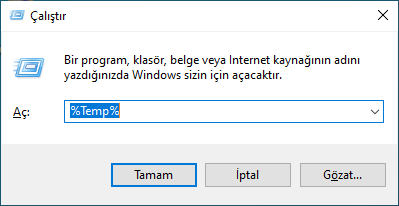

Şimdi Server Hide Modunda Çalıştığından Dolayı Direk Olarak Bakamayız Bu Yüzden Kalıntısını Bulmamız Gerek Yani Kendini Kopyaladığı Kısım = Genelde Ratlar TEMP-WİNDİR-DESKTOP-APPDATA Yollarını Kendilerini Kopyalar Zaten Unpack İşlemindede SERVER.EXE İşleminin Dosya Konumu Temp İdi Temp Klasörüne Gidiyoruz.

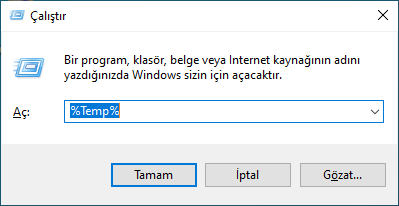

Arama Kısmından Çalıştır İşlemi Üzerinden Direk Olarak Temp Klasörüne Gideceğiz Daha Kolay Çünkü

Evet Bulduk Zaten Direk Dosyamızı Dosya Konumu-Dropladığı Kısım'da Burası Zaten

3.Soru Cevabı = APPDATA/TEMP/

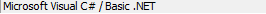

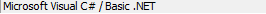

Detector Programları Üzerinden Yazıldığı Dile Bakıyoruz Normal Dosyamızı Detector İle Taratsaydık Binder İşleminden Ve Ters Uzantı Klonlamasından Dolayı Dili Algılayamayabilirdi.

4.Soru Kendini 2.Olarak Kopyaladığı-Dosya Dropladığı Yol =

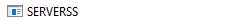

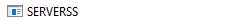

Şimdi Debugger Yazılımı Üzerinden Kod İncelemesi Yapalım Ve Diğer Etkenlerini Detaylı Bir Şekilde Analiz Edelim Debugger Üzerinden Temp Klasöründe Bulduğumuz SERVERSS.EXE Dosyasını İnceleyeceğiz - Kalıntıyı Kanıt Olarak Kullanacağız Yani Çünkü Az Önce Dediğim Gibi Rat Hide Server Modunda Çalışıyor

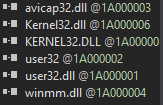

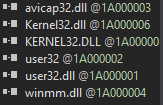

Referansta Bulunduğu Sistem Kütüphaneleride Bu Şekilde

avicap32dll

kernel32dll

user32dll

winmm.dll

vs.

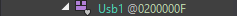

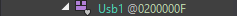

Sections'lardan USB Bölümüne Geliyoruz Büyük İhtimalle USB(Flaş Bellek)'Sisteme Takılan Aygıta Kendini Kopyalıyor İnceleyelim.

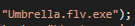

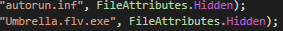

Sistemden Dosya Kopyalıyor

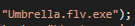

Dosyanın Adı Umbrella.fl.exe

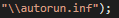

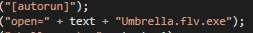

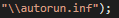

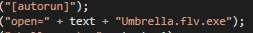

Ve Autorun.inf Dosyası Yani Autorun Dosyası Oluşturuyor Autorun Sistemde Açılmasa Dahi Çalışmaya Yarayan Bir İşlem

Oluşturduğu Autorun Dosyasını Az Önce Kopyaladığı Exe Uzantılı Dosyaya Enjekte Ediyor

Yani USB Başka Bir Sisteme Takıldığında Direk Olarak Zararlı Yazılım Aktif Hale Gelecek Açılmasa Dahi

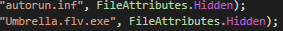

Ve Bu 2 Dosyanın Dosya Özellikleri Seçeneğini Gizliyor Hidden Moda Alıyor Tespit Edilmesinin Zorlaşması İçin.

4.Soru Cevabı = USB Device

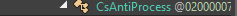

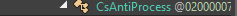

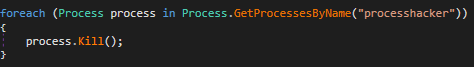

Şimdi Cs Anti Process ( Program Karşıtı İşlem ) Bölümüne Gelelim

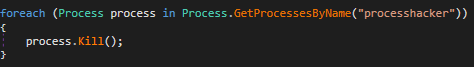

Bir Çok Analiz Programını Disable Ediyor Bunlardan Biri Process Hacker (Monitor Aracı)

Arka Planda İşlem Olarak Algılanmaması İçin Hide Server Modunda Çalışsa Dahi Process Explorer - Process Hacker 2 Gibi Programlar Tespit Edebiliyor Bu Yüzden

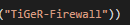

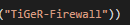

Yine Aynı Şekilde Tiger Firewall İsimli Güvenlik Duvarınıda Disable Ediyor (Devre Dışı) Bırakıyor.

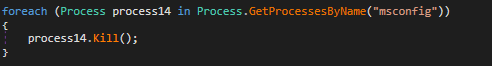

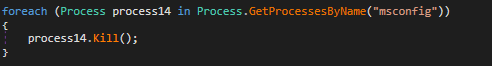

Ve MS CONFİG Adlı Windows İşlem Menüsünüde Disable Ediyor Bunun Gibi Wireshark VS..Bir Çok Yazılımı Yapıyor Fakat Çok Uzun Olucak Diye Konuya Koymadım

5.Soru Bağlantı Sağladığı İp Adresi - Socket =

AĞ Trafiği Çok Uzun Sürecek Ve Konu Çok Uzun Olmasın Diye Direk CMD Üzerinden Netstat İle Sistemdeki Bağlantı Kanallarına Bakıyorum

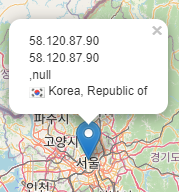

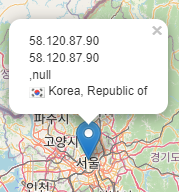

58.120.87.90 İp Adresi Ve 30 Numaralı Porta İstek - Paket Gönderiyor SYN_SENT Dediğimiz Olarak Bağlantı Paketi Gönderiyor Demek

5.SORU CEVAP = 58.120.87.90:30

Bazı İp Konum Tespiti Yapan Sağlayıcılar Var Tabiki İPDEN Tam Konum Bulunamaz Ve Doğru Tespit Olmaz Ama Genede Bir Bakıyoruz Fakat Büyük İhtimalle Yanlış Ama KORE Olabilir.

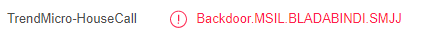

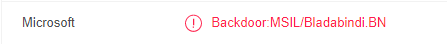

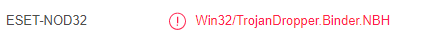

6.SORU DETECTİON NAMES MALWARE =

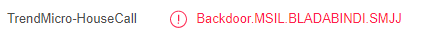

Bizden Uzantı Adı İsteniyor Zaten Bu Bir RAT-BACKDOOR Fakat Yinede Virüs Totalede Taratıp İmza Tabanlı Sistem Raporuna Bakalım

-------------------------------------------------------

Evet Zaten Biliyorduk Ama Net Olarak Kantıladık

6.SORU CEVAP=RAT(Remote Acces Trojan) - Backdoor

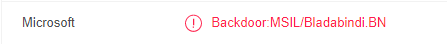

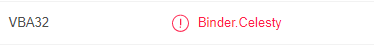

Son Olarak Bide Ana Malware Dosyamızı Taratalım Binder İle Sıkıştırıldığı Packer Kullanılmadığı Burdada Netleşti

--------------------------------------------------------

Görüşmek Üzere Sormak İstediklerinizi Konu Altına Yorum Olarak Sorabilirsiniz Çekinmeyin - Yardımcı Olmaktan Mutluluk Duyarım

Direk Olarak Manuel Tespit İle Vakit Kaybetmemek İçin Unpack Yazılımı Üzerinden Dosyayı Açıyorum

Bize Verilen Dosya Bu Exe Uzantılı Bir Dosya

Unpack Yapıyoruz

Kamera İle Çekmek Zorunda Kaldım Yönetici Olarak Çalıştır Modunda SS Alınmıyor

Dosyanın İçerisinde Server.exe Uzantılı Bir Farklı Bir Dosya Var Ve Konumu Gördüğünüz Gibi - APP DATA -TEMP(Gizli Dosyalar)

Büyük İhtimalle RAT Serverı / Dosya Binder Yazılımı İle Birleştirildiğinden Dolayı Ayıramıyor Unpacker Yazılımı.

CTF Adında Bir PNG Dosyası İle Birleştirilmiş

Fakat Asıl Malware Dosyamızın Uzantısı Exe'idi Burda Ters Bir Uzantı Klonlaması Yapılmış

PNG Bu Şekilde CTF Yazmakta Ve Bayrak Var

1.Soru Cevabı = SERVER - UZANTISI=EXE

2.SORU Arka Plan İşlem Adı =

Görev Yöneticisi TaskManager Üzerinden Arka Plan İşlemini Tespit Etmeye Çalışıyoruz Fakat Herhangi Bir İşlem Yok RAT - HİDE SERVER (SERVERI GİZLE) Modunda Çalışmakta

Fakat Başlangıç Yani Startup Kısmında SVChost Adında Bir İşlem Görüyoruz Normalde SVCHOST Bir Windows İşlemi Fakat Zararlı Yazılımda RUNPE Gibi Gösterilmiş Tespit Edilmesinin Zorlaşması İçin Bu Zararlı Yazılımlarda Oldukça Yaygın RUNPE Tekniği Deniliyor Bu Taktiğe

Olasılık Yürüterek SVCHOST Diyoruz Ve Doğru Cevap

2.Soru Cevap = Svchost

3.Soru Files Dropper =

Şimdi Server Hide Modunda Çalıştığından Dolayı Direk Olarak Bakamayız Bu Yüzden Kalıntısını Bulmamız Gerek Yani Kendini Kopyaladığı Kısım = Genelde Ratlar TEMP-WİNDİR-DESKTOP-APPDATA Yollarını Kendilerini Kopyalar Zaten Unpack İşlemindede SERVER.EXE İşleminin Dosya Konumu Temp İdi Temp Klasörüne Gidiyoruz.

Arama Kısmından Çalıştır İşlemi Üzerinden Direk Olarak Temp Klasörüne Gideceğiz Daha Kolay Çünkü

Evet Bulduk Zaten Direk Dosyamızı Dosya Konumu-Dropladığı Kısım'da Burası Zaten

3.Soru Cevabı = APPDATA/TEMP/

Detector Programları Üzerinden Yazıldığı Dile Bakıyoruz Normal Dosyamızı Detector İle Taratsaydık Binder İşleminden Ve Ters Uzantı Klonlamasından Dolayı Dili Algılayamayabilirdi.

4.Soru Kendini 2.Olarak Kopyaladığı-Dosya Dropladığı Yol =

Şimdi Debugger Yazılımı Üzerinden Kod İncelemesi Yapalım Ve Diğer Etkenlerini Detaylı Bir Şekilde Analiz Edelim Debugger Üzerinden Temp Klasöründe Bulduğumuz SERVERSS.EXE Dosyasını İnceleyeceğiz - Kalıntıyı Kanıt Olarak Kullanacağız Yani Çünkü Az Önce Dediğim Gibi Rat Hide Server Modunda Çalışıyor

Referansta Bulunduğu Sistem Kütüphaneleride Bu Şekilde

avicap32dll

kernel32dll

user32dll

winmm.dll

vs.

Sections'lardan USB Bölümüne Geliyoruz Büyük İhtimalle USB(Flaş Bellek)'Sisteme Takılan Aygıta Kendini Kopyalıyor İnceleyelim.

Sistemden Dosya Kopyalıyor

Dosyanın Adı Umbrella.fl.exe

Ve Autorun.inf Dosyası Yani Autorun Dosyası Oluşturuyor Autorun Sistemde Açılmasa Dahi Çalışmaya Yarayan Bir İşlem

Oluşturduğu Autorun Dosyasını Az Önce Kopyaladığı Exe Uzantılı Dosyaya Enjekte Ediyor

Yani USB Başka Bir Sisteme Takıldığında Direk Olarak Zararlı Yazılım Aktif Hale Gelecek Açılmasa Dahi

Ve Bu 2 Dosyanın Dosya Özellikleri Seçeneğini Gizliyor Hidden Moda Alıyor Tespit Edilmesinin Zorlaşması İçin.

4.Soru Cevabı = USB Device

Şimdi Cs Anti Process ( Program Karşıtı İşlem ) Bölümüne Gelelim

Bir Çok Analiz Programını Disable Ediyor Bunlardan Biri Process Hacker (Monitor Aracı)

Arka Planda İşlem Olarak Algılanmaması İçin Hide Server Modunda Çalışsa Dahi Process Explorer - Process Hacker 2 Gibi Programlar Tespit Edebiliyor Bu Yüzden

Yine Aynı Şekilde Tiger Firewall İsimli Güvenlik Duvarınıda Disable Ediyor (Devre Dışı) Bırakıyor.

Ve MS CONFİG Adlı Windows İşlem Menüsünüde Disable Ediyor Bunun Gibi Wireshark VS..Bir Çok Yazılımı Yapıyor Fakat Çok Uzun Olucak Diye Konuya Koymadım

5.Soru Bağlantı Sağladığı İp Adresi - Socket =

AĞ Trafiği Çok Uzun Sürecek Ve Konu Çok Uzun Olmasın Diye Direk CMD Üzerinden Netstat İle Sistemdeki Bağlantı Kanallarına Bakıyorum

58.120.87.90 İp Adresi Ve 30 Numaralı Porta İstek - Paket Gönderiyor SYN_SENT Dediğimiz Olarak Bağlantı Paketi Gönderiyor Demek

5.SORU CEVAP = 58.120.87.90:30

Bazı İp Konum Tespiti Yapan Sağlayıcılar Var Tabiki İPDEN Tam Konum Bulunamaz Ve Doğru Tespit Olmaz Ama Genede Bir Bakıyoruz Fakat Büyük İhtimalle Yanlış Ama KORE Olabilir.

6.SORU DETECTİON NAMES MALWARE =

Bizden Uzantı Adı İsteniyor Zaten Bu Bir RAT-BACKDOOR Fakat Yinede Virüs Totalede Taratıp İmza Tabanlı Sistem Raporuna Bakalım

-------------------------------------------------------

Evet Zaten Biliyorduk Ama Net Olarak Kantıladık

6.SORU CEVAP=RAT(Remote Acces Trojan) - Backdoor

Son Olarak Bide Ana Malware Dosyamızı Taratalım Binder İle Sıkıştırıldığı Packer Kullanılmadığı Burdada Netleşti

--------------------------------------------------------

Görüşmek Üzere Sormak İstediklerinizi Konu Altına Yorum Olarak Sorabilirsiniz Çekinmeyin - Yardımcı Olmaktan Mutluluk Duyarım