CVE-2023-23397 Nedir ? (Anlatım)

CVE-2023-23397, Outlook'ta Mart Yaması Salı düzeltme dizisinin bir parçası olarak yayınlanan kritik bir ayrıcalık yükseltme/kimlik doğrulama atlama güvenlik açığıdır. Windows Outlook'un tüm sürümlerini etkileyen güvenlik açığına 9,8 CVSS derecesi verildi ve 14 Mart'ta açıklanan iki sıfır gün açığından biridir. Güvenlik ekiplerinin bu güvenlik açığı hakkında bilmesi gereken noktaları ve güvenlik açığını nasıl azaltabileceklerini özetliyoruz. bu boşluğun riskleri.

Nedir?

CVE-2023-23397, Microsoft Outlook'ta bir ayrıcalık yükselmesi (EoP) güvenlik açığıdır. Bu, sıfır dokunuşlu bir istismardır, yani güvenlik açığı kötüye kullanmak için düşük karmaşıklık gerektirir ve kullanıcı etkileşimi gerektirmez.

CVE-2023-23397'den nasıl yararlanılır?

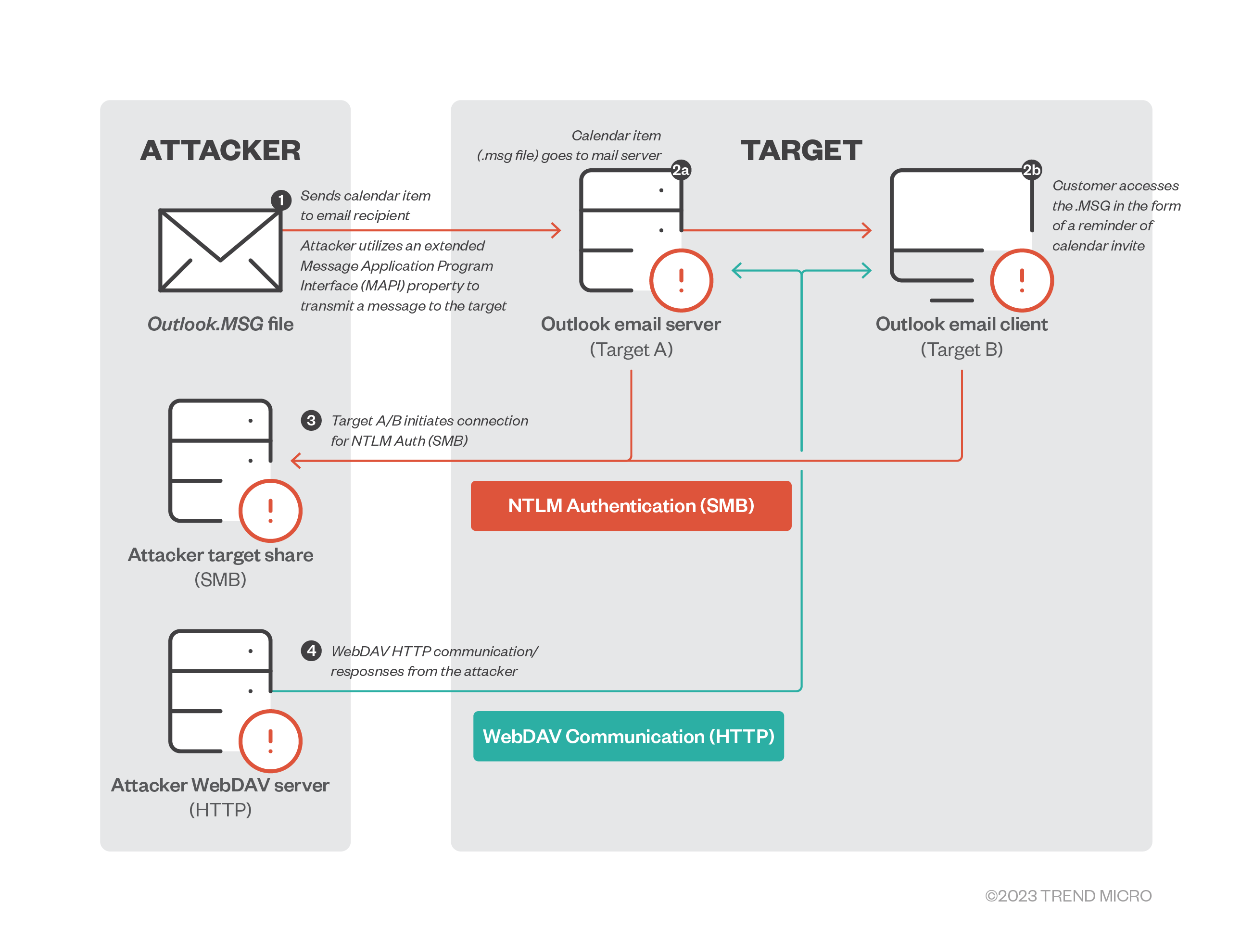

Saldırgan kurbana, saldırgan tarafından kontrol edilen uzak bir Sunucu İleti Bloğuna

(SMB, TCP 445 aracılığıyla

) Evrensel Adlandırma Kuralı (UNC) yoluyla genişletilmiş bir İleti Uygulama Programı Arabirimi (MAPI) özelliği ile bir ileti gönderir. Saldırgan tarafından kontrol edilen bir sunucuda paylaşılan paylaşım, alıcı mesajı görse de görmese de güvenlik açığından yararlanılır. Saldırgan, "PidLidReminderFileParameter" (hatırlatıcılar için özel uyarı sesi seçeneği) kullanarak savunmasız API uç noktası PlayReminderSound'u tetiklemek için Outlook'ta hatırlatıcıları destekleyen mesaj biçimi olan .msg ile temsil edilen kötü amaçlı bir takvim davetini uzaktan gönderir.

Kurban, saldırganın SMB sunucusuna bağlandığında, uzak sunucuya bağlantı, kullanıcının Yeni Teknoloji LAN Yöneticisi ( NTLM ) görüşme mesajını otomatik olarak gönderir; saldırgan bunu, NTLM kimlik doğrulamasını destekleyen diğer sistemlere karşı kimlik doğrulaması için kullanabilir.

NTLMv2 karmaları, Windows'un kimlik doğrulama için kullandığı en son protokoldür ve her yanıtın, kullanıcı adı ve parola gibi kullanıcı bilgilerinin karma temsilini içeren bir dizi hizmet için kullanılır. Bu nedenle, tehdit aktörleri, diğer hizmetlere erişim elde etmek için bir NTLM geçiş saldırısı girişiminde bulunabilir veya güvenliği ihlal edilen kullanıcılar yöneticiler ise etki alanlarının tamamen ele geçirilmesini sağlayabilir. Microsoft 365 gibi çevrimiçi hizmetler, NTLM kimlik doğrulamasını desteklemedikleri için bu saldırıya açık olmasa da Microsoft 365 Windows Outlook uygulaması hala savunmasızdır.

İstismar etmek ne kadar kolay?

Tetiklemek için kullanıcı etkileşimi gerekli değildir (mesaj önizlemesinden önce bile) ve yüksek ayrıcalıklar gerektirmez. CVE-2023-23397, kurban istemciye soru sorulduğunda ve bilgilendirildiğinde (örneğin, bir randevu veya görev belirlenen saatten beş dakika önce istemde bulunduğunda) tetiklenen sıfır temaslı bir güvenlik açığıdır. Uzak kullanıcılar için giden SMB trafiğini engellemek zordur. Saldırgan, diğer kaynaklara erişim elde etmek için aynı kimlik bilgilerini kullanabilir. Bu örneği web seminerimizde ayrıntılı olarak ele alıyoruz (videonun 04:23'ünde).

Hangi sürümler ve işletim sistemleri (OS) etkilenir?

Bu boşluğu kötüye kullanan sınırlı saldırıların raporları var. Microsoft, bu endişeyi gidermek için etkilenen kurbanlarla işbirliği yapmaktadır. Windows için Microsoft Outlook'un desteklenen tüm sürümleri etkilenir. Android, iOS, Mac gibi Microsoft Outlook'un diğer sürümlerinin yanı sıra Web üzerinde Outlook ve diğer M365 hizmetleri etkilenmez.

Olası saldırı senaryoları nelerdir?

1. Yanal hareket, aktarılan NTLM karmalarını kullanan kötü amaçlı gezinme

Aktarma saldırıları, sekurlsa modülü aracılığıyla NTLM kimlik bilgileri dökümü yordamını kullanan Mimikatz için bir kullanım durumu olarak ün kazandı . Ayrıca pass-the-hat (PtH) (veya pass-the hash ) saldırıları ile veri ve bilgi hırsızlığının varyasyonları yapılabilir. Saldırganlar sisteme girdikten sonra, ağı yanal hareket için kullanabilir ve SMB üzerinden kuruluşun hatlarında gezinebilir.

2. Yük saldırganı yordamları için WebDAV dizini geçişi

İstemcide Outlook için geçerli bir SMB hizmetinin bulunmadığı (yani yapılandırılmadığı) durumlarda, bir saldırganın WebDAV hizmetlerinden yararlanması mümkündür . Bu, .msg ve/veya Outlook Takvim öğeleri tarafından UNC yolu olarak da okunabilen Web/HTTP hizmetine bir alternatiftir. Saldırganlar, etkilenen kurban istemcilere kötü amaçlı sayfalarla yanıt vermek için kötü amaçlı bir WebDAV sunucusu kurabilir. Bu sayfalar, Microsoft güvenlik açığı CVE-2022-34713'e ( DogWalk olarak adlandırılır ) benzer bir dizin geçiş tekniğinden web kabukları gibi uzaktan kod yürütme için herhangi bir yük biçimini zorlamaya kadar değişen kodlar içerebilir.

CVE-2023-23397'nin kötüye kullanılması riskini önlemek ve azaltmak için ne yapabilirim?

CVE-2023-23397'nin kötüye kullanılması riskini azaltmak için güvenlik yöneticilerinin uygulayabileceği bazı adımlar şunlardır:

- Satıcı yamalarını hemen uygulayın. Microsoft , Mart 2023 Aylık Güvenlik Güncellemesinin bir parçası olarak bir yama yayınladı .

- Ağınızdan giden TCP 445/SMB'yi engelleyin. Bu, NTLM kimlik doğrulama mesajlarının uzak dosya paylaşımlarına gönderilmesini engelleyecektir. Bu yapılamıyorsa, bilinmeyen harici IP adresleri için 445 numaralı bağlantı noktası üzerinden giden trafiği izlemenizi, ardından bunları tanımlayıp engellemenizi öneririz.

- Müşteriler WebClient hizmetini devre dışı bırakabilir. Bunun intranet dahil tüm WebDAV bağlantılarını engelleyeceğini unutmayın.

- Korumalı Kullanıcılar Güvenlik Grubuna kullanıcı ekleyin. Bu, NTLM'nin bir kimlik doğrulama mekanizması olarak kullanılmasını engeller, ancak bunun ortamınızda NTLM'ye dayanan uygulamaları etkileyebileceğini unutmayın.

- Aktarma saldırısını önlemek için istemcilerde ve sunucularda SMB imzalamayı zorunlu kılın .

- Diğer araştırmacılar , Outlook'ta "Hatırlatıcıları göster" ayarını devre dışı bırakmanın NTLM kimlik bilgilerinin sızmasını önleyebileceğini belirtti .

-

Etkilenip etkilenmediğimi nasıl kontrol edebilirim?

Microsoft, soruna bir çözüm olarak bir PowerShell betiği sağlamıştır. Komut dosyası, e-postaları, takvim girişlerini ve görev öğelerini taramak ve "

PidLidReminderFileParameter

" özelliğine sahip olup olmadıklarını doğrulamak için tasarlanmıştır. Yöneticiler komut dosyasını çalıştırarak bu özelliğe sahip sorunlu öğeleri bulabilir ve daha sonra bunları kaldırabilir veya kalıcı olarak silebilir. Betiği buradan indirin: CSS-Exchange/docs/Security/CVE-2023-23397.md at a4c096e8b6e6eddeba2f42910f165681ed64adf7 · microsoft/CSS-Exchange .

Bu güvenlik açığı hakkında daha fazla bilgi edinmek için teknik web seminerini buradan görüntüleyebilirsiniz:

Konu Kaynaklarım : Yabancı Trend Mikro İşletmesi

Konu Kaynaklarım : Yabancı Trend Mikro İşletmesi