CVE-2023-23397 - Microsoft Outlook'ta Ayrıcalık Yükselmesi Güvenlik Açığı Nedir ?

Assura'nın Saldırgan Güvenlik Operasyonları Ekibi, MDSec'in Dominic Chell tarafından gerçekleştirilen Microsoft Office Outlook güncellemelerine dair araştırmayı incelemiştir. Dominic, Outlook içinde bir ayrıcalık yükseltme zafiyetinin bulunduğunu tespit etti.

Bu zafiyet aracılığıyla, uzaktan bir saldırgan, tetiklendiğinde kurbanı bir uzak SMB paylaşımına kimlik doğrulaması yapacak kötü niyetli bir Outlook Randevu Hatırlatıcısı oluşturabilir. Bu işlem, bir UNC yolu aracılığıyla kurbanın NTLM parola özetini elde etmek amacıyla gerçekleştirilir.

Outlook içinde kullanıcılar, gönderildiğinde hatırlatıcı bir işareti bulunan Randevular oluşturabilirler. Eğer Outlook'tan bir hatırlatıcı uyarısı aldıysanız, muhtemelen "ding"

CSS-Exchange/docs/Security/CVE-2023-23397.md at a4c096e8b6e6eddeba2f42910f165681ed64adf7 · microsoft/CSS-Exchange

Exchange Server support tools and scripts. Contribute to microsoft/CSS-Exchange development by creating an account on GitHub.

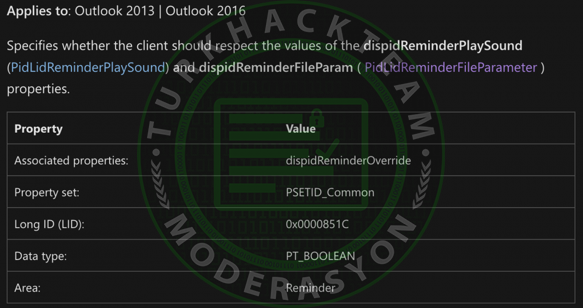

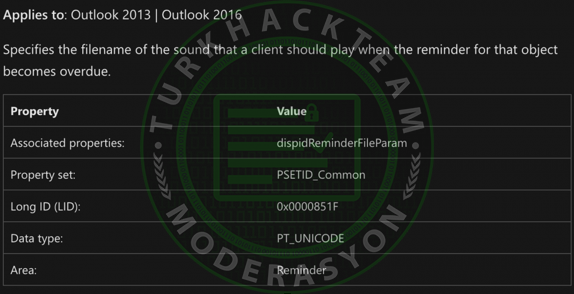

Mevcut Outlook Randevu özelliklerinin daha fazla analizi, normalde "ding" sesinin yerine kötü niyetli UNC yolunu tetikleyecek olan PidLidReminderOverride adlı ek bir parametrenin olduğunu ortaya çıkardı. Bu parametre "true" olarak işaretlendiğinde, kötü niyetli UNC yolu tetiklenecektir.

Dominic .NET Framework MsgKit kütüphanesinin Randevu sınıfını değiştirmeyi açıklayarak bir konsept kanıtı oluşturmanın nasıl yapılabileceğini anlatıyor. Dominic'in araştırmasının yayımlanmasından kısa bir süre sonra, başka türden Konsept Kanıtlar (PoC) de internete yayılmaya başladı. Taşınabilirliği ve kullanım kolaylığı nedeniyle özellikle dikkat çeken, @ka7ana tarafından oluşturulan PowerShell betik dili PoC'su, Assura'nın Saldırgan Güvenlik Operasyonları Direktörü Nick Berrie (@machevalia) tarafından yapılan tanıtım videosunda kullanıldı.

Assura'nın Yaklaşımı

Bu zafiyet, organizasyonlar için yıkıcı olabilir. Diğer güvenlik araştırma kuruluşları ve Microsoft da, bu zafiyetin yalnızca Outlook önizleme bölmesinde kötü niyetli davetiyeyi görüntülemekle tetiklenebileceğini belirtti; bu da onu "zero-click" ayrıcalık yükseltme zafiyeti haline getirir.

Bu zafiyetin organizasyonunuzda istismarını sınırlamak için, Outlook yüklü varlıklarınızı yamalamayı önceliklendirmenizi öneririz. Yamalamanın ötesinde, bu saldırının etkisini ve benzerlerini engellemek için aşağıdaki önlemleri alabilirsiniz:

SMB protokolünün İnternet'e çıkışını sınırlayın:

Preventing SMB traffic from lateral connections and entering or leaving the network - Microsoft Support

Discusses firewall best practices and standard default firewall configurations that can help protect networks from attacks that originate outside a corporate environment.

Yönetici hesaplarının e-posta hesaplarına sahip olmadığından emin olun.

Konumu Okuduğunuz İçin Teşekkür Ederim

Kaynaklarım: Assura, Inc.

MDSec’s Original Research – Exploiting CVE-2023-23397: Microsoft Outlook Elevation of Privilege Vulnerability - MDSec

Microsoft Pass-The-Hash Mitigation Guidance: https://download.microsoft.com/download/7/7/a/77abc5bd-8320-41af-863c-6ecfb10cb4b9/mitigating pass-the-hash (pth) attacks and other credential theft techniques_english.pdf

Son düzenleme: