CVE-2023-27997 FortiGate Güvenlik Duvarı Exploiti Nedir ?

Bishop Fox, CVE-2023-27997 için içeriden geliştirilmiş bir saldırı aracı oluşturdu. Bu saldırı aracı, FortiGate güvenlik duvarlarının arkasındaki FortiOS işletim sisteminde bulunan bir heap taşması zafiyetini hedef alır ve uzaktan kod çalıştırmaya izin verir. İnternet üzerinde etkilenen 490,000 SSL VPN arabirimine erişim sağlanmış durumda ve bunların yaklaşık %69'u şu anda güncellenmemiş durumda. Kendi sisteminizi şimdi güncellemeniz önemlidir.

Exploitin Görünümü

FortiGate FGVM64 sürüm 7.2.4 üzerinde CVE-2023-27997 aracılığıyla uzaktan kod çalıştırma.

Bishop Fox'un Yetenek Geliştirme ekibi, sürekli olarak Cosmos müşterilerini test etmek için kullandığı CVE-2023-27997 için bir saldırı aracı geliştirdi. Yukarıdaki ekran görüntüsünde, saldırı aracı stack bozar, saldırgan tarafından kontrol edilen bir sunucuya bağlanır, BusyBox ikincil bir dosya indirir ve etkileşimli bir shell açar. Bu saldırı, orijinal Lexfo blog gönderisinde ayrıntılı olarak belirtilen adımları çok yakından takip eder, ancak bu gönderide bahsedilmeyen bazı ekstra adımlar atmamız gerekti. Saldırı, Lexfo tarafından gösterilen 64 bitlik bir cihaz üzerindeki demo videosundan önemli ölçüde daha hızlı, yaklaşık bir saniyede çalışır.

Shodan Araması

Bu zafiyetin açıklanmasının ardından yayımlanan birçok makale, Shodan aramasının internet üzerinde açığa çıkarılmış 250,000 FortiGate güvenlik duvarını gösterdiğini öne sürdü. Bu makalelerin birçoğu, FortiGate'e verilen SSL sertifikalarını arayan ssl.cert.subject.cn:FortiGate sorgusunu kullanır. Bu sorgunun bazı sorunları bulunmaktadır:

Bu sorgu, özellikle SSL VPN arabirimlerini filtrelemez, ki bu zafiyet burada bulunur.

Fortinet dışında bir başkası tarafından verilen (örneğin, kendi kendine imzalı sertifikalar, ters proxy'ler, vb.) sertifikalara sahip cihazları bulmaz.

Daha iyi sonuçlar için, FortiOS çalıştıran cihazları güvenilir bir şekilde tanımlayan HTTP yanıt başlığı Server: xxxxxxxx-xxxxx'i döndüren sunucuları arayabilir ve ardından SSL VPN arabirimini açığa çıkaran /remote/login'a yönlendirenleri filtreleyebiliriz.

Shodan CLI'daki bu sorgu işe yarayacaktır:

Kod:

$ shodan count '"Server: xxxxxxxx-xxxxx" http.html:"top.location=/remote/login"'Yaklaşık olarak 490,000 açıkta bulunan SSL VPN arabirimini döndürüyor - yalnızca SSL sertifikasına dayalı arama yaptığımızda aldığımız sayının yaklaşık iki katı.

Güncellenmemiş cihazları bulma

Fortinet'in yayınladığı yazılım görüntülerini inceleyerek, güncellenmiş FortiOS sürümlerinin Mayıs-Haziran 2023'te paketlendiğini biliyoruz. Shodan'da bu iki ay için Last-Modified HTTP yanıt başlığında arama yaparsak, güncellenmiş cihazları bulabiliriz. Aşağıdaki sorguda, Mayıs tabanlı kurulumlardaki cihazların yarısının (bu zaman diliminde bazı çakışan sürümler bulunmaktadır) güncellendiğini varsayıyoruz ve Haziran tabanlı kurulumların tamamının güncellendiğini varsayıyoruz.

Kod:

$ seq 01 31 parallel 'printf "2023-05-%02d\n2023-06-%02d\n" {} {}'

parallel 'date -d {} "+Last-Modified: %a, %d %b %Y" 2>/dev/null' |

parallel --bar 'shodan count "\"Server: xxxxxxxx-xxxxx\" http.html:\"top.location=/remote/login\" \"{}\"" | tr "\n" " "; echo {}' |

awk '{if ($0 ~ /May/) {SUM += $1 / 2} else {SUM += $1}} END {print SUM}'

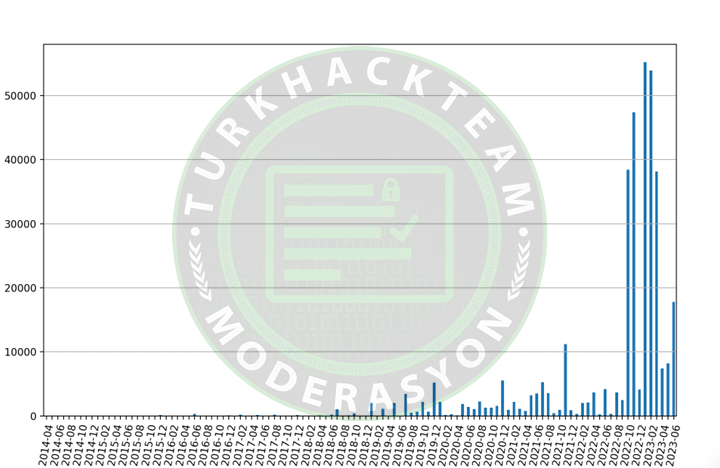

153414Eğer sadece internet üzerindeki 153,414 cihaz güncellendi ise, bu, 335,923 / 489,337 = 69% güncellenmemiş cihaz bırakır. Bu kesinlikle endişe verici bir durumdur, ancak Last-Modified başlığı değerlerine göre grafiklendiğinde internete açık FortiOS kurulumlarına bakıldığında daha az şaşırtıcı bir durum ortaya çıkar:

Nisan 2014'ten Haziran 2023'e kadar olan FortiOS kurulumlarının logaritmik görünümü

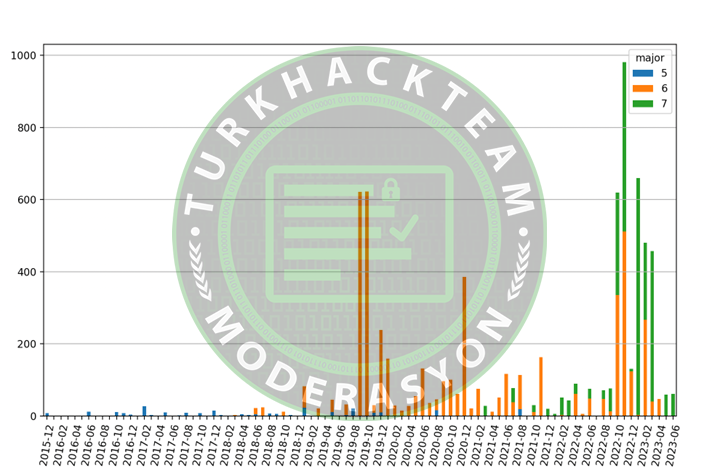

Analizimizi daha da derinleştirebiliriz. Yine yayınlanan yazılım görüntülerini inceleyerek, belirli tarihleri belirli FortiOS sürüm ana sürümlerine haritalayabiliriz. Bu sefer özellikle FortiGate güvenlik duvarlarına odaklanalım. Aşağıdaki grafik, gördüğümüz ilk grafikle benzerdir - ancak her bir yığılmış çubuk, her ayın içindeki ana sürüm dağılımını göstermek için renklendirilmiştir. Bu veri kümesinin (belirli ana sürümleri tanımlama yeteneğimize bağlı olarak sınırlı) daha küçük bir örneğinden alındığını unutmayın, ancak bu, internet üzerindeki sürüm dağılımlarının temsil edildiğini gösteriyor gibi görünüyor.

ŞEKİL 4 - Aralık 2015'ten Haziran 2023'e kadar olan 5, 6 ve 7 sürümü FortiOS kurulumları

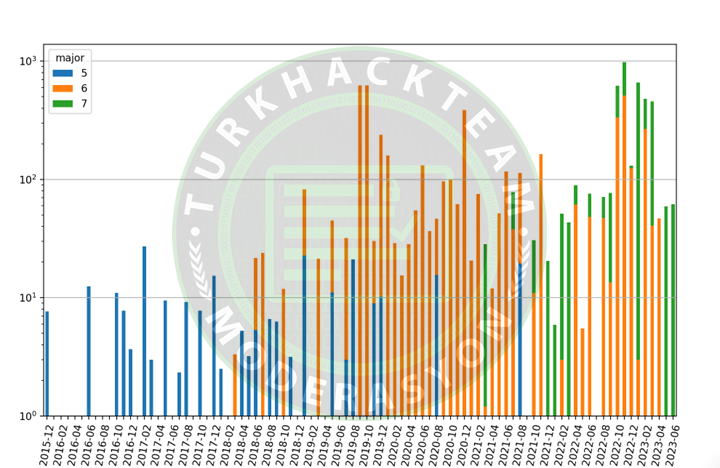

Çok sayıda 7 sürümü (erken 2021'de yayınlandı) ve aşamalı olarak ömrünü tamamlamaya yaklaşan çok sayıda 6 sürümü var. Ancak bekleyin - grafikte sol tarafta yer alan küçük, neredeyse görünmeyen mavi parçalar nedir? Logaritmik görünüm tekrar yardımcı olabilir:

ŞEKİL 5 - Aralık 2015'ten Haziran 2023'e kadar olan 5, 6 ve 7 sürümü FortiOS kurulumlarının logaritmik görünümü

Bu... FortiOS sürüm 5 mi? Bu cihazlar, yukarıda bağlantısı verilen sürüm tablosundan düşmüş kadar eski. Huzur içinde yatsınlar.

Sonuç

Bishop Fox'ta biz de bu tür saldırı yüzeyi yönetimi istatistiklerine odaklanırız. Müşterilerimizin en önemli varlıklarını özellikle kanıtlanmış şekilde sömürülebilir olan zafiyetlere sahip olanlar da dahil olmak üzere zamanında güncel tutmalarını görmek istiyoruz. Eğer bir FortiGate güvenlik duvarınız varsa veya FortiOS tarafından desteklenen başka bir şey, lütfen bu sorun için Fortinet'in tavsiyelerini takip edin ve firmware'inizi hemen güncelleyin.

Konumu Okuduğunuz için teşekkür ederim.

Kaynaklarım : bishopfox

NVD - CVE-2022-42475

Analysis of FG-IR-22-398 – FortiOS - heap-based buffer overflow in SSLVPNd | Fortinet Blog

Fortinet published CVSS: Critical advisory FG-IR-22-398 / CVE-2022-42475 on Dec 12, 2022. This blog details our initial investigation into this malware and additional IoCs identified during our on…