CVE-2023-38408 OpenSSH Yönlendirme Aracı Nedir ?

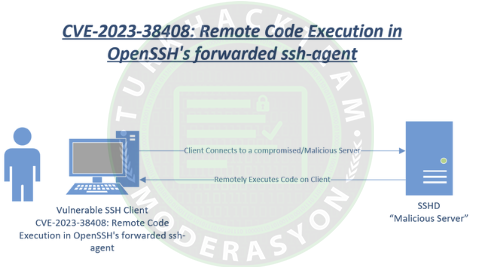

OpenSSH, geniş bir kullanım alanına sahip bir ağ yazılımı paketi, son zamanlarda keşfedilen bir güvenlik açığı nedeniyle güvenlik tartışmalarının konusu olmuştur. CVE-2023-38408 olarak bilinen bu açık, OpenSSH'nin iletilen ssh-agent özelliğinde bulunmakta ve potansiyel olarak uzaktan saldırganlara keyfi komutları çalıştırma imkanı tanıyabilir.

Bununla İlgili Yabancı bir video var ve alta bırakıyorum

Not: Bu, bir İstemci tarafı (SSH Ajent) sorunu olup sunucu tarafını ilerleyen aşamalarda etkileyebilir. Dahası, uzaktan saldırının gerçekleştirilmesi hala istemci-sunucu etkileşimi gerektirecektir.

OpenSSH'in Ajant Yönlendirmesi Hakkında

SSH ajant yönlendirmesi, SSH'nin bir özelliğidir ve genel anahtar kimlik doğrulaması için özel anahtarları saklamak için ssh-agent programını kullanır. Bu, düzenli parola girişine olan ihtiyacı azaltarak, sık sık sunucu bağlantıları gerektiren otomasyon komut dosyaları veya görevler için önemli bir rol oynar.

ssh-agent, anahtarları bellekte saklayarak ve yalnızca işlem sona erdiğinde kaldırarak çalışır. Ssh-agent'e olan bağlantılar, kimlik doğrulama verilerinin diğer makinelerde saklanmasına gerek olmadan daha uzaktan iletilmiş olabilir. Faydalarına rağmen, anahtarları güçlü parolalarla korumanın önemli olduğunu unutmamak önemlidir.

OpenSSH Güvenlik Açığı CVE-2023-38408

OpenSSH güvenlik açığı olan CVE-2023-38408, OpenSSH'nin iletilen ssh-agentinde bulunan uzaktan kod çalıştırma açığıdır. Bu açık, savunmasız bir OpenSSH'nin iletilen ssh-agent sürümünü çalıştıran bir sistemde (istemci) uzaktan saldırganın keyfi komutları çalıştırmasına izin verebilir. Açık, Ubuntu Desktop 22.04 ve 21.10 sürümlerine yapılan kurulumlarda bağımsız olarak doğrulandı ve bir kanıt-of-kavram saldırısı geliştirildi. Diğer Linux dağıtımlarının muhtemelen savunmasız olduğu ve muhtemelen sömürülebilir olduğu düşünülmektedir.

OpenSSH Güvenlik Açığı CVE-2023-38408 Nasıl Geçirilir

Açığın teyidi üzerine, Qualys sorumlu bir güvenlik açığı açıklama sürecine katıldı ve üretici OpenSSH ile işbirliği yaparak açığı duyurdu. Açıklama süreci hızlı oldu ve ilk danışmanlık 6 Temmuz 2023 tarihinde OpenSSH'ye gönderildi ve yama 19 Temmuz 2023 tarihinde koordineli olarak yayınlandı. Güvenlik ekipleri, bu açığın potansiyel sömürülmesini önlemek için yamaları hızla uygulamalıdır.

CVE-2023-38408'in Sömürüsü Nelerdir

Bu açık nispeten yeni bir açıktır ve şu anda sömürülen veya geniş ölçekte sömürülen bir kanıt bulunmamaktadır. Bu nedenle EPSS puanı uygundur; yine de uzaktan doğası gereği dışarıya açık olan sistemleri acilen yamalamayı düşünün.

SSH brute-force saldırıları ile sömürme, yaygın olarak benimsenen bir tekniktir.

CVE-2023-38408'in Sanal Alem Hakkında Sömürü Verileri

CVSS: 4.5 (geçici)

CTI ilgisi: 6.11 (orta/yüksek)

RCE Türü Uzaktan: Evet

Erişilebilirlik: Evet

Durum: Kanıt-of-Kavram

EPSS Puanı: 0.00169

EPSS Yüzdelik Dilimi: 0.53066

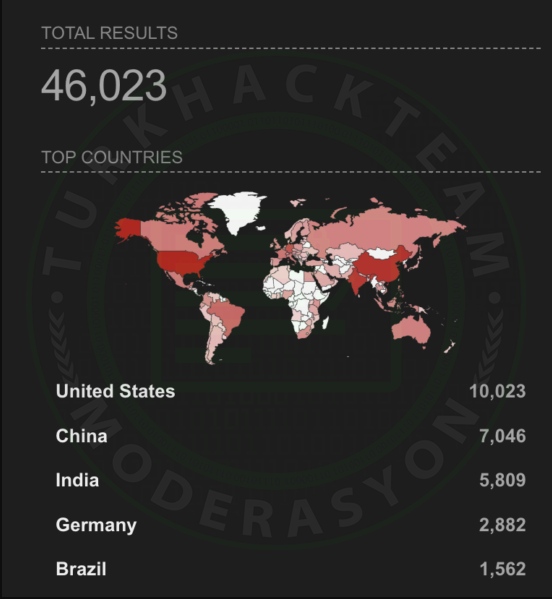

Open SSH ajanlarına sahip sistemlerin sayısı yaklaşık 46.000 civarında, ancak sürümü doğrulanmamıştır.

CVE-2023-38408'i Nasıl Düzeltirsiniz

CVE-2023-38408'in OpenSSH'nin Ajant Yönlendirmesi içinde keşfedilmesi endişe verici olsa da, sömürüyü önlemek için önleyici tedbirler bulunmaktadır. Sisteminizin tehlikede olabileceğini düşünüyorsanız, ClamAV, Malwarebytes veya Avast gibi araçlarla kötü amaçlı kodları tarayarak tarama yapmak önemlidir.

CVE-2023-38408'i etkili bir şekilde ele almak ve korunmak için bu kapsamlı adımları izleyin:

OpenSSH'yi 9.3p2 veya daha yeni bir sürüme yükseltin

En son OpenSSH sürümüne yükseltmek, açığı hafifletmek için önemlidir çünkü kritik yamalar içerir. Tüm ilgili sistemlerin ve sunucuların önerilen sürüme veya daha yüksek bir sürüme hızla güncellendiğinden emin olun.

PKCS#11 sağlayıcılarını kısıtlayın

OpenSSH'yi yalnızca belirli ve güvenilir PKCS#11 sağlayıcılarına izin vermesi için yapılandırın. PKCS#11 sağlayıcılarının kullanımını bilinen ve doğrulanmış kaynaklara sınırlayarak, potansiyel saldırı yüzeyini azaltabilir ve CVE-2023-38408 ile ilişkilendirilen riski en aza indirebilirsiniz.

SSH ajant yönlendirmesini kullanırken dikkatli olun

SSH'de ajant yönlendirmesi kullanırken dikkatli olun. SSH ajantınızı güvenilmeyen sunuculara veya ortamlara yönlendirmekten kaçının. Güvenlik sonuçlarını değerlendirin ve sadece gerektiğinde ajant yönlendirmesini etkinleştirin ve CVE-2023-38408 ile ilişkilendirilen potansiyel riskleri düşünün.

Sistem taramaları yapın

Sistemlerinizi düzenli olarak ClamAV, Malwarebytes veya Avast gibi saygın antivirüs ve kötü amaçlı yazılım tespit araçlarıyla tarayarak tarama yapın. Bu taramalar, potansiyel tehditleri tespit etmeye ve sistemlerinize zaten etki etmiş olabilecek herhangi bir kötü amaçlı kodu hafifletmeye yardımcı olur.

Bu adımları takip ederek, CVE-2023-38408 ile ilişkilendirilen riskleri etkili bir şekilde azaltabilir ve OpenSSH ortamınızın güvenliğini sağlayabilirsiniz. Bununla birlikte, bu önlemlerin daha büyük bir güvenlik stratejisinin bir parçası olduğunu unutmak önemlidir. Düzenli sistem güncellemeleri, sürekli izleme ve Phoenix Security'nin Zafiyet Yönetimi ve Varlık Yönetimi araçları gibi kapsamlı güvenlik çözümlerinin kullanımı, güçlü ve güvenli bir dijital altyapının sürdürülmesinde önemlidir.

Bununla İlgili Twitter Mesajı:

Konumu Okuduğunuz İçin Teşekkür Ederim

Konu Kaynaklarım :

Understanding OpenSSH's Agent Forwarding CVE-2023-38408: A Comprehensive Guide

Explore the critical OpenSSH vulnerability, CVE-2023-38408, and learn how to safeguard your systems effectively. This guide provides an in-depth look at the vulnerability, its potential impact, and detailed steps to mitigate its risks. Discover how tools like Phoenix Security's Vulnerability and...

CVE - CVE-2023-38408

cve.mitre.org

CVE-2023-3519 Update on Critical RCE in Netscaler ADC (Citrix ADC) and Netscaler Gateway (Citrix Gateway)

CVE-2023-3519 Update on Critical RCE in Netscaler ADC (Citrix ADC) and Netscaler Gateway (Citrix Gateway) details on vulnerability timeline and compromise

NVD - CVE-2023-38408

Asset Management

Phoenix Security removes the friction between executives, security and developers using SMART Risk-Based vulnerability management for software, infrastructure and cloud vulnerabilities. Run your DevSecOps vulnerability management and risk based asset managment

Hey Sen Buna Benzer Konularım Var Okuyabilirsin

CVE-2023-38408 OpenSSH'nin SSH-Agent RCE Nedir ?

CVE-2023-38408 OpenSSH'nin SSH-Agent RCE Nedir ? SSH-Agent, geniş bir şekilde kullanılan bir programdır ve SSH kullanarak uzak makinelere güvenli ve kullanışlı bir şekilde giriş yapmak için özel anahtarları saklar. Aynı zamanda, komut satırı geçmişinin ortaya çıkması veya istemci üzerine bir...

CVE-2023-38408 OpenSSH Açığı Nedir ? İnceleyelim

SSH aracısının iletilen özelliğinde CVE-2023-38408 olarak bilinen bir RCE güvenlik açığı bulundu Peki Bu Açık Nedir ? 19 Temmuz 2023'te, Secure Shell protokolünün (SSH) yaygın olarak kullanılan uygulaması OpenSSH, yakın zamanda tanımlanan CVE-2023-38408 tehdidini ele alan bir güncelleme...