- 10 Tem 2021

- 711

- 816

- 24

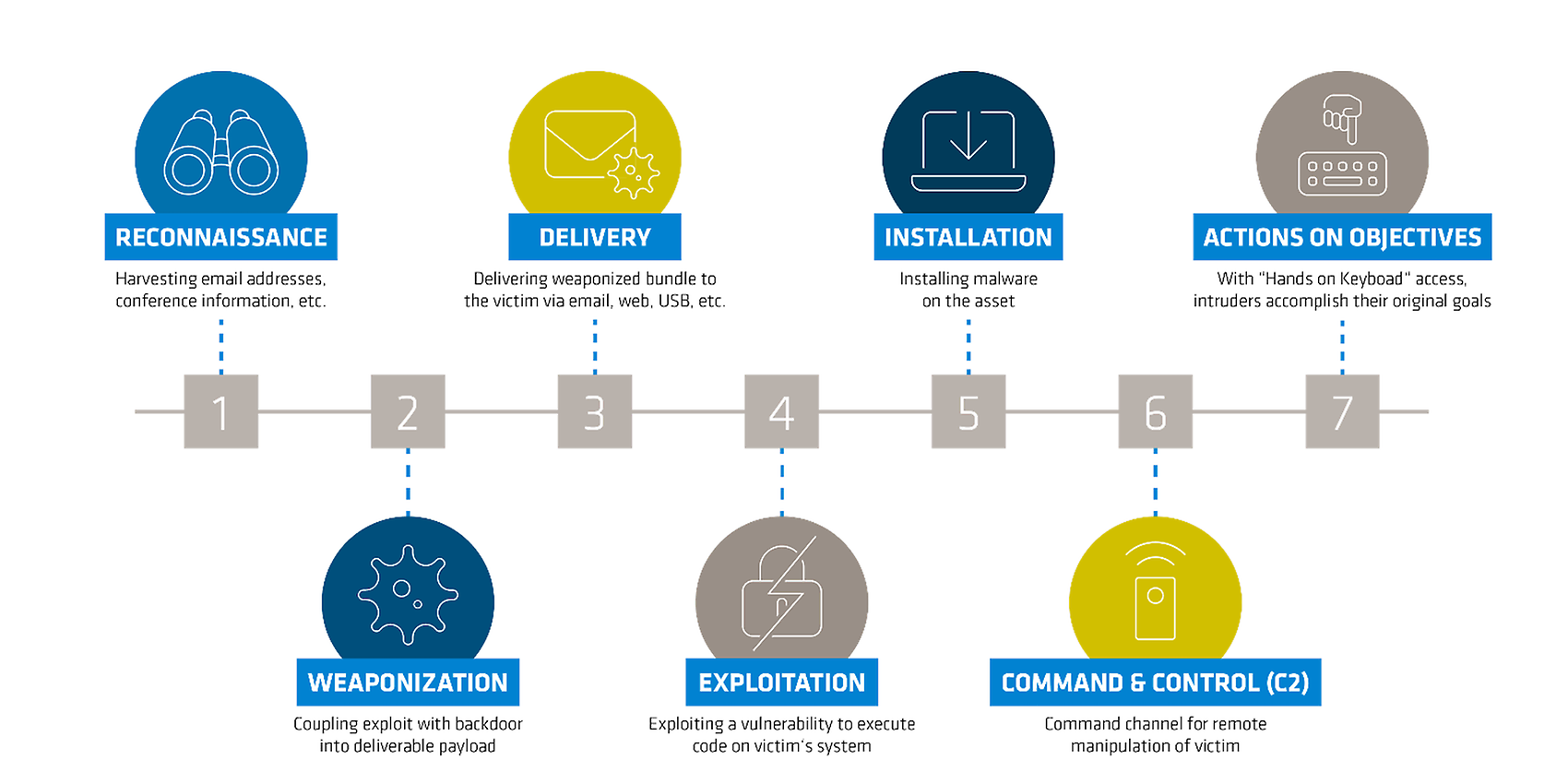

Saldırı Yaşam Döngüsü

Günümüz teknoloji ilerlemeleriyle birlikte siber saldırı oranı artmıştır. Siber saldırıyı analiz edebilmek için bir saldırının yaşam döngüsünü bilmemiz gerekmektedir. Yani bir hacker siber saldırıyı hangi aşamalarla yürütmektedir? Asıl öğrenilmesi gereken budur.

Cyber Kill Chain Locheed Martin tarafından geliştirildi. Bir siber saldırıyı engellemek ve gerçekleştirmek için farklı yöntemler kullanan, ‘askeri’ anlamda "Öldürme Zinciri" siber güvenlik alanına uyarlanmış halidir. Bir hedefe siber saldırı gerçekleştirilirken yedi adet aşamadan geçilir.

Bu aşamalar:

1. Reconnaissance (Keşif) Aşaması:

Bu aşama, saldırıyı gerçekleştirmeden önce saldırganın hedef hakkında bilgi toplayacağı aşamadır. Saldırgan toollar sayesinde hedef hakkında bir zafiyeti taramaya başlar ve tespit etmeye çalışır. Haricinde hedef sistem hakkında mail adresleri, ip adresleri, çalışan isimleri gibi araştırmalarda yapar

İki çeşit bilgi toplamaya çalışabilir:

Pasif Bilgi Toplama: Burada biraz shodan vb. benzer toollardan biraz da osint yaparak bilgi toplamaya çalışılır ancak hedef ile yakın temasa geçilmez.

Aktif Bilgi Toplama: Burada hedef ile doğrudan yakın temasa girmek gerekir. Port taraması ve bunlara benzer toollar ile bilgi toplamaya çalışılır.

2. Weaponization (Silahlandırma) Aşaması:

Saldırganın hedef hakkında yaptığı keşifte elde ettiği bilgileri bir araya getirip sisteme sızmak için giriş noktasını belirledikten sonra bu zafiyette hangi saldırı yöntemini kullanacağına karar verir. Saldırgan kullanması gereken exploitleri bu aşamada oluşturur. Aynı zamanda saldırmadan önceki son aşamadır. Saldırgan bu aşamadan sonra saldırmaya başlayacaktır.

3. Delivery (Teslimat) Aşaması:

Hazırlanan exploit (zararlı yazılım) hedefe bu aşamada iletilir. Saldırgan bu aşamada sosyal mühendisliğini kullanarak exploiti hangi yöntemle iletileceğini belirler.

Genellikle e-posta yolu vb. yollar ile phising saldırısını gerçekleştirir.

4. Exploitation (İstismar) Aşaması:

Saldırgan ikinci aşamada hazırladığı exploiti (zararlı yazılımı) hedefte çalıştırdığı aşamadır.

Bu aşamadaki amaç hedefe aktardığı exploiti hedef sistemi istismar etmek için çalıştırmaktır.

5. Installation: (Kurulum)

Saldırgan exploitini başarılı şekilde çalıştırdıktan sonra hedef sistemde kötü niyetli saldırılar bu aşamada gerçekleştirir. Bu aşamada sistemi kontrol edebilir, kalıcılığı sağlamak için harici yazılımları hedef sisteme yükleyebilir.

6. Command and Control, c&c: (Komuta ve Kontrol )

Saldırgan, hedef sistemde kalıcılığı sağladıktan sonra uzaktan kontrol etmeye devam eder. Bu aşamada sisteme tamamen sızdıktan sonra kötü amaçlı faaliyetler gerçekleşir. Uzaktan kontrol edilebilmesi için kontrol kanalı oluşturulur.

7. Actions on objectives

Saldırgan son aşamaya gelmiştir. Bu aşamada hedef sistemdeki eylemlerini gerçekleştirir. Sistemin verilerini çekmek veyahut ele geçirdiği sistemden başka bir sisteme saldırmaktadır. Saldırgan burada tamamen serbesttir bu aşama hareket aşamasıdır.

Siber saldırılara karşı önlem almamız için cyber kill chain gibi saldırının yaşam döngüsünü anlamamız ve bilmemiz gerekir. Bir saldırı anında saldırı aşamasına göre müdahale etmek önemlidir.

Okuduğunuz için teşekkür Ederim...