Herkese merhaba THT ailesi.

Bugün sizlere "Siber Güvenlik" alanında kullanılan ve bir "OSINT" aracı olan "Recon-Ng" hakkında bilgi paylaşmaya çalışacağım. Umarım beğenirsiniz ve faydalı olur.

Web Tabanlı Bilgi Toplama — Recon-Ng

Recon - Ng Nedir ?

Bir OSINT aracı olan ve Siber güvenlik alanında Web siteleri kullanılarak bilgi toplamak için geliştirilmiş, içinde 100’e yakın modül bulunan bir araçtır.

Kali Linux’e kurulu olarak gelmektedir.

İşlemlerini Web siteleri aracılığı ile gerçekleştirdiği için API ile çalışma gerektirir.

Recon-ng, Python dili ile yazılmıştır. Kali üzerinde hazır olarak gelmektedir. Bunun yanında Bitbucket üzerinden de indirilebilir.

Kurulum Ve Çalıştırma

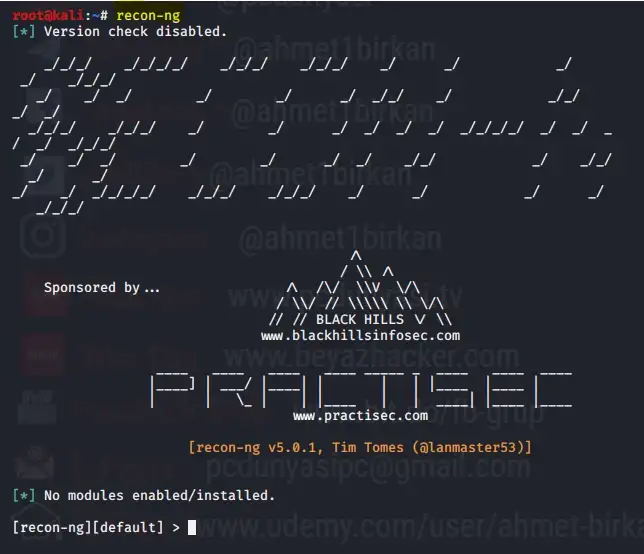

Komut satırında (recon-ng) yazarak aracı çalıştırıyoruz

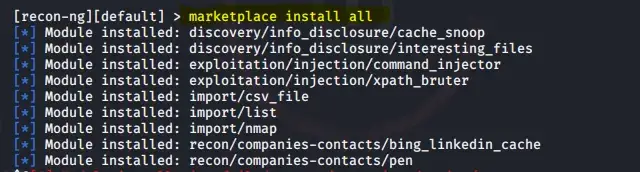

Tüm modülleri kurmak için komut satırına marketplace install all yazıyoruz.

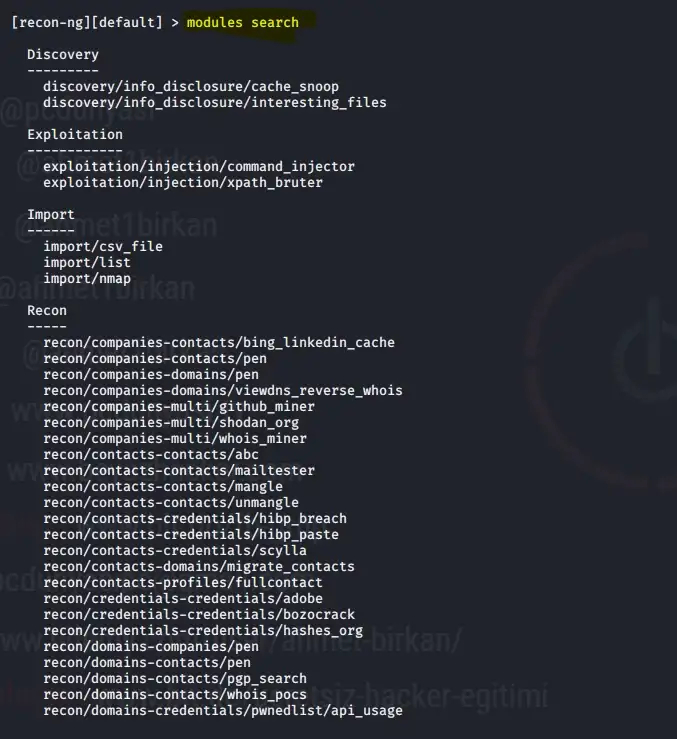

Bu modüllerden bazıları aşağıdaki gibidir.

discovery/info_disclosure/cache_snoop:

Hedef DNS sunucusunun ön belleğindeki etki alanlarına sözlük saldırısı gerçekleştirir.

https://www.siberportal.org/wp-cont...ssance-framework-for-penetration-tests-02.jpg

discovery/info_disclosure/interesting_files:

Alan adı üzerinde kayıtlı olan dosyaları arar.

Bu dosyalar:

admin-console,

jmx-console,

web-console,

robots.txt,

sitemap.xml,

crossdomain.xml,

phpinfo.php,

server-status,...

recon/companies-contacts/jigsaw/search_contacts:

Jigsaw üzerinden kişi bulmaya yarar. API anahtarı gereklidir.

recon/companies-contacts/linkedin_auth:

Jigsaw üzerinden kişi bulmaya yarar. API anahtarı gereklidir.

recon/contacts-credentials/hibp_breach: Haveibeenpwned.com :

Bu API ile sızmış mail adresleri ve parolalar hakkında veri elde edilir.

https://www.siberportal.org/wp-cont...ssance-framework-for-penetration-tests-04.jpg

recon/domains-contacts/whois_pocs:

Belirli bir etki alanı için Whois iletişim bilgilerini verir.

https://www.siberportal.org/wp-cont...ssance-framework-for-penetration-tests-05.jpg

recon/domains-domains/brute_suffix:

Birinci ve ikinci seviyede olan etki alanları (TLD – Top Level Domain \ SLD – Second Level Domain) sözlük saldırısı ile tespit edilmeye çalışılır.

recon/domains-hosts/ssl_san:

“Ssltool.com” üzerinden bir alan adının alternatif isimlerini listeler. (Subject Alternative Names)

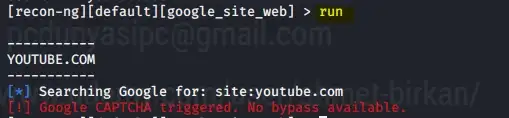

recon/domains-hosts/google_site_web:

Google üzerinden bir sitenin alt eki alanlarını tespit eder.

recon/domains-hosts/netcraft:

Google aracılığı ile bir sitenin alt eki alanları tespit edilmek için kullanılır.

Diğer önemli modüller aşağıdaki gibi sıralanabilir.

recon/hosts/enum/http/web/xssed

recon/hosts/gather/http/web/ip_neighbor

Modülleri kurmadan önce API bilgisi girilmedi ise , açılışta kırmızı yazılı uyarı verir.

Modülleri listelemek için (modules search) komutu kullanılır.

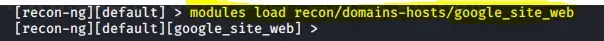

Bir modül’ü seçmek ve eklemek için (modules load) parametresi kullanılır.

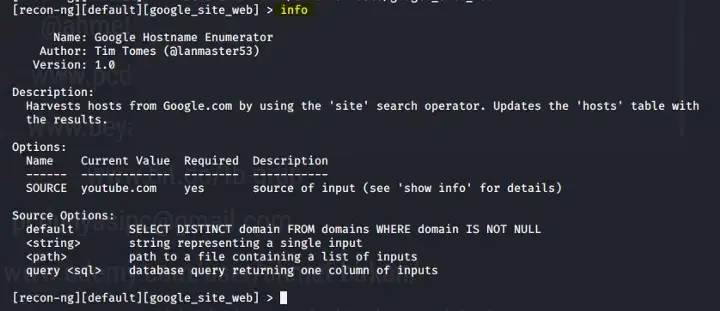

(info) Komutu ile modül hakkında detaylı bilgiye ulaşılabilinir.

Bir Modülün çalışabilmesi için gereken bilgilere ulaşmak istersek "Options" bölümüne bakmalıyız.

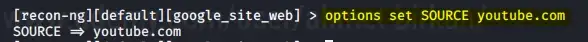

Modüle bilgileri eklemek için ise (options set SOURCE) parametreleri kullanılır.

Bilgileri modüle entegre ettikten sonra çalıştırmak için (run) komutu kullanılır.

API EKLEME

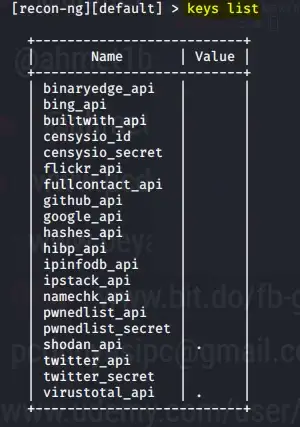

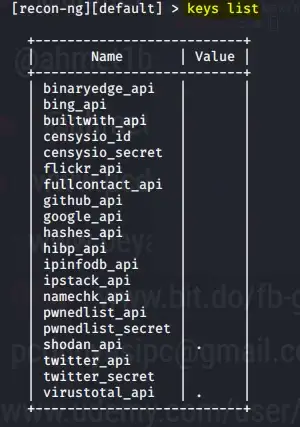

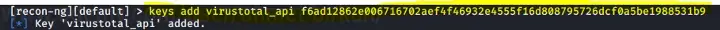

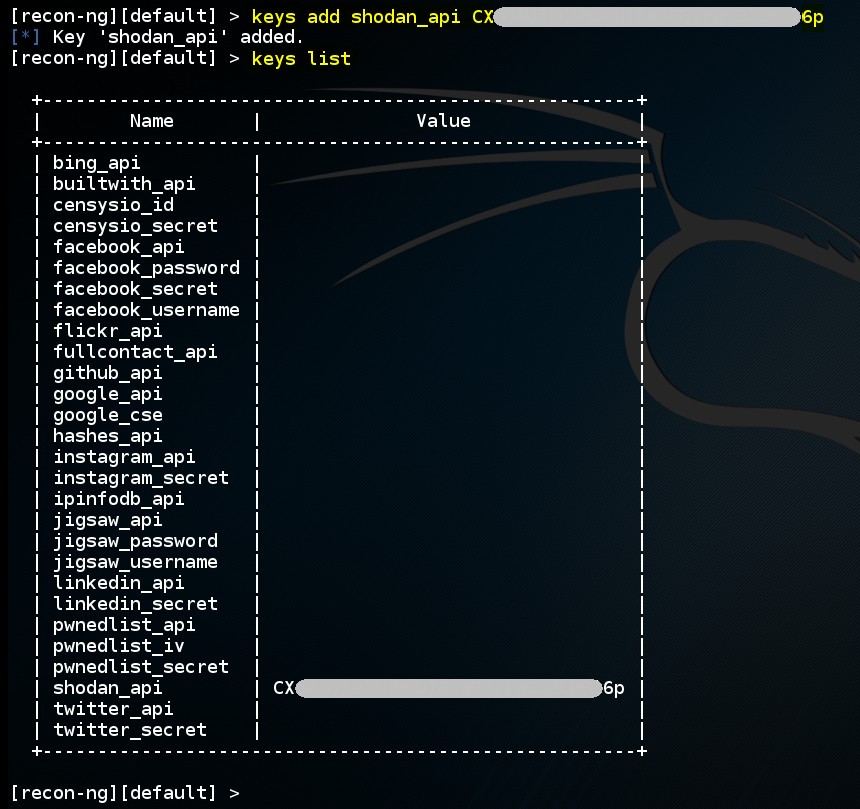

Hangi API’lere ihtiyaç olduğunu öğrenmek isterseniz. (keys list) komutuyla tümünü listeleyebilirsiniz.

Kendimize özel api oluşturabilmek için ilgili web sitelerindse üyelik oluşturmamız gerekir.

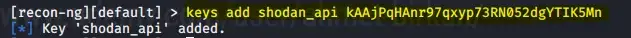

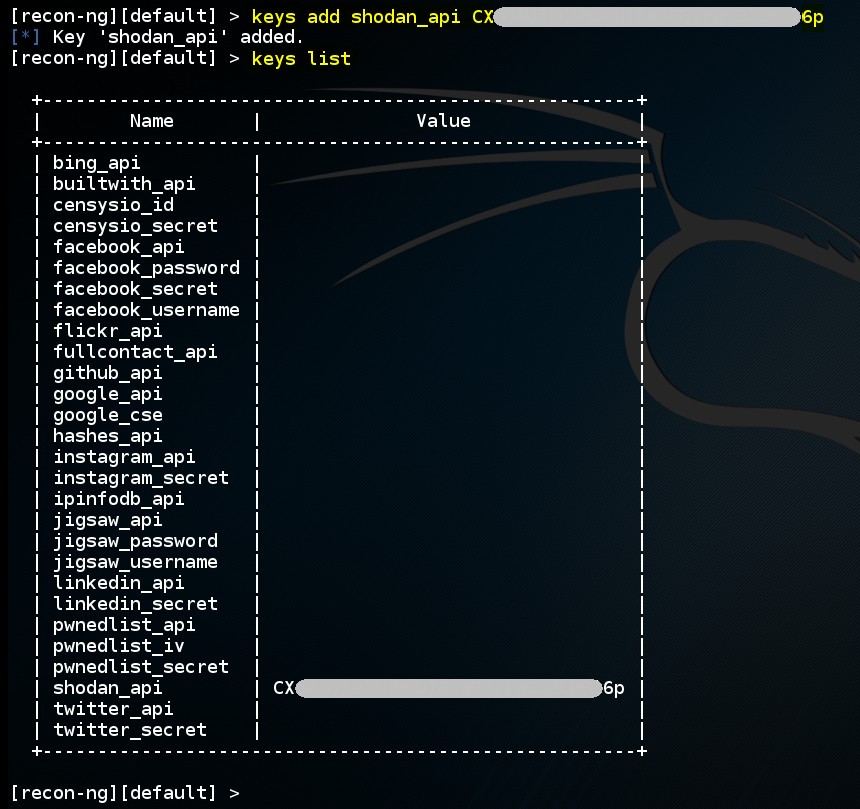

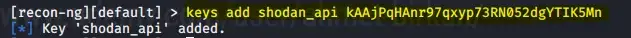

Bu API’leri (keys add) parametrelerini kullanarak recon-ng ye ekleyebilirsiniz. Aşağıda shodan api ekleme gösterilmiştir.

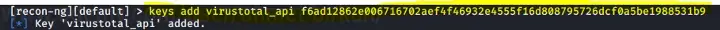

Api listesindeki Name değerleri kullanılarak ekleme yapılır. Aşağıda virustotal api ekleme gösterilmiştir.

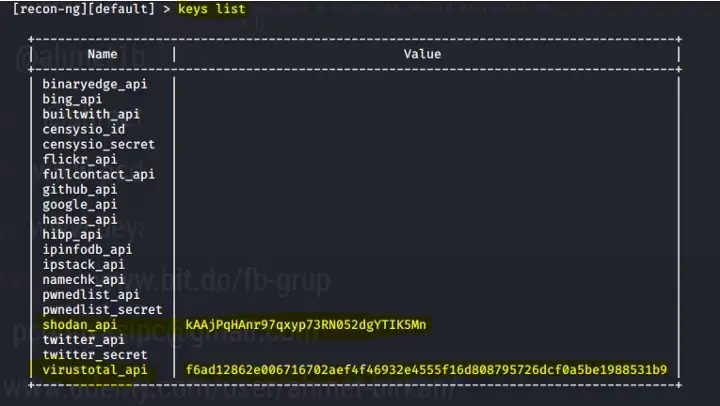

Eklediğimiz API’leri (keys list) komutuyla kontrol edebiliriz.

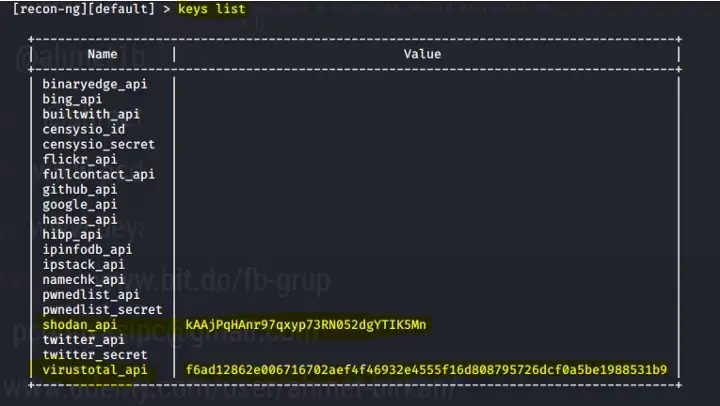

Shodan için API eklenmesi aşağıdaki gibidir.

keys add shodan_api <Shodan API Anahtari>

keys list

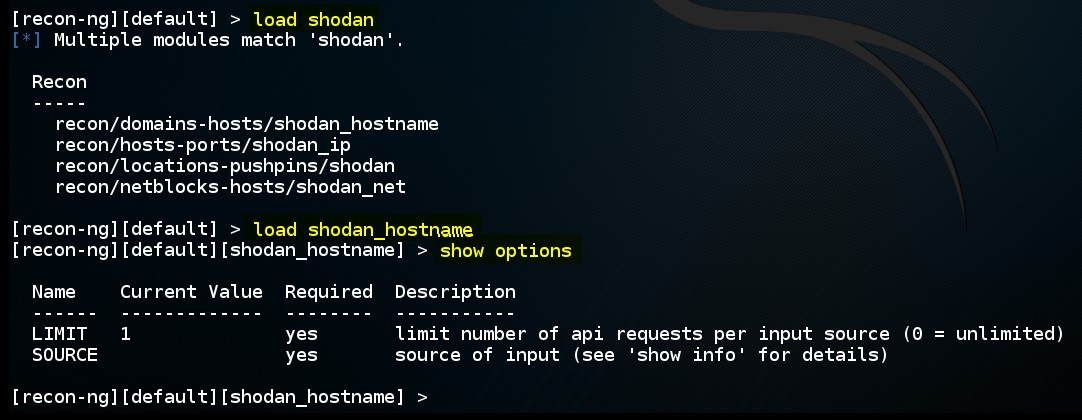

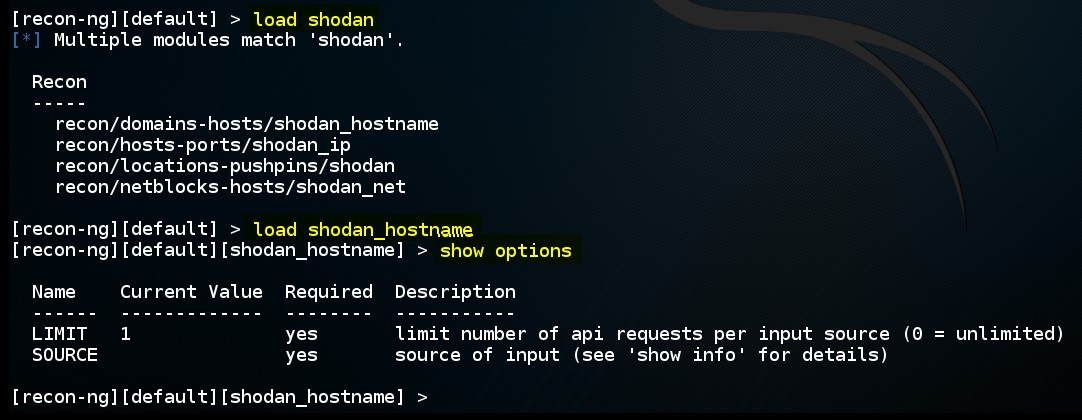

Shodan modülünün genel özellikleri aşağıdaki gibidir.

load shodan

load shodan_hostname

show options

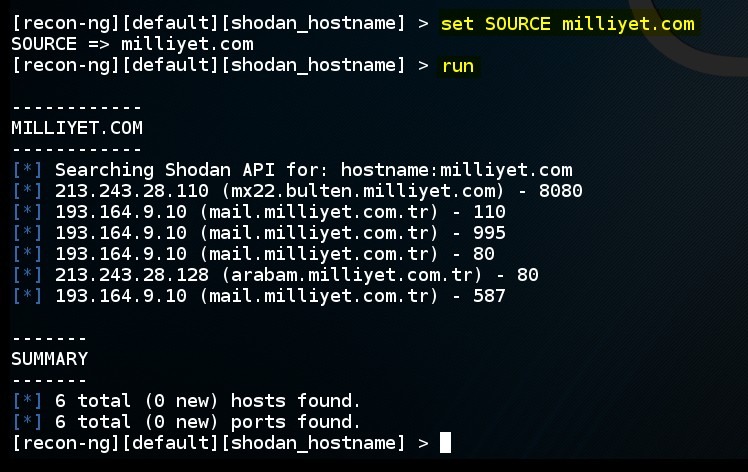

Modül aktif edildiğinde Keys içerisinde kayıtlı olan API anahtarı ile Shodan kaynaklarını kullanır.

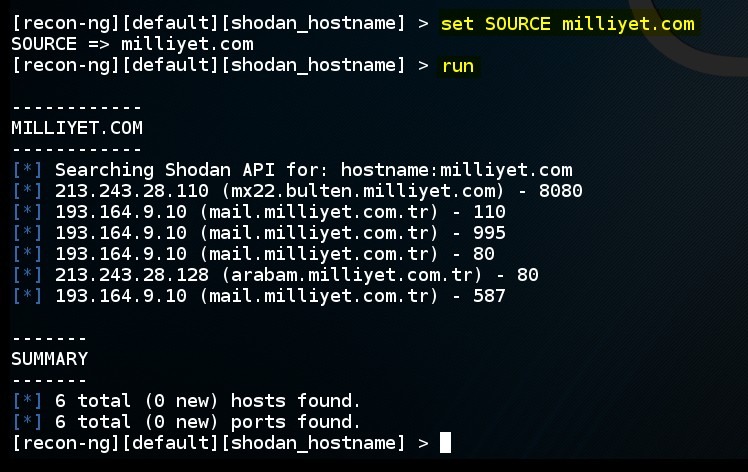

set SOURCE milliyet.com

run

Kendimize özel api oluşturabilmek için ilgili web sitelerindse üyelik oluşturmamız gerekir.

Bu API’leri (keys add) parametrelerini kullanarak recon-ng ye ekleyebilirsiniz. Aşağıda shodan api ekleme gösterilmiştir.

Api listesindeki Name değerleri kullanılarak ekleme yapılır. Aşağıda virustotal api ekleme gösterilmiştir.

Eklediğimiz API’leri (keys list) komutuyla kontrol edebiliriz.

Shodan için API eklenmesi aşağıdaki gibidir.

keys add shodan_api <Shodan API Anahtari>

keys list

Shodan modülünün genel özellikleri aşağıdaki gibidir.

load shodan

load shodan_hostname

show options

Modül aktif edildiğinde Keys içerisinde kayıtlı olan API anahtarı ile Shodan kaynaklarını kullanır.

set SOURCE milliyet.com

run

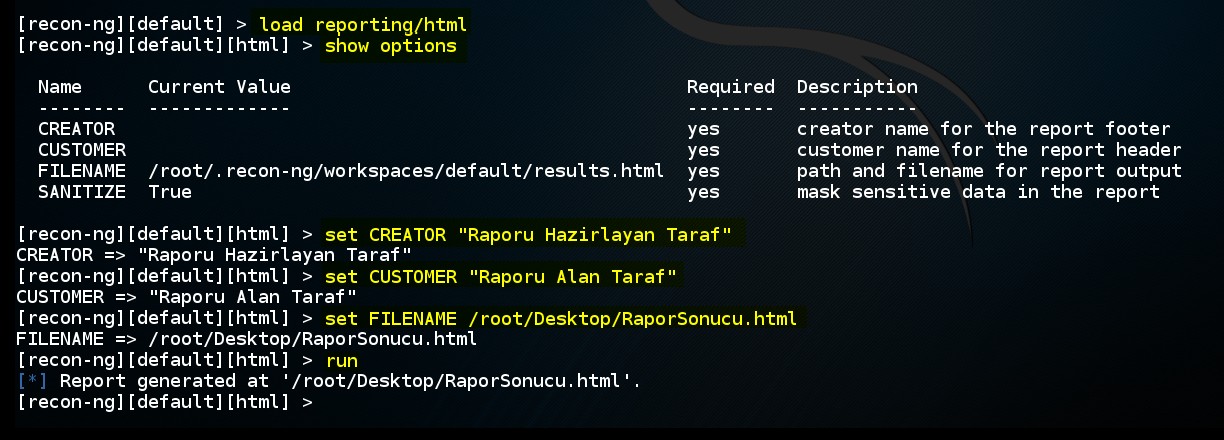

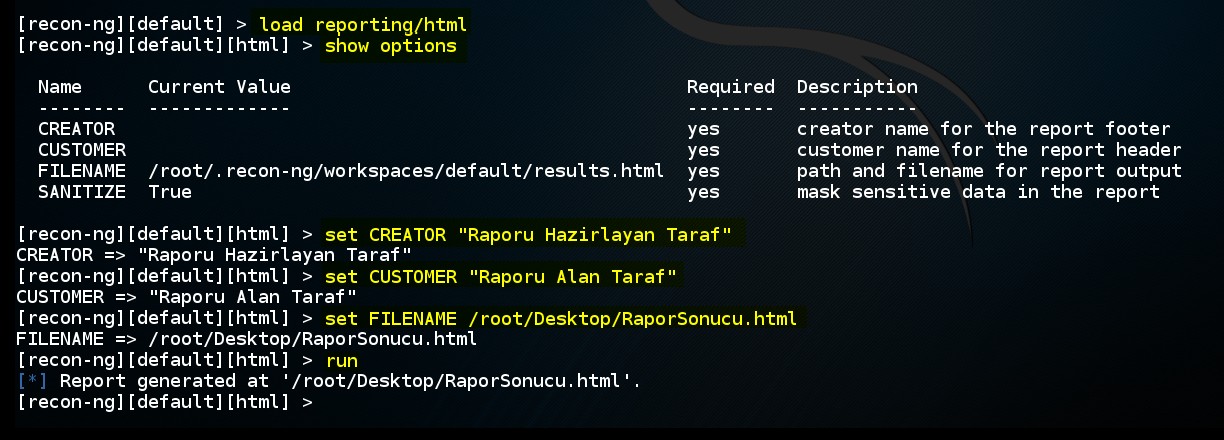

Raporlama

Çalışma sonuçları raporlama modülleri aracılığı ile raporlanabilir.

load reporting/html

show options

set CREATOR “Raporu Hazırlayan Taraf”

set CUSTOMER “Raporu Alan Taraf”

set FILENAME /root/Desktop/RaporSonucu.html

run

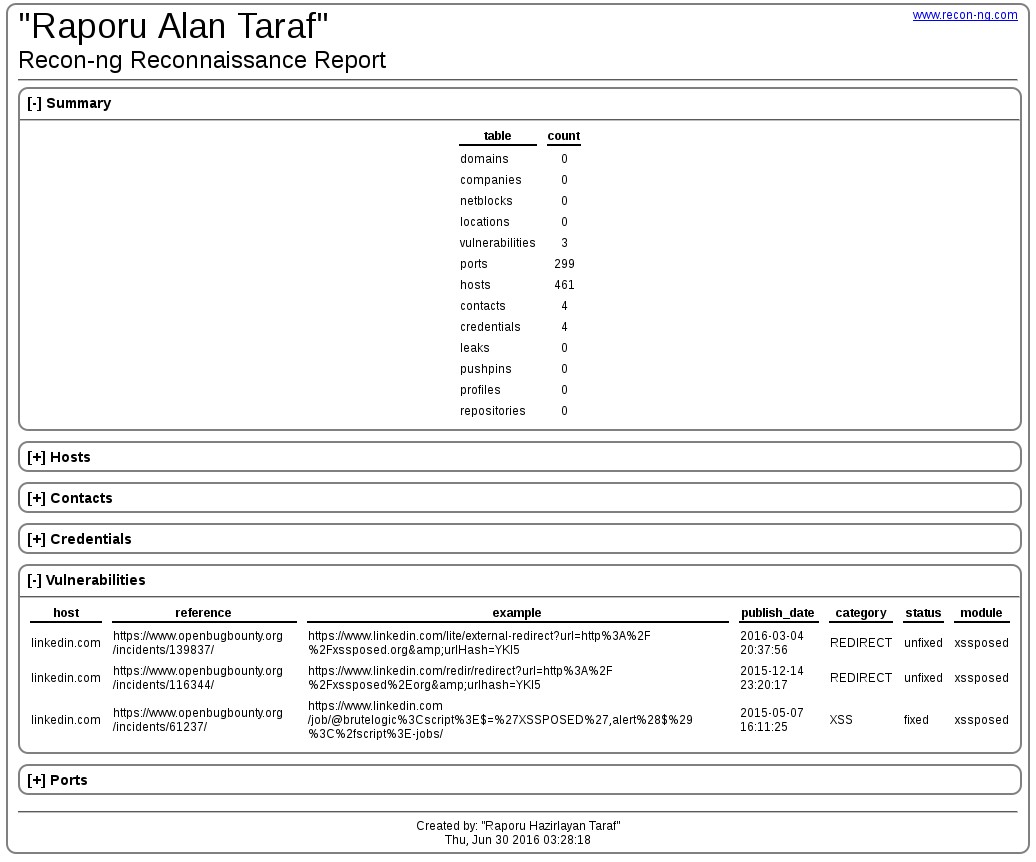

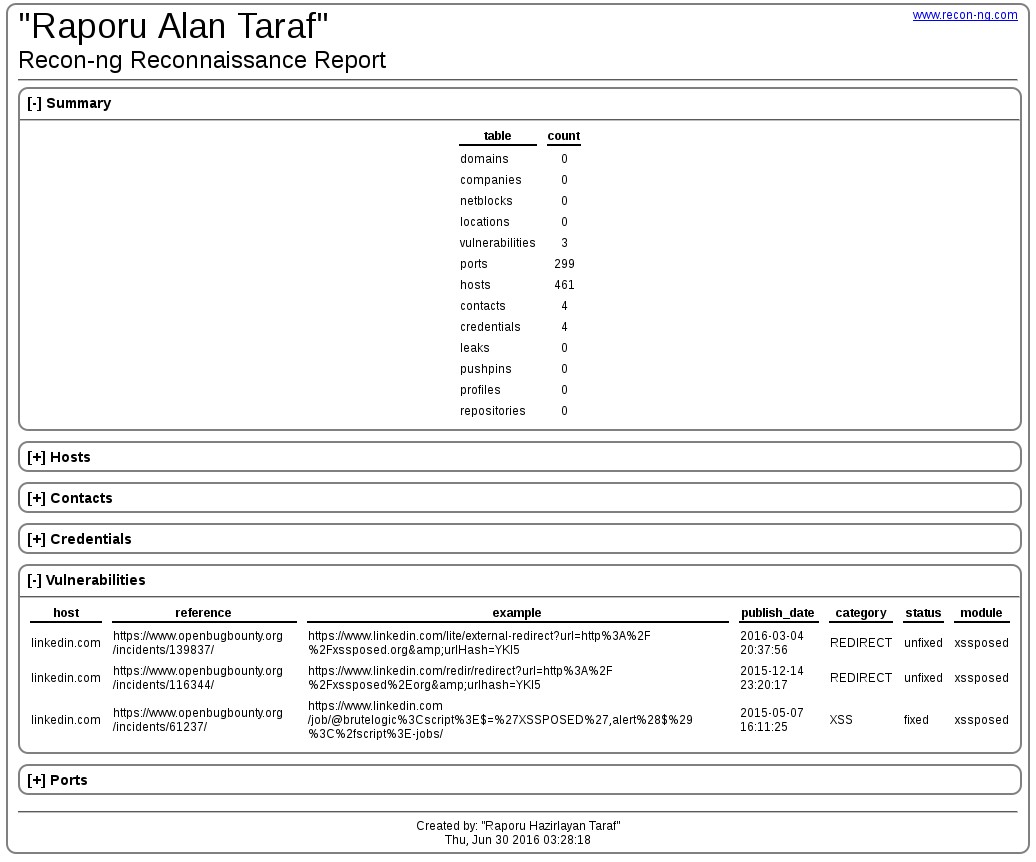

Rapor sonucu aşağıdaki gibidir.

load reporting/html

show options

set CREATOR “Raporu Hazırlayan Taraf”

set CUSTOMER “Raporu Alan Taraf”

set FILENAME /root/Desktop/RaporSonucu.html

run

Rapor sonucu aşağıdaki gibidir.

Buraya kadar okuduğunuz için teşekkür ederim.

Faydalı olması dileği ile.

Saygılar