- 9 Kas 2021

- 33

- 34

Saldırganın honeypotlar ile etkileşimlerini ve otomatik istismarın nasıl çalıştığını vurgulayan bir PCAP analiz çalışmasıdır. Olası bir durumda saldıran kişi açık bir kapı bulduğunu zannederek girişimde bulunur ancak hedef gibi duran tamamen izole edilmiş bu kaynak izlenmektedir. Bu çözümde de saldırganın kayıt edilmiş faaliyetlerini izleyerek sorulara çözüm buluyoruz.

--------------------------------------------------------------------------

------------------------------------------------------------------

------------------------------------------------------------------

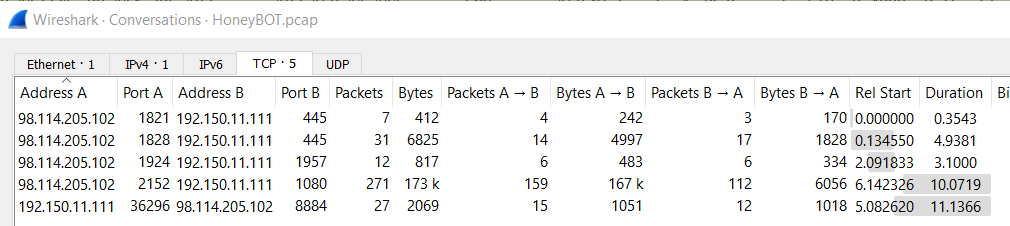

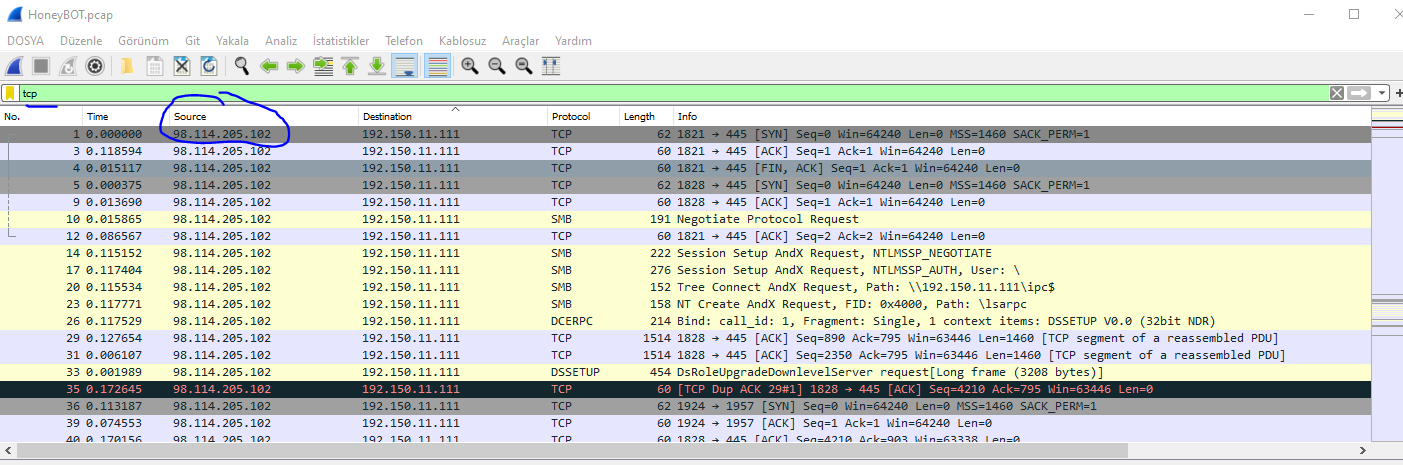

1. Soru: What is the attacker's IP address?

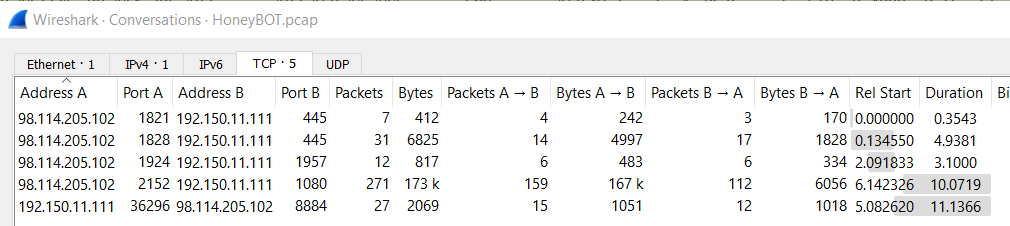

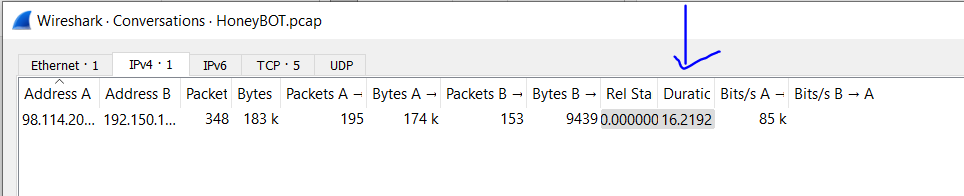

Bu sorunun yanıtı için Wireshark’ta istatistik bölümünde Conversations (Konuşmalar) sekmesine gidelim.

TCP kısmında süre toplamı (duration) arasındaki geçen zaman özellikle iki farklı ip arasında gözle görülebilir bir fark var. 98.114.205.102 ve 192.150.11.111 arasında diğerlerine göre uzun süren bir iletişim olmuş. İki olasılığımız var bunu sorgulayıp doğru olanı bulalım.

TCP protokolü 98.114.205.102 tarafından başlatılıp 192.150.11.111’e gidiyor. Yani saldırgan ip ve cevabımız: 98.114.205.102

2. Soru: What is the target's IP address?

Birinci soruda biraz uzattığımı düşündünüz değil mi? Aslında 2. Soruyu da çözmüş olduk. Hedef alınan (target) IP adresimiz ve cevabımız: 192.150.11.111

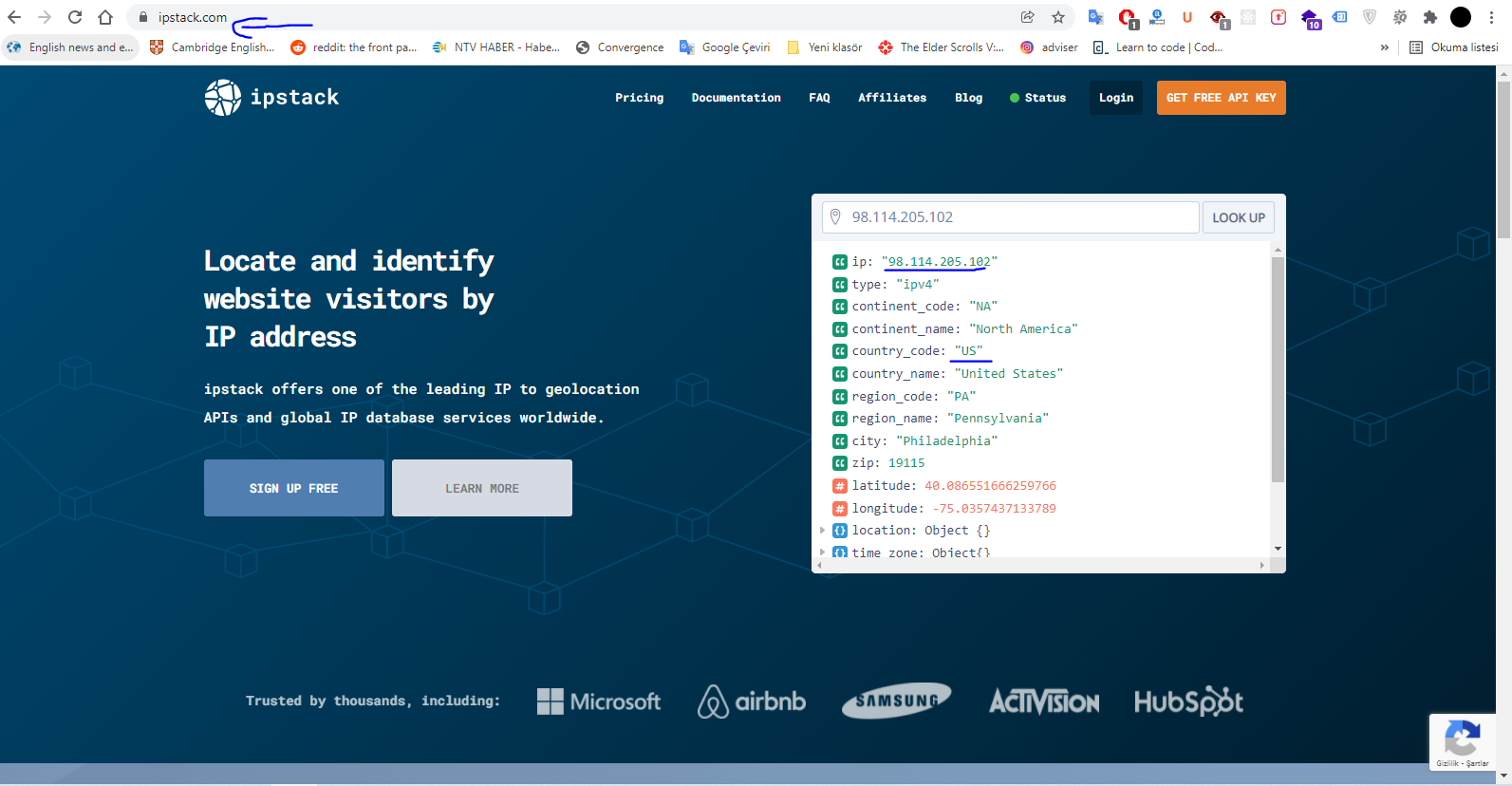

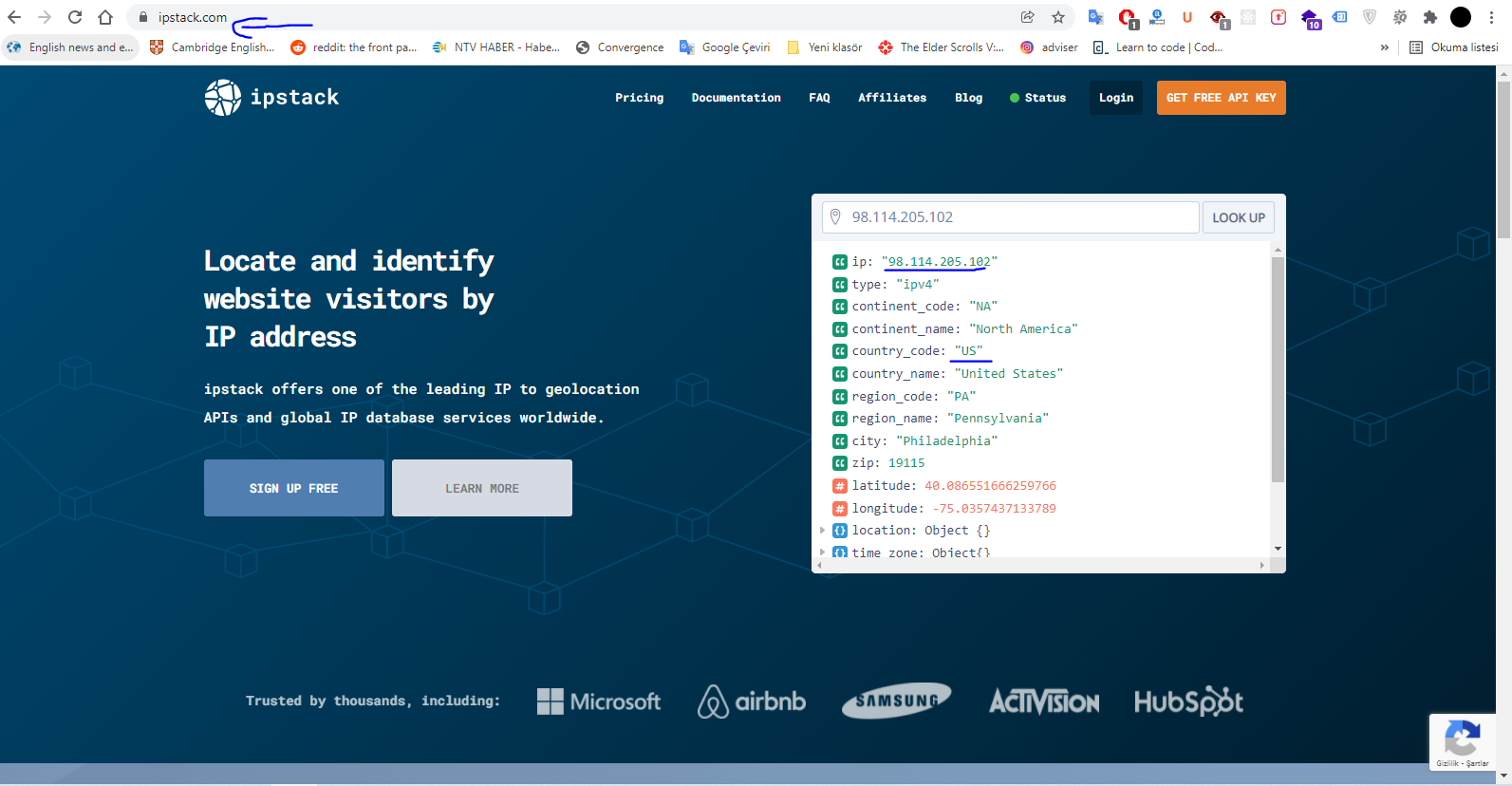

3. Soru: Provide the country code for the attacker's IP address (a.k.a geo-location).

Saldırganın ip adresinin gelocation’ını çok kolaylıkla tespit edebiliriz. Bunun için direkt googledan arama yaptığınız herhangi bir siteye girin. Benim karşıma ilk ipstack çıktı.

Cevap: US

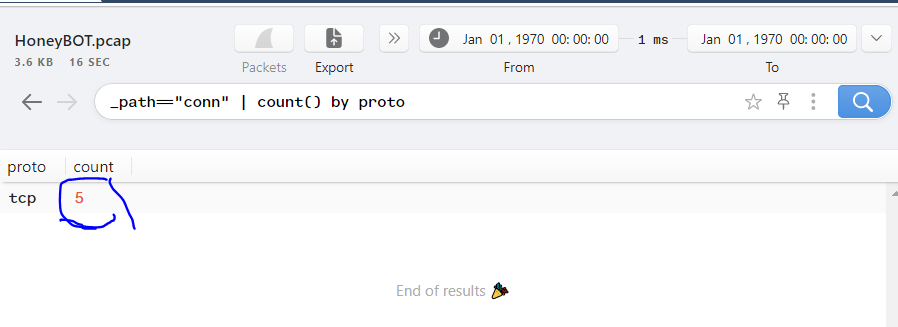

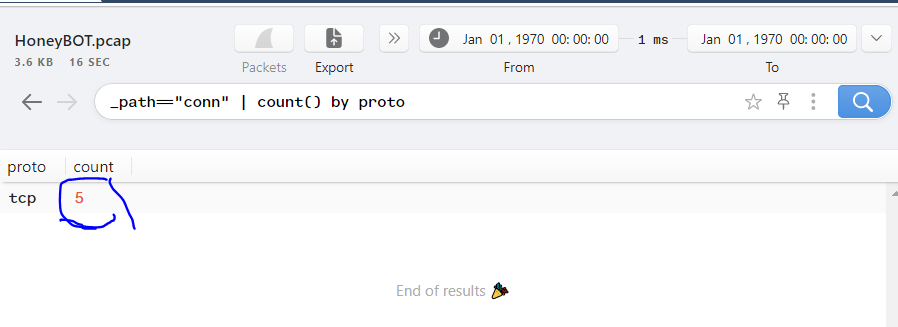

4. Soru: How many TCP sessions are present in the captured traffic?

Bu soruyu 1. Sorudaki ekran görüntüsünden de çözebiliriz. Ancak bunu Brim Security kullanarak basit bir query ile halledelim farklılık olsun. Query: “_path=="conn" | count() by proto”

Cevabımız: 5

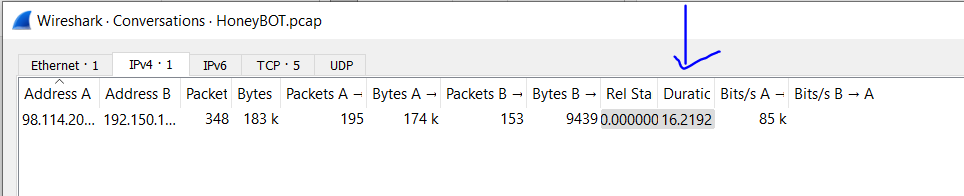

5. Soru: How long did it take to perform the attack (in seconds)?

Wireshark’ta conservation kısmında IPv4 bölümünde duration süresinin ipler arasında ne kadar sürdüğünü görebiliriz.

Cevap: 16

6.Soru iptal edilmiş.

7.Soru: Provide the CVE number of the exploited vulnerability.

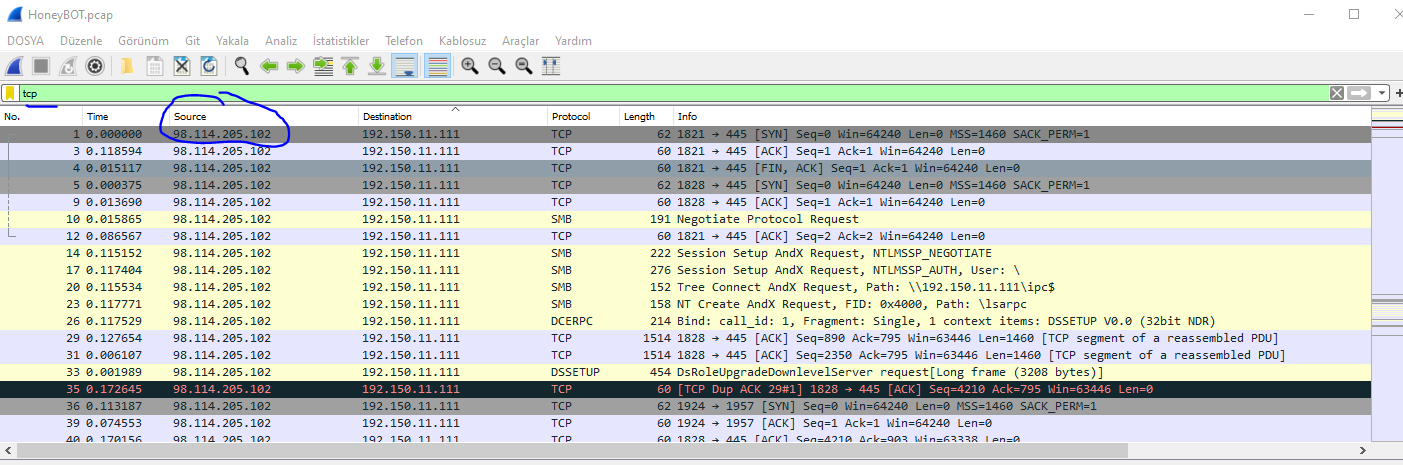

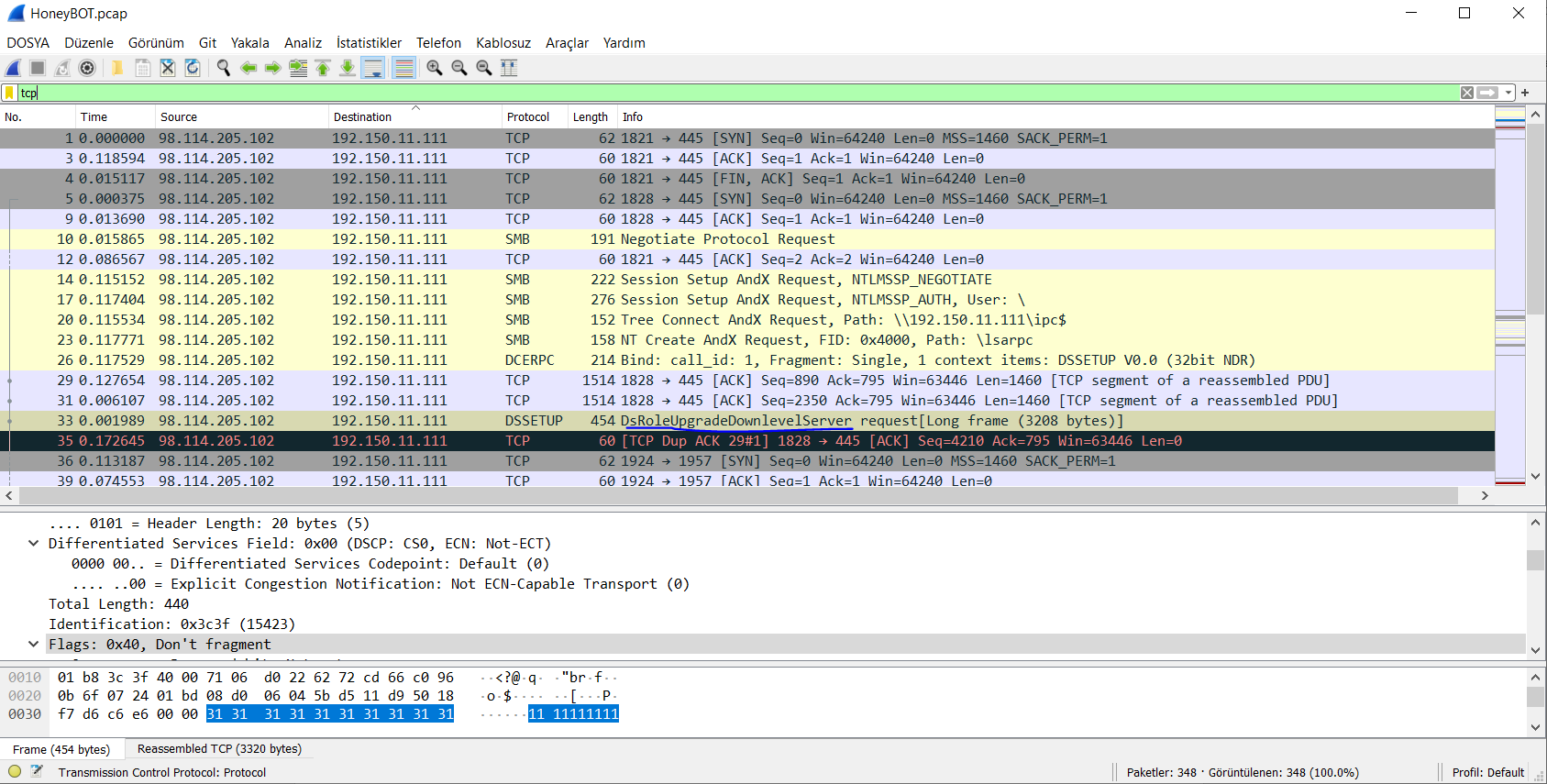

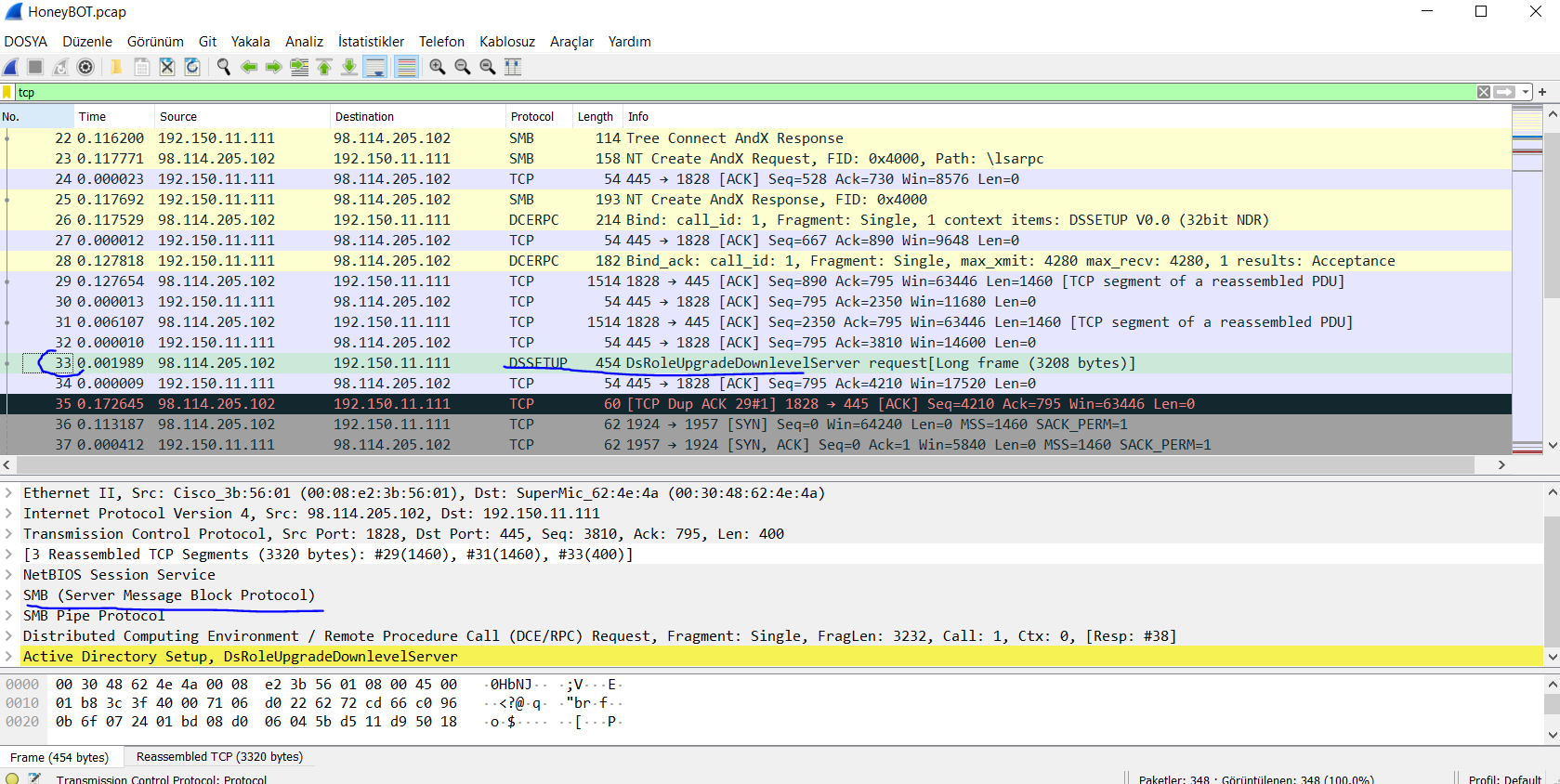

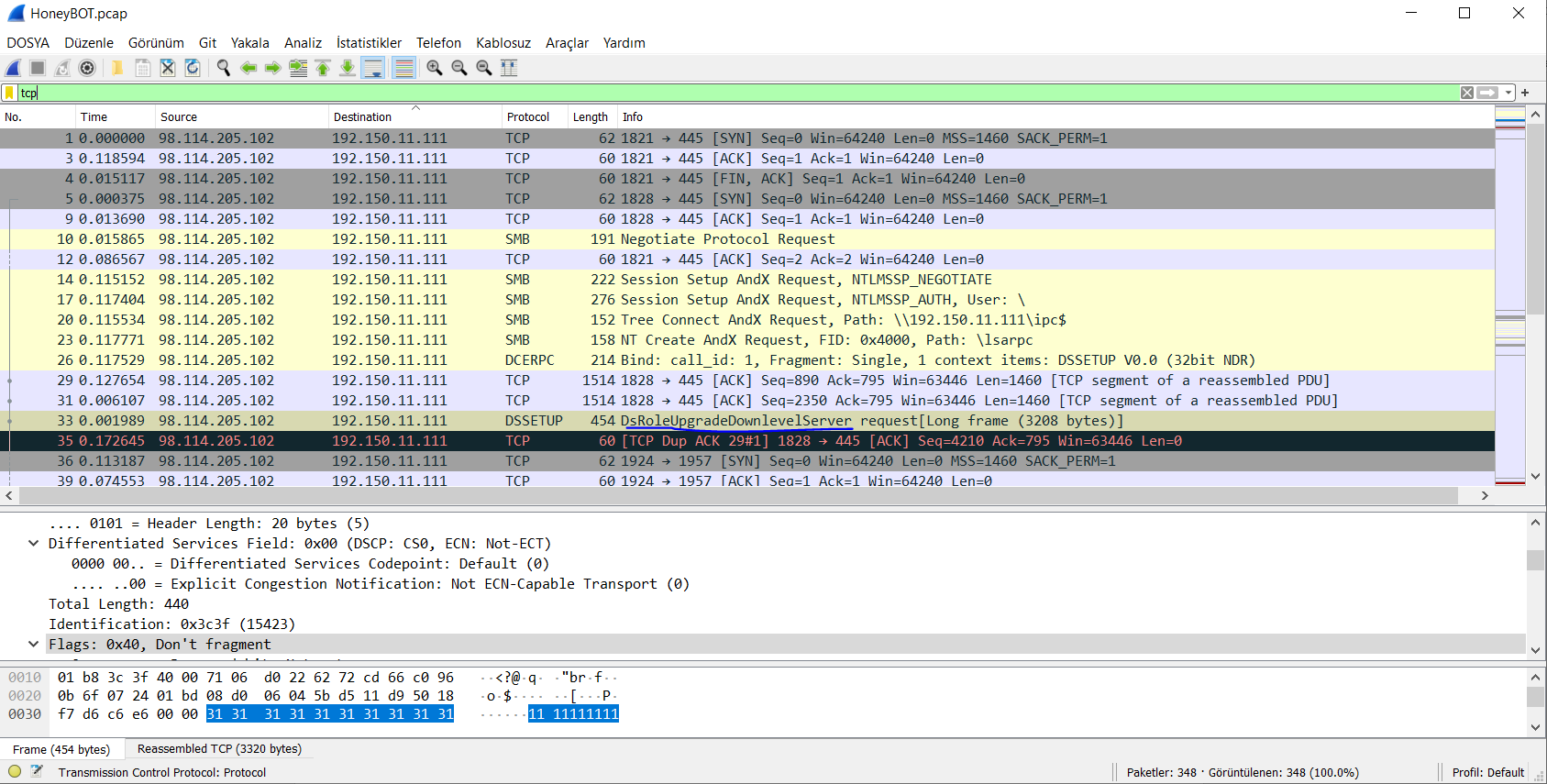

TCP akış takibi yapalım. Wiresharkta tcp protokellerini inceleyelim.

İnfo kısmında daha önce alışılagelmişin dışında bir şey yer alıyor: DsRoleUpgradeDownlevelServer.

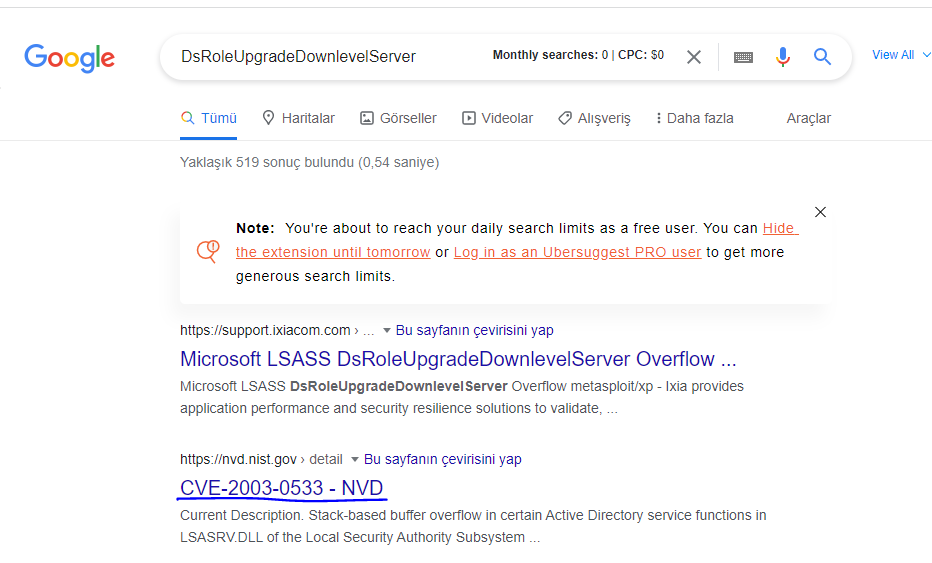

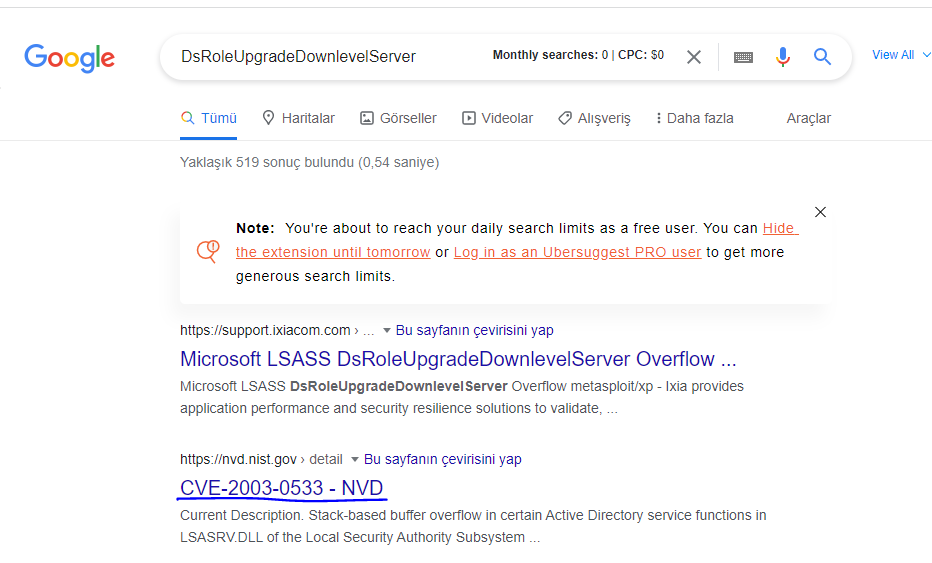

Bunu googleda aratalım.

Soruda da ipucunu kısmen gözüküyor. Cevabımız: CVE-2003-0533

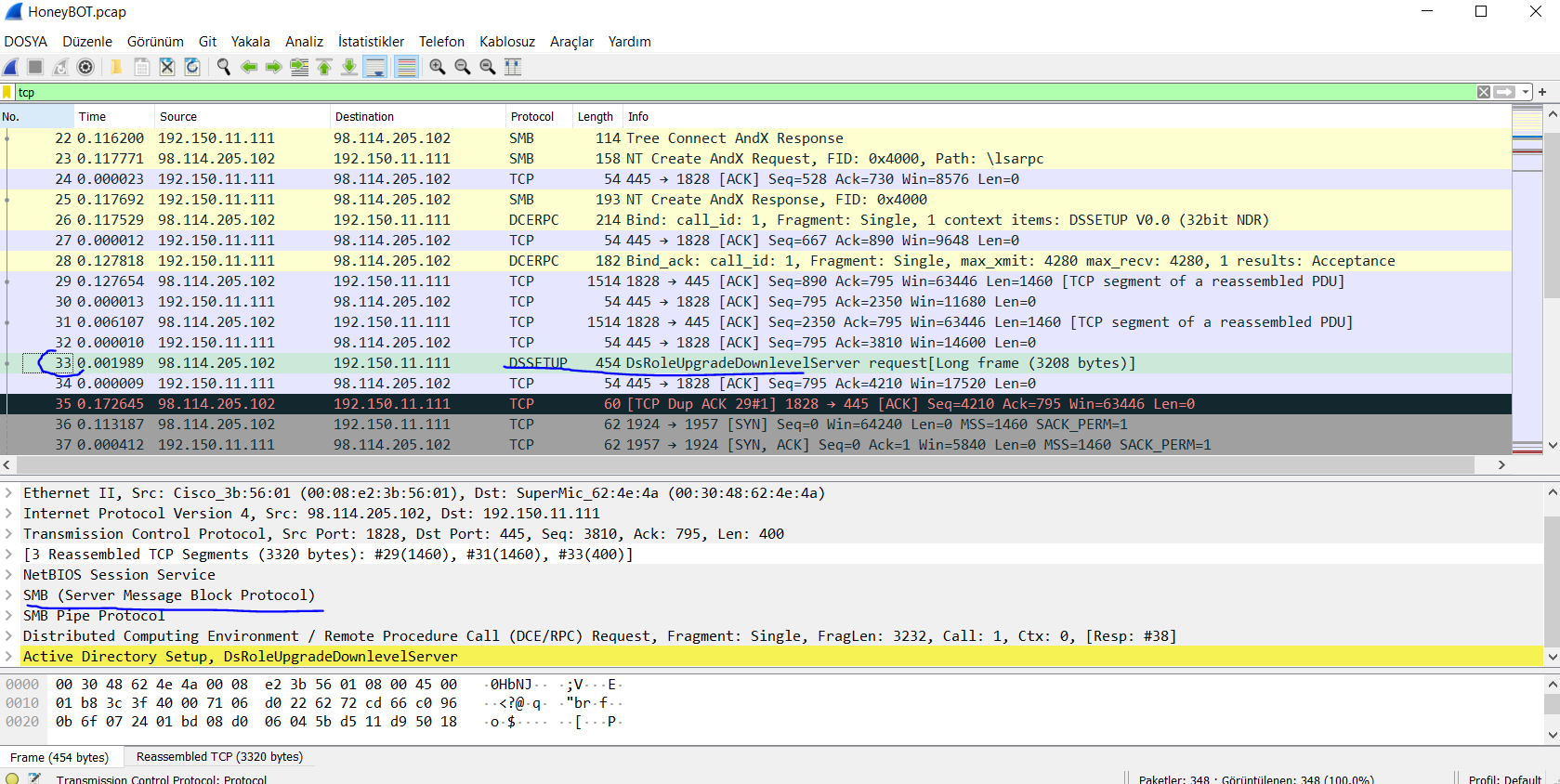

8. Soru: Which protocol was used to carry over the exploit?

Aslında cevabı genel olarak verebiliriz. Öncelikle TCP akış takibini incelerken protokellerden “SMB” nin gözünüze çarpmış olması lazım.

TCP/IP üzerinden SMB protokolünün kullanıldığını exploiti taşıyan protokolünde SMB olduğu anlaşılır.

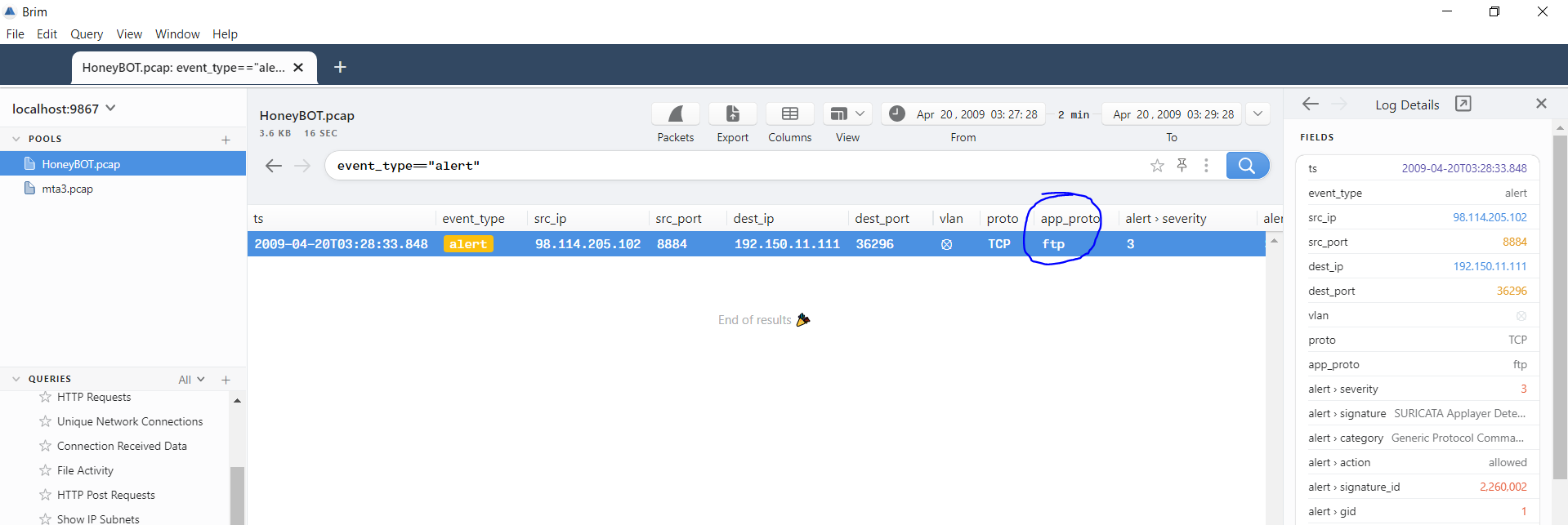

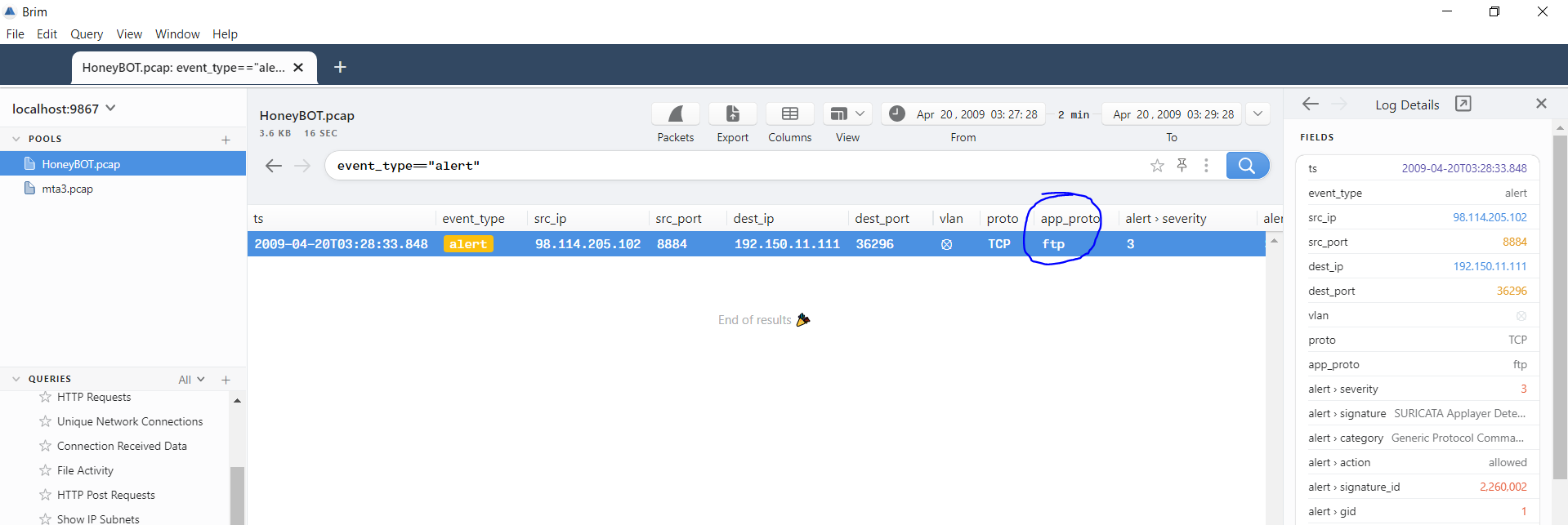

9. Soru: Which protocol did the attacker use to download additional malicious files to the target system?

Brim Security üzerinden alarm veren bir zararlı dosya iletimi olup olmadığını araştıralım. FTP protokolü kullanarak istemci tarafına TCP ağı üzerinden dosya paylaşımı gerçekleştirildiğini anlarız.

Cevabımız: ftp

10. Soru: What is the name of the downloaded malware?

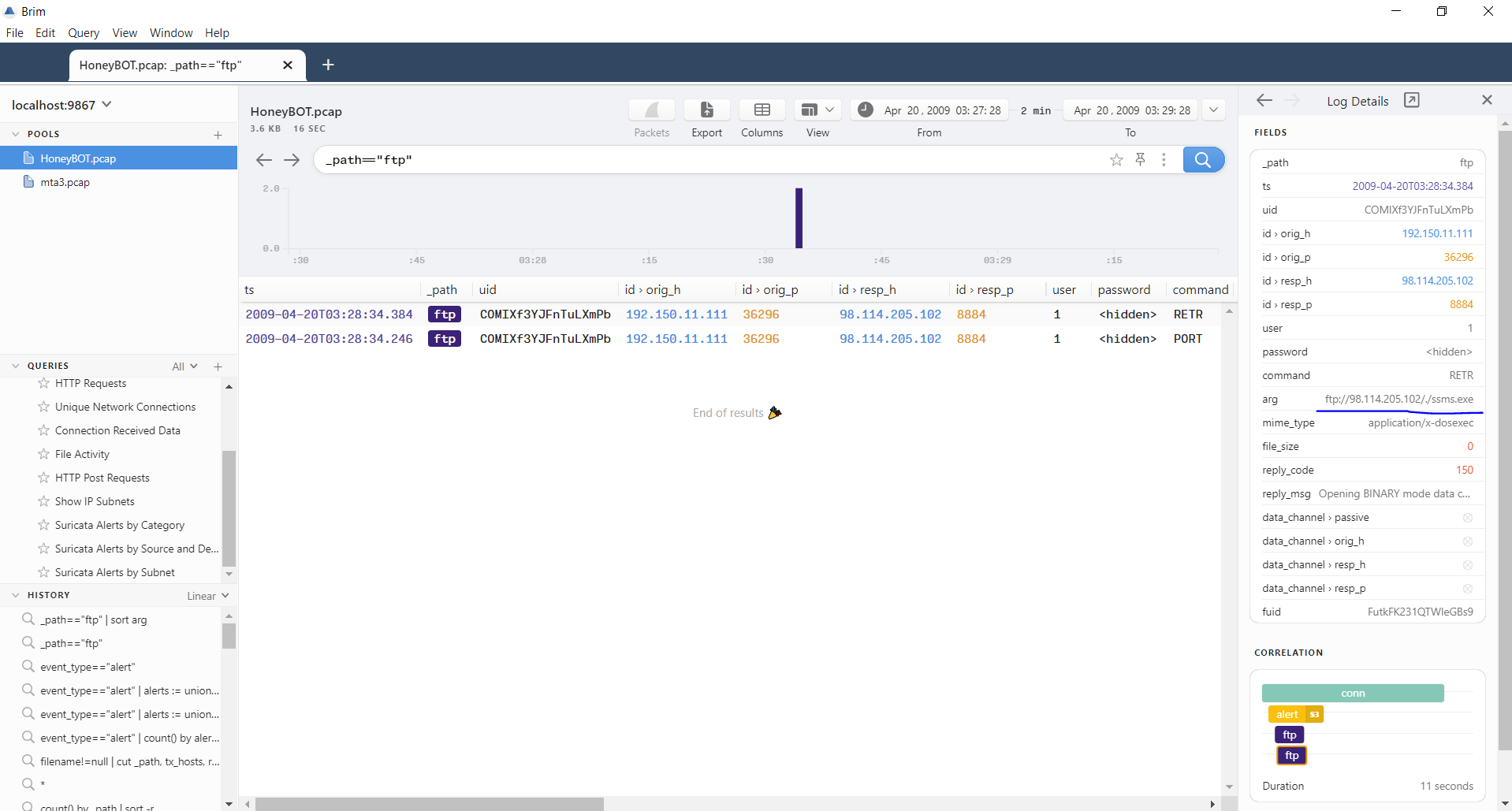

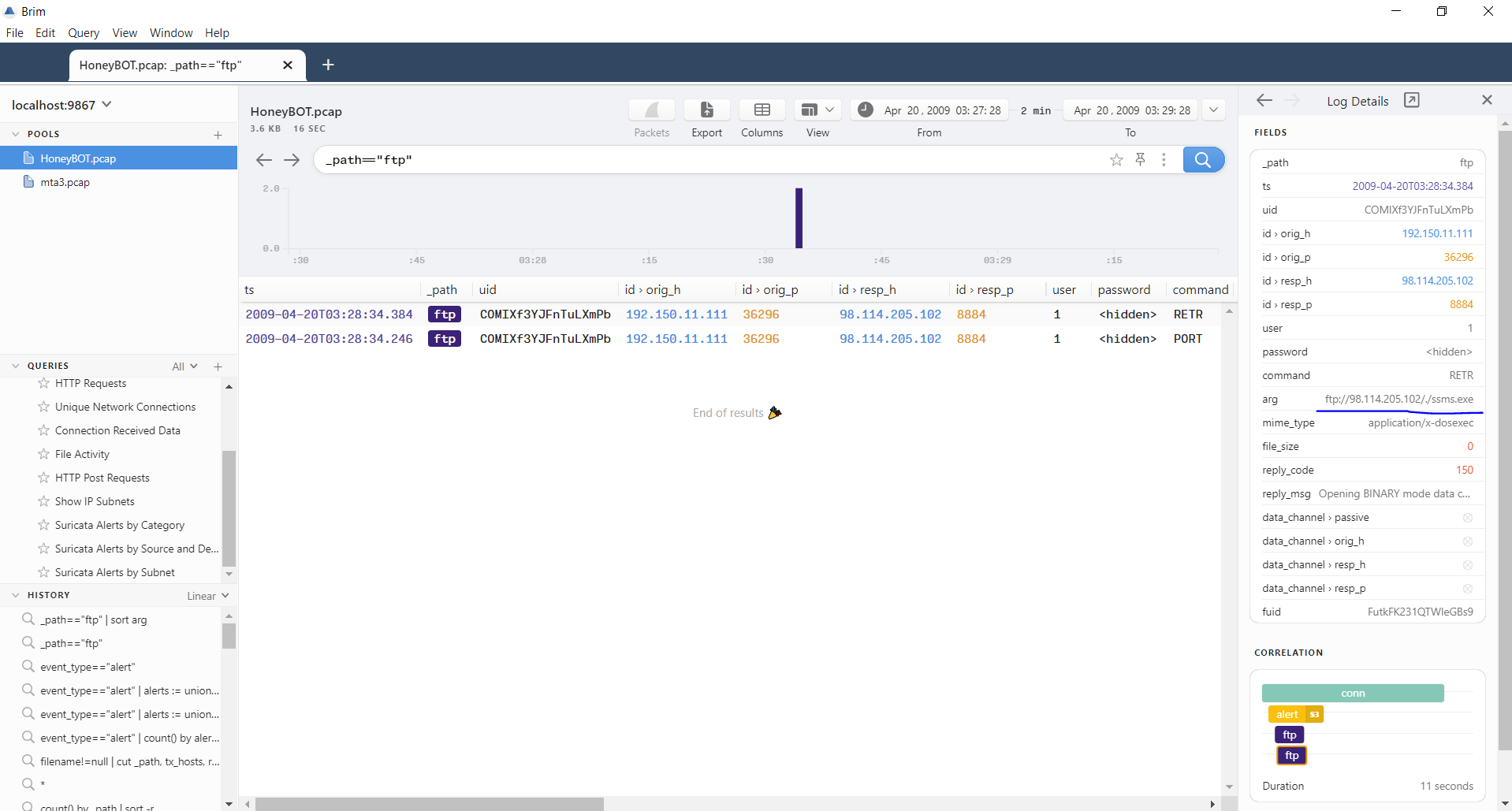

Saldırganın ftp protokolü ile zararlı dosya gönderdiğini tespit etmiştik. Brim Security üzerinden tüm ftp akışını inceleyelim.

_path==”ftp” sorgusu sonucunda karşımıza iki sonuç çıkıyor. İki sonucuda incelediğimizde ftp ile iletilen zararlı dosyanın adı: ssms.exe

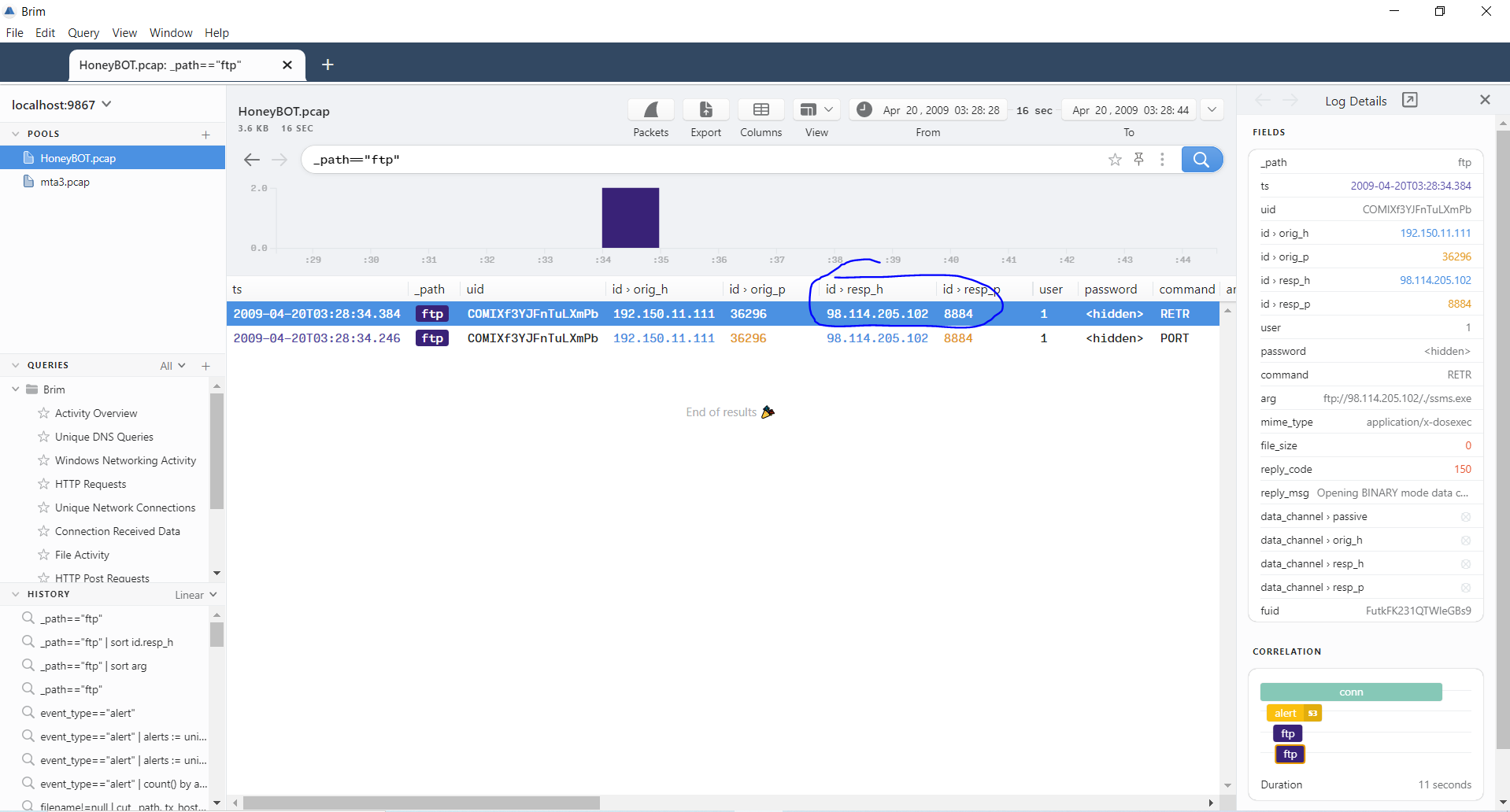

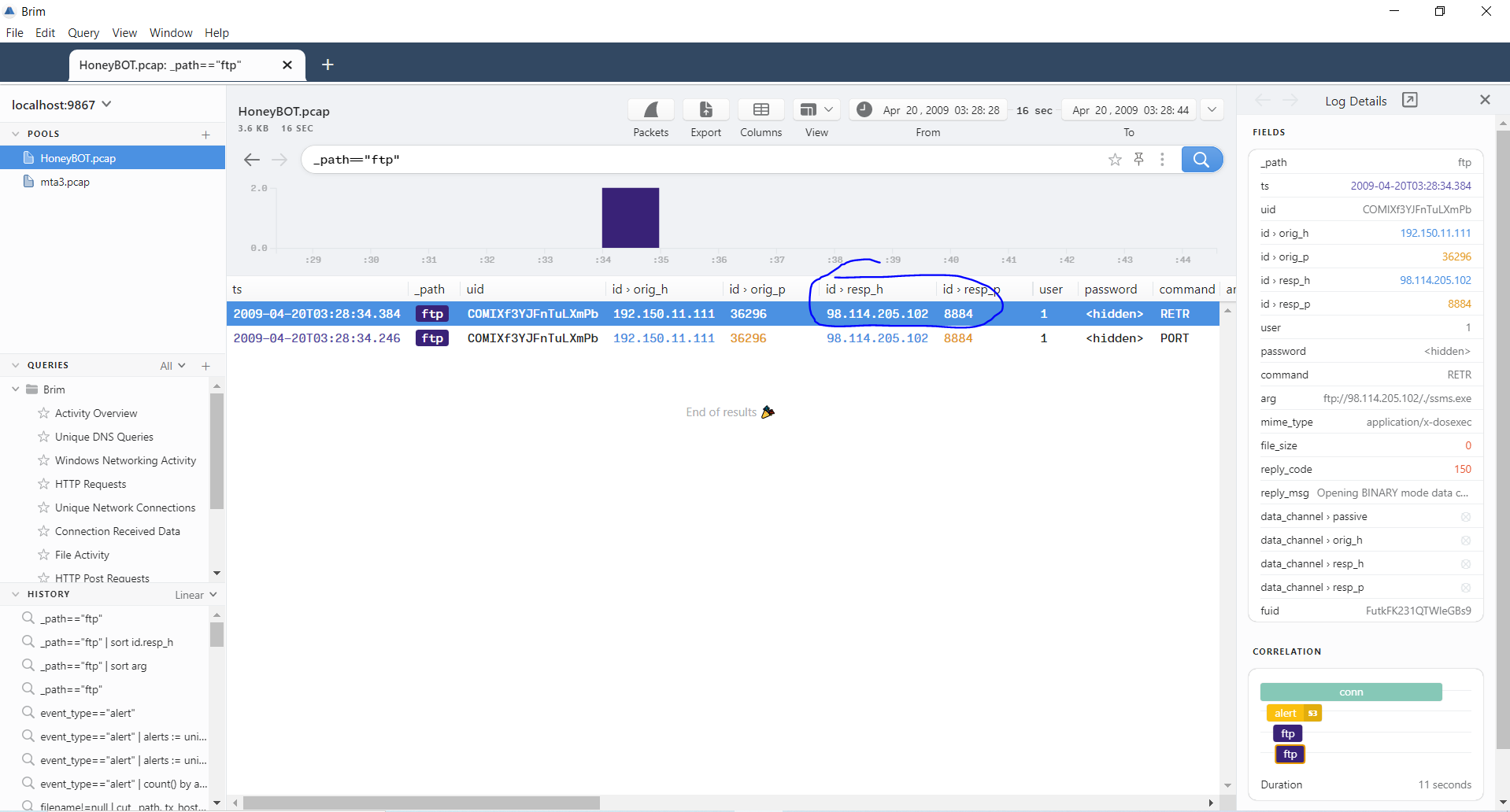

11. Soru: The attacker's server was listening on a specific port. Provide the port number.

Brim Securtiy’den çıkmadan bir önceki soru için yaptığımız ekranda bu cevabı bulabiliriz. Saldırganımızın ip’si ni hatırlayalım: 98.114.205.102.

Bu ipnin respond ettiği “id>resp_p” port ve Cevap: 8884

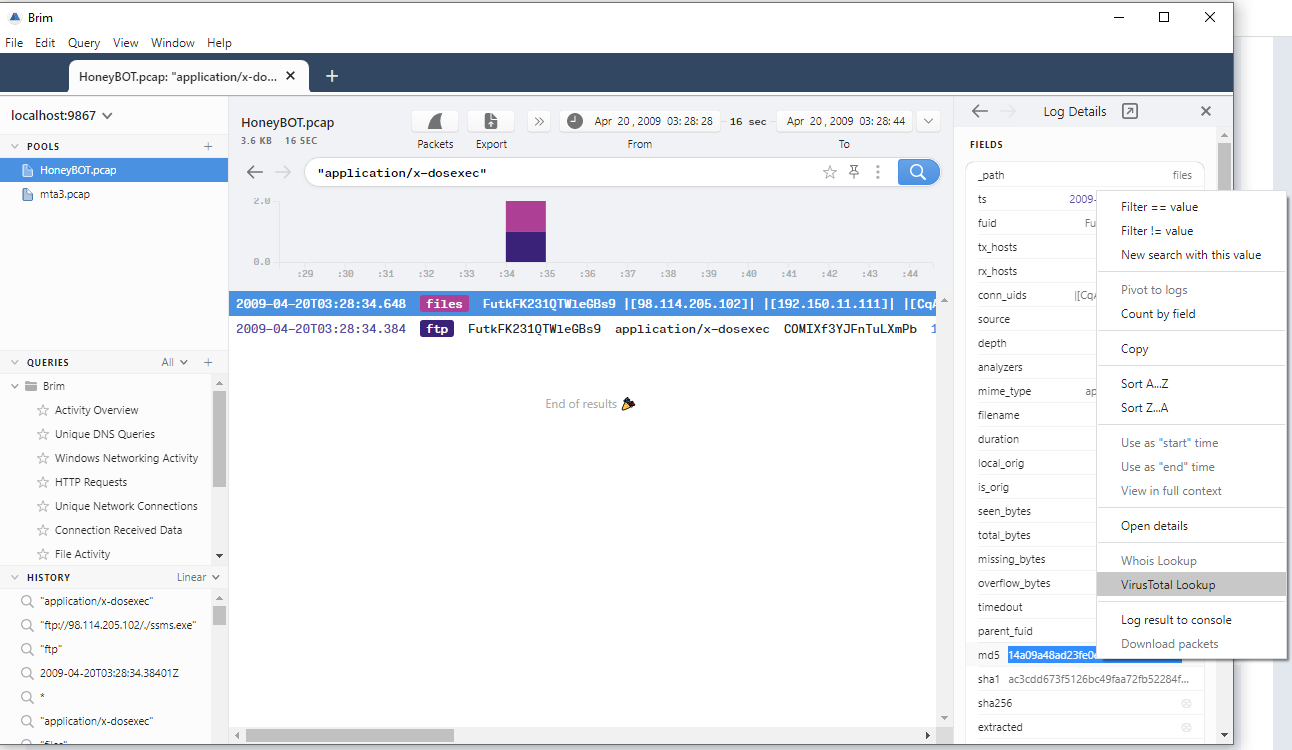

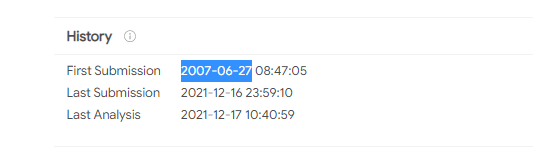

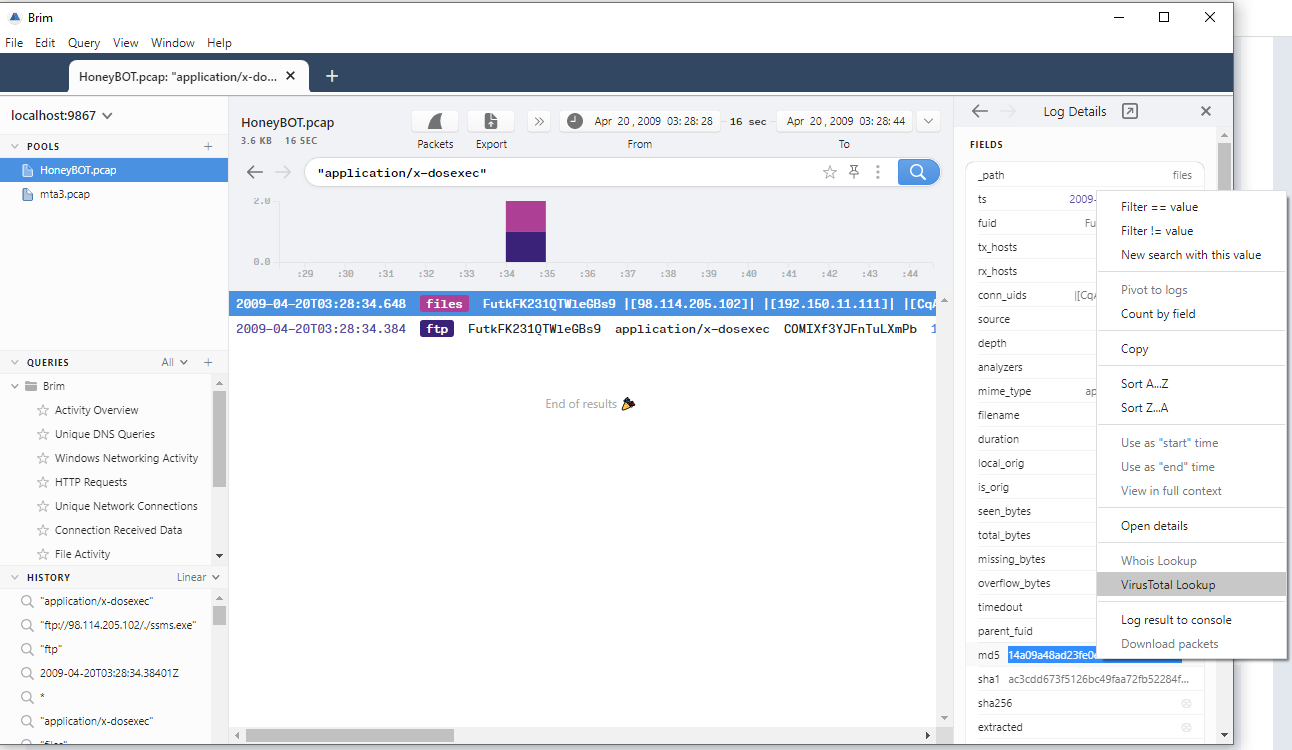

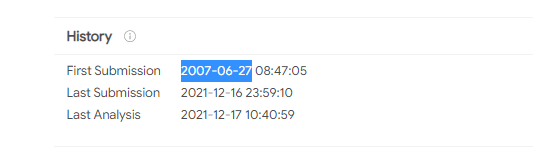

12. Soru: When was the involved malware first submitted to VirusTotal for analysis? Format: YYYY-MM-DD

Zararlı dosyayı bulmak için tekrar Brim Security üzerinden kaldığımız yerden devam edelim. Details kısmında mime_type: application/x-dosecex yazan kısma sağ tıklayıp bu değeri aratalım. Brim Security tarafından da tespit edildiği gibi files etiketli iletiye tıklayıp md5 değerine sağ tıklayarak VirusTotal Lookup diyerek dosyayı araştıralım

Details kısmında ilk gönderim tarihi sorunun cevabı: 2007-06-27

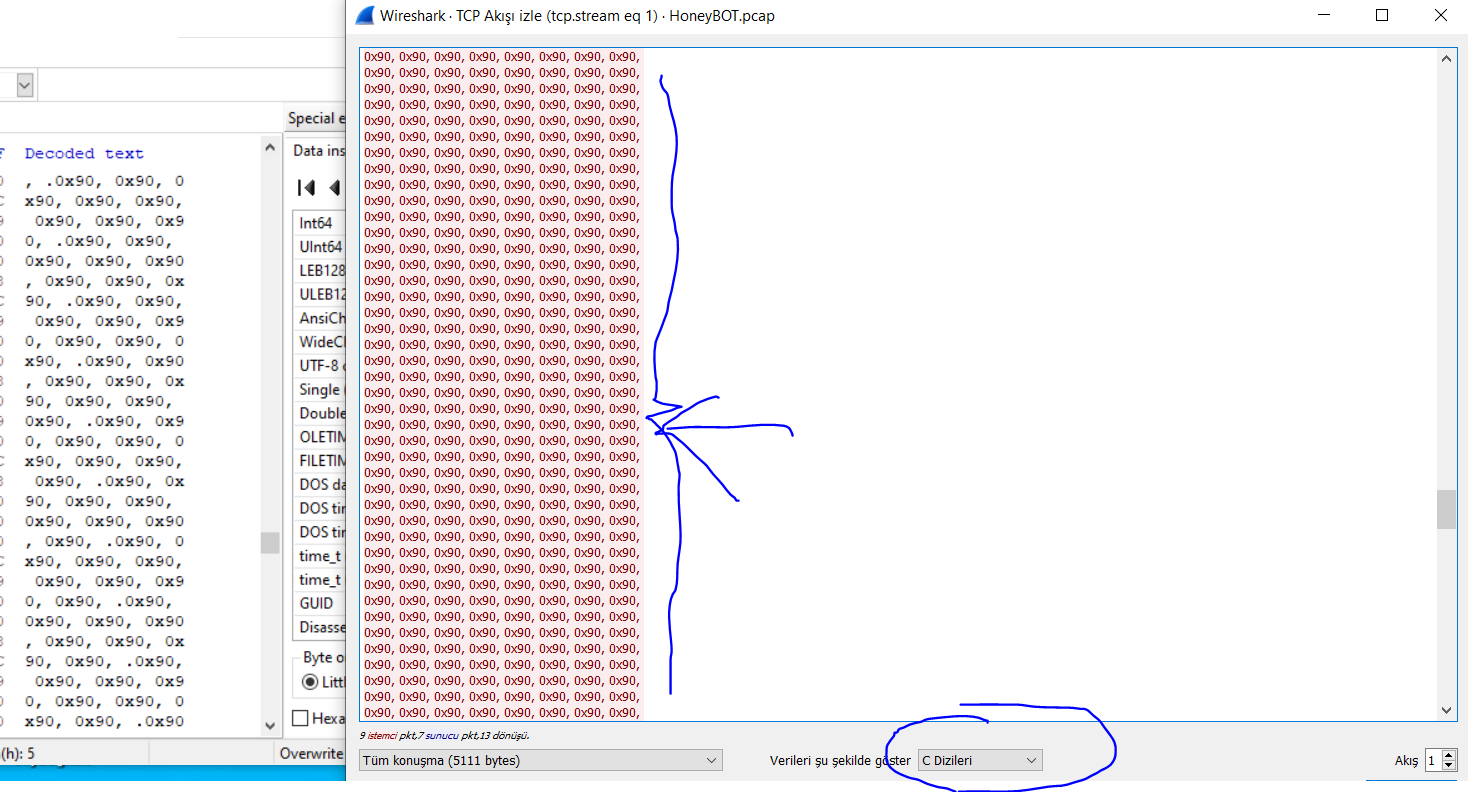

13.Soru: What is the key used to encode the shellcode?

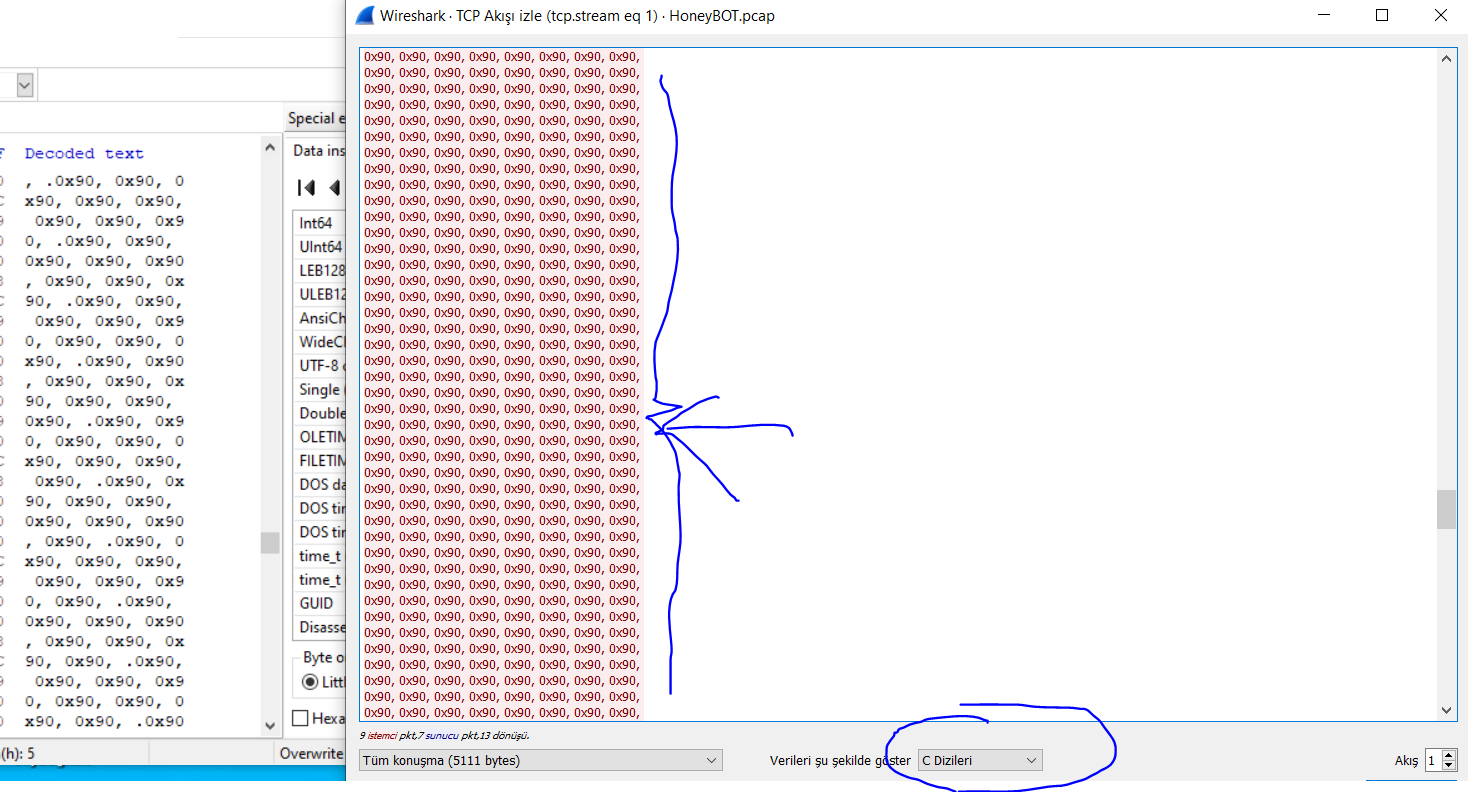

Wiresharkta vulnerability kısmını bulmuştuk. Shellcode’a erişebilmek için burada bir inceleme yapacağız.

Sağ tıklayıp TCP akışını takip et dediğimizde Verileri “C Dizileri” şeklinde inceleyelim. İsterseniz Farklı Kaydet diyip dosyayı HxD üzerinden de inceleyebilirsiniz.

Shellcode’u Ollydbg kullanarak decode ettiğimizde xor 0x99 olarak çıkar. Cevap: 0x99

*Bu soru için referans

14. Soru: What is the port number the shellcode binds to?

Saldırganın ipsinden 98.114.205.102 sunucu destination ipsi 192.150.11.111 id resp numaraları Brim security üzerinde bu şekilde çıkıyor. 1957,445 ve 1080. Bu portlar arasında cevabımız denemeyle 1957 çıkıyor.

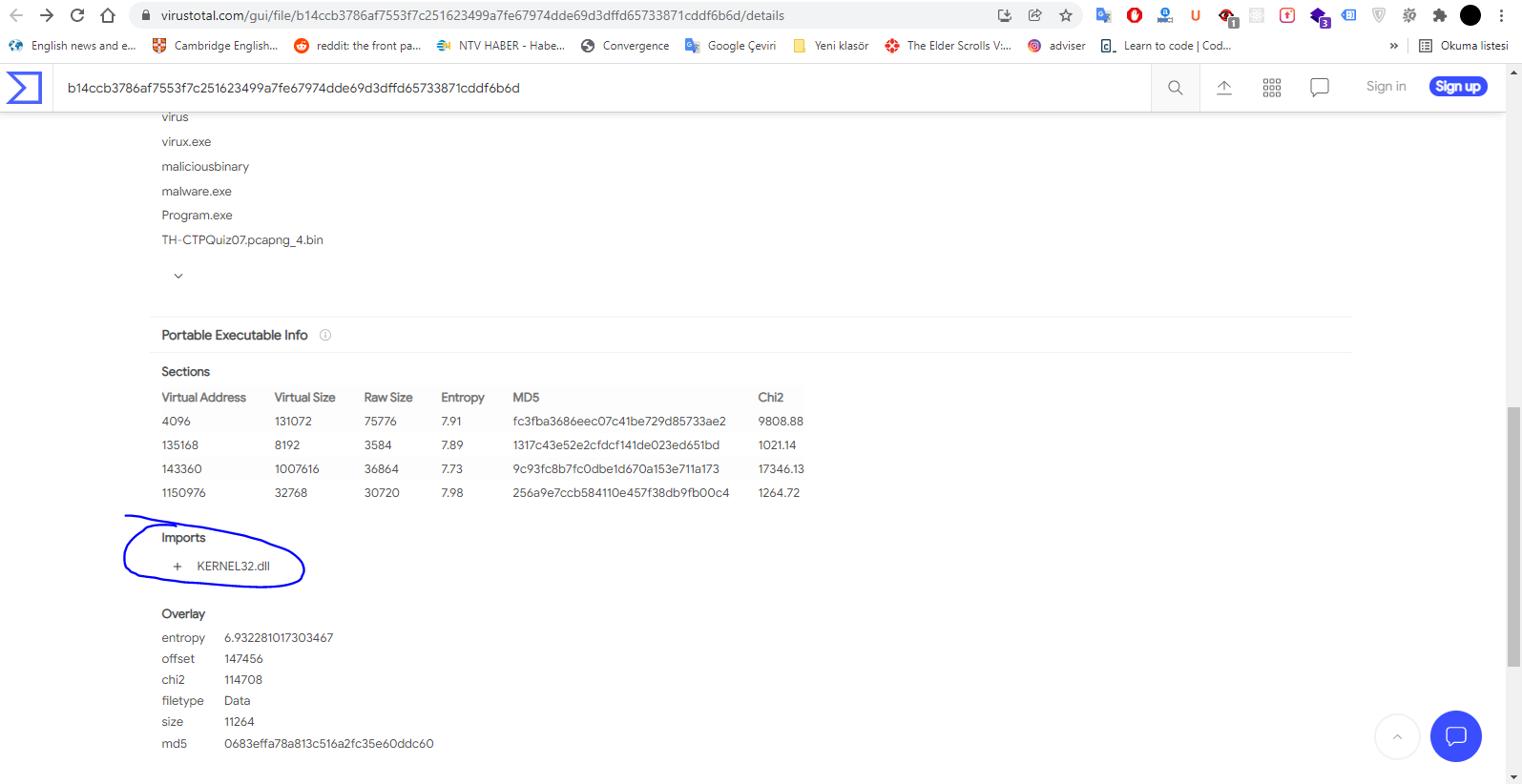

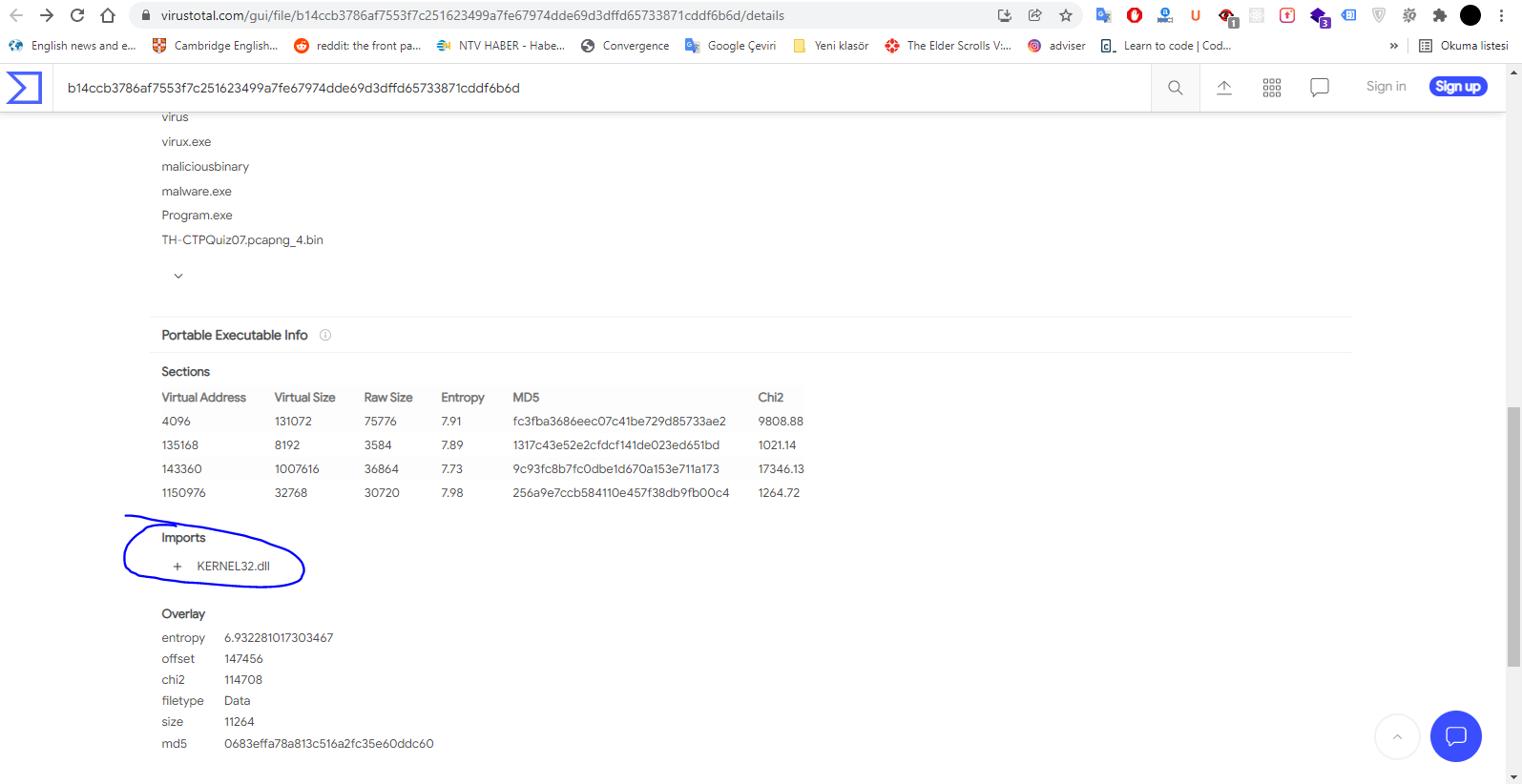

15. Soru: The shellcode used a specific technique to determine its location in memory. What is the OS file being queried during this process?

Shellcodu bulmak için indirdiğimiz zararlı dosyayı virustotal’e yükleyelim. Details kısmının import edilen tekniği ve cevabı bulmuş oluruz.

Cevap: kernel32.dll

--------------------------------------------------------------------------

1. Soru: What is the attacker's IP address?

Bu sorunun yanıtı için Wireshark’ta istatistik bölümünde Conversations (Konuşmalar) sekmesine gidelim.

TCP kısmında süre toplamı (duration) arasındaki geçen zaman özellikle iki farklı ip arasında gözle görülebilir bir fark var. 98.114.205.102 ve 192.150.11.111 arasında diğerlerine göre uzun süren bir iletişim olmuş. İki olasılığımız var bunu sorgulayıp doğru olanı bulalım.

TCP protokolü 98.114.205.102 tarafından başlatılıp 192.150.11.111’e gidiyor. Yani saldırgan ip ve cevabımız: 98.114.205.102

2. Soru: What is the target's IP address?

Birinci soruda biraz uzattığımı düşündünüz değil mi? Aslında 2. Soruyu da çözmüş olduk. Hedef alınan (target) IP adresimiz ve cevabımız: 192.150.11.111

3. Soru: Provide the country code for the attacker's IP address (a.k.a geo-location).

Saldırganın ip adresinin gelocation’ını çok kolaylıkla tespit edebiliriz. Bunun için direkt googledan arama yaptığınız herhangi bir siteye girin. Benim karşıma ilk ipstack çıktı.

Cevap: US

4. Soru: How many TCP sessions are present in the captured traffic?

Bu soruyu 1. Sorudaki ekran görüntüsünden de çözebiliriz. Ancak bunu Brim Security kullanarak basit bir query ile halledelim farklılık olsun. Query: “_path=="conn" | count() by proto”

Cevabımız: 5

5. Soru: How long did it take to perform the attack (in seconds)?

Wireshark’ta conservation kısmında IPv4 bölümünde duration süresinin ipler arasında ne kadar sürdüğünü görebiliriz.

Cevap: 16

6.Soru iptal edilmiş.

7.Soru: Provide the CVE number of the exploited vulnerability.

TCP akış takibi yapalım. Wiresharkta tcp protokellerini inceleyelim.

İnfo kısmında daha önce alışılagelmişin dışında bir şey yer alıyor: DsRoleUpgradeDownlevelServer.

Bunu googleda aratalım.

Soruda da ipucunu kısmen gözüküyor. Cevabımız: CVE-2003-0533

8. Soru: Which protocol was used to carry over the exploit?

Aslında cevabı genel olarak verebiliriz. Öncelikle TCP akış takibini incelerken protokellerden “SMB” nin gözünüze çarpmış olması lazım.

TCP/IP üzerinden SMB protokolünün kullanıldığını exploiti taşıyan protokolünde SMB olduğu anlaşılır.

9. Soru: Which protocol did the attacker use to download additional malicious files to the target system?

Brim Security üzerinden alarm veren bir zararlı dosya iletimi olup olmadığını araştıralım. FTP protokolü kullanarak istemci tarafına TCP ağı üzerinden dosya paylaşımı gerçekleştirildiğini anlarız.

Cevabımız: ftp

10. Soru: What is the name of the downloaded malware?

Saldırganın ftp protokolü ile zararlı dosya gönderdiğini tespit etmiştik. Brim Security üzerinden tüm ftp akışını inceleyelim.

_path==”ftp” sorgusu sonucunda karşımıza iki sonuç çıkıyor. İki sonucuda incelediğimizde ftp ile iletilen zararlı dosyanın adı: ssms.exe

11. Soru: The attacker's server was listening on a specific port. Provide the port number.

Brim Securtiy’den çıkmadan bir önceki soru için yaptığımız ekranda bu cevabı bulabiliriz. Saldırganımızın ip’si ni hatırlayalım: 98.114.205.102.

Bu ipnin respond ettiği “id>resp_p” port ve Cevap: 8884

12. Soru: When was the involved malware first submitted to VirusTotal for analysis? Format: YYYY-MM-DD

Zararlı dosyayı bulmak için tekrar Brim Security üzerinden kaldığımız yerden devam edelim. Details kısmında mime_type: application/x-dosecex yazan kısma sağ tıklayıp bu değeri aratalım. Brim Security tarafından da tespit edildiği gibi files etiketli iletiye tıklayıp md5 değerine sağ tıklayarak VirusTotal Lookup diyerek dosyayı araştıralım

Details kısmında ilk gönderim tarihi sorunun cevabı: 2007-06-27

13.Soru: What is the key used to encode the shellcode?

Wiresharkta vulnerability kısmını bulmuştuk. Shellcode’a erişebilmek için burada bir inceleme yapacağız.

Sağ tıklayıp TCP akışını takip et dediğimizde Verileri “C Dizileri” şeklinde inceleyelim. İsterseniz Farklı Kaydet diyip dosyayı HxD üzerinden de inceleyebilirsiniz.

Shellcode’u Ollydbg kullanarak decode ettiğimizde xor 0x99 olarak çıkar. Cevap: 0x99

*Bu soru için referans

14. Soru: What is the port number the shellcode binds to?

Saldırganın ipsinden 98.114.205.102 sunucu destination ipsi 192.150.11.111 id resp numaraları Brim security üzerinde bu şekilde çıkıyor. 1957,445 ve 1080. Bu portlar arasında cevabımız denemeyle 1957 çıkıyor.

15. Soru: The shellcode used a specific technique to determine its location in memory. What is the OS file being queried during this process?

Shellcodu bulmak için indirdiğimiz zararlı dosyayı virustotal’e yükleyelim. Details kısmının import edilen tekniği ve cevabı bulmuş oluruz.

Cevap: kernel32.dll