- 30 Haz 2015

- 3,847

- 73

Şimdi Elon Musk bitcoin dolandırıcılığı denilince aklınıza Yok artık Elon Musk milleti mi dolandırmış? gibi bir soru gelebilir. Tabii ki öyle bir şey olmadı. Yazıya geçmeden önce bilmeyenler için bu dolandırıcılık olayından biraz bahsedeyim.

Twitterdaki onaylı hesaplardan haberiniz vardır, hani şu yanlarında mavi tik olanlar var ya işte onlardan bahsediyorum. Bu hesaplarla yapılan dolandırıcılık olayları son zamanlarda yaygınlık kazanmaya başladı ve hesabınıza onay almak da artık eskisi gibi zor değil. Bu hesaplarla insanların güvenlerini kazanmaksa diğer hesaplara göre oldukça kolay oluyor. Durum da böyle olunca dolandırıcılar için bu hesaplar altın bir tepsi içinde sunulan fırsatlar haline geliyor. Bu yazıda bahsi geçen olay da bu hesaplar aracılığı ile gerçekleşti.

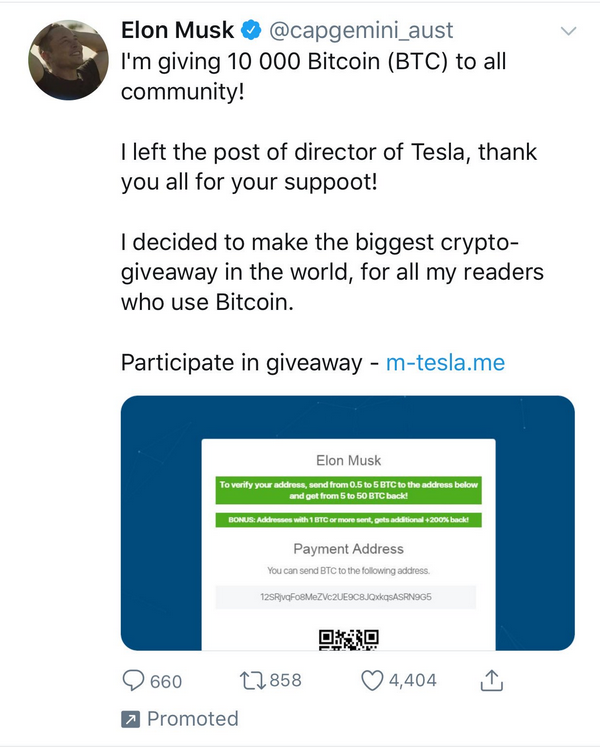

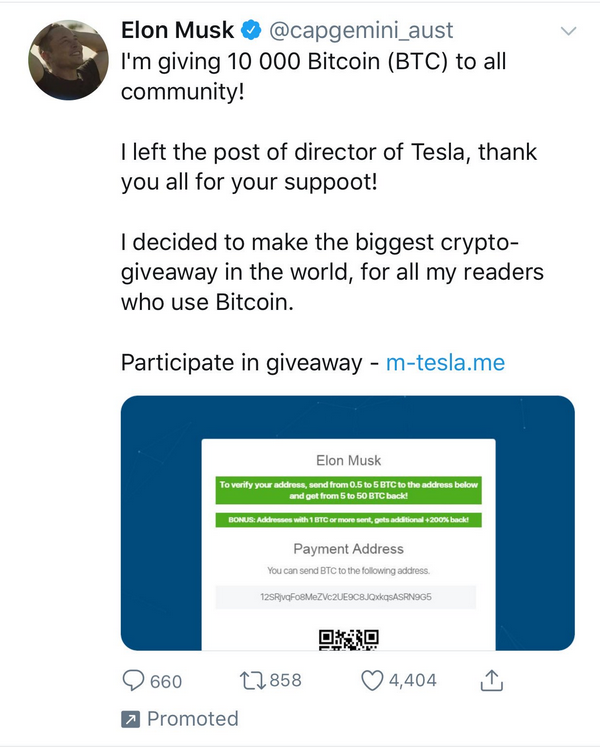

Dolandırıcılar Twitter tarafından onaylı olan Capgemini, Target ve Googles G Suite gibi hesapları ele geçirdiler, hesapların kullanıcı adını ve profil fotoğrafını Elon Muskın orijinal hesabındaki gibi değiştirdiler. Bu işlemden sonra artık kendilerine onaylı ikinci bir Elon Musk hesabı yaratmış oldular. Bu hesaplar aracılığı ile insanlardan bir miktar bitcoin talep edip sonrasında daha fazlasını vermeyi vadettiler ve bir günde 180.000 $ değerinde BTC vurgunu yaptılar. Şimdi Ya bu insanlar nasıl buna kandı? diyecek arkadaşlarımız olabilir fakat onlara en basitinden bizdeki Çiftlik Bank komedisini örnek gösterebilirim. Hele karşınızdaki de bir Tosun değil de Elon Musk ise inanması tabii ki daha kolay oluyor. Olay hakkında bilgimizi verdiğimize göre şimdi gelin bu olayla ilgili analize geçiş yapalım.

Dolandırıcılık

Araştırmamda karşıma çıkan alan adlarını SpiderFoota verdim ve bulunan 150 modülün tamamını elde edebildiğim kadar bilgi elde etmek için kullandım. Tabii ki araştırmalarda kullandığım yöntem sadece SpiderFoot ile kalmadı. SpiderFoota ek olarak manuel olarak taramalar da yaptım. Yazıda bunlardan da bahsedeceğim. Öncelikle Twittera reklamı verilen tweetlerden birine bakalım.

Tweetde bulunan gramer hatalarına, sahte alan adına ve Twitter hesabıyla kullanıcı adı arasındaki uyumsuzluğa rağmen insanlar bu tuzağa düştüler.

Yukarıda bahsettiğim hesaplarla daha fazla insana ulaşmak için tweetlerine Twitter reklamları sağladılar ve amaçlarına ulaşmakta bu yöntem ile başarılı oldular.

Analizin Hedefleri:

Dürüst olmak gerekirse toplayabildiğim kadar veri toplamak ve SpiderFootu geliştirmek için bu bilgileri araçta nasıl işleyeceğimi görebilmek dışında bir hedefim yoktu fakat sonrasında bilgi toplarken bazı şeyler gözüme çarptı ve bu yazıyı yazmamda bana ilham kaynağı oldular. Eğer analizi belli başlı süreçlerle açıklamam gerekirse kısaca hedefleri şöyle sıralayabilirim:

--> Bu dolandırıcılık olayının arkasındaki gerçek kimlikleri ortaya çıkarabilecek ya da bu kimlikler hakkında bana ipucu sağlayabilecek verileri( sunucu isimleri, alan adları, isimler, IP adresleri, mail adresleri, vb.) toplamak.

--> Bu dolandırıcılık olayı hakkında elde edilen verileri destekleyecek, olayı araştırırken kullanışlı olabilecek bu olaya spesifik bir şeyler bulmaya çalışmak.

--> Bu araştırma ya da ileride yapılacak araştırmalara yardımcı olabilmek için sonraki adımları önermek.

Yazıya devam etmeden önce bir şeyi belirtmek istiyorum. Bu yazıda dolandırıcıların kimlikleri ya da kökenleri hakkında herhangi bir iddiada bulunmadığımı ve analizimin kapsamlı olduğunu iddia etmediğimi belirtmeliyim. Bu yazı bahsi geçen dolandırıcılık hakkında daha fazla bilgi vermeyi ve benim gibi bu konuda araştırma yapanlara ışık tutmayı amaçlamaktadır. Bunu da belirttiğimize göre hadi analiz kısmına geçelim.

Analiz

Analizde başlangıç noktası olarak kullanılan hesapları ya da olayın ana karakteri olan Elon Muskı araştırmayı belirleyemeyeceğiz çünkü hesaplar Twitter tarafından onay verilmiş olan ve ele geçirilmiş hesaplar. E bahsi geçen kişi de Elon Musk. Bu yüzden araştırmamıza alan adları ile başlayacağız. Tweetlerde bahsi geçen alan adları aşağıdakilerdi fakat bunlardan daha fazlası var:

--> m-tesla[.]me

--> elonmusk[.]id

--> m-tesla[.]pw

Alan Adları İle Başlayalım:

Eğer alan adları ile ilgileneceksek açık kaynak istihbarata dair hangi yöntemleri kullanabiliriz? Alan adları birer IP adresine karşılık gelmelidir ve bu alan adlarını kaydeden kurumu içeren Whois kayıtlarına sahip olmalılar. Bunlara bilgi zincirleri diyebiliriz, mesela şu şekilde:

--> Alan adı -> IP adresi -> Pasif DNS sorgusu -> Sunucudaki diğer siteler

--> Alan adı -> Whois kaydı -> Mail adresleri

--> Alan adı -> Sitenin içeriği -> İsim, vb.

Ve benzeri

Açıkçası yukarıdaki zincirler çok basit düzeyde fakat bundan çıkarmamız gereken sonuç bir bilginini diğer bir bilgiyi elde etmemizi sağladığıdır. Araştırmalarınızda elinizde olan bilgi ve yukarıda örnek verdiğimiz gibi kurduğunuz zincirlerin arasındaki bağlantıların kalitesine bağlı olarak araştırmalarınızı daha da derinleştirebilirsiniz.

Erişilemeyen Sitelere Ait IP Adreslerini Bulma

IP adreslerine sahip olmak bizim için avantajlı bir durum sağlıyor çünkü IP adresleri tehdit istihbaratında, ağ topolojisi, ağdaki yönlendirme ve daha birçok şey hakkında bilgi edinmemiz sırasında başvurulan bir veridir. IP adresleri sayesinde elimizdeki IP adreslerine yönlendirilen diğer alan adlarını keşfedebiliriz ve aynı alt ağda bulunan başka sitelerin olup olmadığına bakmayarak daha geniş bir kapsam elde edebiliriz.

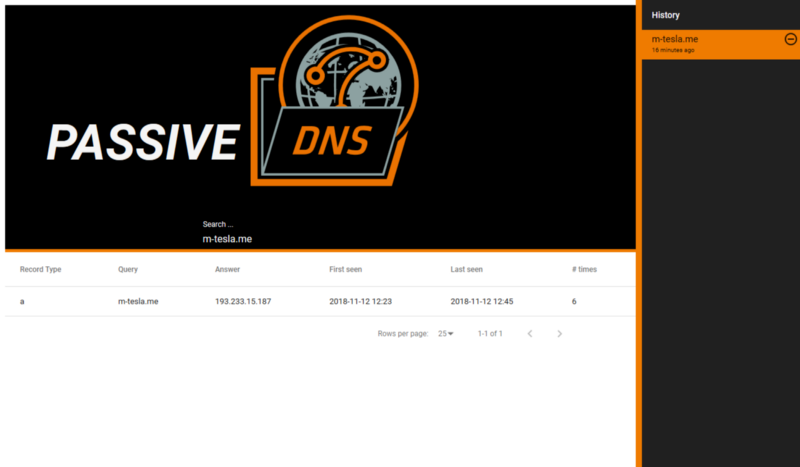

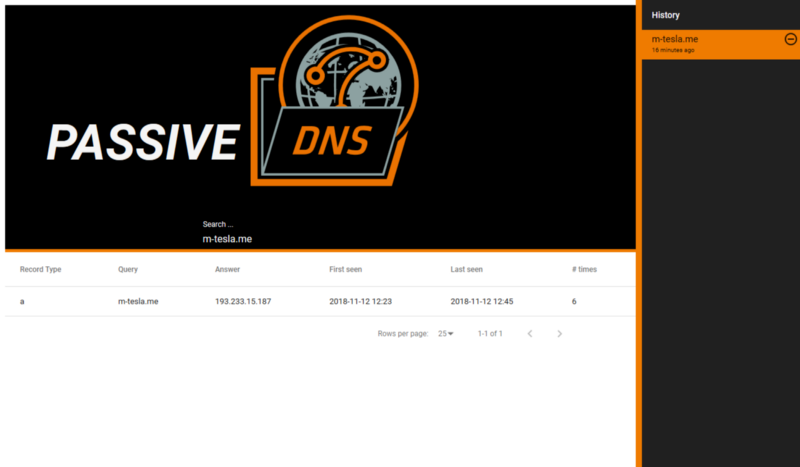

Bu sitelere ait IP adreslerini bulmak için internette bulunan, pasif DNS sorgusu çekmemizi sağlayan servislerden faydalanabiliriz. Ben bunun için Mnemonici kullanacağım. Yukarıda bahsettiğimiz üç alan adını verdiğimizde bu alan adlarından iki tanesinin IP adresini bize verdi, bunlar: m-tesla[.]me için 193.233.15.187 ve elonmusk[.]id için 193.233.15.163 adresleri.

Bunun gibi ulaşılamayan sitelere pasif DNS sorgusu çekmemizi sağlayan tüm servislere teşekkürler.

Mnemonice benzer işlev gören diğer servisleri de belirtelim: Robtex.com, SecurityTrails.com, HackerTarget.com, Cymon.io ve VirusTotal. Pasif DNSin yapısı gereği kullandığınız servisler size eksik bilgiler verebilirler. Karşımızdaki resmi tamamlayabilmek için farklı servislerden faydalanmayı da ihmal etmemeliyiz.

Bu IP Adreslerinin Sahibi Kim?

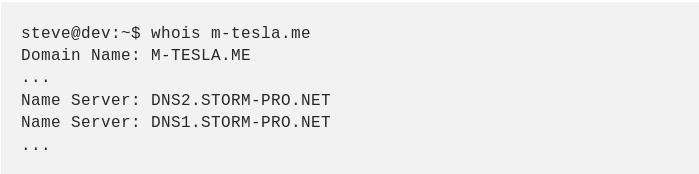

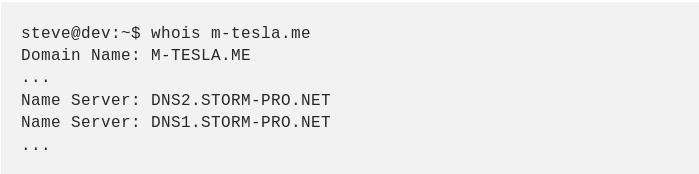

İlginç bir şekilde, Whois kayıtlarına göre üç alan adı da DNS sunucusu olarak storm-pro.neti kullanmakta.

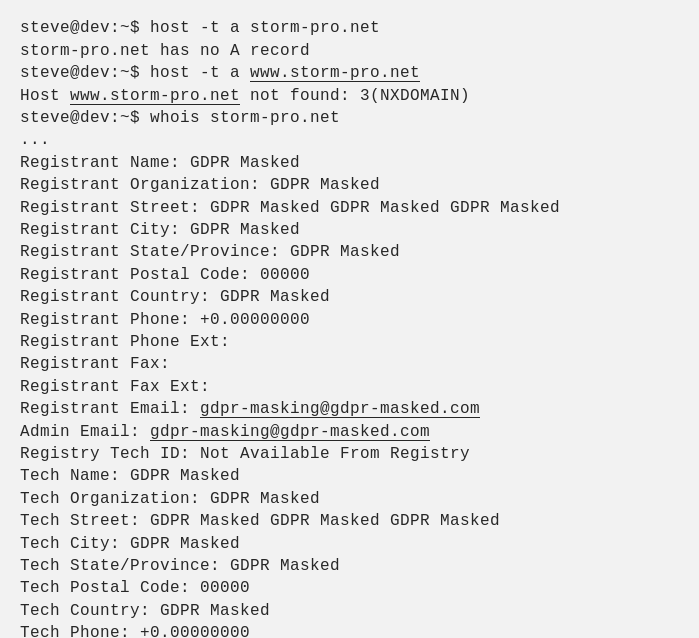

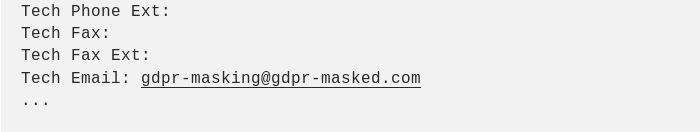

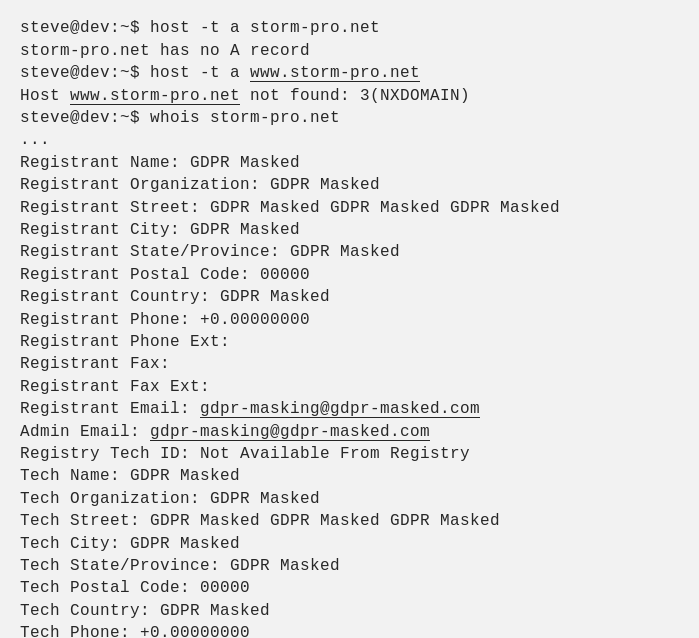

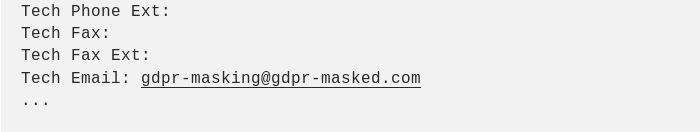

İnceleme yaptığımızda storm-pro.netin herhangi bir websitesine sahip olmadığını ve Whois kayıtlarının da gizlendiğini görüyoruz.

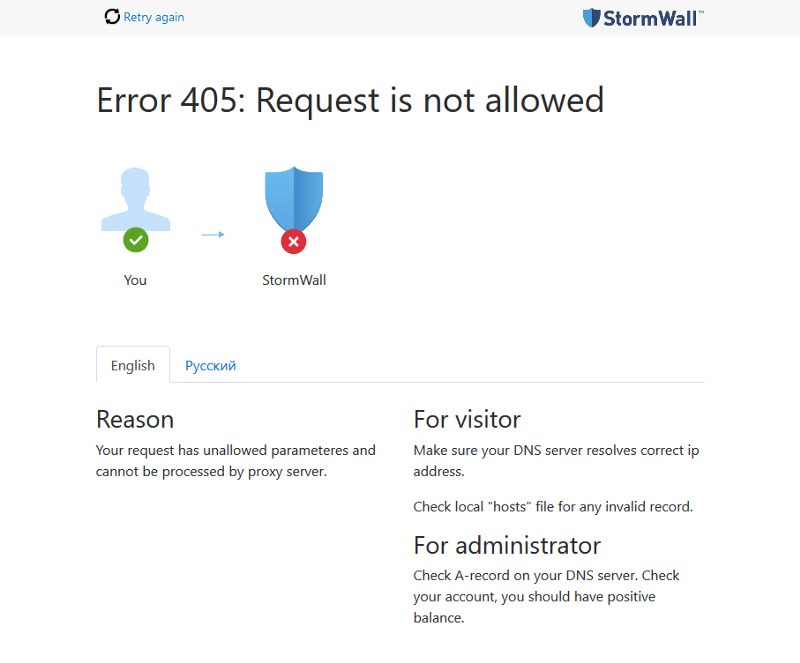

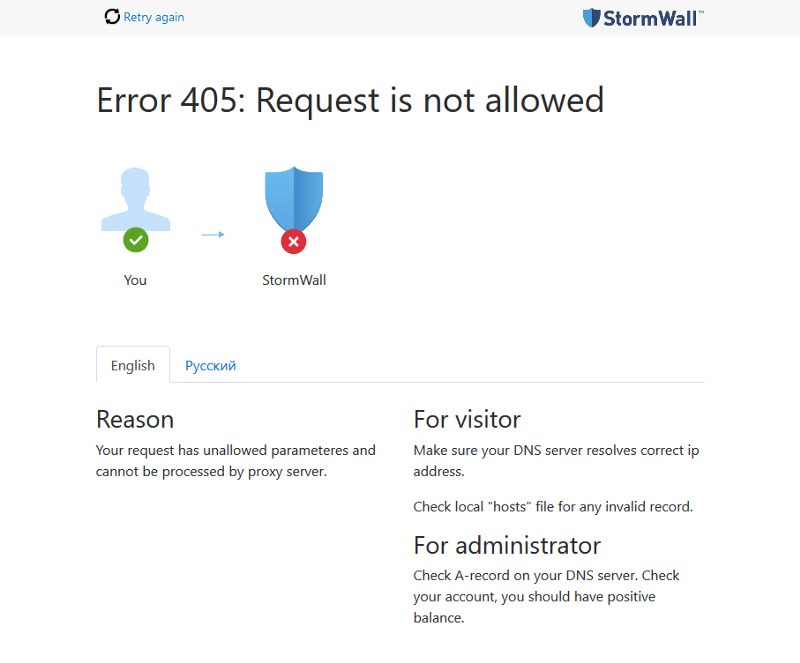

Elimizde bulunan IP adresinden biri olan 193.233.15.163'e gitmek istediğimizde ise karşımıza şu çıkıyor:

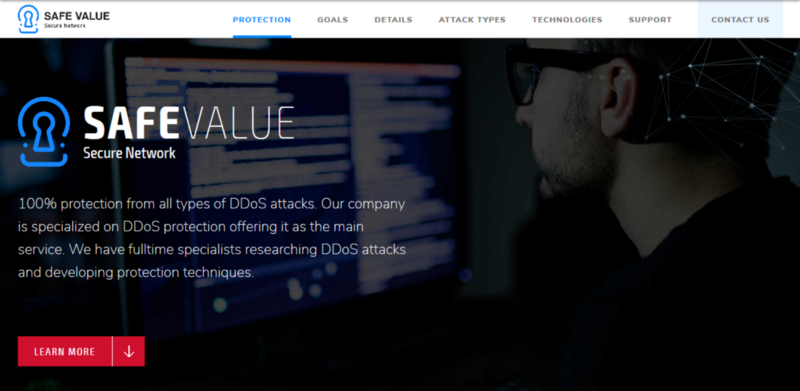

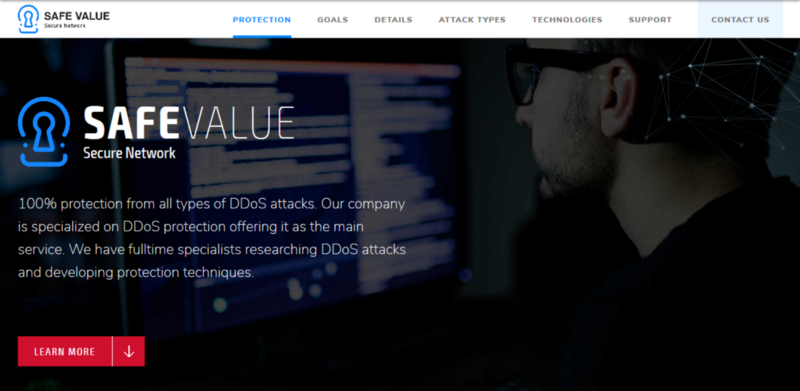

Dolandırıcılar sağlayıcılarının arkasında, Rus pazarına DDoS koruması ve Hosting hizmeti sağlayan şu şirketi kullanıyor gibi gözüküyor:

https://i.hizliresim.com/26YA40.png

Şirketin web sitesi şirket hakkında çok az bilgi içeriyor fakat LinkedIn hesaplarını incelediğimizde Slovakyada kayıtlı dört çalışan olduğunu görüyoruz. Bunlardan üç tanesi Rusyada bir tanesi de Çek Cumhuriyetinde bulunuyor. Bu noktada dolandırıcıların bu şirketin müşterisi olduğu ve sitenin sağlayıcı tarafından ya da dolandırıcıların kendileri tarafından servis dışı bırakıldığı sonucuna ulaşıyoruz.

Aynı Ağda ve Sunucuda Başka Ne Var?

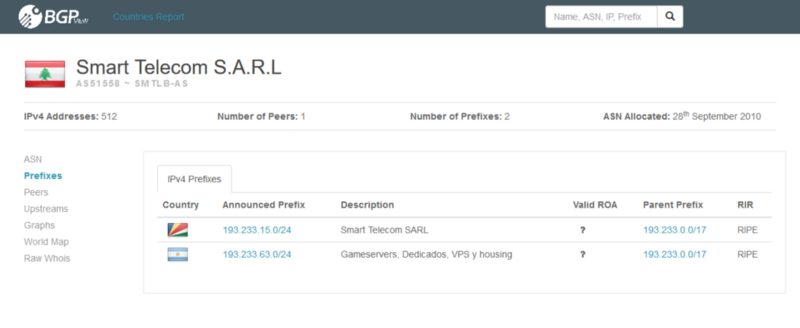

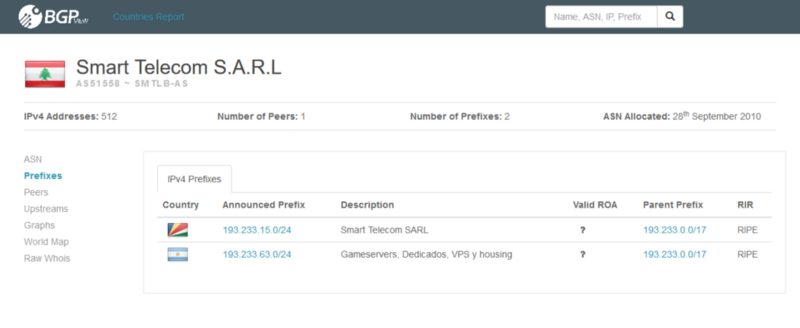

Yukarıda verdiğimiz IP adreslerine bakarak aynı alt ağda bulunan birden fazla IP adresinin bu dolandırıcılık olayı içinde bulunduğuna dair bir tez yürütebiliriz. Bu yüzden bu alt ağın kime ait olduğunu kontrol etmek kayda değer bir işlem olacaktır. Bunun için BGPView.info servisini kullanabiliriz:

193.233.15.0/24 Alt ağı için sorgulama yaptığımızda bu alt ağın Lübnanlı bir şirket olan Smart Telecom SARLa ait olduğunu ve Şeysellerde bulunduğunu görüyoruz.

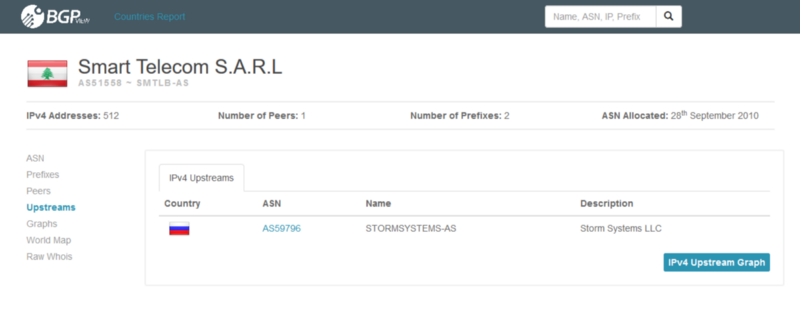

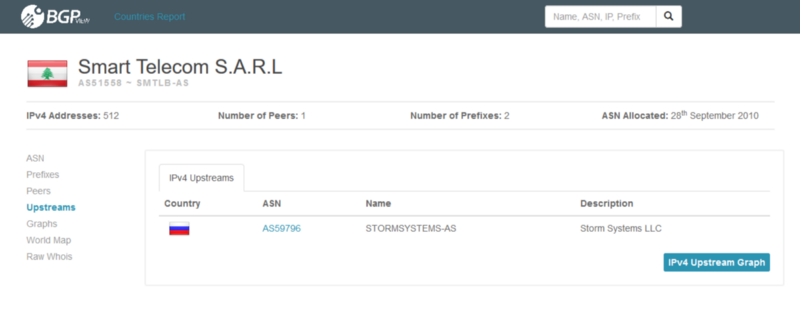

Bu ağda sunucu ile kullanıcılar arasındaki köprüyü kim sağlıyor diye baktığımızda StormWall yine karşımıza çıkıyor.

STORMSYSTEMS-AG = StormWall

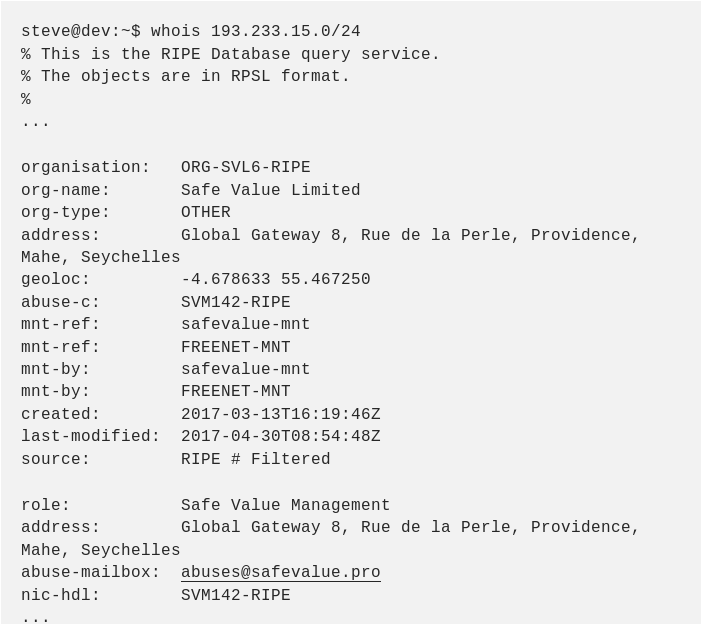

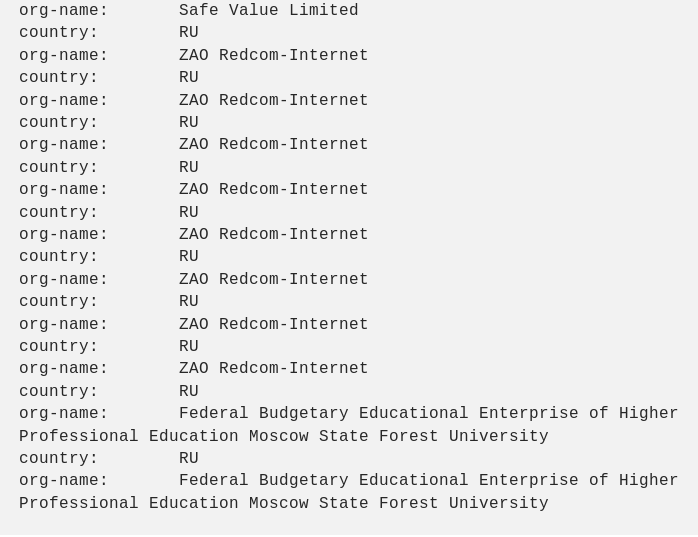

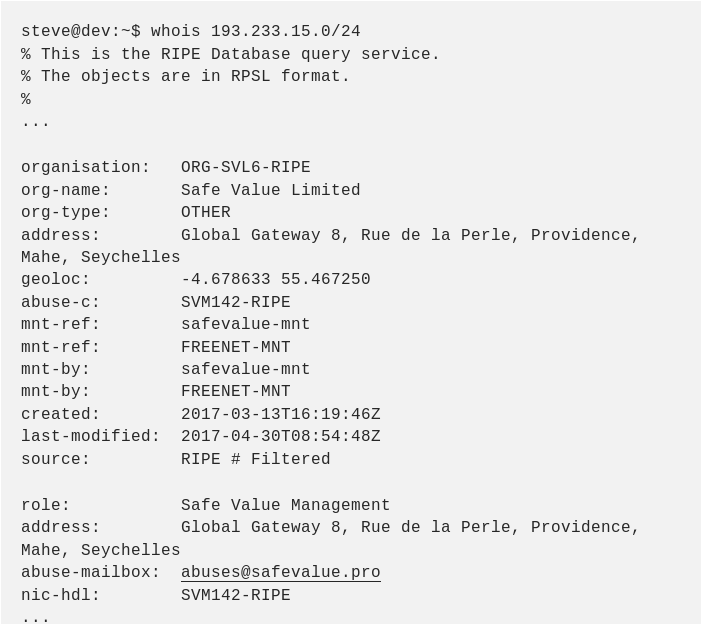

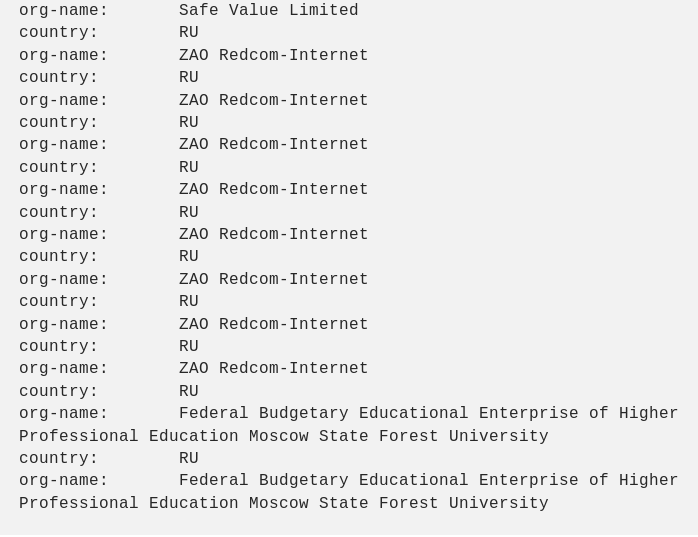

Dolandırıcıların bulunduğu 193.233.15.0/24 alt ağına Whois sorgusu çektiğimizde ise karşımıza Safe Value Management isimli bir şirket çıkıyor.

[email protected] mail adresine baktığımızda websiteleri hakkında bir fikir edinebilir ve daha fazla bilgi için websitelerini kontrol edebiliriz.

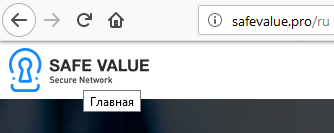

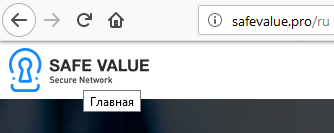

Sitede şirkete dair pek bilgi bulunmamakla beraber yaptığımız Whois kaydında Şeysellere atıfta bulunulmasına rağmen sitenin hiçbir yerinde buna dair bir iz bulunmamakta. Sitede herhangi bir dil seçeneği özelliği bulunmamasına rağmen URLe /ru uzantısı eklediğimizde olumlu bir dönüt alabiliyoruz. Site yine İngilizce olmasına rağmen imleç ile şirketin logosunun üstüne geldiğinizde Rusça anasayfa yazısının çıktığını görebilirsiniz fakat Rusça dışında diğer diller için URLe bir uzantı eklemesi yaptığınız zaman 404 hatası ile karşılaşmaktayız.

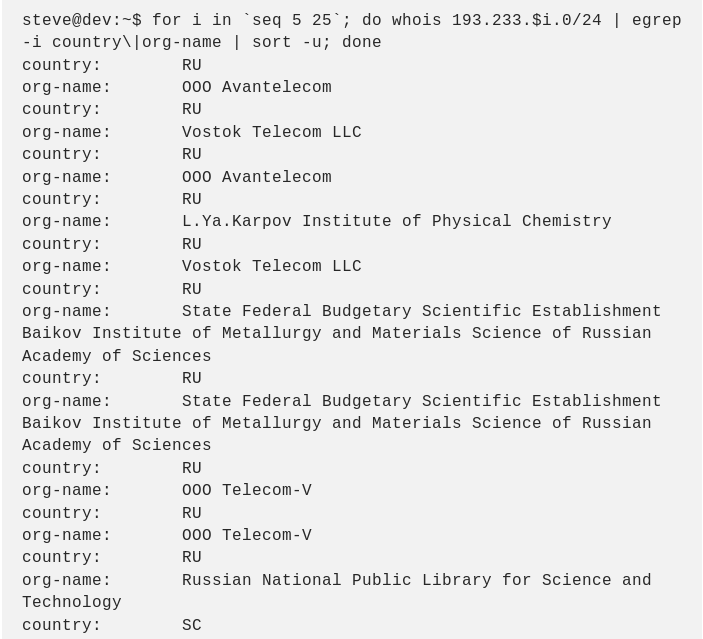

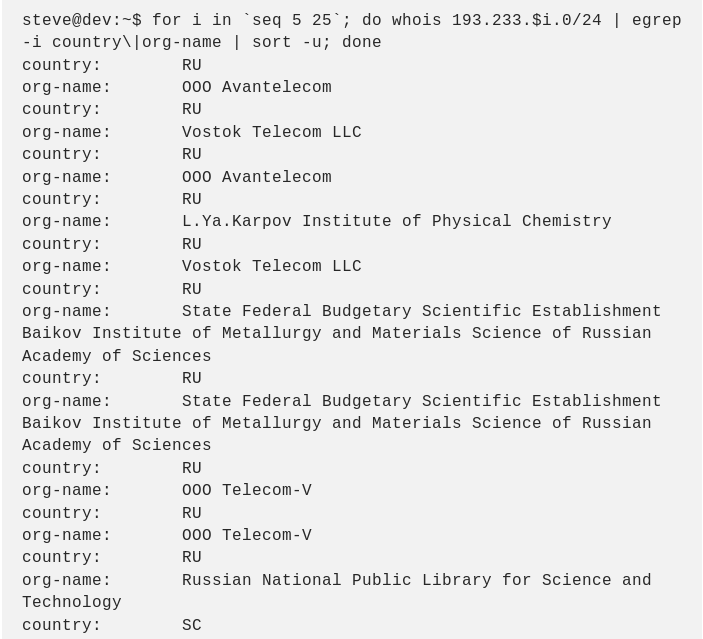

Peki bu alt ağa komşu diğer alt ağlar ne olacak? Bunlar nerede konumlanmış ve bunları kim yönetiyor? Bu soruların cevabı için bir betik kullanacağız ve bu betik bize sorularımızın cevabını verecek:

Gördüğünüz gibi dolandırıcıların ki dışında komşu tüm alt ağlar Rusyada konumlandırılmış durumda. Ayrıca dolandırıcıların ki dışında bunların hiçbirisi Safe Value Management ile ilişkili değil.

Şimdiye kadar yaptıklarımızı ve elde ettiklerimizi bir gözden geçirelim. Alan adlarını Pasif DNS ile çözümledik, bu IP adreslerinin aynı alt ağda bulunduklarını fark ettik. Sağlayıcı olarak ise StormWall ve Safe Value Managementi kullandıklarını keşfettik. Her iki şirket de Rus gibi gözüküyor fakat bunu gizlemeye çalışıyorlar. Bulduğumuz alt ağa komşu diğer alt ağların da Rusyada konumlandırılmış olması tezimizi destekliyor. Şimdi bu dolandırıcılık olayında başka hangi sitelerin olabileceğini keşfetmek için aramamızı genişletelim.

Odağımızı Genişletelim

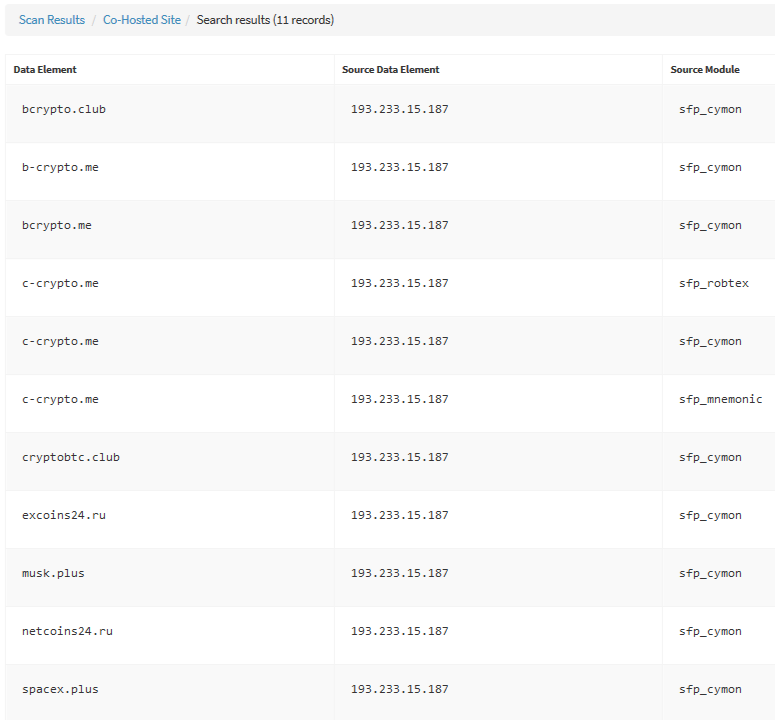

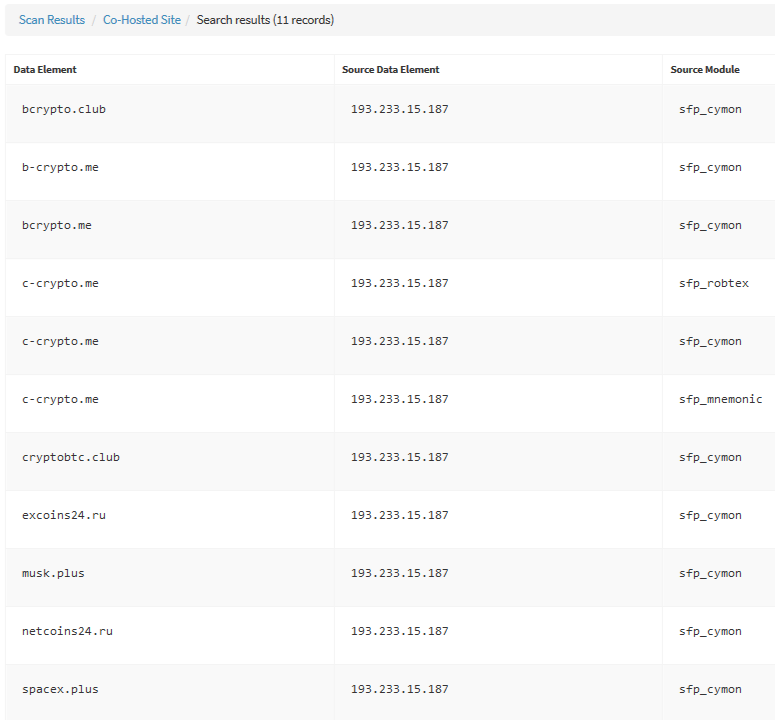

Başka hangi sitelerin elimizde olan IP adreslerine karşılık geldiğini hızlıca öğrenmek için SpiderFootu kullanabiliriz. Robtex, Cymon ve Mnemonic bize m-tesla[.]me ile aynı IPde bulunan bir dizi site çıkardı.

SpiderFoot belirttiğimiz IP adresinde çözümlenen alan adlarını bulmak için birden fazla Pasif DNS sorgusu servisi kullanır.

Burada dolandırıcıların kurbanlarına vadettikleri kampanyanın birden fazla siteye yayıldığını görebiliyoruz. Şimdi başka hangi sitelerin olduğunu görmek için alt ağımıza tarama yapalım.

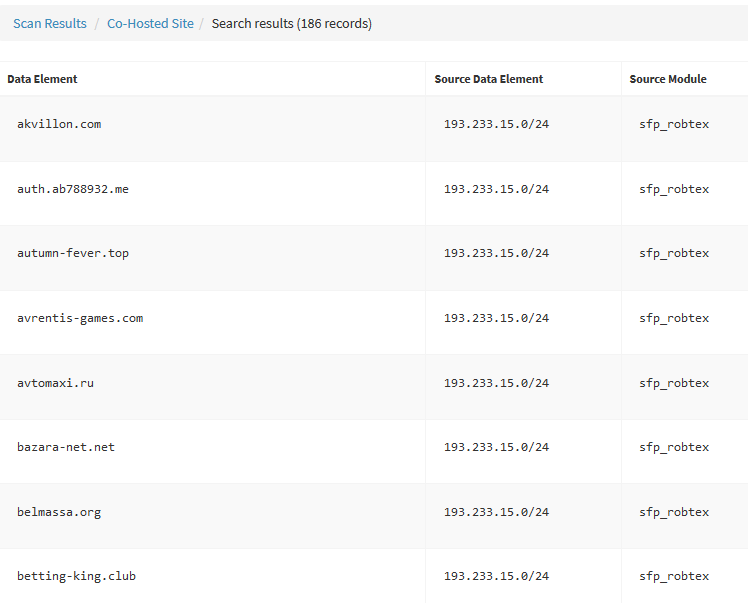

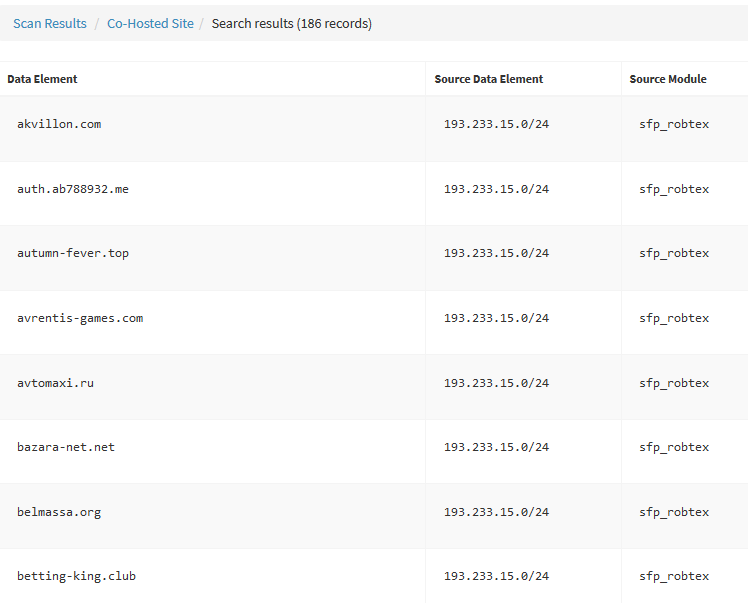

186 site görüldüğü üzere bizim için çok fazla. Bu sayıyı bizim için işe yarayacak şekilde azaltmak için itibar servislerinden faydalanalım.

Zararlı ve Spam Yapan IPler:

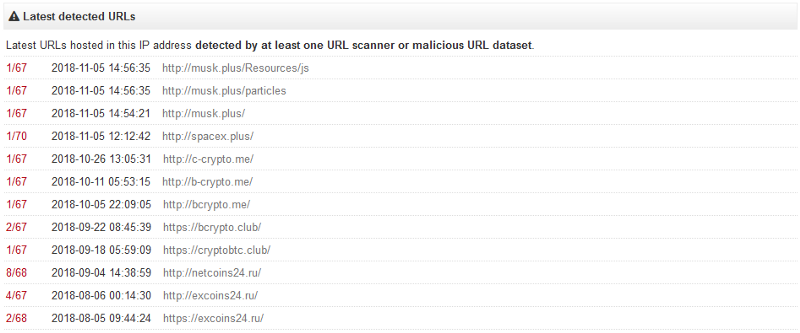

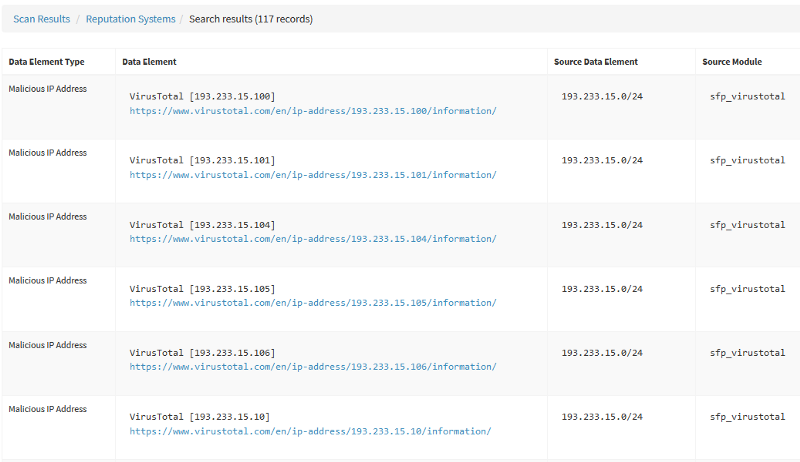

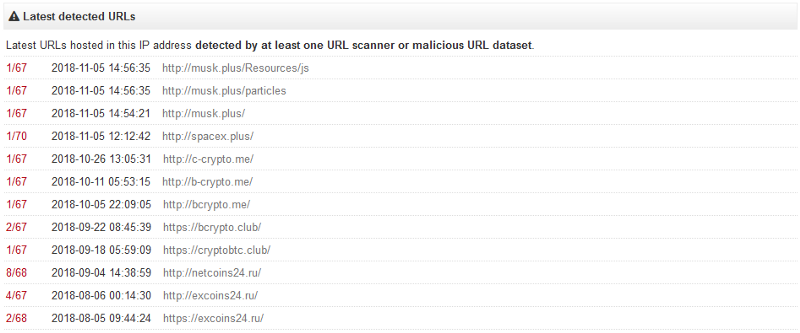

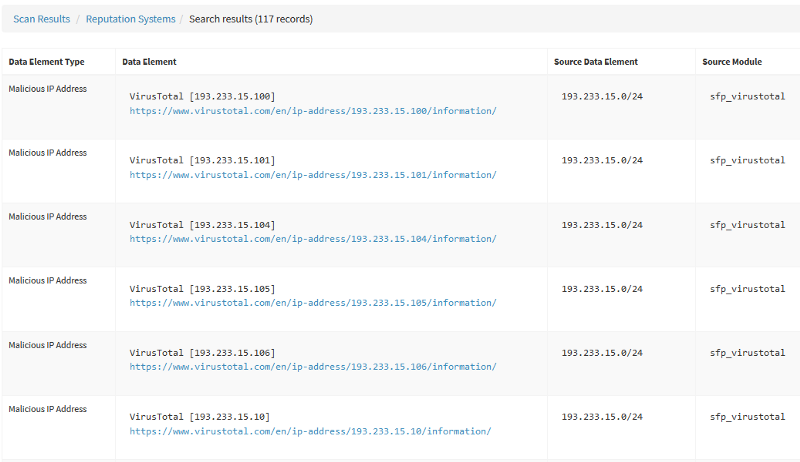

Spam tespiti ve IP itibarı servisleri riskli gördükleri IP adreslerini bir süreliğine riskli olarak işaretlemektedir. Örneğin VirusTotal Ağustos 2018'i baz alarak yukarıda verilen listedeki birçok alan adını riskli gördüğü için işaretlemiş.

SpiderFoot zaten bu işlemi otomatize olarak gerçekleştirdi ve bize bu siteleri listeledi.

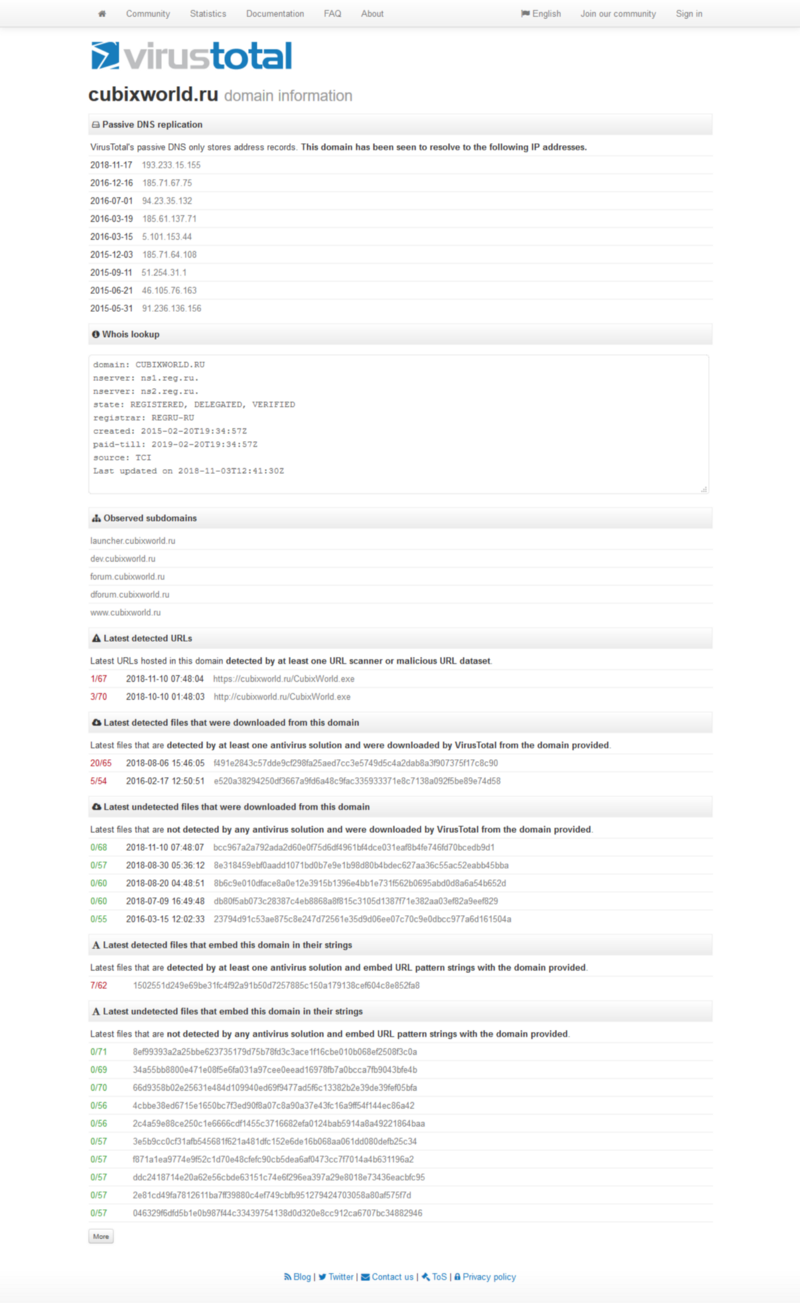

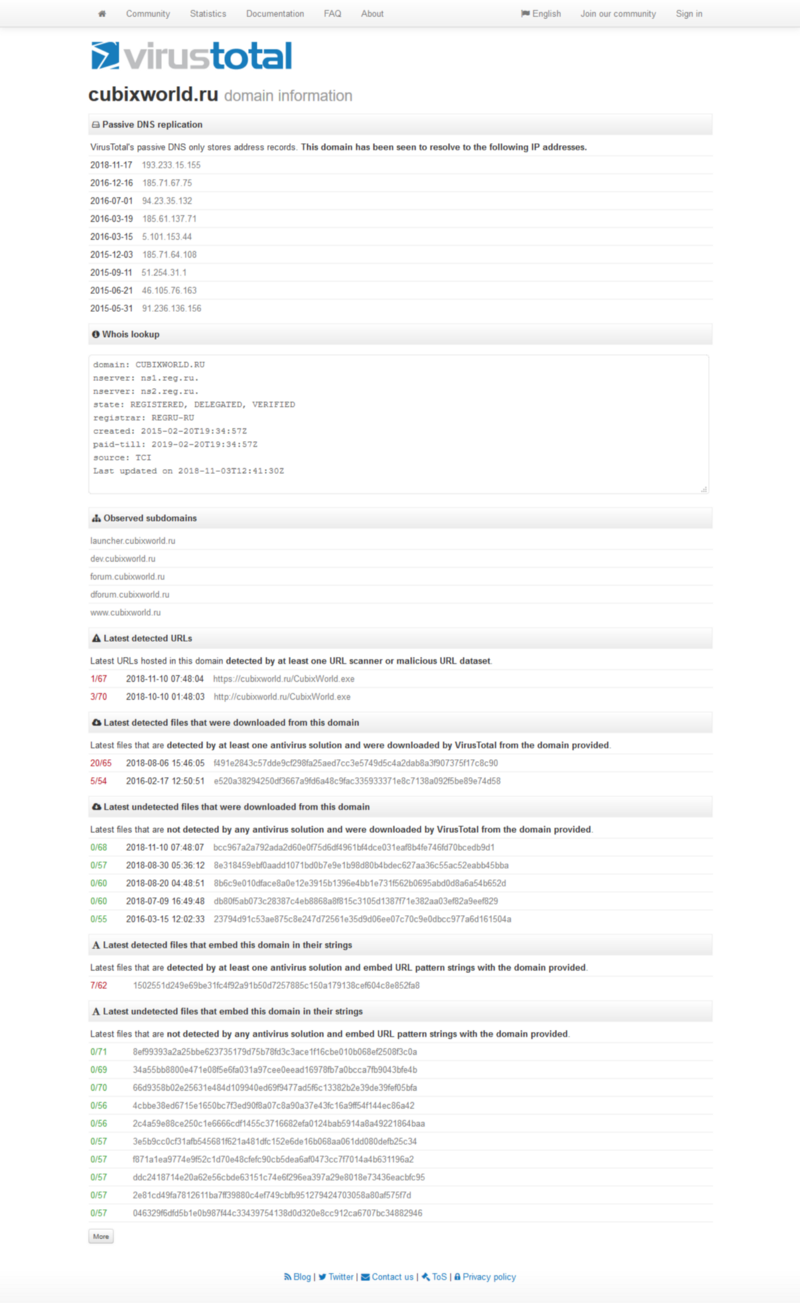

Bu alt ağda bulunan 117 tane riskli site tespit ettik. Virustotalin bulduklarından bir tanesinde zararlı yazılım bile bulunmakta:

Bu, alt ağda bulunan diğer siteleri incelerken gördüklerimizle benzer bir resim. Neredeyse tüm alt ağda aynı tablo mevcut. Aslında Spamhaus tüm alt ağın yazı yazılırken engellenmesi gerektiğine dair alt ağı işaretlemiş.

Peki Kim?

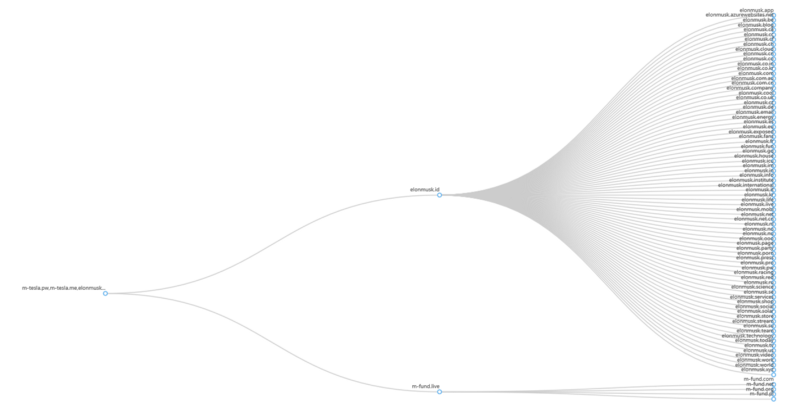

Beklediğimiz gibi bu dolandırıcılık olayında kullanılan, keşfettiğimiz mail adresleri bir kişinin kimliğini açığa çıkarmayan gizli ya da zararlı mail adresleri.

--> [email protected]

--> [email protected]

--> [email protected]

--> Ve benzerleri

Başka bir değişle elde ettiğimiz mail adresleri tam anlamıyla işe yaramayan şeyler. Elbette zararlı olmayan mail adresleri de mevcut fakat bunlar bu yazının kapsamı dışında olan ve dolandırıcılık olayı ile ilgili olmayan mail adresleri.

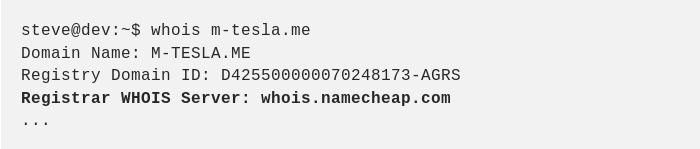

Daha da İleri Gitmek İçin Bağlamı Kullanma

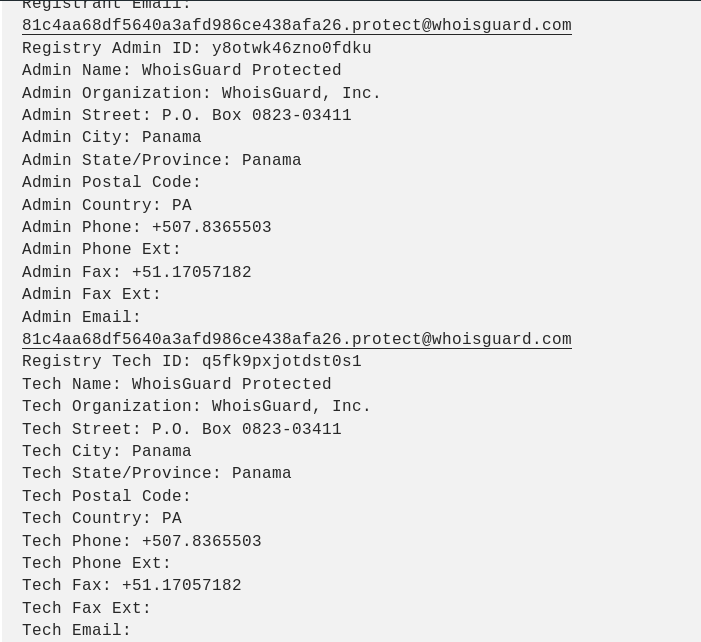

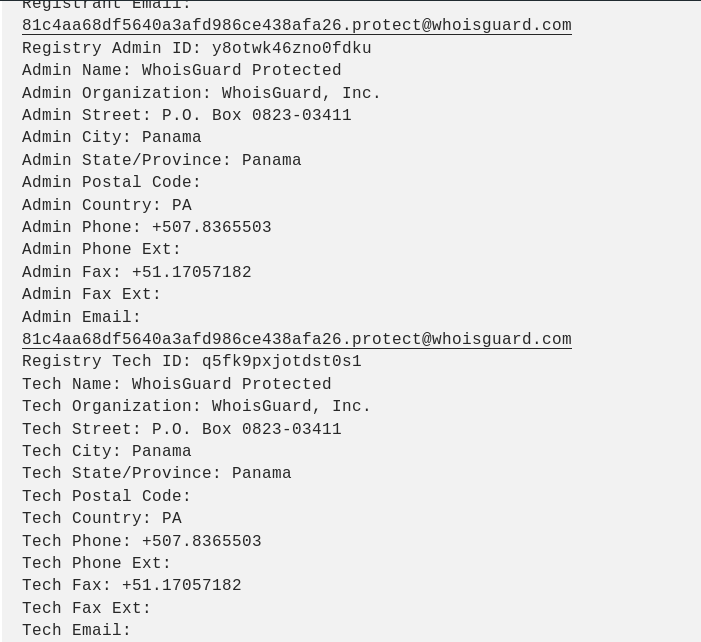

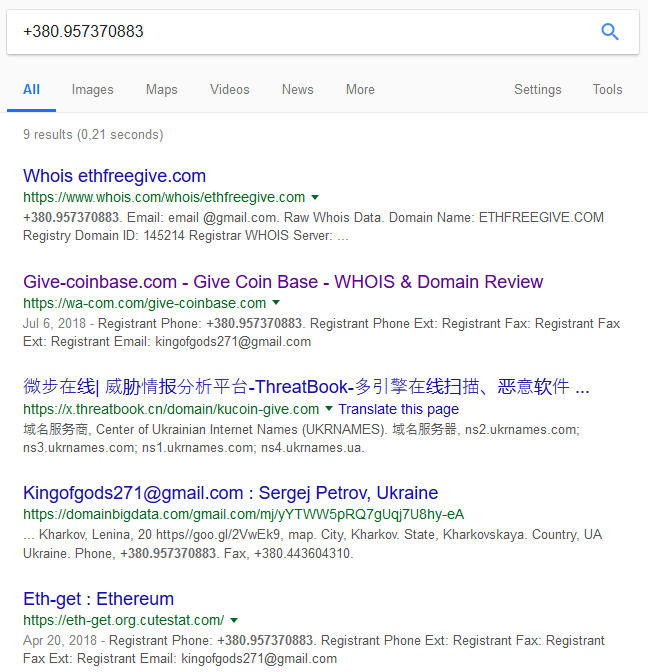

Aynı dolandırıcılık olayında yer alan ve aynı alt yapıyı kullanan birden fazla alan adının olduğunu biliyoruz. Bu bilgiyi kullanarak diğeri hakkındaki araştırmamızı desteklemek için bir diğer alan adından faydalanabiliriz. Gelin şimdi geçmişe, Whois kayıtlarımıza dönelim. Whois kayıtlarında bir şey dikkatimi çekmişti. Üç alan adının ikisi tescil firması olarak NameCheapı kullanırken diğer alan adı bunu kullanmıyordu.

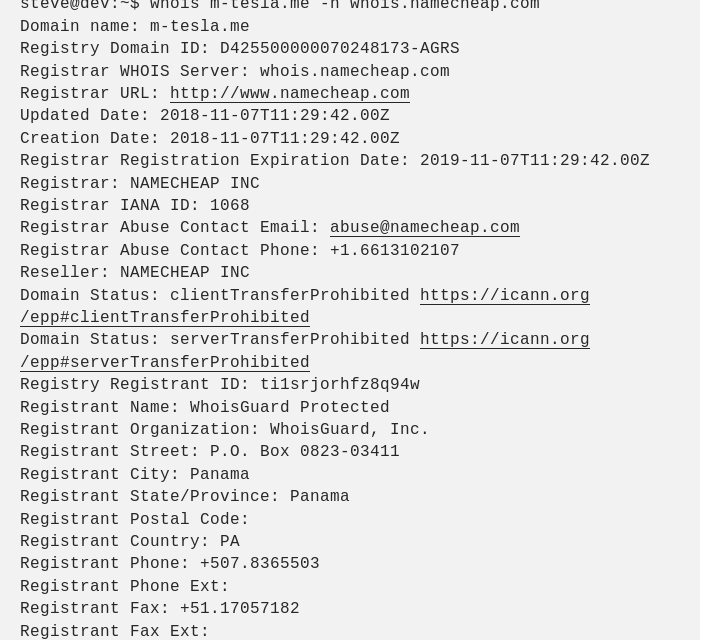

Whois sorgusu yaparken sorgunuzu bir sunucuya yönlendirirsiniz ve genellikle insanlar Whois sorgularında ilk sonuca odaklanırlar ve orada kalırlar fakat Whois sorguları arasında farklılıklar bulunabilir ve bu size içinizde bulunduğunuz çıkmazdan kurtulmak için yol gösterebilir.

Whoisi çalıştırırken sorgularınızı varsayılan olarak seçilen Whois sunucusu üzerinde yapıyorsunuz ve elde ettiğiniz veriler varsayılan olarak atanan sunucudaki verilerle sınırlı kalıyor. Yukarıdaki çıktıda kalın harflerle vurguladığım kısmı bu yüzden vurguladım. Gelin Whoisi -h parametresi ile birlikte yukarıda belirttiğim Whois sunucusunda kullanalım.

Elimizde bir sürü veri var fakat hiçbiri bizim için kullanışlı değil. Biz üç alan adından sadece ikisinin NameCheapı kullandığını biliyorduk fakat ya diğeri de NameCheapı kullanıyorsa? Biz daha öncesinde elonmusk[.]id için Whois sorgusu gönderdiğimizde NameCheape dair bilr bilgi alamamıştık fakat bu durum tüm Whois sonuçları aynı sonucu bize göndermediği ve .id Whois sunucularına karakteristik olan bir durum söz konusu olabileceği için olabilir.Hadi birde şansımızı buradan deneyelim:

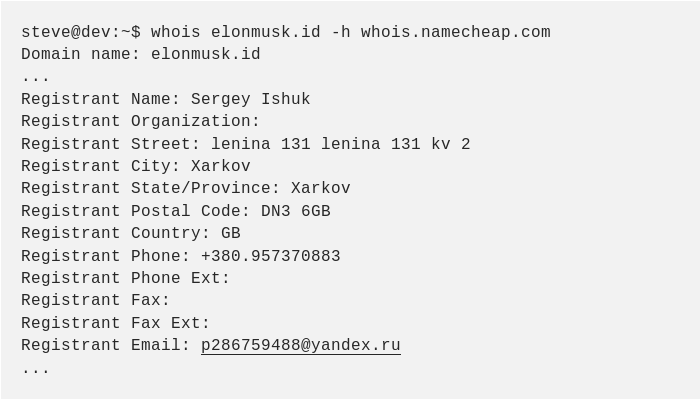

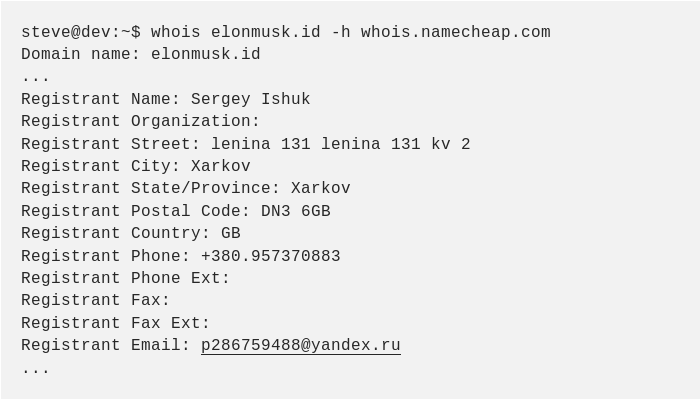

İşte şimdi elimizde ilginç bilgiler var! İsim, adres, telefon numarası ve mail adresi. Ayrıntılar muhtemelen sahtedir fakat neler çıkacağını görmek için telefon numarasını Google üzerinde bir arayalım:

Karşımıza dolandırıcılık temalı websiteler çıktı ve bu siteler aracılığı ile birçok mail adresini ve ismi de referans olarak görüyoruz.

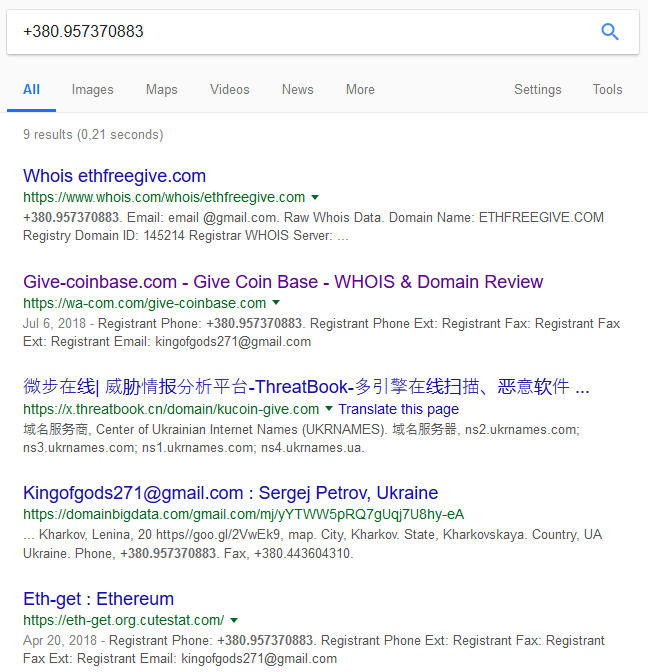

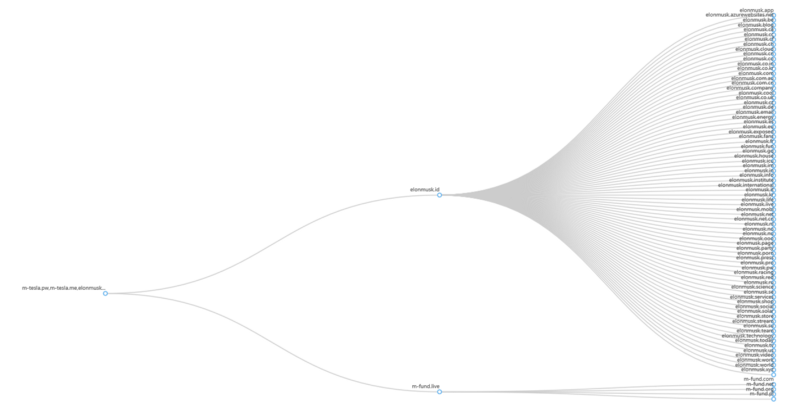

Benzer Alan Adları: Gelecekteki Potansiyel Dolandırıcılıklar Mı?

Bu dolandırıcılıkta 180.000 $ vurgun yapıldığına göre elbette gelecekte de böyle vakalar olacaktır. Diğer alan adlarına baktığımızda benzer isimlere fakat farklı TLDlere sahip olduklarını görüyoruz bu vesile ile dolandırıcıların gelecekte Elon Muskın namını kullanarak yeni dolandırıcılık eylemlerinde bulunacağını tahmin edebiliriz.

Sonuçlar:

Dolandırıcılık hakkında bildiklerimizi bir sıralayalım:

--> Dolandırıcılık için kullanılan alan adları aynı iki şirketten hizmet alıyor. Bunlar ise StormWall ve Safe Value Management ve muhtemelen bunlar Rus şirketleri fakat bu konu hakkında elimizdeki bilgilerle tam bir kanıt sunamıyoruz.

--> Dolandırıcılıkta kullanılan alan adları IP adreslerini hızlıca 127.0.0.1'e çevirirken pasif DNS sorgusu sayesinde orijinal IP adreslerini öğrendik ve bu bilgi bizim için analizimizin anahtarı haline geldi.

--> Özelleştirme yapmadan yaptığımız tüm Whois sorgularının sonuçları bu dolandırıcılığı yapan kişileri gizlemek için satın alınmış gizlilik servislerinden faydalanıyorlar. Belki, tüm alt ağdaki alan adlarının zarar vermek adına alındığı göz önünde bulundurularak bu alt ağda bulunan diğer sitelerin sorgulanması ile zararlı sitelerin sahiplerinin kim olduğu ortaya çıkarılabilir.

--> Üç alan adından ikisinin kullandığı Whois sunucusunu diğer alan adı için kullanmak bizim için oldukça etkili oldu.

--> Dolandırıcılıkta kullanılan siteler aynı /24 alt ağındalar ve bu alt ağdaki diğer sitelerin neredeyse hepsi tehdit istihbaratı, spam ve itibar servisleri tarafından zararlı siteler olarak işaretlenmişler.

--> Dolandırıcılıkta kullanılan alt ağ incelendiğinde alt ağ Şeysellerde kayıtlı gibi gözükürken alt ağdaki tüm siteler Rusyaya kayıtlı.

--> Şimdi birisi çıkıp bu işin arkasında Ruslar var diye çığırmadan önce bu durumun internette atfedilmiş olduğunu ve kesin bir bilim ışığında erişilmiş bir bilgi olmadığını aklınızdan çıkarmayın.

Olası Sonraki Adımlar:

--> Dolandırıcılıkta kullanılan Bitcoin adreslerine bakmak ve blockchain.info ile BitcoinWhosWho.comu kullanarak para trafiğini analiz etmek.

--> Aynı alt ağda bulunan sitelerin içeriklerine, mail adreslerine ve diğer kişisel iletişim bilgilerine daha dikkatli bakmak ve dolandırıcılarla ilgili olup olmadığını kontrol etmek.

--> SecurityTrails ve ViewDNS.info gibi tersine Whois siteleri kullanarak bulunan mail adresleri ve isimlerle kaydı yapılan diğer alan adlarına bakmak.

--> Bu ya da başka bir dolandırıcılıkta potansiyel olarak bulunmuş olabilecek kişilerin tespiti için aynı alan adına sahip fakat farklı TLDleri olan siteleri daha derinden incelemek.

--> Siteler kullanım dışı olmadan önce arşiv servisleri tarafından arşivlenmiş olabilecek içeriklerini incelemek.(archive.orgda kayda değer bir şey yok gibi gözüküyor fakat daha eski sitelerden belki bir şeyler çıkar)

--> Yukarıda bulunmayan diğer olası dolandırıcılık sitelerini tespit etmek için dolandırıcılık kampanyasında kullanılan metinleri Google üzerinde aramak.

Çevirisini yapıp yayınlamam için izin verdiği ve bu güzel yazıyı yazdığı için Steve Micallefe teşekkürler. Sonraki yazılarda görüşmek üzere.

Orijinal Yazı: https://medium.com/@micallst/an-osint-analysis-of-the-elon-musk-bitcoin-scam-778fb1b14b3b

Kaynak: https://medium.com/three-arrows-security/

Twitterdaki onaylı hesaplardan haberiniz vardır, hani şu yanlarında mavi tik olanlar var ya işte onlardan bahsediyorum. Bu hesaplarla yapılan dolandırıcılık olayları son zamanlarda yaygınlık kazanmaya başladı ve hesabınıza onay almak da artık eskisi gibi zor değil. Bu hesaplarla insanların güvenlerini kazanmaksa diğer hesaplara göre oldukça kolay oluyor. Durum da böyle olunca dolandırıcılar için bu hesaplar altın bir tepsi içinde sunulan fırsatlar haline geliyor. Bu yazıda bahsi geçen olay da bu hesaplar aracılığı ile gerçekleşti.

Dolandırıcılar Twitter tarafından onaylı olan Capgemini, Target ve Googles G Suite gibi hesapları ele geçirdiler, hesapların kullanıcı adını ve profil fotoğrafını Elon Muskın orijinal hesabındaki gibi değiştirdiler. Bu işlemden sonra artık kendilerine onaylı ikinci bir Elon Musk hesabı yaratmış oldular. Bu hesaplar aracılığı ile insanlardan bir miktar bitcoin talep edip sonrasında daha fazlasını vermeyi vadettiler ve bir günde 180.000 $ değerinde BTC vurgunu yaptılar. Şimdi Ya bu insanlar nasıl buna kandı? diyecek arkadaşlarımız olabilir fakat onlara en basitinden bizdeki Çiftlik Bank komedisini örnek gösterebilirim. Hele karşınızdaki de bir Tosun değil de Elon Musk ise inanması tabii ki daha kolay oluyor. Olay hakkında bilgimizi verdiğimize göre şimdi gelin bu olayla ilgili analize geçiş yapalım.

Dolandırıcılık

Araştırmamda karşıma çıkan alan adlarını SpiderFoota verdim ve bulunan 150 modülün tamamını elde edebildiğim kadar bilgi elde etmek için kullandım. Tabii ki araştırmalarda kullandığım yöntem sadece SpiderFoot ile kalmadı. SpiderFoota ek olarak manuel olarak taramalar da yaptım. Yazıda bunlardan da bahsedeceğim. Öncelikle Twittera reklamı verilen tweetlerden birine bakalım.

Tweetde bulunan gramer hatalarına, sahte alan adına ve Twitter hesabıyla kullanıcı adı arasındaki uyumsuzluğa rağmen insanlar bu tuzağa düştüler.

Yukarıda bahsettiğim hesaplarla daha fazla insana ulaşmak için tweetlerine Twitter reklamları sağladılar ve amaçlarına ulaşmakta bu yöntem ile başarılı oldular.

Analizin Hedefleri:

Dürüst olmak gerekirse toplayabildiğim kadar veri toplamak ve SpiderFootu geliştirmek için bu bilgileri araçta nasıl işleyeceğimi görebilmek dışında bir hedefim yoktu fakat sonrasında bilgi toplarken bazı şeyler gözüme çarptı ve bu yazıyı yazmamda bana ilham kaynağı oldular. Eğer analizi belli başlı süreçlerle açıklamam gerekirse kısaca hedefleri şöyle sıralayabilirim:

--> Bu dolandırıcılık olayının arkasındaki gerçek kimlikleri ortaya çıkarabilecek ya da bu kimlikler hakkında bana ipucu sağlayabilecek verileri( sunucu isimleri, alan adları, isimler, IP adresleri, mail adresleri, vb.) toplamak.

--> Bu dolandırıcılık olayı hakkında elde edilen verileri destekleyecek, olayı araştırırken kullanışlı olabilecek bu olaya spesifik bir şeyler bulmaya çalışmak.

--> Bu araştırma ya da ileride yapılacak araştırmalara yardımcı olabilmek için sonraki adımları önermek.

Yazıya devam etmeden önce bir şeyi belirtmek istiyorum. Bu yazıda dolandırıcıların kimlikleri ya da kökenleri hakkında herhangi bir iddiada bulunmadığımı ve analizimin kapsamlı olduğunu iddia etmediğimi belirtmeliyim. Bu yazı bahsi geçen dolandırıcılık hakkında daha fazla bilgi vermeyi ve benim gibi bu konuda araştırma yapanlara ışık tutmayı amaçlamaktadır. Bunu da belirttiğimize göre hadi analiz kısmına geçelim.

Analiz

Analizde başlangıç noktası olarak kullanılan hesapları ya da olayın ana karakteri olan Elon Muskı araştırmayı belirleyemeyeceğiz çünkü hesaplar Twitter tarafından onay verilmiş olan ve ele geçirilmiş hesaplar. E bahsi geçen kişi de Elon Musk. Bu yüzden araştırmamıza alan adları ile başlayacağız. Tweetlerde bahsi geçen alan adları aşağıdakilerdi fakat bunlardan daha fazlası var:

--> m-tesla[.]me

--> elonmusk[.]id

--> m-tesla[.]pw

Alan Adları İle Başlayalım:

Eğer alan adları ile ilgileneceksek açık kaynak istihbarata dair hangi yöntemleri kullanabiliriz? Alan adları birer IP adresine karşılık gelmelidir ve bu alan adlarını kaydeden kurumu içeren Whois kayıtlarına sahip olmalılar. Bunlara bilgi zincirleri diyebiliriz, mesela şu şekilde:

--> Alan adı -> IP adresi -> Pasif DNS sorgusu -> Sunucudaki diğer siteler

--> Alan adı -> Whois kaydı -> Mail adresleri

--> Alan adı -> Sitenin içeriği -> İsim, vb.

Ve benzeri

Açıkçası yukarıdaki zincirler çok basit düzeyde fakat bundan çıkarmamız gereken sonuç bir bilginini diğer bir bilgiyi elde etmemizi sağladığıdır. Araştırmalarınızda elinizde olan bilgi ve yukarıda örnek verdiğimiz gibi kurduğunuz zincirlerin arasındaki bağlantıların kalitesine bağlı olarak araştırmalarınızı daha da derinleştirebilirsiniz.

Erişilemeyen Sitelere Ait IP Adreslerini Bulma

IP adreslerine sahip olmak bizim için avantajlı bir durum sağlıyor çünkü IP adresleri tehdit istihbaratında, ağ topolojisi, ağdaki yönlendirme ve daha birçok şey hakkında bilgi edinmemiz sırasında başvurulan bir veridir. IP adresleri sayesinde elimizdeki IP adreslerine yönlendirilen diğer alan adlarını keşfedebiliriz ve aynı alt ağda bulunan başka sitelerin olup olmadığına bakmayarak daha geniş bir kapsam elde edebiliriz.

Bu sitelere ait IP adreslerini bulmak için internette bulunan, pasif DNS sorgusu çekmemizi sağlayan servislerden faydalanabiliriz. Ben bunun için Mnemonici kullanacağım. Yukarıda bahsettiğimiz üç alan adını verdiğimizde bu alan adlarından iki tanesinin IP adresini bize verdi, bunlar: m-tesla[.]me için 193.233.15.187 ve elonmusk[.]id için 193.233.15.163 adresleri.

Bunun gibi ulaşılamayan sitelere pasif DNS sorgusu çekmemizi sağlayan tüm servislere teşekkürler.

Mnemonice benzer işlev gören diğer servisleri de belirtelim: Robtex.com, SecurityTrails.com, HackerTarget.com, Cymon.io ve VirusTotal. Pasif DNSin yapısı gereği kullandığınız servisler size eksik bilgiler verebilirler. Karşımızdaki resmi tamamlayabilmek için farklı servislerden faydalanmayı da ihmal etmemeliyiz.

Bu IP Adreslerinin Sahibi Kim?

İlginç bir şekilde, Whois kayıtlarına göre üç alan adı da DNS sunucusu olarak storm-pro.neti kullanmakta.

İnceleme yaptığımızda storm-pro.netin herhangi bir websitesine sahip olmadığını ve Whois kayıtlarının da gizlendiğini görüyoruz.

Elimizde bulunan IP adresinden biri olan 193.233.15.163'e gitmek istediğimizde ise karşımıza şu çıkıyor:

Dolandırıcılar sağlayıcılarının arkasında, Rus pazarına DDoS koruması ve Hosting hizmeti sağlayan şu şirketi kullanıyor gibi gözüküyor:

https://i.hizliresim.com/26YA40.png

Şirketin web sitesi şirket hakkında çok az bilgi içeriyor fakat LinkedIn hesaplarını incelediğimizde Slovakyada kayıtlı dört çalışan olduğunu görüyoruz. Bunlardan üç tanesi Rusyada bir tanesi de Çek Cumhuriyetinde bulunuyor. Bu noktada dolandırıcıların bu şirketin müşterisi olduğu ve sitenin sağlayıcı tarafından ya da dolandırıcıların kendileri tarafından servis dışı bırakıldığı sonucuna ulaşıyoruz.

Aynı Ağda ve Sunucuda Başka Ne Var?

Yukarıda verdiğimiz IP adreslerine bakarak aynı alt ağda bulunan birden fazla IP adresinin bu dolandırıcılık olayı içinde bulunduğuna dair bir tez yürütebiliriz. Bu yüzden bu alt ağın kime ait olduğunu kontrol etmek kayda değer bir işlem olacaktır. Bunun için BGPView.info servisini kullanabiliriz:

193.233.15.0/24 Alt ağı için sorgulama yaptığımızda bu alt ağın Lübnanlı bir şirket olan Smart Telecom SARLa ait olduğunu ve Şeysellerde bulunduğunu görüyoruz.

Bu ağda sunucu ile kullanıcılar arasındaki köprüyü kim sağlıyor diye baktığımızda StormWall yine karşımıza çıkıyor.

STORMSYSTEMS-AG = StormWall

Dolandırıcıların bulunduğu 193.233.15.0/24 alt ağına Whois sorgusu çektiğimizde ise karşımıza Safe Value Management isimli bir şirket çıkıyor.

[email protected] mail adresine baktığımızda websiteleri hakkında bir fikir edinebilir ve daha fazla bilgi için websitelerini kontrol edebiliriz.

Sitede şirkete dair pek bilgi bulunmamakla beraber yaptığımız Whois kaydında Şeysellere atıfta bulunulmasına rağmen sitenin hiçbir yerinde buna dair bir iz bulunmamakta. Sitede herhangi bir dil seçeneği özelliği bulunmamasına rağmen URLe /ru uzantısı eklediğimizde olumlu bir dönüt alabiliyoruz. Site yine İngilizce olmasına rağmen imleç ile şirketin logosunun üstüne geldiğinizde Rusça anasayfa yazısının çıktığını görebilirsiniz fakat Rusça dışında diğer diller için URLe bir uzantı eklemesi yaptığınız zaman 404 hatası ile karşılaşmaktayız.

Peki bu alt ağa komşu diğer alt ağlar ne olacak? Bunlar nerede konumlanmış ve bunları kim yönetiyor? Bu soruların cevabı için bir betik kullanacağız ve bu betik bize sorularımızın cevabını verecek:

Gördüğünüz gibi dolandırıcıların ki dışında komşu tüm alt ağlar Rusyada konumlandırılmış durumda. Ayrıca dolandırıcıların ki dışında bunların hiçbirisi Safe Value Management ile ilişkili değil.

Şimdiye kadar yaptıklarımızı ve elde ettiklerimizi bir gözden geçirelim. Alan adlarını Pasif DNS ile çözümledik, bu IP adreslerinin aynı alt ağda bulunduklarını fark ettik. Sağlayıcı olarak ise StormWall ve Safe Value Managementi kullandıklarını keşfettik. Her iki şirket de Rus gibi gözüküyor fakat bunu gizlemeye çalışıyorlar. Bulduğumuz alt ağa komşu diğer alt ağların da Rusyada konumlandırılmış olması tezimizi destekliyor. Şimdi bu dolandırıcılık olayında başka hangi sitelerin olabileceğini keşfetmek için aramamızı genişletelim.

Odağımızı Genişletelim

Başka hangi sitelerin elimizde olan IP adreslerine karşılık geldiğini hızlıca öğrenmek için SpiderFootu kullanabiliriz. Robtex, Cymon ve Mnemonic bize m-tesla[.]me ile aynı IPde bulunan bir dizi site çıkardı.

SpiderFoot belirttiğimiz IP adresinde çözümlenen alan adlarını bulmak için birden fazla Pasif DNS sorgusu servisi kullanır.

Burada dolandırıcıların kurbanlarına vadettikleri kampanyanın birden fazla siteye yayıldığını görebiliyoruz. Şimdi başka hangi sitelerin olduğunu görmek için alt ağımıza tarama yapalım.

186 site görüldüğü üzere bizim için çok fazla. Bu sayıyı bizim için işe yarayacak şekilde azaltmak için itibar servislerinden faydalanalım.

Zararlı ve Spam Yapan IPler:

Spam tespiti ve IP itibarı servisleri riskli gördükleri IP adreslerini bir süreliğine riskli olarak işaretlemektedir. Örneğin VirusTotal Ağustos 2018'i baz alarak yukarıda verilen listedeki birçok alan adını riskli gördüğü için işaretlemiş.

SpiderFoot zaten bu işlemi otomatize olarak gerçekleştirdi ve bize bu siteleri listeledi.

Bu alt ağda bulunan 117 tane riskli site tespit ettik. Virustotalin bulduklarından bir tanesinde zararlı yazılım bile bulunmakta:

Bu, alt ağda bulunan diğer siteleri incelerken gördüklerimizle benzer bir resim. Neredeyse tüm alt ağda aynı tablo mevcut. Aslında Spamhaus tüm alt ağın yazı yazılırken engellenmesi gerektiğine dair alt ağı işaretlemiş.

Peki Kim?

Beklediğimiz gibi bu dolandırıcılık olayında kullanılan, keşfettiğimiz mail adresleri bir kişinin kimliğini açığa çıkarmayan gizli ya da zararlı mail adresleri.

--> [email protected]

--> [email protected]

--> [email protected]

--> Ve benzerleri

Başka bir değişle elde ettiğimiz mail adresleri tam anlamıyla işe yaramayan şeyler. Elbette zararlı olmayan mail adresleri de mevcut fakat bunlar bu yazının kapsamı dışında olan ve dolandırıcılık olayı ile ilgili olmayan mail adresleri.

Daha da İleri Gitmek İçin Bağlamı Kullanma

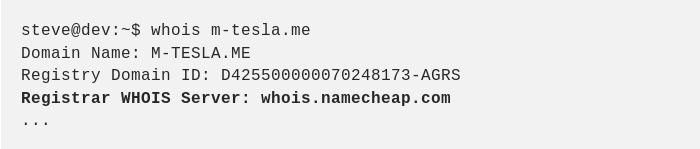

Aynı dolandırıcılık olayında yer alan ve aynı alt yapıyı kullanan birden fazla alan adının olduğunu biliyoruz. Bu bilgiyi kullanarak diğeri hakkındaki araştırmamızı desteklemek için bir diğer alan adından faydalanabiliriz. Gelin şimdi geçmişe, Whois kayıtlarımıza dönelim. Whois kayıtlarında bir şey dikkatimi çekmişti. Üç alan adının ikisi tescil firması olarak NameCheapı kullanırken diğer alan adı bunu kullanmıyordu.

Whois sorgusu yaparken sorgunuzu bir sunucuya yönlendirirsiniz ve genellikle insanlar Whois sorgularında ilk sonuca odaklanırlar ve orada kalırlar fakat Whois sorguları arasında farklılıklar bulunabilir ve bu size içinizde bulunduğunuz çıkmazdan kurtulmak için yol gösterebilir.

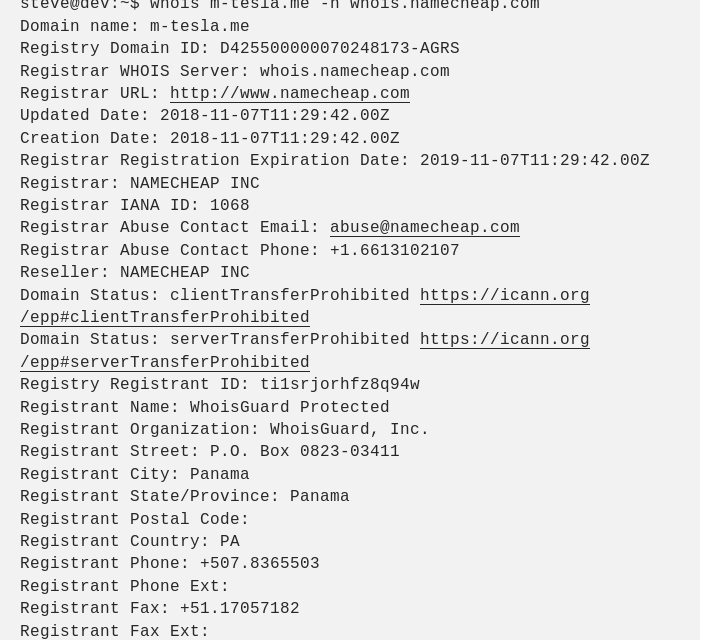

Whoisi çalıştırırken sorgularınızı varsayılan olarak seçilen Whois sunucusu üzerinde yapıyorsunuz ve elde ettiğiniz veriler varsayılan olarak atanan sunucudaki verilerle sınırlı kalıyor. Yukarıdaki çıktıda kalın harflerle vurguladığım kısmı bu yüzden vurguladım. Gelin Whoisi -h parametresi ile birlikte yukarıda belirttiğim Whois sunucusunda kullanalım.

Elimizde bir sürü veri var fakat hiçbiri bizim için kullanışlı değil. Biz üç alan adından sadece ikisinin NameCheapı kullandığını biliyorduk fakat ya diğeri de NameCheapı kullanıyorsa? Biz daha öncesinde elonmusk[.]id için Whois sorgusu gönderdiğimizde NameCheape dair bilr bilgi alamamıştık fakat bu durum tüm Whois sonuçları aynı sonucu bize göndermediği ve .id Whois sunucularına karakteristik olan bir durum söz konusu olabileceği için olabilir.Hadi birde şansımızı buradan deneyelim:

İşte şimdi elimizde ilginç bilgiler var! İsim, adres, telefon numarası ve mail adresi. Ayrıntılar muhtemelen sahtedir fakat neler çıkacağını görmek için telefon numarasını Google üzerinde bir arayalım:

Karşımıza dolandırıcılık temalı websiteler çıktı ve bu siteler aracılığı ile birçok mail adresini ve ismi de referans olarak görüyoruz.

Benzer Alan Adları: Gelecekteki Potansiyel Dolandırıcılıklar Mı?

Bu dolandırıcılıkta 180.000 $ vurgun yapıldığına göre elbette gelecekte de böyle vakalar olacaktır. Diğer alan adlarına baktığımızda benzer isimlere fakat farklı TLDlere sahip olduklarını görüyoruz bu vesile ile dolandırıcıların gelecekte Elon Muskın namını kullanarak yeni dolandırıcılık eylemlerinde bulunacağını tahmin edebiliriz.

Sonuçlar:

Dolandırıcılık hakkında bildiklerimizi bir sıralayalım:

--> Dolandırıcılık için kullanılan alan adları aynı iki şirketten hizmet alıyor. Bunlar ise StormWall ve Safe Value Management ve muhtemelen bunlar Rus şirketleri fakat bu konu hakkında elimizdeki bilgilerle tam bir kanıt sunamıyoruz.

--> Dolandırıcılıkta kullanılan alan adları IP adreslerini hızlıca 127.0.0.1'e çevirirken pasif DNS sorgusu sayesinde orijinal IP adreslerini öğrendik ve bu bilgi bizim için analizimizin anahtarı haline geldi.

--> Özelleştirme yapmadan yaptığımız tüm Whois sorgularının sonuçları bu dolandırıcılığı yapan kişileri gizlemek için satın alınmış gizlilik servislerinden faydalanıyorlar. Belki, tüm alt ağdaki alan adlarının zarar vermek adına alındığı göz önünde bulundurularak bu alt ağda bulunan diğer sitelerin sorgulanması ile zararlı sitelerin sahiplerinin kim olduğu ortaya çıkarılabilir.

--> Üç alan adından ikisinin kullandığı Whois sunucusunu diğer alan adı için kullanmak bizim için oldukça etkili oldu.

--> Dolandırıcılıkta kullanılan siteler aynı /24 alt ağındalar ve bu alt ağdaki diğer sitelerin neredeyse hepsi tehdit istihbaratı, spam ve itibar servisleri tarafından zararlı siteler olarak işaretlenmişler.

--> Dolandırıcılıkta kullanılan alt ağ incelendiğinde alt ağ Şeysellerde kayıtlı gibi gözükürken alt ağdaki tüm siteler Rusyaya kayıtlı.

--> Şimdi birisi çıkıp bu işin arkasında Ruslar var diye çığırmadan önce bu durumun internette atfedilmiş olduğunu ve kesin bir bilim ışığında erişilmiş bir bilgi olmadığını aklınızdan çıkarmayın.

Olası Sonraki Adımlar:

--> Dolandırıcılıkta kullanılan Bitcoin adreslerine bakmak ve blockchain.info ile BitcoinWhosWho.comu kullanarak para trafiğini analiz etmek.

--> Aynı alt ağda bulunan sitelerin içeriklerine, mail adreslerine ve diğer kişisel iletişim bilgilerine daha dikkatli bakmak ve dolandırıcılarla ilgili olup olmadığını kontrol etmek.

--> SecurityTrails ve ViewDNS.info gibi tersine Whois siteleri kullanarak bulunan mail adresleri ve isimlerle kaydı yapılan diğer alan adlarına bakmak.

--> Bu ya da başka bir dolandırıcılıkta potansiyel olarak bulunmuş olabilecek kişilerin tespiti için aynı alan adına sahip fakat farklı TLDleri olan siteleri daha derinden incelemek.

--> Siteler kullanım dışı olmadan önce arşiv servisleri tarafından arşivlenmiş olabilecek içeriklerini incelemek.(archive.orgda kayda değer bir şey yok gibi gözüküyor fakat daha eski sitelerden belki bir şeyler çıkar)

--> Yukarıda bulunmayan diğer olası dolandırıcılık sitelerini tespit etmek için dolandırıcılık kampanyasında kullanılan metinleri Google üzerinde aramak.

Çevirisini yapıp yayınlamam için izin verdiği ve bu güzel yazıyı yazdığı için Steve Micallefe teşekkürler. Sonraki yazılarda görüşmek üzere.

Orijinal Yazı: https://medium.com/@micallst/an-osint-analysis-of-the-elon-musk-bitcoin-scam-778fb1b14b3b

Kaynak: https://medium.com/three-arrows-security/