- 11 Ağu 2018

- 54

- 21

Google Hacking

Google dork ile nasıl pasif keşif yapacağınızı anlatacağım. Bu sistem sızma testlerinde daha çok pasif bilgi toplama işlemlerinde hedefe yönelik bilgi toplama amaçlı kullanılır.

Bu keşif yöntemi ile: Wordpress açıkları, admin giriş panelleri, kullanıcı logları, admin bilgileri, database bilgileri, mail bilgileri, kamera kayıtları ve çok daha fazlasını bulabilirsiniz.

Bu keşif yöntemi ile: Wordpress açıkları, admin giriş panelleri, kullanıcı logları, admin bilgileri, database bilgileri, mail bilgileri, kamera kayıtları ve çok daha fazlasını bulabilirsiniz.

Google Dork

Google dork, google arama motoru üzerinde yapmış ve yapacak olduğumuz aramalar için bizlere kolaylık sağlayan bazı parametrelerin kullanımı ile arayacak olduğumuz kelimelere yönelik filtreleme işlemi yapmamıza olanak tanıyan bir sistemdir.

Pasif Keşif

Pasif keşif, bireyin şifre gibi kişisel verileri, hedeflenen kişinin bilgisi olmadan çalındığında gerçekleşen bir tür hedeflenmiş bilgi verisi topluluğudur.

Pasif keşif illegal değildir fakat pasif keşif de edindiğiniz bilgiler ile izinsiz bir saldırı gerçekleştirmeniz bir suçtur.

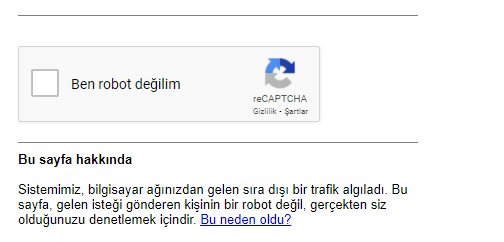

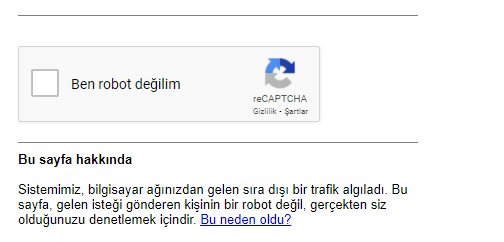

Google dorklarını denerken reCAPTCHA ile çok kez karşılaşabilirsiniz.

Google dorklarını denerken reCAPTCHA ile çok kez karşılaşabilirsiniz.

site, inurl, intext, intitle, filetype

site

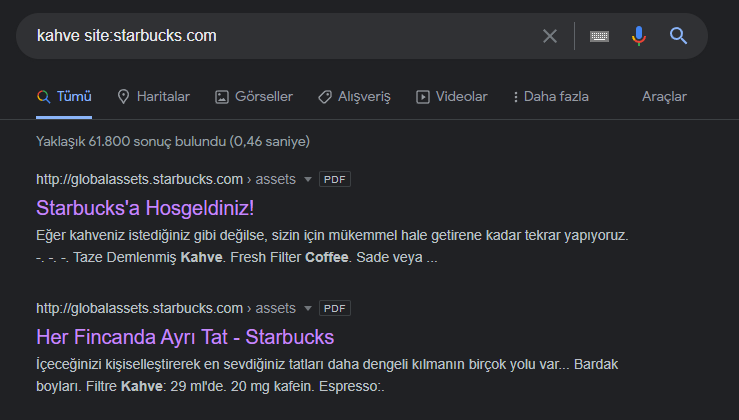

Kahve ile ilgili bir içerik arıyoruz ama bu içeriğin starbucks.com.tr sitesinde olmasını istiyoruz. Bunu arama motorunakahve site:starbucks.com.trifadesiyle belirtebiliyoruz.

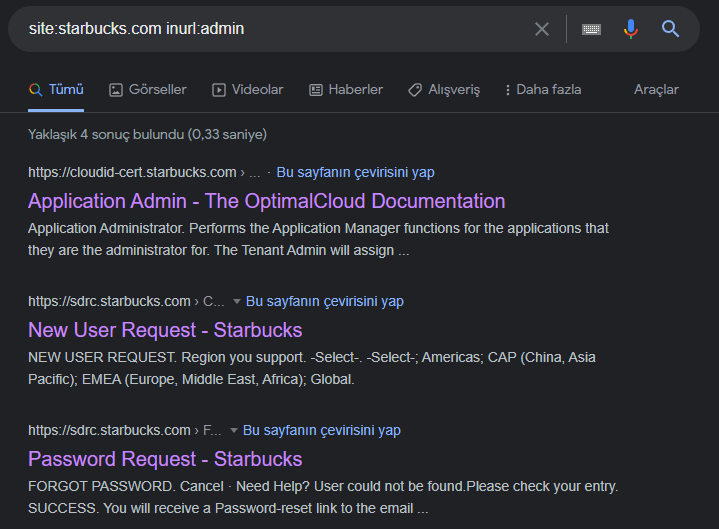

inurl

Inurl dorku ise, adından da anlayacağınız üzere URL adresinin içeriğinden bahsediyor. Inurl dorku verdiğimiz parametreyi url adresi içerisinde arar.site:starbucks.com inurl:adminurl adresinde “admin” ifadesi olan internet sitelerini listeledik.

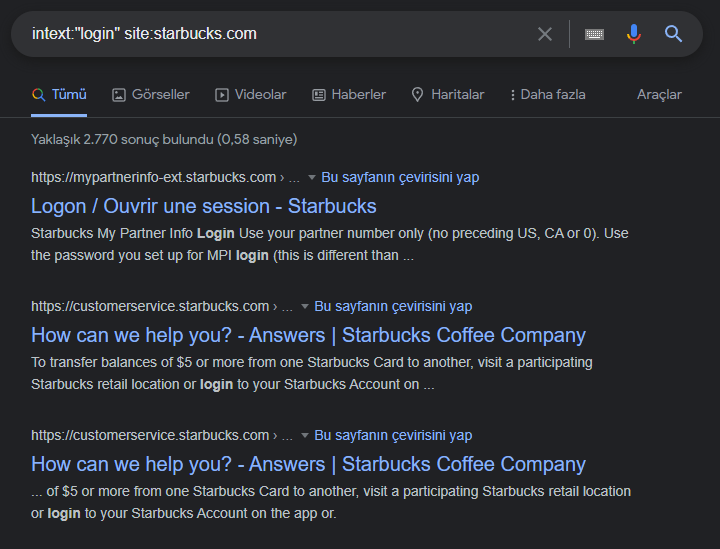

intext

Intext dorku verdiğimiz parametreyi sayfa içeriği içerisinde arar.intext:"login" site:starbucks.comDİKKAT: intext: ifadesini kullandıktan sonra " (çift tırnak) kullandım. intext:"text" -> text bölümüne istediğiniz metni yazabilirsiniz.

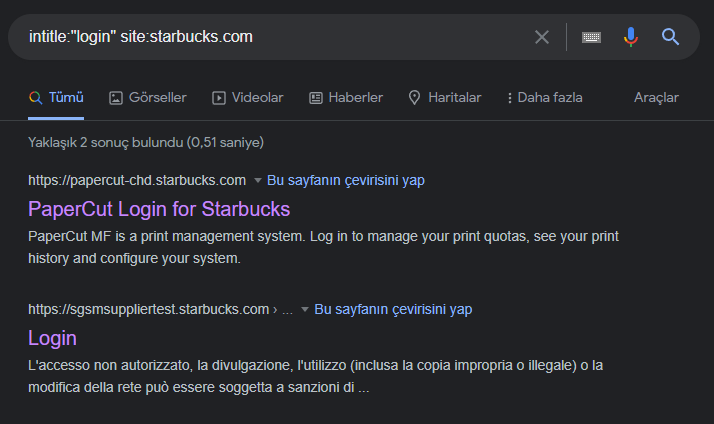

intitle

Intitle dorku, sayfanın başlığında arama yapmamıza yarıyor.intitle:"login" site:starbucks.comDİKKAT: intitle: ifadesini kullandıktan sonra " (çift tırnak) kullandım. intitle:"text" -> text bölümüne istediğiniz metni yazabilirsiniz.

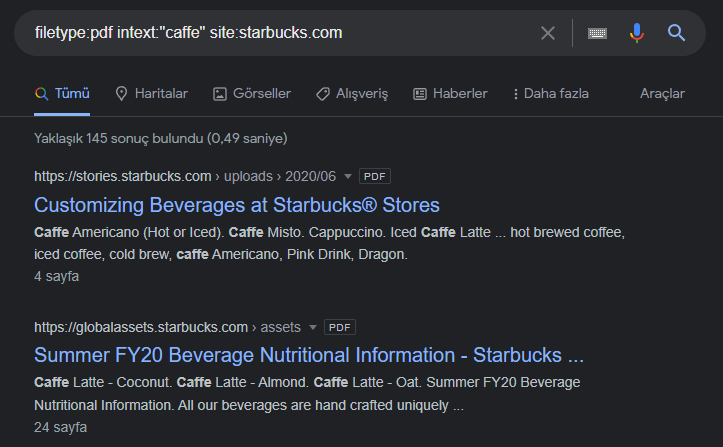

filetype

Filetype dorkuna yıldız ekledim. Çünkü bence gerçekten çok önemli. Örneğin pentest ile ilgili dökümanları incelemek istiyorsanuzun. Eğer normal arama yaparsanız çok daha fazla zaman harcayabilirsiniz. Ama eğer filetype dorku ile arama yaparsanız tam olarak aradığınız türde döküman bulabilirsiniz. (doc, docx, pdf, psd…)filetype:pdf intext:"caffe" site:starbucks.com> filetype dorku ile pdf dosyalarını listeledik daha sonrasında intext dorkunu kullandık böylece pdf içerisinde "caffe" metni geçen pdfler listelendi son olarakta site dorku sayesinde sadece istediğimiz web sitesinde olan pdfleri listeledik.

Eğer buraya kadar incelediyseniz en çok kullanılan dorkları incelemiş oldunuz fakat bu dorklar bu kadar değil tabii ki çok daha fazla ben birkaçını buraya bırakıyorum.

intitle: | inurl: | intext: | define: | site: | phonebook: | maps: | book: | info: | movie: | weather: | related: | link:

Exploit Database üzerinde olan google dorklarına

Offensive Security’s Exploit Database Archive

ile ulaşabilirsiniz. Burada bulunan dorkları çok daha verimli şekilde kullanabilirsiniz örnek olarak

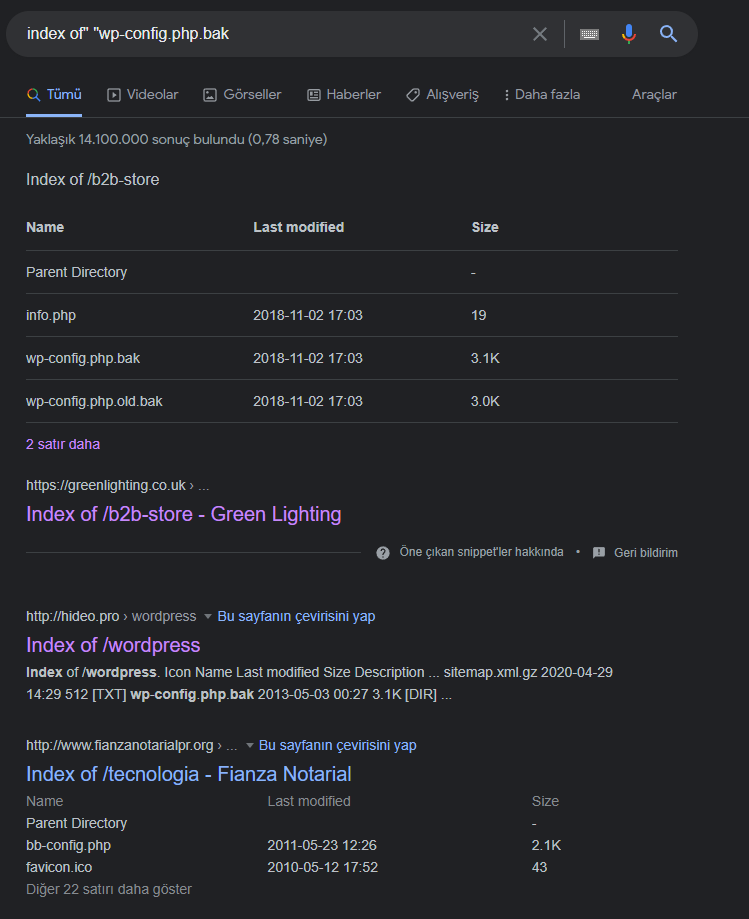

index of" "wp-config.php.bakBu dork ile wordpress config dosyasının içeriğine ulaşabilirsiniz.