Merhabalar,

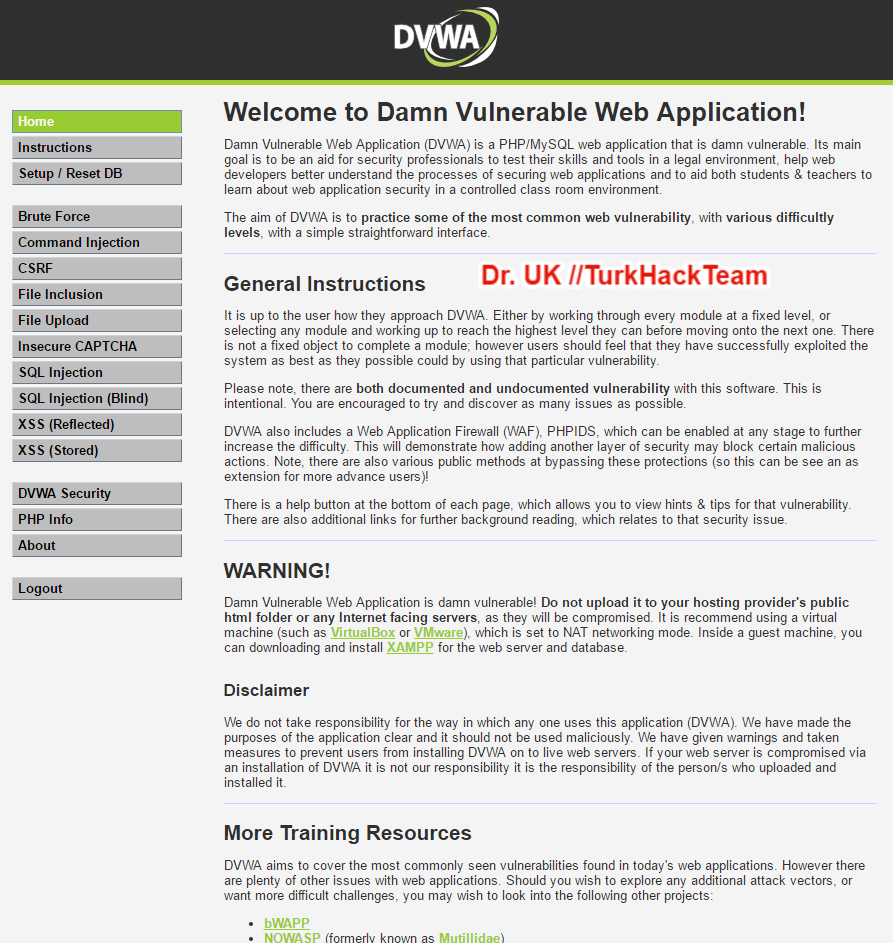

Bugün size hackerlığınıza gerçekten çok yararı olacak DVWA(Damn Vulnerable Web Application) kurulumunu ve içeriklerini göstereceğim.

Adından da belli olduğu gibi çok fazla açığı olan bir sitedir bu.

Ama yanlış anlaşılmasın açıklar bilerek yapılmış

Dosyalar:

XAMPP = Server açmamıza yarayacak

DVWA = Sitemiz

Virüstotal koymuyorum çünkü zaten kendi sitelerinden indirme yapıyorsunuz.

Kurulum:

Kurulumu yazmıyorum next next next diyerek geçin.

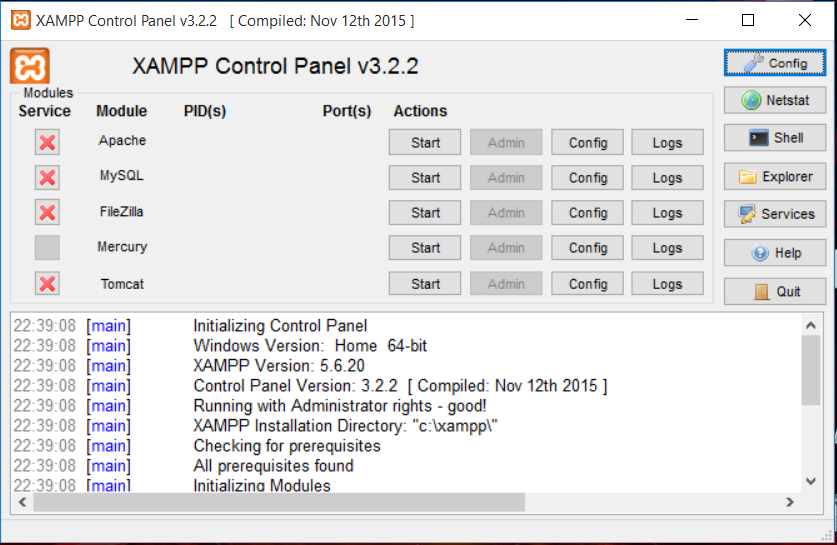

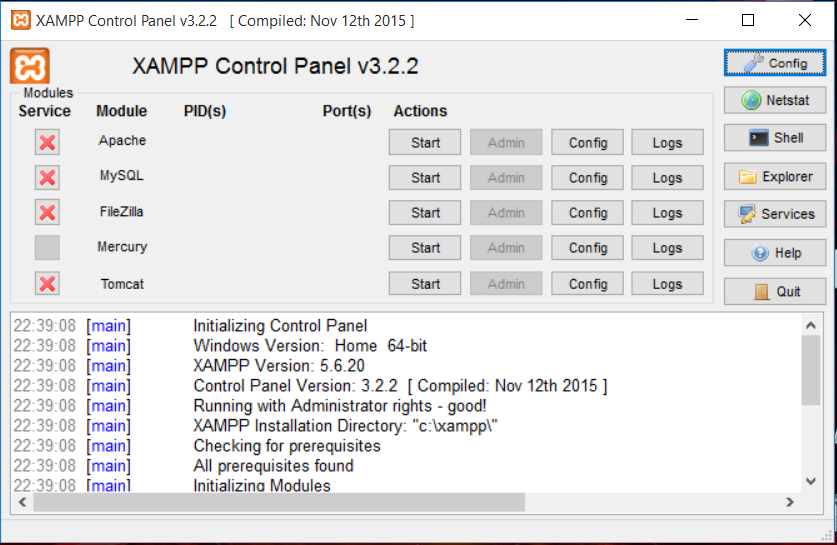

Kurulum bittiğinde bu ekranın gelmiş olması gerek.

Gelmezse C diskine girin orada xampp olması gerek.

Oraya girip altta "xampp-control" dosyasını yönetici olarak açın.

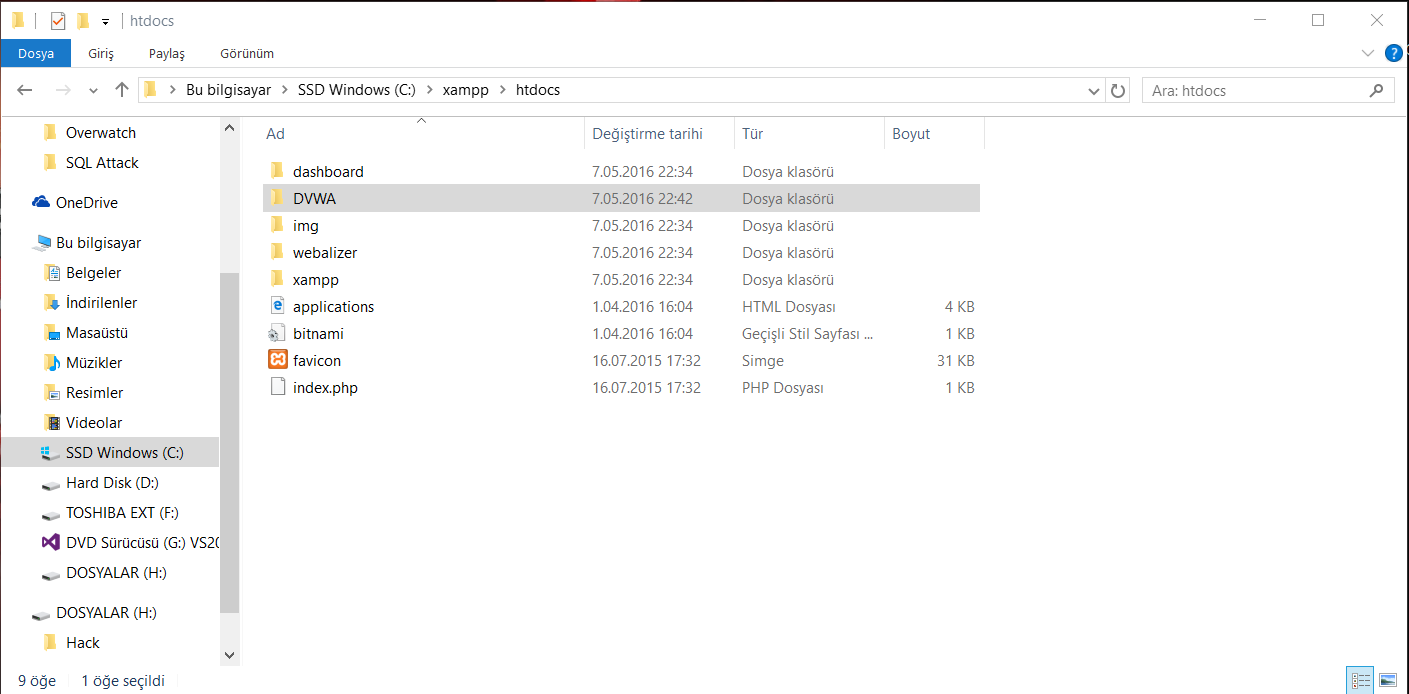

Şimdi DVWA'yı zipten çıkarın.

Şimdi Xampp ile DVWA'yı açacağız.

Önce DVWA'yı zipten çıkarın (Dosya olarak).

Adını "dvwa" olarak değiştirin.

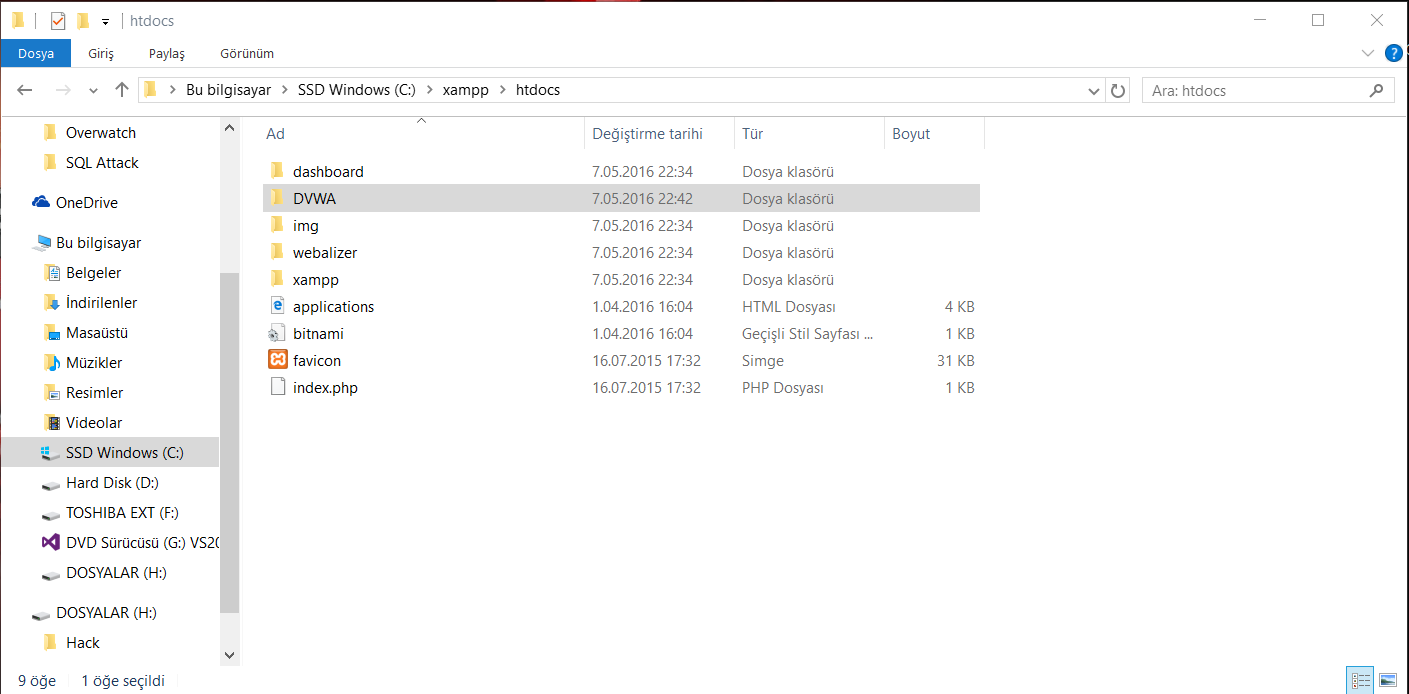

Daha sonra Xampp'yi kurduğunuz yere girin.

Orada "Htdocs" adlı yere girip DVWA'yı atın.

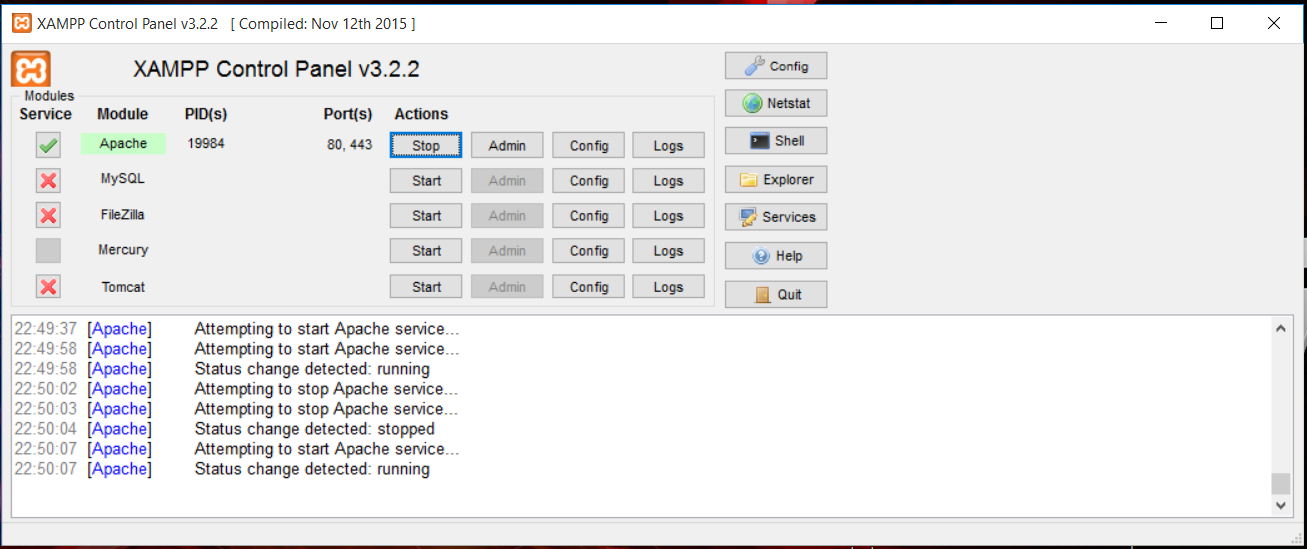

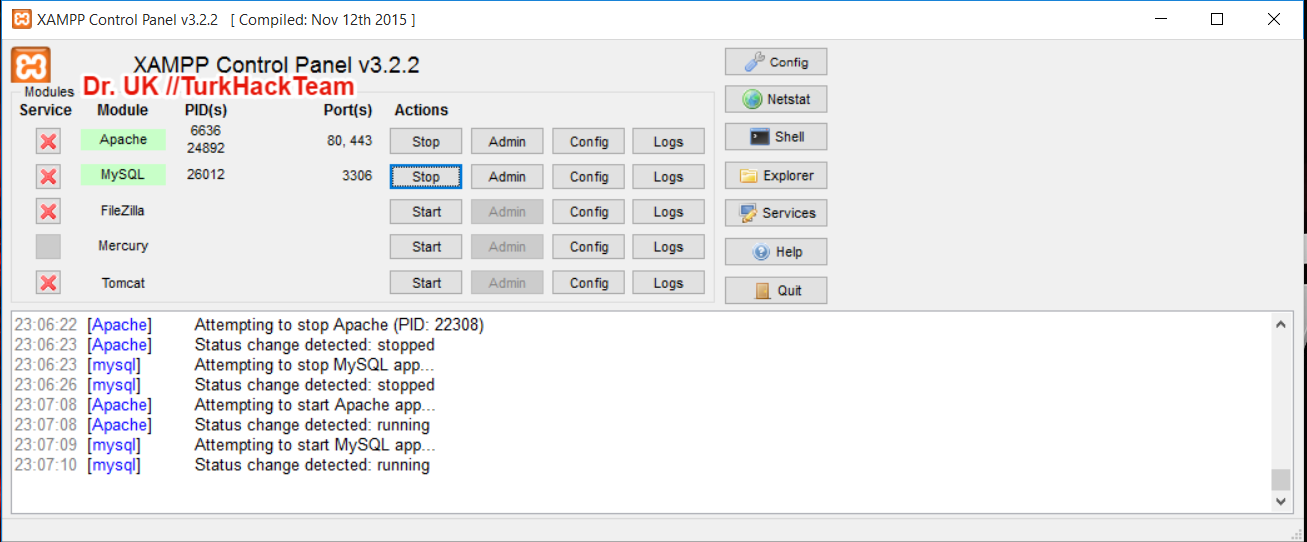

Şimdi XAMPP kontrol paneline girin.

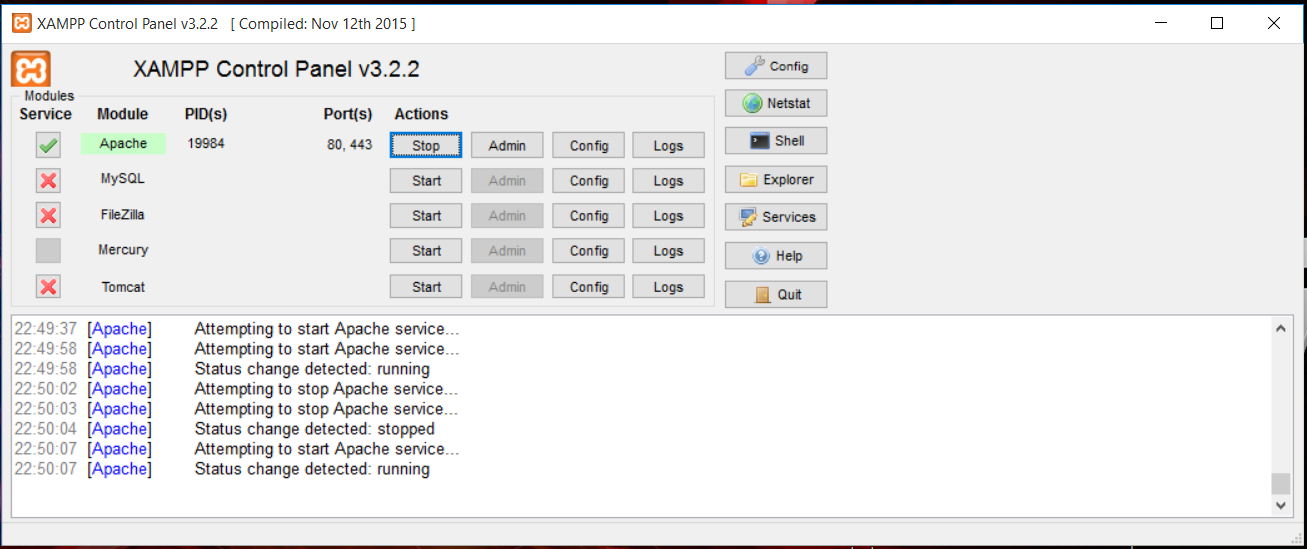

Şimdi "Apache"nin yanındaki starta basın.

Eğer böyle olduysa başardınız demektir.

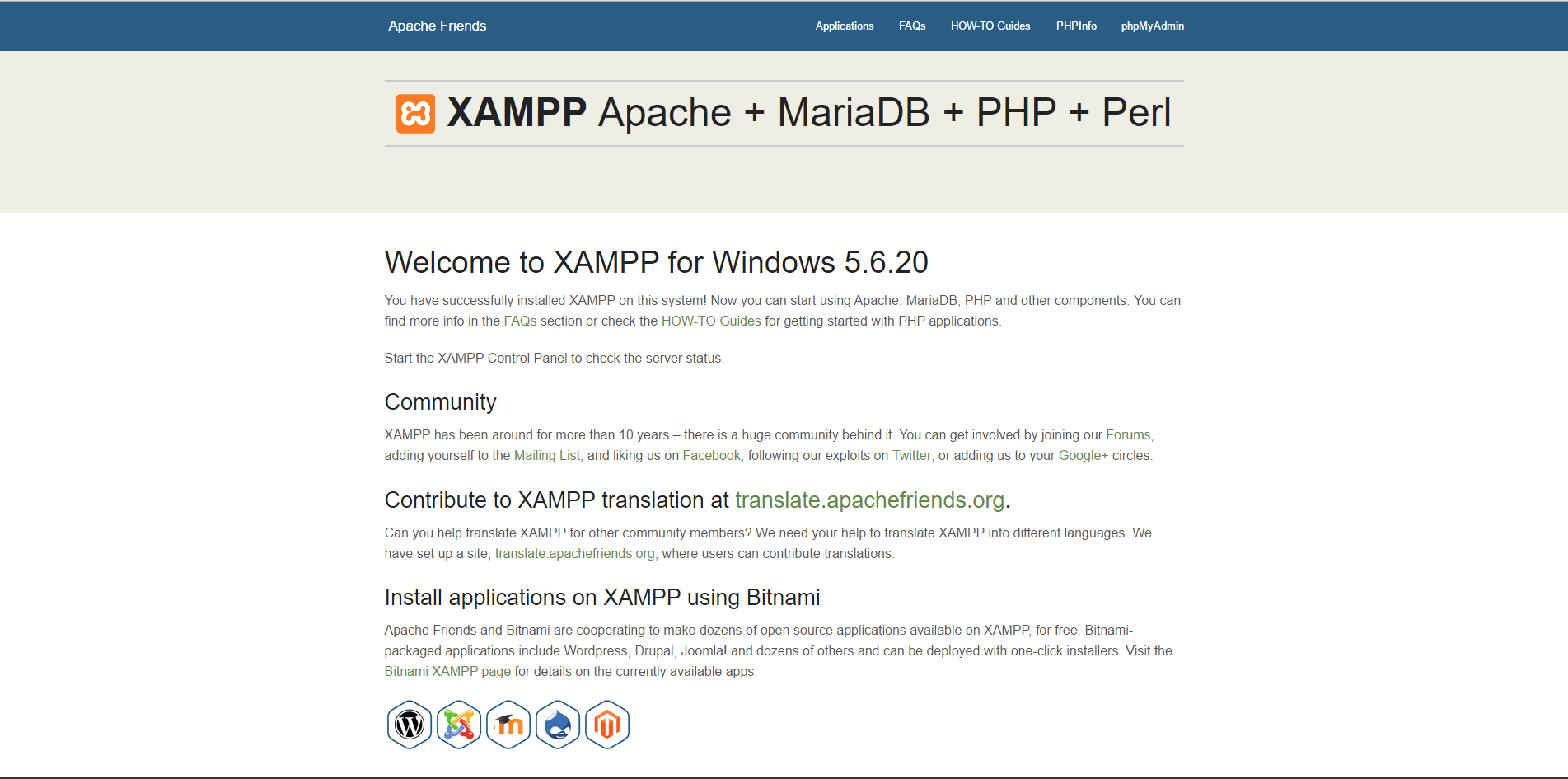

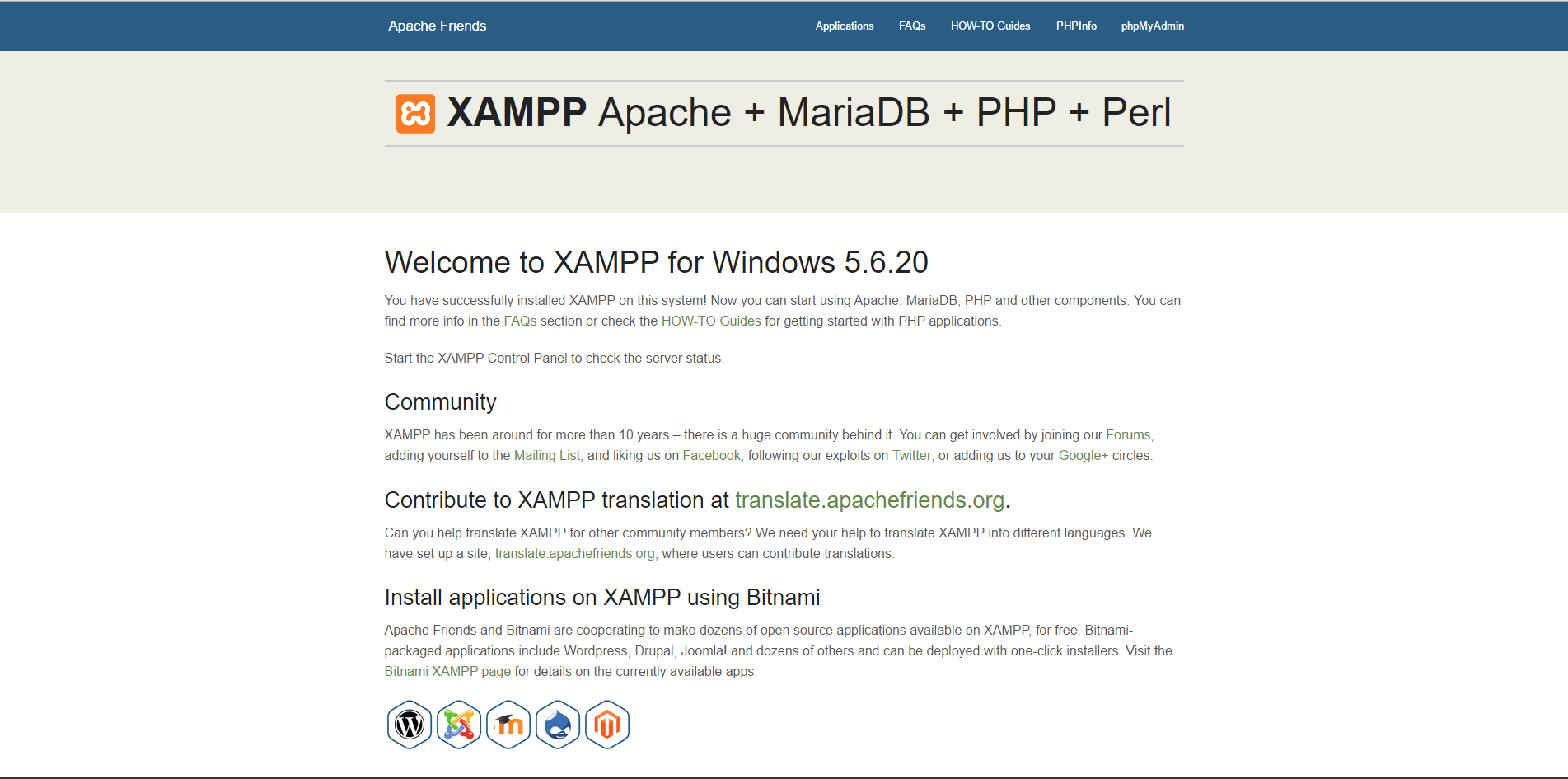

Ve test etmek için internet tarayıcımıza girip url kısmına "localhost" yazalım.

Eğer bu geldiyse her şey çalışıyor demektir.

Ve DVWA'ya girmek kaldı.

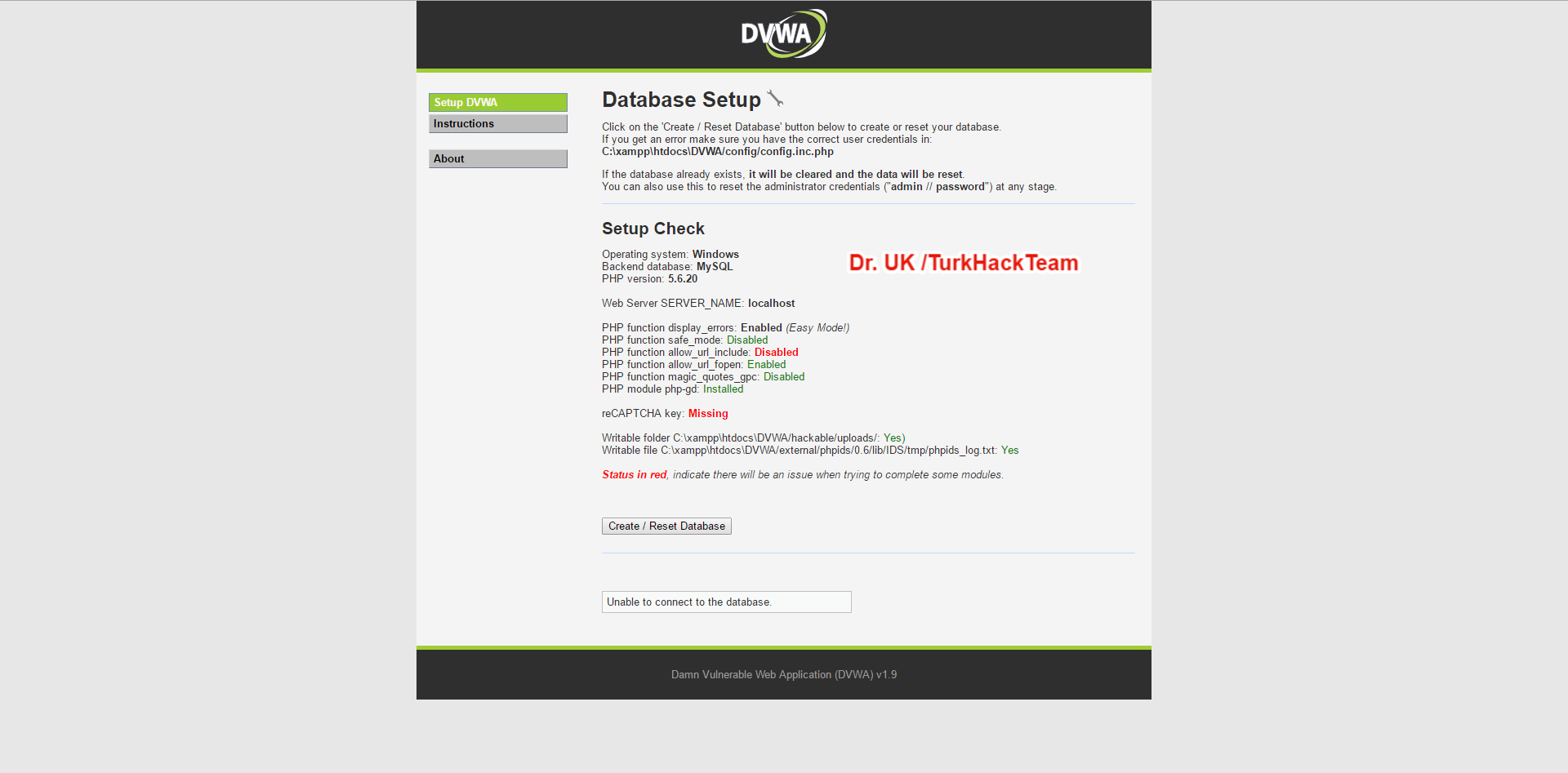

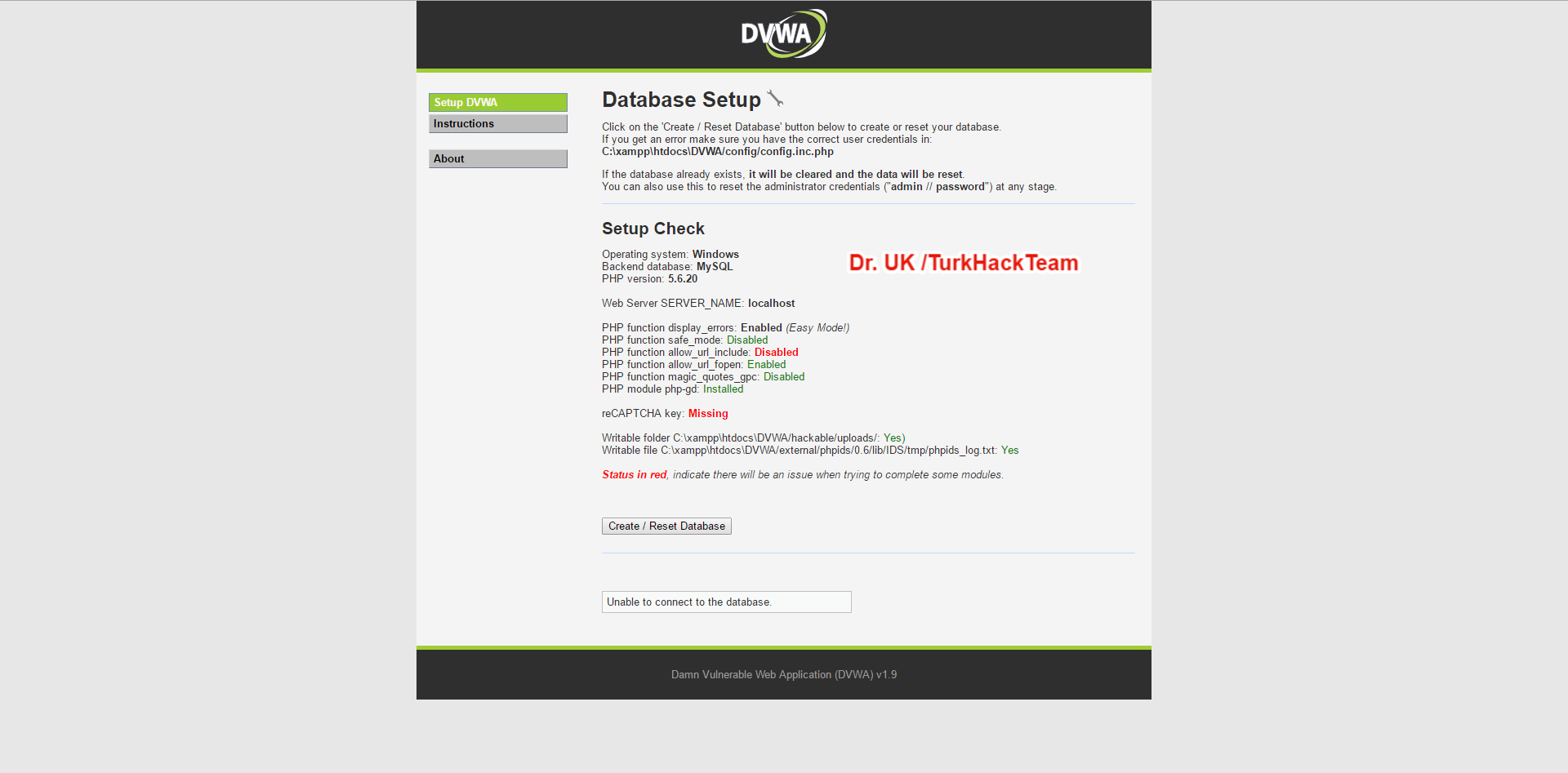

Url kısmına "localhost/dvwa" yazıyoruz ve işte oldu!

Oldu olmasına ama hata var.

Çünkü daha database kurmadık.

Şimdi onu da kuralım.

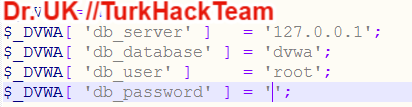

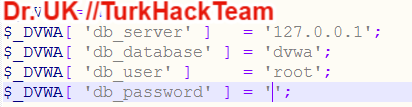

Yine Xampp klasöründeki htdocs'daki DVWA klasörüne girelim.

Config klasörüne girelim.

Config.inc.php dosyasını not defteri ile açalım.

Burada db_Password kısmını silelim.

Böyle olmalı

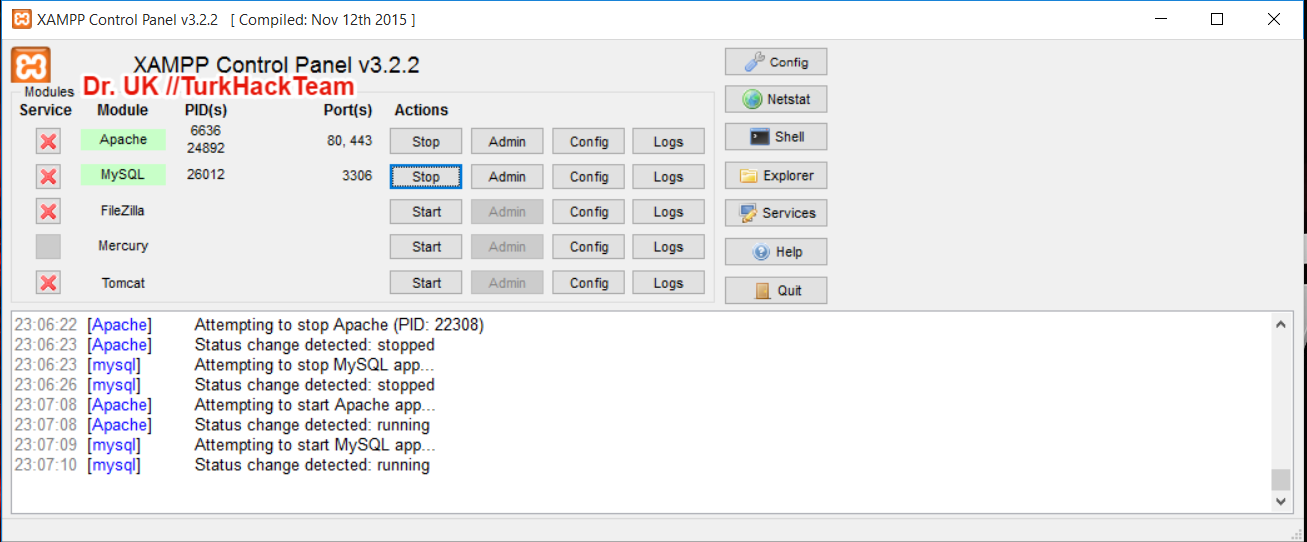

Şimdi kontrol panelinden "Apache" stop yapıp tekrar start diyelim.

Bu sefer de MYsql de açalım.

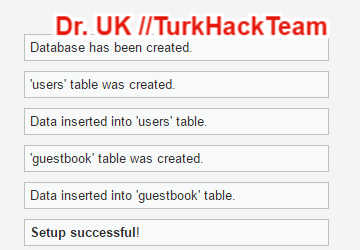

URL kısmına yine "localhost/dvwa" kısmına girelim.

Create/Reset database tuşuna basalım.

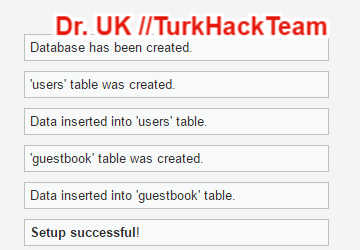

Bu geldiyse iş tamamdır.

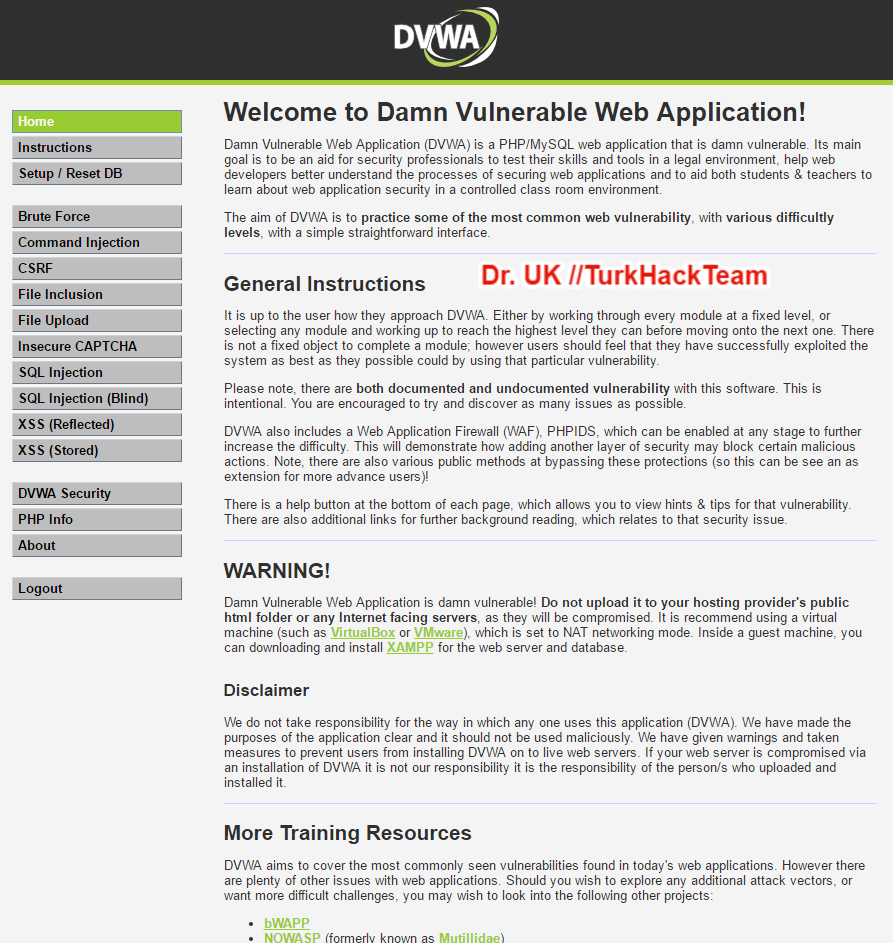

Daha sonra yeniden yönlendirip sizi şuraya atar.

Ve bu kadar!

Sonunda kurduk.

Burada çok uzun gibi gözükse de yapımı emin olun 5 dakikayı geçmez.

Bugün(Saat 0.21) video koymaya karar verdim.

Anlazsanız boşverin videodan bakarsınız.

Girişe geçtik:

Kullanıcı adı: adm1in

Şifre: password

Bu geldiyse girdik demektir.

Bu arada ilk geldiğinde impossible modundadır.

Bu da aşırı zordur.

O yüzden "DVWA Security" kısmından impossible yazan yeri easy yapın.

Neler yapabilirsiniz?

Brute Force Testi:

Kullanıcı adının "Admin" olduğunu biliyorsunuz.

Kırmak size kalmış

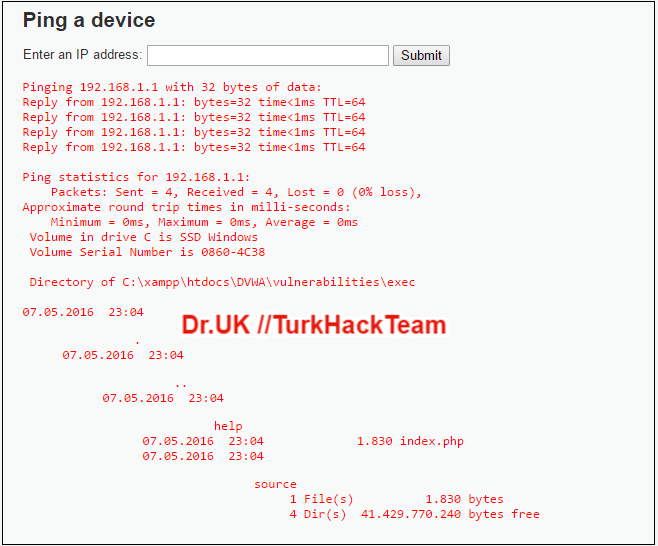

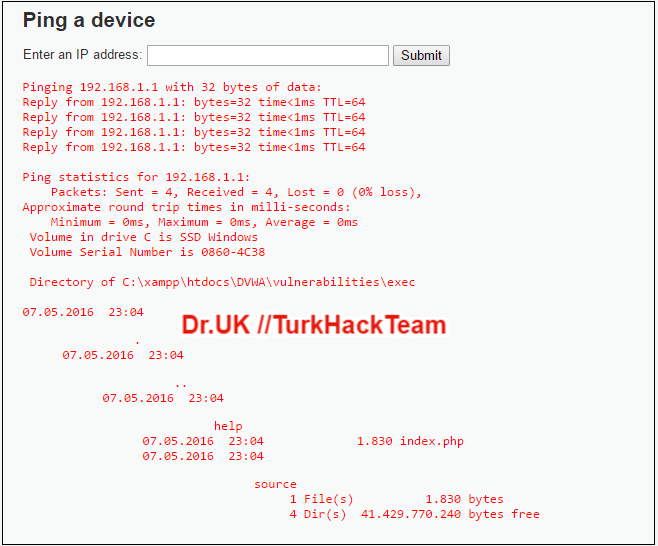

Komut Enjeksiyonu:

Size istediğiniz linle ping attıran bir sistem.

Bunu CMD ile yapıyor.

Ve komuta bakmadan direk sisteme gönderiyor.

CMD'de ise && komutu ile 2 komutu aynı anda yapabiliyorsunuz.

Bununla yapın ne yaparsanız.

CSRF:

Bu açık aslında bir sürü sitede var.

Fakat admininkini almadan index bastıracak türden değil.

Burada şifrenizi değiştirdiğinizde gerçek şifrenizi de değiştireceksiniz bu yüzden unutmamaya çalışın

Değiştirdikten sonra linke bakın.

Mesela benimki böyle: htp://localhost/dvwa,vulnerabilities/csrf/?password_new=druk&password_conf=druk&Change=Change#

Eğer biz buradaki druk kısmını "zaaxdsifrenicaldim" yaparsanız şifre o olur.

Eğer böyle bir açık bulunan site bulursanız linki değiştirip kurbana sosyal mühendislik ile atarsanız şifre sizin olur.

File Inclusion:

Bu açık bazı devlet sitelerinde bile vardı.

Bu aralar bulmak çok kolay olmasa da vardı.

Linke baktığımızda başta link bu

htp://localhost,dvwa/vulnerabilities/fi/?page=include.php

Sonra File1 yaptığımızda link bu

htp://localhost,dvwa/vulnerabilities/fi/?page=file1.php

Her sayfa değiştiğinde page de değişiyor.

Demek ki server dosyaları açarken linkten açıyor.

Biz buna kendi linkimizi de ekleyebiliriz.

File upload:

Burada shell upload edeceğiz.

Çok kolay.

Ama sadece resim yüklemeye izin veriyor.

Burpsuite ile dosya adını giderken değiştirin.

Insecure captcha:

Captcha'yı geçtikten sonra change tuşuna bastığımızda http başlıklarına baktığımızda step=2&password_new=admin&password_conf=admin&Change=Change

böyle gözüküyor.

Yani aslında captcha gereksiz.

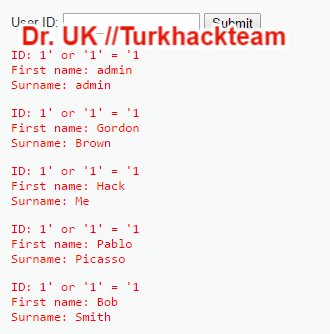

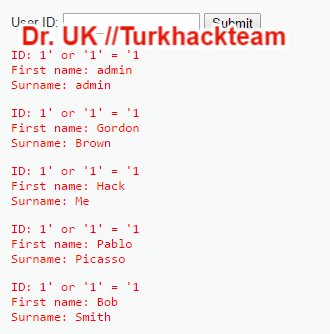

Sql injection:

Id kısmına 1,2,3,4 yazınca değerleri bize veriyor.

Basit bir sql komutuyla hepsini aynı anda görebiliriz.

Not: Burayı sqlmap ile de çekebilirsiniz.

Not:Tamamını kendim yazdım.

Lütfen eline sağlık yazıp okumadan post kasmayın.

Eline sağlık demek yerine Teşekkürler tuşuna basarsanız herkes beğendiğinizi görebilir.

Bugün size hackerlığınıza gerçekten çok yararı olacak DVWA(Damn Vulnerable Web Application) kurulumunu ve içeriklerini göstereceğim.

Adından da belli olduğu gibi çok fazla açığı olan bir sitedir bu.

Ama yanlış anlaşılmasın açıklar bilerek yapılmış

Dosyalar:

XAMPP = Server açmamıza yarayacak

DVWA = Sitemiz

Virüstotal koymuyorum çünkü zaten kendi sitelerinden indirme yapıyorsunuz.

Kurulum:

Kurulumu yazmıyorum next next next diyerek geçin.

Kurulum bittiğinde bu ekranın gelmiş olması gerek.

Gelmezse C diskine girin orada xampp olması gerek.

Oraya girip altta "xampp-control" dosyasını yönetici olarak açın.

Şimdi DVWA'yı zipten çıkarın.

Şimdi Xampp ile DVWA'yı açacağız.

Önce DVWA'yı zipten çıkarın (Dosya olarak).

Adını "dvwa" olarak değiştirin.

Daha sonra Xampp'yi kurduğunuz yere girin.

Orada "Htdocs" adlı yere girip DVWA'yı atın.

Şimdi XAMPP kontrol paneline girin.

Şimdi "Apache"nin yanındaki starta basın.

Eğer böyle olduysa başardınız demektir.

Ve test etmek için internet tarayıcımıza girip url kısmına "localhost" yazalım.

Eğer bu geldiyse her şey çalışıyor demektir.

Ve DVWA'ya girmek kaldı.

Url kısmına "localhost/dvwa" yazıyoruz ve işte oldu!

Oldu olmasına ama hata var.

Çünkü daha database kurmadık.

Şimdi onu da kuralım.

Yine Xampp klasöründeki htdocs'daki DVWA klasörüne girelim.

Config klasörüne girelim.

Config.inc.php dosyasını not defteri ile açalım.

Burada db_Password kısmını silelim.

Böyle olmalı

Şimdi kontrol panelinden "Apache" stop yapıp tekrar start diyelim.

Bu sefer de MYsql de açalım.

URL kısmına yine "localhost/dvwa" kısmına girelim.

Create/Reset database tuşuna basalım.

Bu geldiyse iş tamamdır.

Daha sonra yeniden yönlendirip sizi şuraya atar.

Ve bu kadar!

Sonunda kurduk.

Burada çok uzun gibi gözükse de yapımı emin olun 5 dakikayı geçmez.

Bugün(Saat 0.21) video koymaya karar verdim.

Anlazsanız boşverin videodan bakarsınız.

Girişe geçtik:

Kullanıcı adı: adm1in

Şifre: password

Bu geldiyse girdik demektir.

Bu arada ilk geldiğinde impossible modundadır.

Bu da aşırı zordur.

O yüzden "DVWA Security" kısmından impossible yazan yeri easy yapın.

Neler yapabilirsiniz?

Brute Force Testi:

Kullanıcı adının "Admin" olduğunu biliyorsunuz.

Kırmak size kalmış

Komut Enjeksiyonu:

Size istediğiniz linle ping attıran bir sistem.

Bunu CMD ile yapıyor.

Ve komuta bakmadan direk sisteme gönderiyor.

CMD'de ise && komutu ile 2 komutu aynı anda yapabiliyorsunuz.

Bununla yapın ne yaparsanız.

CSRF:

Bu açık aslında bir sürü sitede var.

Fakat admininkini almadan index bastıracak türden değil.

Burada şifrenizi değiştirdiğinizde gerçek şifrenizi de değiştireceksiniz bu yüzden unutmamaya çalışın

Değiştirdikten sonra linke bakın.

Mesela benimki böyle: htp://localhost/dvwa,vulnerabilities/csrf/?password_new=druk&password_conf=druk&Change=Change#

Eğer biz buradaki druk kısmını "zaaxdsifrenicaldim" yaparsanız şifre o olur.

Eğer böyle bir açık bulunan site bulursanız linki değiştirip kurbana sosyal mühendislik ile atarsanız şifre sizin olur.

File Inclusion:

Bu açık bazı devlet sitelerinde bile vardı.

Bu aralar bulmak çok kolay olmasa da vardı.

Linke baktığımızda başta link bu

htp://localhost,dvwa/vulnerabilities/fi/?page=include.php

Sonra File1 yaptığımızda link bu

htp://localhost,dvwa/vulnerabilities/fi/?page=file1.php

Her sayfa değiştiğinde page de değişiyor.

Demek ki server dosyaları açarken linkten açıyor.

Biz buna kendi linkimizi de ekleyebiliriz.

File upload:

Burada shell upload edeceğiz.

Çok kolay.

Ama sadece resim yüklemeye izin veriyor.

Burpsuite ile dosya adını giderken değiştirin.

Insecure captcha:

Captcha'yı geçtikten sonra change tuşuna bastığımızda http başlıklarına baktığımızda step=2&password_new=admin&password_conf=admin&Change=Change

böyle gözüküyor.

Yani aslında captcha gereksiz.

Sql injection:

Id kısmına 1,2,3,4 yazınca değerleri bize veriyor.

Basit bir sql komutuyla hepsini aynı anda görebiliriz.

Not: Burayı sqlmap ile de çekebilirsiniz.

Not:Tamamını kendim yazdım.

Lütfen eline sağlık yazıp okumadan post kasmayın.

Eline sağlık demek yerine Teşekkürler tuşuna basarsanız herkes beğendiğinizi görebilir.

Son düzenleme: