Selamlar TurkHackTeam,

Konumuzda genel olarak IDS/IPS/IDP ele alıp, elimden geldiğince anlatmaya çalışacağım. Sorusu olan okuyucularımız çekinmeden sorabilirler, elimden geldiğince cevaplamaya çalışacağım.

Konu İçeriği :

IDS/IPS/IDP Kavramları

IDS İmzaları Nasıl Geliştirilir?

IDSleri Atlatma Yöntem ve Araçları

IDSler ve Şifreli Trafik

IDS Yerleşimi

IDS/IPS/IDP Kavramları Nelerdir..?

Konumuzu daha iyi anlamamız için öncelikle sırasıyla kavramlarımızı öğrenelim.

IDS (Intrusion Detection System - Sızma Tespit Sistemi)Konumuzda genel olarak IDS/IPS/IDP ele alıp, elimden geldiğince anlatmaya çalışacağım. Sorusu olan okuyucularımız çekinmeden sorabilirler, elimden geldiğince cevaplamaya çalışacağım.

Konu İçeriği :

IDS/IPS/IDP Kavramları

IDS İmzaları Nasıl Geliştirilir?

IDSleri Atlatma Yöntem ve Araçları

IDSler ve Şifreli Trafik

IDS Yerleşimi

IDS/IPS/IDP Kavramları Nelerdir..?

Konumuzu daha iyi anlamamız için öncelikle sırasıyla kavramlarımızı öğrenelim.

IDS, bir ağdaki veya sistemdeki potansiyel tehditleri izlemek ve belirlemek için kullanılır. Bu sistem, ağ trafiğini veya sistem günlüklerini analiz ederek, belirli belirteçler veya imzaları tespit ederek sıradışı veya kötü niyetli faaliyetleri tanımlar. İşletmeler, IDS kullanarak ağlarını sürekli izleyebilir ve potansiyel saldırıları önlemek için gerekli önlemleri alabilir.

IPS (Intrusion Prevention System - Sızma Önleme Sistemi)

IPS, IDS'nin bir türüdür ancak IDS'den farklı olarak sadece saldırıları tespit etmekle kalmaz, aynı zamanda bu saldırıları otomatik olarak durdurur veya engeller. IPS, sıradışı bir etkinlik algıladığında, otomatik olarak saldırgan trafiği engeller veya saldırıya hedef olan sistemleri izole eder. Bu, saldırıların hızlı bir şekilde tespit edilmesini ve önlenmesini sağlar, böylece ağ ve sistemlerin güvenliği artırılır.

IDP (Intrusion Detection and Prevention - Sızma Tespit ve Önleme)

IDP, hem IDS'nin hem de IPS'nin özelliklerini birleştirir. IDP sistemleri, ağ trafiğini izler, potansiyel tehditleri belirler ve bunlara karşı otomatik önlemler alır. Bu, sızma girişimlerini algılamakla kalmaz, aynı zamanda bunları anında durdurarak ağın güvenliğini sağlar.

IDP, hem IDS'nin hem de IPS'nin özelliklerini birleştirir. IDP sistemleri, ağ trafiğini izler, potansiyel tehditleri belirler ve bunlara karşı otomatik önlemler alır. Bu, sızma girişimlerini algılamakla kalmaz, aynı zamanda bunları anında durdurarak ağın güvenliğini sağlar.

Bu sistemler, ağ güvenliği alanında kritik öneme sahiptir ve bir organizasyonun bilgi güvenliği stratejisinin önemli bir parçasını oluştururlar. IDS, IPS ve IDP, ağ trafiğini izleyerek ve anormal etkinlikleri tespit ederek ağın güvenliğini artırır ve saldırıları en aza indirir.

IDS İmzaları Nasıl Geliştirilir?

IDS imzaları, potansiyel tehditlerin belirlenmesi ve tespit edilmesi için kullanılan belirli desenler veya karakteristiklerdir. İmzalar, bilinen saldırıları veya kötü niyetli etkinlikleri tanımlamak için kullanılır ve IDS/IPS sistemlerinde bu tehditleri algılamak için kullanılır.

İDS imzaları geliştirmek için:

İlk adım, belirlenmesi gereken potansiyel tehditleri ve saldırı türlerini analiz etmektir. Bu, bilinen saldırıları, güvenlik açıklarını ve kötü amaçlı etkinlikleri anlamak için kapsamlı bir tehdit analizi gerektirir.

Saldırı Tespit Özelliklerinin Belirlenmesi

Bir saldırıyı tanımlayan özelliklerin belirlenmesi gerekir. Bu özellikler, saldırı trafiğinin belirli bir deseni, özel bir içeriği veya belirli bir protokolü kullanması olabilir. Örneğin, bir belirli bir saldırı tipi için tipik olan belirli bir ağ trafiği deseni veya belirli bir protokoldeki anomaliyi belirleyebilirsiniz.

Bir saldırıyı tanımlayan özelliklerin belirlenmesi gerekir. Bu özellikler, saldırı trafiğinin belirli bir deseni, özel bir içeriği veya belirli bir protokolü kullanması olabilir. Örneğin, bir belirli bir saldırı tipi için tipik olan belirli bir ağ trafiği deseni veya belirli bir protokoldeki anomaliyi belirleyebilirsiniz.

Belirlenen saldırı türleri için imzalar oluşturulur. İmzalar, saldırıyı tanımlayan benzersiz desenler, bayraklar, karakter dizileri veya özellikler içerebilir. Bu imzalar, IDS/IPS sistemi tarafından saldırı trafiğini izlerken kullanılır ve eşleşen bir imza algılandığında alarm üretilir veya otomatik önlemler alınır.

İmza Testi ve Doğrulama

Oluşturulan imzalar, gerçek dünya senaryolarında test edilmelidir. Bu, imzaların doğruluğunu ve etkinliğini değerlendirmek için simüle edilmiş saldırı trafiği kullanılarak yapılabilir. İmzaların yanlış pozitif veya yanlış negatif oranları göz önünde bulundurularak iyileştirilmeleri gerekebilir.

Oluşturulan imzalar, gerçek dünya senaryolarında test edilmelidir. Bu, imzaların doğruluğunu ve etkinliğini değerlendirmek için simüle edilmiş saldırı trafiği kullanılarak yapılabilir. İmzaların yanlış pozitif veya yanlış negatif oranları göz önünde bulundurularak iyileştirilmeleri gerekebilir.

Tehdit ortamı sürekli olarak değişmektedir, bu nedenle IDS imzaları da düzenli olarak güncellenmelidir. Yeni tehditler belirlendikçe veya varolan tehditlerin özellikleri değiştikçe imzalar güncellenir ve iyileştirilir.

İmza Dağıtımı ve Kullanımı

Oluşturulan imzalar, IDS/IPS cihazlarına veya yazılımlarına dağıtılır ve kullanıma hazır hale getirilir. Bu imzalar, ağ trafiğini izlerken ve analiz ederken kullanılır ve potansiyel tehditlerin tespit edilmesini sağlar.

Oluşturulan imzalar, IDS/IPS cihazlarına veya yazılımlarına dağıtılır ve kullanıma hazır hale getirilir. Bu imzalar, ağ trafiğini izlerken ve analiz ederken kullanılır ve potansiyel tehditlerin tespit edilmesini sağlar.

IDSleri Atlatma Yöntem ve Araçları

Intrusion Detection Systems (IDS) sistemlerinin atlatılması, saldırganların IDS'yi fark etmeden ağda kötü niyetli faaliyetlerde bulunmalarını sağlar. IDS atlatma, saldırganların çeşitli teknikler ve araçlar kullanarak IDS'nin tespit yeteneklerini aşmasını içerir.

Sırasıyla IDS'leri atlatma yöntemleri ve kullanılan araçları inceliyoruz :

Atlatma Yöntemleri

Fragmentasyon

Saldırganlar, ağ paketlerini küçük parçalara böler, böylece IDS'nin bu parçaları birleştirmesi zorlaşır ve saldırı trafiği gözden kaçar.

Örnek: Saldırı trafiğini küçük IP parçalarına bölerek gönderme.

Şifreleme

Saldırganlar, kötü niyetli trafiği şifreleyerek IDS'nin içeriği incelemesini engeller.

Örnek: HTTPS veya VPN kullanarak trafiği şifreleme.

Polimorfizm ve MetamorfizmSaldırganlar, kötü niyetli trafiği şifreleyerek IDS'nin içeriği incelemesini engeller.

Örnek: HTTPS veya VPN kullanarak trafiği şifreleme.

Saldırılar, her yürütüldüğünde farklı bir biçim alarak IDS imzalarından kaçınır.

Örnek: Polimorfik zararlı yazılım veya kod.

Mutasyon ve Obfuscation (Gizleme)

Zararlı yazılım veya komut dosyaları, IDS'nin imza tabanlı tespitinden kaçınmak için sürekli olarak değişir.

Örnek: JavaScript obfuscation teknikleri.

Zararlı yazılım veya komut dosyaları, IDS'nin imza tabanlı tespitinden kaçınmak için sürekli olarak değişir.

Örnek: JavaScript obfuscation teknikleri.

Zamanlama SaldırılarıSaldırılar, IDS'nin dikkatini çekmemek için düşük bant genişliği kullanılarak veya belirli zaman dilimlerinde gerçekleştirilir.

Örnek: Saatlerce süren yavaş saldırılar (slow-rate attacks).

Beyaz Listeleme

Güvenilir olarak bilinen ve beyaz listeye alınmış IP adreslerini kullanarak saldırılar gerçekleştirilir.

Örnek: Güvenilir kaynaklardan gelen trafiği kullanarak IDS'yi atlatma.

Güvenilir olarak bilinen ve beyaz listeye alınmış IP adreslerini kullanarak saldırılar gerçekleştirilir.

Örnek: Güvenilir kaynaklardan gelen trafiği kullanarak IDS'yi atlatma.

Evade Signatures (İmza Atlatma)Bilinen IDS imzalarını atlatmak için saldırı trafiği modifiye edilir.

Örnek: Bilinen imza tanımlayıcılarından kaçınmak için saldırı trafiğinin küçük değişikliklerle gönderilmesi.

Atlatma Araçları

Ağdaki trafiği parçalara böler ve bu parçaların teslim sırasını değiştirir, böylece IDS'nin doğru bir şekilde analiz yapmasını zorlaştırır.

Kullanım: Test amacıyla paket fragmentasyonu.

Nmap

Güçlü bir ağ tarayıcı olan Nmap, IDS atlatma tekniklerini destekler (örneğin, fragmentasyon, düşük bant genişlikli taramalar).

Kullanım: Ağ keşfi ve zafiyet taramaları.

Güçlü bir ağ tarayıcı olan Nmap, IDS atlatma tekniklerini destekler (örneğin, fragmentasyon, düşük bant genişlikli taramalar).

Kullanım: Ağ keşfi ve zafiyet taramaları.

MetasploitGüvenlik açıklarını istismar etmek için kullanılan bu araç, IDS atlatma modüllerine sahiptir.

Kullanım: Güvenlik açıklarını keşfetme ve kullanma.

Tcpreplay

Kayıtlı ağ trafiğini yeniden oynatarak IDS'yi test eder.

Kullanım: Gerçek dünya trafik senaryolarını test etme.

Kayıtlı ağ trafiğini yeniden oynatarak IDS'yi test eder.

Kullanım: Gerçek dünya trafik senaryolarını test etme.

HpingAğ taramaları ve saldırıları için kullanılan bir araçtır, IDS/IPS sistemlerini test etmek için paket oluşturma yeteneği sunar.

Kullanım: Özel paketler oluşturma ve ağ testi.

Scapy

Güçlü bir ağ paket manipülasyon aracı, özelleştirilmiş paket oluşturma ve trafiği analiz etme yeteneğine sahiptir.

Kullanım: Ağ güvenlik testleri ve IDS atlatma.

Güçlü bir ağ paket manipülasyon aracı, özelleştirilmiş paket oluşturma ve trafiği analiz etme yeteneğine sahiptir.

Kullanım: Ağ güvenlik testleri ve IDS atlatma.

Bu yöntemler ve araçlar, ağ güvenliği uzmanlarının IDS sistemlerinin etkinliğini değerlendirmelerine ve bu sistemleri iyileştirmelerine yardımcı olabilir. Ancak, bu tekniklerin kötü niyetli kullanımının yasal ve etik sorunlara yol açabileceği unutulmamalıdır; bu nedenle, yalnızca yetkili ve etik çerçevede kullanılması önemlidir.

IDSler ve Şifreli Trafik

IDS (Intrusion Detection Systems) sistemlerinin şifreli trafikle başa çıkması, ağ güvenliği açısından ciddi bir zorluk oluşturmaktadır. Şifreli trafik, IDS'nin içerik incelemesi yapmasını zorlaştırır çünkü veriler şifrelenmiştir ve bu nedenle normalde düz metin olarak görülebilen kötü niyetli desenler veya imzalar IDS tarafından tespit edilemez. Bu sorunla başa çıkmak için çeşitli yaklaşımlar ve teknikler kullanılabilir.

Şifreli Trafik Üzerinde IDS

SSL/TLS Deşifreleme (SSL/TLS Offloading)Şifreli trafik, bir ara cihaz (örneğin, bir SSL/TLS offload cihazı veya ters proxy) tarafından deşifre edilir, ardından IDS tarafından incelenir ve tekrar şifrelenerek hedefe gönderilir.

Avantajlar: IDS, şifreli trafiğin içeriğini analiz edebilir.

Dezavantajlar: Bu yaklaşım, performans sorunlarına yol açabilir ve güvenlik açıklarına neden olabilir. Ayrıca, gizlilik ve uyumluluk endişeleri oluşturabilir.

Uç Nokta Tespiti ve Yanıt (EDR)

Şifreli trafiğin son noktalarda (örneğin, kullanıcı bilgisayarlarında veya sunucularda) izlenmesi ve analiz edilmesi. EDR çözümleri, uç noktalarda davranış analizi yaparak potansiyel tehditleri tespit eder.

Avantajlar: Şifreli trafiği içeren tehditleri tespit etmede etkilidir.

Dezavantajlar: Merkezi bir IDS'nin sağladığı genel ağ görünürlüğünden yoksundur.

Şifreli trafiğin son noktalarda (örneğin, kullanıcı bilgisayarlarında veya sunucularda) izlenmesi ve analiz edilmesi. EDR çözümleri, uç noktalarda davranış analizi yaparak potansiyel tehditleri tespit eder.

Avantajlar: Şifreli trafiği içeren tehditleri tespit etmede etkilidir.

Dezavantajlar: Merkezi bir IDS'nin sağladığı genel ağ görünürlüğünden yoksundur.

Şifreli trafiğin içeriğine erişilemediğinde, trafiğin meta verileri (örneğin, paket boyutları, zaman damgaları, bağlantı süreleri, sertifika bilgileri) analiz edilir.

Avantajlar: Performans üzerinde daha az etkisi vardır ve gizlilik endişelerini azaltır.

Dezavantajlar: Tam içerik analizi yapamadığı için bazı saldırılar gözden kaçabilir.

Makine Öğrenimi ve Anomali Tespiti

Makine öğrenimi ve yapay zeka teknikleri kullanarak şifreli trafik içindeki anomalileri tespit etmek. Normal trafik desenlerinden sapmaları belirlemek için eğitimli modeller kullanılır.

Avantajlar: Yeni ve bilinmeyen tehditleri tespit etmede etkilidir.

Dezavantajlar: Yanlış pozitif oranları yüksek olabilir ve makine öğrenimi modellerinin eğitimi zaman alabilir.

Makine öğrenimi ve yapay zeka teknikleri kullanarak şifreli trafik içindeki anomalileri tespit etmek. Normal trafik desenlerinden sapmaları belirlemek için eğitimli modeller kullanılır.

Avantajlar: Yeni ve bilinmeyen tehditleri tespit etmede etkilidir.

Dezavantajlar: Yanlış pozitif oranları yüksek olabilir ve makine öğrenimi modellerinin eğitimi zaman alabilir.

IDS ve Şifreli Trafik ile İlgili Araçlar ve Teknikler

SSL/TLS Deşifreleme Cihazları:

F5 Networks BIG-IP, A10 Networks Thunder SSLi, Citrix ADC.

Bu cihazlar, trafiği deşifre eder, IDS/IPS cihazlarının trafiği incelemesine olanak tanır ve ardından trafiği yeniden şifreler.

Endpoint Detection and Response (EDR) Çözümleri:

CrowdStrike Falcon, Carbon Black, SentinelOne.

Uç noktalarda faaliyetleri izler ve analiz eder, şifreli trafiği içeren tehditleri tespit eder.

Gelişmiş Paket Analiz Araçları:

Wireshark, Zeek (Bro).

Meta veri analizi yapar ve anomali tespiti için kullanılır.

Makine Öğrenimi Tabanlı Güvenlik Araçları:

Örnekler: Darktrace, Vectra AI.

Açıklama: Trafik desenlerini öğrenir ve anomali tespiti yapar.

Şifreli trafiğin IDS sistemleri tarafından analiz edilmesi zordur, ancak çeşitli yöntemler ve teknolojiler kullanılarak bu zorluklar aşılabilir. Deşifreleme cihazları, uç nokta tespiti ve yanıt çözümleri, meta veri analizi ve makine öğrenimi teknikleri, şifreli trafiğin içeriğini incelemeye yardımcı olabilir. Ancak, bu yöntemlerin her birinin avantajları ve dezavantajları olduğu unutulmamalıdır ve doğru yaklaşım, ağ güvenliği ihtiyaçlarına ve ortamına bağlı olarak seçilmelidir.

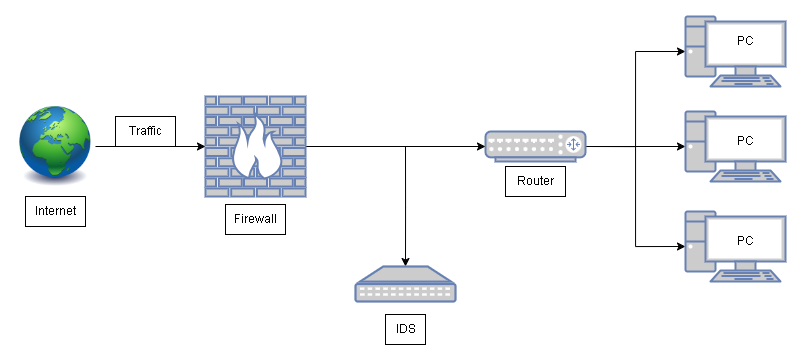

IDS Yerleşimi

IDS (Intrusion Detection System) yerleşimi, bir ağın güvenliğini sağlamak için kritik bir rol oynar. Doğru yerleşim, saldırıların tespit edilmesi ve ağ güvenliğinin sağlanması için çok önemlidir. IDS yerleşimi, ağın yapısına, güvenlik gereksinimlerine ve trafiğin özelliklerine bağlı olarak değişebilir.

IDS Yerleşim Senaryoları

Ağ Çekirdeğinde (Core Network)

IDS, ağın çekirdek kısmına yerleştirilir, bu genellikle ana yönlendirici veya anahtarın yakınında olur.

Avantajlar: Ağdaki tüm trafiği izler, ağın genel güvenlik durumunu değerlendirir.

Dezavantajlar: Ağdaki yüksek trafik hacmi nedeniyle performans sorunları yaşanabilir, belirli bölümlere odaklanmak zor olabilir.

IDS, ağın çekirdek kısmına yerleştirilir, bu genellikle ana yönlendirici veya anahtarın yakınında olur.

Avantajlar: Ağdaki tüm trafiği izler, ağın genel güvenlik durumunu değerlendirir.

Dezavantajlar: Ağdaki yüksek trafik hacmi nedeniyle performans sorunları yaşanabilir, belirli bölümlere odaklanmak zor olabilir.

Sınır (Perimeter)

IDS, ağın giriş ve çıkış noktalarına (örneğin, internet bağlantısı) yerleştirilir.

Avantajlar: Dış tehditlerin tespiti için idealdir, giriş ve çıkış trafiğini izler.

Dezavantajlar: İç tehditleri veya ağ içindeki hareketleri tespit etmekte yetersiz kalabilir.

DMZ (Demilitarized Zone)

IDS, DMZ bölgesinde yerleştirilir. DMZ, genellikle internetten erişilebilen, ancak iç ağdan ayrılmış bir bölgedir.

Avantajlar: Web sunucuları, e-posta sunucuları gibi kritik kaynakların korunmasına yardımcı olur.

Dezavantajlar: Sadece DMZ trafiğini izler, iç ağdaki tehditleri tespit edemez.

IDS, DMZ bölgesinde yerleştirilir. DMZ, genellikle internetten erişilebilen, ancak iç ağdan ayrılmış bir bölgedir.

Avantajlar: Web sunucuları, e-posta sunucuları gibi kritik kaynakların korunmasına yardımcı olur.

Dezavantajlar: Sadece DMZ trafiğini izler, iç ağdaki tehditleri tespit edemez.

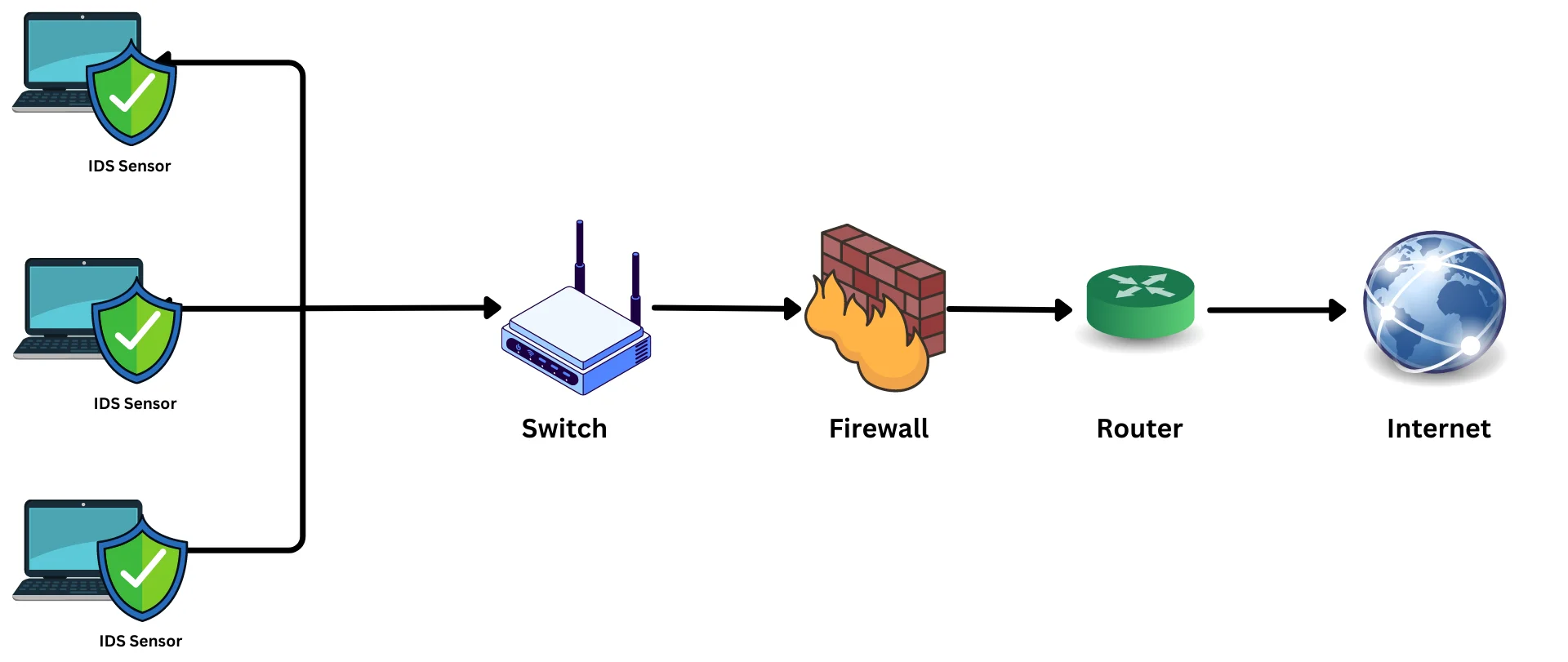

İç Ağda (Internal Network)

IDS, ağın iç kısımlarında, örneğin belirli alt ağlarda veya kritik sunucuların yakınında yerleştirilir.

Avantajlar: İç tehditleri ve lateral hareketleri tespit etmekte etkilidir.

Dezavantajlar: Sadece yerleştirildiği bölümdeki trafiği izler, genel ağ görünürlüğü sınırlıdır.

Anahtarlama Noktaları (Switches)

IDS, anahtarlar üzerinde yerleştirilir, genellikle port mirroring (SPAN) veya tap kullanılarak trafiği izler.

Avantajlar: Belirli bölümler veya cihaz grupları için detaylı izleme sağlar.

Dezavantajlar: Birden fazla anahtar kullanılıyorsa, merkezi bir görünüm elde etmek zor olabilir.

IDS, anahtarlar üzerinde yerleştirilir, genellikle port mirroring (SPAN) veya tap kullanılarak trafiği izler.

Avantajlar: Belirli bölümler veya cihaz grupları için detaylı izleme sağlar.

Dezavantajlar: Birden fazla anahtar kullanılıyorsa, merkezi bir görünüm elde etmek zor olabilir.

Yerleşim Stratejileri

Tek Nokta Yerleşimi (Single Point Deployment)

IDS, tek bir kritik noktada yerleştirilir.

Avantajlar: Kolay yönetim ve düşük maliyet.

Dezavantajlar: Kapsam sınırlıdır, belirli bölgeler veya tehditler gözden kaçabilir.

IDS, tek bir kritik noktada yerleştirilir.

Avantajlar: Kolay yönetim ve düşük maliyet.

Dezavantajlar: Kapsam sınırlıdır, belirli bölgeler veya tehditler gözden kaçabilir.

Çok Noktalı Yerleşim (Multiple Point Deployment)

Birden fazla IDS, farklı ağ noktalarına yerleştirilir.

Avantajlar: Geniş kapsam ve daha yüksek güvenlik.

Dezavantajlar: Daha karmaşık yönetim ve yüksek maliyet.

Hibrit Yerleşim (Hybrid Deployment)

Hem ağ çekirdeğinde hem de kritik bölümlerde IDS'ler yerleştirilir.

Avantajlar: Hem genel hem de detaylı izleme sağlar.

Dezavantajlar: Orta derecede karmaşıklık ve maliyet.

Hem ağ çekirdeğinde hem de kritik bölümlerde IDS'ler yerleştirilir.

Avantajlar: Hem genel hem de detaylı izleme sağlar.

Dezavantajlar: Orta derecede karmaşıklık ve maliyet.

Source:

Source:

TURKHACKTEAM.ORG // CH

Kritik Sistemler ve Uygulamalar, Özellikle önemli sunucuların ve uygulamaların bulunduğu segmentlerde IDS yerleştirilmelidir. Kullanıcı Trafiği, Yoğun kullanıcı trafiğinin olduğu bölgelerde IDS, kullanıcı etkinliklerini izlemek ve tehditleri tespit etmek için konumlandırılabilir. Veri Akış Yolları, Ağdaki ana veri akış yollarına (örneğin, veri merkezleri arası bağlantılar) yakın yerlere IDS yerleştirilmelidir. İzleme ve Yönetim, IDS yerleşimi yapılırken, merkezi bir izleme ve yönetim konsolu kullanarak tüm IDS cihazlarının etkin bir şekilde yönetilmesi sağlanmalıdır. IDS yerleşimi, ağın güvenlik gereksinimlerine, trafiğin yapısına ve mevcut tehditlere bağlı olarak dikkatli bir şekilde planlanmalıdır. Doğru yerleşim, ağ güvenliğini artırırken yanlış yerleşim güvenlik açıklarına yol açabilir.