Herkese Merhabalar,

Bugün Sizlere HIDS Nedir Bu Konudan Bahsedeceğim.

HIDS Nedir

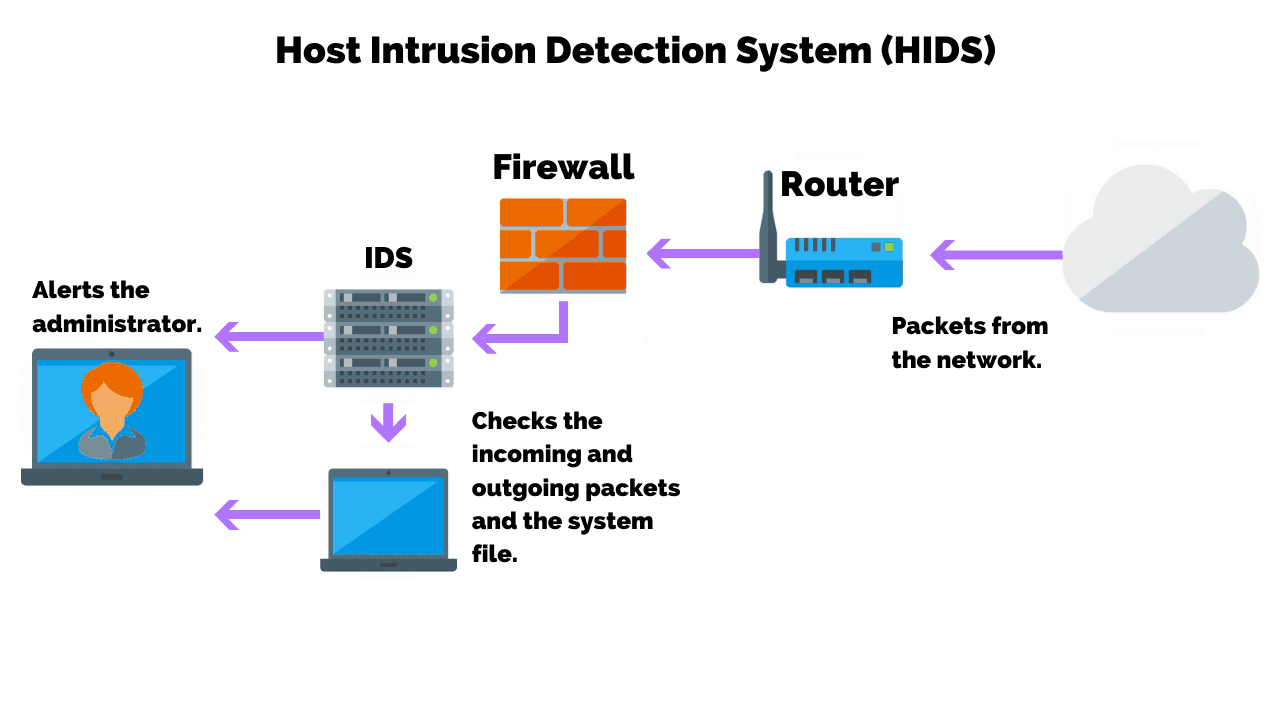

HIDS,bir bilgisayardaki veya ağdaki şüpheli etkinlikleri tespit etmek için izleyen ve harici katılımcıların izinsiz girişlerini ve kaynakların veya verilerin dahili olanların yanlış kullanımınımlarını tespit etmek için kullanılan sistemdir.Görüldüğü üzere HIDS'ler yüklendikleri bilgisayar altyapısındaki trafiği ve şüpheli etkinliği izler.

Türkçe Karşılığı : Bilgisayar Tabanlı Saldırı Tespit Sistemi

HIDS Avantajları Nelerdir :

Yerel koruma: HIDS, koruma altına aldıkları ana bilgisayara yüklenir, bu da onların bir ağ tabanlı girişim tespit sistemi (NIDS) tarafından görülemeyebilecek tehditleri izleyip tespit edebileceği anlamına gelir.

Gerçek zamanlı izleme: HIDS, ana bilgisayarı gerçek zamanlı olarak izleyebilir, bu da potansiyel tehditleri hızlı bir şekilde tespit etme ve yanıt verme yeteneğine sahip olmalarını sağlar.

Özelleştirme: HIDS, koruma altına aldıkları ana bilgisayarın özel ihtiyaçlarına göre özelleştirilebilir. Bu, potansiyel tehditleri tespit etmek için kurallar ve eşikleri belirlemeyi ve bu tehditlere yanıt vermeyi de içerir.

Detaylı günlükler: HIDS, ana bilgisayar üzerinde yapılan etkinlikler hakkında detaylı günlükler sağlayabilir, bu da adli inceleme ve olay yanıtı için yararlı olabilir.

NIDS ile birlikte kullanım: HIDS, NIDS ile birlikte kullanılarak daha kapsamlı bir güvenlik çözümü sağlayabilir. NIDS, potansiyel tehditleri ağ üzerinden izlerken, HIDS, NIDS tarafından tespit edilemeyebilecek tehditleri ana bilgisayar üzerinden izleyebilir.

İç tehditler karşısında koruma: HIDS, ana bilgisayara erişimi olan kötü niyetli çalışanlar veya işçiler gibi iç tehditler karşısında da koruma sağlayabilir.

Bilgisayar Tabanlı Saldırı Tespit Sistemi Nasıl Çalışır?

HIDS araçları, uygulamalarınız tarafından oluşturulan "logları" yani günlük dosyalarını izleyerek, anormallikleri ve saldırıların meydana gelebileceğini gösteren işaretleri hızlı bir şekilde aramanızı sağlayan etkinliklerin ve işlevlerin geçmiş bir kaydını oluşturur. Ayrıca, günlük dosyalarınızı derler ve günlük dosyası sunucunuzun dizin yapısıyla hizalanarak organize olmanızı sağlar, böylece dosyaları uygulamaya, tarihe veya diğer metriklere göre aramayı veya sıralamayı kolaylaştırır.

HIDS araçlarının temel işlevi, düzenlendikten ve derlendikten sonra alışılmadık davranışlar için günlük dosyalarını sıralamanıza gerek bırakmayan otomatik algılamadır. HIDS'ler, günlük dosyalarınızı aramak, kuralların belirlediği olay veya etkinliklerle işaretlemek, kuralların belirlediği potansiyel kötü niyetli davranışların göstergesi olabilir,bazıları önceden ayarlanmış ancak kuruluşunuzun özel gereksinimlerine uyacak şekilde değiştirilebilen ve güncellenebilen kurallar ve politikalar kullanır.

HIDS Yazılımlarının Tespit Yöntemleri Nelerdir ?

1. Gerçek saldırı tespitini yapmasının iki yolu vardır: anormallikler ve imzalar.

I. Anomali tabanlı algılama, kullanıcıların veya işlemlerin neden olduğu olağandışı veya düzensiz etkinlikleri arar. Örneğin, ağınıza aynı gün içinde dünyanın dört bir yanındaki farklı şehirlerden aynı giriş bilgileriyle erişildiyse, bu anormal bir davranış belirtisi olabilir. Anormallik tabanlı algılama anketleri kullanan bir HIDS, beklenmedik davranış belirtileri için dosyaları günlüğe kaydeder.

II. İmzaya dayalı algılama biçimi, kalıplara ilişkin verileri izler diğer bir tabiriyle bu mekanizma bilinen tehditlere karşı koruma sağlar.İmza tabanlı algılama çalıştıran HIDS'ler, günlük dosyalarında benzer taramalar yaparak program dosyalarında bit kalıpları veya anahtar kelimeler arayan virüsten koruma uygulamalarına benzer şekilde çalışır.Sadece bilinen tehditleri tespit edebilirler ve bu nedenle bilinmeyen tehditleri tespit etmede verimli değildirler. Bir saldırıyı tespit etmek için imza eşleşmesi kesin olmalıdır, aksi takdirde saldırı bilinen tehdit imzasından küçük bir varyasyon olsa bile, sistem tespit edemez.

HIDS Kullanırken Dikkat Edilmesi Gereken En Önemli Husus Nedir ?

* HIDS yazılımları her nekadar bizlerin işlerini kolaylaştırsada,kullanımından önce belirli bir kurallar/politikalar dizisi üzerinde çalışır.Eğer HIDS'den çok iyi bir verim almak istiyorsanız bu kuralları/politikaları iyi bir şekilde hazırlayıp güncellemeniz gerekir.

Umarım Sizler İçin Faydalı Olmuştur,