Herkese selamlar. Bugün değerli @'B4TU hocamın "cyberdefenders.org" üzerinden açtığı "Hunter" adlı challange'in 2.Partını sizlerle paylaşacağım.

Vakaya Genel Bakış

Vakaya Genel Bakış: SOC ekibi, bir çalışanın sisteminden gelen bazı yasa dışı bağlantı noktası tarama etkinlikleriyle ilgili bir uyarı aldı. Çalışanın, ağ içinde herhangi bir bağlantı noktası taraması veya herhangi bir saldırgan bilgisayar korsanlığı faaliyeti yapma yetkisi yoktu. Çalışan, bunun hakkında hiçbir fikri olmadığını ve muhtemelen onun adına hareket eden bir kötü amaçlı yazılım olduğunu iddia etti. IR ekibi hemen yanıt vermeyi başardı ve bazı araştırmalar yapmak için kullanıcının sisteminin tam bir adli görüntüsünü aldı.

Kullanıcının bağlantı noktası taraması ve belki başka şeyler yapmak için kasıtlı olarak yasa dışı uygulamalar yüklediğine dair bir teori var. Muhtemelen bir port taramasının çok ötesinde daha büyük bir şey planlıyordu!

Her şey, kullanıcının reddedilen bir maaş zammı talep etmesiyle başladı. Ondan sonra davranışları anormal ve farklıydı. Şüphelinin teknik becerilerinin zayıf olduğuna inanılıyor ve ona yardım eden bir yabancı olabilir!

Amacınız görüntüyü analiz etmek ve bu teoriyi doğrulamak veya reddetmek.

Kullanılan Araçlar

FTK Imager

Stellar Repair for Outlook

WinPrefetchView

PECmd

ShellBagsExplorer

16-)What is the Gmail address of the suspect employee? (Şüpheli çalışanın Gmail adresi nedir?)

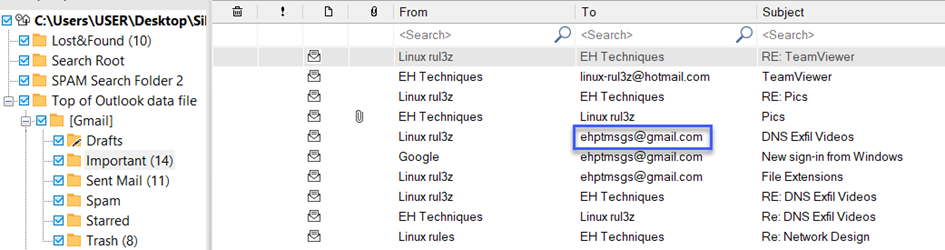

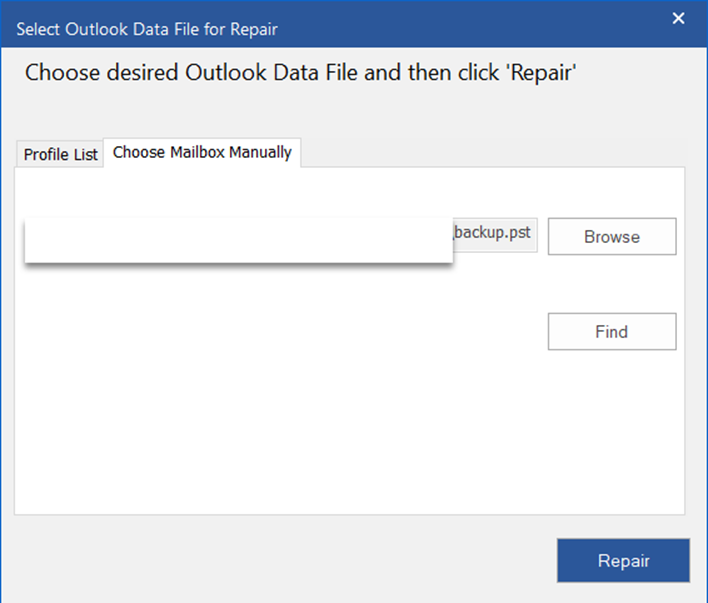

Stellar Repair for Outlook toolu ile Hunter/Documents/Outlook Files dizini altındaki backup.pst dosyasını incelemek üzere dışarı çıkarıyoruz.

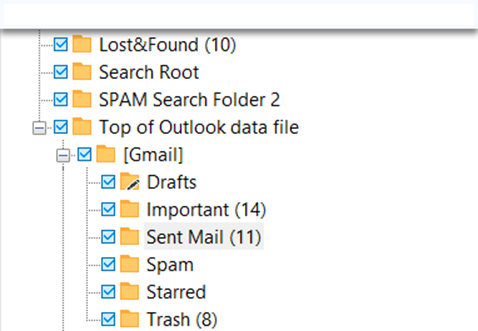

Tool vasıtasıyla backup dosyamızı açıyoruz. Gmail altındaki sekmelerden Important sekmesine giriyoruz ve bize şüphelinin Gmail adresini veriyor.

Cevap: [email protected]

17-) It looks like the suspect user deleted an important diagram after his conversation with the external attacker. What is the file name of the deleted diagram? (Görünüşe göre şüpheli kullanıcı, harici saldırganla görüşmesinden sonra önemli bir diyagramı silmiş. Silinen diyagramın dosya adı nedir?)

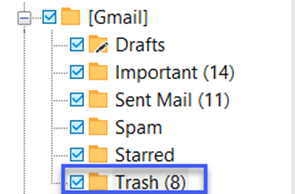

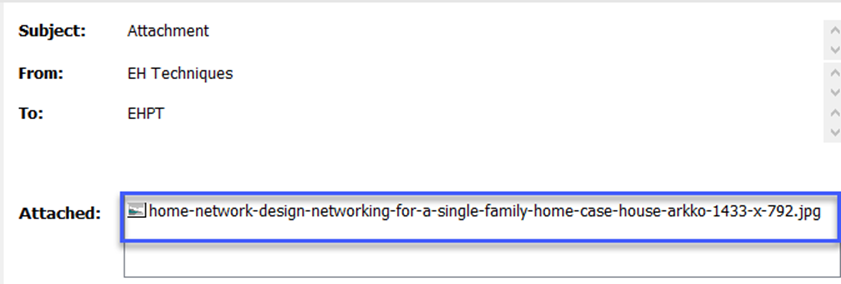

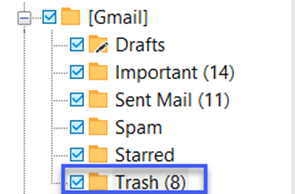

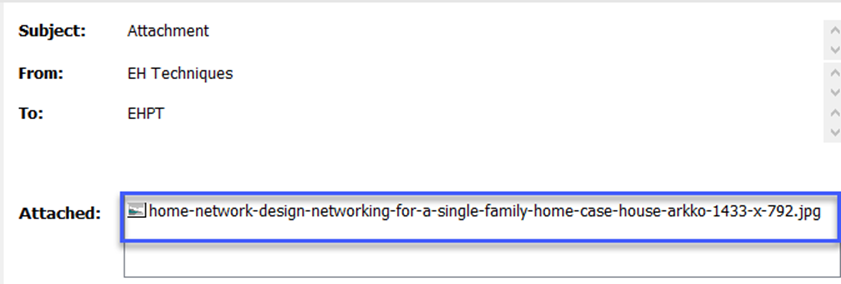

Gmail altındaki sekmelerden soruda silineni istediği için direk Trash sekmesine gidiyoruz.

8 mail içerisinden attachment yani ek gönderilen 4 maili incelediğimizde cevabımızı 21 Haziran 2016 tarihinde 15.19 da gönderilen bu mailde buluyoruz.

Cevap: home-network-design-networking-for-a-single-family-home-case-house-arkko-1433-x-792.jpg

Gmail altındaki sekmelerden soruda silineni istediği için direk Trash sekmesine gidiyoruz.

8 mail içerisinden attachment yani ek gönderilen 4 maili incelediğimizde cevabımızı 21 Haziran 2016 tarihinde 15.19 da gönderilen bu mailde buluyoruz.

Cevap: home-network-design-networking-for-a-single-family-home-case-house-arkko-1433-x-792.jpg

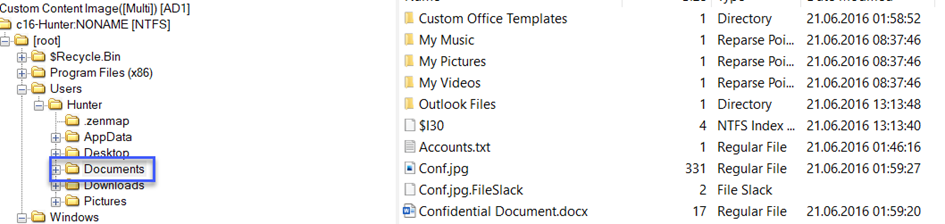

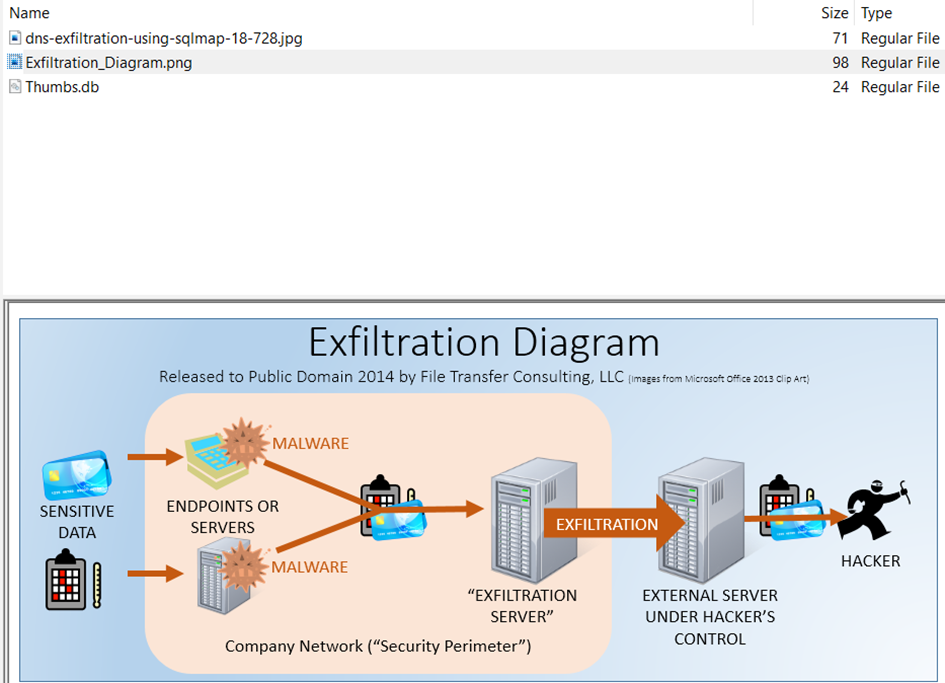

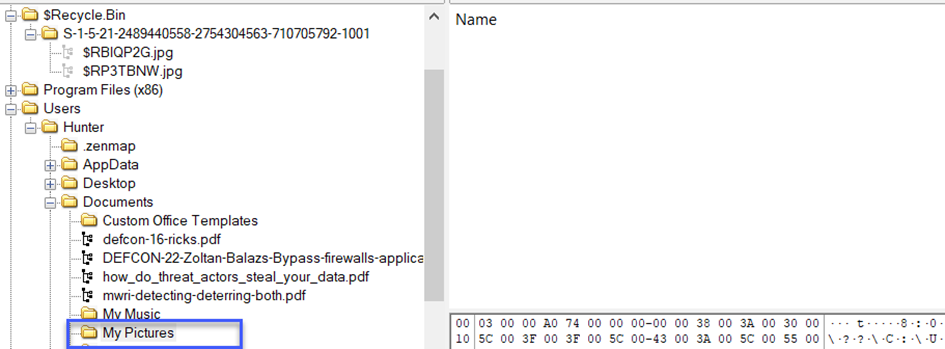

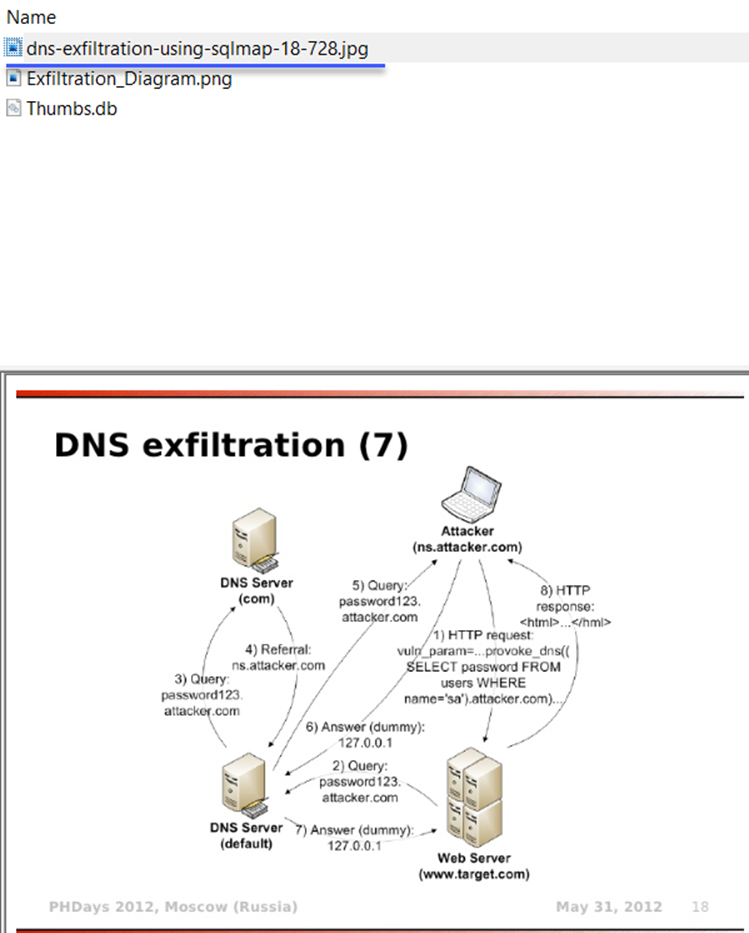

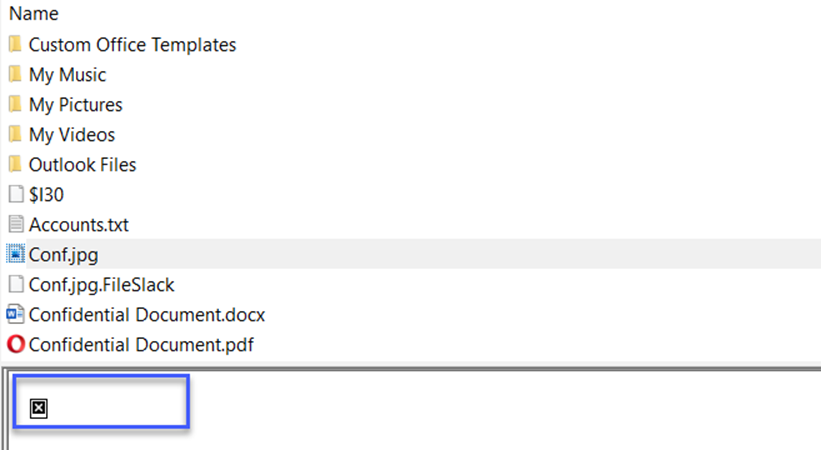

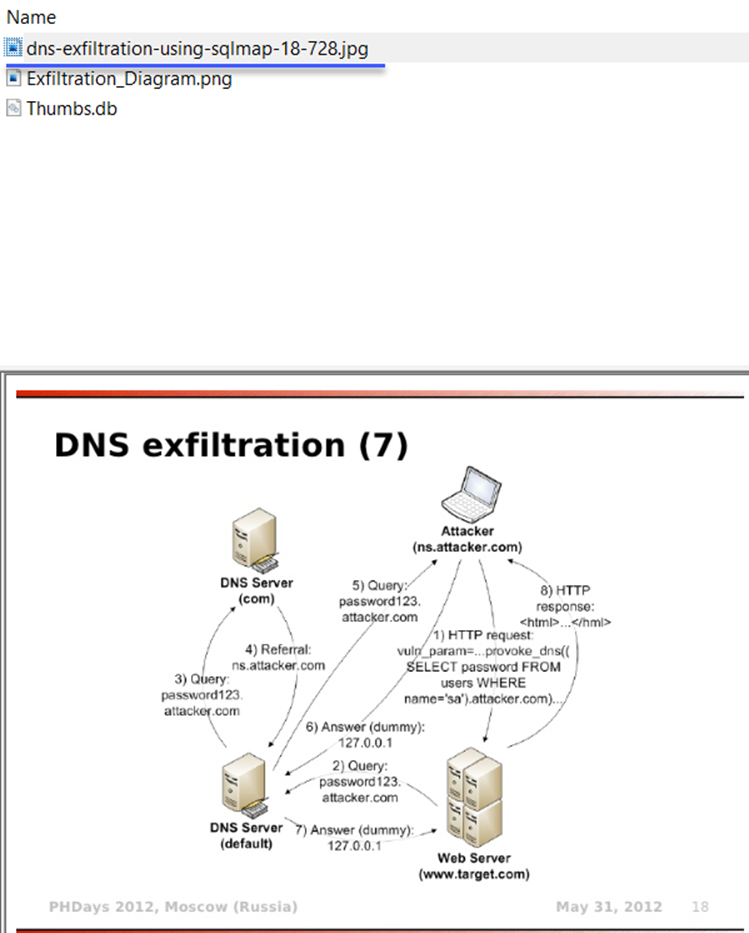

18 -) The user Documents directory contained a PDF file discussing data exfiltration techniques. What is the name of the file? (Kullanıcı Belgeleri dizini, veri hırsızlığı tekniklerini tartışan bir PDF dosyası içeriyordu. Dosyanın adı nedir?)

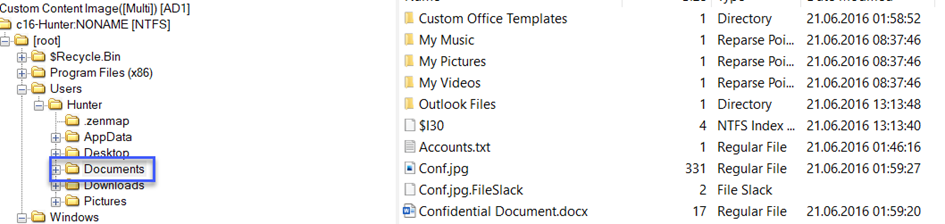

Sorudan yola çıkarak yapmamız gereken ilk şey PDF kelimesi üzerine düşünmek. Yani PDF kelimesinden yola çıkacak olursak doküman, dokümantasyon dizinleri veya dosyaları üzerinde arama yapmamız gerekir.

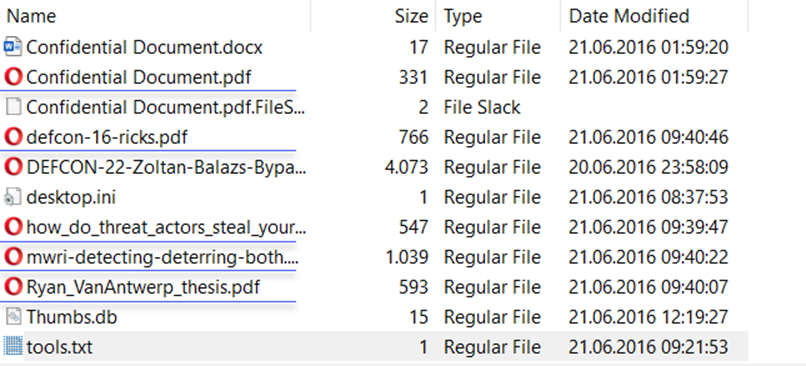

Bu dizin altındaki dosyaları (.pdfler) incelemeye başlarsak:

5 adet pdf dosyasını görürüz. Hepsini dışarı aktarıp (export files) incelersek 4 önemli dosya arasında kalıyoruz.

a-) defcon-16-ricks pdfi DNS Data Exfiltration ile ilgili

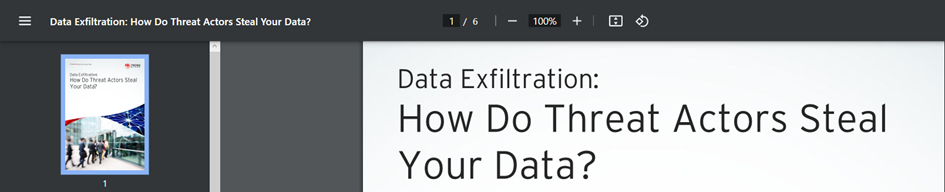

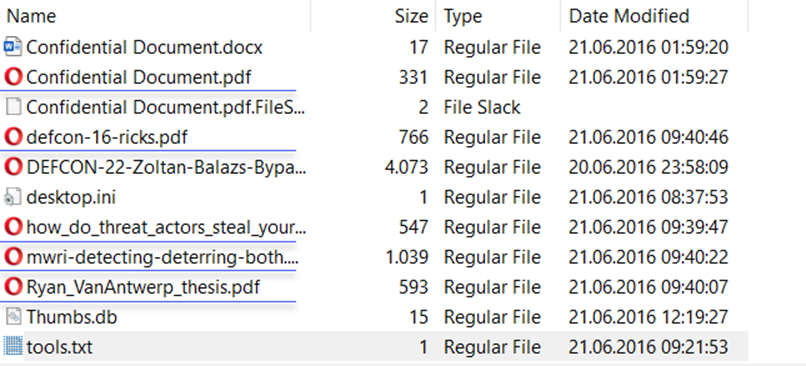

b-) how_do_threat_actors_steal_your_data pdfini açtığımızda ise bizi Data Exfiltration başlığı karşılıyor, cevaba yazdığımızda ise yanlış bayrak yazısı ile karşılıyoruz.

Diğer pdfimize bakıyoruz.

c-) mwri-detecting-deterring-both pdfini açtığımızda da bizi Data Exfiltration başlığı karşılıyor:

Fakat bu da yanlış bayrak. Son dosyamıza bakalım o hale.

d-) Ryan_VanAntwerp_thesis pdfimizi açtığımızda ise bizi aşağıdaki başlık karşılıyor:

Exfiltration Techniques: An examination and emulation

Bunu yazdığımızda ise bayrağımızı doğru kabul ediyor.

Cevap: Ryan_VanAntwerp_thesis.pdf

Sorudan yola çıkarak yapmamız gereken ilk şey PDF kelimesi üzerine düşünmek. Yani PDF kelimesinden yola çıkacak olursak doküman, dokümantasyon dizinleri veya dosyaları üzerinde arama yapmamız gerekir.

Bu dizin altındaki dosyaları (.pdfler) incelemeye başlarsak:

5 adet pdf dosyasını görürüz. Hepsini dışarı aktarıp (export files) incelersek 4 önemli dosya arasında kalıyoruz.

a-) defcon-16-ricks pdfi DNS Data Exfiltration ile ilgili

b-) how_do_threat_actors_steal_your_data pdfini açtığımızda ise bizi Data Exfiltration başlığı karşılıyor, cevaba yazdığımızda ise yanlış bayrak yazısı ile karşılıyoruz.

Diğer pdfimize bakıyoruz.

c-) mwri-detecting-deterring-both pdfini açtığımızda da bizi Data Exfiltration başlığı karşılıyor:

Fakat bu da yanlış bayrak. Son dosyamıza bakalım o hale.

d-) Ryan_VanAntwerp_thesis pdfimizi açtığımızda ise bizi aşağıdaki başlık karşılıyor:

Exfiltration Techniques: An examination and emulation

Bunu yazdığımızda ise bayrağımızı doğru kabul ediyor.

Cevap: Ryan_VanAntwerp_thesis.pdf

19-)What was the name of the Disk Encryption application Installed on the victim system? (Kurban sisteme yüklenen Disk Şifreleme uygulamasının adı neydi?)

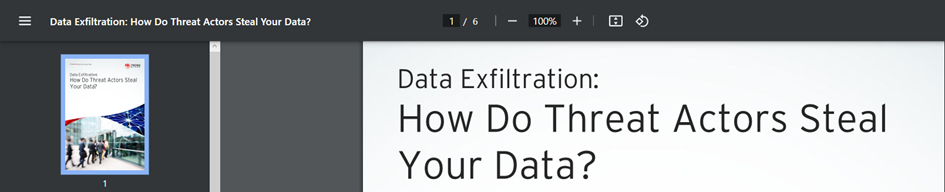

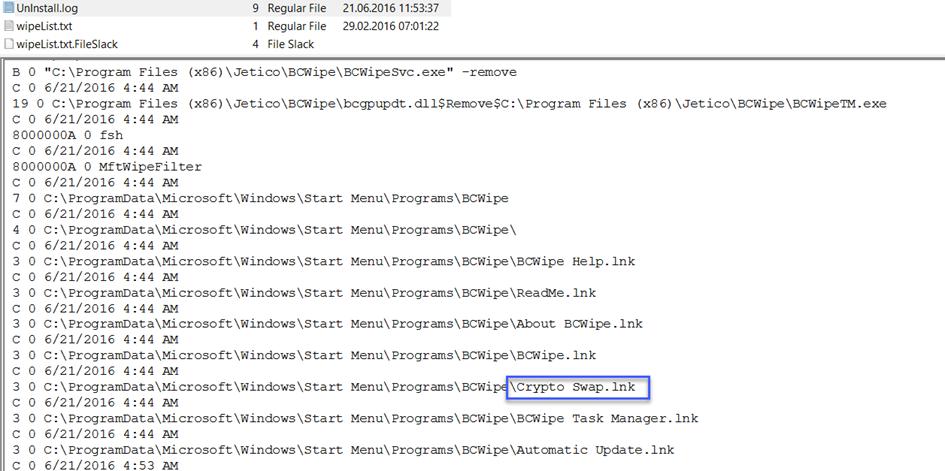

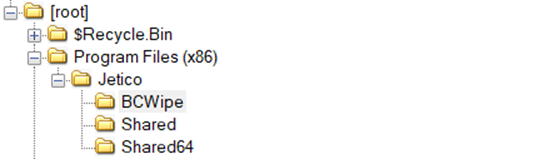

Soruda installed kelimesini kullandığı için öncelikli olarak Program Files (x86) dizinine bakıyorum. Sonrasında Jetico dizini altında 3 adet dizin görüntülüyorum. Bunlar Shared – Shared64 ve BCWipe. BCWipe dizini dikkatimi çekiyor ve içine bakıyorum (BCWipe, sabit sürücüye zarar vermeden belirli veri dosyalarını cerrahi olarak silmek için tasarlanmıştır. Aynı zamanda BCWipe, dosyaları hiçbir zaman kurtarılamayacakları veya silinemeyecekleri şekilde kalıcı olarak silmenizi sağlar).

Cevap: Crypto Swap

Soruda installed kelimesini kullandığı için öncelikli olarak Program Files (x86) dizinine bakıyorum. Sonrasında Jetico dizini altında 3 adet dizin görüntülüyorum. Bunlar Shared – Shared64 ve BCWipe. BCWipe dizini dikkatimi çekiyor ve içine bakıyorum (BCWipe, sabit sürücüye zarar vermeden belirli veri dosyalarını cerrahi olarak silmek için tasarlanmıştır. Aynı zamanda BCWipe, dosyaları hiçbir zaman kurtarılamayacakları veya silinemeyecekleri şekilde kalıcı olarak silmenizi sağlar).

Cevap: Crypto Swap

20-) What are the serial numbers of the two identified USB storage? (Tanımlanan iki USB depolama biriminin seri numaraları nelerdir?)

Kayıt defteri içerisinde bağlı USB cihazlarını göreceğimiz dizin/konum:HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\USB dir

Fakat biz incelemeyi Registry Explorer toolu vasıtasıyla yapacağımız için gerekli olan dizin:

SYSTEM > ControlSet001 > Enum > USBTOR dur.

Dizin altında 2 USB ismi gözükür bunlardan ilki:

Disk&Ven_Imation&Prod_Nano_Pro&Rev_PMAP

İkincisi ise:

Disk&Ven_Lexar&Prod_JumpDrive&Rev_1100 dur. Cevabımız da bu dizine girdikten sonra gözükmektedir.

Cevap: 07B20C03C80830A9,AAI6UXDKZDV8E9OU

21-)One of the installed applications is a file shredder. What is the name of the application? (Yüklü uygulamalardan biri bir dosya parçalayıcıdır. Uygulamanın adı nedir?)

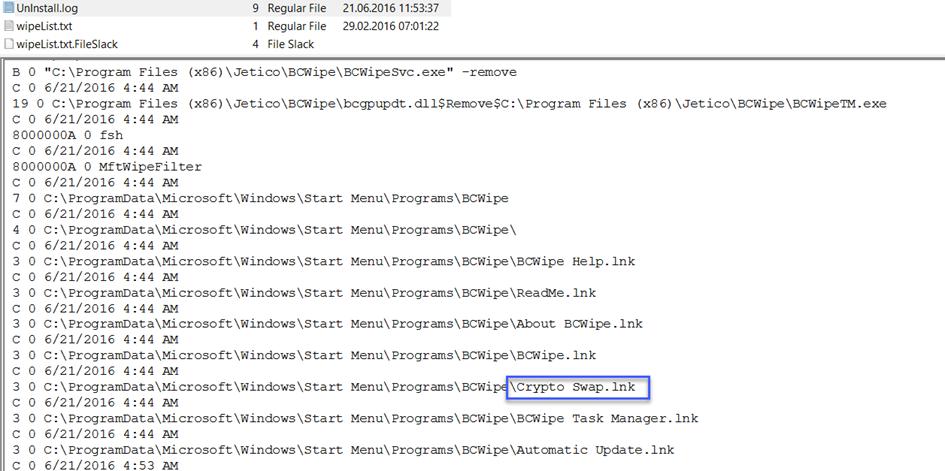

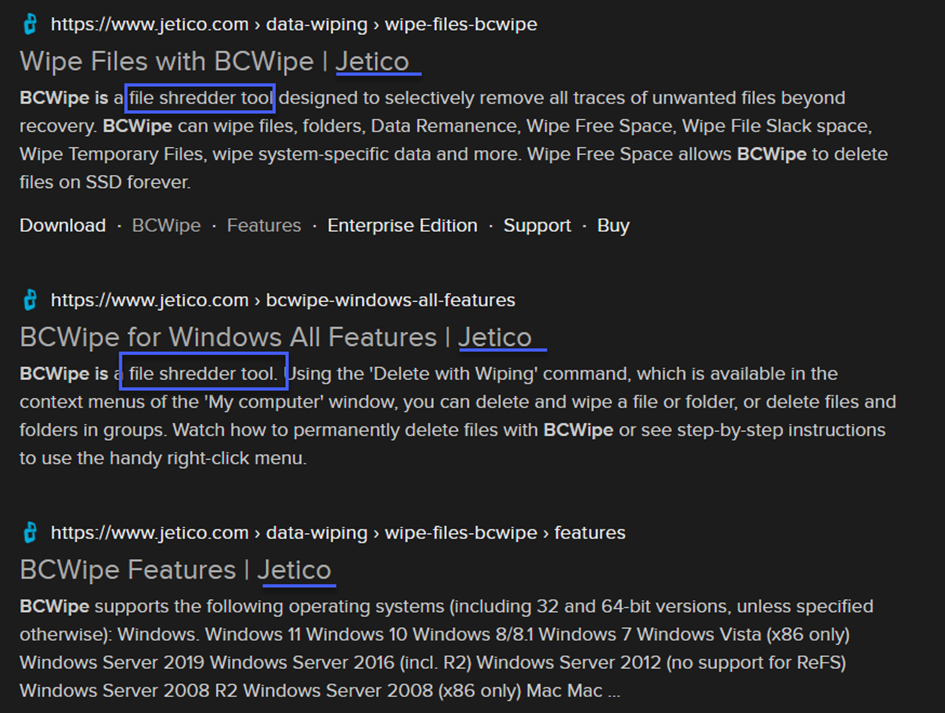

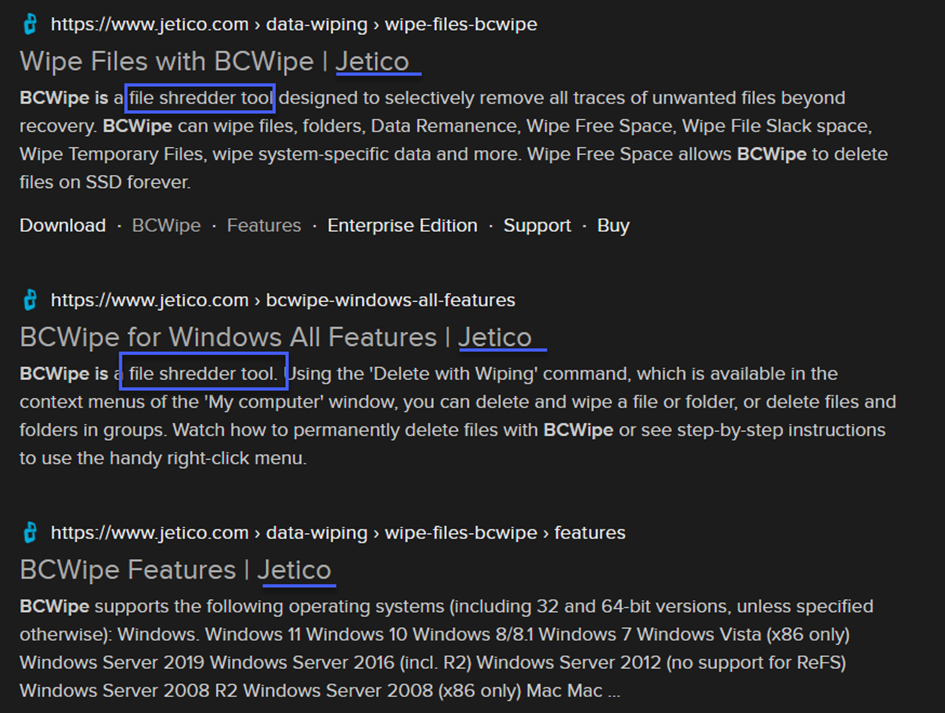

Biz 19. Soruyu cevaplarken buna değinmiştik. File shredder dediği dosya parçalayıcı yani dosyaları silen, üzerlerinde işlem yapan bir uygulama. Onun da cevabı BCWipe fakat cevabı BCWipe olarak kabul etmiyor. Bu toolu hakkında bilgi edinmek için biraz araştıralım o halde:

Bize bu uygulamanın geliştiricisinin Jetico olduğunu söylüyor..

Bu ekran görüntüsünde ise BCWipe toolunun dosya parçalayıcı (file shredder tool) olduğunu söylüyor.

Aynı zamanda BCWipe toolu Jetico dizini altında bulunmaktadır, buradan yola çıkarak cevabımızı BCWipe yerine Jetico BCWipe şeklinde değiştirelim.

Cevap: Jetico BCWipe

Biz 19. Soruyu cevaplarken buna değinmiştik. File shredder dediği dosya parçalayıcı yani dosyaları silen, üzerlerinde işlem yapan bir uygulama. Onun da cevabı BCWipe fakat cevabı BCWipe olarak kabul etmiyor. Bu toolu hakkında bilgi edinmek için biraz araştıralım o halde:

Bize bu uygulamanın geliştiricisinin Jetico olduğunu söylüyor..

Bu ekran görüntüsünde ise BCWipe toolunun dosya parçalayıcı (file shredder tool) olduğunu söylüyor.

Aynı zamanda BCWipe toolu Jetico dizini altında bulunmaktadır, buradan yola çıkarak cevabımızı BCWipe yerine Jetico BCWipe şeklinde değiştirelim.

Cevap: Jetico BCWipe

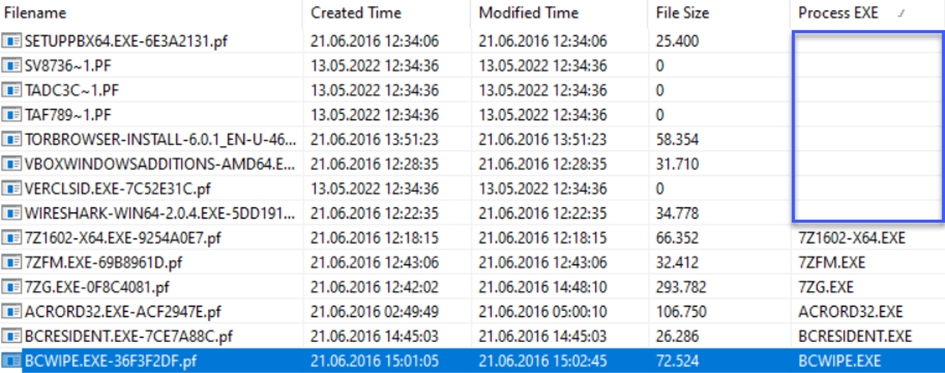

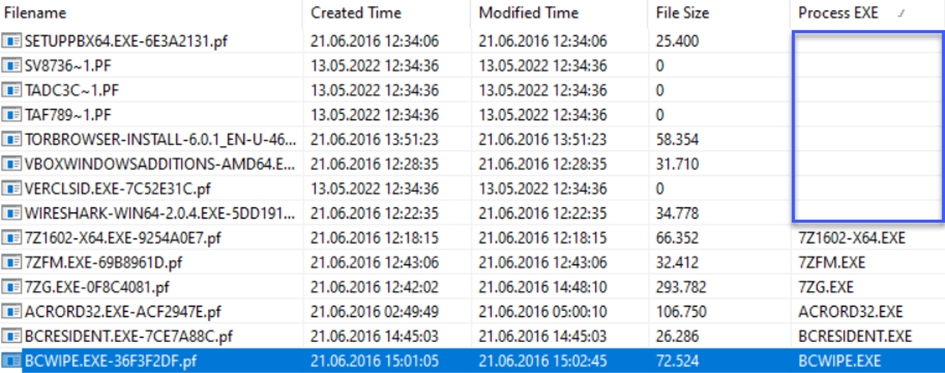

22-) How many prefetch files were discovered on the system?(Sistemde kaç adet prefetch dosyası keşfedildi ?)

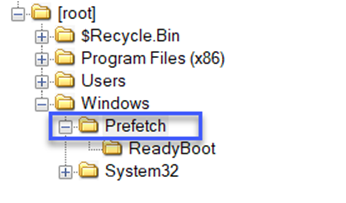

NOT1: Prefetch kelimesinin anlamı Türkçe’ye önceden getirme olarak çevirilir fakat ben şöyle bir açıklama yapmak istiyorum:Prefetch Files: Bunlar, önceden getirme olarak Sistem klasörü adında depolanan geçici dosyalardır. Prefetch, bir bellek yönetimi özelliğidir. Makinenizde sık çalışan uygulamayla ilgili günlükler(log), ön getirme klasöründe saklanır(prefetch folder). Log, Hash Formatında şifrelenir, böylece hiç kimse uygulama verilerinin şifresini kolayca çözemez. Bu dosyalar, dosya yürütüldüğünde tüketilen zaman damgasını ve diğer kaynakları çıkarmak için kullanılabilir. Prefetch verileri varsayılan olarak C:\Windows\Prefetch dizininde saklanır.

Yani biz prefetch kelimesini gördüğümüzde çevirmek yerine prefetch dosyalarıyla ilgili olduğunu, bellek yönetimi özelliği olduğu ve makinemizde çalışan uygulamalarla ilgili log kayıtları tuttuğunu anlayacağız.

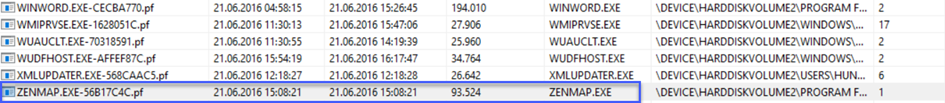

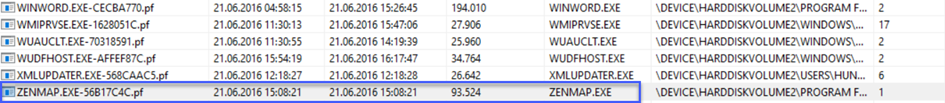

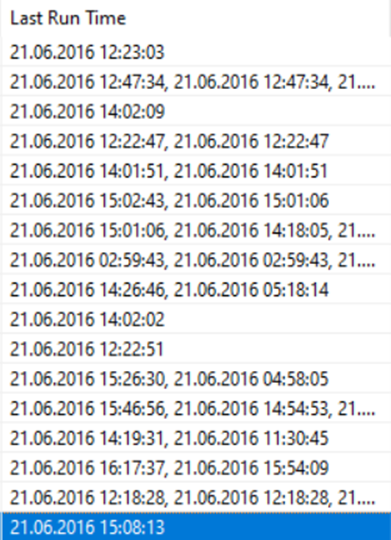

Windows dizini altındaki Prefetch dosyasını dışarı aktaralım ve WinPrefetchView toolu ile bu dosyayı görüntüleyelim

NOT2:

Options > Advanced Options (F9) sekmesinden Prefetch Folder bölümü otomatik olarak bilgisayarımızın varsayılan saklanma dizini C:\Windows\Prefetch olarak seçili kalacaktır. Bu yüzden bunu değiştirmeyi (dışarı aktardığımız Prefetch dosyasının dizinini seçmeyi unutmayalım).

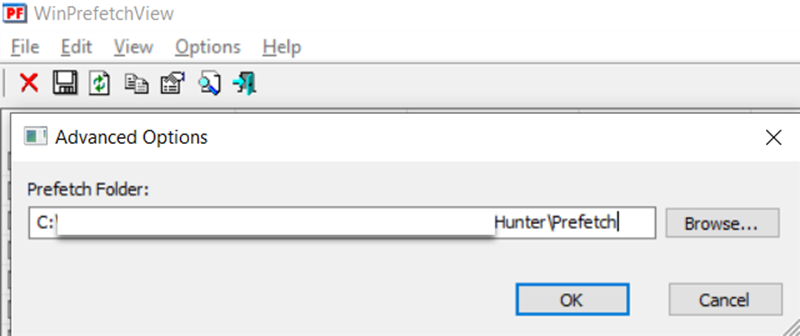

Sonrasında Prefetch dosyamızı açtığımızda Ctrl + a kombinasyonu ile bütün dosyaları seçeriz ama bize gerekli olan .pf uzantılı olanlardır ki zaten tool sadece .pf uzantılı dosyaları destekler/açar (prefetch file extension – prefetch dosya uzantısı anlamına gelir).

*Burada söylemek istediğim FTK İmager da 229 dosya vardır (.pf, .bin, .db dosya uzantıları dahil olduğu için). Bize soruda keşfedilen prefetch dosya uzantılarını sorduğu için açıkladım.

Dışarı aktardığımız Prefetch dosyasını incelerken tekrardan bi Ctrl + a yaparak bütün dosyaları seçiyoruz ve bize 186 dosya olduğunu söylüyor. Cevap kısmına yazdığımızda ise bize yanlış bayrak diyor. Hemen incelememize devam edelim. Filename sütununa tıklayarak alfabeye göre bir düzene sokuyoruz fakat yine olmuyor. Sonrasında File Size yani dosya boyutları dikkatimi çekiyor ve filtreleme yaptığımda boyutu 0 olan dosyalar başta olmak üzere bir sıralama gerçekleşiyor.

Ekran görüntüsünde 12 prefetch dosyasının dosya boyutunun 0 olduğunu görüyoruz ve 186 dosyamızdan 0 dosya boyutlu 12 dosyayı çıkardığımızda cevabımıza ulaşıyoruz.

Cevap: 174

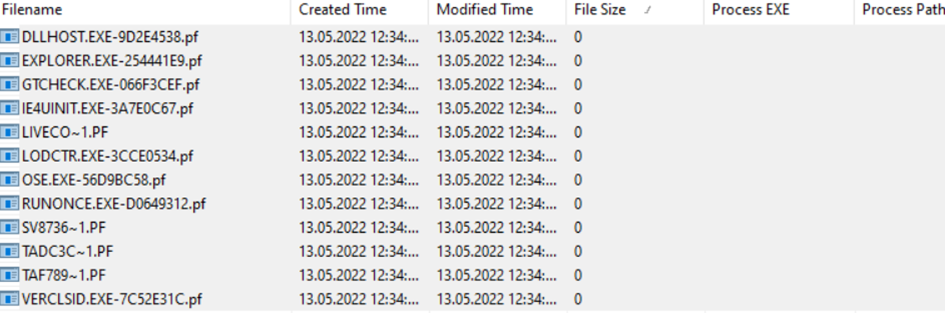

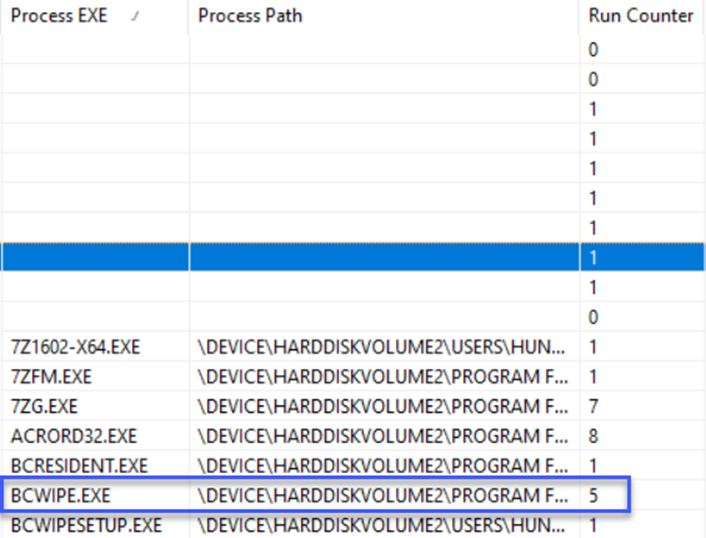

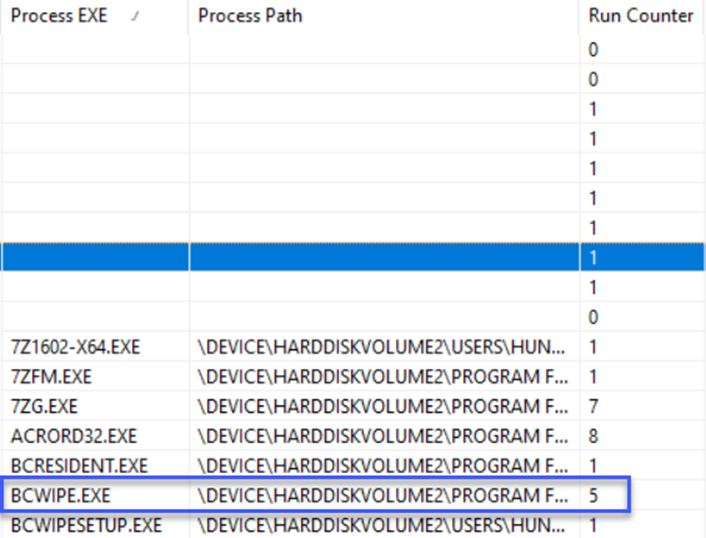

23-) How many times was the file shredder application executed?( Dosya parçalayıcı uygulaması kaç kez yürütüldü?)

Şimdi burada biraz düşünelim ve tool üzerinde incelemeye devam edelim. Önceki soruda filtrelemeden bahsetmişken bütün sütunlara bir bakalım nereleri filtreleyebiliyoruz ?

İki sütun daha gözümüze çarpıyor ilki Run Counter ikincisi ise Process EXE. İlki yani run counter çalıştırma sayacı. İkincisi ise exe işlemleri. Yani biz burada istediğimiz dosyayı bulabilirsek cevabımıza ulaşacağız. Şimdi shredder application neydi ? BCWipe.

Ozaman hemen Process EXE sütununda BCWipe(.exe) dosyasını bulalım. Ya da bunu tek tek aramaktansa B harfi üstlerde olacağı için Process Exe sütununda filtreleme yapalım bakalım sonuç ne olacak:

Karşımıza boyutu 0 olan dosyalardan sonra hemen 6. Satırda çıktı ve çalıştırılma sayısını ise 5 olarak görüntülüyoruz.

Cevap: 5

Şimdi burada biraz düşünelim ve tool üzerinde incelemeye devam edelim. Önceki soruda filtrelemeden bahsetmişken bütün sütunlara bir bakalım nereleri filtreleyebiliyoruz ?

İki sütun daha gözümüze çarpıyor ilki Run Counter ikincisi ise Process EXE. İlki yani run counter çalıştırma sayacı. İkincisi ise exe işlemleri. Yani biz burada istediğimiz dosyayı bulabilirsek cevabımıza ulaşacağız. Şimdi shredder application neydi ? BCWipe.

Ozaman hemen Process EXE sütununda BCWipe(.exe) dosyasını bulalım. Ya da bunu tek tek aramaktansa B harfi üstlerde olacağı için Process Exe sütununda filtreleme yapalım bakalım sonuç ne olacak:

Karşımıza boyutu 0 olan dosyalardan sonra hemen 6. Satırda çıktı ve çalıştırılma sayısını ise 5 olarak görüntülüyoruz.

Cevap: 5

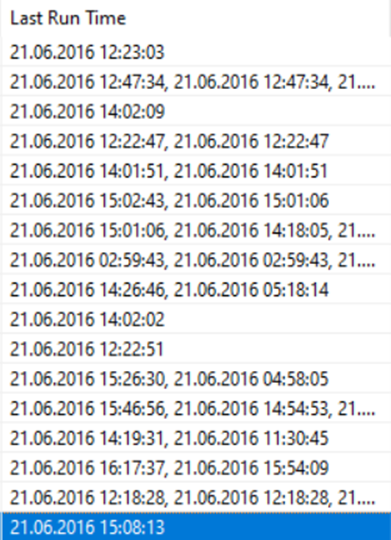

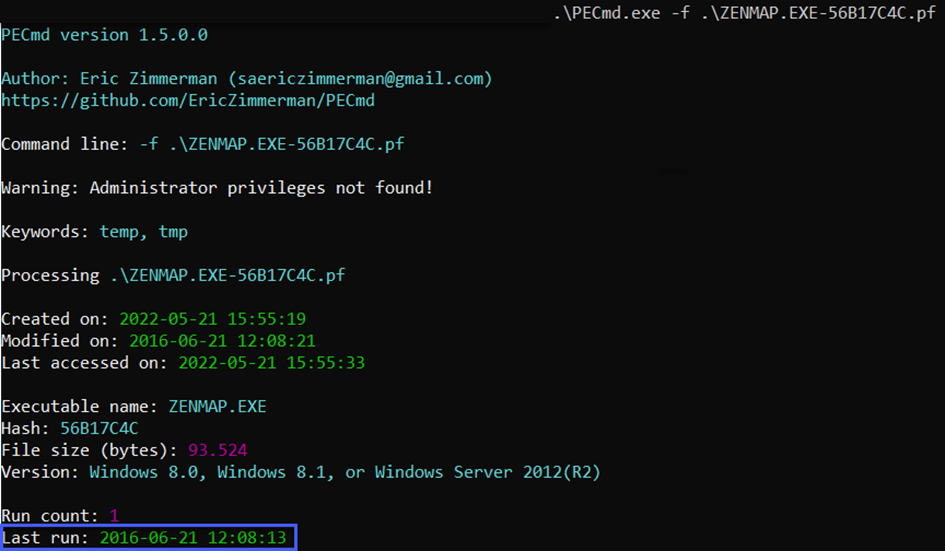

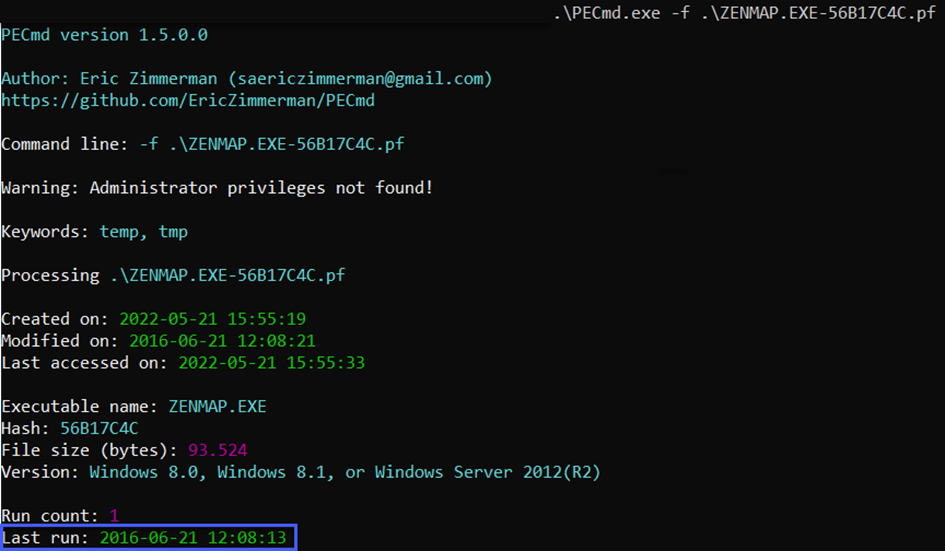

24-) Using prefetch, determine when was the last time ZENMAP.EXE-56B17C4C.pf was executed?( Prefethci kullanarak, ZENMAP.EXE-56B17C4C4C.pf'nin en son ne zaman yürütüldüğünü belirleyin?

Önceki soruda zaten Process EXE sütununa göre sıralama olduğu için Z harfinden dolayı direk en aşağıya inelim.

Son çalışma zamanını da

Bu şekilde görüntülüyoruz.

Yani zenmap.exe çalıştırılabilir dosyasının son çalıştırılma saatini tool vasıtasıyla 21.06.2016 15:08:13 olarak görüntülüyoruz. Bunu cevap kısmına direk yazdığımızda kabul etmiyor sonra bi bakıyoruz ve bizim alışkanlık halinde söylediğimiz gün-ay-yıl şeklinde değil ay-gün-yıl şeklinde, saati ise : ler arasında istiyor. Yani tarihler arasında /, saat arasında ise : kullanmamız gerekiyor. Tool değiştirerek PECmd prefetch parser (ayrıştırıcı) kullanalım ZENMAP.EXE dosyamızı açalım.

Cevap: 06/21/2016 12:08:13 PM

Önceki soruda zaten Process EXE sütununa göre sıralama olduğu için Z harfinden dolayı direk en aşağıya inelim.

Son çalışma zamanını da

Bu şekilde görüntülüyoruz.

Yani zenmap.exe çalıştırılabilir dosyasının son çalıştırılma saatini tool vasıtasıyla 21.06.2016 15:08:13 olarak görüntülüyoruz. Bunu cevap kısmına direk yazdığımızda kabul etmiyor sonra bi bakıyoruz ve bizim alışkanlık halinde söylediğimiz gün-ay-yıl şeklinde değil ay-gün-yıl şeklinde, saati ise : ler arasında istiyor. Yani tarihler arasında /, saat arasında ise : kullanmamız gerekiyor. Tool değiştirerek PECmd prefetch parser (ayrıştırıcı) kullanalım ZENMAP.EXE dosyamızı açalım.

Cevap: 06/21/2016 12:08:13 PM

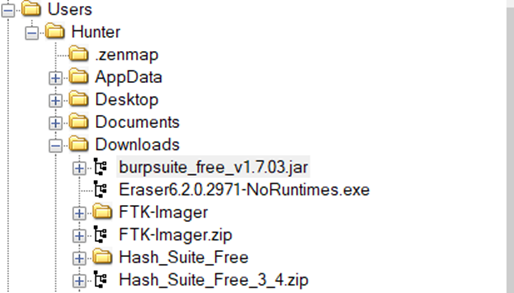

25-) A JAR file for an offensive traffic manipulation tool was executed. What is the absolute path of the file?( Saldırgan bir trafik manipülasyon aracı için bir JAR dosyası yürütüldü. Dosyanın mutlak yolu nedir?)

Bu sorumuzda bir ipucu kullandığımızda:

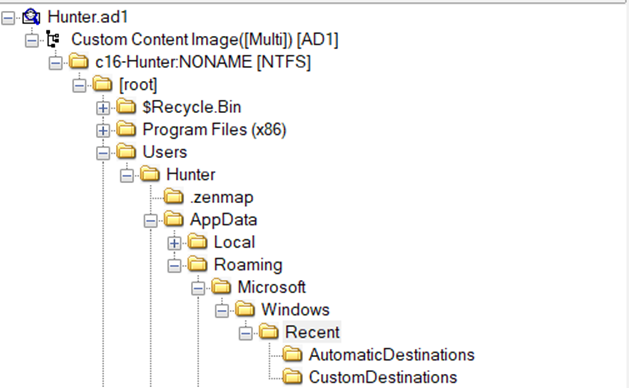

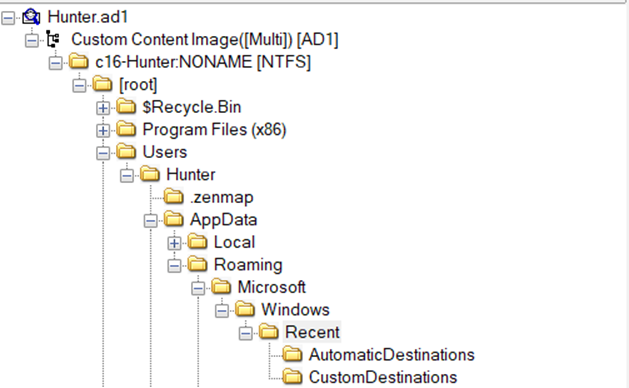

“There are a lot of lnk files. You may need a tool to help find them all with one click” cümlesiyle karşılaşıyoruz ve ilk cümlede diyorki birçok lnk dosyası var. Lnk dosyalarını araştırabileceğimiz bir dizin bakıyoruz ve sonrasında Users/Hunter/AppData/Roaming/Microsoft/Windows/Recent dizinine gittiğimizde tüm lnk dosyalarını görüntüleyebiliyoruz.

Dizinde 52 dosya var ve kısaca bir göz gezdiriyoruz. Zaten soru formatında cevabın .jar ile bittiğini bize ayrı bir ipucu olarak vermiş. Sonu .jar.lnk ile biten dosyayı bulmak için dizinimizi sondan incelemeye alıyoruz ve yukarılara doğru çıktığımızda ise:

burpsuite_free_v1.7.03.jar dosyasına ulaştık fakat cevap bu değil. Bu dosyanın tam dizinini istiyor. Hemen yerel kullanıcının Downloads dizinine gidelim:

Bingo, dosyamızı İndirilenler dizininde bulduk. Şimdi ise absolute path yani mutlak yolunu çıkaralım.

Cevap: C:\Users\Hunter\Downloads\burpsuite_free_v1.7.03.jar

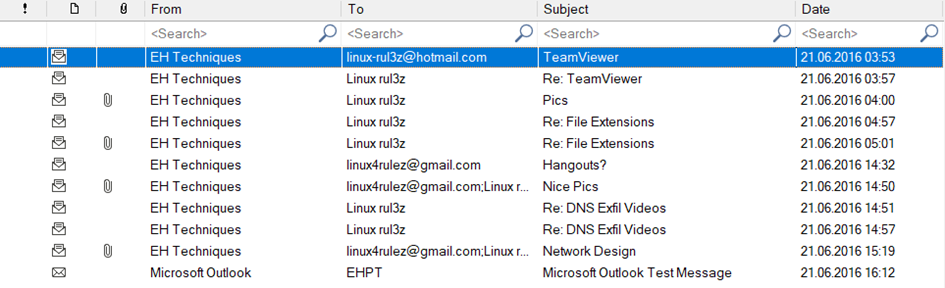

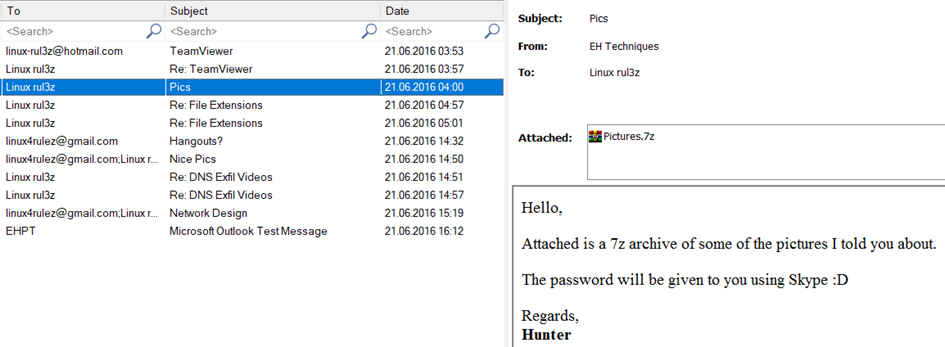

26-) The suspect employee tried to exfiltrate data by sending it as an email attachment. What is the name of the suspected attachment?( Şüpheli çalışan, verileri e-posta eki olarak göndererek sızdırmaya çalıştı. Şüpheli ekin adı nedir?)

Yani bizden istediği gönderilen e-postanın analizi, bunun için de Hunter/Documents/Outlook Files dizini altındaki backup.pst (A PST file is an Outlook Personal Information Store file) dosyasını incelememiz gerekiyor. Export Files ile dosyamızı dışarı çıkaralım ve Stellar Repair for Outlook toolu ile .pst uzantılı outlook dosyasımızın analizini yapalım.

backup.pst dosyamızı seçiyoruz.

Sonrasında ise sorudan yola çıkarak incelememiz gereken yerin Sent Mail olduğunu anlayabiliriz. Sekmeye girdiğimizde ise bizi şöyle bir ekran karşılıyor:

Buradaki mailleri incelediğimizde ise

Atılan 3. Maildeki attached eki ve mesaj içeriğinden cevabımıza ulaşıyoruz.

NOT: Ayrıca burada şunu farkediyoruz ki sızdırılmaya çalışılan dosyalar Pictures yanıltıcı ismiyle arşivlenmiş ve uzantımız 7z(7Z, ücretsiz, açık kaynaklı bir dosya sıkıştırma aracı olan 7-Zip kullanılarak oluşturulan arşivlenmiş bir dosya için kullanılan dosya uzantısıdır. 7Z, ZIP, RAR ve ISO gibi diğer arşivlenmiş biçimlere benzer, ancak AES-256 şifrelemesinin yanı sıra daha yüksek bir sıkıştırma oranı kullanır. Ayrıca 7-Zip toolu zararlı yazılım analizlerinde tercih edilen arşivleme araçlardandır.)

Cevap: Pictures.7z

NOT: Eğer analizlerle uğraşmaya devam ederseniz ve maillerin çok olduğu bir sekmede attached yani ekler ile uğraşmanız isteniyorsa size yardımı olacağını düşündüğüm bir şey var. Resim üzerinden göstermek istiyorum.

Bu işaretler bir mailde sadece yazıdan farklı olarak gönderen ya da gelen kişi tarafından bir dosya eki eklendiğini de gösterir. Yani yukarıda da bahsettiğim üzere bir ek üzerinden arama yapacaksanız sütuna tıklayarak filtrelemeyi ekler üzerinden yaparız ve öncelikli olarak ekli mailler karşımıza çıkar.

Gördüğünüz gibi 4 ekli mail olduğu ve bu 4 mailin öncelikli olarak bana gösterilmesini istediğim ekran görüntüsü.

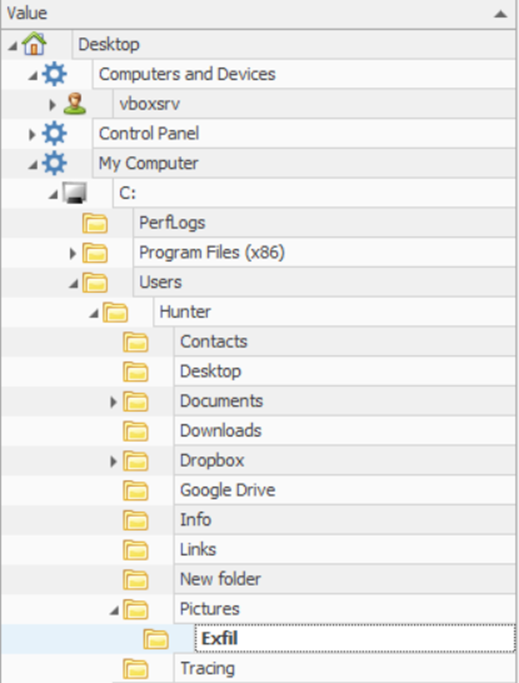

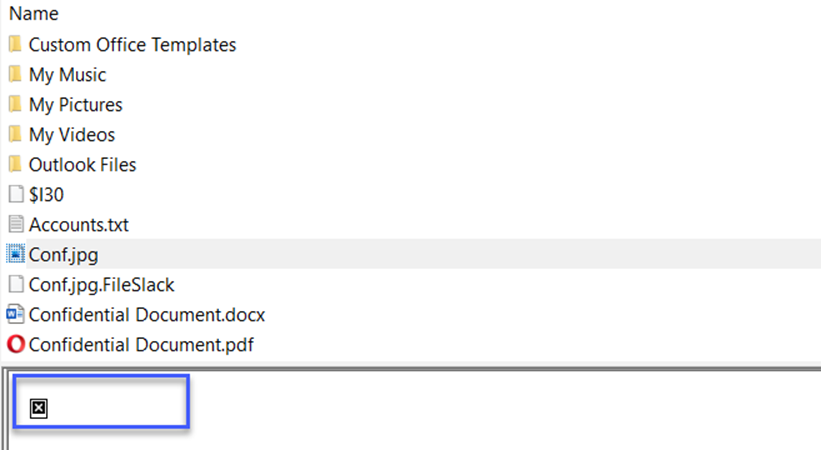

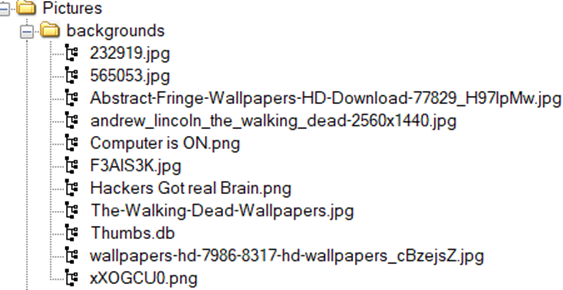

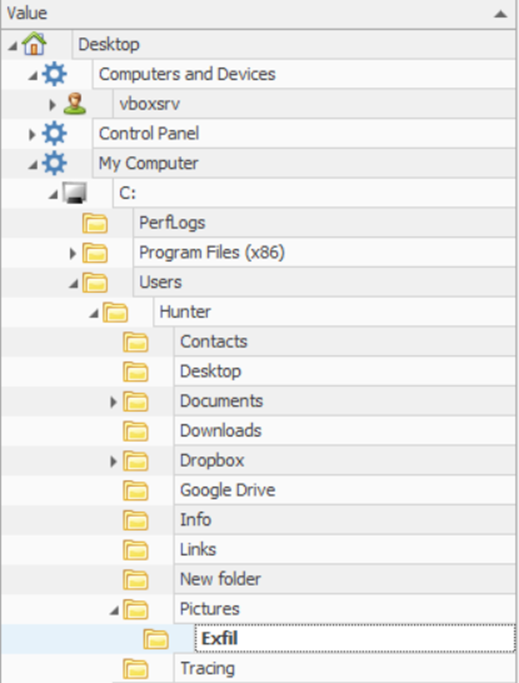

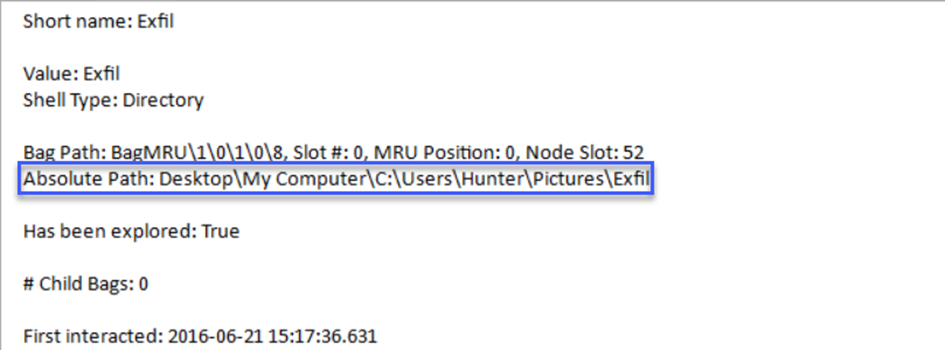

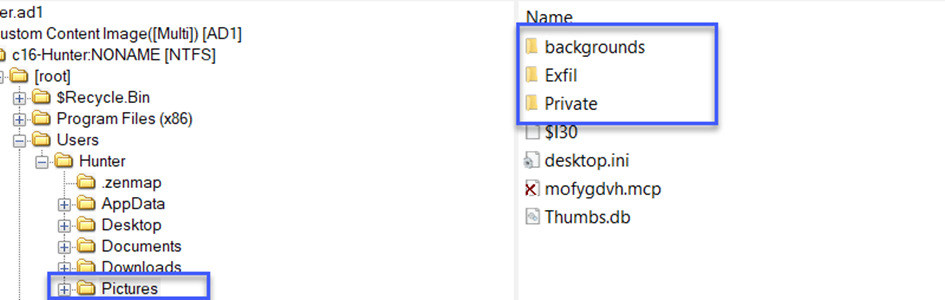

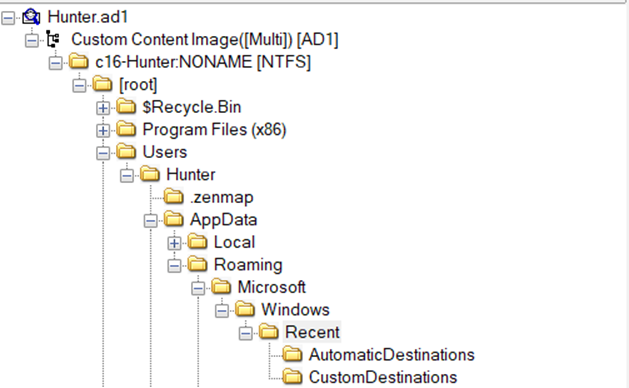

27-) Shellbags shows that the employee created a folder to include all the data he will exfiltrate. What is the full path of that folder?( Shellbags, çalışanın sızdıracağı tüm verileri içerecek bir klasör oluşturduğunu gösteriyor. Bu klasörün tam yolu nedir?)

Burada öncelikle Shellbags ın ne olduğuna, hangi dizin altında bulunduğuna değinmek istiyorum.

Shellbag Nedir ?

Kabuk torbaları, Windows Gezgini aracılığıyla görüntülendiğinde bir klasör penceresinin görünümlerini, boyutlarını ve konumlarını izlemeye yardımcı olur; buna ağ klasörleri ve çıkarılabilir cihazlar dahildir.

Shellbaglar Forensic Açısından Neden Önemlidir?

Belirli bir klasör penceresinin konumu, görünümü veya boyutunun adli soruşturmacılar için çok fazla bir önemi yoktur. Fakat bu özellikler bu kadar değerli olmasa da, Windows bu özellikleri kayıt defterinde saklarken bir dizi ek yapı oluşturur ve araştırmacıya klasöre, şüphelinin göz atma geçmişine ve herhangi bir klasöre dair ayrıntılara ilişkin ayrıntılı bilgiler verir. Bu, tüm dizin geçişlerinin kayıt defterinde izlendiği ve korunduğu anlamına gelir. Her yeni keşfedilen klasör için bir Shellbags girişi oluşturulur.

Bu bahsettiğimiz ayrıntıları ise reg hiveleri altında NTUSER.dat ve UsrClass.dat olarak bulabiliriz.(Hiveler kayıt defteri anahtarlarını, kayıt defteri alt anahtarlarını ve kayıt defteri değerlerini içeren kayıt defterinin ana bölümüne verilen addır. Hive olarak kabul edilen tüm anahtarlar "HKEY" ile başlar ve kökte veya kayıt defterindeki hiyerarşinin en üstünde bulunur.) Windowstaki bazı yaygın registry hiveleri şunlardır:

HKEY_CLASSES_ROOT

HKEY_CURRENT_USER

HKEY_LOCAL_MACHINE

HKEY_USERS

HKEY_CURRENT_CONFIG

Shellbaglar Windows XP için NTuser.dat hive içinde, Win7 ve üstü için UserClass.dat içinde, HKCU (HKEY Current User) altında bulunurlar.

Bizim adli bilişimini gerçekleştirdiğimiz dosyanın makinesi de Win7 veya üstü olduğu için bulmamız gereken dosya UserClass.dat.

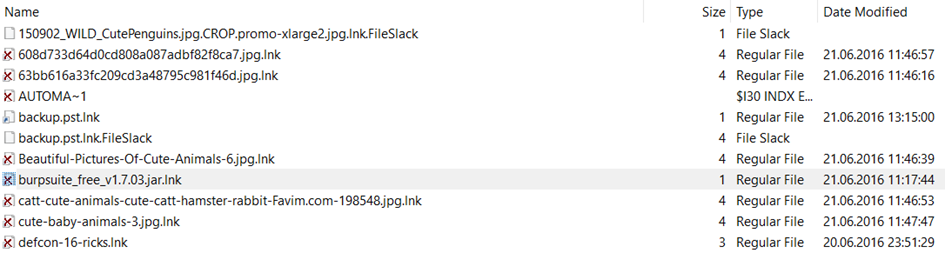

Users/Hunter/AppData/Local/Microsoft/Windows dizini altında

UsrClass.dat dosyamızı görüyoruz. Sonrasında istersek dosyamızın dizini olan Windows dizinini, istersek dosyamızı dışarı aktararak tool vasıtasıyla açabiliriz.

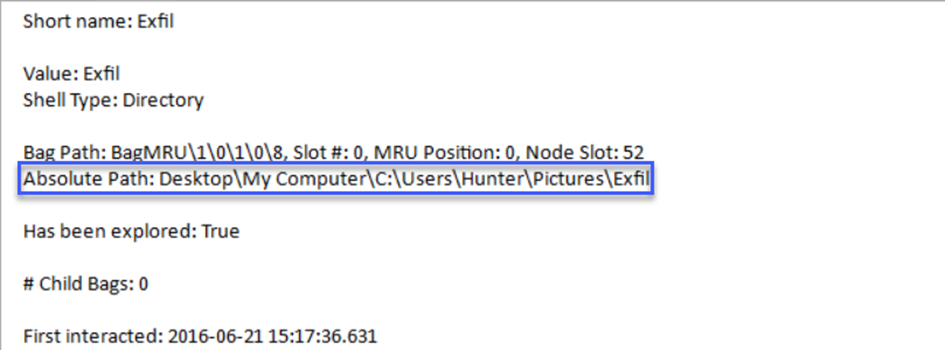

Ardından ShellBags Explorer Toolu ile UsrClass.dat hive imizi açtığımızda

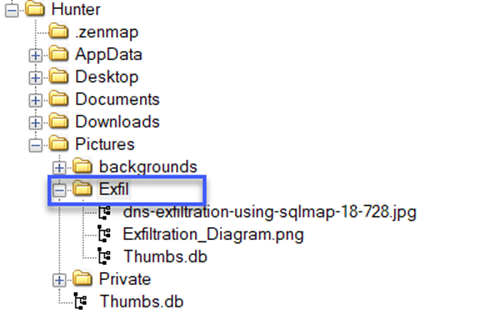

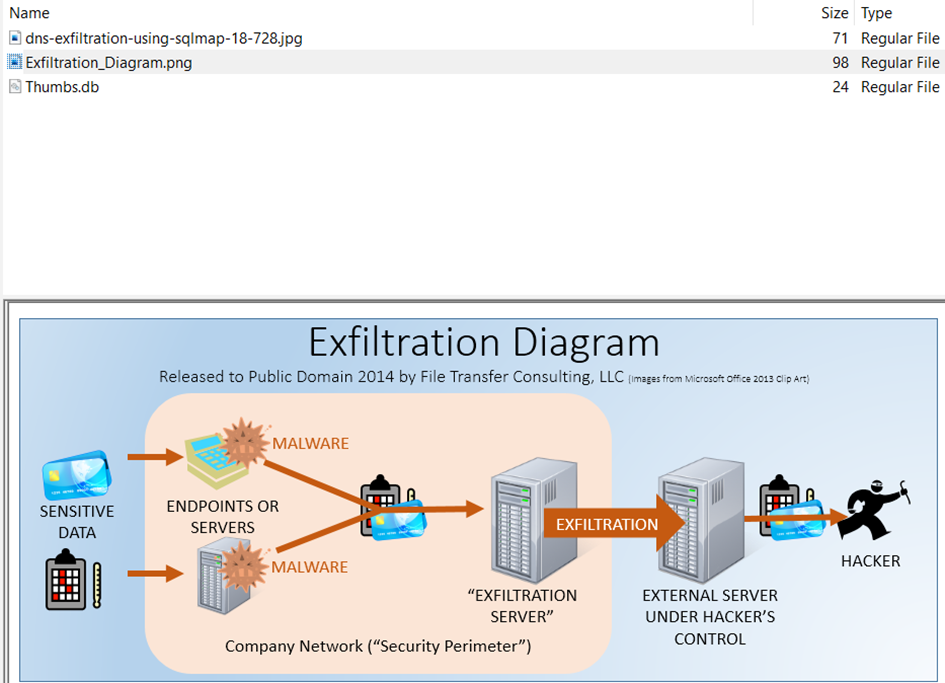

Pictures dizini altında Exfil dosyasına ulaşıyoruz.

FTK ye gelip aynı dizine baktığımızda ise

Dosya ve içindekileri görüntüleyebiliriz.

Cevap: C:\Users\Hunter\Pictures\Exfil

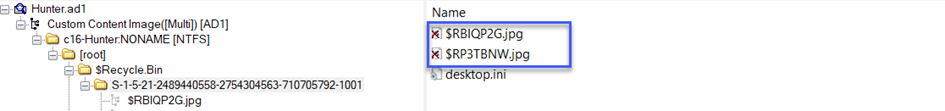

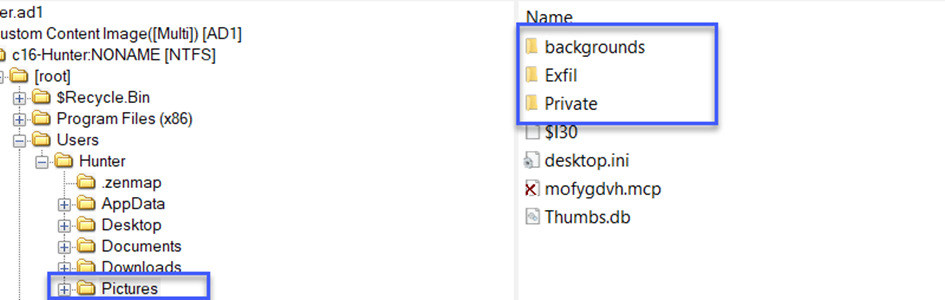

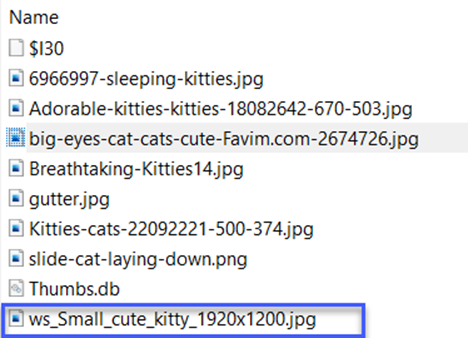

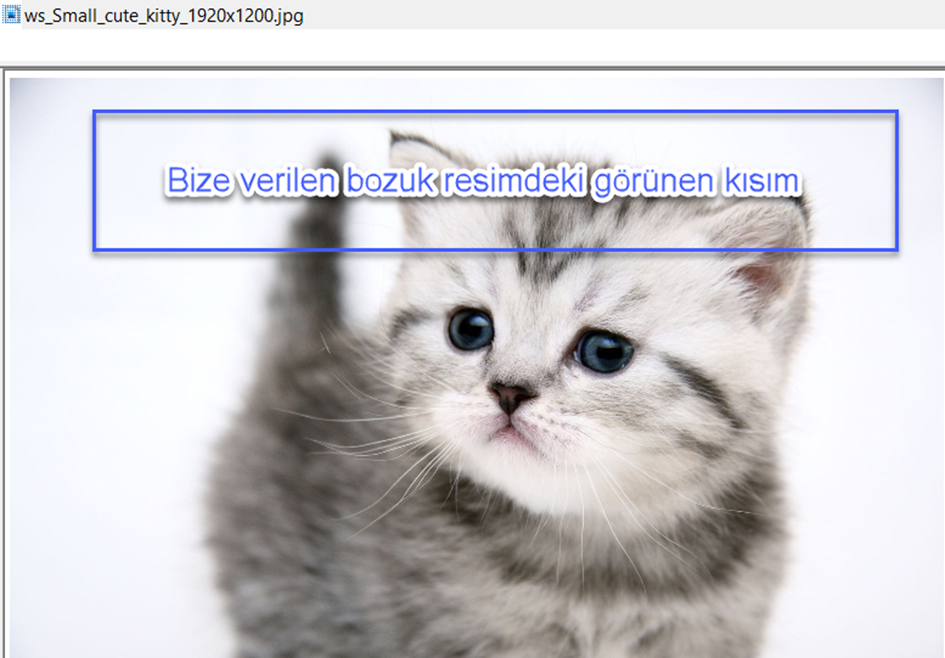

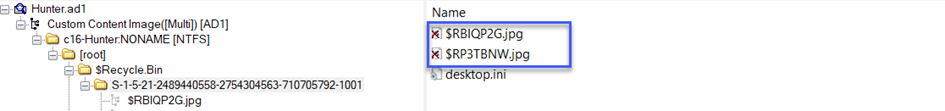

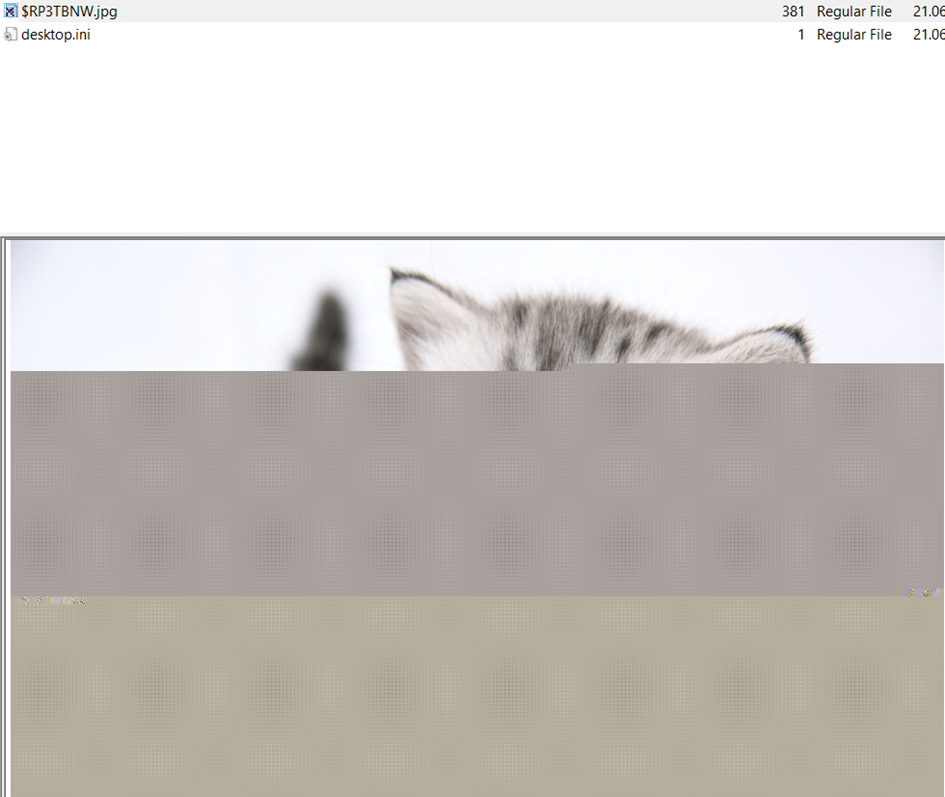

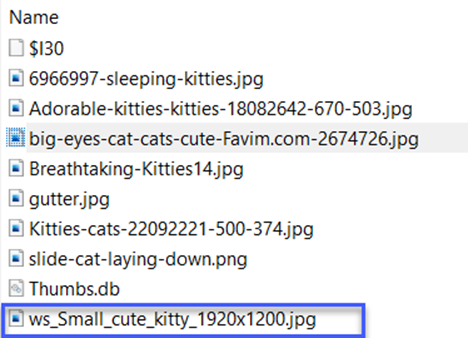

28 -) The user deleted two JPG files from the system and moved them to $Recycle-Bin. What is the file name that has the resolution of 1920x1200?( Kullanıcı sistemden iki JPG dosyasını silmiş ve bunları $Recycle-Bin'e taşımıştır. 1920x1200 çözünürlüğe sahip dosya adı nedir?)

Taşınan dizine gidelim hemen.

2 Adet .jpg resim dosyası görüntülüyoruz, bunlara bir göz atalım.

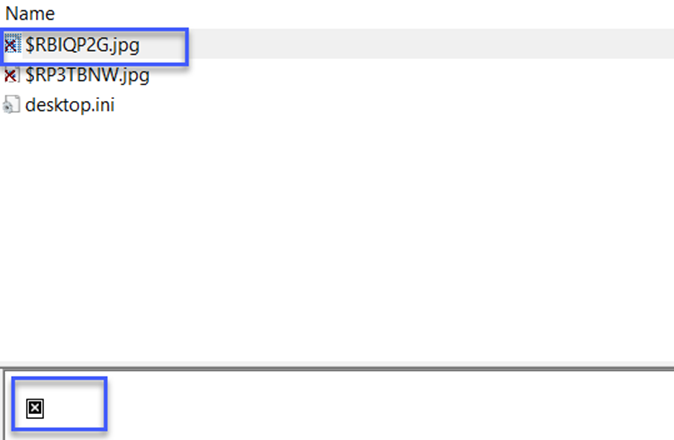

İlk resim gördüğünüz üzere boş. O halde ikinci resime bakalım.

İkinci resim ise gördüğünüz gibi bozuk bir şekilde. Ne yapabiliriz diye düşünelim. Outlook sorularıyla ilgili araştırma yaparken Hunter/Documents dizini altında My Music-Pictures-Videos dizinleri dikkatimi çekmişti, Pictures a bir göz atalım ozaman.

Evet buradan bir sonuç elde edemedik çünkü dizinimiz boş. Elimiz boş döndük ama bir .jpg dosyası /Documents dizini altında dikkatimi çekti içine bir bakalım.

Bu bizim $Recycle.Bin dizinindeki aynı resim fakat ismi farklı. O zaman buradan yola çıkarak diğer bozuk dosyanın da aynısını farklı bir isimle bulabileceğimiz seçeneği ortaya çıkıyor. O halde bakmaya tekrardan devam edelim.

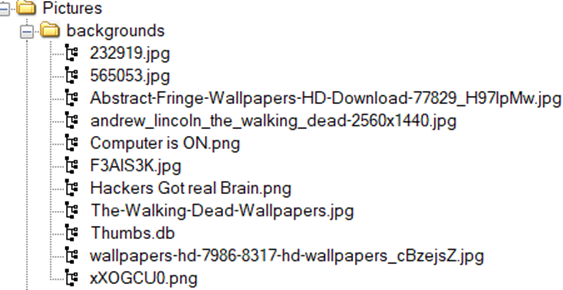

Bir süre dikkatlice baktıktan sonra Pictures dizininin olduğunu ve önceki sorudan içinde fazlaca resimlerin olduğunu hatırladım.

Şimdi bu sağ taraftaki 3 dosyaya bir bakalım.

İlk olarak backgrounds a giriyorum:

Şeklinde birçok resim çıkıyor ama hiçbirisi benim aradığım o bozuk resimle ilgili değil.

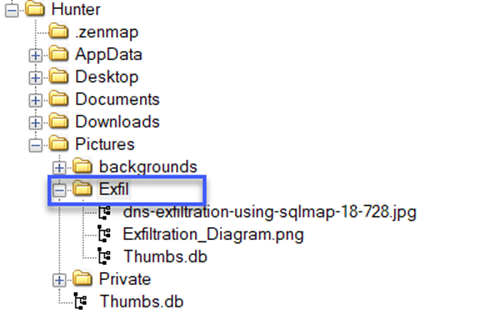

Sonra Exfil dosyasına geliyorum buradaki resimlere zaten bakmıştım, birisi yukarıdaki 27. Sorunun cevabındaki Exfiltration_Diagram.png diğeri ise:

Buradan da bir sonuca varamadım, tek dizinimiz kalıyor oda Private.

Dizin içerisine girdiğimde Cat, kitties-cats, slide-cat, big-eyes şeklinde kedilerle ilgili resimler gözüküyor ama bunlardan daha önemlisi ölçeği 1920x1200 uzantılı .jpg resim dosyamızı görüyoruz.

İçerisine girdiğimizde ise:

Buradan cevabımıza da ulaşmış oluyoruz.

Cevap: ws_Small_cute_kitty_1920x1200.jpg

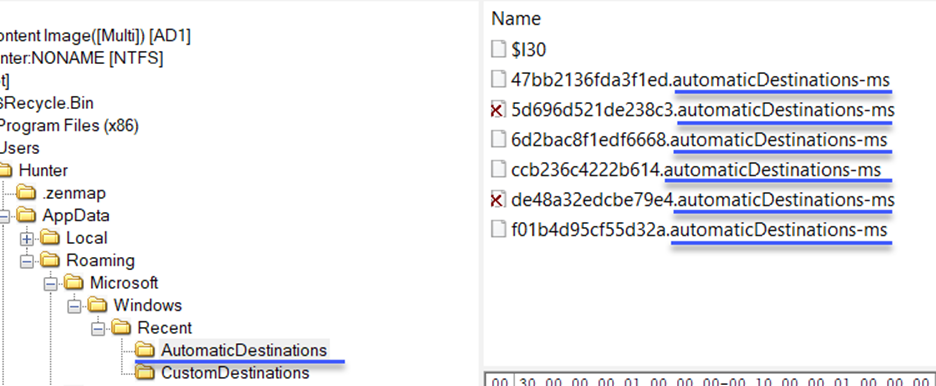

29-) Provide the name of the directory where information about jump lists items (created automatically by the system) is stored?( Atlama listeleri öğeleriyle ilgili bilgilerin (sistem tarafından otomatik olarak oluşturulur) depolandığı dizinin adını sağlayın?)

Sorudaki hint bize biraz araştırma yapmamız gerektiğini söylüyor ve bizde araştırmalar sonucunda bazı kaynaklardan şu bilgileri öğreniyoruz:

Atlama listeleri dosyalar, klasörler veya web siteleri gibi son açılan öğelerin, bunları açmak için kullandığınız program tarafından düzenlenen listeleridir.

Jump Lists her gün girilen belgelere, resimlere, şarkılara veya web sitelerine götüren bir Windows 7 teknolojisidir. Jump Lists, kullanıcı görev çubuğunda veya Başlat menüsünde bir programı sağ tıklattığında görüntülenen, sistem tarafından sağlanan bir menüdür. Sık kullanılan belgelere hızlı erişim sağlamak ve uygulama işlevlerine doğrudan bağlantılar sunmak için kullanılır.

Bir Jump Lists de gördüğünüz şey tamamen programa bağlıdır. Örneğin, Internet Explorer için Atlama Listesi, sık görüntülenen web sitelerini gösterir. Ve Atlama Listeleri sadece dosyalara kısayollar göstermez. Bazen yeni e-posta mesajları oluşturmak veya müzik çalmak gibi komutlara hızlı erişim sağlarlar. Atlama Listeleri, temel olarak, kullanıcı dosyaları açma, Uzak Masaüstü Bağlantısı aracını kullanma gibi belirli eylemleri gerçekleştirdiğinde işletim sistemi tarafından oluşturulan *.automaticDestinations-ms dosyaları olmak üzere iki dosya türünden oluşur. CUSTOMDESTINATIONS-MS dosyası, Jump List'ten seçtiğinizde sabitlenmiş dosyayı açmak için Windows'un kullandığı bir zaman damgası, uygulama kimliği ve dosya yolu içerir. Jump Lists, kullanıcının daha önce LNK dosyalarını depolamak olarak tanımlanan En Son klasörünün alt klasörlerinde depolanır (C:UsersAppDataRoamingMicrosoftWindowsRecent). Otomatik Hedefler, AutomaticHedefler alt klasöründe saklanır ve Özel Hedefler, CustomDestinations alt klasöründe saklanır. Jump List’lerin kaydedildiği adresler:

%APPDATA%\Microsoft\Windows\Recent\AutomaticDestinations

%APPDATA%\Microsoft\Windows\Recent\CustomDestinations

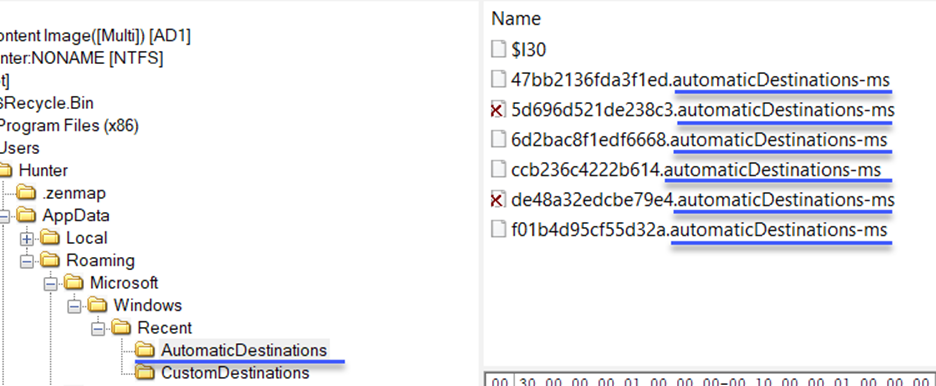

Ben zaten bu 2 adresi 25. Soruda araştırma yaparken farketmiştim ve AutomaticDestinations a girdiğimde dosya uzantılarının da yukarıda belirtildiği üzere *.automaticDestination-ms olduklarını hatırladım.

AppData/Roaming/Microsoft/Recent dizini altında 52 adet dosya ve 2 adet dizin vardı, onlar da gördüğünüz üzere:

AutomaticDestinations ve CustomDestinations

Cevap: AutomaticDestinations

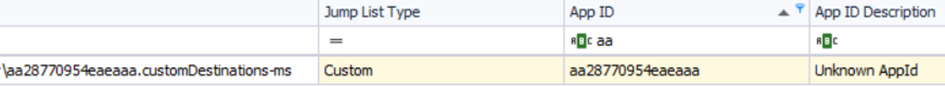

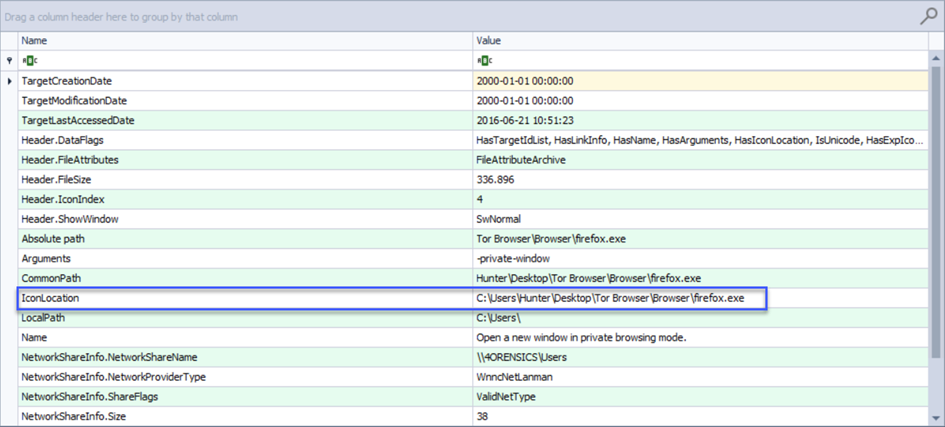

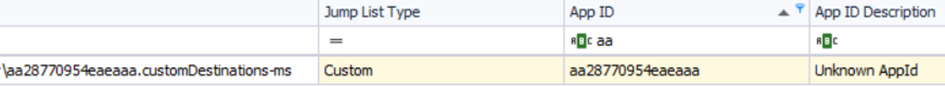

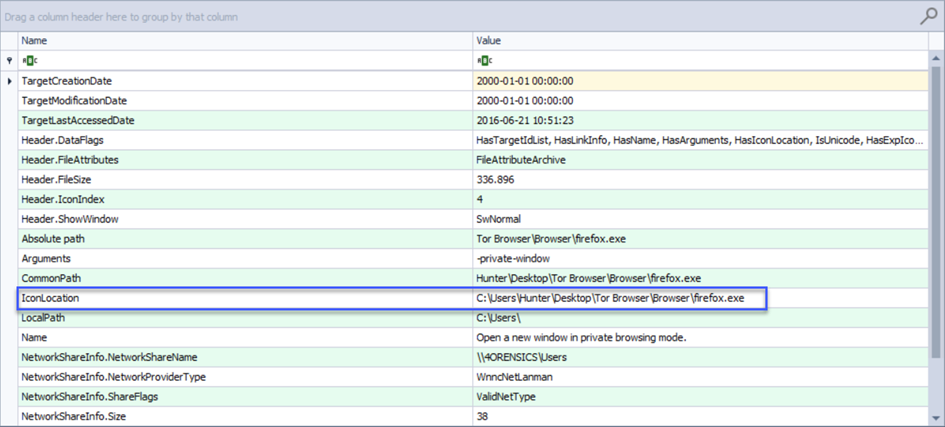

30-) Using JUMP LIST analysis, provide the full path of the application with the AppID of "aa28770954eaeaaa" used to bypass network security monitoring controls.(JUMP LIST analizini kullanarak, ağ güvenliği izleme kontrollerini atlamak için kullanılan "aa28770954eaeaaa" AppID'si ile uygulamanın tam yolunu sağlayın.)

Soruyu cevaplamak için JumpListExplorer toolunu kullanacağız. Soruda istenen AppID ye sahip Jump List Otomatik dizininde değil Özel dizininde var. O yüzden dosyamızı dışarı çıkaralım.

Toola geçip dışarı aktardığımız dosyalar arasında filtreleme yapalım:

Resimde görüldüğü üzere cevabımız ortaya çıktı.

Cevap: C:\Users\Hunter\Desktop\Tor Browser\Browser\firefox.exe

Konumun sonuna gelmiş bulunmaktayım. Uzun tutup sıktıysam kusura bakmayın açıklayarak anlatmak için bu kadar uğraştım fakat faydalı olabildiysem de ne mutlu.

Burada öncelikle Shellbags ın ne olduğuna, hangi dizin altında bulunduğuna değinmek istiyorum.

Shellbag Nedir ?

Kabuk torbaları, Windows Gezgini aracılığıyla görüntülendiğinde bir klasör penceresinin görünümlerini, boyutlarını ve konumlarını izlemeye yardımcı olur; buna ağ klasörleri ve çıkarılabilir cihazlar dahildir.

Shellbaglar Forensic Açısından Neden Önemlidir?

Belirli bir klasör penceresinin konumu, görünümü veya boyutunun adli soruşturmacılar için çok fazla bir önemi yoktur. Fakat bu özellikler bu kadar değerli olmasa da, Windows bu özellikleri kayıt defterinde saklarken bir dizi ek yapı oluşturur ve araştırmacıya klasöre, şüphelinin göz atma geçmişine ve herhangi bir klasöre dair ayrıntılara ilişkin ayrıntılı bilgiler verir. Bu, tüm dizin geçişlerinin kayıt defterinde izlendiği ve korunduğu anlamına gelir. Her yeni keşfedilen klasör için bir Shellbags girişi oluşturulur.

Bu bahsettiğimiz ayrıntıları ise reg hiveleri altında NTUSER.dat ve UsrClass.dat olarak bulabiliriz.(Hiveler kayıt defteri anahtarlarını, kayıt defteri alt anahtarlarını ve kayıt defteri değerlerini içeren kayıt defterinin ana bölümüne verilen addır. Hive olarak kabul edilen tüm anahtarlar "HKEY" ile başlar ve kökte veya kayıt defterindeki hiyerarşinin en üstünde bulunur.) Windowstaki bazı yaygın registry hiveleri şunlardır:

HKEY_CLASSES_ROOT

HKEY_CURRENT_USER

HKEY_LOCAL_MACHINE

HKEY_USERS

HKEY_CURRENT_CONFIG

Shellbaglar Windows XP için NTuser.dat hive içinde, Win7 ve üstü için UserClass.dat içinde, HKCU (HKEY Current User) altında bulunurlar.

Bizim adli bilişimini gerçekleştirdiğimiz dosyanın makinesi de Win7 veya üstü olduğu için bulmamız gereken dosya UserClass.dat.

Users/Hunter/AppData/Local/Microsoft/Windows dizini altında

UsrClass.dat dosyamızı görüyoruz. Sonrasında istersek dosyamızın dizini olan Windows dizinini, istersek dosyamızı dışarı aktararak tool vasıtasıyla açabiliriz.

Ardından ShellBags Explorer Toolu ile UsrClass.dat hive imizi açtığımızda

Pictures dizini altında Exfil dosyasına ulaşıyoruz.

FTK ye gelip aynı dizine baktığımızda ise

Dosya ve içindekileri görüntüleyebiliriz.

Cevap: C:\Users\Hunter\Pictures\Exfil

28 -) The user deleted two JPG files from the system and moved them to $Recycle-Bin. What is the file name that has the resolution of 1920x1200?( Kullanıcı sistemden iki JPG dosyasını silmiş ve bunları $Recycle-Bin'e taşımıştır. 1920x1200 çözünürlüğe sahip dosya adı nedir?)

Taşınan dizine gidelim hemen.

2 Adet .jpg resim dosyası görüntülüyoruz, bunlara bir göz atalım.

İlk resim gördüğünüz üzere boş. O halde ikinci resime bakalım.

İkinci resim ise gördüğünüz gibi bozuk bir şekilde. Ne yapabiliriz diye düşünelim. Outlook sorularıyla ilgili araştırma yaparken Hunter/Documents dizini altında My Music-Pictures-Videos dizinleri dikkatimi çekmişti, Pictures a bir göz atalım ozaman.

Evet buradan bir sonuç elde edemedik çünkü dizinimiz boş. Elimiz boş döndük ama bir .jpg dosyası /Documents dizini altında dikkatimi çekti içine bir bakalım.

Bu bizim $Recycle.Bin dizinindeki aynı resim fakat ismi farklı. O zaman buradan yola çıkarak diğer bozuk dosyanın da aynısını farklı bir isimle bulabileceğimiz seçeneği ortaya çıkıyor. O halde bakmaya tekrardan devam edelim.

Bir süre dikkatlice baktıktan sonra Pictures dizininin olduğunu ve önceki sorudan içinde fazlaca resimlerin olduğunu hatırladım.

Şimdi bu sağ taraftaki 3 dosyaya bir bakalım.

İlk olarak backgrounds a giriyorum:

Şeklinde birçok resim çıkıyor ama hiçbirisi benim aradığım o bozuk resimle ilgili değil.

Sonra Exfil dosyasına geliyorum buradaki resimlere zaten bakmıştım, birisi yukarıdaki 27. Sorunun cevabındaki Exfiltration_Diagram.png diğeri ise:

Buradan da bir sonuca varamadım, tek dizinimiz kalıyor oda Private.

Dizin içerisine girdiğimde Cat, kitties-cats, slide-cat, big-eyes şeklinde kedilerle ilgili resimler gözüküyor ama bunlardan daha önemlisi ölçeği 1920x1200 uzantılı .jpg resim dosyamızı görüyoruz.

İçerisine girdiğimizde ise:

Buradan cevabımıza da ulaşmış oluyoruz.

Cevap: ws_Small_cute_kitty_1920x1200.jpg

29-) Provide the name of the directory where information about jump lists items (created automatically by the system) is stored?( Atlama listeleri öğeleriyle ilgili bilgilerin (sistem tarafından otomatik olarak oluşturulur) depolandığı dizinin adını sağlayın?)

Sorudaki hint bize biraz araştırma yapmamız gerektiğini söylüyor ve bizde araştırmalar sonucunda bazı kaynaklardan şu bilgileri öğreniyoruz:

Atlama listeleri dosyalar, klasörler veya web siteleri gibi son açılan öğelerin, bunları açmak için kullandığınız program tarafından düzenlenen listeleridir.

Jump Lists her gün girilen belgelere, resimlere, şarkılara veya web sitelerine götüren bir Windows 7 teknolojisidir. Jump Lists, kullanıcı görev çubuğunda veya Başlat menüsünde bir programı sağ tıklattığında görüntülenen, sistem tarafından sağlanan bir menüdür. Sık kullanılan belgelere hızlı erişim sağlamak ve uygulama işlevlerine doğrudan bağlantılar sunmak için kullanılır.

Bir Jump Lists de gördüğünüz şey tamamen programa bağlıdır. Örneğin, Internet Explorer için Atlama Listesi, sık görüntülenen web sitelerini gösterir. Ve Atlama Listeleri sadece dosyalara kısayollar göstermez. Bazen yeni e-posta mesajları oluşturmak veya müzik çalmak gibi komutlara hızlı erişim sağlarlar. Atlama Listeleri, temel olarak, kullanıcı dosyaları açma, Uzak Masaüstü Bağlantısı aracını kullanma gibi belirli eylemleri gerçekleştirdiğinde işletim sistemi tarafından oluşturulan *.automaticDestinations-ms dosyaları olmak üzere iki dosya türünden oluşur. CUSTOMDESTINATIONS-MS dosyası, Jump List'ten seçtiğinizde sabitlenmiş dosyayı açmak için Windows'un kullandığı bir zaman damgası, uygulama kimliği ve dosya yolu içerir. Jump Lists, kullanıcının daha önce LNK dosyalarını depolamak olarak tanımlanan En Son klasörünün alt klasörlerinde depolanır (C:UsersAppDataRoamingMicrosoftWindowsRecent). Otomatik Hedefler, AutomaticHedefler alt klasöründe saklanır ve Özel Hedefler, CustomDestinations alt klasöründe saklanır. Jump List’lerin kaydedildiği adresler:

%APPDATA%\Microsoft\Windows\Recent\AutomaticDestinations

%APPDATA%\Microsoft\Windows\Recent\CustomDestinations

Ben zaten bu 2 adresi 25. Soruda araştırma yaparken farketmiştim ve AutomaticDestinations a girdiğimde dosya uzantılarının da yukarıda belirtildiği üzere *.automaticDestination-ms olduklarını hatırladım.

AppData/Roaming/Microsoft/Recent dizini altında 52 adet dosya ve 2 adet dizin vardı, onlar da gördüğünüz üzere:

AutomaticDestinations ve CustomDestinations

Cevap: AutomaticDestinations

30-) Using JUMP LIST analysis, provide the full path of the application with the AppID of "aa28770954eaeaaa" used to bypass network security monitoring controls.(JUMP LIST analizini kullanarak, ağ güvenliği izleme kontrollerini atlamak için kullanılan "aa28770954eaeaaa" AppID'si ile uygulamanın tam yolunu sağlayın.)

Soruyu cevaplamak için JumpListExplorer toolunu kullanacağız. Soruda istenen AppID ye sahip Jump List Otomatik dizininde değil Özel dizininde var. O yüzden dosyamızı dışarı çıkaralım.

Toola geçip dışarı aktardığımız dosyalar arasında filtreleme yapalım:

Resimde görüldüğü üzere cevabımız ortaya çıktı.

Cevap: C:\Users\Hunter\Desktop\Tor Browser\Browser\firefox.exe

Konumun sonuna gelmiş bulunmaktayım. Uzun tutup sıktıysam kusura bakmayın açıklayarak anlatmak için bu kadar uğraştım fakat faydalı olabildiysem de ne mutlu.