- Merhaba TürkHackTeam Ailesi

Bu konumda Ram İmajı'ndan bahsetmek istiyorum . Ram İmajının Adli Bilişim'de büyük bir yeri olmakla birlikte olmassa olmazlarındandır . Bilişim incelemelerinde önemli bir konuma sahip olduğu için inceleme ile elde edilecek veriler olayın aydınlatılmasında oldukça işe yarayan bir konuma sahiptir.RAM (Random Access Memory) 'nin nasıl imajının alınacagından siz degerli TürkHackTeam Ailesine paylaşımda bulunmak istiyorum .

Öncelikle hepimizinde bildiği üzere RAM Geçici Hafıza olarak kullanıldığından kalıcı bir depolama yapmamakta ve kendisine gelen gücün kesilmesi durumunda üzerindeki tüm bilgileri kaybetmektedir. RAM İmajı kesinlikle bilgisayar çalışır haldeyken alınmalıdır aksi halde en Son verileri kurtaramazsınız .

Öncelikle hepimizinde bildiği üzere RAM Geçici Hafıza olarak kullanıldığından kalıcı bir depolama yapmamakta ve kendisine gelen gücün kesilmesi durumunda üzerindeki tüm bilgileri kaybetmektedir. RAM İmajı kesinlikle bilgisayar çalışır haldeyken alınmalıdır aksi halde en Son verileri kurtaramazsınız .

- Adli Bilişim Nedir ?

Adli Bilişim, Bilişim Sistemleri üzerinden genellikle veri olarak elde edilen Delillerin Toplanması , Saklanması , Derlenmesi ve Analizi konusunda ilke ve standartlar oluşturan Multi Disipliner yapıda çok geniş kapsamlı bilim dalıdır

- Bilgilendirme : Konuya başlamadan Önce RAM ' in adli kopyasını (İmajını) almak ve analiz etmek için birçok yazılım mevcuttur.

- Örnek Olarak Ram İmajı ve Analizi İçin Kullanılabilecek Yazılım Çeşitleri Nelerdir ?

Software One : FTK Imager

Software Two : Belkasoft Live RAM Capturer

Software Three Magnet Forensics IEF

Software Four : Volatility

Software Five : X-Ways Capture

Software Six : DumpIT

Software Seven : Fmem ( " Linux " )

Software Two : Belkasoft Live RAM Capturer

Software Three Magnet Forensics IEF

Software Four : Volatility

Software Five : X-Ways Capture

Software Six : DumpIT

Software Seven : Fmem ( " Linux " )

- Adli Bilişim Açısından Ram Belleklerde Neler Elde Edilebilir ?

- Arka Planda Çalışan Prosesler Ve Hizmetlere Ait Veriler

- Şifrelenmemiş Ham Veriler

- Sistem Bilgileri Elde Edilebilir ( En Son Kapanma Zamanından Bu Zamana Geçen Süre Zarfı )

- Sistemde Oturum Açan Kullanıcılara Ait Bilgiler

- Kayıt Defteri Bilgileri

- Açık Ağ Bağlantıları

- ARP Önbellek Tablosu

- Sohbet Kayıtları, Sosyal Medya Kalıntıları

- Tarayıcı Yazılımlara Ait İzler Ve Kayıt Bilgileri

- Ziyaret Edilen Adres Bilgileri

- Web Üzerinden Yapılan En Son İşlemler

- Bulut Sistemlerine Ait Teknik Bilgiler Ve Veriler

- En Son Açılan Fotoğraflar

- Malware Yazılımlar

- Gizli Programlar

- Kullanıcı Şifreleri

- Kripto Anahtarları

- Şifrelenmemiş Ham Veriler

- Sistem Bilgileri Elde Edilebilir ( En Son Kapanma Zamanından Bu Zamana Geçen Süre Zarfı )

- Sistemde Oturum Açan Kullanıcılara Ait Bilgiler

- Kayıt Defteri Bilgileri

- Açık Ağ Bağlantıları

- ARP Önbellek Tablosu

- Sohbet Kayıtları, Sosyal Medya Kalıntıları

- Tarayıcı Yazılımlara Ait İzler Ve Kayıt Bilgileri

- Ziyaret Edilen Adres Bilgileri

- Web Üzerinden Yapılan En Son İşlemler

- Bulut Sistemlerine Ait Teknik Bilgiler Ve Veriler

- En Son Açılan Fotoğraflar

- Malware Yazılımlar

- Gizli Programlar

- Kullanıcı Şifreleri

- Kripto Anahtarları

- Windows İşletim Sistemlerinde Ram İmajı Nasıl Alabilirim ?

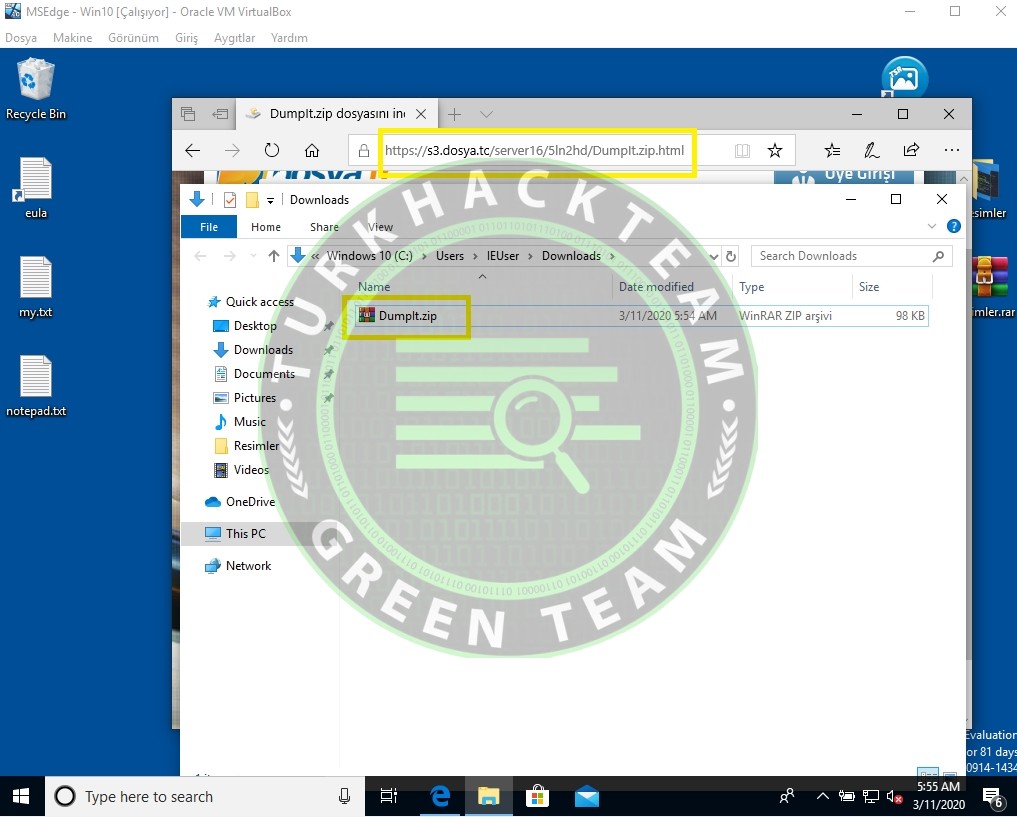

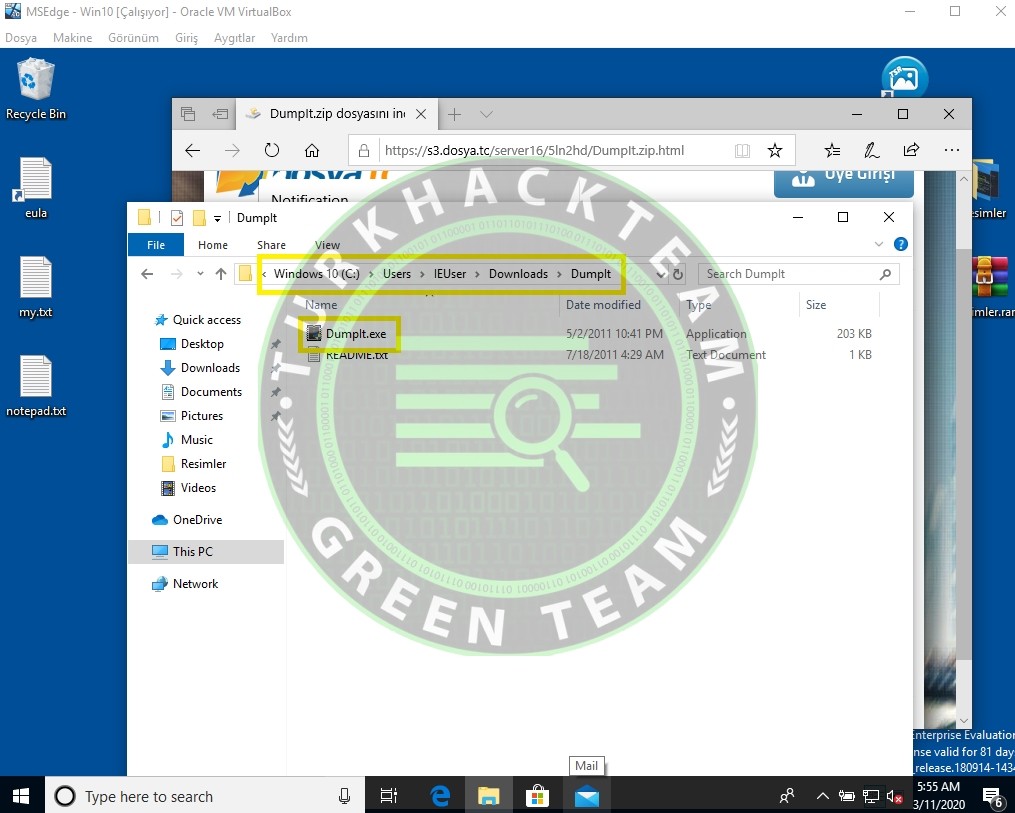

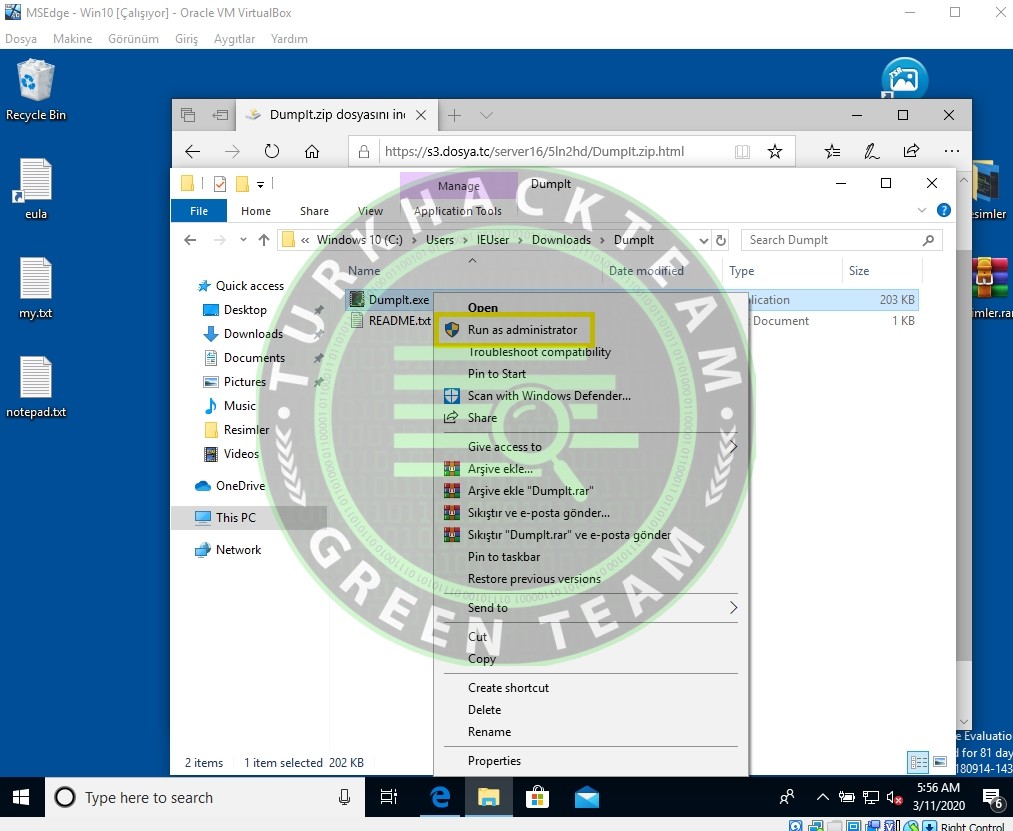

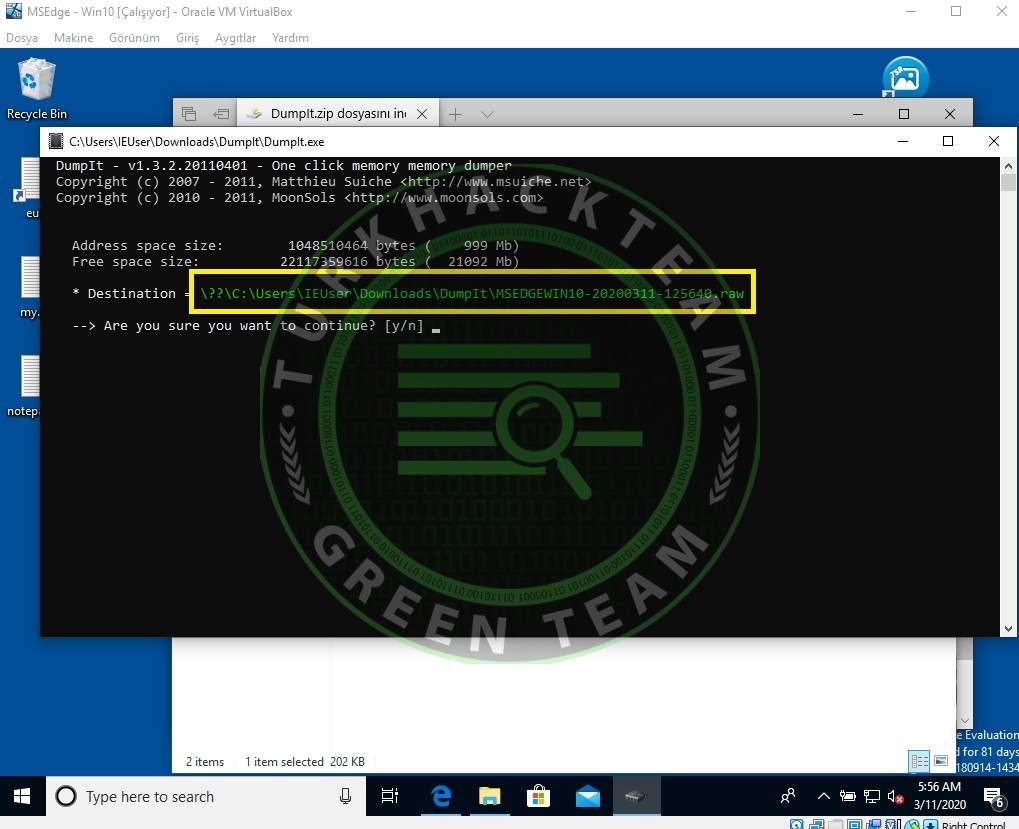

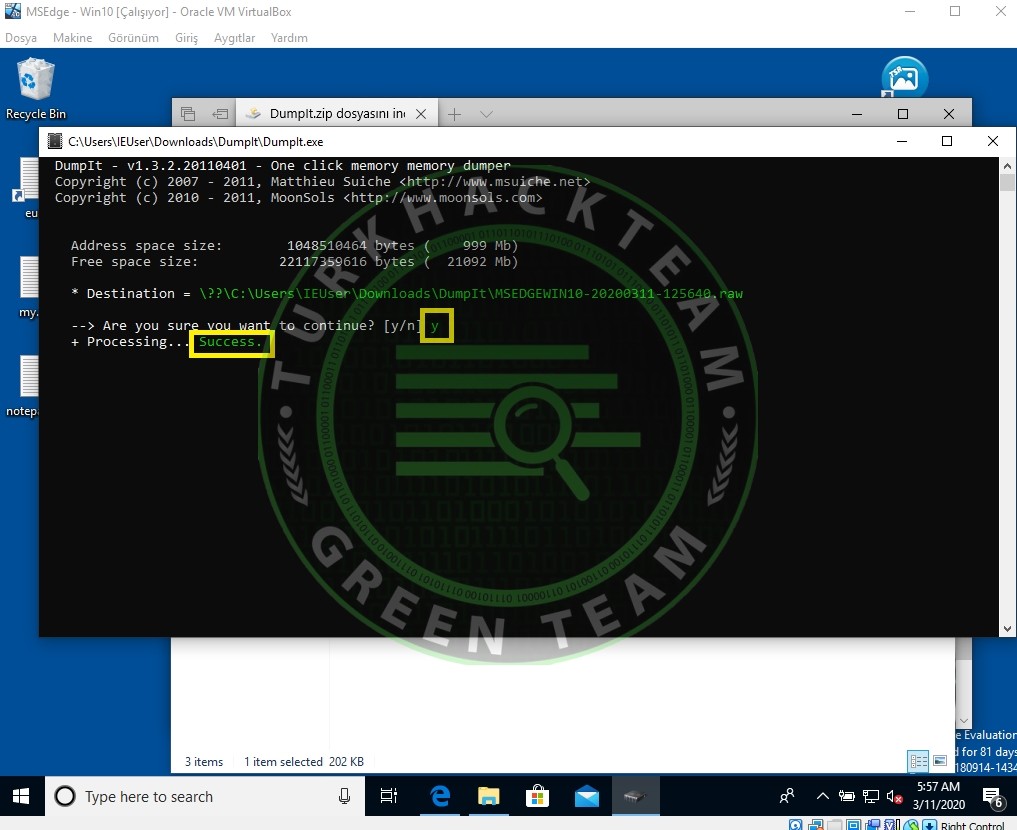

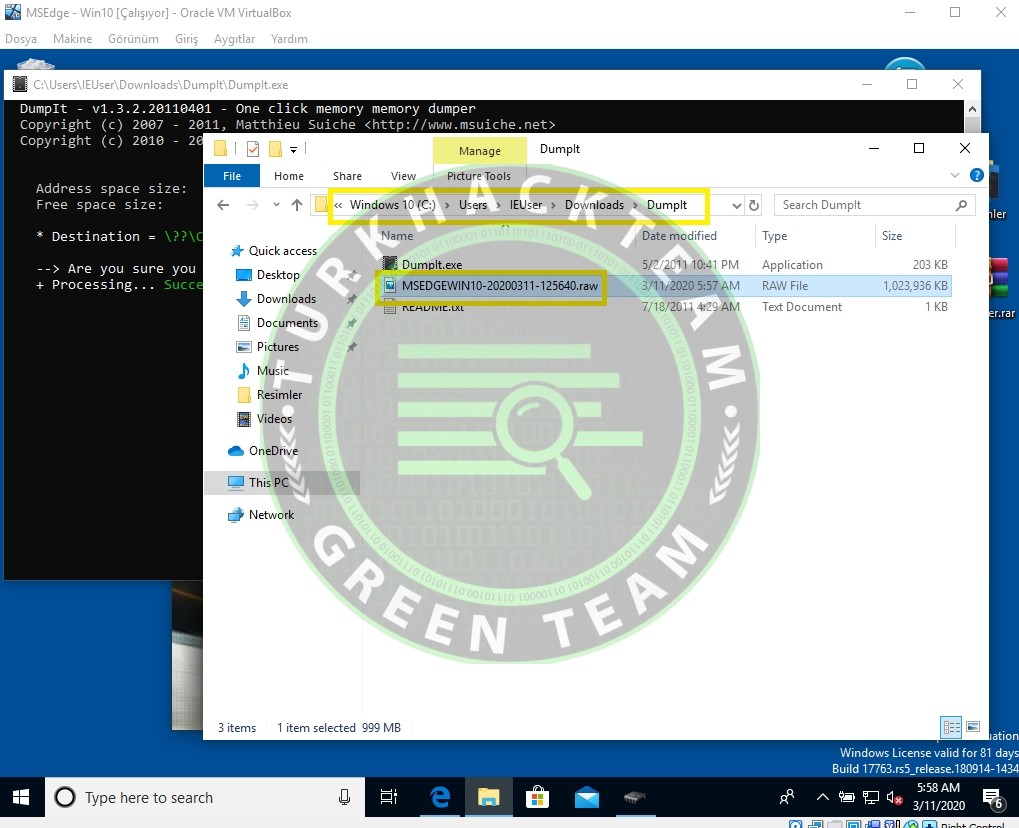

Arkadaşlar Windows İşletim Sistemlerinde RAM imajını almak için benim kullandıgım ve sizlerinde yüksek olasılıkla kullanmak isteyecegi basit ve zarif DumpIT yazılımı ile Ram İmajı alınabilir ve ücretsiz bir yazılımdır. DumpIT ile analiz yapılamamaktadır .

DumpIT Moonsols Firması tarafından geliştirilen ve hem 32-Bit hem de 64-Bit Windows işletim sistemlerinin fiziksel hafızalarının imajlarını almak için kullanılabilen degerli bir yazılımdır.

- DumpIT İndirme Linkini Nereden Bulabilirim ?

- Linux işletim sistemlerinde Ram İmajı nasıl alabilirim ?

- Linux üzerinde de bellek imajı oluşturmak için bir çok araç bulunmaktadır. Örneğin dd, LIME (Linux Memory Extractor), dc3dd,inux memory grabber, fmem gibi araçlar bir kısmıdır. Dc3dd imajı için kullanılacak komutumuz

Kod:

dc3dd if=/dev/mem of=/home/desktop/bellek.img- MAC Os işletim sistemlerinde Ram İmajı nasıl alabilirim ?

- Goldfish , Mac memory reader ve OSXPMem araçları ile bellek imajı almak mümkündür. Mac Memory Reader ile bellek imajı alma komutumuz şu şekildedir.

Kod:

sudo ./MacMemoryReader -v bellek.img- Linux üzerinde " Ram İmajı " nasıl incelerim ?

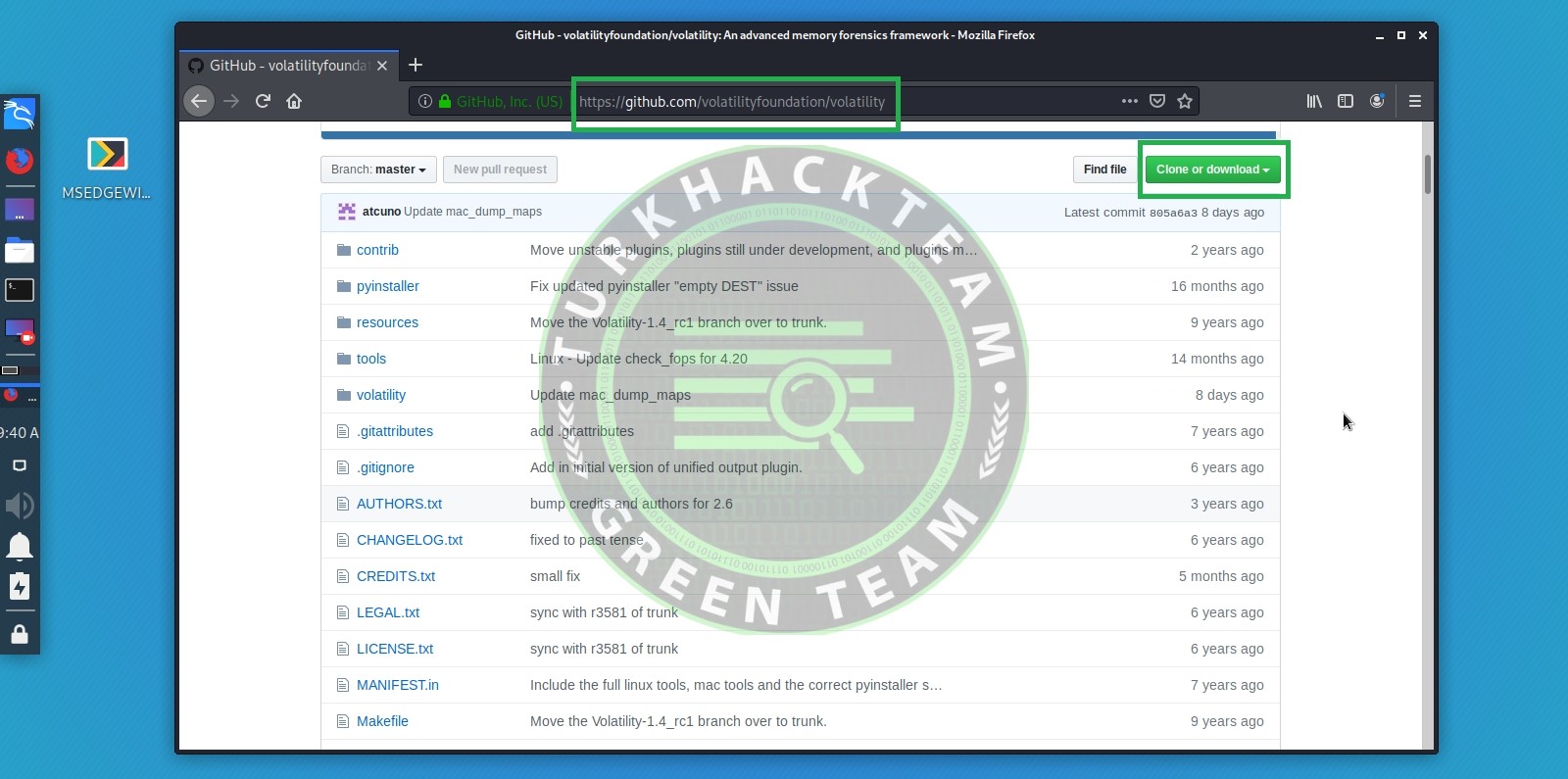

- Linux üzerinde ram imajımızı incelemek için birden çok program mevcuttur.Ben konuyu Volatility aracı ile anlatmak istiyorum.

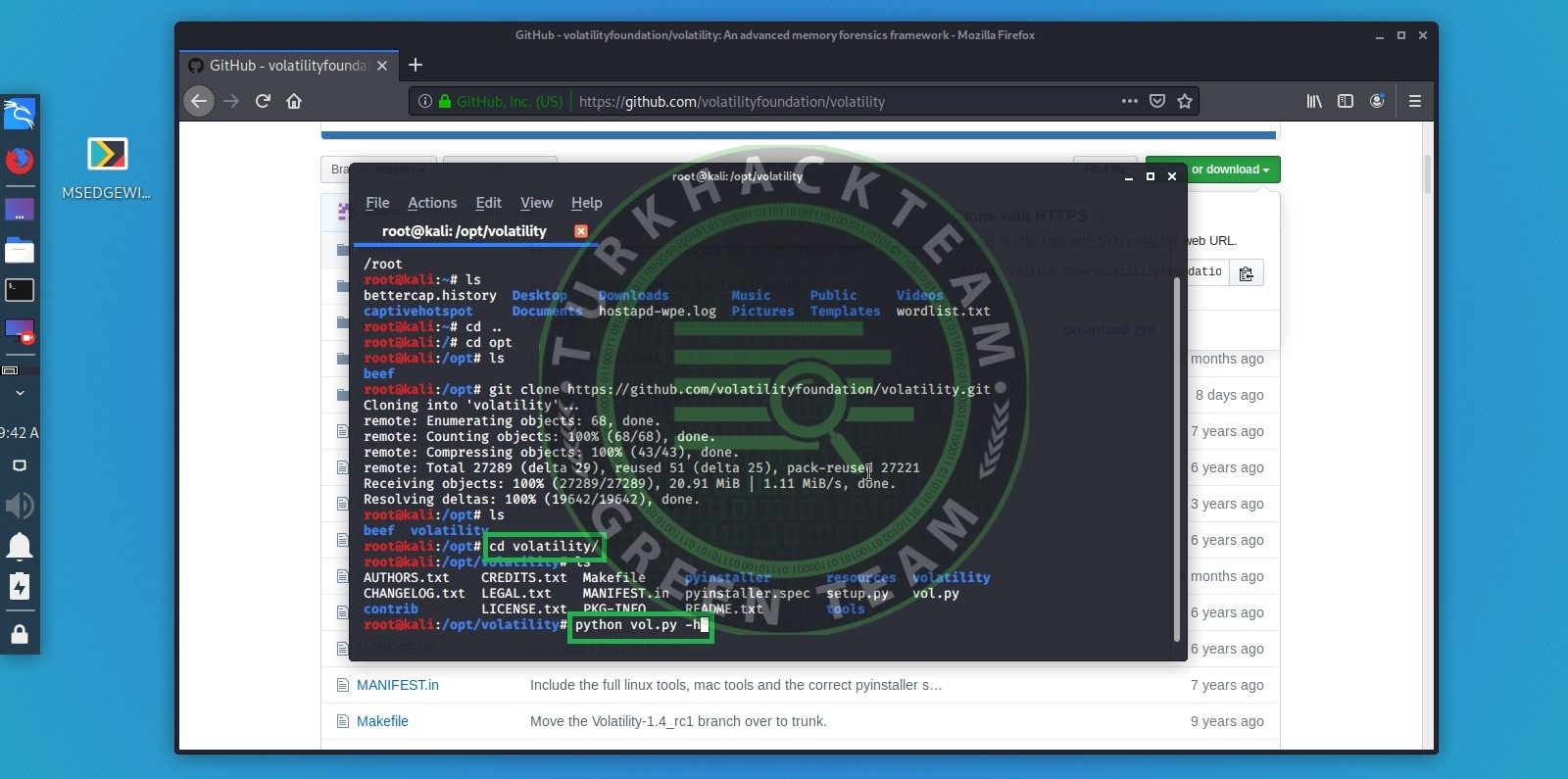

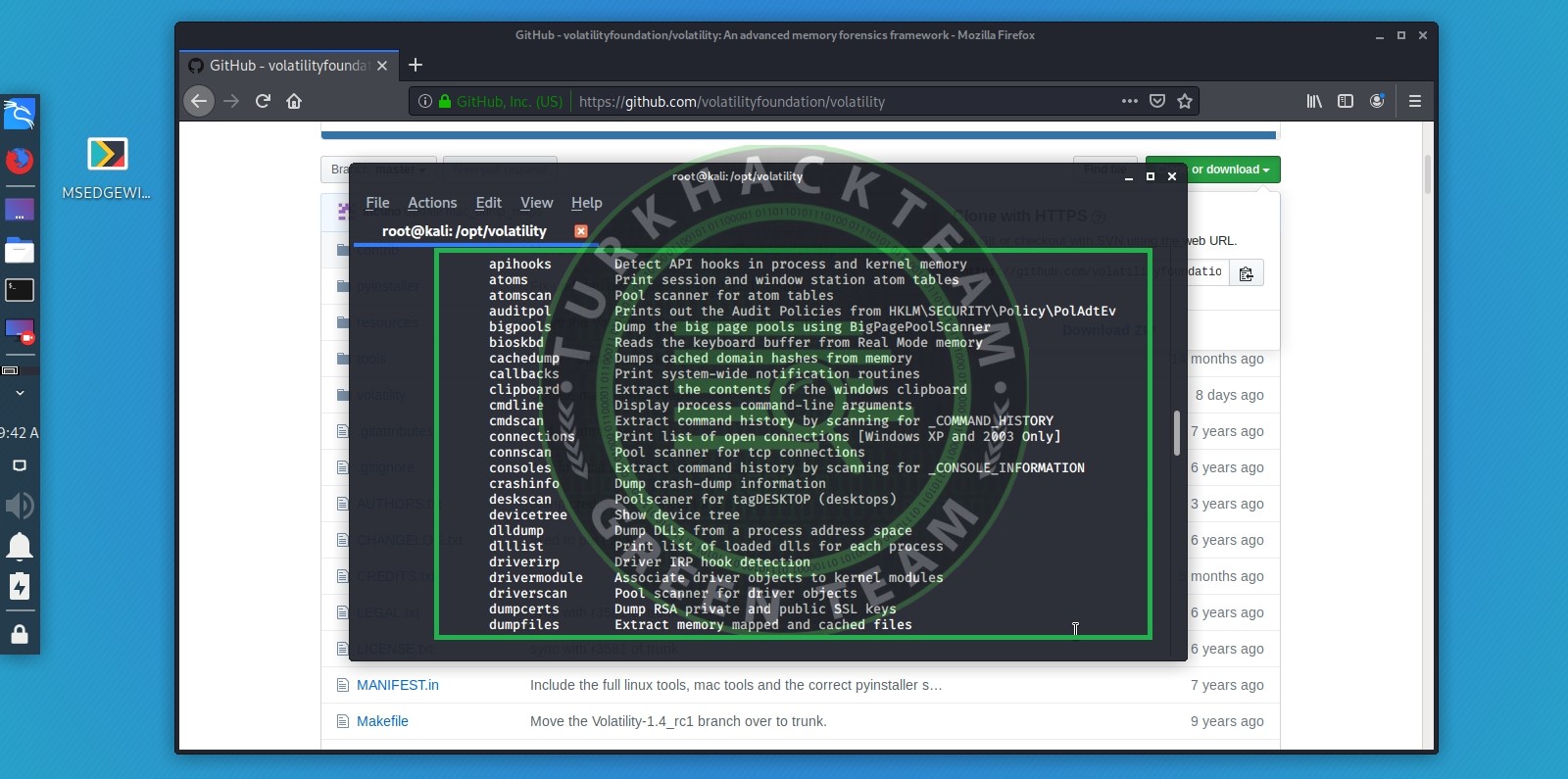

- Volatility aracı birden çok sistemde çalışabilen ve istedigimiz bilgileri gösterebilecek çok geniş kapsamlı bir araç olmakla beraber birçok komutada sahiptir.

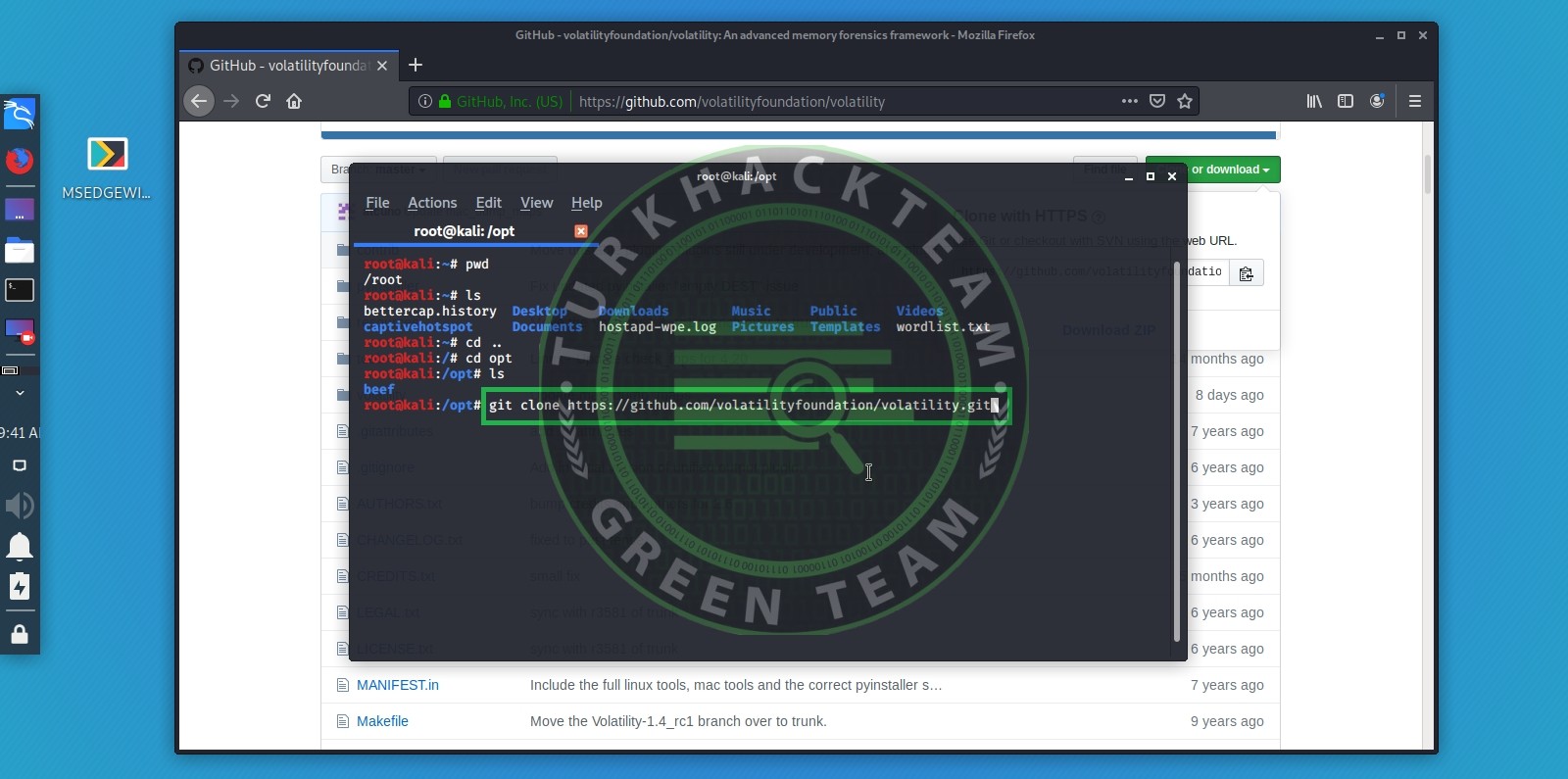

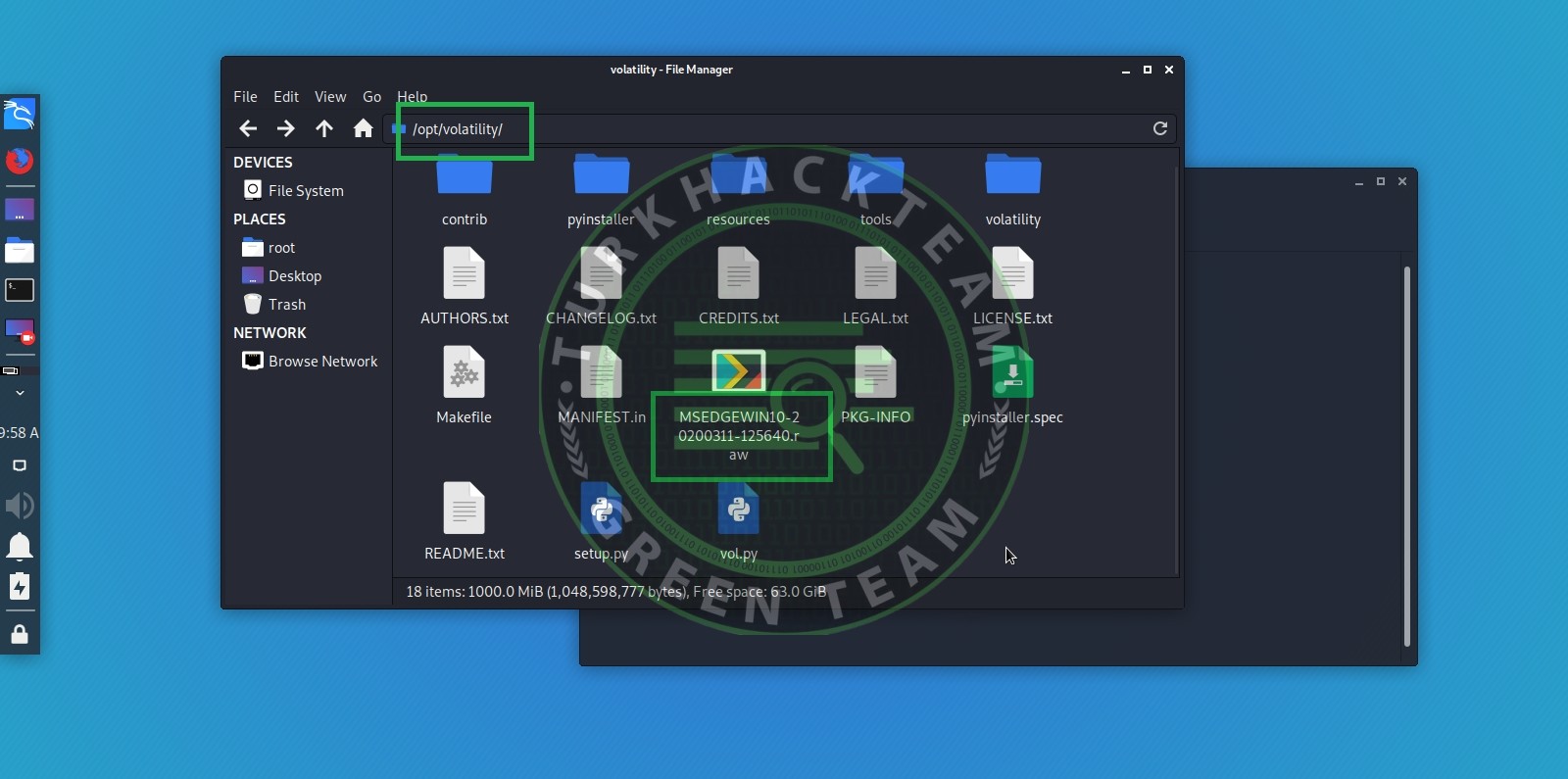

- Volatility aracını nereden indirebilirim ?

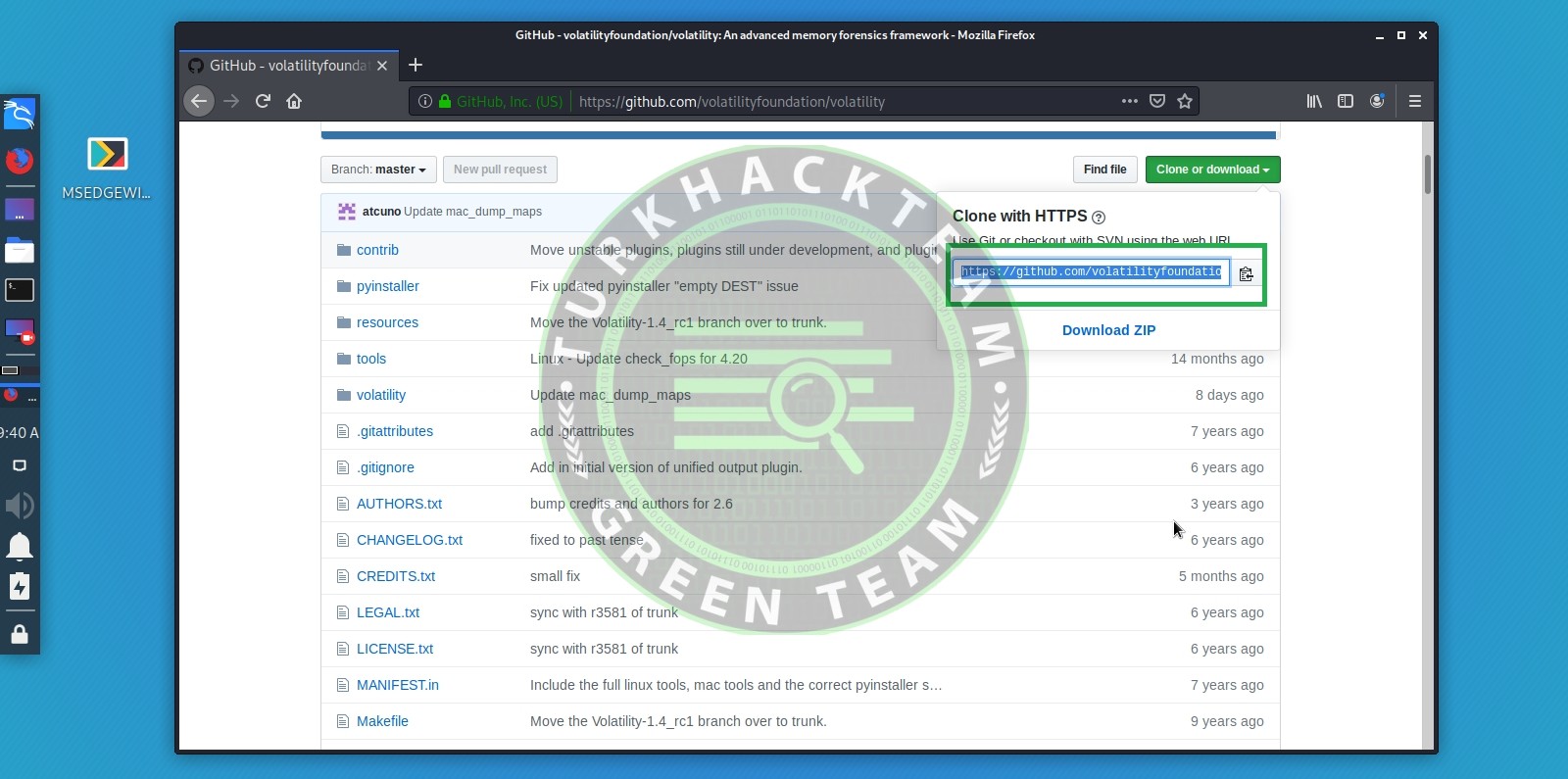

- Volatility aracını en yaygın olarak kullanılan github üzerinden indirebilirsiniz yada istege baglı olarak apt-get install komutu ilede Terminal üzerinden paketi yükleyebilirsiniz.

- Github Volatility indirme linki : https://github.com/volatilityfoundation/volatility

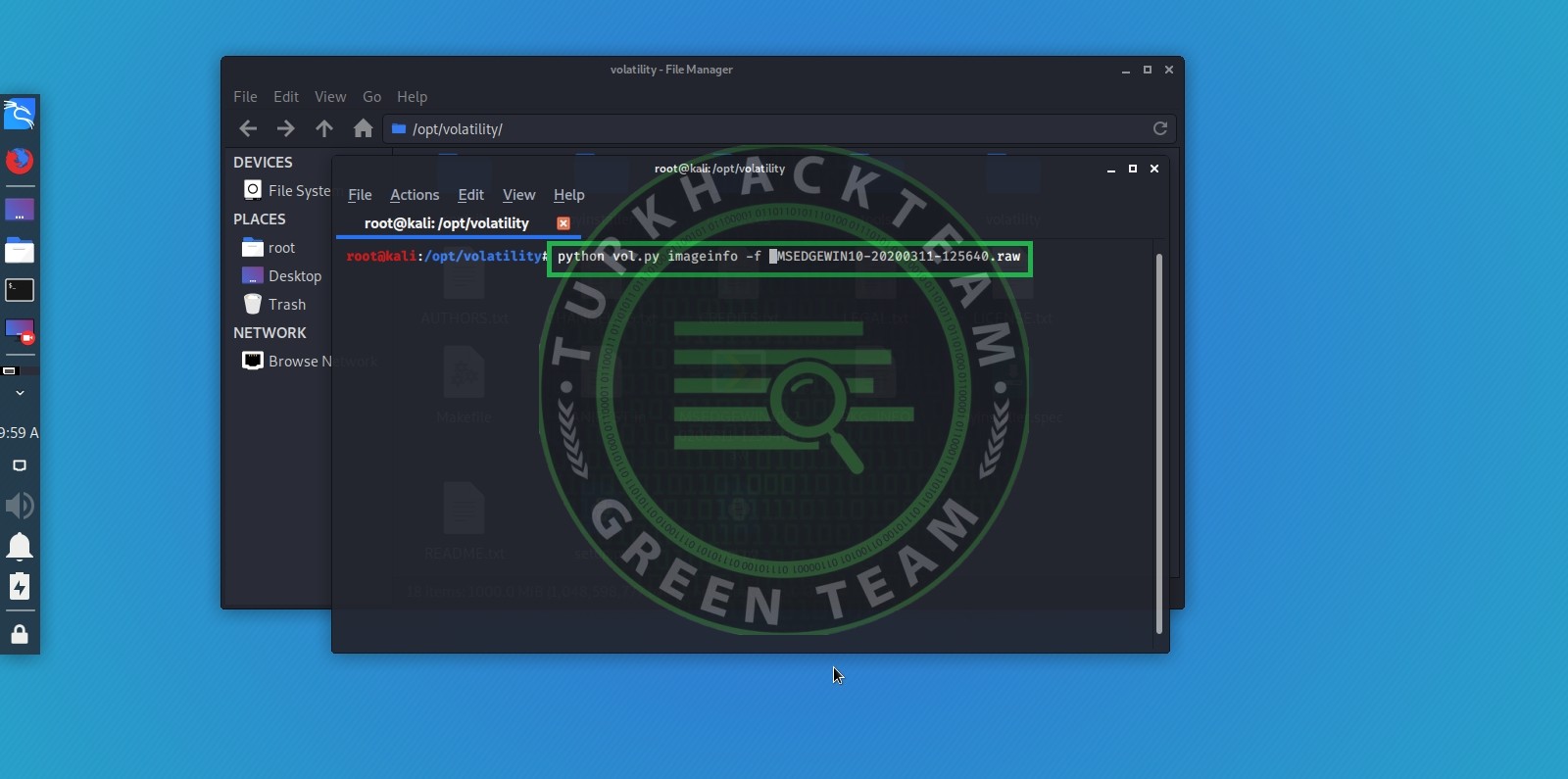

- İmaj Bilgisini Elde Etme imageinfo komutu

- Volatility kullanarak analiz yapmak için öncelikle Volatilityye imajı hangi işletim sisteminden (Windows XP, Vista,Windows 10, vb.) geldiğini söyleyecek bir profil belirlememiz gerekiyor. Elimizde bir imaj var ama hangi işletim sistemine ait olduğunu bilmiyorsak bunu bulmak için imageinfo komutunu kullanarak hangi işletim sistemine ait olduğunu bulup işlemlerimize buradan devam edebiliriz.

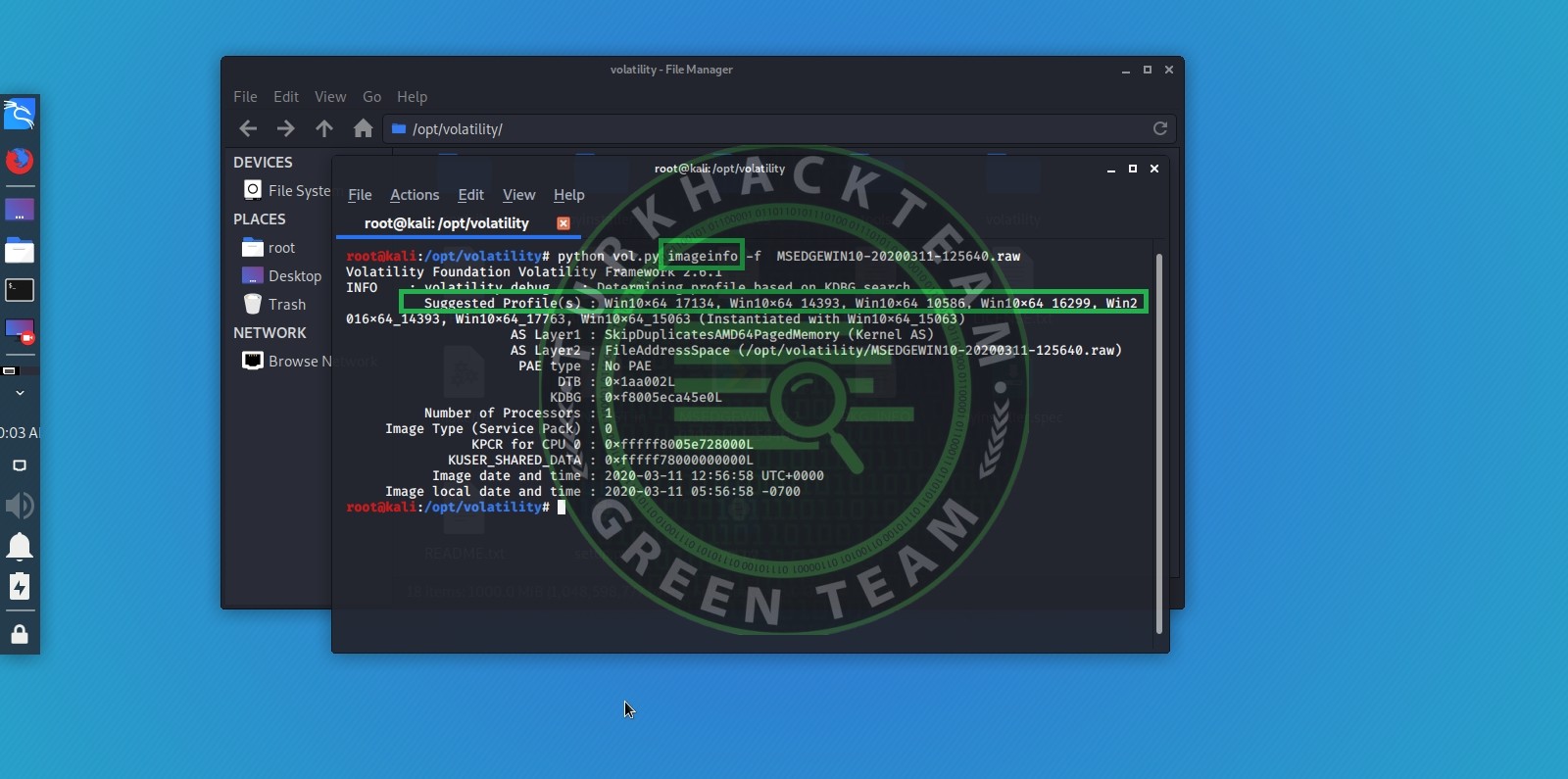

- Yukarıdaki ekran görüntüsünde Volatility bizim için belli profiller önerdiğini görüyoruz burada imaja ait , imajın alındığı tarih, saat gibi bilgiler mevcuttur. Önerilen profillerden birisini alalım ve devam edelim Win10x64 ile devam edeceğim.

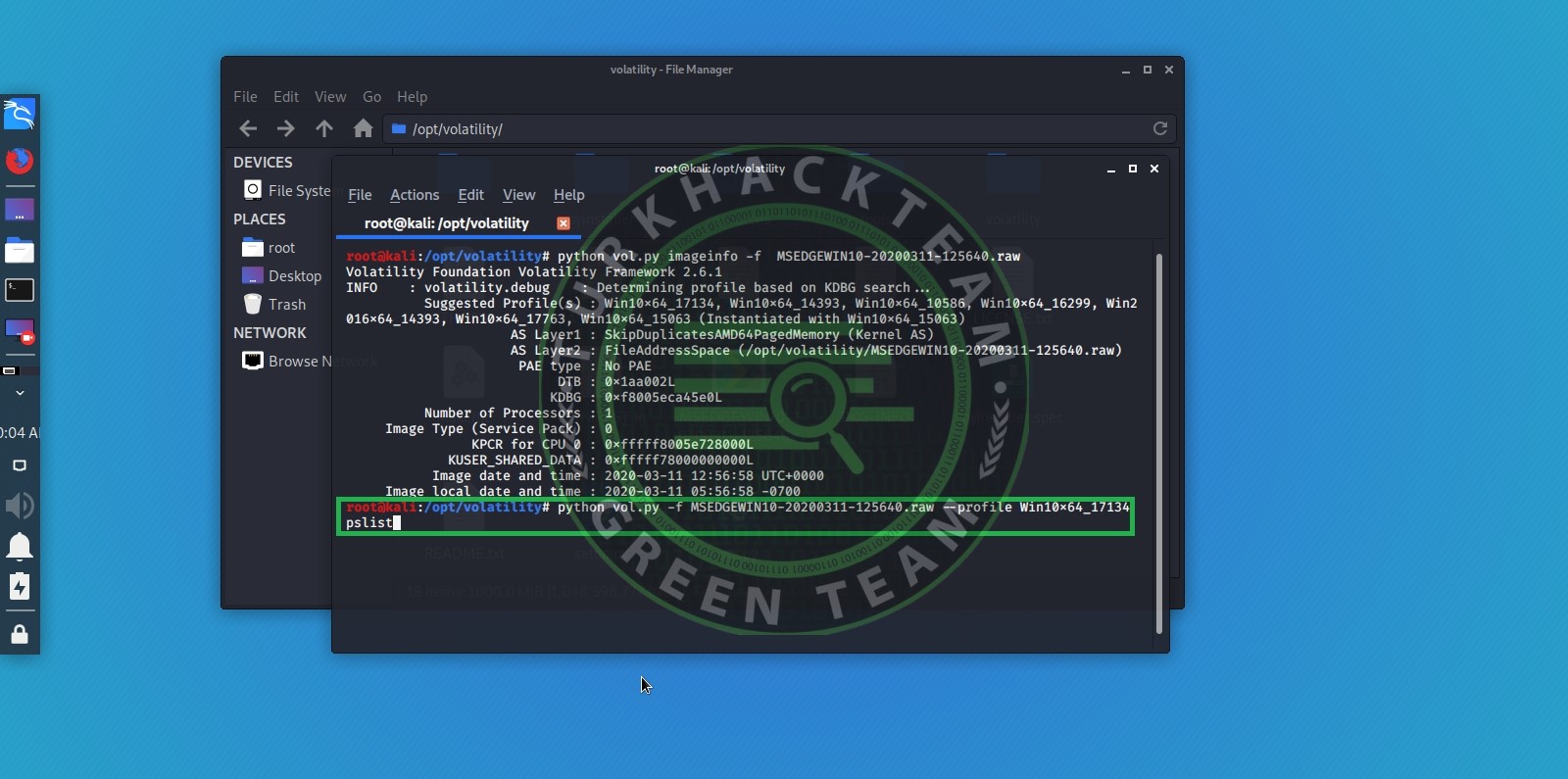

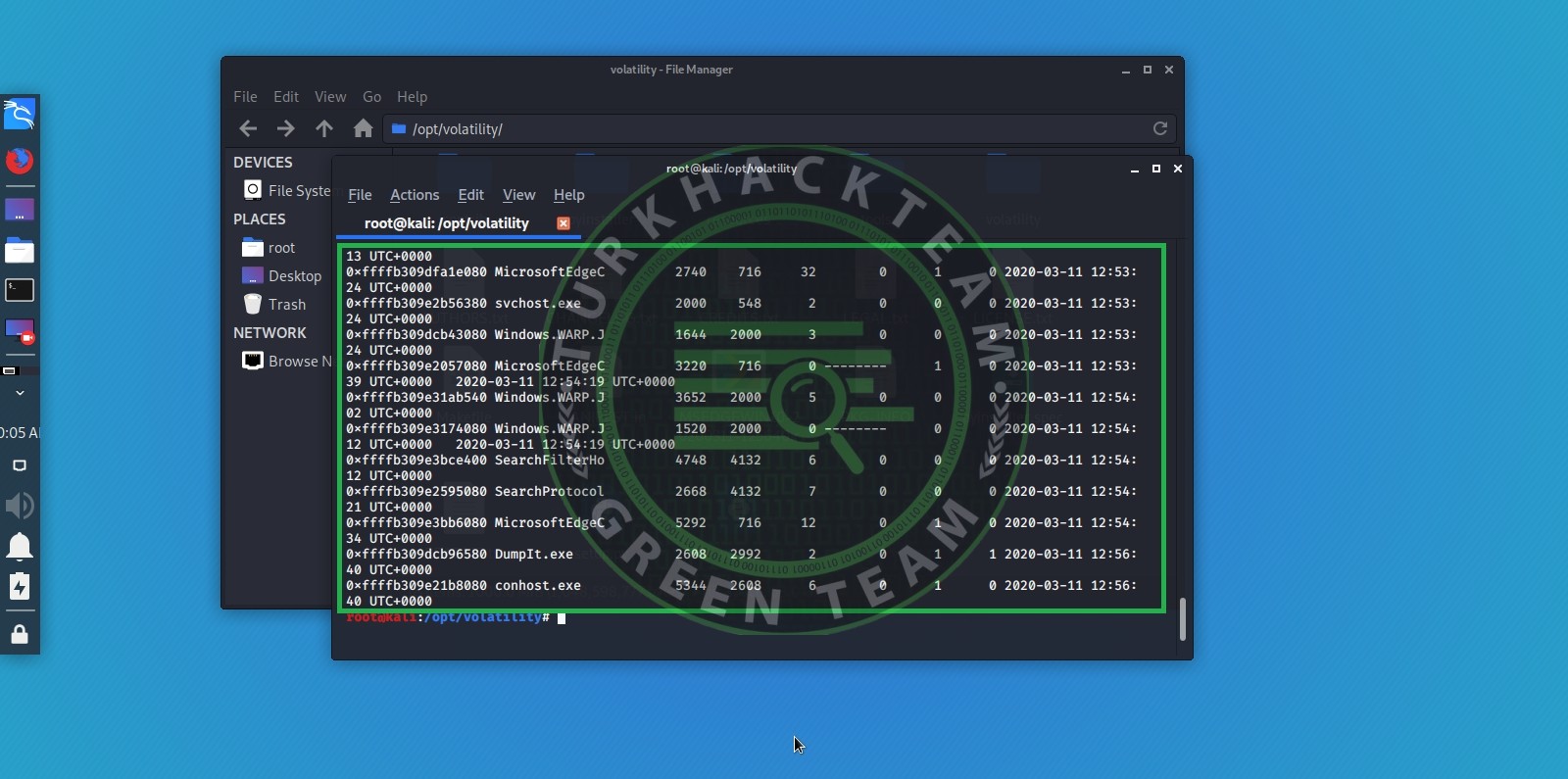

- Çalışan Prosesleri Görüntüleme pslist komutu

- Şimdi burada pslist komutu belirli bi sistemde çalışan bütün işlemleri görüntüleme seçeneği sunar. Buradaki ekran görüntüsünde o an çalışan tüm işlemlerin net bir görüntüsü görebiliriz. Burada çalışan işlemlerin PID değerlerini ve başlatılma zamanları gibi değerlerini görebiliriz. Buradaki işlemlerin hangi programlara ait olduğunu Googleda aratarak öğrenebilirsiniz.

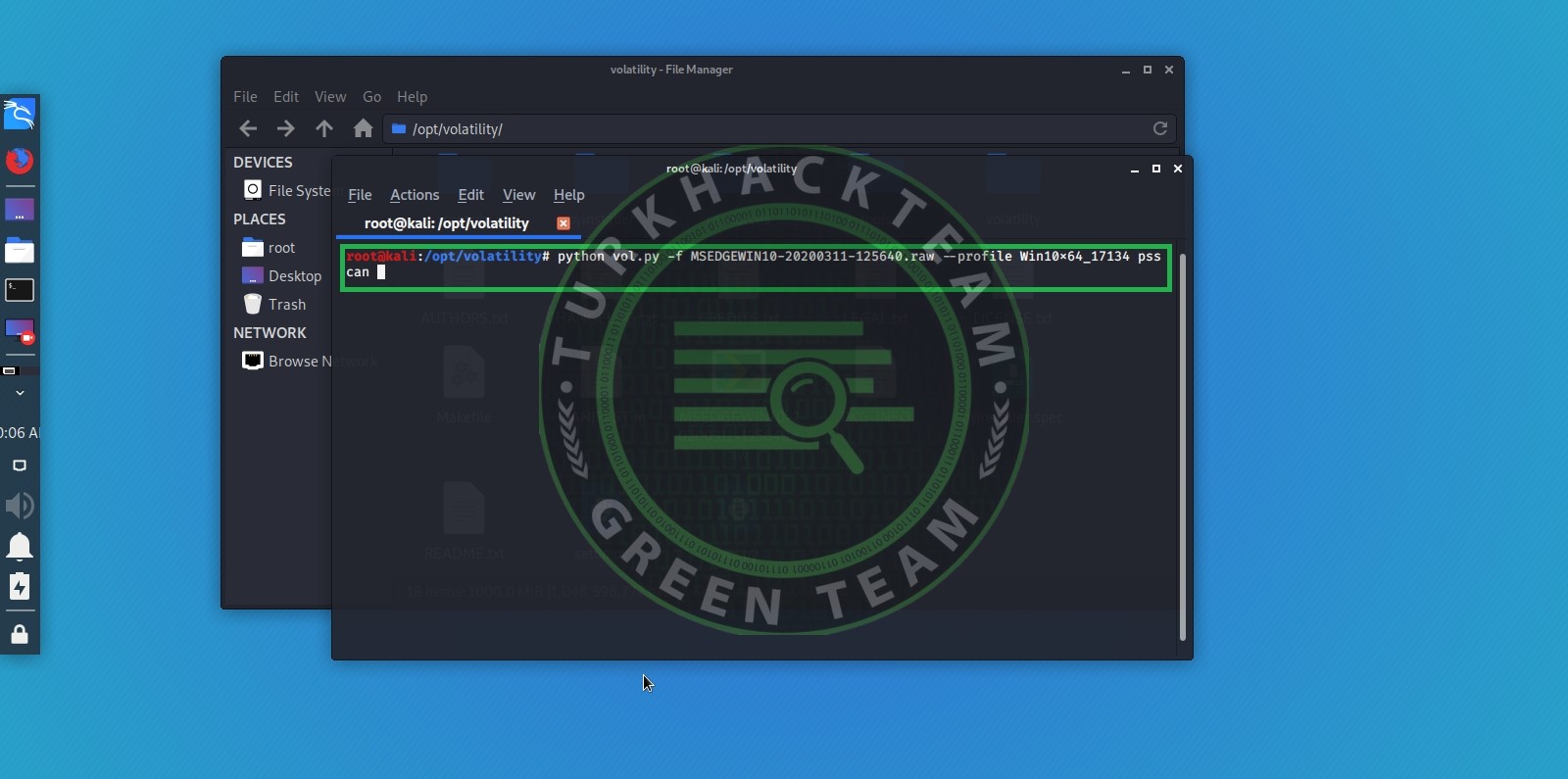

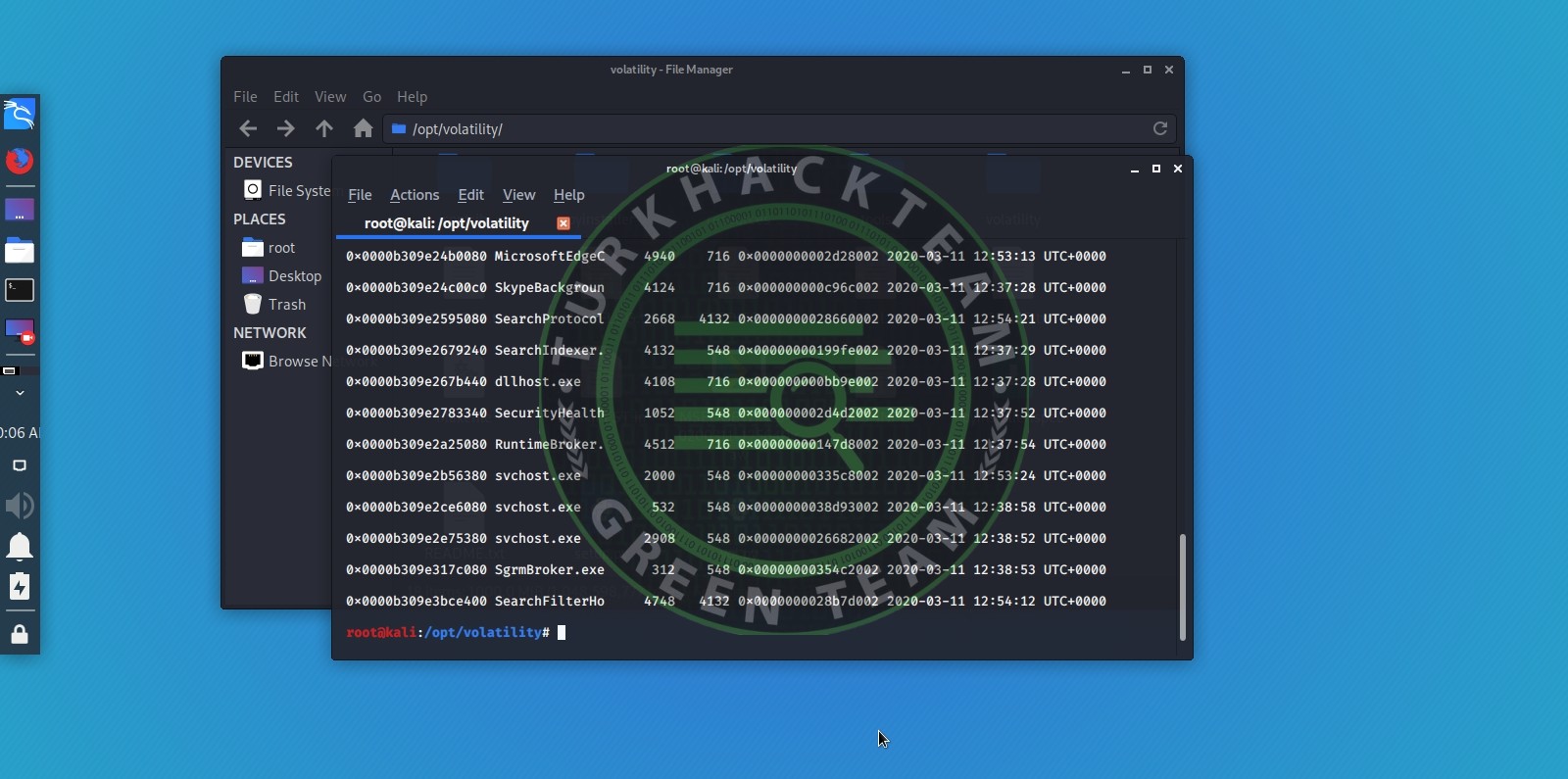

- Zararlı Yazılım Analizi psscan komutu

- Bu komut genellikle Zararlı Yazılım analizi ve kök dizin işlemleri taramak için kullanılır. Bir rootkit/malware ile etkin olmayan, gizli ve bağlantısız işlemleri araştırır kullanımı ise şöyledir.

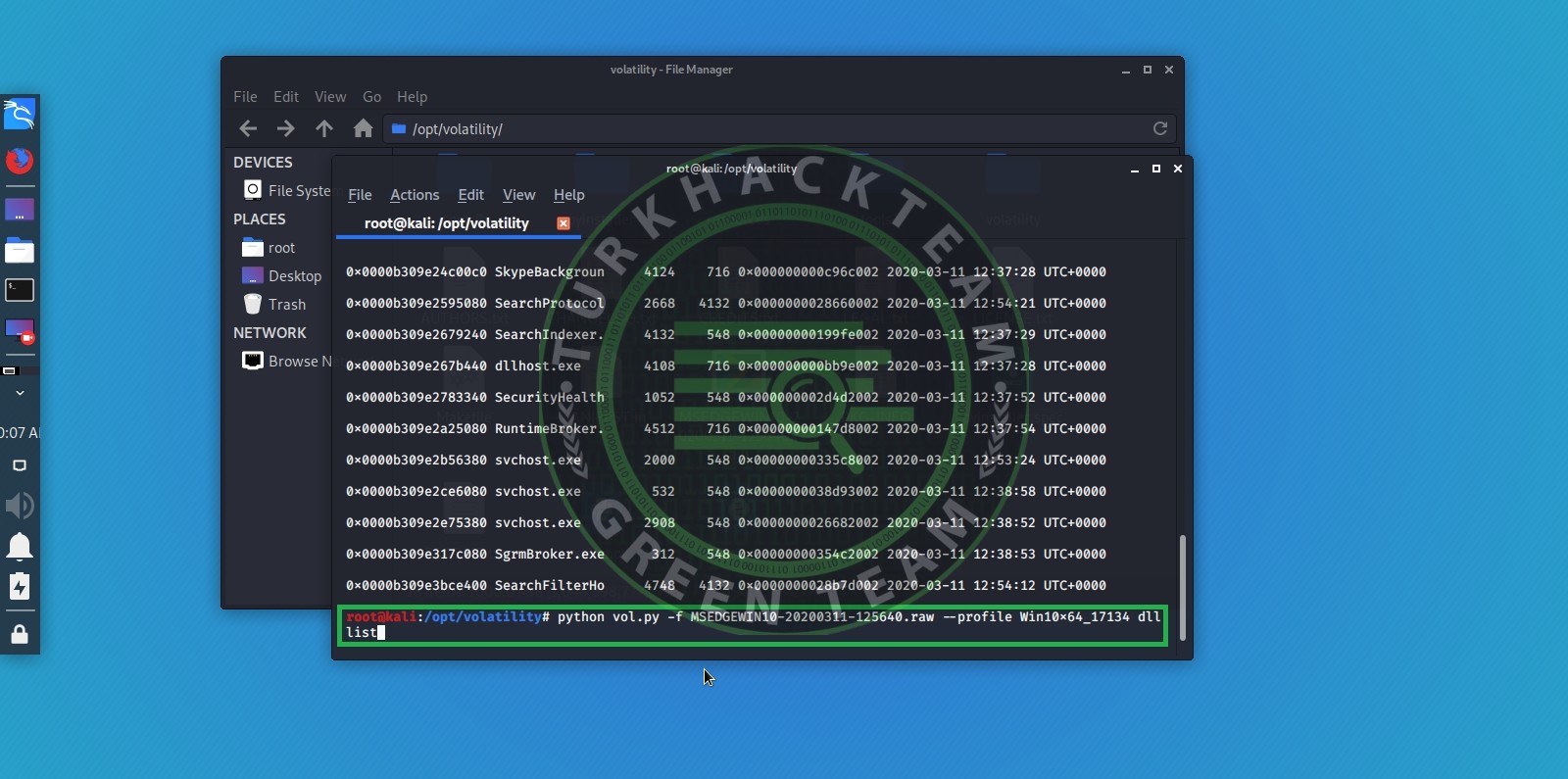

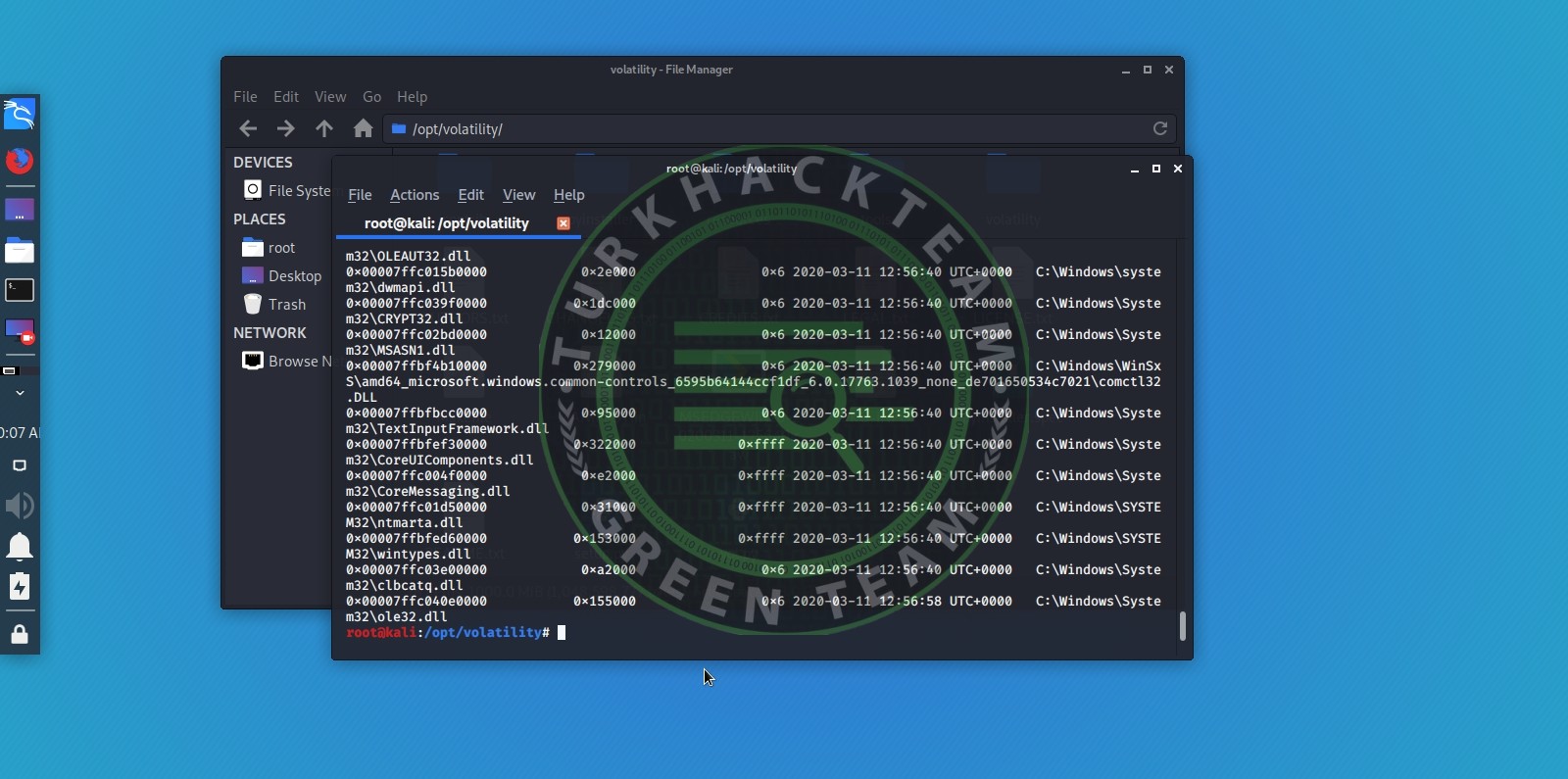

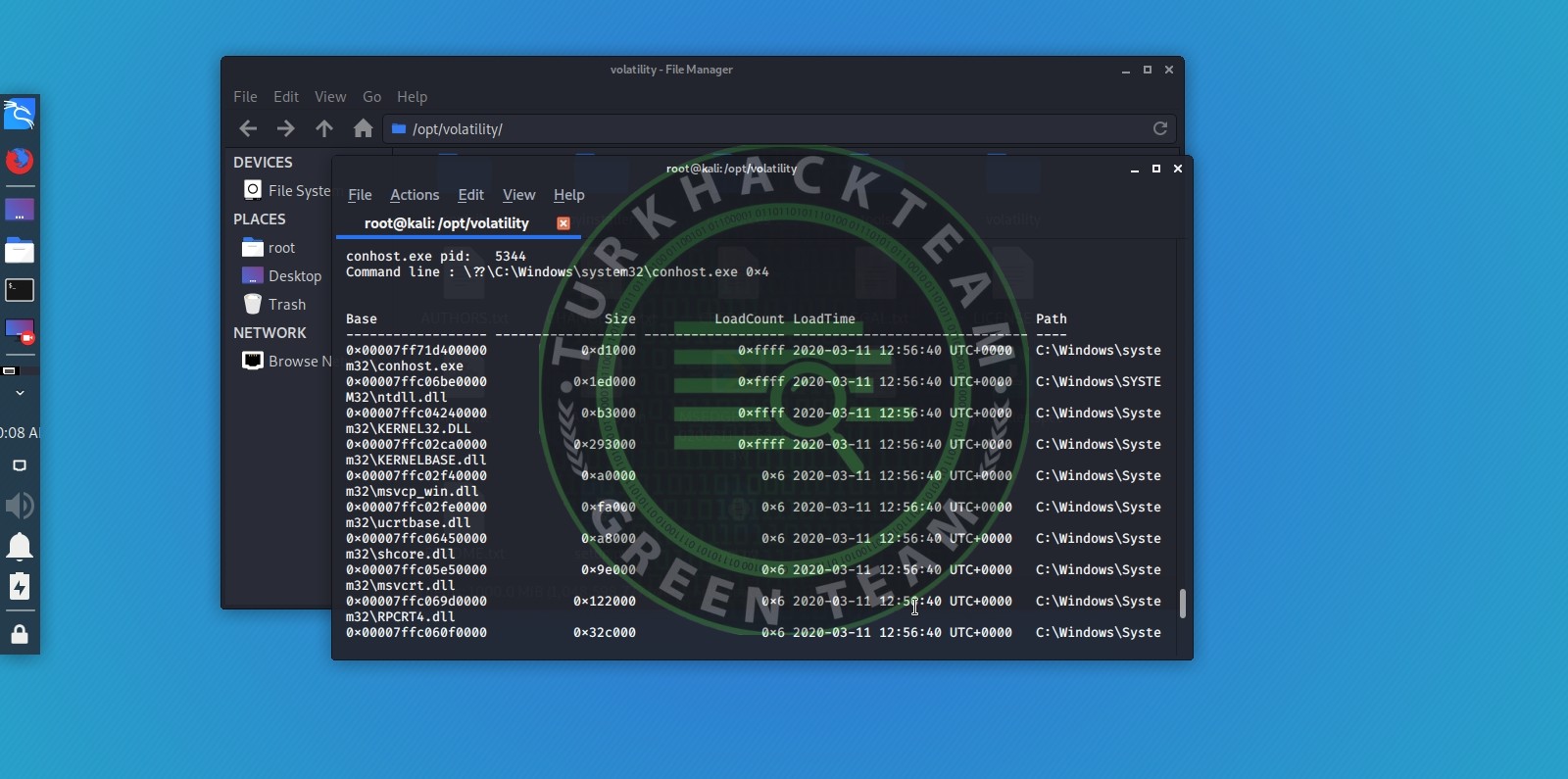

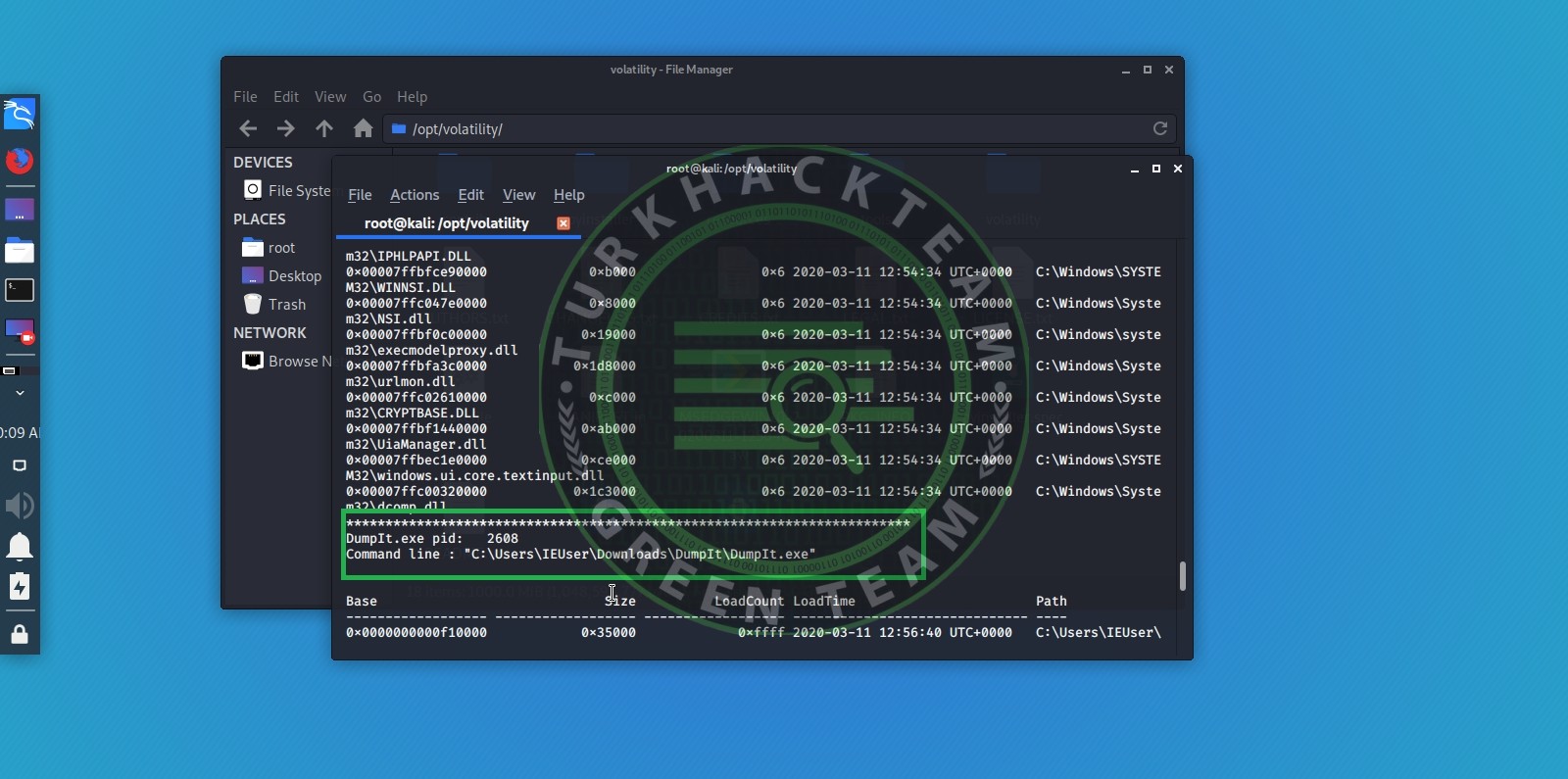

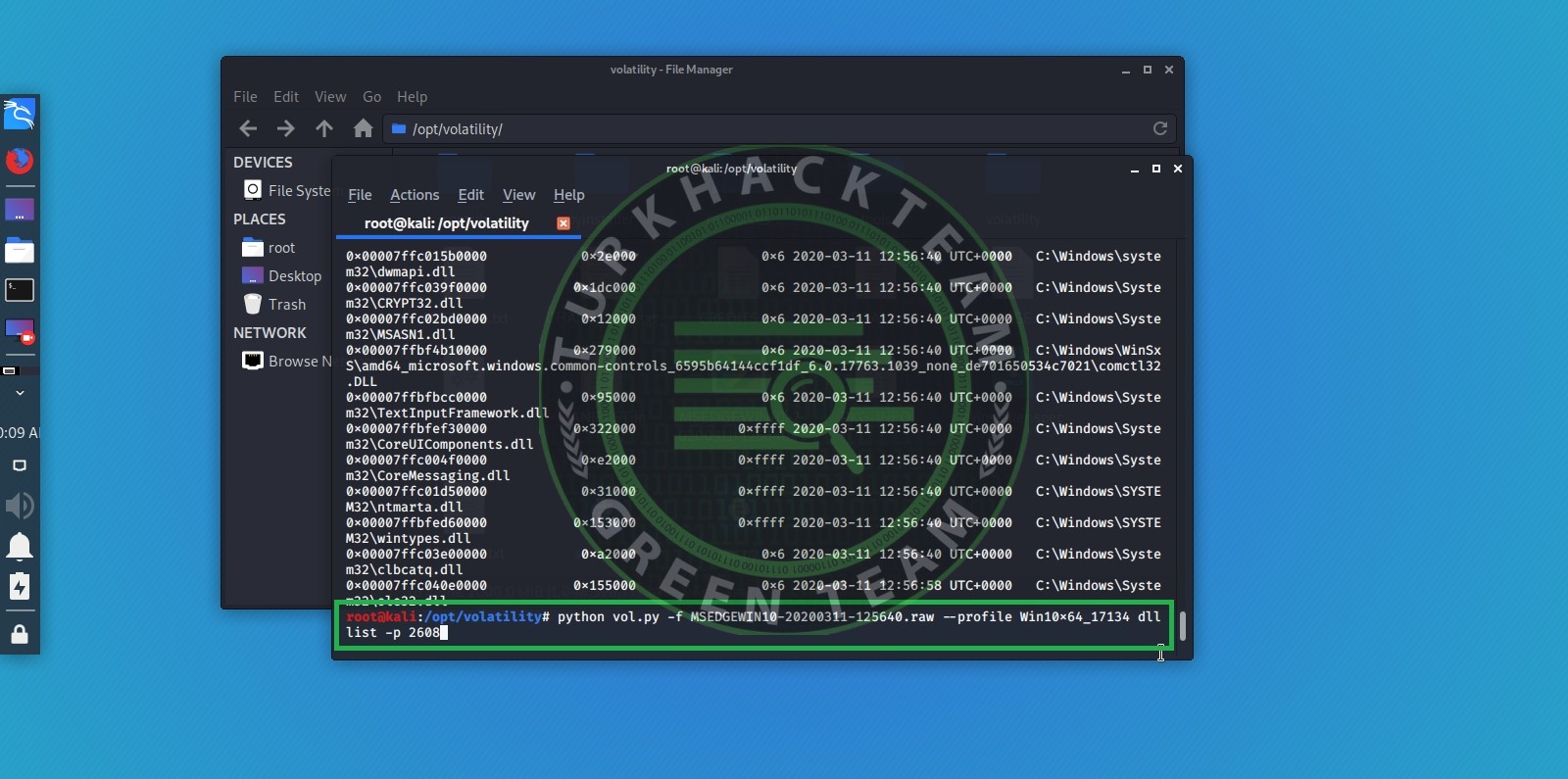

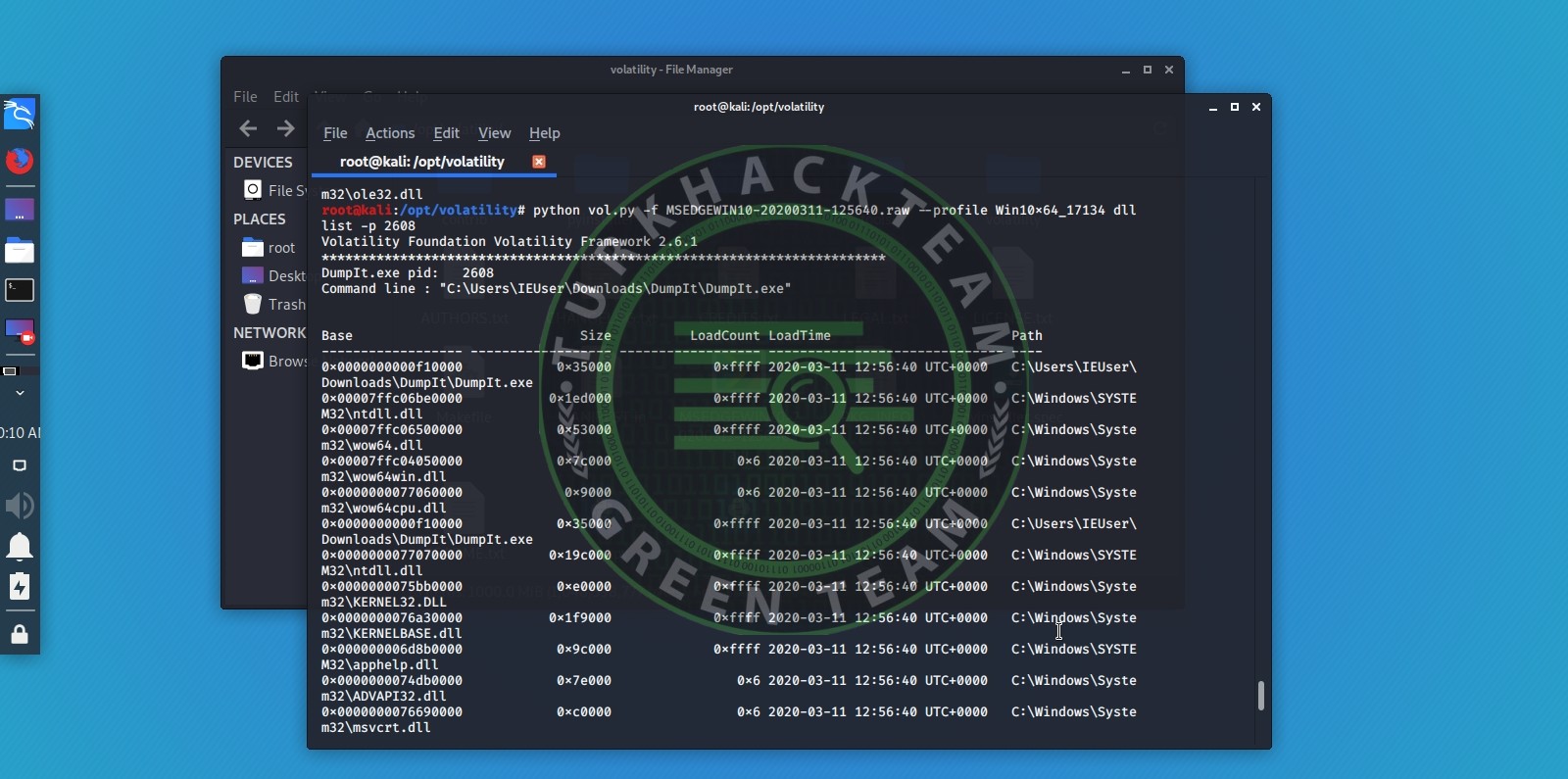

- Çalışan DLLleri Listelemek dlllist komutu

- Çalışmakta olan tüm işlemlerin veya belirli bir işlemin DLLlerini görüntülemek için bu komutu kullanırız.

- Belirli bir işlemin DLLlerini listelemek için buradaki PID numarası 2608 olan dumpit.exenin DLLlerini listelediğimizi varsayalım.

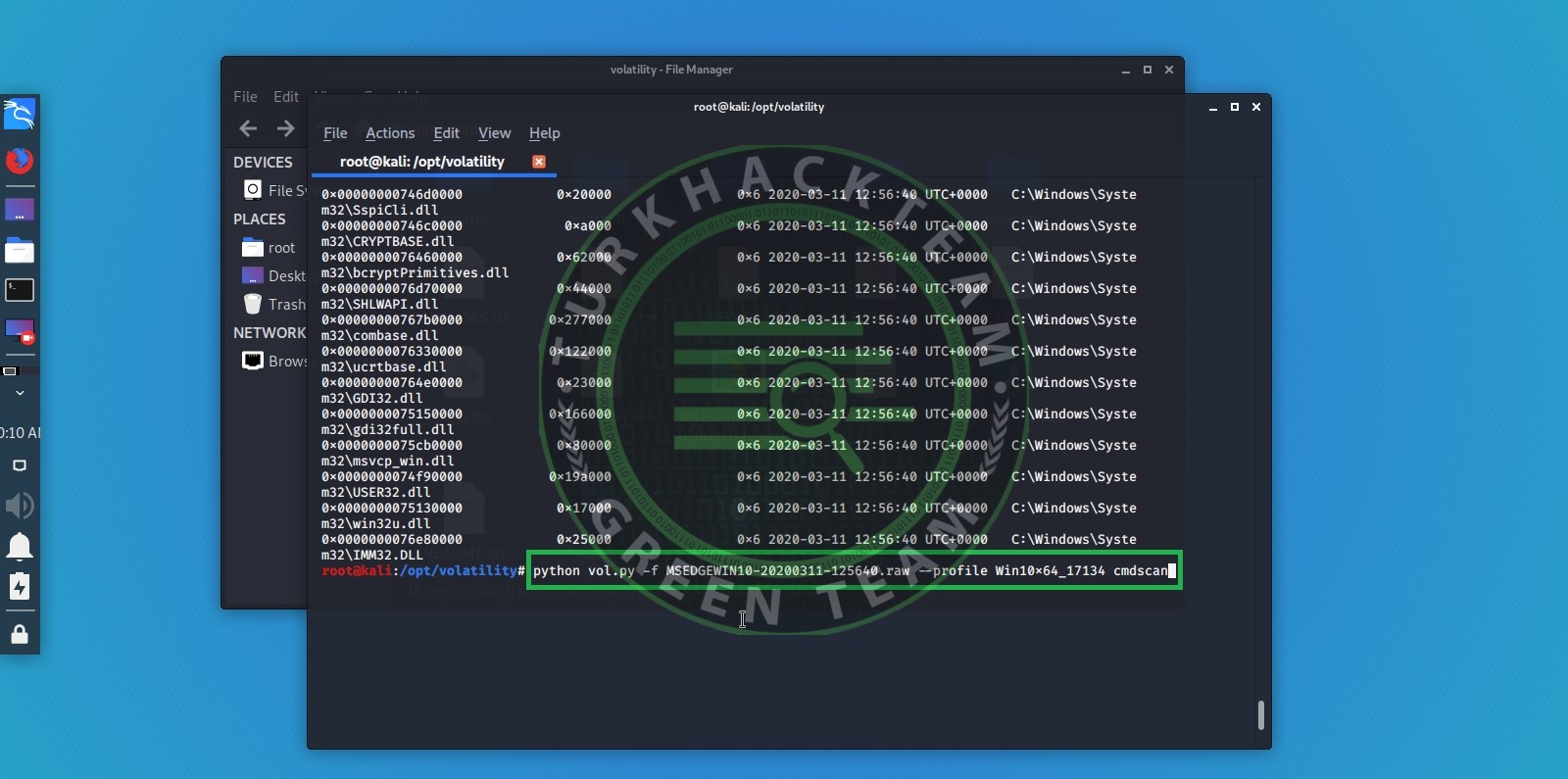

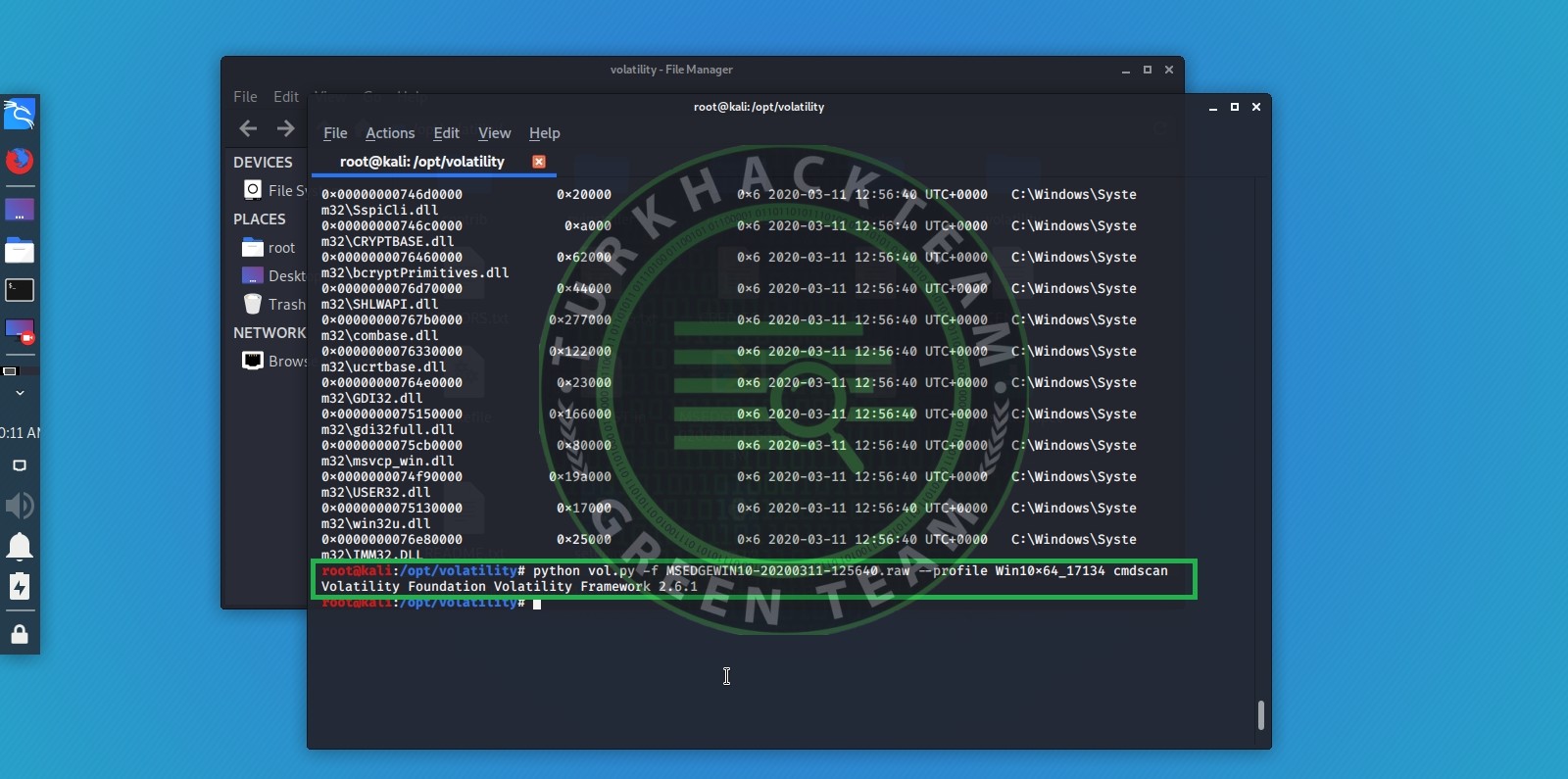

- CMD Ekranına Yazılan Komutları Listeleme cmdscan komutu

- Kullanıcının bilgisayarı açıkken cmd ekranına yazmış olduğu tüm komutları cmdscan komut ile görebiliriz. Örneğin kişi silme, dosya oluşturma, başka dizinlere erişme ya da herhangi bir işlemi komut satırında yapmış ise bunlara erişebiliriz.

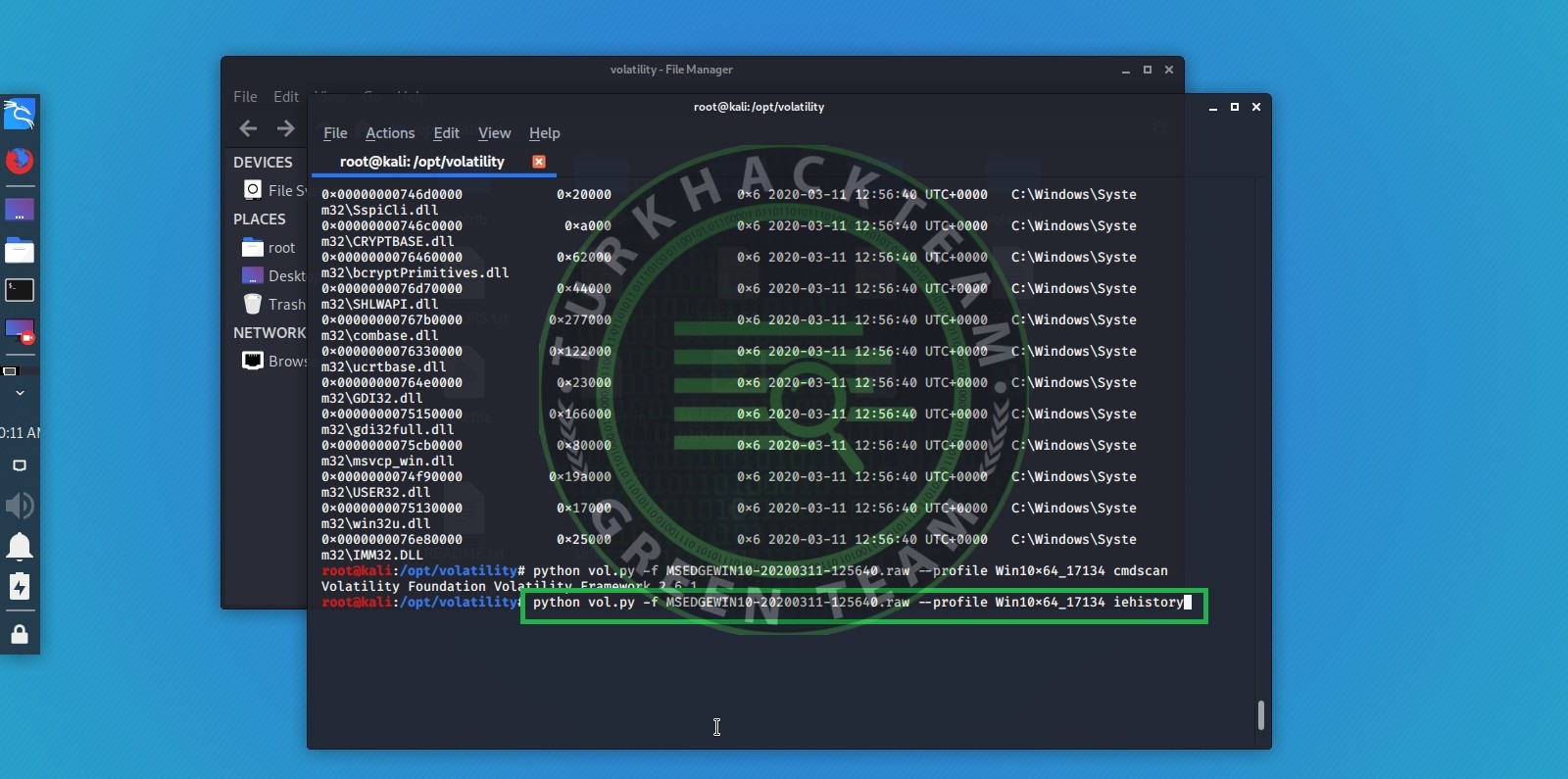

- İnternet Geçmişini Listeleme iehistory komutu

- Komut burada kullanıcın bütün geçmişini listeler, hangi saatte hangi siteye girmiş bütün hepsi öğrenilebilir.

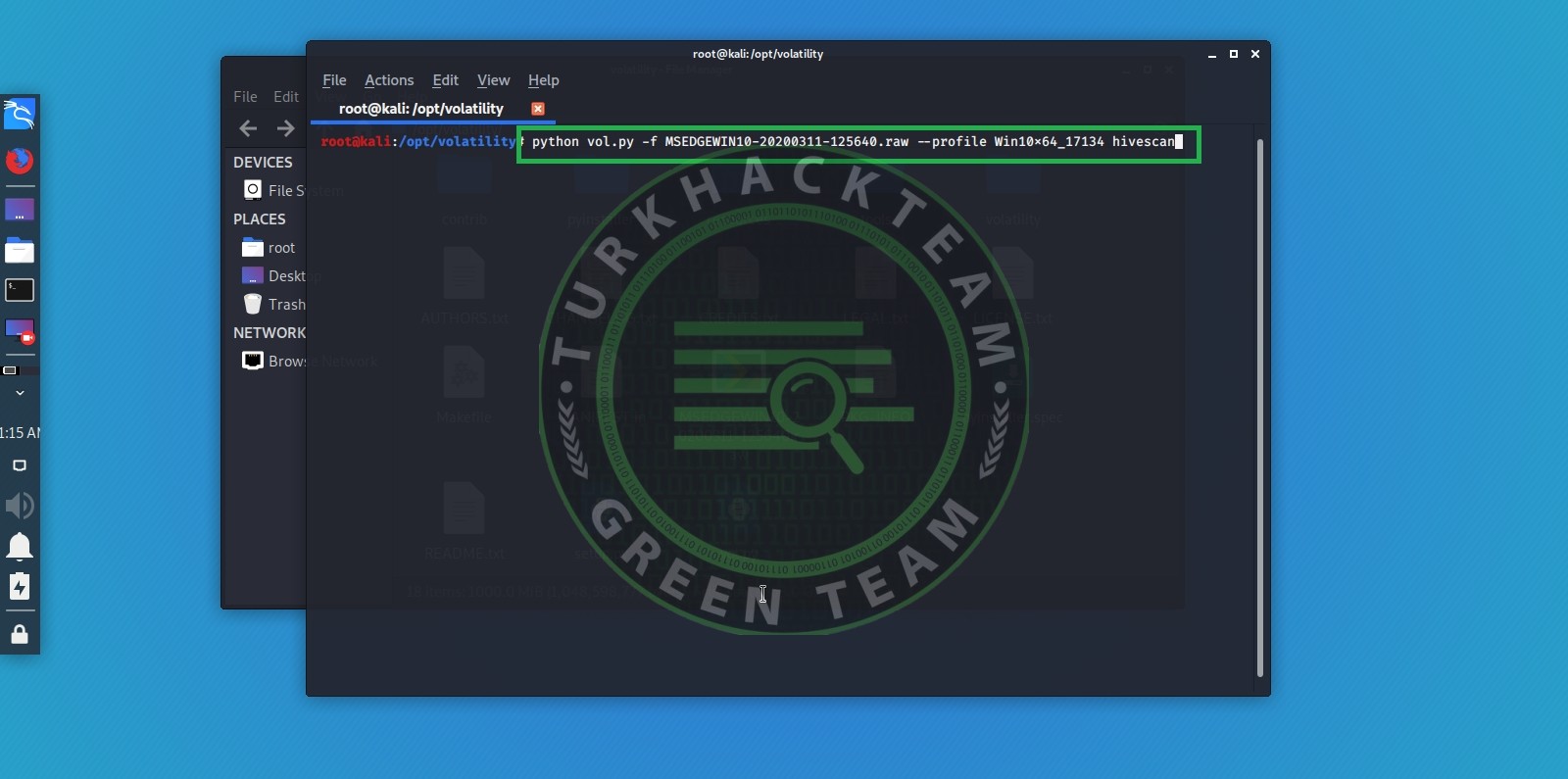

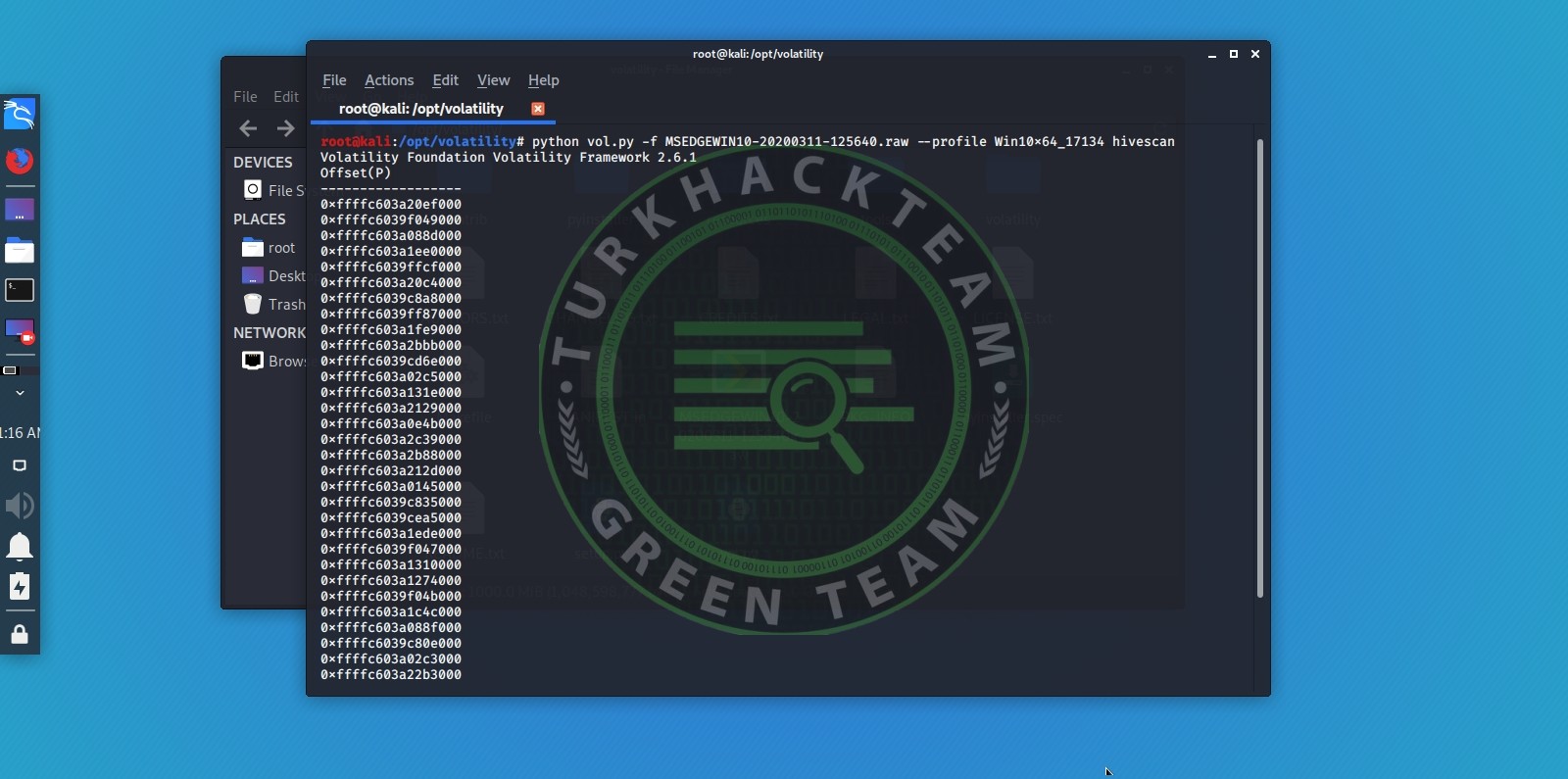

- Kayıt Defteri Ofsetleri Bulma hivescan komutu

- Bu komut, kayıt defteri ofsetlerinin fiziksel adreslerini bellekte bulmamıza yardımcı olur.

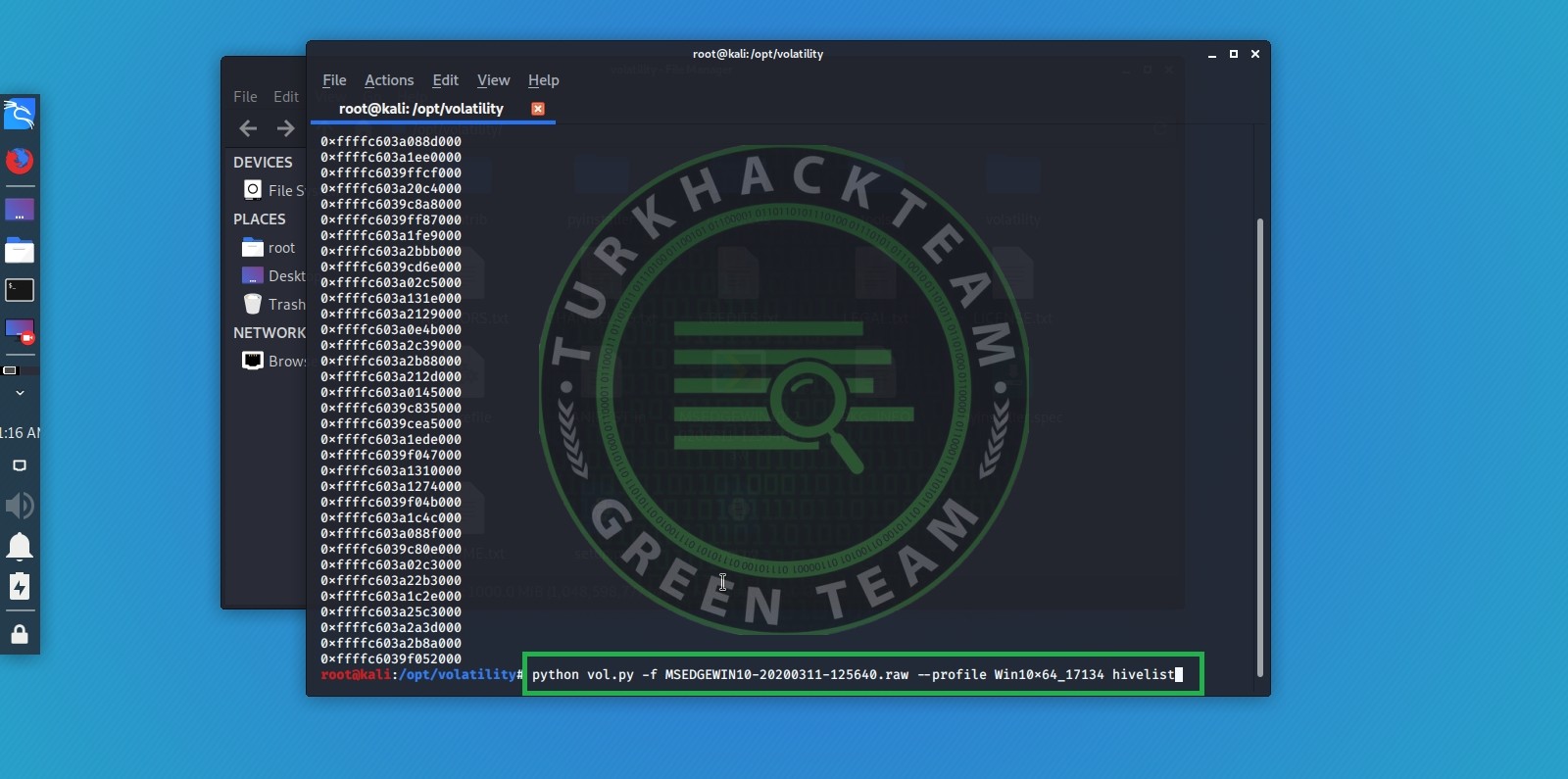

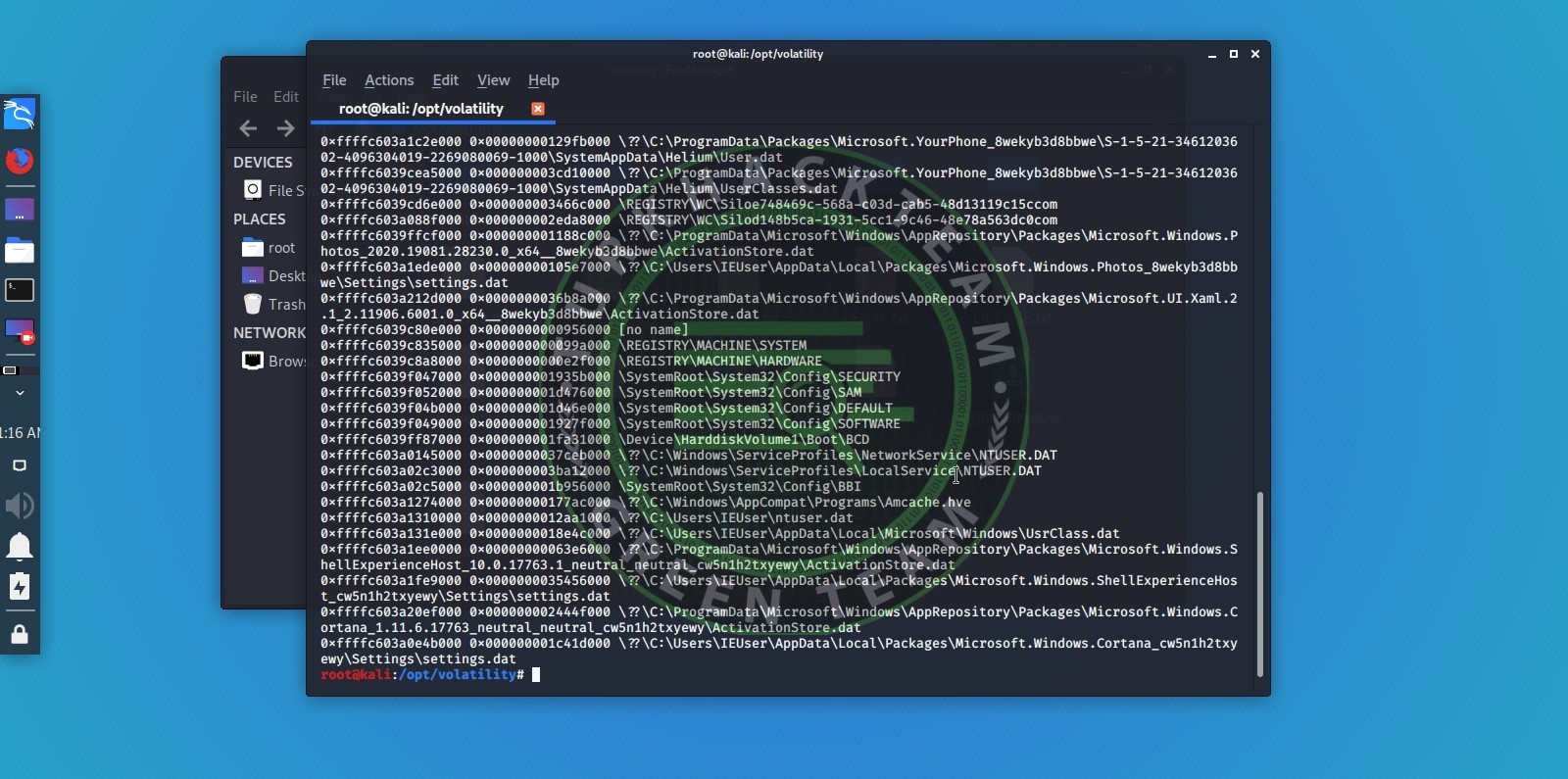

- Hivelist komutumuz ize Az önce yukarıda bulduğumuz fiziksel adresleri şimdi bu komutla listeleyip aradığımız ofseti fiziksel adresinden bulabilir.

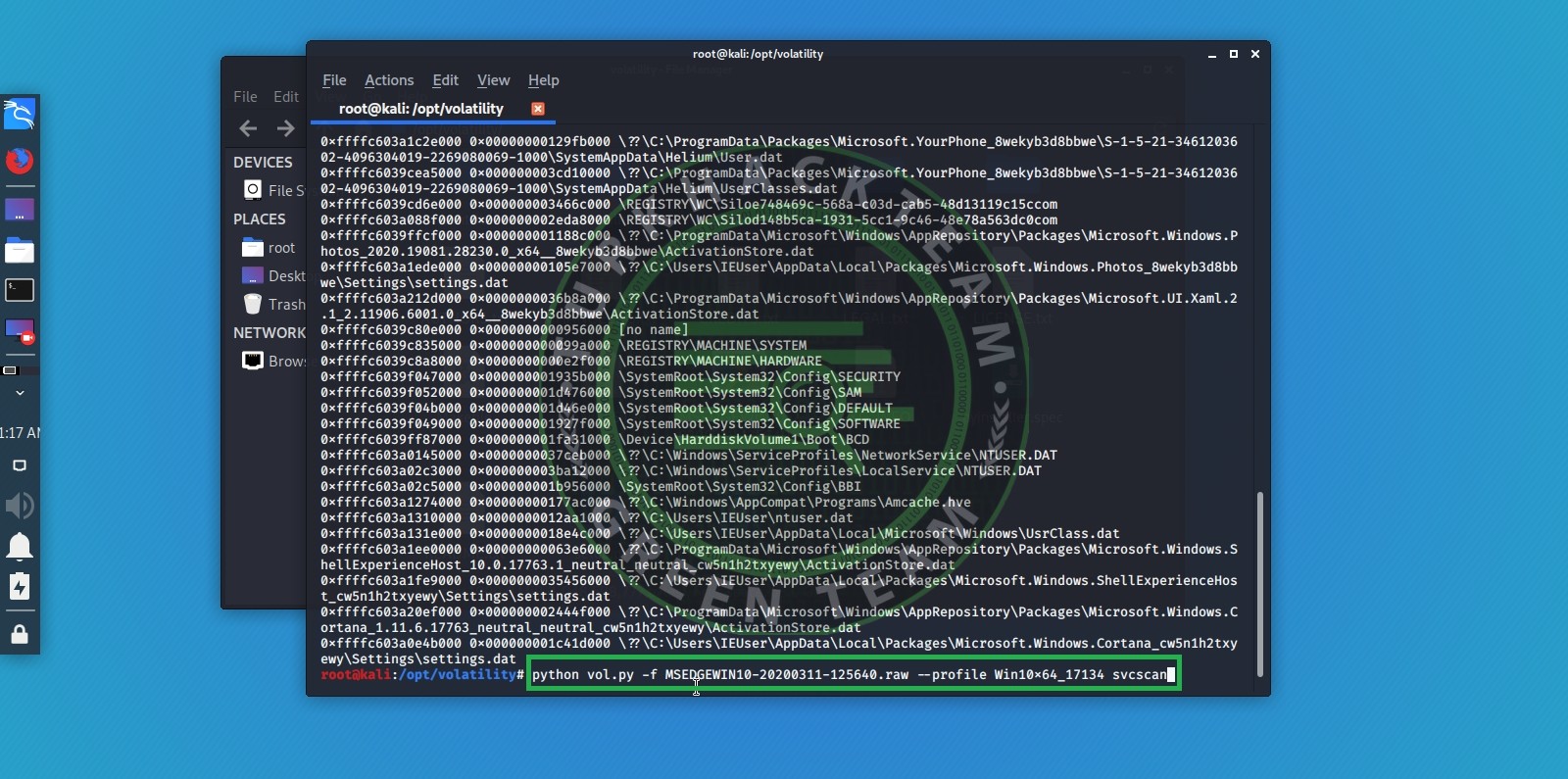

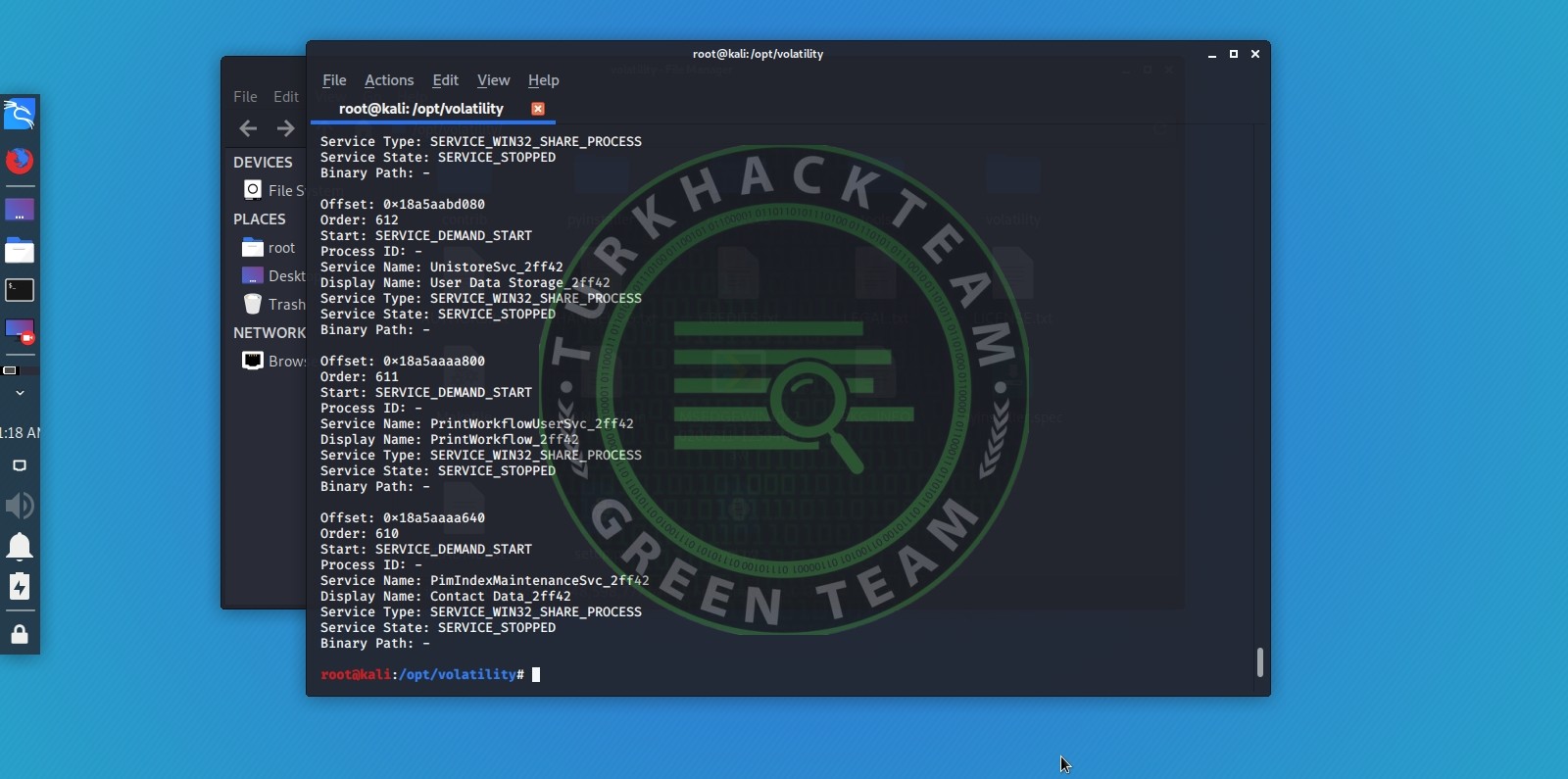

- Sistemde Çalışan Hizmetleri Listeleme svcscan komutu

- Bu komut, sistemde çalışan bütün hizmetlerin listesini bize verir.

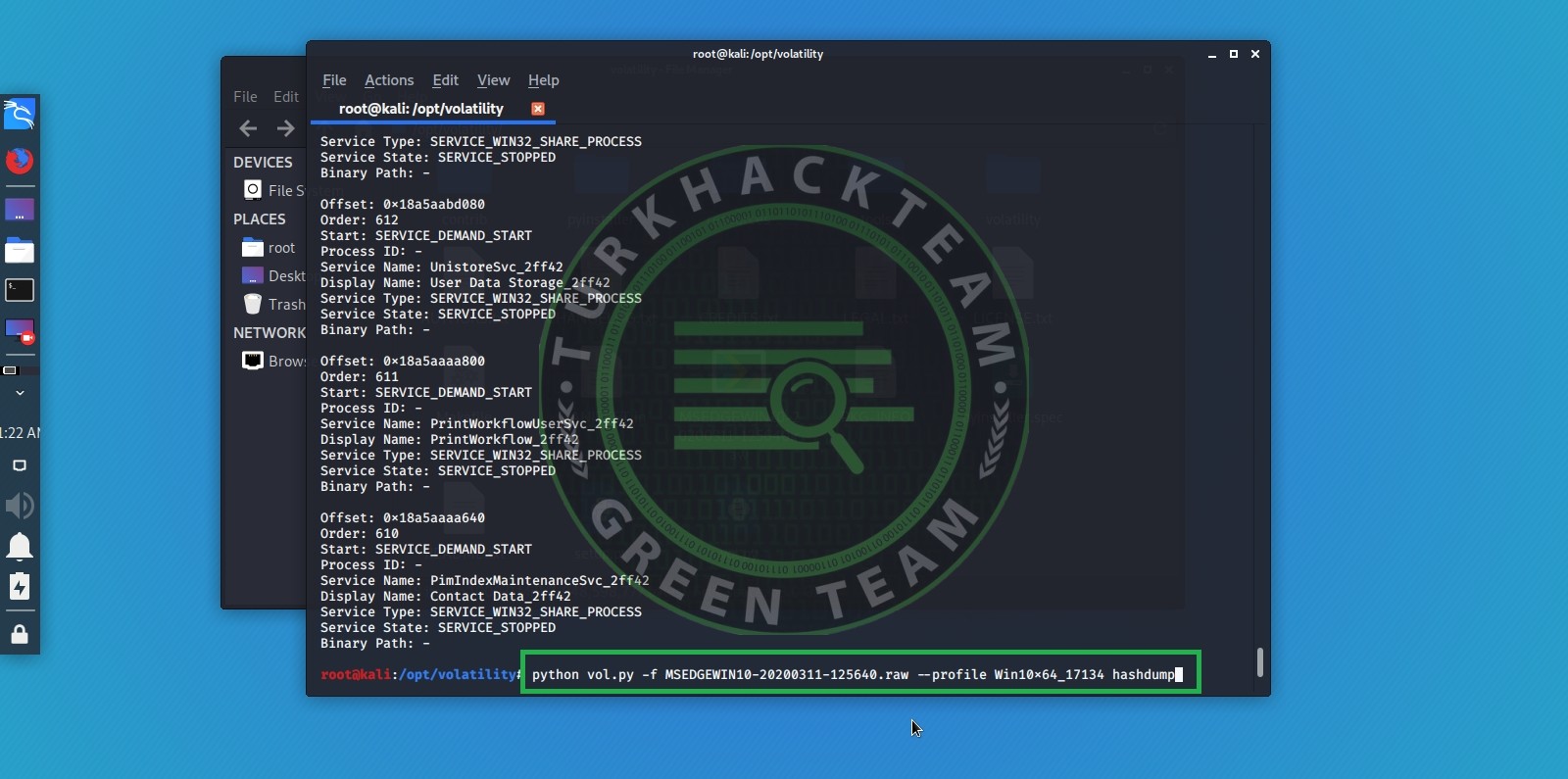

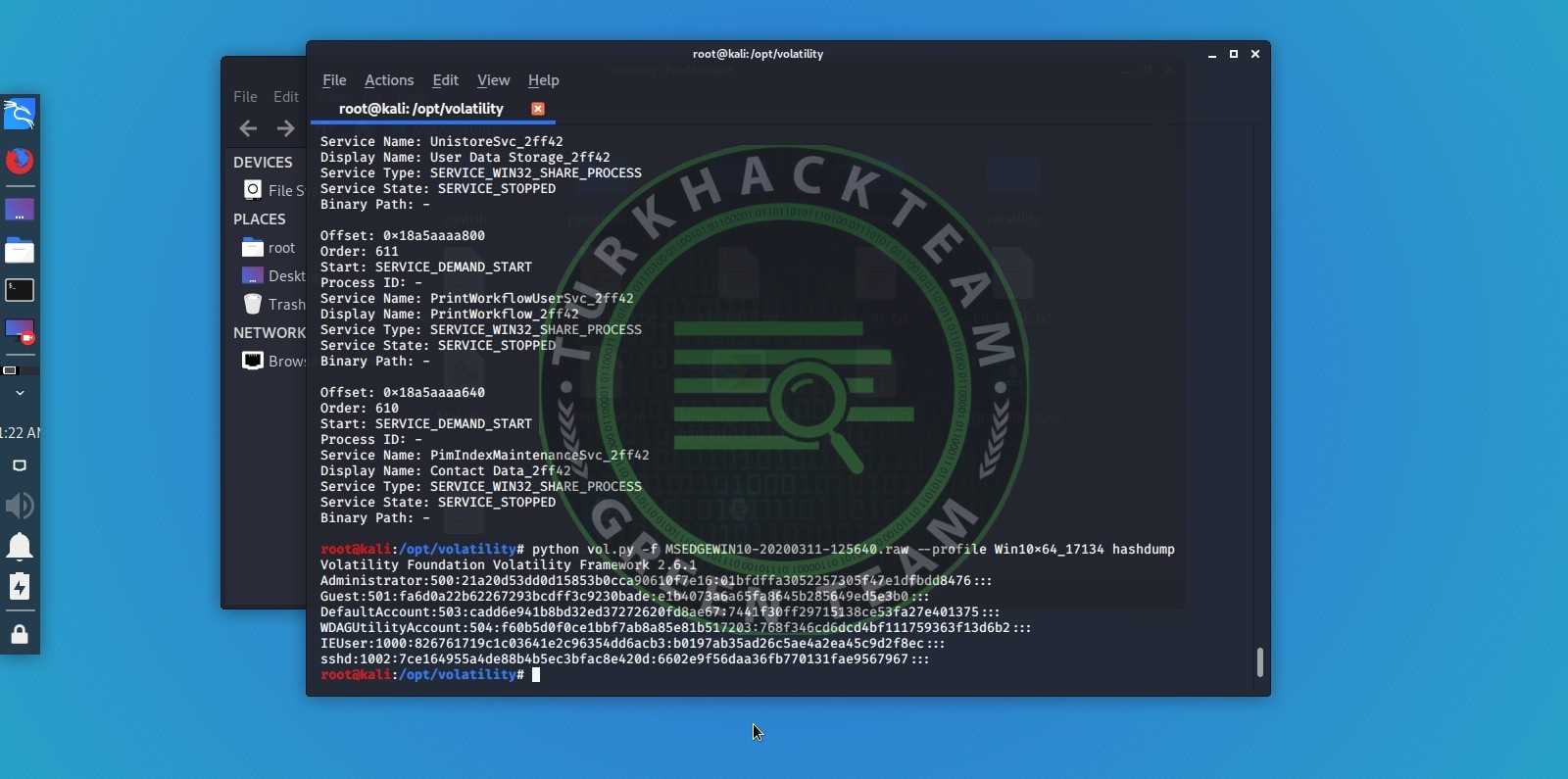

- İşletim sistemi üzerindeki kullanıcıları görme komutumuz hashdump

- Bu ekranda bize 6 adet kullanıcı olduğunu söylemektedir ve bu kullanıcıların hash değerlerini görmektetiz.Hash algoritması rainbow tablolar kullanılarak bruteforce yöntemi ile kırılabilir. Bu işlemi yapan bazı programlar vardır hatta alınan ram imajı içerisinde şifre taraması yapan uygulamalar da bulunmaktadır. Örneğin Passware Password Recovery Kit Forensic yazılımı da bunlardan biridir.

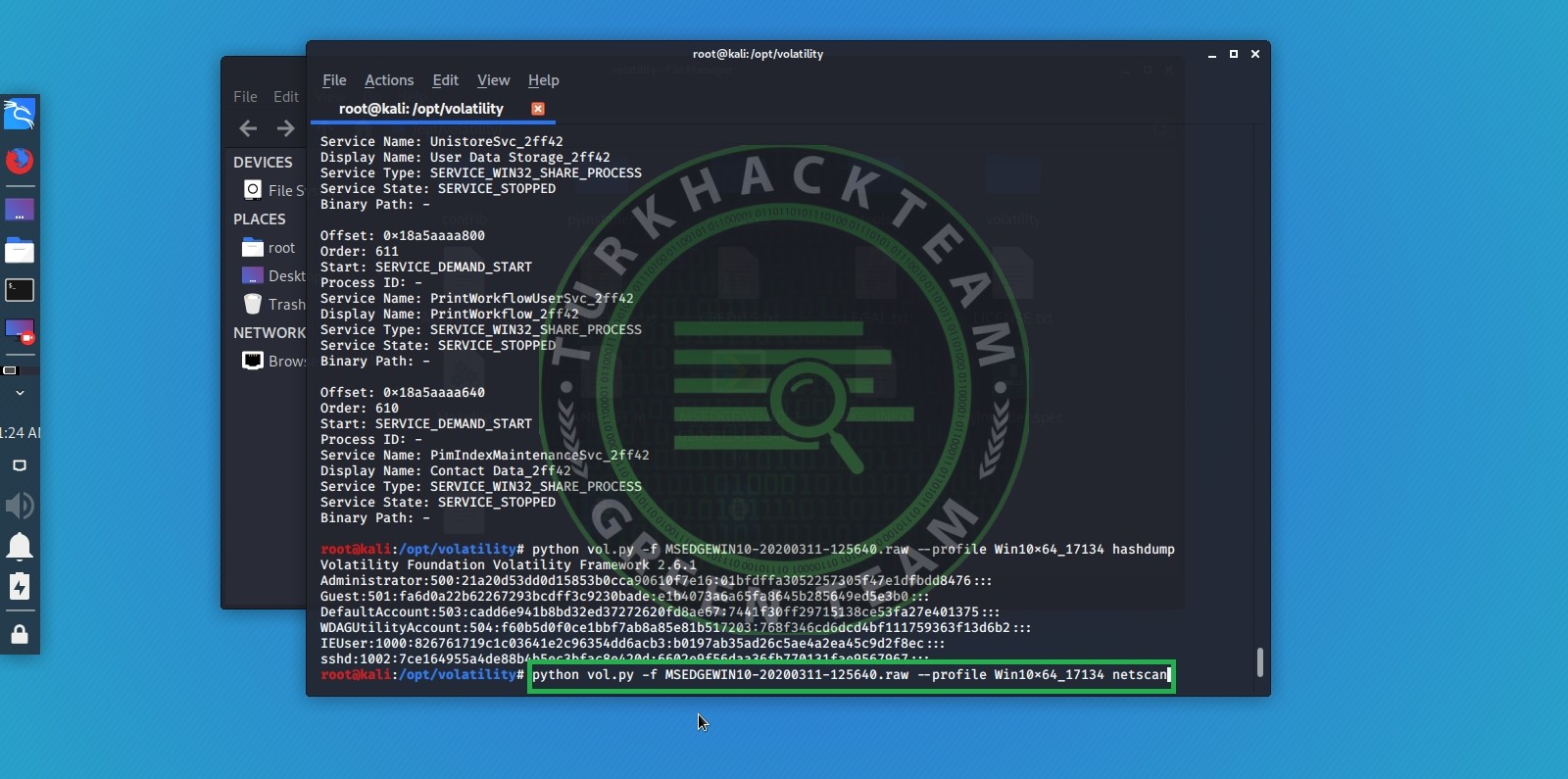

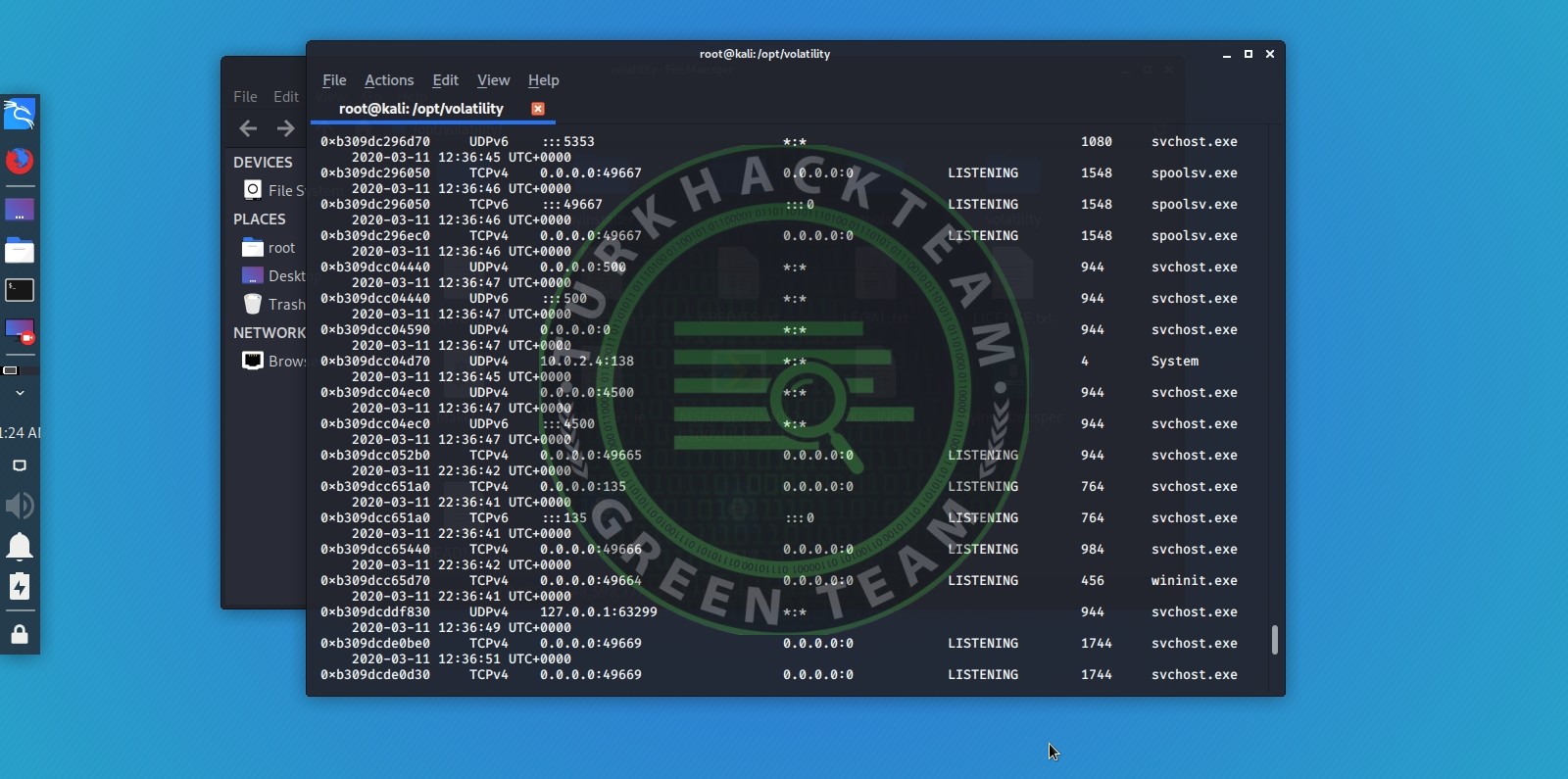

- Ağ Bağlantısı, TCP-UDP Durum ve Port Bilgileri netscan

Moderatör tarafında düzenlendi: