- 7 May 2022

- 268

- 234

Web Uygulamalarına Yönelik Sızma Testinde Kullanılan Aktif Bilgi Toplama Araçları

Çoğu benzer işlevi görmektedir alternatifin bulunması için bu araçlar verilmiştir.

dig Aracı

Hedef sitenin DNS kayıtlarını görüntülemede kullanılır. Örnek Komutlar aşağıda verilmiştir.

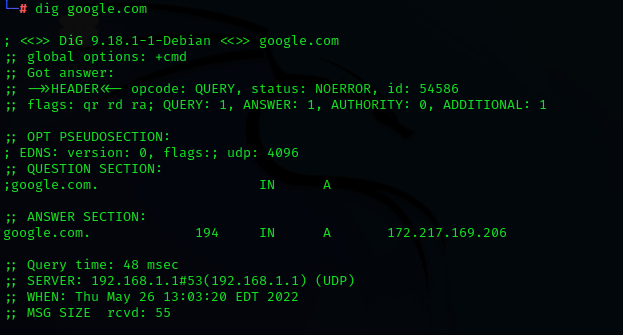

dig "hedef site"

Hedef site ile ilgili temel bilgileri görmemize olanak sağlar.

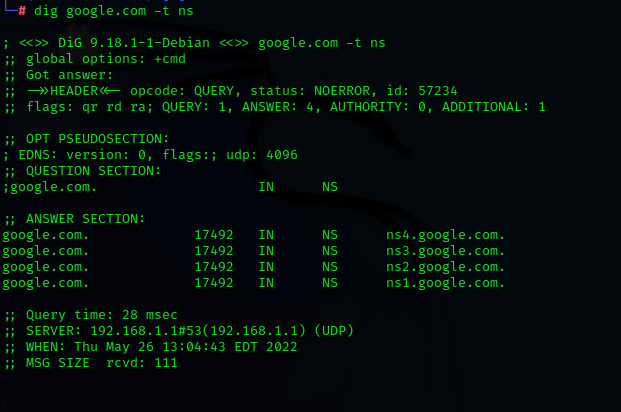

dig8.8.4.4 "hedef site" -t ns

Hedef sitenin nameserverlarını görüntülememizi sağlar. 8.8.4.4 DNS adresinizi değiştirmek içindir. Yazmak zorunda değilsiniz.

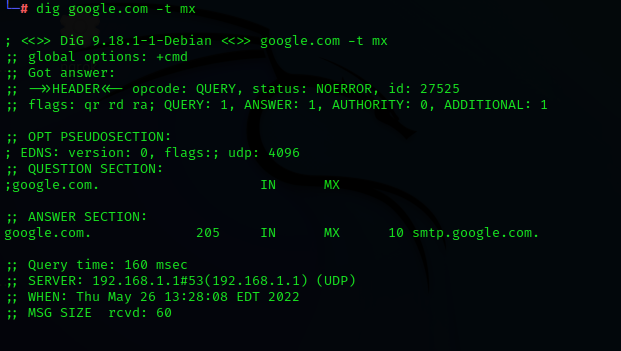

dig "hedef site" -t mx

Hedef sitenin mail serverlarını görüntülememize olanak sağlar.

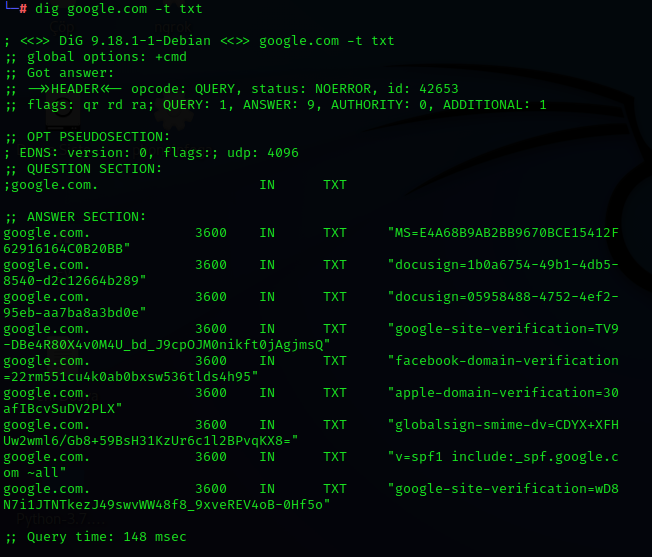

dig "hedef site" -t txt

Hedef sitenin alan adına bağlı olan txt çıktılarını görmemizi sağlar.

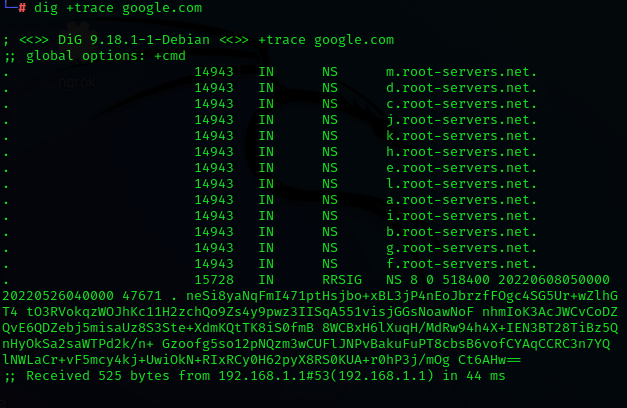

dig +trace "hedef site"

Hedef siteye gönderilen paketlerin hangi duraklara uğradığını gösterir.

dnsenum aracı

Benzer görevleri yapmaktadır. Örnek Komutlar Aşağıda Verilmiştir.

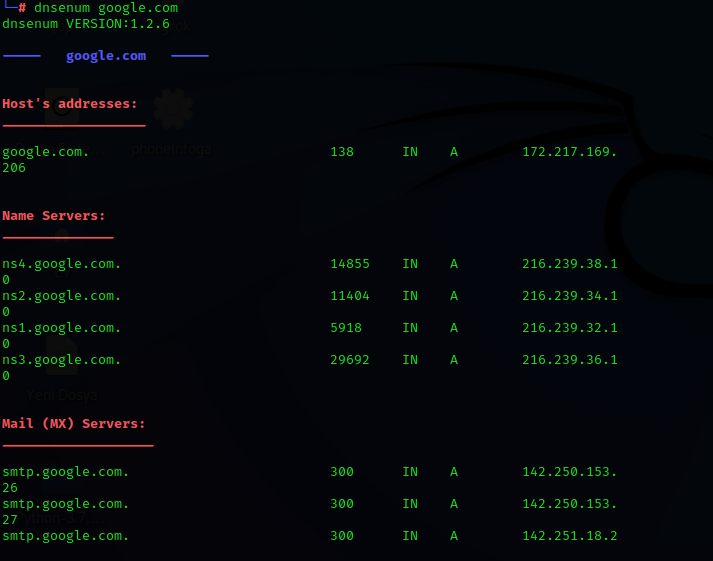

dnsenum "hedef site"

Hedef site ile ilgili bilgileri gösterir.

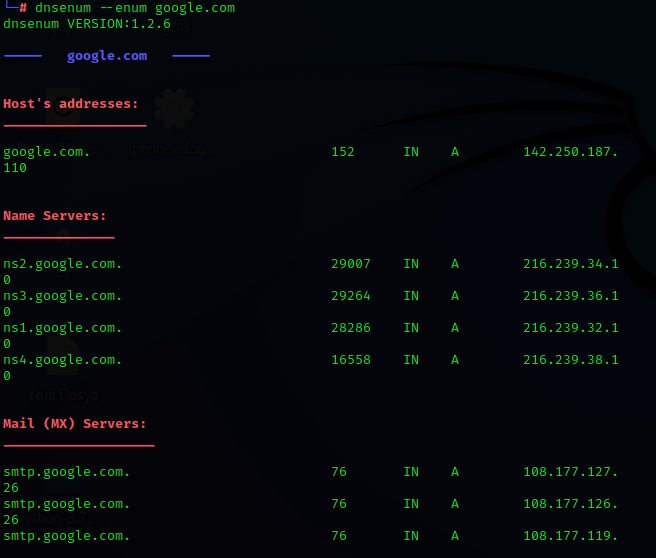

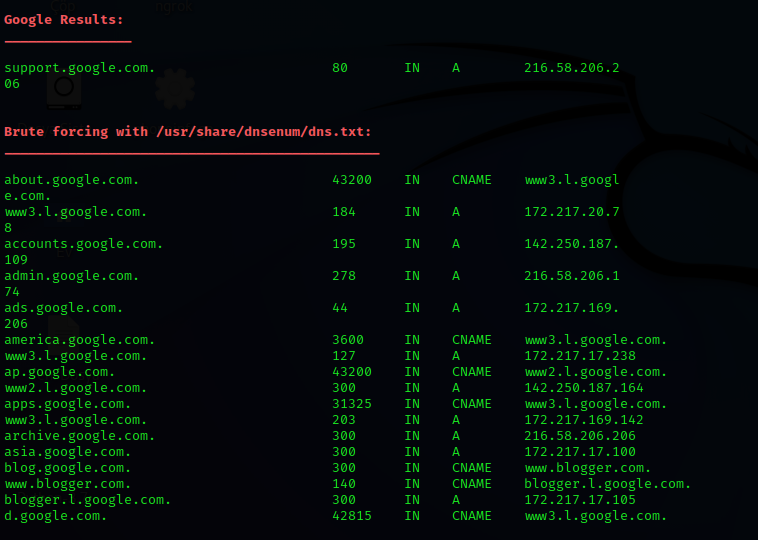

dnsenum --enum "hedef site"

Yukarıdaki komutun çıktılarına ek olarak daha fazla detaylı bilgi gösterir.

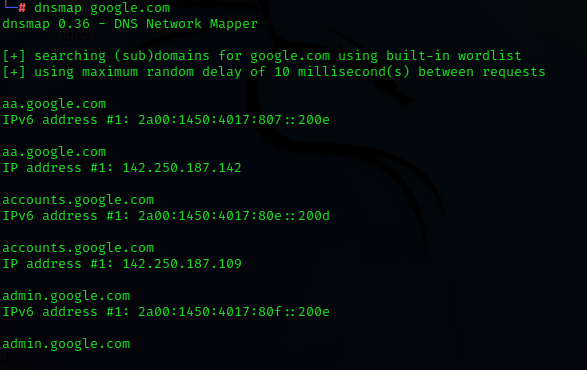

dnsmap "hedef site"

Yukarıdakilere benzer işlev gösterir

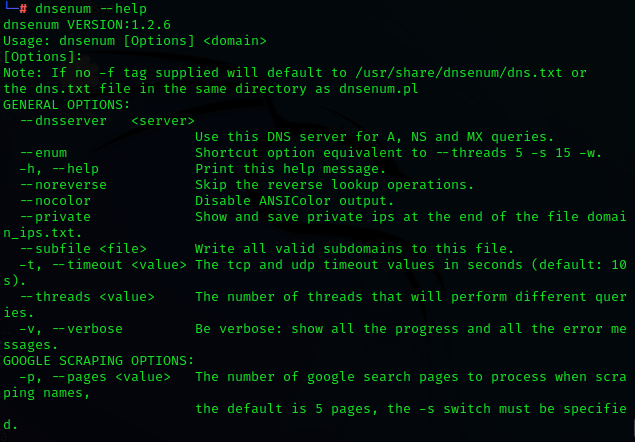

dnsenum --help

Komutunu terminalde çalıştırarak diğer parametrelere göz gezdirebilirsiniz.

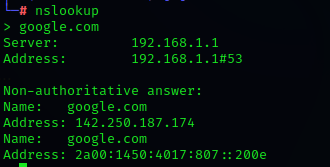

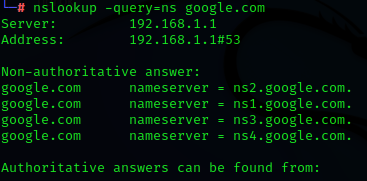

nslookup aracı

(Etkileşimli mod)

nslookup

"hedef site"

Hedef site ile ilgili bilgiler verir.

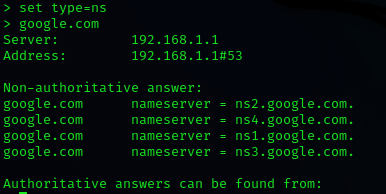

nslookup

set type=ns

"hedef site"

Hedef sitenin nameserverlarını gösterir

(Etkileşimli olmayan mod)

nslookup -query="ns , mx ,txt vb." "hedef site"

Benzer işlevleri görür

Çoğu benzer işlevi görmektedir alternatifin bulunması için bu araçlar verilmiştir.

dig Aracı

Hedef sitenin DNS kayıtlarını görüntülemede kullanılır. Örnek Komutlar aşağıda verilmiştir.

dig "hedef site"

Hedef site ile ilgili temel bilgileri görmemize olanak sağlar.

dig

Hedef sitenin nameserverlarını görüntülememizi sağlar. 8.8.4.4 DNS adresinizi değiştirmek içindir. Yazmak zorunda değilsiniz.

dig "hedef site" -t mx

Hedef sitenin mail serverlarını görüntülememize olanak sağlar.

dig "hedef site" -t txt

Hedef sitenin alan adına bağlı olan txt çıktılarını görmemizi sağlar.

dig +trace "hedef site"

Hedef siteye gönderilen paketlerin hangi duraklara uğradığını gösterir.

dnsenum aracı

Benzer görevleri yapmaktadır. Örnek Komutlar Aşağıda Verilmiştir.

dnsenum "hedef site"

Hedef site ile ilgili bilgileri gösterir.

dnsenum --enum "hedef site"

Yukarıdaki komutun çıktılarına ek olarak daha fazla detaylı bilgi gösterir.

dnsmap "hedef site"

Yukarıdakilere benzer işlev gösterir

dnsenum --help

Komutunu terminalde çalıştırarak diğer parametrelere göz gezdirebilirsiniz.

nslookup aracı

(Etkileşimli mod)

nslookup

"hedef site"

Hedef site ile ilgili bilgiler verir.

nslookup

set type=ns

"hedef site"

Hedef sitenin nameserverlarını gösterir

(Etkileşimli olmayan mod)

nslookup -query="ns , mx ,txt vb." "hedef site"

Benzer işlevleri görür

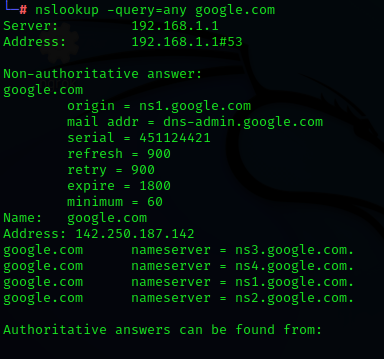

nslookup -query=any "hedef site"

Var olan DNS kayıtlarının çıktısını gösterir.

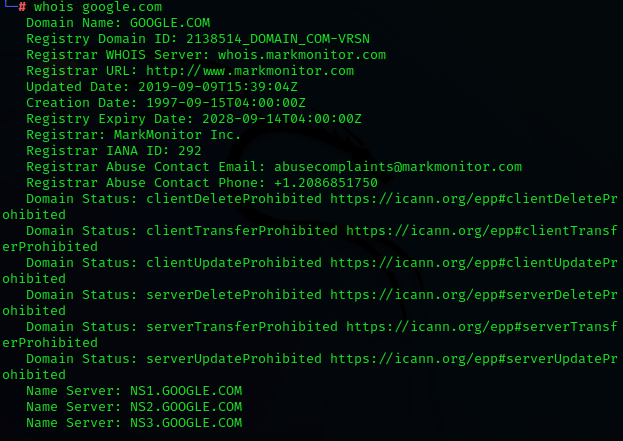

whois aracı

whois "hedef site"

Benzer işlev görür aktif bilgi toplanmak istenen site ile ilgili bilgilerin çıktılarını gösterir.

traceroute aracı

traceroute "hedef site"

TTL(Time To Live) değerlerini birer birer azaltarak ICMP(İnternet Control Message Protokol) paketleri gönderir ve bu gönderilen paketlerin hangi yönlendiricilere uğradığını bize gösterir

dmitry aracı

dmitry -h

aracın parametrelerini bize gösterir. Bu parametreleri inceleyerek yapmak istediğiniz işlemi gerçekleştirebilirsiniz. Örnek olarak bir komut aşağıda verilmiştir

dmitry -s "hedef site"

Hedef siteye ait subdomainleri verir

theharvester aracı

theharvester -h

Aracın parametrelerini gösterir Bu parametreleri inceleyerek yapmak istediğiniz işlemi gerçekleştirebilirsiniz Örnek olarak bir komut aşağıda verilmiştir

theharvester -d "hedef site" -b all -s 0 -l 400 -v -h -t -n -f veri.html

-d parametresi domainadresini belirtmemizi sağlar

-b parametresi ise arama yapacağı platformları belirtir

-s parametresi yaptığı aramaların kaçıncı sayfadan itibaren göstermeye başlayacağını belirtmemizi sağlar

-l parametresi ne kadar sonucu listelemesi gerektiğini belirtir

-v parametresi DNS çözümlemesi ile hosting isimlerini doğrular

-h parametresi SHODAN üzerinden arama gerçekleştirmemizi sağlar

-t parametresi üst alan adları için arama yapmamızı sağlar.

-n parametresi tespit edilen domain adresine ait ip adresi aralıkları için ters DNS sorguları gerçekleştirir.

-f parametresi çıktıyı html xml tarzı dosya biçiminde kayıt etmemizi sağlar

-b parametresi ise arama yapacağı platformları belirtir

-s parametresi yaptığı aramaların kaçıncı sayfadan itibaren göstermeye başlayacağını belirtmemizi sağlar

-l parametresi ne kadar sonucu listelemesi gerektiğini belirtir

-v parametresi DNS çözümlemesi ile hosting isimlerini doğrular

-h parametresi SHODAN üzerinden arama gerçekleştirmemizi sağlar

-t parametresi üst alan adları için arama yapmamızı sağlar.

-n parametresi tespit edilen domain adresine ait ip adresi aralıkları için ters DNS sorguları gerçekleştirir.

-f parametresi çıktıyı html xml tarzı dosya biçiminde kayıt etmemizi sağlar

UMARIM FAYDALI OLMUŞTUR