- 30 Nis 2012

- 2,728

- 13

Kioptrix: Level 1 (#1) Zafiyetli Makinesi Çözümü

Merhaba, değerli TürkHackTeam üyeleri bu konumuzda Kioptrix adlı zafiyetli makine serisine başlıyoruz. Şu ana kadar toplam 5 adet Kioptrix zafiyetli makinesi bulunmaktadır.

Kioptrix: Level 1 (#1)

İsim: Kioptrix: Level 1 (#1)

Çıkış Tarihi: 17 Şubat 2010

Yazar: Kioptrix

Seri: Kioptrix

Dosya boyutu: 186 MB

Açıklama: This Kioptrix VM Image are easy challenges. The object of the game is to acquire root access via any means possible (except actually hacking the VM server or player). The purpose of these games are to learn the basic tools and techniques in vulnerability assessment and exploitation. There are more ways then one to successfully complete the challenges.

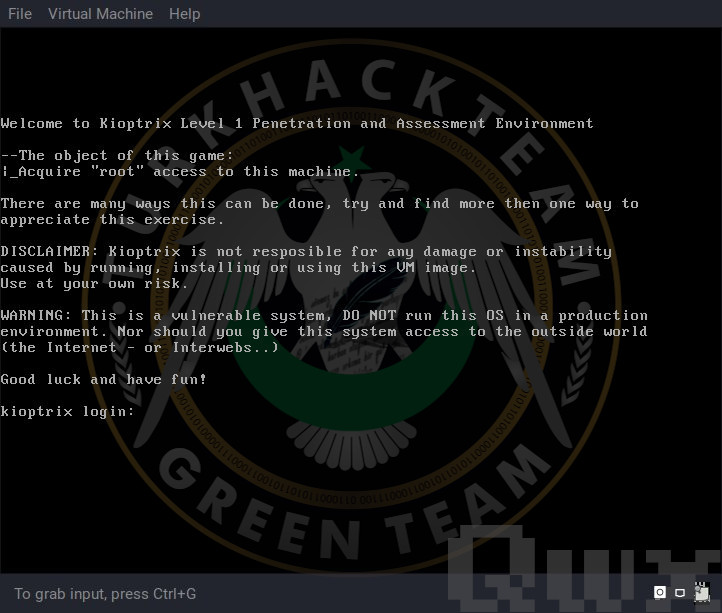

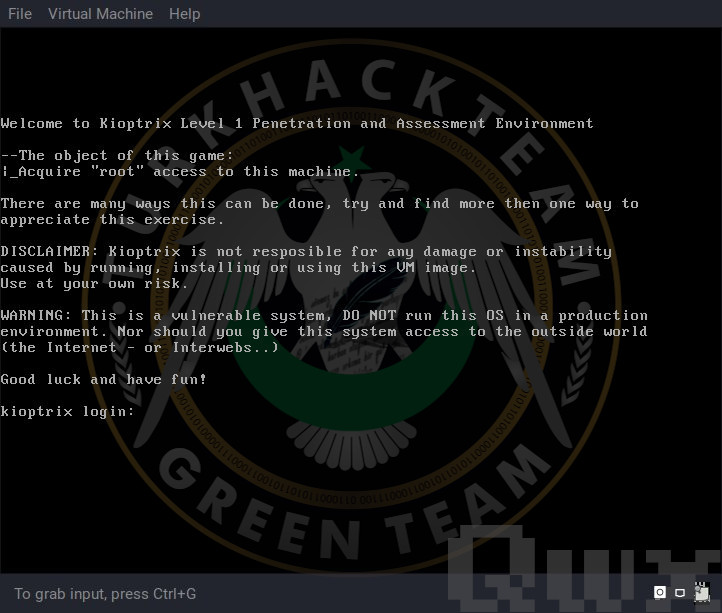

Öncelikle zafiyetli makinemizin açıyoruz. Makinemizi VMware üzerinden çalıştırıyoruz ilk açılış görüntüsü bu şekildedir.

Ardından netdiscover komutu ile zafiyetli makinemizin IP adresini öğreneceğiz.

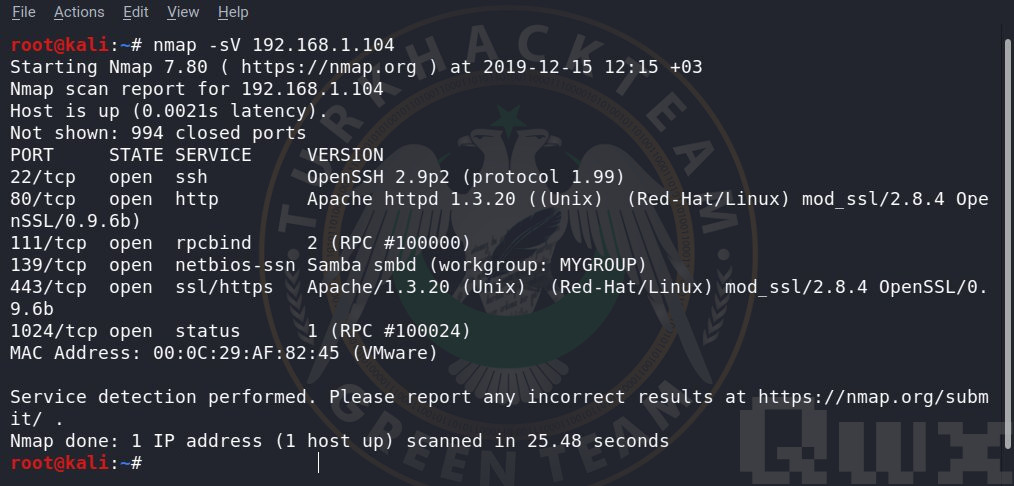

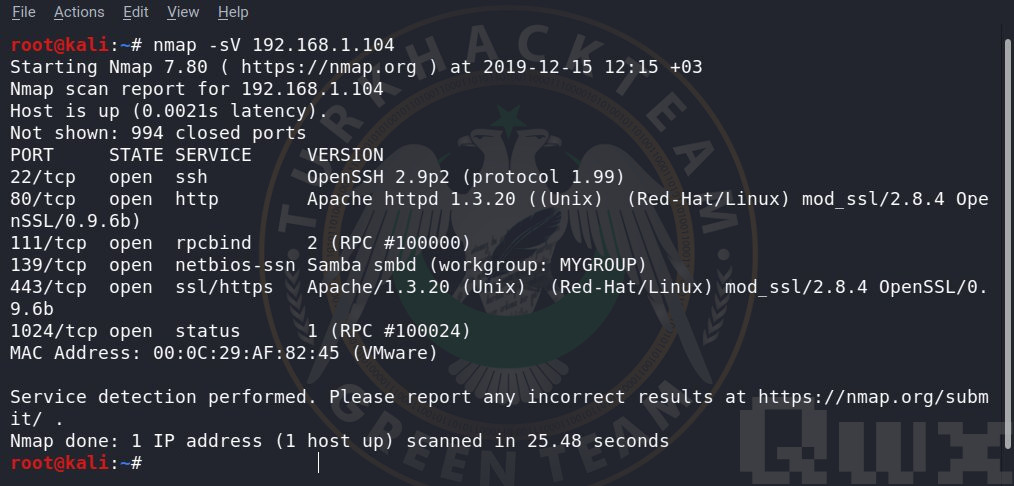

IP Adresimizi elde ettikten sonra açık portları taramak için Nmap aracımızı kullanacağız. Bunun için komutumuzu nmap -sV <ipadress> şeklinde terminale girdiğimiz zaman nmap taramasını başlatıyoruz.

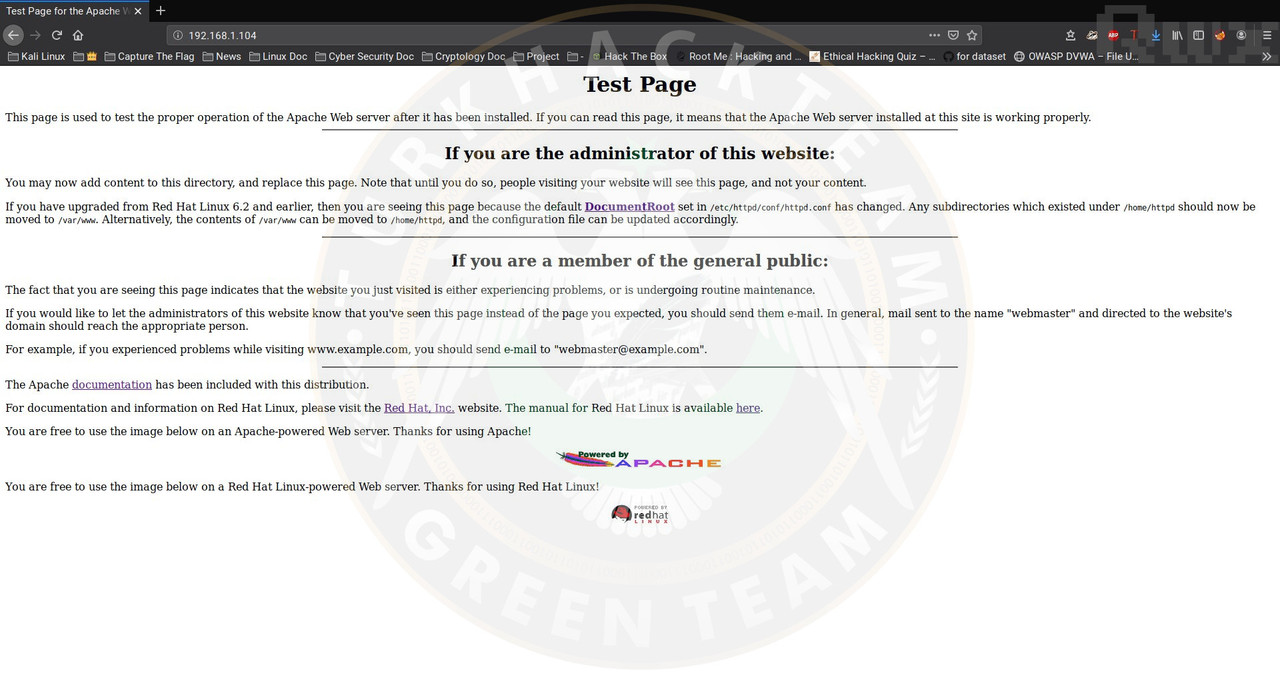

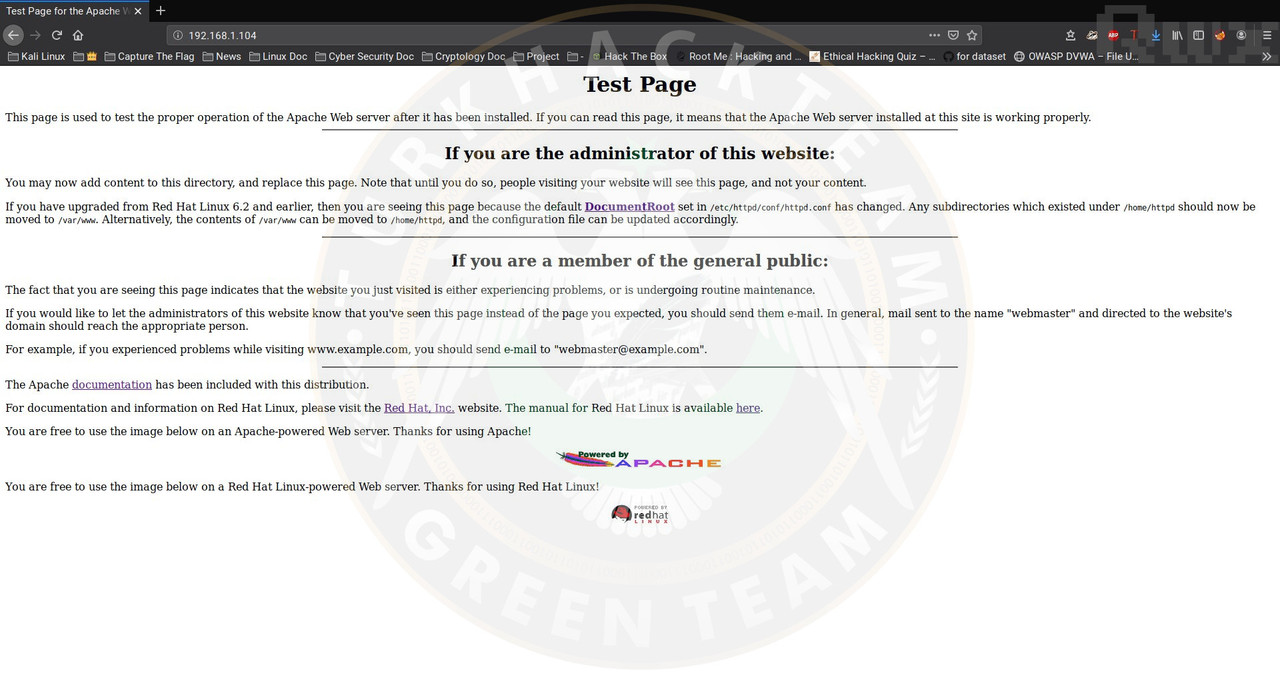

80 numaralı portumuz açık olduğundan dolayı bir web sitesini ziyaret edeceğiz. İlgili web sitesine girdiğimiz zaman karşımıza sadece yazılar çıkmaktadır kaynak kodlarda da sadece Background white, links blue (unvisited), navy (visited), red (active) bir yorum satırı bulunmaktadır.

Site ve uzantılarında herhangi bir şey bulamadığımız için Nmap tarama sonuçlarında bulmuş olduğumuz 139 numaralı portta bulunan Samba'ya yönelebiliriz. İlk olarak Samba hakkında güvenlik açıklarını listeliyoruz bunun için komutumuz searchsploit "Samba 2.2" olacaktır. Bizlerin kullanacağı güvenlik açığı burada trans2open olacaktır bunun için msfconsole komutu ile Métasploit aracımızı başlatıyoruz.

Şimdi ise ilk olarak use exploit/linux/samba/trans2open kullanacağımız exploitimizi seçiyoruz ve set RHOST bilgisini giriyoruz. set payload linux/x86/shell_bind_tcp komutumuz ile payloadımızın seçimini gerçekleştiriyoruz. Payloadımız için LPORT adresini girdikten sonra exploit komutu ile çalıştırıyoruz.

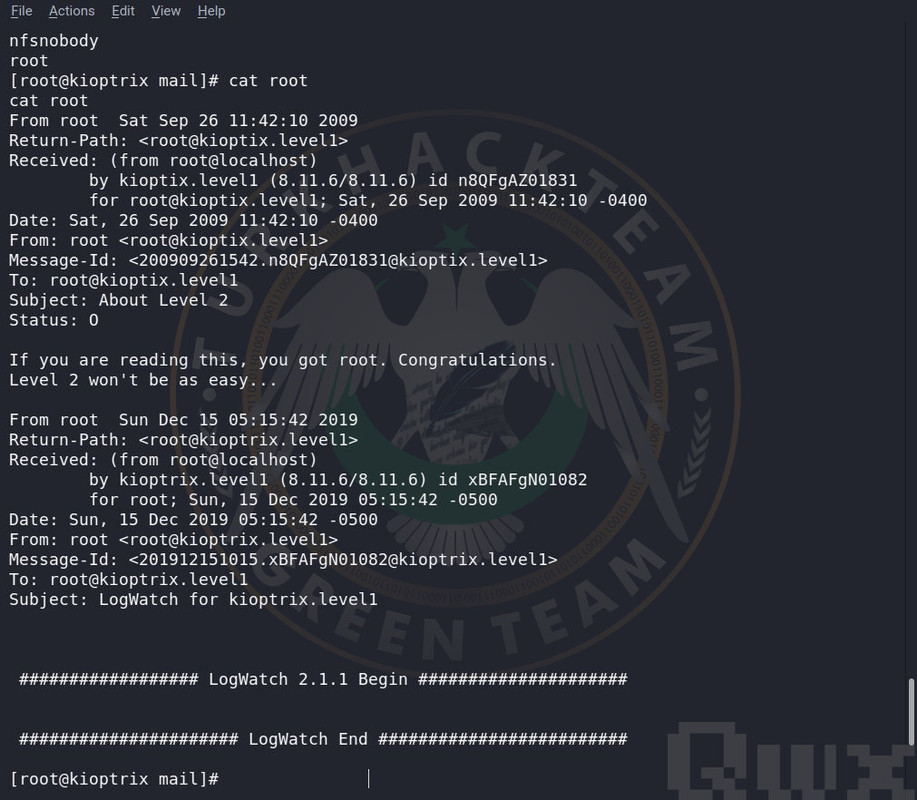

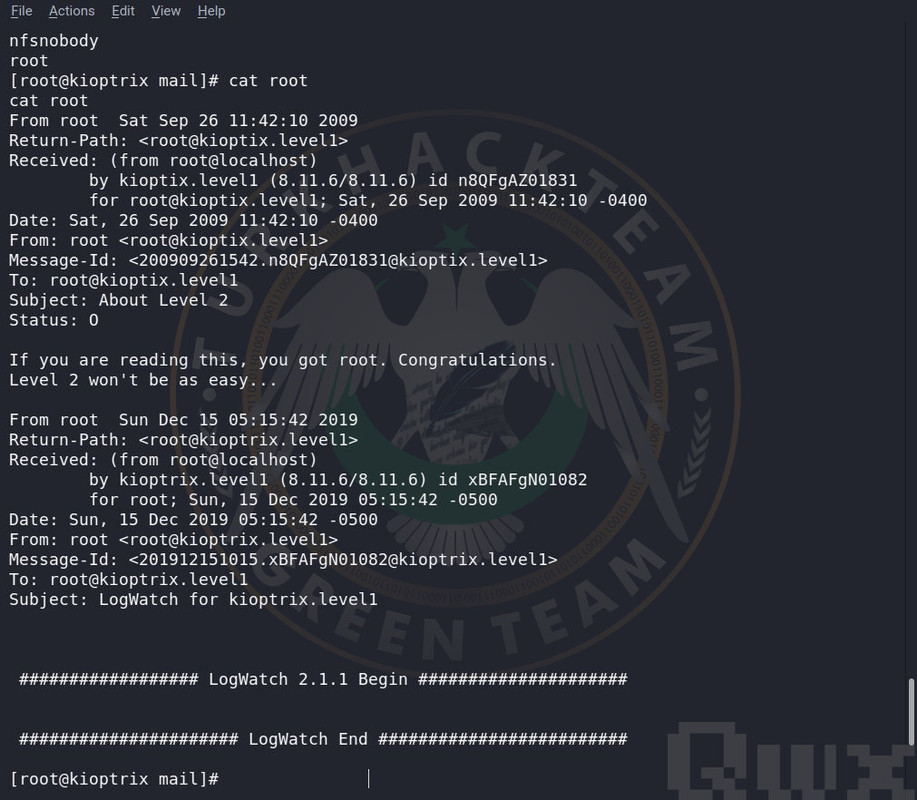

Exploitimizi çalıştırdıktan sonra whoami komutu ile root olduğumuzu doğruluyoruz ardından cd /var komutu ile var dizine gidip ls komutu ile dosyaları gösteriyoruz. Denemeler sonucunda mail dosyasının içinde root adında bir belge bulunmaktadır ve cat root komutu ile bu flagımızı okuyoruz.

Merhaba, değerli TürkHackTeam üyeleri bu konumuzda Kioptrix adlı zafiyetli makine serisine başlıyoruz. Şu ana kadar toplam 5 adet Kioptrix zafiyetli makinesi bulunmaktadır.

Kioptrix: Level 1 (#1)

İsim: Kioptrix: Level 1 (#1)

Çıkış Tarihi: 17 Şubat 2010

Yazar: Kioptrix

Seri: Kioptrix

Dosya boyutu: 186 MB

Açıklama: This Kioptrix VM Image are easy challenges. The object of the game is to acquire root access via any means possible (except actually hacking the VM server or player). The purpose of these games are to learn the basic tools and techniques in vulnerability assessment and exploitation. There are more ways then one to successfully complete the challenges.

Öncelikle zafiyetli makinemizin açıyoruz. Makinemizi VMware üzerinden çalıştırıyoruz ilk açılış görüntüsü bu şekildedir.

Ardından netdiscover komutu ile zafiyetli makinemizin IP adresini öğreneceğiz.

IP Adresimizi elde ettikten sonra açık portları taramak için Nmap aracımızı kullanacağız. Bunun için komutumuzu nmap -sV <ipadress> şeklinde terminale girdiğimiz zaman nmap taramasını başlatıyoruz.

80 numaralı portumuz açık olduğundan dolayı bir web sitesini ziyaret edeceğiz. İlgili web sitesine girdiğimiz zaman karşımıza sadece yazılar çıkmaktadır kaynak kodlarda da sadece Background white, links blue (unvisited), navy (visited), red (active) bir yorum satırı bulunmaktadır.

Site ve uzantılarında herhangi bir şey bulamadığımız için Nmap tarama sonuçlarında bulmuş olduğumuz 139 numaralı portta bulunan Samba'ya yönelebiliriz. İlk olarak Samba hakkında güvenlik açıklarını listeliyoruz bunun için komutumuz searchsploit "Samba 2.2" olacaktır. Bizlerin kullanacağı güvenlik açığı burada trans2open olacaktır bunun için msfconsole komutu ile Métasploit aracımızı başlatıyoruz.

Şimdi ise ilk olarak use exploit/linux/samba/trans2open kullanacağımız exploitimizi seçiyoruz ve set RHOST bilgisini giriyoruz. set payload linux/x86/shell_bind_tcp komutumuz ile payloadımızın seçimini gerçekleştiriyoruz. Payloadımız için LPORT adresini girdikten sonra exploit komutu ile çalıştırıyoruz.

Exploitimizi çalıştırdıktan sonra whoami komutu ile root olduğumuzu doğruluyoruz ardından cd /var komutu ile var dizine gidip ls komutu ile dosyaları gösteriyoruz. Denemeler sonucunda mail dosyasının içinde root adında bir belge bulunmaktadır ve cat root komutu ile bu flagımızı okuyoruz.