Malware Traffic Analysis 1 - CyberDefendersLab

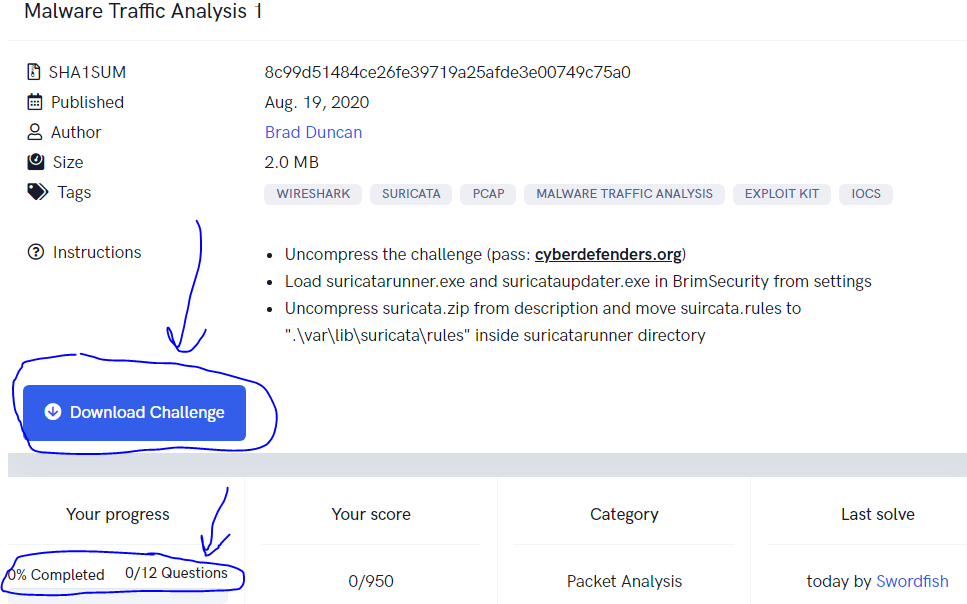

Herkese merhaba, bugün "CyberDefenders: Blue Team CTF Challenges" sitesi üzerinde bulunan "Malware Traffic Analysis 1" adlı labın ağ trafiğini inceleyip, çözümünü gerçekleştireceğiz.Lab içerisine girdiğimiz zaman bizi 12 soruluk bir oda ve indirmemiz gereken rar'lı bir dosya karşılıyor:

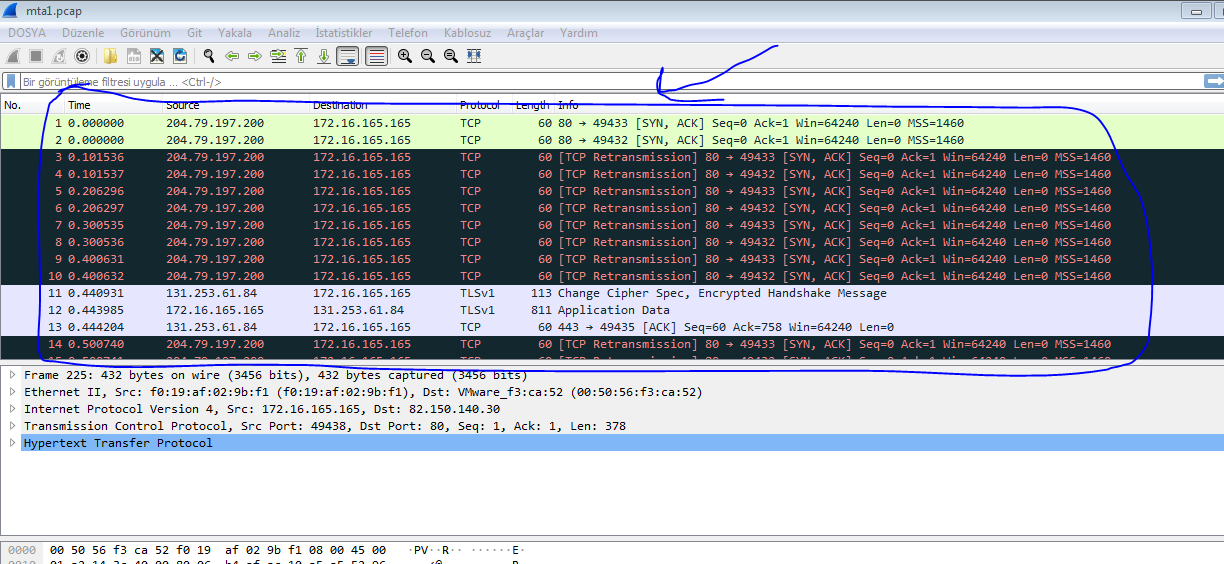

Buradan rar'lı dosyayı indirip içerisinde bulunan pcap dosyasını wireshark programı ile açalım:

Açtıktan sonra görüldüğü üzere karşımıza belli başlı paketler gelmeye başladı.Hemen ilk sorumuzdan başlayarak labımızı çözmeye başlayalım:

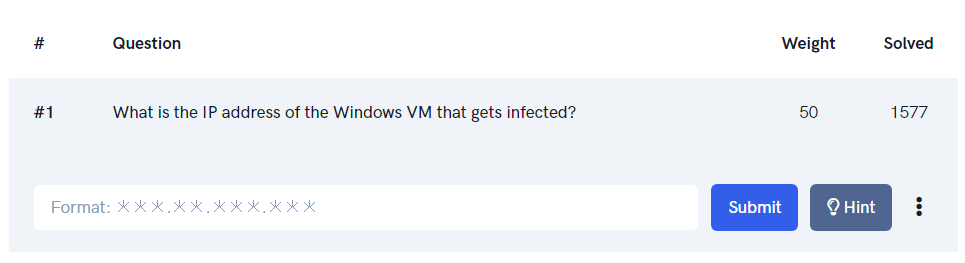

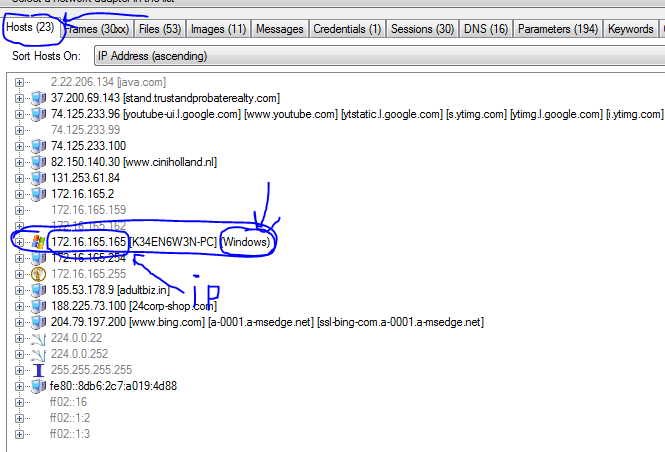

Burada bize virüs bulaşan windows makinenin ip adresini sormuş.Burada "networkminer" adlı araç ile pcap dosyamızı açalım ve hosts sekmesine gelelim:

Burada pcap dosyasının içerisinde tespit edilen host'ları "networkminer" karşımıza getirdi.Host'ları teker teker incelediğimizde virüs bulaşmış windows makinenin ip adresinin "172.16.165.165" olduğunu ve hostname'inin yani anabilgisayar adının "K34EN6W3N-PC" olduğunu öğrenmiş oluyoruz.1.soruda bizden virüs bulaşmış windows makinenin ip adresinin ne olduğunu sormuştu.Burada da ip adresinin "172.16.165.165" olduğunu öğreniyoruz ve 1.sorumuzu cevaplamış oluyoruz.Hemen 2.sorudan devam edelim:

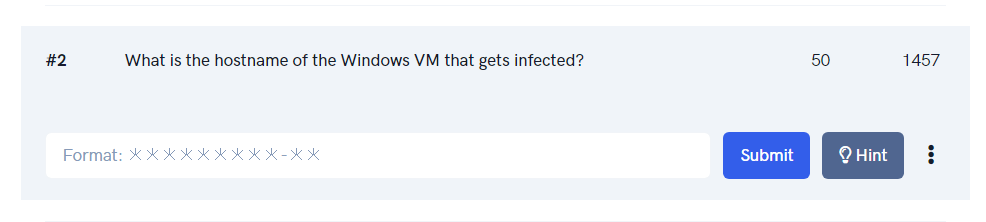

2.soruda bizden virüs bulaşmış windows makinenin hostname'inin ne olduğunu sormuş.Zaten 1.soruda hostname'inin "K34EN6W3N-PC" olduğunu öğrenmiştik.Bu sayede 2.soruyu da açıklığa kavuşturmuş oluyoruz.

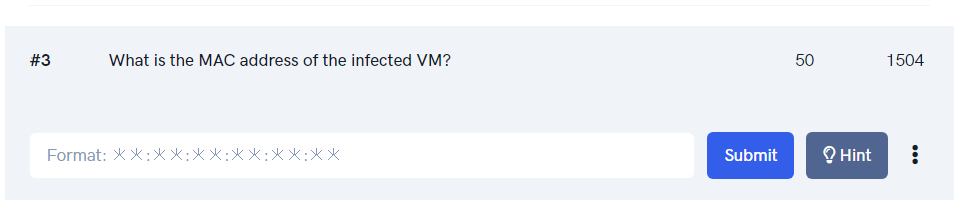

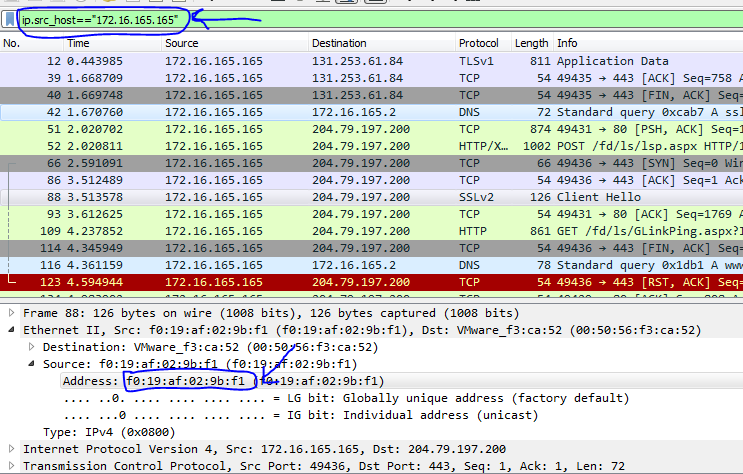

3.soruda bizden virüs bulaşan windows makinenin mac adresini sormuş.Burada "wireshark" aracımızı açıp alttaki gibi bir filtreleme yapıyoruz:

"ip.src_host=="172.16.165.165"" filtrelemesi sayesinde önceden tespit ettiğimiz windows makinenin ip adresinin geçtiği paketleri wireshark bize sıralamış oluyor.Herhangi bir paketin üzerine gelip paketin detaylarına indiğimizde mac adresinin "f0:19:af:02:9b:f1" olduğunu görüyoruz ve 3.soruyu da açıklığa kavuşturmuş oluyoruz.

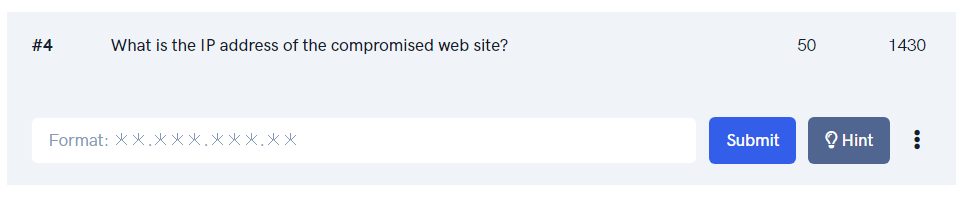

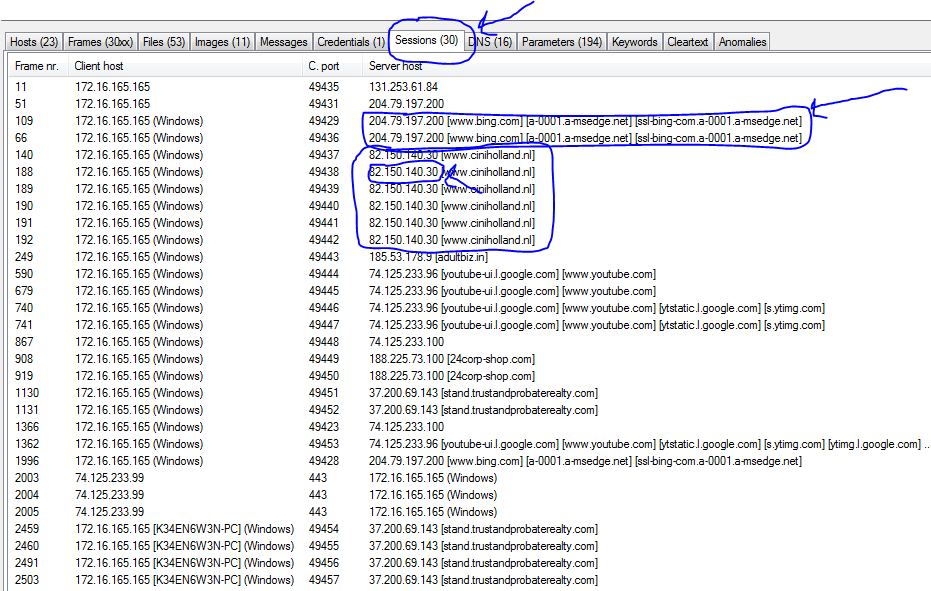

4.soru ile devam ettiğimizde bizden virüs bulaşan windows makinenin hangi web adresi üzerinden yani hangi ip adresi üzerinden zararlı bir dosya bulaştığını söylememizi istemiş.Hemen "networkminer" aracımızda bulunan sessions adlı bölüme gelerek yapılan oturumları görebiliriz:

Görüldüğü üzere windows makinemiz ilk önce bing adlı arama motoru ile belli başlı aramalar yapmış ve "www.ciniholland.nl" adlı web adresine bağlanmış.Zararlı dosya windows makineye bu adresden bulaştığını anlayabiliyoruz.Bu web adresinin ip adresini görüyoruz ve 4.soruyu da çözmüş oluyoruz.

5.soru da bizden windows makineye zararlı dosya bulaşan ip adresinin host ismini sormuş.Onuda zaten 4.soru da "www.ciniholland.nl" diye cevaplamıştık.

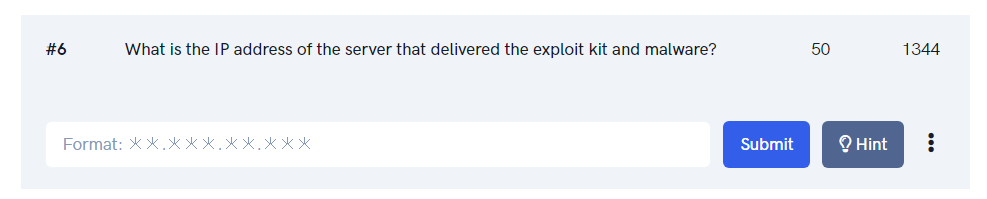

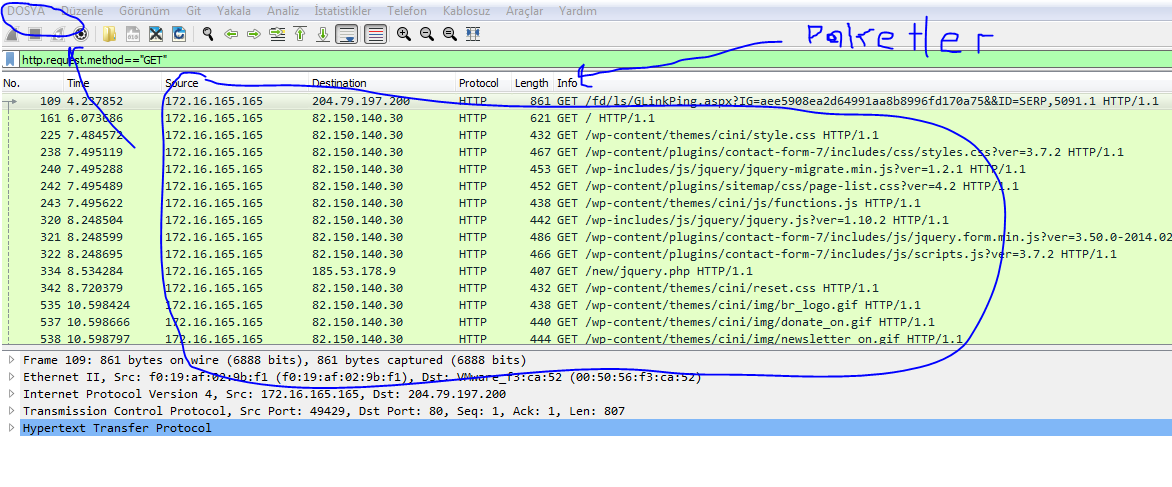

6.soru da zararlı yazılımı windows makineye hangi sunucu ip'sinin yönlendirdiğini cevaplamamızı istemiş.Hemen wireshark üzerinden "http.requests.method==GET" filtrelemesini yaparak http protokolü üzerinden akan paketlerin tümünü getirmesini istiyorum wireshark'tan:

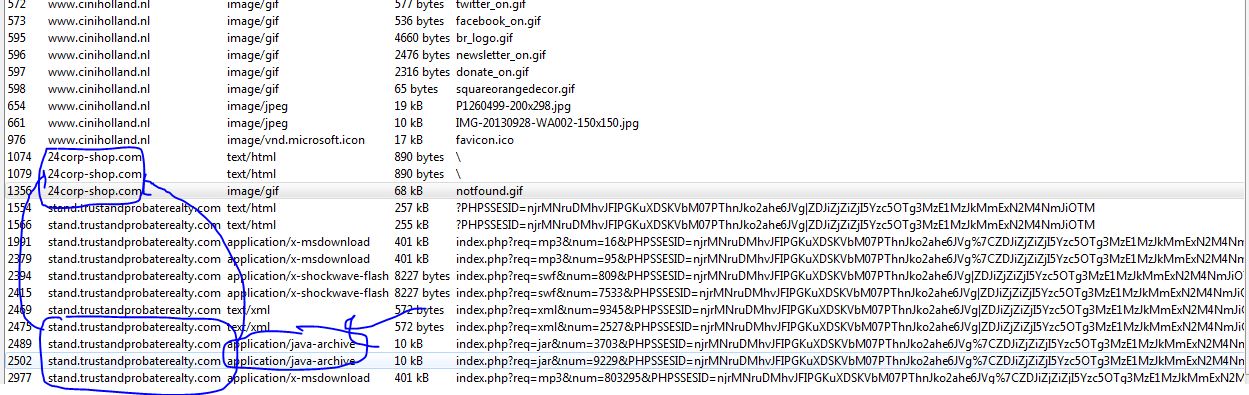

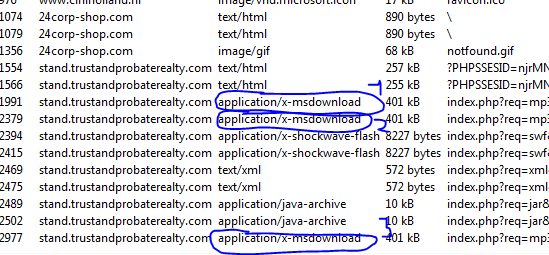

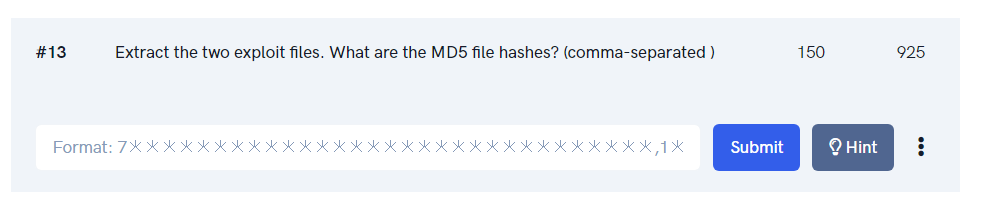

Görüldüğü üzere paketler karşımıza geldi.Burada sol üst kısımdan "Dosya > Nesneleri dışa aktar > HTTP" diyerek http paketleri içerisindeki dosya tiplerine göre akışları gösterecektir:

Burada "java-archive" diye bir uygulama gözümüze çarpıyor.Yani buradan şunu çıkarma şansımız olabilir "Zararlı java yoluyla windows makineye bir virüs bulaştırabiliyor olabilir" şeklinde bir cümle aklımızda yer edinebilir.O zaman zararlının "java-archive" karşısında bulunan "stand.trustandprobaterealty.com" adlı host üzerinden bulaştığını söyleyebiliriz.O zaman tekrardan http paketlerinin gösterildiği ekrana dönüp "stand.trustandprobaterealty.com" adlı host geçen rastgele bir paket yakalayıp ip adresine bakalım:

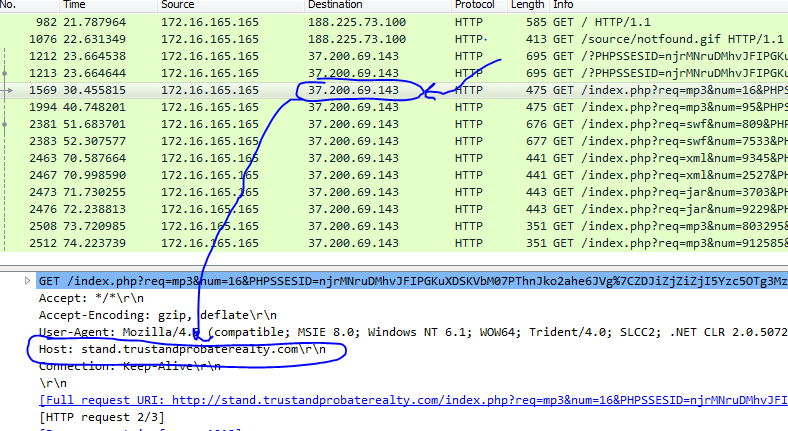

Görüldüğü üzere windows makineye zararlı dosyayı bulaştıran host'un ip adresinin "37.200.69.143" olduğunu bulduk ve 6.soruyu da cevaplamış olduk.Hemen 7.soruya geçelim:

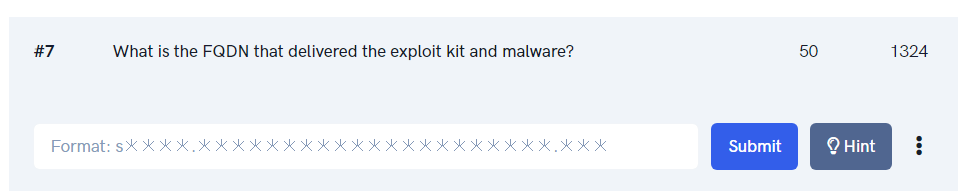

7.soru da bizden windows makineye zararlı dosyayı bulaştıran host'un ismini istemiş.6.soru da demiştik zaten "stand.trustandprobaterealty.com" olduğunu.7.soruyu da cevapladığımıza göre 8.soru ya vakit kaybetmeden hızlıca geçelim:

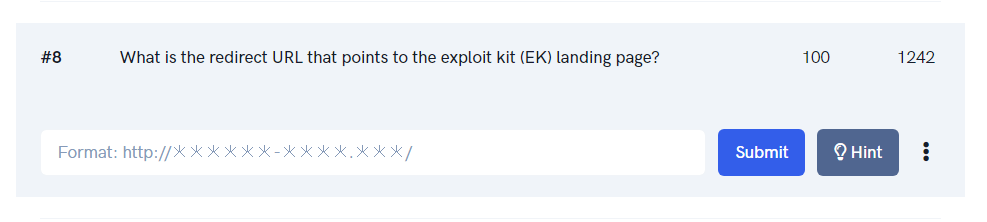

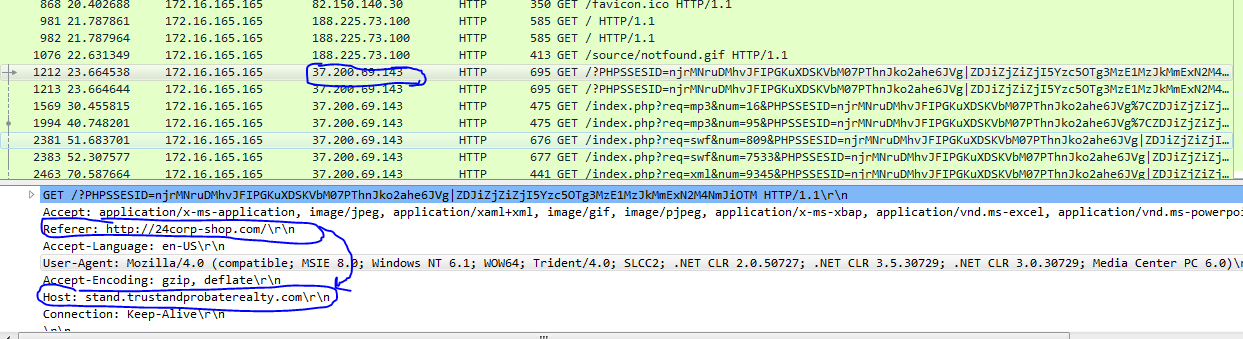

8.soru da bizden "stand.trustandprobaterealty.com" adlı host'u yönlendiren web adresinin ne olduğunu söylememizi istemiş.Yeniden wireshark ile "http.requests.method=="GET"" filtrelemesi ile tüm http paketlerinin getirilmesini istiyorum:

Önceden tespit ettiğimiz host adresinin hangi paket içerisinde geçtiğini tespit etip o paketler üzerinden araştırma yaptığımızda gördüğümüz üzere "stand.trustandprobaterealty.com" adlı host adresini "http://24corp-shop.com/" adlı bir web adresinin yönlendirdiğini tespit etmiş oluyoruz.Bu sayede 8.soruyu da cevaplamış oluyoruz.

9.soru da ise "CVE-2013-2551" adlı bir zafiyet olduğunu söylüyor ve bu zafiyetin hangi uygulamadan kaynaklandığını bizden söylememizi istiyor.Zaten önceden java'dan kaynaklandığını söylemiştik.Zaten java'da çıkan bir zafiyet sayesinde windows makineye virüsün bulaştığını söyleyebiliriz.

10.soru da bizden zararlı yazılımın kaç adet olduğunu sormuş.Wireshark'ta sol üst kısımdan "Dosya > Nesneleri dışa aktar > HTTP" diyerek http paketleri içerisinde bulunan dosya türlerine yeniden bakalım:

Burada da "application/x-msdownload" olan kısımlar zararlı yazılımın kaç adet olduğunu söylüyor.Burada da görüldüğü üzere zararlı yazılımın 3 adet olduğunu bariz bir şekilde görmüş oluyoruz.Bu sayede 10.soruyu da cevaplamış olduk.

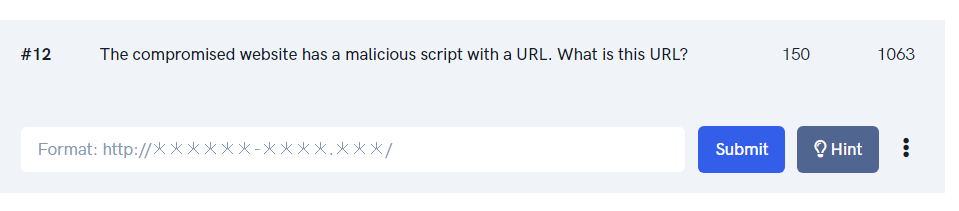

12.soruda da bizden zararlı yazılımı windows makineye yayan web sitesini istemiş.Zaten demiştik önceden de "http://24corp-shop.com/" olduğunu.

13.soru da 2 tane zararlı yani virüslü dosyanın md5 hashlerini bulmamızı istemiş.Hemen yeniden wireshark ile "Dosya > Nesneleri dışa aktar > HTTP" diyorum ve metin filtrelemesi ile önceden tespit ettiğimiz windows makineye virüsü bulaştıran host adresini kapsayan paketleri seçiyorum ve bu dosyaları masaüstüme kaydediyorum:

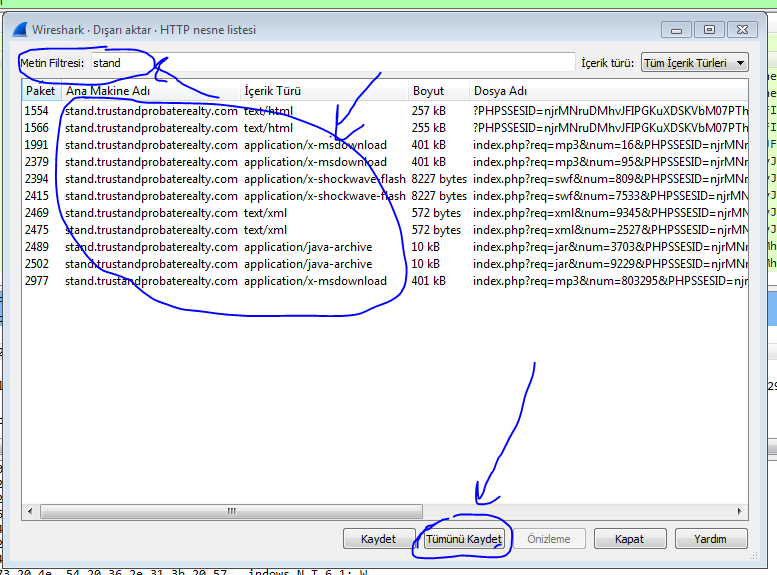

Kaydettikten sonra virüs total'e atıyorum zararlı olan dosyaları:

Görüldüğü üzere hash'imiz "3931fd6040818e0e986ca5bb9b1cb29d0bd16ef10c693fee9875bf49cd605be0" olduğunu öğrenmiş oluyoruz ve 13.soruyu da cevaplamış oluyoruz.

Esenlikler dilerim herkese...

Son düzenleme: